Sicherheitslücken in der Blockchain-Technologie – Benutzer-Wallet-Angriff – Schulung Ppt

Diese Folien behandeln die Arten von Benutzer-Wallet-Angriffen in der Blockchain-Technologie, nämlich Phishing-Angriffe und Wörterbuch-Angriffe. Es enthält auch die jüngsten Benutzer-Wallet-Angriffe und vorbeugende Strategien, um sie zu vermeiden.

You must be logged in to download this presentation.

Merkmale dieser PowerPoint-Präsentationsfolien :

Präsentieren von Sicherheitslücken in der Blockchain-Technologie Benutzer-Wallet-Angriff. Diese Folie wurde von unseren PowerPoint-Spezialisten gut ausgearbeitet und entworfen. Diese PPT-Präsentation ist von den Experten gründlich recherchiert, und jede Folie besteht aus geeigneten Inhalten. Sie können den Inhalt nach Bedarf hinzufügen oder löschen.

People who downloaded this PowerPoint presentation also viewed the following :

Inhalt dieser Powerpoint-Präsentation

Folie 1

Diese Folie veranschaulicht das Konzept des Benutzer-Wallet-Angriffs in der Blockchain. Es erklärt auch, dass der Hacker einen Cyberangriff ausführt, um Anmeldeinformationen von den Blockchain-Benutzern zu stehlen. Es erklärt auch die verschiedenen Arten von Benutzer-Wallet-Angriffen wie Phishing-Angriffe und Wörterbuch-Angriffe. Bei Phishing-Angriffen senden böswillige Hacker Nachrichten/E-Mails, die vorgeben, große Organisationen zu sein. Phishing-Nachrichten veranlassen Menschen, Aktivitäten wie das Installieren schädlicher Dateien durchzuführen, von denen die Hacker auf ihre Anmeldeinformationen zugreifen können. Bei einem Wörterbuchangriff verwenden Hacker jedes mögliche Wort im Wörterbuch, um das Passwort zu knacken. Diese Angriffe sind erfolgreich, wenn die Hacker gewöhnliche Wörter als Passwörter verwenden.

Anmerkungen des Kursleiters:

Die verschiedenen Arten von Benutzer-Wallet-Angriffen sind wie folgt:

Arten von Phishing-Angriffen sind wie folgt:

E-Mail-Phishing:

- Es ist die häufigste Art von Phishing-Angriffen, die Hacker verwenden, um E-Mails an verschiedene Benutzer zu senden und sie über Sicherheitsprobleme in ihren Konten zu informieren

- Benutzer geraten manchmal in Panik und antworten auf diese E-Mails, indem sie auf die bereitgestellten Links klicken und am Ende Geld verlieren

Speerfischen:

- Ein Spear-Phishing-Angriff wird verwendet, um vertrauliche Informationen von einem Computersystem zu erlangen, indem gefälschte Nachrichten gesendet werden, die legitim erscheinen

Walfang:

- Es wird auch als CEO-Betrug bezeichnet. Es ist ein Angriff, der verwendet wird, um Geld von High-Stakes-Spielern in der Organisation zu stehlen, indem Nachrichten, E-Mails und Website-Spoofing gesendet werden, um Ziele dazu zu bringen, einige Aktionen auszuführen, die zum Verlust von Geld oder wichtigen Informationen von einer Organisation oder einer Person führen können

Smishing:

- Bei Smishing-Angriffen erhält die Person falsche Textnachrichten; Benutzer können direkt antworten oder Phishing-Websites besuchen

Vishing:

- Dieser Angriff wird mithilfe von Sprachanrufen durchgeführt. Der Zweck bleibt derselbe, aber in diesem Fall verwenden Angreifer anstelle von SMS Sprachanrufe, um die Benutzer dazu zu bringen, Daten oder Geld zu erhalten

Suchmaschinen-Phishing:

- Bei dieser Art von Angriff verwenden Hacker SEO-Engines, um Unternehmen auszutricksen

- Die SEO-Suchliste hacken und an die Spitze der Liste gelangen, wenn eine Organisation oder Einzelperson auf ihren Link klickt, der in der Suchmaschine angezeigt wird, bringt der Link die Einzelperson direkt auf die Website des Hackers

- Die Hacker hacken dann die wichtigen Informationen von verschiedenen Organisationen wie Banken, Geldüberweisungen, sozialen Medien und Einkaufsseiten

Arten von Dictionary-Angriffen sind wie folgt:

- Brute-Force-Angriff: Dieser Angriff verwendet eine Trial-and-Error-Methode, um Anmeldepasswörter und Verschlüsselungsschlüssel zu erraten oder eine versteckte Webseite zu finden. Die Hacker arbeiten an allen möglichen Kombinationen, um die richtige Kombination zu finden

- Hybrid-Angriff: Diese Art von Angriff ist mit einem Wörterbuchangriff identisch, aber bei einem solchen Angriff fügen Hacker einige Zahlen und Symbole zu Wörtern aus dem Wörterbuch hinzu und versuchen, das Passwort zu knacken

- Silbenangriff: Diese Art von Angriff ist eine Kombination aus Brute-Force-Angriffen und hybriden Angriffen. Dieser Angriff wird durchgeführt, wenn ein beliebiges Passwort ohne Wort geknackt wird, sondern auf Zeichen und Silben basiert

- Regelbasierter Angriff: Diese Art von Angriff ist eine Programmiersprache, die so codiert ist, dass sie Passwörter von Kandidaten generiert

Folie 2

Diese Folie zeigt die verschiedenen Benutzer-Wallet-Angriffe in der Blockchain, wie z. B. anfällige Signaturen und fehlerhafte Schlüsselgenerierung. Der Angriff auf anfällige Signaturen erklärt, dass die digitale Signatur einen Benutzer kryptografisch mit einer bestimmten Nachricht/Vereinbarung in der Blockchain verknüpft. Die Signatur wird als privater Schlüssel bezeichnet. Der private Schlüssel ist während des Transaktionsprozesses in der Blockchain unerlässlich. Bei der Generierung fehlerhafter Schlüssel kann der öffentliche Schlüssel mithilfe des RSA-Algorithmus generiert werden, um vertrauliche Daten und Transaktionen in der Blockchain zu verschlüsseln.

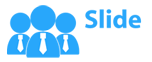

Folie 3

Diese Folie zeigt die heißen und kalten Benutzer-Wallet-Angriffe auf das Blockchain-Netzwerk. Es erklärt, dass die Cold Wallet nicht mit dem Internet verbunden ist. Es ist nicht einfach zu hacken, da es offline ist und Hacker nur begrenzten Zugriff auf die Gelder in der Brieftasche haben. Die Hot Wallet ist mit dem Internet verbunden. Die Hot Wallets sind vergleichsweise einfacher zu hacken, da sie online sind und anfällig für Hacker sind.

Folie 4

Diese Folie zeigt mehrere aktuelle Angriffe auf Blockchains wie Easyfi, Ascend EX, Polynetwork, Bitmart, Badger, Bzx, Vulcan Forged, Cream, Boy x Highspeed und Liquid.

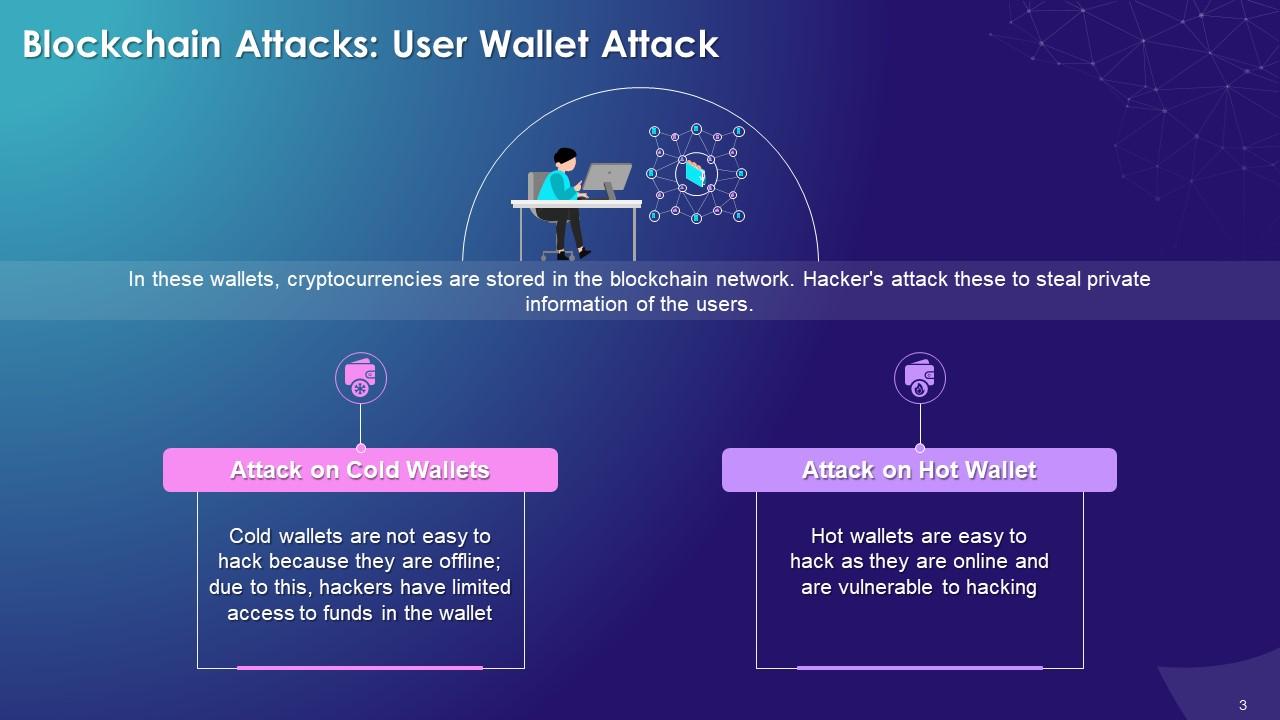

Folie 5

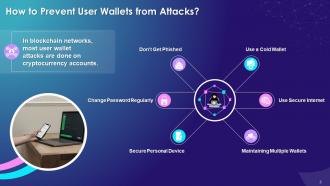

Diese Folie zeigt mehrere Möglichkeiten, wie Blockchain-Benutzer eine Benutzer-Wallet vor mehreren Angriffen schützen können. Diese Folie behandelt auch Möglichkeiten wie: Verwenden einer Cold Wallet oder einer sicheren Internet-Wallet, Verwalten mehrerer Wallets, Sichern persönlicher Geräte, regelmäßiges Ändern von Passwörtern und Nicht-Phishing.

Anmerkungen des Kursleiters:

Verschiedene Maßnahmen zum Schutz vor Benutzer-Wallet-Angriffen sind wie folgt:

Verwenden Sie eine Cold Wallet:

- Cold Wallets funktionieren offline und sind daher nicht anfällig für Cyberangriffe, da Hacker nur begrenzten Zugang zu Geldern haben

Verwenden Sie sicheres Internet:

- Es ist wichtig, beim Handel oder bei Krypto-Transaktionen im Blockchain-Netzwerk eine private, sichere Internetverbindung zu verwenden

- Verwenden Sie außerdem bei Verwendung einer Heimnetzwerkverbindung ein VPN für zusätzliche Sicherheit, um Hacking-Aktivitäten zu vermeiden

- VPN trägt dazu bei, das Internet-Netzwerk sicher zu halten, indem es die IP-Adresse und den Standort ändert und Ihre Blockchain-Netzwerkaktivitäten sicher und privat vor Hackern hält

Verwaltung mehrerer Wallets:

- Im Blockchain-Netzwerk sollten die Teilnehmer nur eine Wallet als Haupt-Wallet verwenden, um tägliche Transaktionen durchzuführen, und die verbleibenden Wallets getrennt halten

- Dadurch bleiben die Daten sicher und vor Sicherheitsverletzungen oder Angriffen geschützt

Sicheres persönliches Gerät:

- Der Schutz aller persönlichen Geräte mit der neuesten Antivirensoftware ist unerlässlich, um das System vor neuen Schwachstellen zu schützen

- Verwenden Sie eine starke Antivirensoftware, um die Sicherheit von Geräten zu verbessern und Hacker daran zu hindern, die Geräte zu hacken

Passwort regelmäßig ändern:

- Es ist wichtig, ein starkes Passwort in das Blockchain-Netzwerk einzugeben, um es vor Angreifern zu schützen

- Halten Sie das Passwort stark und komplex und ändern Sie es regelmäßig, dann ist es schwer zu erraten

- Verwenden Sie bei mehreren Wallets separate Passwörter, um die Daten sicher zu halten

Lassen Sie sich nicht phishing:

- Phishing-Betrug über böswillige Anzeigen und E-Mails ist im Blockchain-Netzwerk weit verbreitet

- Warnen Sie alle Knoten im System davor, auf einen nicht identifizierten Link zu klicken, während Sie Krypto-Transaktionen im Blockchain-Netzwerk durchführen

Blockchain-Technologie-Schwachstellen Benutzer-Wallet-Angriffs-Trainings-Ppt mit allen 21 Folien:

Nutzen Sie unsere Blockchain-Technologie-Schwachstellen-Schulungs-PPT zu Benutzer-Wallet-Angriffen, um Ihnen effektiv dabei zu helfen, Ihre wertvolle Zeit zu sparen. Sie sind gebrauchsfertig und passen in jede Präsentationsstruktur.

-

The best and engaging collection of PPTs I’ve seen so far. Great work!

-

I want to thank SlideTeam for the work that they do, especially their customer service.