Vulnerabilidades de la tecnología de cadena de bloques Ppt de capacitación sobre ataques de billetera de usuario

Estas diapositivas cubren los tipos de ataques de billetera de usuario en la tecnología de cadena de bloques, que son ataques de phishing y ataques de diccionario. También incluye ataques recientes a la billetera de los usuarios y estrategias preventivas para evitarlos.

You must be logged in to download this presentation.

Características de estas diapositivas de presentación de PowerPoint:

Presentación de vulnerabilidades de la tecnología Blockchain Ataque de billetera de usuario. Esta diapositiva está bien elaborada y diseñada por nuestros especialistas de PowerPoint. Esta presentación PPT está minuciosamente investigada por los expertos, y cada diapositiva consta de contenido apropiado. Puede agregar o eliminar el contenido según sus necesidades.

People who downloaded this PowerPoint presentation also viewed the following :

Contenido de esta presentación de Powerpoint

Diapositiva 1

Esta diapositiva ilustra el concepto de ataque a la billetera del usuario en la cadena de bloques. También explica que el pirata informático ejecuta un ataque cibernético para robar las credenciales de los usuarios de la cadena de bloques. También explica los diferentes tipos de ataque a la billetera del usuario, como el ataque de phishing y el ataque de diccionario. En el ataque de phishing, los piratas informáticos maliciosos envían mensajes/correos electrónicos haciéndose pasar por grandes organizaciones. Los mensajes de phishing hacen que las personas realicen actividades como instalar archivos maliciosos desde los cuales los piratas informáticos pueden acceder a sus credenciales. En el ataque de diccionario, los piratas utilizan todas las palabras posibles del diccionario para descifrar la contraseña. Estos ataques tienen éxito cuando los piratas informáticos utilizan palabras comunes como contraseñas.

Notas del instructor:

Los diferentes tipos de ataques de billetera de usuario son los siguientes:

Los tipos de ataques de phishing son los siguientes:

Suplantación de identidad por correo electrónico:

- Es el tipo de ataque de phishing más común que utilizan los piratas informáticos para enviar correos electrónicos a diferentes usuarios, informándoles sobre problemas de seguridad en sus cuentas.

- Los usuarios a veces entran en pánico y responden a estos correos electrónicos haciendo clic en los enlaces provistos y terminan perdiendo dinero.

Suplantación de identidad (spear phishing):

- Un ataque de spear-phishing se utiliza para obtener información confidencial de un sistema informático mediante el envío de mensajes falsificados que parecen ser legítimos.

Ballenero:

- También se conoce como fraude del CEO. Es un ataque que se utiliza para robar dinero de jugadores de alto riesgo en la organización mediante el envío de mensajes, correos electrónicos y suplantación de sitios web para engañar a los objetivos para que realicen algunas acciones que podrían provocar la pérdida de dinero o información esencial de una organización o un individuo.

Smishing:

- En el ataque smishing, el individuo recibe mensajes de texto falsos; los usuarios pueden responder directamente o visitar sitios de phishing

vikingo:

- Este ataque se logra mediante el uso de llamadas de voz. El propósito sigue siendo el mismo, pero en este caso, en lugar de SMS, los atacantes usan llamadas de voz para engañar a los usuarios para que obtengan datos o dinero.

Suplantación de identidad del motor de búsqueda:

- En este tipo de ataque, los piratas informáticos utilizan motores de SEO para engañar a las organizaciones.

- Hackear la lista de búsqueda de SEO y colocarse en la parte superior de la lista cuando una organización o individuo hace clic en su enlace que se muestra en el motor de búsqueda, el enlace lleva al individuo directamente al sitio web del pirata informático.

- Luego, los piratas piratean la información importante de diferentes organizaciones, como bancos, transferencias de dinero, redes sociales y sitios de compras.

Los tipos de ataques de diccionario son los siguientes:

- Ataque de fuerza bruta: este ataque utiliza un método de prueba y error para adivinar contraseñas de inicio de sesión, claves de cifrado o encontrar una página web oculta. Los hackers trabajan en todas las combinaciones posibles para encontrar la combinación correcta.

- Ataque híbrido: este tipo de ataque es el mismo que un ataque de diccionario, pero en dicho ataque, los piratas informáticos agregan algunos números y símbolos a las palabras del diccionario e intentan descifrar la contraseña.

- Ataque de sílaba: este tipo de ataque es una combinación de ataques de fuerza bruta y ataques híbridos. Este ataque se realiza al descifrar cualquier contraseña sin palabra sino basada en caracteres y sílabas.

- Ataque basado en reglas: este tipo de ataque es un lenguaje de programación codificado para generar las contraseñas de los candidatos.

Diapositiva 2

Esta diapositiva muestra los diferentes ataques de billetera de usuario en la cadena de bloques, como firmas vulnerables y generación de claves defectuosas. El ataque de firmas vulnerables explica que la firma digital vincula criptográficamente a un usuario con un mensaje/acuerdo en particular en la cadena de bloques. La firma se denomina clave privada. La clave privada es esencial en la cadena de bloques durante el proceso de transacción. En la generación de claves defectuosas, la clave pública se puede generar utilizando el algoritmo RSA para cifrar datos y transacciones confidenciales en la cadena de bloques.

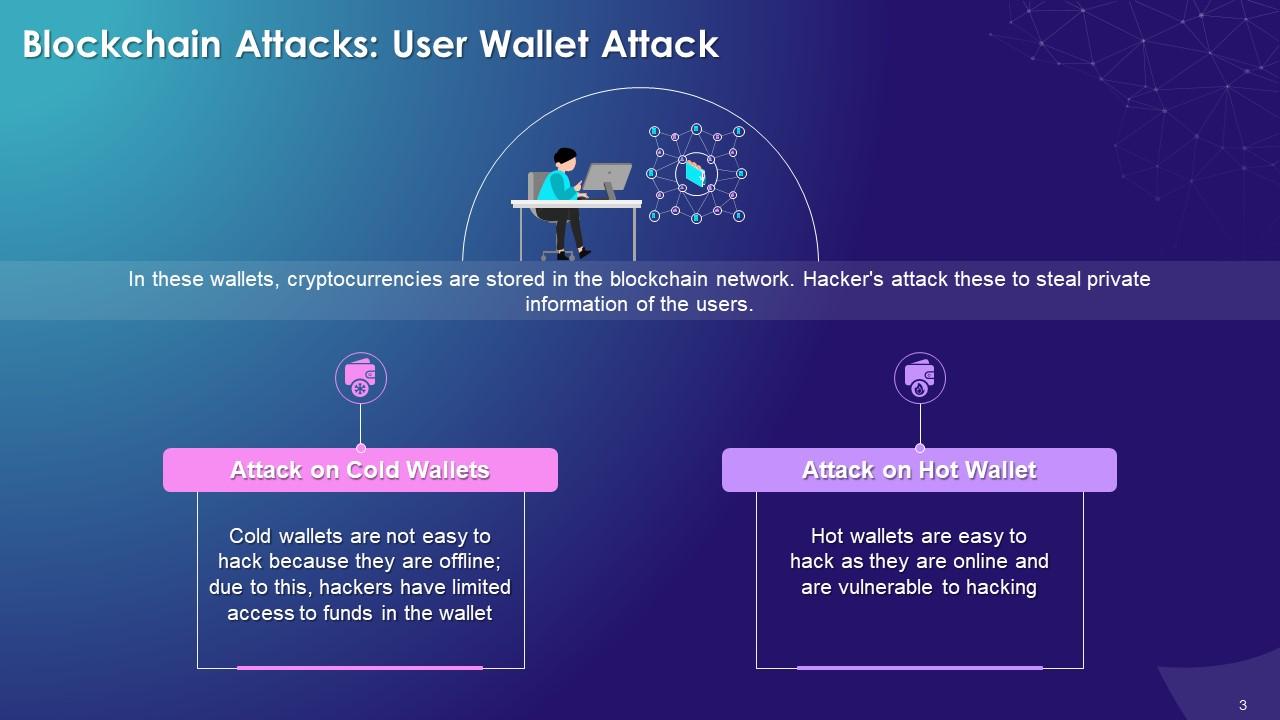

Diapositiva 3

Esta diapositiva muestra los ataques calientes y fríos de billetera de usuario en la red blockchain. Explica que la billetera fría no está conectada a Internet. No es fácil de piratear ya que está fuera de línea y los piratas informáticos tienen acceso limitado a los fondos en la billetera. La billetera caliente está conectada a Internet. Las billeteras calientes son comparativamente más fáciles de piratear, ya que están en línea y son vulnerables a los piratas informáticos.

Diapositiva 4

Esta diapositiva muestra múltiples ataques recientes a cadenas de bloques como Easyfi, Ascend EX, Polynetwork, Bitmart, Badger, Bzx, Vulcan Forged, Cream, Boy x highspeed y Liquid.

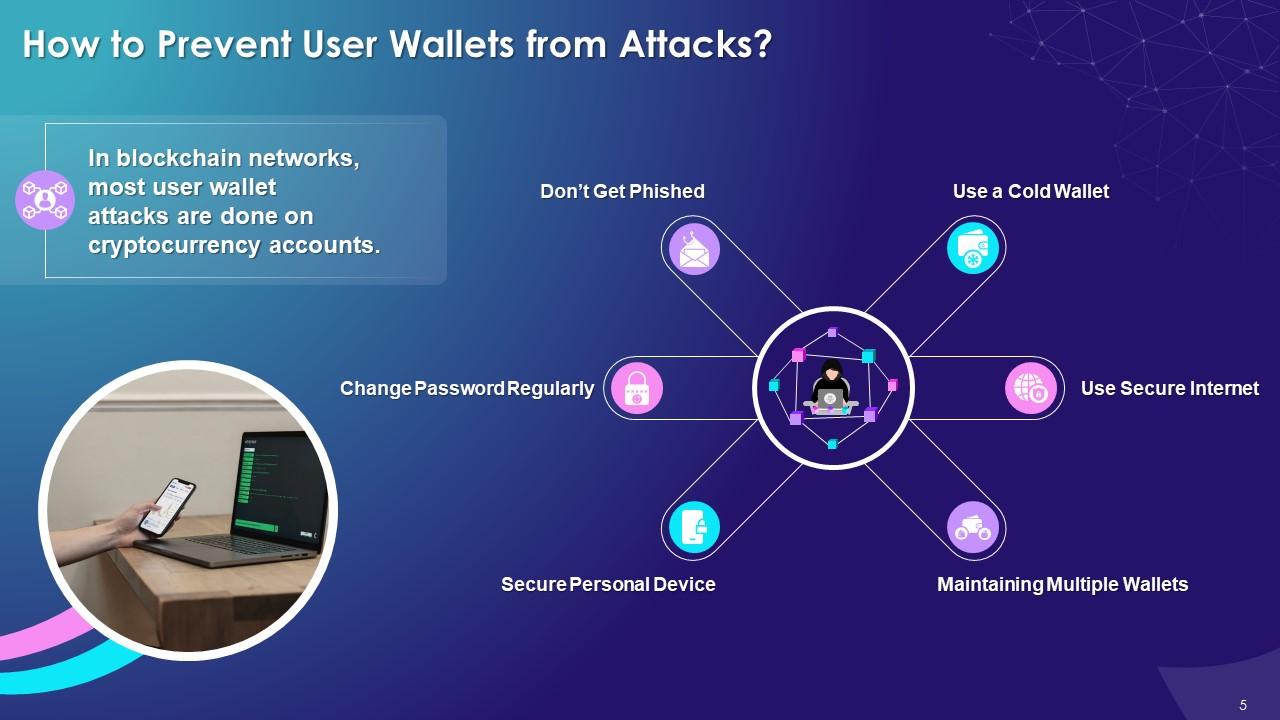

Diapositiva 5

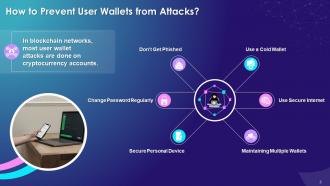

Esta diapositiva muestra múltiples formas en que los usuarios de blockchain pueden evitar que una billetera de usuario sufra múltiples ataques. Esta diapositiva también analiza formas tales como: usar una billetera fría o usar una billetera segura en Internet, mantener varias billeteras, proteger los dispositivos personales, cambiar la contraseña con regularidad y no sufrir phishing.

Notas del instructor:

Las diferentes medidas tomadas para proteger los ataques de billetera de usuario son las siguientes:

Use una billetera fría:

- Las billeteras frías funcionan sin conexión, por lo que no son propensas a los ataques cibernéticos, ya que los piratas informáticos tienen acceso limitado a los fondos.

Utilice Internet seguro:

- Es importante utilizar una conexión a Internet privada y segura al comerciar o realizar transacciones criptográficas en la red blockchain.

- Además, mientras usa una conexión de red doméstica, use una VPN para seguridad adicional para evitar cualquier actividad de piratería

- VPN ayuda a mantener segura la red de Internet cambiando la dirección IP y la ubicación y manteniendo la actividad de su red blockchain segura y privada de los piratas informáticos

Mantenimiento de múltiples billeteras:

- En la red blockchain, los participantes deben usar solo una billetera como billetera principal para realizar transacciones diarias y mantener las billeteras restantes separadas

- Esto mantendrá los datos seguros y alejados de cualquier violación o ataque de seguridad.

Dispositivo personal seguro:

- Mantener todos los dispositivos personales seguros con el último software antivirus es esencial para defender el sistema contra nuevas vulnerabilidades.

- Use un software antivirus sólido para mejorar la seguridad de los dispositivos para evitar que los piratas informáticos pirateen los dispositivos

Cambie la contraseña regularmente:

- Es importante poner una contraseña segura en la red blockchain para mantenerla segura de los atacantes.

- Mantenga la contraseña fuerte y compleja, y cámbiela regularmente, luego será difícil adivinarla.

- En el caso de múltiples billeteras, use contraseñas separadas para mantener los datos seguros

No se deje engañar:

- Las estafas de phishing a través de anuncios y correos electrónicos maliciosos son comunes en la red blockchain

- Advierta a todos los nodos del sistema que no hagan clic en ningún enlace no identificado mientras realizan transacciones criptográficas en la red blockchain

Blockchain Technology Vulnerabilidades User Wallet Attack Training Ppt con las 21 diapositivas:

Utilice nuestro Ppt de entrenamiento de ataque de billetera de usuario de vulnerabilidades de la tecnología Blockchain para ayudarlo de manera efectiva a ahorrar su valioso tiempo. Están listos para encajar en cualquier estructura de presentación.

-

The best and engaging collection of PPTs I’ve seen so far. Great work!

-

I want to thank SlideTeam for the work that they do, especially their customer service.