Segurança do Sistema de Computador Apresentação Powerpoint Slides

Segurança do Computador é o processo de proteção de dispositivos eletrônicos, como servidores, dispositivos móveis, dados, sistemas eletrônicos e redes contra ataques cibernéticos. Confira nosso modelo competentemente projetado sobre Segurança do Computador que ilustra detalhes importantes sobre segurança cibernética. Incorporando-o, você pode apresentar e compartilhar detalhes sobre as ameaças comuns contra dados e sistemas de informação e o processo para identificar as informações que precisam ser protegidas. Esta proposta de segurança de rede será útil para esclarecer o cenário atual da organização, a exigência de segurança cibernética em diferentes setores e seu funcionamento. Além disso, o modelo de segurança do computador contém os elementos críticos de segurança cibernética, identificação e avaliação de riscos cibernéticos, etapas para mitigar esses riscos e benefícios da segurança cibernética, juntamente com a função de automações na segurança cibernética. Além disso, este deck de segurança de dados vem com uma lista de verificação para implementar a segurança cibernética, um plano de 30-60-90 dias para gerenciar a segurança cibernética e o orçamento. O modelo também apresenta um roteiro para monitorar a segurança cibernética e um cronograma para implementar a segurança cibernética na organização. Por fim, a proposta de segurança informática mostra os efeitos da implementação da cibersegurança na organização e dashboard para rastreamento de ameaças em cibersegurança. Tenha acesso à proposta e faça o download agora.

Segurança do Computador é o processo de proteção de dispositivos eletrônicos, como servidores, dispositivos móveis, dados, ..

- Google Slides is a new FREE Presentation software from Google.

- All our content is 100% compatible with Google Slides.

- Just download our designs, and upload them to Google Slides and they will work automatically.

- Amaze your audience with SlideTeam and Google Slides.

-

Want Changes to This PPT Slide? Check out our Presentation Design Services

- WideScreen Aspect ratio is becoming a very popular format. When you download this product, the downloaded ZIP will contain this product in both standard and widescreen format.

-

- Some older products that we have may only be in standard format, but they can easily be converted to widescreen.

- To do this, please open the SlideTeam product in Powerpoint, and go to

- Design ( On the top bar) -> Page Setup -> and select "On-screen Show (16:9)” in the drop down for "Slides Sized for".

- The slide or theme will change to widescreen, and all graphics will adjust automatically. You can similarly convert our content to any other desired screen aspect ratio.

Compatible With Google Slides

Get This In WideScreen

You must be logged in to download this presentation.

Características destes slides de apresentação do PowerPoint :

Entregue este deck completo aos membros de sua equipe e outros colaboradores. Englobado com slides estilizados apresentando vários conceitos, este slides de apresentação Powerpoint de segurança do sistema de computador é a melhor ferramenta que você pode utilizar. Personalize seu conteúdo e gráficos para torná-lo único e instigante. Todos os oitenta e dois slides são editáveis e modificáveis, portanto, sinta-se à vontade para ajustá-los à sua configuração de negócios. A fonte, cor e outros componentes também vêm em um formato editável, tornando este design PPT a melhor escolha para sua próxima apresentação. Então, baixe agora.

People who downloaded this PowerPoint presentation also viewed the following :

Conteúdo desta apresentação em PowerPoint

Slide 1 : Este slide exibe o título, ou seja, 'Segurança do computador' e o nome da sua empresa.

Slide 2 : Este slide apresenta a agenda.

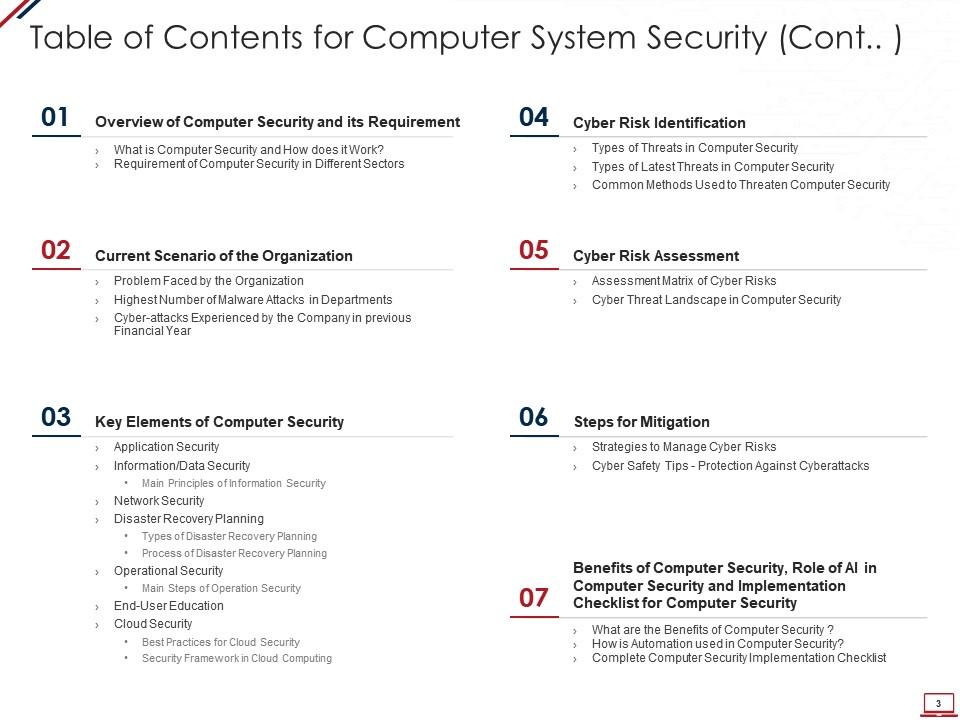

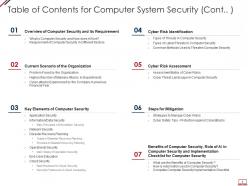

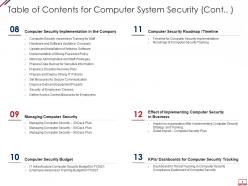

Slide 3 : Este slide apresenta o índice.

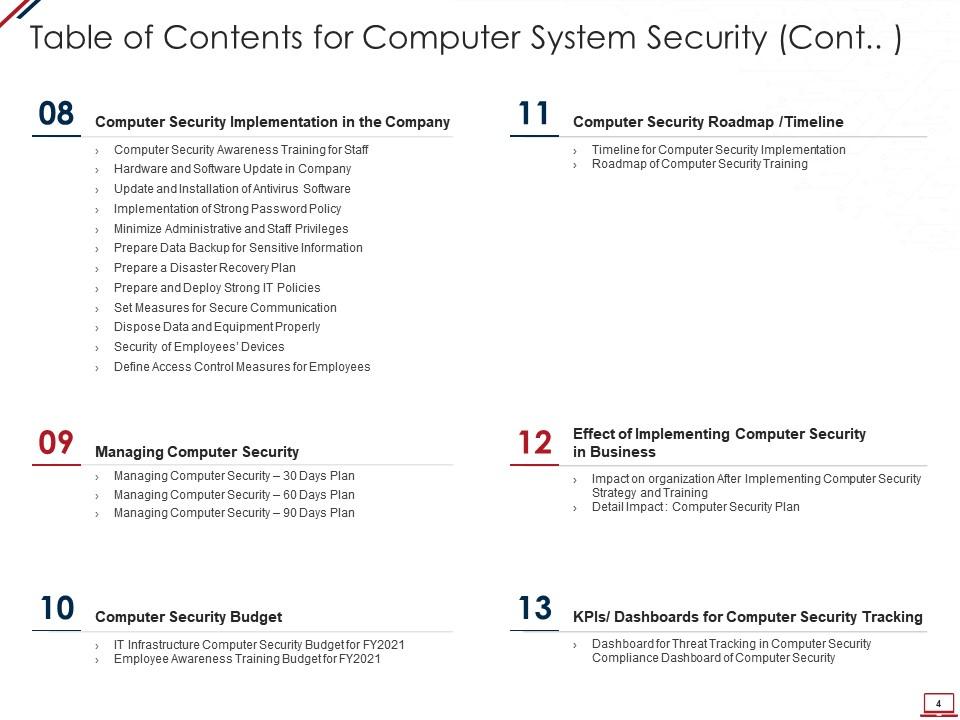

Slide 4 : Este slide mostra a continuação do índice.

Slide 5 : Este slide ilustra o título de 'Visão geral da segurança do computador e seus requisitos'.

Slide 6 : Este slide define o significado de segurança cibernética e como ela ajuda a prevenir dados por meio de diferentes métodos e técnicas.

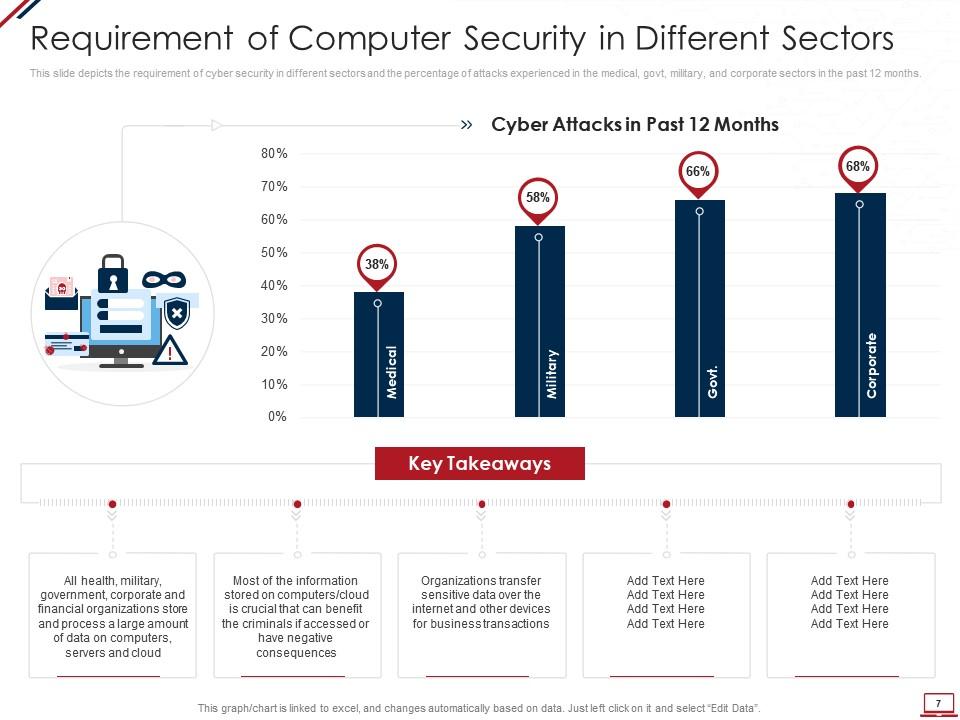

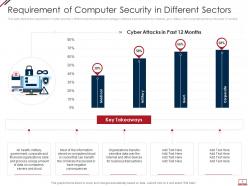

Slide 7 : Este slide mostra a exigência de segurança cibernética em diferentes setores e a porcentagem de ataques experimentados.

Slide 8 : Este slide destaca o título de 'Cenário atual da organização'.

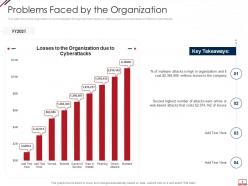

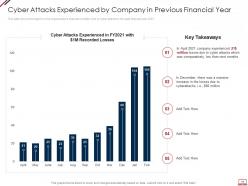

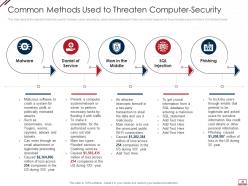

Slide 9 : Este slide mostra a situação atual da organização através das perdas totais (em milhões) sofridas por diferentes ataques cibernéticos.

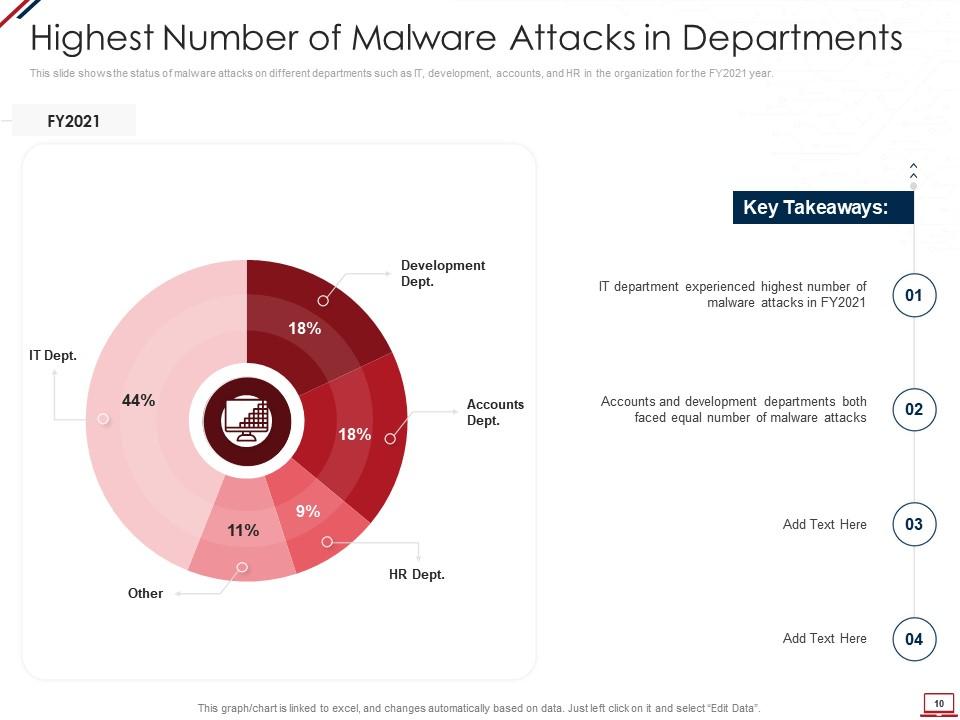

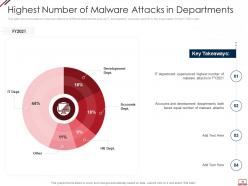

Slide 10 : Este slide mostra o status dos ataques de malware em diferentes departamentos, como TI, desenvolvimento, etc.

Slide 11 : Este slide mostra o impacto na condição financeira da organização devido aos ataques cibernéticos no último ano fiscal de 2021.

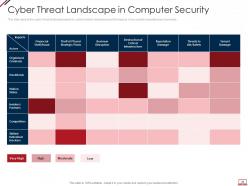

Slide 12 : Este slide apresenta o título de 'elementos-chave da segurança do computador'.

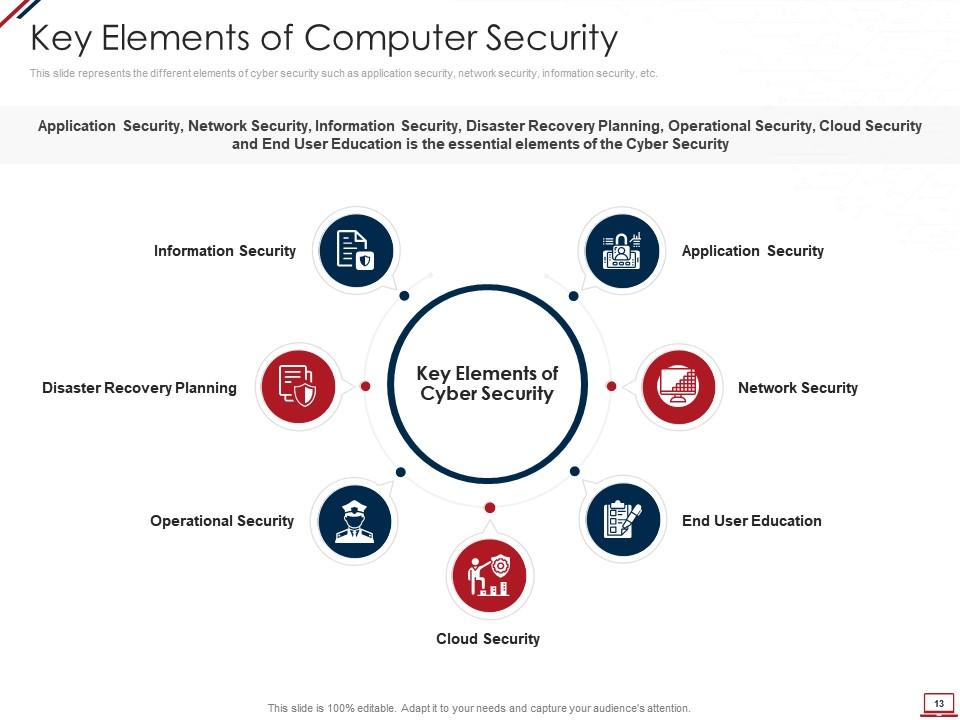

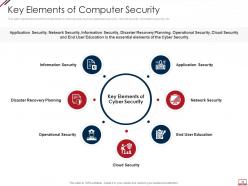

Slide 13 : Este slide representa os diferentes elementos de segurança cibernética, como segurança de aplicativos, segurança de rede, etc.

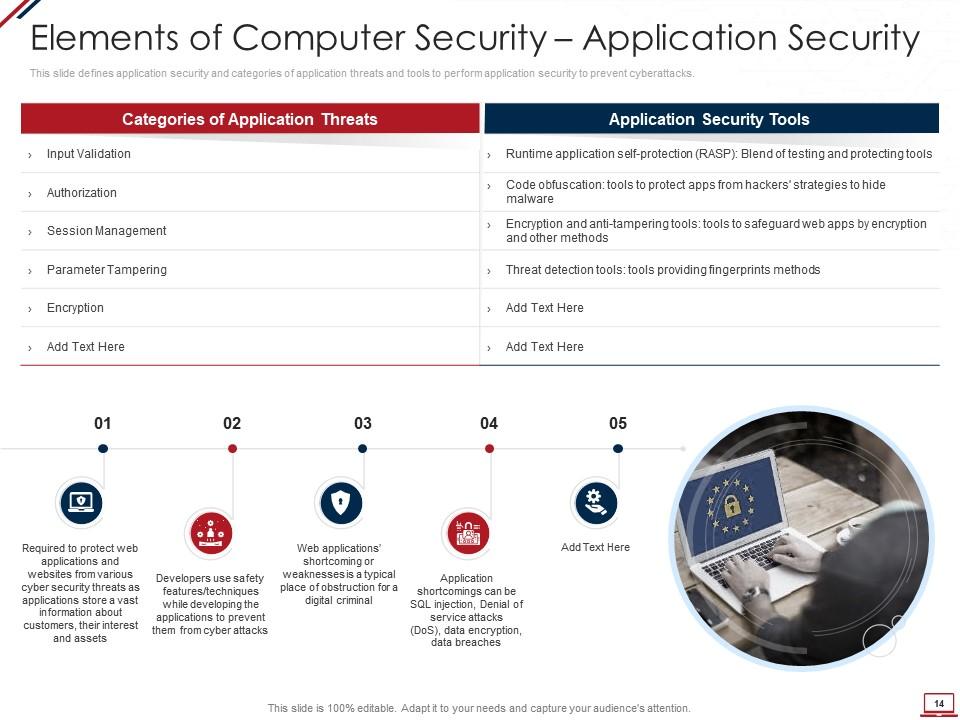

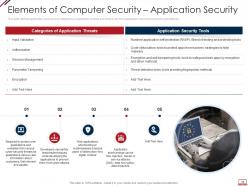

Slide 14 : Este slide define a segurança de aplicativos e as categorias de ameaças e ferramentas de aplicativos.

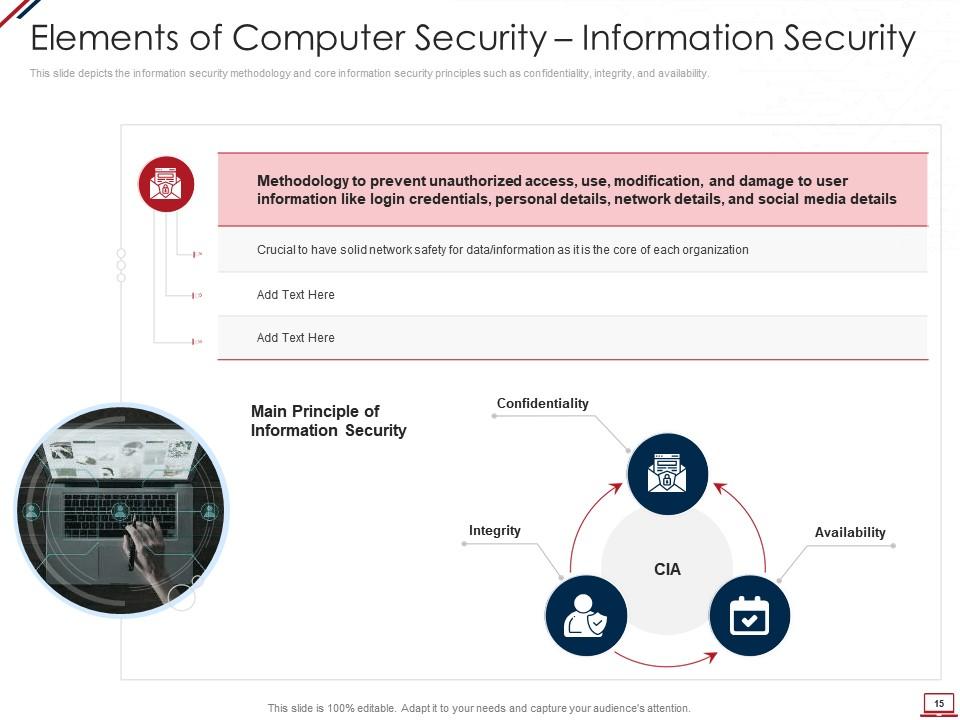

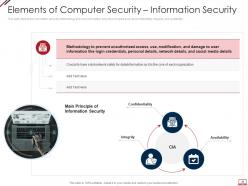

Slide 15 : Este slide descreve a metodologia de segurança da informação e os princípios básicos de segurança da informação.

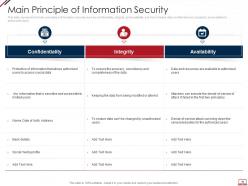

Slide 16 : Este slide representa os principais princípios de segurança da informação, como confidencialidade, integridade, etc.

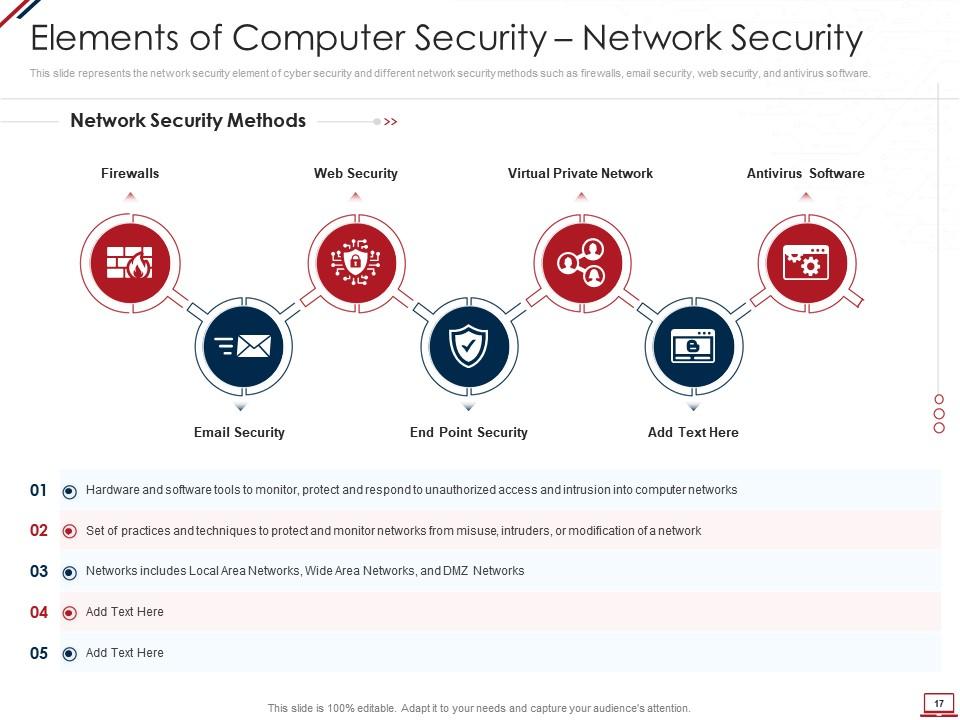

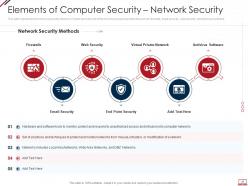

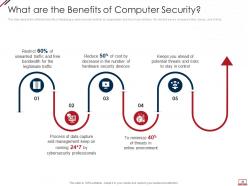

Slide 17 : Este slide representa o elemento de segurança de rede da segurança cibernética e diferentes métodos de segurança de rede.

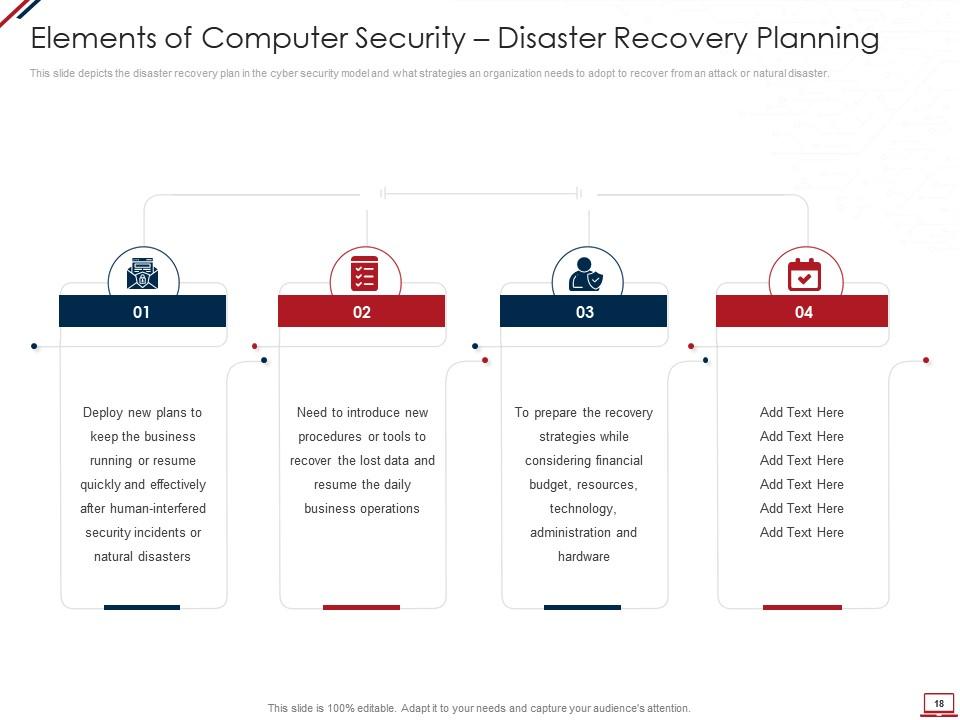

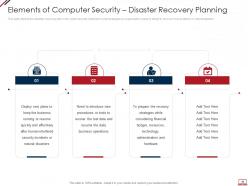

Slide 18 : Este slide descreve o plano de recuperação de desastres no modelo de segurança cibernética e quais estratégias uma organização precisa adotar.

Slide 19 : Este slide define as diferentes categorias de planos de recuperação de desastres, ou seja, planos de recuperação de desastres de data center, etc.

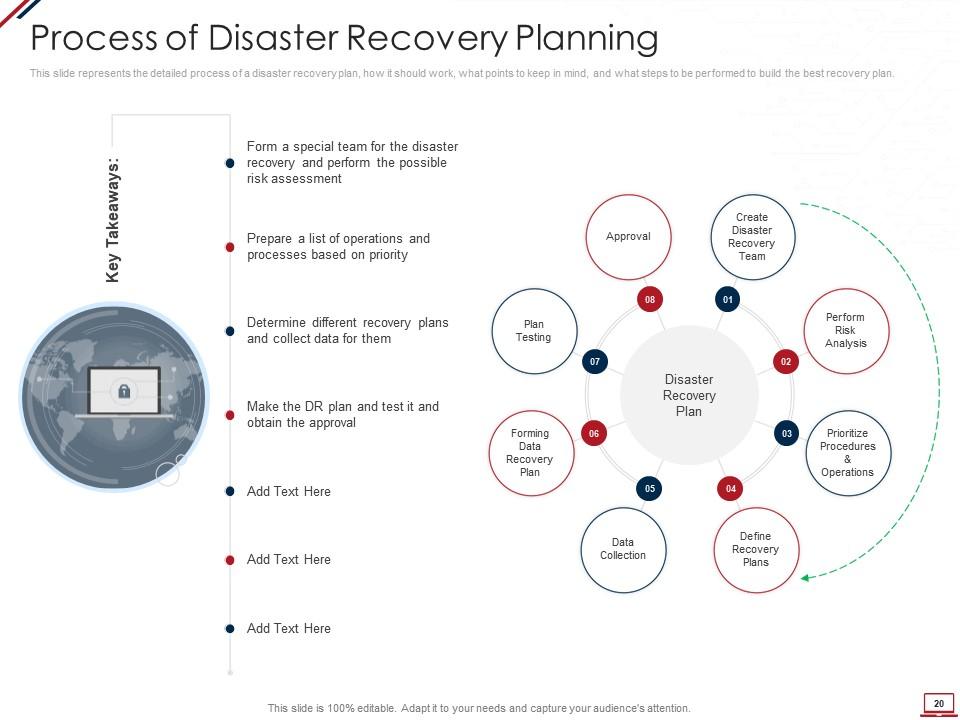

Slide 20 : Este slide representa o processo detalhado de um plano de recuperação de desastres, como ele deve funcionar, etc.

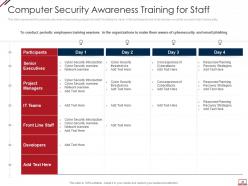

Slide 21 : Este slide define o elemento de segurança operacional da segurança cibernética.

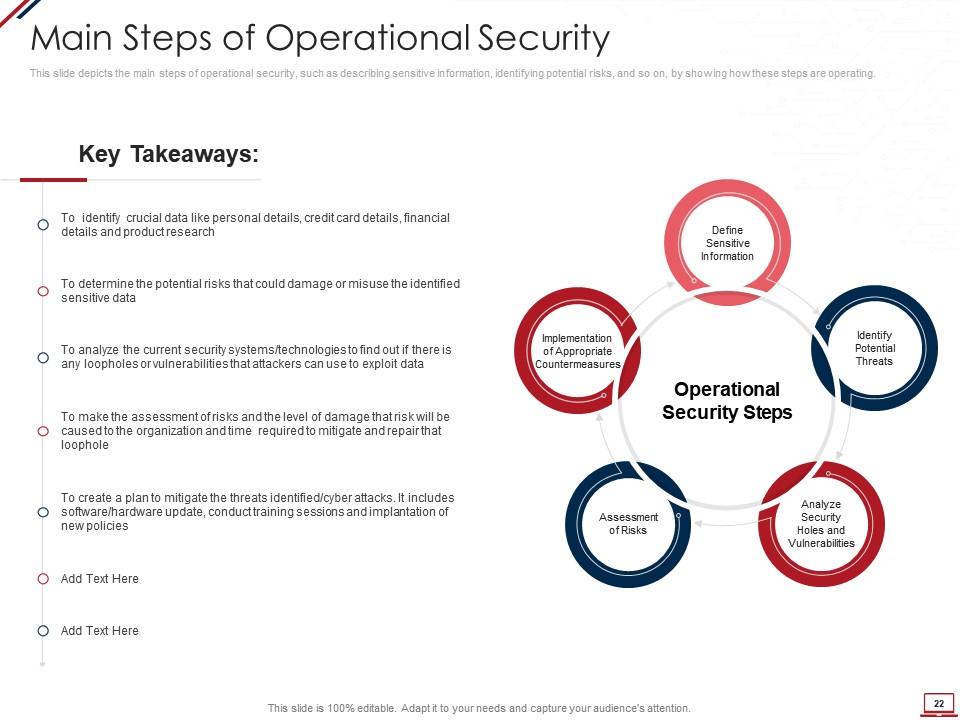

Slide 22 : Este slide descreve as principais etapas da segurança operacional, como descrição de informações confidenciais, etc.

Slide 23 : Este slide mostra a educação do usuário final dentro do modelo de segurança cibernética.

Slide 24 : Este slide define o elemento de segurança na nuvem da segurança cibernética e várias ameaças que podem violar a segurança da nuvem.

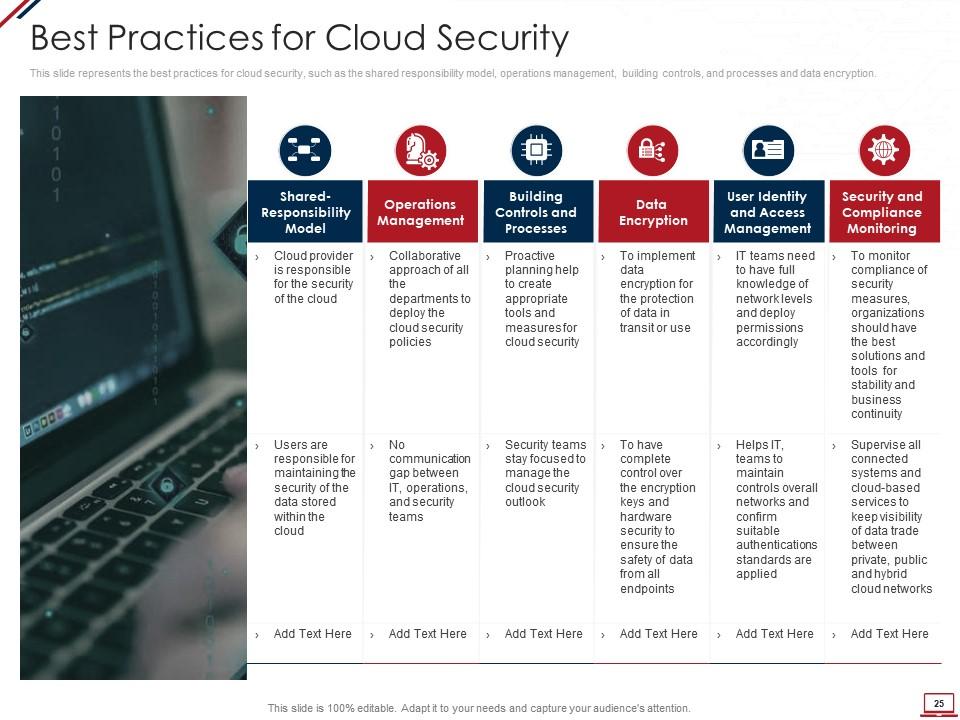

Slide 25 : Este slide representa as melhores práticas de segurança na nuvem, como o modelo de responsabilidade compartilhada, etc.

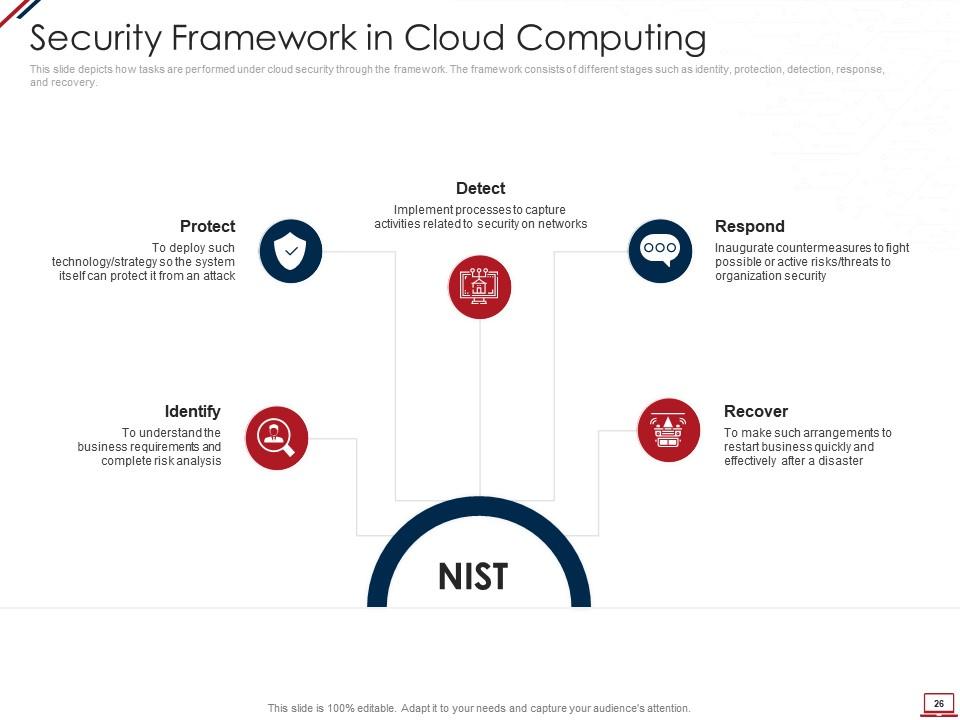

Slide 26 : Este slide mostra como as tarefas são executadas na segurança da nuvem por meio da estrutura.

Slide 27 : Este slide exibe o título de 'Identificação de risco cibernético'.

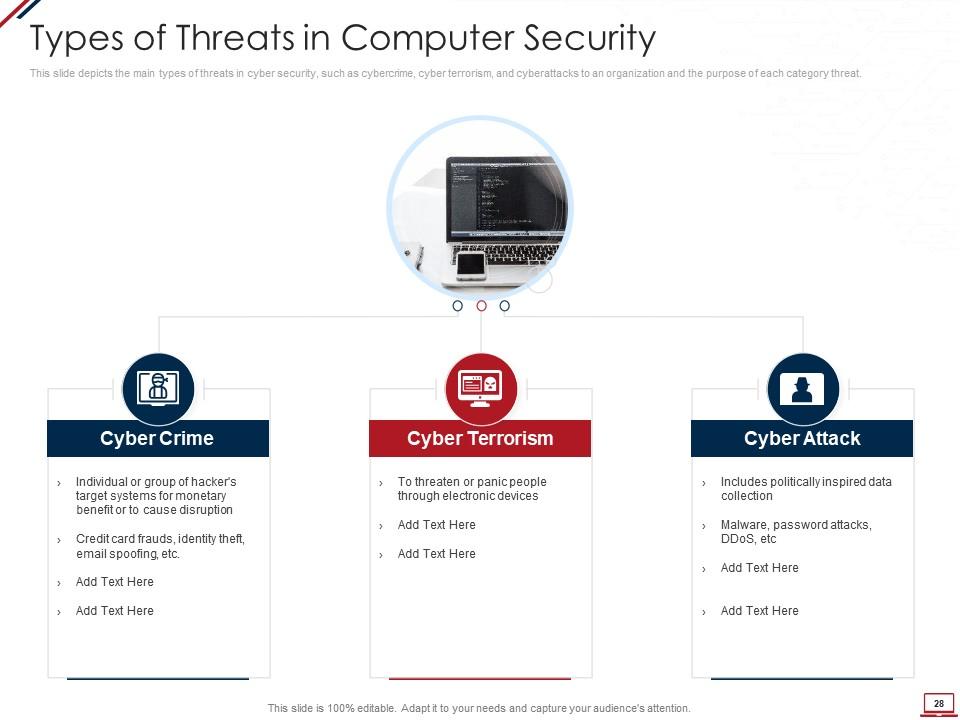

Slide 28 : Este slide mostra os principais tipos de ameaças à segurança cibernética, como crimes cibernéticos, terrorismo cibernético, etc.

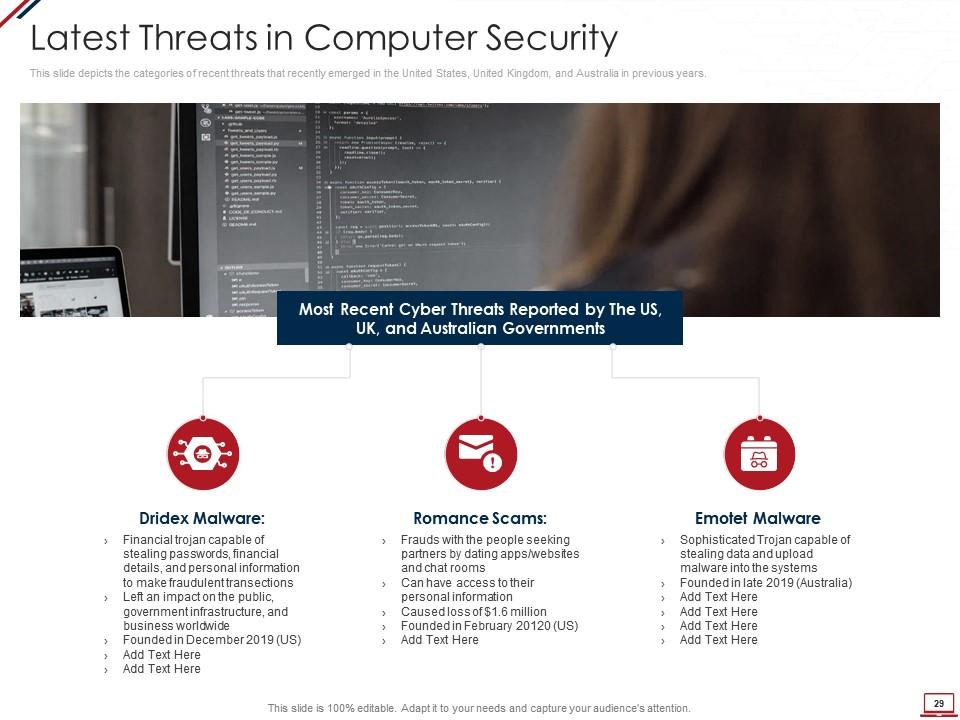

Slide 29 : Este slide mostra as categorias de ameaças recentes que surgiram recentemente nos Estados Unidos, Reino Unido, etc.

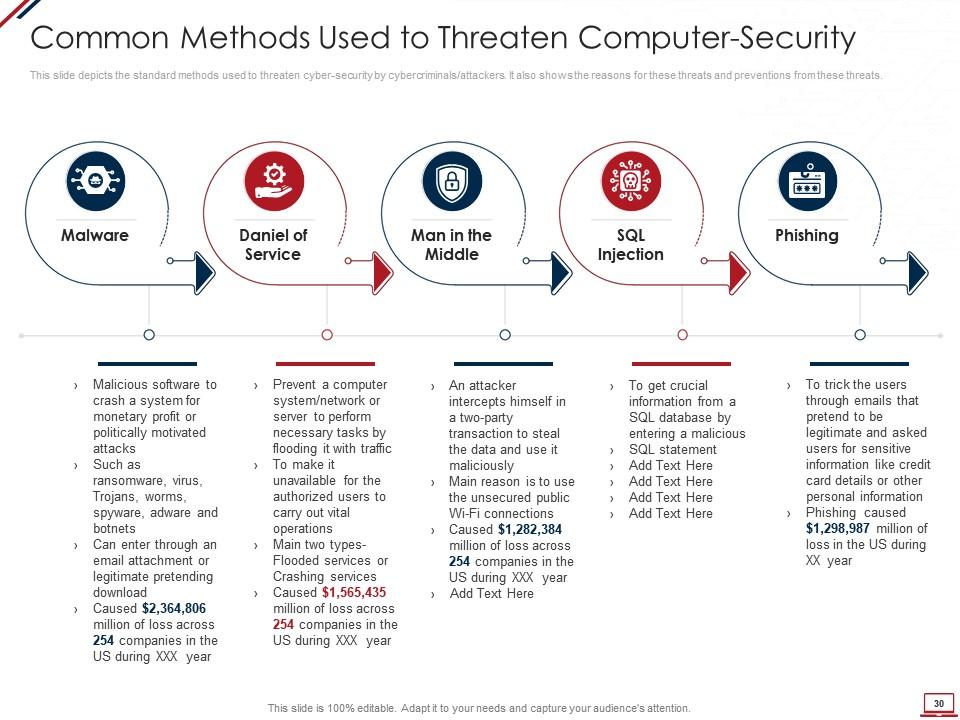

Slide 30 : Este slide descreve os métodos padrão usados para ameaçar a segurança cibernética por cibercriminosos/atacantes.

Slide 31 : Este slide apresenta o título para 'Avaliação de risco cibernético'.

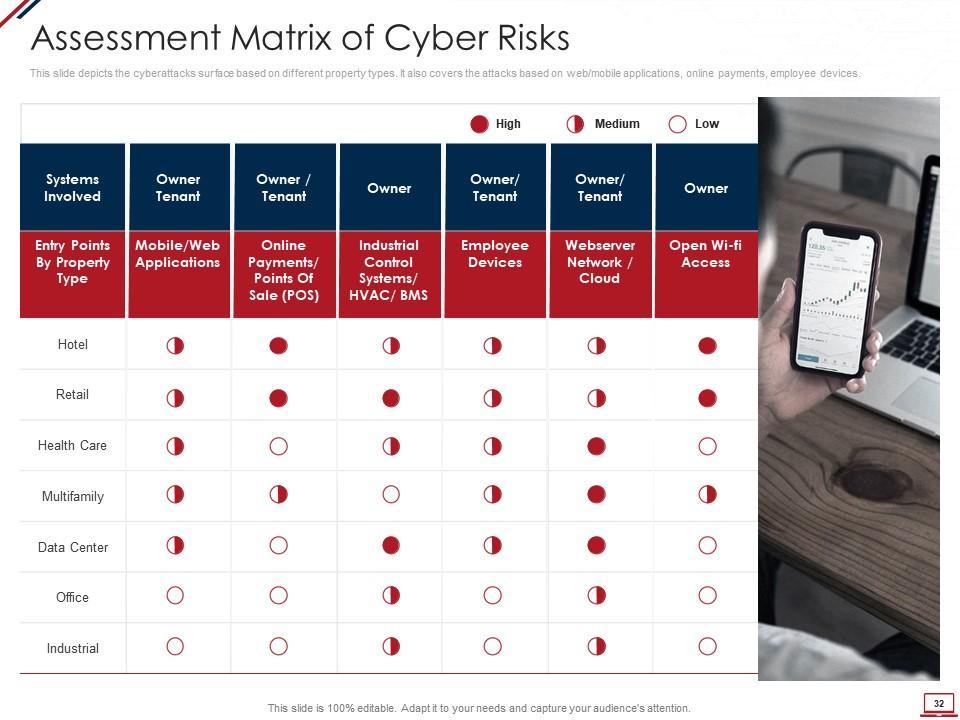

Slide 32 : Este slide mostra a superfície dos ataques cibernéticos com base em diferentes tipos de propriedade.

Slide 33 : Este slide mostra o cenário de ameaças cibernéticas com base nas funções/atores dos cibercriminosos e os impactos de ataques cibernéticos bem-sucedidos nos negócios.

Slide 34 : Este slide exibe o título de 'Passos para mitigação'.

Slide 35 : Este slide mostra a importância da estratégia e procedimentos de gerenciamento de riscos cibernéticos e fatores que precisam ser considerados.

Slide 36 : Este slide representa várias dicas ou procedimentos que podem ser seguidos para evitar a segurança cibernética de uma organização contra ataques cibernéticos ou criminosos cibernéticos.

Slide 37 : Este slide descreve o título de 'Benefícios, função e implementação para segurança de computadores'.

Slide 38 : Este slide mostra os diferentes benefícios da implantação de um modelo de segurança cibernética em uma organização.

Slide 39 : Este slide mostra a proteção cibernética de uma organização por meio de inteligência artificial.

Slide 40 : Este slide mostra a lista de verificação de segurança cibernética e as medidas que uma organização deve tomar para proteger os dados.

Slide 41 : Este slide destaca o título de 'Implementação de segurança do computador'.

Slide 42 : Este slide representa o programa de treinamento de conscientização sobre segurança cibernética para funcionários.

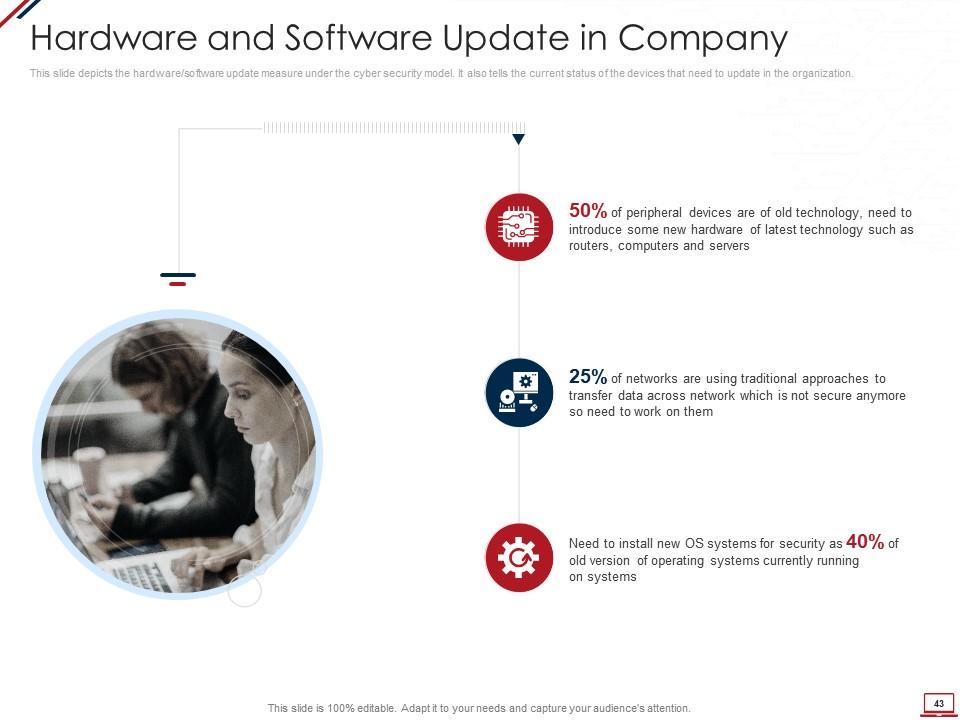

Slide 43 : Este slide descreve a medida de atualização de hardware/software sob o modelo de segurança cibernética.

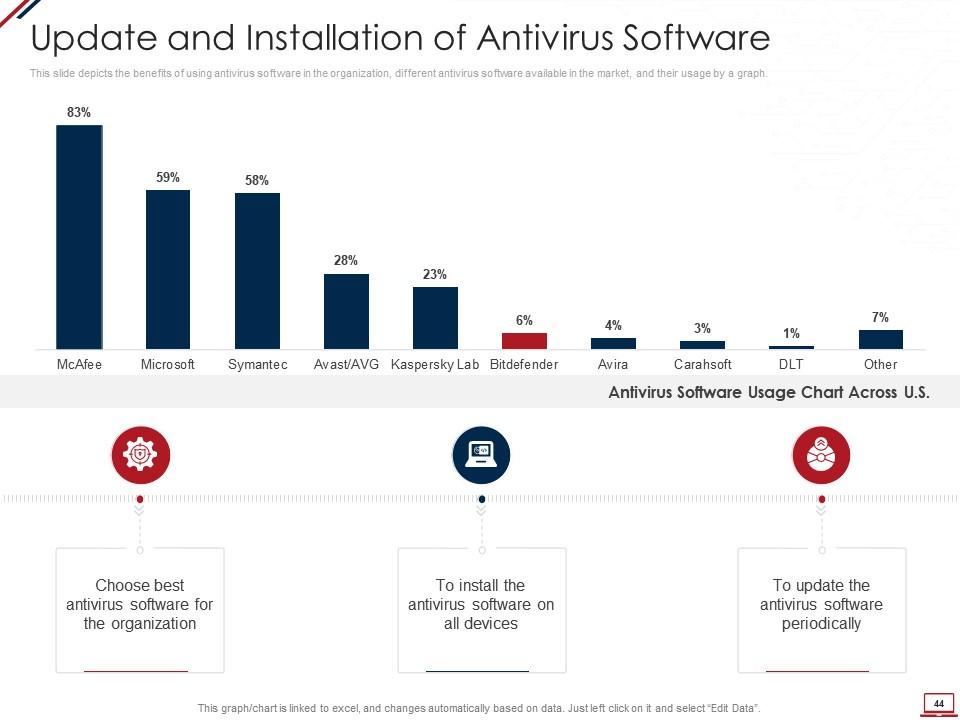

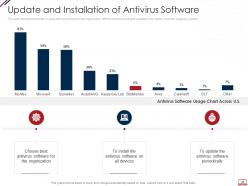

Slide 44 : Este slide mostra os benefícios do uso de software antivírus na organização.

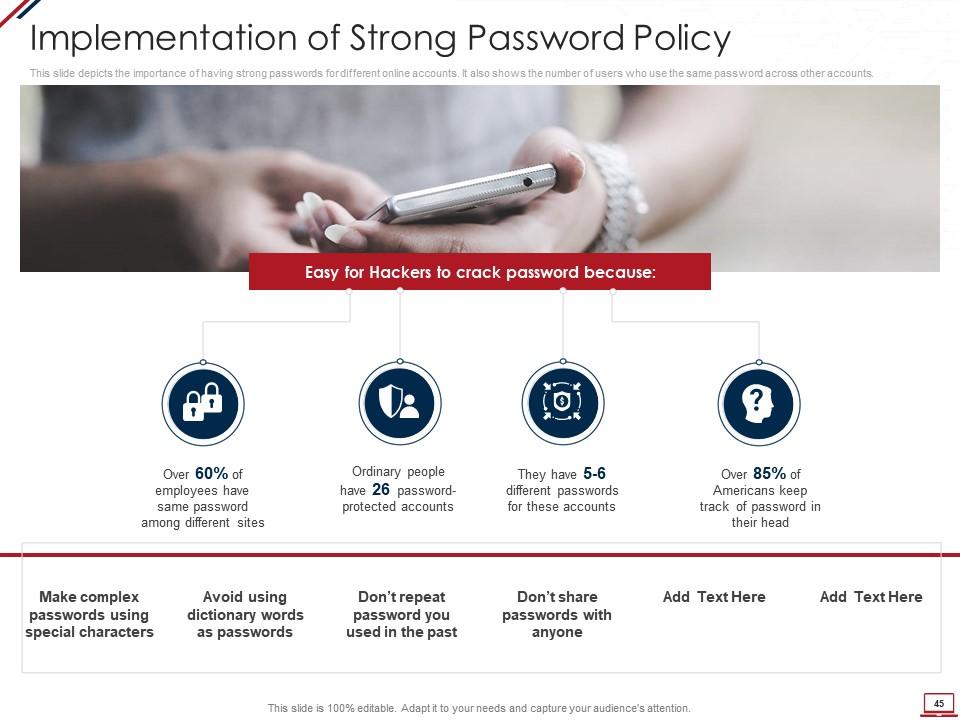

Slide 45 : Este slide mostra a importância de ter senhas fortes para diferentes contas online.

Slide 46 : Este slide mostra a importância de minimizar o privilégio administrativo e de funcionários, mostrando seus benefícios para a empresa.

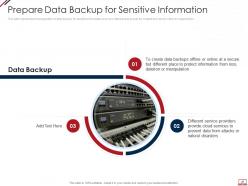

Slide 47 : Este slide representa a preparação do backup de dados para informações confidenciais e como o backup de dados deve ser criado e armazenado em uma organização.

Slide 48 : Este slide mostra quais fatores serão considerados ao preparar um planejamento de recuperação de uma organização para voltar aos negócios de forma rápida e eficaz.

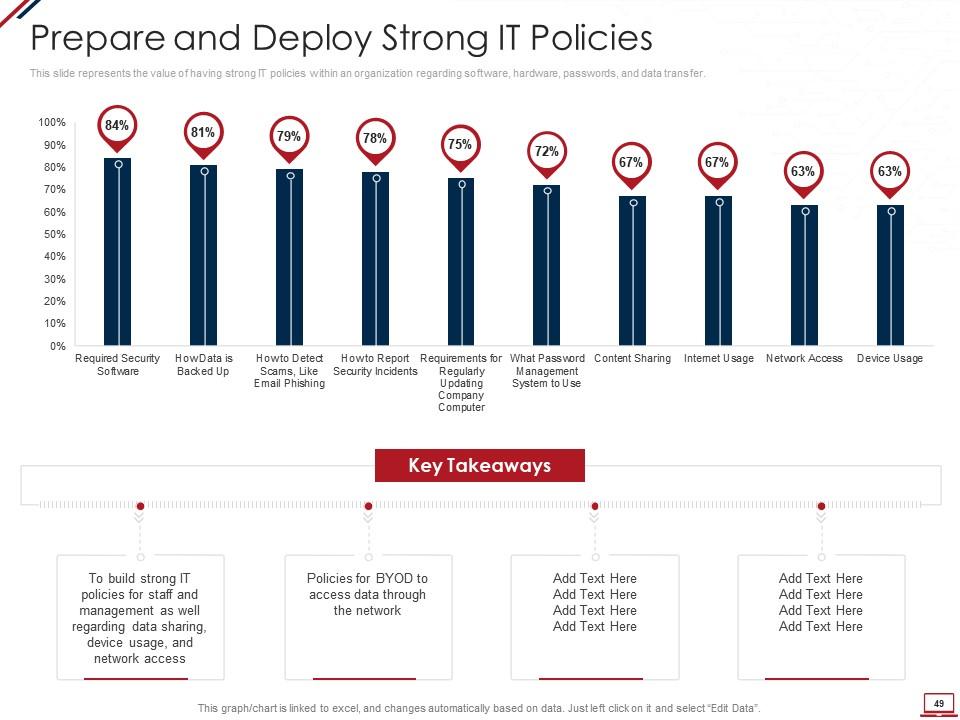

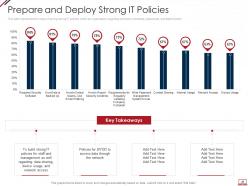

Slide 49 : Este slide representa o valor de ter políticas de TI fortes dentro de uma organização em relação a software, hardware, senhas e transferência de dados.

Slide 50 : Este slide mostra a comunicação segura dentro de uma organização e a tecnologia para criptografar e-mails ou dados ao enviá-los ou recebê-los.

Slide 51 : Este slide mostra a importância do descarte dos dados e equipamentos que não estão mais em uso.

Slide 52 : Este slide mostra que a segurança do hardware ou dispositivos dos funcionários também é essencial ao aplicar o modelo de segurança cibernética.

Slide 53 : Este slide representa como é essencial minimizar os direitos/acesso dos funcionários em uma organização.

Slide 54 : Este slide exibe o título de 'Gerenciando a segurança do computador'.

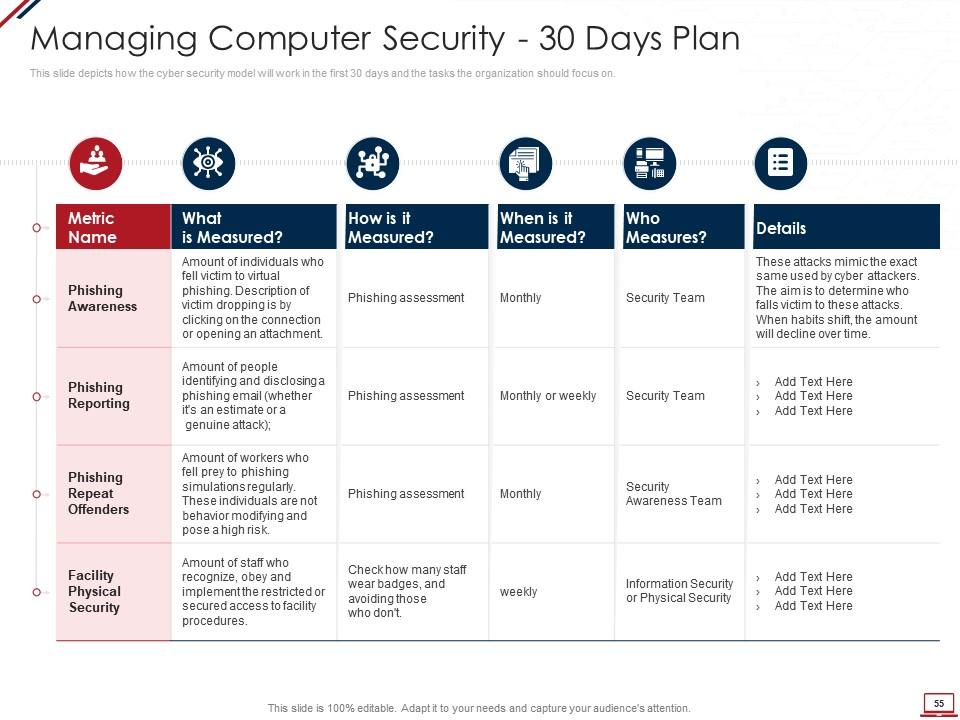

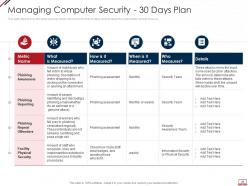

Slide 55 : Este slide mostra como o modelo de segurança cibernética funcionará nos primeiros 30 dias e as tarefas nas quais a organização deve se concentrar.

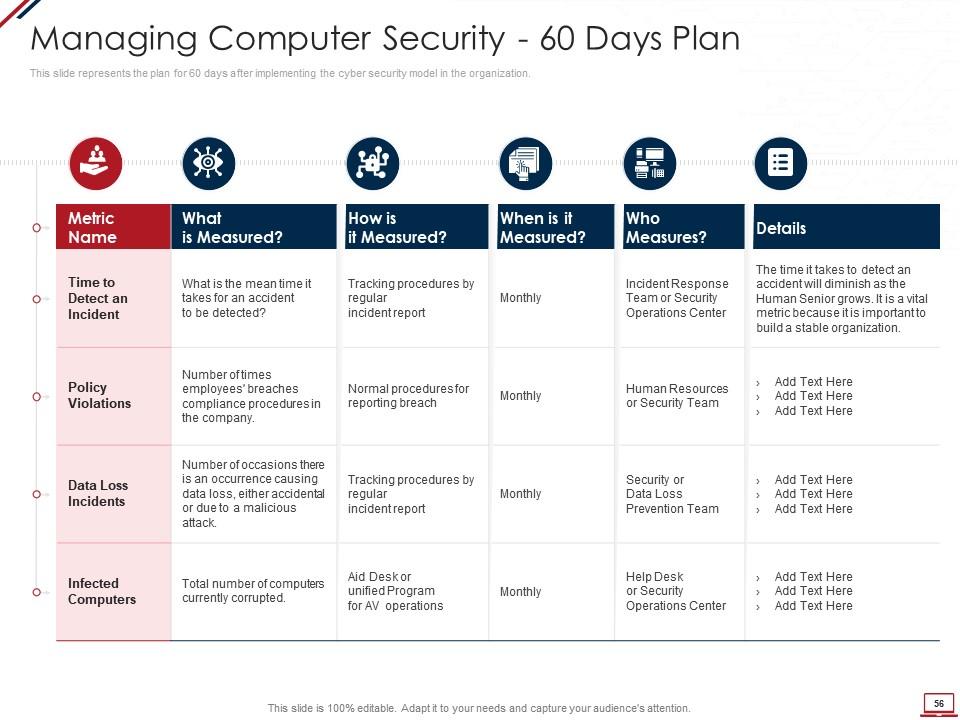

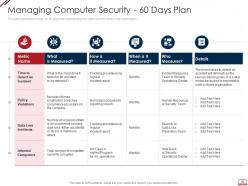

Slide 56 : Este slide representa o plano para 60 dias após a implementação do modelo de segurança cibernética na organização.

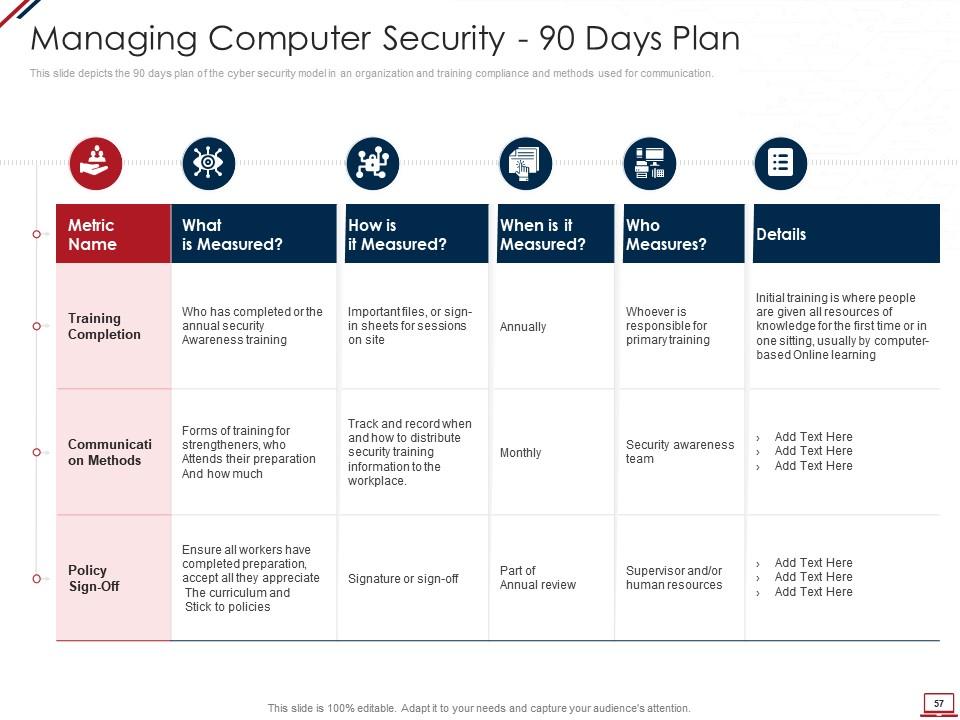

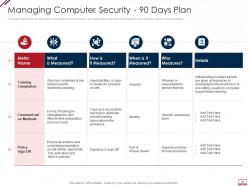

Slide 57 : Este slide descreve o plano de 90 dias do modelo de segurança cibernética em uma organização e treinamento de conformidade e métodos usados para comunicação.

Slide 58 : Este slide apresenta o título de 'Orçamento de segurança do computador'.

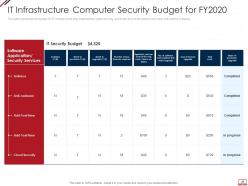

Slide 59 : Este slide representa o orçamento para infraestrutura de TI após a implementação da segurança cibernética.

Slide 60 : Este slide representa o orçamento de treinamento de pessoal da organização por meio de um gráfico que abrange o nome do instrutor, data e níveis de capacidade.

Slide 61 : Este slide exibe o título de 'Roteiro/linha do tempo de segurança do computador.

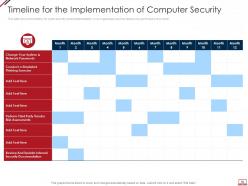

Slide 62 : Este slide mostra o cronograma para implementação do modelo de segurança cibernética em uma organização e as tarefas a serem executadas mensalmente.

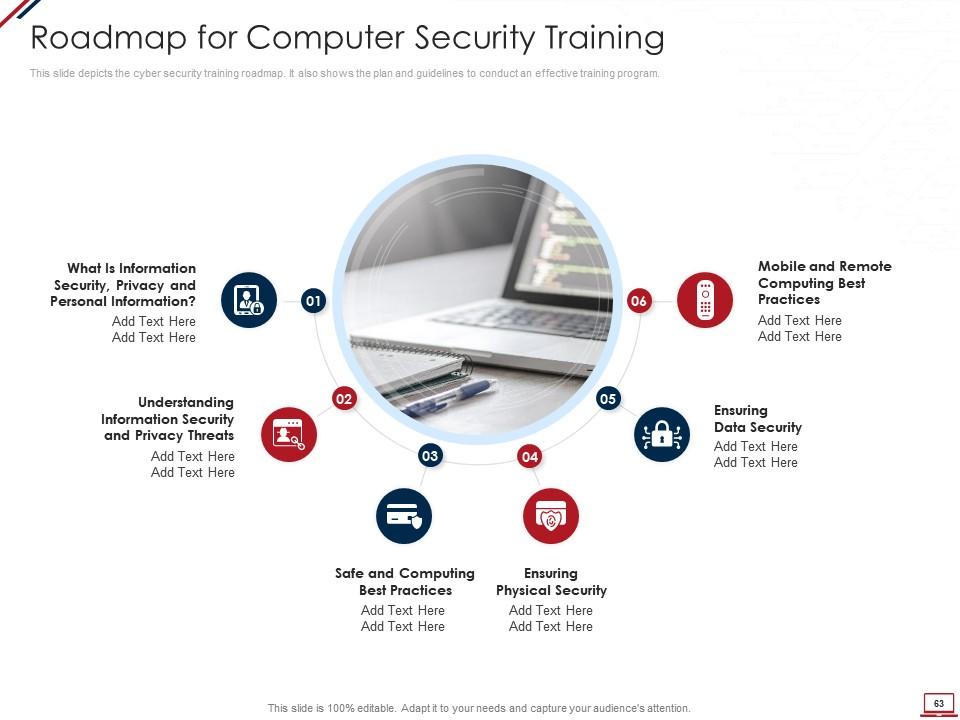

Slide 63 : Este slide mostra o roteiro de treinamento de segurança cibernética. Ele também mostra o plano e as diretrizes para conduzir um programa de treinamento eficaz.

Slide 64 : Este slide mostra o título de 'Efeito da implementação da segurança de computadores nos negócios'.

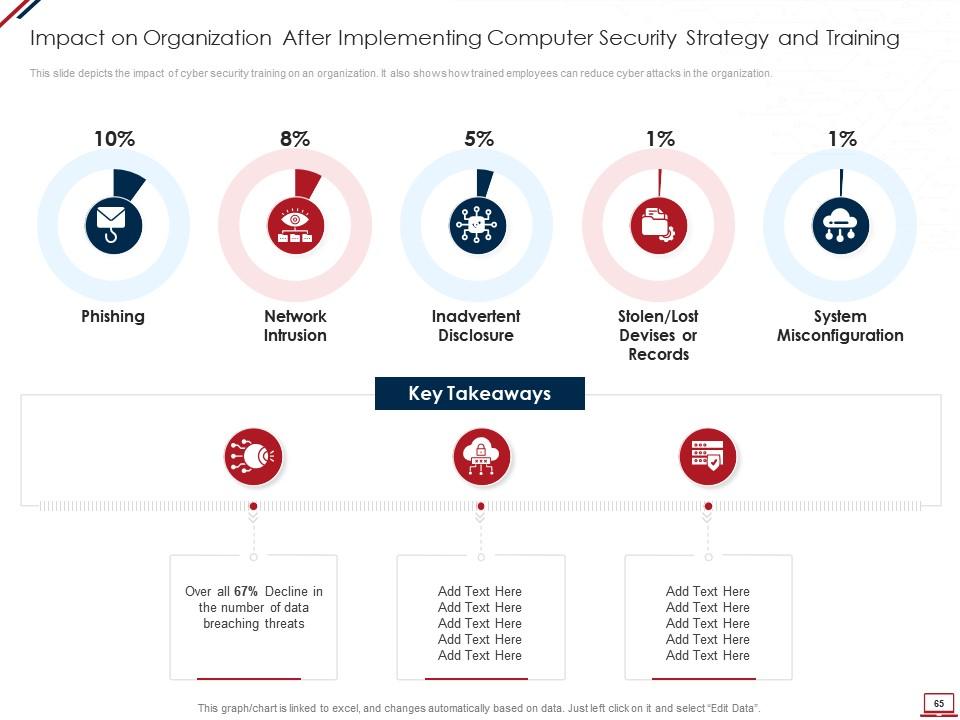

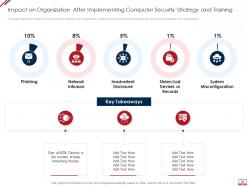

Slide 65 : Este slide mostra o impacto do treinamento de segurança cibernética em uma organização.

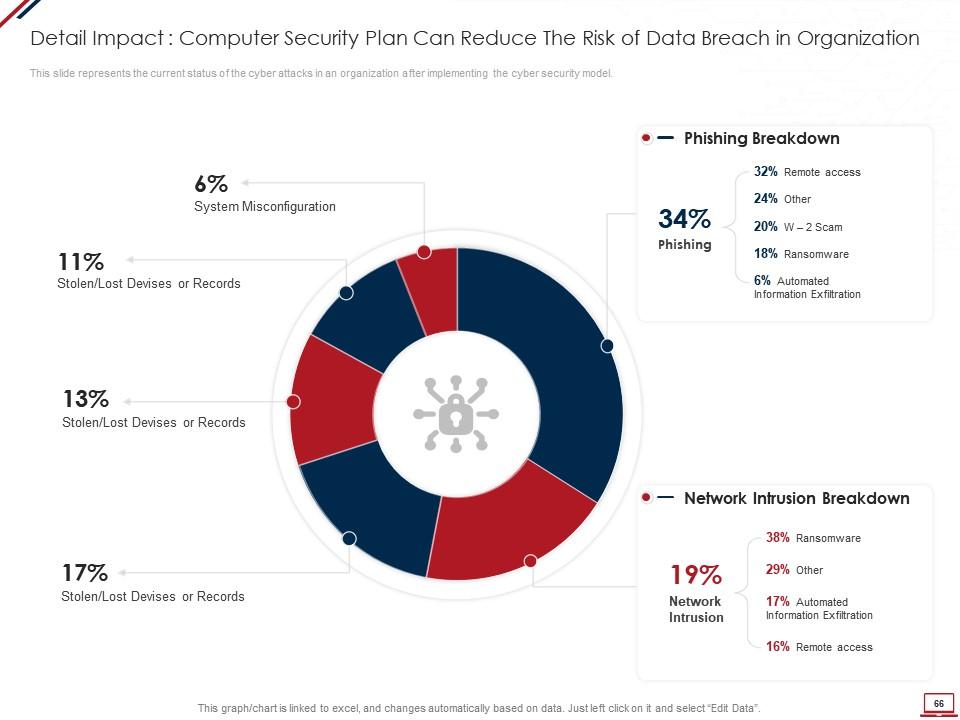

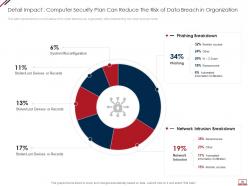

Slide 66 : Este slide representa o status atual dos ataques cibernéticos em uma organização após a implementação do modelo de segurança cibernética.

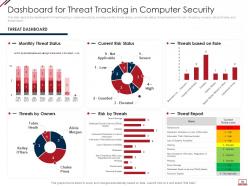

Slide 67 : Este slide destaca o título de 'KPIs/Dashboard para rastreamento de segurança do computador.

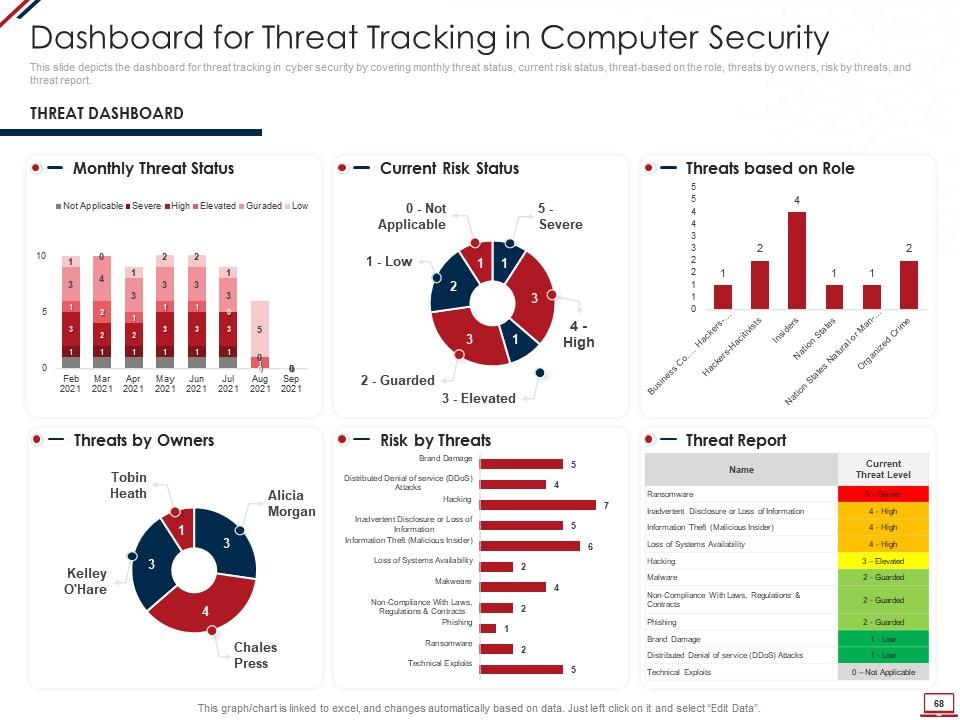

Slide 68 : Este slide mostra o painel para rastreamento de ameaças em segurança cibernética, cobrindo o status mensal da ameaça, o status atual do risco etc.

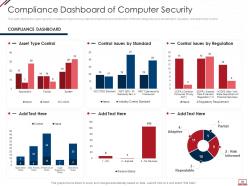

Slide 69 : Este slide mostra o relatório de conformidade de segurança cibernética sobre como dados e hardware são monitorados em diferentes categorias.

Slide 70 : Este é o slide dos ícones.

Slide 71 : Este slide apresenta o título para slides adicionais.

Slide 72 : Este slide mostra sobre sua empresa, público-alvo e os valores de seus clientes.

Slide 73 : Este slide mostra detalhes dos membros da equipe, como nome, designação, etc.

Slide 74 : Este slide apresenta a visão, missão e objetivos da sua empresa.

Slide 75 : Este slide mostra postagens de experiências anteriores de clientes.

Slide 76 : Este slide mostra Venn.

Slide 77 : Este slide mostra o quebra-cabeça.

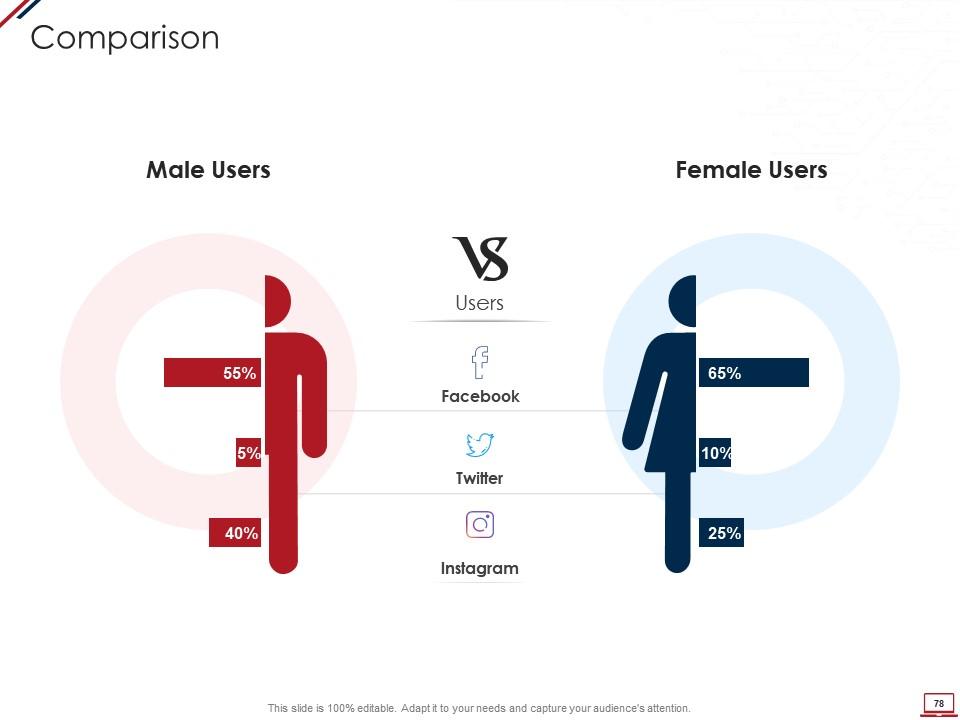

Slide 78 : Este slide destaca a comparação de produtos com base em seleções.

Slide 79 : Este slide mostra a linha do tempo anual.

Slide 80 : Este slide mostra o roteiro.

Slide 81 : Este slide exibe os alvos.

Slide 82 : Este é o slide de agradecimento e contém detalhes de contato da empresa, como endereço do escritório, número de telefone etc.

Slides de apresentação em Powerpoint de segurança do sistema de computador com todos os 82 slides:

Use nossos slides de apresentação em Powerpoint de segurança do sistema de computador para ajudá-lo a economizar seu valioso tempo. Eles são readymade para caber em qualquer estrutura de apresentação.

FAQs

The categories of application threats in cyber security include injection flaws, broken authentication and session management, cross-site scripting, and insufficient logging and monitoring. The tools used to mitigate these threats include firewalls, intrusion detection and prevention systems, antivirus and antimalware software, and vulnerability scanners.

The core principles of information security include confidentiality, integrity, availability, authenticity, and non-repudiation. Confidentiality means protecting sensitive information from unauthorized access, integrity means ensuring the accuracy and completeness of data, availability means ensuring that authorized users have access to data when needed, authenticity means verifying the identity of users and data sources, and non-repudiation means ensuring that a user cannot deny the authenticity of data that they have sent or received.

The different network security methods used in cyber security include firewalls, intrusion detection and prevention systems, virtual private networks, network segmentation, and encryption. Firewalls are used to block unauthorized access to a network, intrusion detection and prevention systems are used to detect and prevent unauthorized access and attacks, virtual private networks are used to connect remote users to a network securely, network segmentation is used to divide a network into smaller, more secure subnetworks, and encryption is used to protect data transmitted over a network.

The different categories of disaster recovery plans in cyber security include data centre disaster recovery plans, cloud disaster recovery plans, and business continuity plans. Data centre disaster recovery plans to focus on recovering data and systems in the event of a disaster, cloud disaster recovery plans to focus on recovering data and systems hosted in the cloud, and business continuity plans focus on ensuring that critical business functions can continue in the event of a disaster.

The best practices for cloud security in cyber security include implementing a shared responsibility model, encrypting data in transit and at rest, implementing strong access controls, monitoring and logging activity, and performing regular backups and disaster recovery testing. The shared responsibility model ensures that both the cloud service provider and the customer are responsible for security, encryption protects data from unauthorized access.

-

The Designed Graphic are very professional and classic.

-

Excellent design and quick turnaround.

-

Editable templates with innovative design and color combination.

-

Great quality slides in rapid time.

-

Topic best represented with attractive design.