Seguridad del sistema informático Diapositivas de presentación de Powerpoint

La seguridad informática es el proceso de protección de dispositivos electrónicos como servidores, dispositivos móviles, datos, sistemas electrónicos y redes contra ataques cibernéticos. Consulte nuestra plantilla diseñada de manera competente sobre seguridad informática que ilustra detalles importantes sobre la ciberseguridad. Al incorporarlo, puede presentar y compartir detalles sobre las amenazas comunes contra los datos y los sistemas de información y el proceso para identificar la información que debe protegerse. Esta propuesta de seguridad en la red será de gran ayuda para arrojar luz sobre el escenario actual de la organización, el requerimiento de la ciberseguridad en diferentes sectores y su funcionamiento. Además, la plantilla de seguridad informática contiene los elementos críticos de la seguridad cibernética, la identificación y evaluación de riesgos cibernéticos, los pasos para mitigar esos riesgos y los beneficios de la seguridad cibernética, junto con el papel de las automatizaciones en la seguridad cibernética. Además, esta plataforma de seguridad de datos viene con una lista de verificación para implementar la ciberseguridad, un plan de 30-60-90 días para administrar la ciberseguridad y el presupuesto. La plantilla también muestra una hoja de ruta para monitorear la ciberseguridad y un cronograma para implementar la ciberseguridad en la organización. Por último, la propuesta de seguridad informática muestra los efectos de la implementación de la ciberseguridad en la organización y el tablero para el seguimiento de amenazas en ciberseguridad. Obtenga acceso a la propuesta y descárguela ahora.

La seguridad informática es el proceso de protección de dispositivos electrónicos como servidores, dispositivos móviles, da..

- Google Slides is a new FREE Presentation software from Google.

- All our content is 100% compatible with Google Slides.

- Just download our designs, and upload them to Google Slides and they will work automatically.

- Amaze your audience with SlideTeam and Google Slides.

-

Want Changes to This PPT Slide? Check out our Presentation Design Services

- WideScreen Aspect ratio is becoming a very popular format. When you download this product, the downloaded ZIP will contain this product in both standard and widescreen format.

-

- Some older products that we have may only be in standard format, but they can easily be converted to widescreen.

- To do this, please open the SlideTeam product in Powerpoint, and go to

- Design ( On the top bar) -> Page Setup -> and select "On-screen Show (16:9)” in the drop down for "Slides Sized for".

- The slide or theme will change to widescreen, and all graphics will adjust automatically. You can similarly convert our content to any other desired screen aspect ratio.

Compatible With Google Slides

Get This In WideScreen

You must be logged in to download this presentation.

Características de estas diapositivas de presentación de PowerPoint:

Entregue esta plataforma completa a los miembros de su equipo y otros colaboradores. Con diapositivas estilizadas que presentan varios conceptos, estas diapositivas de presentación de Powerpoint de seguridad de sistemas informáticos son la mejor herramienta que puede utilizar. Personalice su contenido y gráficos para que sea único y estimulante. Las ochenta y dos diapositivas son editables y modificables, así que siéntete libre de ajustarlas a la configuración de tu negocio. La fuente, el color y otros componentes también vienen en un formato editable, lo que hace que este diseño PPT sea la mejor opción para su próxima presentación. Entonces, descarga ahora.

People who downloaded this PowerPoint presentation also viewed the following :

Contenido de esta presentación de Powerpoint

Diapositiva 1 : Esta diapositiva muestra el título, es decir, "Seguridad informática" y el nombre de su empresa.

Diapositiva 2 : Esta diapositiva presenta la agenda.

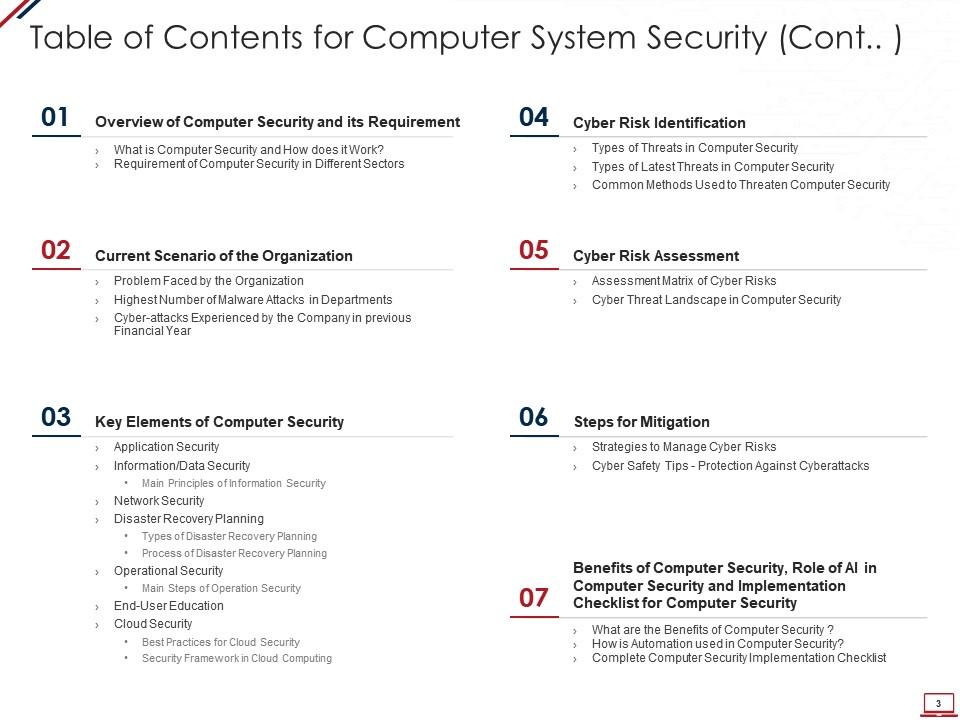

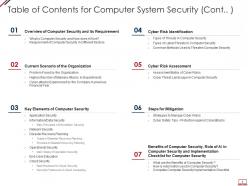

Diapositiva 3 : Esta diapositiva muestra el índice.

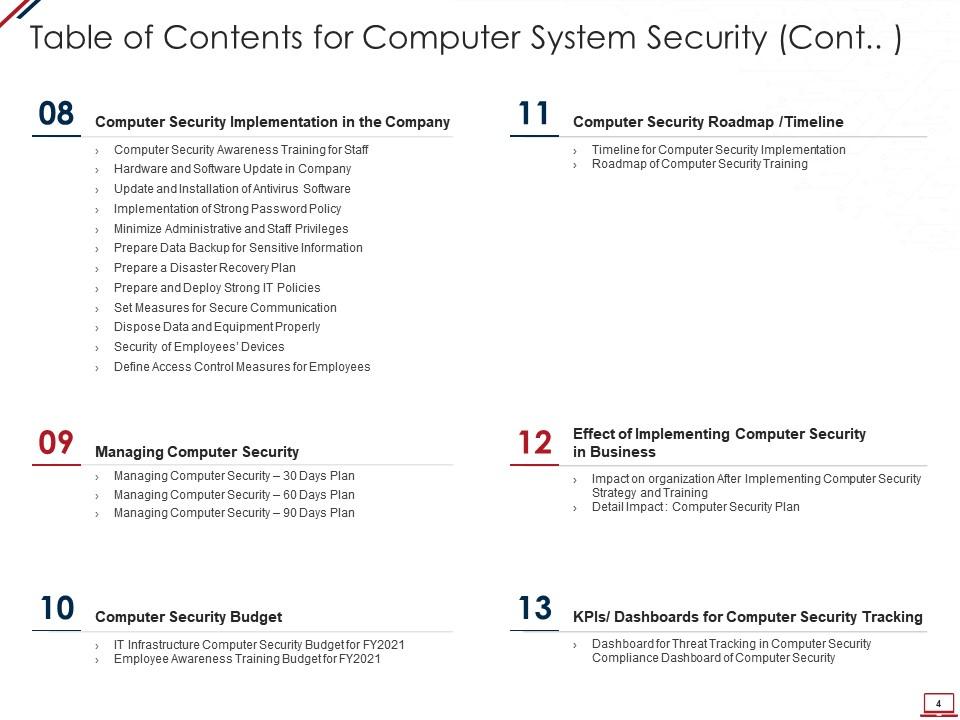

Diapositiva 4 : Esta diapositiva muestra la continuación del índice.

Diapositiva 5 : Esta diapositiva ilustra el título de 'Descripción general de la seguridad informática y sus requisitos'.

Diapositiva 6 : esta diapositiva define el significado de la seguridad cibernética y cómo ayuda a proteger los datos a través de diferentes métodos y técnicas.

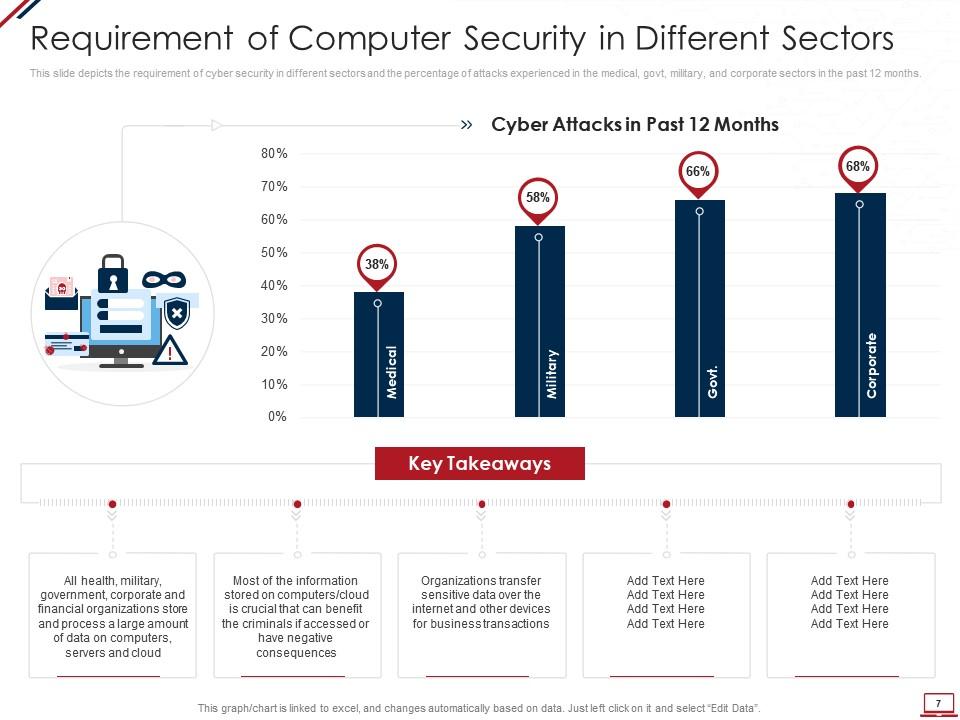

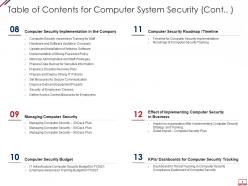

Diapositiva 7 : Esta diapositiva muestra los requisitos de seguridad cibernética en diferentes sectores y el porcentaje de ataques experimentados.

Diapositiva 8 : Esta diapositiva destaca el título de 'Escenario actual de la organización'.

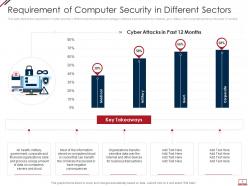

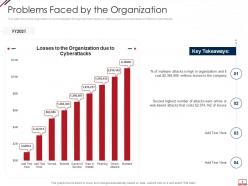

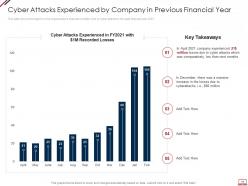

Diapositiva 9 : Esta diapositiva muestra la situación actual de la organización a través de las pérdidas totales (en millones) experimentadas debido a diferentes ataques cibernéticos.

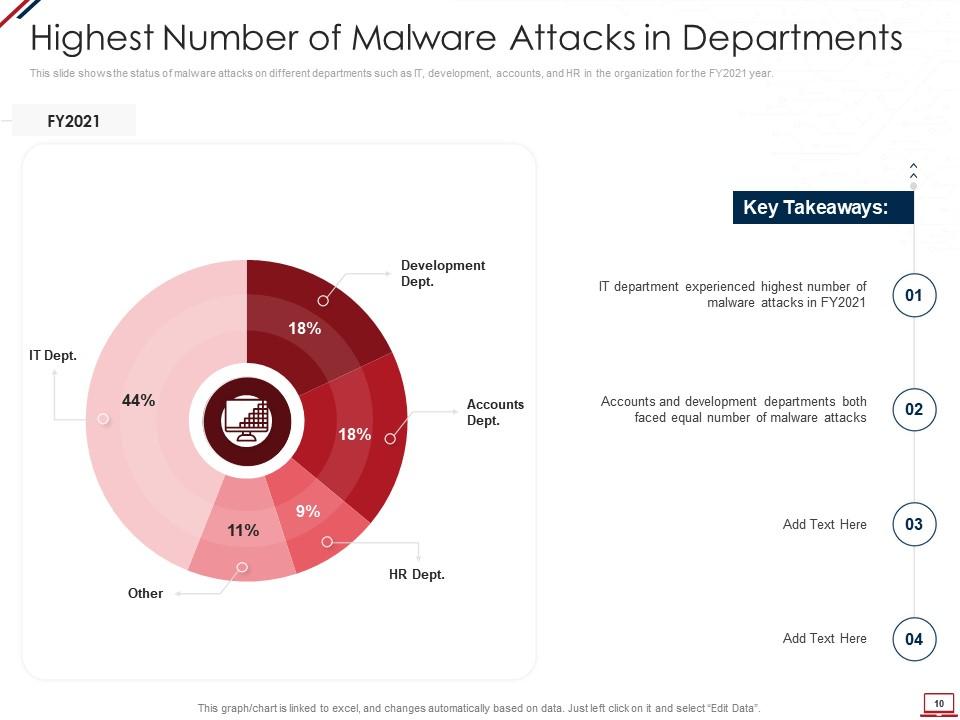

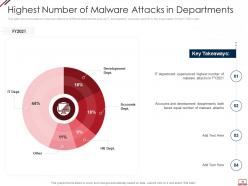

Diapositiva 10 : esta diapositiva muestra el estado de los ataques de malware en diferentes departamentos, como TI, desarrollo, etc.

Diapositiva 11 : esta diapositiva muestra el impacto en la situación financiera de la organización debido a los ataques cibernéticos en el último año fiscal 2021.

Diapositiva 12 : Esta diapositiva presenta el título de 'elementos clave de la seguridad informática'.

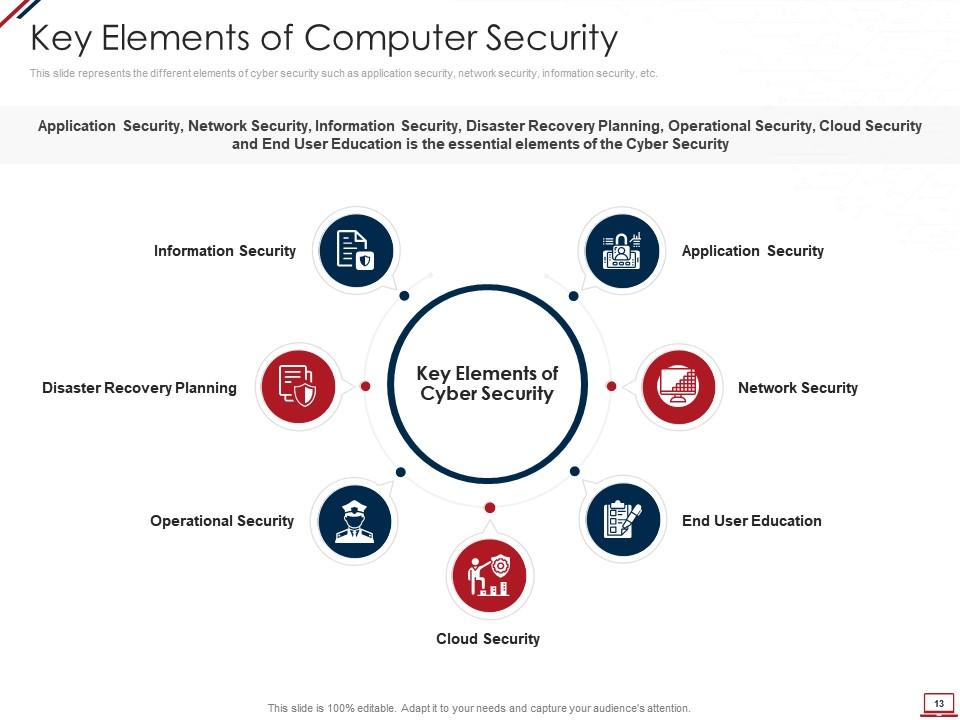

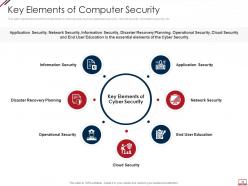

Diapositiva 13 : esta diapositiva representa los diferentes elementos de la ciberseguridad, como la seguridad de las aplicaciones, la seguridad de la red, etc.

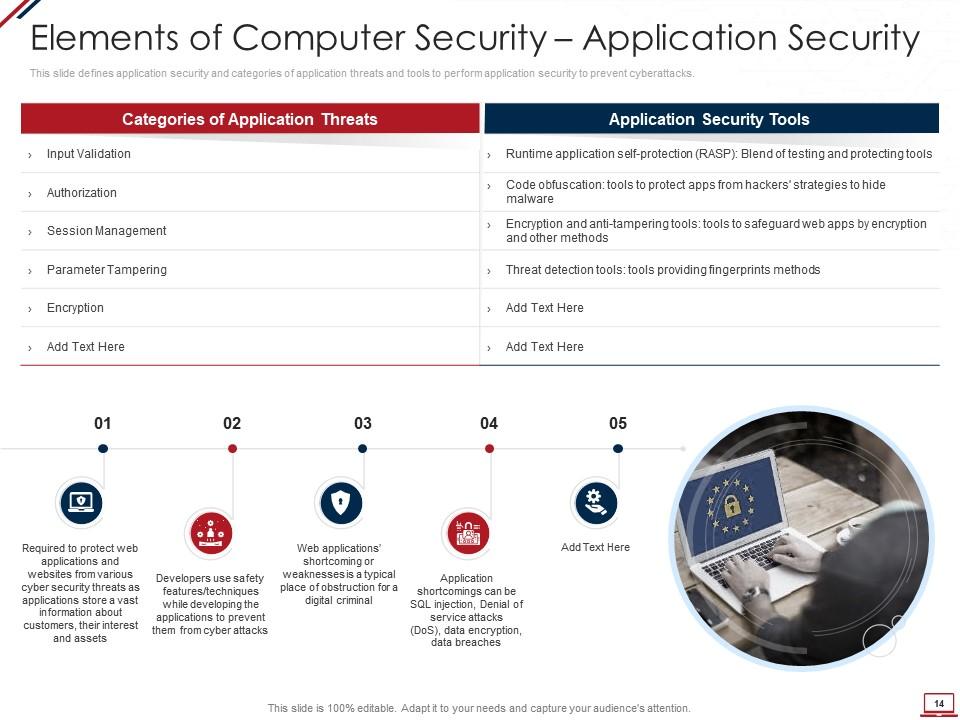

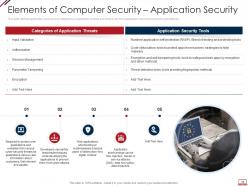

Diapositiva 14 : esta diapositiva define la seguridad de las aplicaciones y las categorías de amenazas y herramientas de las aplicaciones.

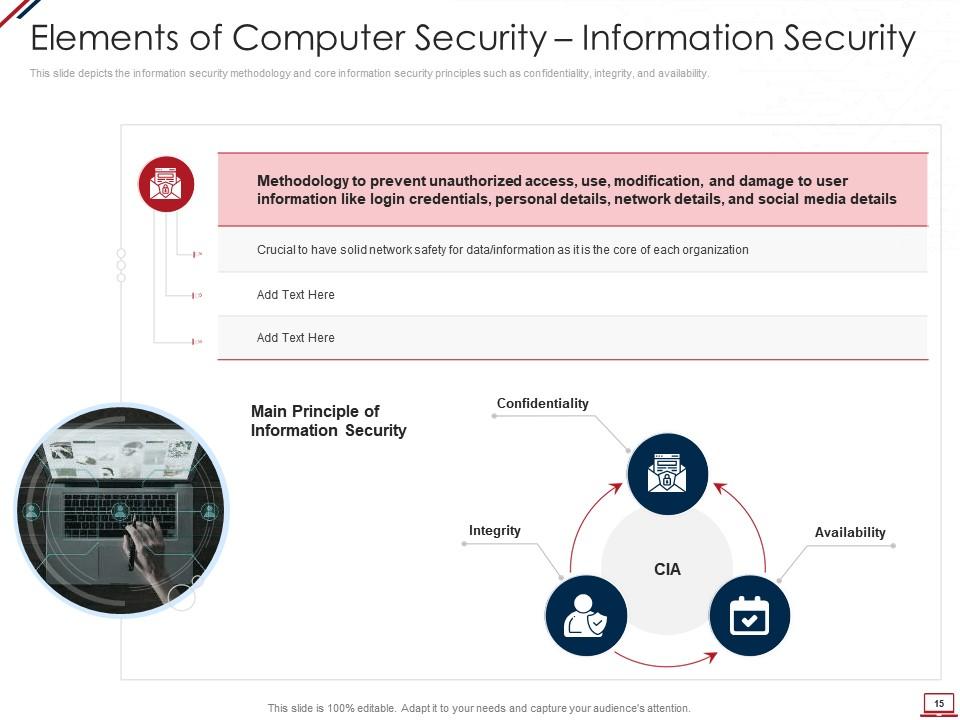

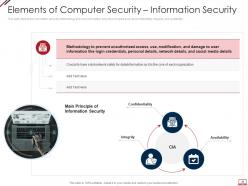

Diapositiva 15 : Esta diapositiva muestra la metodología de seguridad de la información y los principios básicos de seguridad de la información.

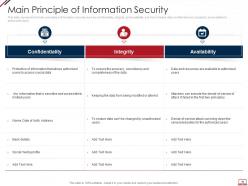

Diapositiva 16 : Esta diapositiva representa los principios fundamentales de la seguridad de la información, como la confidencialidad, la integridad, etc.

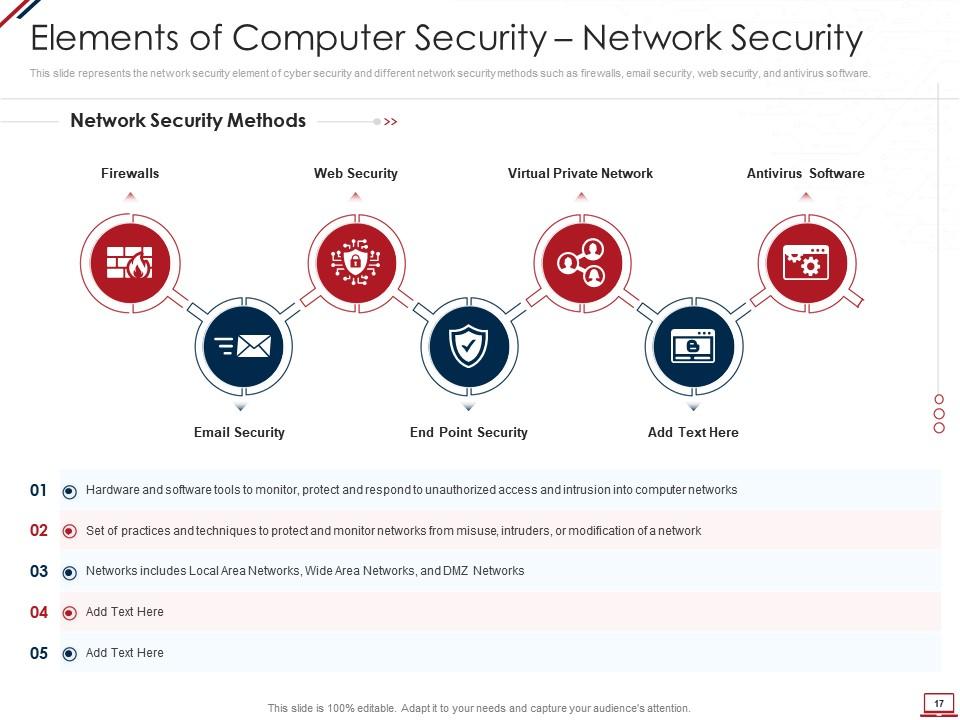

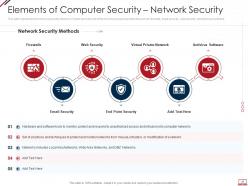

Diapositiva 17 : Esta diapositiva representa el elemento de seguridad de la red de la seguridad cibernética y los diferentes métodos de seguridad de la red.

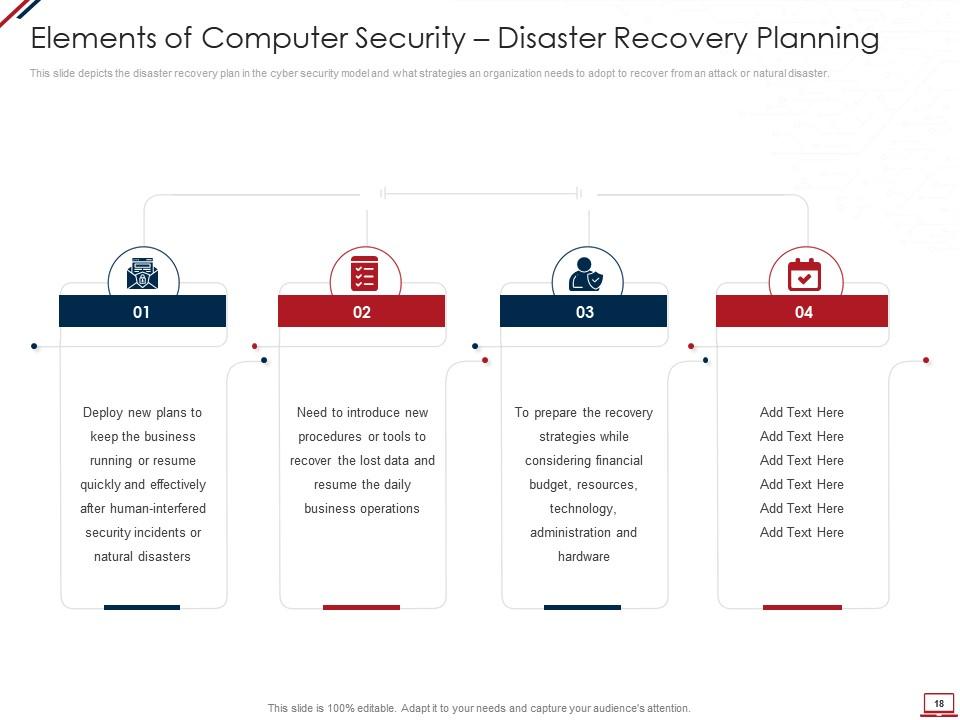

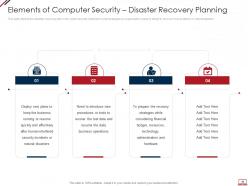

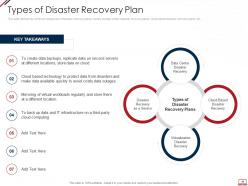

Diapositiva 18 : Esta diapositiva muestra el plan de recuperación ante desastres en el modelo de seguridad cibernética y qué estrategias debe adoptar una organización.

Diapositiva 19 : Esta diapositiva define las diferentes categorías de planes de recuperación ante desastres, es decir, como planes de recuperación ante desastres del centro de datos, etc.

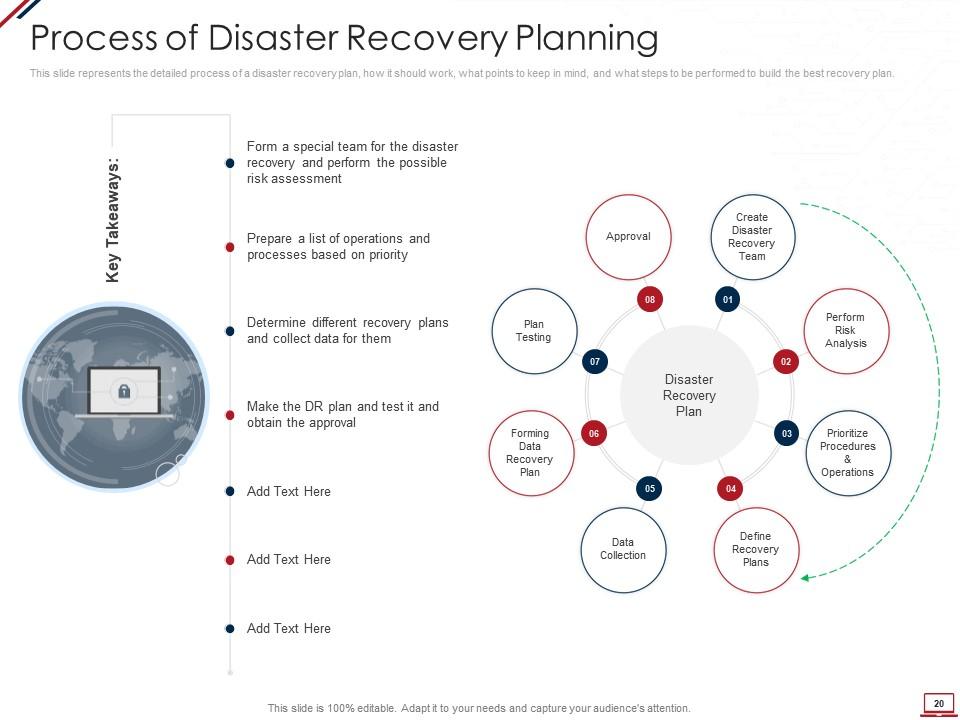

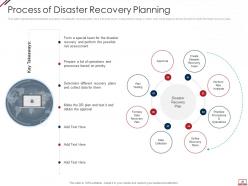

Diapositiva 20 : Esta diapositiva representa el proceso detallado de un plan de recuperación ante desastres, cómo debería funcionar, etc.

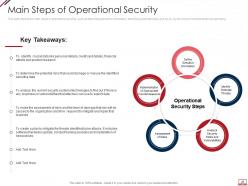

Diapositiva 21 : Esta diapositiva define el elemento de seguridad operativa de la seguridad cibernética.

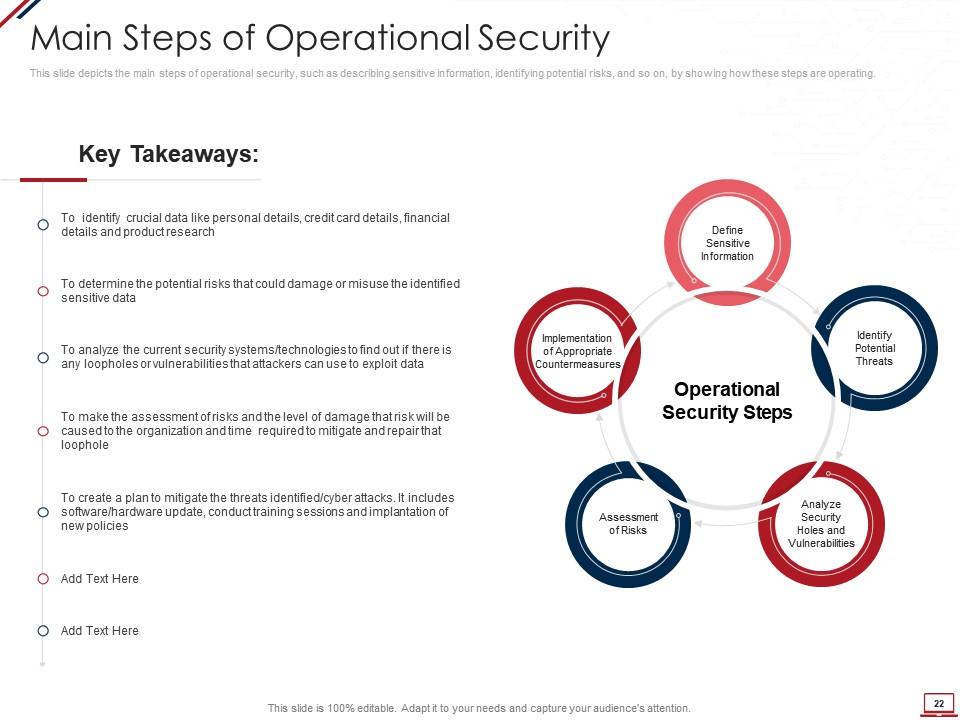

Diapositiva 22 : Esta diapositiva muestra los pasos principales de la seguridad operativa, como la descripción de información confidencial, etc.

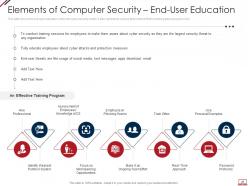

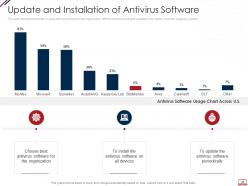

Diapositiva 23 : Esta diapositiva muestra la educación del usuario final dentro del modelo de ciberseguridad.

Diapositiva 24 : Esta diapositiva define el elemento de seguridad en la nube de la seguridad cibernética y varias amenazas que pueden violar la seguridad en la nube.

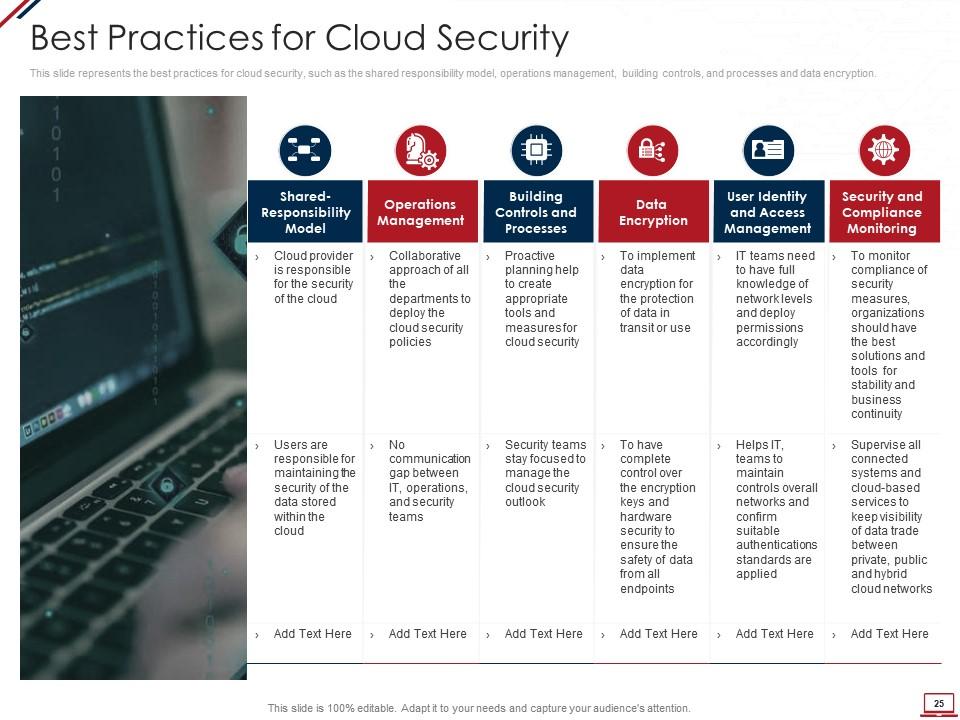

Diapositiva 25 : Esta diapositiva representa las mejores prácticas para la seguridad en la nube, como el modelo de responsabilidad compartida, etc.

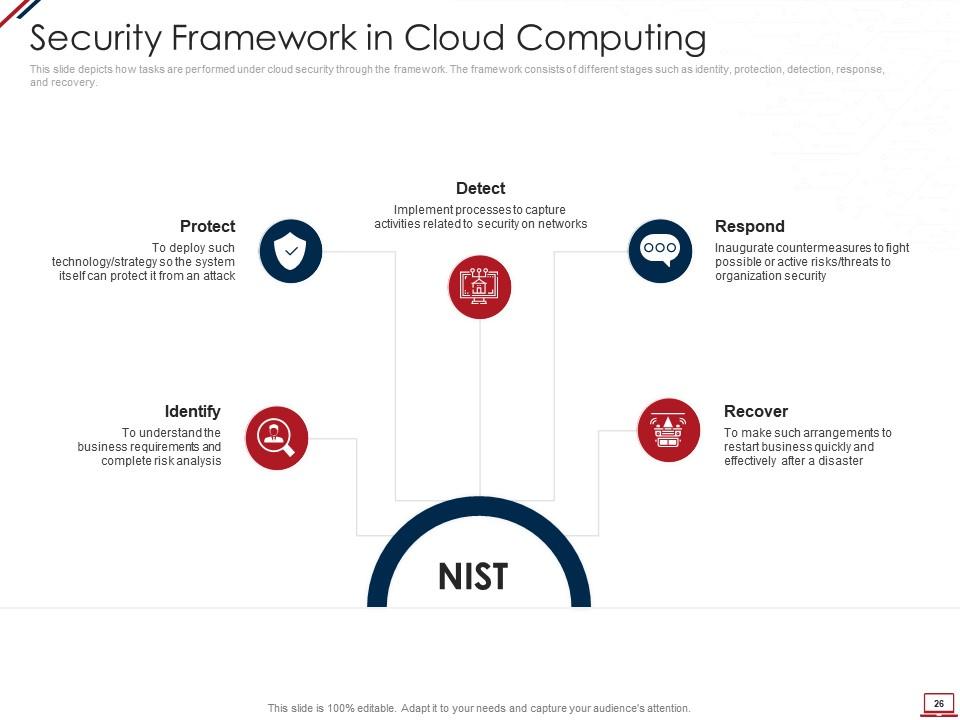

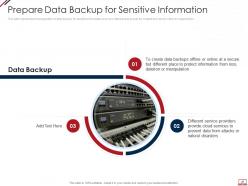

Diapositiva 26 : esta diapositiva muestra cómo se realizan las tareas bajo la seguridad de la nube a través del marco.

Diapositiva 27 : Esta diapositiva muestra el título de 'Identificación del riesgo cibernético'.

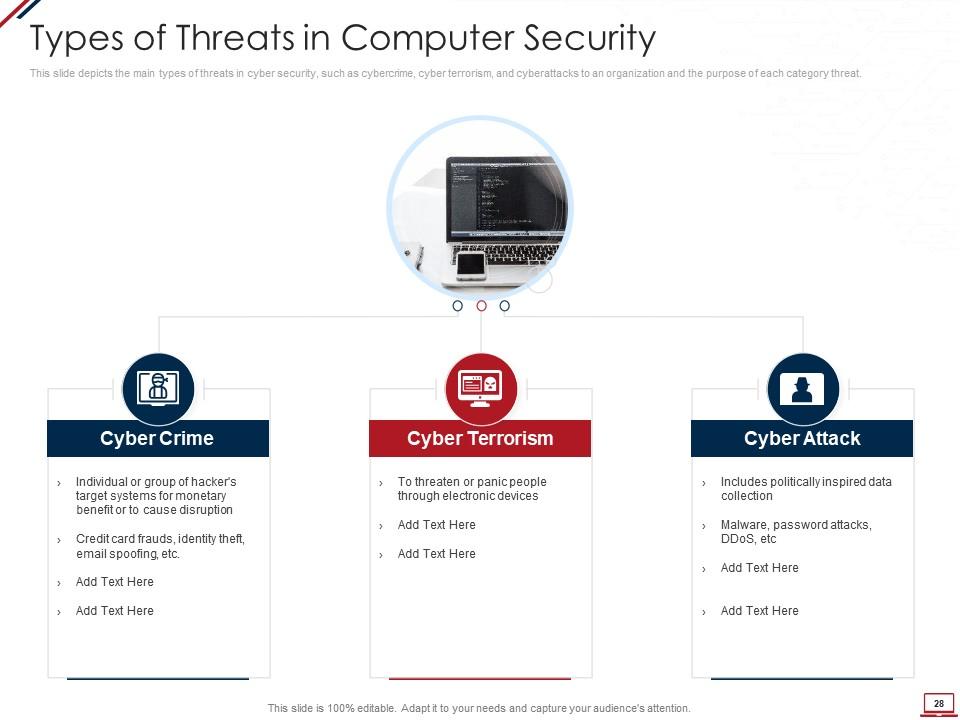

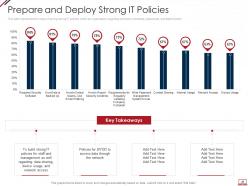

Diapositiva 28 : esta diapositiva muestra los principales tipos de amenazas en la seguridad cibernética, como el delito cibernético, el terrorismo cibernético, etc.

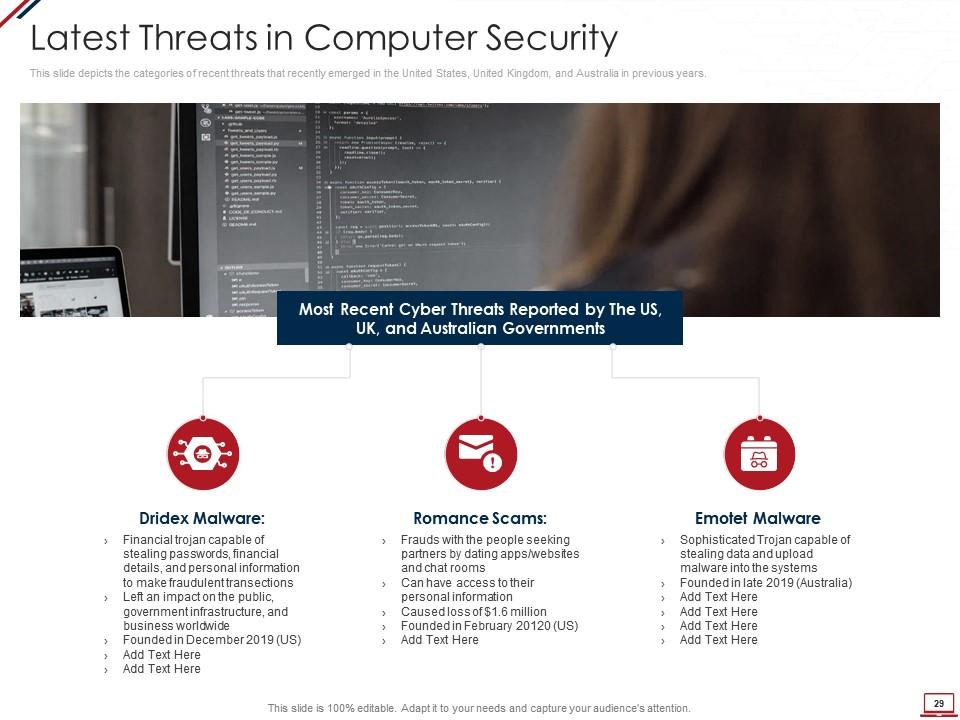

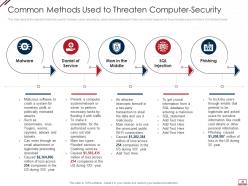

Diapositiva 29 : esta diapositiva muestra las categorías de amenazas recientes que surgieron recientemente en los Estados Unidos, el Reino Unido, etc.

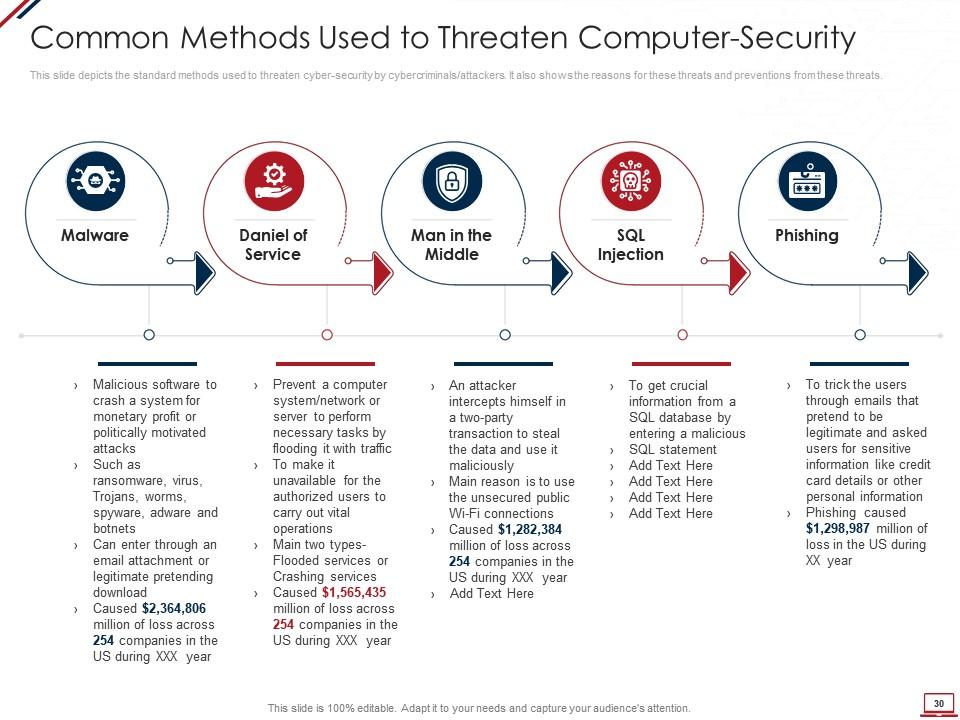

Diapositiva 30 : esta diapositiva muestra los métodos estándar utilizados para amenazar la seguridad cibernética por parte de los ciberdelincuentes/atacantes.

Diapositiva 31 : Esta diapositiva presenta el título de 'Evaluación del riesgo cibernético'.

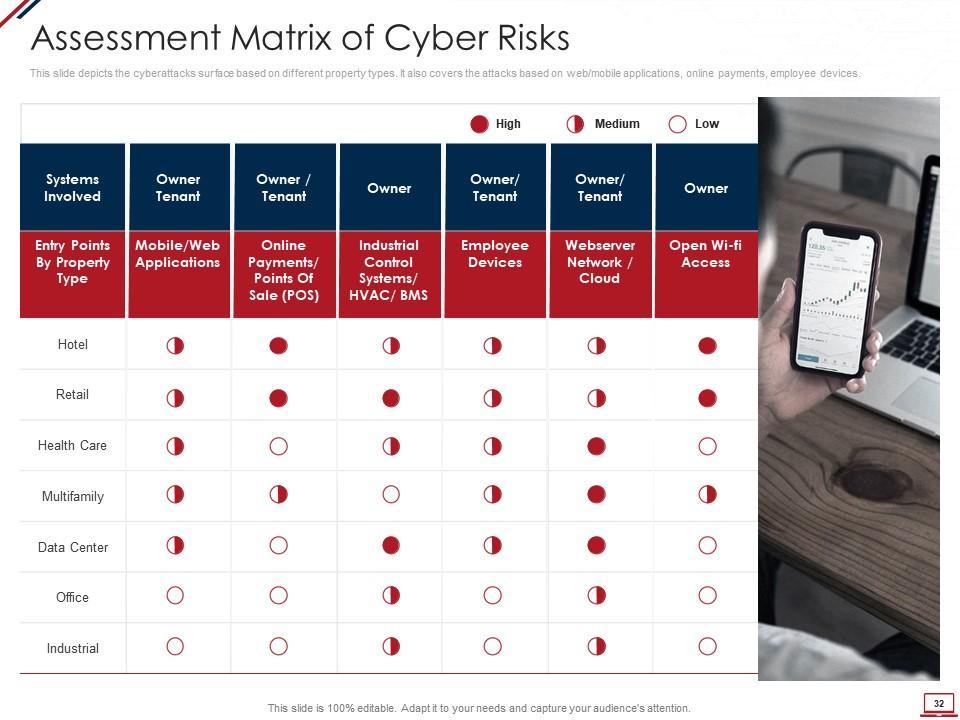

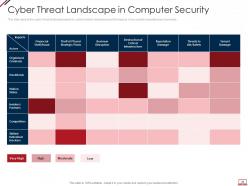

Diapositiva 32 : esta diapositiva muestra la superficie de los ataques cibernéticos en función de diferentes tipos de propiedades.

Diapositiva 33 : Esta diapositiva muestra el panorama de las ciberamenazas en función de los roles/actores de los ciberdelincuentes y los impactos de los ciberataques exitosos en las empresas.

Diapositiva 34 : Esta diapositiva muestra el título de 'Pasos para la mitigación'.

Diapositiva 35 : Esta diapositiva muestra la importancia de la estrategia y los procedimientos de gestión del riesgo cibernético y los factores que deben tenerse en cuenta.

Diapositiva 36 : esta diapositiva representa varios consejos o procedimientos que se pueden seguir para evitar que la seguridad cibernética de una organización sufra ataques cibernéticos o delincuentes cibernéticos.

Diapositiva 37 : Esta diapositiva muestra el título de 'Beneficios, función e implementación para la seguridad informática'.

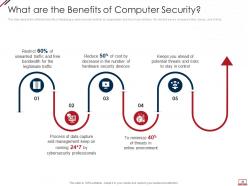

Diapositiva 38 : Esta diapositiva muestra los diferentes beneficios de implementar un modelo de seguridad cibernética en una organización.

Diapositiva 39 : Esta diapositiva muestra la protección cibernética de una organización a través de la inteligencia artificial.

Diapositiva 40 : Esta diapositiva muestra la lista de verificación de seguridad cibernética y las medidas que una organización debe tomar para proteger los datos.

Diapositiva 41 : Esta diapositiva destaca el título de 'Implementación de seguridad informática'.

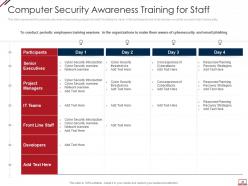

Diapositiva 42 : Esta diapositiva representa el programa de capacitación de concientización sobre seguridad cibernética para el personal.

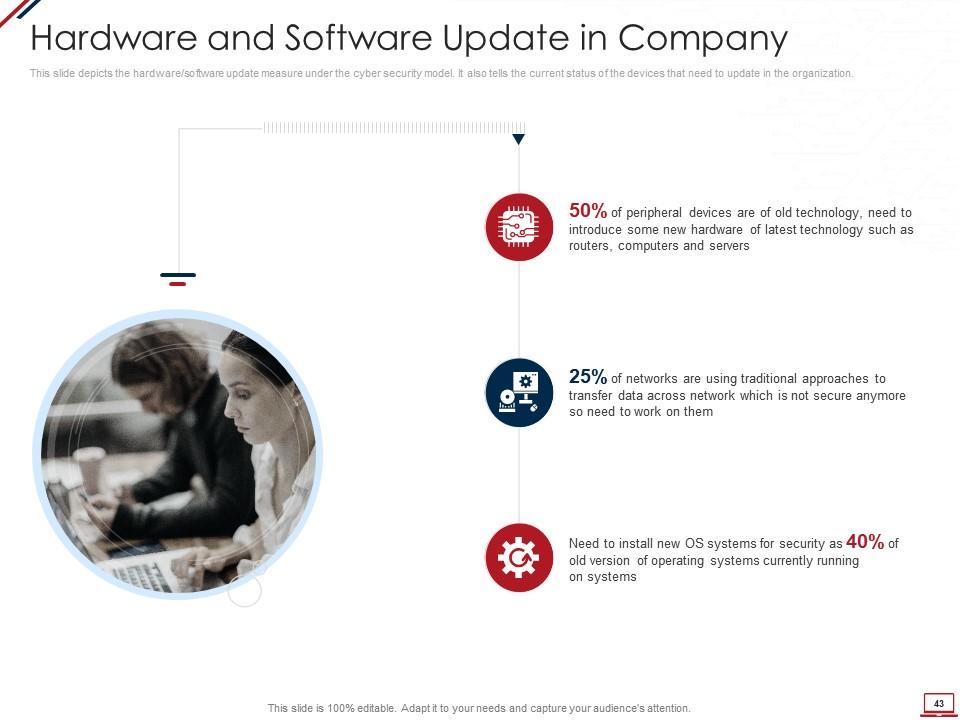

Diapositiva 43 : Esta diapositiva muestra la medida de actualización de hardware/software bajo el modelo de seguridad cibernética.

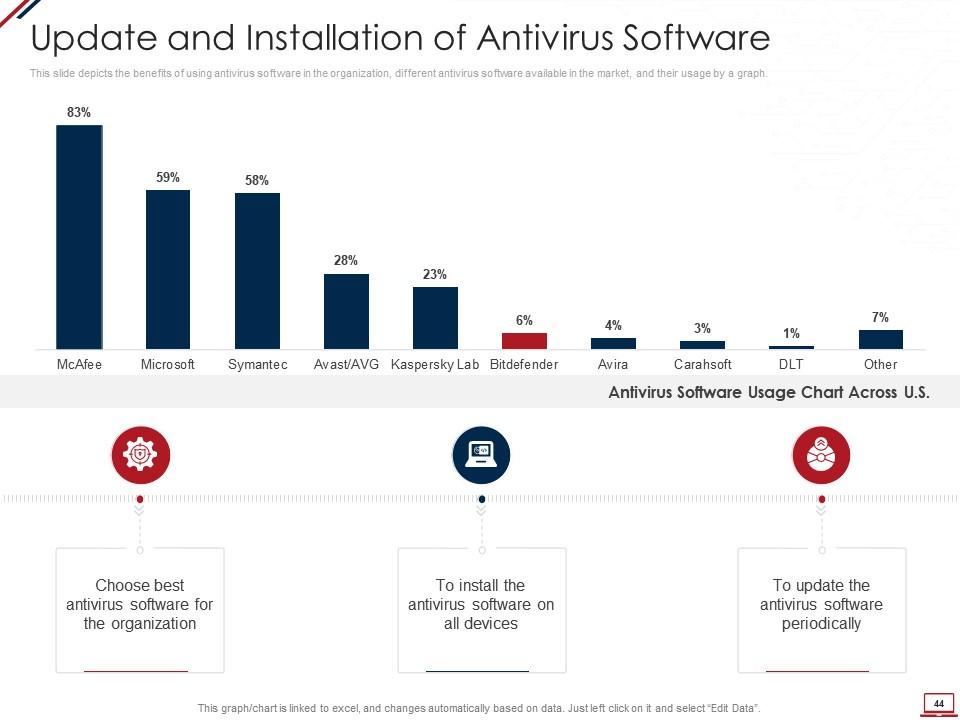

Diapositiva 44 : Esta diapositiva muestra los beneficios de usar software antivirus en la organización.

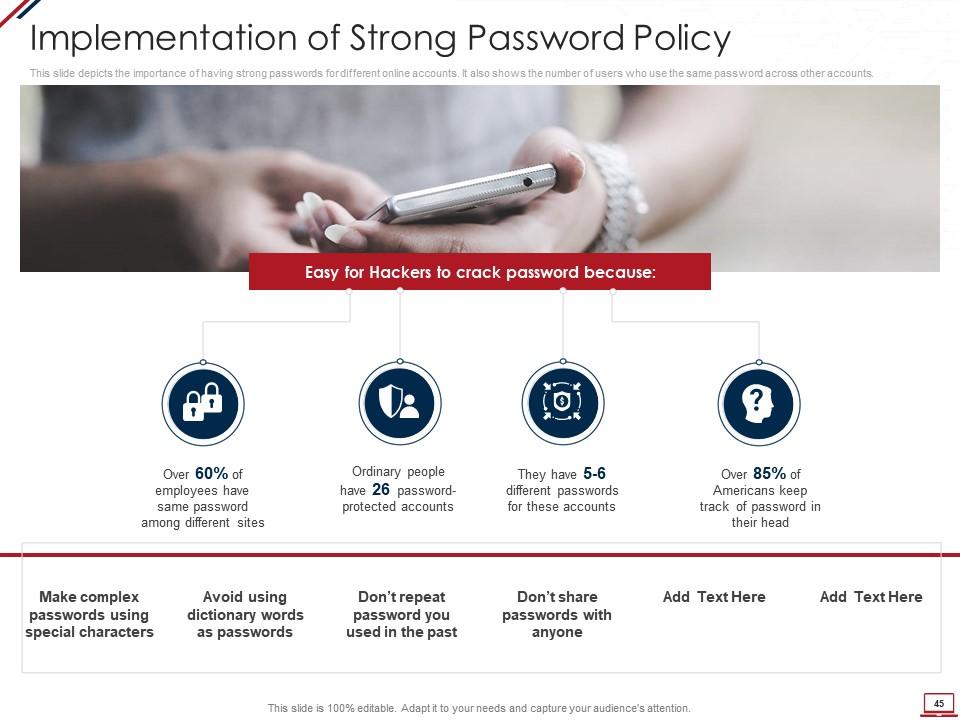

Diapositiva 45 : Esta diapositiva muestra la importancia de tener contraseñas seguras para diferentes cuentas en línea.

Diapositiva 46 : Esta diapositiva muestra la importancia de minimizar el privilegio administrativo y del personal al mostrar sus beneficios para la empresa.

Diapositiva 47 : Esta diapositiva representa la preparación del respaldo de datos para información confidencial y cómo se debe crear y almacenar el respaldo de datos dentro de una organización.

Diapositiva 48 : Esta diapositiva muestra los factores que se considerarán al preparar una planificación de recuperación de una organización para volver al negocio de manera rápida y efectiva.

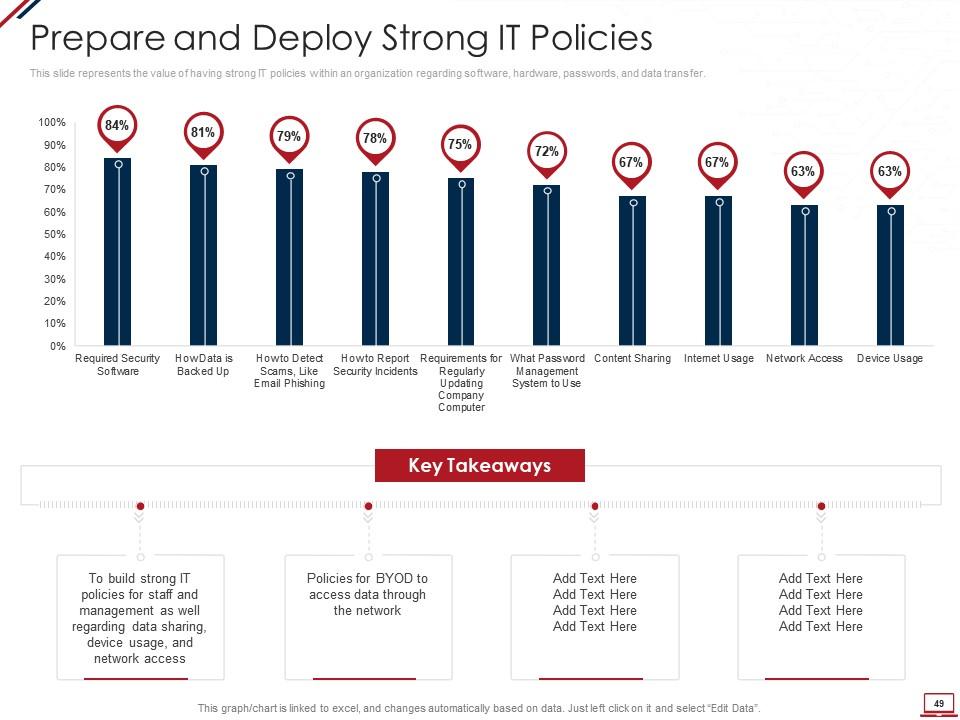

Diapositiva 49 : Esta diapositiva representa el valor de tener políticas de TI sólidas dentro de una organización con respecto al software, el hardware, las contraseñas y la transferencia de datos.

Diapositiva 50 : esta diapositiva muestra la comunicación segura dentro de una organización y la tecnología para cifrar correos electrónicos o datos mientras se envían o reciben.

Diapositiva 51 : Esta diapositiva muestra la importancia de desechar los datos y equipos que ya no se utilizan.

Diapositiva 52 : esta diapositiva muestra que la seguridad del hardware o los dispositivos de los empleados también es esencial al aplicar el modelo de ciberseguridad.

Diapositiva 53 : Esta diapositiva representa cómo es esencial minimizar los derechos/acceso de los empleados en una organización.

Diapositiva 54 : Esta diapositiva muestra el título de 'Gestión de la seguridad informática'.

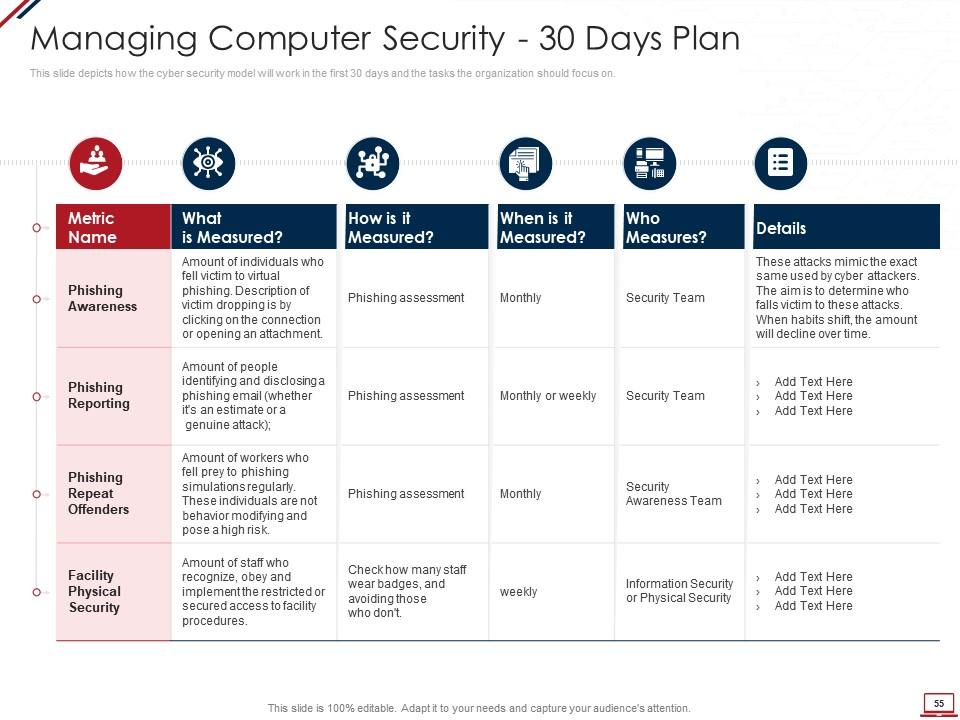

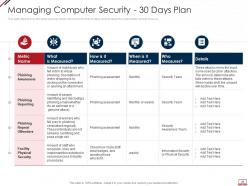

Diapositiva 55 : Esta diapositiva muestra cómo funcionará el modelo de seguridad cibernética en los primeros 30 días y las tareas en las que la organización debe enfocarse.

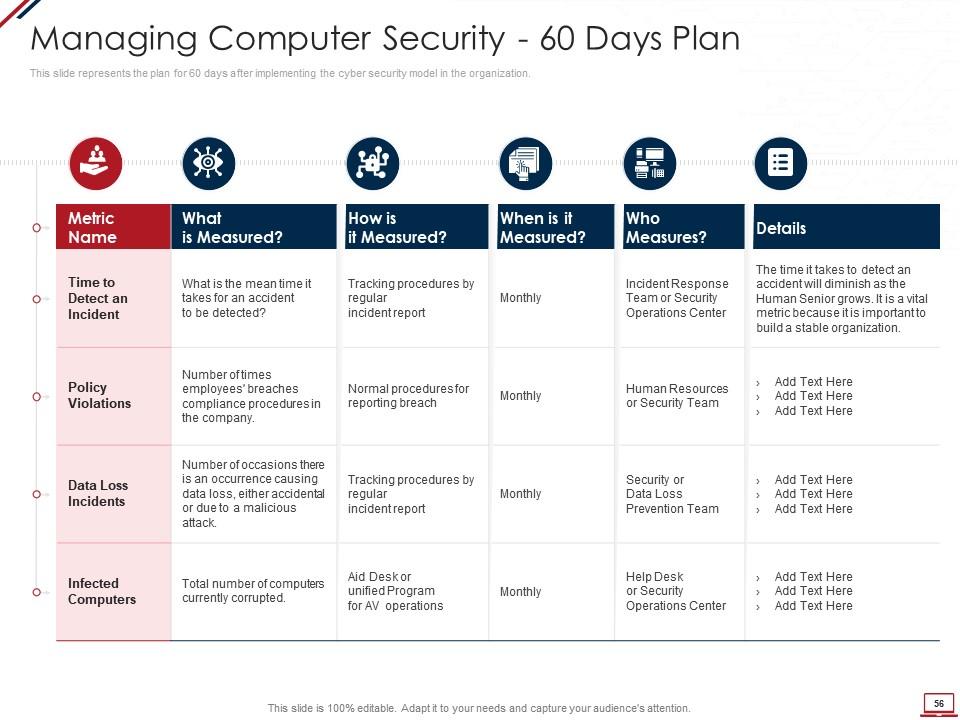

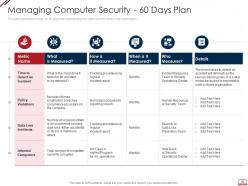

Diapositiva 56 : Esta diapositiva representa el plan a 60 días después de implementar el modelo de ciberseguridad en la organización.

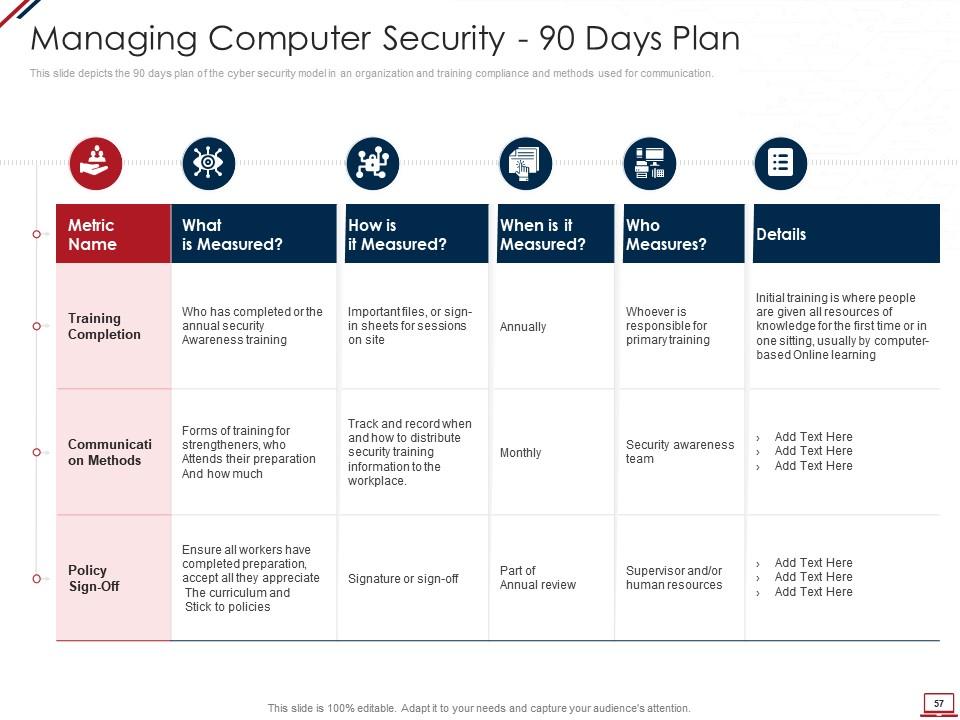

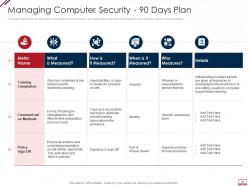

Diapositiva 57 : Esta diapositiva muestra el plan de 90 días del modelo de seguridad cibernética en una organización y el cumplimiento de la capacitación y los métodos utilizados para la comunicación.

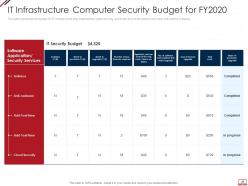

Diapositiva 58 : Esta diapositiva presenta el título de 'Presupuesto de seguridad informática'.

Diapositiva 59 : Esta diapositiva representa el presupuesto para la infraestructura de TI después de implementar la seguridad cibernética.

Diapositiva 60 : Esta diapositiva representa el presupuesto de capacitación del personal de la organización a través de un gráfico que incluye el nombre del capacitador, la fecha y los niveles de capacidad.

Diapositiva 61 : Esta diapositiva muestra el título de "Hoja de ruta/cronología de la seguridad informática".

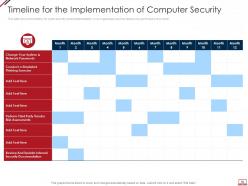

Diapositiva 62 : Esta diapositiva muestra la línea de tiempo para la implementación del modelo de seguridad cibernética en una organización y las tareas a realizar cada mes.

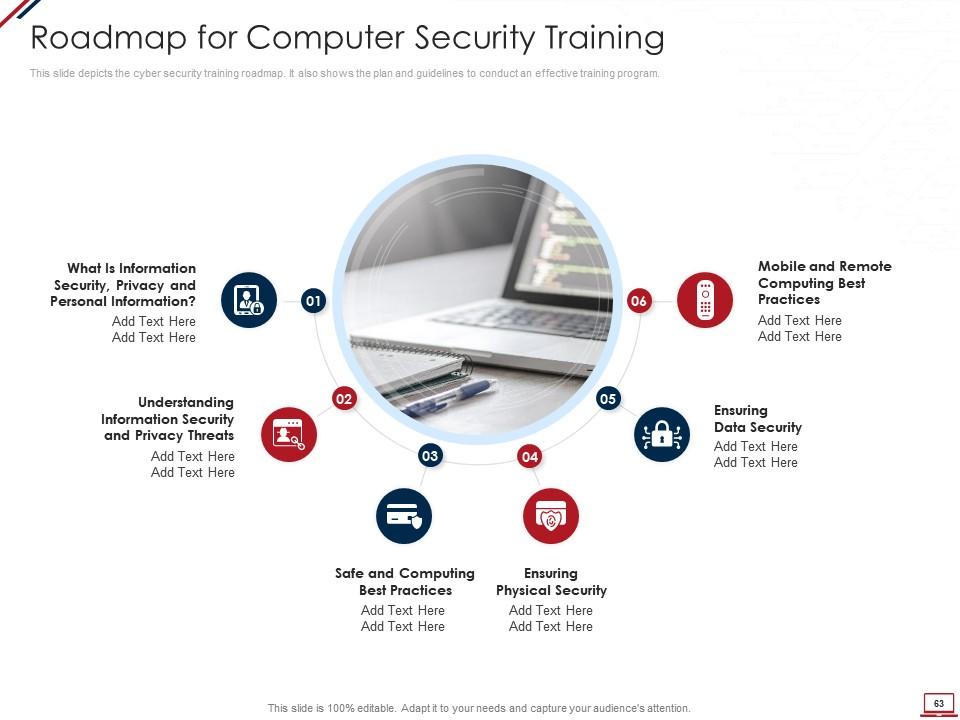

Diapositiva 63 : Esta diapositiva muestra la hoja de ruta de capacitación en seguridad cibernética. También muestra el plan y las pautas para llevar a cabo un programa de capacitación eficaz.

Diapositiva 64 : Esta diapositiva muestra el título de 'Efecto de implementar la seguridad informática en los negocios'.

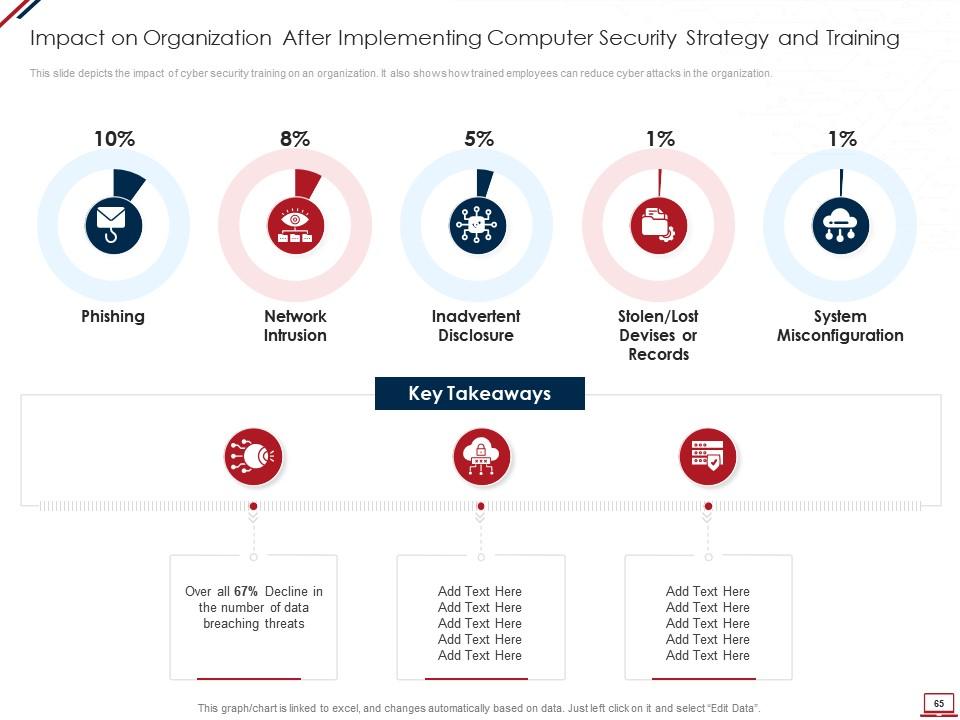

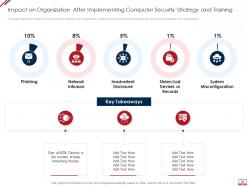

Diapositiva 65 : Esta diapositiva muestra el impacto de la capacitación en seguridad cibernética en una organización.

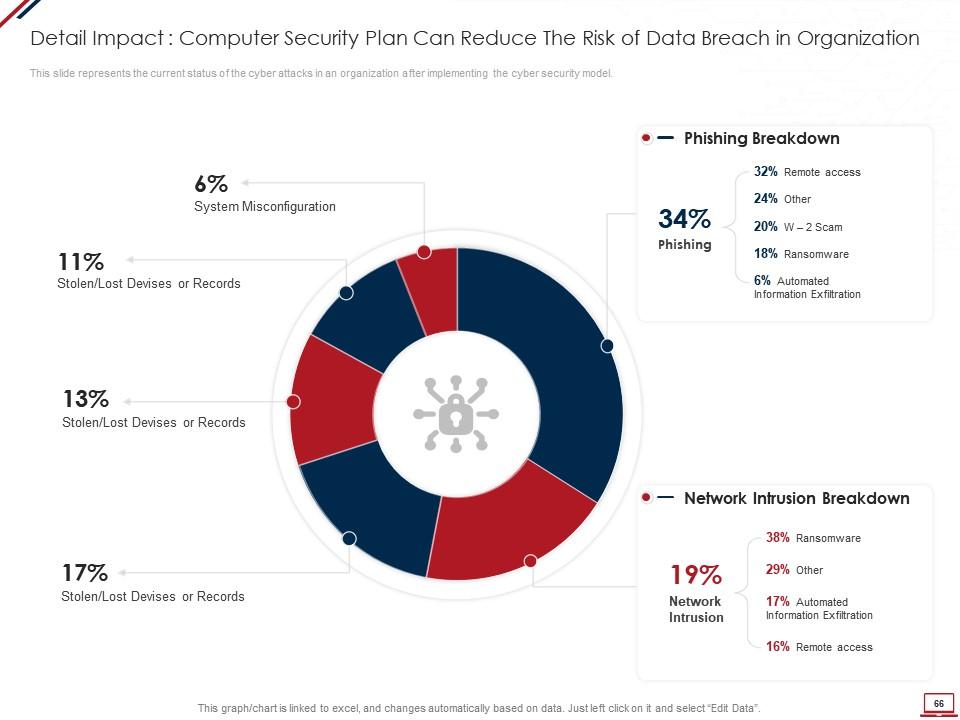

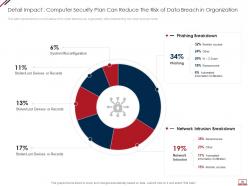

Diapositiva 66 : Esta diapositiva representa el estado actual de los ataques cibernéticos en una organización después de implementar el modelo de seguridad cibernética.

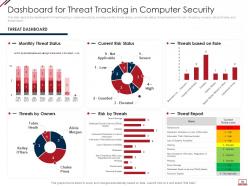

Diapositiva 67 : Esta diapositiva destaca el título de 'KPI/Tablero para el seguimiento de la seguridad informática.

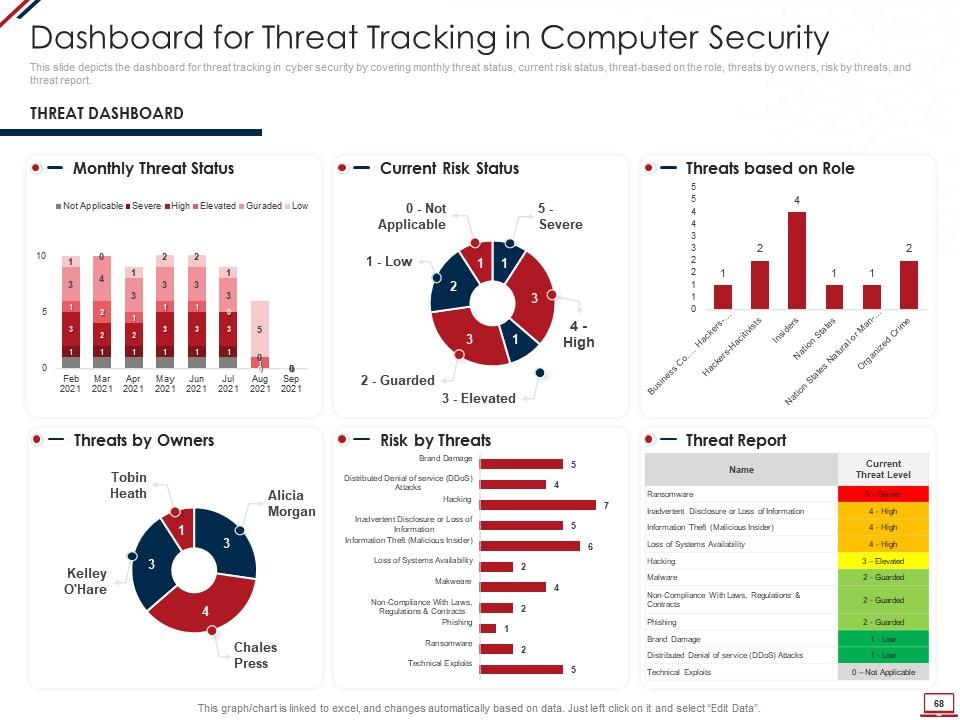

Diapositiva 68 : esta diapositiva muestra el tablero para el seguimiento de amenazas en la seguridad cibernética al cubrir el estado mensual de amenazas, el estado actual de riesgo, etc.

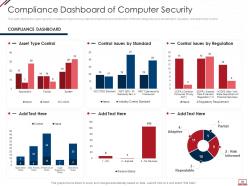

Diapositiva 69 : Esta diapositiva muestra el informe de cumplimiento de seguridad cibernética sobre cómo se monitorean los datos y el hardware en diferentes categorías.

Diapositiva 70 : esta es la diapositiva de iconos.

Diapositiva 71 : Esta diapositiva presenta el título de las diapositivas adicionales.

Diapositiva 72 : esta diapositiva muestra información sobre su empresa, el público objetivo y los valores de sus clientes.

Diapositiva 73 : esta diapositiva muestra detalles de los miembros del equipo, como el nombre, la designación, etc.

Diapositiva 74 : Esta diapositiva presenta la visión, la misión y los objetivos de su empresa.

Diapositiva 75 : Esta diapositiva muestra publicaciones de experiencias pasadas de clientes.

Diapositiva 76 : Esta diapositiva muestra a Venn.

Diapositiva 77 : esta diapositiva muestra un rompecabezas.

Diapositiva 78 : esta diapositiva destaca la comparación de productos según selecciones.

Diapositiva 79 : Esta diapositiva muestra una línea de tiempo anual.

Diapositiva 80 : Esta diapositiva muestra la hoja de ruta.

Diapositiva 81 : Esta diapositiva muestra objetivos.

Diapositiva 82 : Esta es una diapositiva de agradecimiento y contiene detalles de contacto de la empresa, como la dirección de la oficina, el número de teléfono, etc.

Diapositivas de presentación de Powerpoint de seguridad del sistema informático con las 82 diapositivas:

Utilice nuestras diapositivas de presentación de Powerpoint de seguridad de sistemas informáticos para ayudarlo de manera efectiva a ahorrar su valioso tiempo. Están listos para encajar en cualquier estructura de presentación.

FAQs

The categories of application threats in cyber security include injection flaws, broken authentication and session management, cross-site scripting, and insufficient logging and monitoring. The tools used to mitigate these threats include firewalls, intrusion detection and prevention systems, antivirus and antimalware software, and vulnerability scanners.

The core principles of information security include confidentiality, integrity, availability, authenticity, and non-repudiation. Confidentiality means protecting sensitive information from unauthorized access, integrity means ensuring the accuracy and completeness of data, availability means ensuring that authorized users have access to data when needed, authenticity means verifying the identity of users and data sources, and non-repudiation means ensuring that a user cannot deny the authenticity of data that they have sent or received.

The different network security methods used in cyber security include firewalls, intrusion detection and prevention systems, virtual private networks, network segmentation, and encryption. Firewalls are used to block unauthorized access to a network, intrusion detection and prevention systems are used to detect and prevent unauthorized access and attacks, virtual private networks are used to connect remote users to a network securely, network segmentation is used to divide a network into smaller, more secure subnetworks, and encryption is used to protect data transmitted over a network.

The different categories of disaster recovery plans in cyber security include data centre disaster recovery plans, cloud disaster recovery plans, and business continuity plans. Data centre disaster recovery plans to focus on recovering data and systems in the event of a disaster, cloud disaster recovery plans to focus on recovering data and systems hosted in the cloud, and business continuity plans focus on ensuring that critical business functions can continue in the event of a disaster.

The best practices for cloud security in cyber security include implementing a shared responsibility model, encrypting data in transit and at rest, implementing strong access controls, monitoring and logging activity, and performing regular backups and disaster recovery testing. The shared responsibility model ensures that both the cloud service provider and the customer are responsible for security, encryption protects data from unauthorized access.

-

The Designed Graphic are very professional and classic.

-

Excellent design and quick turnaround.

-

Editable templates with innovative design and color combination.

-

Great quality slides in rapid time.

-

Topic best represented with attractive design.