Diapositives de présentation Powerpoint de Confidential Computing V2

Notre présentation PowerPoint développée de manière perspicace et intitulée Confidential Computing explique brièvement la technologie informatique confidentielle, couvrant son importance, ses diverses technologies, ses consortiums et son architecture. Dans cette présentation PowerPoint sur l'informatique confidentielle, nous avons couvert un aperçu de l'environnement informatique confidentiel, y compris une introduction, les principales caractéristiques, fonctions, avantages et scénarios commerciaux. Il comprend également l'importance de l'informatique confidentielle pour les utilisateurs, sa pile technique et la manière dont elle assure une sécurité complète des données. De plus, ce PPT du Consortium informatique confidentiel contient un aperçu du consortium informatique confidentiel, couvrant sa structure et ses différents niveaux d'adhésion. En outre, ce modèle de marché de l’informatique confidentielle s’adresse à une section du marché de l’informatique confidentielle qui couvre les segments de marché, le résumé, les moteurs de croissance, le taux d’adoption de l’informatique confidentielle en Amérique du Nord et en APAC, ainsi que l’aperçu total du marché adressable. De plus, ce matériel informatique confidentiel comprend des applications de technologie informatique confidentielle dans différents secteurs tels que la santé et la recherche, la finance, l'ingénierie et la fabrication, ainsi que l'automobile. Enfin, ce module Confidential Computing Technology contient un budget, l'avenir de la technologie, une feuille de route et un calendrier de mise en œuvre, ainsi qu'une étude de cas. Téléchargez notre modèle 100 % modifiable et personnalisable, également compatible avec Google Slides.

You must be logged in to download this presentation.

Caractéristiques de ces diapositives de présentation PowerPoint :

Cette présentation complète contient des diapositives PPT sur un large éventail de sujets mettant en évidence les domaines essentiels des besoins de votre entreprise. Il propose des modèles conçus par des professionnels avec des visuels pertinents et un contenu axé sur le sujet. Cette présentation contient au total quatre-vingt-neuf diapositives. Accédez aux modèles personnalisables. Nos concepteurs ont créé des modèles modifiables pour votre commodité. Vous pouvez modifier la couleur, le texte et la taille de la police selon vos besoins. Vous pouvez ajouter ou supprimer du contenu si nécessaire. Vous n'êtes qu'à un clic pour avoir cette présentation toute faite. Cliquez sur le bouton de téléchargement maintenant.

People who downloaded this PowerPoint presentation also viewed the following :

Contenu de cette présentation Powerpoint

Diapositive 1 : Cette diapositive présente l'informatique confidentielle (informatique). Indiquez le nom de votre entreprise et commencez.

Diapositive 2 : Cette diapositive est une diapositive d'agenda. Indiquez ici vos agendas.

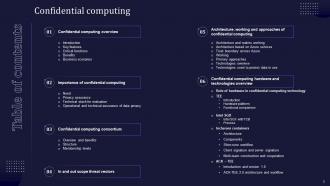

Diapositive 3 : Cette diapositive montre une table des matières pour la présentation.

Diapositive 4 : Cette diapositive fait suite à la diapositive précédente.

Diapositive 5 : Cette diapositive est une diapositive d'introduction.

Diapositive 6 : Cette diapositive représente l'introduction à l'informatique confidentielle, y compris sa vue d'ensemble et ses objectifs.

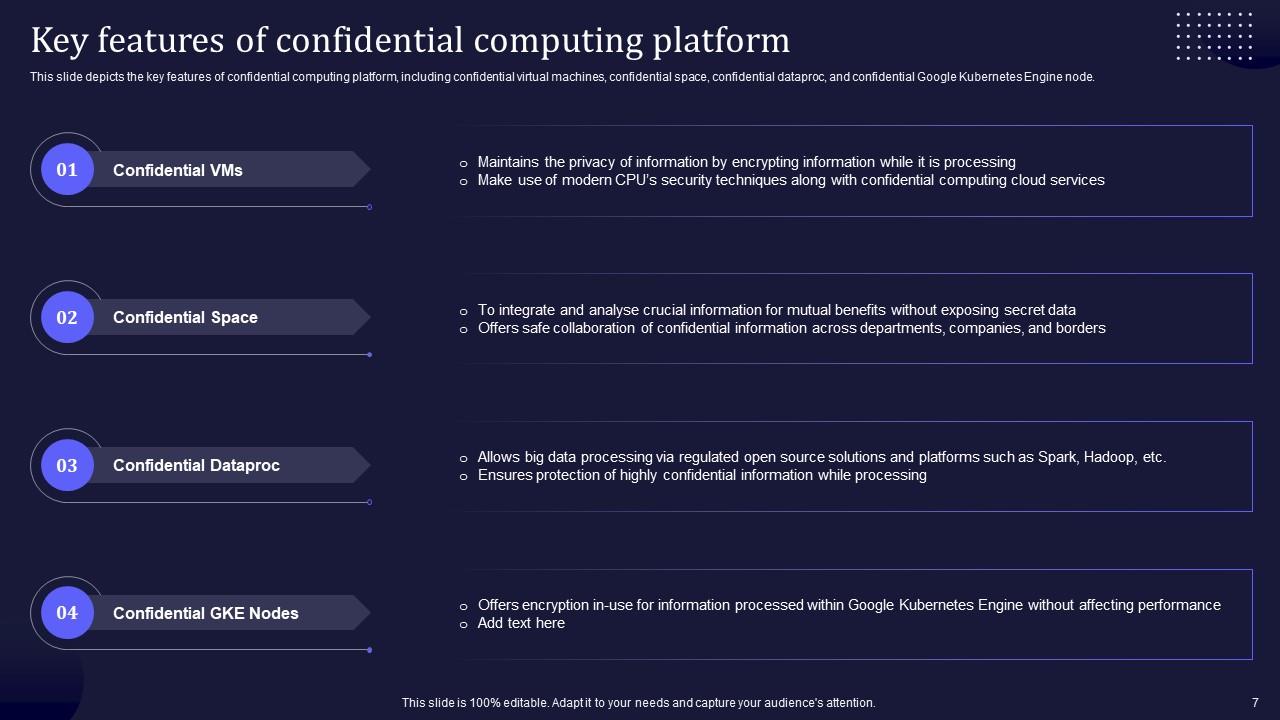

Diapositive 7 : Cette diapositive présente les principales fonctionnalités de la plateforme informatique confidentielle.

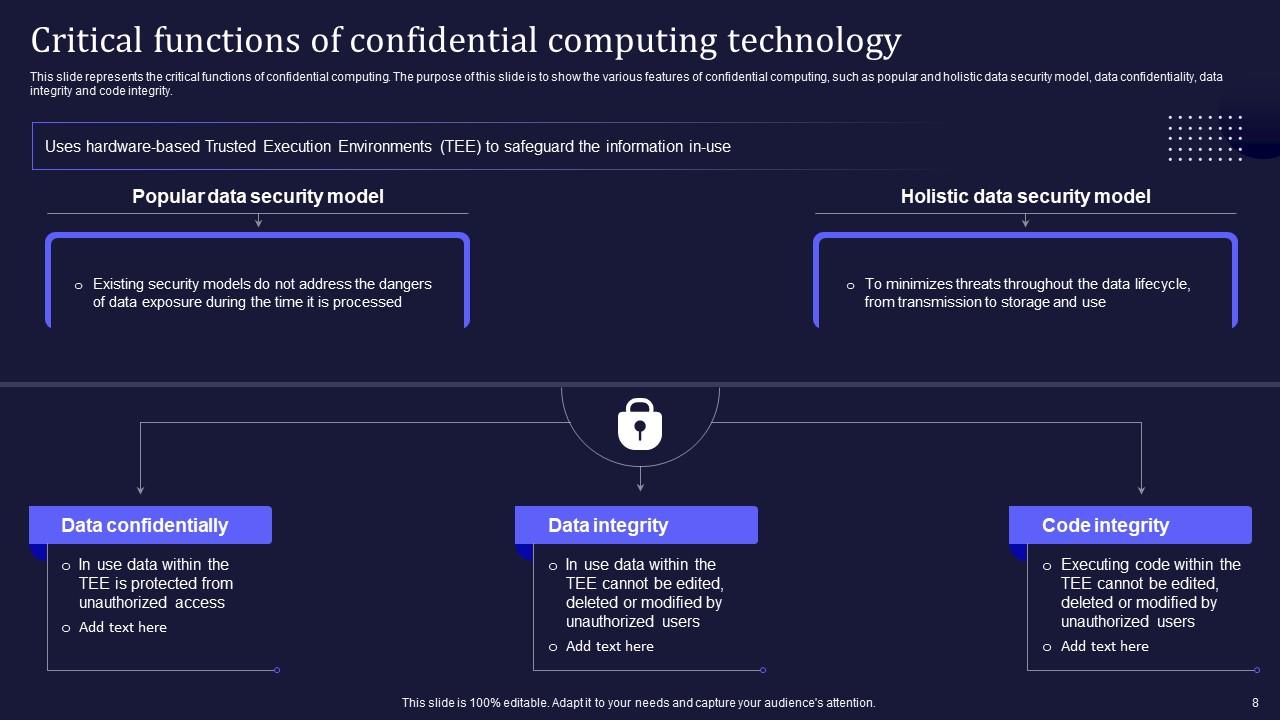

Diapositive 8 : Cette diapositive présente les fonctions critiques de l'informatique confidentielle.

Diapositive 9 : Cette diapositive décrit les avantages de l'informatique confidentielle pour les organisations.

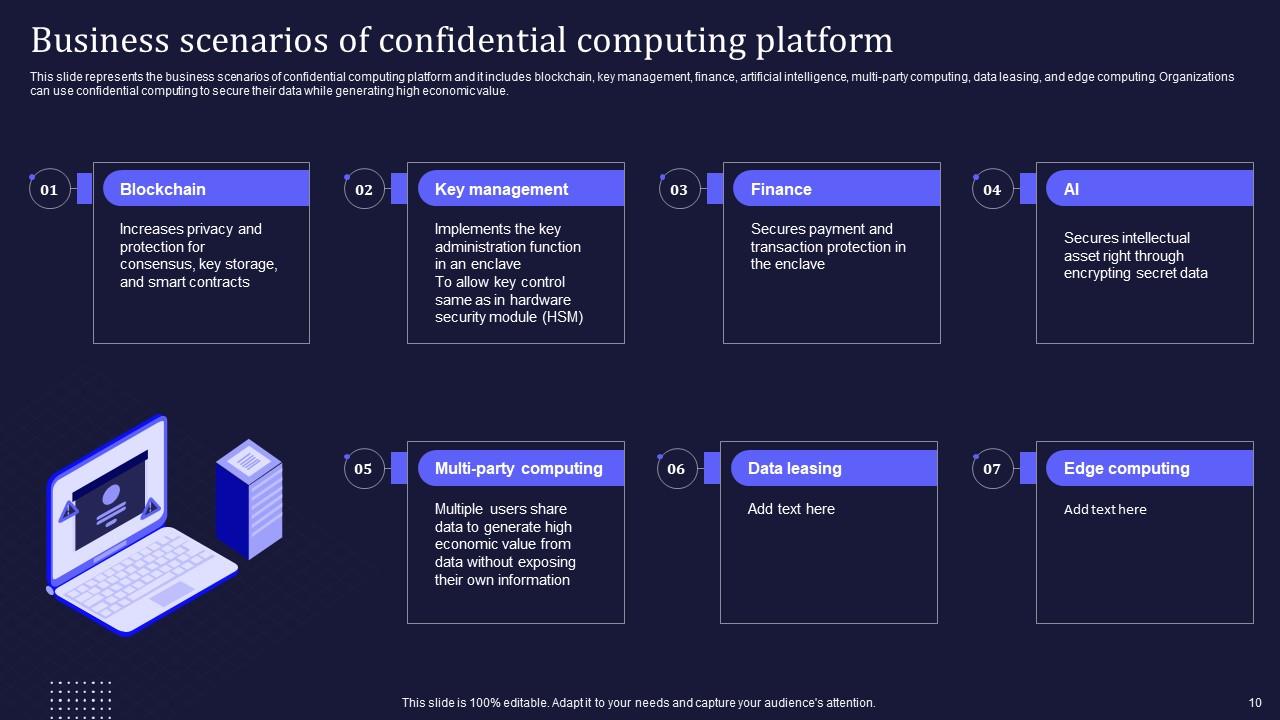

Diapositive 10 : Cette diapositive présente les scénarios commerciaux d'une plate-forme informatique confidentielle.

Diapositive 11 : Cette diapositive est une diapositive d'introduction.

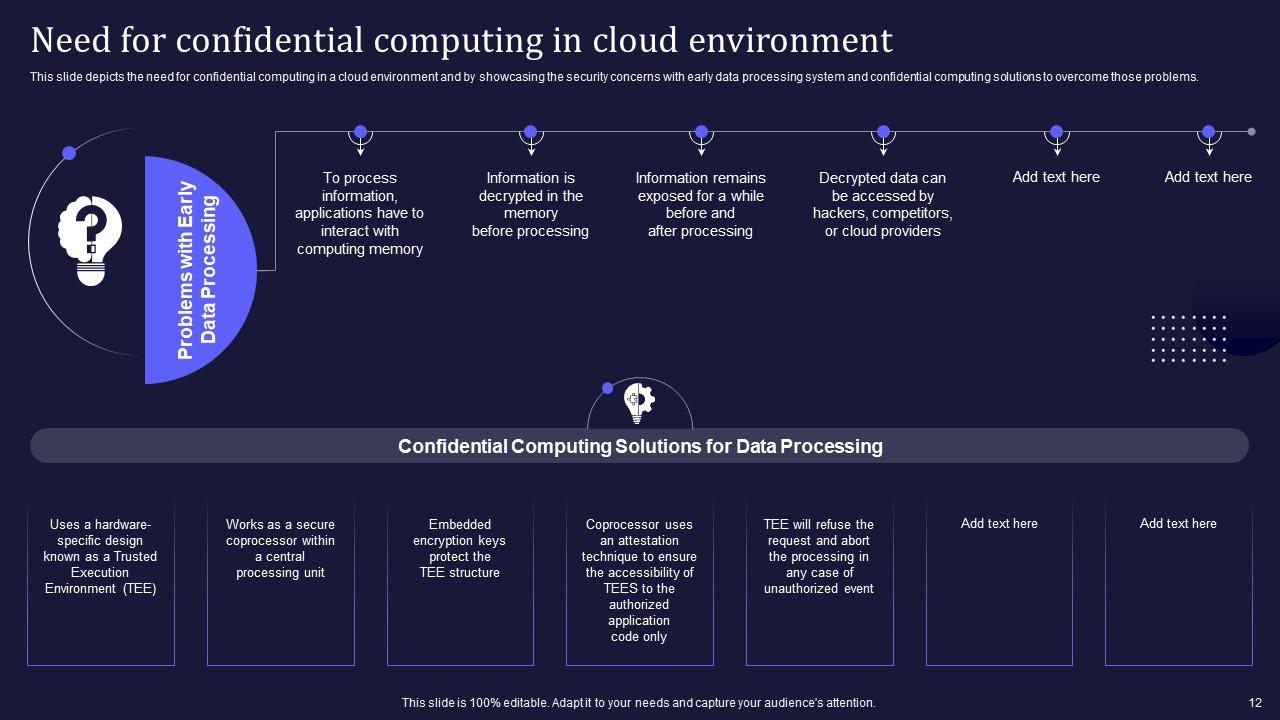

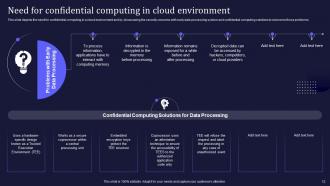

Diapositive 12 : Cette diapositive présente la nécessité d'une informatique confidentielle dans un environnement cloud.

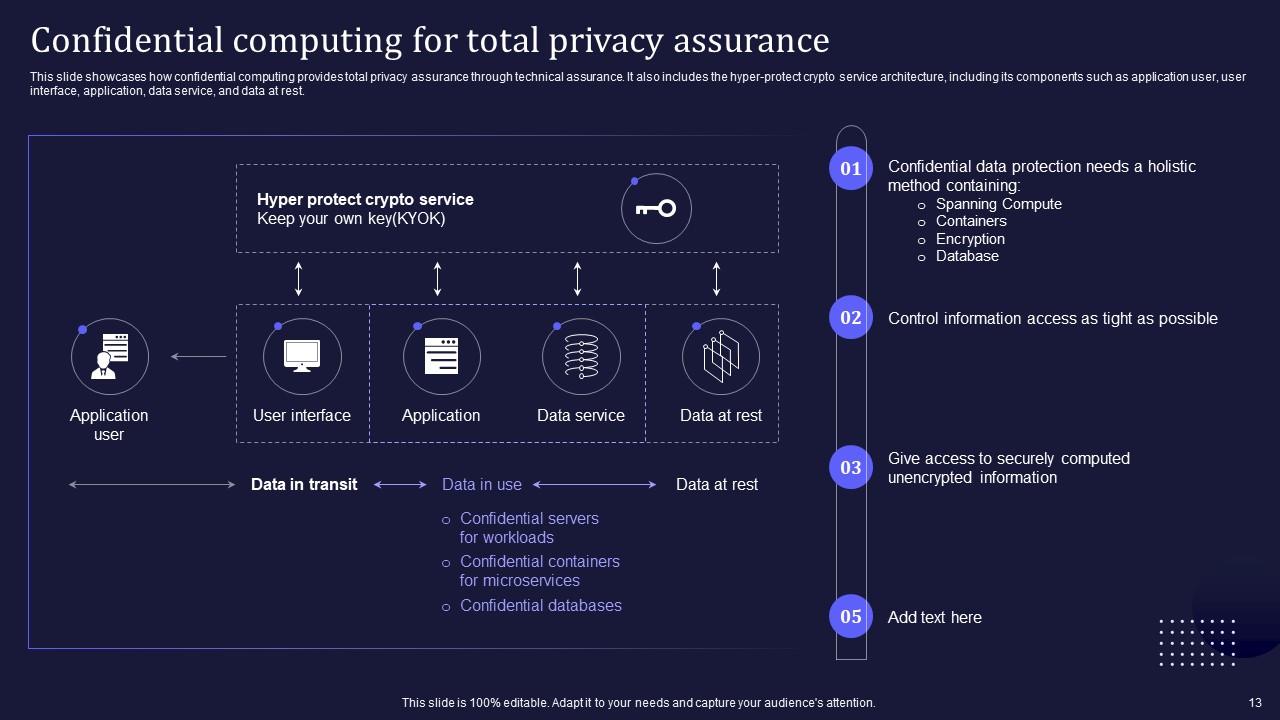

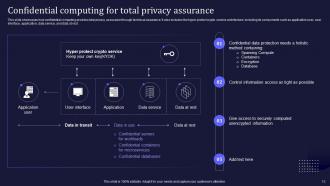

Diapositive 13 : Cette diapositive explique comment l'informatique confidentielle fournit une garantie totale de confidentialité grâce à l'assurance technique.

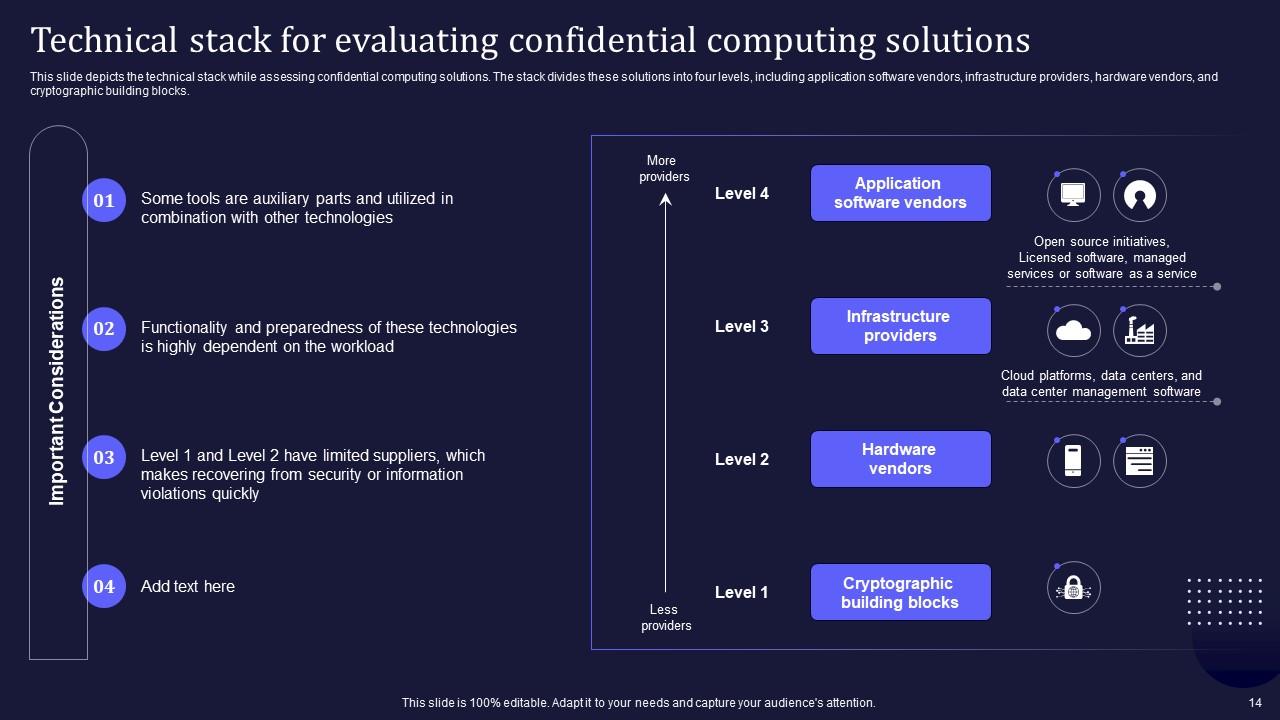

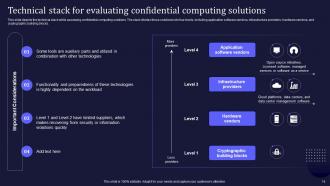

Diapositive 14 : Cette diapositive présente la pile technique tout en évaluant les solutions informatiques confidentielles.

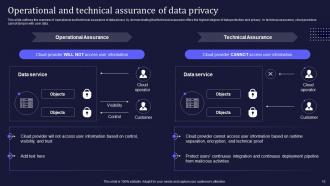

Diapositive 15 : Cette diapositive présente un aperçu de l'assurance opérationnelle et technique de la confidentialité des données.

Diapositive 16 : Cette diapositive est une diapositive d'introduction.

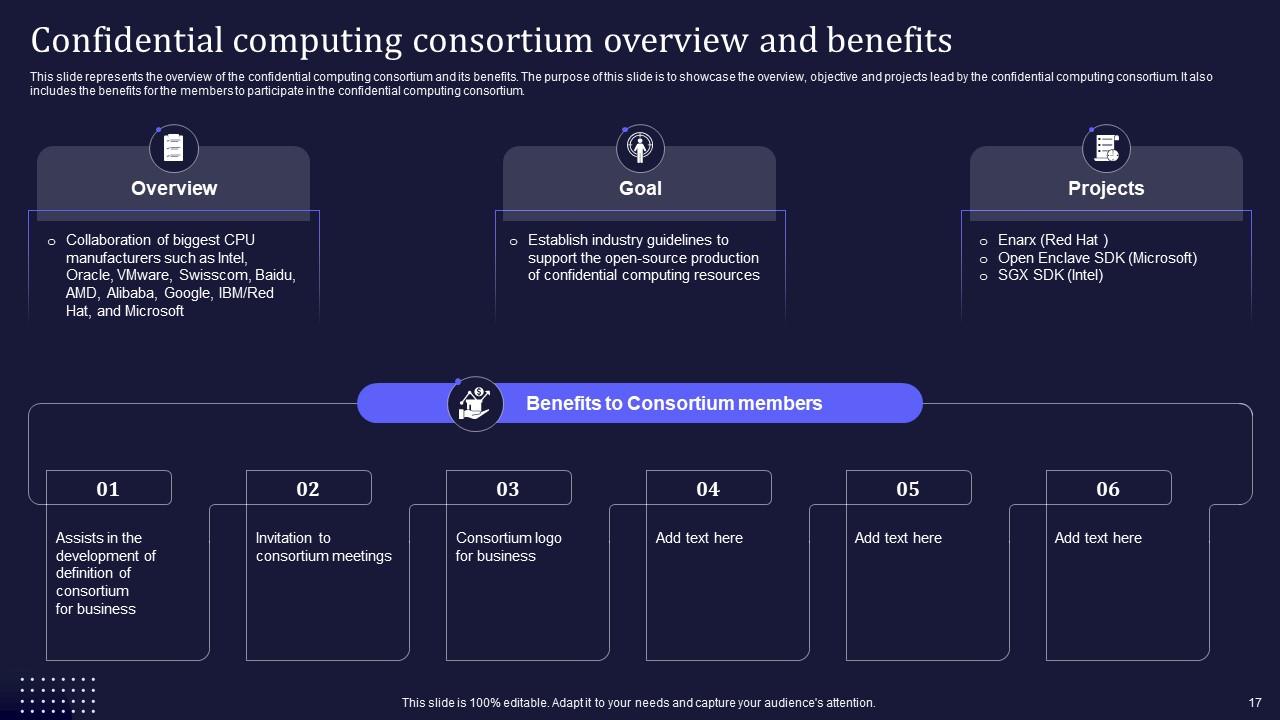

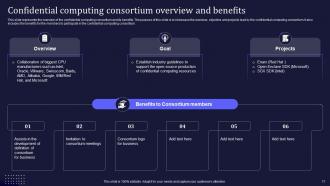

Diapositive 17 : Cette diapositive présente un aperçu du consortium informatique confidentiel et de ses avantages.

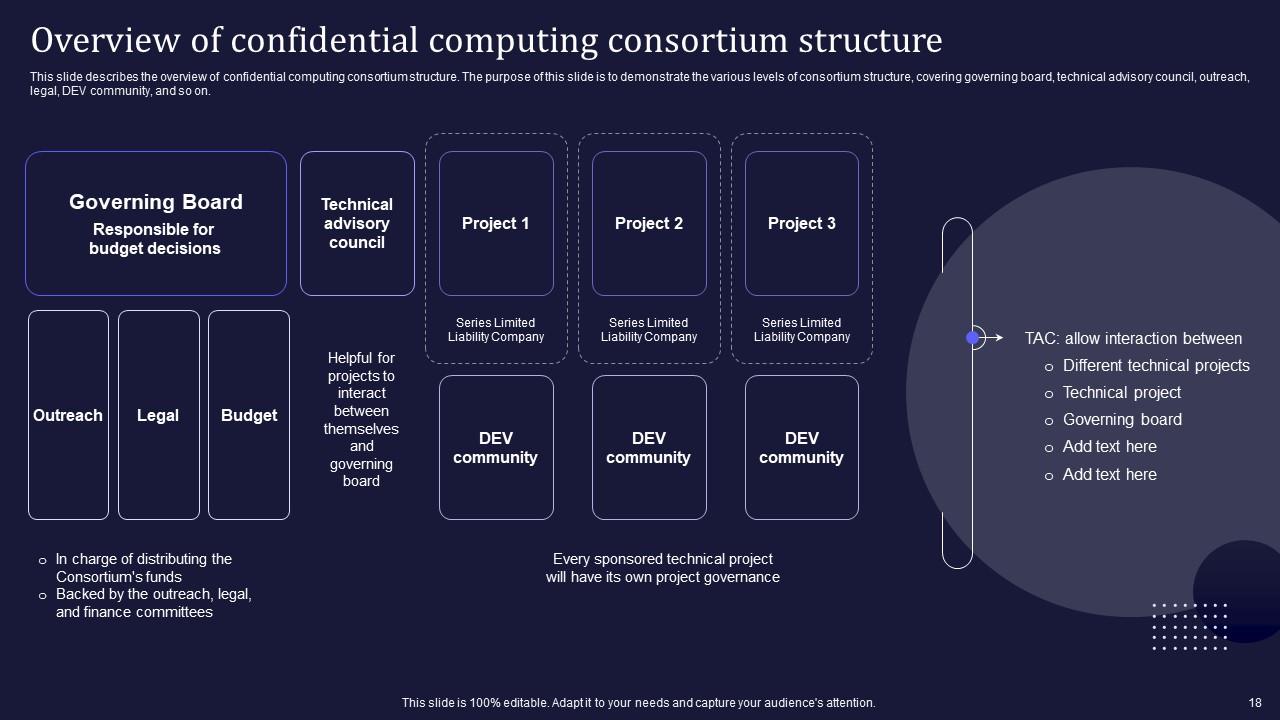

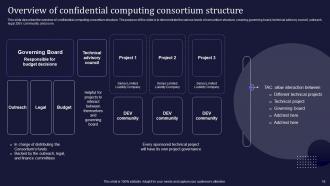

Diapositive 18 : Cette diapositive présente un aperçu de la structure du consortium informatique confidentiel.

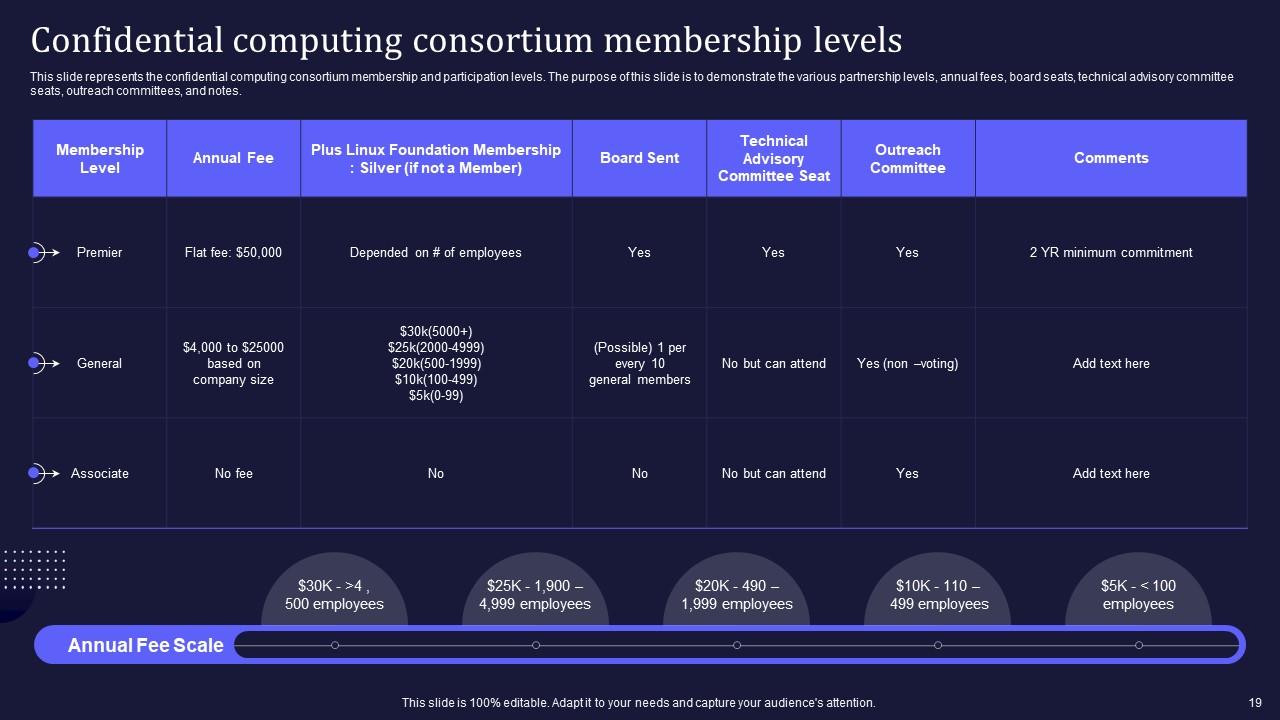

Diapositive 19 : Cette diapositive présente les niveaux d'adhésion et de participation au consortium informatique confidentiel.

Diapositive 20 : Cette diapositive est une diapositive d'introduction.

Diapositive 21 : Cette diapositive représente les menaces couvertes et hors de portée pour l'informatique confidentielle.

Diapositive 22 : Cette diapositive est une diapositive d'introduction.

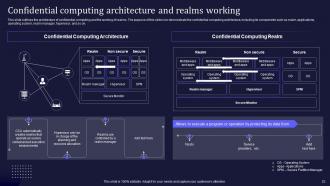

Diapositive 23 : Cette diapositive présente l'architecture de l'informatique confidentielle et le fonctionnement des domaines.

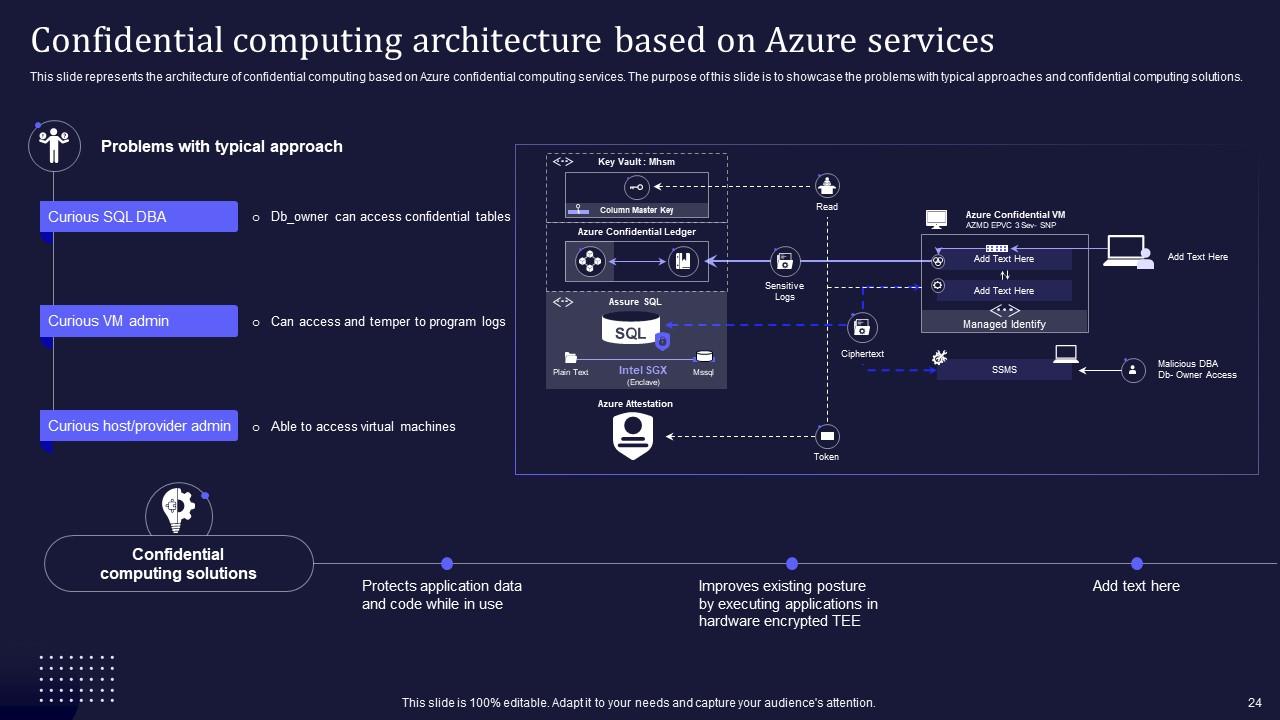

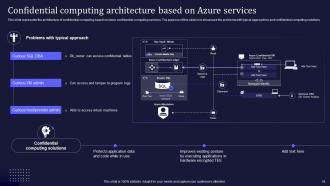

Diapositive 24 : Cette diapositive présente l'architecture de l'informatique confidentielle basée sur les services informatiques confidentiels Azure.

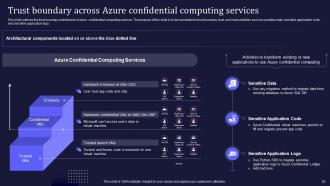

Diapositive 25 : Cette diapositive présente l'architecture des limites de confiance des services informatiques confidentiels Azure.

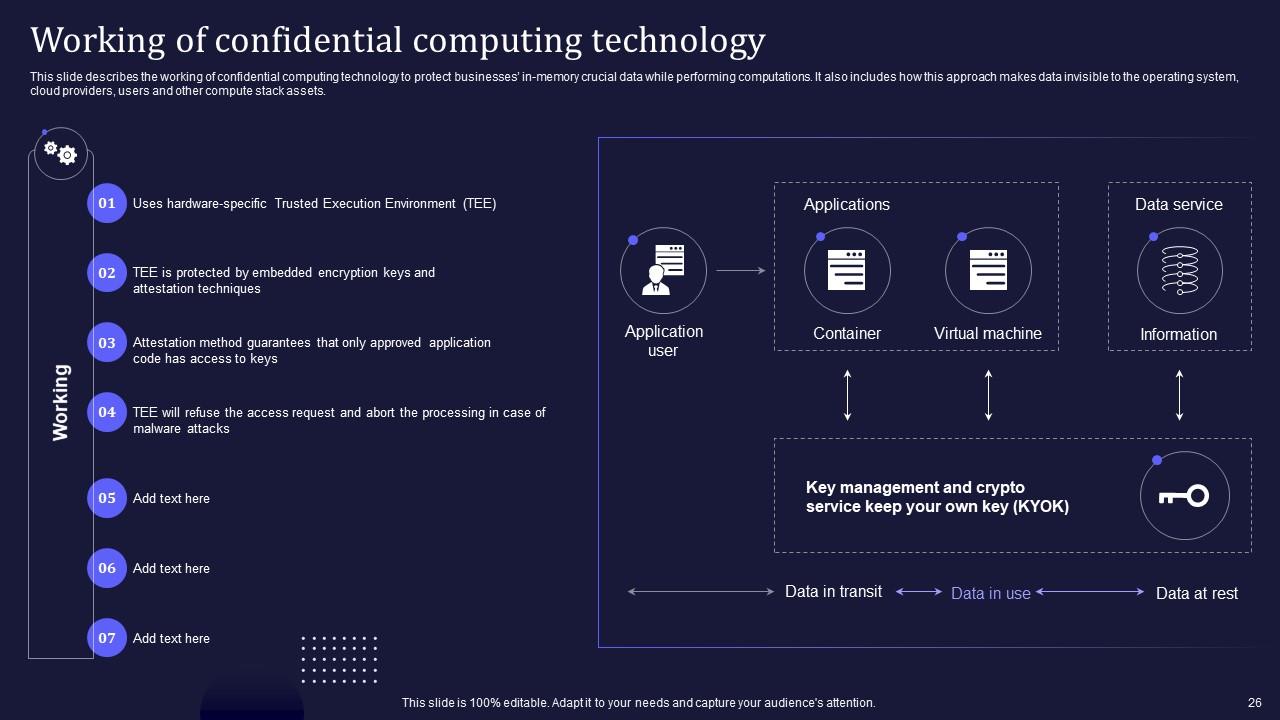

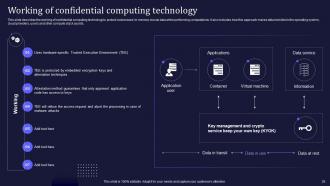

Diapositive 26 : Cette diapositive décrit le fonctionnement de la technologie informatique confidentielle pour protéger les données cruciales en mémoire des entreprises lors de l'exécution de calculs.

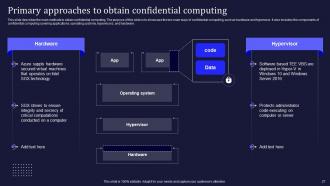

Diapositive 27 : Cette diapositive se concentre sur les principales méthodes pour obtenir des informations confidentielles.

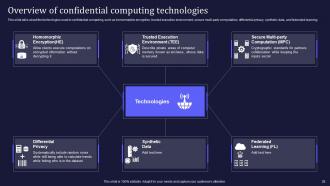

Diapositive 28 : Cette diapositive parle des technologies.

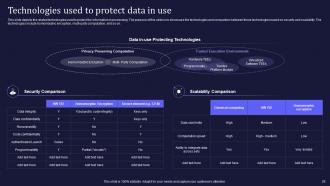

Diapositive 29 : Cette diapositive mentionne les technologies associées utilisées pour protéger les informations en cours de traitement.

Diapositive 30 : Cette diapositive est une diapositive d'introduction.

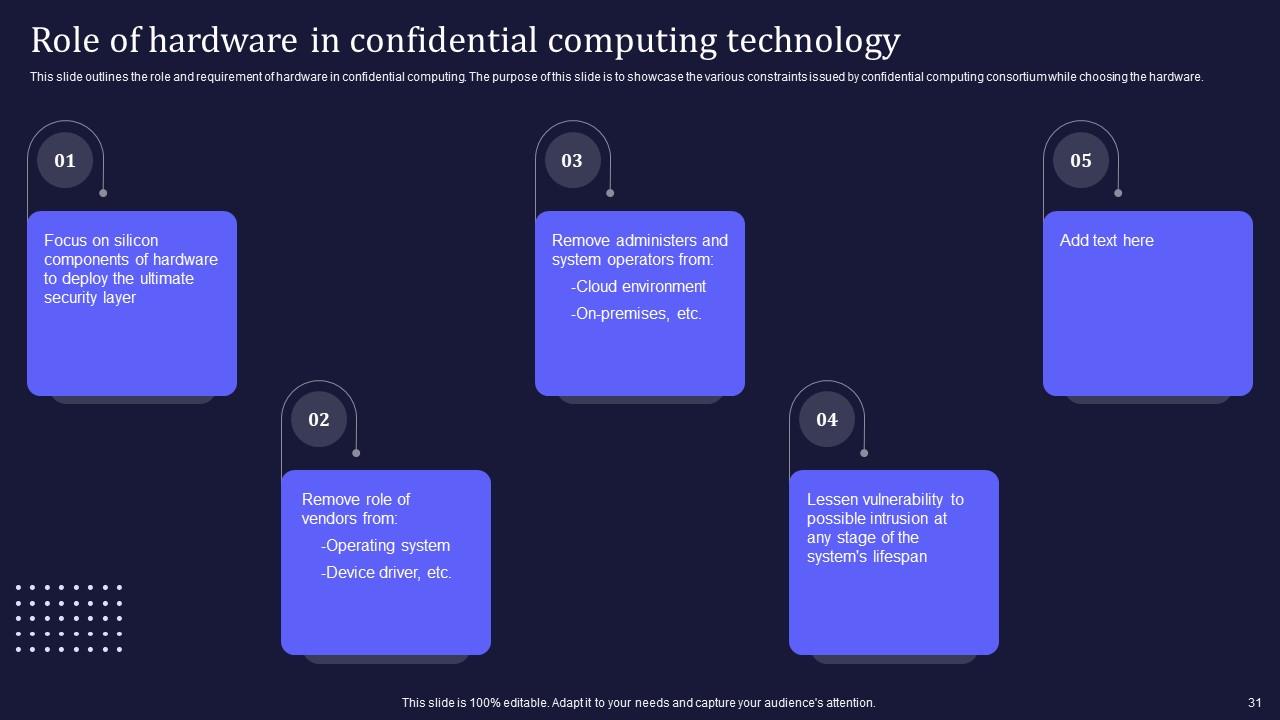

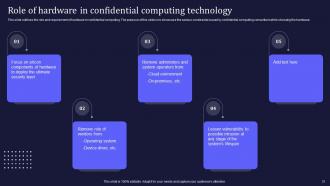

Diapositive 31 : Cette diapositive décrit le rôle et les exigences du matériel dans l'informatique confidentielle.

Diapositive 32 : Cette diapositive est une diapositive d'introduction.

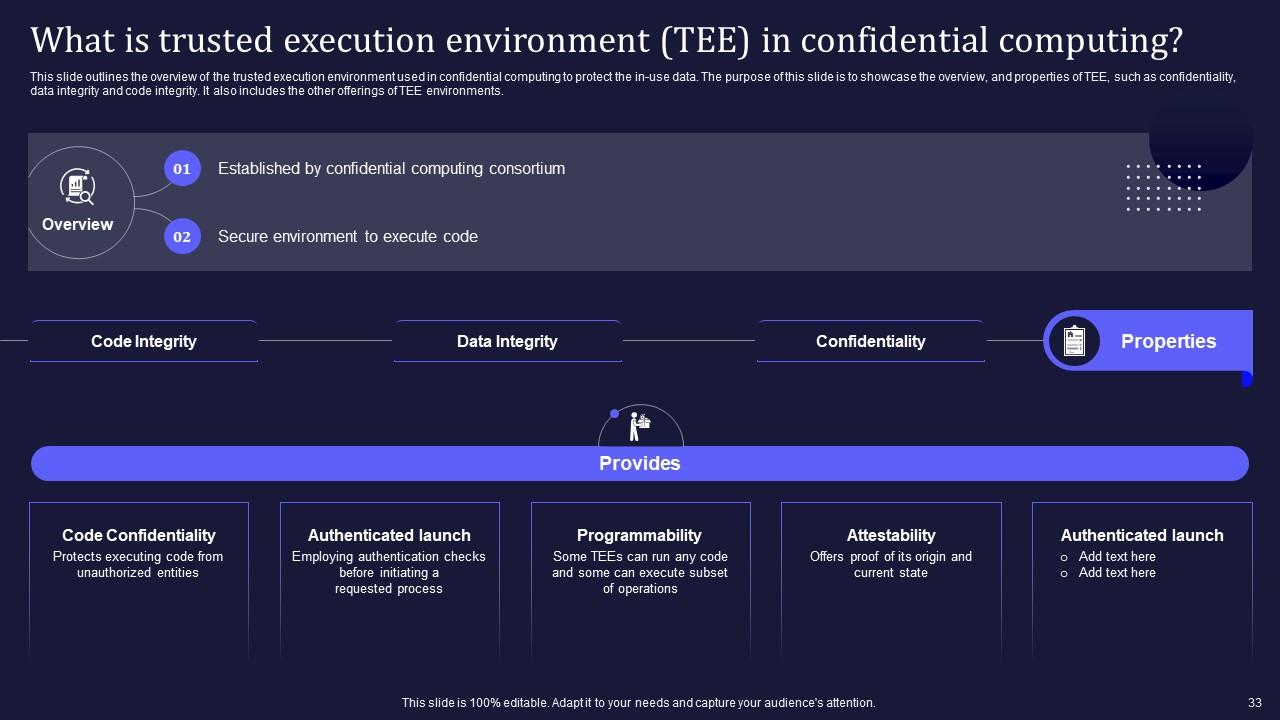

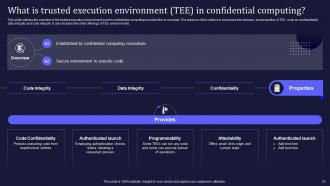

Diapositive 33 : Cette diapositive présente un aperçu de l'environnement d'exécution fiable utilisé dans l'informatique confidentielle pour protéger les données en cours d'utilisation.

Diapositive 34 : Cette diapositive représente la plate-forme matérielle de l'environnement d'exécution de confiance utilisée dans l'informatique confidentielle.

Diapositive 35 : Cette diapositive présente la comparaison fonctionnelle entre les différents environnements TEE disponibles sur le marché.

Diapositive 36 : Cette diapositive est une diapositive d'introduction.

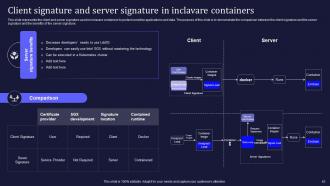

Diapositive 37 : Cette diapositive décrit le déploiement d'applications dans Intel SGX avec un TCB plus petit.

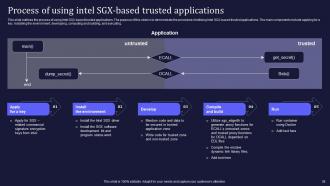

Diapositive 38 : Cette diapositive décrit le processus d'utilisation des applications approuvées basées sur Intel SGX.

Diapositive 39 : Cette diapositive est une diapositive d'introduction.

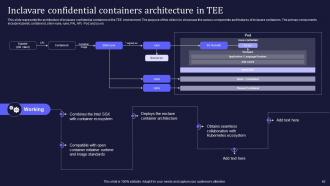

Diapositive 40 : Cette diapositive explique l'architecture des conteneurs confidentiels inclus dans l'environnement TEE.

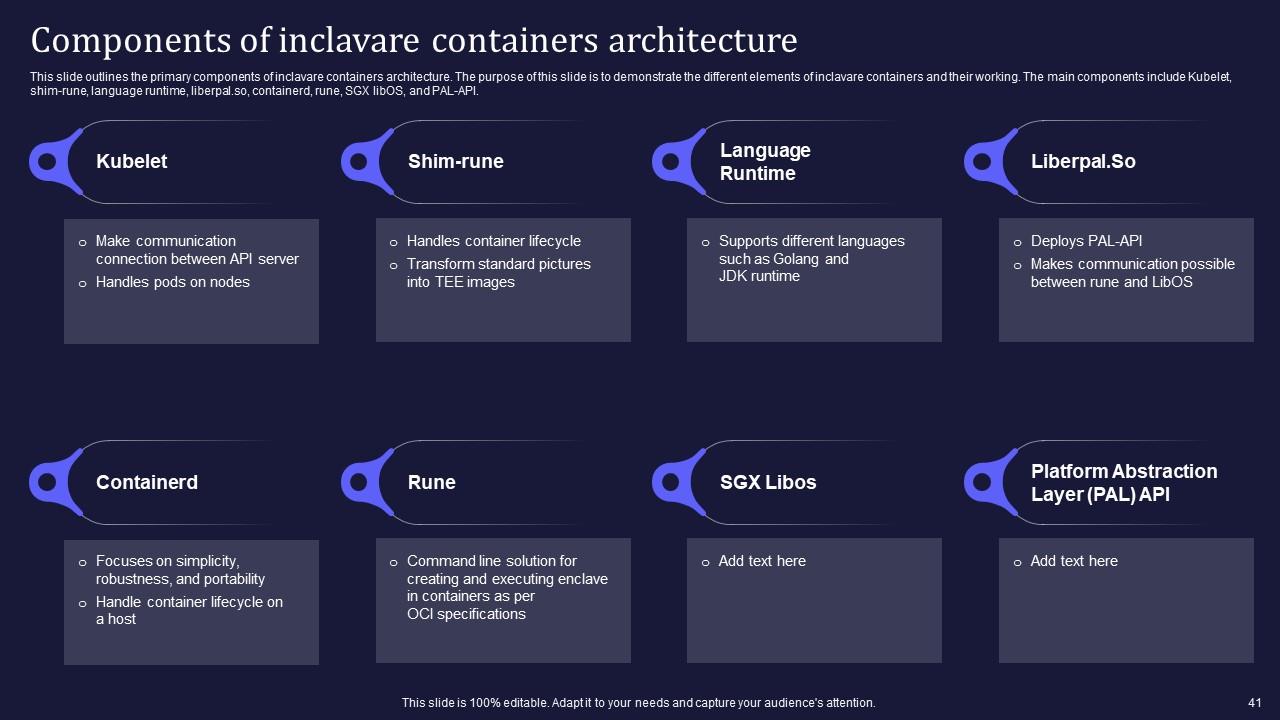

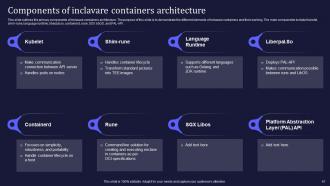

Diapositive 41 : Cette diapositive présente les principaux composants de l'architecture des conteneurs Inclavare.

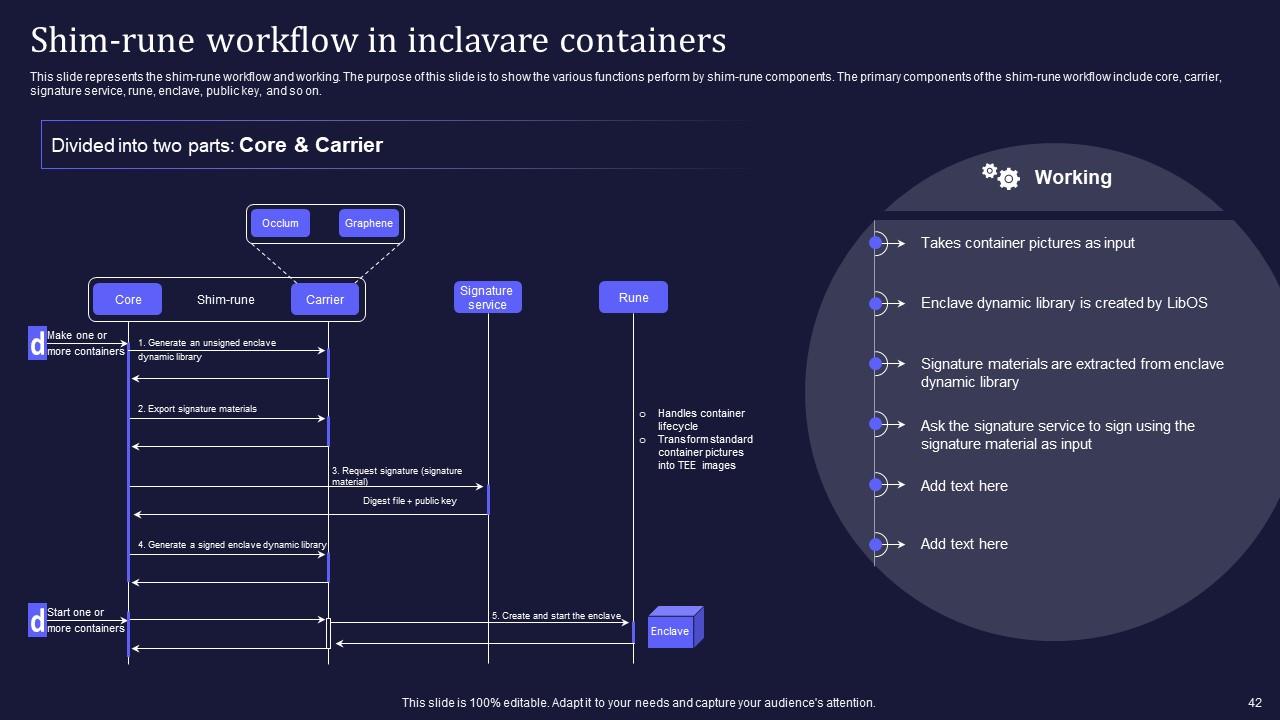

Diapositive 42 : Cette diapositive représente le flux de travail et le travail de shim-rune.

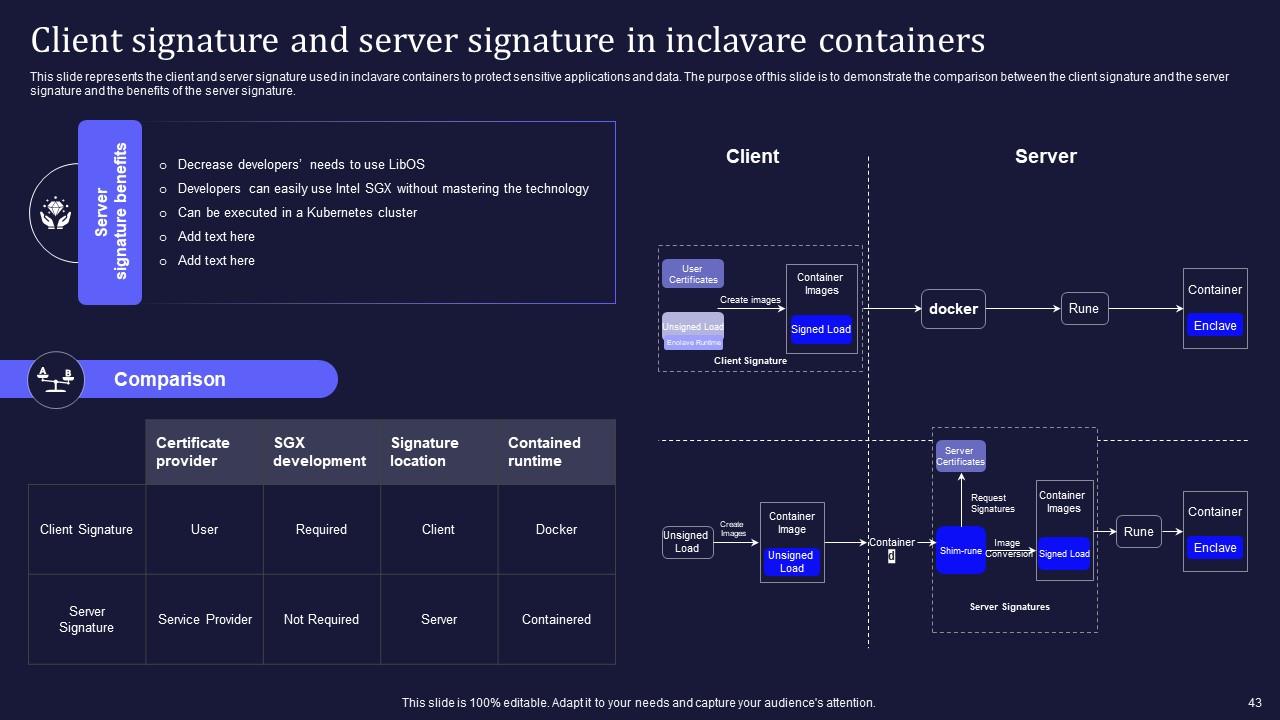

Diapositive 43 : Cette diapositive met en évidence la signature client et serveur utilisée dans les conteneurs inclus pour protéger les applications et les données sensibles.

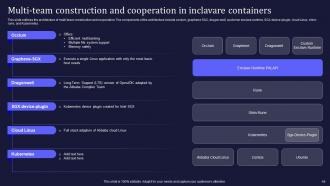

Diapositive 44 : Cette diapositive présente l'architecture de la construction et de la coopération multi-équipes.

Diapositive 45 : Cette diapositive est une diapositive d'introduction.

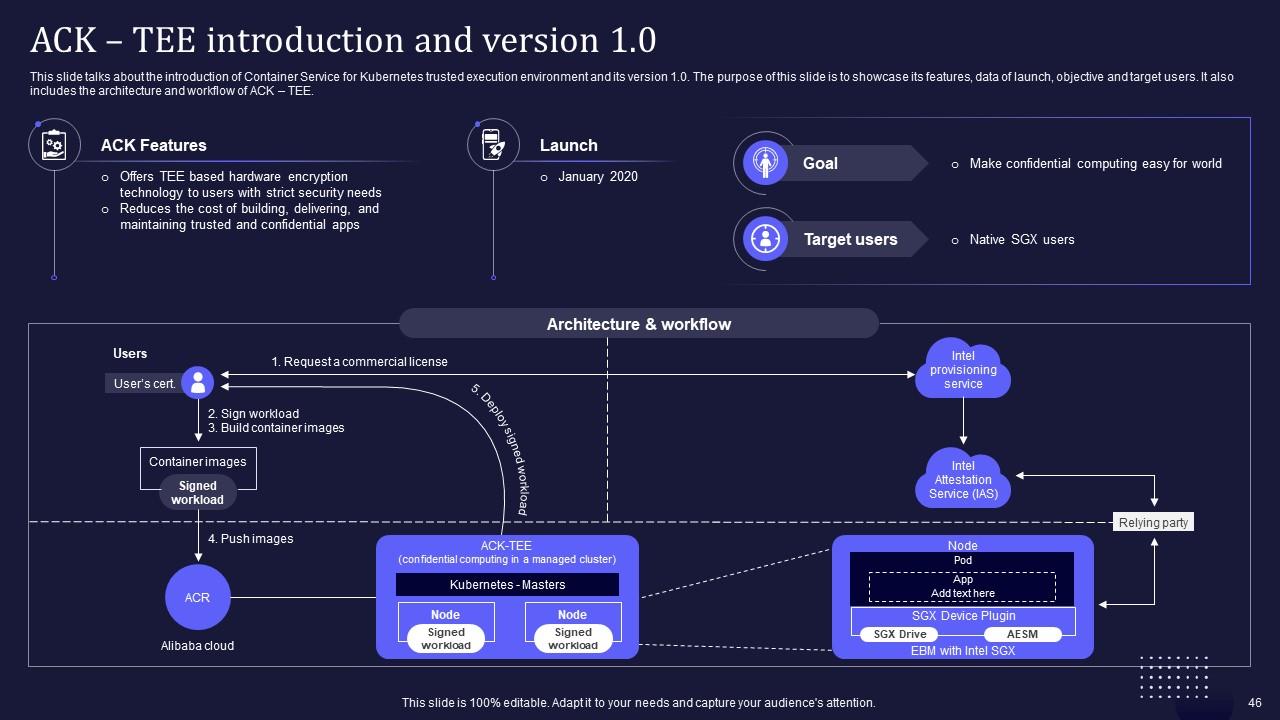

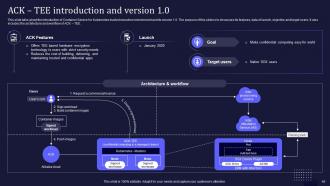

Diapositive 46 : Cette diapositive parle de l'introduction de l'environnement d'exécution approuvé Container Service for Kubernetes et de sa version 1.0.

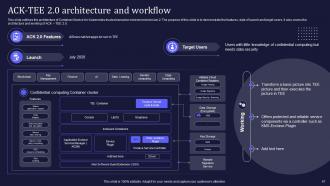

Diapositive 47 : Cette diapositive mentionne l'architecture de l'environnement d'exécution approuvé de Container Service pour Kubernetes version 2.

Diapositive 48 : Cette diapositive est une diapositive d'introduction.

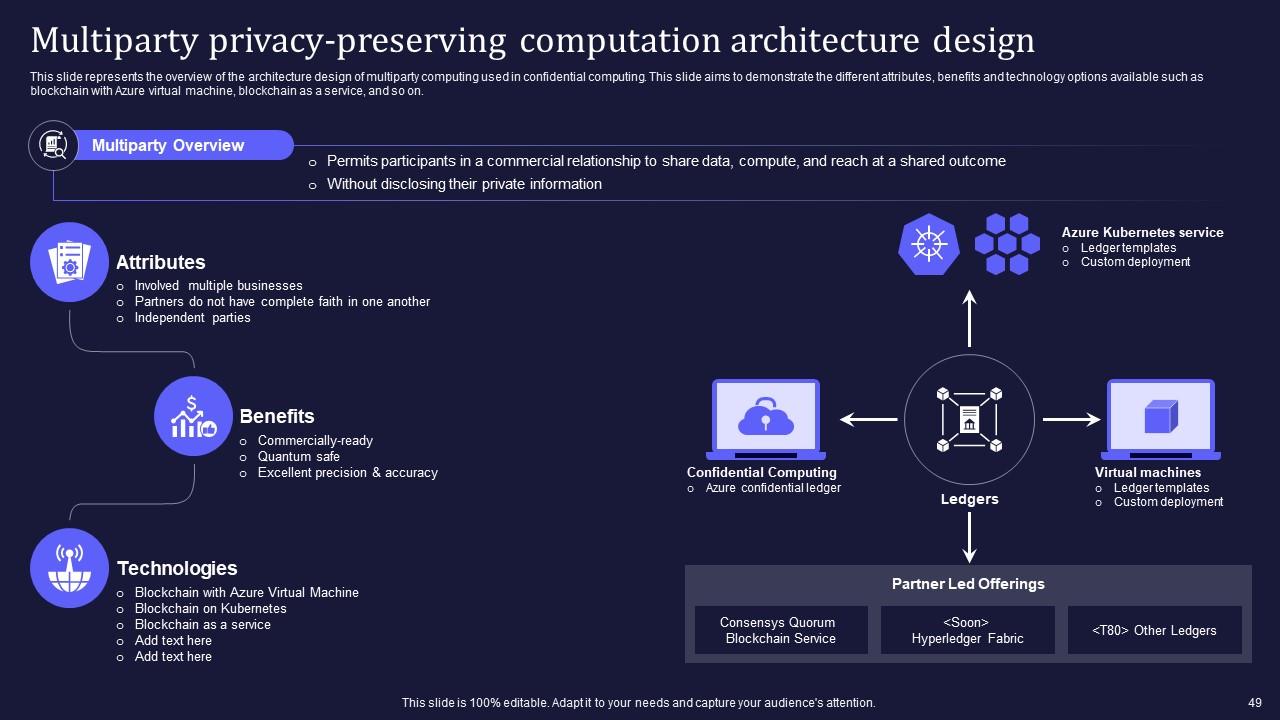

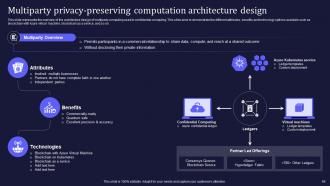

Diapositive 49 : Cette diapositive présente un aperçu de la conception de l'architecture de l'informatique multipartite utilisée dans l'informatique confidentielle.

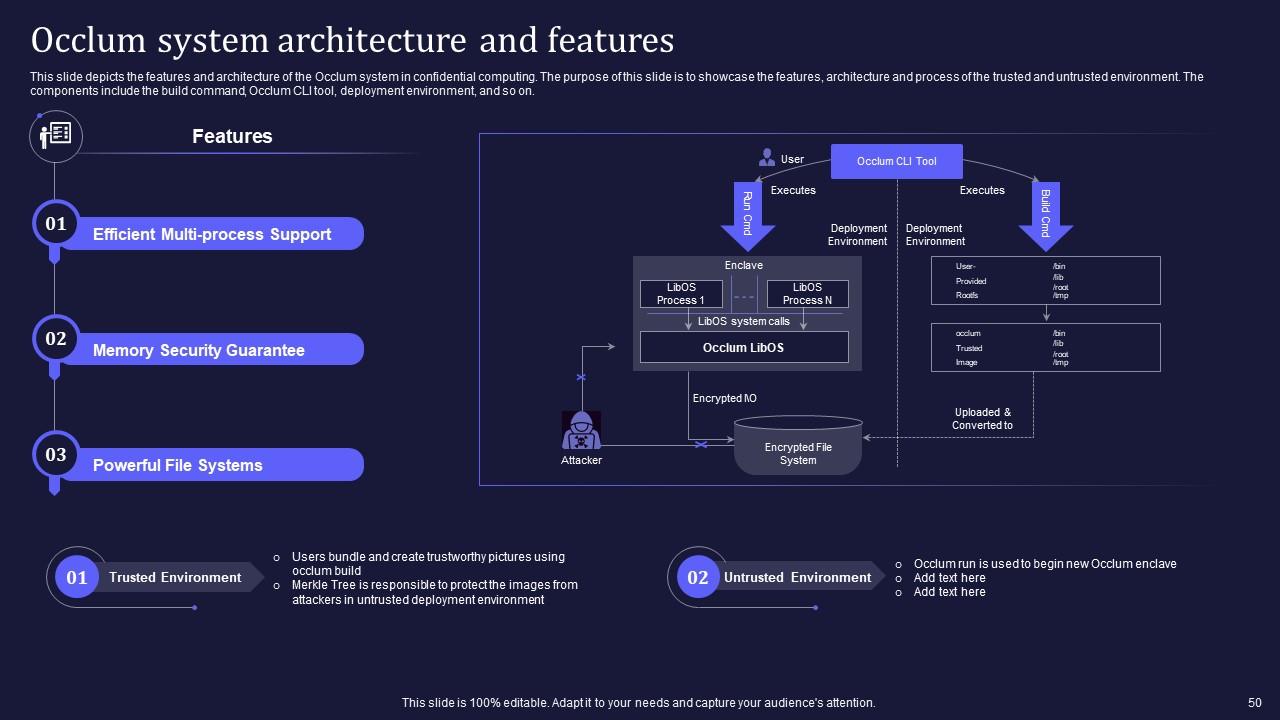

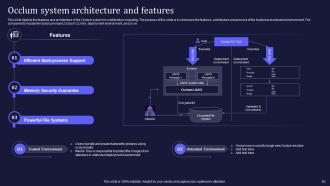

Diapositive 50 : Cette diapositive présente les fonctionnalités et l'architecture du système Occlum en informatique confidentielle.

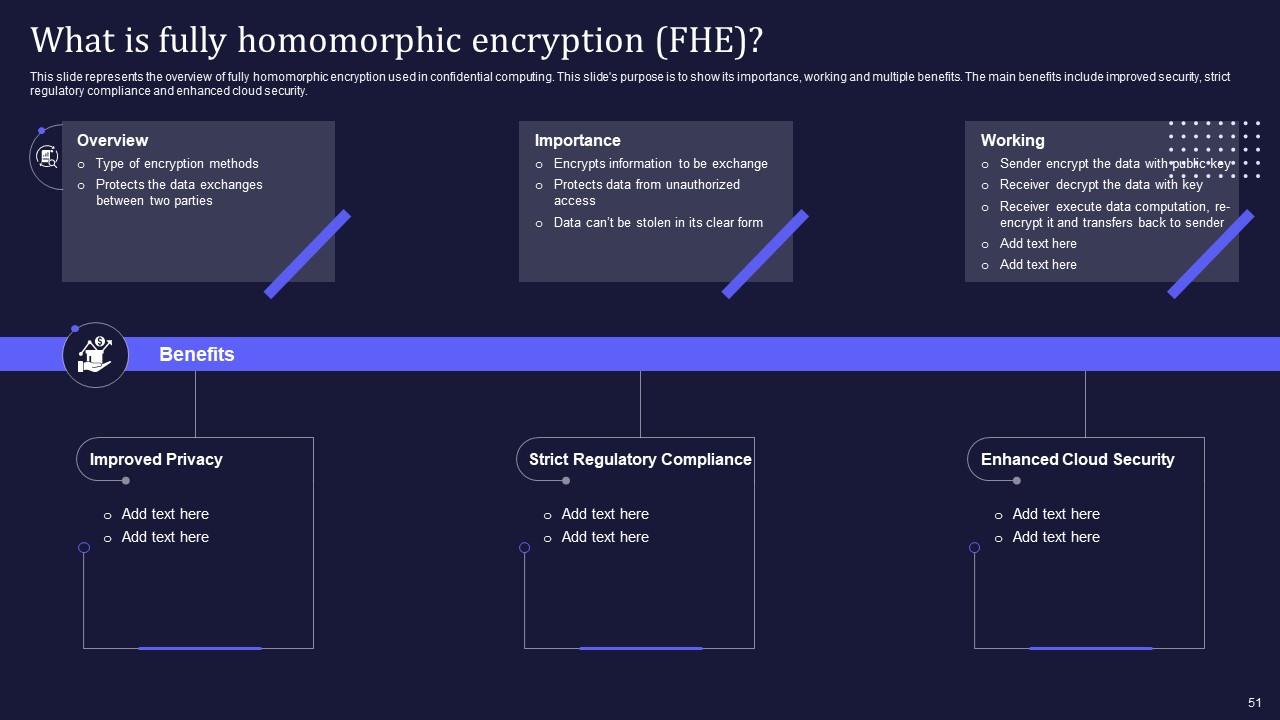

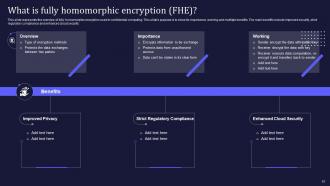

Diapositive 51 : Cette diapositive décrit un aperçu du cryptage entièrement homomorphe utilisé dans l'informatique confidentielle.

Diapositive 52 : Cette diapositive est une diapositive d'introduction.

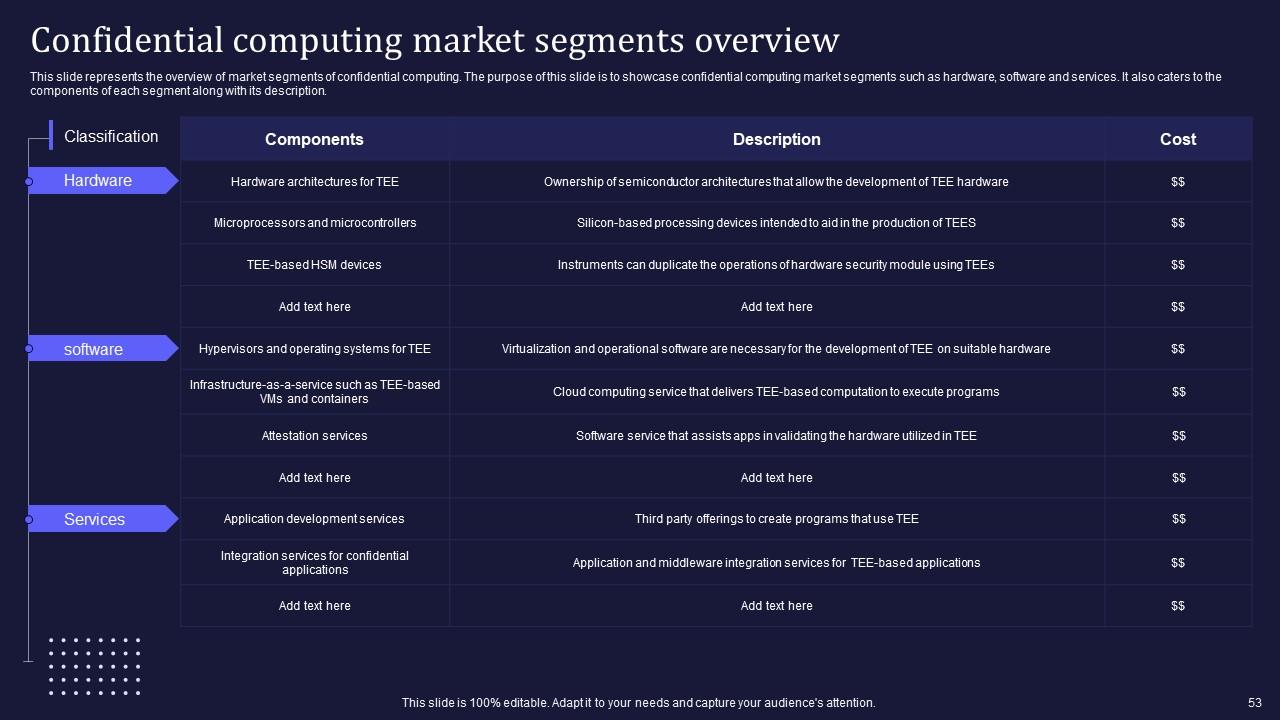

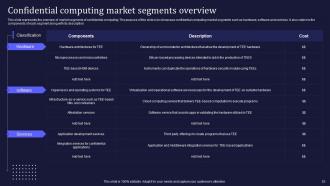

Diapositive 53 : Cette diapositive délimite l'aperçu des segments de marché de l'informatique confidentielle.

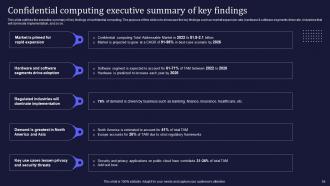

Diapositive 54 : Cette diapositive concerne le résumé des principales conclusions de l'informatique confidentielle.

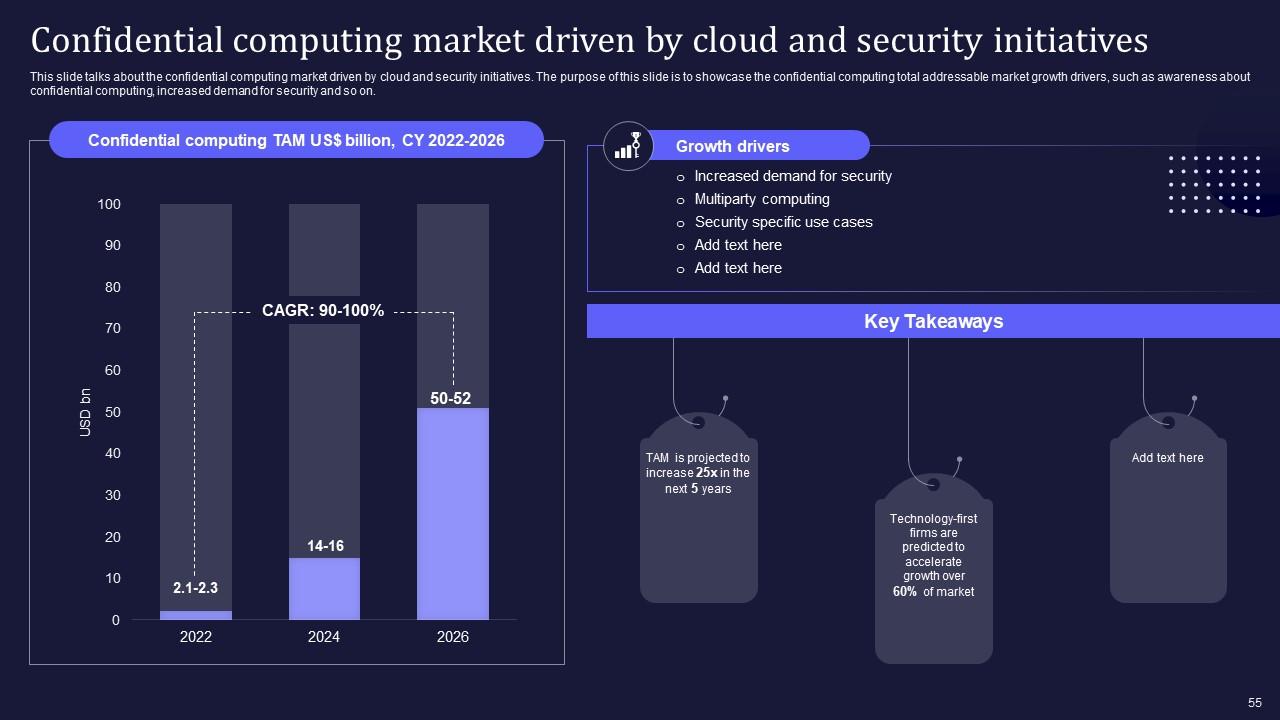

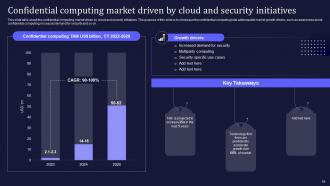

Diapositive 55 : Cette diapositive porte sur le marché de l'informatique confidentielle, tiré par les initiatives de cloud et de sécurité.

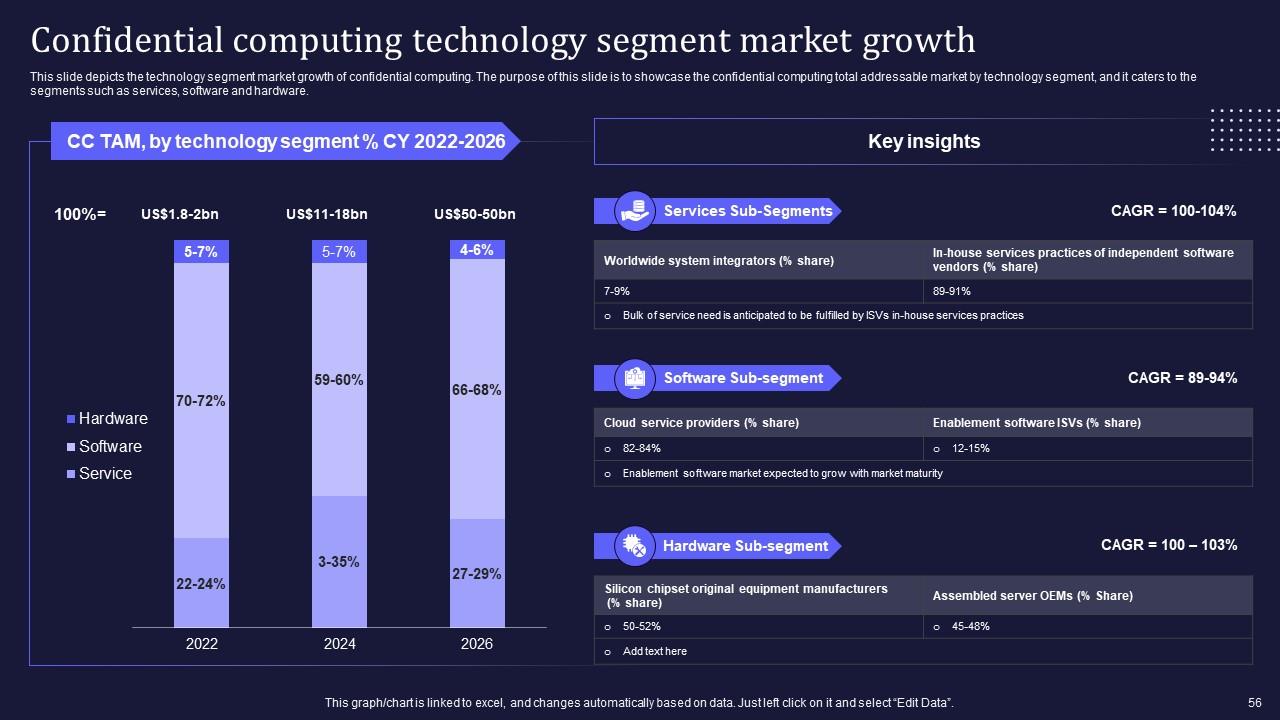

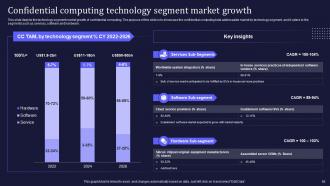

Diapositive 56 : Cette diapositive présente la croissance du marché du segment technologique de l’informatique confidentielle.

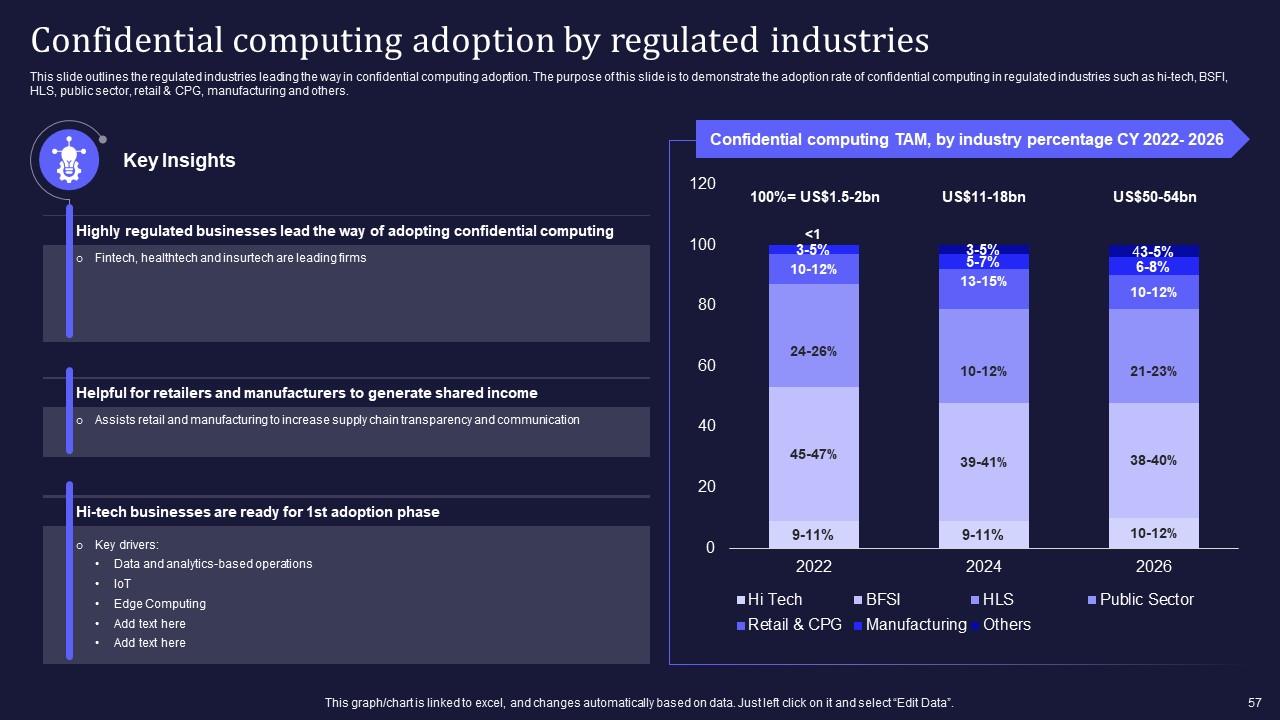

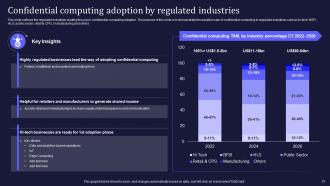

Diapositive 57 : Cette diapositive s'adresse aux secteurs réglementés qui ouvrent la voie à l'adoption de l'informatique confidentielle.

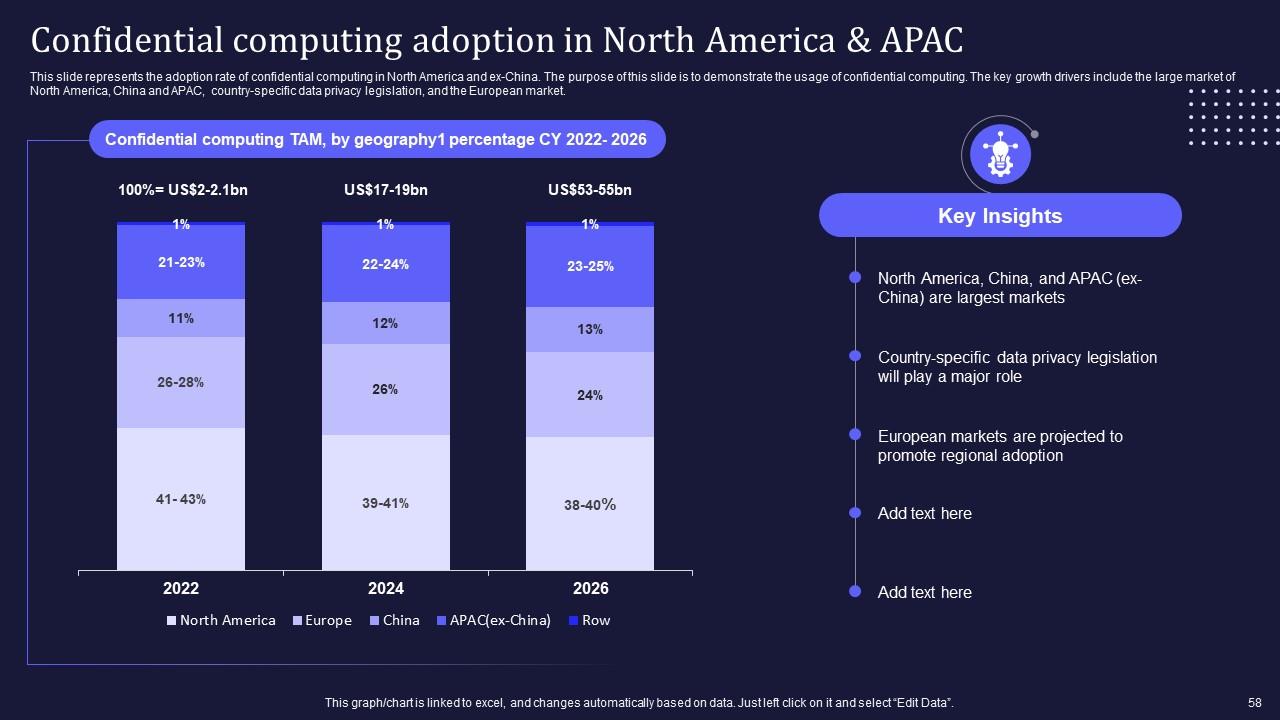

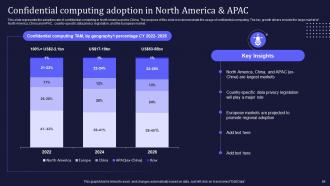

Diapositive 58 : Cette diapositive montre le taux d'adoption de l'informatique confidentielle en Amérique du Nord et hors Chine.

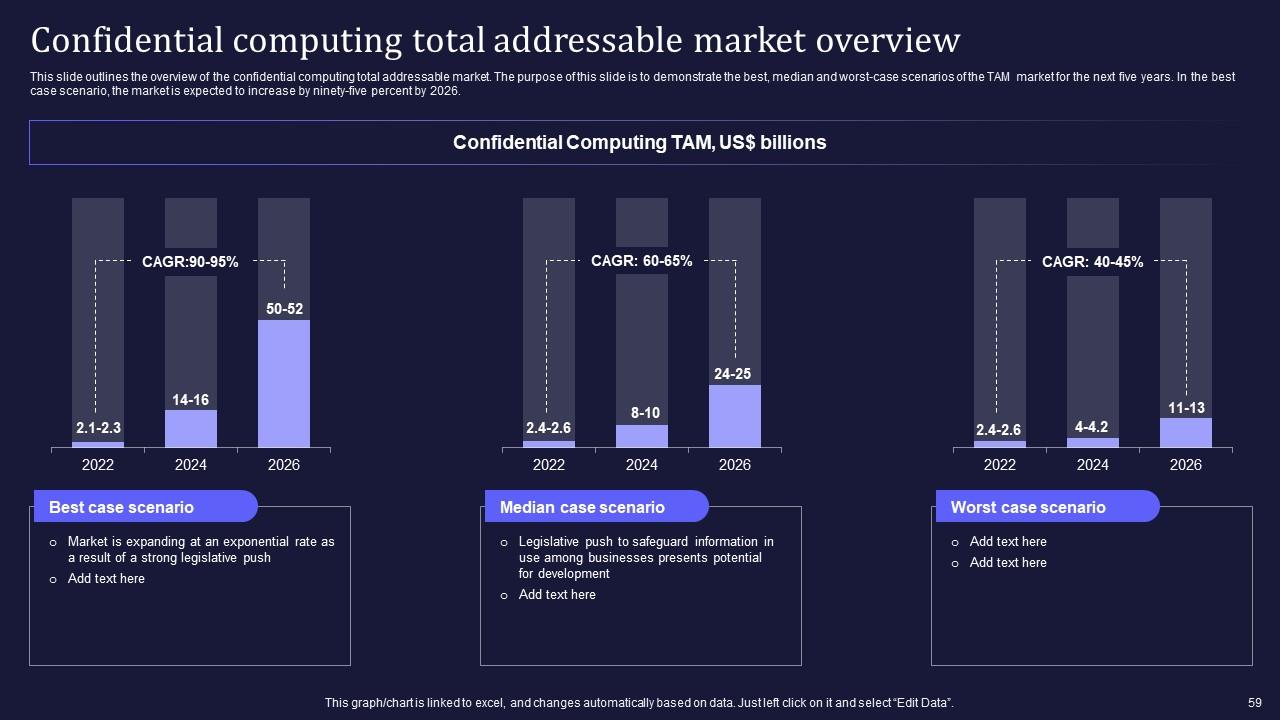

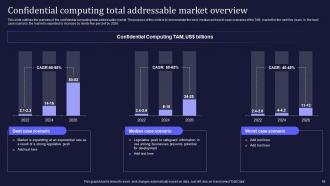

Diapositive 59 : Cette diapositive présente un aperçu du marché adressable total de l'informatique confidentielle.

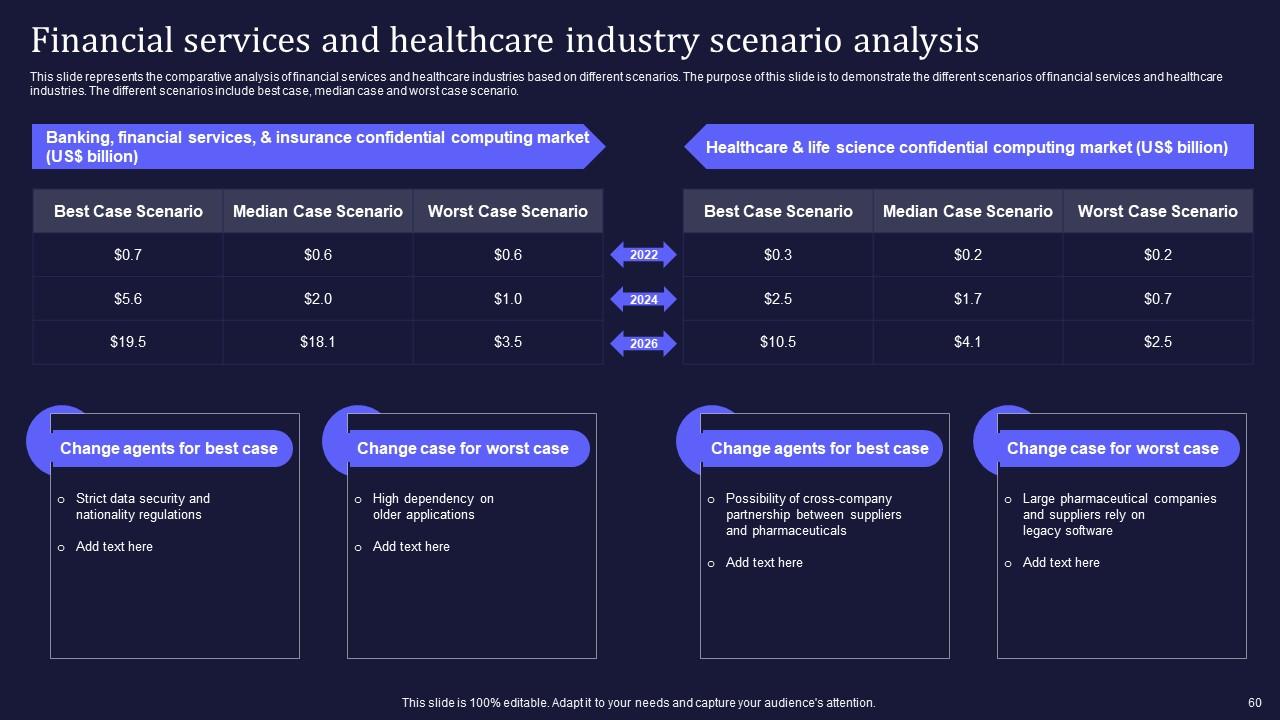

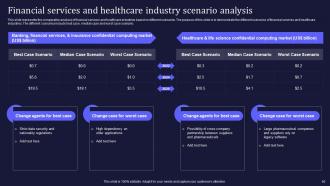

Diapositive 60 : Cette diapositive illustre l'analyse comparative des secteurs des services financiers et de la santé basée sur différents scénarios.

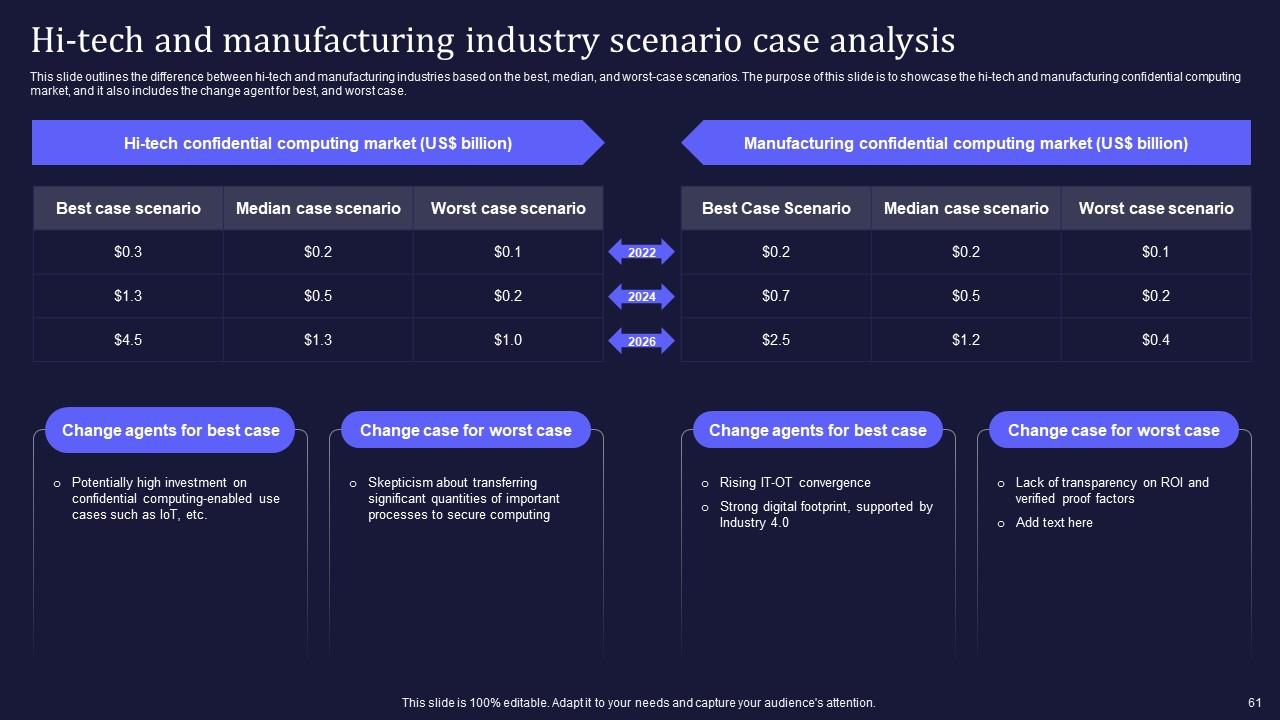

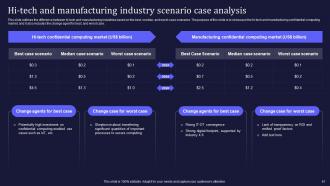

Diapositive 61 : Cette diapositive présente la différence entre les industries de haute technologie et manufacturières en fonction des scénarios les meilleurs, les plus médians et les pires.

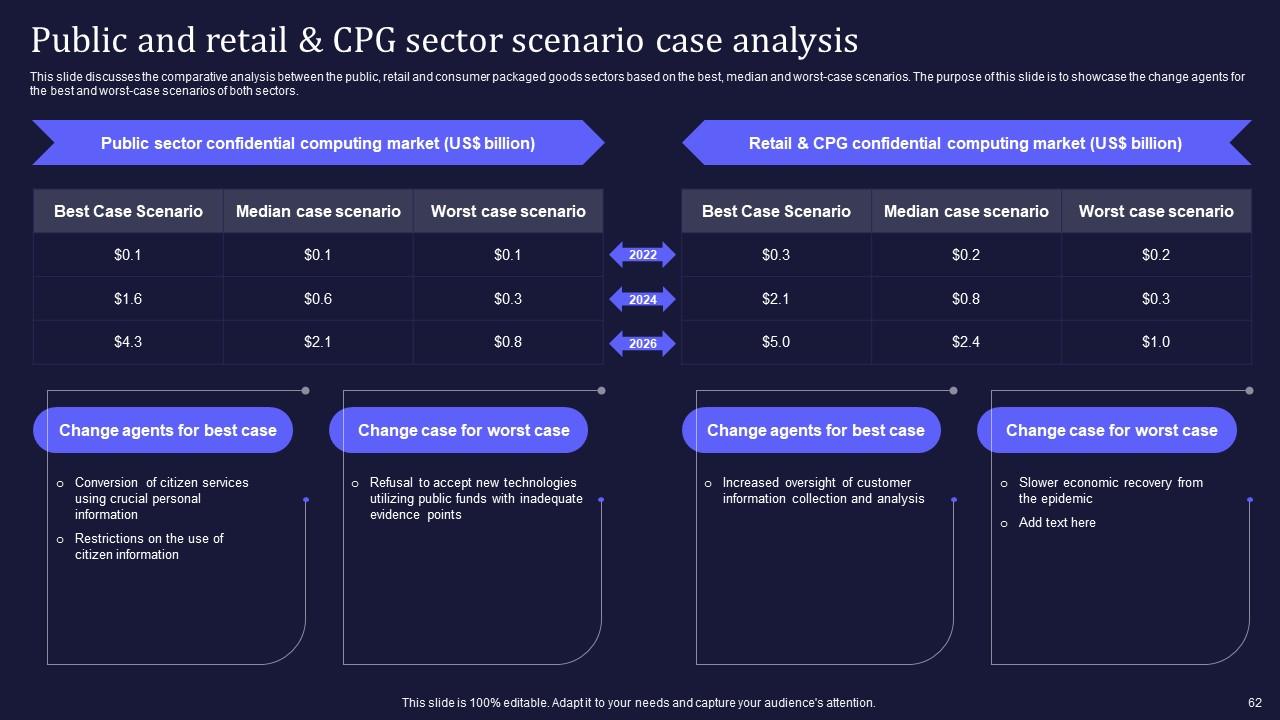

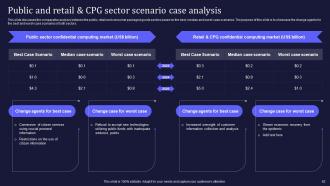

Diapositive 62 : Cette diapositive présente l'analyse comparative entre les secteurs des biens publics, de détail et de consommation emballés, sur la base des scénarios les meilleurs, les plus médians et les pires.

Diapositive 63 : Cette diapositive est une diapositive d'introduction.

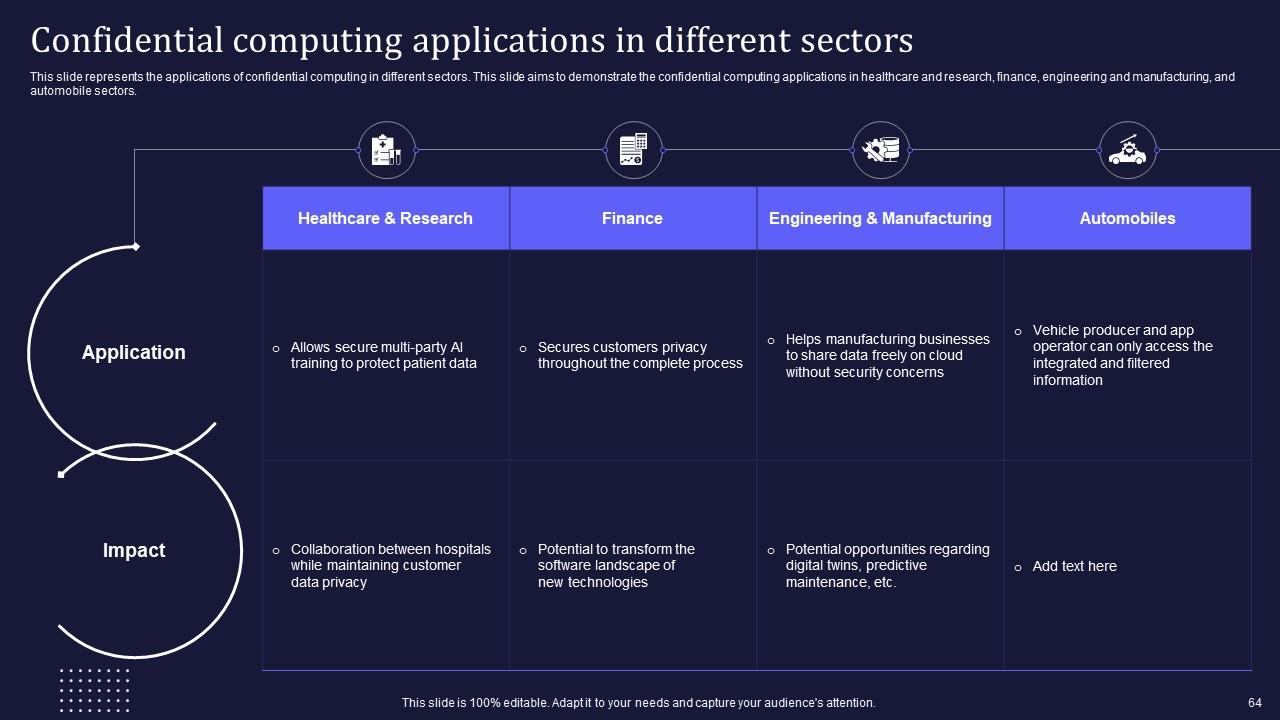

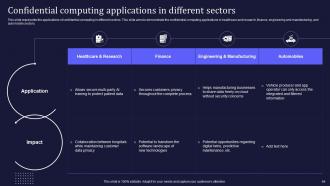

Diapositive 64 : Cette diapositive représente les applications de l'informatique confidentielle dans différents secteurs.

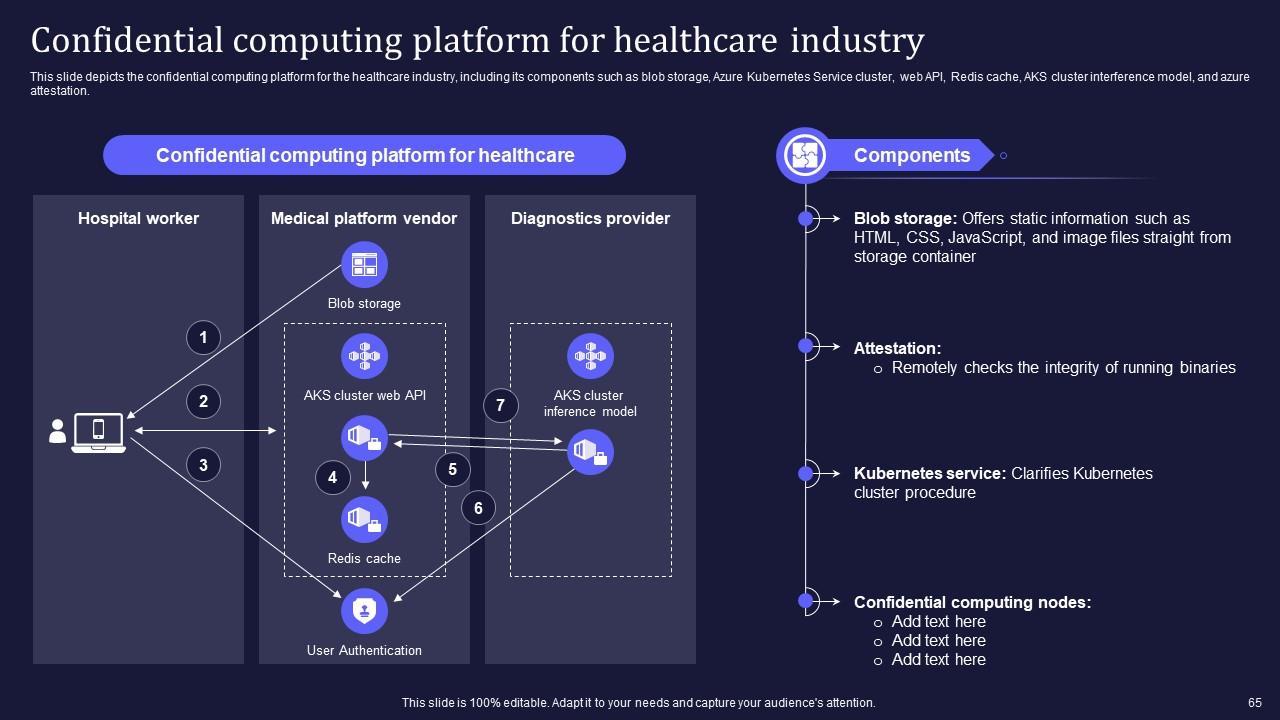

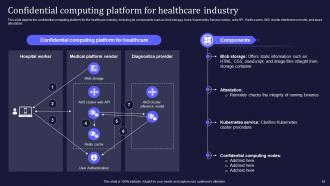

Diapositive 65 : Cette diapositive présente la plateforme informatique confidentielle pour le secteur de la santé.

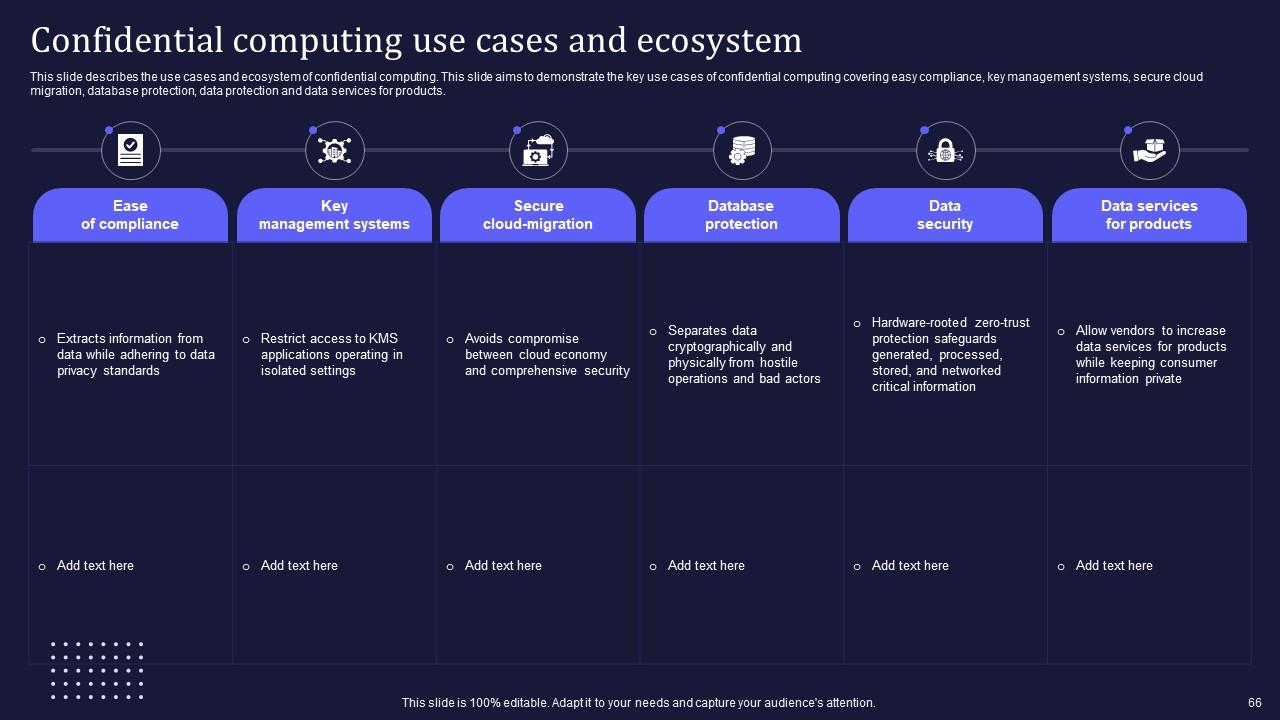

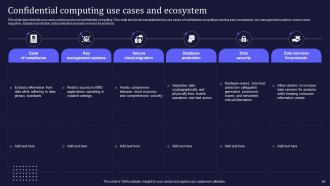

Diapositive 66 : Cette diapositive décrit les cas d'utilisation et l'écosystème de l'informatique confidentielle.

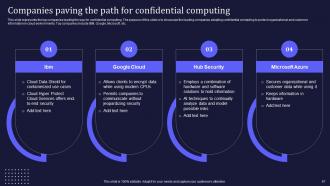

Diapositive 67 : Cette diapositive présente les principales entreprises qui ouvrent la voie à l'informatique confidentielle.

Diapositive 68 : Cette diapositive est une diapositive d'introduction.

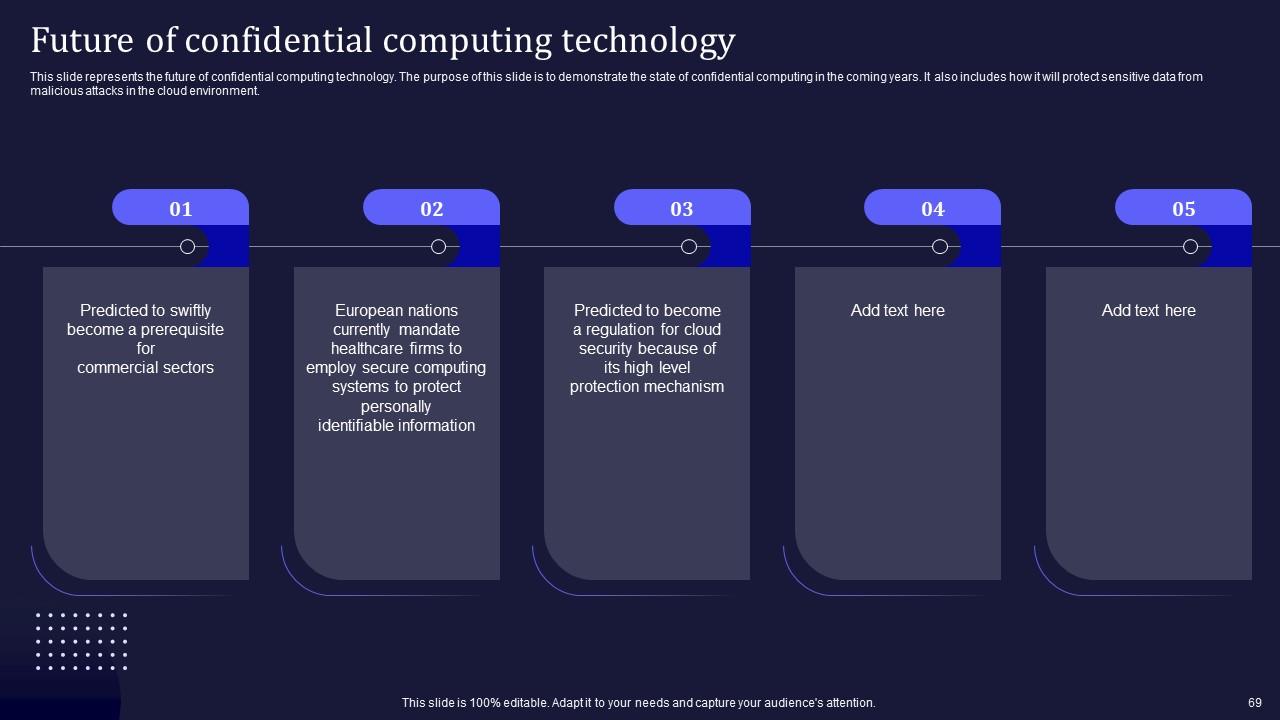

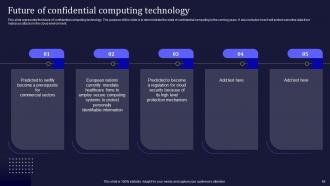

Diapositive 69 : Cette diapositive concerne l'avenir de la technologie informatique confidentielle.

Diapositive 70 : Cette diapositive est une diapositive d'introduction.

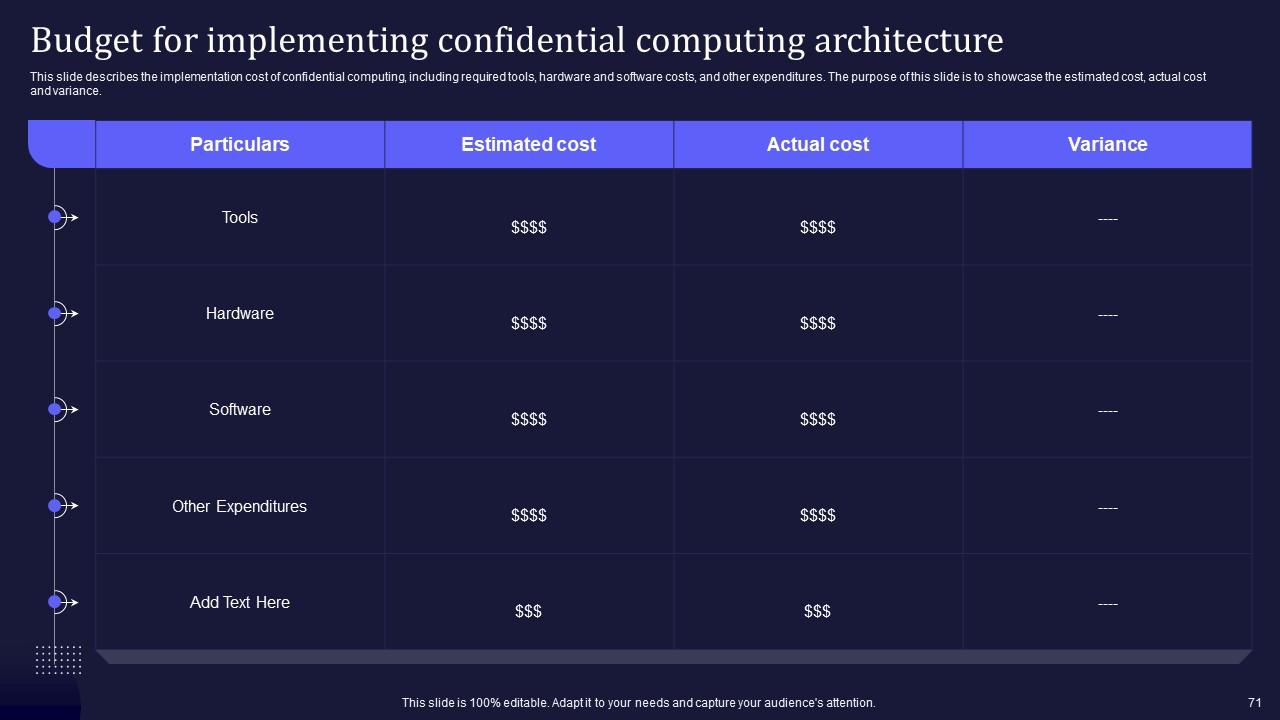

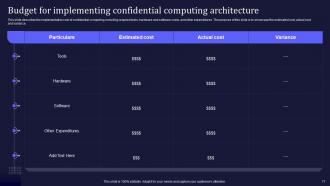

Diapositive 71 : Cette diapositive présente le coût de mise en œuvre de l'informatique confidentielle, y compris les outils requis, les coûts de matériel et de logiciels, ainsi que d'autres dépenses.

Diapositive 72 : Cette diapositive est une diapositive d'introduction.

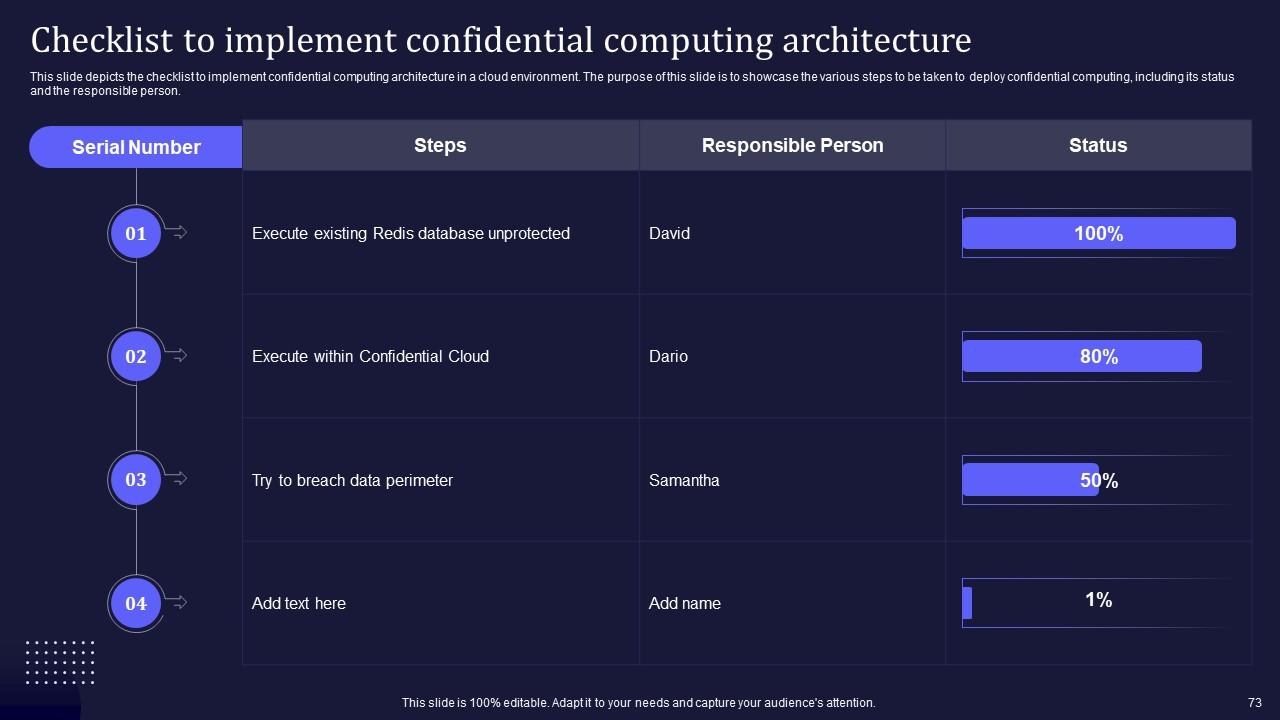

Diapositive 73 : Cette diapositive présente la liste de contrôle pour mettre en œuvre une architecture informatique confidentielle dans un environnement cloud.

Diapositive 74 : Cette diapositive est une diapositive d'introduction.

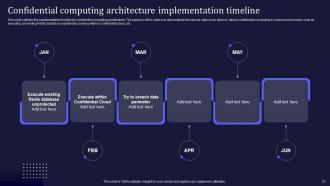

Diapositive 75 : Cette diapositive présente le calendrier de mise en œuvre de l'architecture informatique confidentielle.

Diapositive 76 : Cette diapositive est une diapositive d'introduction.

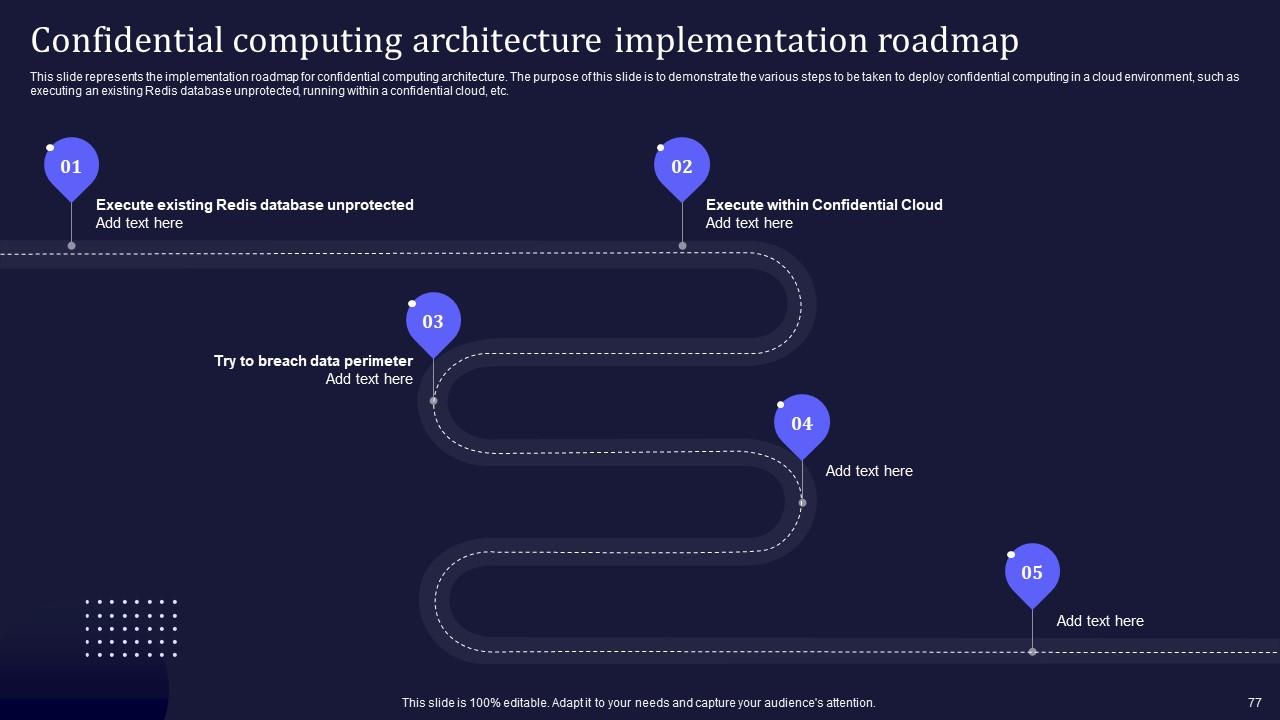

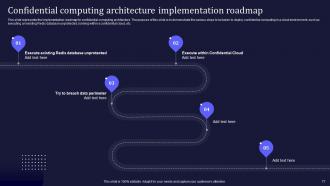

Diapositive 77 : Cette diapositive représente la feuille de route de mise en œuvre de l'architecture informatique confidentielle.

Diapositive 78 : Cette diapositive est une diapositive d'introduction.

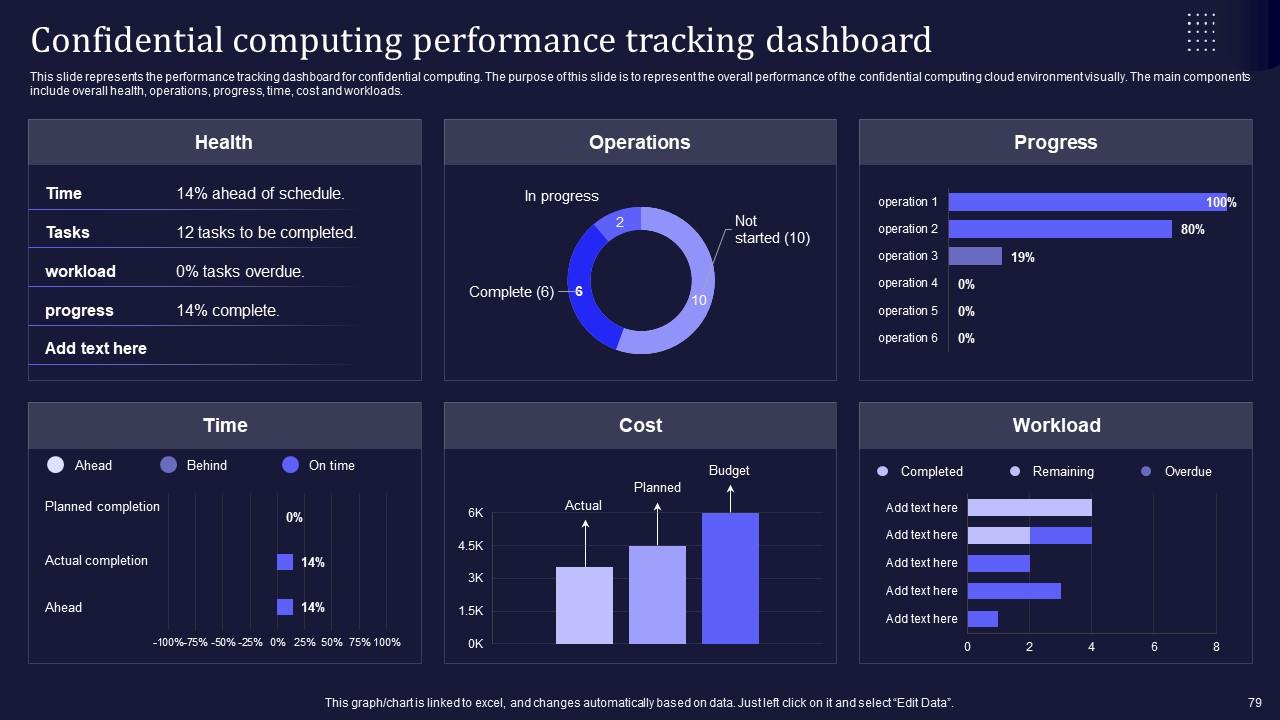

Diapositive 79 : Cette diapositive présente le tableau de bord de suivi des performances pour l'informatique confidentielle.

Diapositive 80 : Cette diapositive est une diapositive d'introduction.

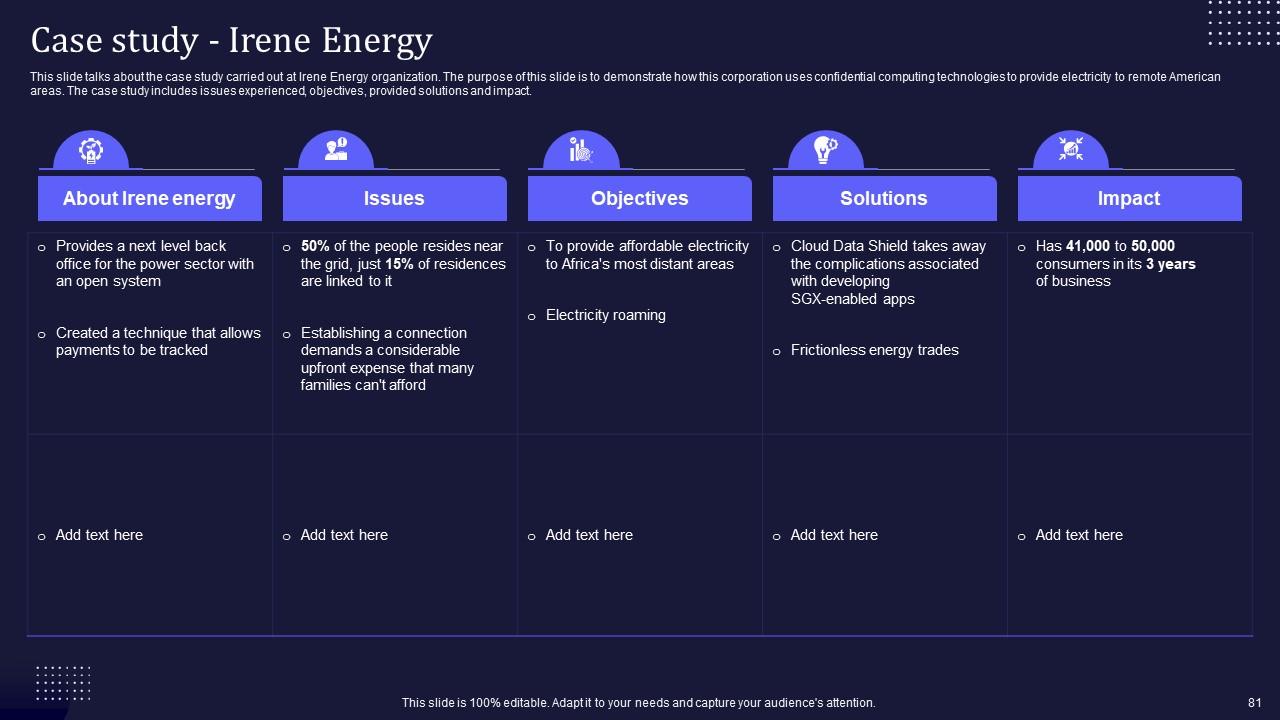

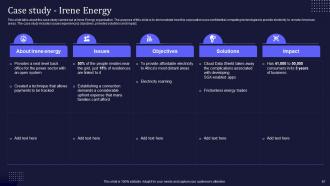

Diapositive 81 : Cette diapositive parle de l'étude de cas réalisée au sein de l'organisation Irene Energy.

Diapositive 82 : Cette diapositive montre toutes les icônes incluses dans la présentation.

Diapositive 83 : Cette diapositive est intitulée Diapositives supplémentaires pour avancer.

Diapositive 84 : Cette diapositive représente un diagramme de Venn avec des zones de texte.

Diapositive 85 : Cette diapositive contient un puzzle avec des icônes et du texte associés.

Diapositive 86 : Cette diapositive montre des notes Post-It. Postez vos notes importantes ici.

Diapositive 87 : Cette diapositive est une diapositive financière. Montrez ici vos éléments liés aux finances.

Diapositive 88 : Cette diapositive fournit un plan sur 30-60-90 jours avec des zones de texte.

Diapositive 89 : Cette diapositive est une diapositive de remerciement avec l'adresse, les numéros de contact et l'adresse e-mail.

Diapositives de présentation Powerpoint de Confidential Computing V2 avec les 98 diapositives :

Utilisez nos diapositives de présentation Powerpoint Confidential Computing V2 pour vous aider efficacement à gagner un temps précieux. Ils sont prêts à s'intégrer dans n'importe quelle structure de présentation.

-

My search for complete decks ended with SlideTeam. Such a surplus collection of HD PowerPoints. Moreover, their standard and widescreen formats have helped me in delivering bullseye presentations.

-

I discovered this website through a google search, the services matched my needs perfectly and the pricing was very reasonable. I was thrilled with the product and the customer service. I will definitely use their slides again for my presentations and recommend them to other colleagues.