Cyberterrorismus greift Powerpoint-Präsentationsfolien an

Cyberterrorismus ist die Verschmelzung von Cyberspace mit Terrorismus; es bezieht sich auf illegale Angriffe und Androhungen von Angriffen auf Computernetzwerke. Schauen Sie sich unsere kompetent gestaltete Vorlage für Cyber-Terrorismus-Angriffe an, die eine wichtige Hilfestellung bietet, um mehr über die Probleme zu erfahren, mit denen das Unternehmen konfrontiert ist, und das aktuelle Szenario des Cyber-Terrorismus auf der ganzen Welt. In diese Präsentation haben wir die Elemente des Cyber-Terrorismus aufgenommen, zu denen Arten und Formen des Cyber-Terrorismus und die missbrauchten Werkzeuge gehören. Darüber hinaus zeigt PPT präventive Maßnahmen zum Schutz des Unternehmens vor Werkzeugen des Cyberterrorismus auf. Darüber hinaus enthält es Strategien zur Eindämmung des Cyberterrorismus. Darüber hinaus stellt diese Präsentation eine Bewertungsmatrix dar, um die finanziellen Auswirkungen von Cyber-Terror-Angriffen auf Unternehmen und die Umsetzung von Cyber-Sicherheitsmaßnahmen in Unternehmen zu ermitteln. Darüber hinaus umfasst die Vorlage eine Checkliste zum Umgang mit Cyberterrorismus in der Branche, einen Zeitplan und einen Fahrplan zur Überwachung des Umsetzungsprozesses. Schließlich umfasst das Delivery Network-Deck einen 30-60-90-Tage-Plan zur Implementierung von Cybersicherheit im Unternehmen. Passen Sie diese zu 100 Prozent bearbeitbare Vorlage jetzt an.

You must be logged in to download this presentation.

Merkmale dieser PowerPoint-Präsentationsfolien :

Begeistern Sie Ihr Publikum mit diesen PowerPoint-Präsentationsfolien zu Cyberterrorismus-Angriffen. Erhöhen Sie Ihre Präsentationsschwelle, indem Sie diese gut gestaltete Vorlage bereitstellen. Es fungiert aufgrund seines gut recherchierten Inhalts als großartiges Kommunikationswerkzeug. Es enthält auch stilisierte Symbole, Grafiken, visuelle Elemente usw., die es zu einem sofortigen Blickfang machen. Dieses komplette Deck besteht aus 71 Folien und ist alles, was Sie brauchen, um aufzufallen. Alle Folien und ihr Inhalt können an Ihre individuelle Geschäftsumgebung angepasst werden. Darüber hinaus können auch andere Komponenten und Grafiken modifiziert werden, um diesem vorgefertigten Set eine persönliche Note zu verleihen.

People who downloaded this PowerPoint presentation also viewed the following :

Inhalt dieser Powerpoint-Präsentation

Folie 1 : Diese Folie stellt Cyber-Terrorismus-Angriffe vor. Geben Sie Ihren Firmennamen an und beginnen Sie.

Folie 2 : Diese Folie zeigt die Agenda für Cyber-Terrorismus.

Folie 3 : Diese Folie zeigt das Inhaltsverzeichnis für die Präsentation.

Folie 4 : Dies ist eine weitere Folie, die das Inhaltsverzeichnis der Präsentation fortsetzt.

Folie 5 : Diese Folie stellt Titel für Themen dar, die als nächstes in der Vorlage behandelt werden sollen.

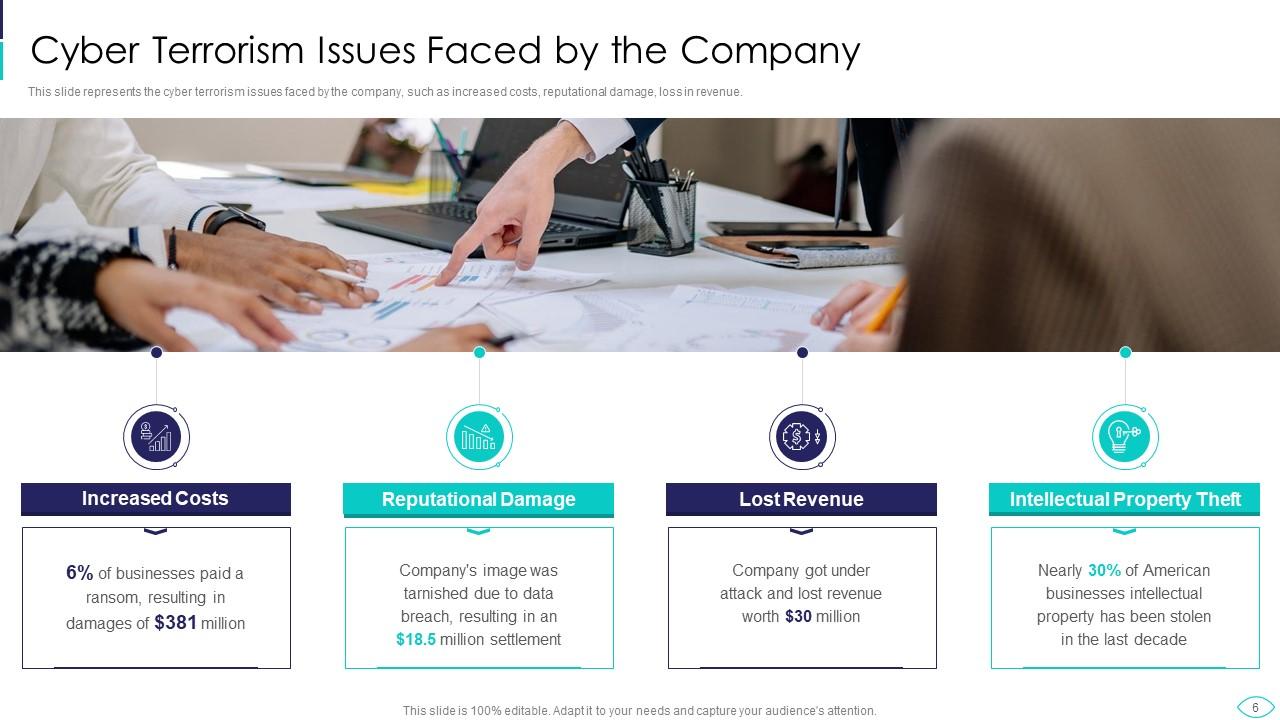

Folie 6 : Diese Folie zeigt Cyber-Terrorismus-Probleme, mit denen das Unternehmen konfrontiert ist.

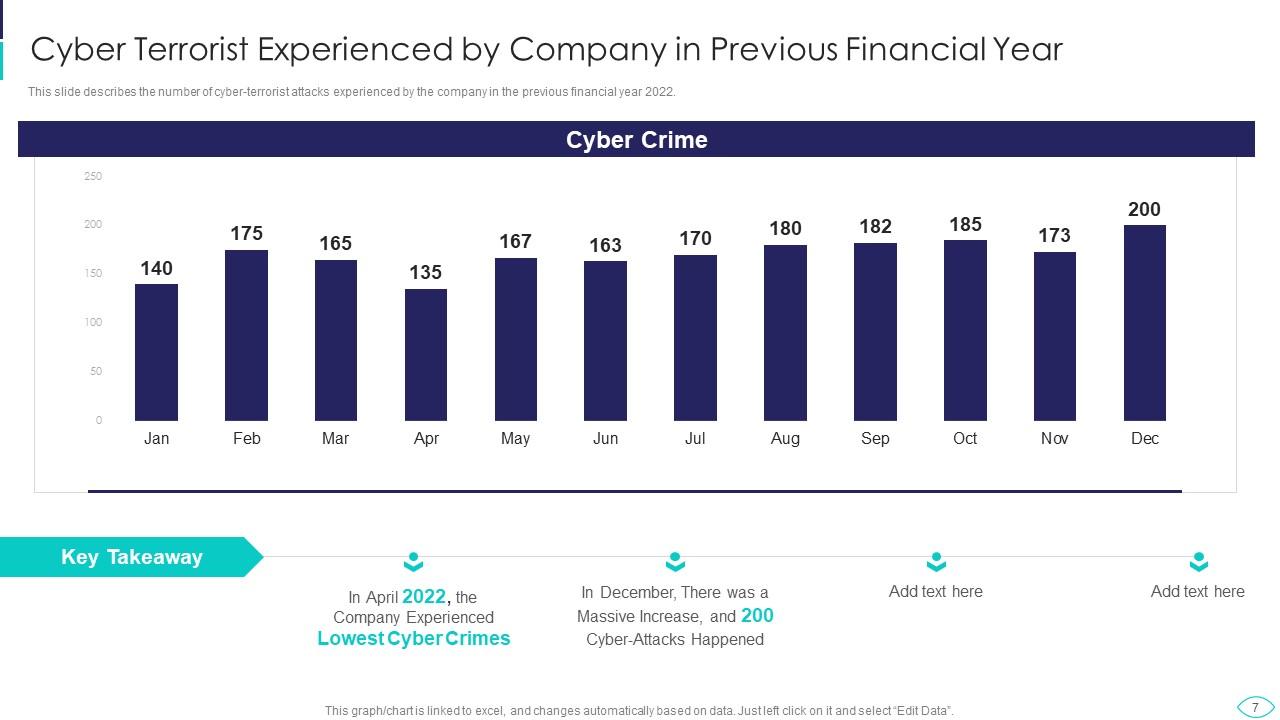

Folie 7 : Diese Folie zeigt Cyber-Terrorangriffe, die von Unternehmen im vergangenen Geschäftsjahr erlebt wurden.

Folie 8 : Diese Folie zeigt den durchschnittlichen finanziellen Verlust, dem das Unternehmen ausgesetzt ist, wenn Projekte unterschiedlicher Größenordnung angegriffen werden.

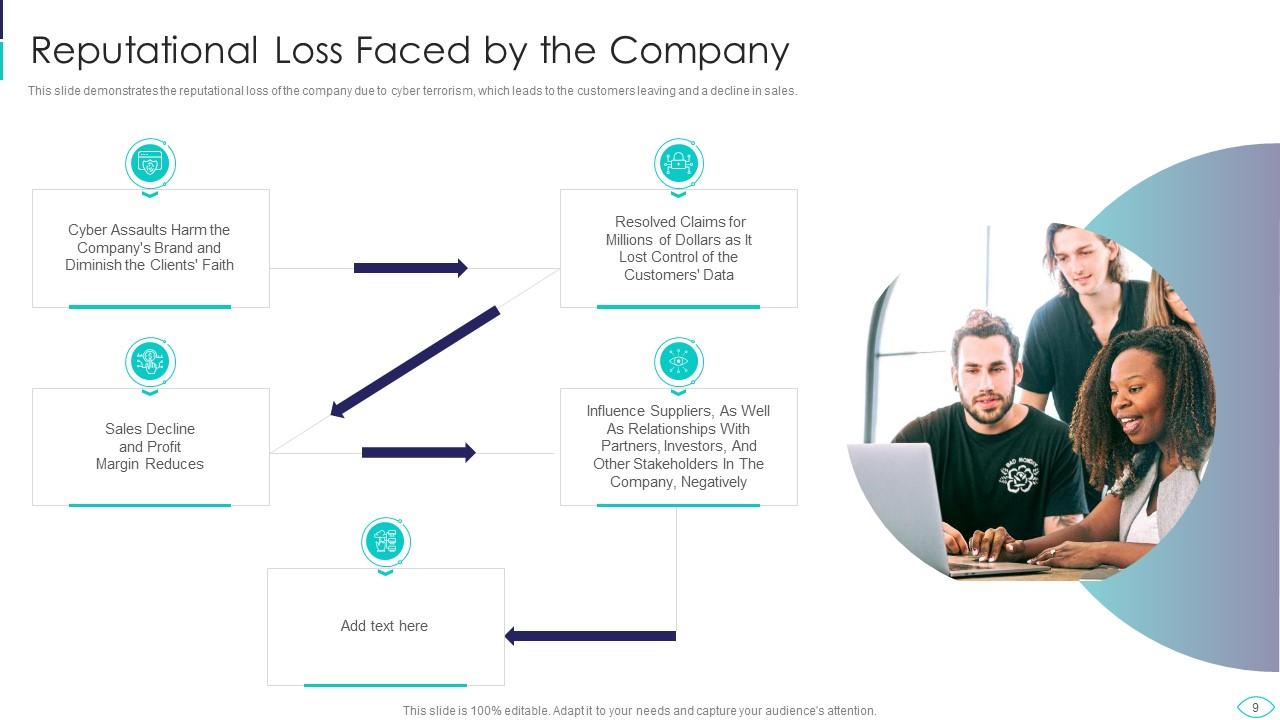

Folie 9 : Diese Folie zeigt den Reputationsverlust des Unternehmens aufgrund von Cyberterrorismus.

Folie 10 : Diese Folie stellt Titel für Themen dar, die als nächstes in der Vorlage behandelt werden sollen.

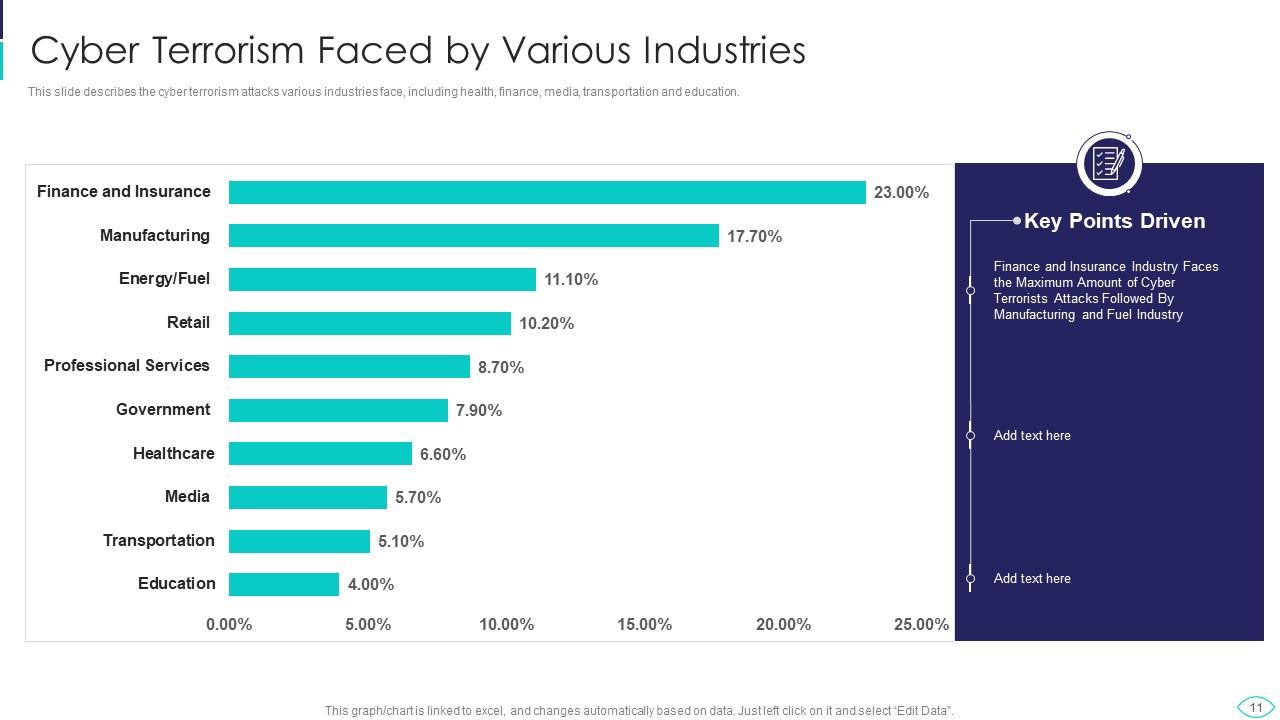

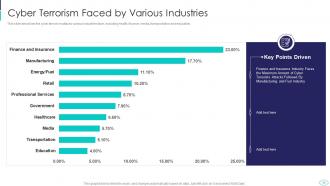

Folie 11 : Diese Folie zeigt den Cyberterrorismus, mit dem verschiedene Branchen konfrontiert sind, darunter Gesundheit, Finanzen, Medien usw.

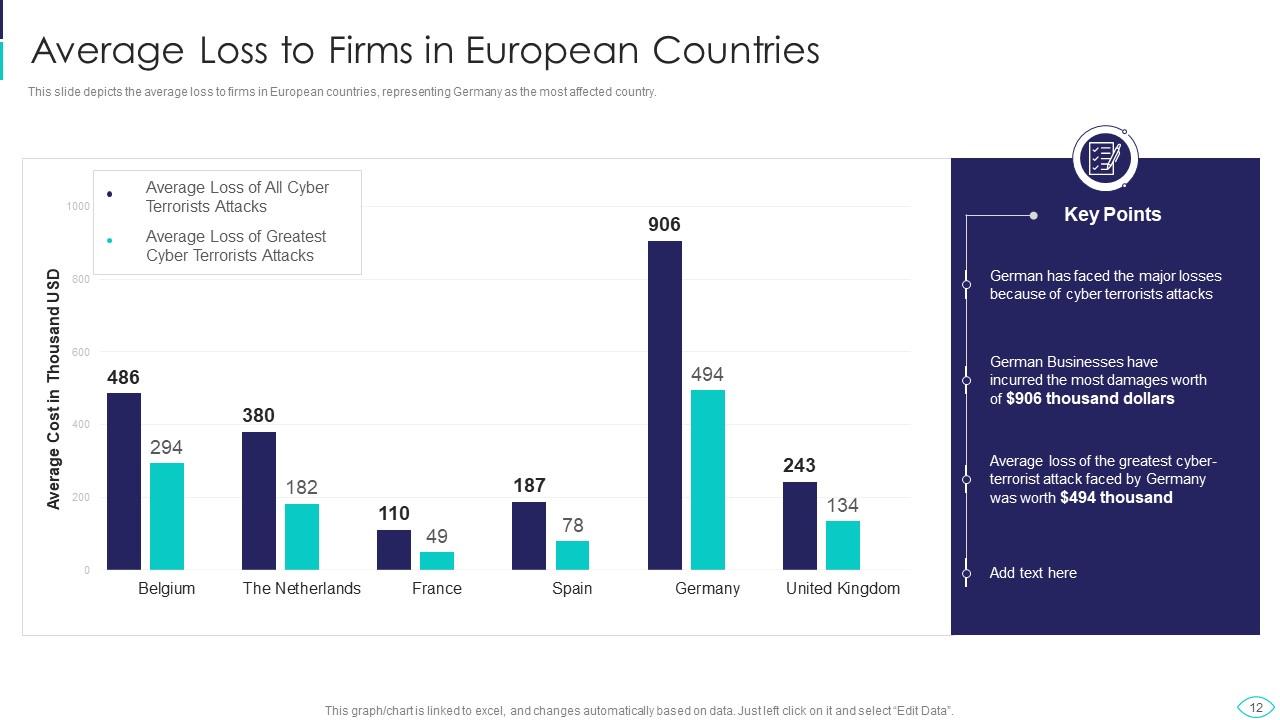

Folie 12 : Diese Folie zeigt die durchschnittlichen Verluste für Unternehmen in europäischen Ländern, wobei Deutschland am stärksten betroffen ist.

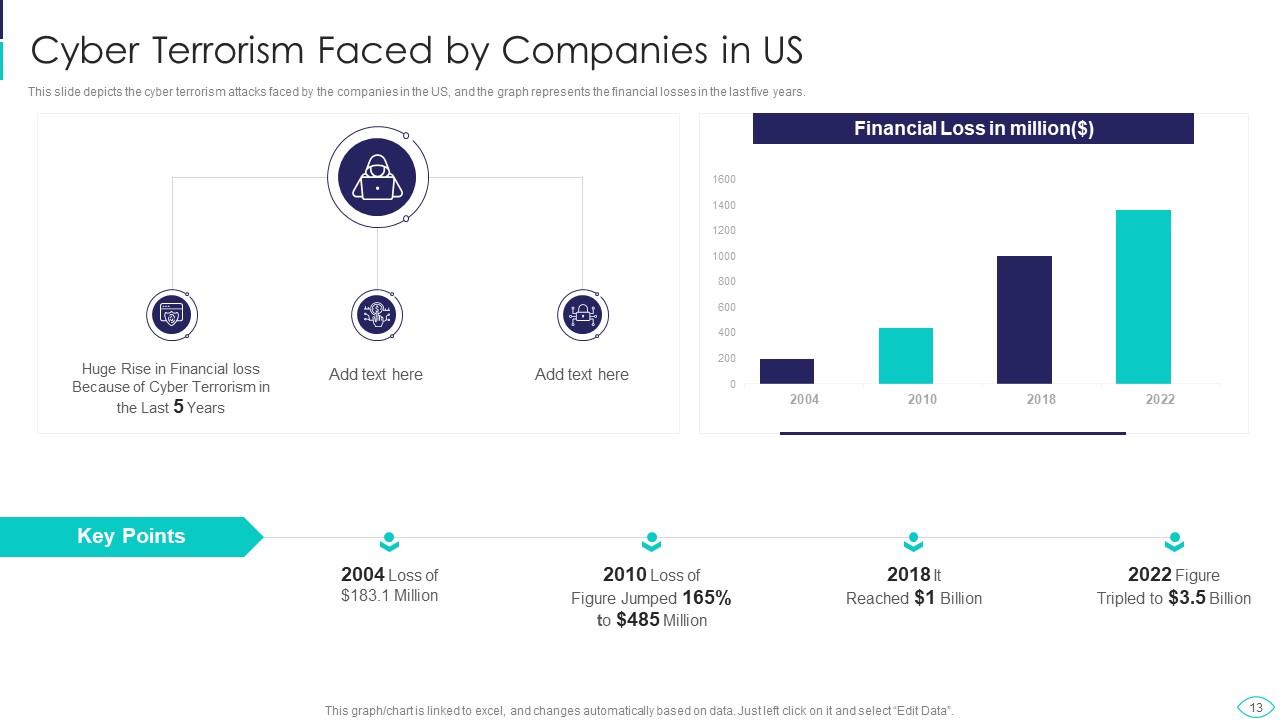

Folie 13 : Diese Folie stellt den Cyberterrorismus dar, dem Unternehmen in den USA ausgesetzt sind.

Folie 14 : Diese Folie zeigt Titel für Themen an, die als nächstes in der Vorlage behandelt werden sollen.

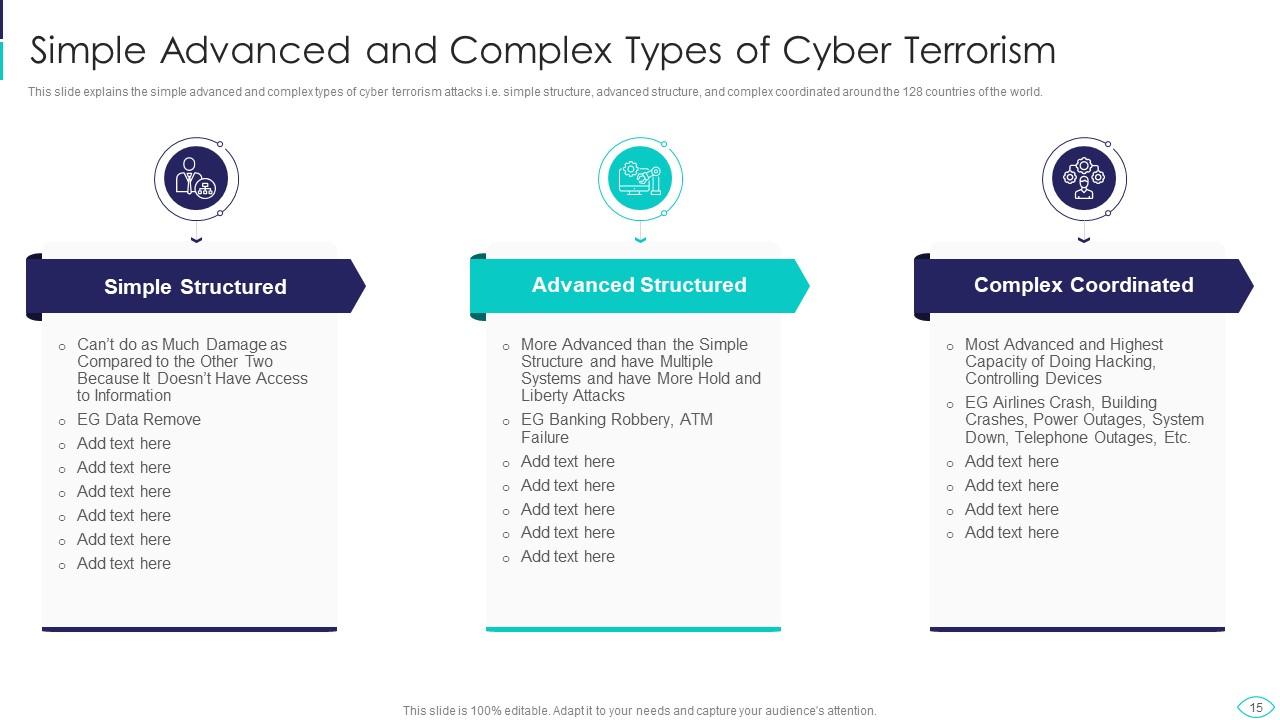

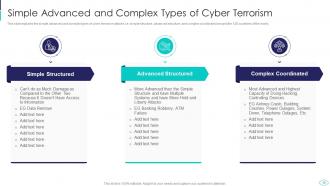

Folie 15 : Diese Folie stellt einfache fortgeschrittene und komplexe Arten von Cyber-Terrorismus dar.

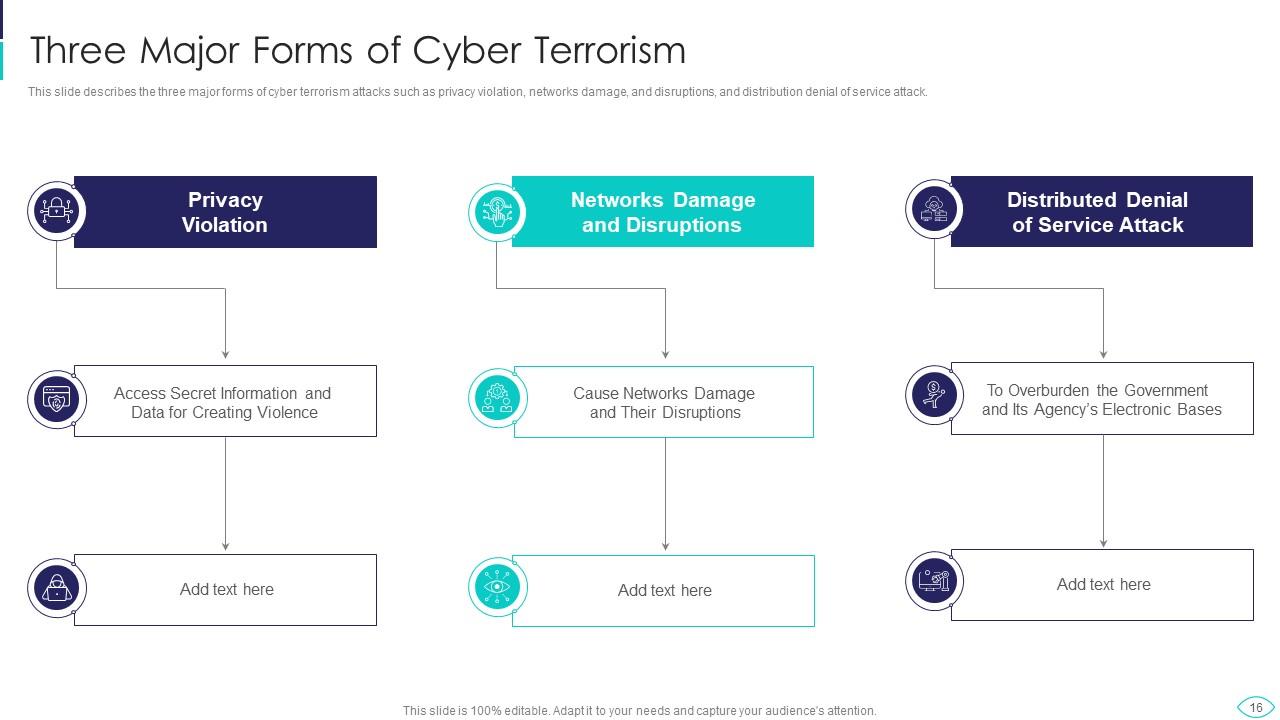

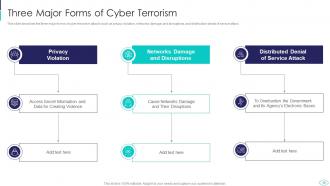

Folie 16 : Diese Folie zeigt drei Hauptformen des Cyber-Terrorismus wie Verletzung der Privatsphäre, Beschädigung von Netzwerken usw.

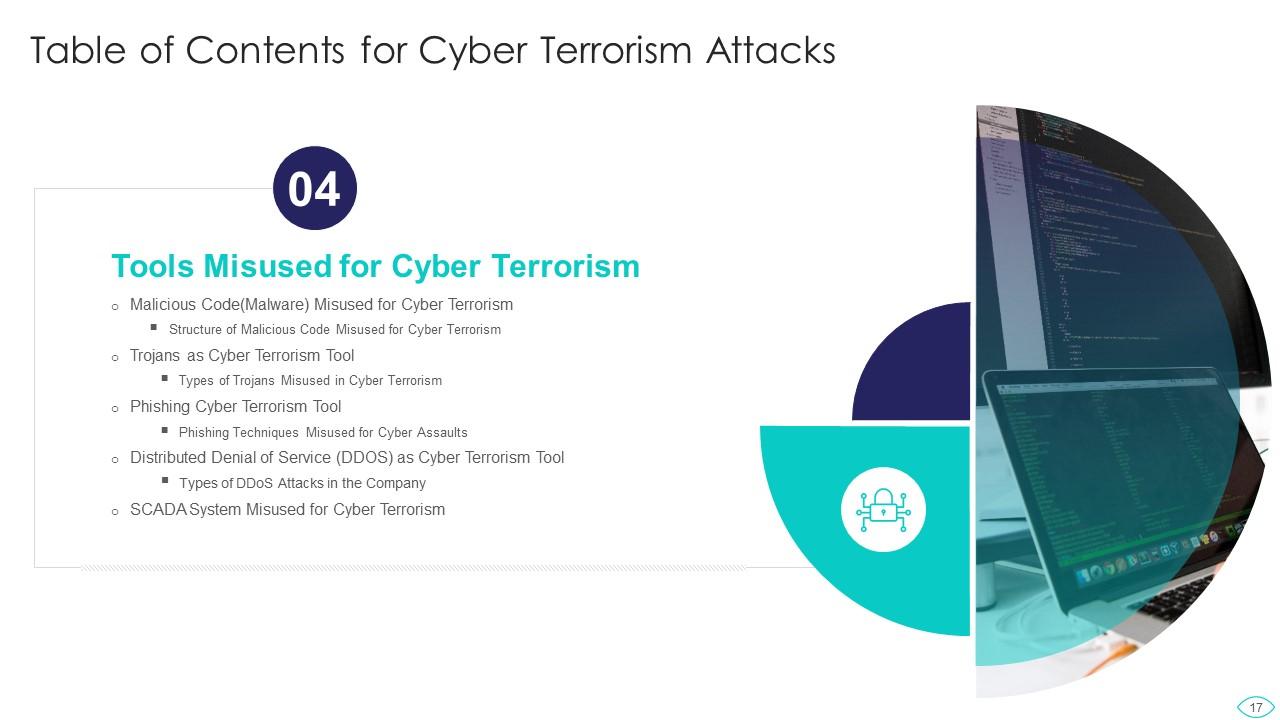

Folie 17 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

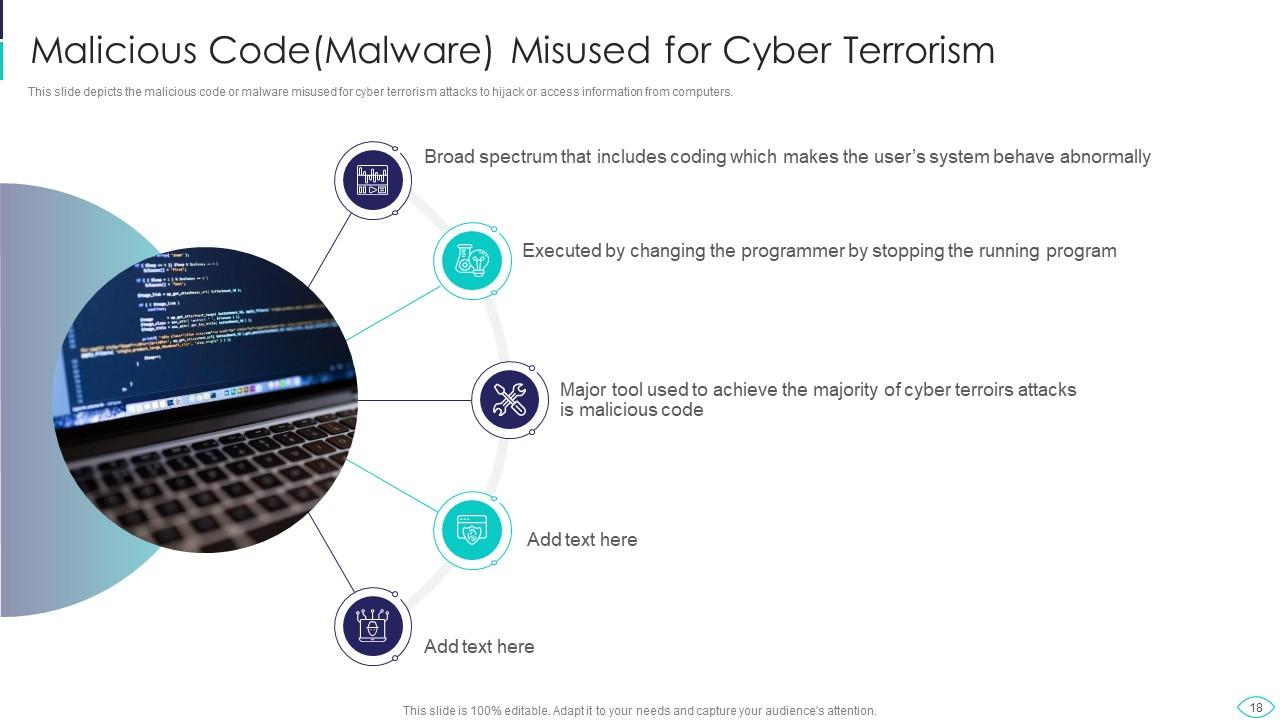

Folie 18 : Diese Folie zeigt bösartigen Code oder Malware, die für Cyberterrorismus missbraucht wird, um Informationen zu entführen oder darauf zuzugreifen.

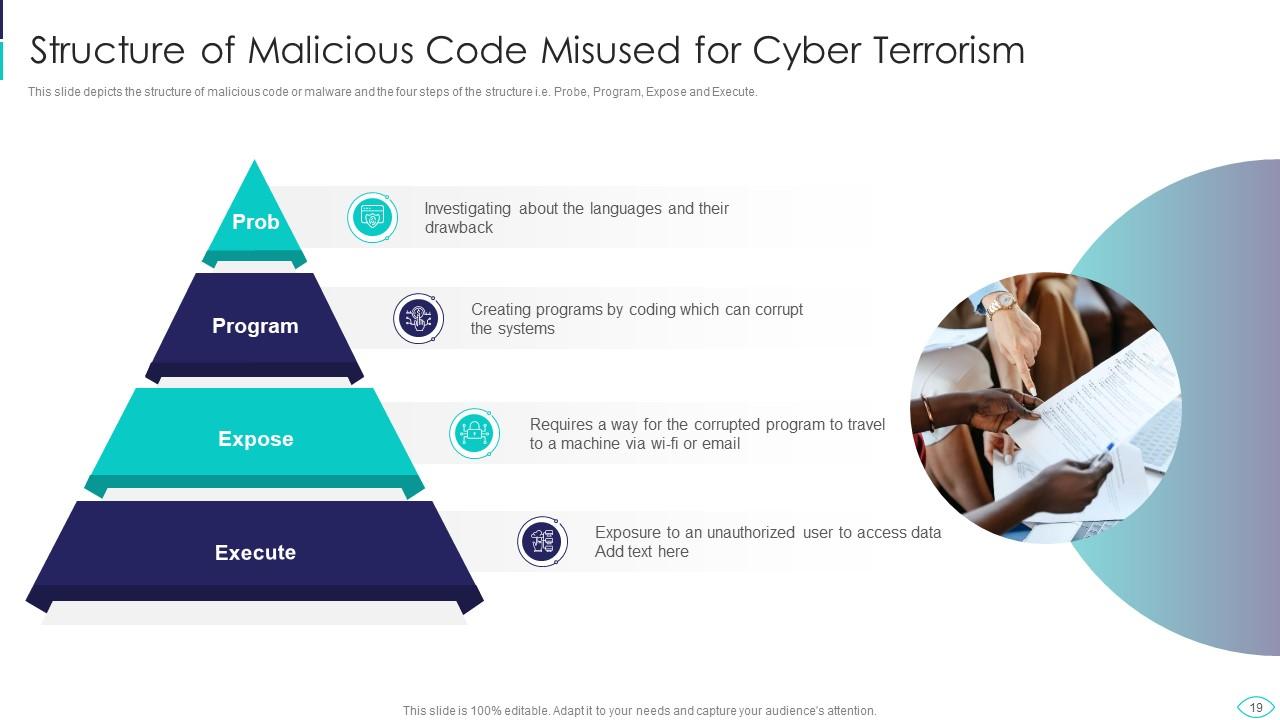

Folie 19 : Diese Folie zeigt die Struktur von bösartigem Code, der für Cyberterrorismus missbraucht wird.

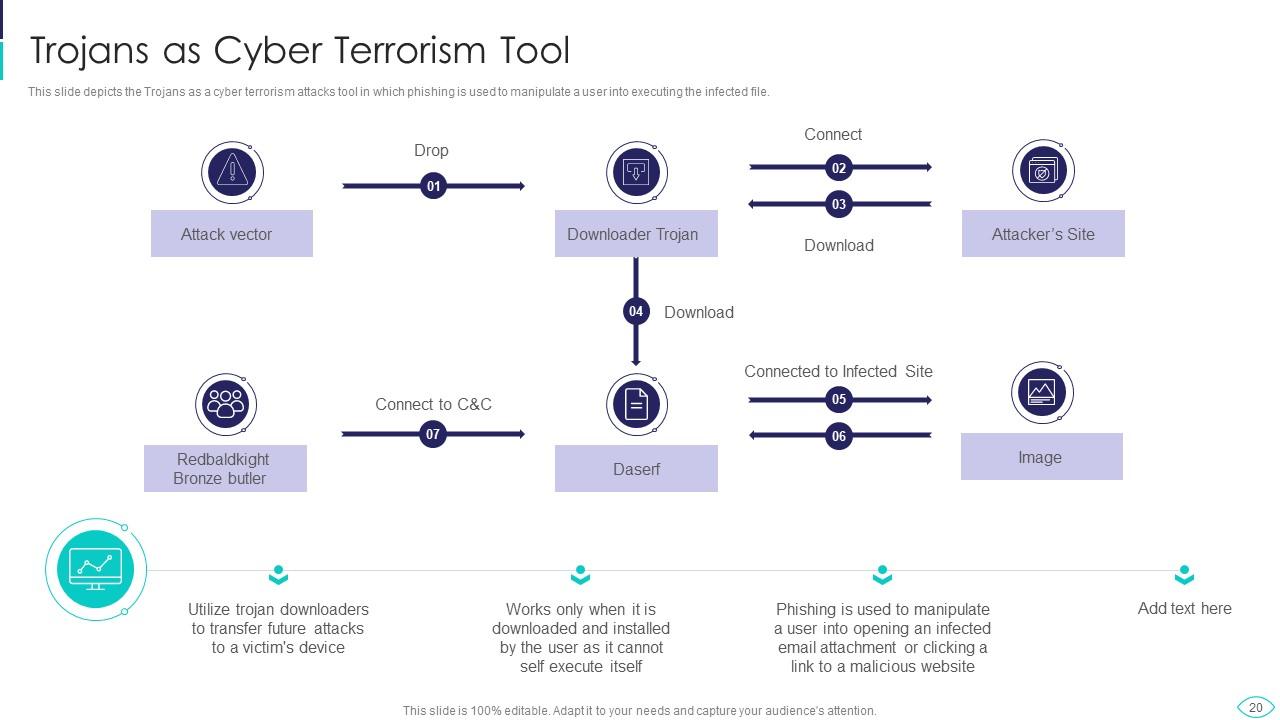

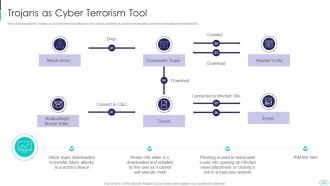

Folie 20 : Diese Folie stellt Trojaner als Cyberterrorismus-Tool dar, bei dem Phishing verwendet wird, um einen Benutzer zu manipulieren.

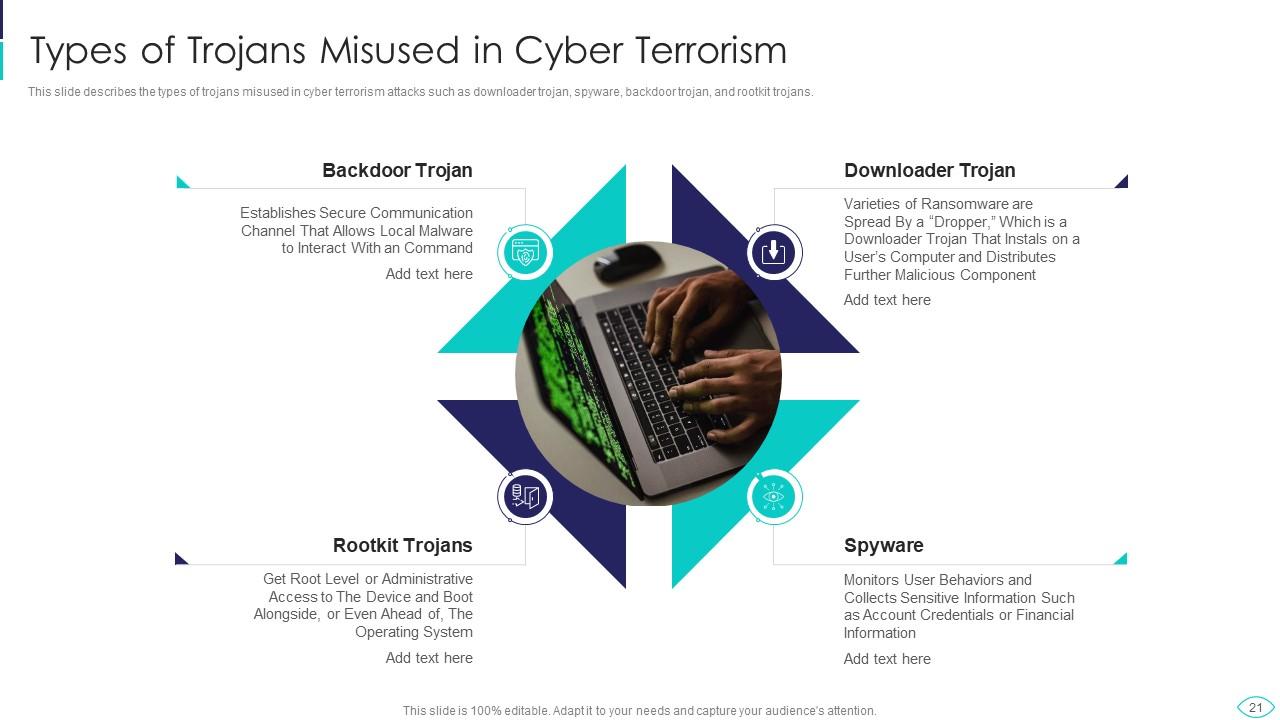

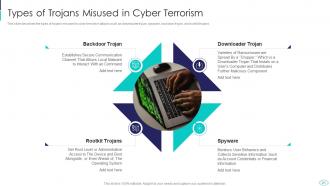

Folie 21 : Diese Folie zeigt Arten von Trojanern, die im Cyberterrorismus missbraucht werden, wie z. B. Downloader-Trojaner, Spyware, Backdoor-Trojaner usw.

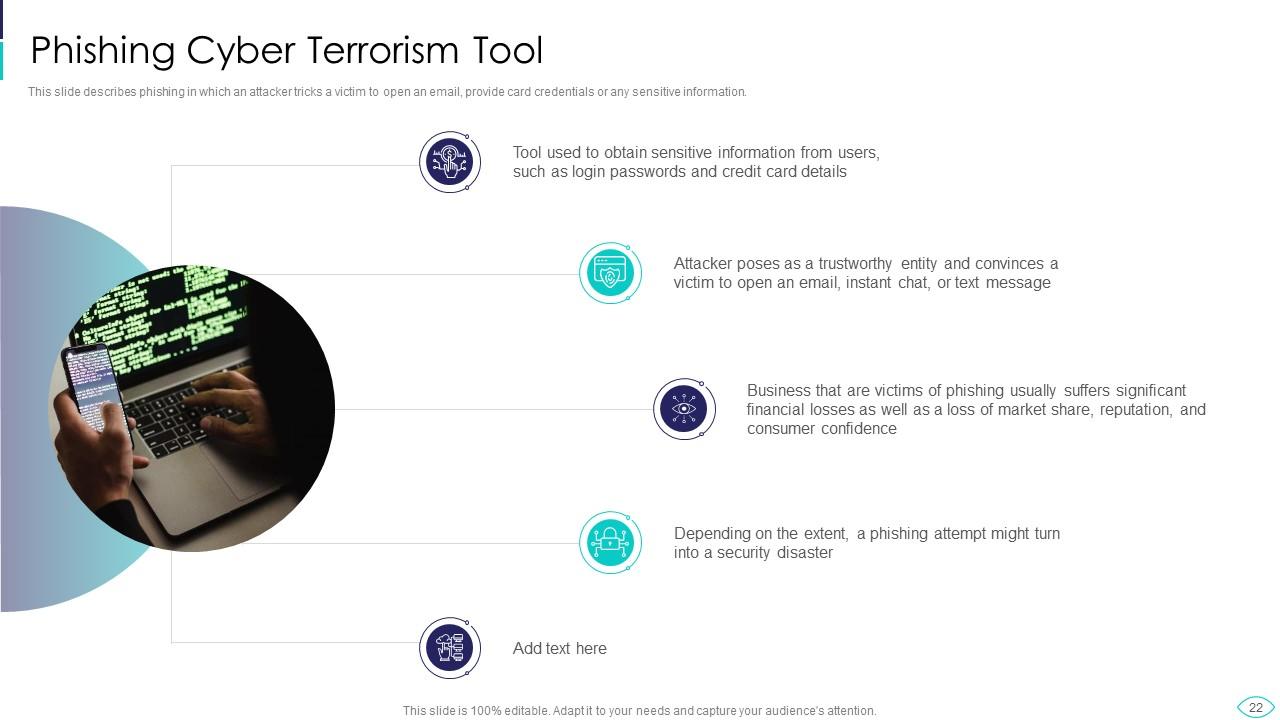

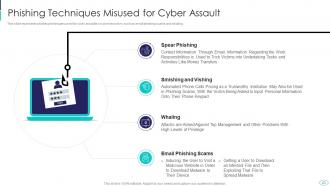

Folie 22 : Diese Folie zeigt Phishing, bei dem ein Angreifer ein Opfer dazu bringt, eine E-Mail zu öffnen.

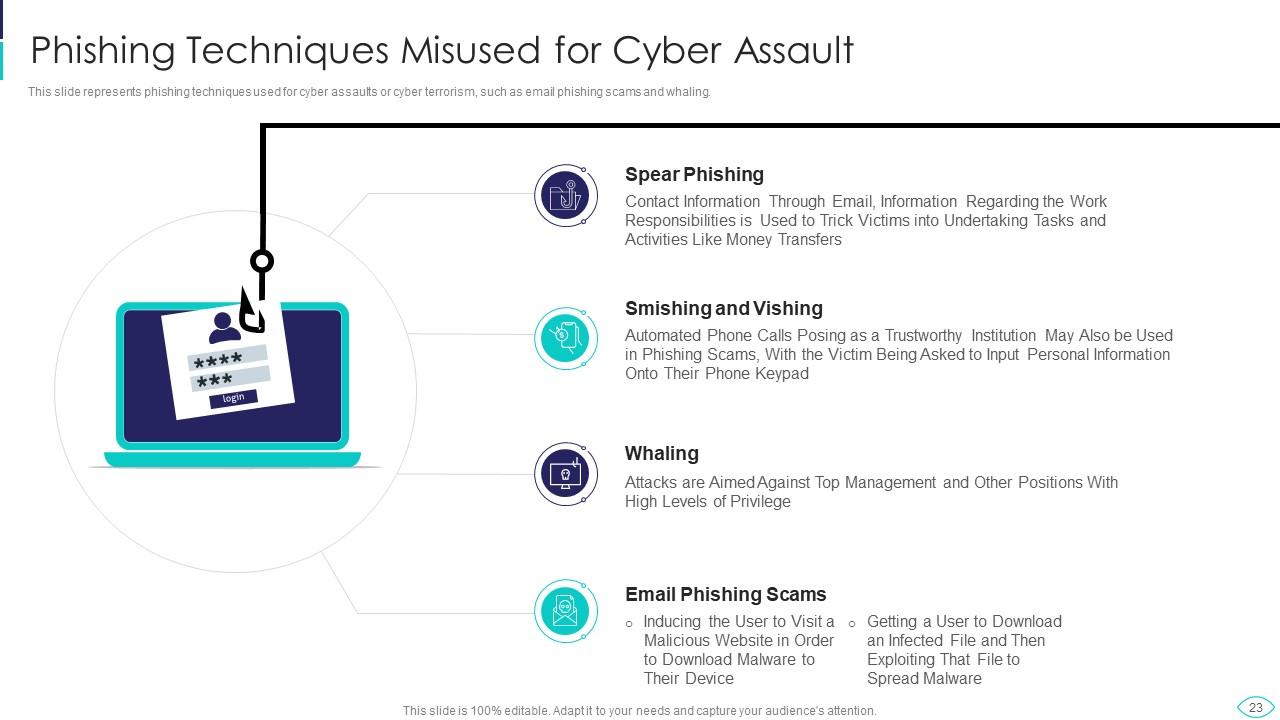

Folie 23 : Diese Folie präsentiert Phishing-Techniken, die für Cyber-Angriffe missbraucht werden.

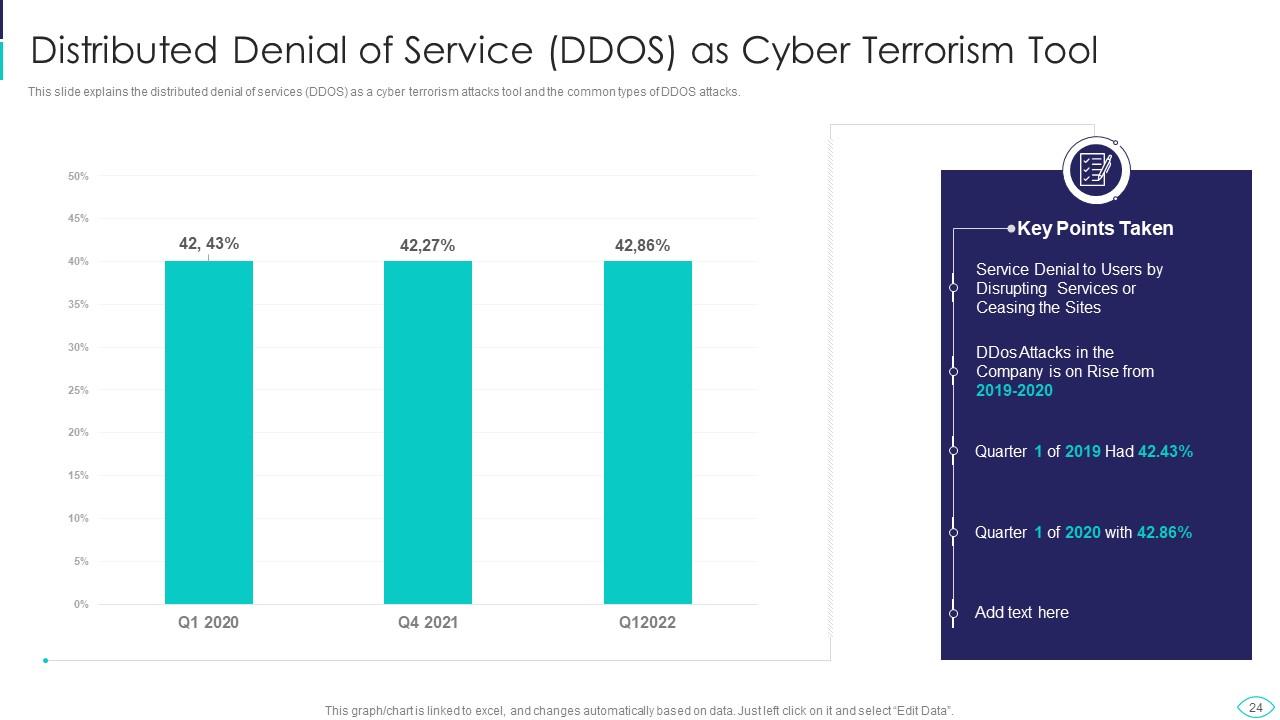

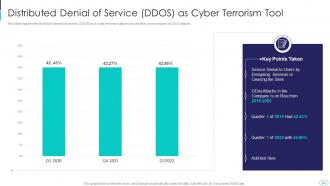

Folie 24 : Diese Folie zeigt auch Distributed Denial of Service (DDOS) als Cyber-Terrorismus.

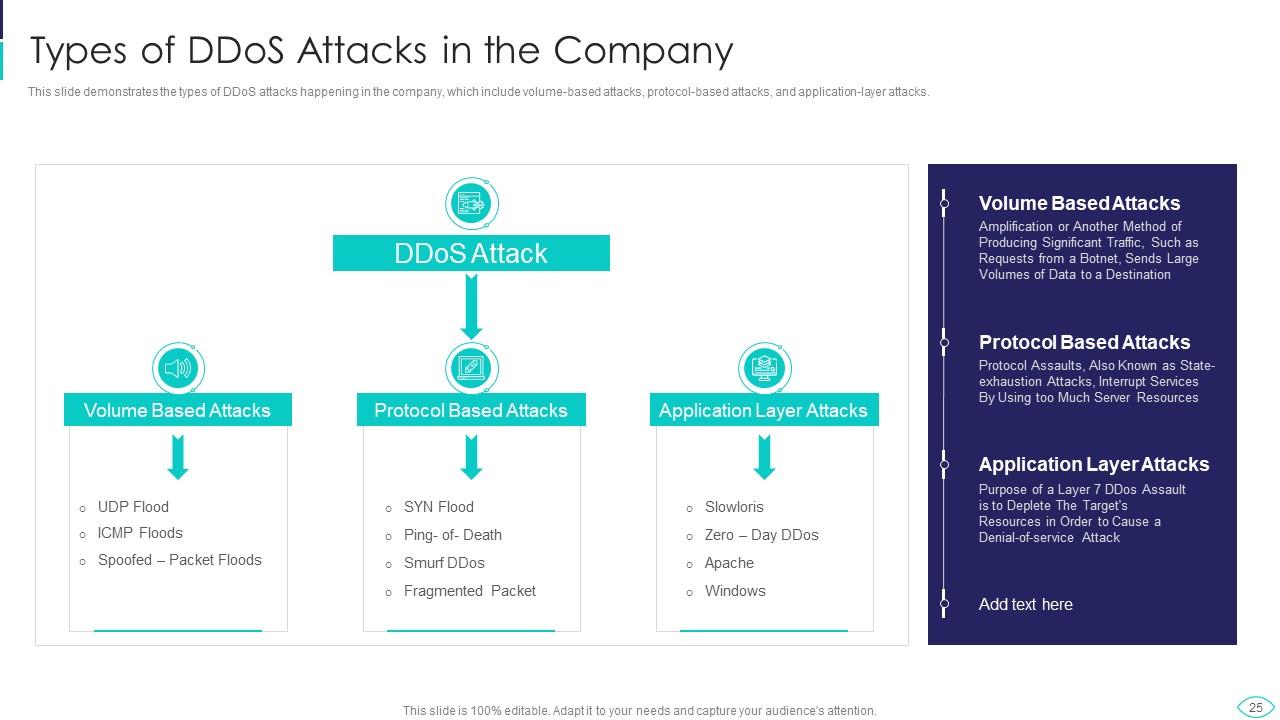

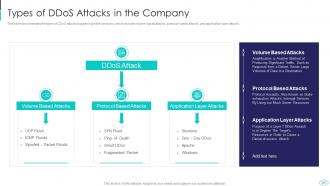

Folie 25 : Diese Folie stellt Arten von DDoS-Angriffen dar, die im Unternehmen stattfinden, darunter volumenbasierte Angriffe, protokollbasierte Angriffe usw.

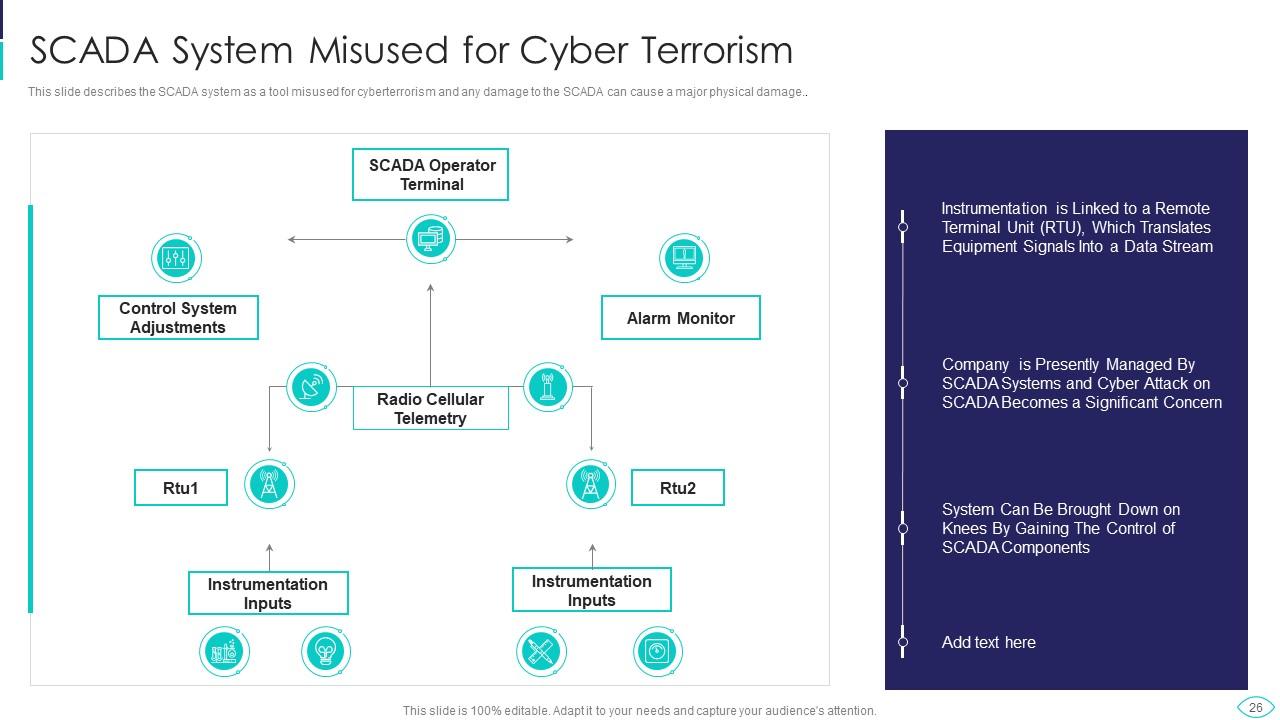

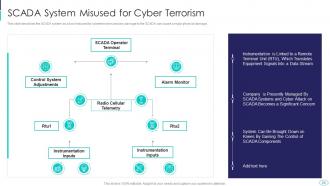

Folie 26 : Diese Folie zeigt das SCADA-System als ein Werkzeug, das für Cyberterrorismus und jeglichen Schaden am SCADA missbraucht wird.

Folie 27 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

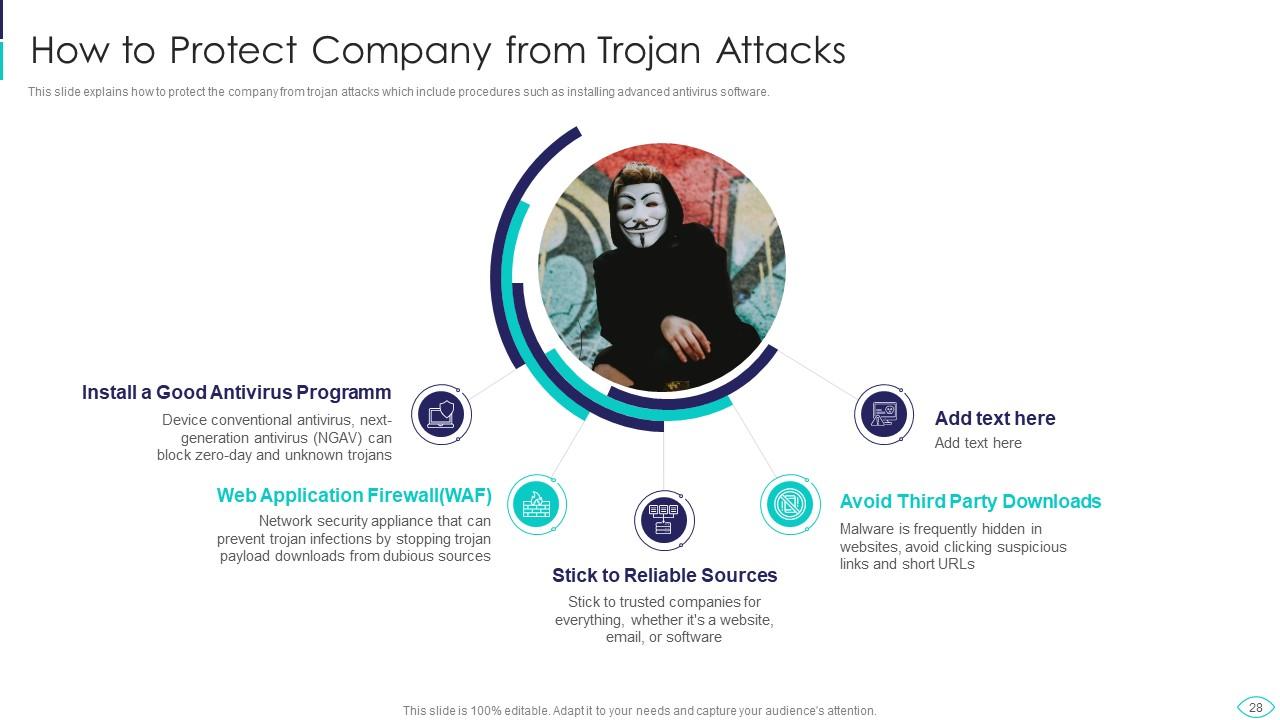

Folie 28 : Diese Folie zeigt, wie Unternehmen vor Trojaner-Angriffen geschützt werden können.

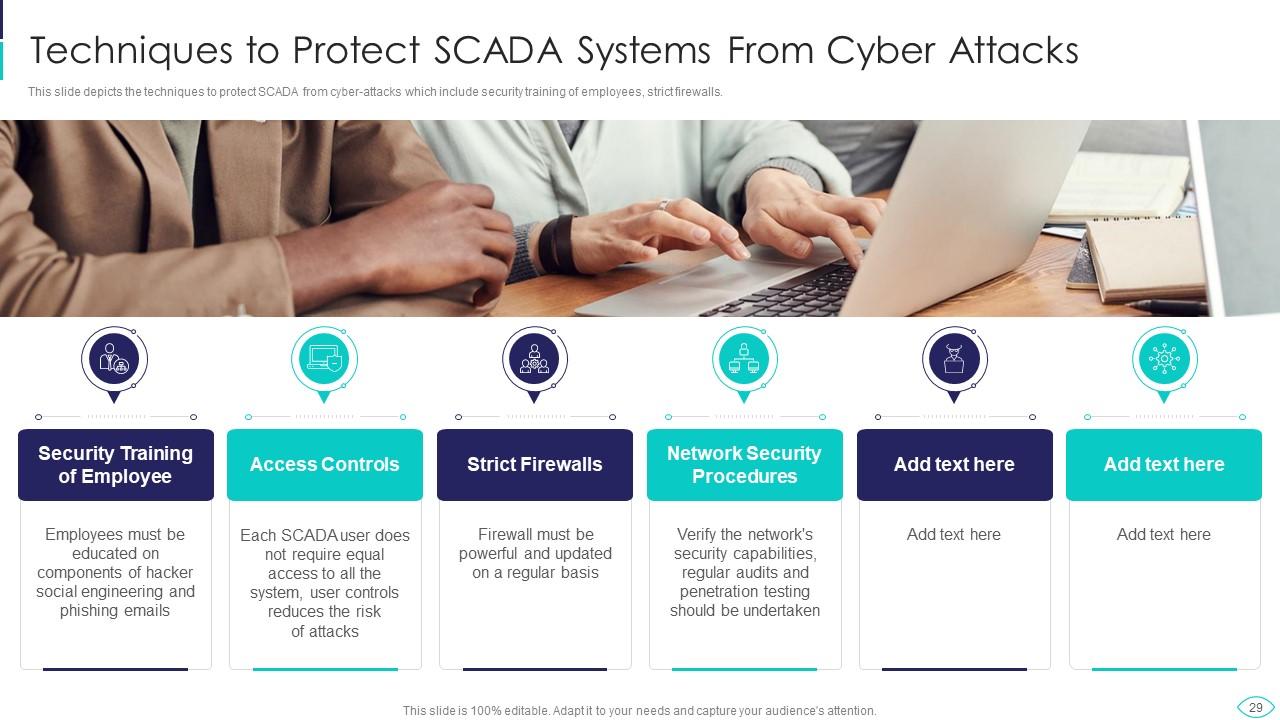

Folie 29 : Diese Folie zeigt Techniken zum Schutz von SCADA-Systemen vor Cyber-Angriffen.

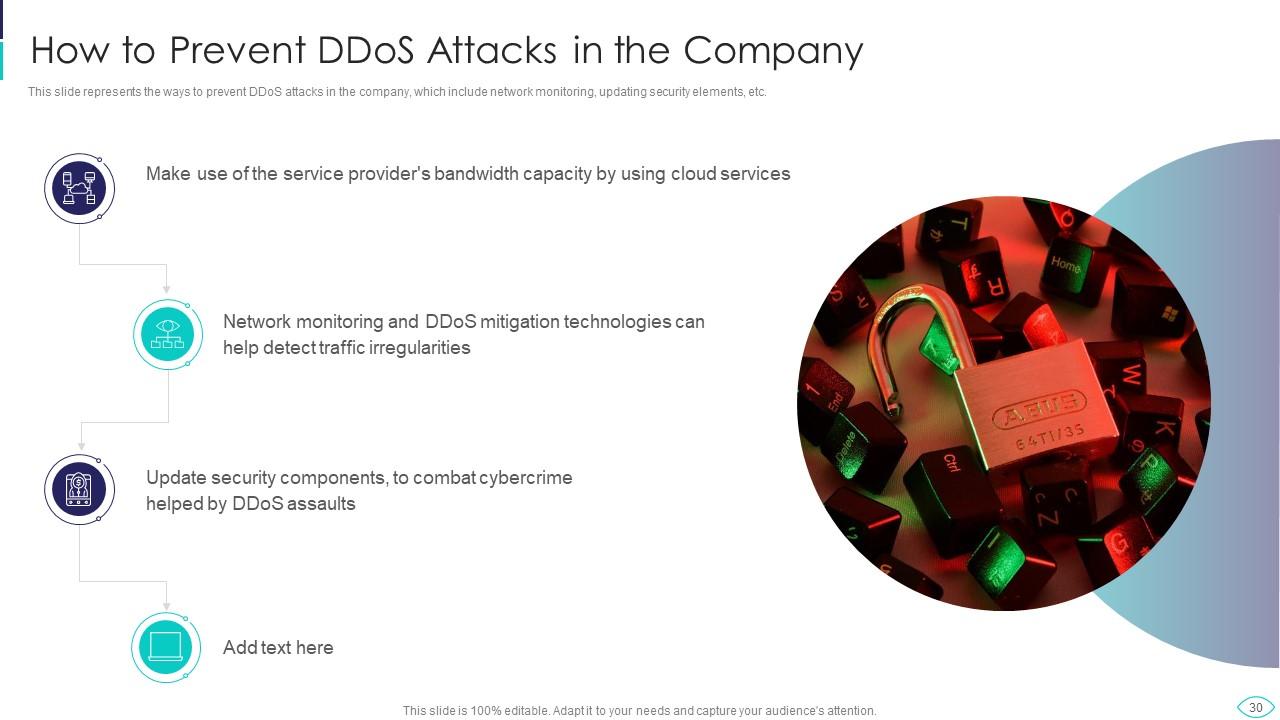

Folie 30 : Diese Folie zeigt, wie DDoS-Angriffe im Unternehmen verhindert werden können.

Folie 31 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

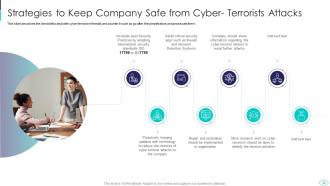

Folie 32 : Diese Folie zeigt Strategien zum Schutz des Unternehmens vor Angriffen von Cyber-Terroristen.

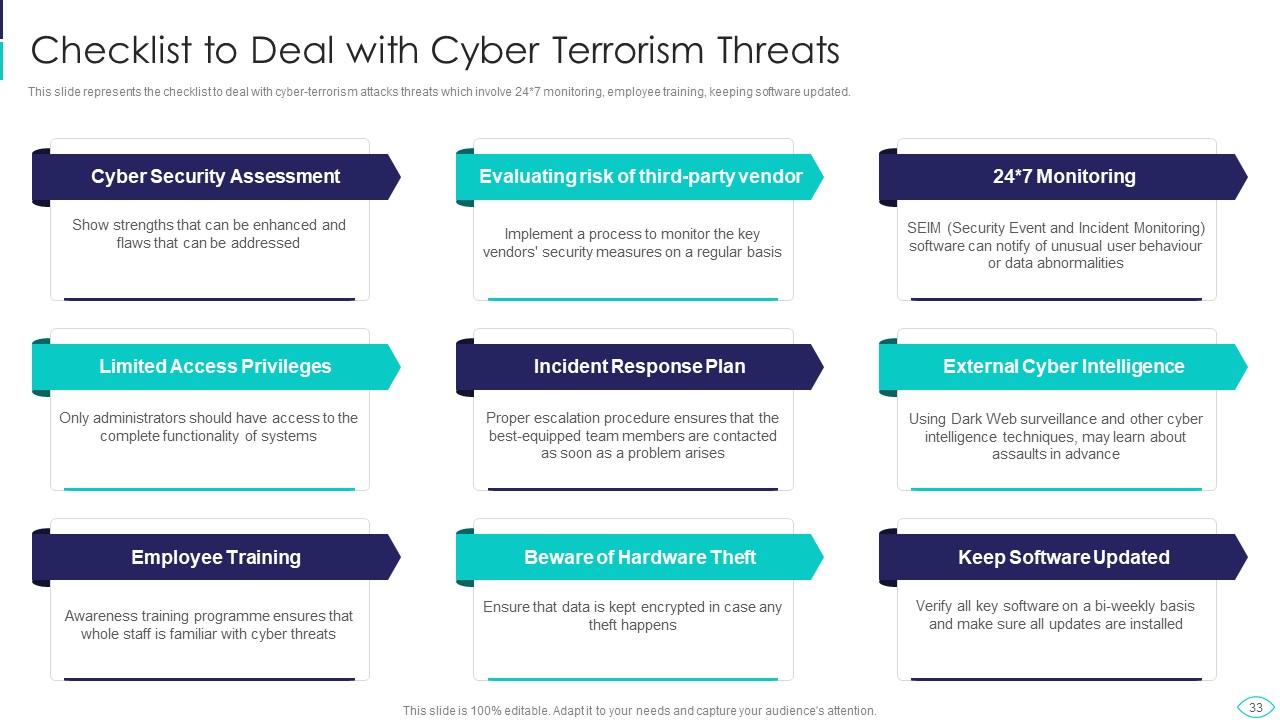

Folie 33 : Diese Folie enthält eine Checkliste zum Umgang mit Bedrohungen durch Cyberterrorismus.

Folie 34 : Diese Folie zeigt Titel für Themen an, die als nächstes in der Vorlage behandelt werden sollen.

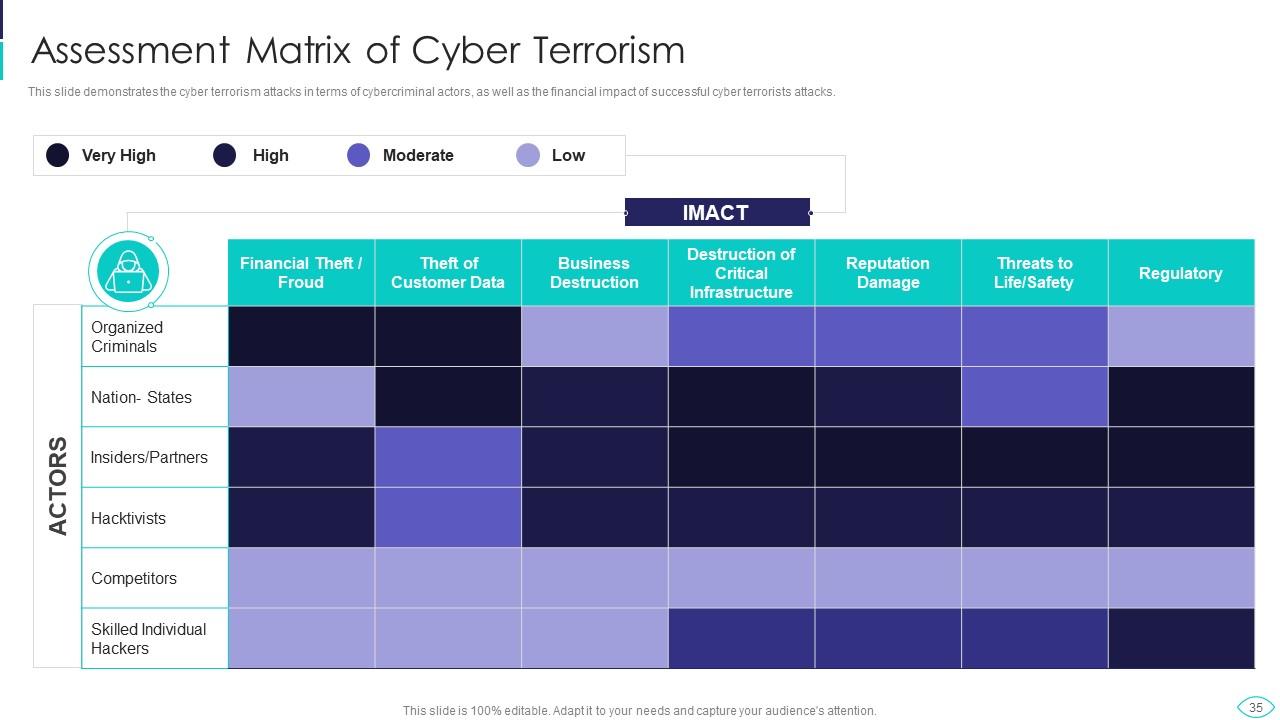

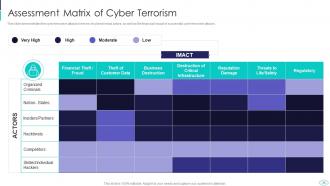

Folie 35 : Diese Folie stellt Cyberterrorismus in Bezug auf cyberkriminelle Akteure sowie die finanziellen Auswirkungen erfolgreicher Cyberterrorangriffe dar.

Folie 36 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

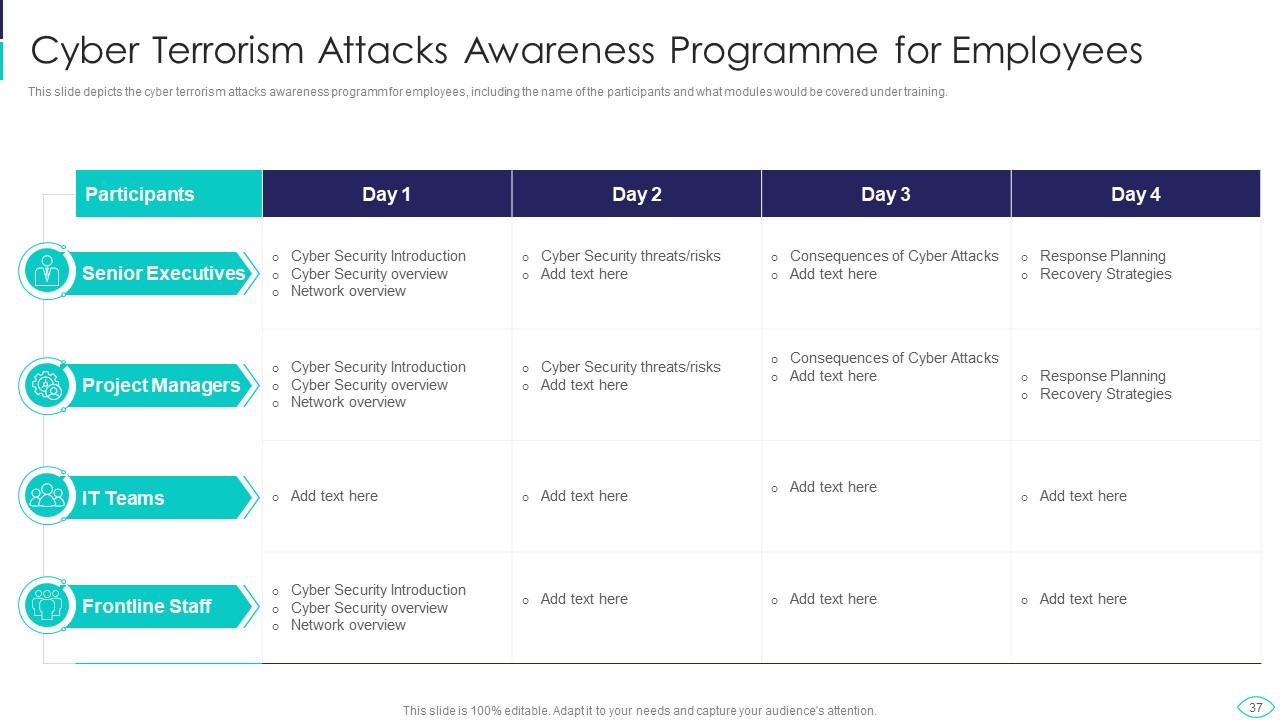

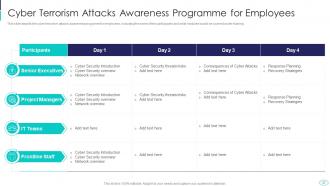

Folie 37 : Diese Folie zeigt das Cyber-Terrorismus-Aufklärungsprogramm für Mitarbeiter.

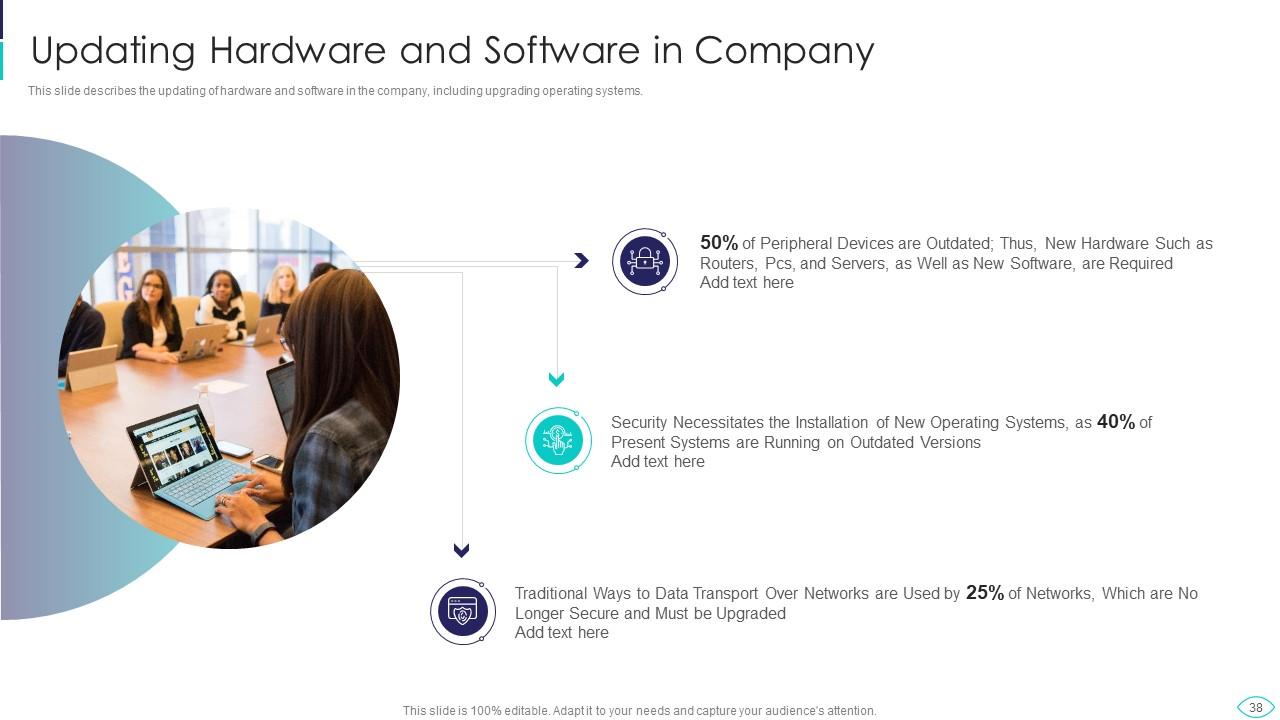

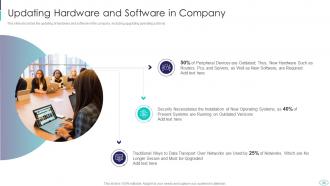

Folie 38 : Diese Folie zeigt die Aktualisierung von Hardware und Software im Unternehmen, einschließlich der Aktualisierung von Betriebssystemen.

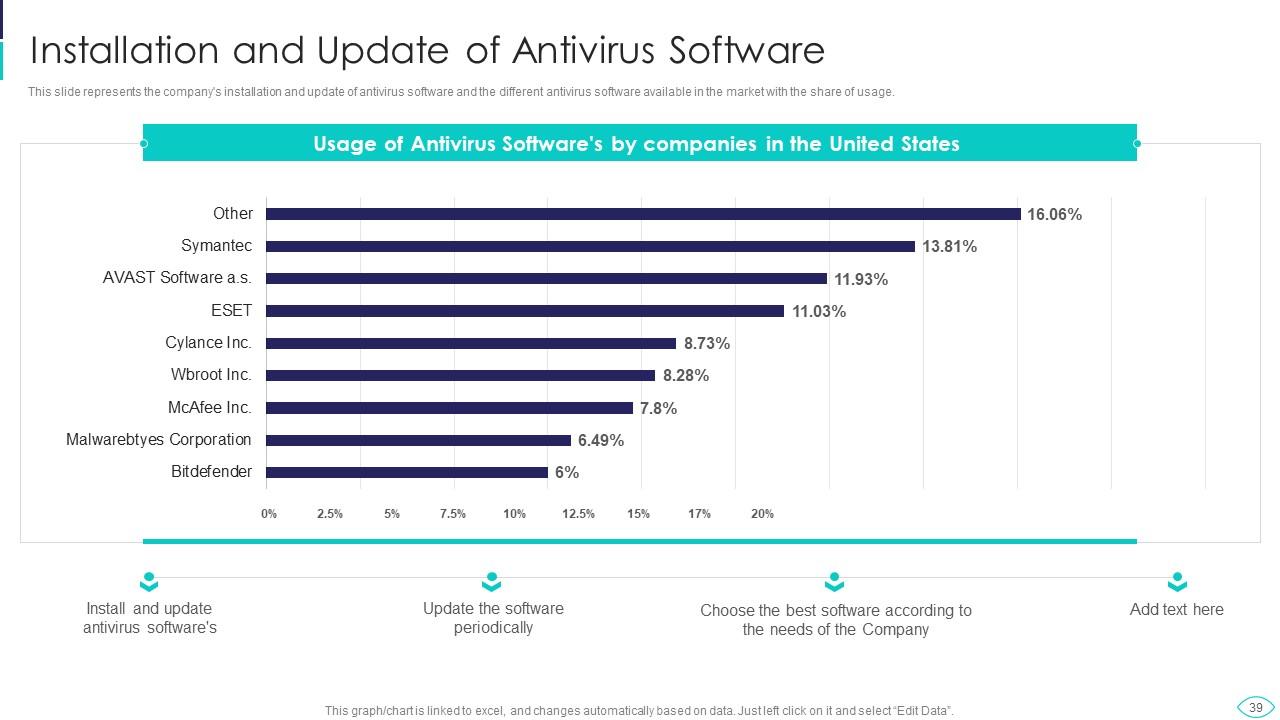

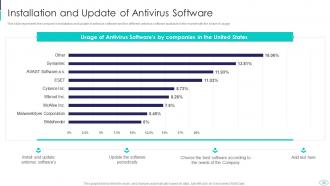

Folie 39 : Diese Folie zeigt die Installation und Aktualisierung von Antivirensoftware durch das Unternehmen und die verschiedenen auf dem Markt erhältlichen Antivirensoftware.

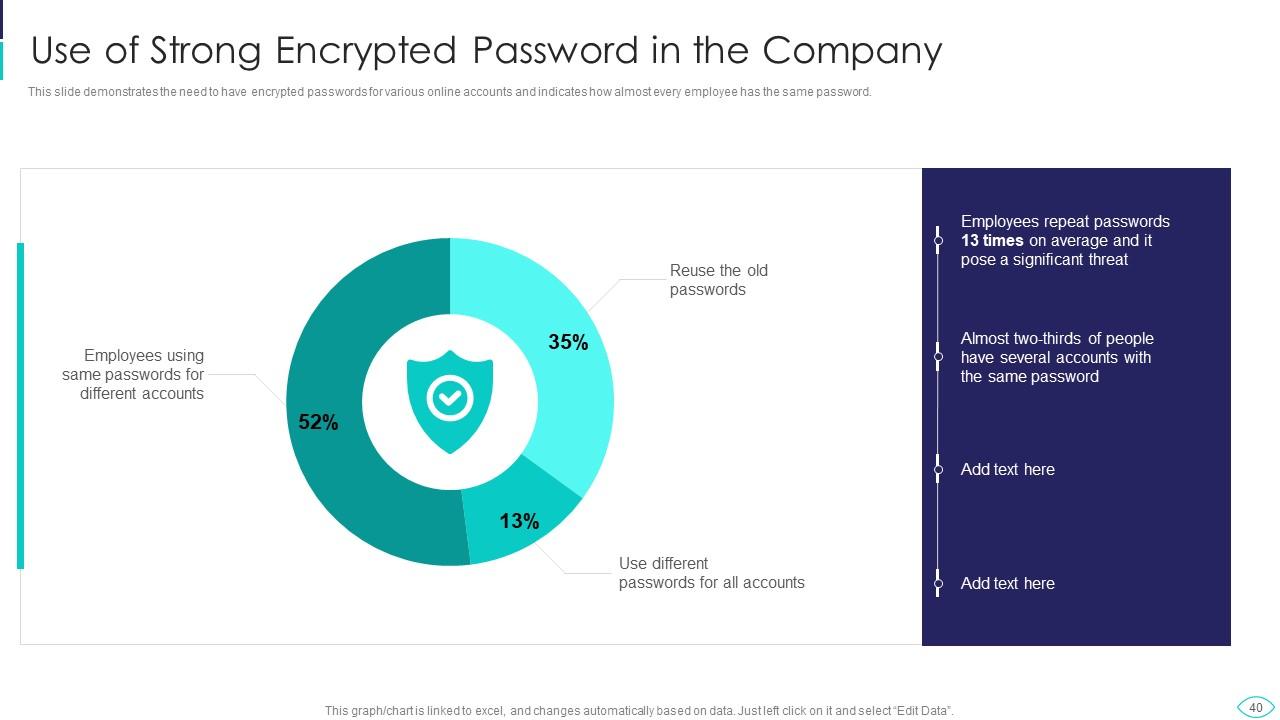

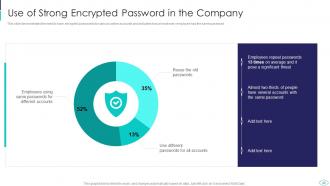

Folie 40 : Diese Folie zeigt die Verwendung von stark verschlüsselten Passwörtern im Unternehmen.

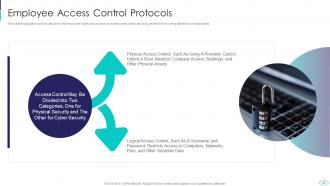

Folie 41 : Diese Folie zeigt die Verwaltung und die Mitarbeiter sollten eingeschränkten Zugriff auf die Informationen haben.

Folie 42 : Diese Folie zeigt die Bedeutung der Sicherung privater Daten, die eine Datenwiederherstellung im Falle eines Ereignisses ermöglicht.

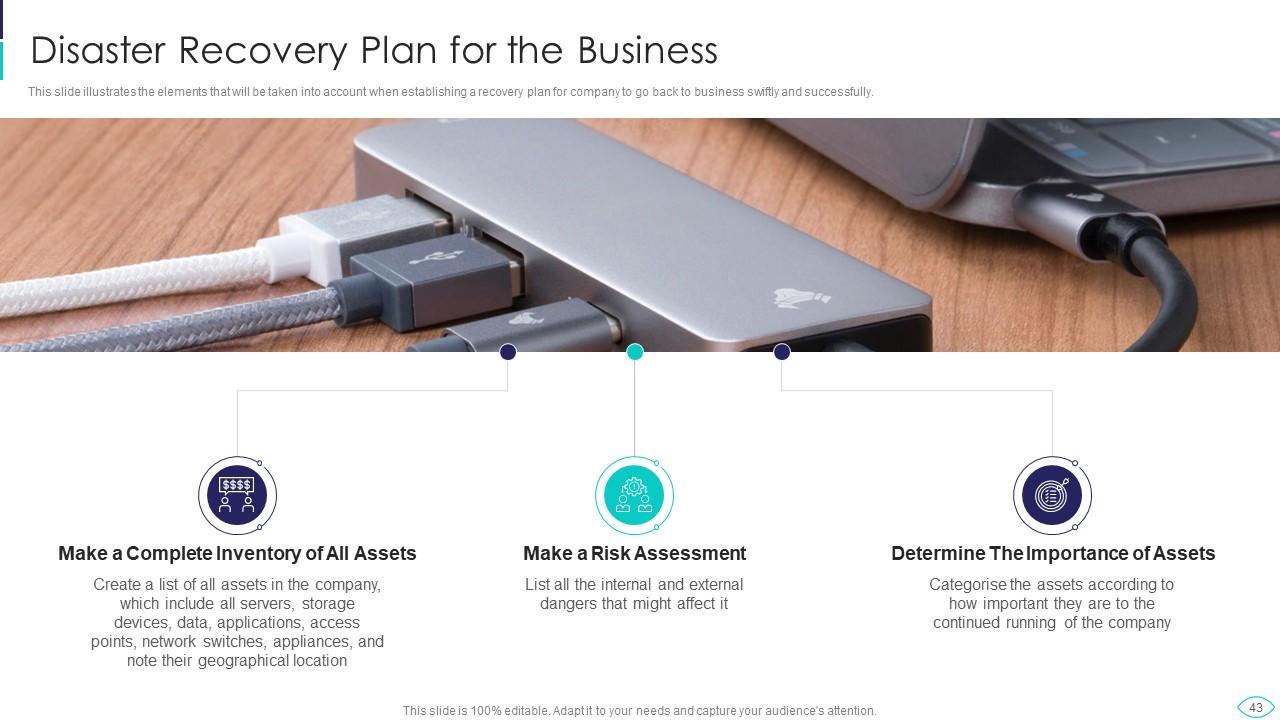

Folie 43 : Diese Folie präsentiert Elemente, die bei der Erstellung eines Sanierungsplans berücksichtigt werden.

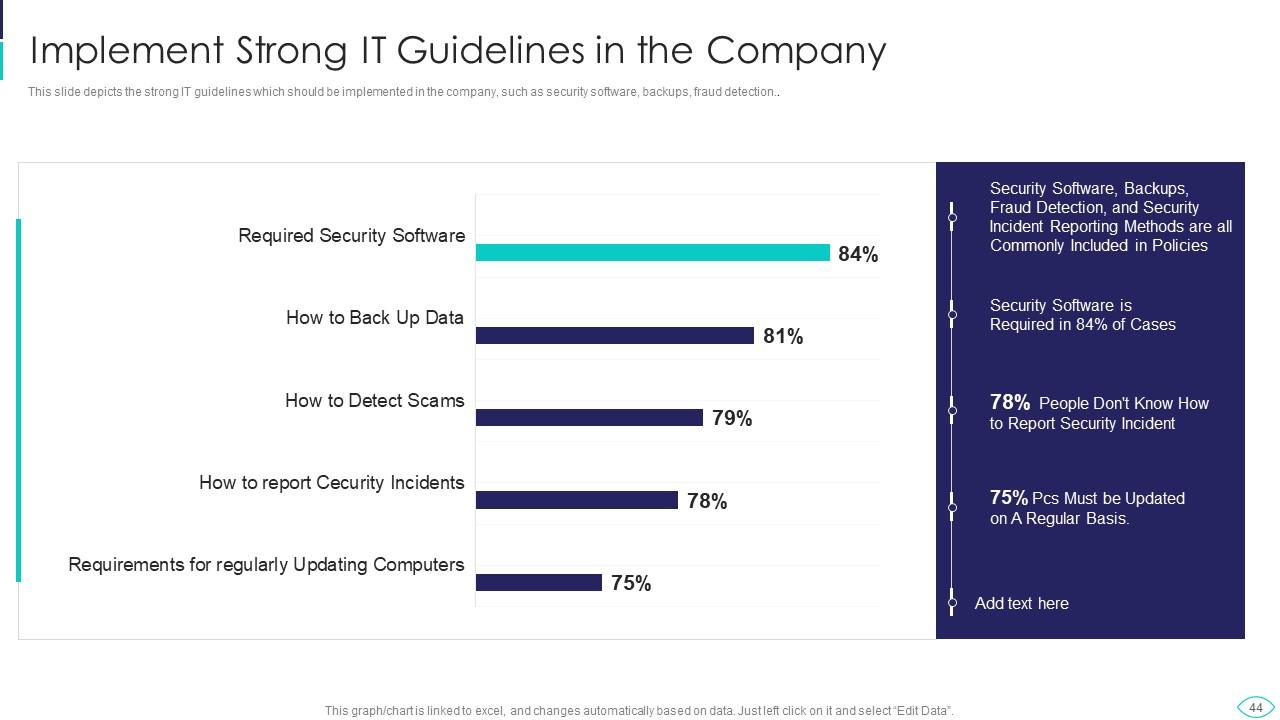

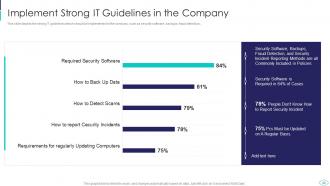

Folie 44 : Diese Folie zeigt starke IT-Richtlinien, die im Unternehmen umgesetzt werden sollten.

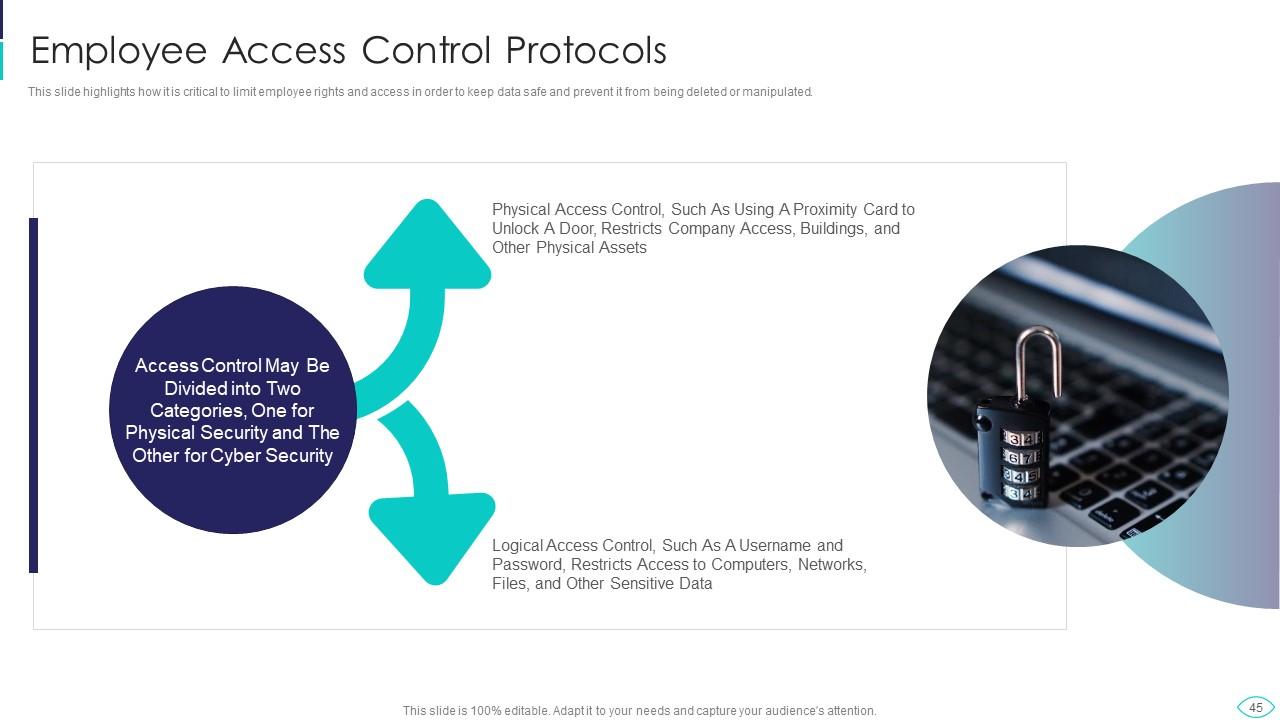

Folie 45 : Diese Folie zeigt, wie wichtig es ist, die Rechte und den Zugriff von Mitarbeitern einzuschränken, um die Datensicherheit zu gewährleisten.

Folie 46 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

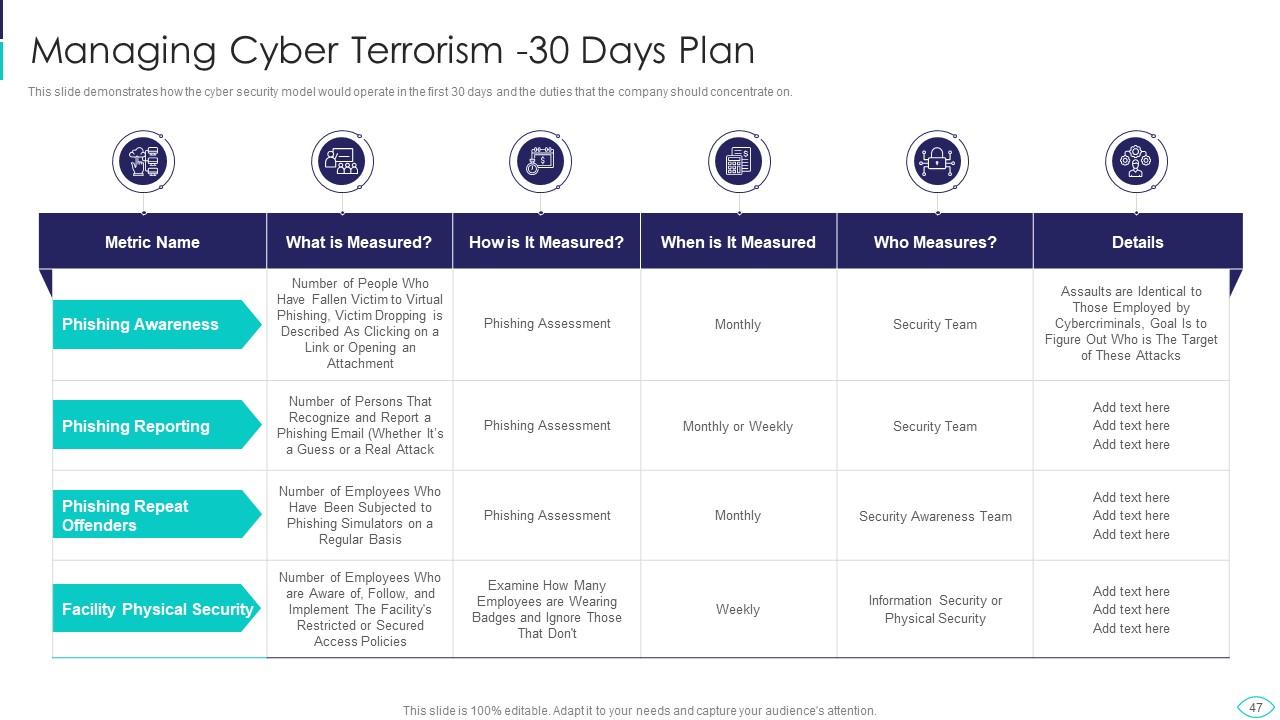

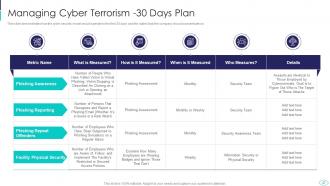

Folie 47 : Diese Folie zeigt, wie das Cybersicherheitsmodell in den ersten 30 Tagen funktionieren würde.

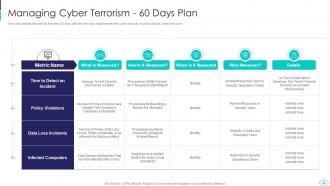

Folie 48 : Diese Folie zeigt den Plan für die nächsten 60 Tage, nachdem das Unternehmen das Cybersicherheitsmodell implementiert hat.

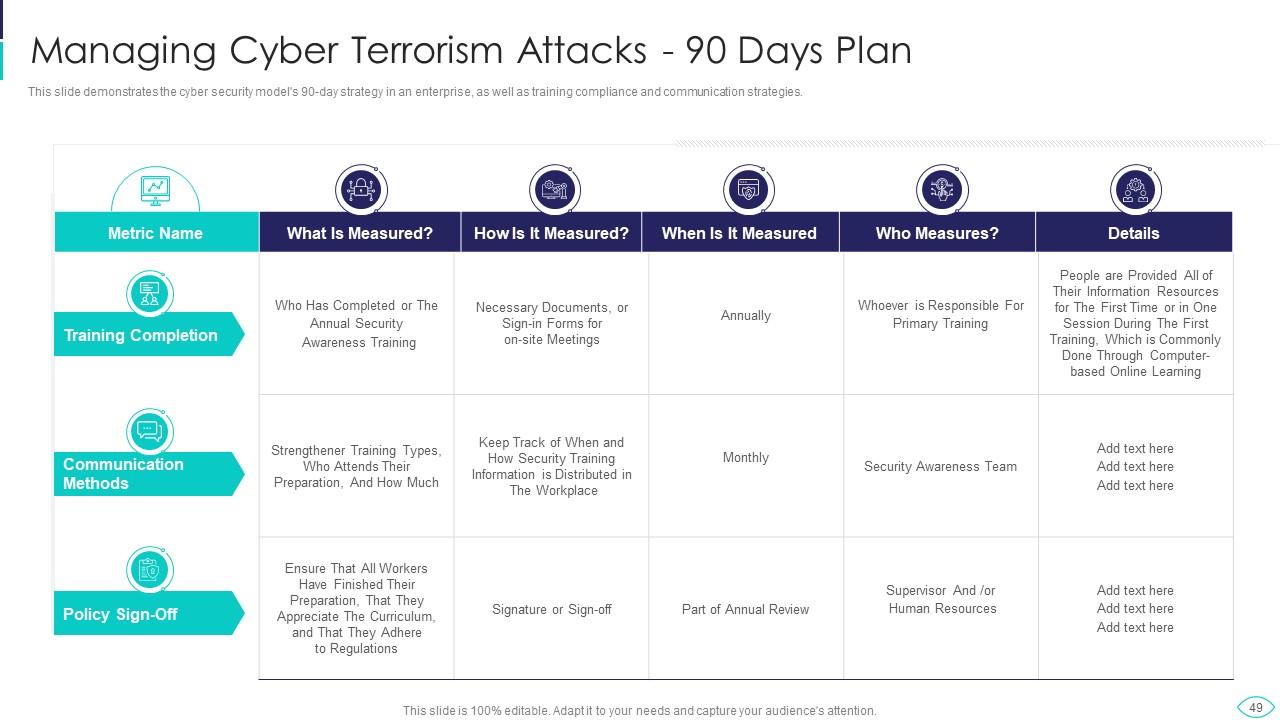

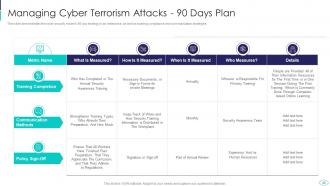

Folie 49 : Diese Folie zeigt die 90-Tage-Strategie des Cybersicherheitsmodells in einem Unternehmen.

Folie 50 : Diese Folie stellt Titel für Themen dar, die als nächstes in der Vorlage behandelt werden sollen.

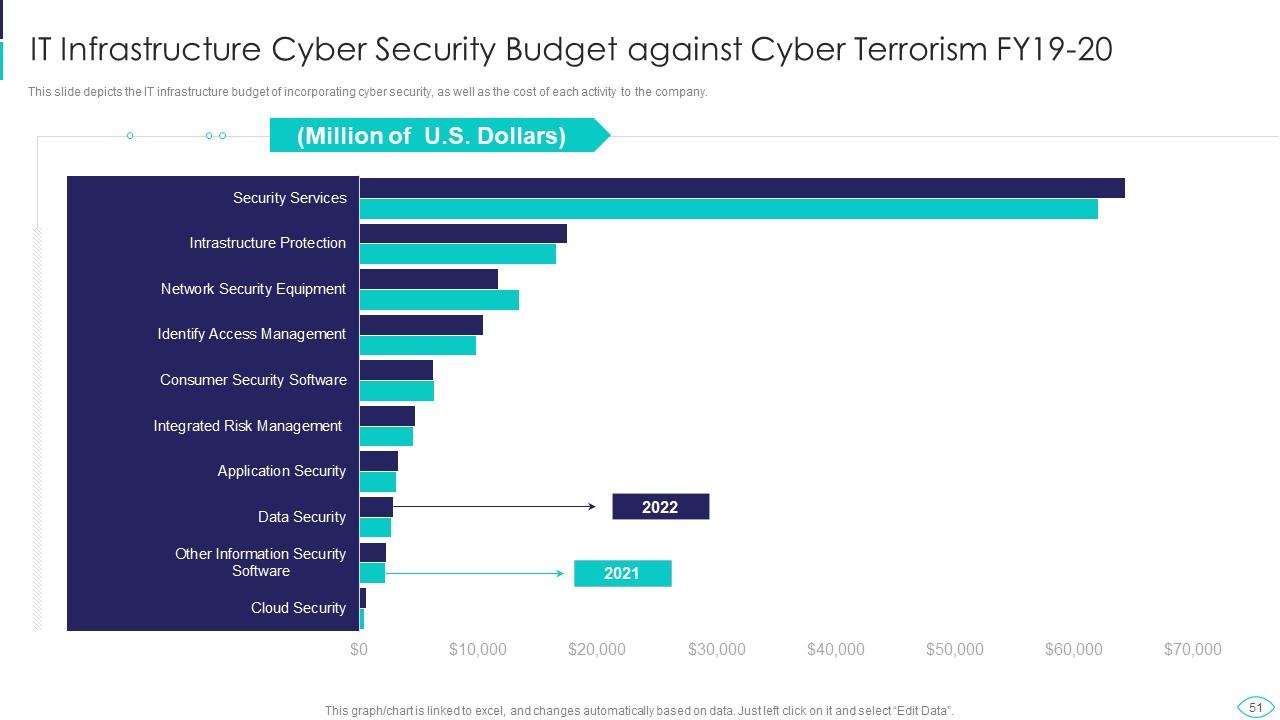

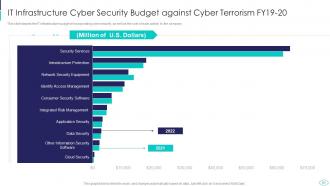

Folie 51 : Diese Folie zeigt das IT-Infrastrukturbudget für die Integration von Cybersicherheit.

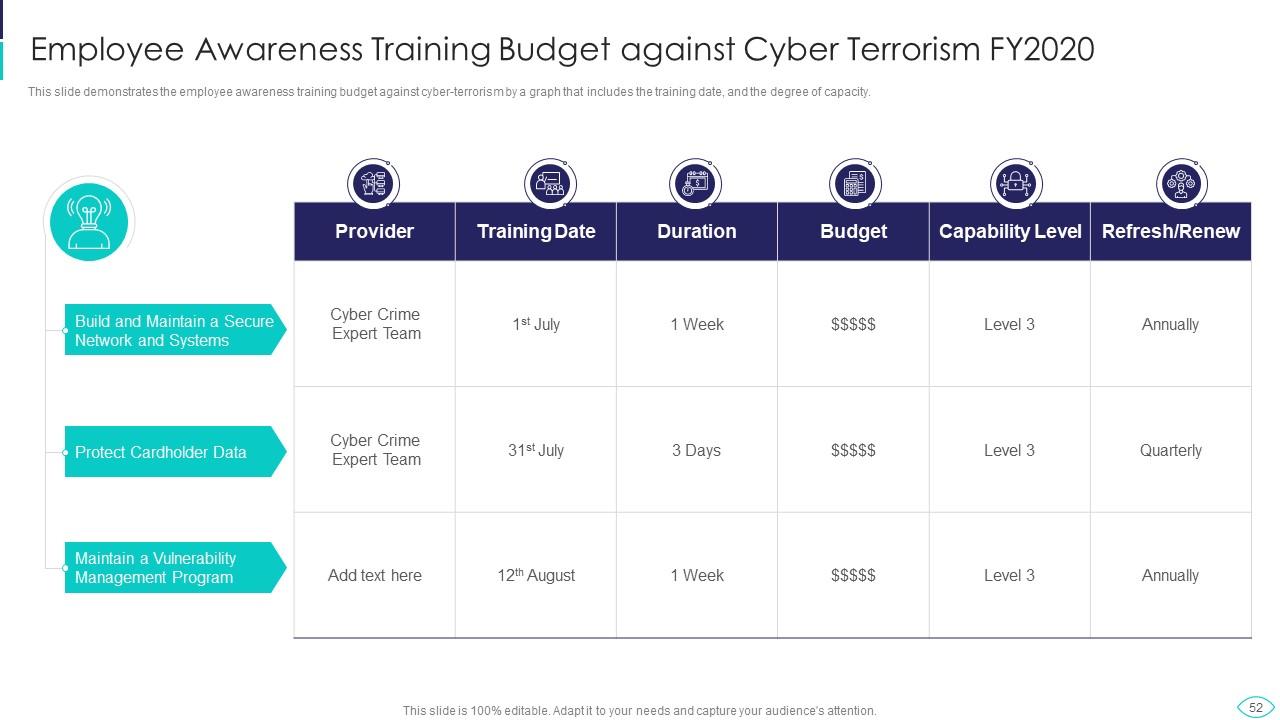

Folie 52 : Diese Folie zeigt das Budget für Mitarbeiterschulungen gegen Cyber-Terrorismus im Geschäftsjahr 2020.

Folie 53 : Diese Folie enthält Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

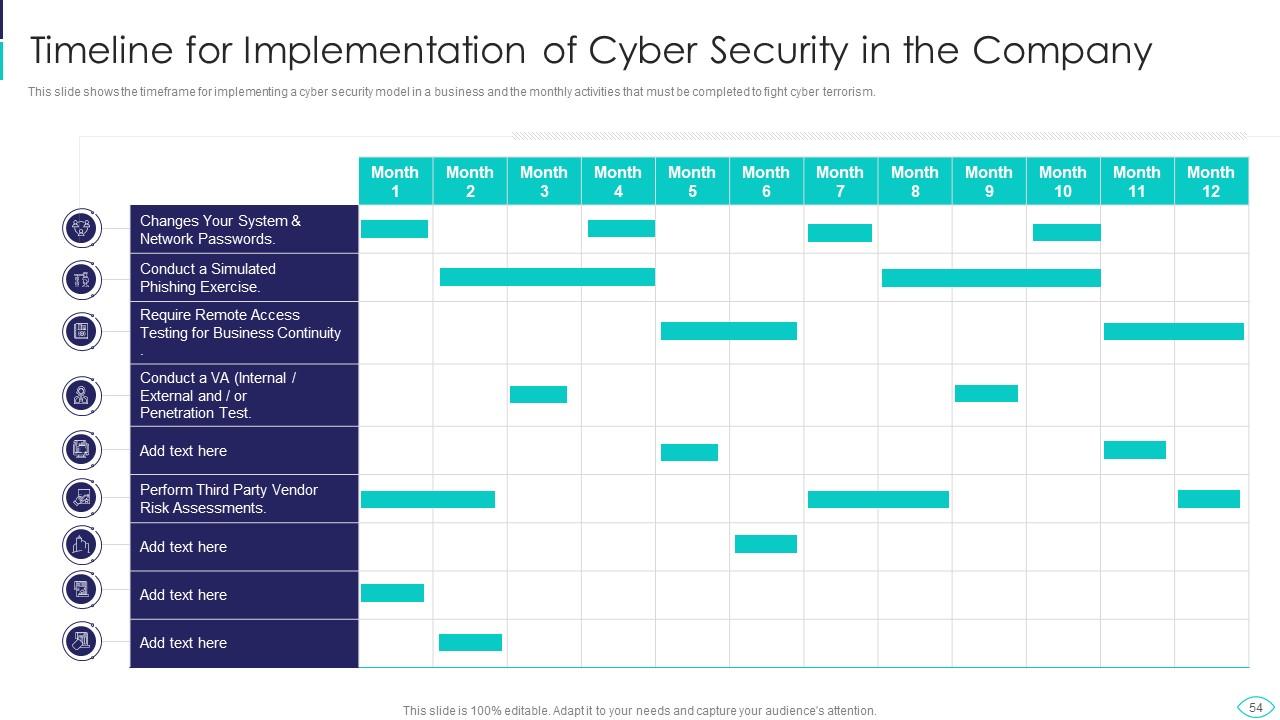

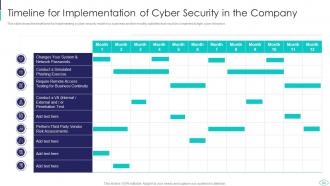

Folie 54 : Diese Folie zeigt den Zeitplan für die Implementierung von Cybersicherheit im Unternehmen.

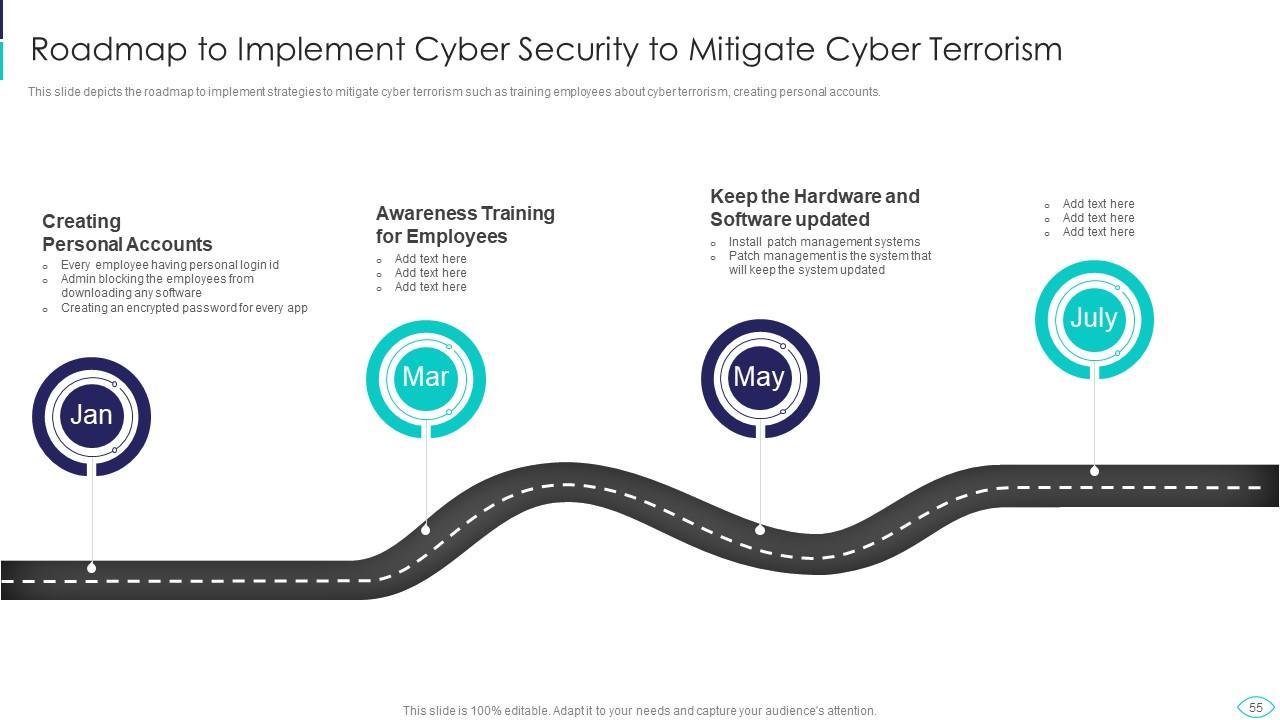

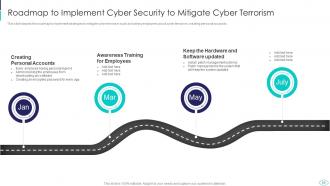

Folie 55 : Diese Folie stellt den Fahrplan zur Implementierung von Cybersicherheit zur Eindämmung des Cyberterrorismus dar.

Folie 56 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

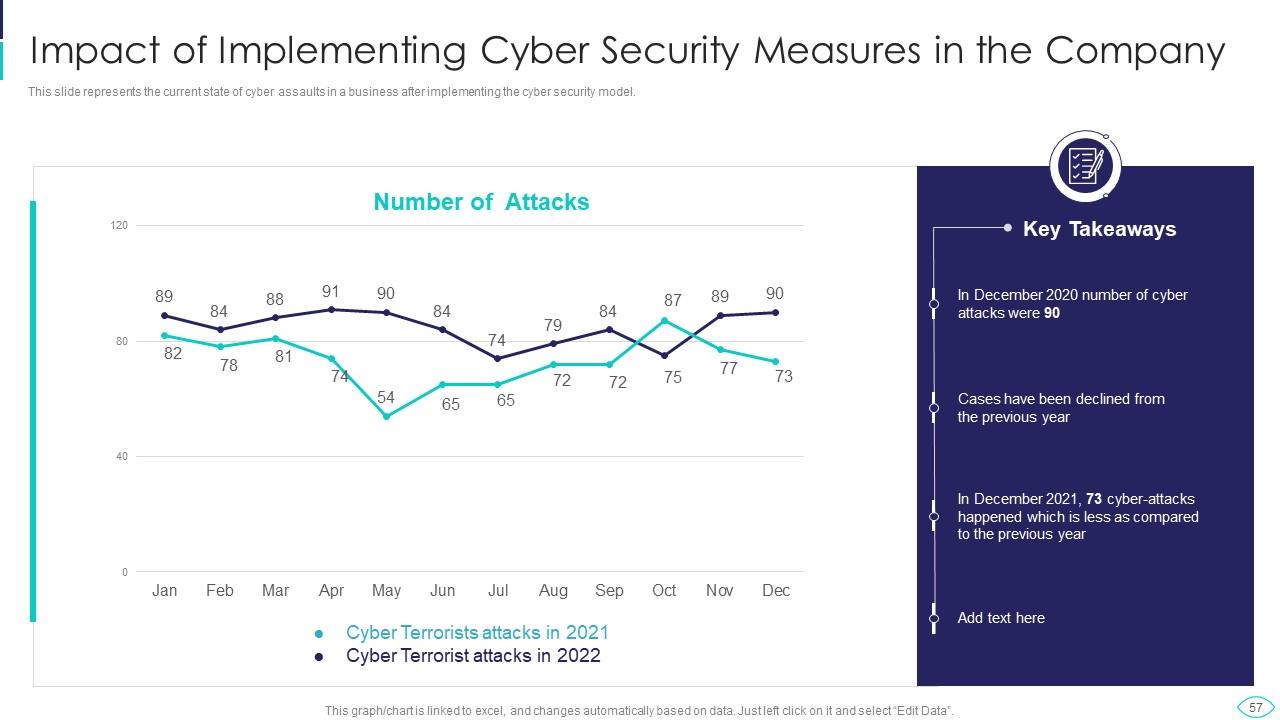

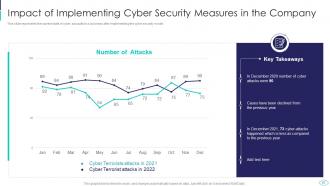

Folie 57 : Diese Folie zeigt die Auswirkungen der Implementierung von Cyber-Sicherheitsmaßnahmen im Unternehmen.

Folie 58 : Diese Folie enthält Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

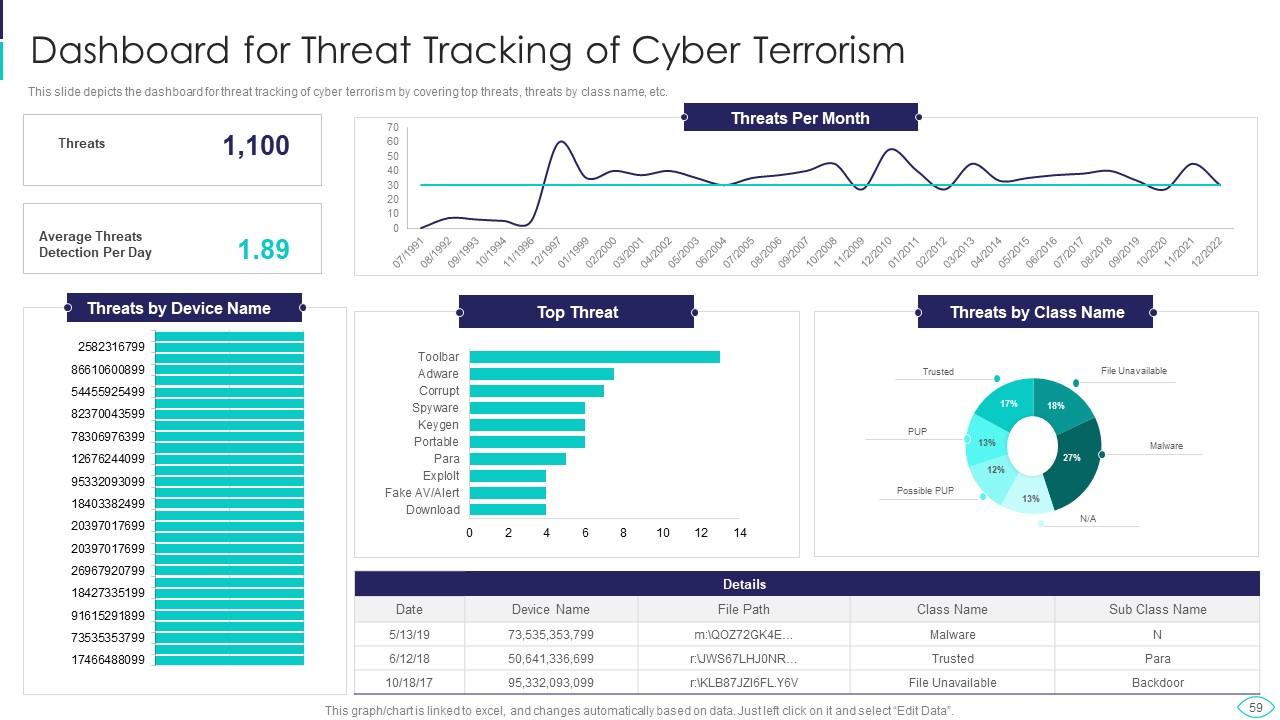

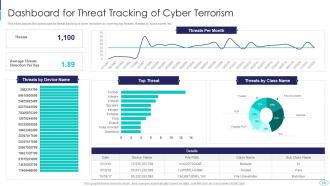

Folie 59 : Diese Folie zeigt das Dashboard für die Bedrohungsverfolgung von Cyberterrorismus an, indem die wichtigsten Bedrohungen, Bedrohungen nach Klassennamen usw. abgedeckt werden.

Folie 60 : Diese Folie zeigt Symbole für Cyberterrorismus-Angriffe.

Folie 61 : Diese Folie trägt den Titel „Zusätzliche Folien“, um voranzukommen.

Folie 62 : Diese Folie beschreibt Cyberterrorismus und wie er verwendet wird, um auf vertrauliche Informationen zuzugreifen.

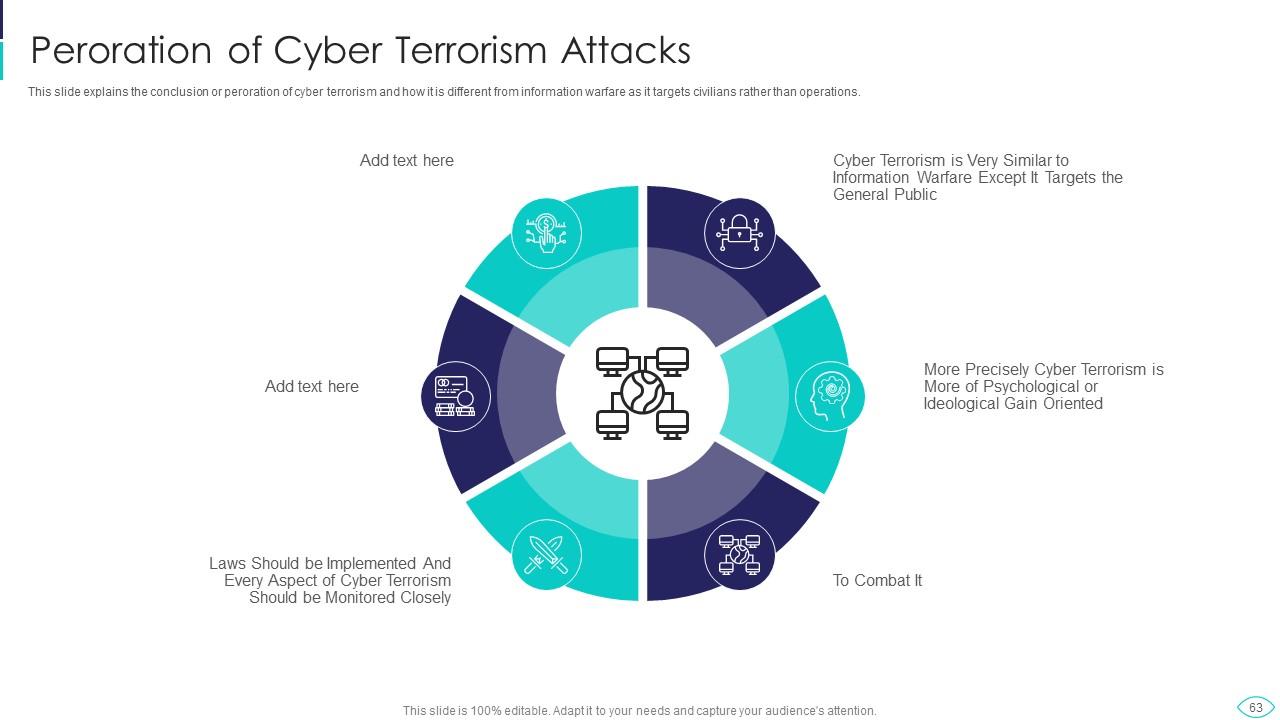

Folie 63 : Diese Folie zeigt die Durchführung von Cyberterrorismus-Angriffen.

Folie 64 : Dies ist die Folie „Über uns“, um Unternehmensspezifikationen usw. anzuzeigen.

Folie 65 : Dies ist unsere Zielfolie. Geben Sie hier Ihre Ziele an.

Folie 66 : Diese Folie zeigt Haftnotizen. Posten Sie hier Ihre wichtigen Notizen.

Folie 67 : Dies ist eine Vergleichsfolie zum Vergleich zwischen Waren, Unternehmen usw.

Folie 68 : Dies ist eine Folie zur Ideengenerierung, um eine neue Idee darzulegen oder Informationen, Spezifikationen usw. hervorzuheben.

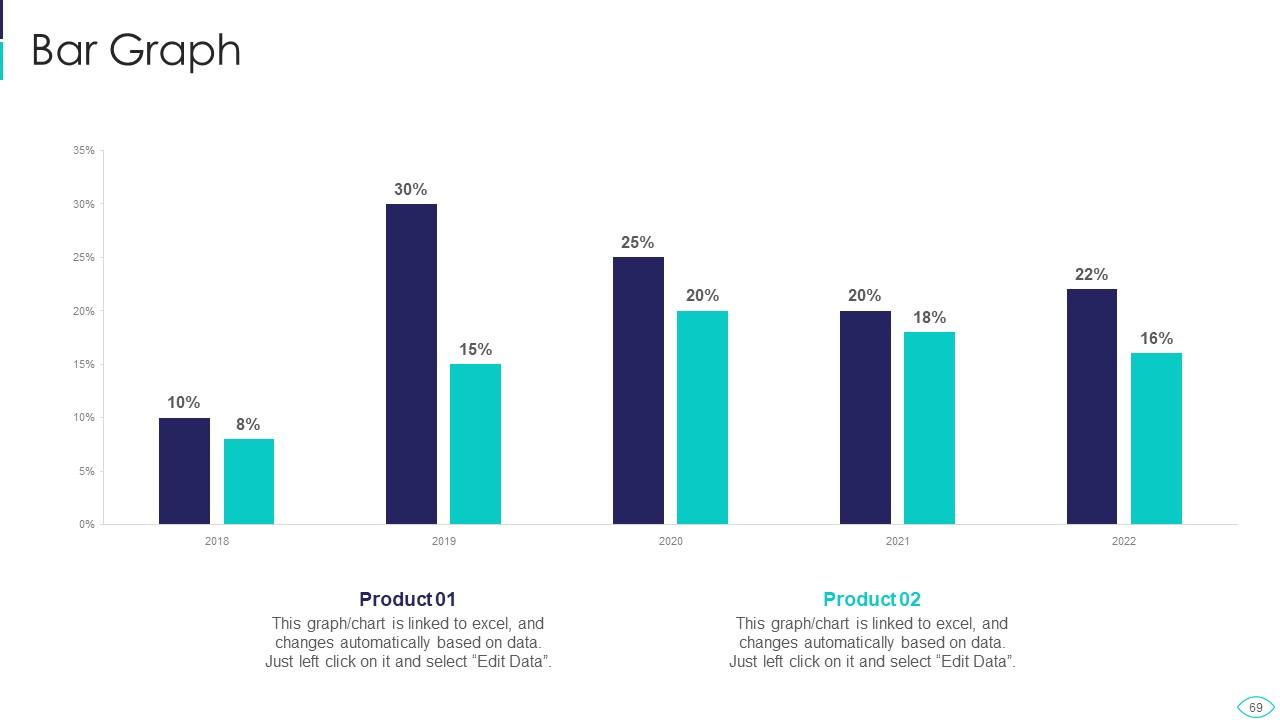

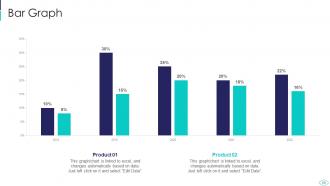

Folie 69 : Diese Folie zeigt ein Balkendiagramm mit zwei Produktvergleichen.

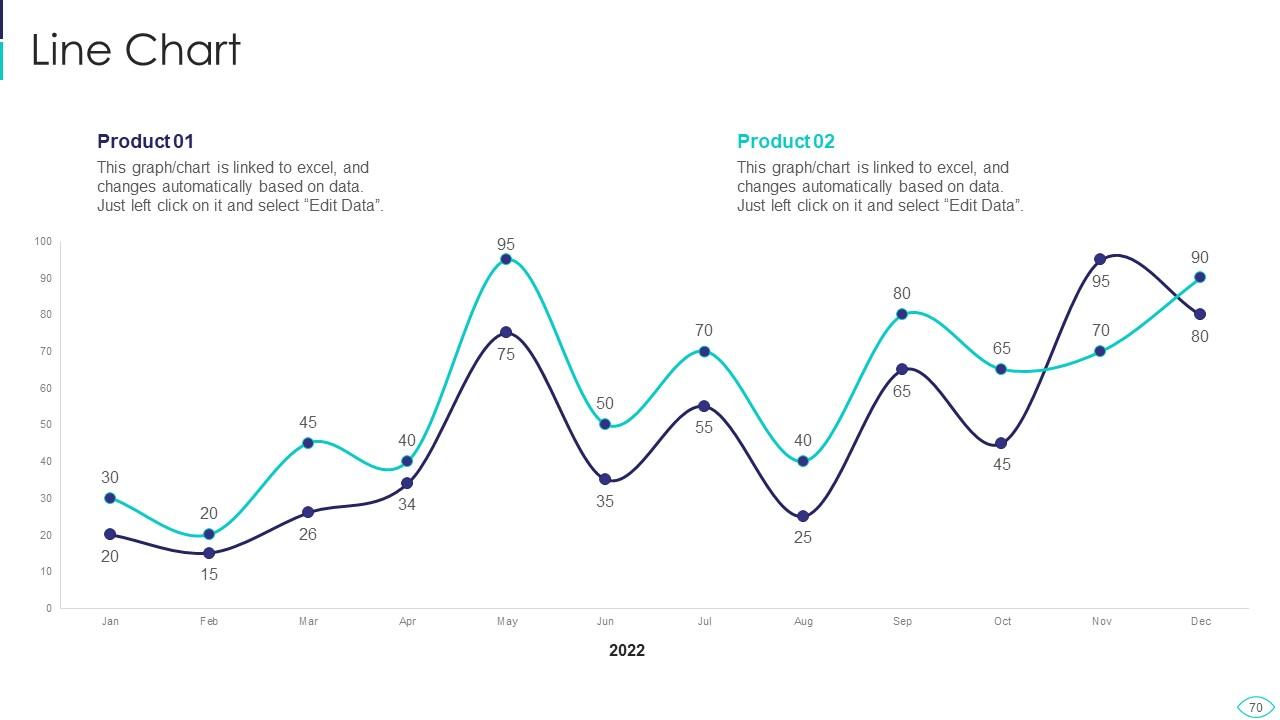

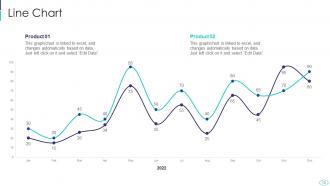

Folie 70 : Diese Folie beschreibt das Liniendiagramm mit zwei Produktvergleichen.

Folie 71 : Dies ist eine Dankeschön-Folie mit Adresse, Kontaktnummern und E-Mail-Adresse.

Cyber Terrorism Attacks Powerpoint-Präsentationsfolien mit allen 76 Folien:

Verwenden Sie unsere Powerpoint-Präsentationsfolien zu Cyber-Terrorangriffen, um effektiv dabei zu helfen, wertvolle Zeit zu sparen. Sie sind gebrauchsfertig und passen in jede Präsentationsstruktur.

FAQs

Cyber Terrorism refers to the use of digital attacks, such as hacking, denial of service, and the spread of malware, to cause harm to people, organizations, or governments.

The different types of Cyber Terrorism include privacy violation, network damage, malware, phishing, and Distributed Denial of Service (DDoS) attacks.

Various industries, including health, finance, media, and more, are affected by Cyber Terrorism.

Companies can protect themselves from Cyber Terrorism by implementing IT guidelines, updating hardware and software, installing and updating antivirus software, using strong encrypted passwords, limiting employee access to information, backing up private data, and creating a recovery plan.

Employees can be made aware of Cyber Terrorism through Cyber Terrorism Awareness Programme for Employees and Employee Awareness Training Budget against Cyber Terrorism.

-

“Detailed and great to save your time.”

-

“I always have a wonderful experience with SlideTeam. It's my ""go to"" when I need a template.”