Diapositivas de presentación de PowerPoint de ataques de terrorismo cibernético

El terrorismo cibernético es la fusión del ciberespacio con el terrorismo; se refiere a agresiones ilegales y amenazas de ataques a redes informáticas. Consulte nuestra plantilla de Ataques de terrorismo cibernético diseñada de manera competente que es de gran ayuda para conocer los problemas que enfrenta la empresa y el escenario actual del terrorismo cibernético en todo el mundo. En esta presentación, hemos incorporado los elementos del terrorismo cibernético, que incluyen tipos y formas de terrorismo cibernético y las herramientas mal utilizadas. Además, PPT muestra medidas preventivas para proteger a la empresa de las herramientas del ciberterrorismo. Además, incluye estrategias para mitigar el ciberterrorismo. Además, esta presentación representa una matriz de evaluación para determinar los impactos financieros de los ataques terroristas cibernéticos en las empresas y la implementación de medidas de seguridad cibernética por parte de la empresa. Además, la plantilla proporciona una lista de verificación para hacer frente al terrorismo cibernético en la industria, un cronograma y una hoja de ruta para monitorear el proceso de implementación. Por último, la plataforma Delivery Network comprende un plan de 30-60-90 días para implementar la seguridad cibernética en el negocio. Personaliza ahora esta plantilla 100 % editable.

You must be logged in to download this presentation.

Características de estas diapositivas de presentación de PowerPoint:

cautive a su audiencia con estas diapositivas de presentación de PowerPoint sobre ataques ciberterroristas. Aumente el umbral de su presentación implementando esta plantilla bien diseñada. Actúa como una gran herramienta de comunicación debido a su contenido bien investigado. También contiene íconos estilizados, gráficos, imágenes, etc., que lo convierten en un captador de atención inmediato. Con setenta y una diapositivas, esta plataforma completa es todo lo que necesita para llamar la atención. Todas las diapositivas y su contenido se pueden modificar para adaptarse a su entorno comercial único. No solo eso, también se pueden modificar otros componentes y gráficos para agregar toques personales a este conjunto prefabricado.

People who downloaded this PowerPoint presentation also viewed the following :

Contenido de esta presentación de Powerpoint

Diapositiva 1 : Esta diapositiva presenta los ataques ciberterroristas. Indique el nombre de su empresa y comience.

Diapositiva 2 : Esta diapositiva muestra la Agenda para el terrorismo cibernético.

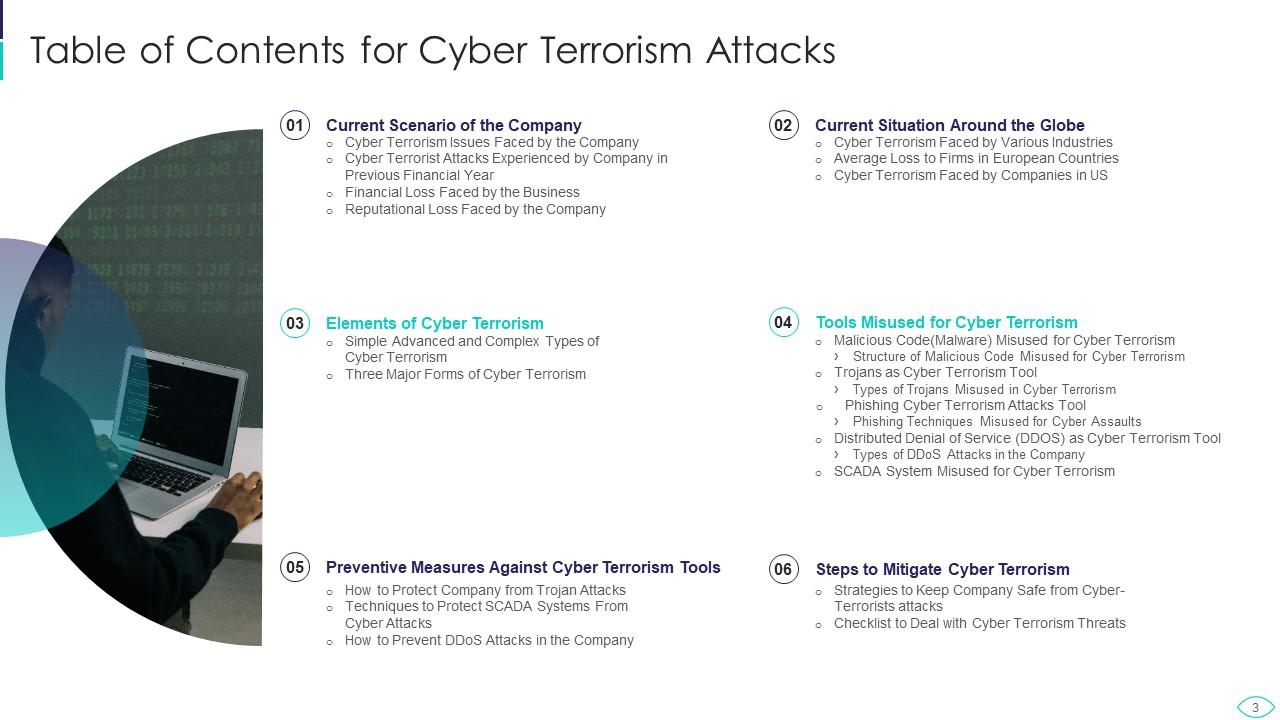

Diapositiva 3 : Esta diapositiva presenta la tabla de contenido de la presentación.

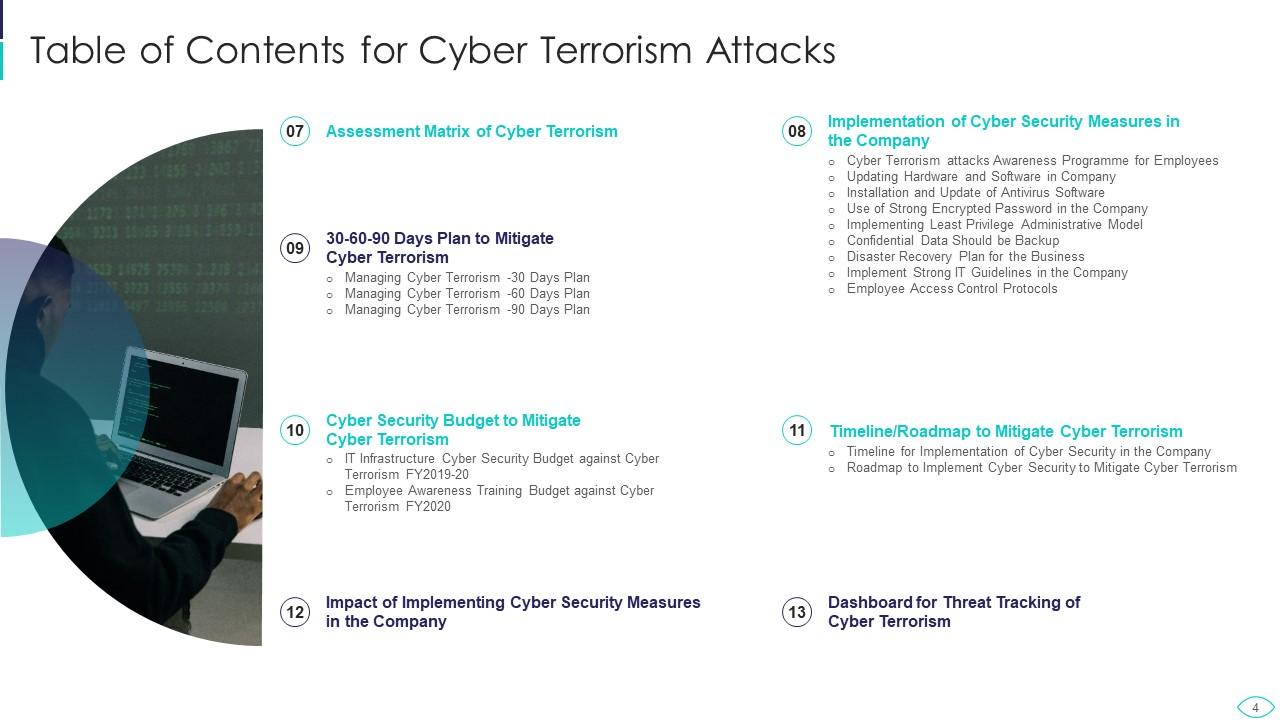

Diapositiva 4 : esta es otra diapositiva que continúa con la tabla de contenido de la presentación.

Diapositiva 5 : esta diapositiva representa el título de los temas que se cubrirán a continuación en la plantilla.

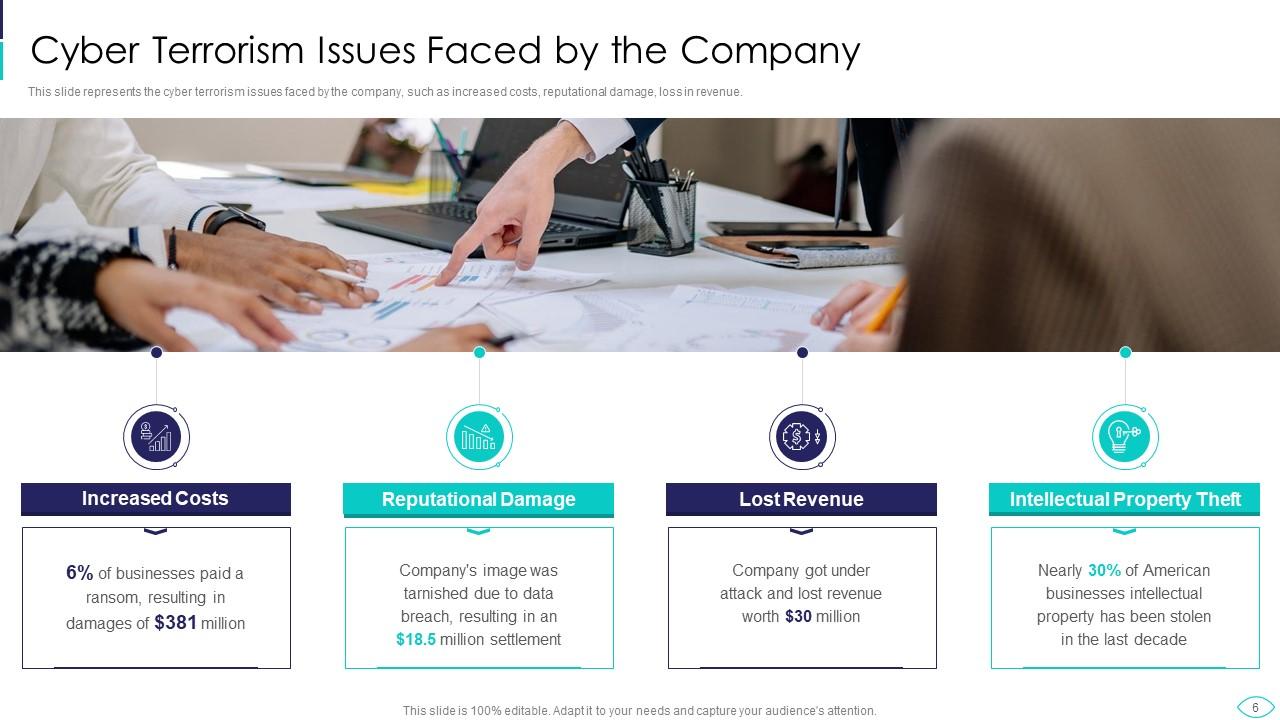

Diapositiva 6 : Esta diapositiva muestra los problemas de terrorismo cibernético que enfrenta la empresa.

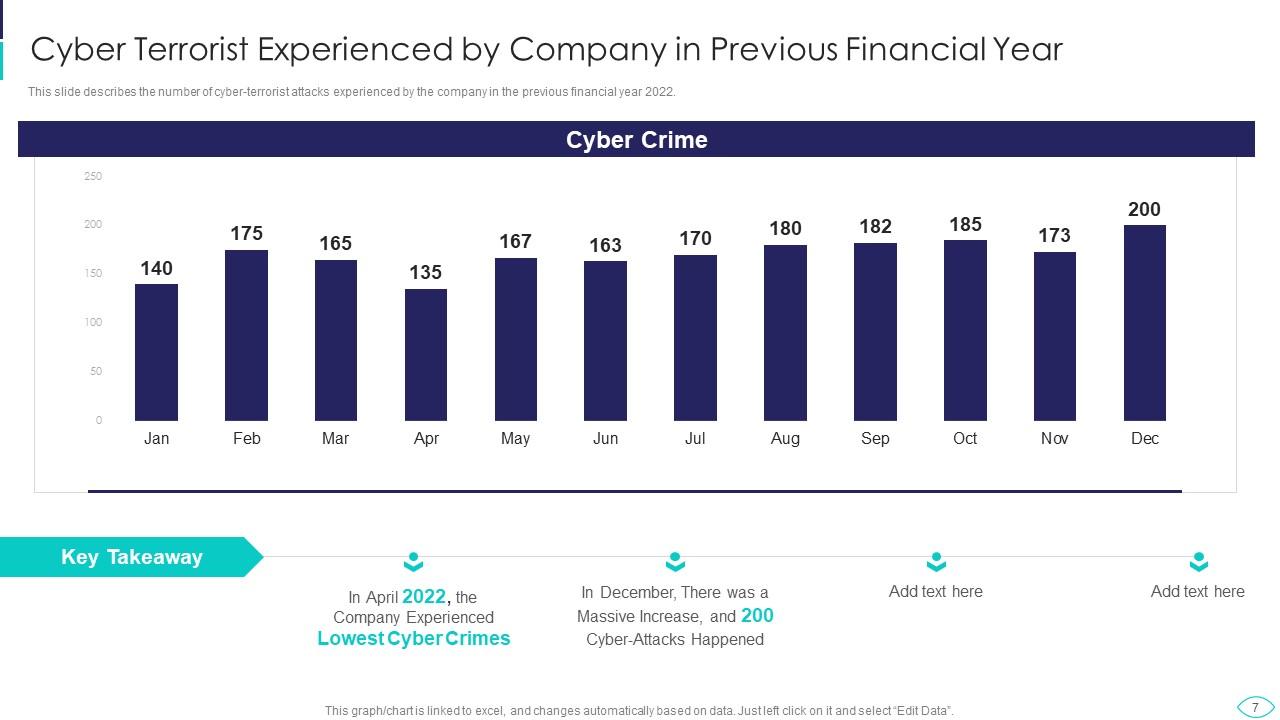

Diapositiva 7 : Esta diapositiva muestra los ataques terroristas cibernéticos experimentados por la empresa en el ejercicio fiscal anterior.

Diapositiva 8 : Esta diapositiva presenta la pérdida financiera promedio que enfrenta el negocio cuando se atacan proyectos de diferentes escalas.

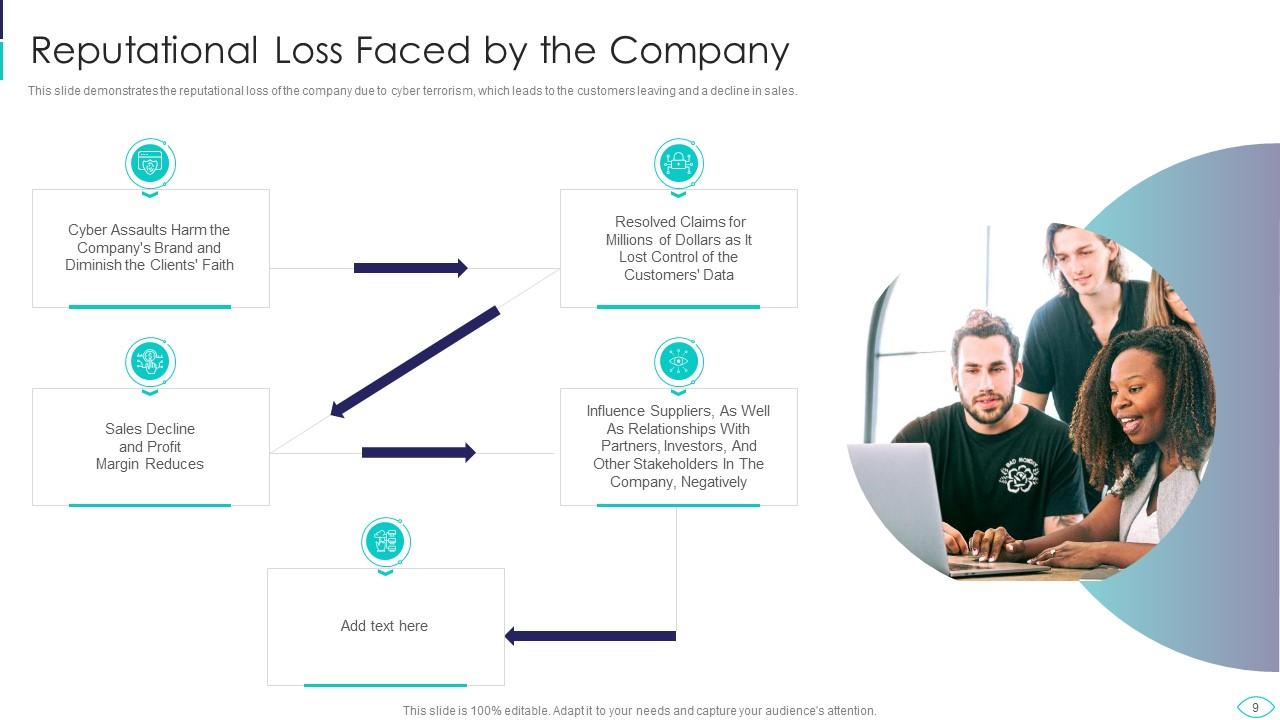

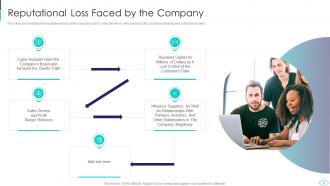

Diapositiva 9 : Esta diapositiva muestra la pérdida de reputación de la empresa debido al terrorismo cibernético.

Diapositiva 10 : esta diapositiva representa el título de los temas que se cubrirán a continuación en la plantilla.

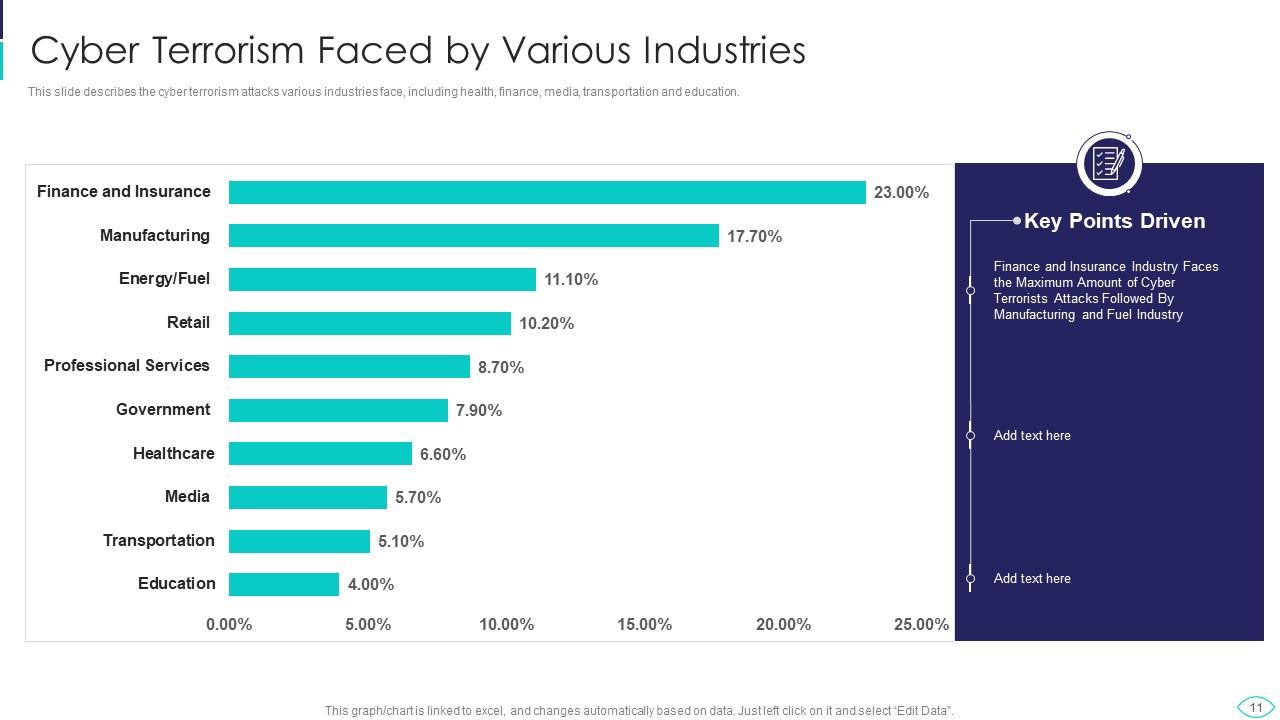

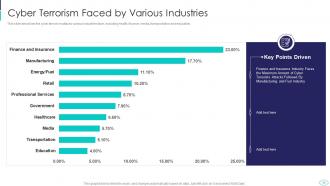

Diapositiva 11 : Esta diapositiva muestra el terrorismo cibernético que enfrentan varias industrias, incluidas la salud, las finanzas, los medios, etc.

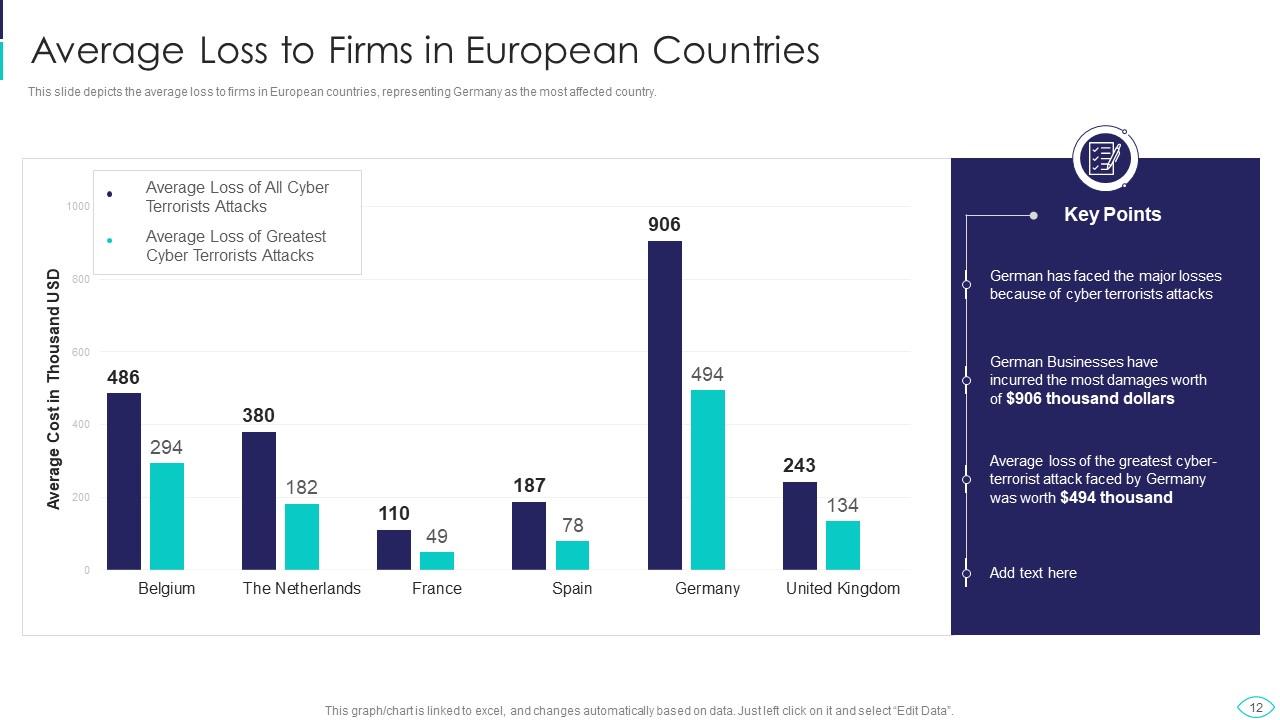

Diapositiva 12 : Esta diapositiva muestra la pérdida promedio de las empresas en los países europeos, representando a Alemania como la más afectada.

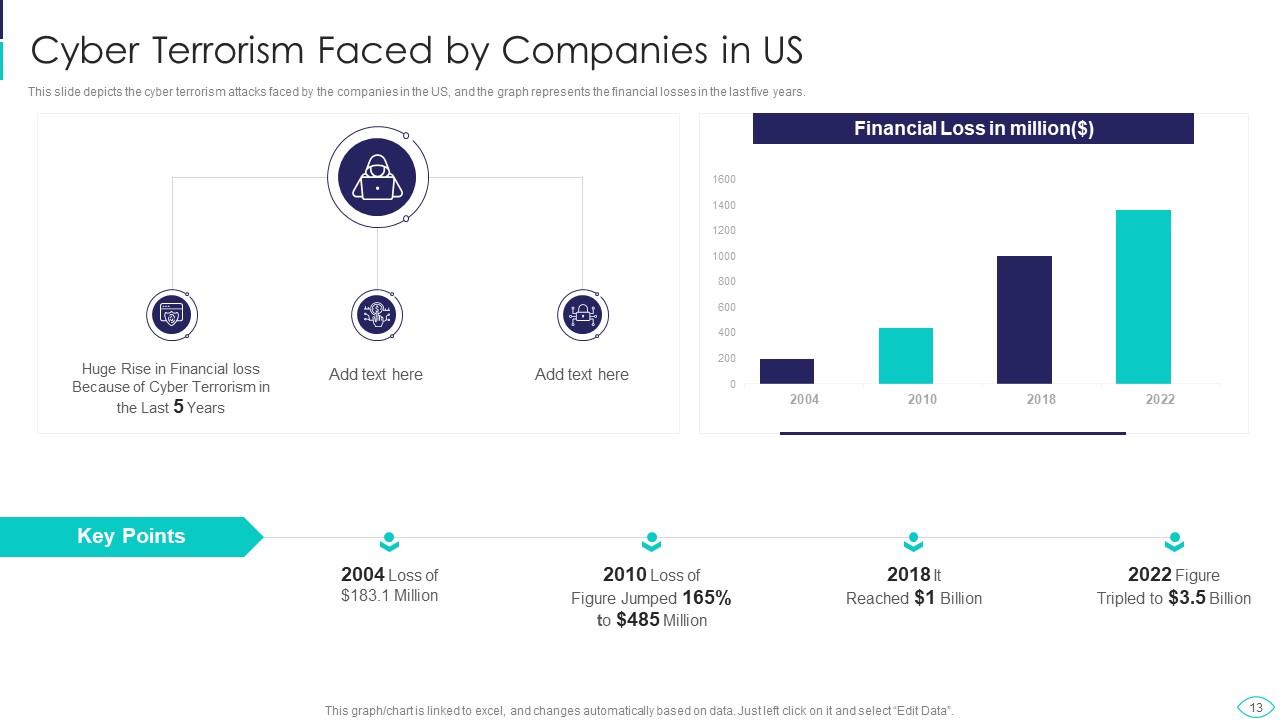

Diapositiva 13 : Esta diapositiva presenta el ciberterrorismo que enfrentan las empresas en los EE. UU.

Diapositiva 14 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

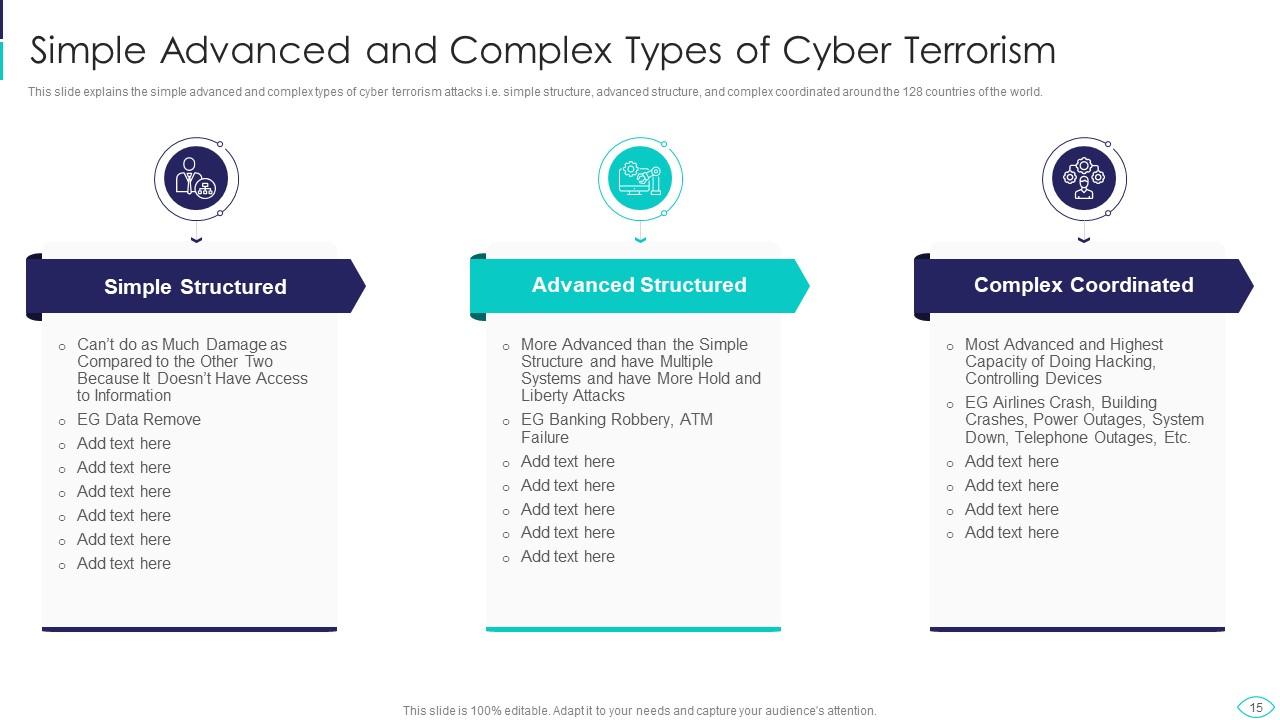

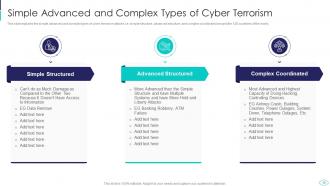

Diapositiva 15 : Esta diapositiva representa los tipos de ciberterrorismo simples, avanzados y complejos.

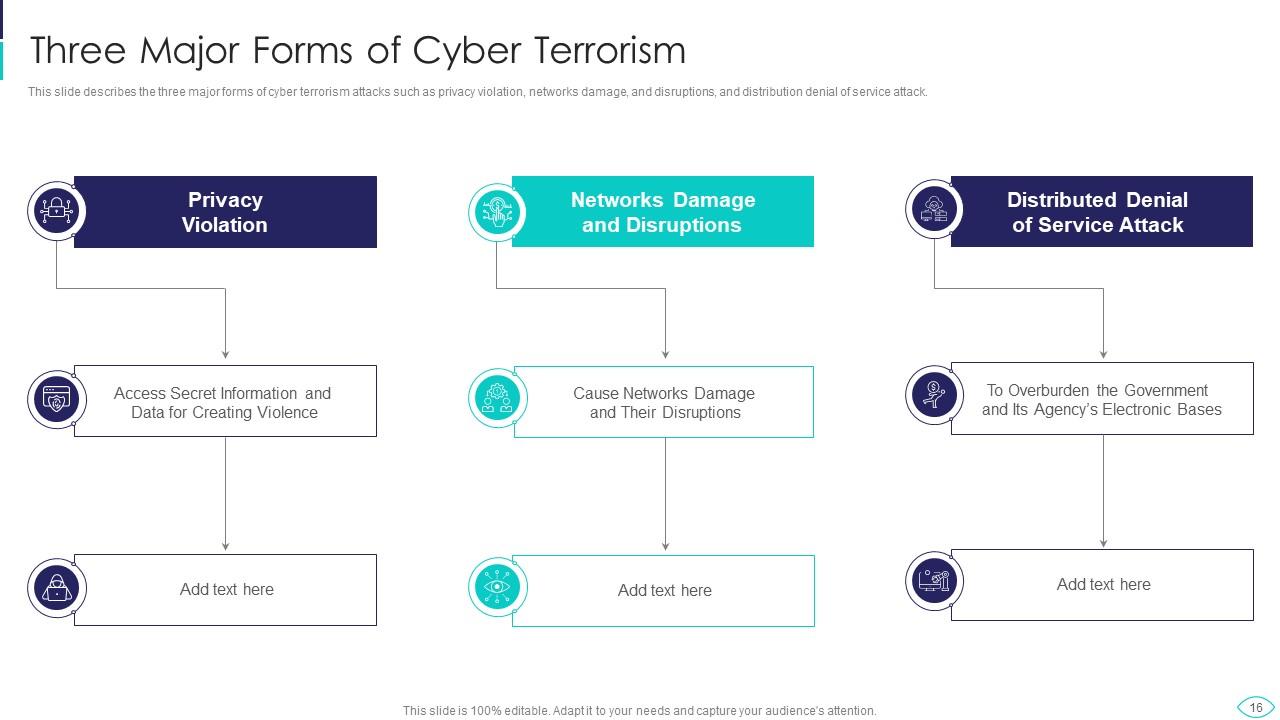

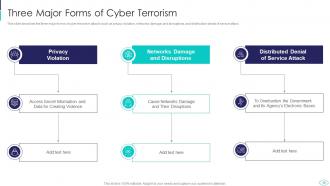

Diapositiva 16 : Esta diapositiva muestra tres formas principales de terrorismo cibernético, como la violación de la privacidad, el daño a las redes, etc.

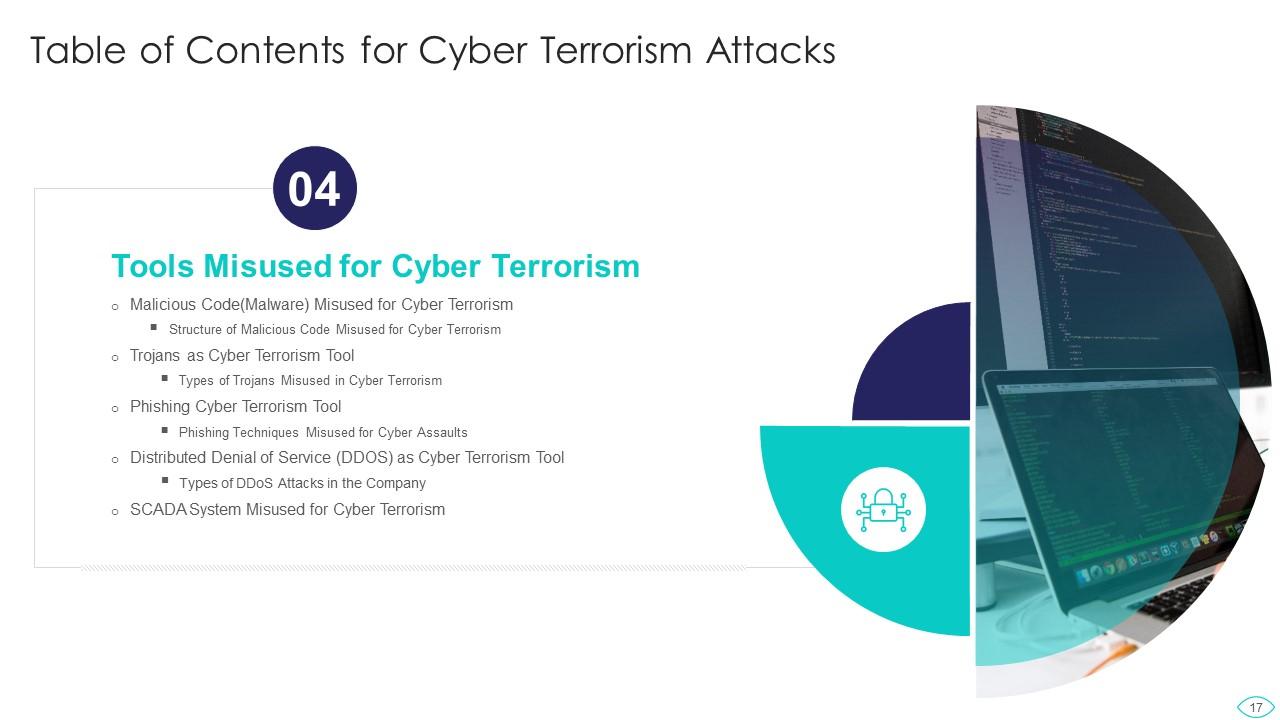

Diapositiva 17 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

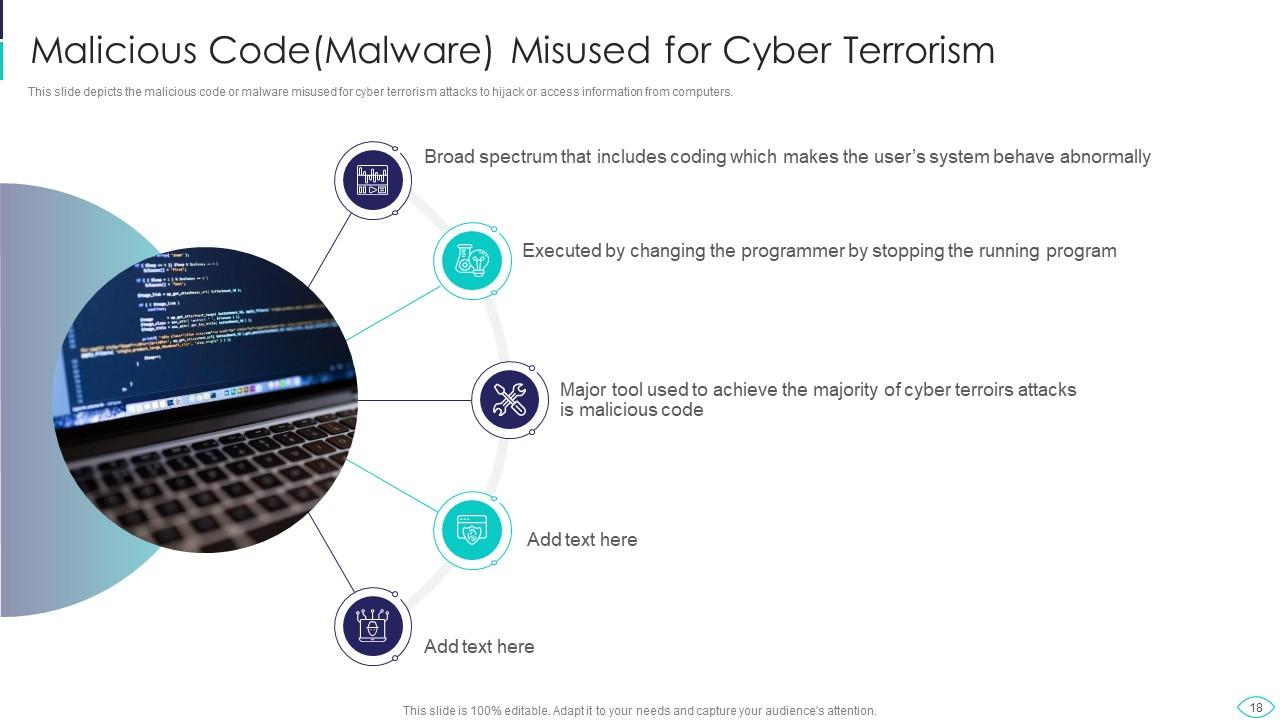

Diapositiva 18 : Esta diapositiva presenta código malicioso o malware utilizado indebidamente por el terrorismo cibernético para secuestrar o acceder a la información.

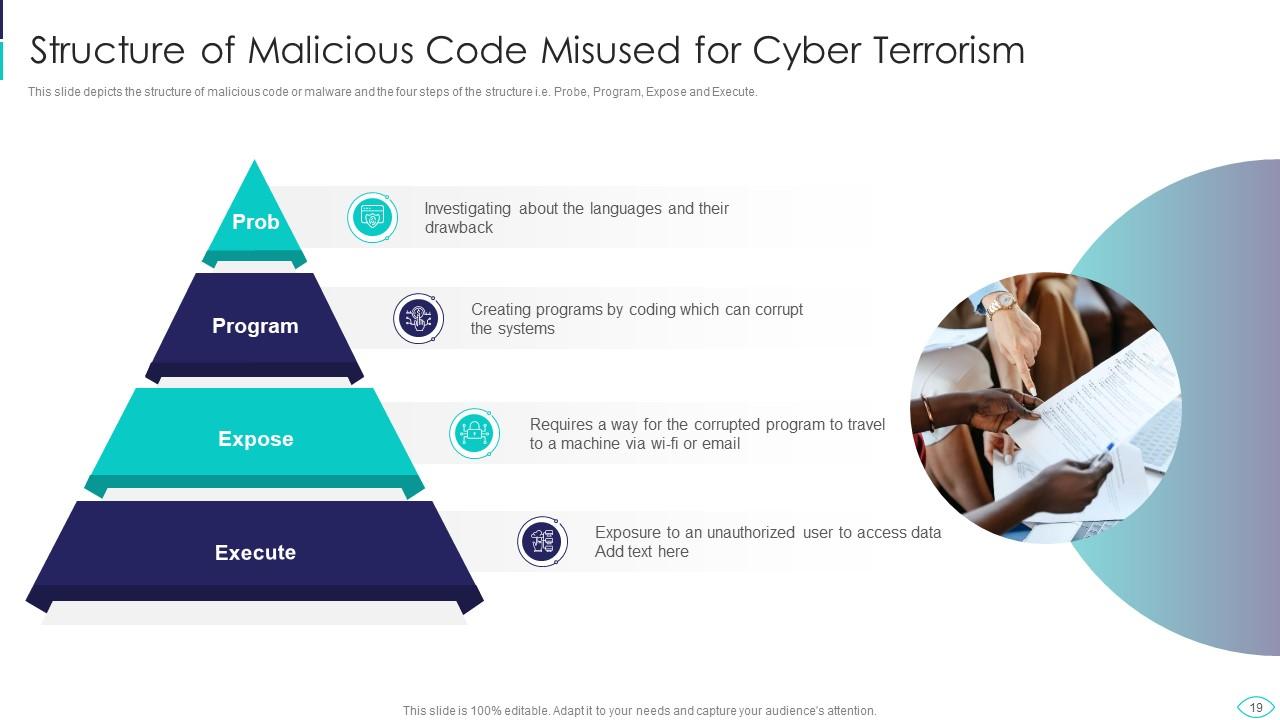

Diapositiva 19 : esta diapositiva muestra la estructura del código malicioso utilizado indebidamente para el terrorismo cibernético.

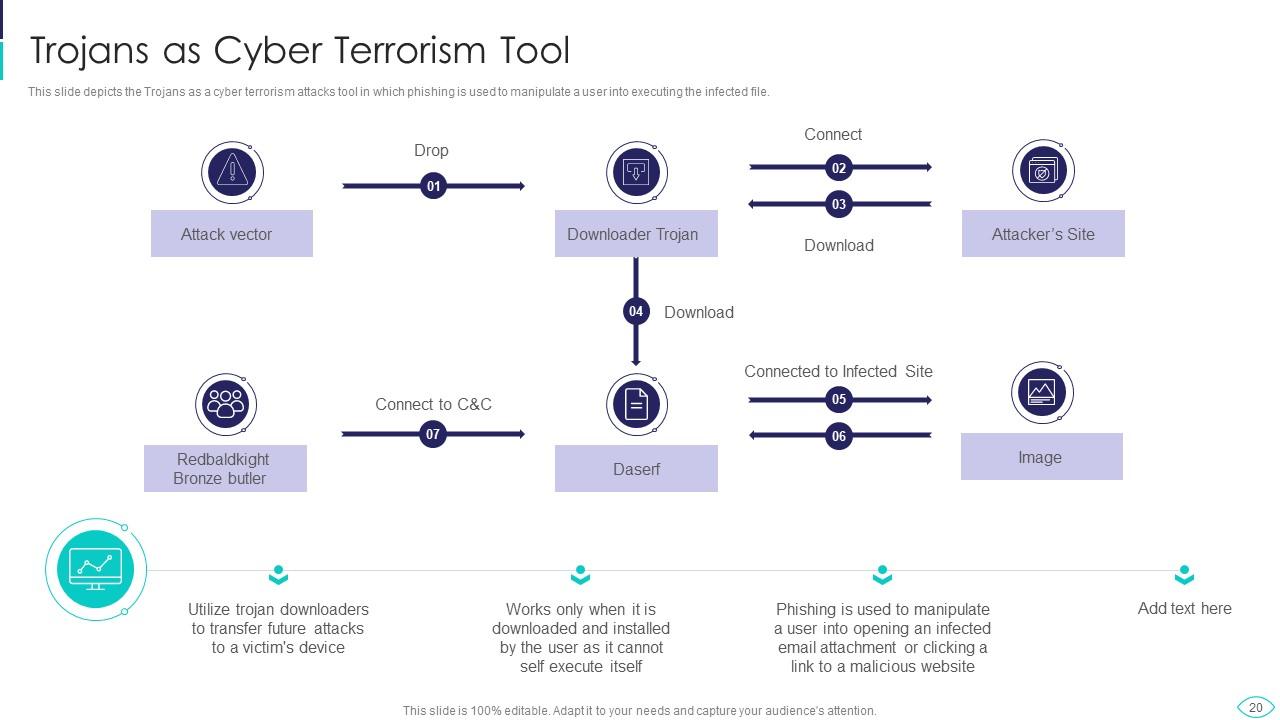

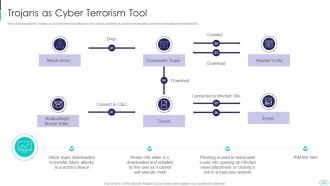

Diapositiva 20 : esta diapositiva representa a los troyanos como una herramienta de terrorismo cibernético en la que se utiliza el phishing para manipular a un usuario.

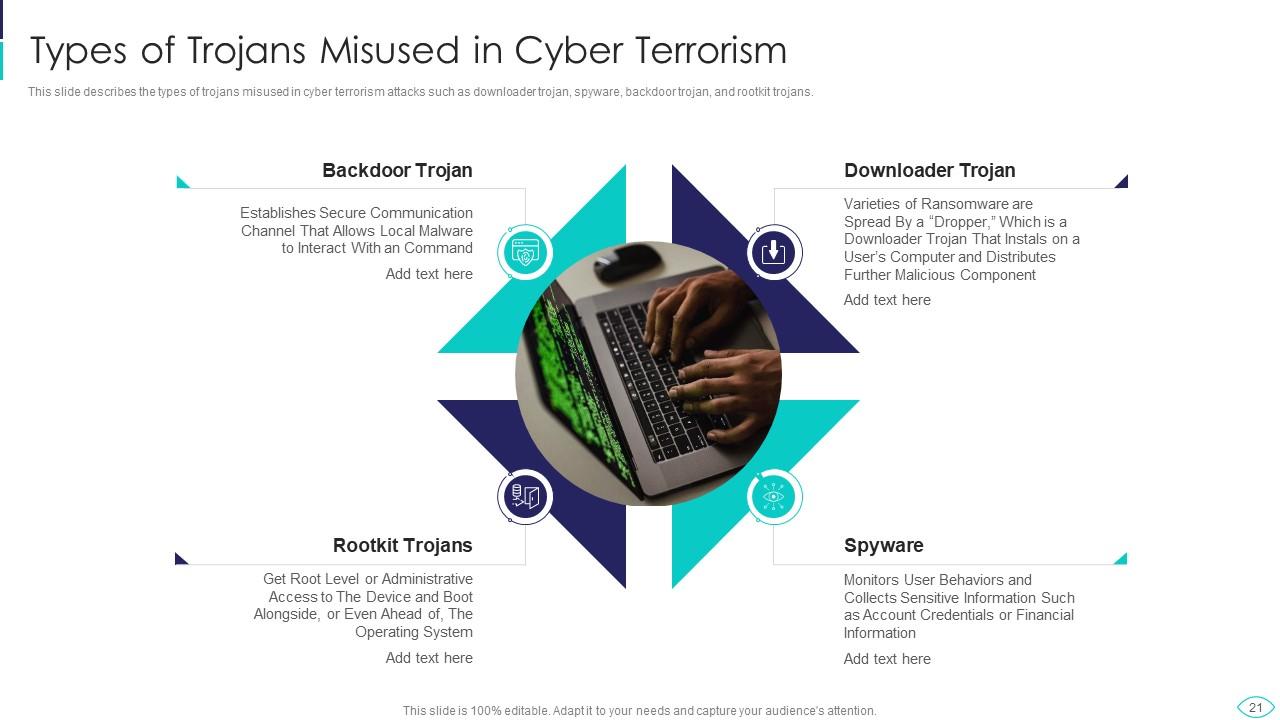

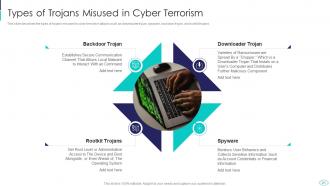

Diapositiva 21 : esta diapositiva muestra los tipos de troyanos mal utilizados en el terrorismo cibernético, como troyanos de descarga, spyware, troyanos de puerta trasera, etc.

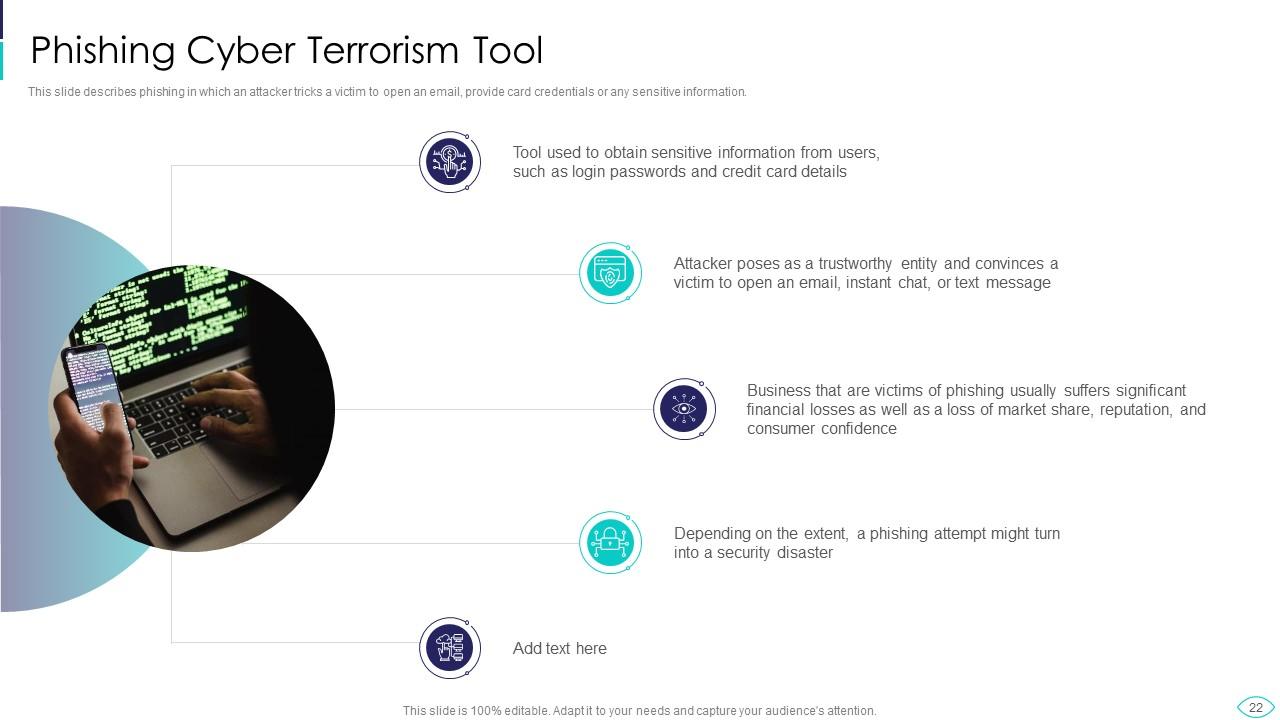

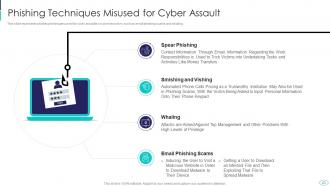

Diapositiva 22 : esta diapositiva muestra el phishing en el que un atacante engaña a la víctima para que abra un correo electrónico.

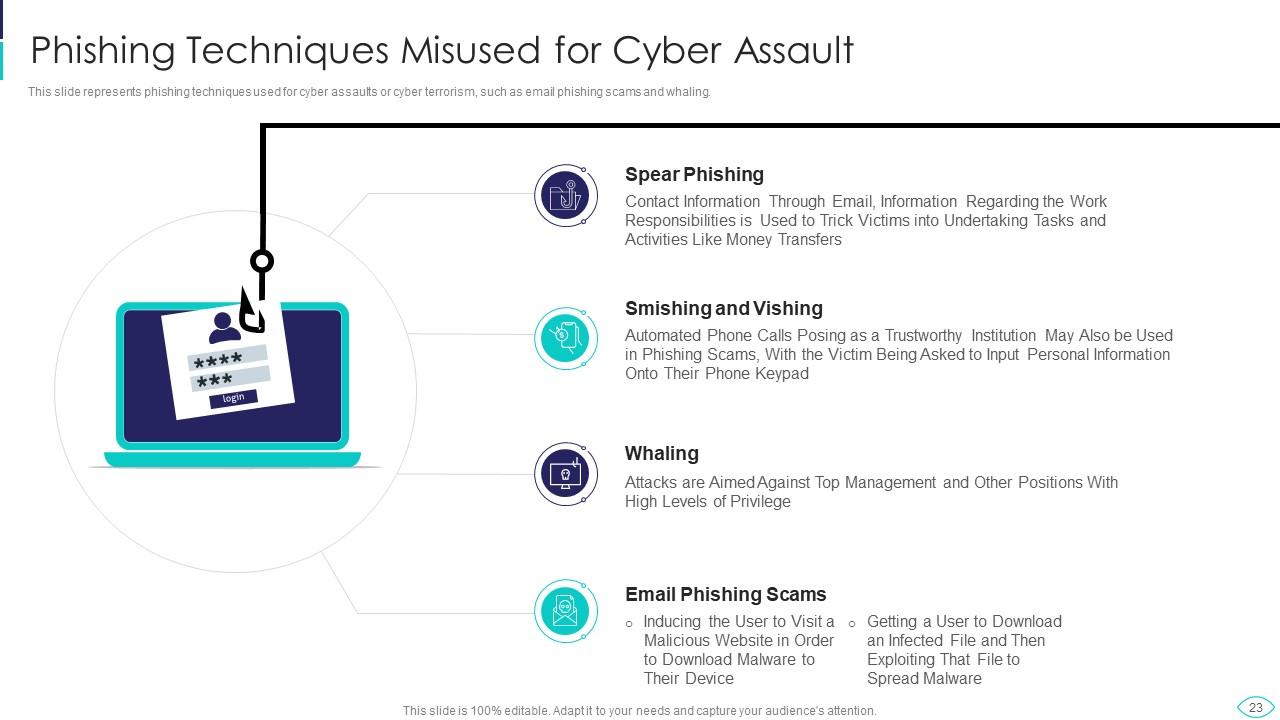

Diapositiva 23 : Esta diapositiva presenta las técnicas de phishing mal utilizadas para ataques cibernéticos.

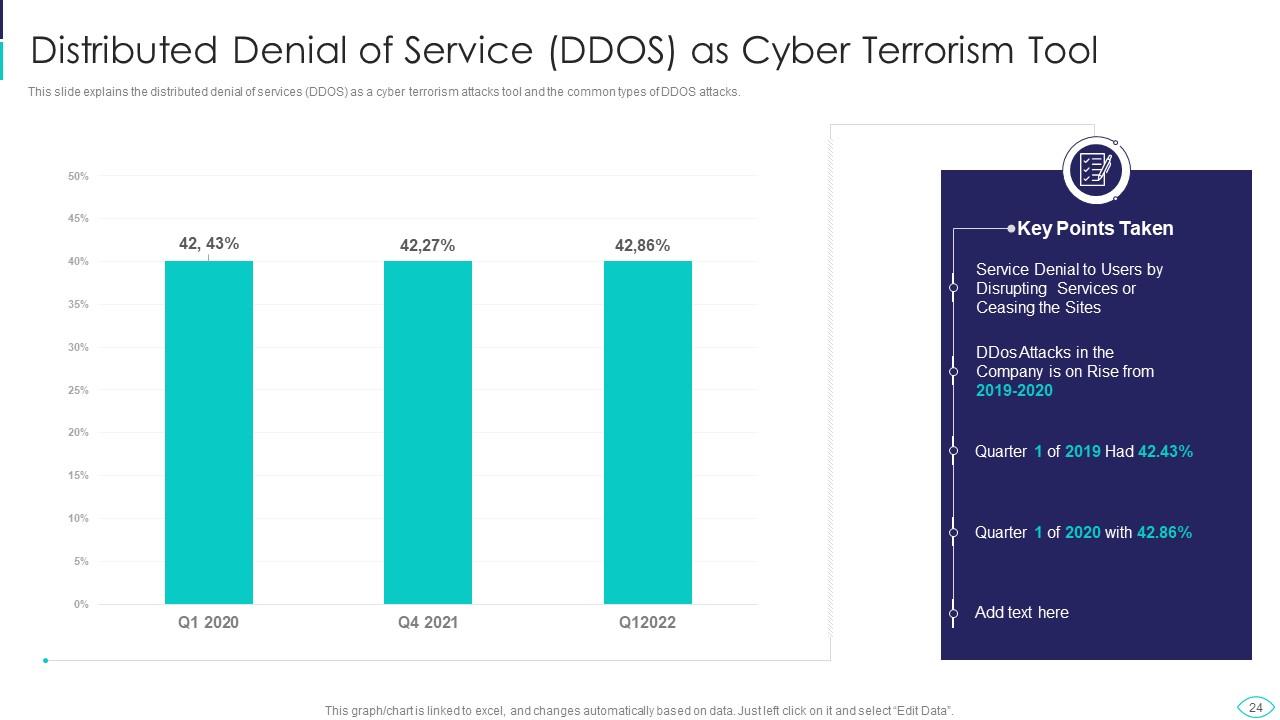

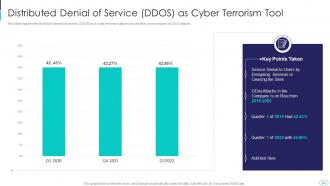

Diapositiva 24 : esta diapositiva muestra la denegación de servicio distribuida (DDOS) como terrorismo cibernético también.

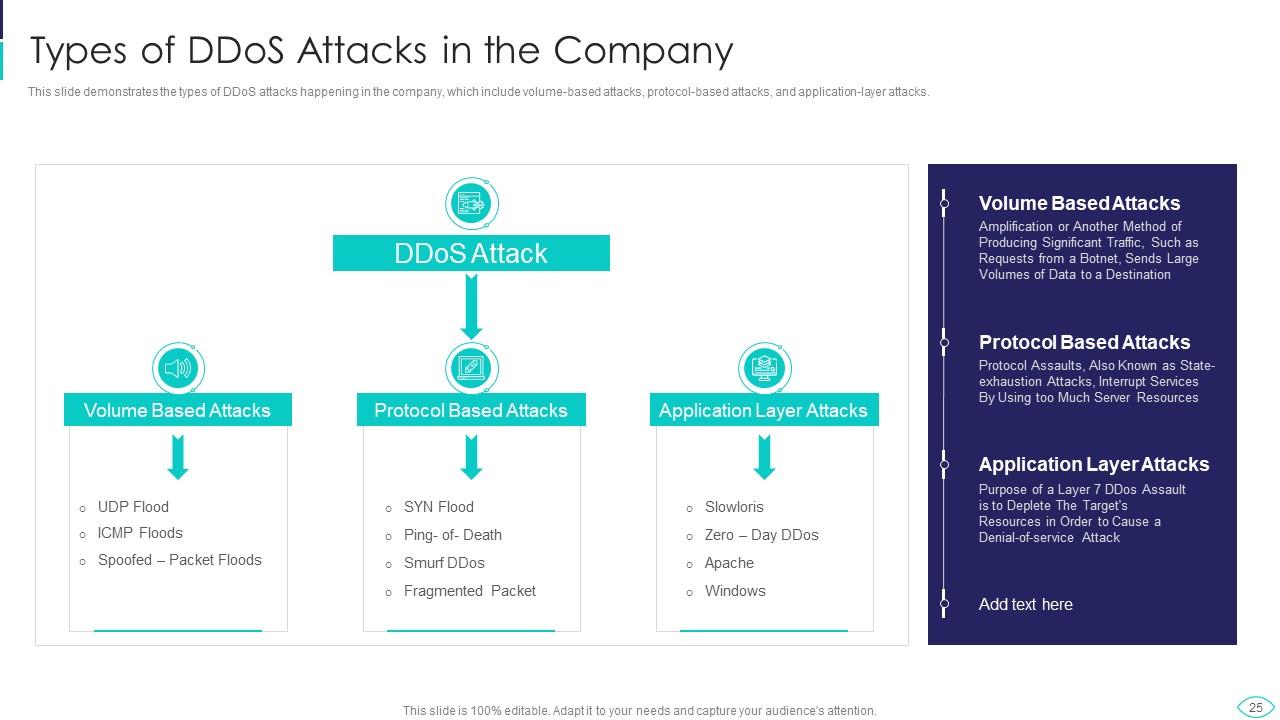

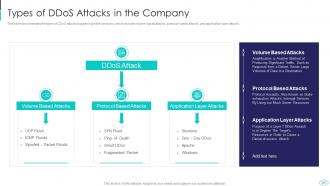

Diapositiva 25 : esta diapositiva representa los tipos de ataques DDoS que ocurren en la empresa, que incluyen ataques basados en volumen, ataques basados en protocolo, etc.

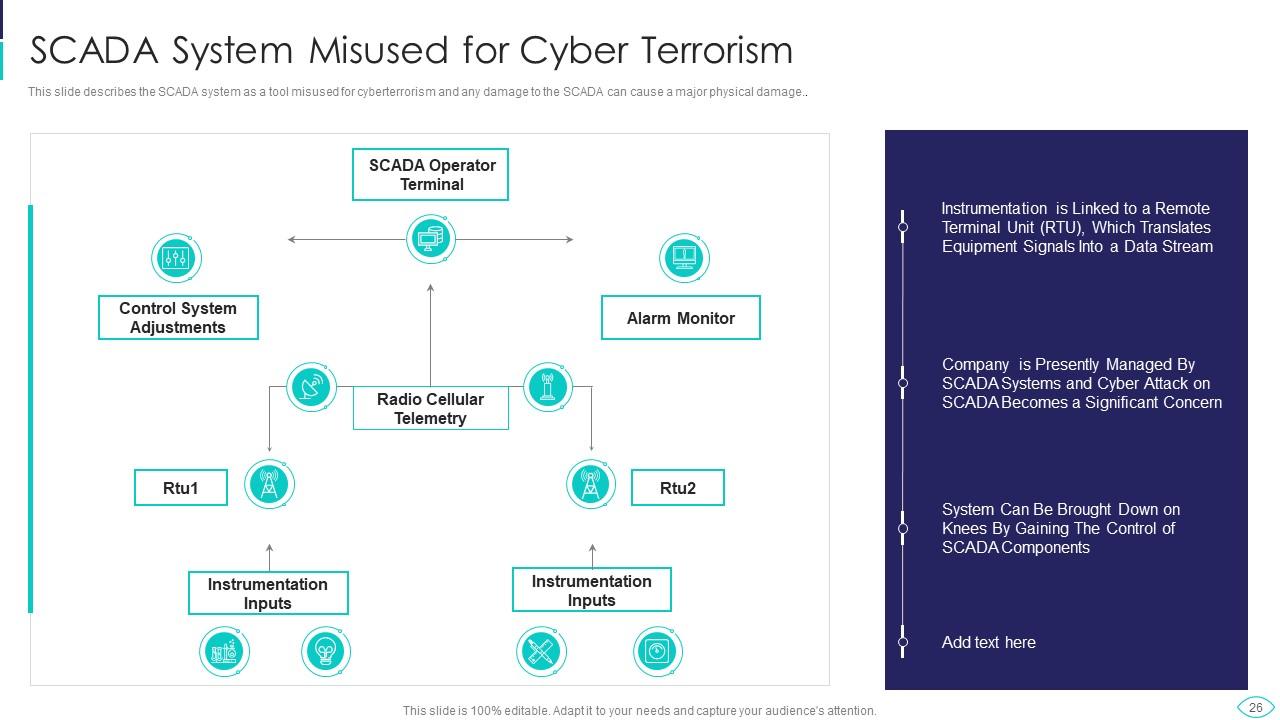

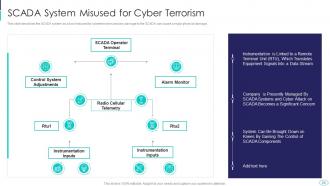

Diapositiva 26 : Esta diapositiva muestra el sistema SCADA como una herramienta mal utilizada para el ciberterrorismo y cualquier daño al SCADA.

Diapositiva 27 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

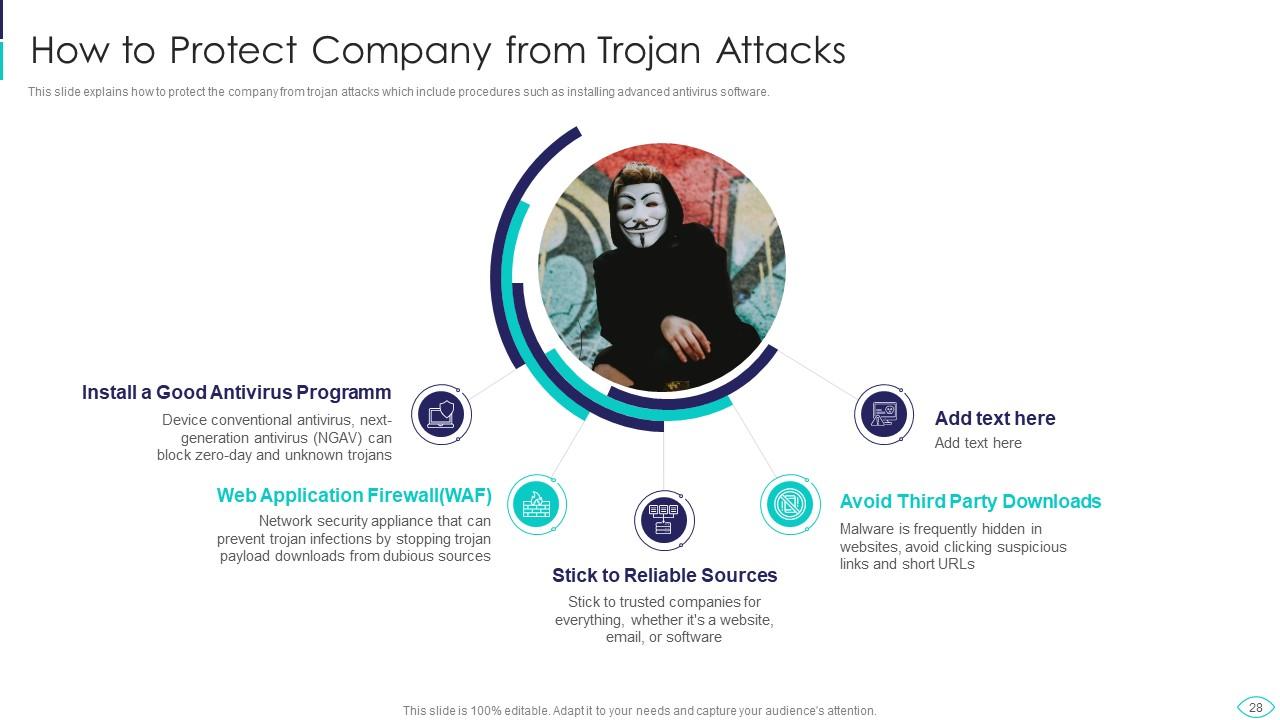

Diapositiva 28 : esta diapositiva presenta cómo proteger a la empresa de los ataques de troyanos.

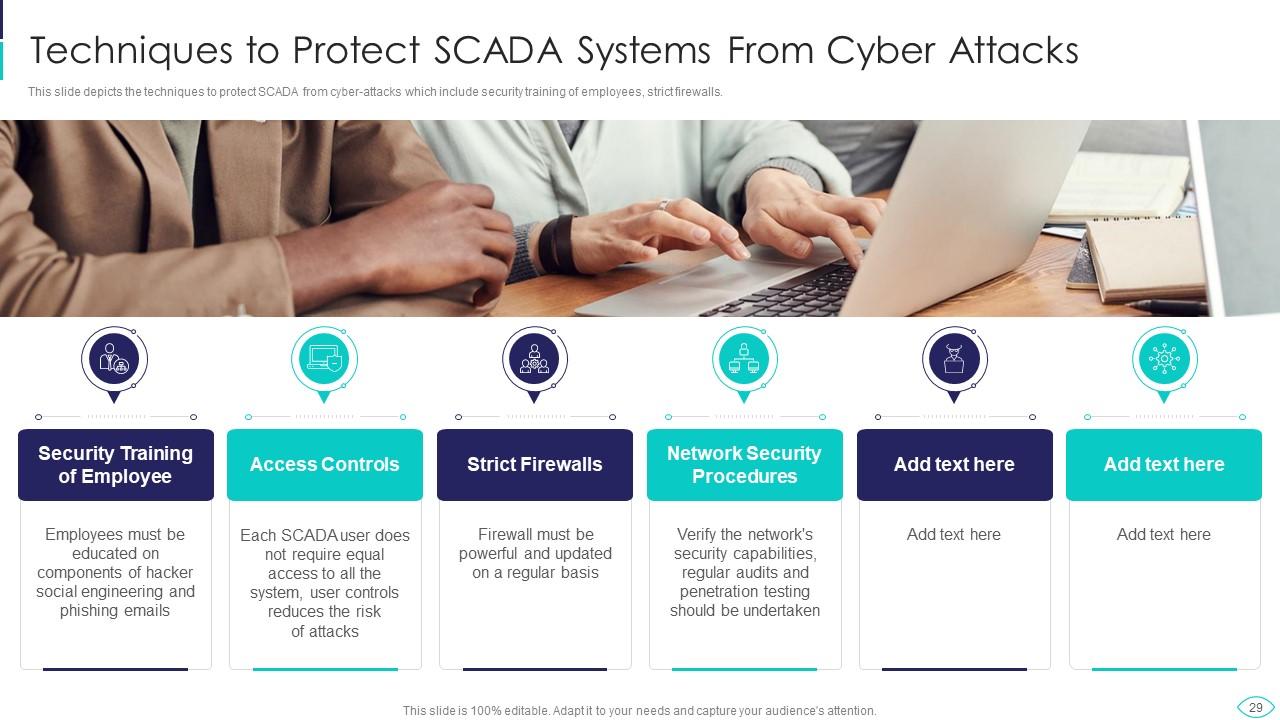

Diapositiva 29 : Esta diapositiva muestra Técnicas para proteger los sistemas SCADA de los ataques cibernéticos.

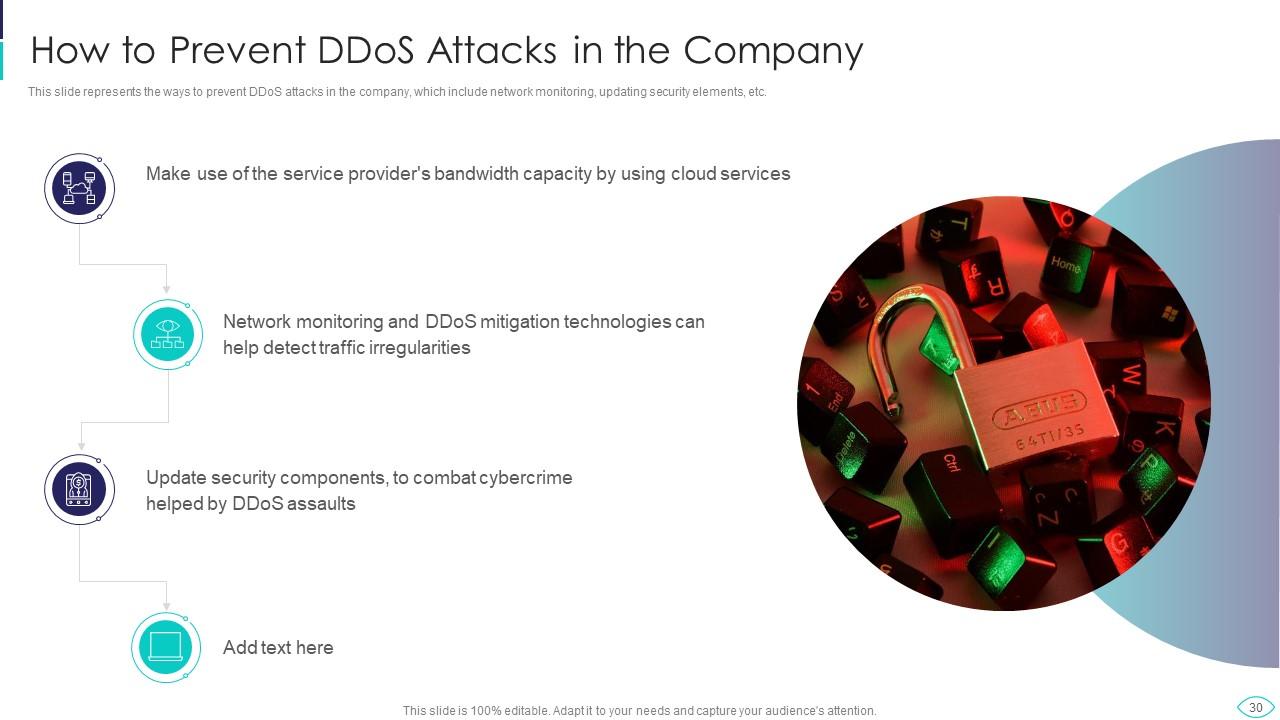

Diapositiva 30 : Esta diapositiva representa cómo prevenir ataques DDoS en la empresa.

Diapositiva 31 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

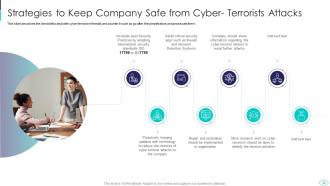

Diapositiva 32 : Esta diapositiva muestra las estrategias para mantener a la empresa a salvo de los ataques de los ciberterroristas.

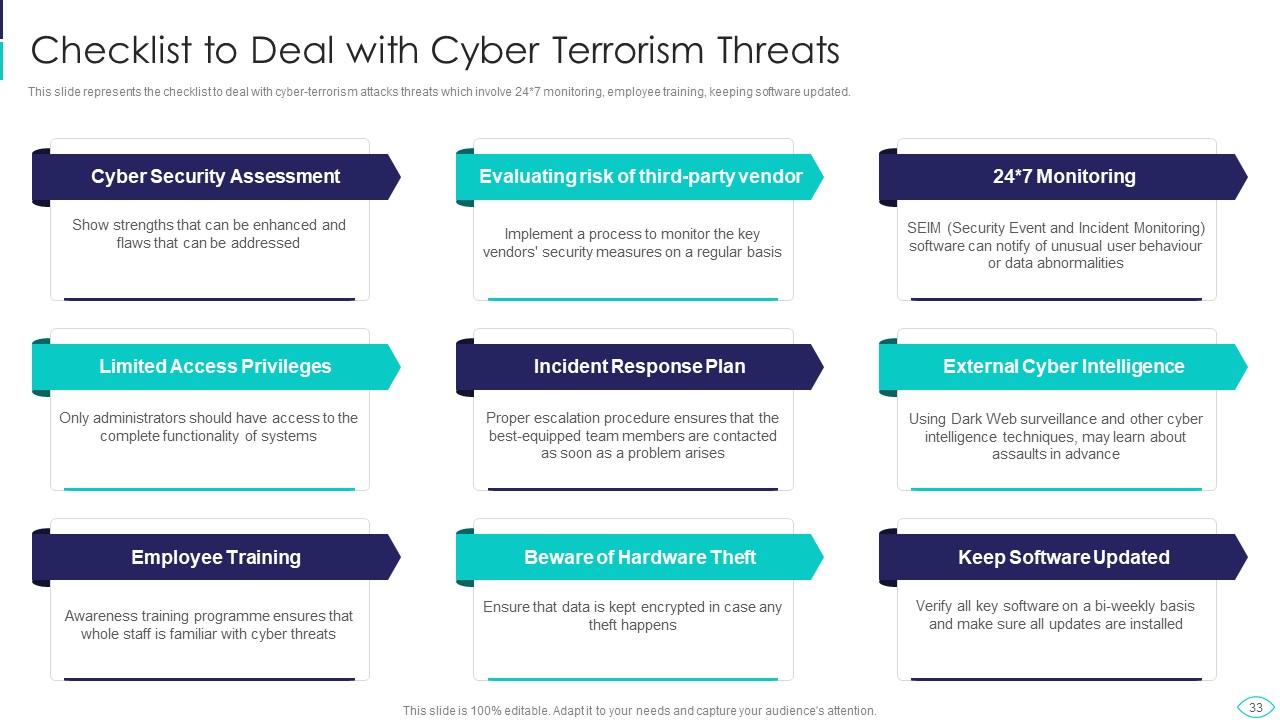

Diapositiva 33 : Esta diapositiva presenta la Lista de verificación para hacer frente a las amenazas del terrorismo cibernético.

Diapositiva 34 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

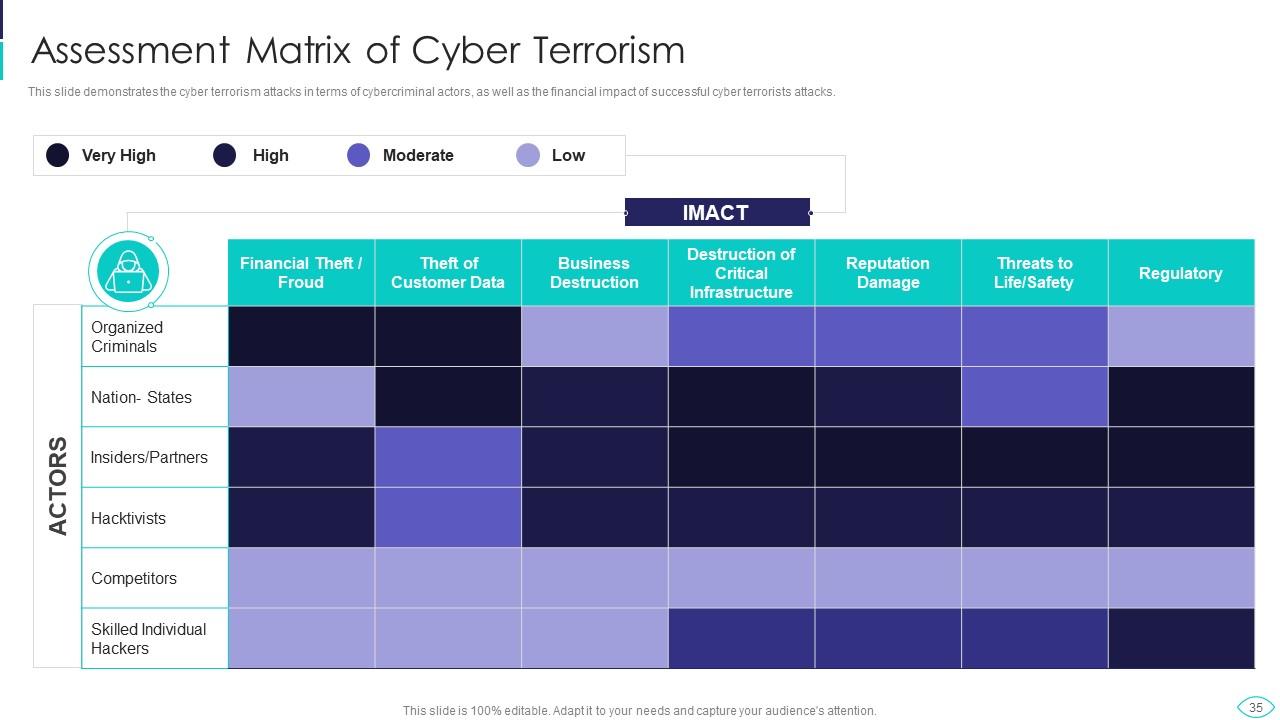

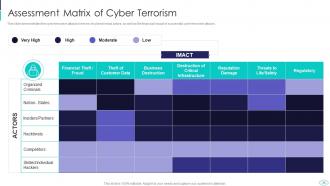

Diapositiva 35 : Esta diapositiva representa el terrorismo cibernético en términos de actores cibercriminales, así como el impacto financiero de los ataques terroristas cibernéticos exitosos.

Diapositiva 36 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

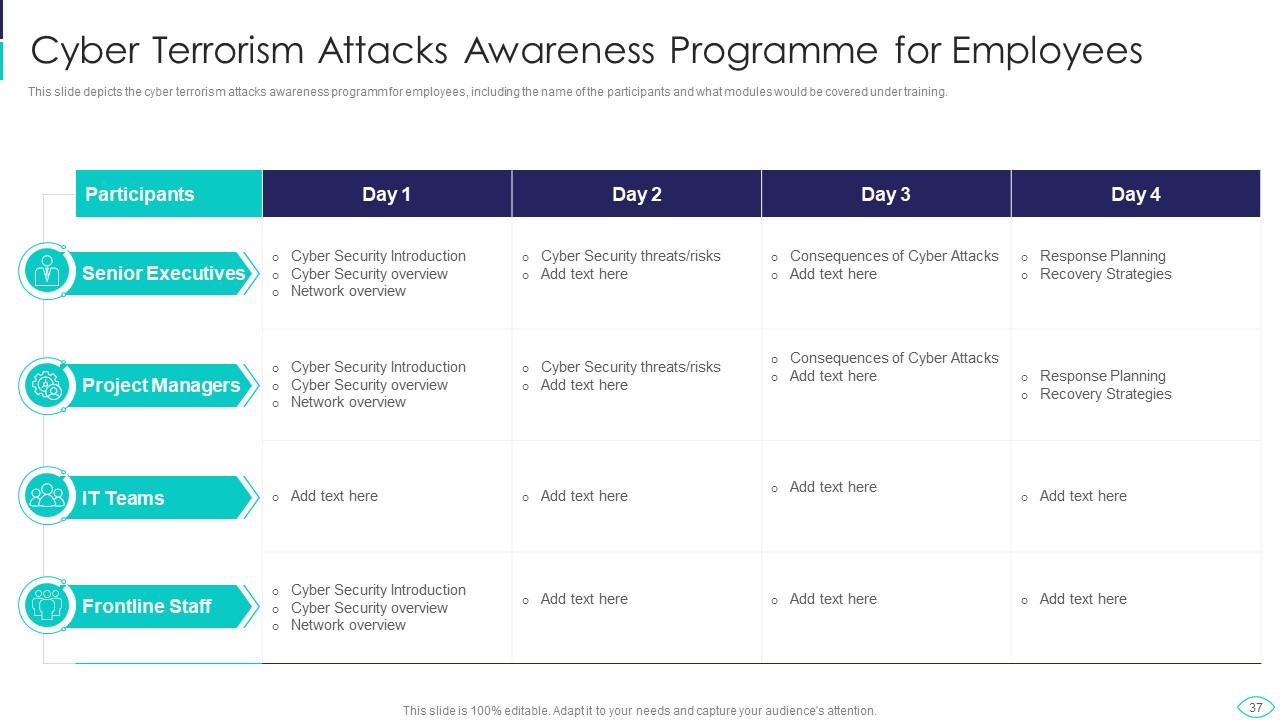

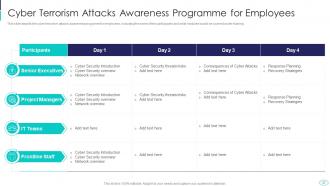

Diapositiva 37 : Esta diapositiva muestra el Programa de concientización sobre el terrorismo cibernético para empleados.

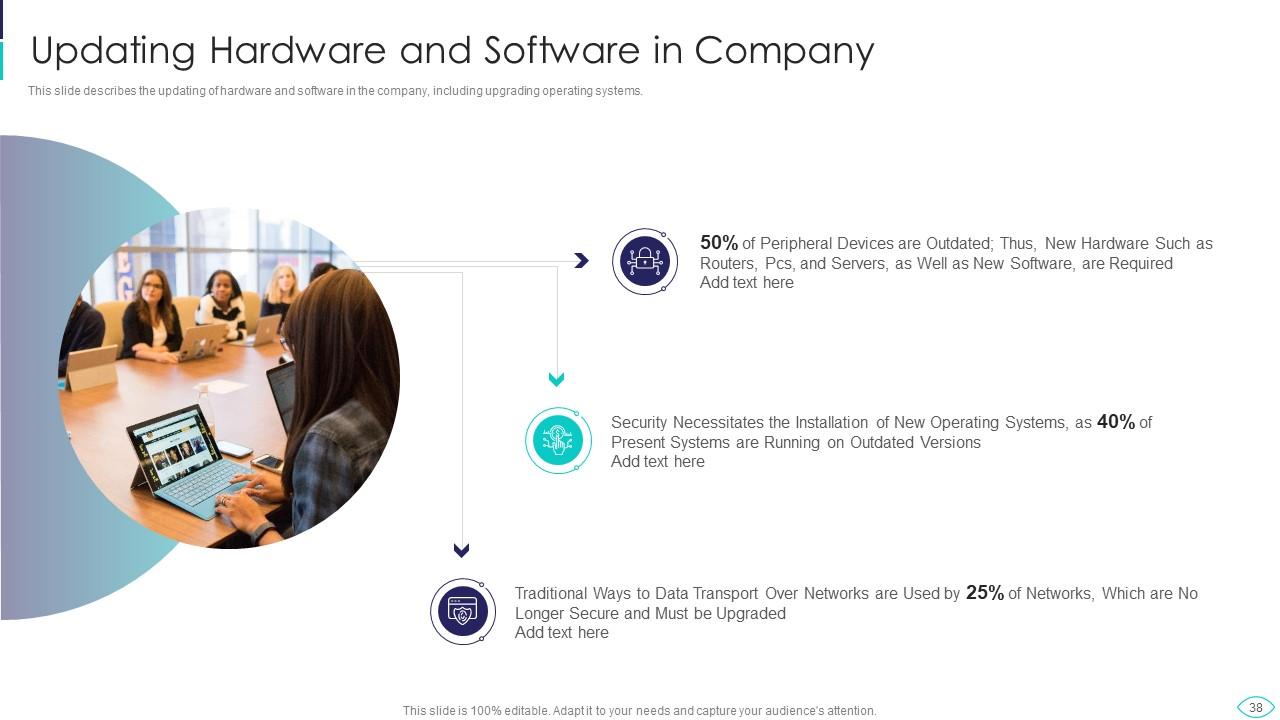

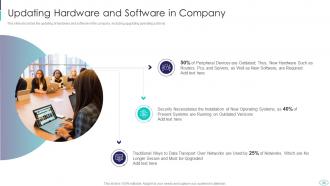

Diapositiva 38 : Esta diapositiva presenta la actualización de hardware y software en la empresa, incluida la actualización de los sistemas operativos.

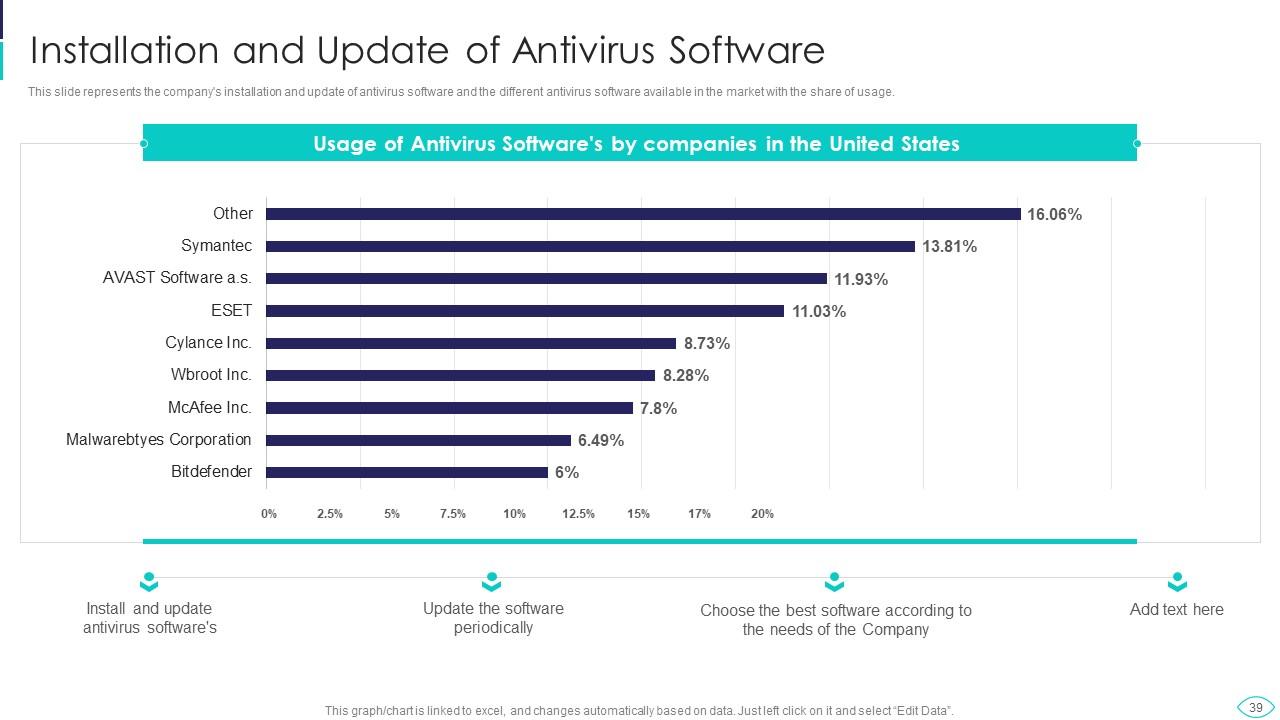

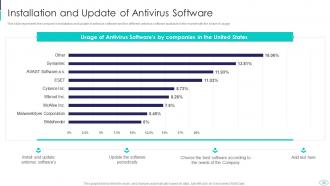

Diapositiva 39 : Esta diapositiva muestra la instalación y actualización del software antivirus de la empresa y los diferentes software antivirus disponibles en el mercado.

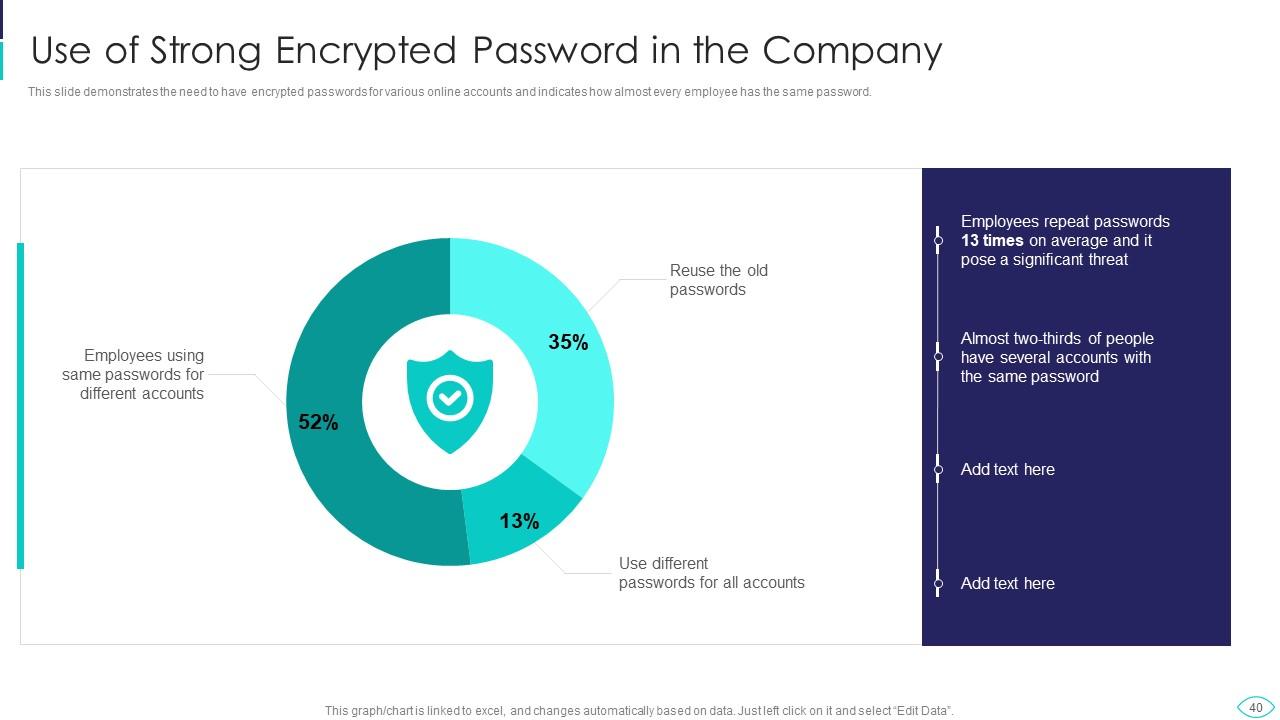

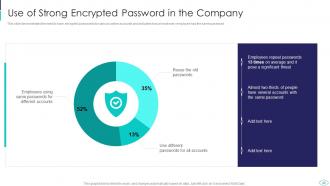

Diapositiva 40 : Esta diapositiva representa el uso de una contraseña cifrada segura en la empresa.

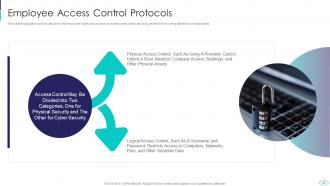

Diapositiva 41 : Esta diapositiva muestra que la administración y los empleados deben tener acceso limitado a la información.

Diapositiva 42 : Esta diapositiva muestra la importancia de hacer una copia de seguridad de los datos privados, lo que permite la recuperación de datos en el evento.

Diapositiva 43 : Esta diapositiva presenta elementos que se tendrán en cuenta al establecer un plan de recuperación.

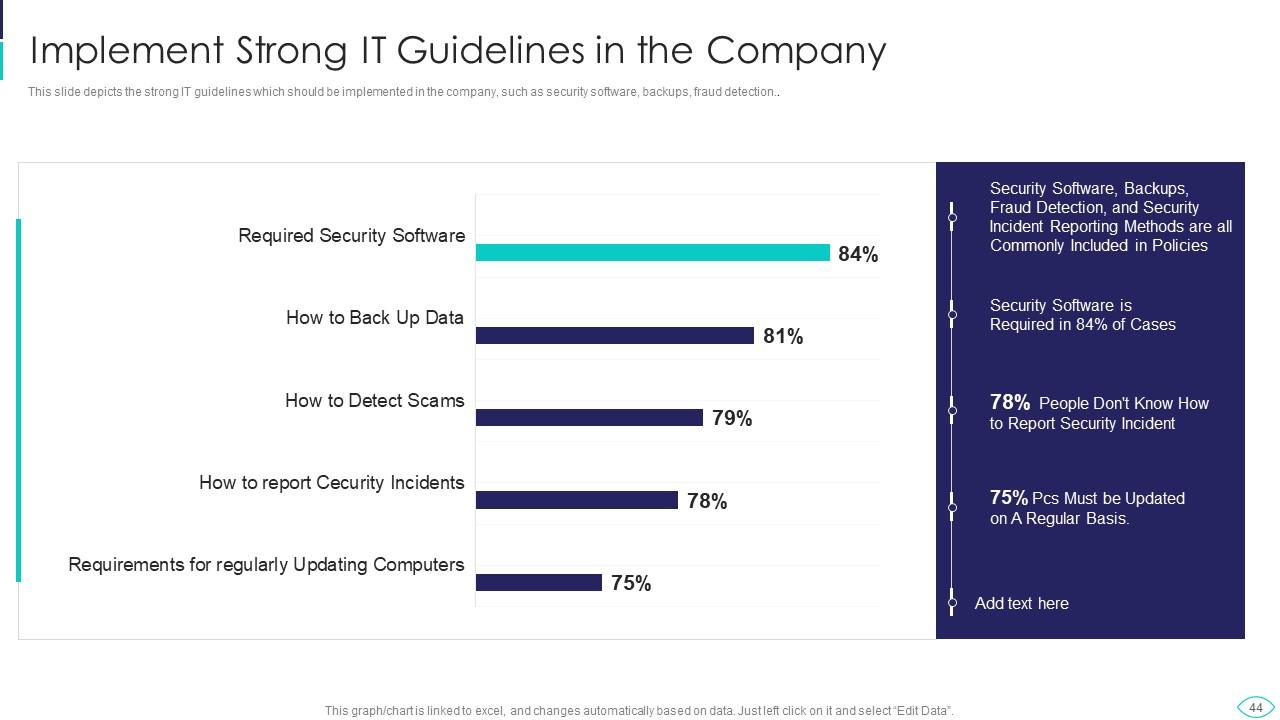

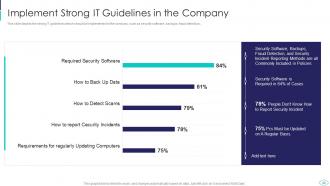

Diapositiva 44 : Esta diapositiva muestra pautas sólidas de TI que deben implementarse en la empresa.

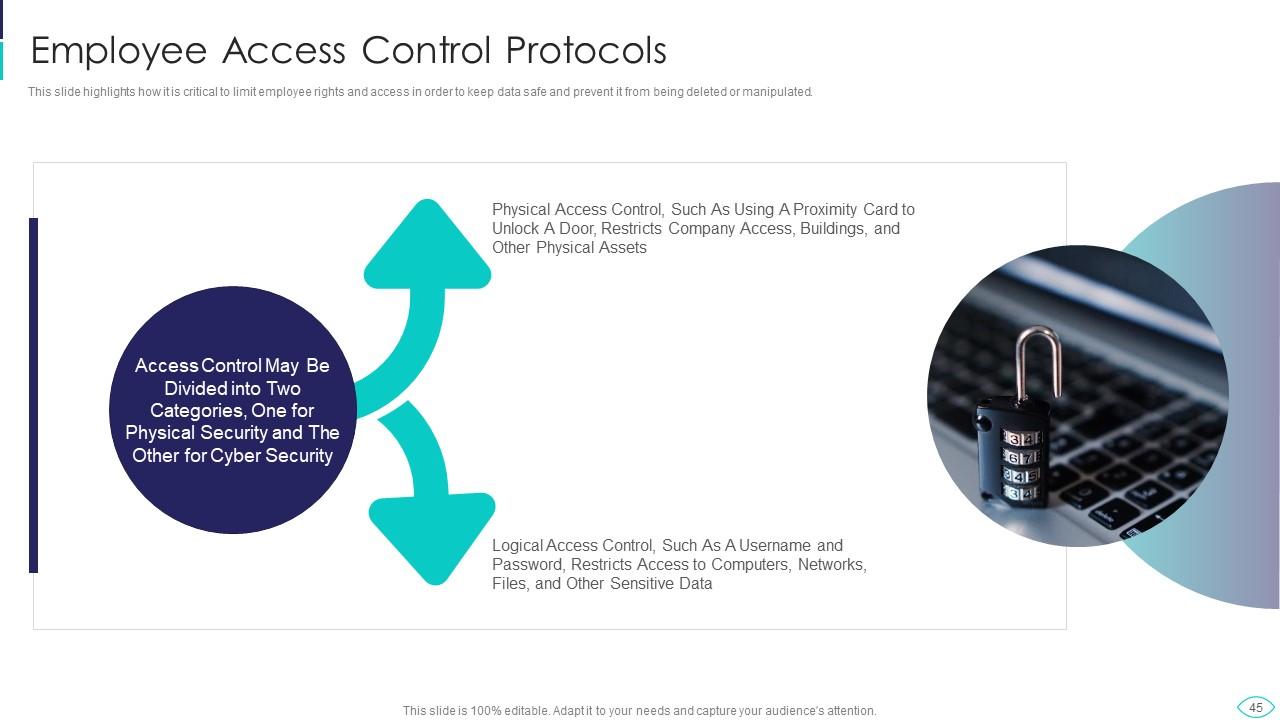

Diapositiva 45 : Esta diapositiva representa cómo es fundamental limitar los derechos y el acceso de los empleados para mantener la seguridad de los datos.

Diapositiva 46 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

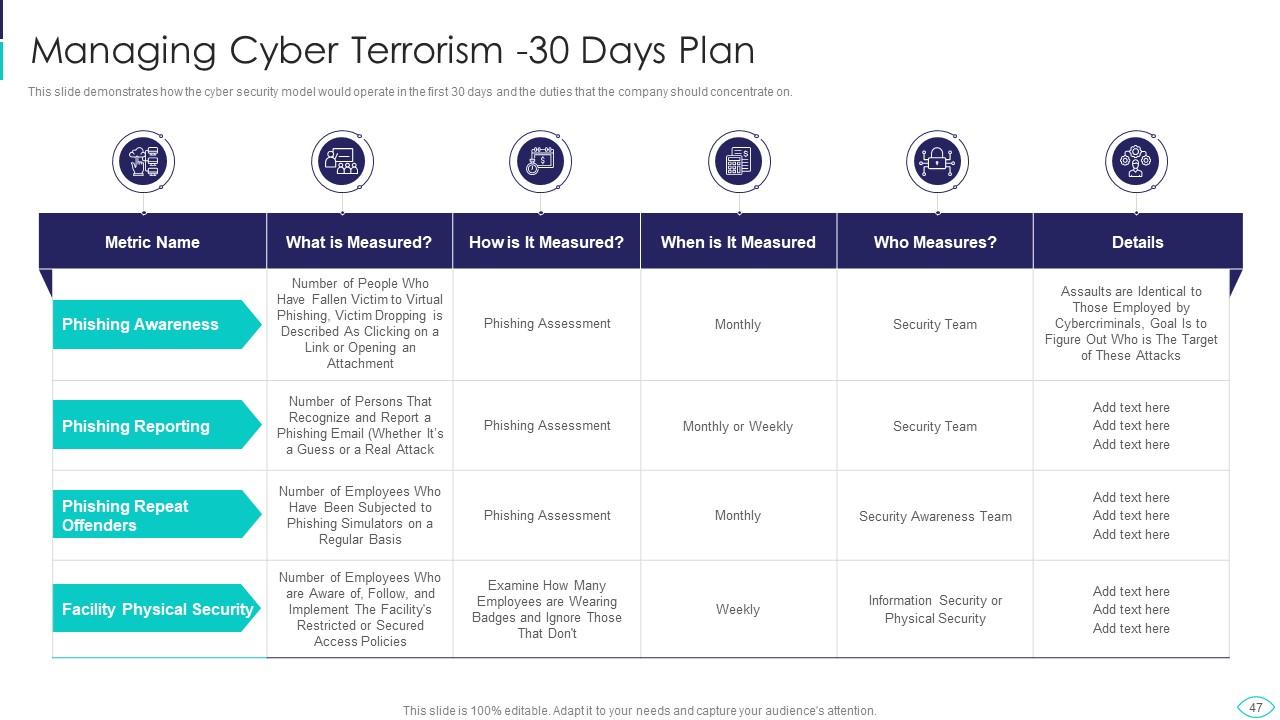

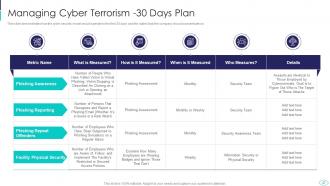

Diapositiva 47 : Esta diapositiva muestra cómo funcionaría el modelo de ciberseguridad en los primeros 30 días.

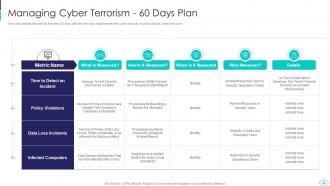

Diapositiva 48 : Esta diapositiva presenta el plan para los próximos 60 días después de que la empresa haya implementado el modelo de seguridad cibernética.

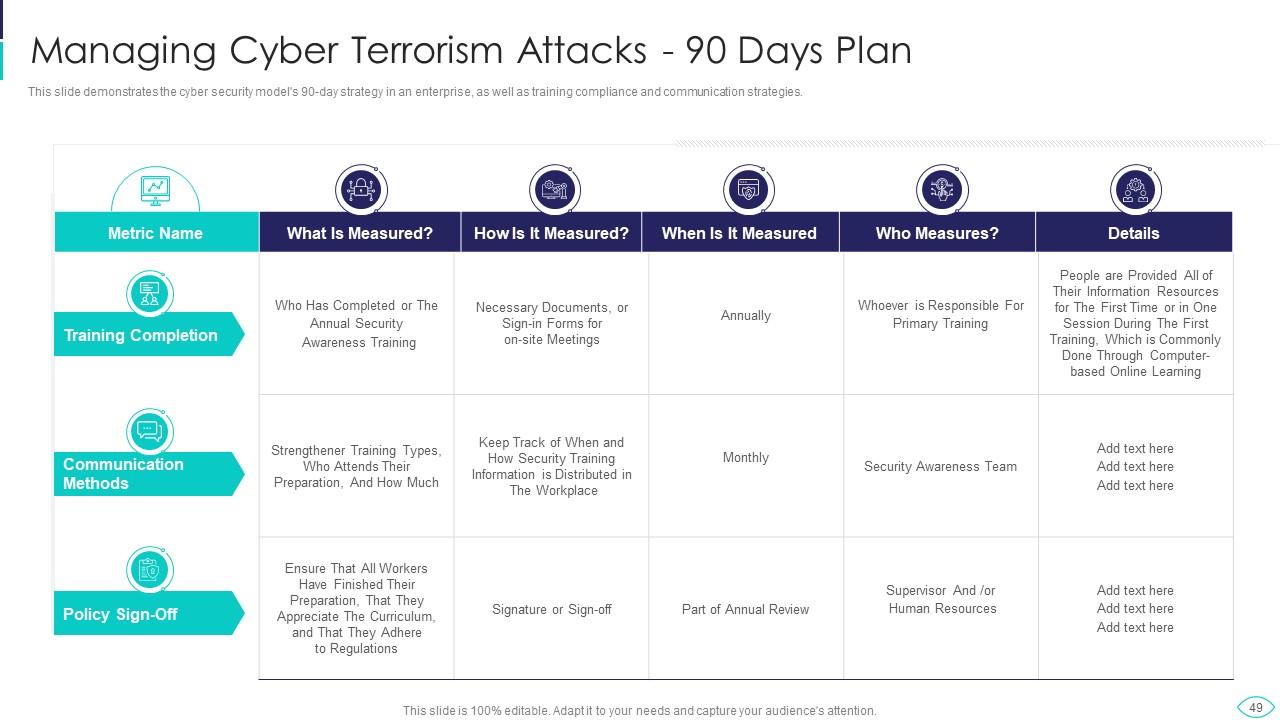

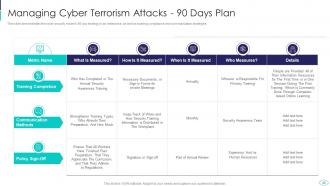

Diapositiva 49 : Esta diapositiva muestra la estrategia de 90 días del modelo de seguridad cibernética en una empresa.

Diapositiva 50 : esta diapositiva representa el título de los temas que se cubrirán a continuación en la plantilla.

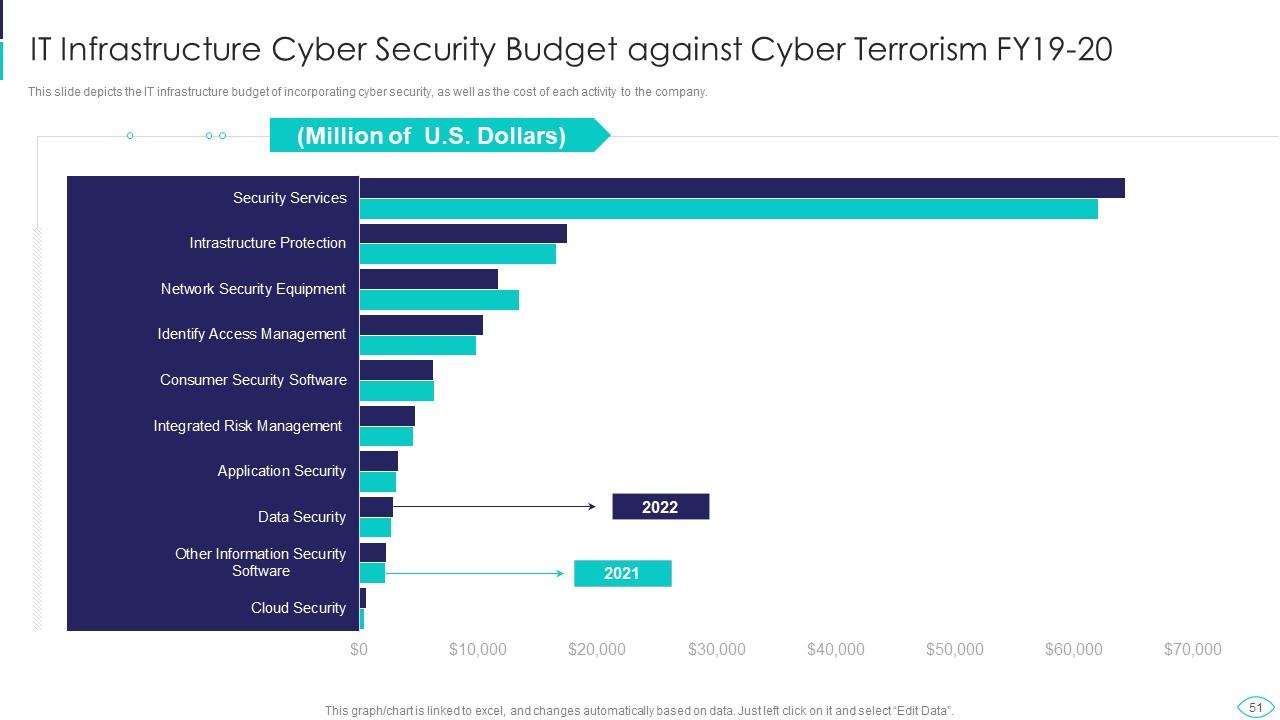

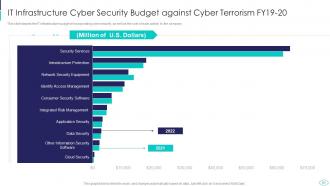

Diapositiva 51 : Esta diapositiva muestra el presupuesto de infraestructura de TI para incorporar seguridad cibernética.

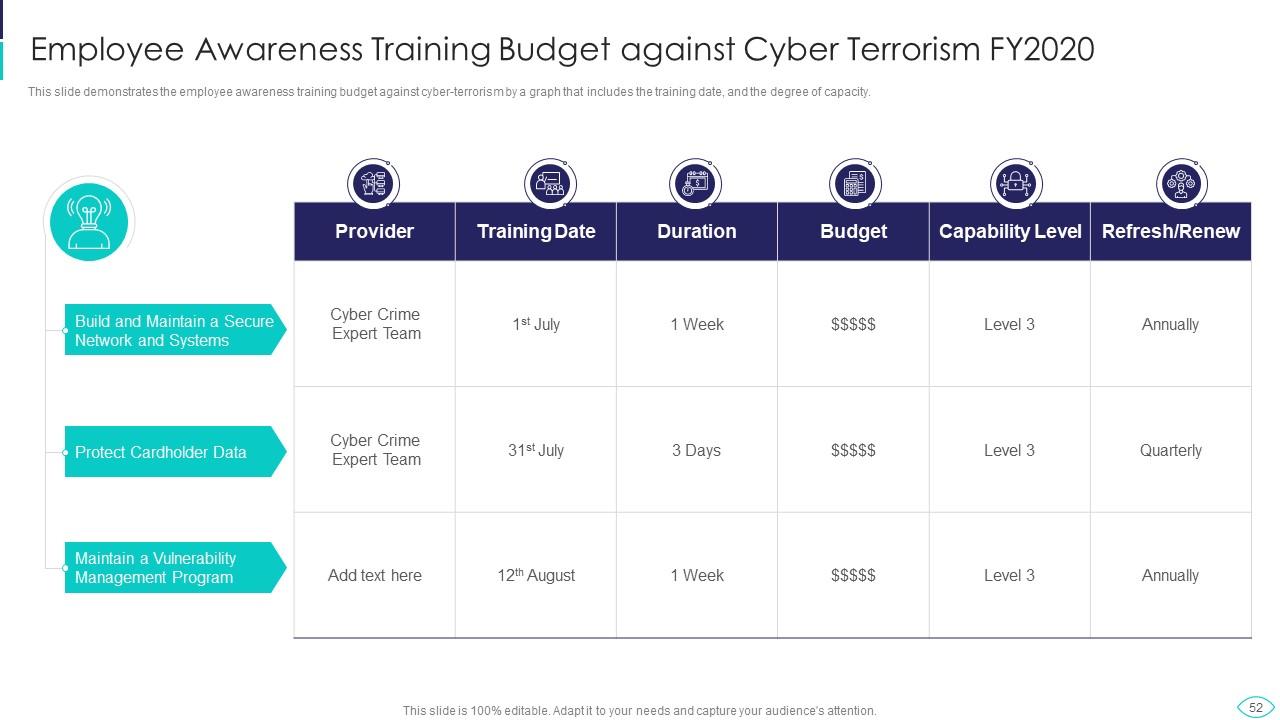

Diapositiva 52 : Esta diapositiva muestra el presupuesto de capacitación para la concientización de los empleados contra el terrorismo cibernético para el año fiscal 2020.

Diapositiva 53 : Esta diapositiva presenta el título de los temas que se cubrirán a continuación en la plantilla.

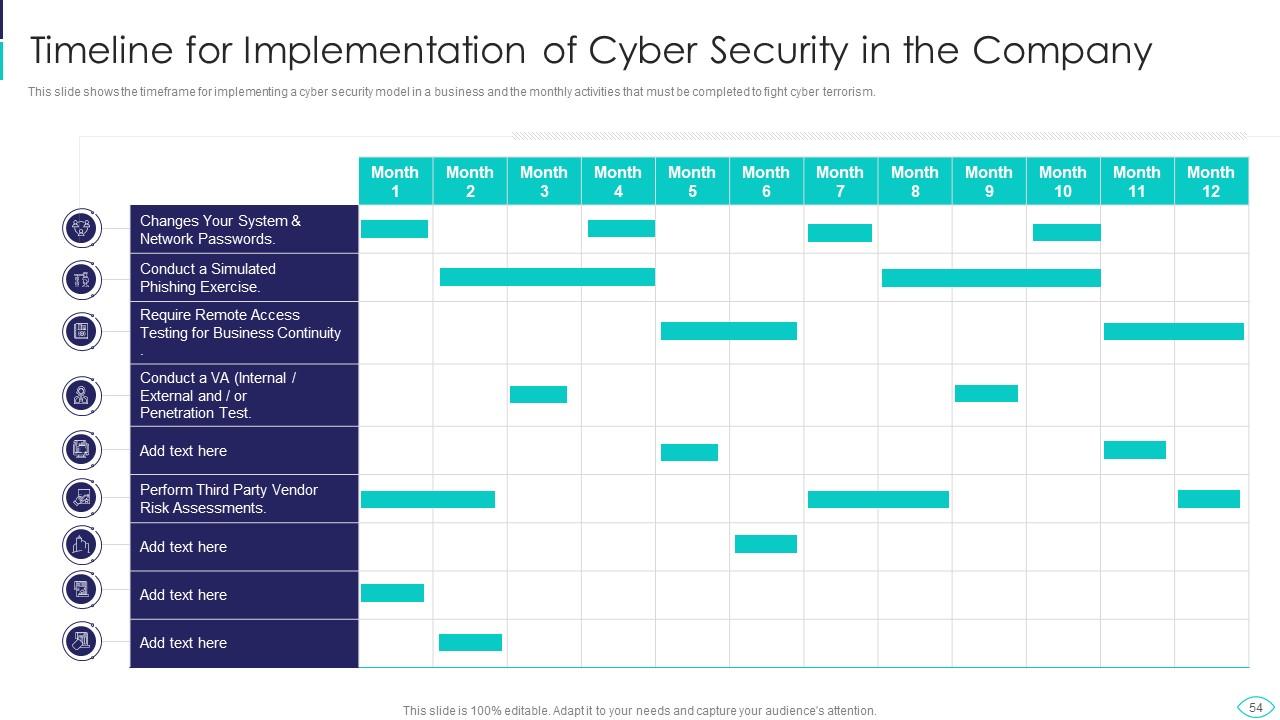

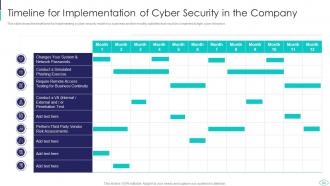

Diapositiva 54 : esta diapositiva muestra el cronograma para la implementación de la seguridad cibernética en la empresa.

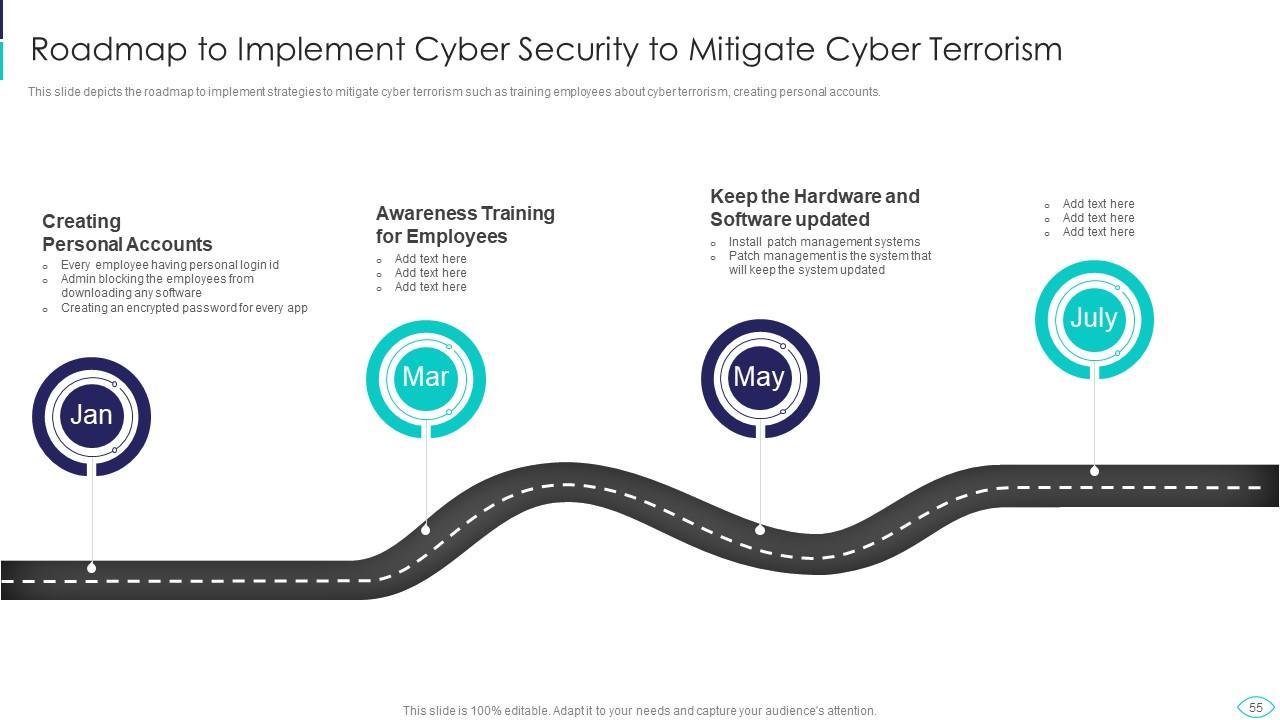

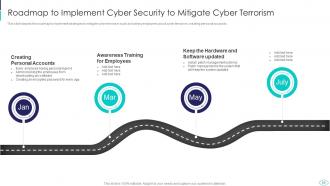

Diapositiva 55 : Esta diapositiva representa la hoja de ruta para implementar la seguridad cibernética para mitigar el terrorismo cibernético.

Diapositiva 56 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

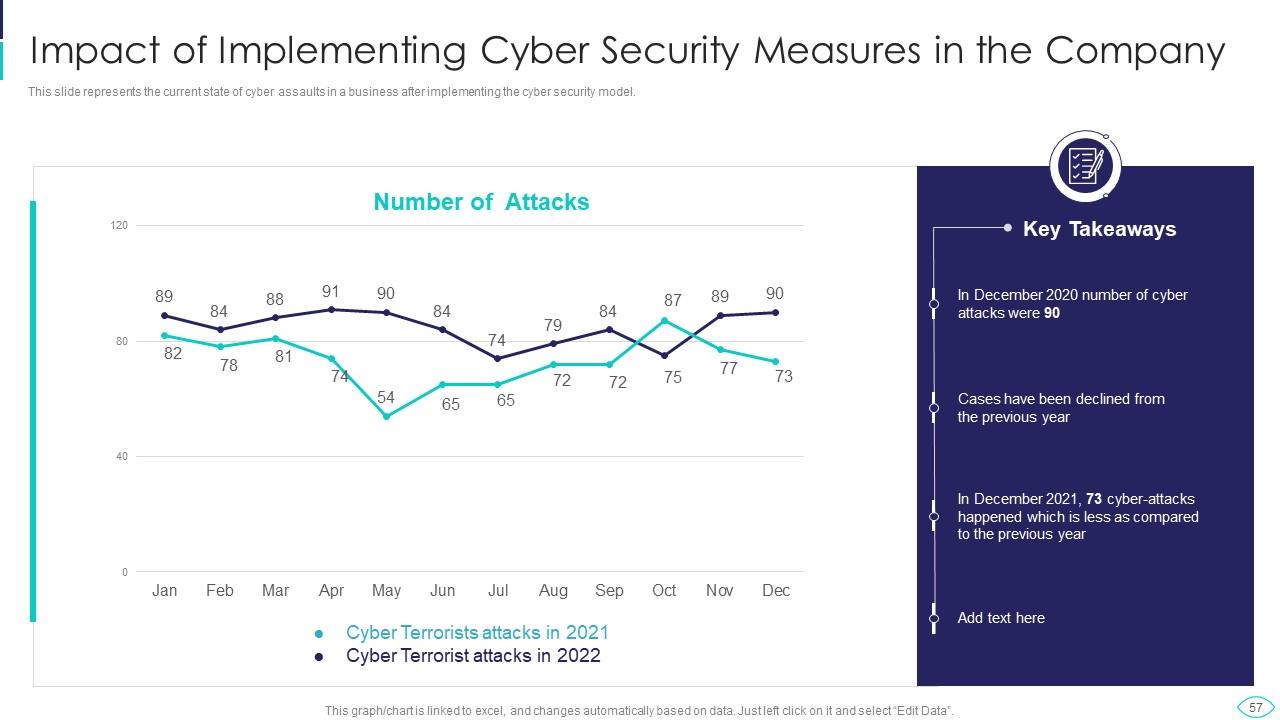

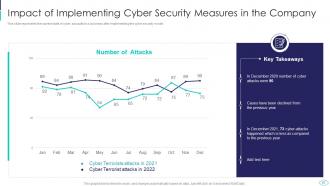

Diapositiva 57 : Esta diapositiva muestra el impacto de implementar medidas de ciberseguridad en la empresa.

Diapositiva 58 : Esta diapositiva presenta el título de los temas que se cubrirán a continuación en la plantilla.

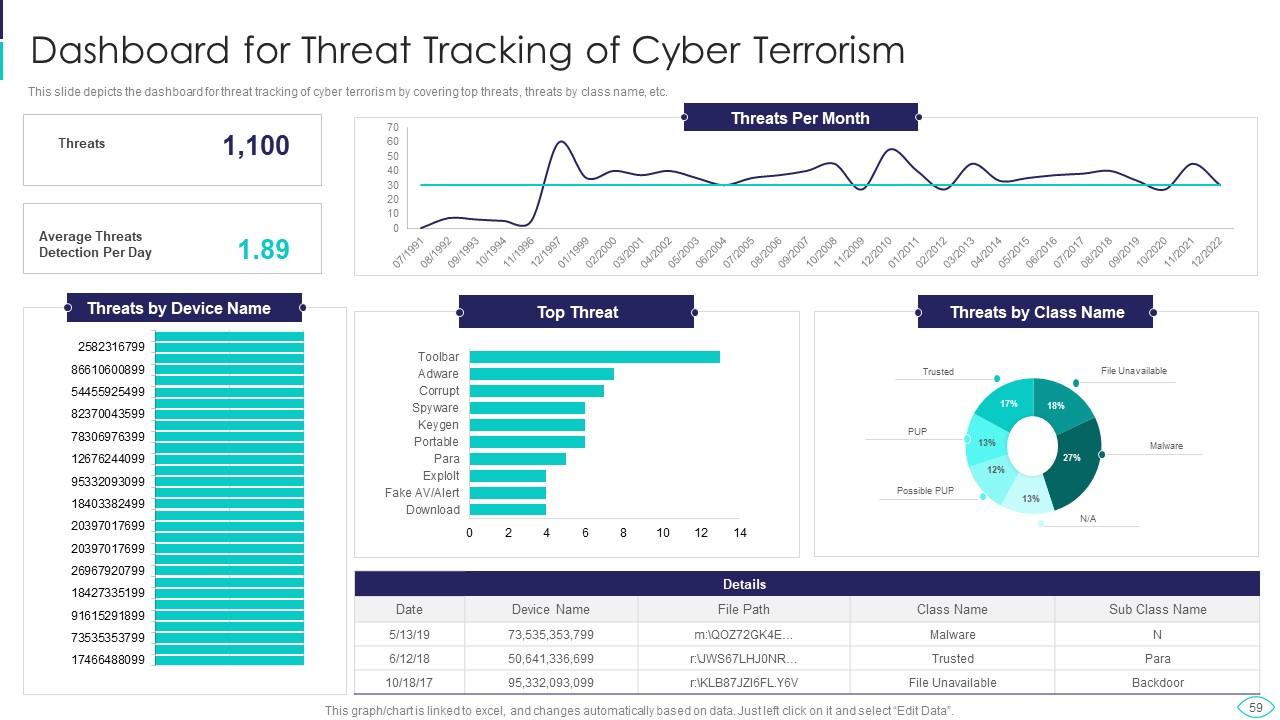

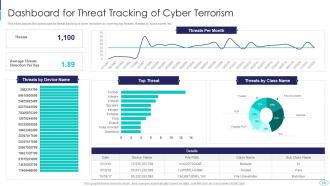

Diapositiva 59 : esta diapositiva muestra un panel para el seguimiento de amenazas de terrorismo cibernético al cubrir las principales amenazas, amenazas por nombre de clase, etc.

Diapositiva 60 : esta diapositiva muestra íconos para ataques de terrorismo cibernético.

Diapositiva 61 : Esta diapositiva se titula Diapositivas adicionales para avanzar.

Diapositiva 62 : Esta diapositiva describe el terrorismo cibernético y cómo se utiliza para acceder a información confidencial.

Diapositiva 63 : Esta diapositiva muestra la Peroración de los Ataques de Terrorismo Cibernético.

Diapositiva 64 : Esta es la diapositiva Acerca de nosotros para mostrar las especificaciones de la empresa, etc.

Diapositiva 65 : Esta es la diapositiva Nuestro objetivo. Indique sus objetivos aquí.

Diapositiva 66 : Esta diapositiva muestra Post-It Notes. Publique sus notas importantes aquí.

Diapositiva 67 : Esta es una diapositiva de comparación para establecer la comparación entre productos básicos, entidades, etc.

Diapositiva 68 : esta es una diapositiva de generación de ideas para exponer una nueva idea o resaltar información, especificaciones, etc.

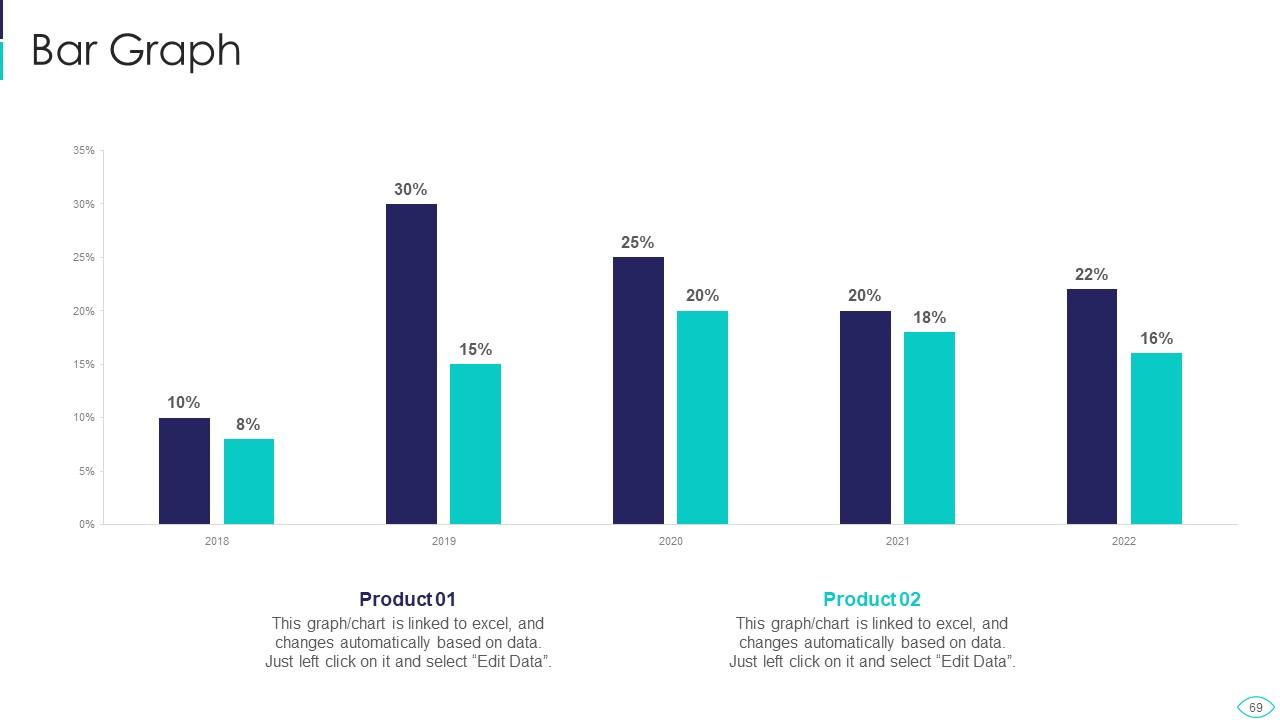

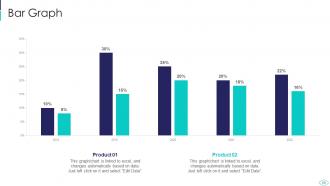

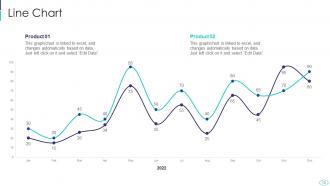

Diapositiva 69 : Esta diapositiva presenta un gráfico de barras con una comparación de dos productos.

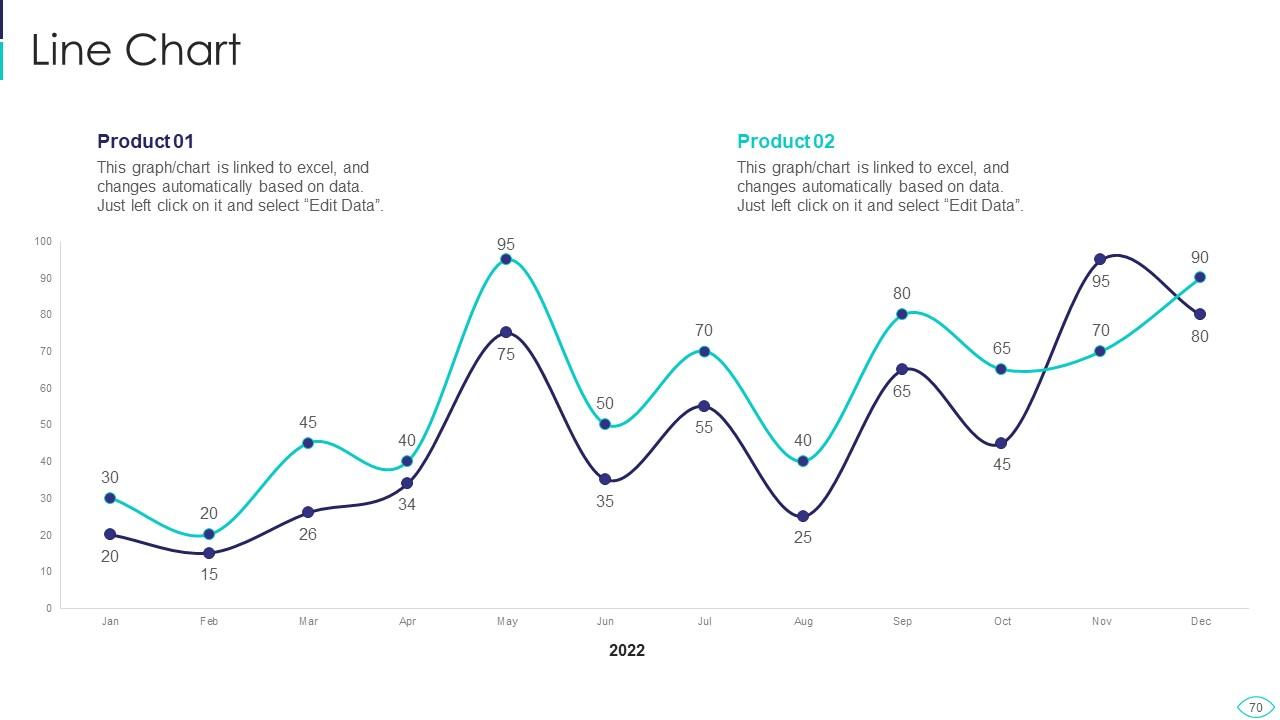

Diapositiva 70 : Esta diapositiva describe el gráfico de líneas con la comparación de dos productos.

Diapositiva 71 : Esta es una diapositiva de agradecimiento con dirección, números de contacto y dirección de correo electrónico.

Diapositivas de presentación de Powerpoint de ataques ciberterroristas con las 76 diapositivas:

Utilice nuestras diapositivas de presentación de Powerpoint sobre ataques ciberterroristas para ayudarlo a ahorrar su valioso tiempo. Están listos para encajar en cualquier estructura de presentación.

FAQs

Cyber Terrorism refers to the use of digital attacks, such as hacking, denial of service, and the spread of malware, to cause harm to people, organizations, or governments.

The different types of Cyber Terrorism include privacy violation, network damage, malware, phishing, and Distributed Denial of Service (DDoS) attacks.

Various industries, including health, finance, media, and more, are affected by Cyber Terrorism.

Companies can protect themselves from Cyber Terrorism by implementing IT guidelines, updating hardware and software, installing and updating antivirus software, using strong encrypted passwords, limiting employee access to information, backing up private data, and creating a recovery plan.

Employees can be made aware of Cyber Terrorism through Cyber Terrorism Awareness Programme for Employees and Employee Awareness Training Budget against Cyber Terrorism.

-

“Detailed and great to save your time.”

-

“I always have a wonderful experience with SlideTeam. It's my ""go to"" when I need a template.”