Diapositivas de presentación de powerpoint sobre piratería ética

Esta presentación de PowerPoint brinda una breve idea sobre la compañía proveedora de capacitación en piratería ética, los problemas que los piratas informáticos éticos pueden resolver y las razones para elegir la piratería ética como profesión. Aquí hay una plantilla de TI de piratería ética diseñada de manera eficiente. Hemos cubierto las habilidades requeridas para convertirse en un hacker ético, incluidos roles, responsabilidades, descripción y una descripción general de la piratería y la piratería ética al incluir la necesidad, el propósito, los tipos y la legalidad de la piratería ética. Además, en estas diapositivas sobre piratería ética y seguridad de redes, hemos incluido conceptos fundamentales de piratería ética, beneficios, limitación de la piratería ética, diferentes tipos de piratas informáticos éticos y vulnerabilidades críticas encontradas por ellos. Además, este PPT de piratería ética contiene otras técnicas de piratería ética, varias fases de la piratería ética, como vigilancia, escaneo, obtención de acceso, mantenimiento del acceso, limpieza de pistas y las mejores herramientas y software de piratería ética. Además, esta plantilla de piratería ética y seguridad de redes compara a los piratas informáticos de sombrero blanco y negro y la piratería ética y las pruebas de penetración. Por último, este mazo comprende una línea de tiempo, una hoja de ruta y un tablero para la piratería ética. Descargue ahora nuestra plantilla 100 % editable y personalizable.

- Google Slides is a new FREE Presentation software from Google.

- All our content is 100% compatible with Google Slides.

- Just download our designs, and upload them to Google Slides and they will work automatically.

- Amaze your audience with SlideTeam and Google Slides.

-

Want Changes to This PPT Slide? Check out our Presentation Design Services

- WideScreen Aspect ratio is becoming a very popular format. When you download this product, the downloaded ZIP will contain this product in both standard and widescreen format.

-

- Some older products that we have may only be in standard format, but they can easily be converted to widescreen.

- To do this, please open the SlideTeam product in Powerpoint, and go to

- Design ( On the top bar) -> Page Setup -> and select "On-screen Show (16:9)” in the drop down for "Slides Sized for".

- The slide or theme will change to widescreen, and all graphics will adjust automatically. You can similarly convert our content to any other desired screen aspect ratio.

Compatible With Google Slides

Get This In WideScreen

You must be logged in to download this presentation.

Características de estas diapositivas de presentación de PowerPoint:

Entregue un PPT informativo sobre varios temas mediante el uso de estas diapositivas de presentación de Powerpoint de TI de piratería ética. Esta plataforma se enfoca e implementa las mejores prácticas de la industria, proporcionando así una vista panorámica del tema. Con ochenta y siete diapositivas, diseñadas con imágenes y gráficos de alta calidad, esta plataforma es un paquete completo para usar y descargar. Todas las diapositivas que se ofrecen en este mazo están sujetas a innumerables alteraciones, lo que lo convierte en un profesional en la entrega y la educación. Puede modificar el color de los gráficos, el fondo o cualquier otra cosa según sus necesidades y requisitos. Se adapta a todos los negocios verticales debido a su diseño adaptable.

People who downloaded this PowerPoint presentation also viewed the following :

Contenido de esta presentación de Powerpoint

Diapositiva 1 : Esta diapositiva presenta la piratería ética (TI). Indique el nombre de su empresa y comience.

Diapositiva 2 : Esta diapositiva presenta la Agenda para la piratería ética.

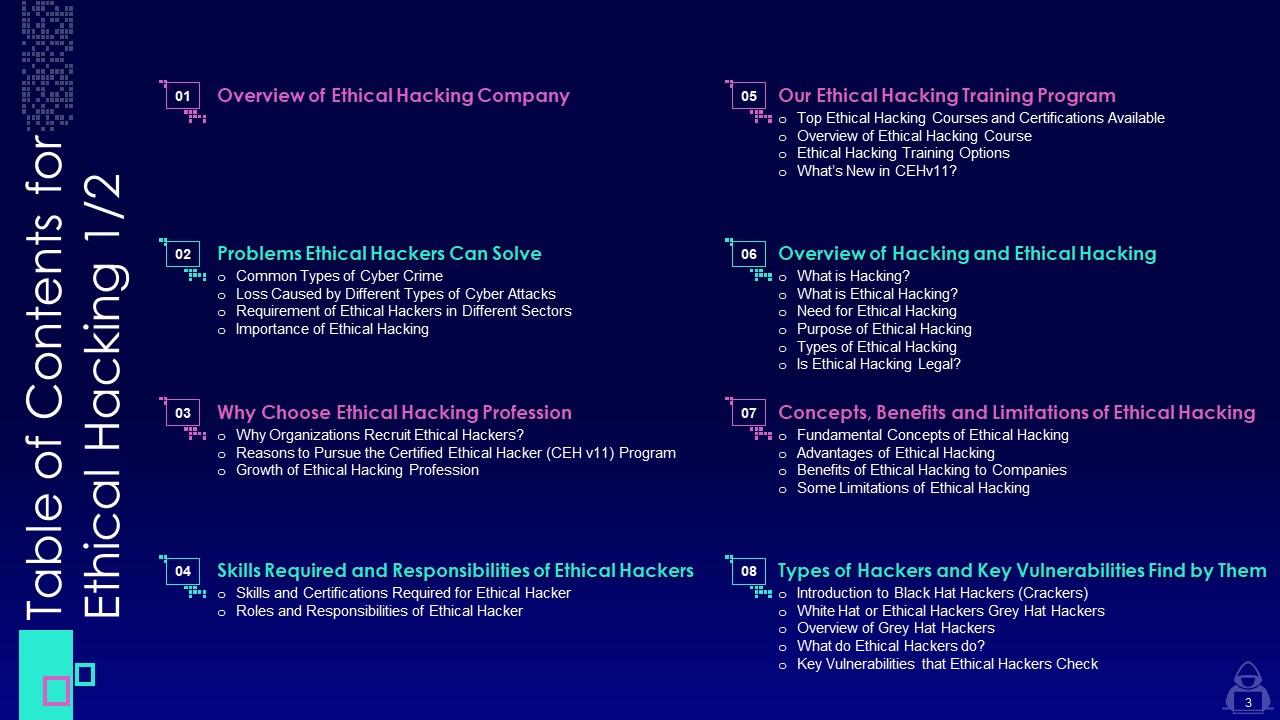

Diapositiva 3 : Esta diapositiva muestra la Tabla de contenido para la piratería ética.

Diapositiva 4 : esta es otra diapositiva que continúa con la Tabla de contenido para la piratería ética.

Diapositiva 5 : esta diapositiva resalta el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 6 : Esta diapositiva describe la descripción general de la empresa, incluido el número de países en los que se prestan los servicios.

Diapositiva 7 : esta diapositiva resalta el título de los temas que se cubrirán a continuación en la plantilla.

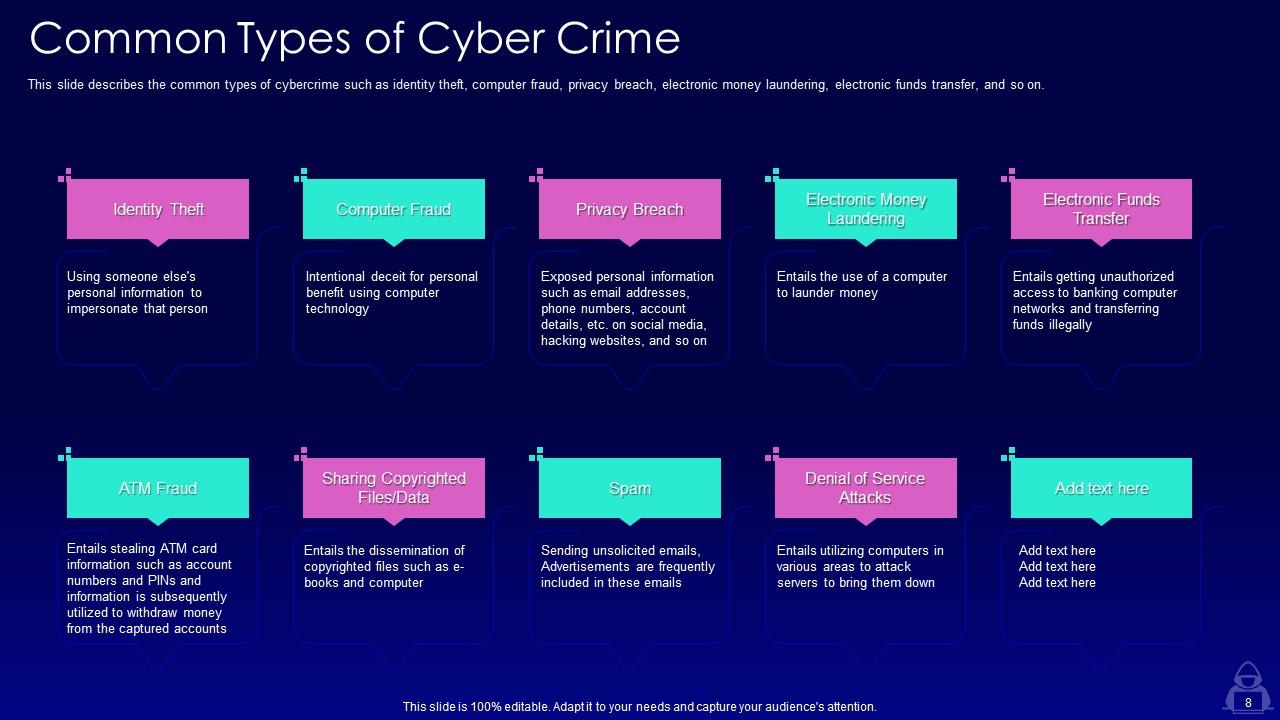

Diapositiva 8 : Esta diapositiva presenta los tipos comunes de ciberdelincuencia, como el robo de identidad, el fraude informático, la violación de la privacidad, etc.

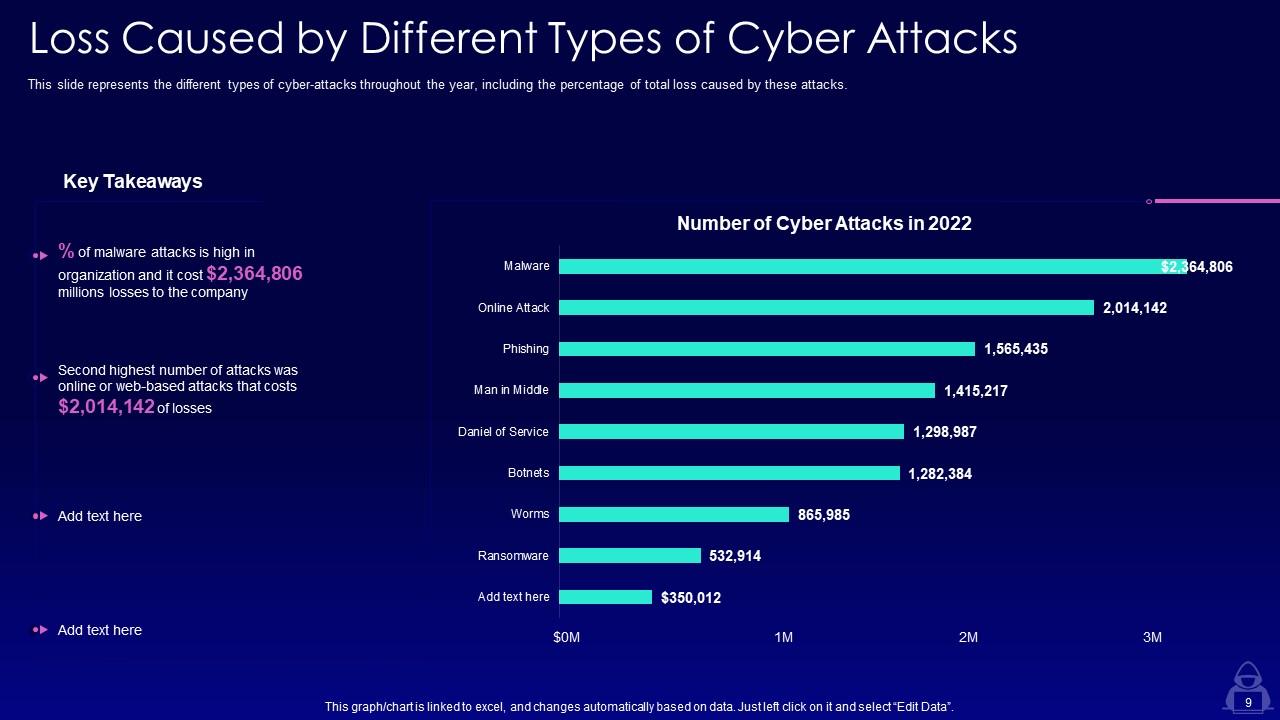

Diapositiva 9 : esta diapositiva muestra las pérdidas causadas por diferentes tipos de ataques cibernéticos.

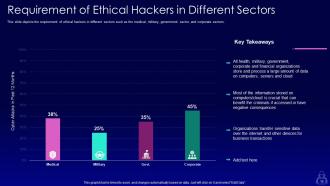

Diapositiva 10 : esta diapositiva representa los requisitos de los hackers éticos en diferentes sectores.

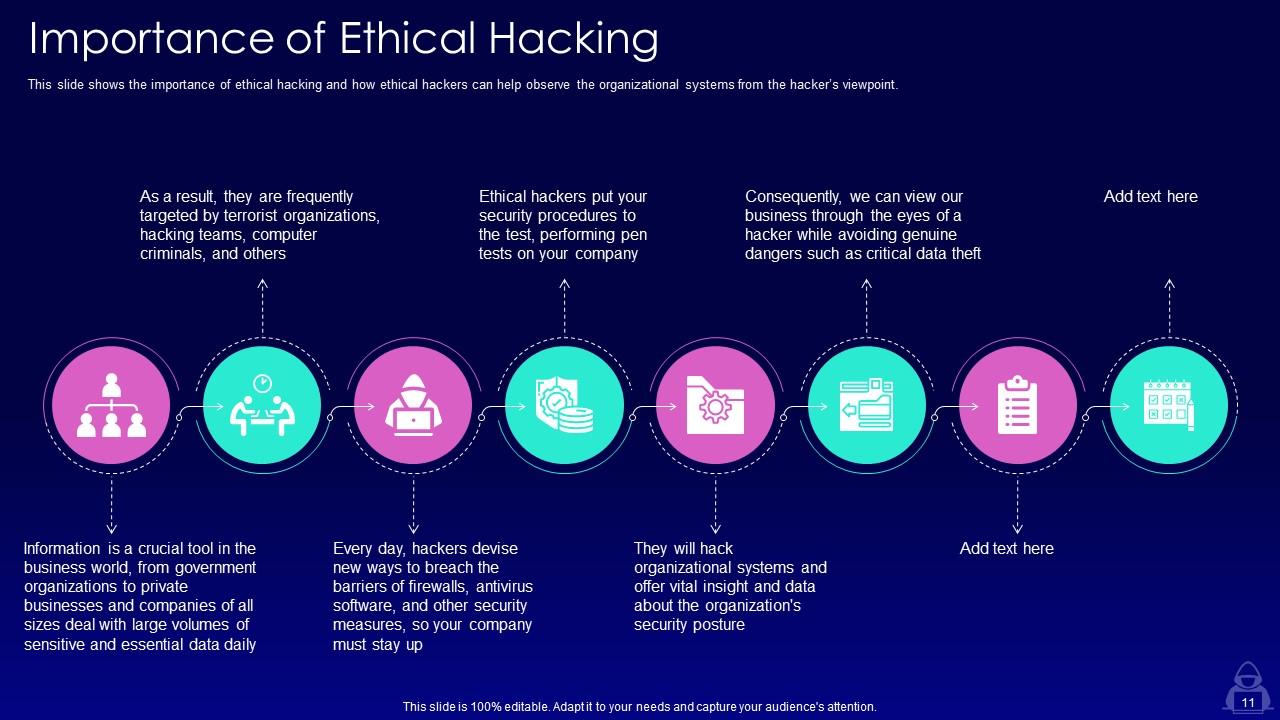

Diapositiva 11 : Esta diapositiva muestra la importancia del hacking ético y cómo los hackers éticos pueden ayudar a observar los sistemas organizacionales desde el punto de vista del hacker.

Diapositiva 12 : esta diapositiva resalta el título de los temas que se cubrirán a continuación en la plantilla.

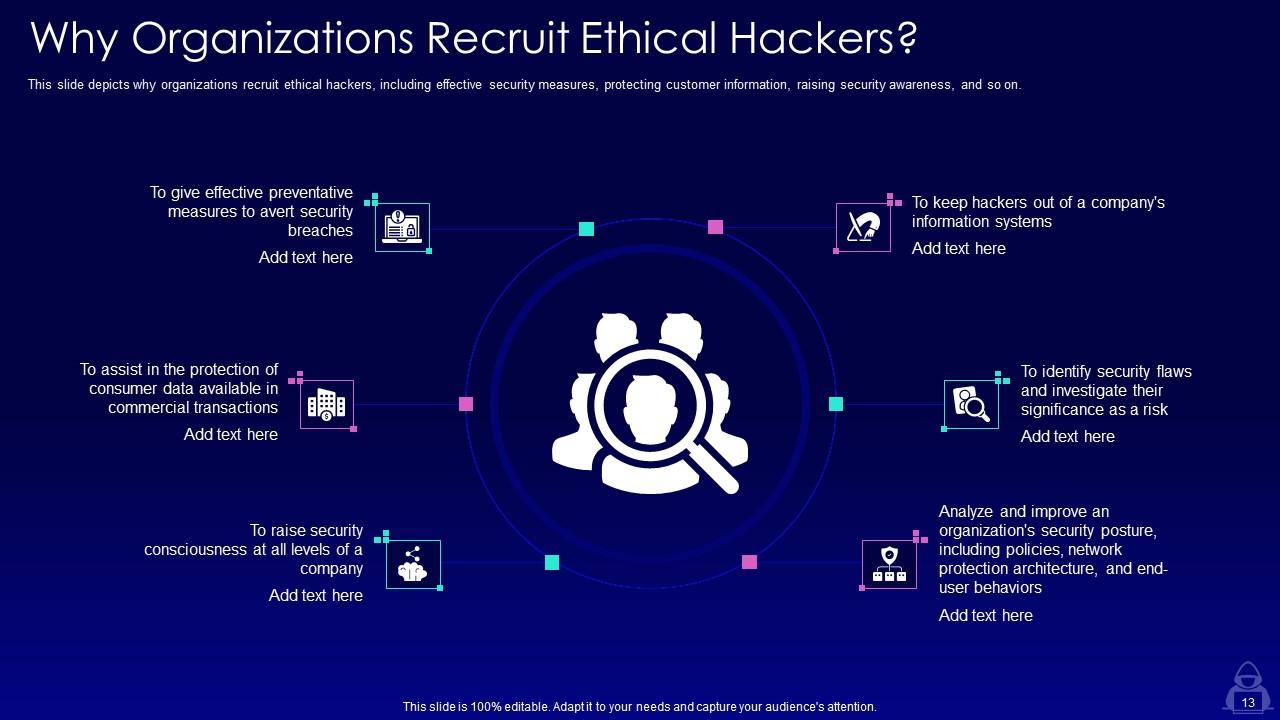

Diapositiva 13 : Esta diapositiva muestra por qué las organizaciones reclutan hackers éticos, incluidas las medidas de seguridad efectivas, la protección de la información del cliente, la concienciación sobre la seguridad, etc.

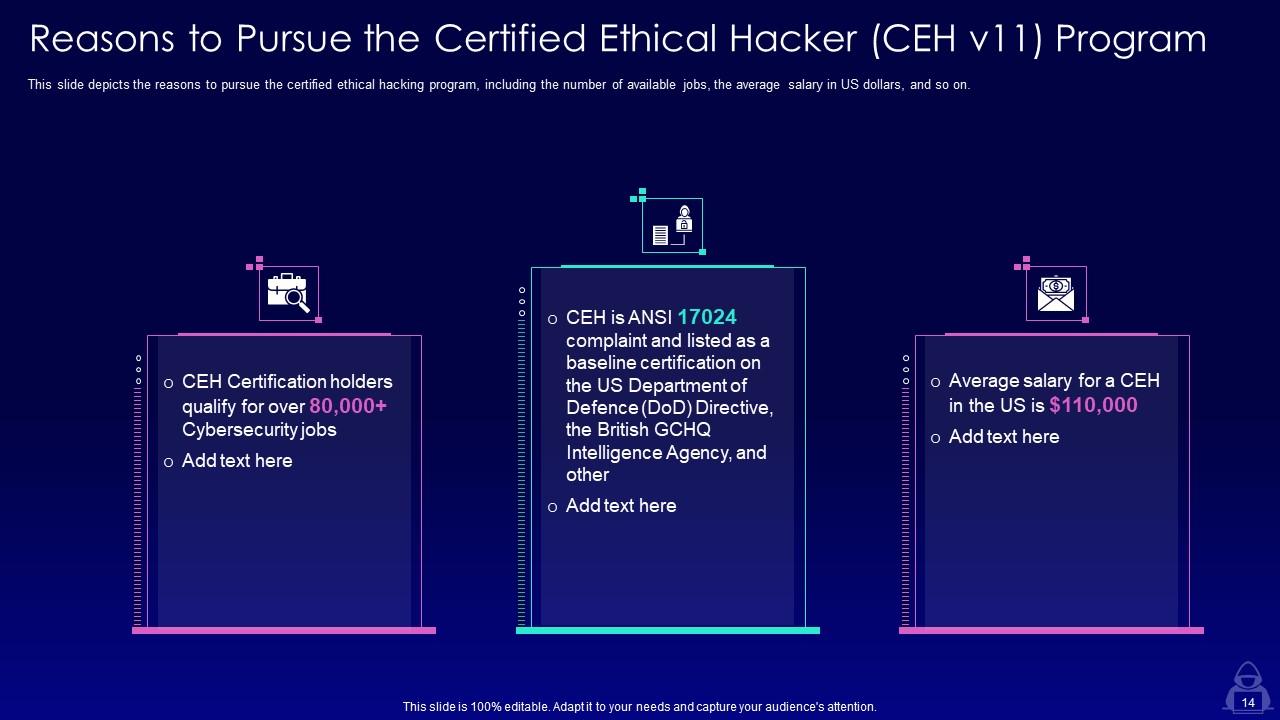

Diapositiva 14 : Esta diapositiva muestra las razones para seguir el programa Certified Ethical Hacker (CEH v11).

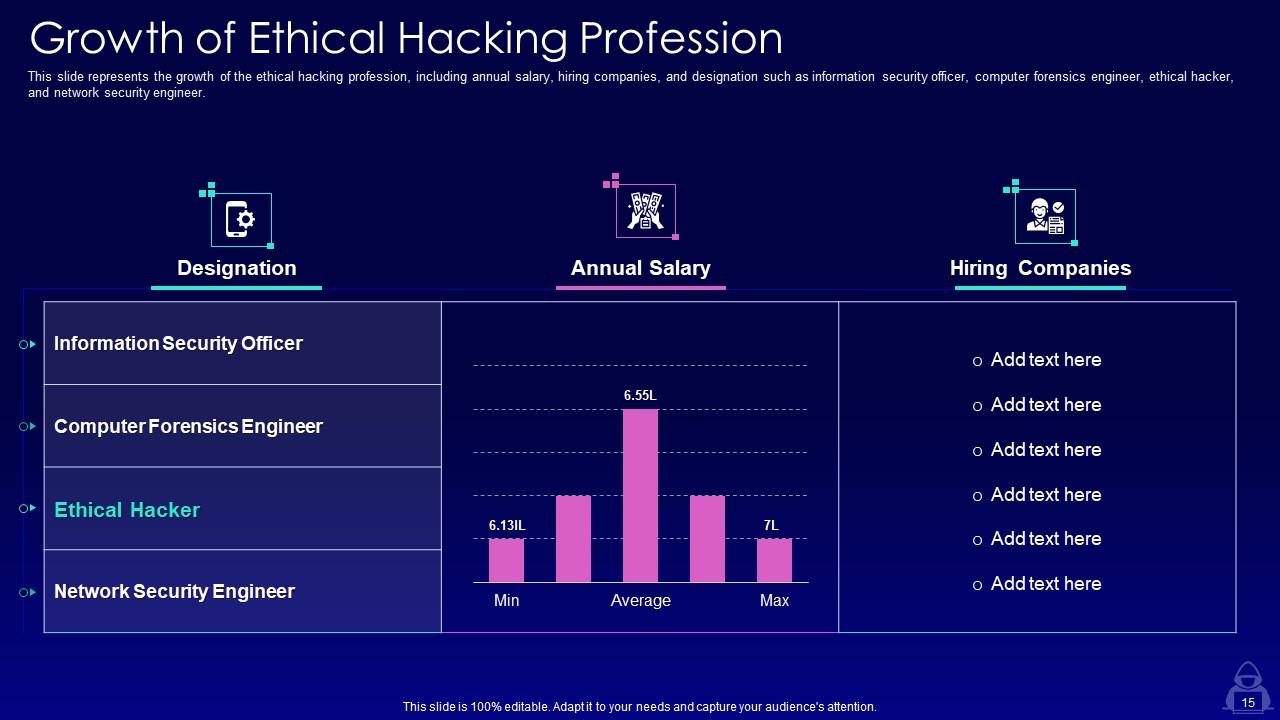

Diapositiva 15 : esta diapositiva representa el crecimiento de la profesión de piratería ética, incluido el salario anual, las empresas de contratación y la designación.

Diapositiva 16 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 17 : Esta diapositiva presenta las habilidades y certificaciones requeridas para un hacker ético.

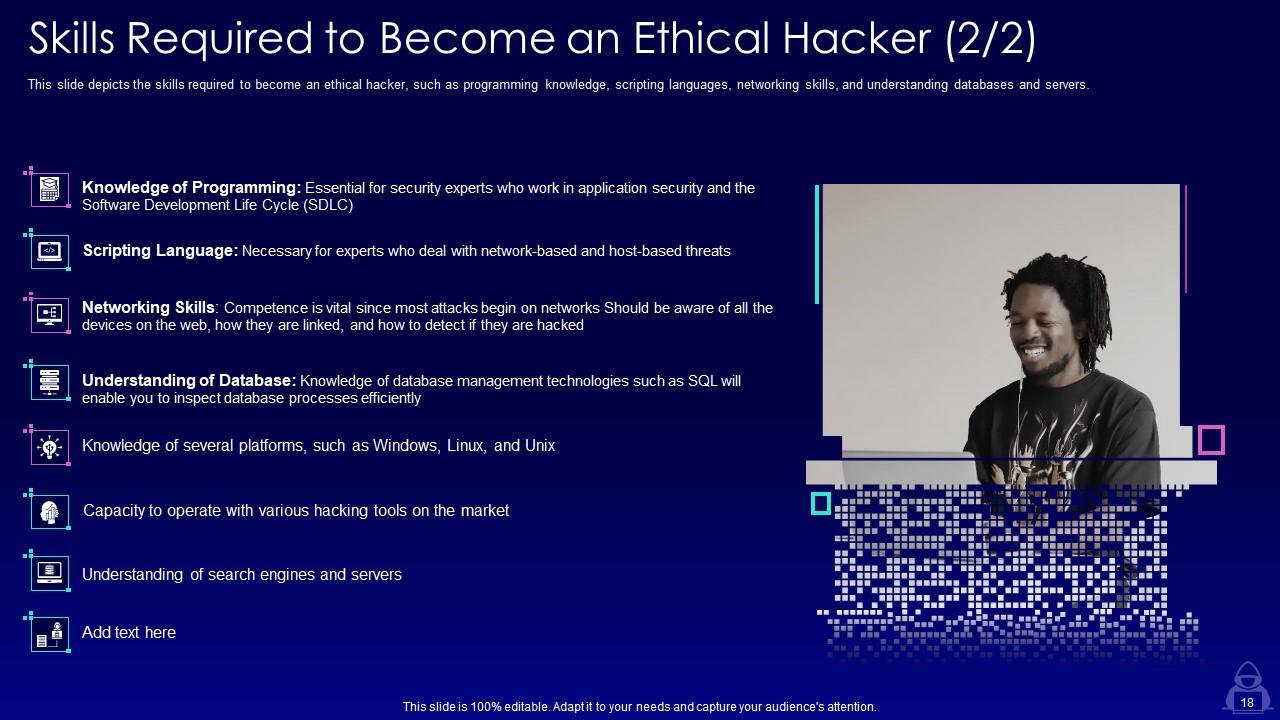

Diapositiva 18 : Esta es otra diapositiva que continúa con las Habilidades necesarias para convertirse en un hacker ético.

Diapositiva 19 : esta diapositiva muestra las funciones y responsabilidades de los piratas informáticos éticos, incluida la prevención de futuros ataques mediante el reconocimiento de puertos abiertos.

Diapositiva 20 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 21 : esta diapositiva presenta los principales cursos y certificaciones de piratería ética, como CEH, SANS GPEN, profesional certificado en seguridad ofensiva, etc.

Diapositiva 22 : esta diapositiva representa la descripción general del curso de piratería ética, incluidos los beneficios significativos, las habilidades cubiertas y las características clave.

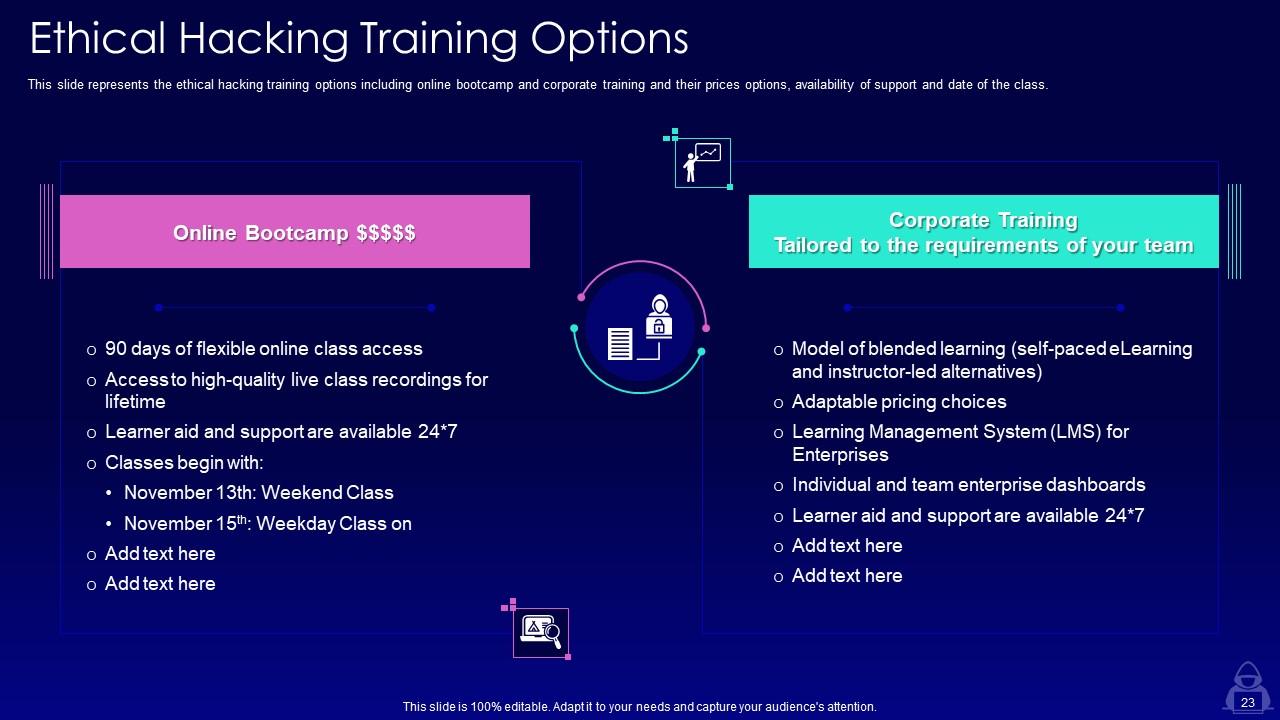

Diapositiva 23 : esta diapositiva muestra las opciones de capacitación en piratería ética, incluido el campo de entrenamiento en línea y la capacitación corporativa.

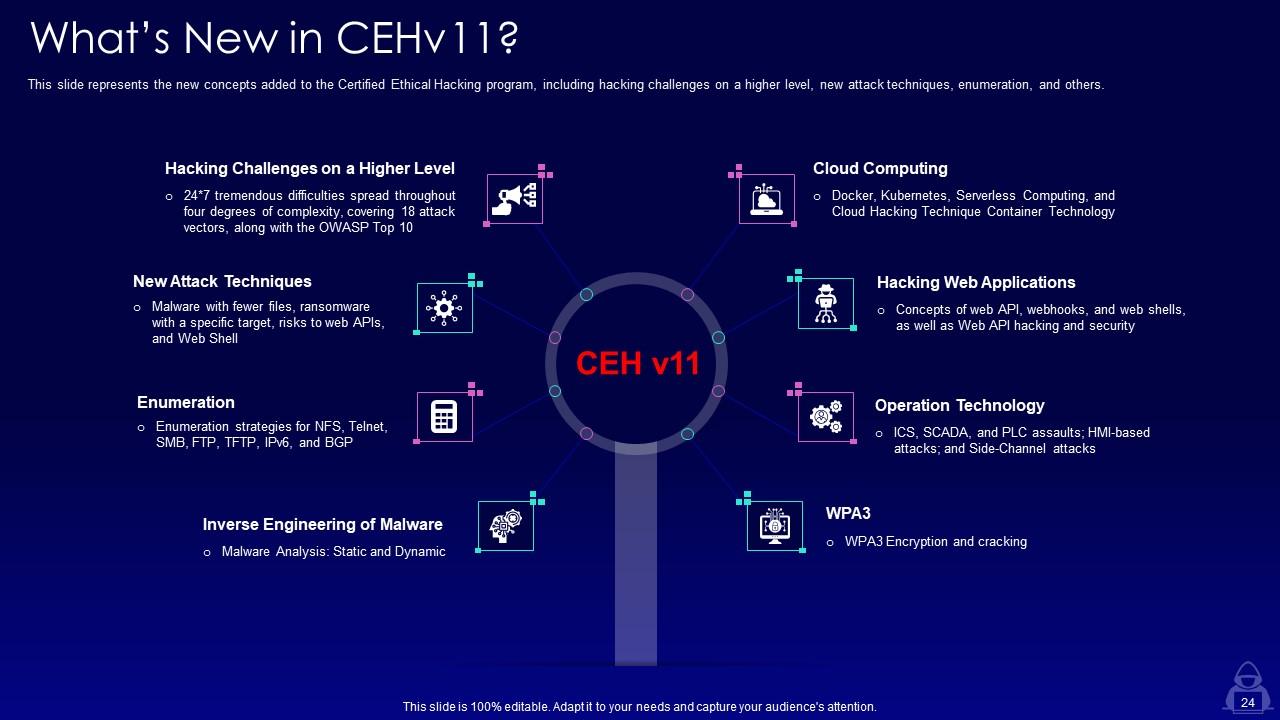

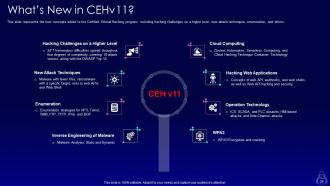

Diapositiva 24 : Esta diapositiva representa los nuevos conceptos agregados al programa Certified Ethical Hacking.

Diapositiva 25 : esta diapositiva resalta el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 26 : Esta diapositiva ilustra qué es la piratería y cómo las empresas se ven afectadas por ella cada año.

Diapositiva 27 : esta diapositiva muestra la piratería ética y cómo los piratas informáticos éticos pueden ser un activo para una empresa.

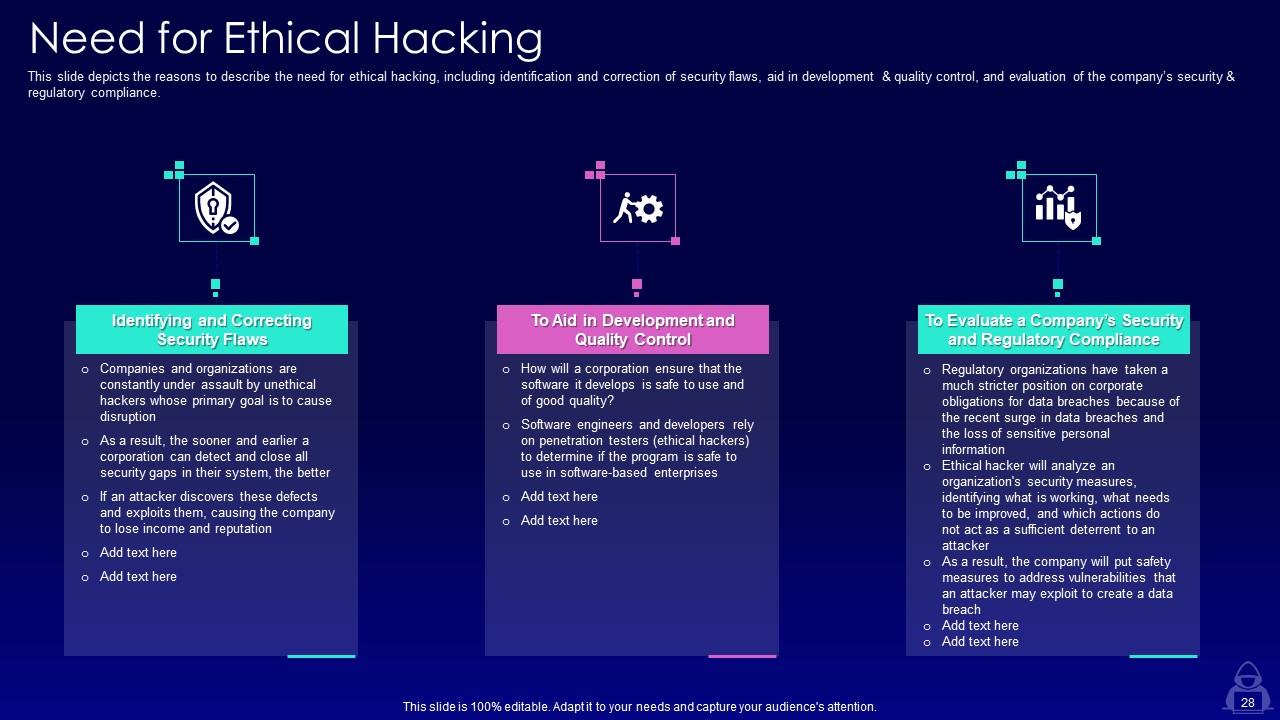

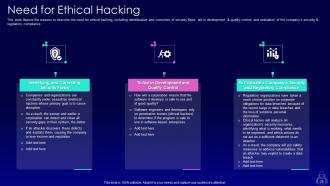

Diapositiva 28 : Esta diapositiva representa razones para describir la necesidad de piratería ética, incluida la identificación y corrección de fallas de seguridad.

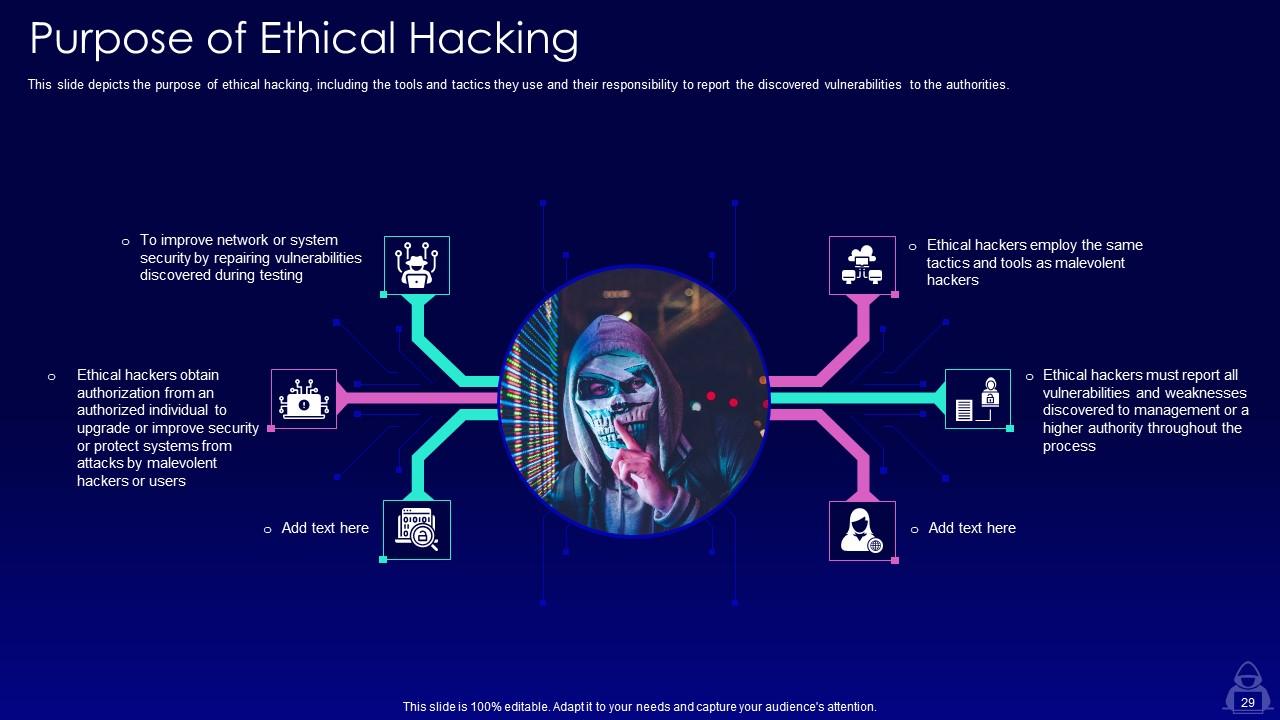

Diapositiva 29 : Esta diapositiva muestra el propósito de la piratería ética, incluidas las herramientas y tácticas que utilizan y su responsabilidad de denunciar.

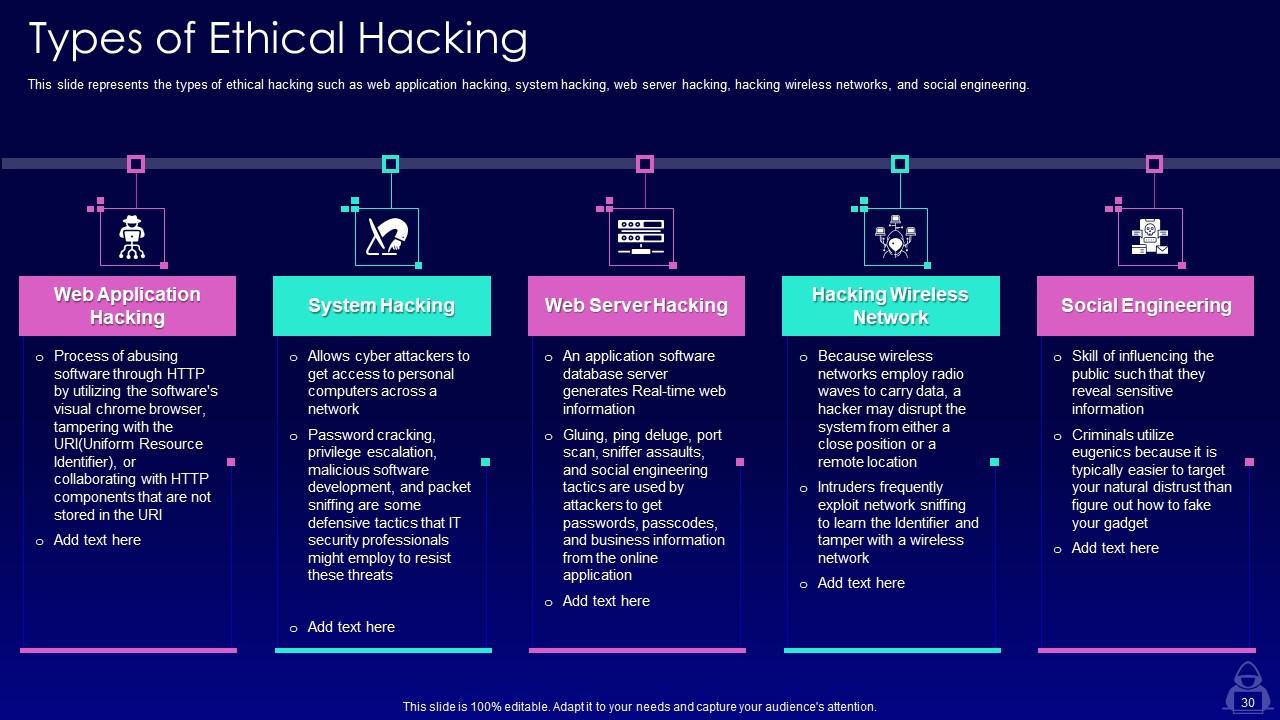

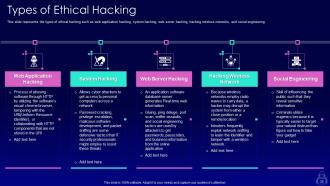

Diapositiva 30 : esta diapositiva representa los tipos de piratería ética, como la piratería de aplicaciones web, la piratería de sistemas, la piratería de servidores web, etc.

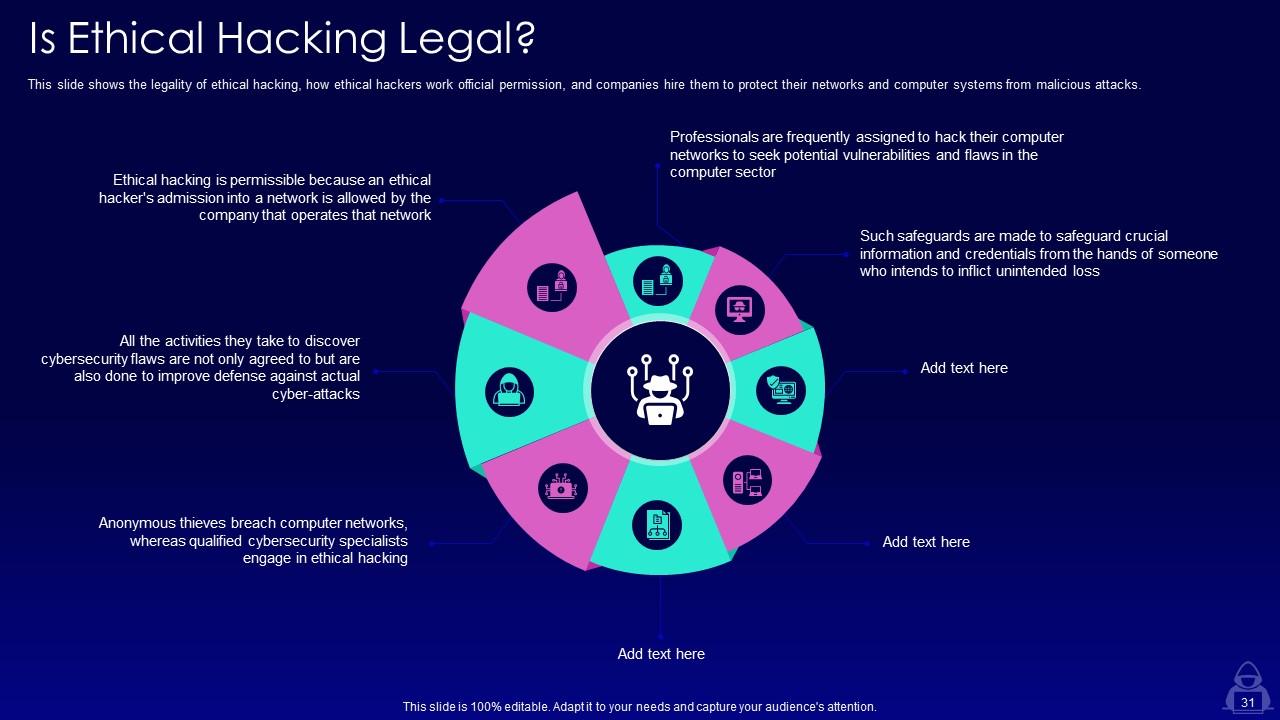

Diapositiva 31 : Esta diapositiva muestra la legalidad de la piratería ética, cómo los piratas informáticos éticos trabajan con permiso oficial y las empresas los contratan para proteger sus redes.

Diapositiva 32 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

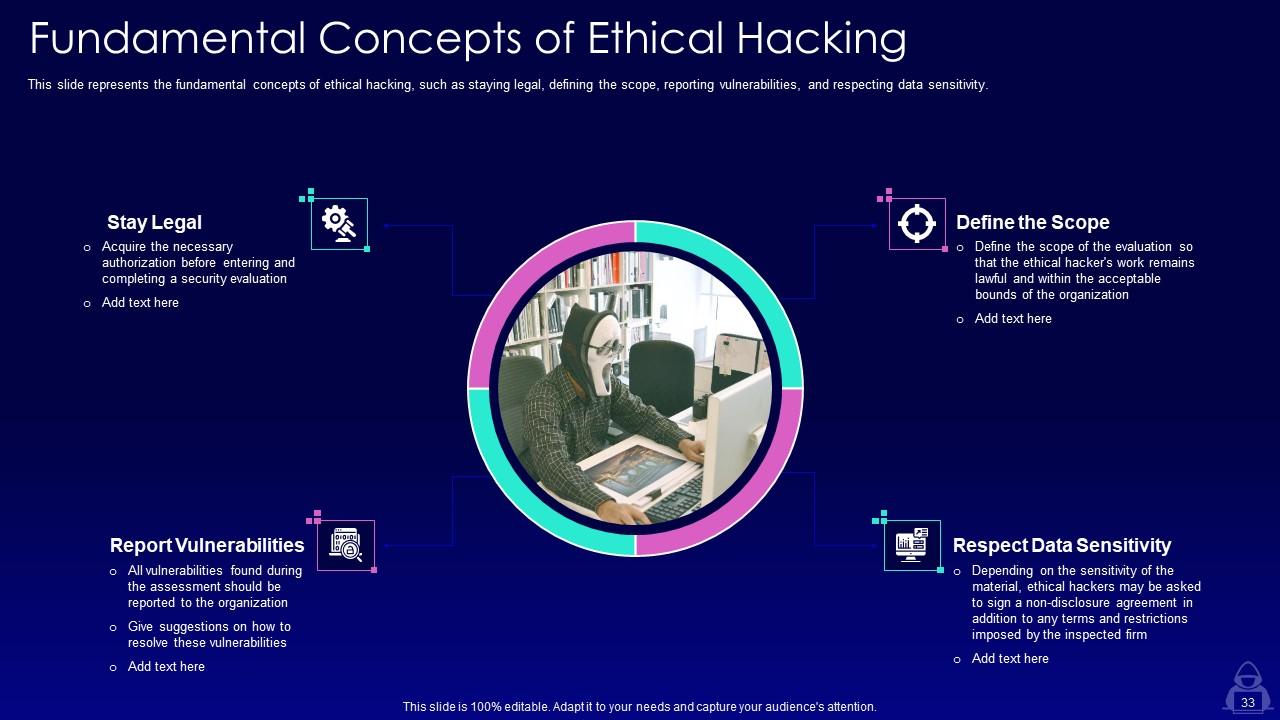

Diapositiva 33 : esta diapositiva representa los conceptos fundamentales de la piratería ética, como mantenerse legal, definir el alcance, informar vulnerabilidades, etc.

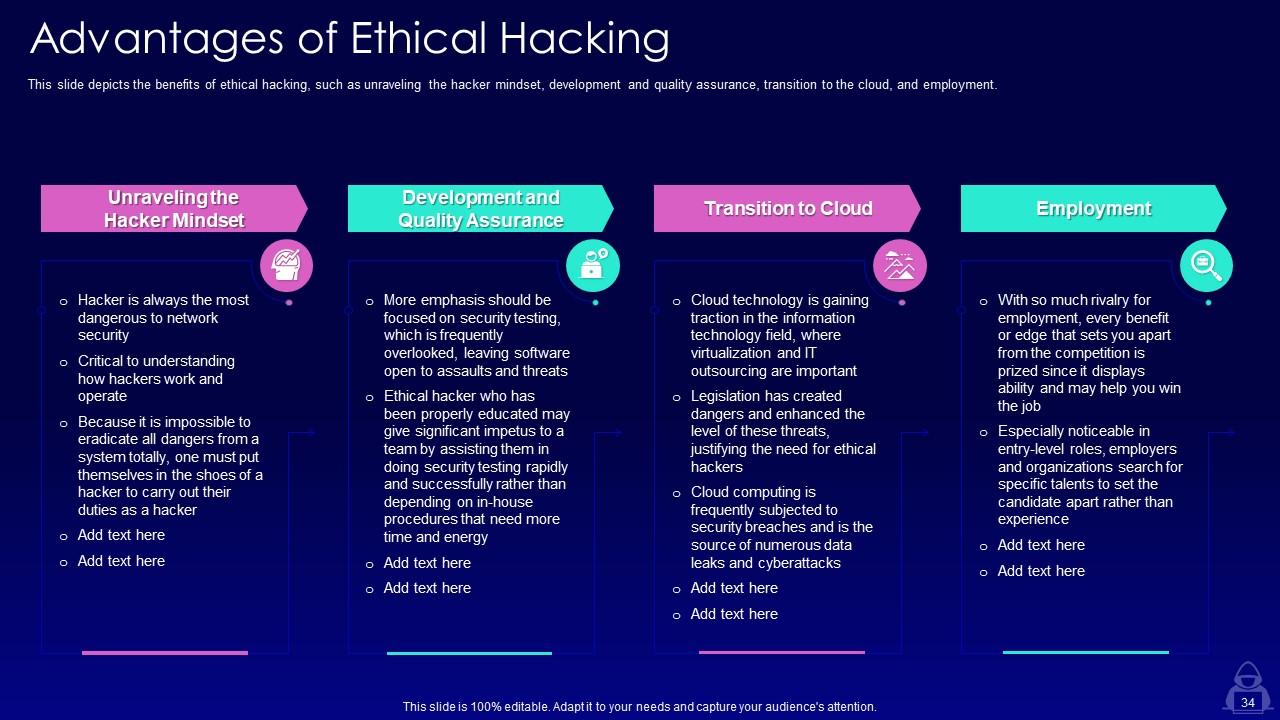

Diapositiva 34 : esta diapositiva muestra los beneficios de la piratería ética, como desentrañar la mentalidad, el desarrollo y la garantía de calidad de los piratas informáticos.

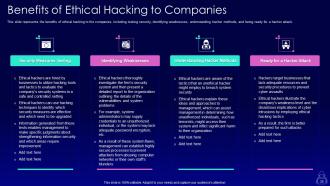

Diapositiva 35 : Esta diapositiva muestra los beneficios de la piratería ética para las empresas, incluidas las pruebas de seguridad, la identificación de debilidades, la comprensión de los métodos de los piratas informáticos, etc.

Diapositiva 36 : Esta diapositiva representa algunas limitaciones de la piratería ética que enfrentan los piratas informáticos éticos, como alcance limitado, restricciones de recursos y métodos restringidos.

Diapositiva 37 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

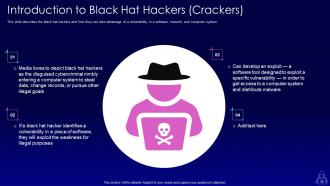

Diapositiva 38 : Esta diapositiva describe a los piratas informáticos de sombrero negro y cómo pueden aprovechar una vulnerabilidad en un software, una red y un sistema informático.

Diapositiva 39 : Esta diapositiva representa a los hackers de sombrero blanco o éticos y cómo prueban los sistemas de información de las organizaciones.

Diapositiva 40 : esta diapositiva muestra a los piratas informáticos de sombrero gris y cómo primero piratean cualquier sistema, computadora, software o red y luego solicitan permiso.

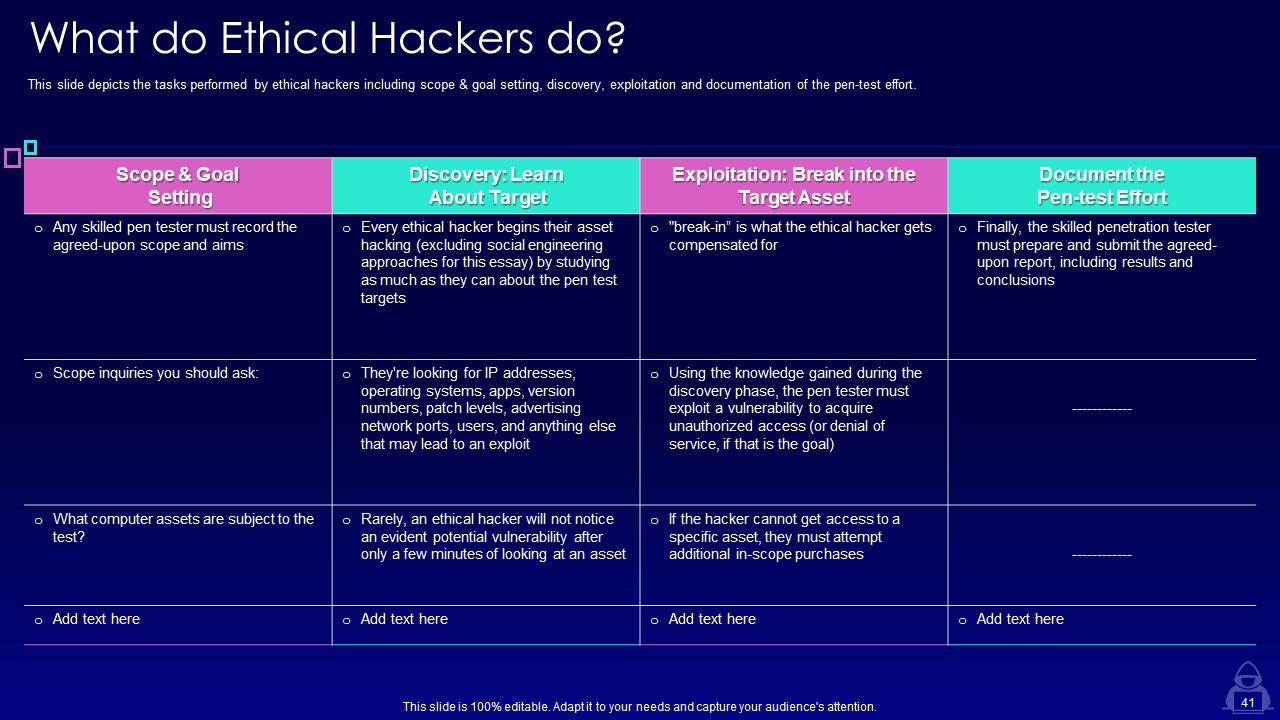

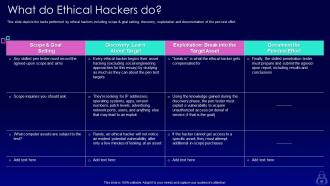

Diapositiva 41 : Esta diapositiva presenta las tareas realizadas por hackers éticos, incluido el establecimiento de alcance y objetivos, descubrimiento, explotación, etc.

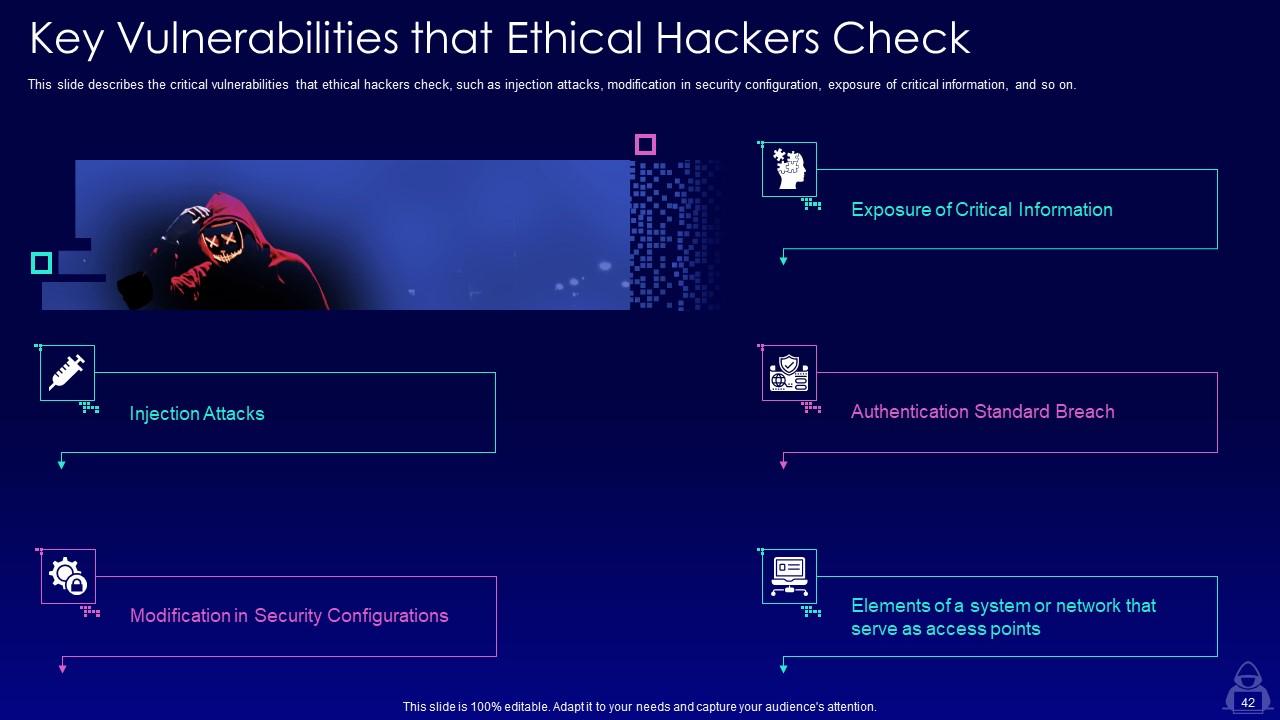

Diapositiva 42 : esta diapositiva representa las vulnerabilidades clave que verifican los piratas informáticos éticos.

Diapositiva 43 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 44 : Esta diapositiva representa qué son los ataques de phishing y cómo los phishers engañan a las personas a través de correos electrónicos, SMS, llamadas telefónicas y plataformas de redes sociales.

Diapositiva 45 : esta diapositiva muestra los tipos de ataques de phishing, como el phishing selectivo, el phishing clonado, el ballenero, el BEC, el vishing y el phishing con raquetas de nieve.

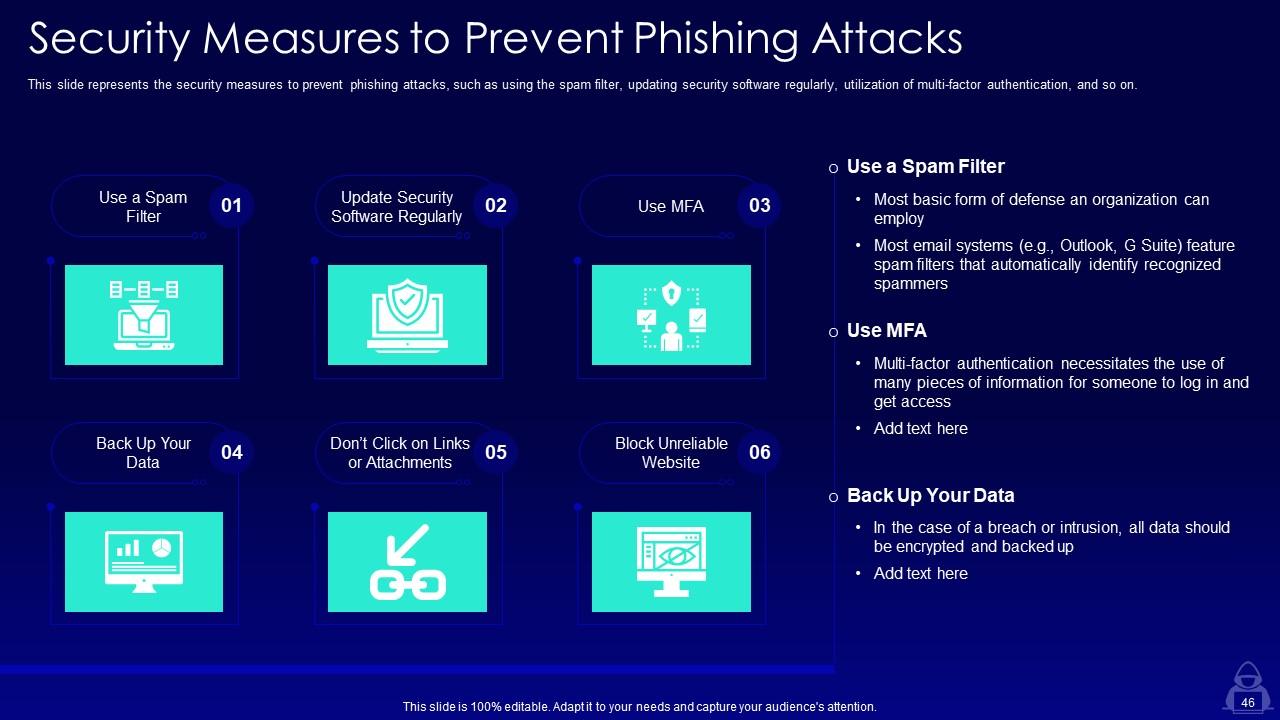

Diapositiva 46 : Esta diapositiva muestra las medidas de seguridad para prevenir ataques de phishing.

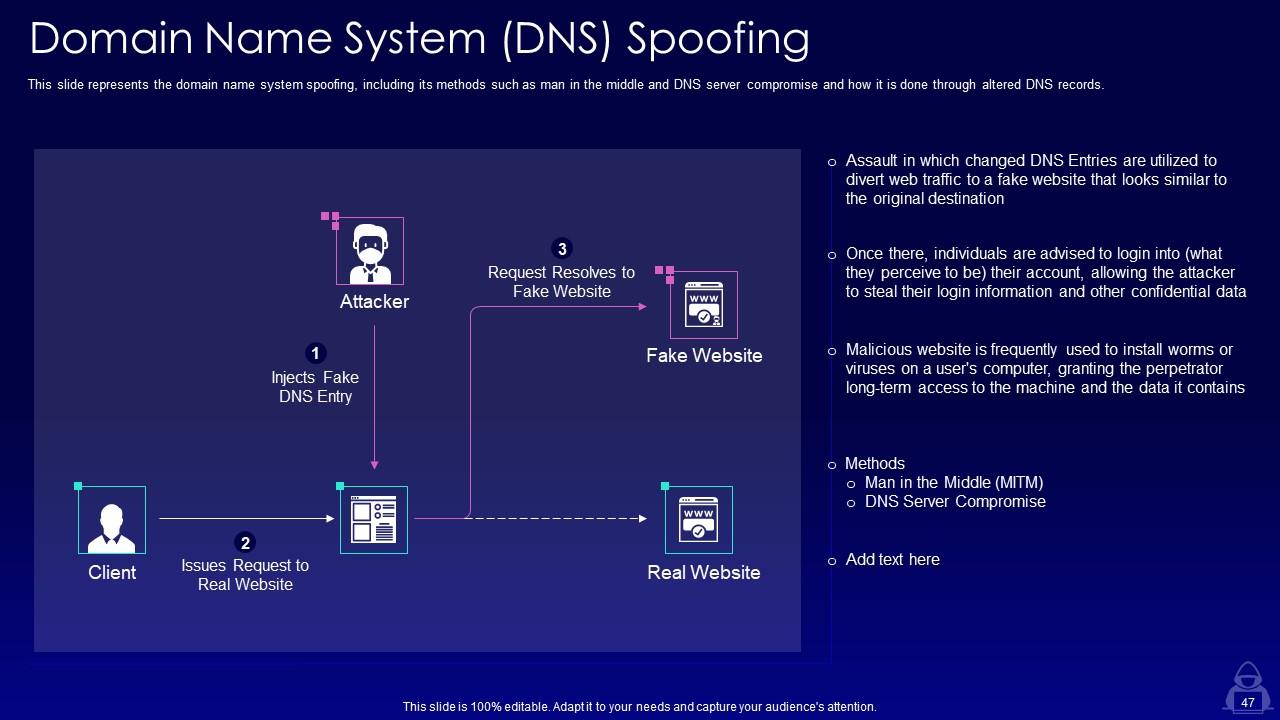

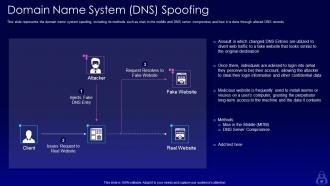

Diapositiva 47 : esta diapositiva muestra la suplantación del sistema de nombres de dominio, incluidos sus métodos, como el hombre en el medio y el compromiso del servidor DNS.

Diapositiva 48 : esta diapositiva muestra la técnica de piratería informática para el robo de cookies y cómo se utilizan las cookies para robar sesiones de usuario.

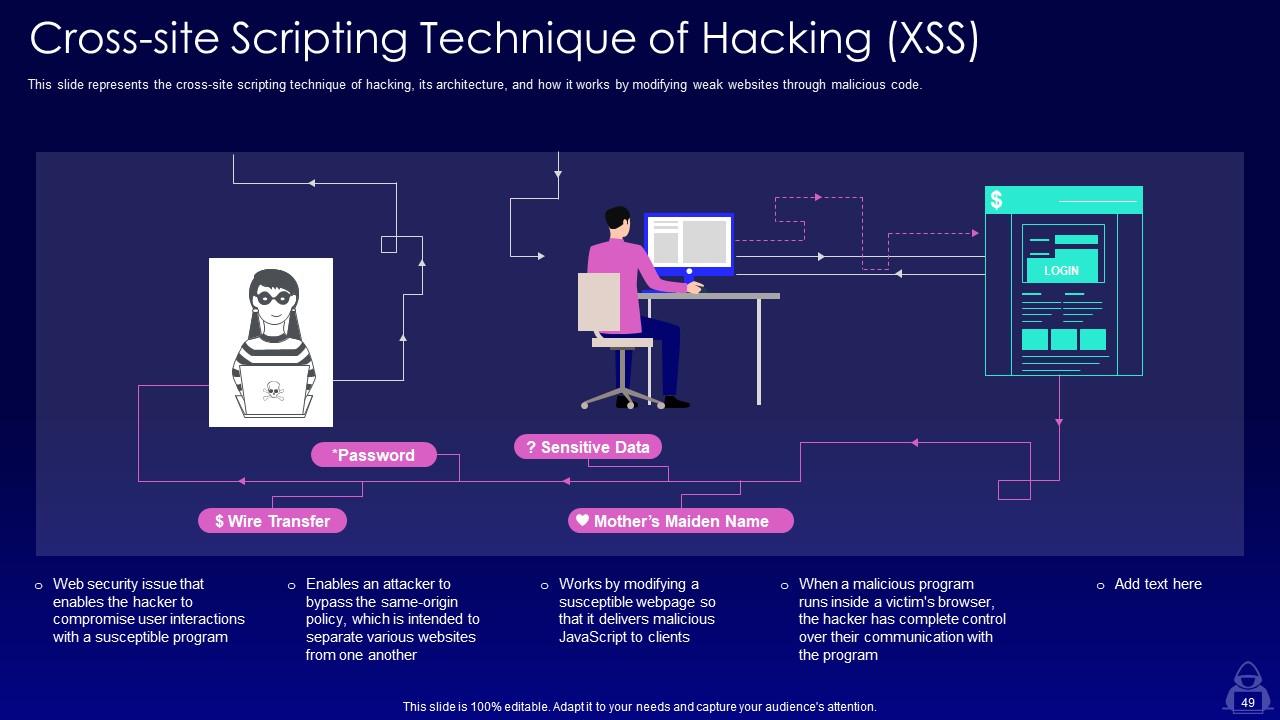

Diapositiva 49 : Esta diapositiva representa la técnica de piratería de secuencias de comandos entre sitios, su arquitectura y cómo funciona mediante la modificación de sitios web débiles a través de código malicioso.

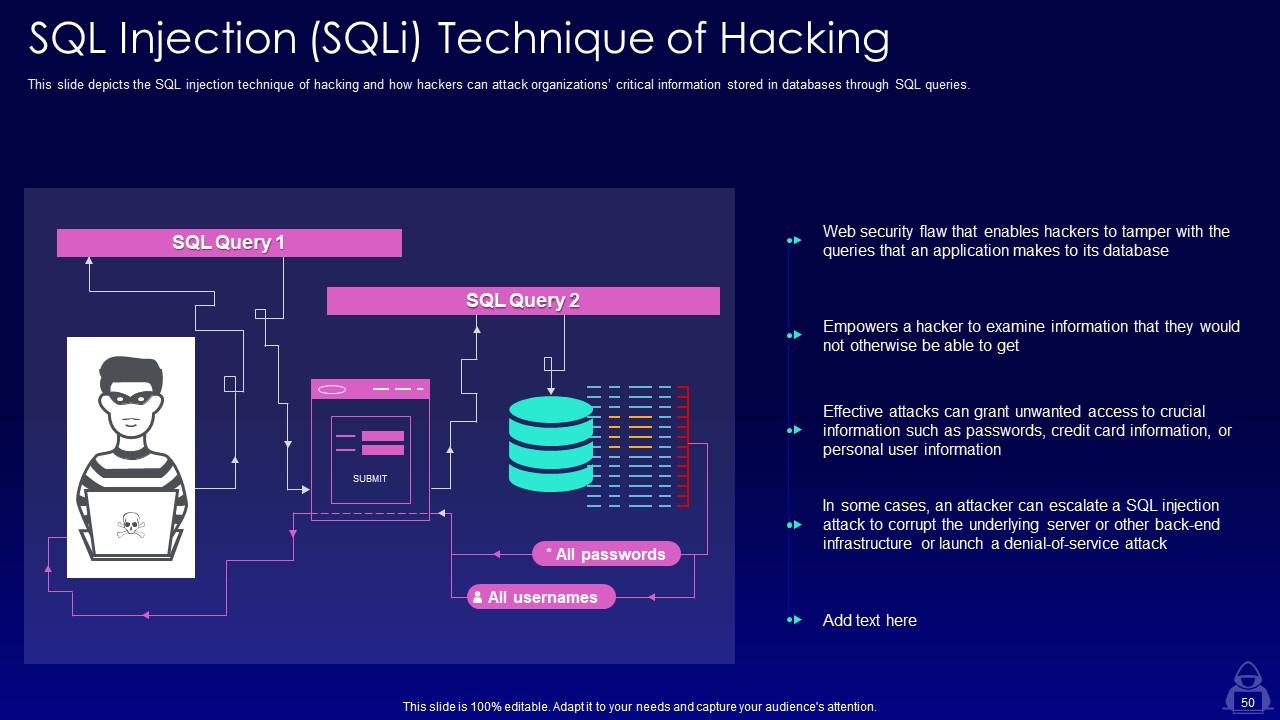

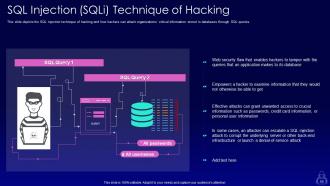

Diapositiva 50 : Esta diapositiva muestra la técnica de piratería de inyección SQL y cómo los piratas informáticos pueden atacar la información crítica de las organizaciones.

Diapositiva 51 : Esta diapositiva representa técnicas de piratería ética, como el escaneo de puertos, el análisis y la detección del tráfico de red.

Diapositiva 52 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

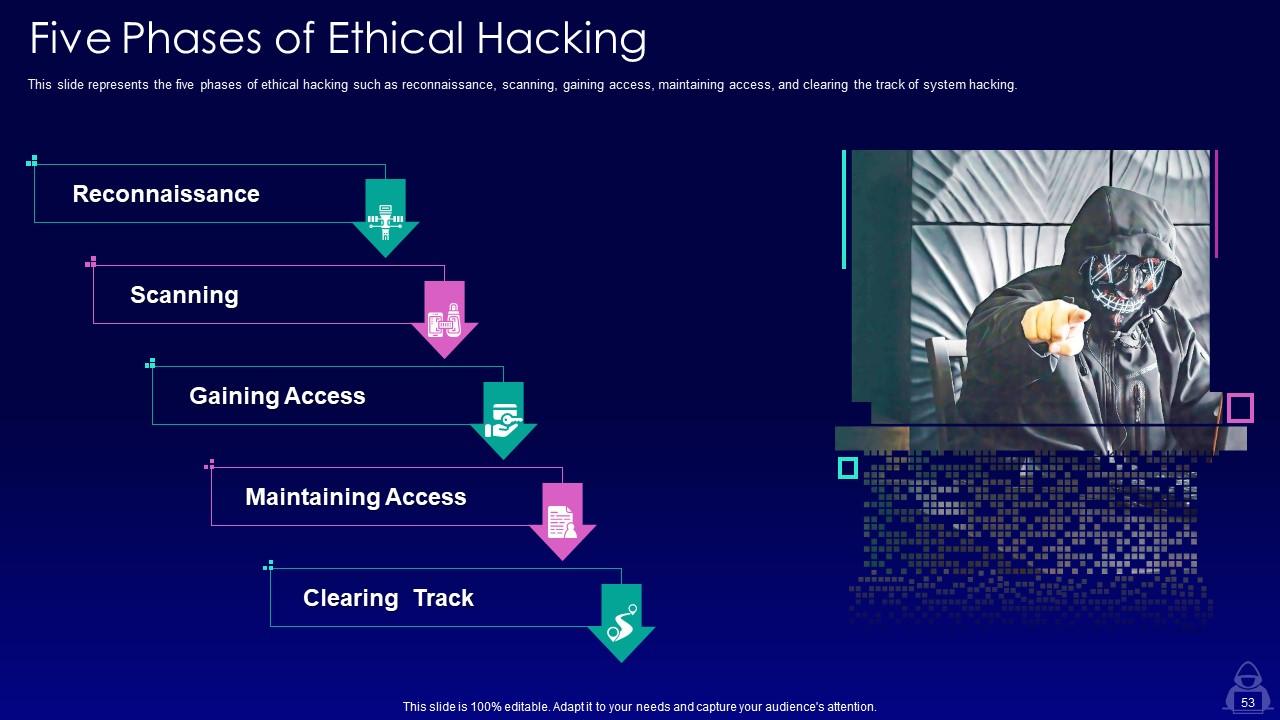

Diapositiva 53 : esta diapositiva muestra cinco fases de la piratería ética, como el reconocimiento, el escaneo, la obtención de acceso, etc.

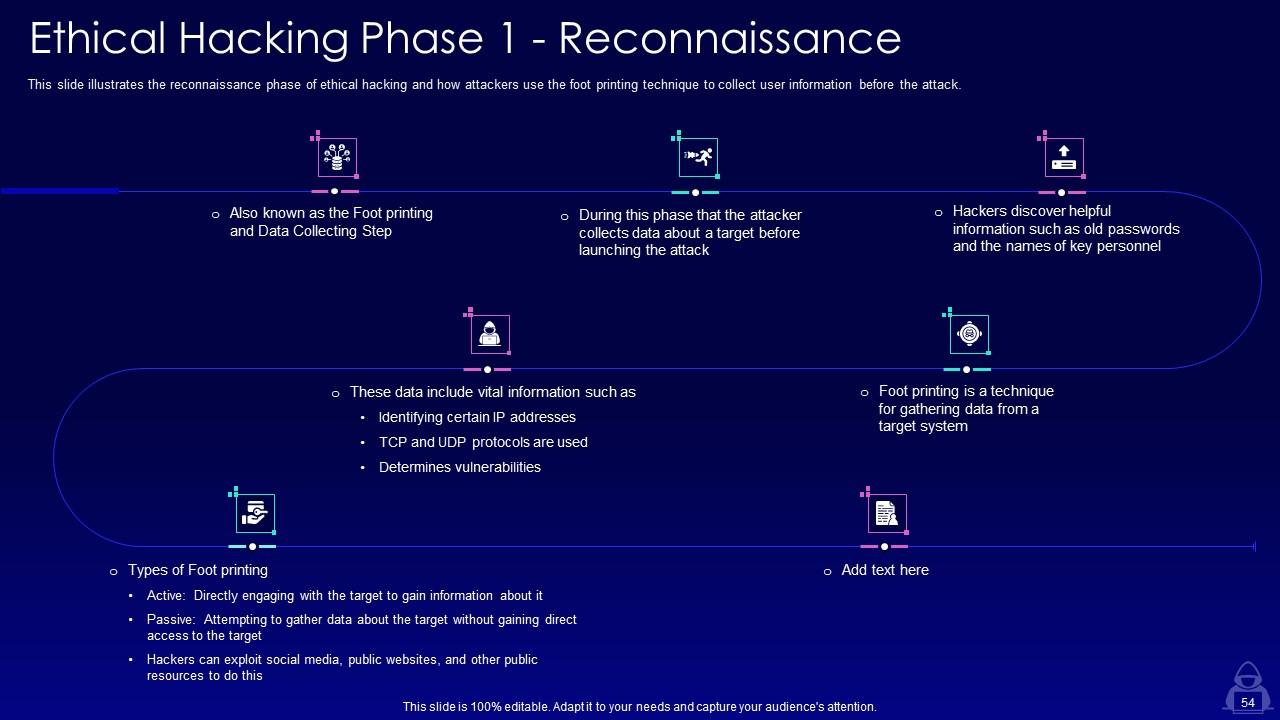

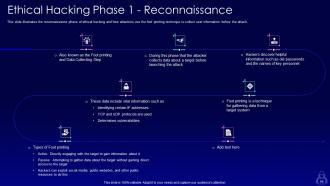

Diapositiva 54 : Esta diapositiva ilustra la fase de reconocimiento de la piratería ética y cómo los atacantes utilizan la técnica de huellas dactilares.

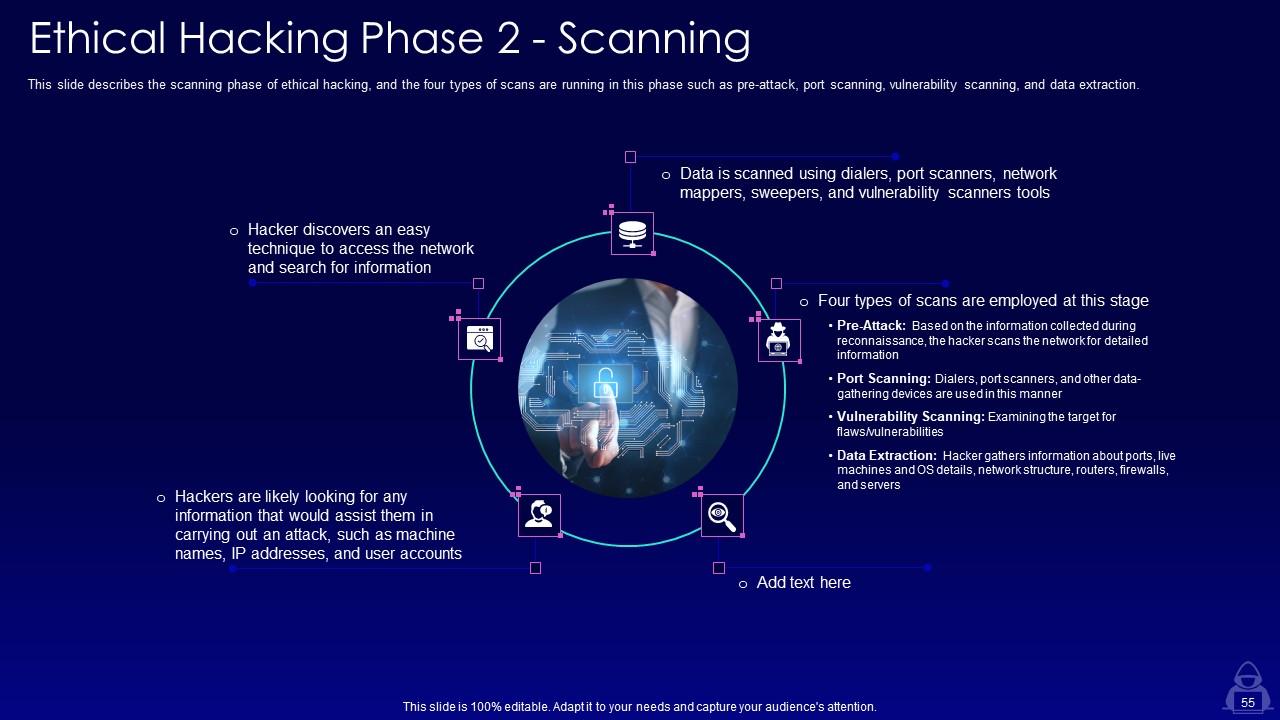

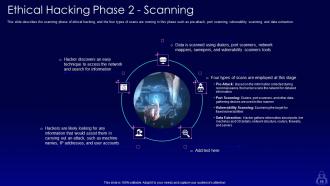

Diapositiva 55 : Esta diapositiva describe la fase de exploración de la piratería ética y los cuatro tipos de exploración se ejecutan en esta fase.

Diapositiva 56 : Esta diapositiva representa la fase de obtención de acceso de la piratería ética y cómo se puede obtener acceso a través de un ataque de phishing.

Diapositiva 57 : esta diapositiva muestra la fase de mantenimiento del acceso del hacking ético y cómo los hackers éticos se aprovechan de ella.

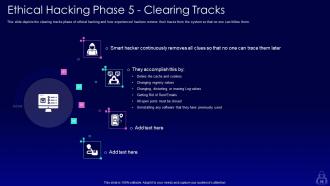

Diapositiva 58 : Esta diapositiva muestra la fase de eliminación de rastros de la piratería ética y cómo los piratas informáticos experimentados eliminan sus rastros.

Diapositiva 59 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 60 : esta diapositiva muestra la herramienta Net Sparker utilizada para la piratería ética y sus características, como menos configuración, escaneo basado en pruebas, interfaz fluida, etc.

Diapositiva 61 : esta diapositiva representa la herramienta Acunetix utilizada para la piratería ética, incluidas sus características, como estructura escalable y rápida, local y basada en la nube.

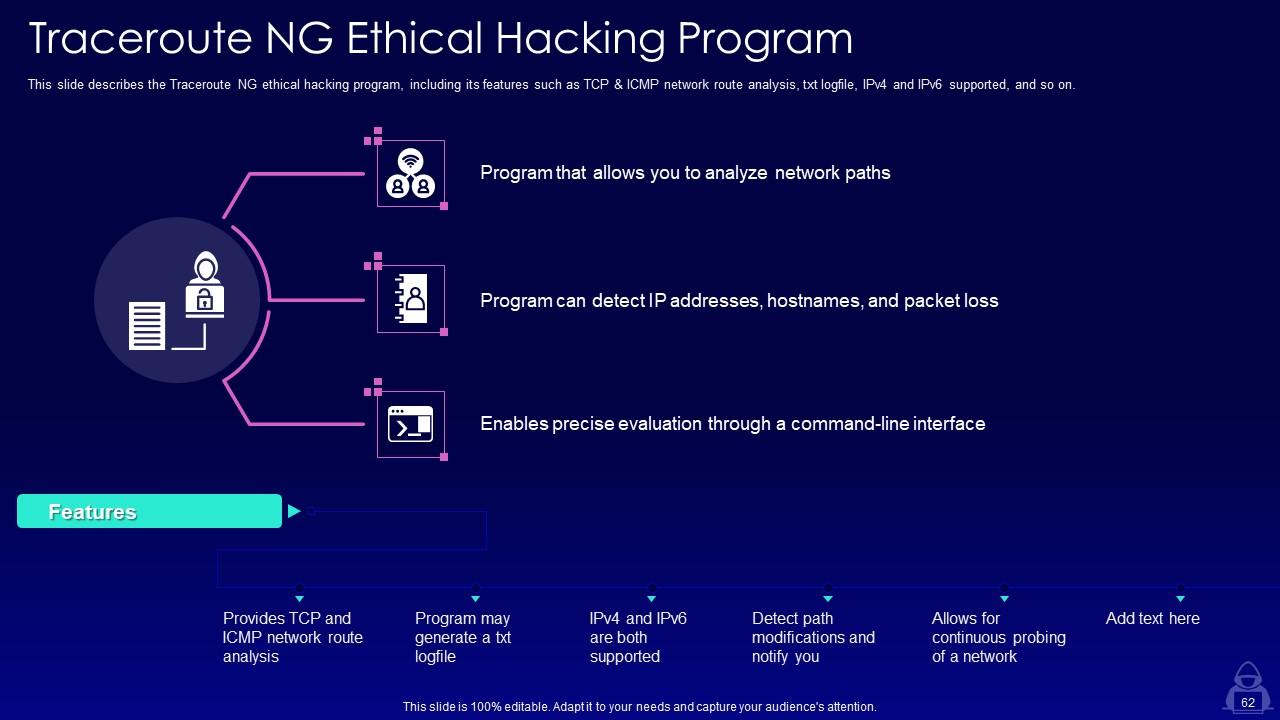

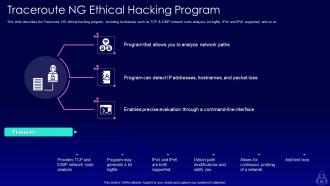

Diapositiva 62 : Esta diapositiva describe el programa de piratería ética Traceroute NG, incluidas sus funciones, como el análisis de rutas de red TCP e ICMP.

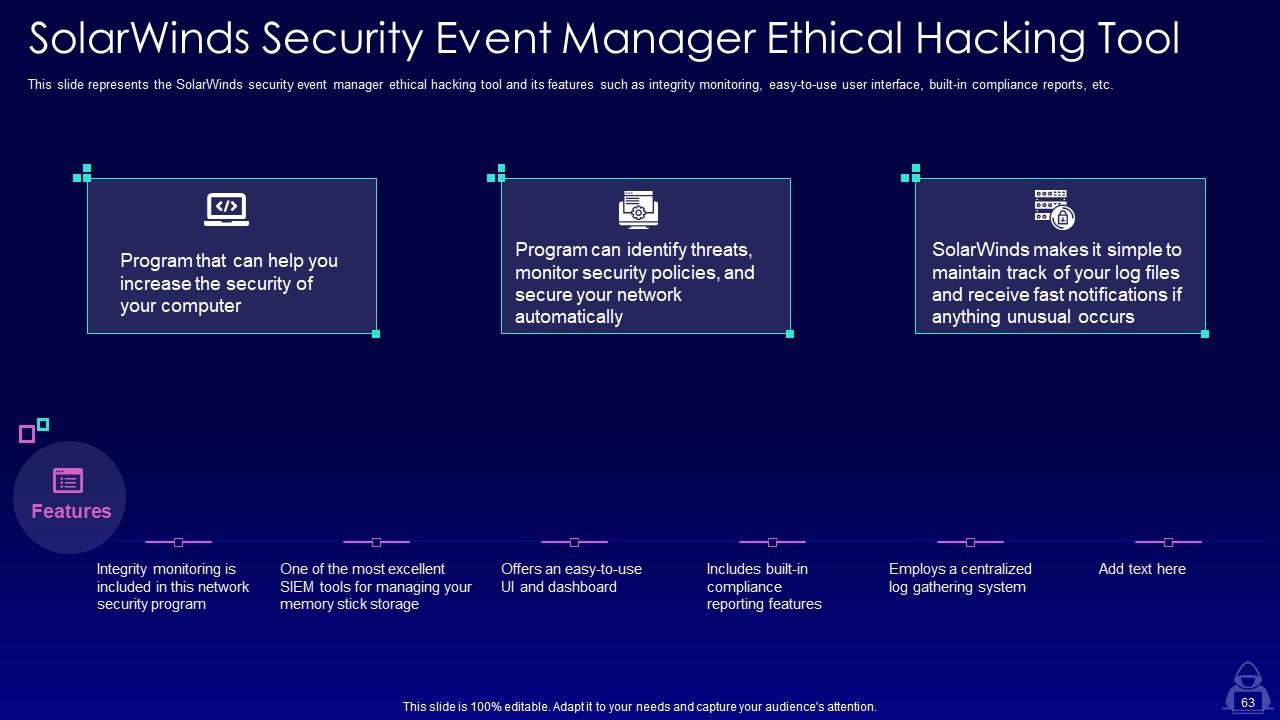

Diapositiva 63 : esta diapositiva representa la herramienta de piratería ética del administrador de eventos de seguridad de SolarWinds.

Diapositiva 64 : Esta diapositiva muestra la herramienta de piratería ética burp suite, incluidas sus funciones, como el software de código abierto y personalizado.

Diapositiva 65 : esta diapositiva resalta el título de los temas que se cubrirán a continuación en la plantilla.

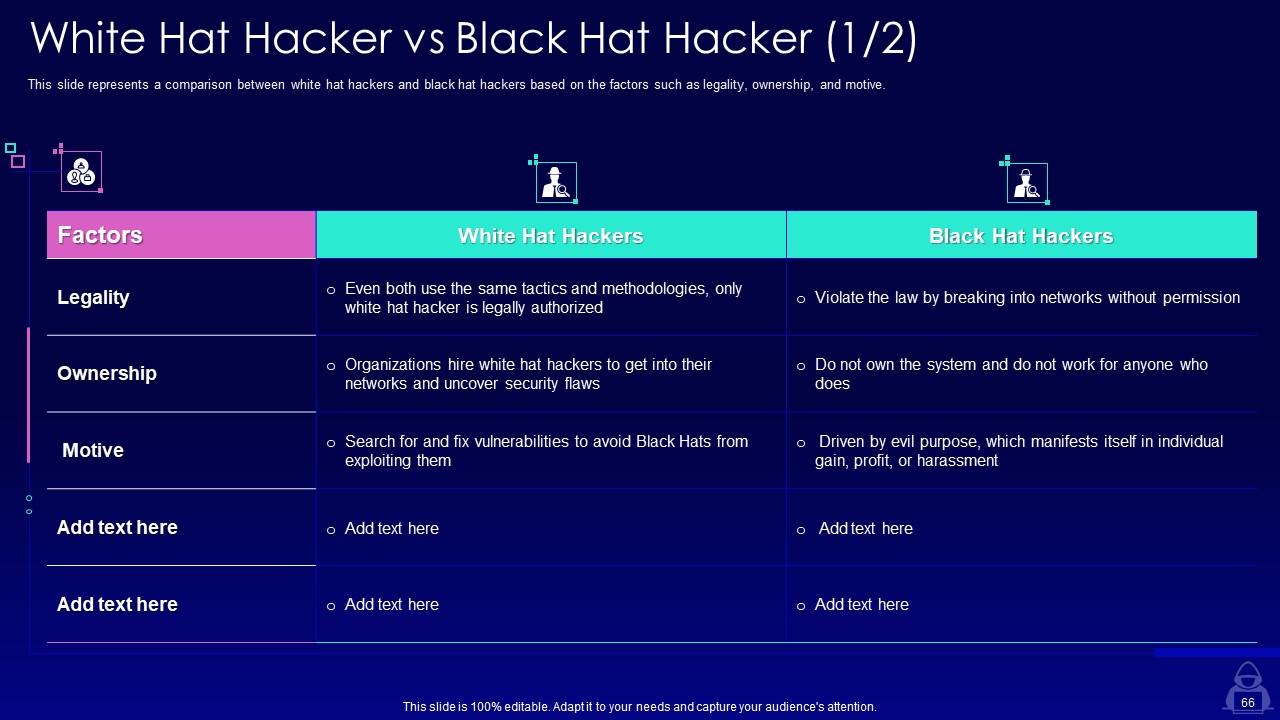

Diapositiva 66 : Esta diapositiva representa una comparación entre los piratas informáticos de sombrero blanco y los piratas informáticos de sombrero negro en función de factores como la legalidad, la propiedad y el motivo.

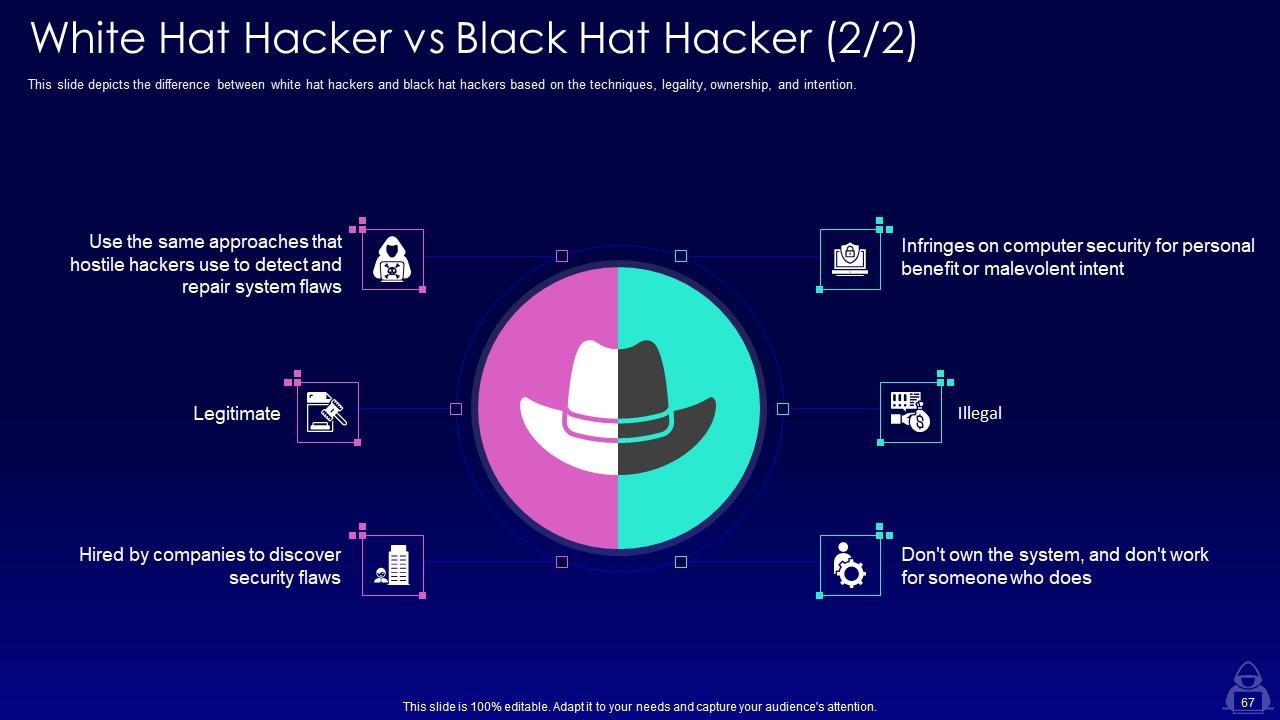

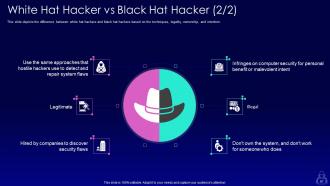

Diapositiva 67 : esta diapositiva muestra la diferencia entre los piratas informáticos de sombrero blanco y los piratas informáticos de sombrero negro en función de las técnicas, la legalidad, la propiedad y la intención.

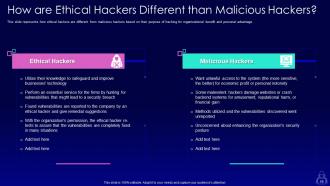

Diapositiva 68 : Esta diapositiva muestra cómo los piratas informáticos éticos son diferentes de los piratas informáticos maliciosos en función de su propósito de piratear.

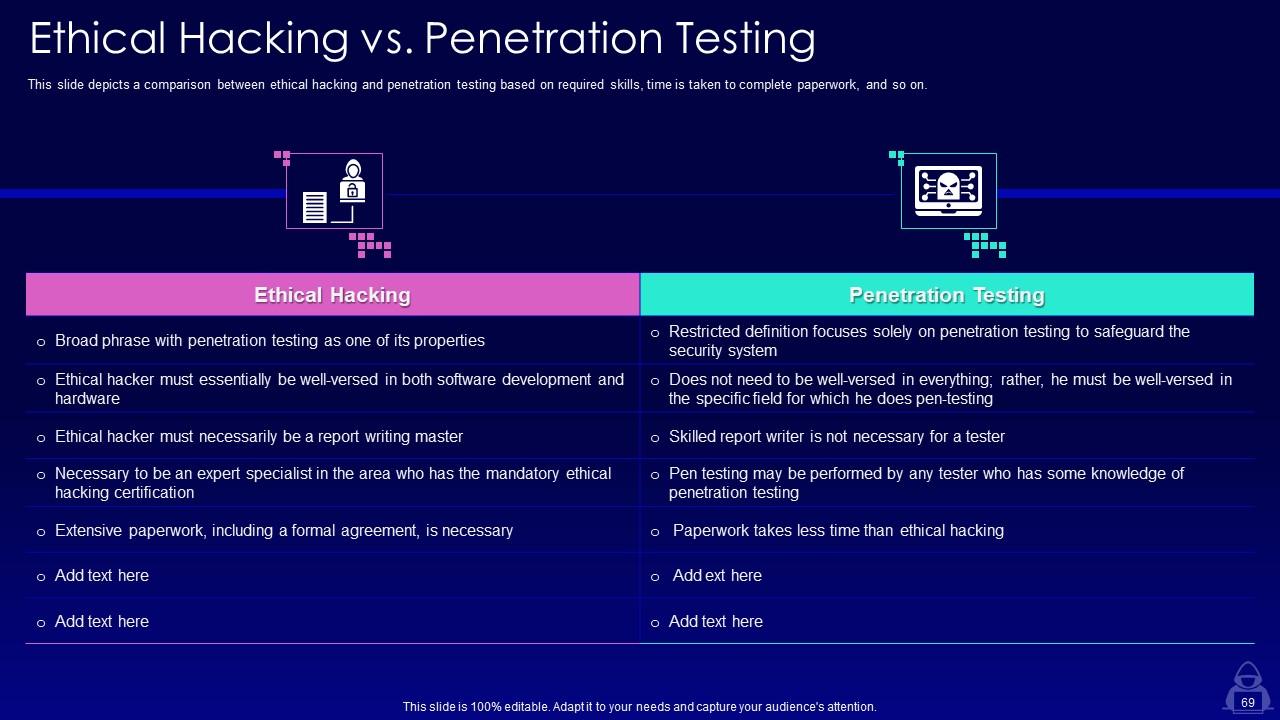

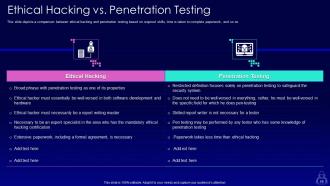

Diapositiva 69 : esta diapositiva muestra una comparación entre la piratería ética y las pruebas de penetración según las habilidades requeridas.

Diapositiva 70 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

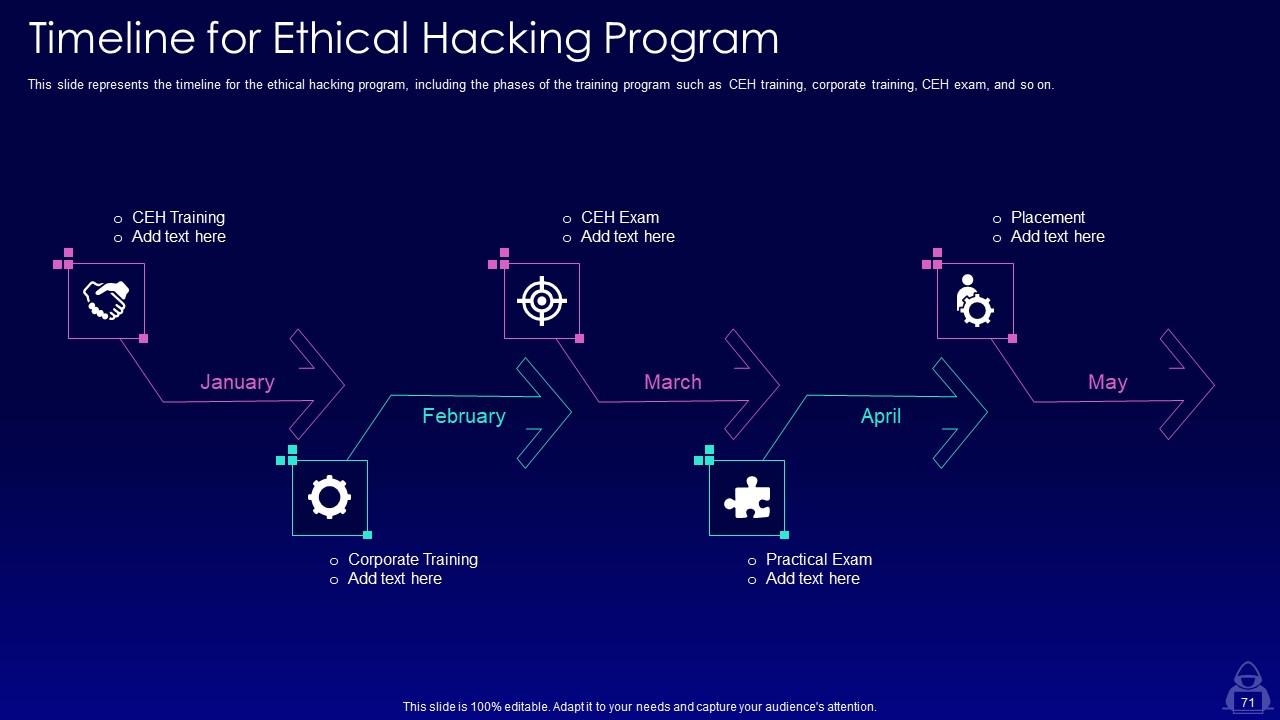

Diapositiva 71 : Esta diapositiva representa el cronograma del programa de piratería ética, incluidas las fases del programa de capacitación.

Diapositiva 72 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 73 : esta diapositiva muestra la hoja de ruta para el programa de piratería ética.

Diapositiva 74 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 75 : Esta diapositiva muestra el tablero para la piratería ética al cubrir los detalles de los problemas de mayor prioridad.

Diapositiva 76 : esta diapositiva muestra iconos para el hacking ético (TI).

Diapositiva 77 : Esta diapositiva se titula Diapositivas adicionales para avanzar.

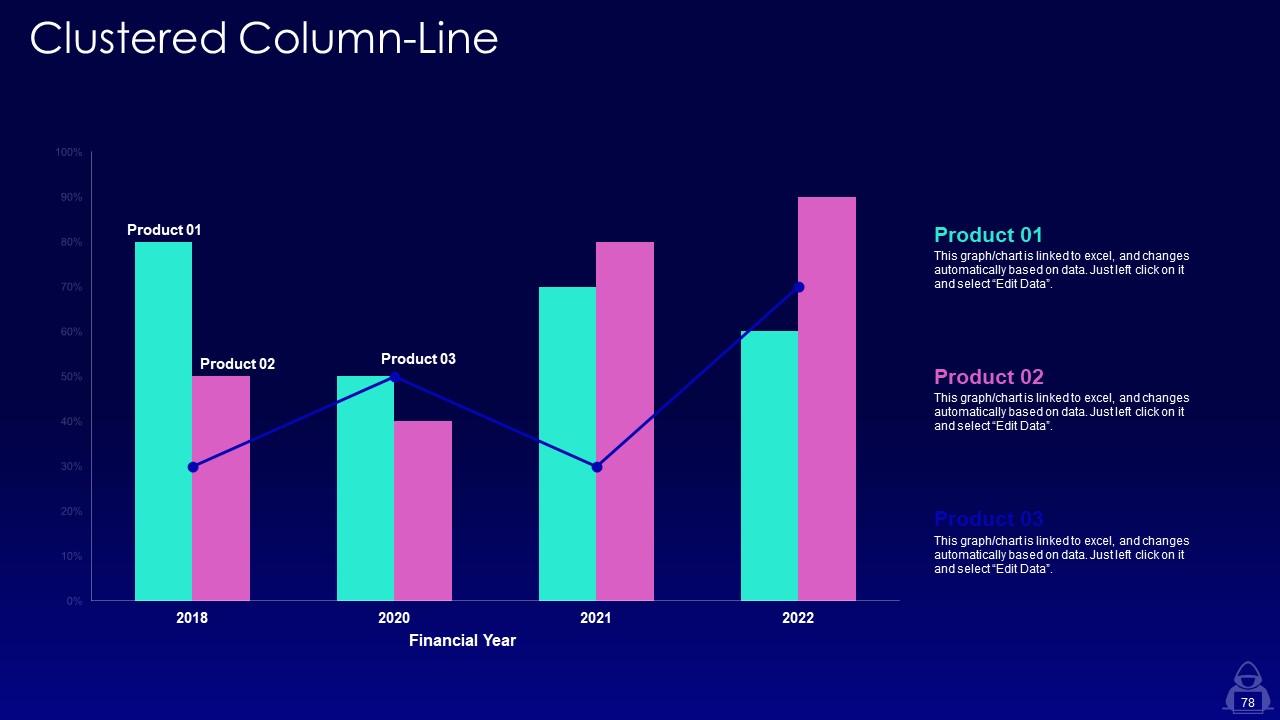

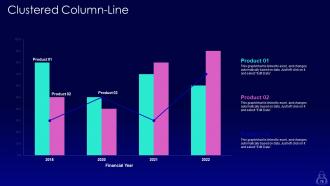

Diapositiva 78 : Esta diapositiva proporciona un gráfico de columnas agrupadas con una comparación de dos productos.

Diapositiva 79 : Esta diapositiva muestra Línea apilada con marcadores.

Diapositiva 80 : esta es una diapositiva de generación de ideas para exponer una nueva idea o resaltar información, especificaciones, etc.

Diapositiva 81 : Esta es una diapositiva de comparación para establecer la comparación entre productos básicos, entidades, etc.

Diapositiva 82 : Esta es una diapositiva financiera. Muestre sus cosas relacionadas con las finanzas aquí.

Diapositiva 83 : Esta diapositiva contiene Rompecabezas con íconos y texto relacionados.

Diapositiva 84 : Esta es la diapositiva Nuestro objetivo. Indique sus objetivos aquí.

Diapositiva 85 : Esta diapositiva muestra Post-It Notes. Publique sus notas importantes aquí.

Diapositiva 86 : Esta es una diapositiva de la línea de tiempo. Mostrar datos relacionados con los intervalos de tiempo aquí.

Diapositiva 87 : Esta es una diapositiva de agradecimiento con dirección, números de contacto y dirección de correo electrónico.

Ethical hacking it diapositivas de presentación de powerpoint con las 92 diapositivas:

Utilice nuestras diapositivas de presentación de PowerPoint de Ethical Hacking IT para ayudarlo de manera efectiva a ahorrar su valioso tiempo. Están listos para encajar en cualquier estructura de presentación.

FAQs

Common types of cybercrime include identity theft, computer fraud, privacy breach, and more. These can cause financial losses, reputational damage, and compromised customer data, among other consequences.

Organizations recruit ethical hackers to improve their security measures, protect customer information, raise security awareness, and more. Ethical hackers can help observe organizational systems from a hacker’s viewpoint and identify vulnerabilities that need to be fixed.

Ethical hackers need to have skills such as knowledge of programming languages, operating systems, and networking protocols, as well as the ability to use various ethical hacking tools. Certifications such as Certified Ethical Hacker (CEH v11) can also be helpful in demonstrating expertise

Ethical hacking can provide benefits such as unraveling the hacker mindset, improving development and quality assurance processes, and identifying weaknesses in security measures. For organizations, it can also help test security, understand hacker methods, and prevent future attacks.

Some techniques of ethical hacking include port scanning, analyzing and sniffing network traffic, and SQL(Sequel Query Language) injection. These techniques work by identifying vulnerabilities in networks and systems that can be exploited by malicious actors, and then testing them to see if they can be fixed.

-

Very unique and reliable designs.

-

Great experience, I would definitely use your services further.