Formulation d'un plan de cybersécurité pour protéger les actifs informationnels Diapositives de présentation Powerpoint

L'évaluation et le plan de gestion des risques peuvent aider l'organisation à identifier les menaces de cybersécurité et à mettre en œuvre un plan pour atténuer les risques. Voici un modèle conçu de manière efficace sur la formulation d'un plan de cybersécurité pour protéger les actifs informationnels. Cela aidera une entreprise à protéger les informations et les données critiques des actifs organisationnels. Cette présentation couvre différents types de menaces de cybersécurité auxquelles sont confrontées les entreprises du monde entier et le processus de gestion des risques de sécurité de l'information. Une partie importante de la présentation couvre un plan de gestion des risques de sécurité de l'information qui peut aider à identifier les actifs vulnérables aux risques de sécurité de l'information. Il couvre également l'évaluation des risques de sécurité de l'information par le biais d'une évaluation de la vulnérabilité et d'une matrice d'évaluation des risques. Il présente également des plans d'atténuation qui peuvent aider une organisation à résoudre rapidement les risques de sécurité des informations et des stratégies pour éviter les violations d'informations. Cette présentation montre également une formation qui peut aider l'organisation à former les employés pour répondre et gérer la menace de sécurité de l'information. Cette présentation couvre également les rôles et responsabilités de l'équipe de gestion des risques et l'allocation budgétaire pour la gestion des risques de cybersécurité. Enfin, cette présentation met en évidence l'impact d'un plan de gestion des risques sur les capacités de sécurité de l'information de l'organisation. Accédez à ce modèle puissant maintenant.

You must be logged in to download this presentation.

Caractéristiques de ces diapositives de présentation PowerPoint :

Captivez votre auditoire avec ces diapositives de présentation Powerpoint de formulation d'un plan de cybersécurité pour protéger les actifs informationnels. Augmentez votre seuil de présentation en déployant ce modèle bien conçu. Il agit comme un excellent outil de communication en raison de son contenu bien documenté. Il contient également des icônes stylisées, des graphiques, des visuels, etc., qui en font un accroche-regard immédiat. Composé de soixante et onze diapositives, ce jeu complet est tout ce dont vous avez besoin pour vous faire remarquer. Toutes les diapositives et leur contenu peuvent être modifiés pour s'adapter à votre environnement professionnel unique. De plus, d'autres composants et graphiques peuvent également être modifiés pour ajouter des touches personnelles à cet ensemble préfabriqué.

People who downloaded this PowerPoint presentation also viewed the following :

Contenu de cette présentation Powerpoint

Diapositive 1 : Cette diapositive présente l'élaboration d'un plan de cybersécurité pour protéger les actifs informationnels. Indiquez le nom de votre entreprise et commencez.

Diapositive 2 : Cette diapositive indique l'ordre du jour de la présentation.

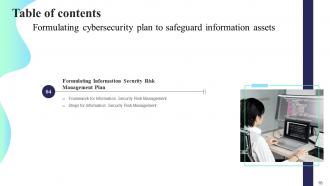

Diapositive 3 : Cette diapositive présente la table des matières de la présentation.

Diapositive 4 : Il s'agit d'une autre diapositive qui poursuit la table des matières de la présentation.

Diapositive 5 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

Diapositive 6 : Cette diapositive montre les capacités actuelles de sécurité des informations et des données de l'entreprise.

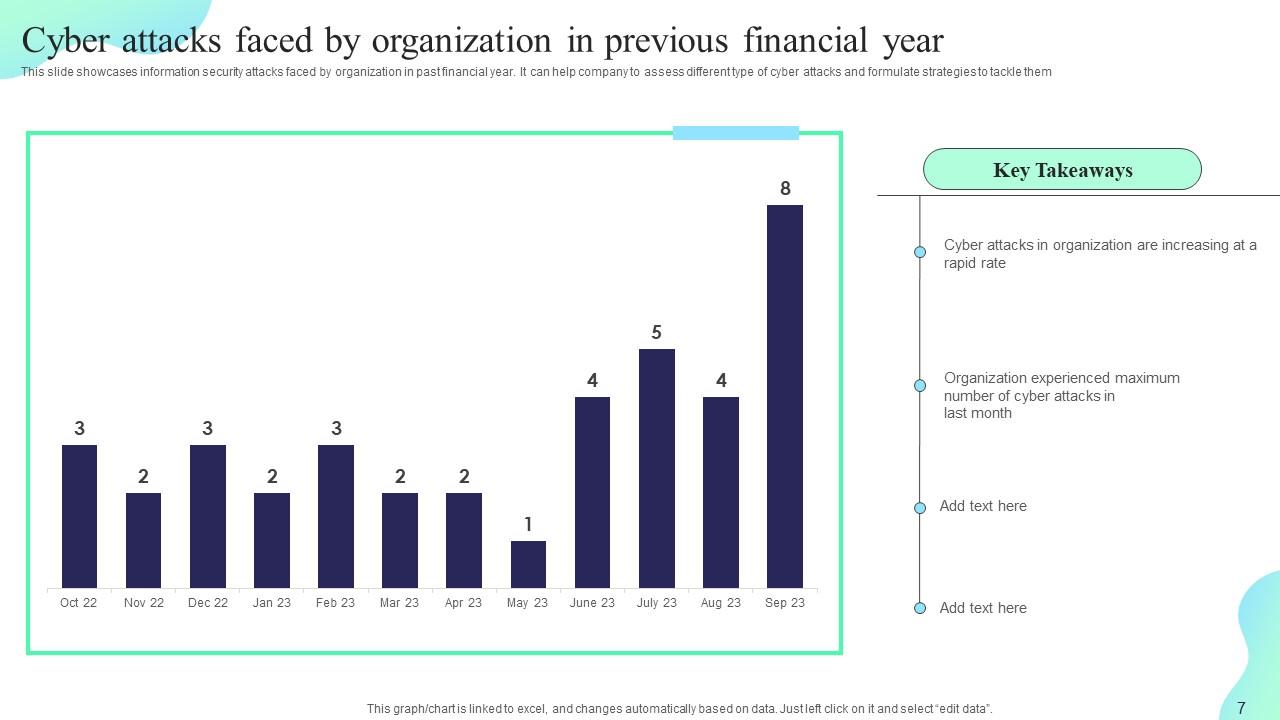

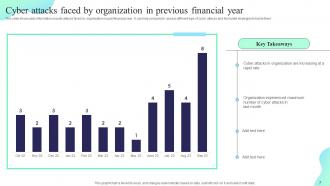

Diapositive 7 : Cette diapositive présente les cyberattaques auxquelles l'organisation a été confrontée au cours de l'exercice précédent.

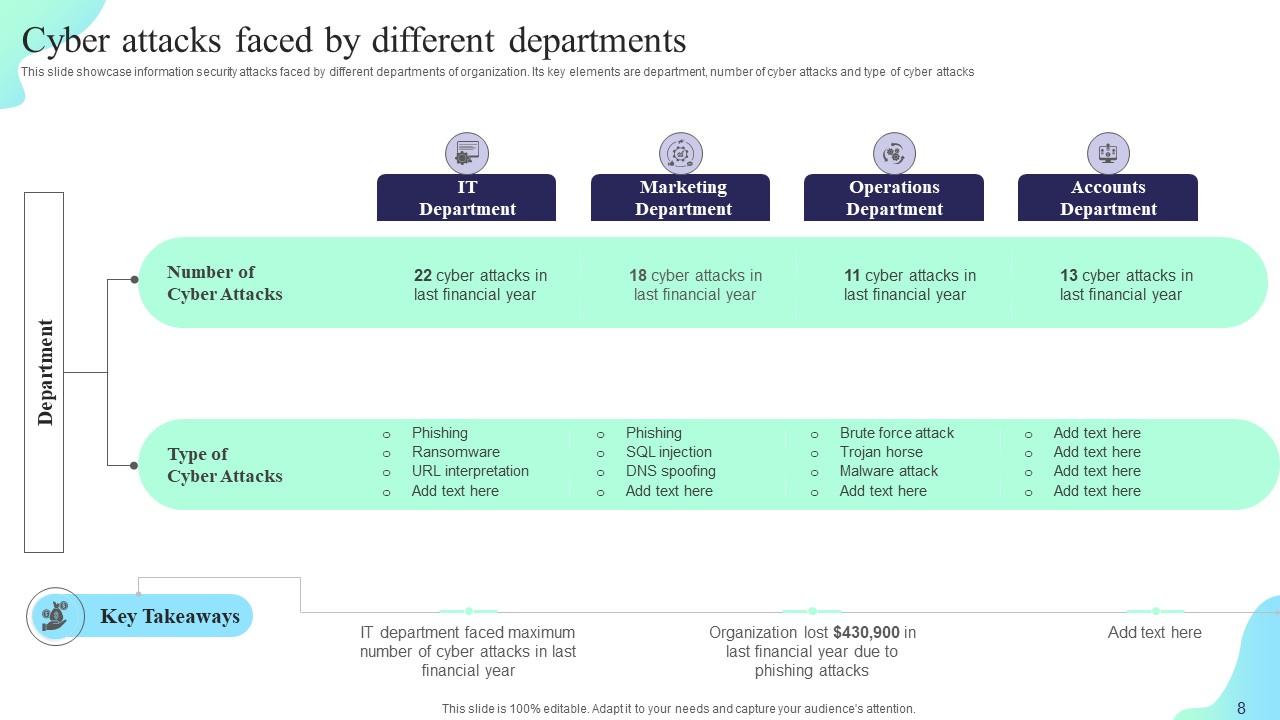

Diapositive 8 : Cette diapositive présente les cyberattaques auxquelles sont confrontés différents services.

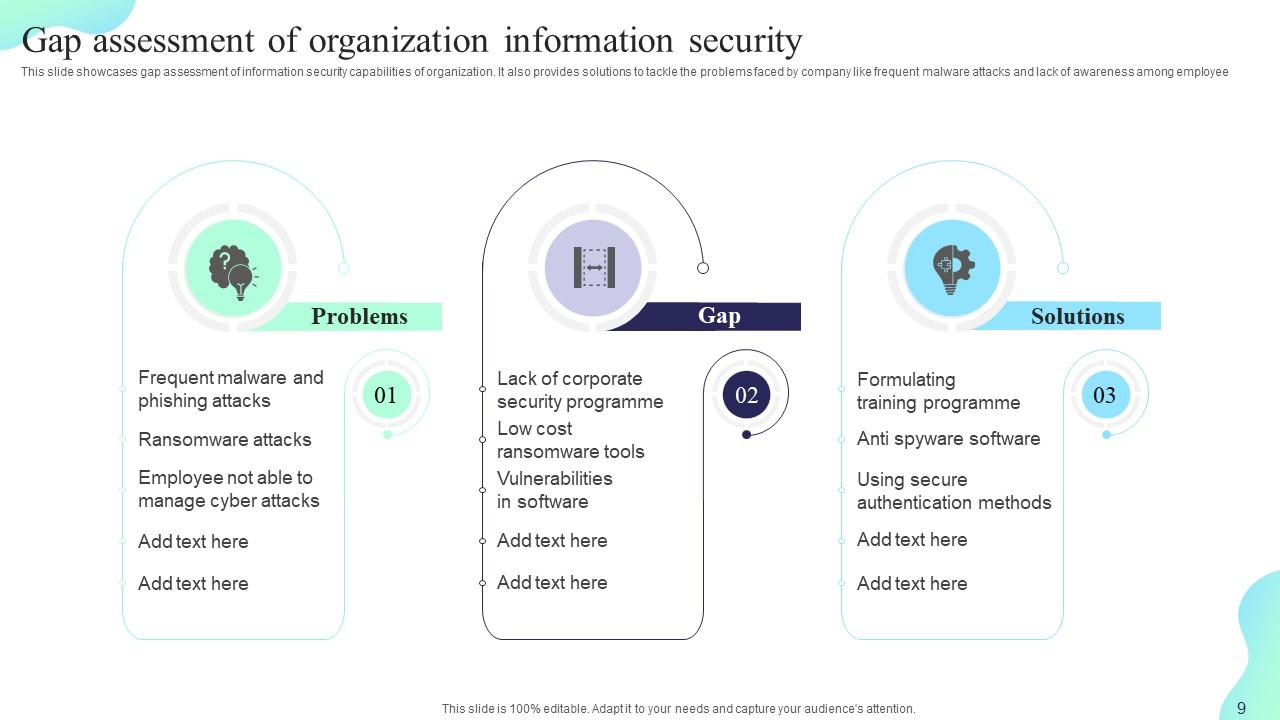

Diapositive 9 : Cette diapositive représente l'évaluation des lacunes de la sécurité des informations de l'organisation.

Diapositive 10 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

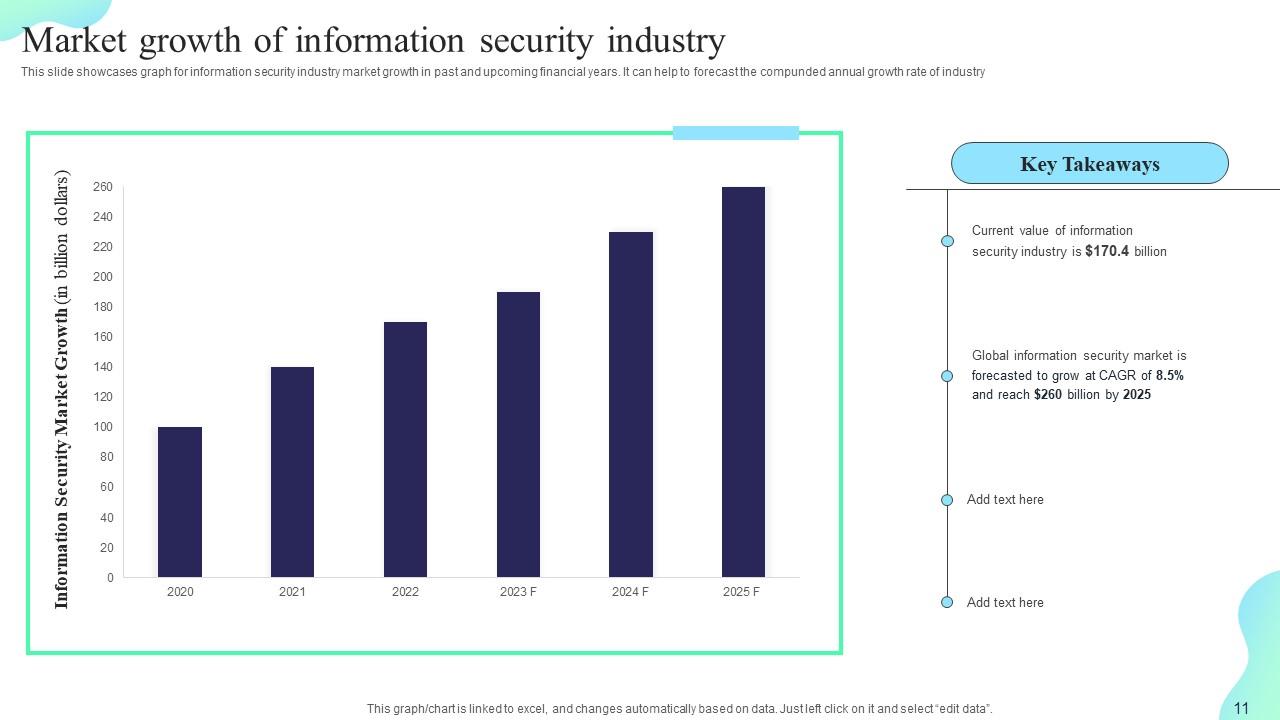

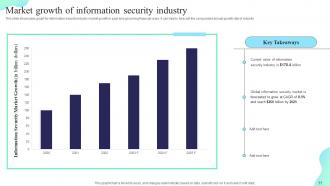

Diapositive 11 : Cette diapositive présente la croissance du marché de l'industrie de la sécurité de l'information.

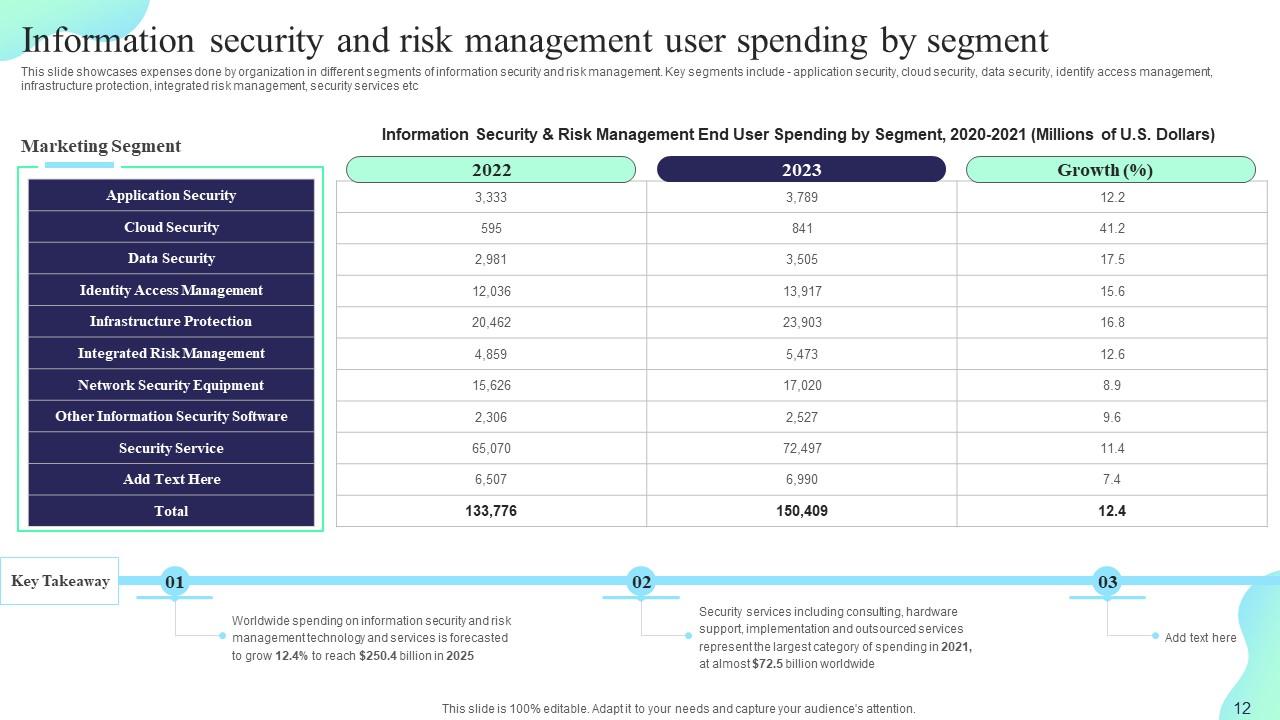

Diapositive 12 : Cette diapositive montre les dépenses des utilisateurs en matière de sécurité de l'information et de gestion des risques par segment.

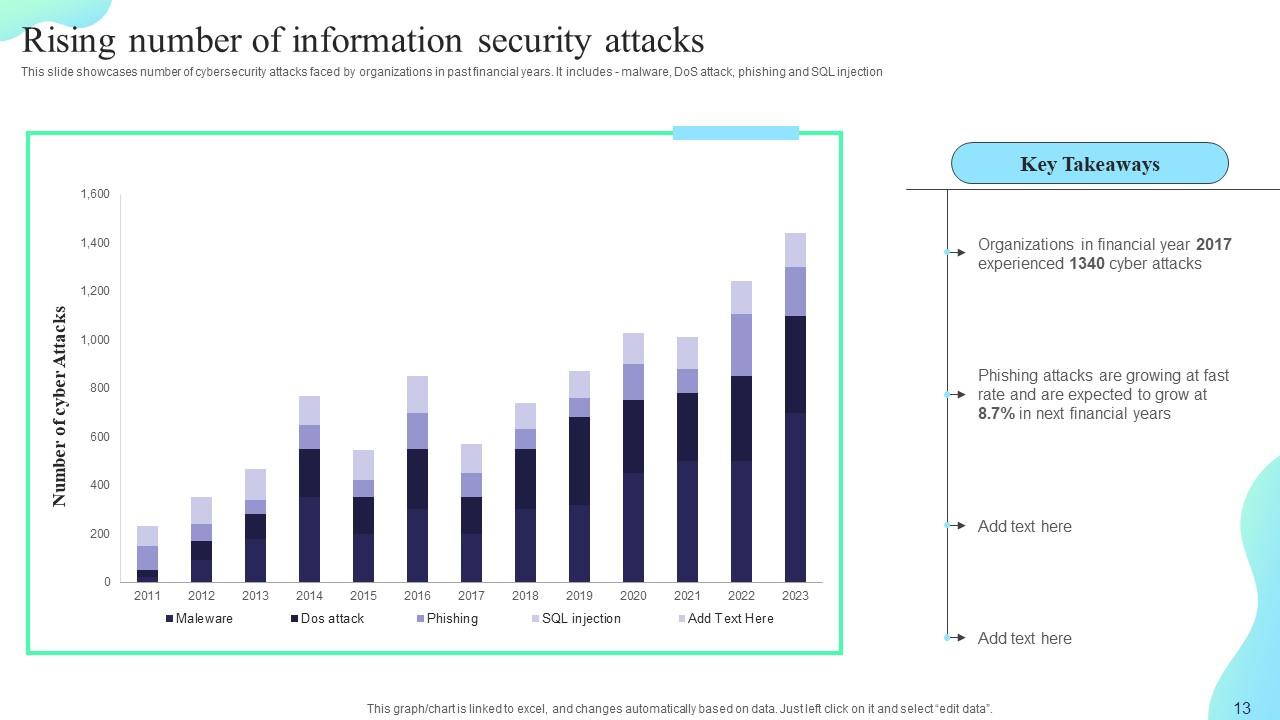

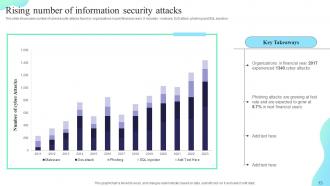

Diapositive 13 : Cette diapositive présente le nombre croissant d'attaques de sécurité de l'information.

Diapositive 14 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

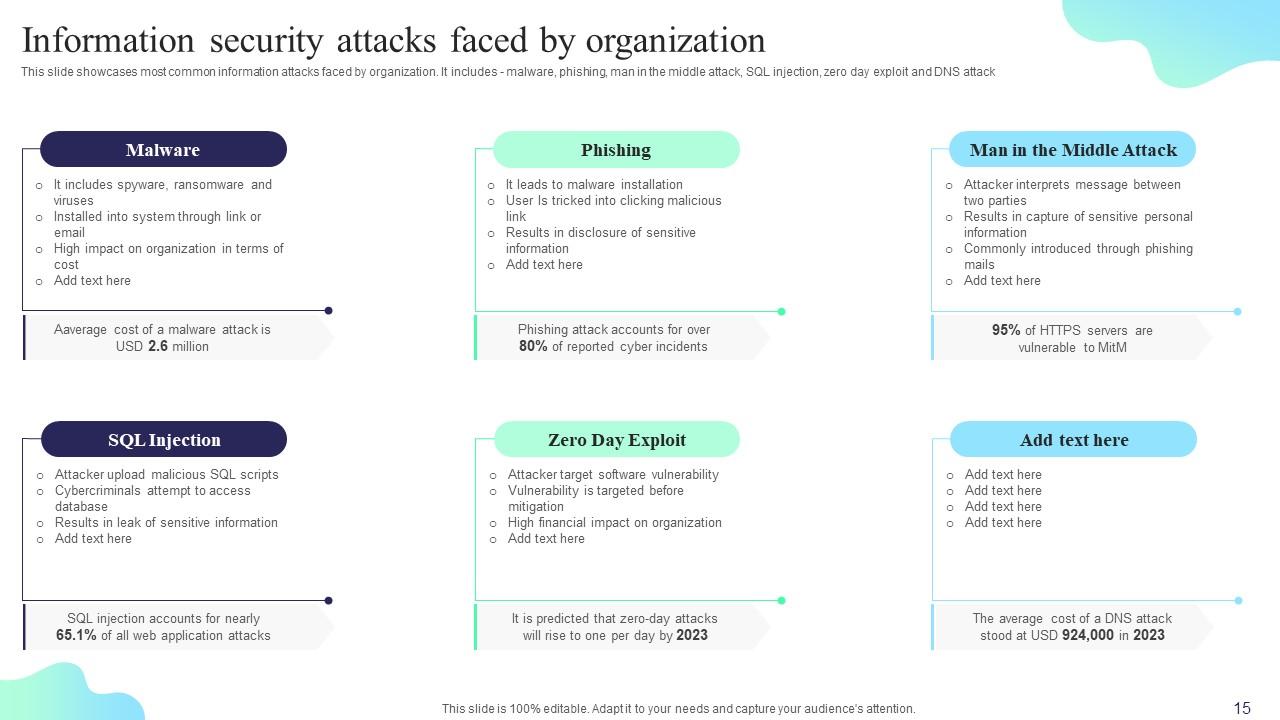

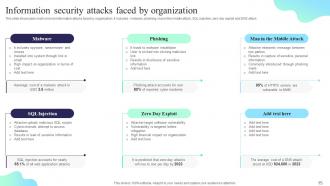

Diapositive 15 : Cette diapositive affiche les attaques de sécurité de l'information auxquelles l'organisation est confrontée.

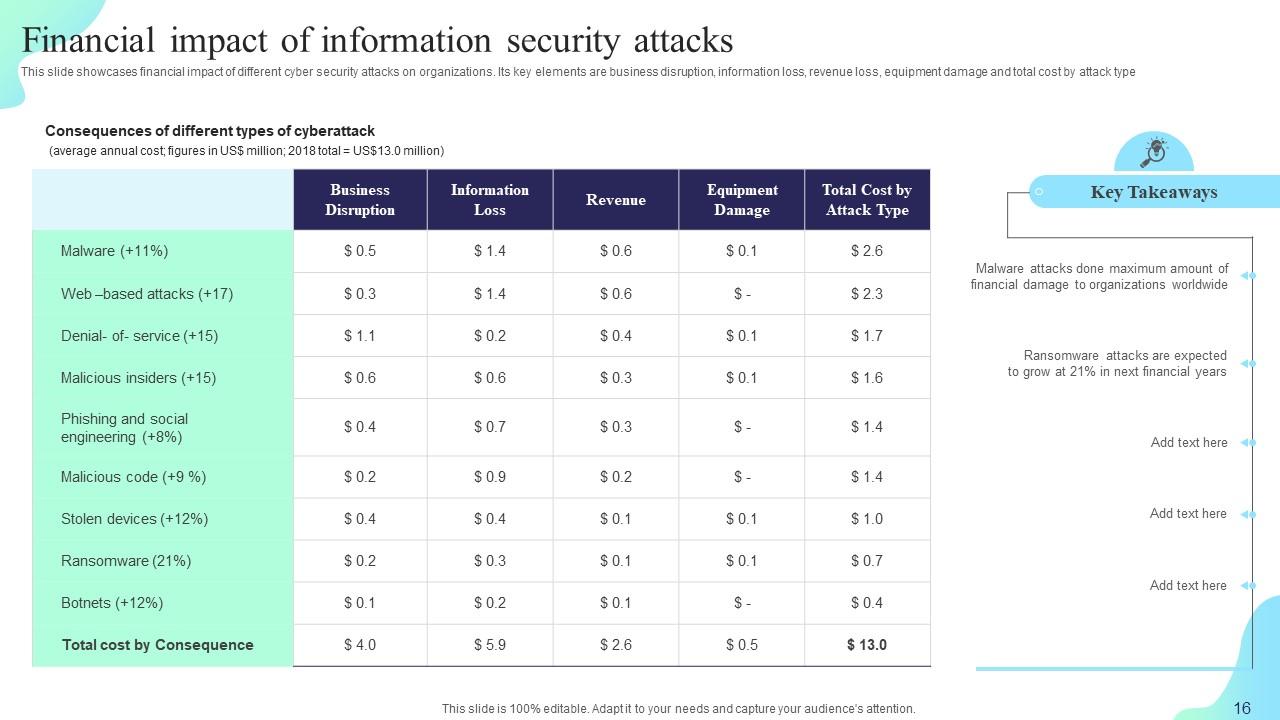

Diapositive 16 : Cette diapositive représente l'impact financier des attaques de sécurité de l'information.

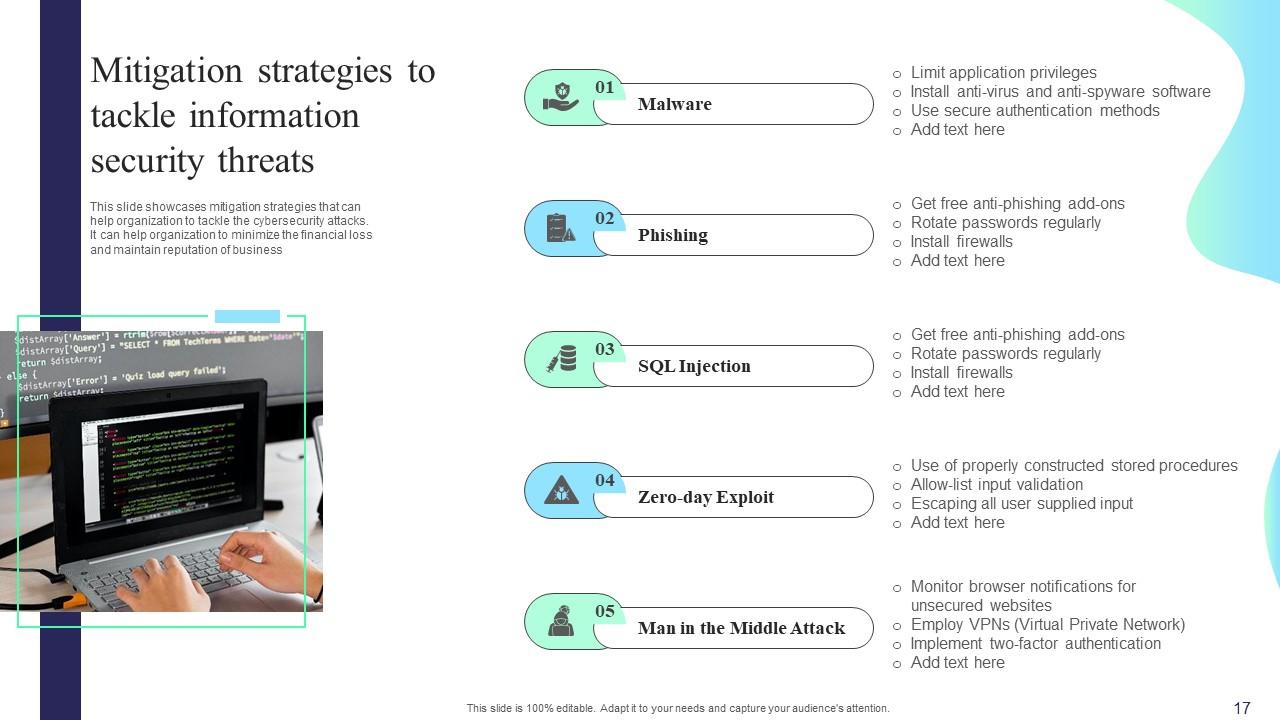

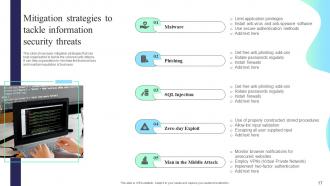

Diapositive 17 : Cette diapositive présente des stratégies d'atténuation pour lutter contre les menaces à la sécurité de l'information.

Diapositive 18 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

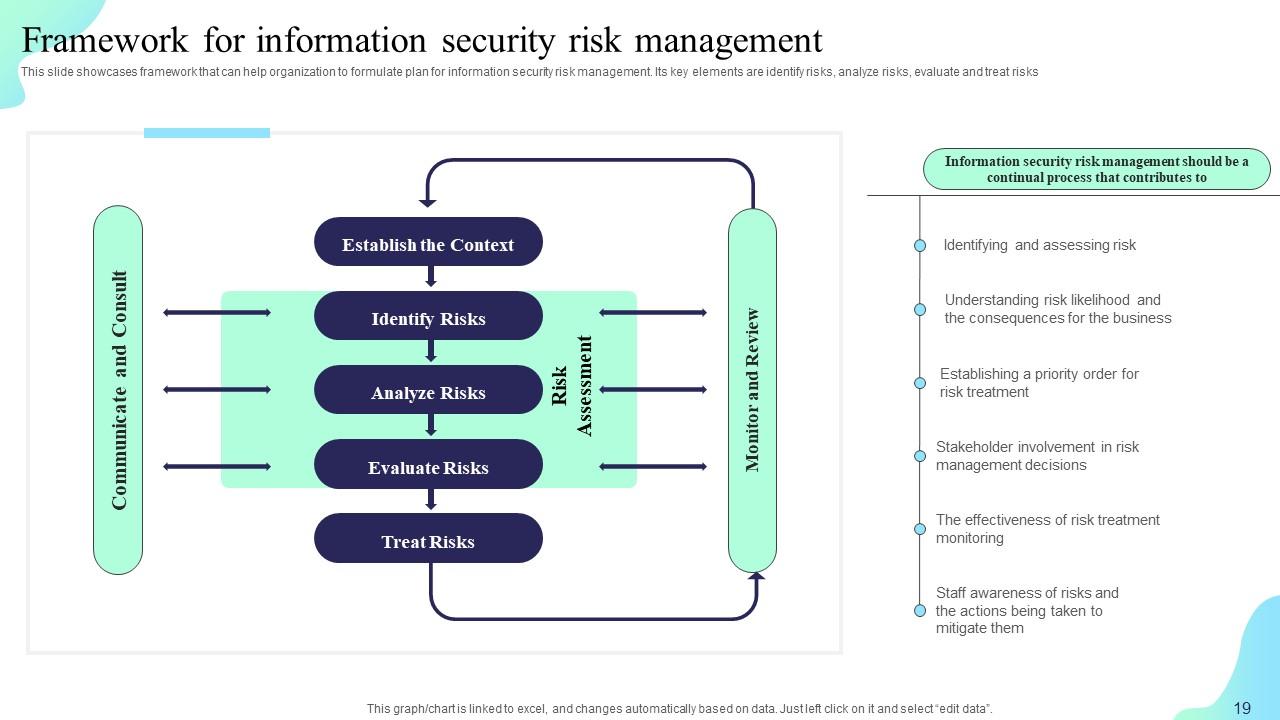

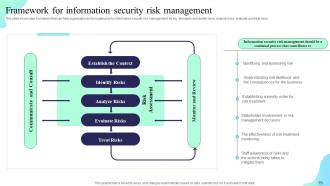

Diapositive 19 : Cette diapositive montre le cadre de gestion des risques liés à la sécurité de l'information.

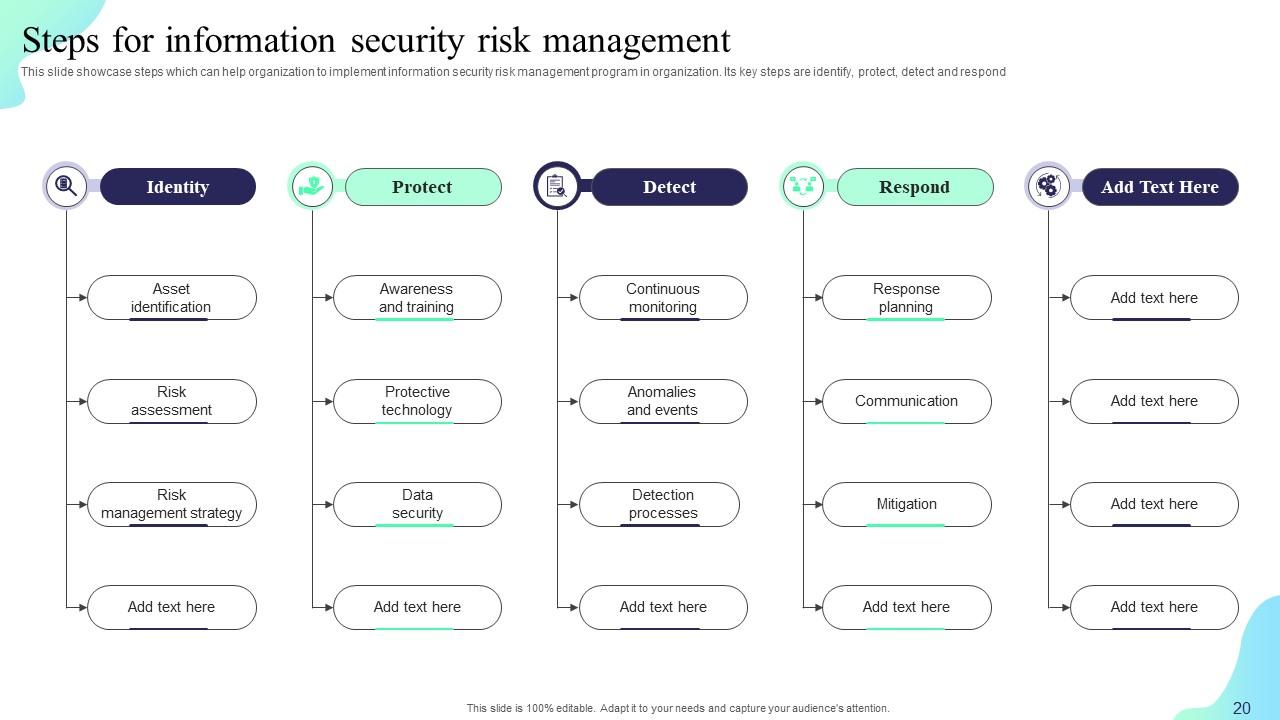

Diapositive 20 : Cette diapositive présente les étapes de la gestion des risques liés à la sécurité de l'information.

Diapositive 21 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

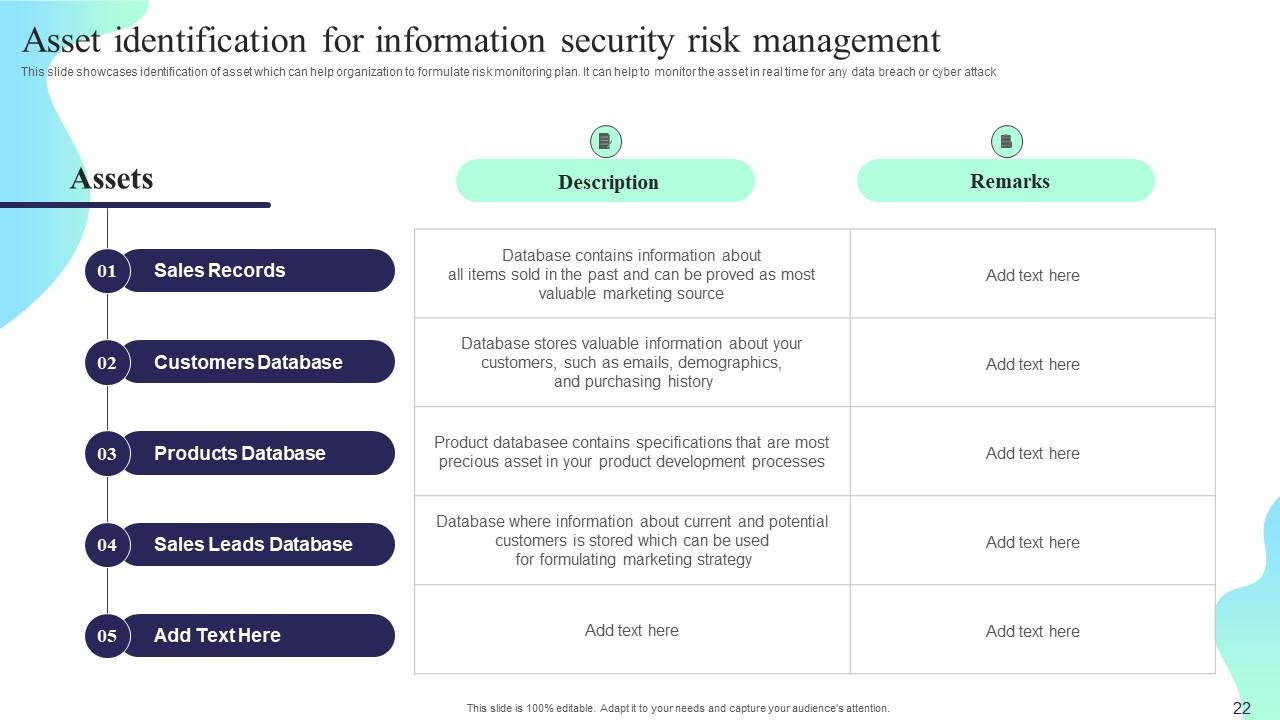

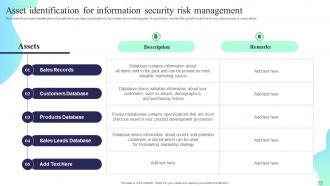

Diapositive 22 : cette diapositive affiche l'identification des ressources pour la gestion des risques liés à la sécurité de l'information.

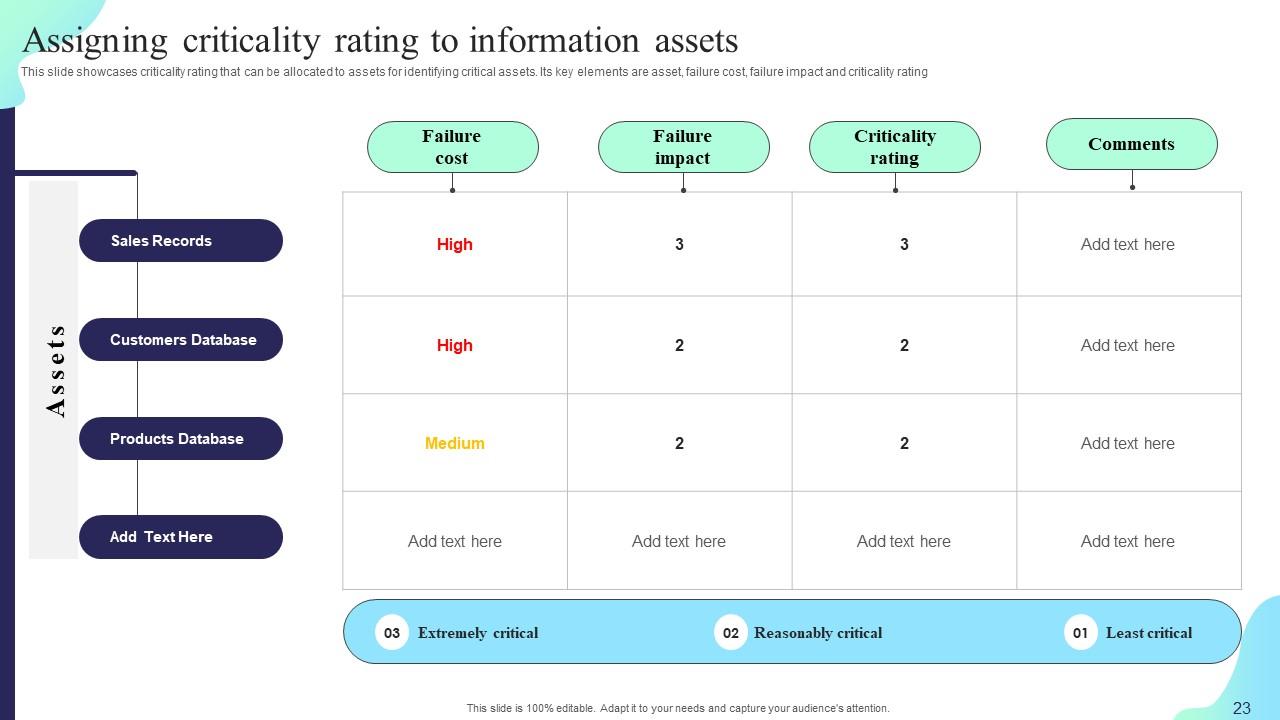

Diapositive 23 : cette diapositive représente l'attribution d'une cote de criticité aux actifs informationnels.

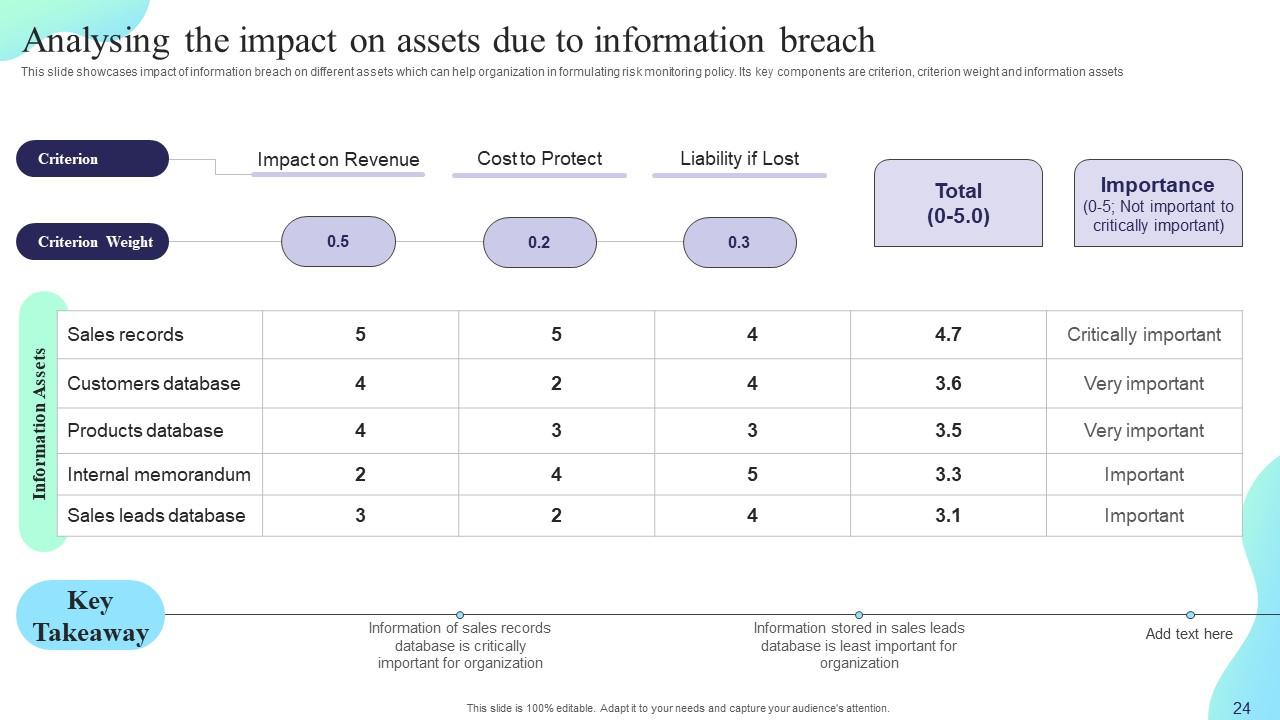

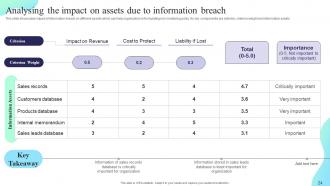

Diapositive 24 : Cette diapositive présente l'analyse de l'impact sur les actifs en raison d'une violation d'informations.

Diapositive 25 : cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

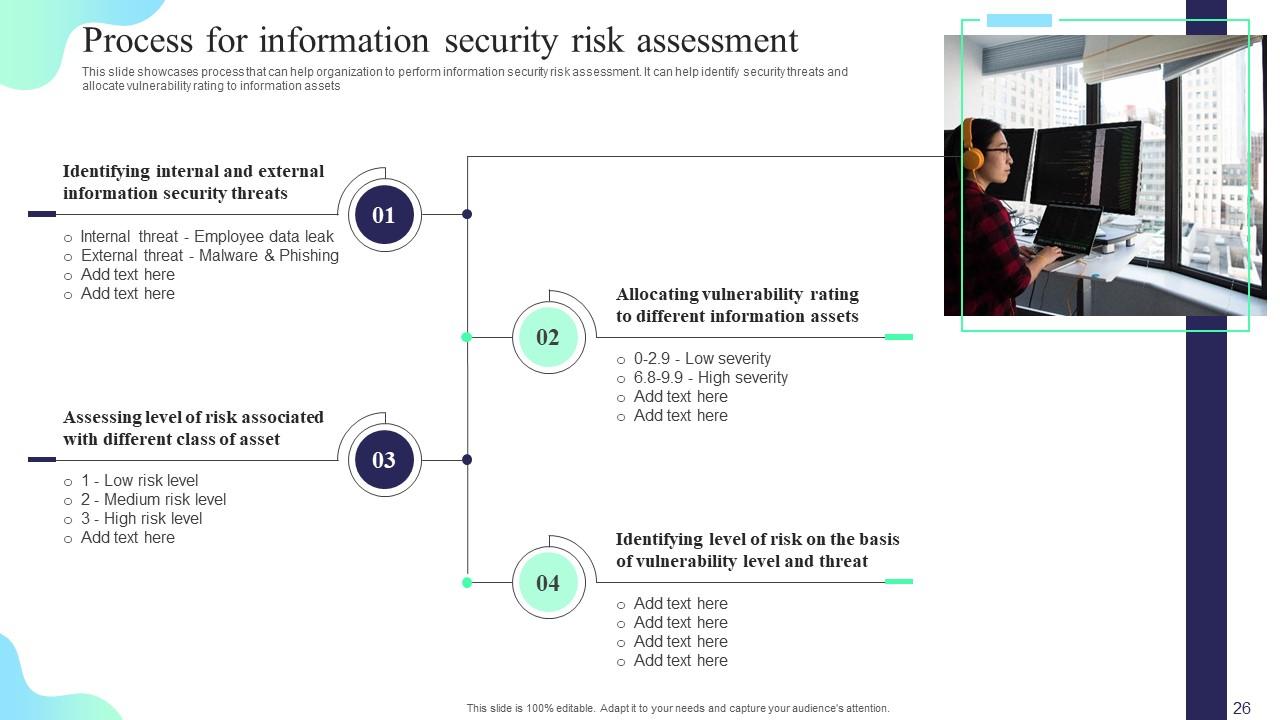

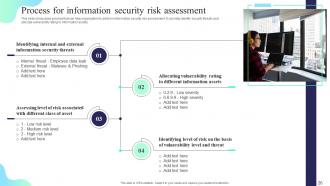

Diapositive 26 : Cette diapositive montre le processus d'évaluation des risques liés à la sécurité de l'information.

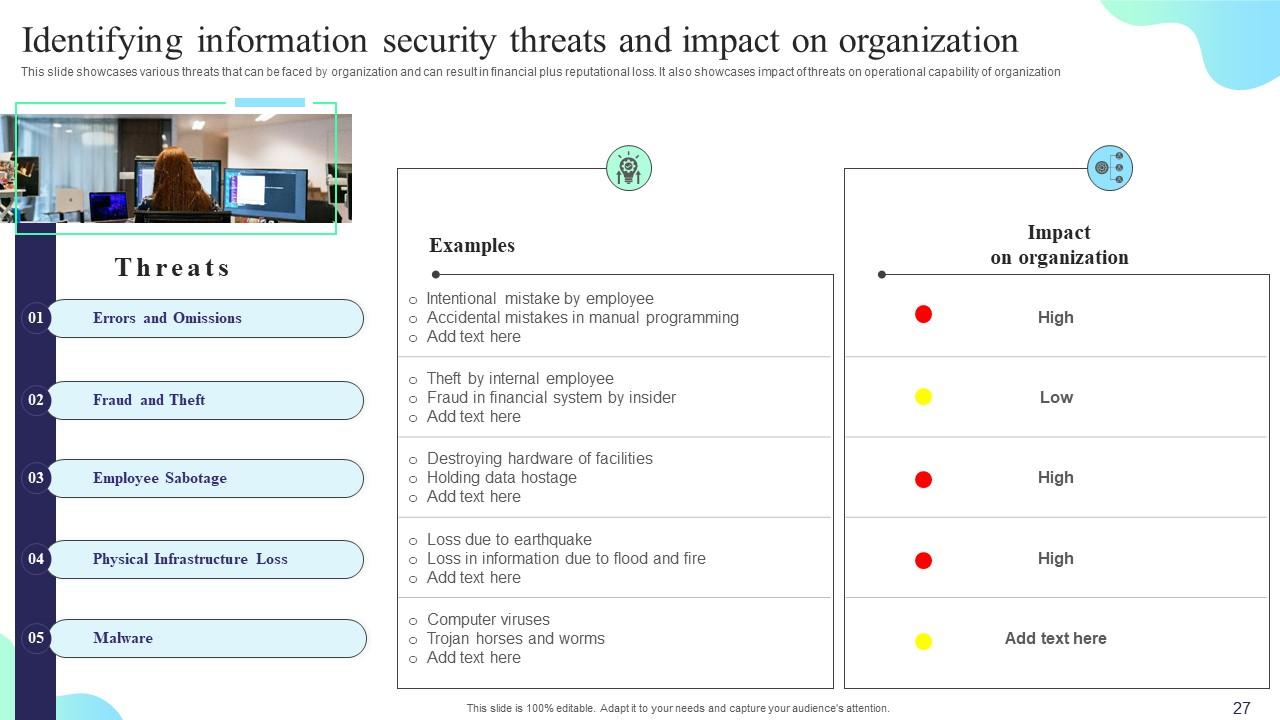

Diapositive 27 : Cette diapositive présente l'identification des menaces à la sécurité de l'information et leur impact sur l'organisation.

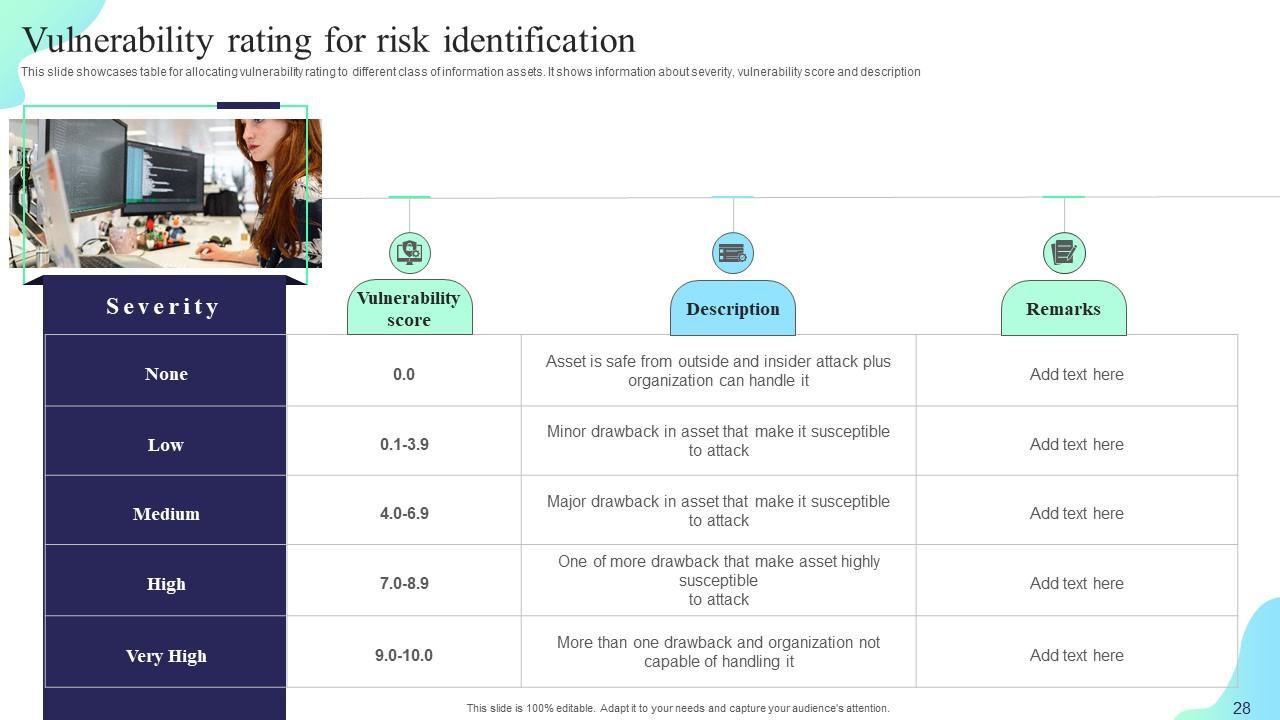

Diapositive 28 : Cette diapositive affiche la cote de vulnérabilité pour l'identification des risques.

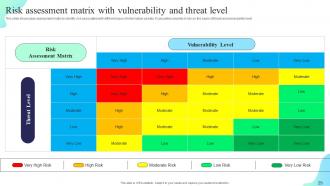

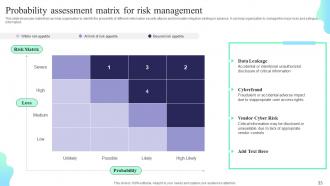

Diapositive 29 : Cette diapositive représente la matrice d'évaluation des risques avec la vulnérabilité et le niveau de menace.

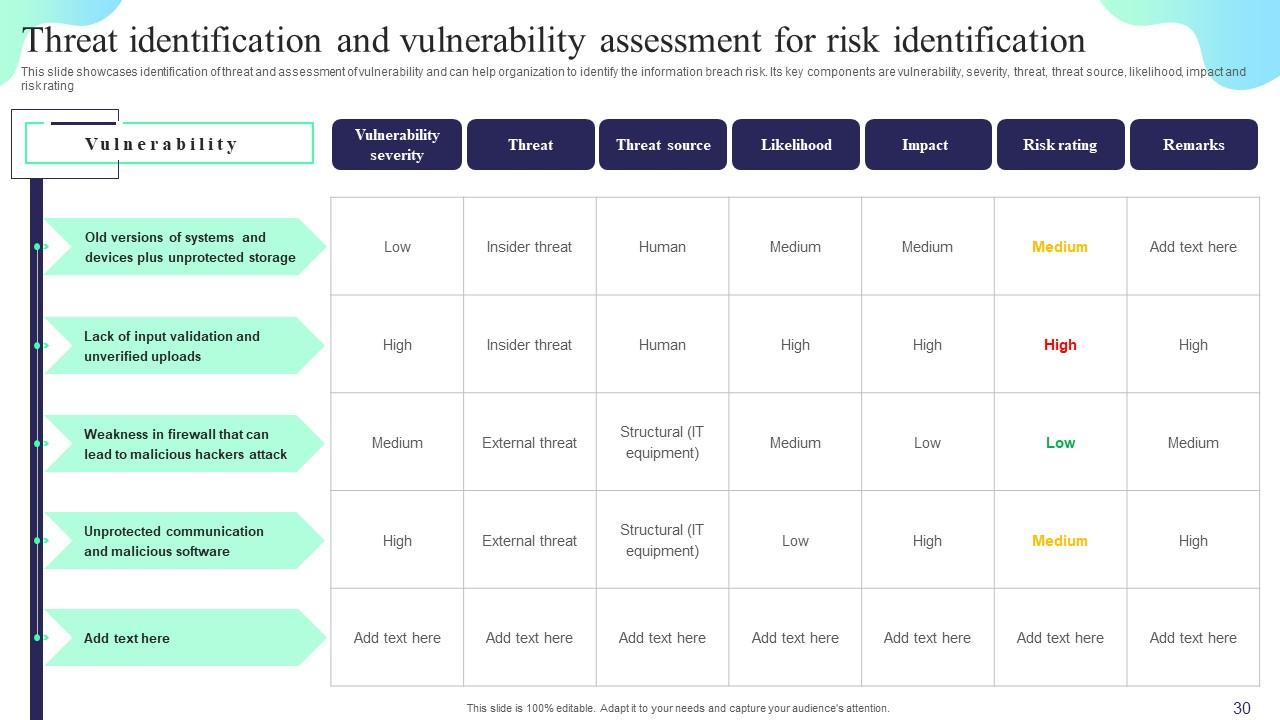

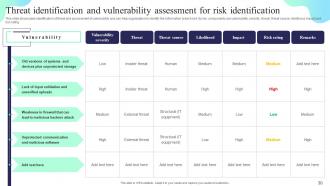

Diapositive 30 : Cette diapositive présente l'identification des menaces et l'évaluation de la vulnérabilité pour l'identification des risques.

Diapositive 31 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

Diapositive 32 : Cette diapositive montre la matrice pour la solution aux menaces et la gestion des risques.

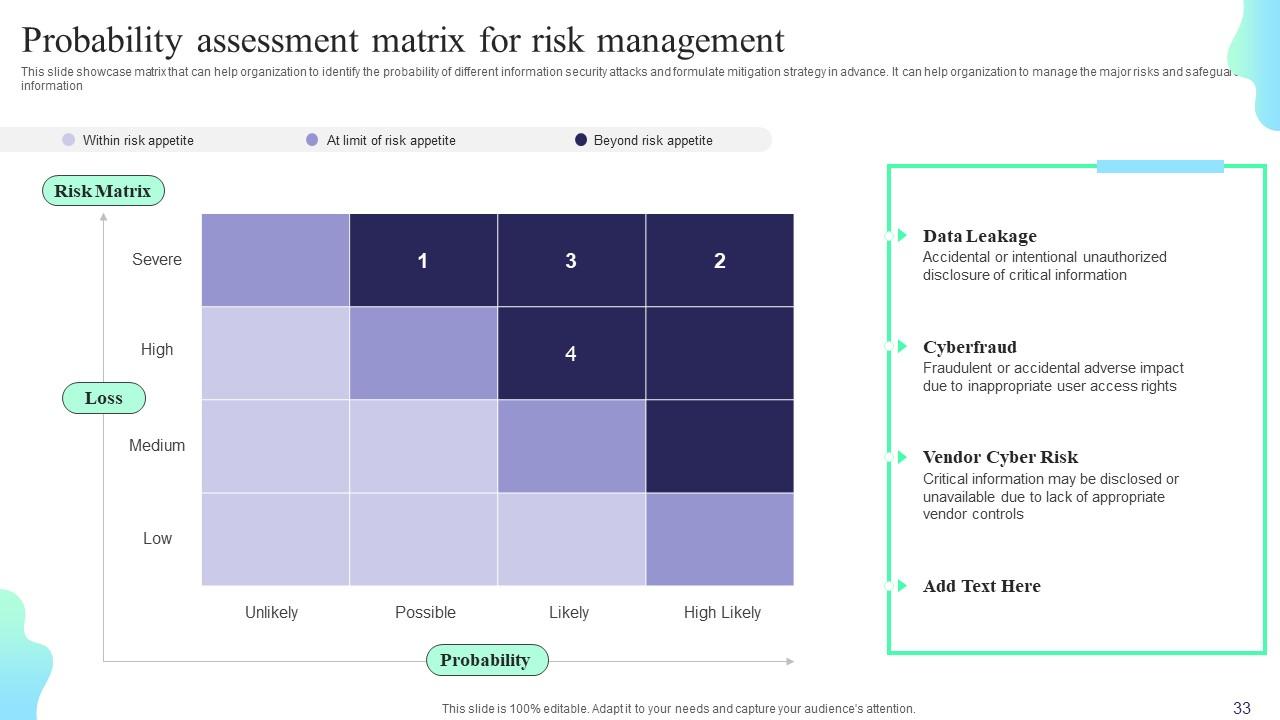

Diapositive 33 : Cette diapositive présente la matrice d'évaluation des probabilités pour la gestion des risques.

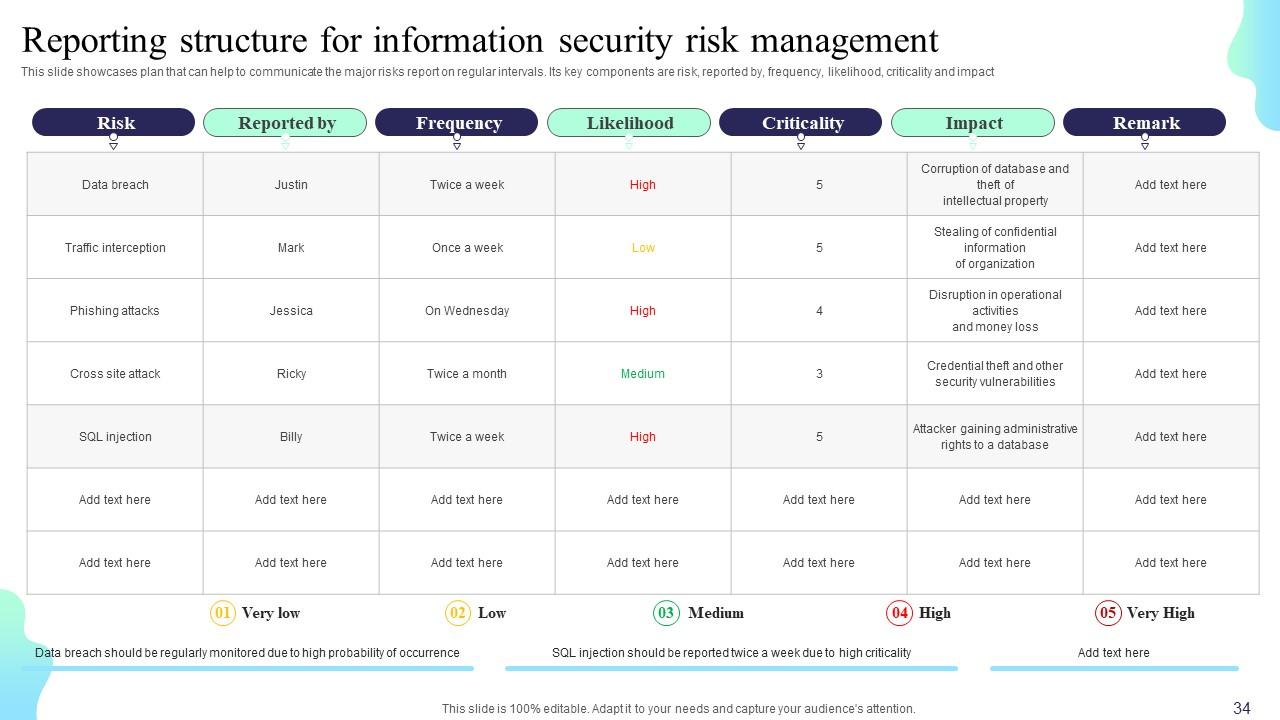

Diapositive 34 : cette diapositive affiche la structure de rapport pour la gestion des risques liés à la sécurité de l'information.

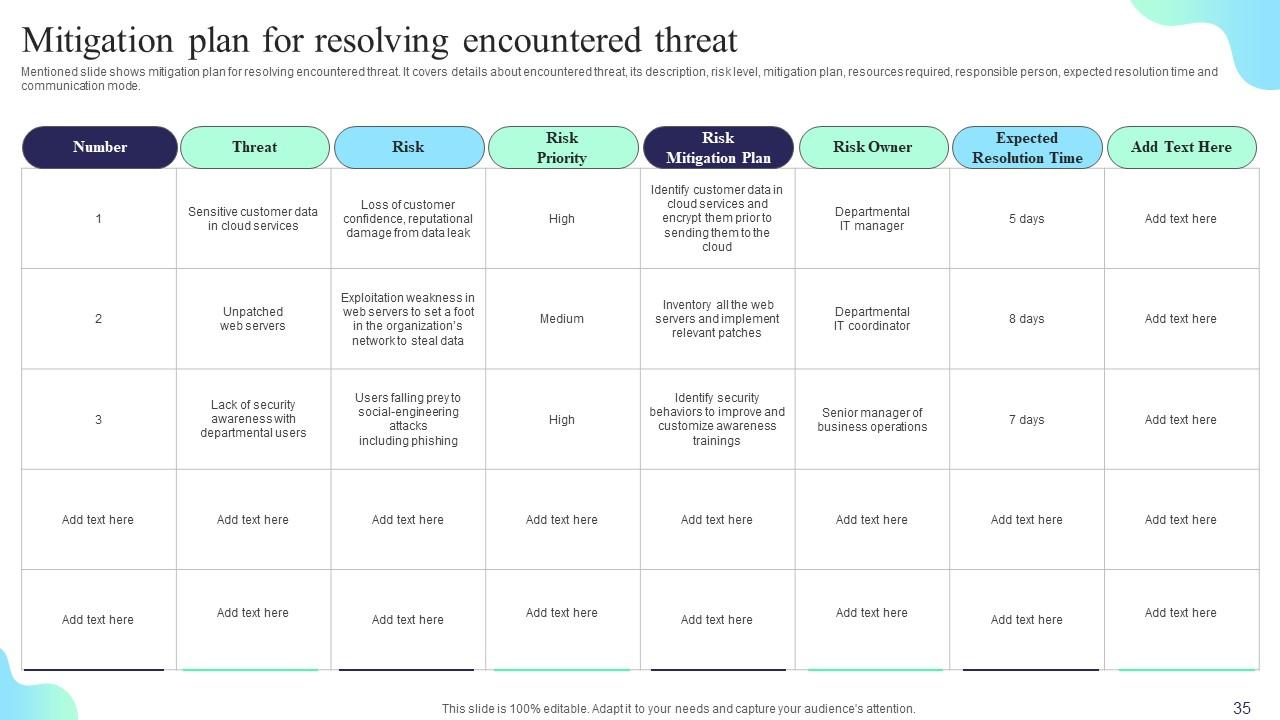

Diapositive 35 : Cette diapositive représente le plan d'atténuation pour résoudre les menaces rencontrées.

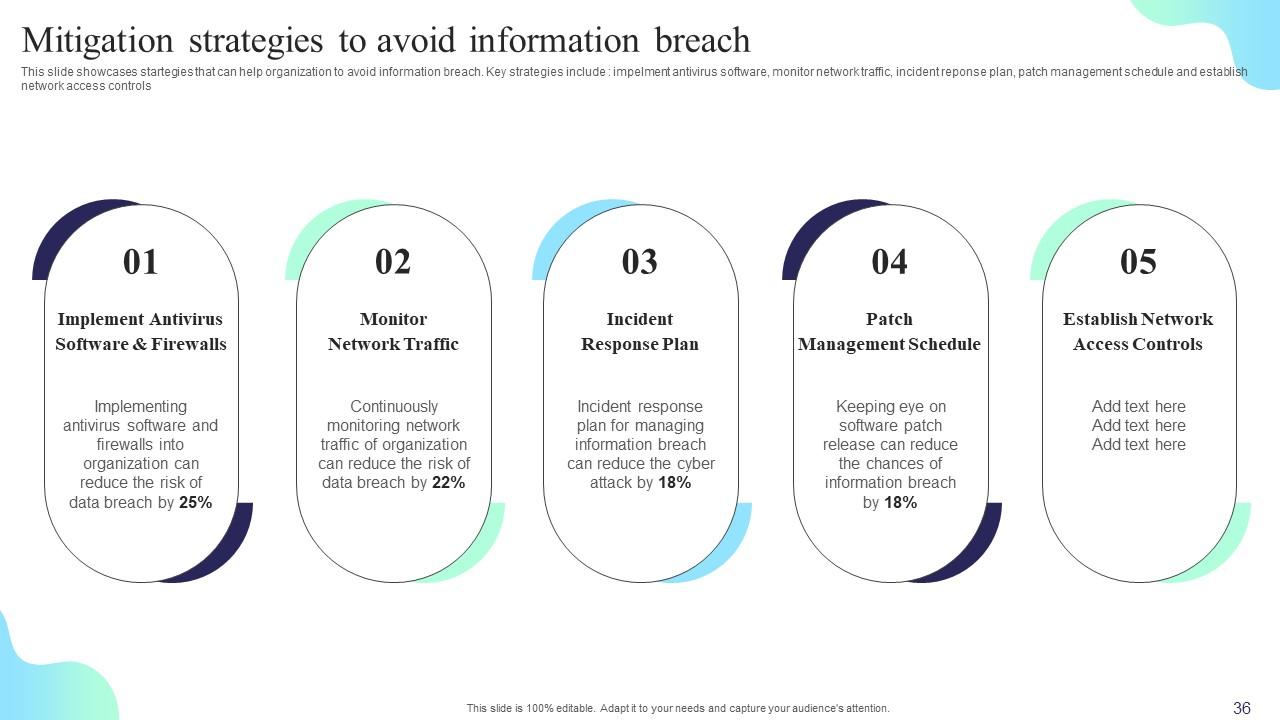

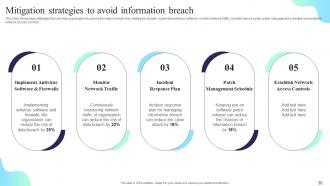

Diapositive 36 : Cette diapositive présente des stratégies d'atténuation pour éviter la violation d'informations.

Diapositive 37 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

Diapositive 38 : Cette diapositive montre la liste de contrôle pour la gestion des risques liés à la sécurité de l'information.

Diapositive 39 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

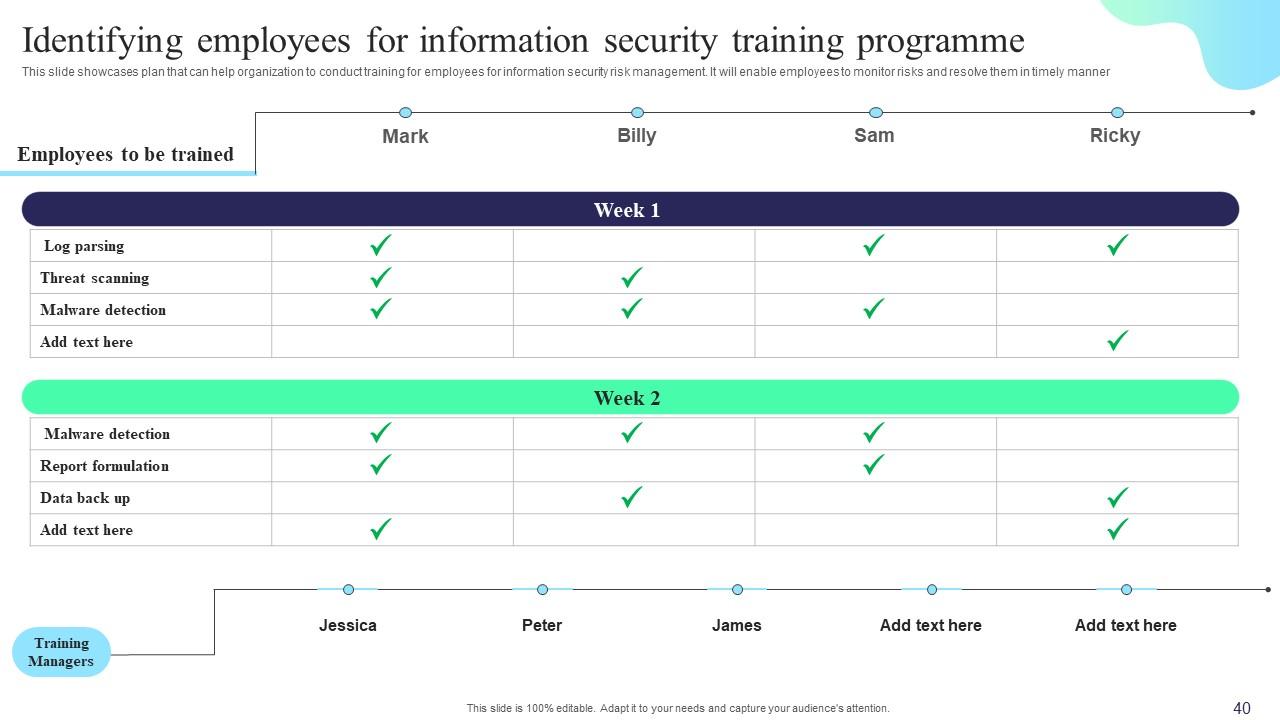

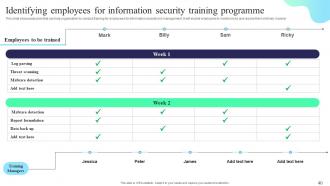

Diapositive 40 : Cette diapositive présente le programme de formation Identification des employés pour la sécurité de l'information.

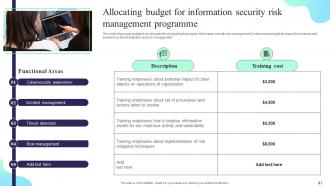

Diapositive 41 : cette diapositive affiche l'allocation du budget pour le programme de gestion des risques liés à la sécurité de l'information.

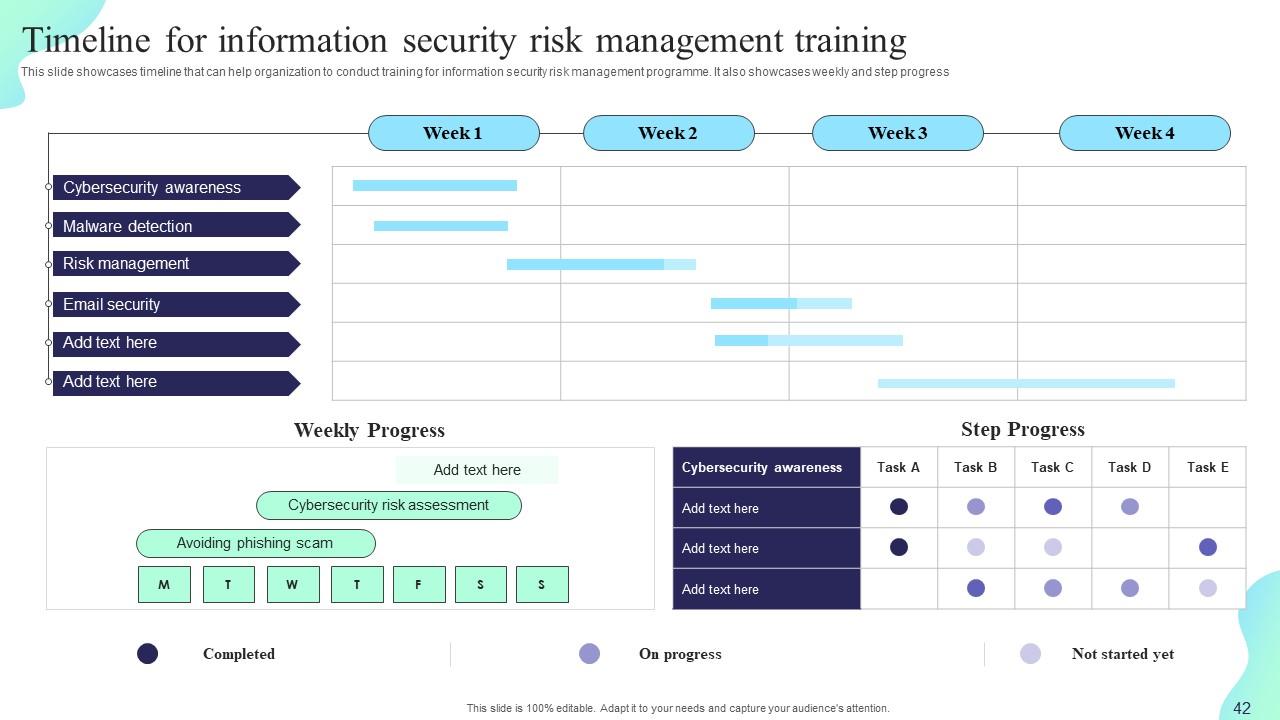

Diapositive 42 : Cette diapositive représente le calendrier de la formation sur la gestion des risques liés à la sécurité de l'information.

Diapositive 43 : cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

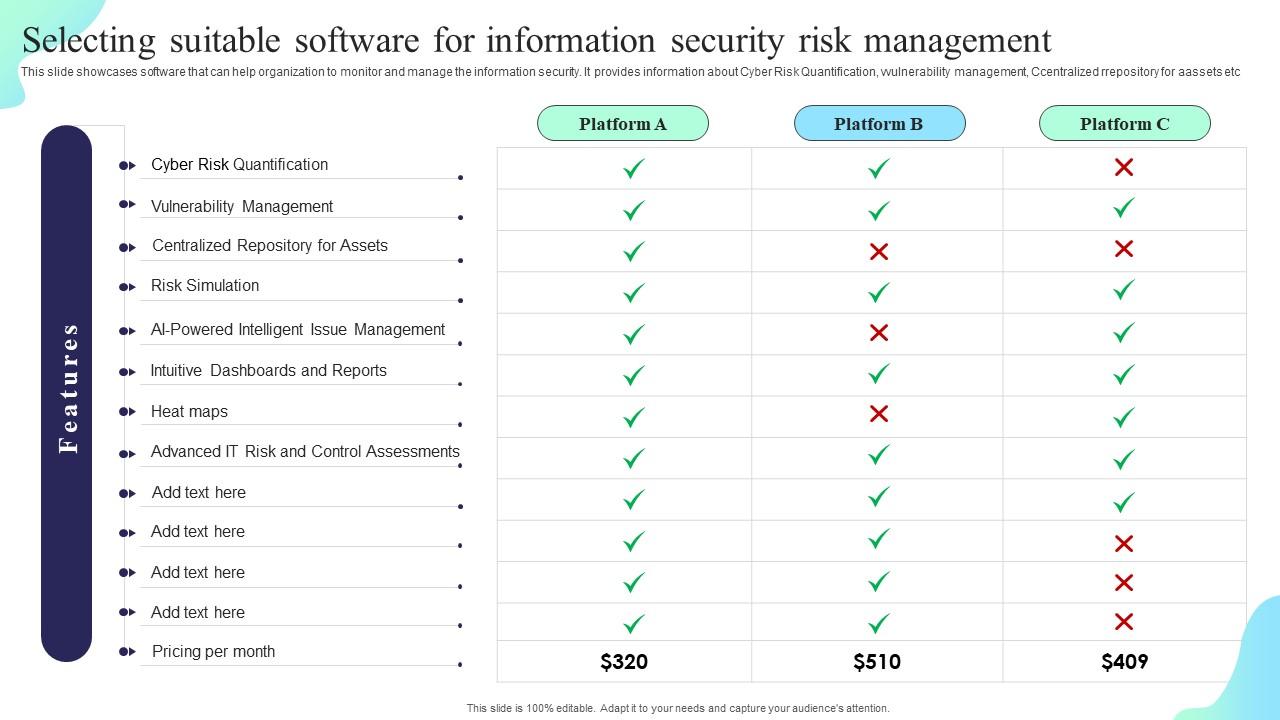

Diapositive 44 : Cette diapositive présente la sélection d'un logiciel approprié pour la gestion des risques liés à la sécurité de l'information.

Diapositive 45 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

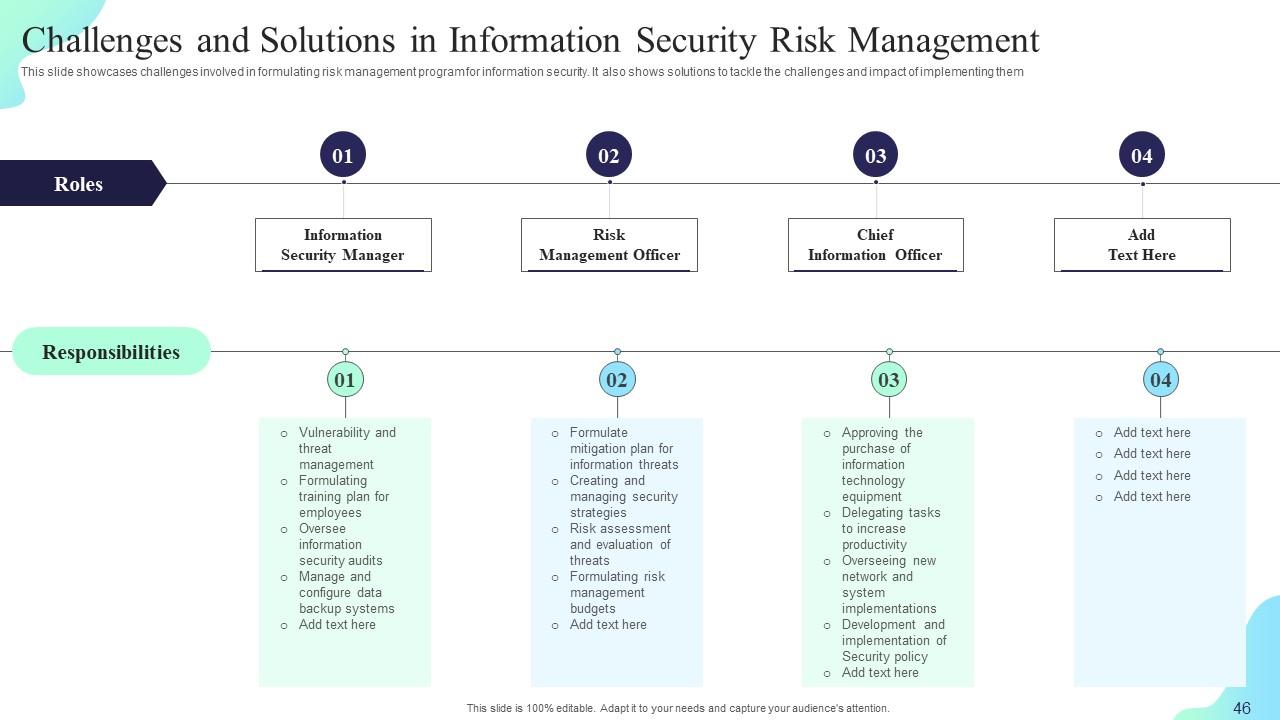

Diapositive 46 : Cette diapositive montre les rôles et les responsabilités de l'équipe de gestion des risques.

Diapositive 47 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

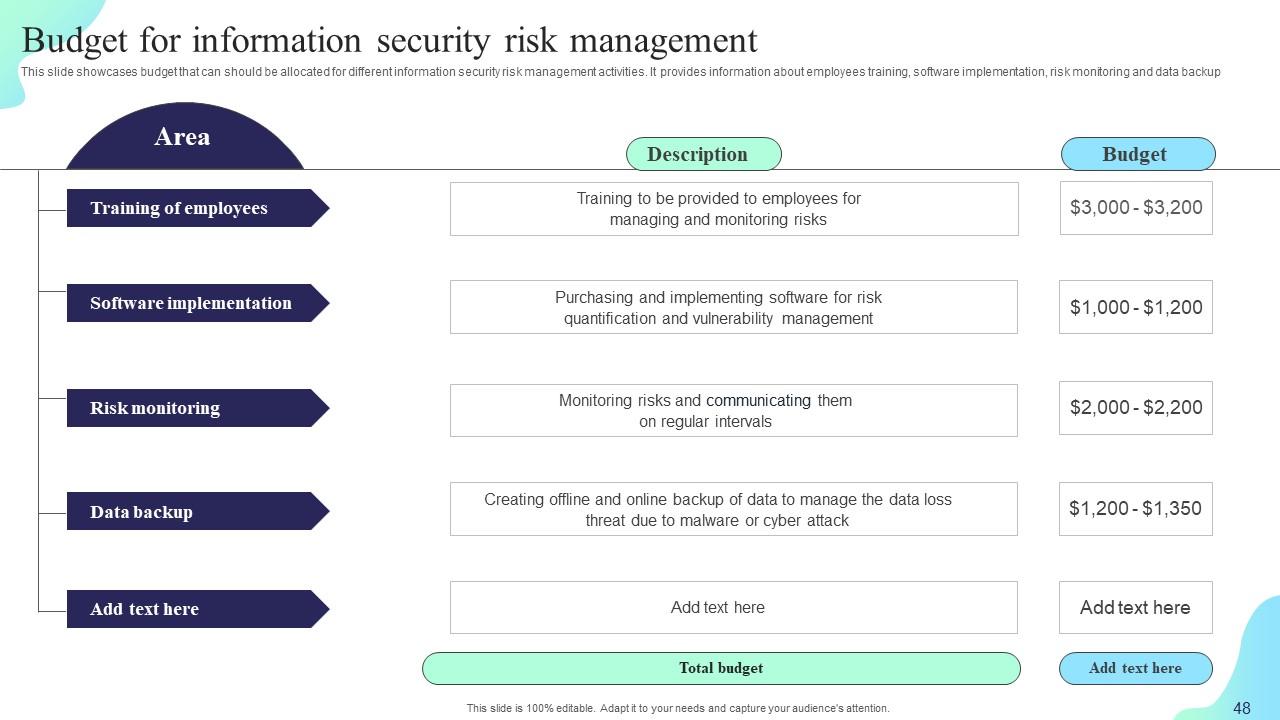

Diapositive 48 : Cette diapositive présente le budget pour la gestion des risques liés à la sécurité de l'information.

Diapositive 49 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

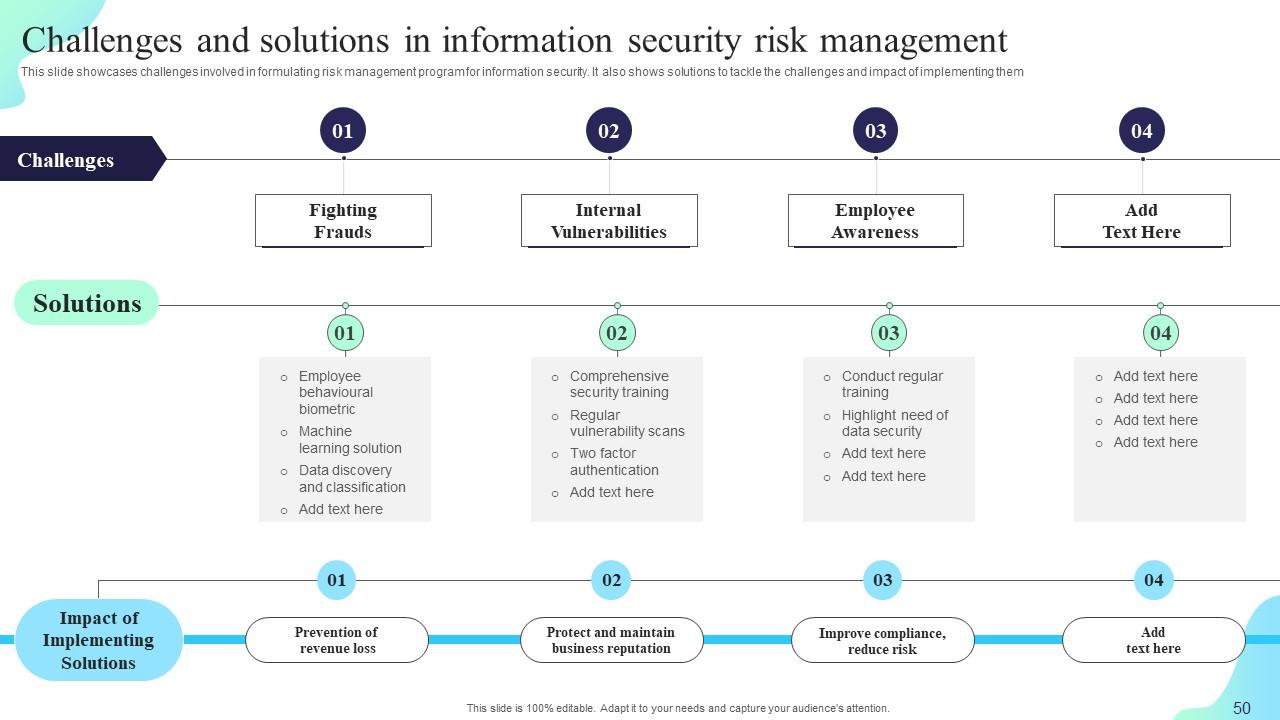

Diapositive 50 : Cette diapositive présente les défis et les solutions de la gestion des risques liés à la sécurité de l'information.

Diapositive 51 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

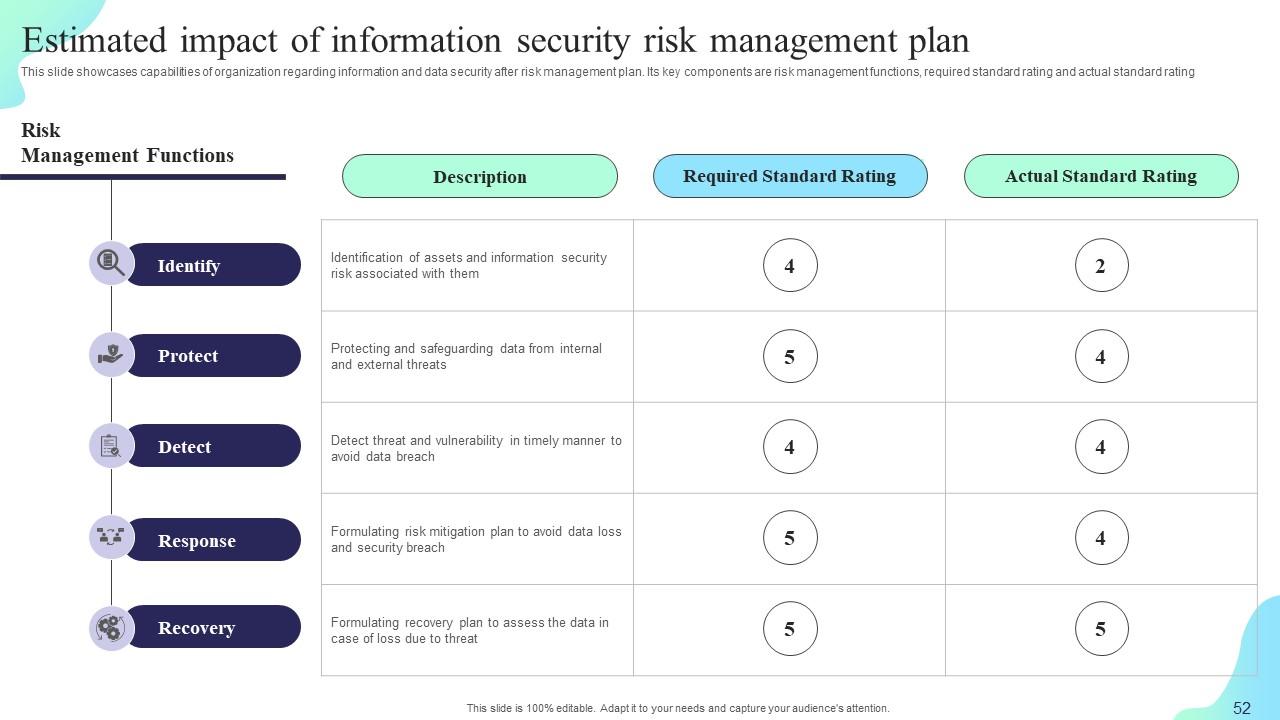

Diapositive 52 : Cette diapositive représente l'impact estimé du plan de gestion des risques de sécurité de l'information.

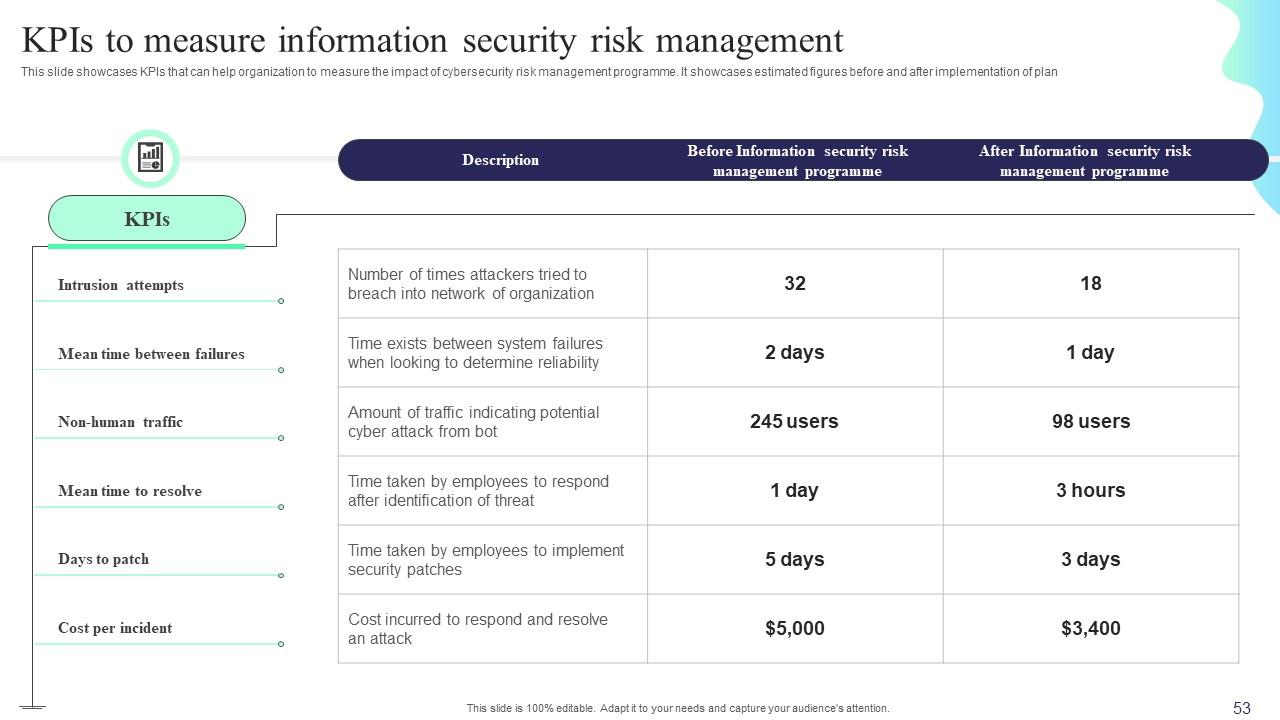

Diapositive 53 : Cette diapositive présente les KPI pour mesurer la gestion des risques liés à la sécurité de l'information.

Diapositive 54 : cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

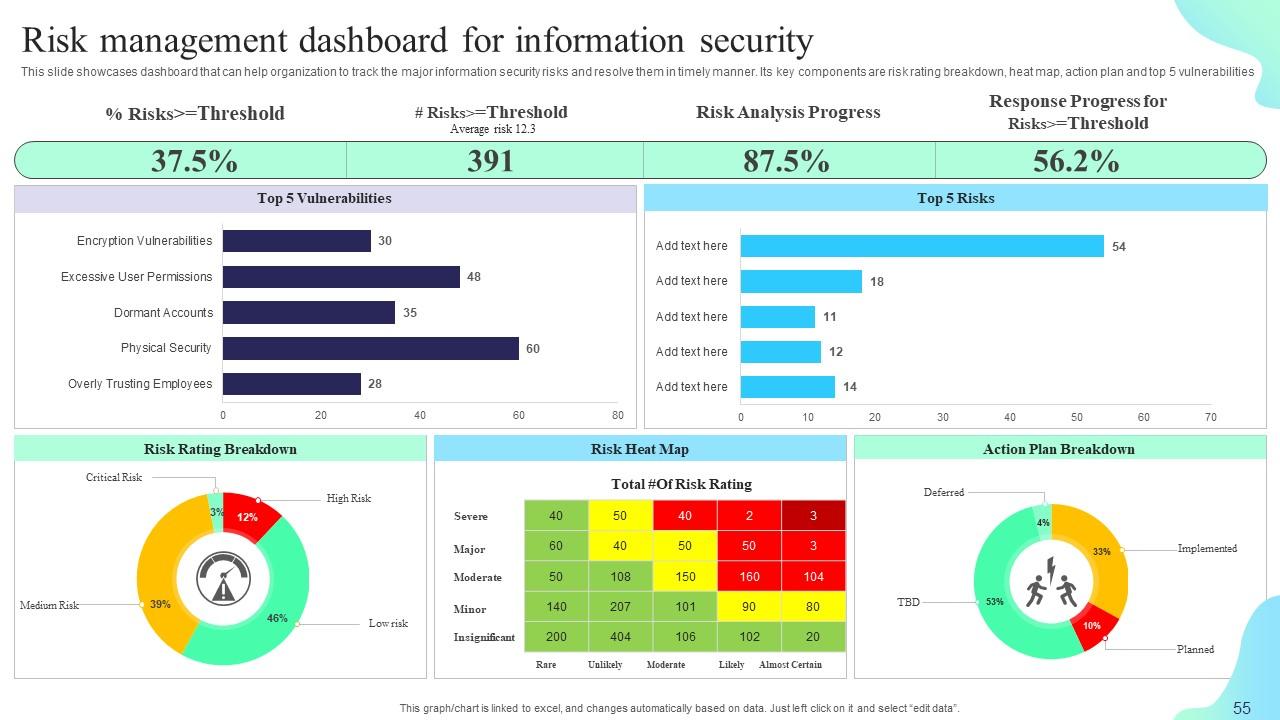

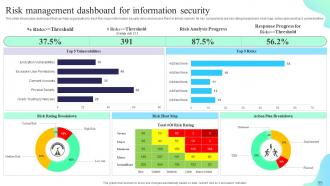

Diapositive 55 : Cette diapositive montre le tableau de bord de gestion des risques pour la sécurité de l'information.

Diapositive 56 : Cette diapositive présente le tableau de bord pour la gestion des risques liés à la sécurité des données.

Diapositive 57 : Cette diapositive contient toutes les icônes utilisées dans cette présentation.

Diapositive 58 : Cette diapositive est intitulée Diapositives supplémentaires pour aller de l'avant.

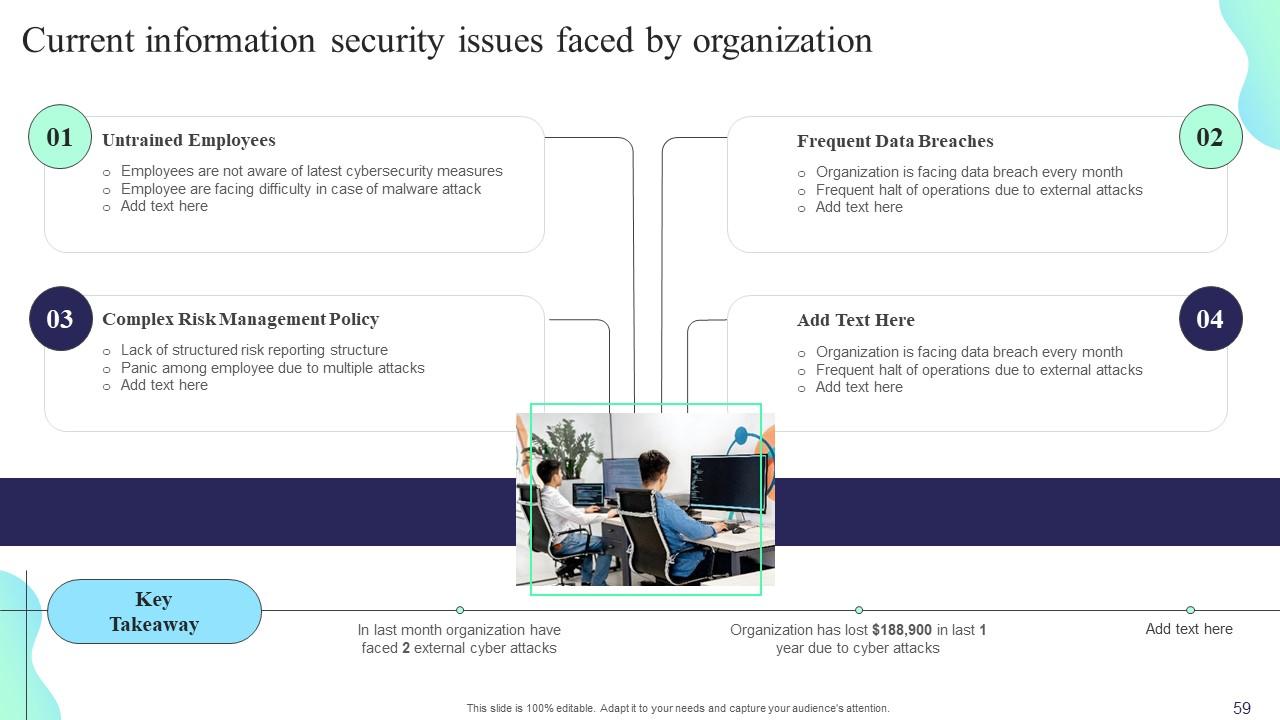

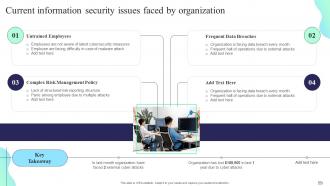

Diapositive 59 : Cette diapositive présente les problèmes actuels de sécurité de l'information rencontrés par l'organisation.

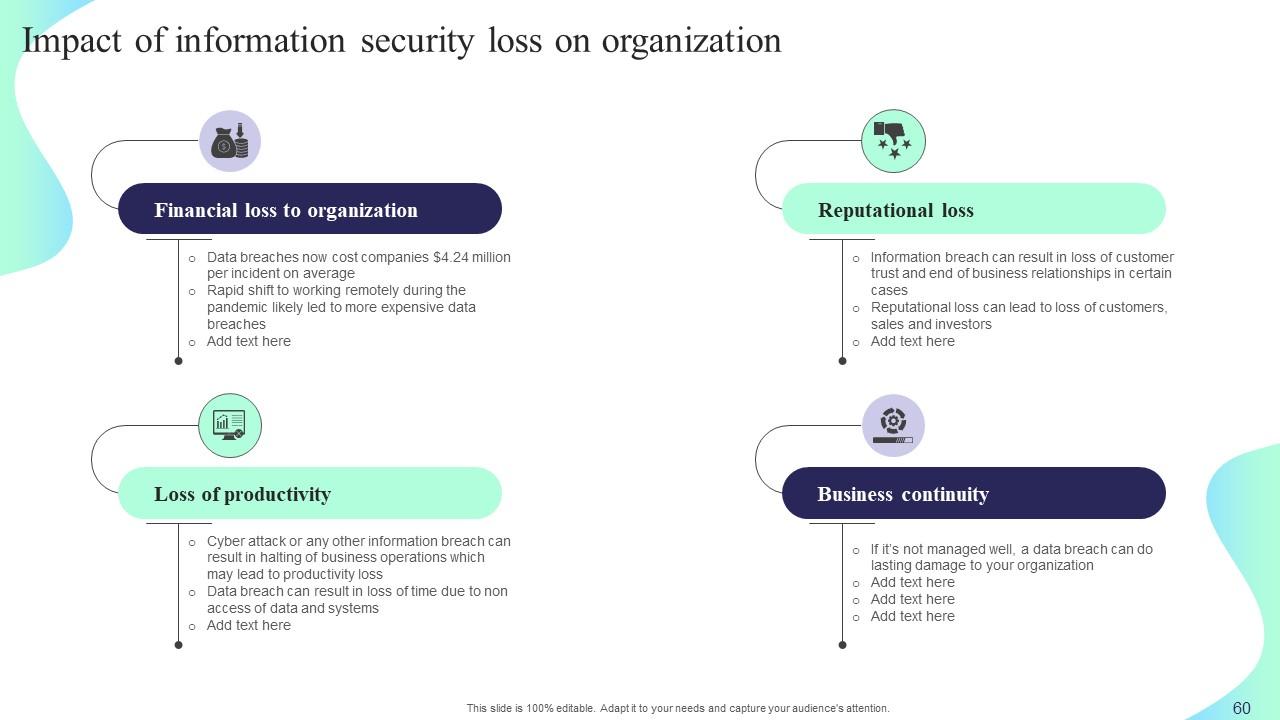

Diapositive 60 : cette diapositive affiche l'impact de la perte de sécurité de l'information sur l'organisation.

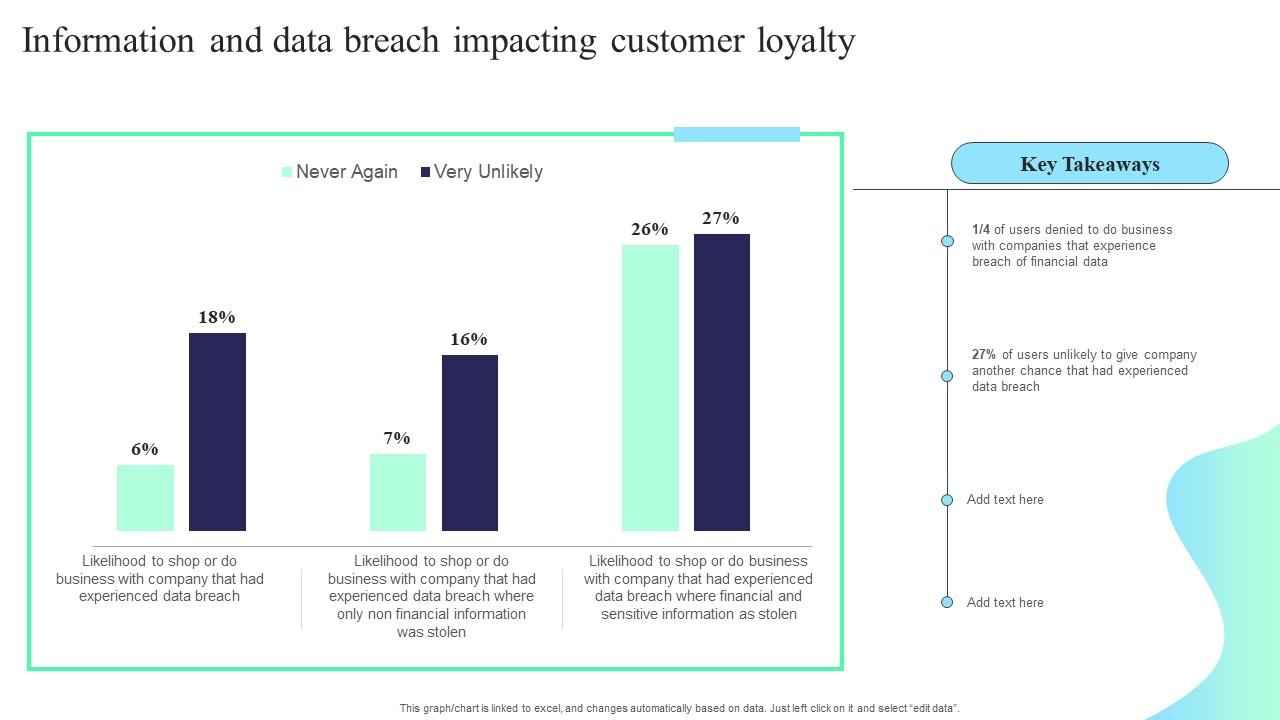

Diapositive 61 : Cette diapositive représente les violations d'informations et de données ayant un impact sur la fidélité des clients.

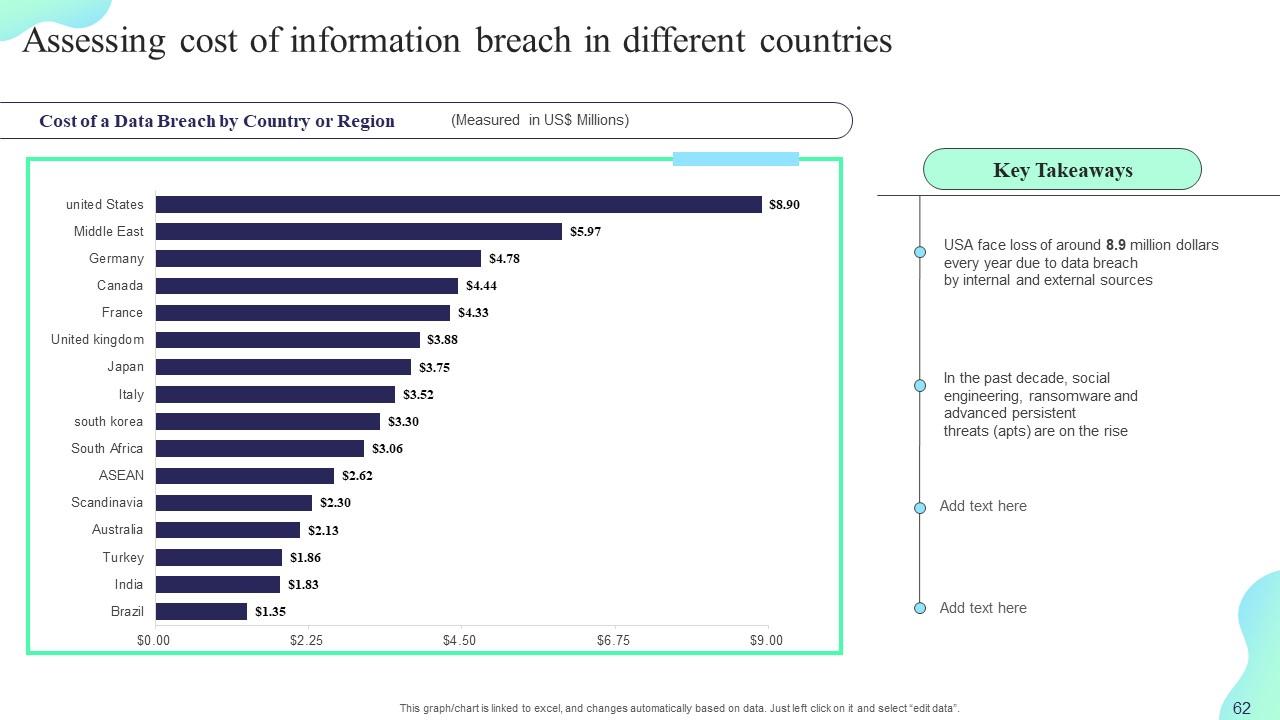

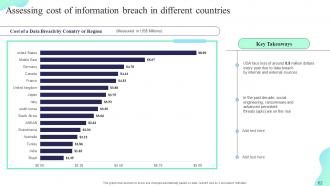

Diapositive 62 : Cette diapositive présente l'évaluation du coût de la violation d'informations dans différents pays.

Diapositive 63 : Cette diapositive présente l'analyse de l'impact des menaces de sécurité sur l'organisation.

Diapositive 64 : cette diapositive affiche un graphique à colonnes avec une comparaison de deux produits.

Diapositive 65 : Ceci est la diapositive À propos de nous pour montrer les spécifications de l'entreprise, etc.

Diapositive 66 : Voici la diapositive Notre objectif. Indiquez ici les objectifs de votre entreprise.

Diapositive 67 : Voici la diapositive Notre équipe avec les noms et la désignation.

Diapositive 68 : Il s'agit d'une diapositive de chronologie. Afficher les données relatives aux intervalles de temps ici.

Diapositive 69 : Cette diapositive montre des post-it. Postez vos notes importantes ici.

Diapositive 70 : cette diapositive présente la feuille de route avec des zones de texte supplémentaires.

Diapositive 71 : Ceci est une diapositive de remerciement avec l'adresse, les numéros de contact et l'adresse e-mail.

Formulation d'un plan de cybersécurité pour protéger les actifs d'information Diapositives de présentation PowerPoint avec les 76 diapositives :

Utilisez nos diapositives de présentation PowerPoint sur l'élaboration d'un plan de cybersécurité pour protéger les actifs informationnels pour vous aider efficacement à gagner un temps précieux. Ils sont prêts à l'emploi pour s'adapter à n'importe quelle structure de présentation.

-

I was able to find the right choice of PPT template for my thesis with SlideTeam. Thank you for existing.

-

Designs have enough space to add content.