Informationssicherheit PowerPoint-Präsentationsfolien

Informationssicherheit schützt elektronische Geräte wie Computer, Server, mobile Geräte, Daten, elektronische Systeme und andere Netzwerke vor Cyberangriffen. Sehen Sie sich unsere effizient gestaltete Informationssicherheitsvorlage an. Diese PowerPoint-Präsentation zur Informationssicherheit ist hilfreich, um das aktuelle Szenario der Organisation, die Anforderungen an die Informationssicherheit in verschiedenen Sektoren und ihre Arbeit zu beleuchten. Darüber hinaus enthält die PPT für Computersicherheit die kritischen Elemente der Informationssicherheit, die Identifizierung und Bewertung von Netzwerkrisiken, Schritte zur Minderung dieser Risiken, die Vorteile der Informationssicherheit und die Rolle der Automatisierung bei der Informationssicherheit. Darüber hinaus enthält diese Datensicherheitspräsentation eine Checkliste zur Implementierung der Informationssicherheit in der Organisation, einen 30-60-90-Tage-Plan zur Verwaltung der Informationssicherheit und das Budget für die Implementierung desselben. Das Informationssicherheitsdeck zeigt auch eine Roadmap zur Überwachung der Informationssicherheit und einen Zeitplan zur Implementierung der Informationssicherheit in der Organisation. Schließlich zeigt dieses elektronische Informationssicherheits-PPT die Auswirkungen der Informationssicherheitsimplementierung auf die Organisation und das Dashboard für die Bedrohungsverfolgung. Jetzt herunterladen.

- Google Slides is a new FREE Presentation software from Google.

- All our content is 100% compatible with Google Slides.

- Just download our designs, and upload them to Google Slides and they will work automatically.

- Amaze your audience with SlideTeam and Google Slides.

-

Want Changes to This PPT Slide? Check out our Presentation Design Services

- WideScreen Aspect ratio is becoming a very popular format. When you download this product, the downloaded ZIP will contain this product in both standard and widescreen format.

-

- Some older products that we have may only be in standard format, but they can easily be converted to widescreen.

- To do this, please open the SlideTeam product in Powerpoint, and go to

- Design ( On the top bar) -> Page Setup -> and select "On-screen Show (16:9)” in the drop down for "Slides Sized for".

- The slide or theme will change to widescreen, and all graphics will adjust automatically. You can similarly convert our content to any other desired screen aspect ratio.

Compatible With Google Slides

Get This In WideScreen

You must be logged in to download this presentation.

Merkmale dieser PowerPoint-Präsentationsfolien :

Stellen Sie eine informative PPT zu verschiedenen Themen bereit, indem Sie diese PowerPoint-Präsentationsfolien zur Informationssicherheit verwenden. Dieses Deck konzentriert sich auf bewährte Branchenpraktiken und setzt diese um, wodurch das Thema aus der Vogelperspektive betrachtet wird. Umfasst von einundachtzig Folien, die mit hochwertigen Bildern und Grafiken gestaltet wurden, ist dieses Deck ein komplettes Paket zum Verwenden und Herunterladen. Alle Folien, die in diesem Deck angeboten werden, unterliegen unzähligen Änderungen und machen Sie so zu einem Profi im Liefern und Erziehen. Sie können die Farbe der Grafik, des Hintergrunds oder alles andere nach Ihren Bedürfnissen und Anforderungen ändern. Aufgrund seines anpassbaren Layouts eignet es sich für jede Branche.

People who downloaded this PowerPoint presentation also viewed the following :

Inhalt dieser Powerpoint-Präsentation

Folie 1 : Diese Folie stellt die Informationssicherheit vor. Geben Sie Ihren Firmennamen an und beginnen Sie.

Folie 2 : Diese Folie gibt die Agenda der Präsentation an.

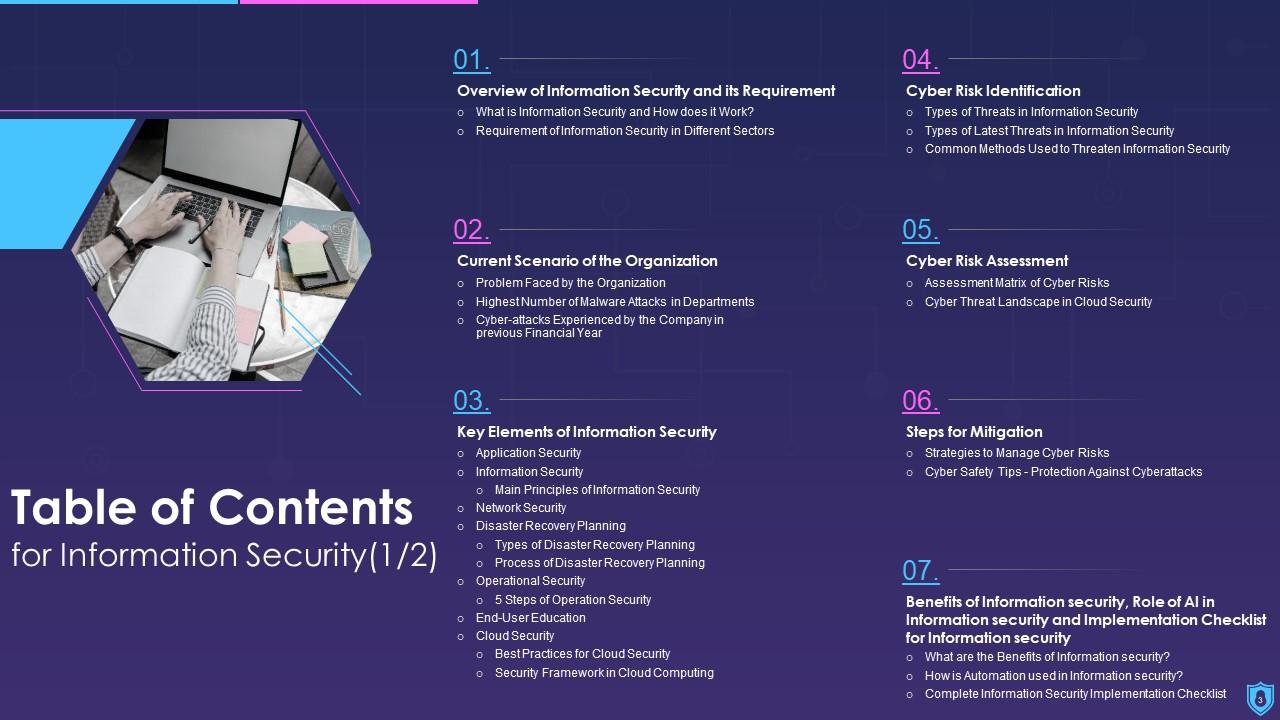

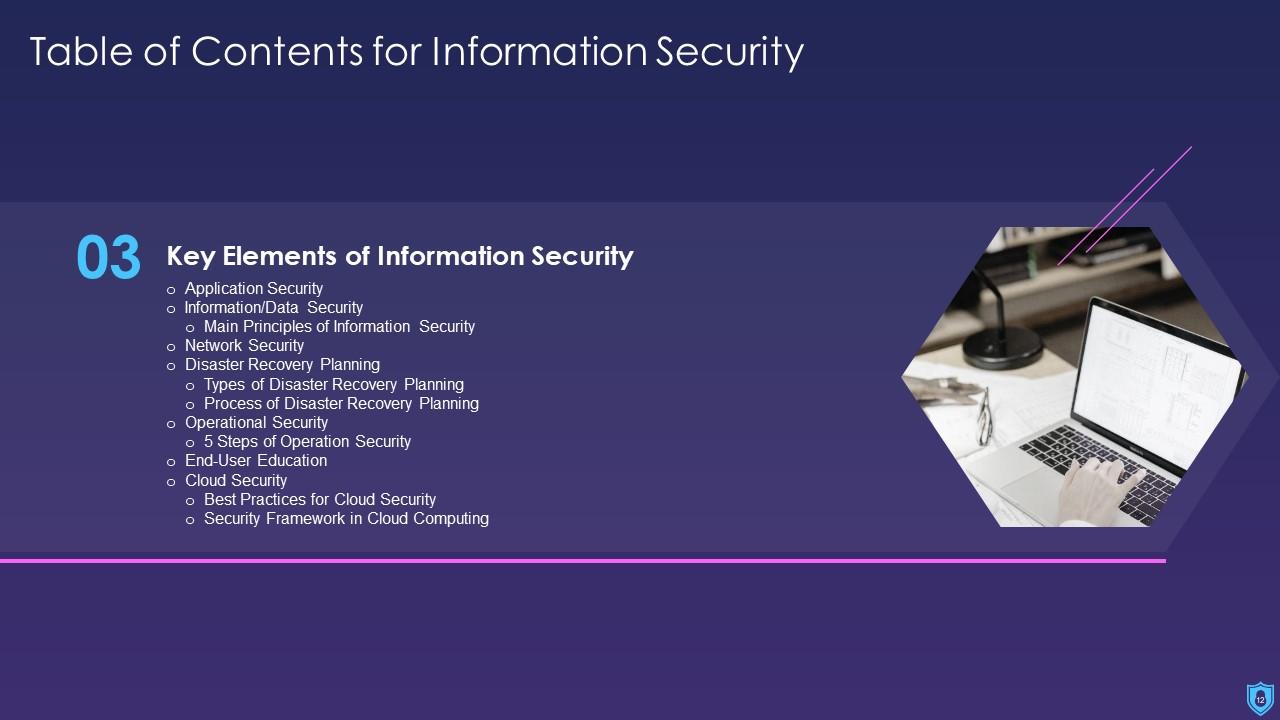

Folie 3 : Diese Folie zeigt das Inhaltsverzeichnis für die Präsentation.

Folie 4 : Dies ist eine weitere Folie, die das Inhaltsverzeichnis der Präsentation fortsetzt.

Folie 5 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

Folie 6 : Diese Folie definiert die Bedeutung von Cybersicherheit und wie sie hilft, Daten durch verschiedene Methoden und Techniken zu verhindern.

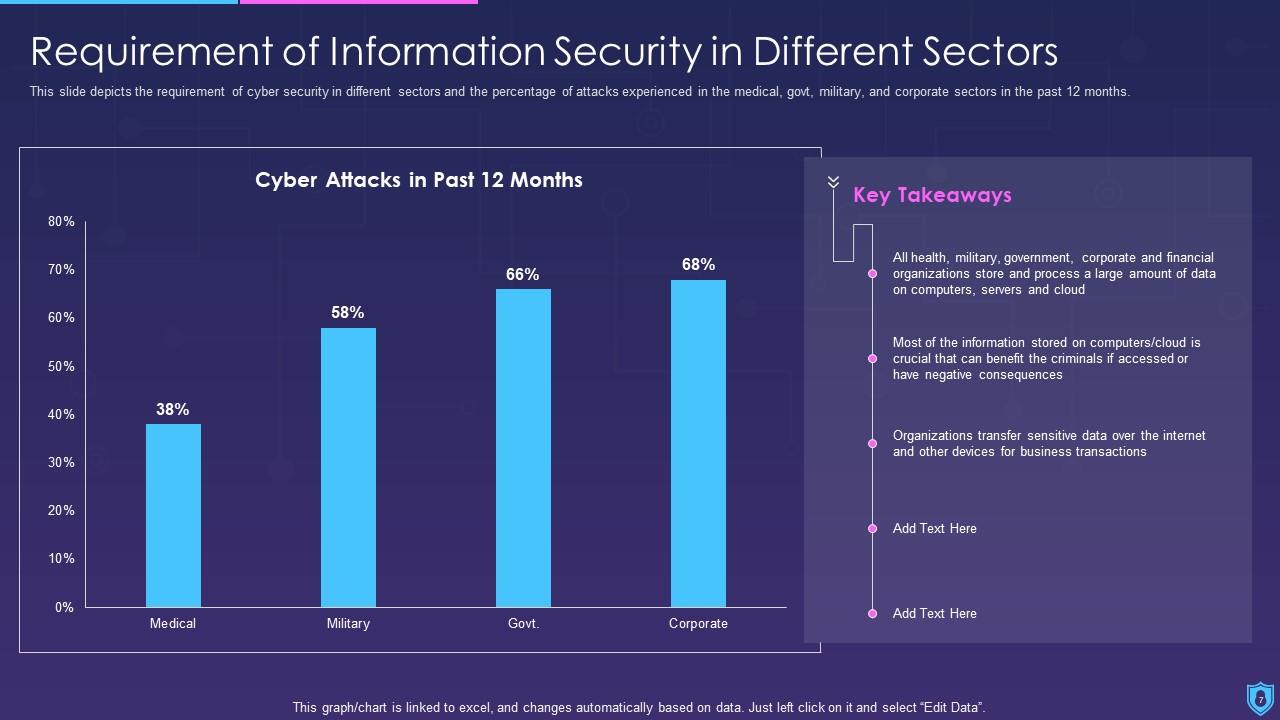

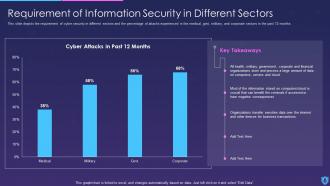

Folie 7 : Diese Folie zeigt die Anforderungen an Cybersicherheit in verschiedenen Sektoren.

Folie 8 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

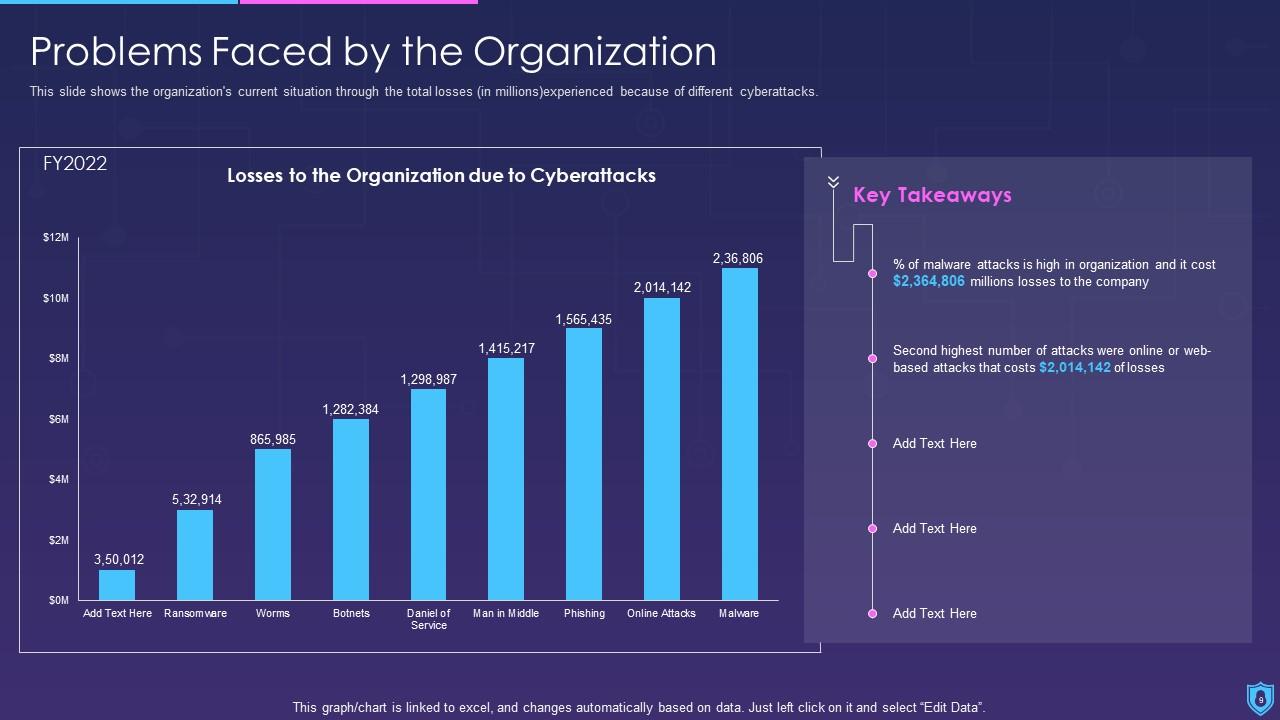

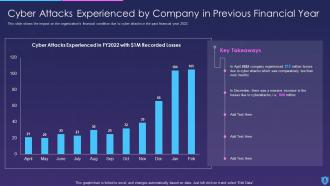

Folie 9 : Diese Folie zeigt die aktuelle Situation der Organisation anhand der Gesamtverluste, die aufgrund verschiedener Cyberangriffe aufgetreten sind.

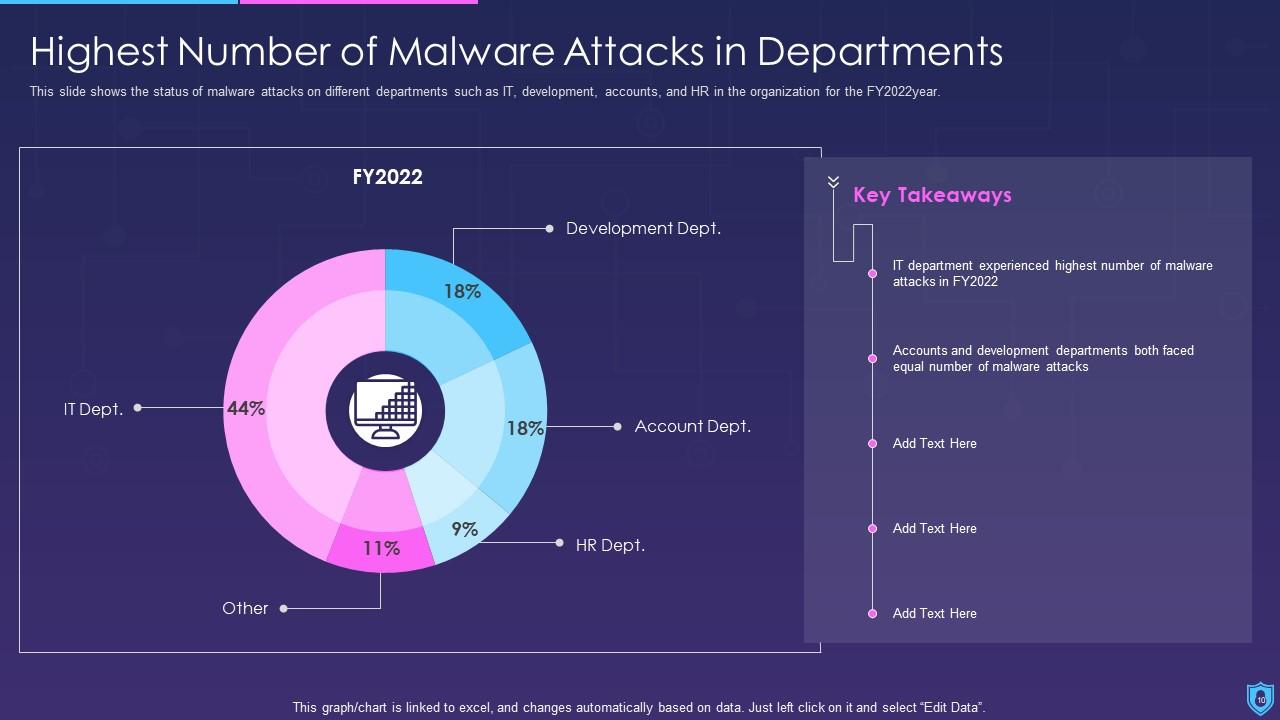

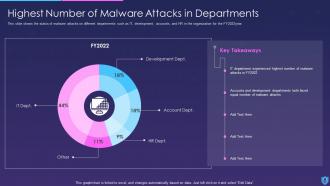

Folie 10 : Diese Folie zeigt die höchste Anzahl an Malware-Angriffen in Abteilungen.

Folie 11 : Diese Folie zeigt Cyber-Angriffe, die von Unternehmen im vergangenen Geschäftsjahr erlebt wurden.

Folie 12 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

Folie 13 : Diese Folie repräsentiert die verschiedenen Elemente der Cybersicherheit wie Anwendungssicherheit, Netzwerksicherheit, Informationssicherheit usw.

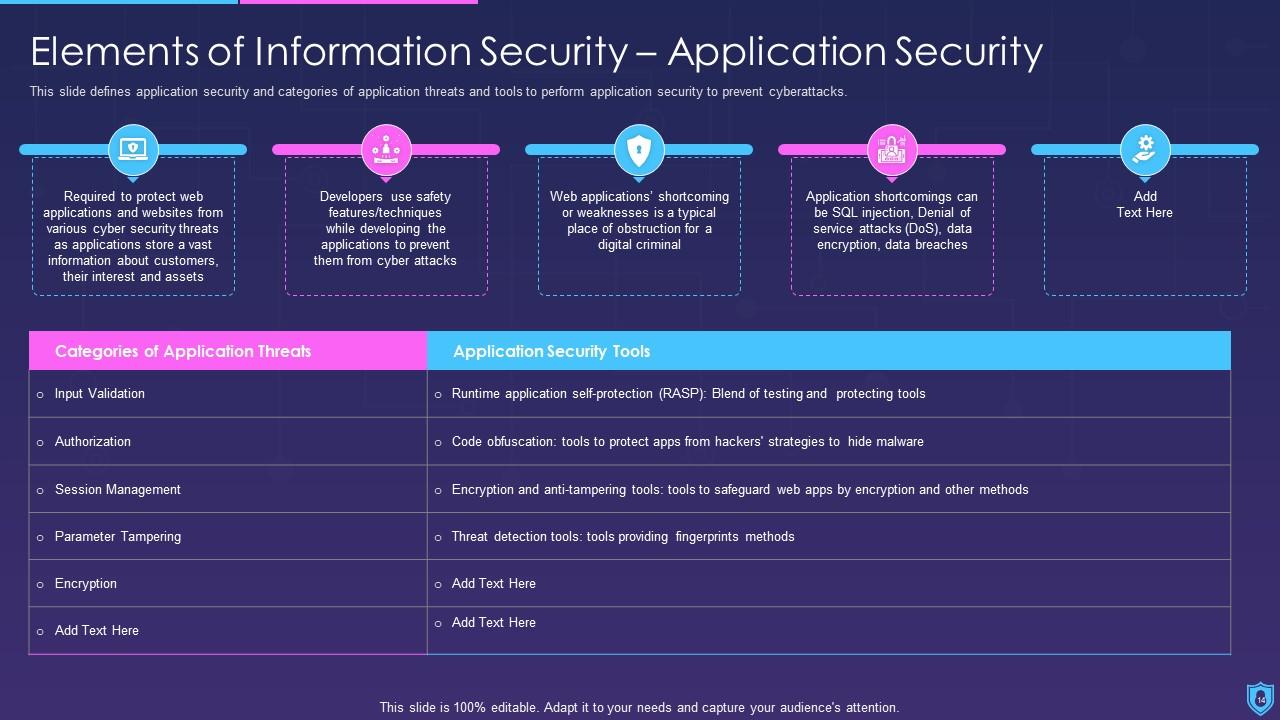

Folie 14 : Diese Folie definiert die Anwendungssicherheit und Kategorien von Anwendungsbedrohungen und Tools zur Durchführung der Anwendungssicherheit.

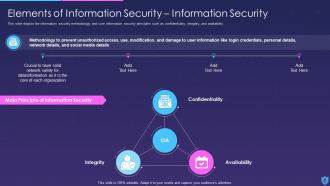

Folie 15 : Diese Folie zeigt Elemente der Cybersicherheit – Informationssicherheit.

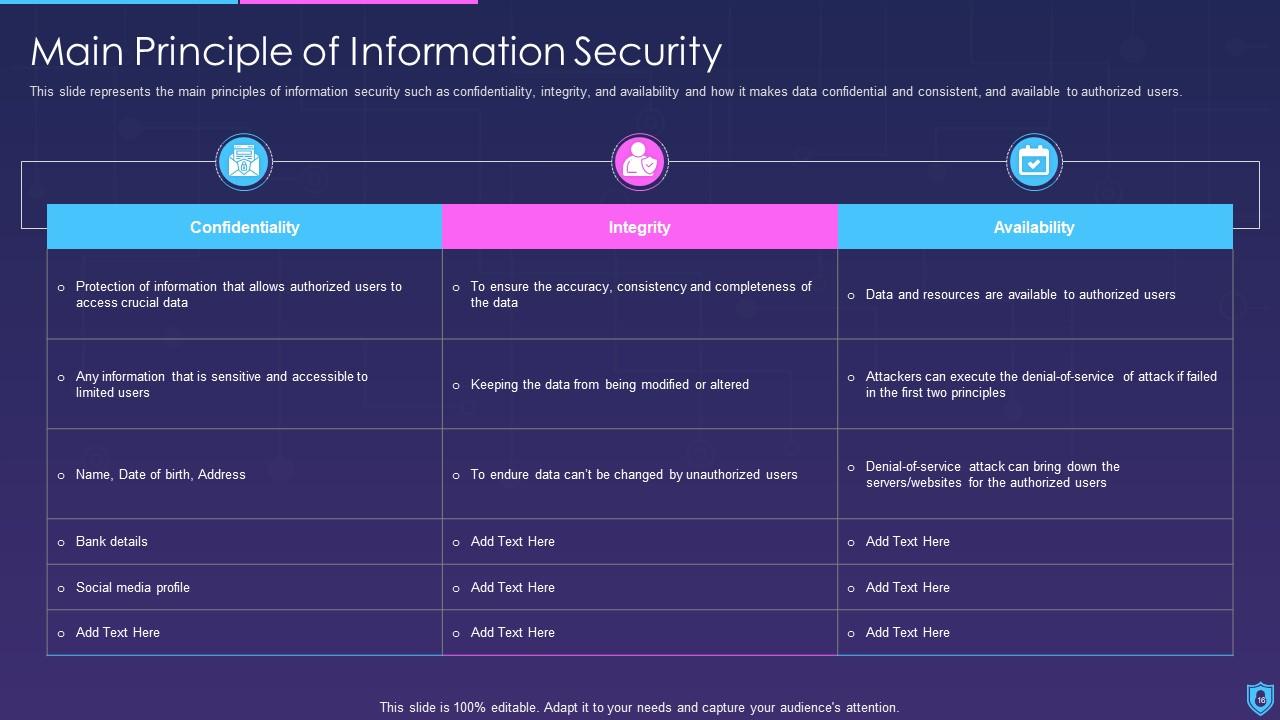

Folie 16 : Diese Folie stellt die Hauptprinzipien der Informationssicherheit wie Vertraulichkeit, Integrität und Verfügbarkeit dar.

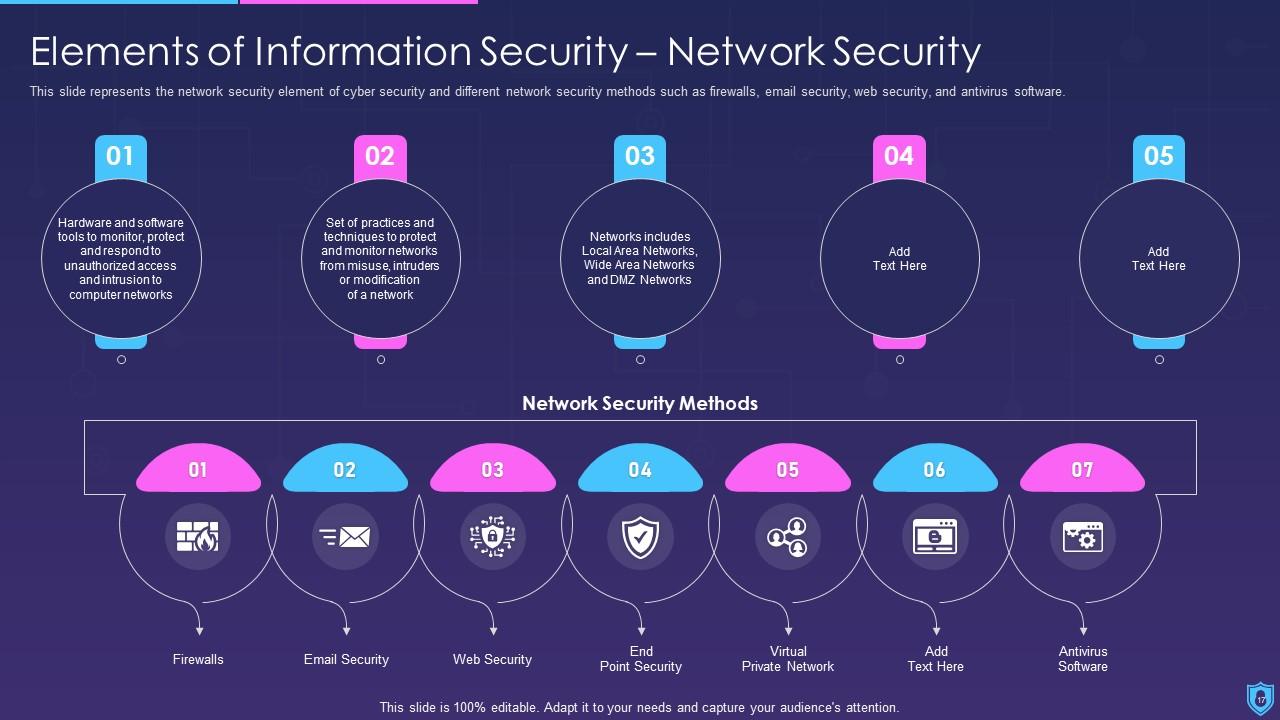

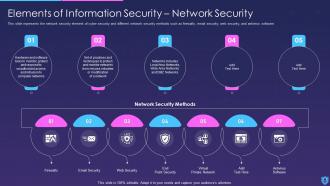

Folie 17 : Diese Folie stellt das Netzwerksicherheitselement der Datensicherheit und verschiedene Netzwerksicherheitsmethoden dar.

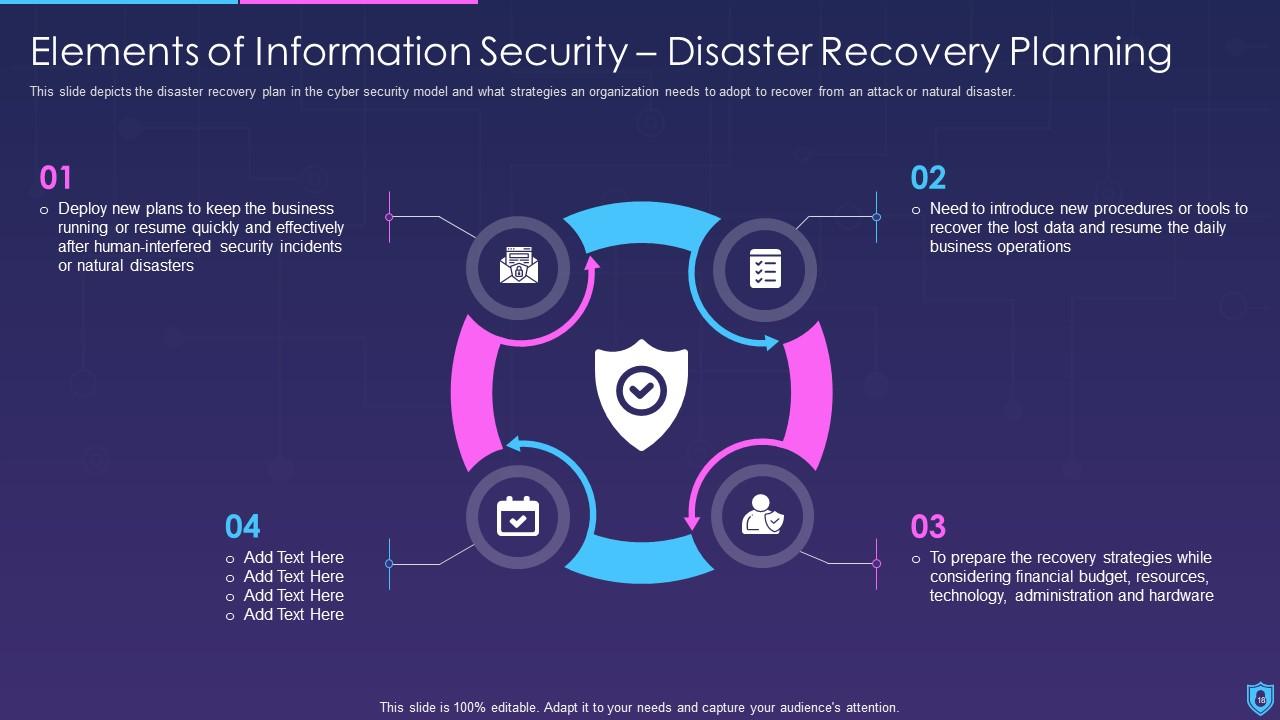

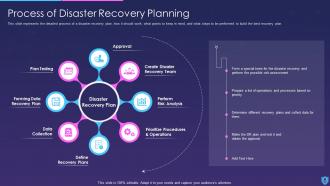

Folie 18 : Diese Folie präsentiert Elemente der Cybersicherheit – Disaster Recovery Planning.

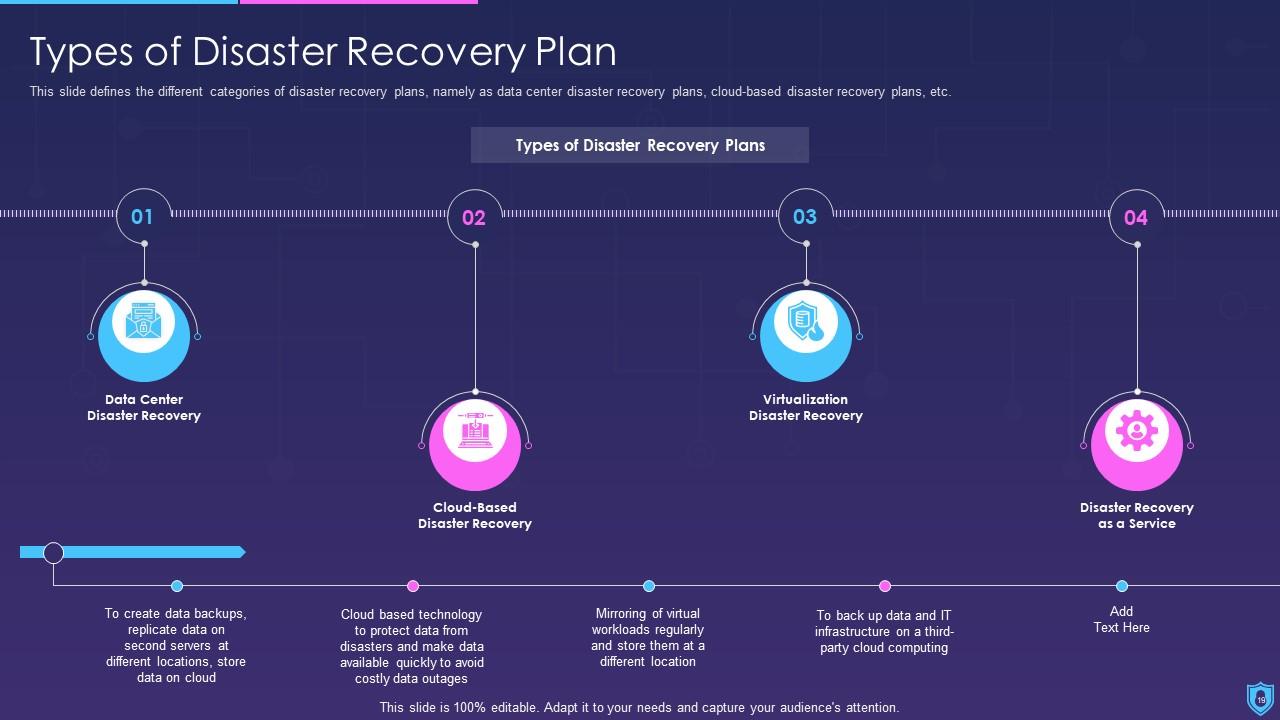

Folie 19 : Diese Folie definiert die verschiedenen Kategorien von Disaster-Recovery-Plänen, nämlich als Rechenzentrums-Disaster-Recovery-Pläne, Cloud-basierte Disaster-Recovery-Pläne usw.

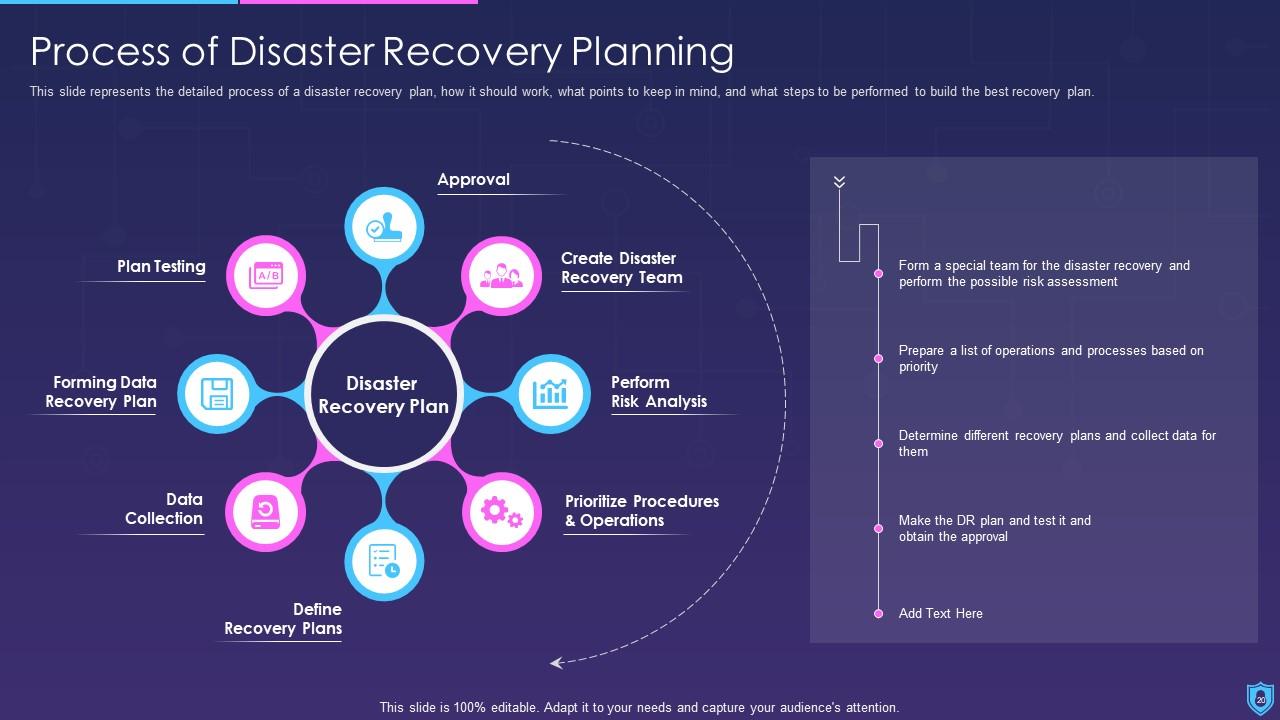

Folie 20 : Diese Folie stellt den detaillierten Prozess eines Notfallwiederherstellungsplans dar, wie er funktionieren sollte, welche Punkte zu beachten sind usw.

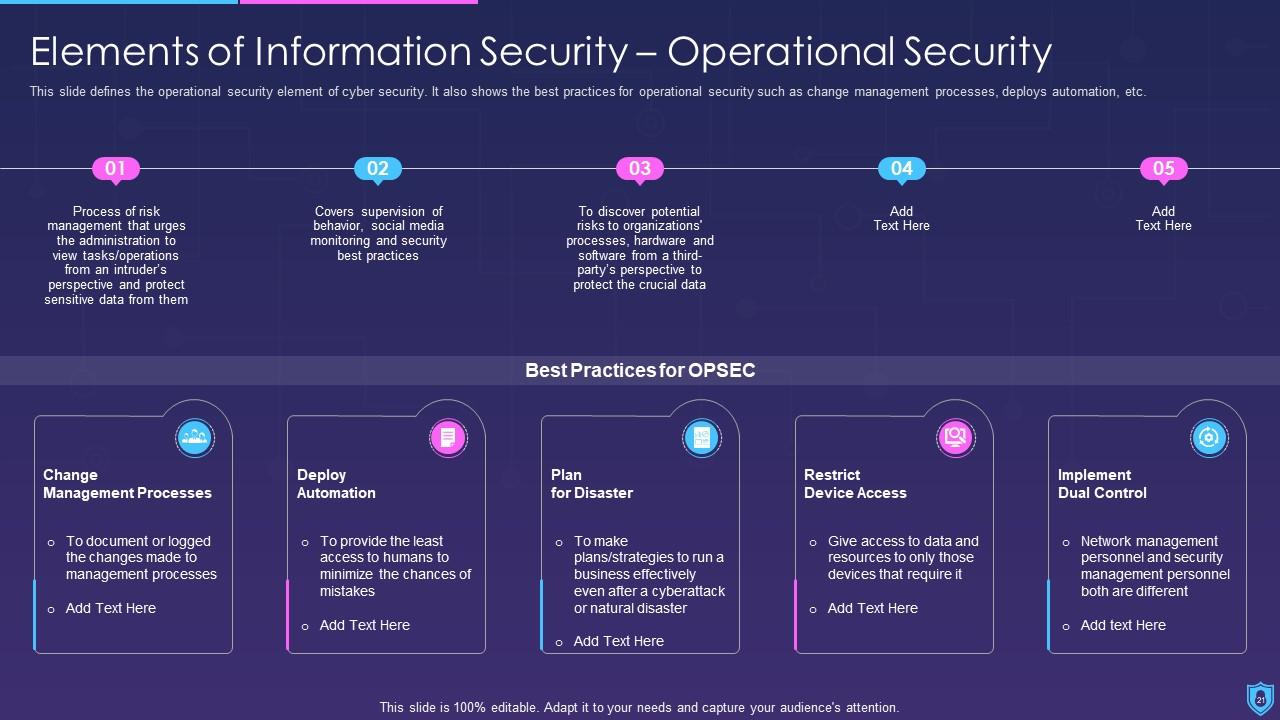

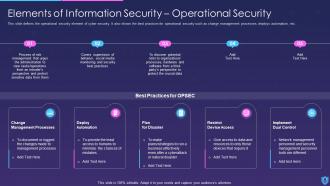

Folie 21 : Diese Folie definiert das Betriebssicherheitselement der Cybersicherheit.

Folie 22 : Diese Folie zeigt die wichtigsten Schritte der Betriebssicherheit, wie z. B. die Beschreibung sensibler Informationen, die Identifizierung potenzieller Risiken usw.

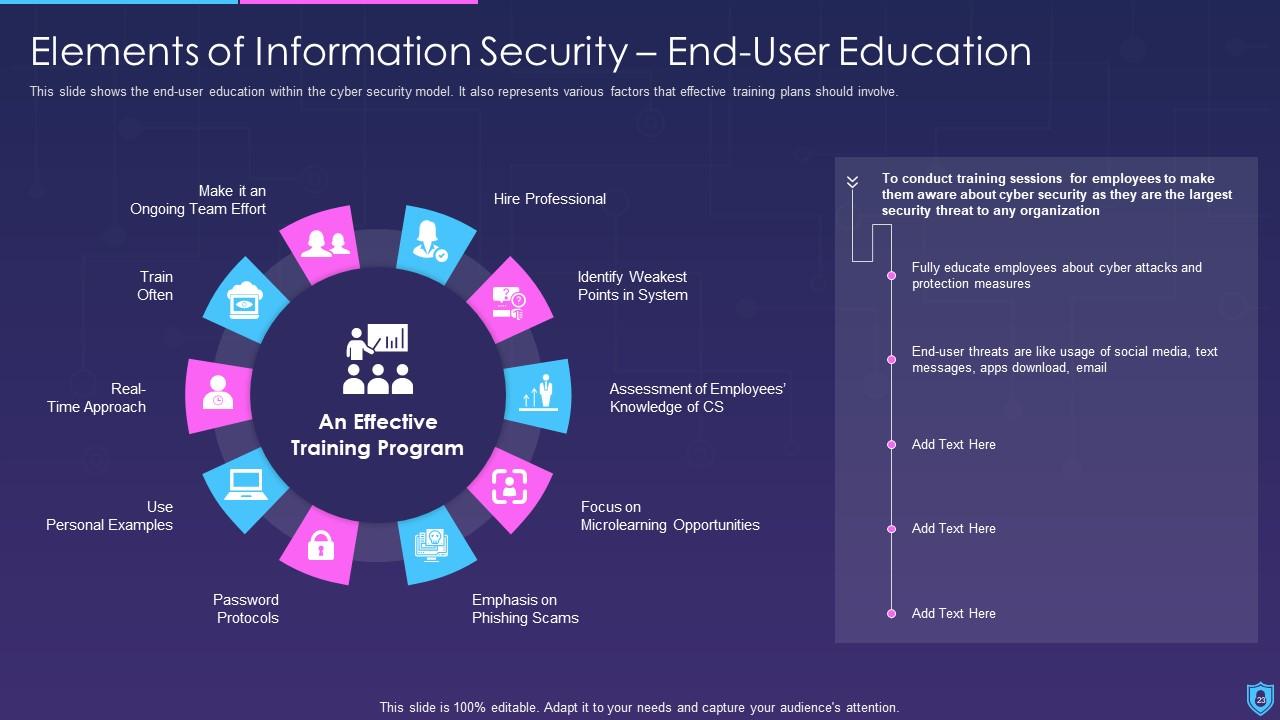

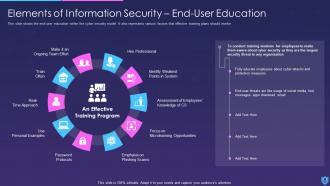

Folie 23 : Diese Folie präsentiert die Endbenutzerschulung innerhalb des Datensicherheitsmodells.

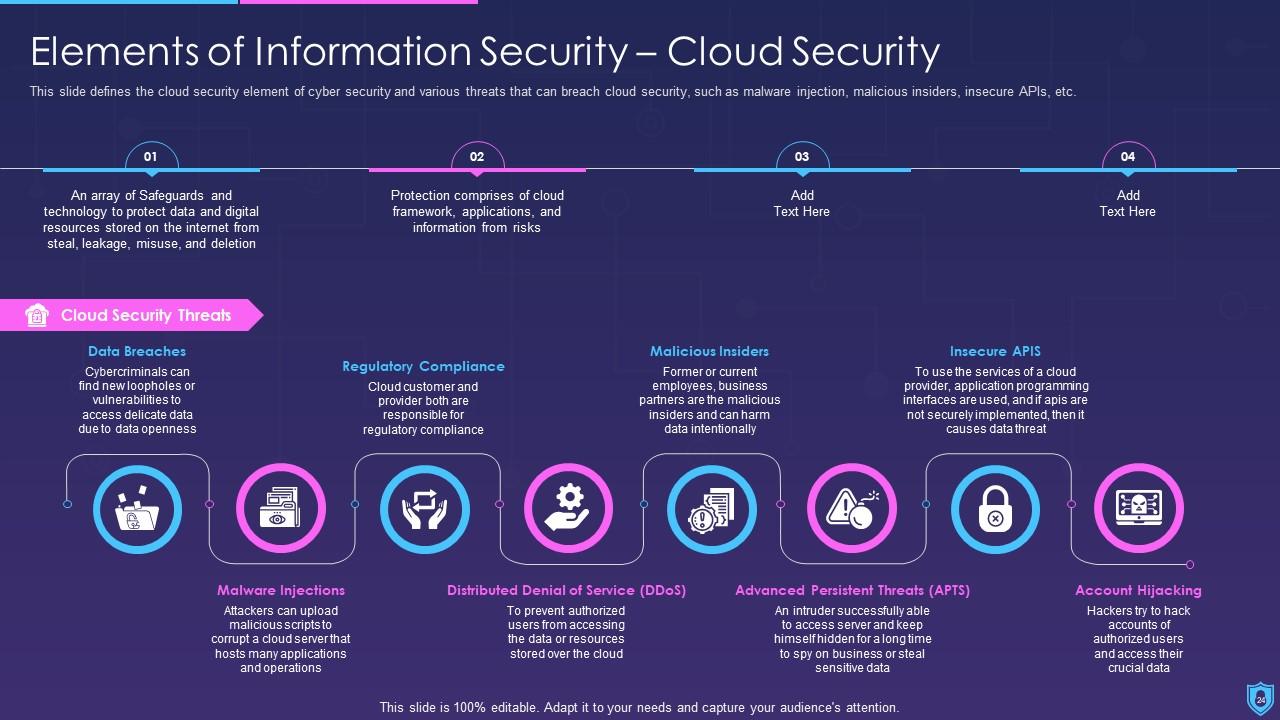

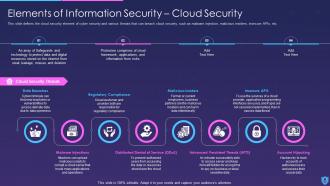

Folie 24 : Diese Folie zeigt Elemente der Cybersicherheit – Cloud-Sicherheit.

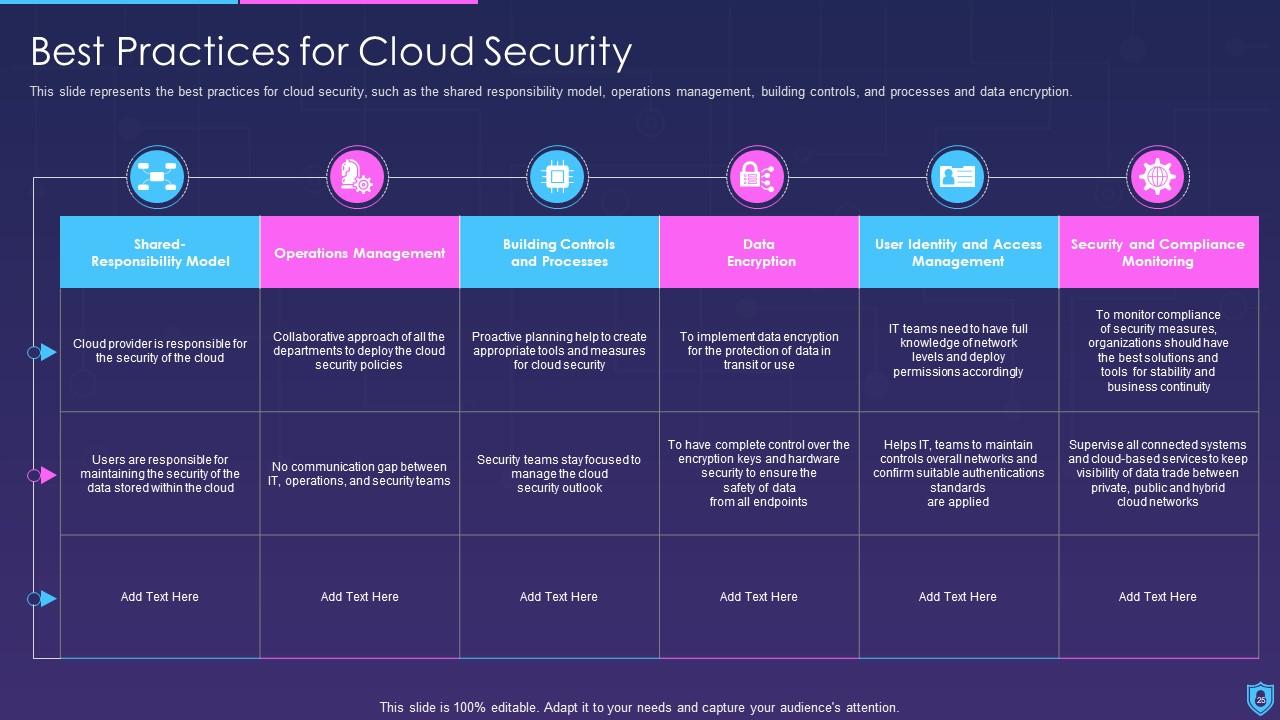

Folie 25 : Diese Folie stellt die Best Practices für Cloud-Sicherheit dar, wie das Modell der gemeinsamen Verantwortung, das Betriebsmanagement usw.

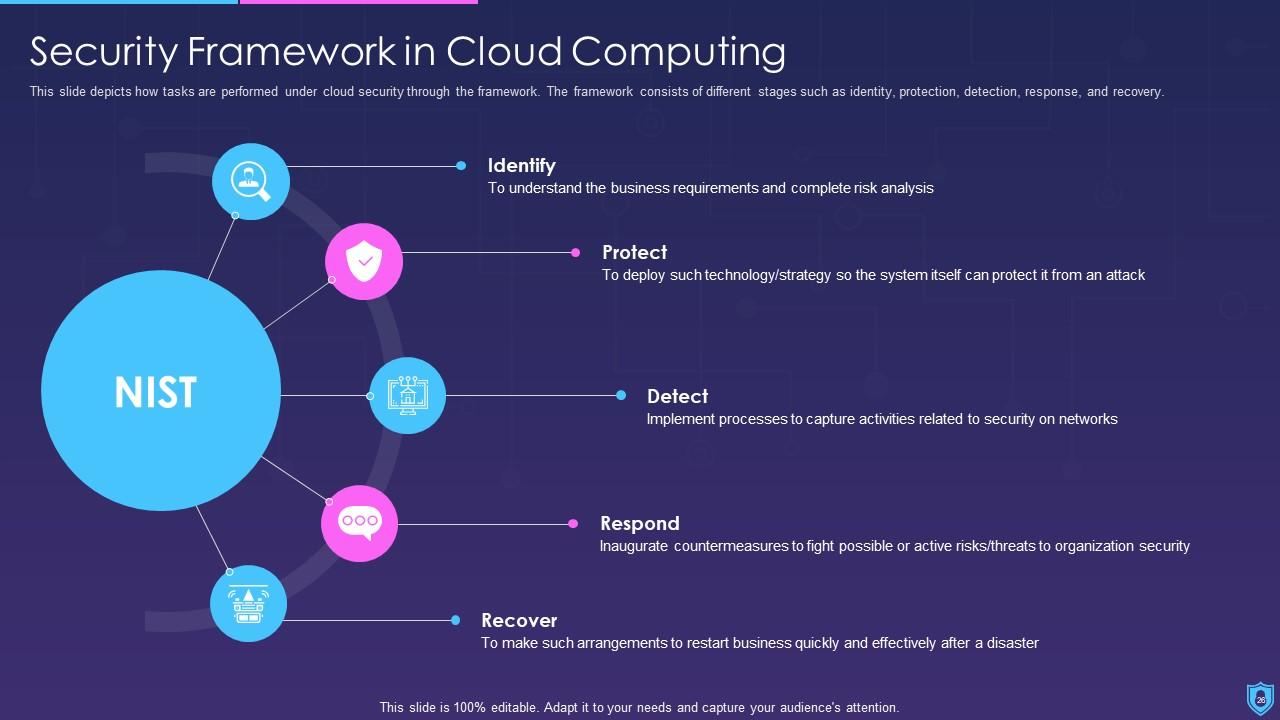

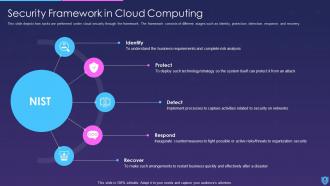

Folie 26 : Diese Folie zeigt das Sicherheits-Framework im Cloud Computing.

Folie 27 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

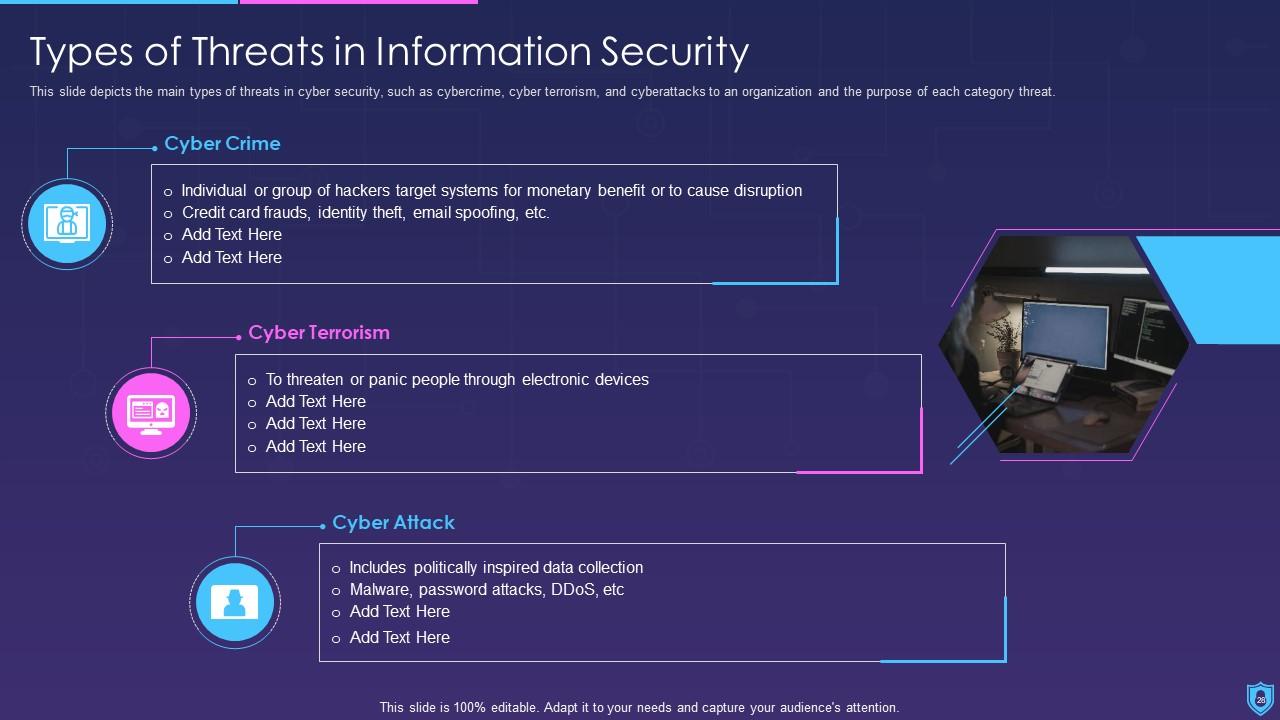

Folie 28 : Diese Folie stellt die wichtigsten Arten von Bedrohungen in der Datensicherheit vor, wie Cyberkriminalität, Cyberterrorismus usw.

Folie 29 : Diese Folie zeigt die Kategorien der jüngsten Bedrohungen, die kürzlich in den Vereinigten Staaten, im Vereinigten Königreich usw. aufgetaucht sind.

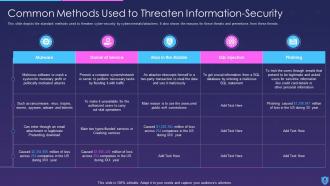

Folie 30 : Diese Folie zeigt gängige Methoden zur Bedrohung der Datensicherheit.

Folie 31 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

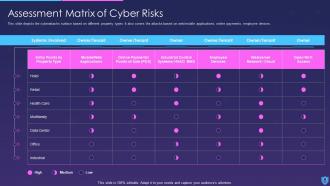

Folie 32 : Diese Folie zeigt die Oberfläche von Cyberangriffen basierend auf verschiedenen Eigenschaftstypen.

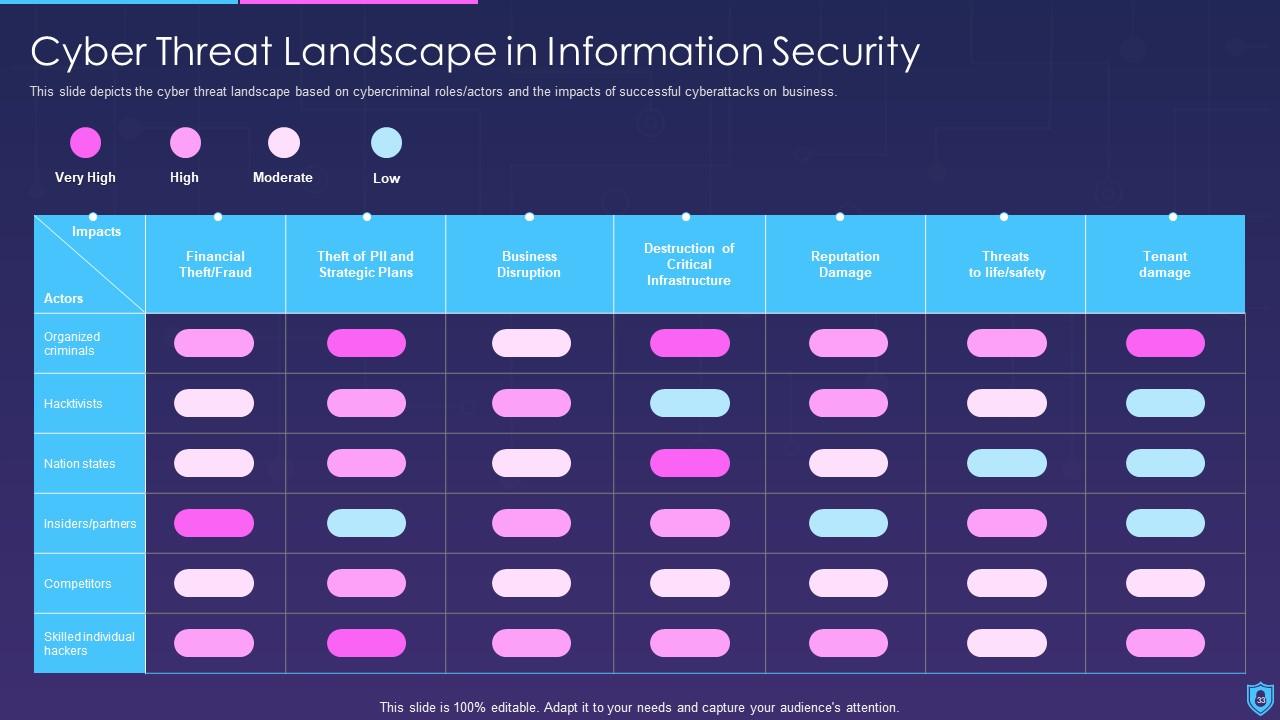

Folie 33 : Diese Folie präsentiert die Cyber-Bedrohungslandschaft in der Cyber-Sicherheit.

Folie 34 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

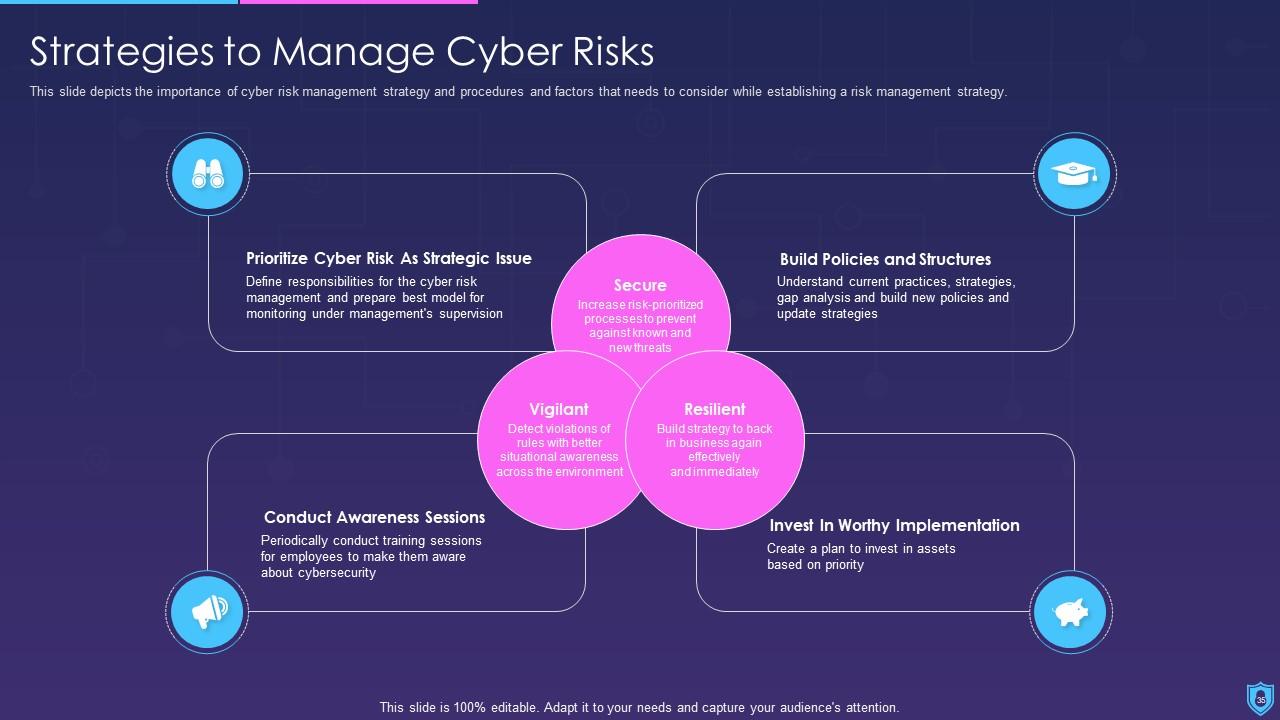

Folie 35 : Diese Folie zeigt die Bedeutung von Strategien und Verfahren für das Cyber-Risikomanagement.

Folie 36 : Diese Folie zeigt Tipps zur Cybersicherheit – Schutz vor Cyberangriffen.

Folie 37 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

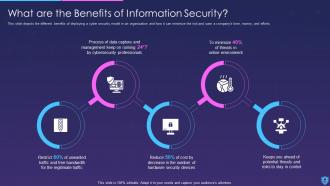

Folie 38 : Diese Folie zeigt die verschiedenen Vorteile der Bereitstellung eines Cyber-Sicherheitsmodells in einer Organisation.

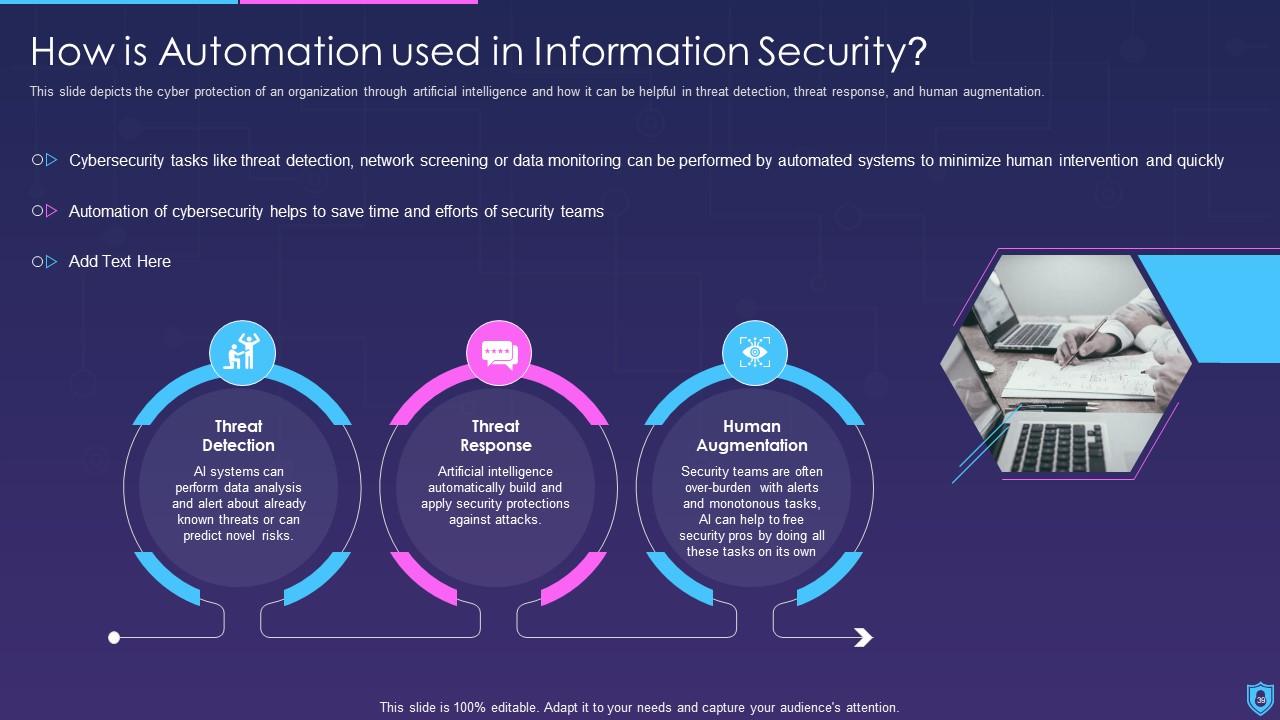

Folie 39 : Diese Folie zeigt den Cyberschutz einer Organisation durch künstliche Intelligenz.

Folie 40 : Diese Folie zeigt die vollständige Checkliste für die Implementierung der Cybersicherheit.

Folie 41 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

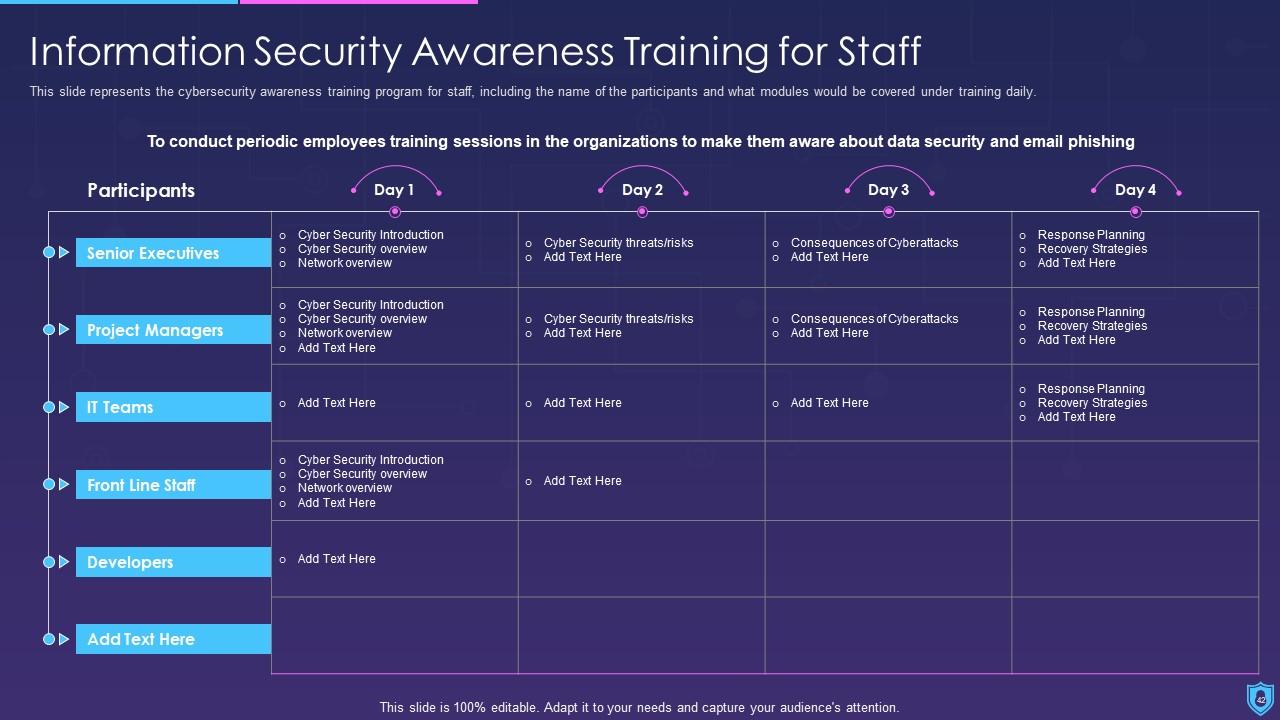

Folie 42 : Diese Folie stellt das Schulungsprogramm zur Sensibilisierung für Cybersicherheit für Mitarbeiter dar, einschließlich der Namen der Teilnehmer.

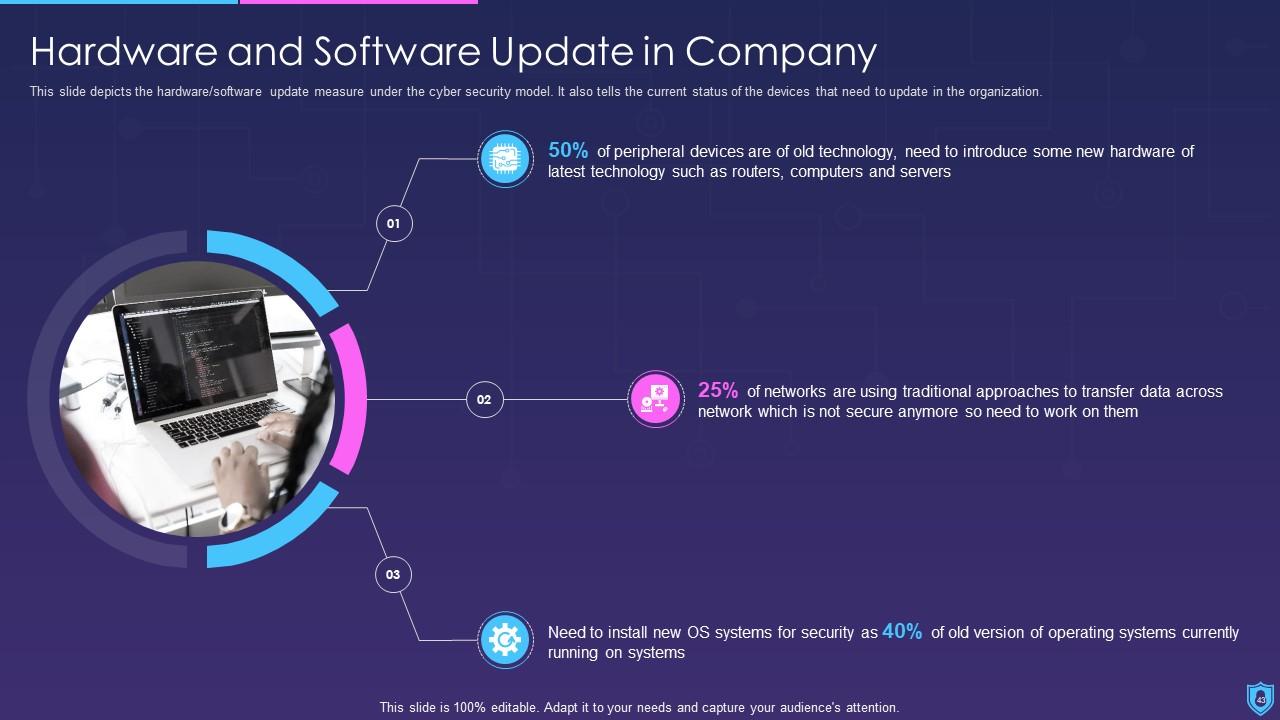

Folie 43 : Diese Folie präsentiert Hardware- und Software-Updates im Unternehmen.

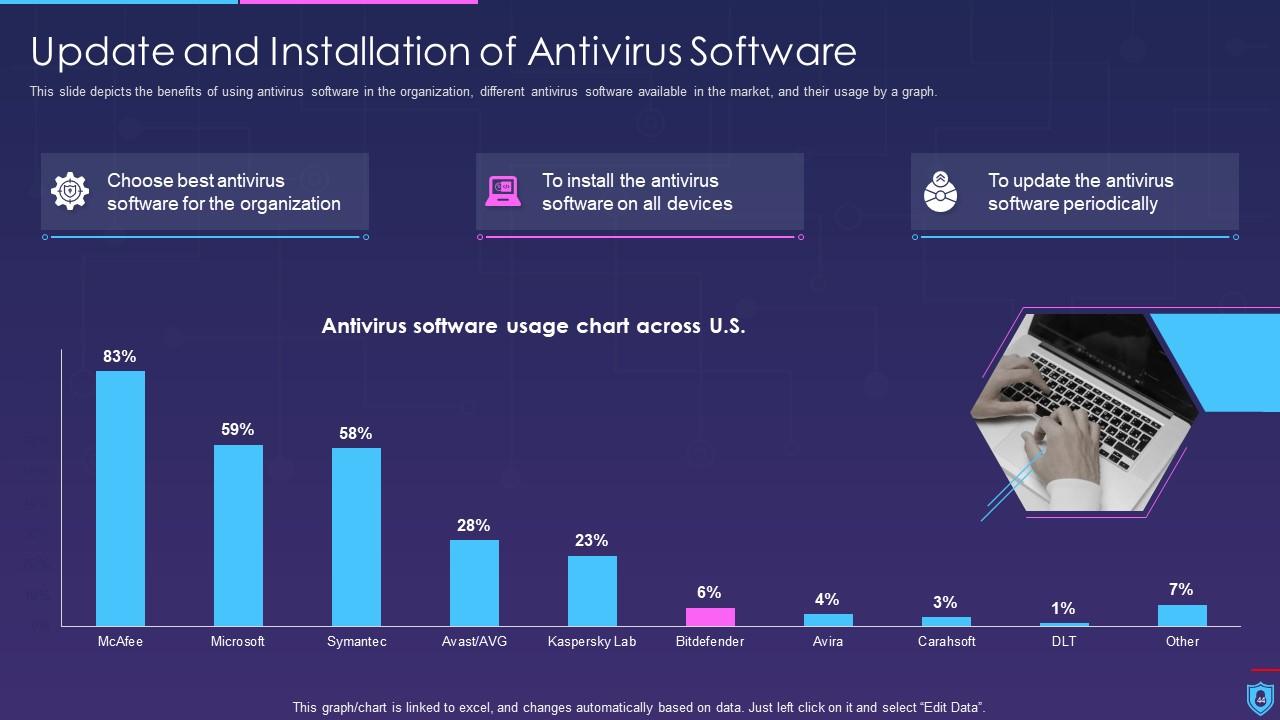

Folie 44 : Diese Folie zeigt die Vorteile der Verwendung von Antivirensoftware in der Organisation.

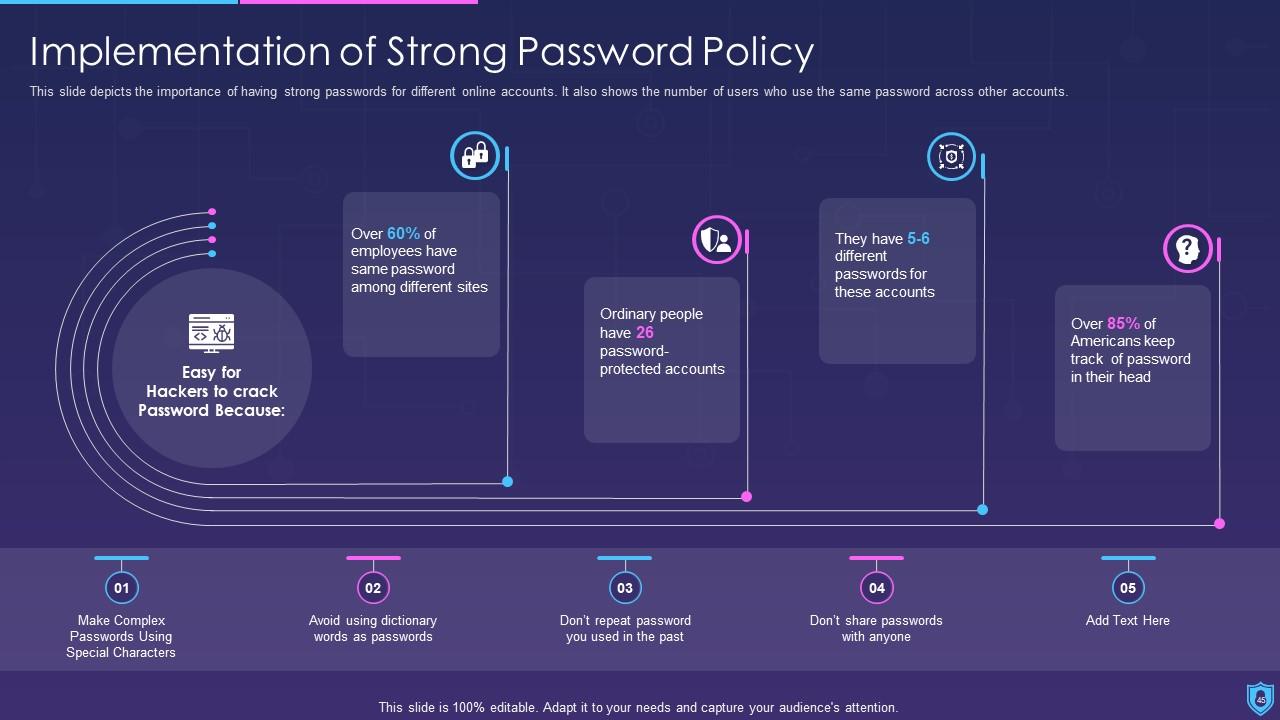

Folie 45 : Diese Folie zeigt, wie wichtig es ist, sichere Passwörter für verschiedene Online-Konten zu haben.

Folie 46 : Diese Folie zeigt die Bedeutung der Minimierung der Verwaltungs- und Personalprivilegien, indem sie die Vorteile für das Unternehmen aufzeigt.

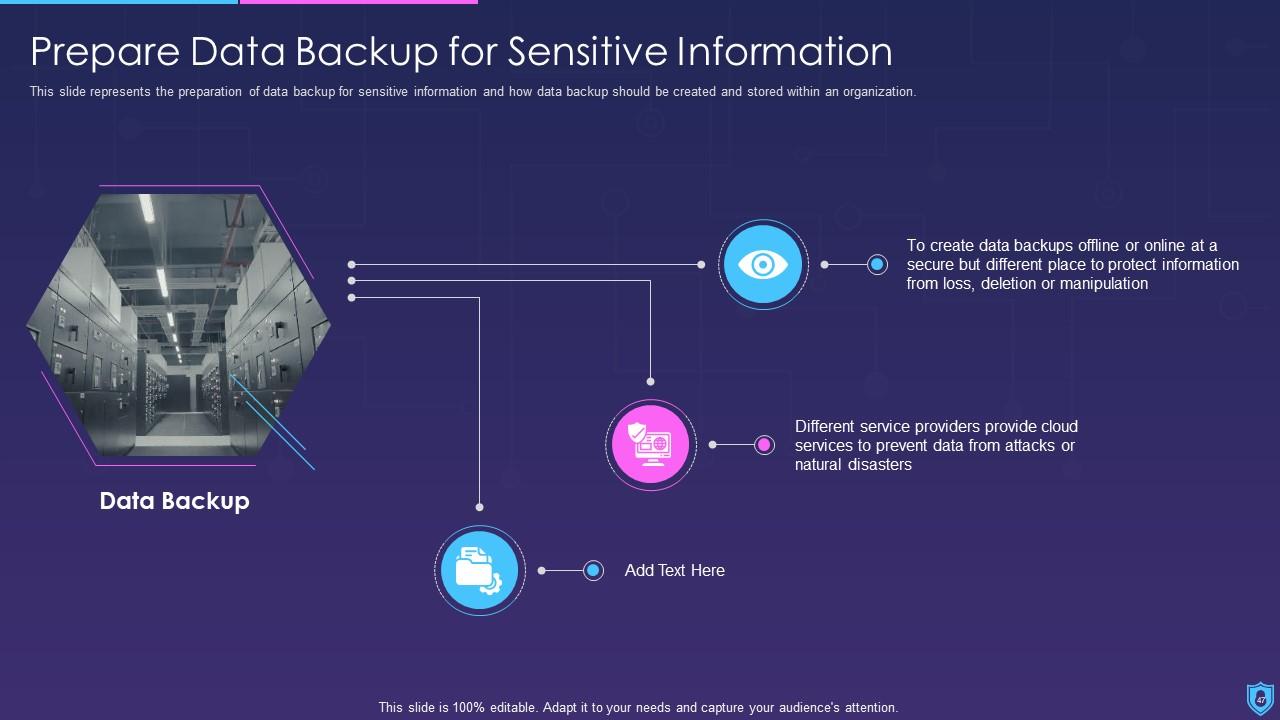

Folie 47 : Diese Folie zeigt Datensicherung für vertrauliche Informationen vorbereiten.

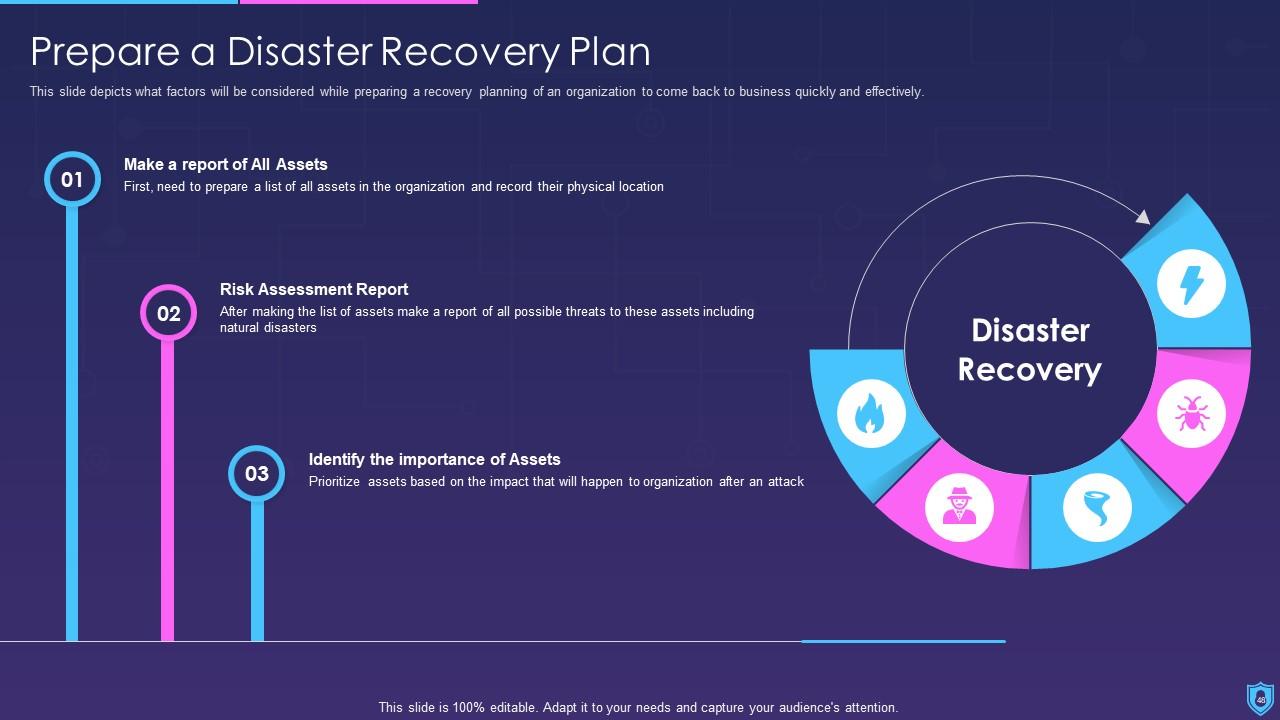

Folie 48 : Diese Folie zeigt, welche Faktoren bei der Vorbereitung einer Sanierungsplanung einer Organisation berücksichtigt werden.

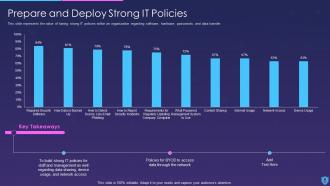

Folie 49 : Diese Folie zeigt den Wert starker IT-Richtlinien innerhalb einer Organisation.

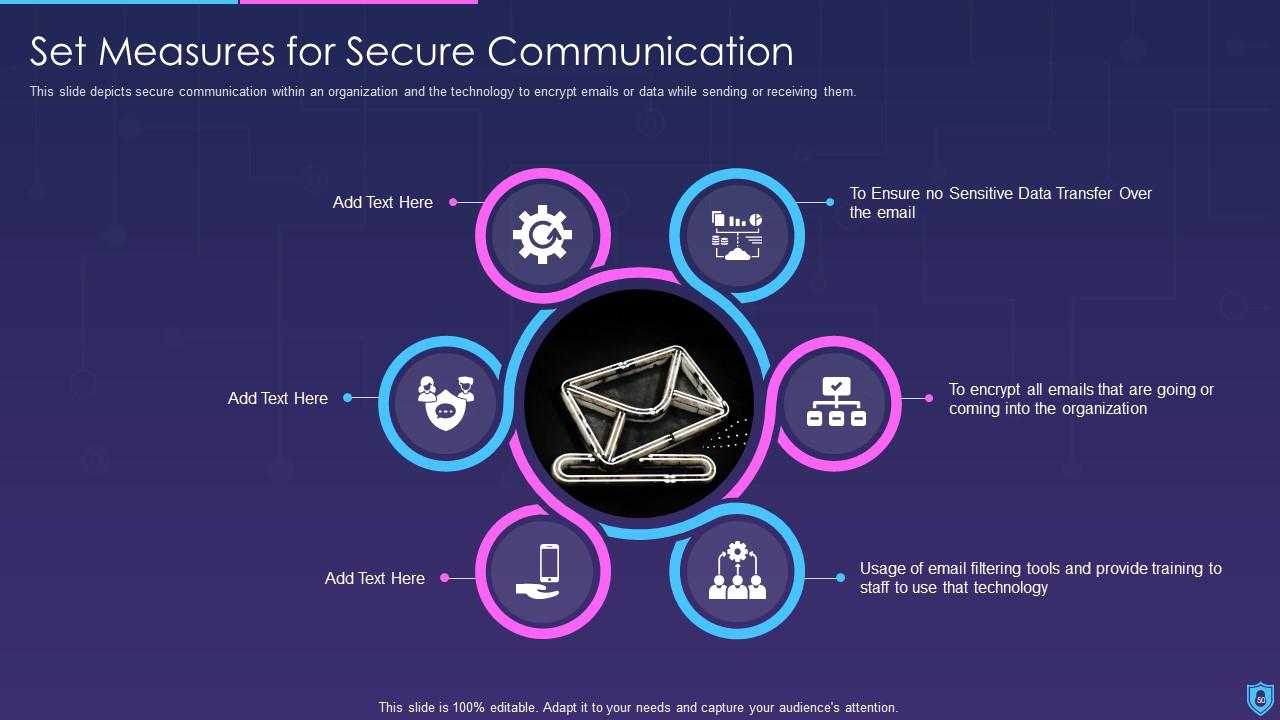

Folie 50 : Diese Folie zeigt die sichere Kommunikation innerhalb einer Organisation und die Technologie zur Verschlüsselung von E-Mails.

Folie 51 : Diese Folie zeigt die Bedeutung der Entsorgung von Daten und Geräten, die nicht mehr verwendet werden.

Folie 52 : Diese Folie zeigt, dass die Sicherheit der Hardware oder Geräte der Mitarbeiter auch bei der Anwendung des Cyber-Sicherheitsmodells von wesentlicher Bedeutung ist.

Folie 53 : Auf dieser Folie wird das Definieren von Zugriffskontrollmaßnahmen für Mitarbeiter vorgestellt.

Folie 54 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

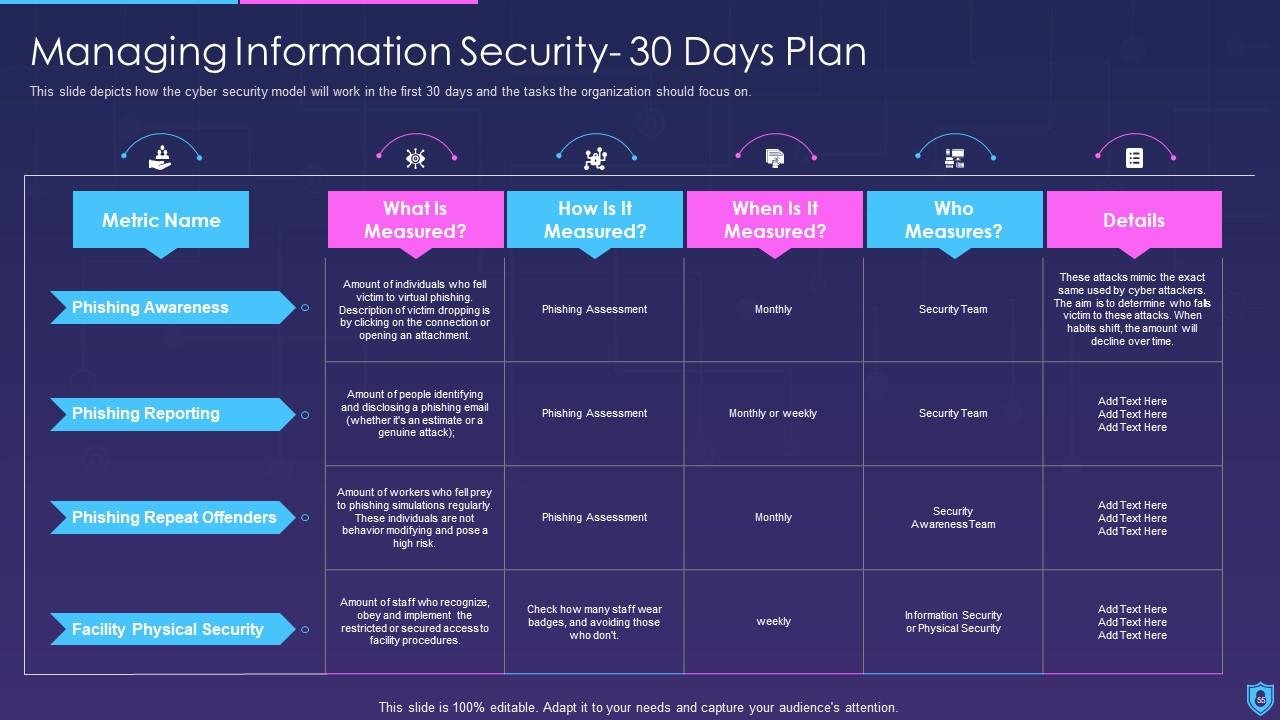

Folie 55 : Diese Folie zeigt, wie das Cybersicherheitsmodell in den ersten 30 Tagen funktionieren wird und auf welche Aufgaben sich die Organisation konzentrieren sollte.

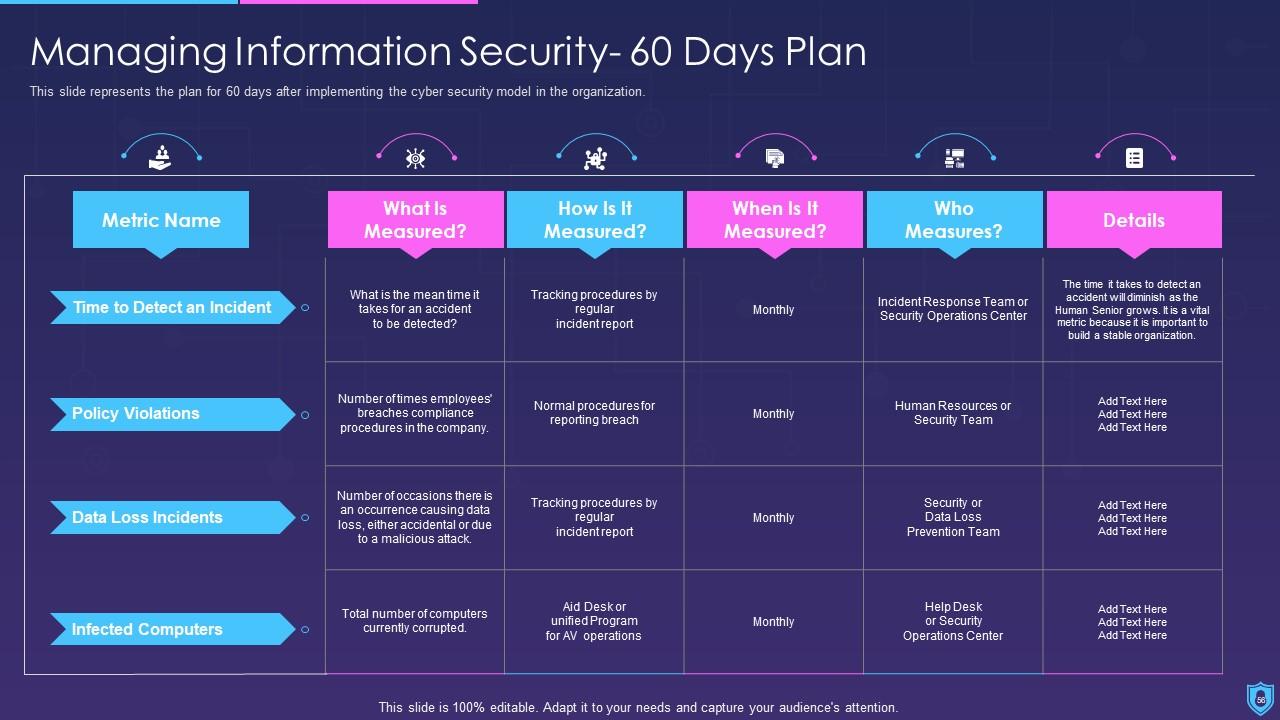

Folie 56 : Diese Folie stellt den Plan für 60 Tage nach der Implementierung des Datensicherheitsmodells in der Organisation dar.

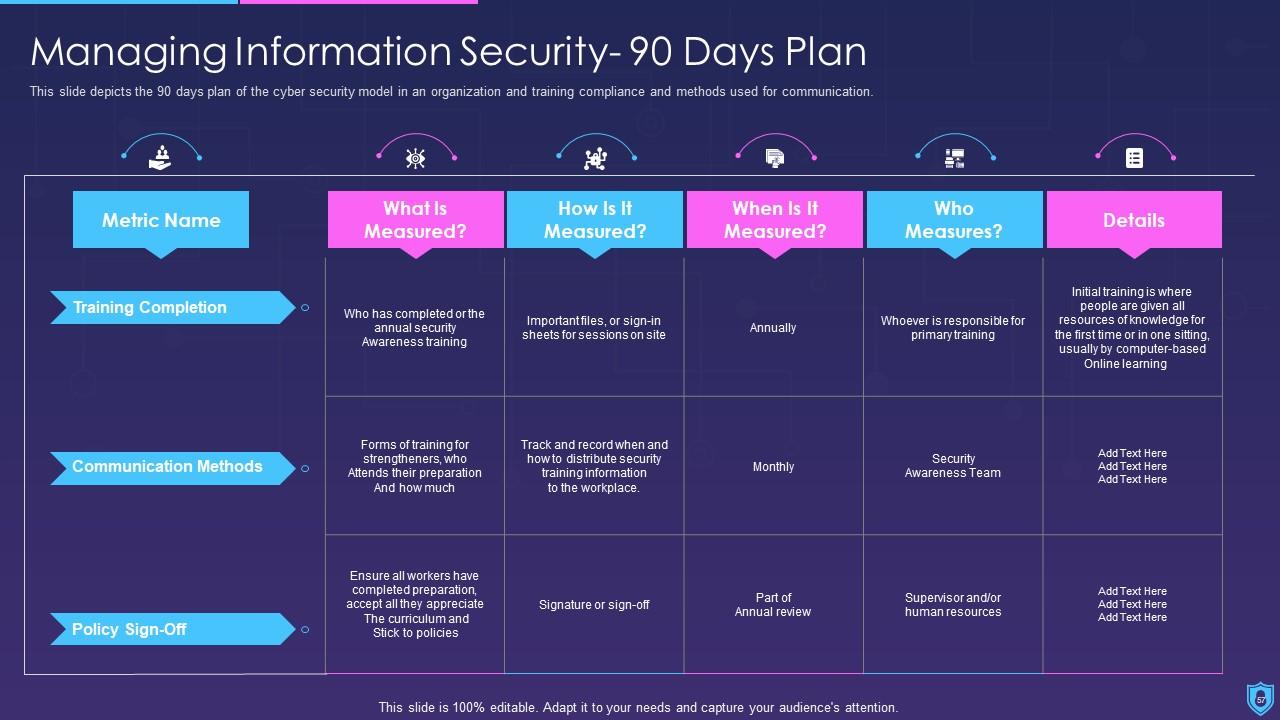

Folie 57 : Diese Folie zeigt den 90-Tage-Plan des Datensicherheitsmodells in einer Organisation und die Einhaltung von Schulungen.

Folie 58 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

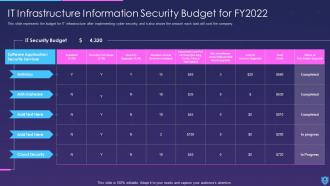

Folie 59 : Diese Folie stellt das Budget für die IT-Infrastruktur nach der Implementierung der Datensicherheit dar.

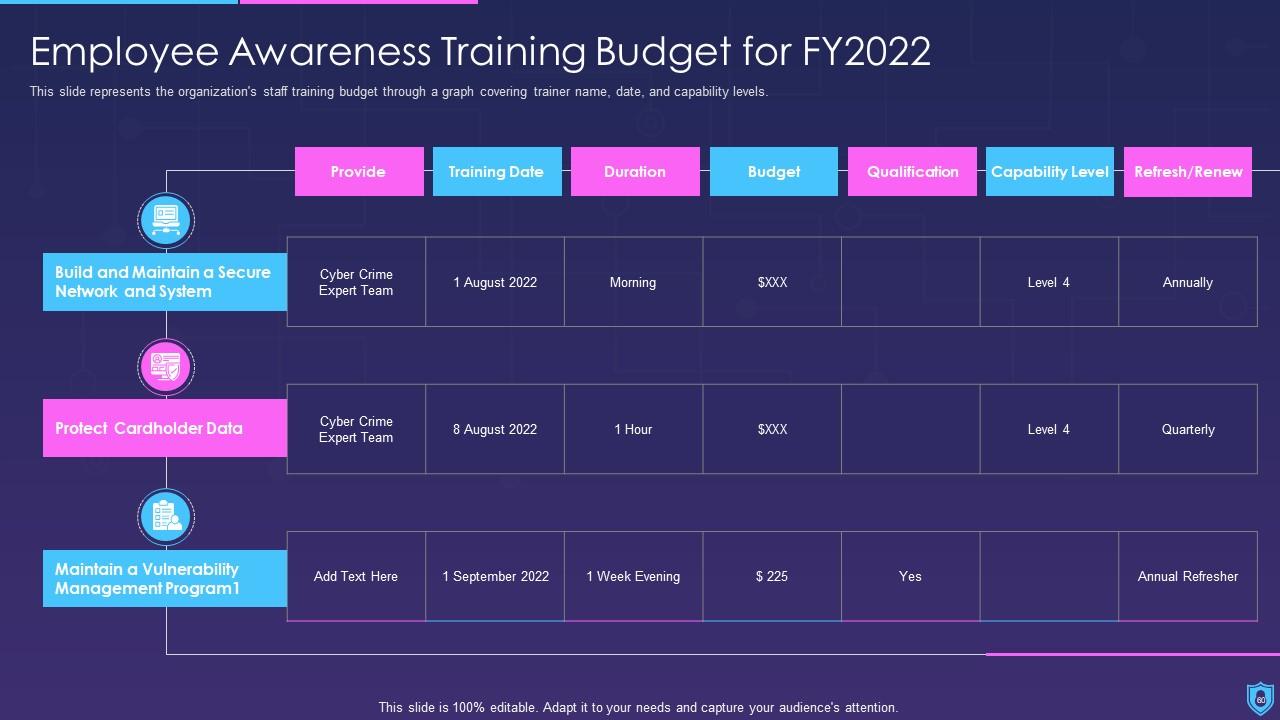

Folie 60 : Diese Folie zeigt das Personalschulungsbudget der Organisation anhand eines Diagramms, das den Namen, das Datum und die Fähigkeitsstufen des Trainers abdeckt.

Folie 61 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

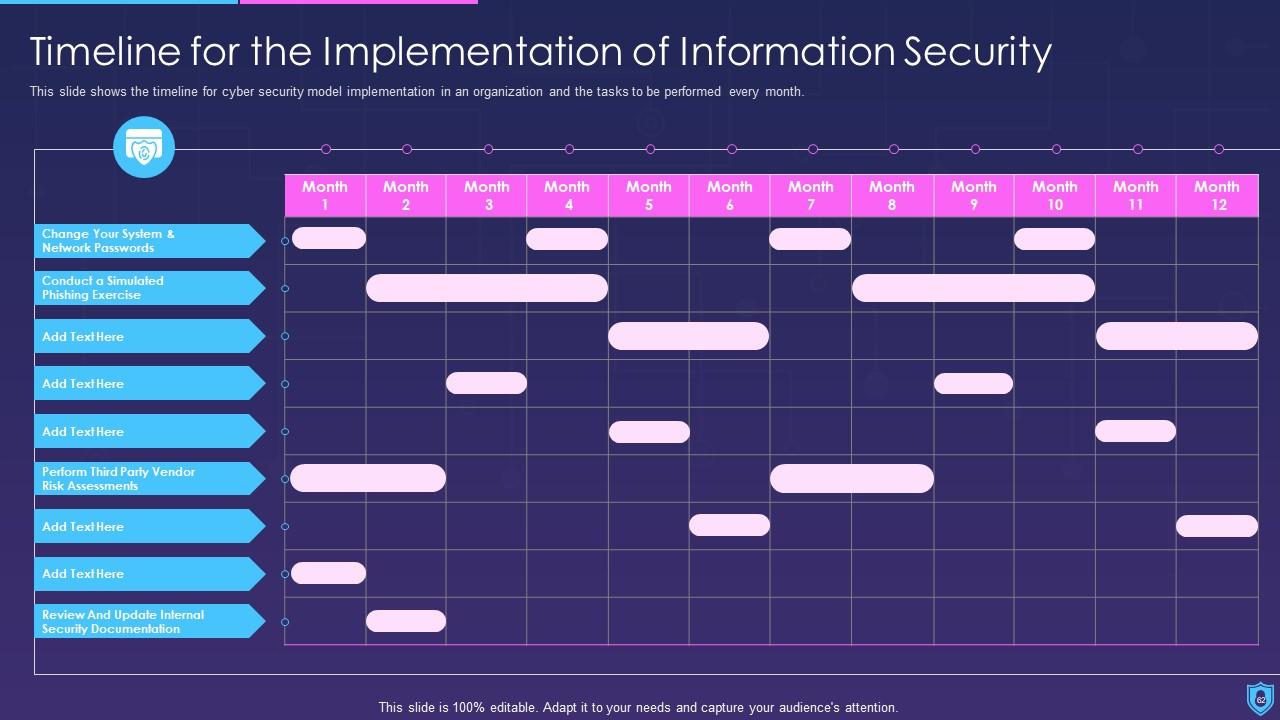

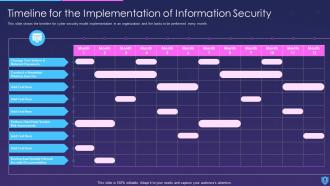

Folie 62 : Diese Folie zeigt den Zeitplan für die Implementierung von Cybersicherheit.

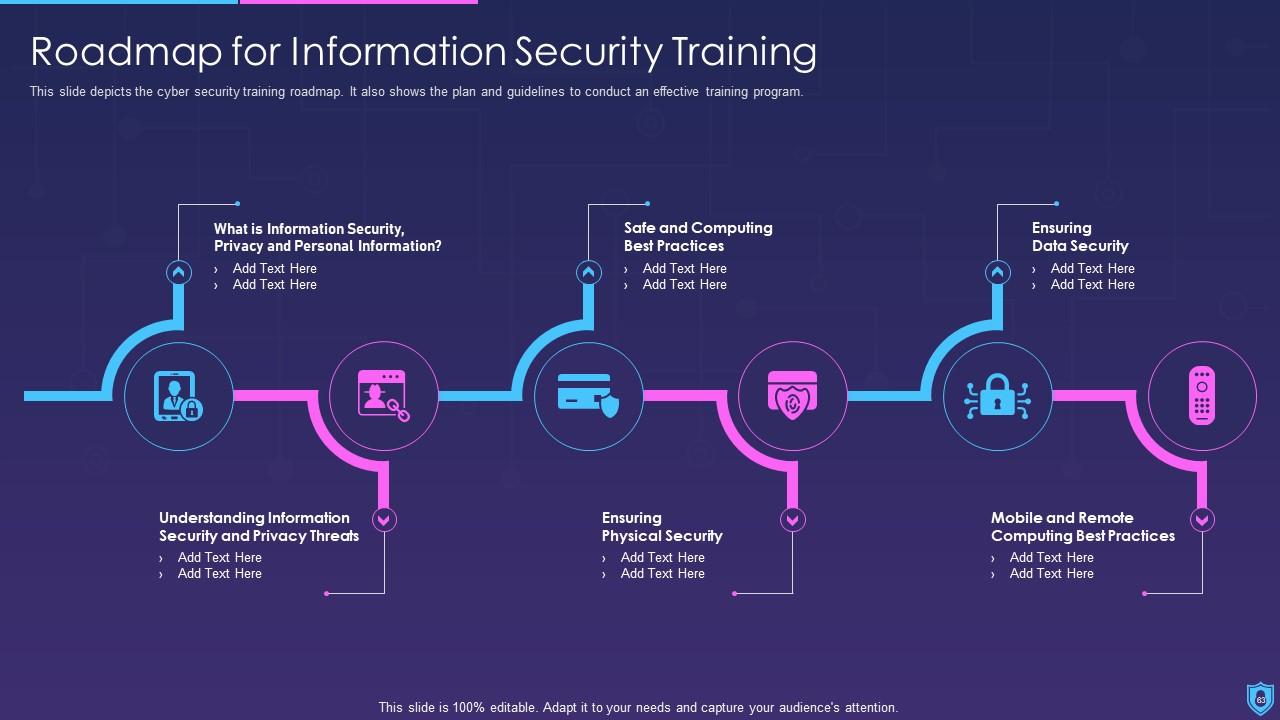

Folie 63 : Diese Folie zeigt die Roadmap für Cybersicherheitsschulungen.

Folie 64 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

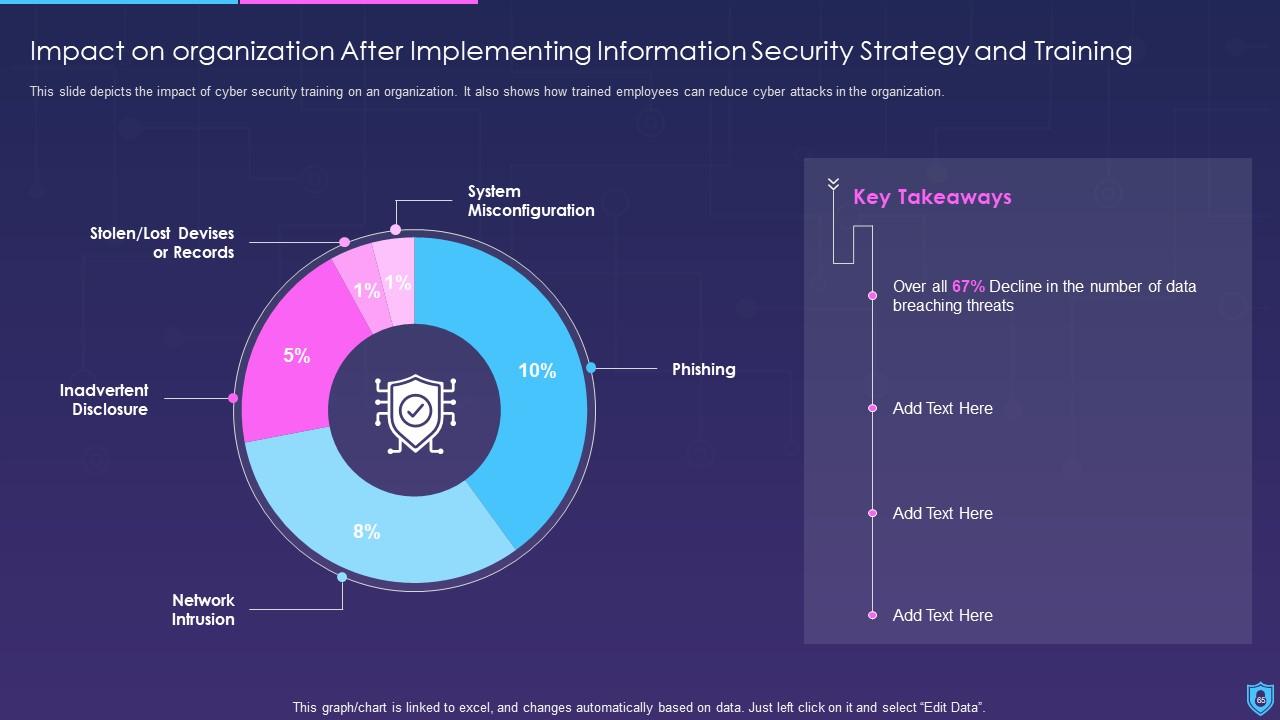

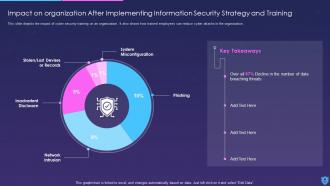

Folie 65 : Diese Folie zeigt die Auswirkungen auf die Organisation nach der Implementierung einer Cybersicherheitsstrategie und -schulung.

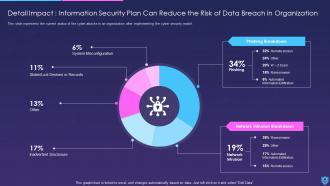

Folie 66 : Diese Folie stellt den aktuellen Stand der Cyberangriffe in einer Organisation nach der Implementierung des Cybersicherheitsmodells dar.

Folie 67 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

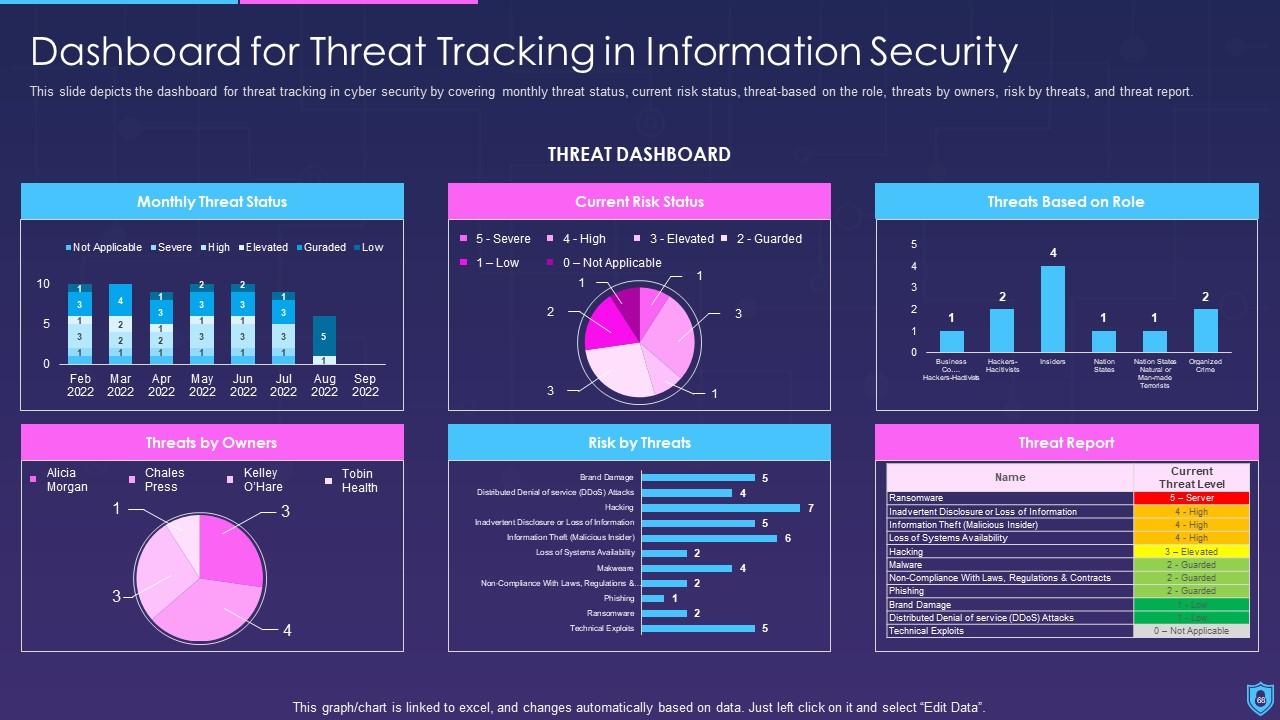

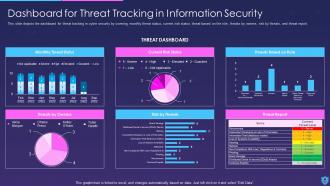

Folie 68 : Diese Folie präsentiert das Dashboard für die Verfolgung von Bedrohungen in der Cybersicherheit.

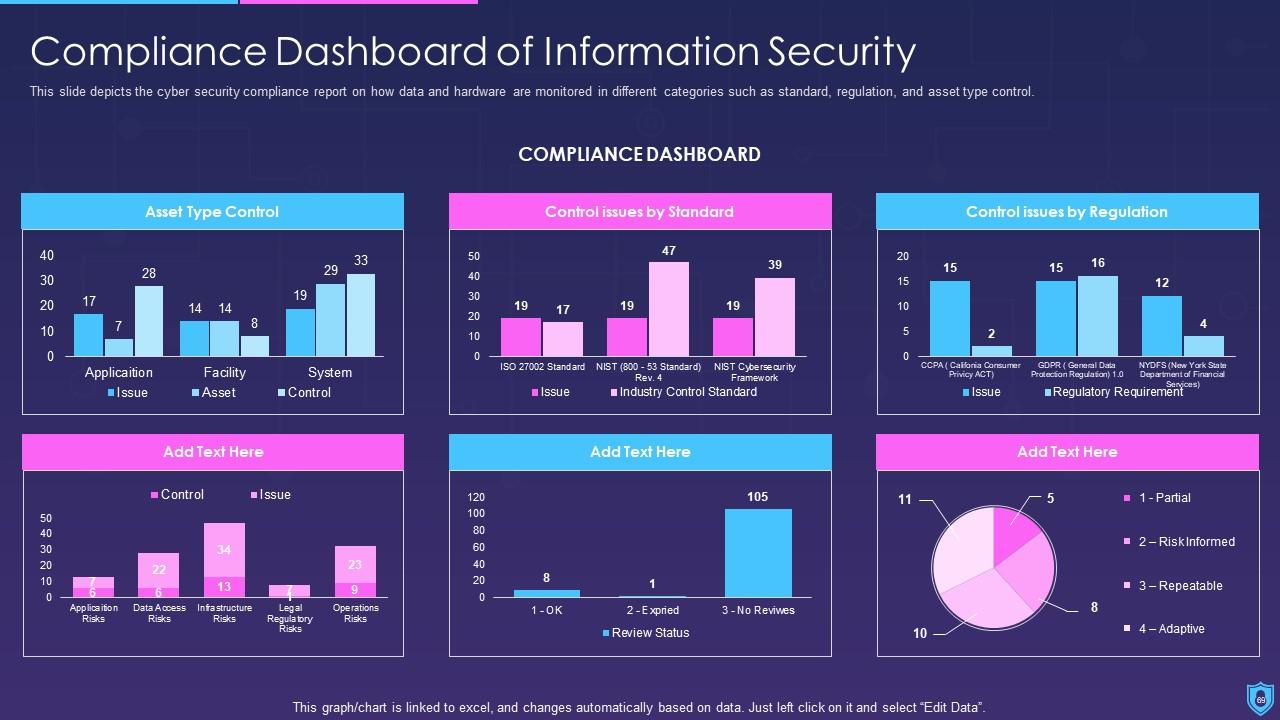

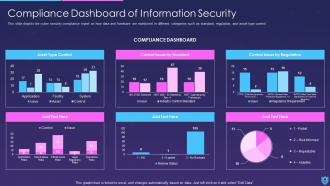

Folie 69 : Diese Folie zeigt den Cyber-Sicherheits-Compliance-Bericht darüber, wie Daten und Hardware in verschiedenen Kategorien überwacht werden.

Folie 70 : Diese Folie zeigt Symbole für die Informationssicherheit.

Folie 71 : Diese Folie trägt den Titel „Zusätzliche Folien“, um voranzukommen.

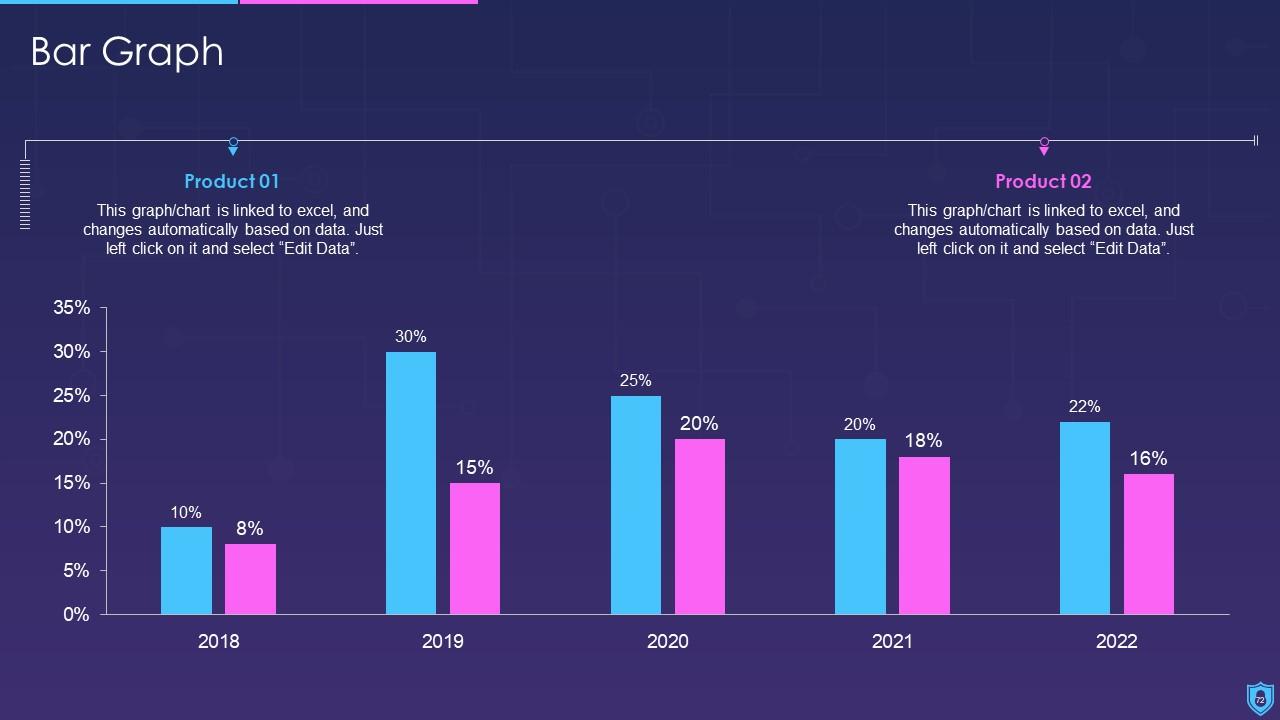

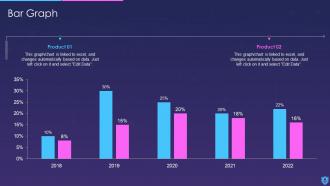

Folie 72 : Diese Folie zeigt ein Balkendiagramm mit zwei Produktvergleichen.

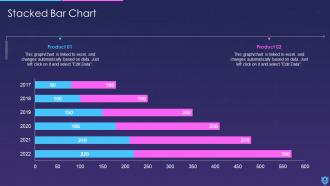

Folie 73 : Diese Folie stellt ein gestapeltes Balkendiagramm mit zwei Produktvergleichen dar.

Folie 74 : Diese Folie zeigt Haftnotizen. Posten Sie hier Ihre wichtigen Notizen.

Folie 75 : Dies ist eine Timeline-Folie. Zeigen Sie hier Daten zu Zeitintervallen an.

Folie 76 : Diese Folie zeigt ein Venn-Diagramm mit Textfeldern.

Folie 77 : Diese Folie enthält ein Puzzle mit zugehörigen Symbolen und Text.

Folie 78 : Dies ist unsere Zielfolie. Geben Sie hier Ihre Ziele an.

Folie 79 : Diese Folie zeigt ein Kreisdiagramm mit zusätzlichen Textfeldern.

Folie 80 : Diese Folie enthält einen 30-60-90-Tage-Plan mit Textfeldern.

Folie 81 : Dies ist eine Dankeschön-Folie mit Adresse, Kontaktnummern und E-Mail-Adresse.

Informationssicherheits-Powerpoint-Präsentationsfolien mit allen 86 Folien:

Nutzen Sie unsere Informationssicherheits-Powerpoint-Präsentationsfolien, um effektiv dabei zu helfen, wertvolle Zeit zu sparen. Sie sind gebrauchsfertig und passen in jede Präsentationsstruktur.

FAQs

Cybersecurity refers to the practice of protecting networks, devices, and data from unauthorized access, attack, theft, and damage. It helps to prevent data breaches by using various methods and techniques such as firewalls, antivirus software, encryption, multi-factor authentication, intrusion detection, and prevention systems, among others.

Cybersecurity is required in different sectors to protect the sensitive information and data stored in various devices and networks. It helps to prevent unauthorized access and attacks that can compromise the confidentiality, integrity, and availability of critical information.

The different elements of cybersecurity include application security, network security, information security, disaster recovery planning, operational security, cloud security, and end-user education.

The main types of threats in data security include cybercrime, cyber terrorism, insider threats, phishing, malware, and ransomware.

A cyber risk management strategy is important to identify, assess, and mitigate the potential risks and threats to an organization's critical data and information. It helps to develop policies and procedures to prevent and respond to cyber incidents and ensure business continuity.

-

SlideTeam makes creating presentations easy. Unlimited products, premium quality designs and affordable.

-

Very unique and reliable designs.