Segurança da Informação Powerpoint Presentation Slides

A segurança da informação protege dispositivos eletrônicos como computadores, servidores, dispositivos móveis, dados, sistemas eletrônicos e outras redes contra ataques cibernéticos. Confira nosso modelo de Segurança da Informação projetado com eficiência. Esta apresentação em PowerPoint de segurança da informação será útil para esclarecer o cenário atual da organização, a exigência de segurança da informação em diferentes setores e seu trabalho. Além disso, o PPT de segurança do computador contém os elementos críticos de segurança da informação, identificação e avaliação de riscos da rede, etapas para mitigar esses riscos, benefícios da segurança da informação e função de automações na segurança da informação. Além disso, esta apresentação de segurança de dados vem com uma lista de verificação para implementar a segurança da informação na organização, um plano de 30 60 90 dias para gerenciar a segurança da informação e o orçamento para implementar o mesmo. O deck de Segurança da Informação também apresenta um roteiro para monitorar a segurança da informação e um cronograma para implementar a segurança da informação na organização. Por fim, este PPT de segurança da informação eletrônica mostra os efeitos da implementação da segurança da informação na organização e painel para rastreamento de ameaças. Baixe agora.

You must be logged in to download this presentation.

Recursos desses slides de apresentação do PowerPoint:

Entregar um PPT informativo sobre vários tópicos usando esses slides de apresentação do Powerpoint de segurança da informação. Este deck foca e implementa as melhores práticas do setor, fornecendo assim uma visão panorâmica do tópico. Com oitenta e um slides, projetados com recursos visuais e gráficos de alta qualidade, este deck é um pacote completo para uso e download. Todos os slides oferecidos neste deck são sujeitos a inúmeras alterações, tornando-o um profissional em entregar e educar. Você pode modificar a cor dos gráficos, plano de fundo ou qualquer outra coisa de acordo com suas necessidades e requisitos. Adapta-se a todos os verticais de negócios devido ao seu layout adaptável.

People who downloaded this PowerPoint presentation also viewed the following :

Conteúdo desta apresentação em PowerPoint

Slide 1 : Este slide apresenta a Segurança da Informação. Indique o nome da sua empresa e comece.

Slide 2 : Este slide mostra a Agenda da apresentação.

Slide 3 : Este slide apresenta o Índice da apresentação.

Slide 4 : Este é outro slide que continua o Índice da apresentação.

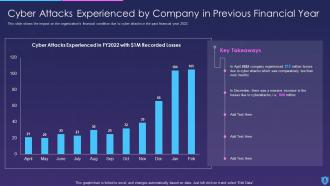

Slide 5 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

Slide 6 : Este slide define o significado de segurança cibernética e como ela ajuda a prevenir dados por meio de diferentes métodos e técnicas.

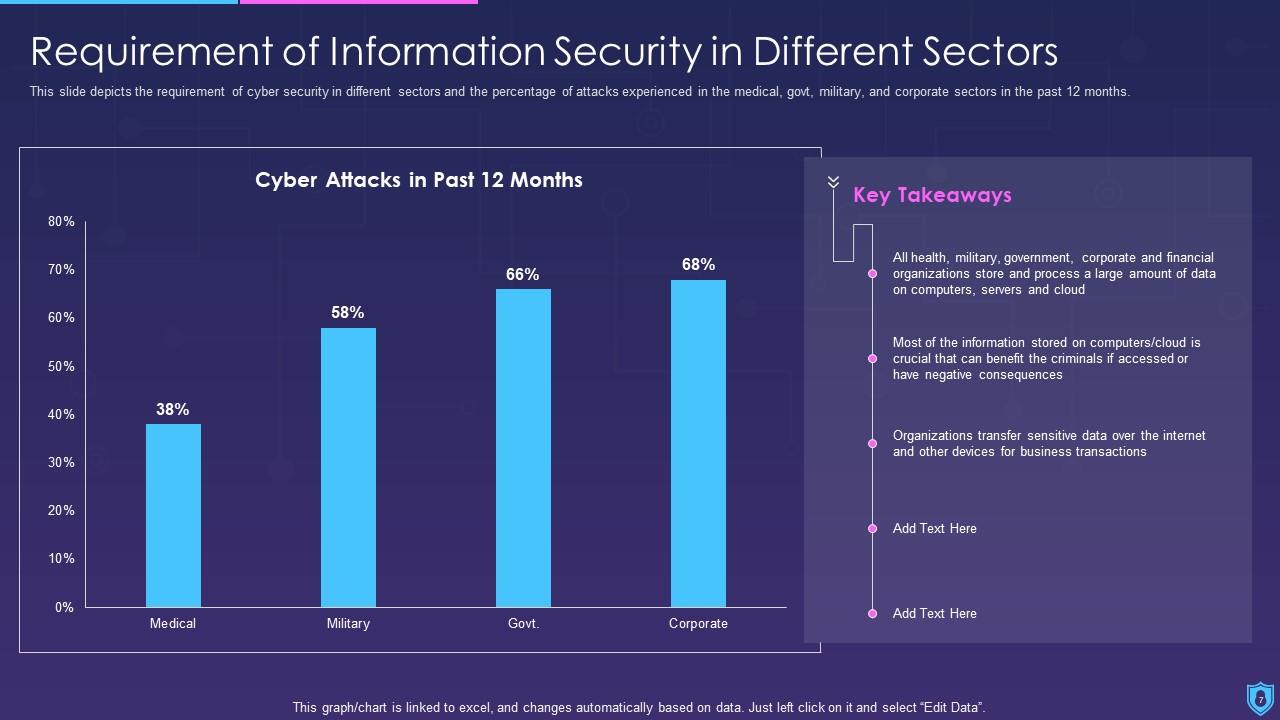

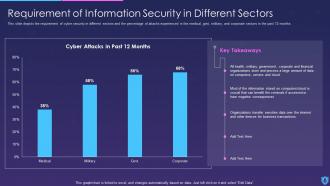

Slide 7 : Este slide mostra a exigência de segurança cibernética em diferentes setores.

Slide 8 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

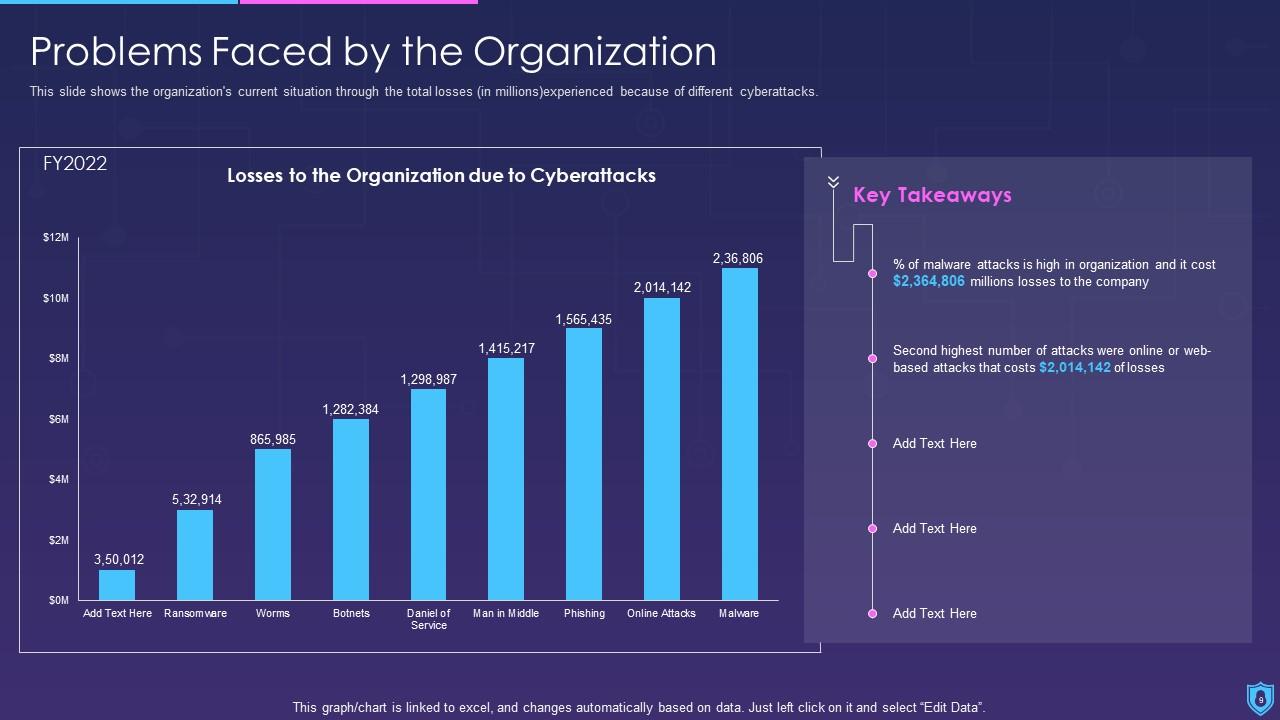

Slide 9 : Este slide mostra a situação atual da organização através do total de perdas sofridas por diferentes ataques cibernéticos.

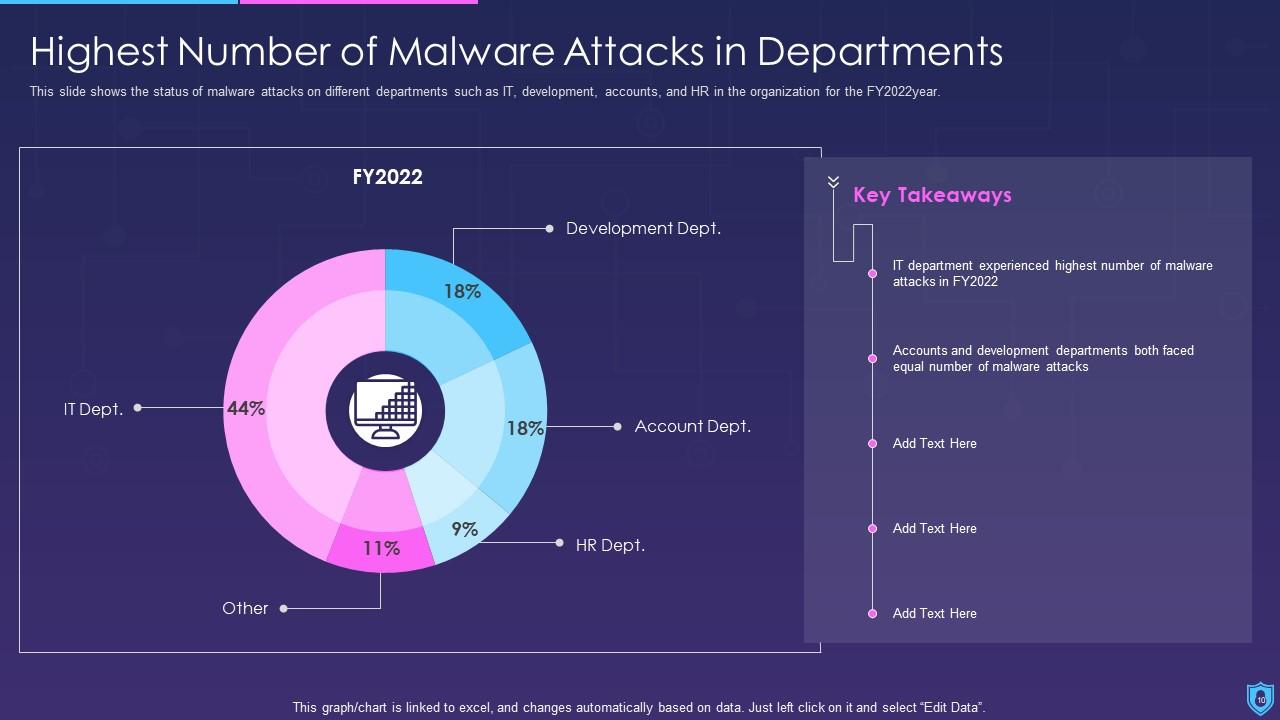

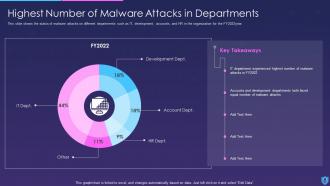

Slide 10 : Este slide mostra o maior número de ataques de malware em departamentos.

Slide 11 : Este slide mostra os ataques cibernéticos experimentados pela empresa no exercício anterior.

Slide 12 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

Slide 13 : Este slide representa os diferentes elementos de segurança cibernética, como segurança de aplicativos, segurança de rede, segurança da informação, etc.

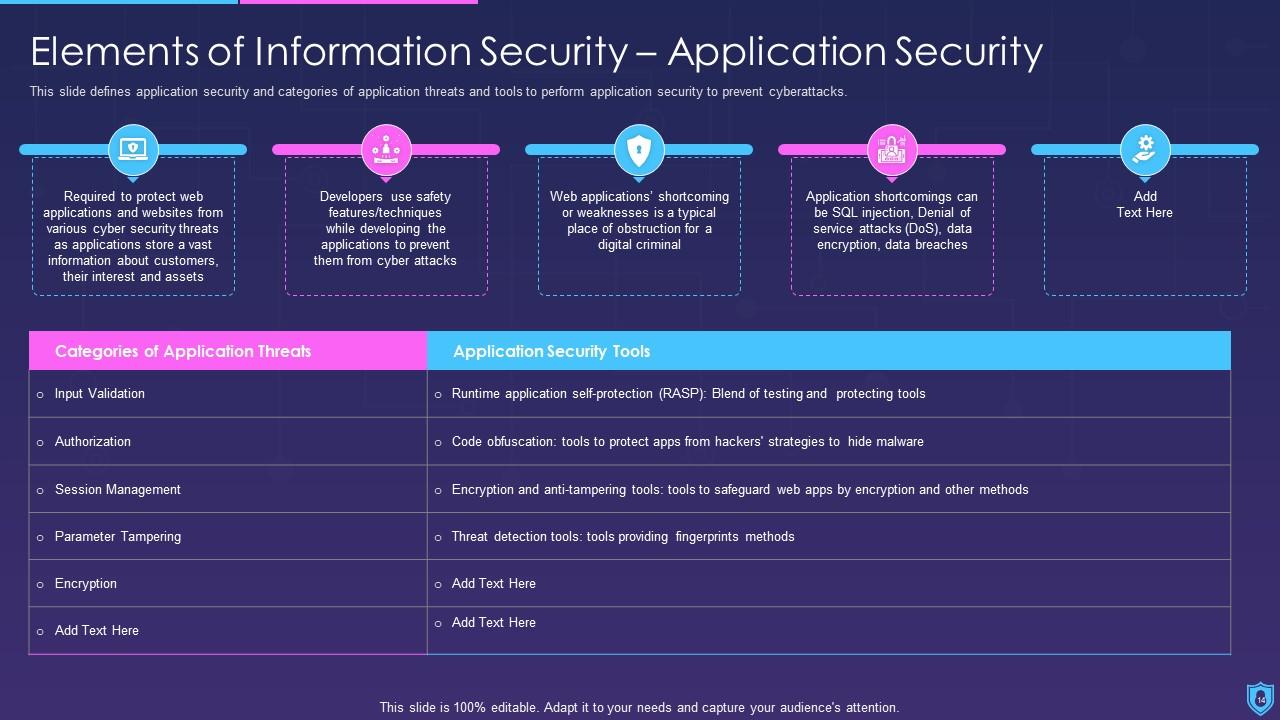

Slide 14 : Este slide define a segurança de aplicativos e as categorias de ameaças de aplicativos e ferramentas para realizar a segurança de aplicativos.

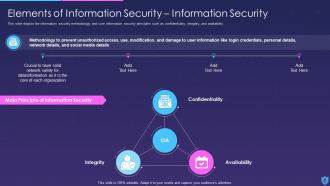

Slide 15 : Este slide mostra Elementos de segurança cibernética – Segurança da Informação.

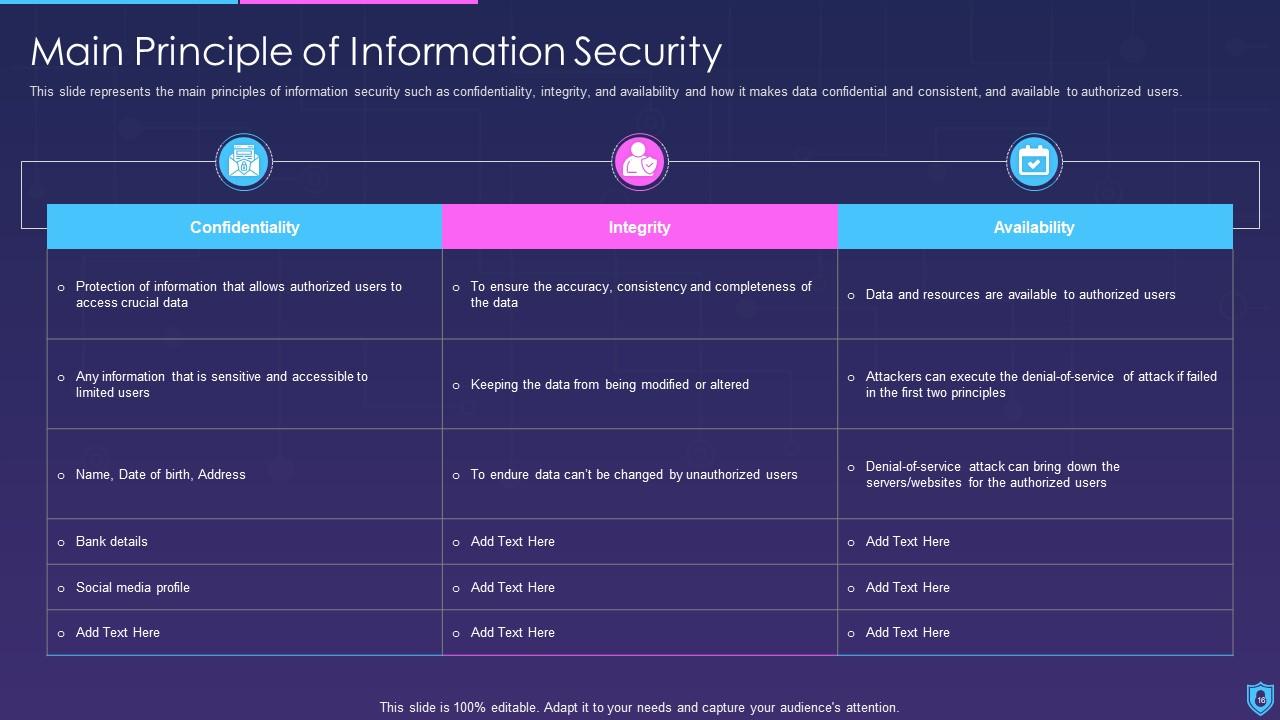

Slide 16 : Este slide representa os principais princípios de segurança da informação, como confidencialidade, integridade e disponibilidade.

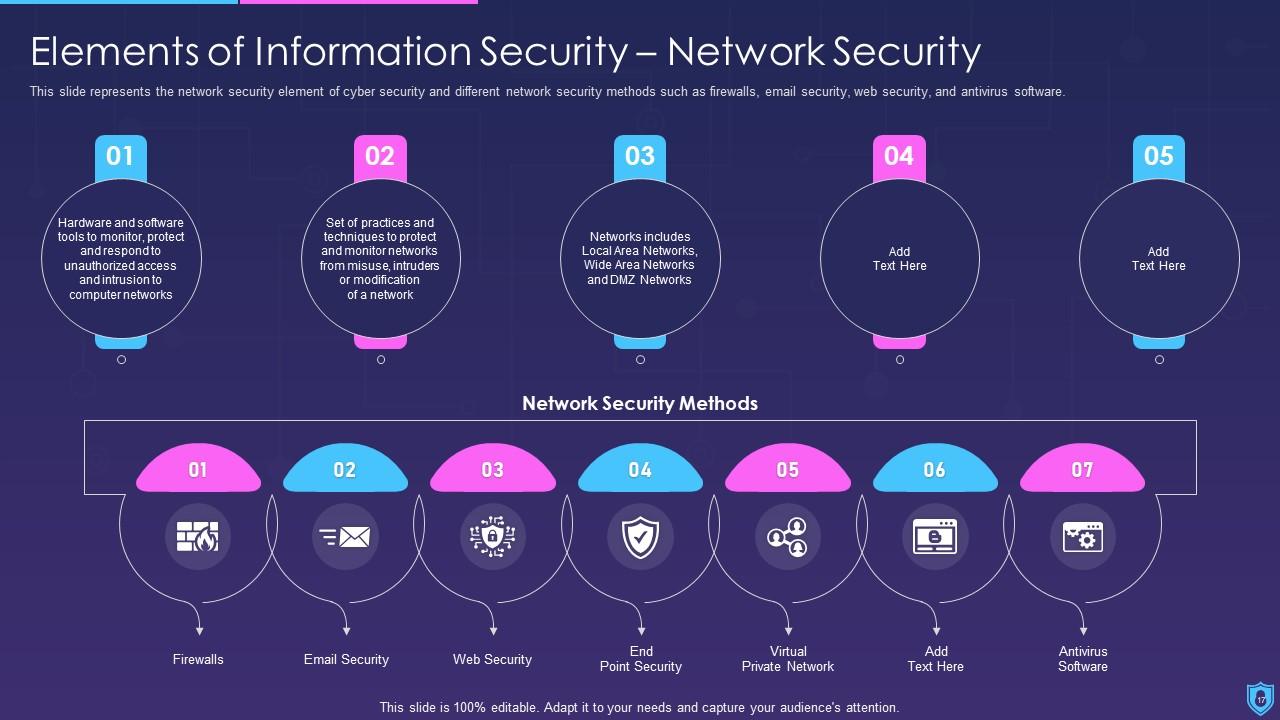

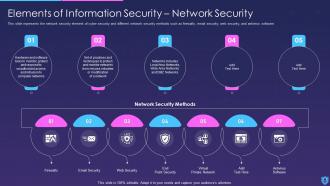

Slide 17 : Este slide representa o elemento de segurança de rede da segurança de dados e os diferentes métodos de segurança de rede.

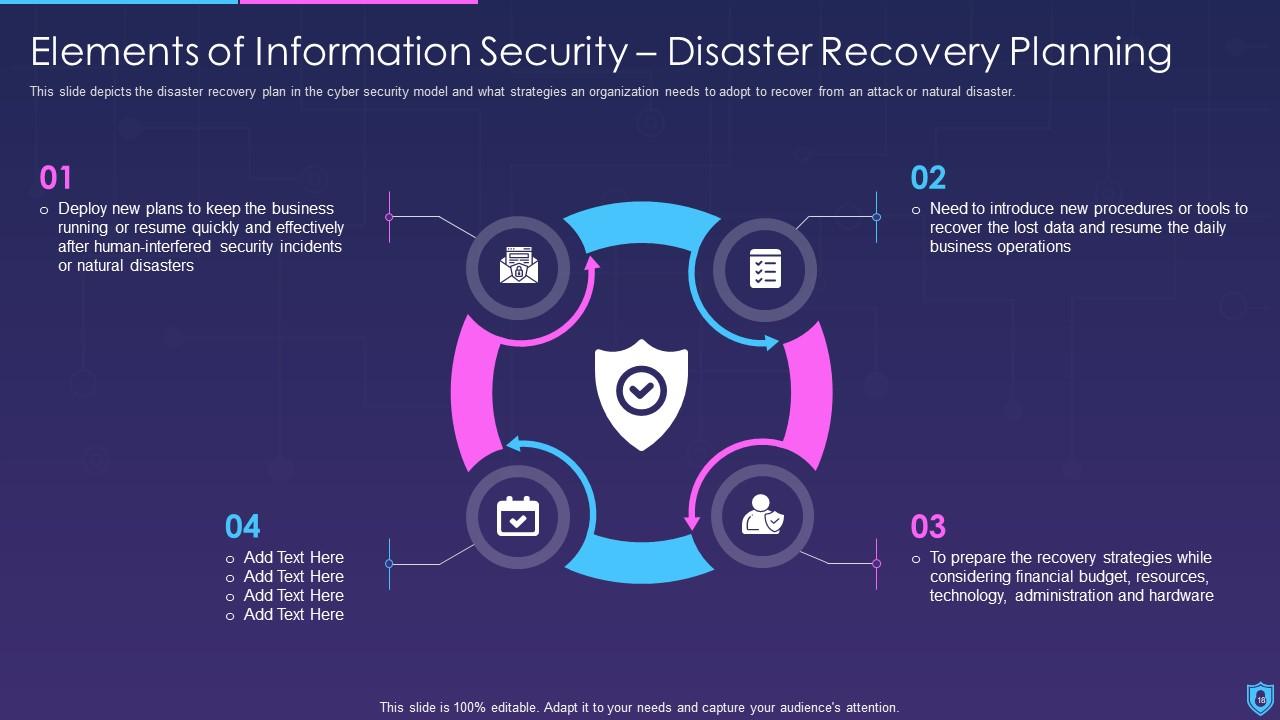

Slide 18 : Este slide apresenta Elementos de Segurança Cibernética – Planejamento de Recuperação de Desastres.

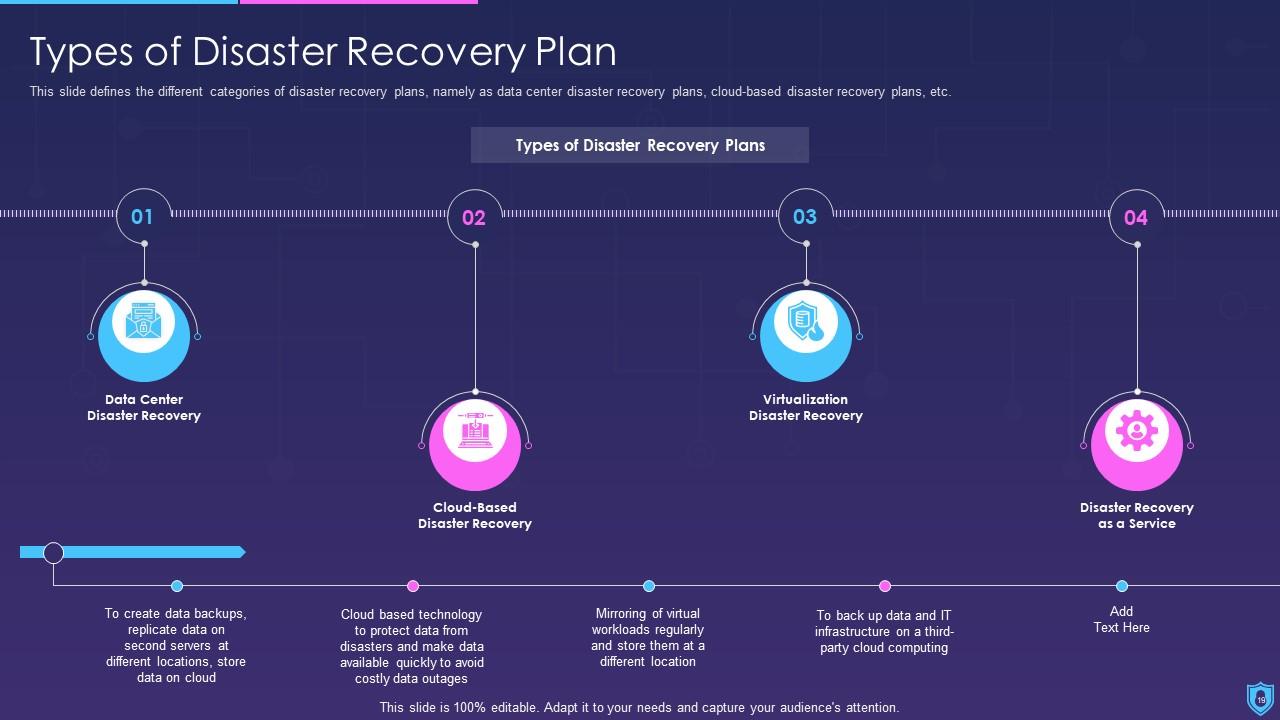

Slide 19 : Este slide define as diferentes categorias de planos de recuperação de desastres, como planos de recuperação de desastres de data center, planos de recuperação de desastres baseados em nuvem, etc.

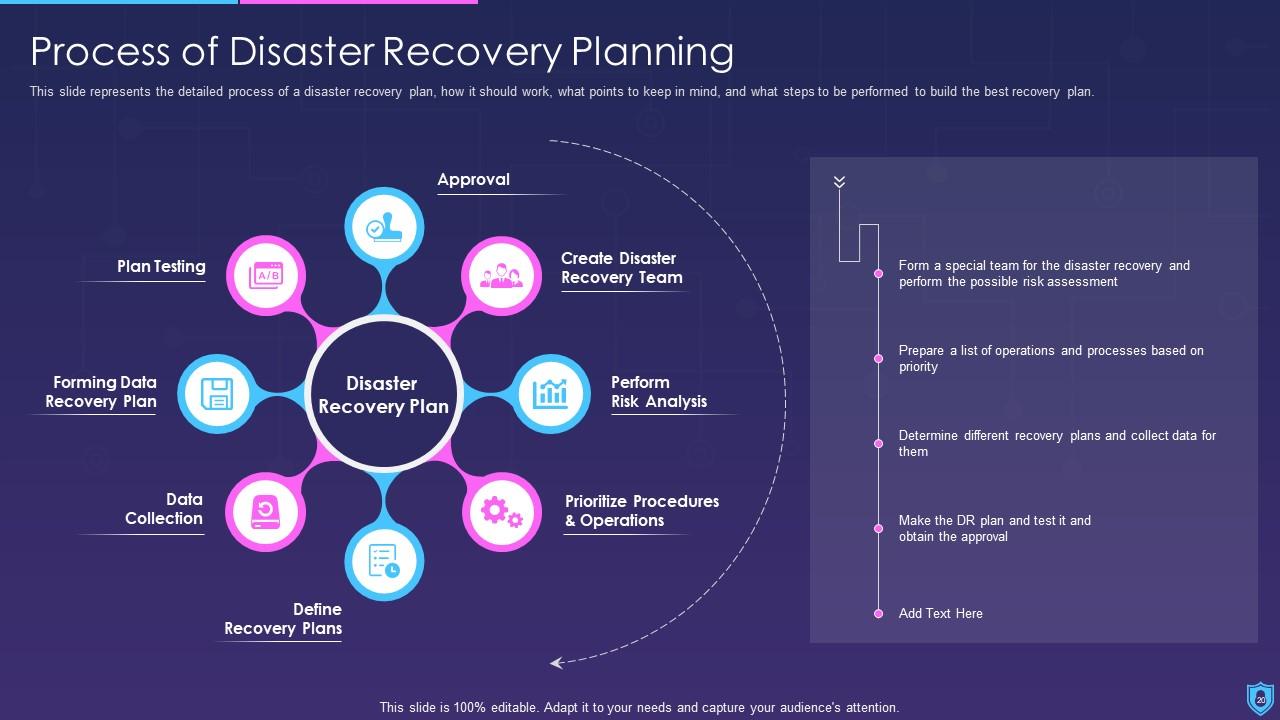

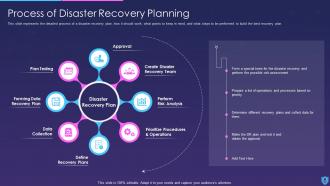

Slide 20 : Este slide representa o processo detalhado de um plano de recuperação de desastres, como ele deve funcionar, quais pontos devem ser lembrados, etc.

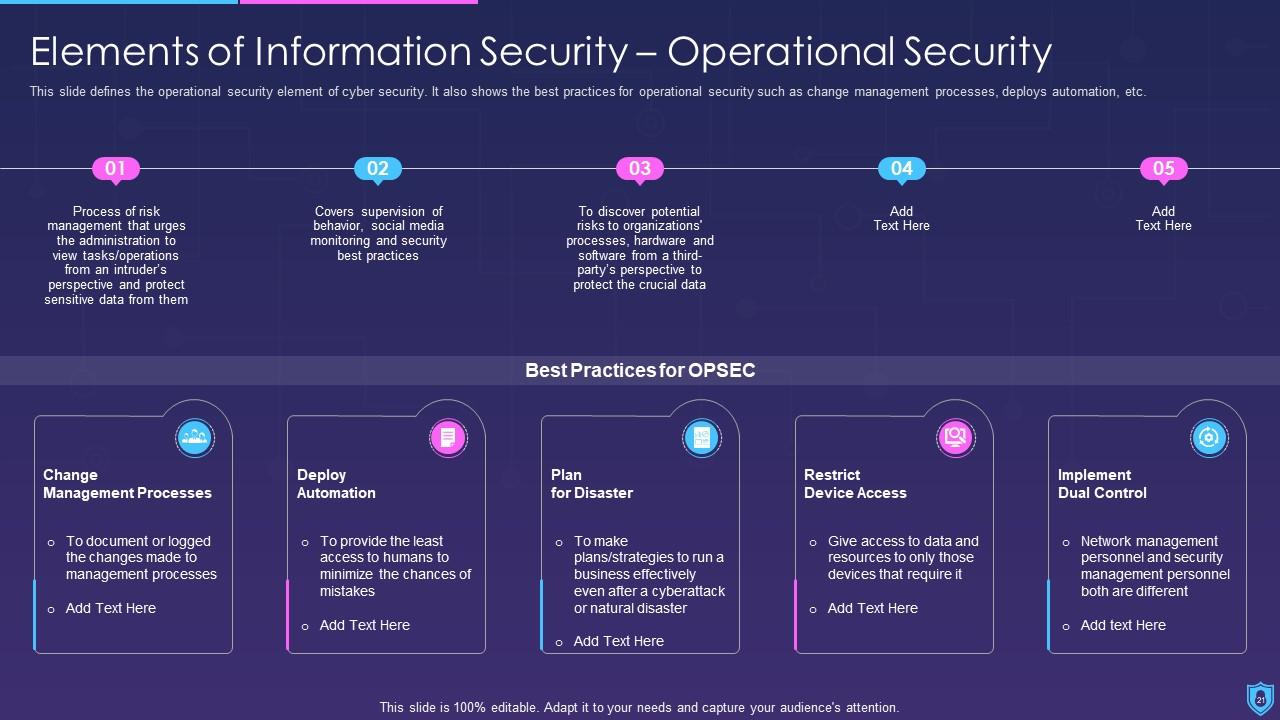

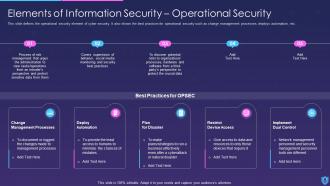

Slide 21 : Este slide define o elemento de segurança operacional da segurança cibernética.

Slide 22 : Este slide mostra as principais etapas da segurança operacional, como descrição de informações confidenciais, identificação de riscos potenciais, etc.

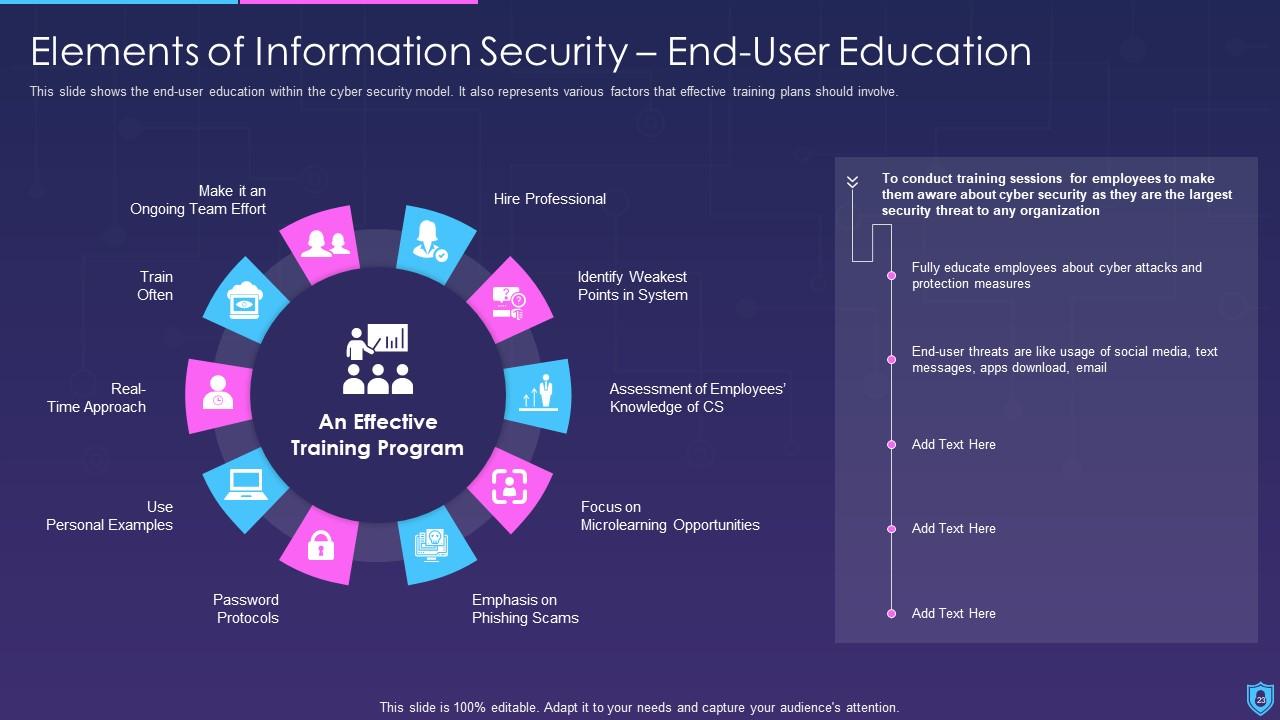

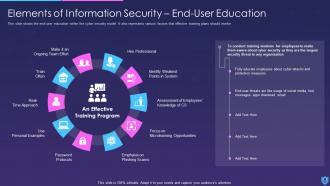

Slide 23 : Este slide apresenta a educação do usuário final dentro do modelo de segurança de dados.

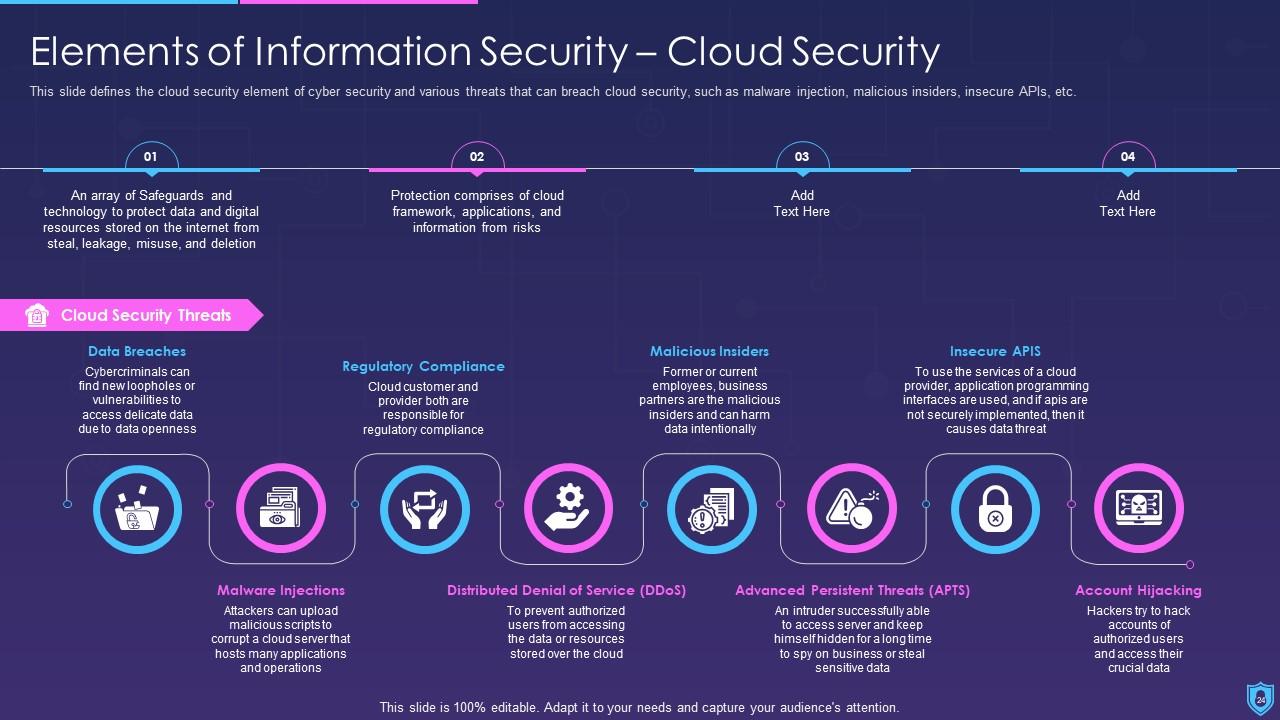

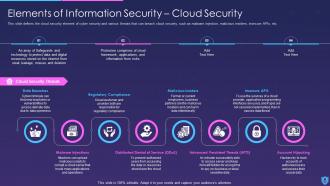

Slide 24 : Este slide mostra Elementos de segurança cibernética – Segurança na nuvem.

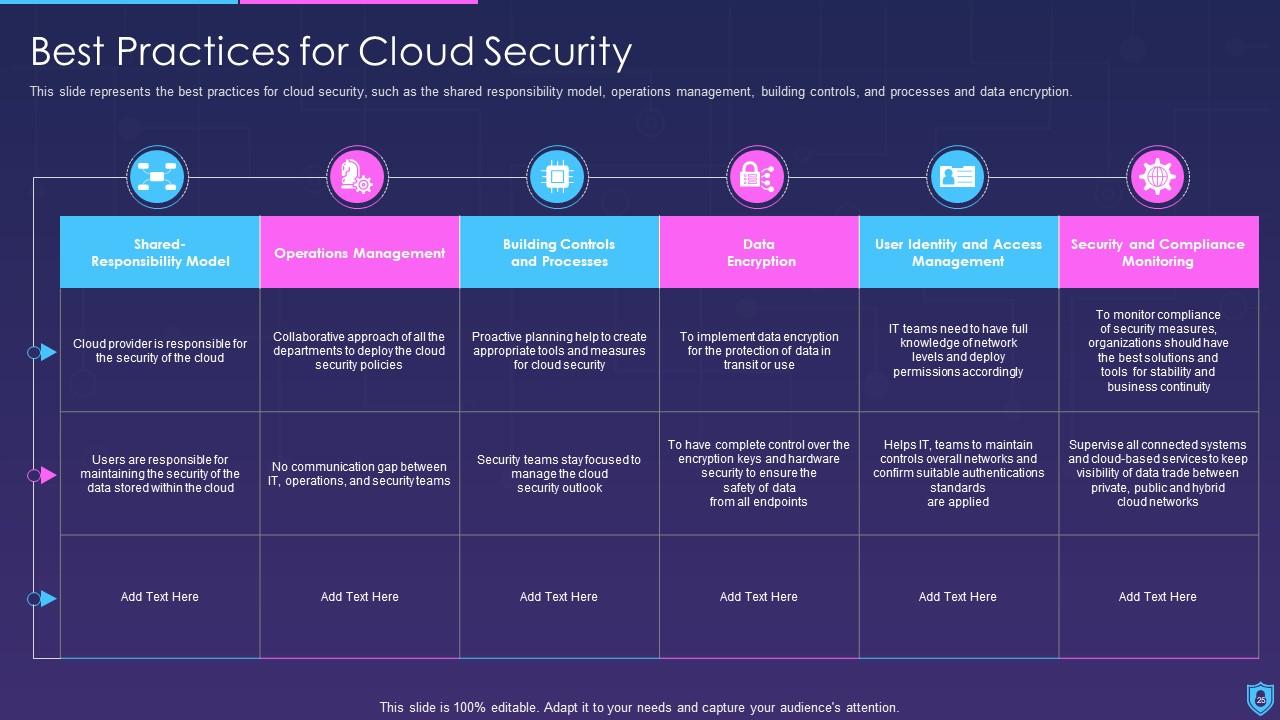

Slide 25 : Este slide representa as melhores práticas de segurança na nuvem, como o modelo de responsabilidade compartilhada, gestão de operações, etc.

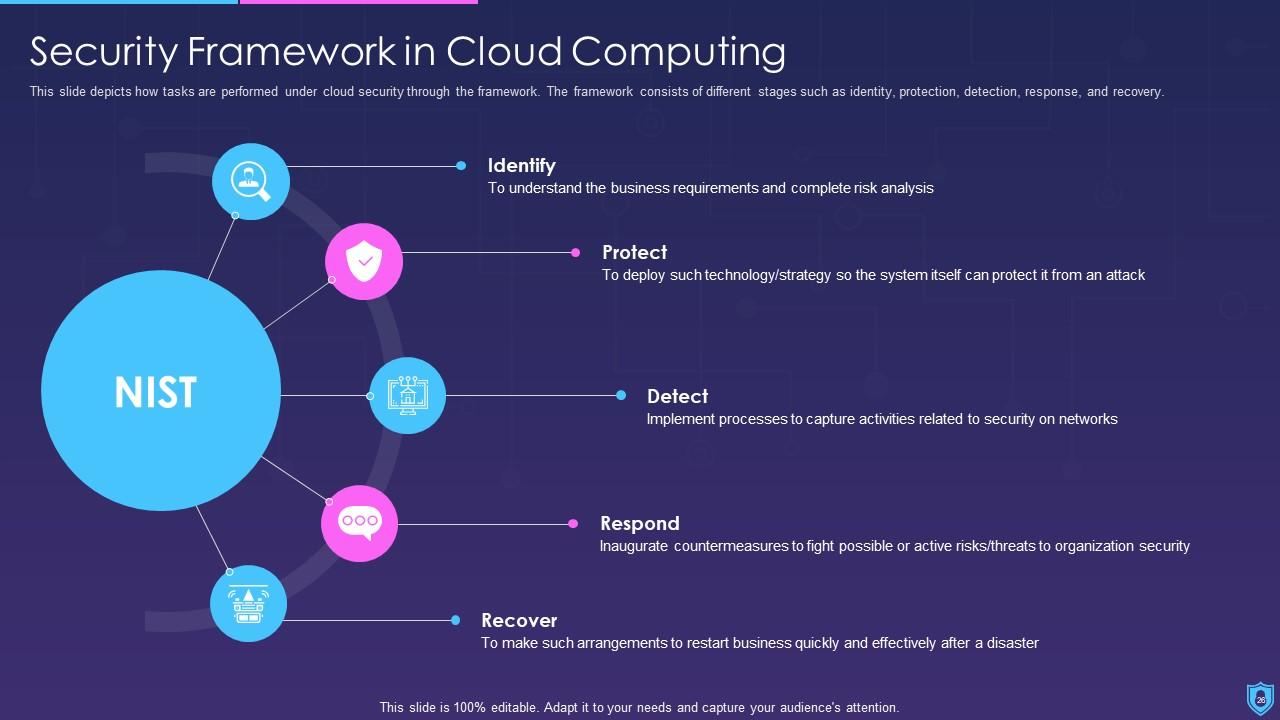

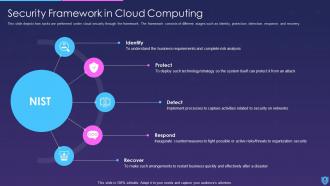

Slide 26 : Este slide mostra o Security Framework em Cloud Computing.

Slide 27 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

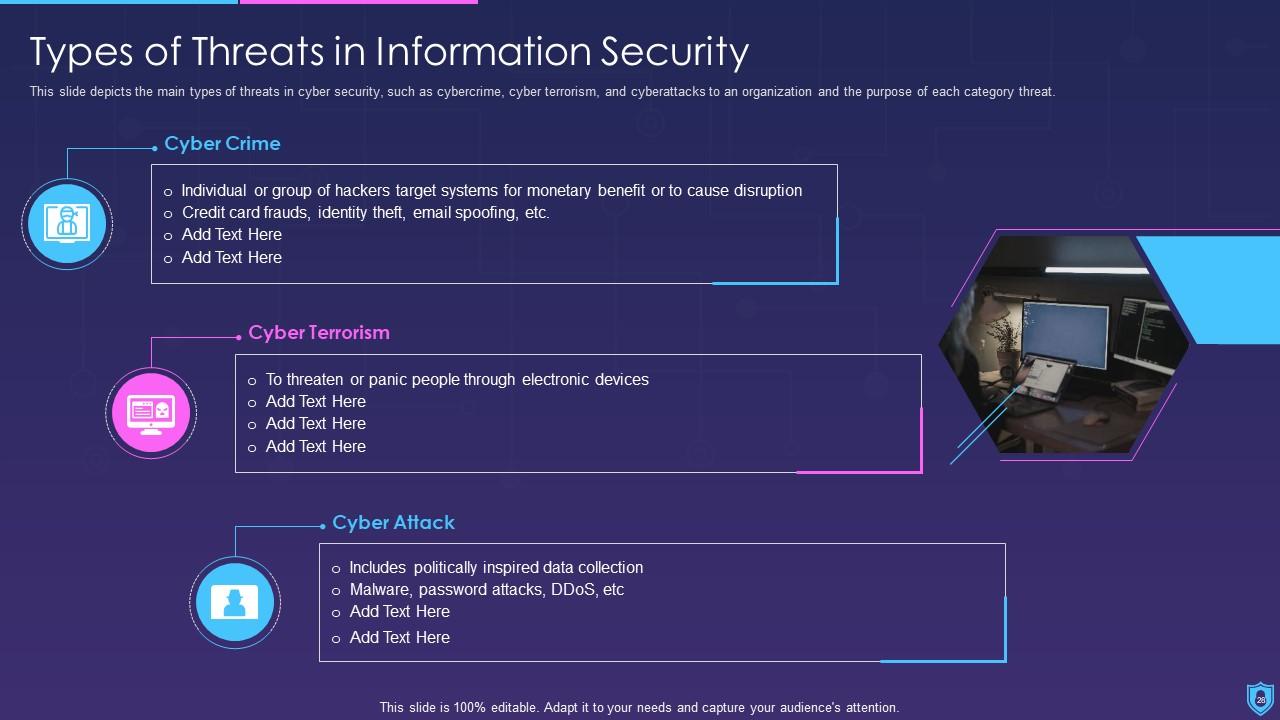

Slide 28 : Este slide apresenta os principais tipos de ameaças à segurança de dados, como crimes cibernéticos, terrorismo cibernético, etc.

Slide 29 : Este slide mostra as categorias de ameaças recentes que surgiram recentemente nos Estados Unidos, Reino Unido, etc.

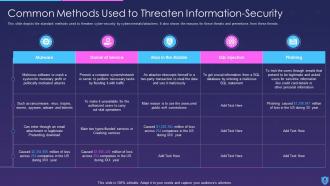

Slide 30 : Este slide mostra os métodos comuns usados para ameaçar a segurança dos dados.

Slide 31 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

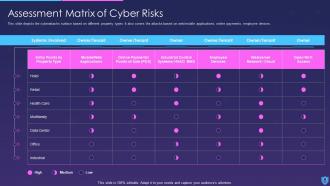

Slide 32 : Este slide mostra a superfície dos ataques cibernéticos com base em diferentes tipos de propriedade.

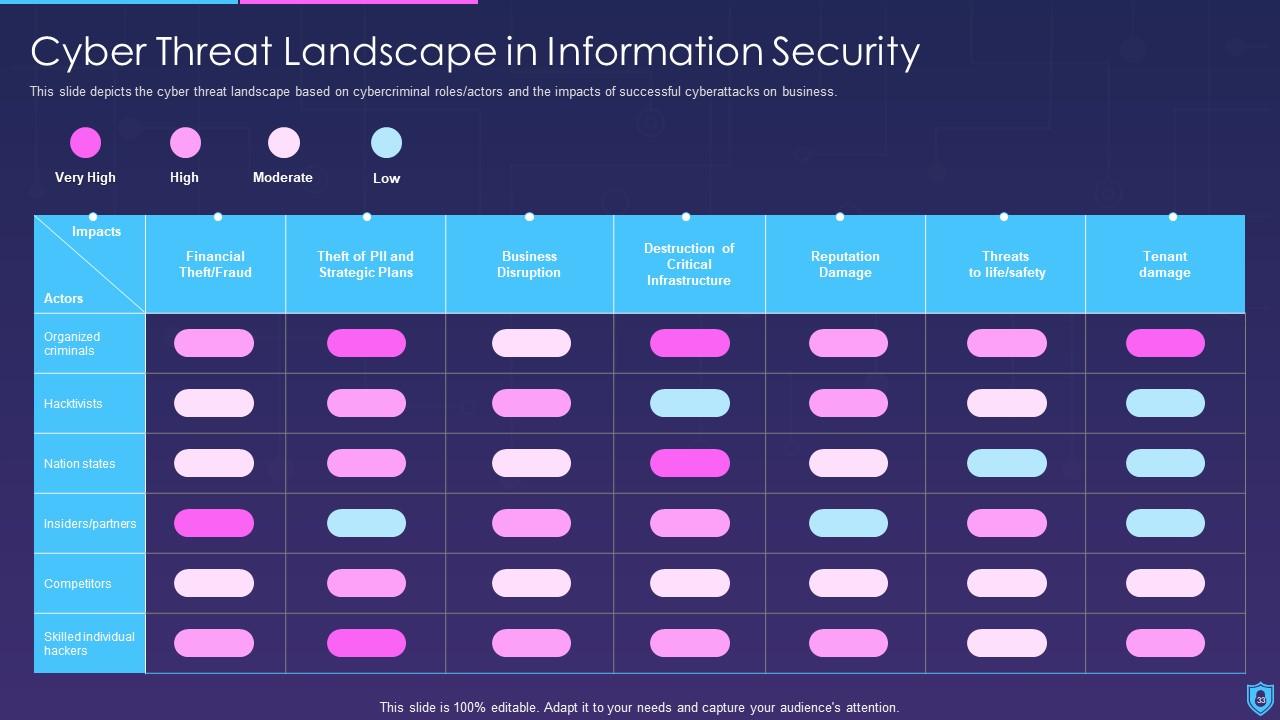

Slide 33 : Este slide apresenta o Cenário de Ameaças Cibernéticas na Segurança Cibernética.

Slide 34 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

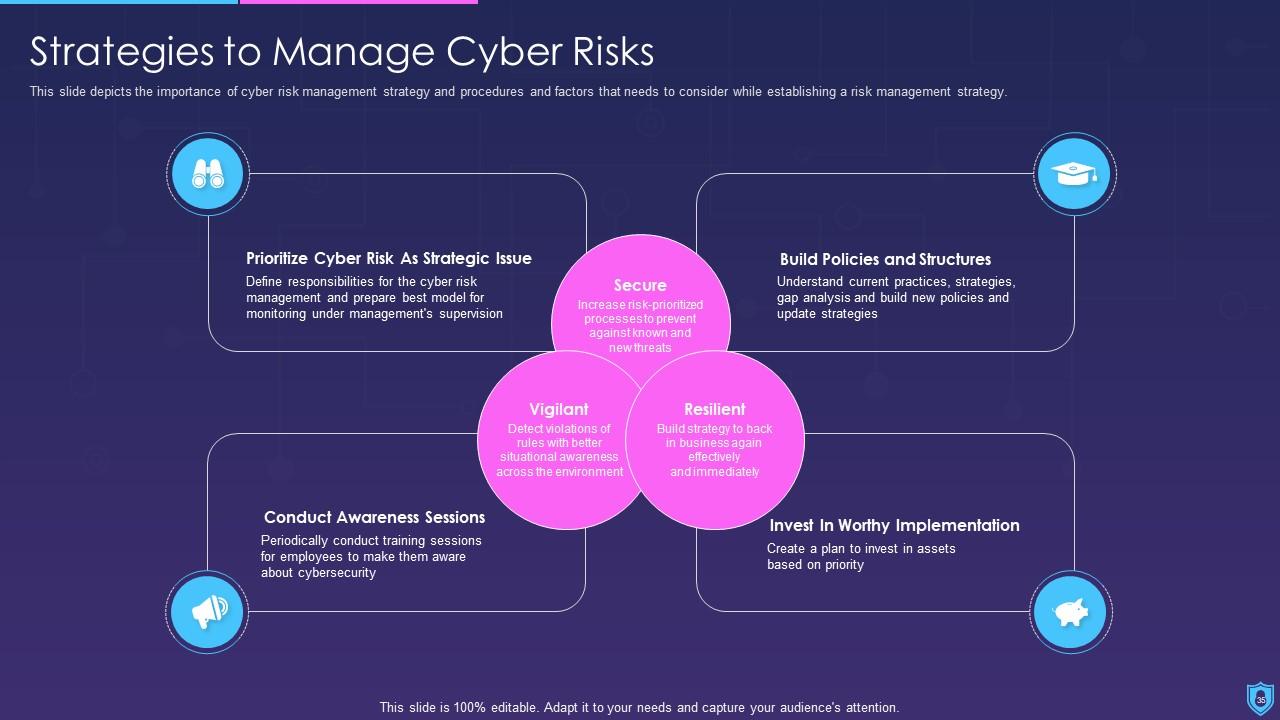

Slide 35 : Este slide mostra a importância da estratégia e dos procedimentos de gerenciamento de riscos cibernéticos.

Slide 36 : Este slide mostra dicas de segurança cibernética - proteção contra ataques cibernéticos.

Slide 37 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

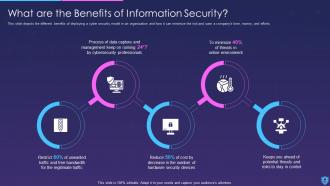

Slide 38 : Este slide apresenta os diferentes benefícios da implantação de um modelo de segurança cibernética em uma organização.

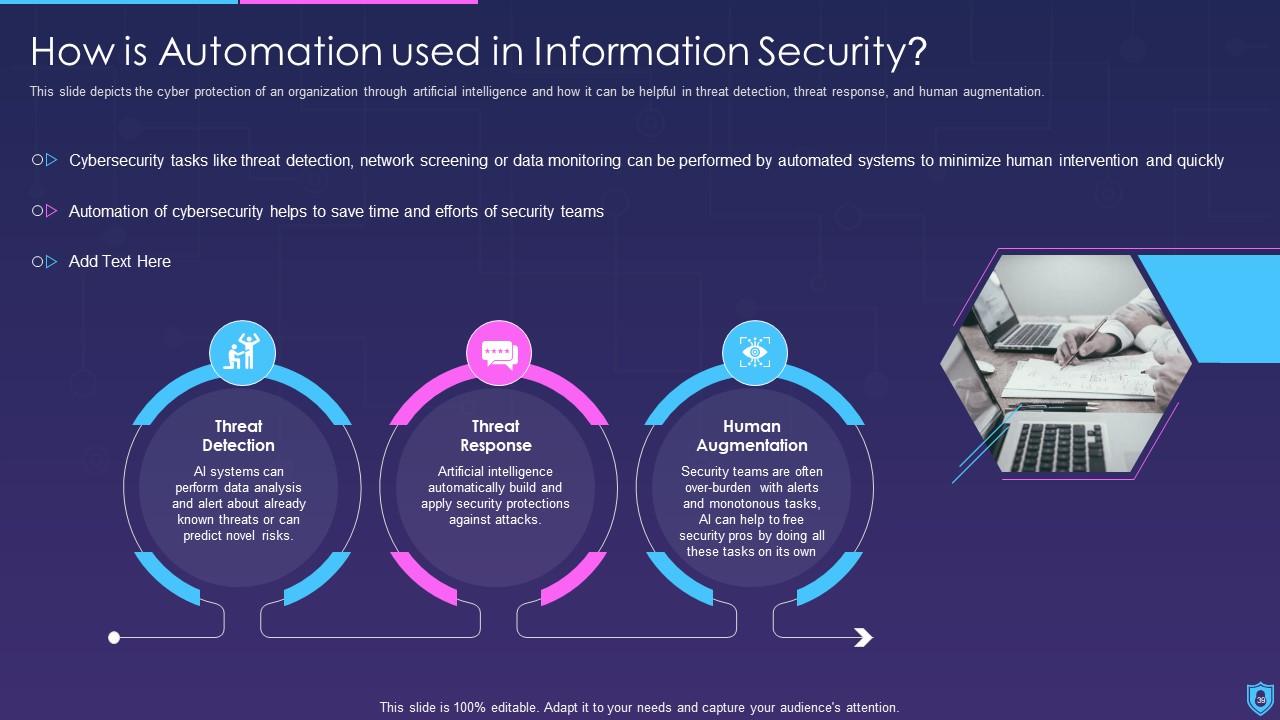

Slide 39 : Este slide mostra a proteção cibernética de uma organização por meio de inteligência artificial.

Slide 40 : Este slide exibe a Lista de Verificação Completa de Implementação de Segurança Cibernética.

Slide 41 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

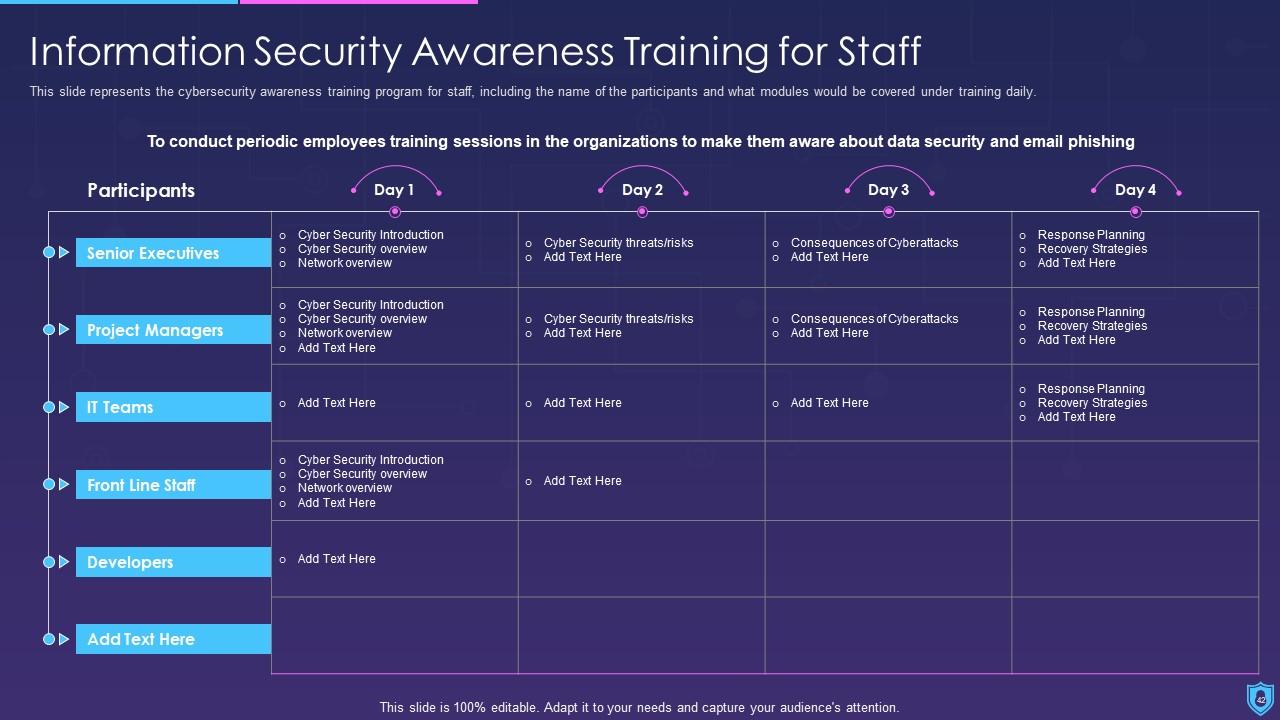

Slide 42 : Este slide representa o programa de treinamento de conscientização sobre segurança cibernética para funcionários, incluindo o nome dos participantes.

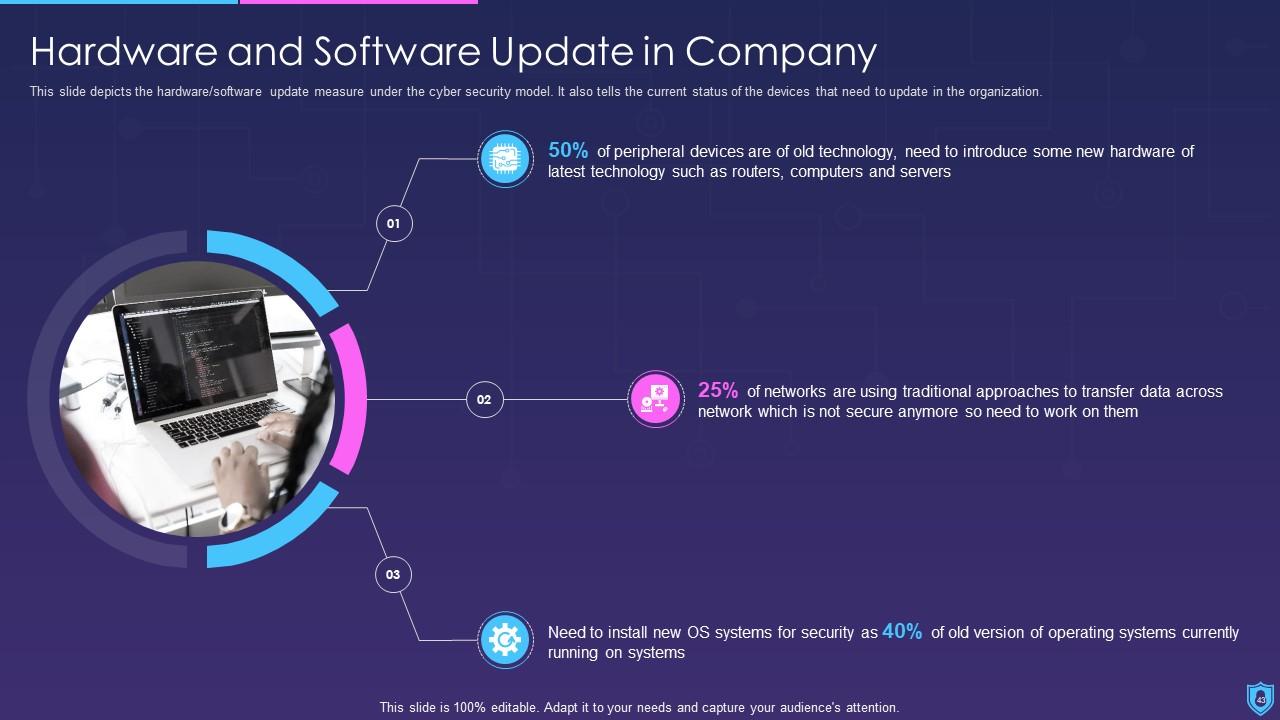

Slide 43 : Este slide apresenta a Atualização de Hardware e Software na Empresa.

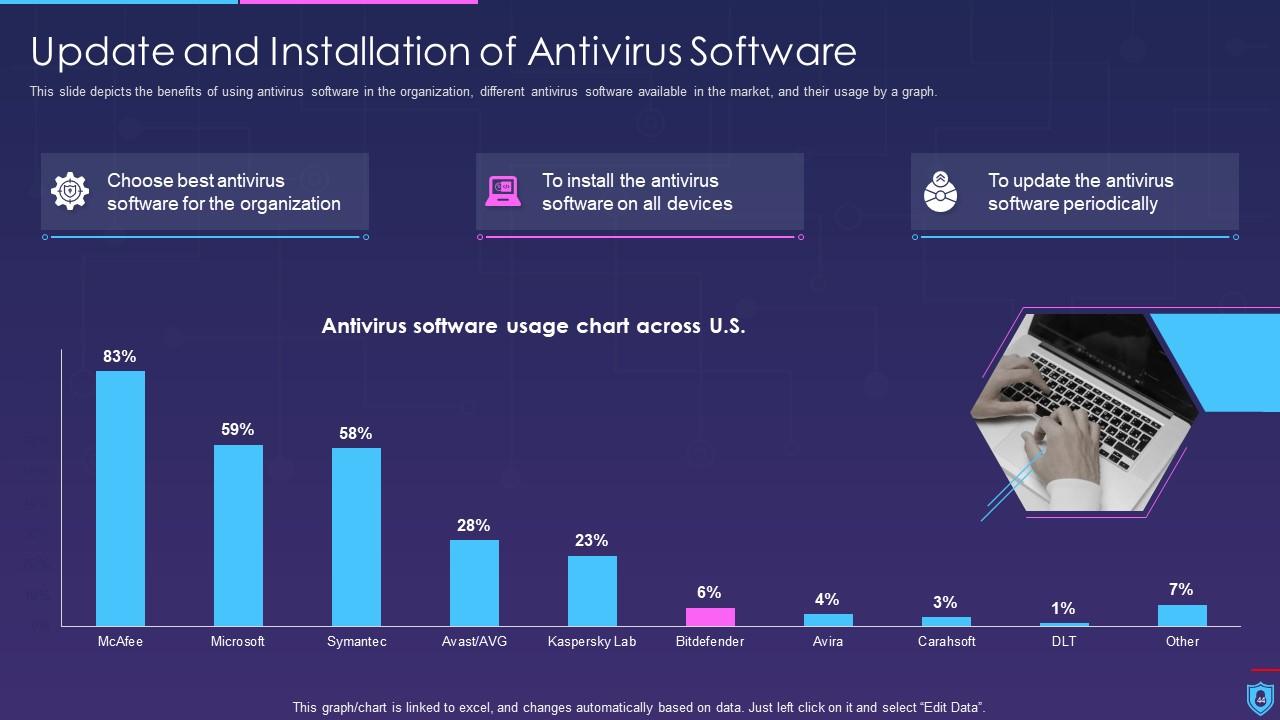

Slide 44 : Este slide mostra os benefícios do uso de software antivírus na organização.

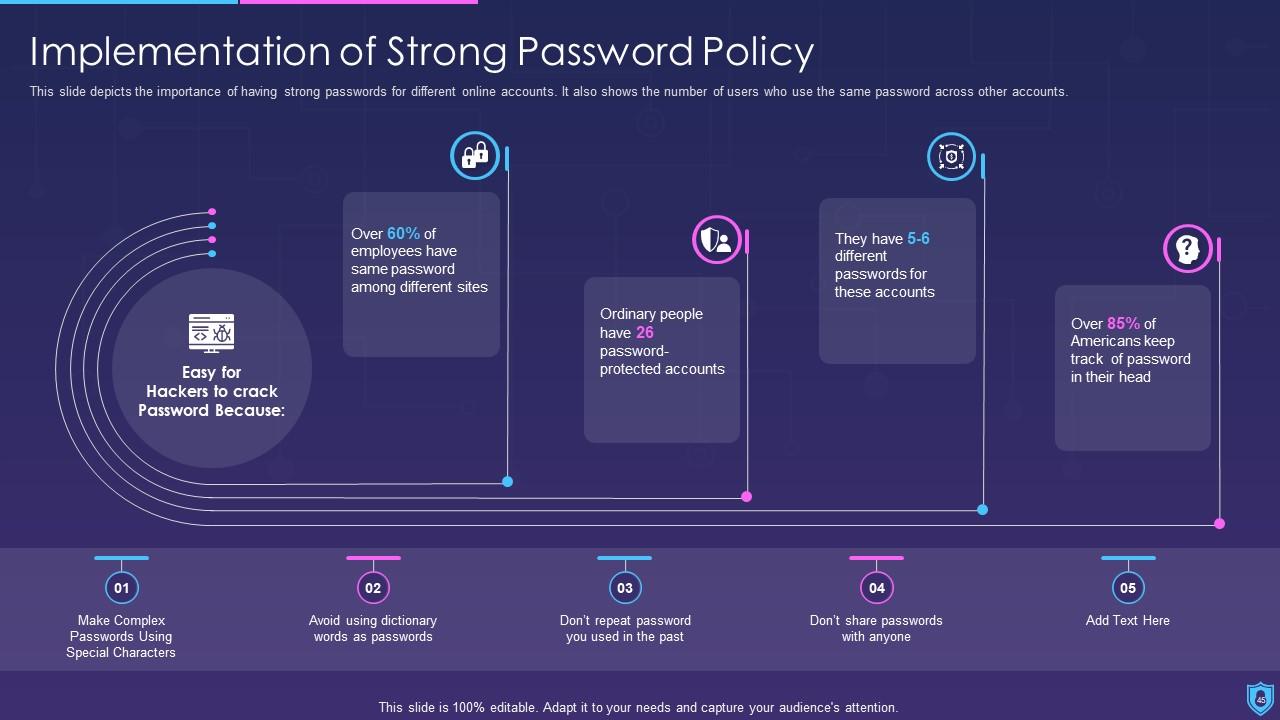

Slide 45 : Este slide mostra a importância de ter senhas fortes para diferentes contas online.

Slide 46 : Este slide mostra a importância de minimizar o privilégio administrativo e de funcionários, mostrando seus benefícios para a empresa.

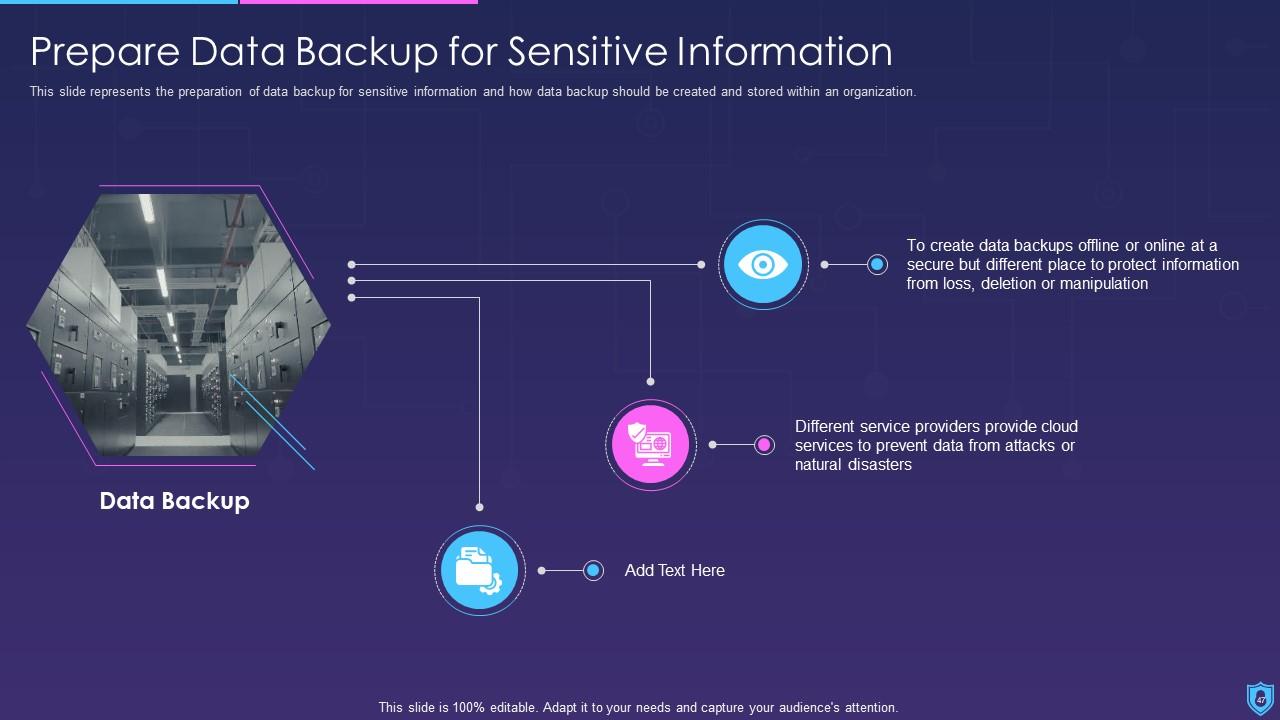

Slide 47 : Este slide exibe Preparar backup de dados para informações confidenciais.

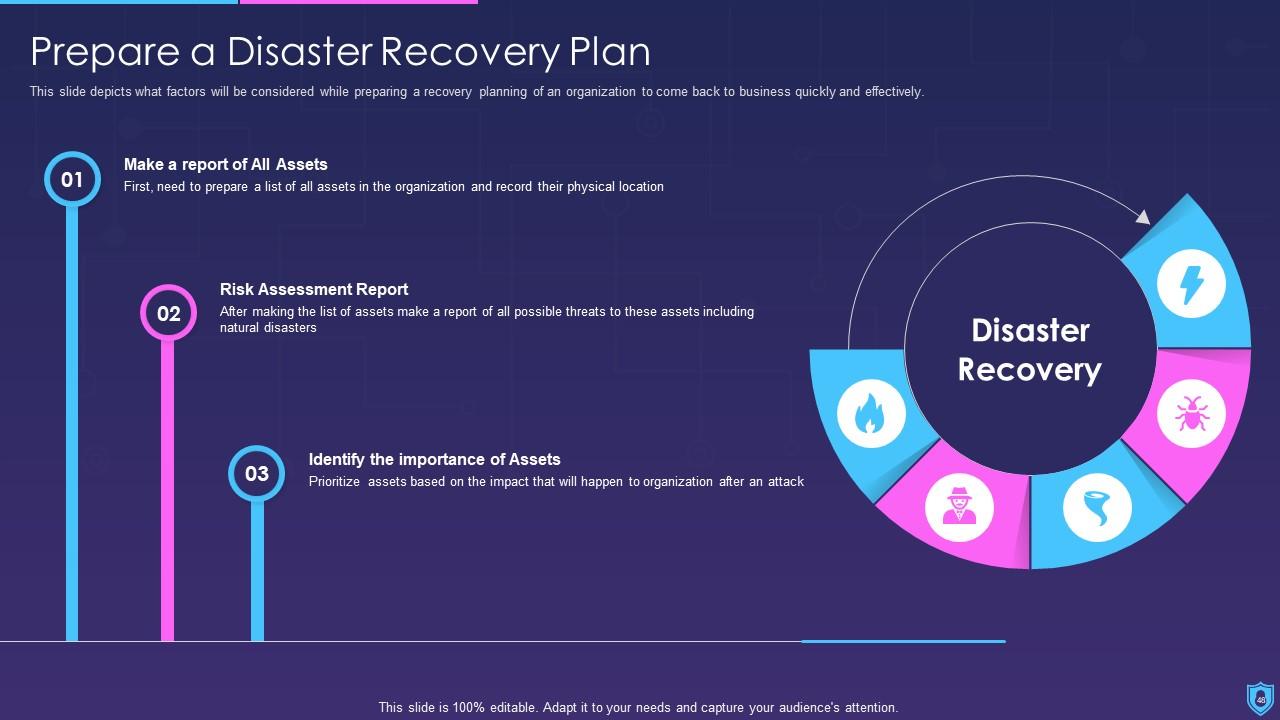

Slide 48 : Este slide mostra quais fatores serão considerados ao preparar um planejamento de recuperação de uma organização.

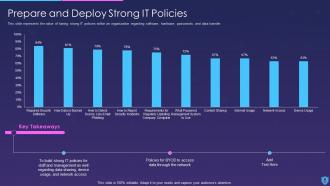

Slide 49 : Este slide representa o valor de ter políticas de TI fortes dentro de uma organização.

Slide 50 : Este slide mostra a comunicação segura dentro de uma organização e a tecnologia para criptografar e-mails.

Slide 51 : Este slide mostra a importância do descarte dos dados e equipamentos que não estão mais em uso.

Slide 52 : Este slide mostra que a segurança do hardware ou dispositivos dos funcionários também é essencial ao aplicar o modelo de segurança cibernética.

Slide 53 : Este slide apresenta Definir Medidas de Controle de Acesso para Funcionários.

Slide 54 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

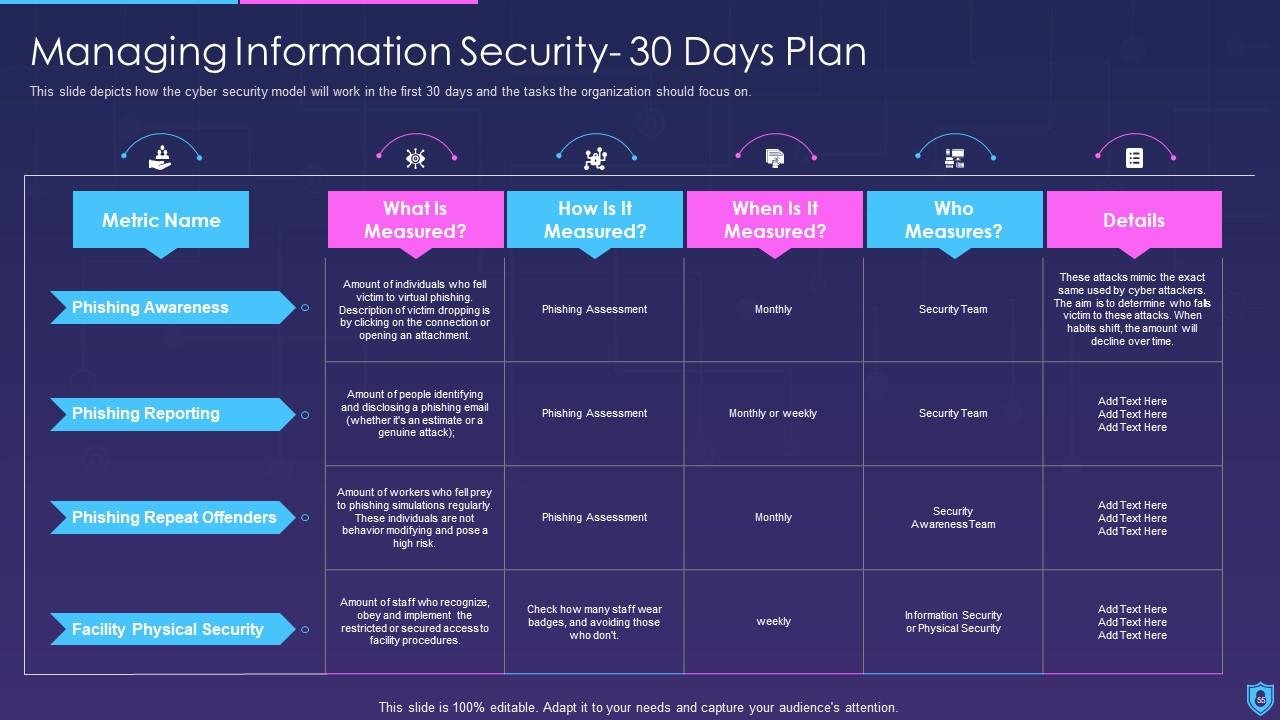

Slide 55 : Este slide mostra como o modelo de segurança cibernética funcionará nos primeiros 30 dias e as tarefas nas quais a organização deve se concentrar.

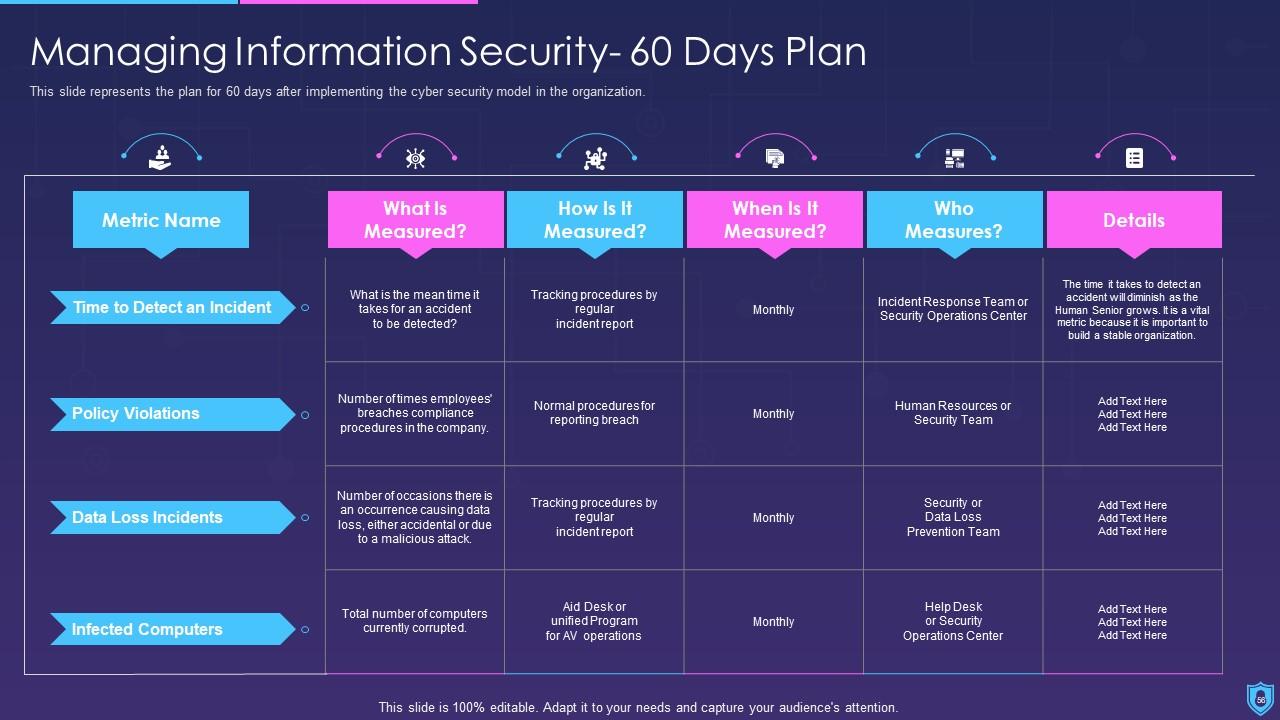

Slide 56 : Este slide representa o plano para 60 dias após a implementação do modelo de segurança de dados na organização.

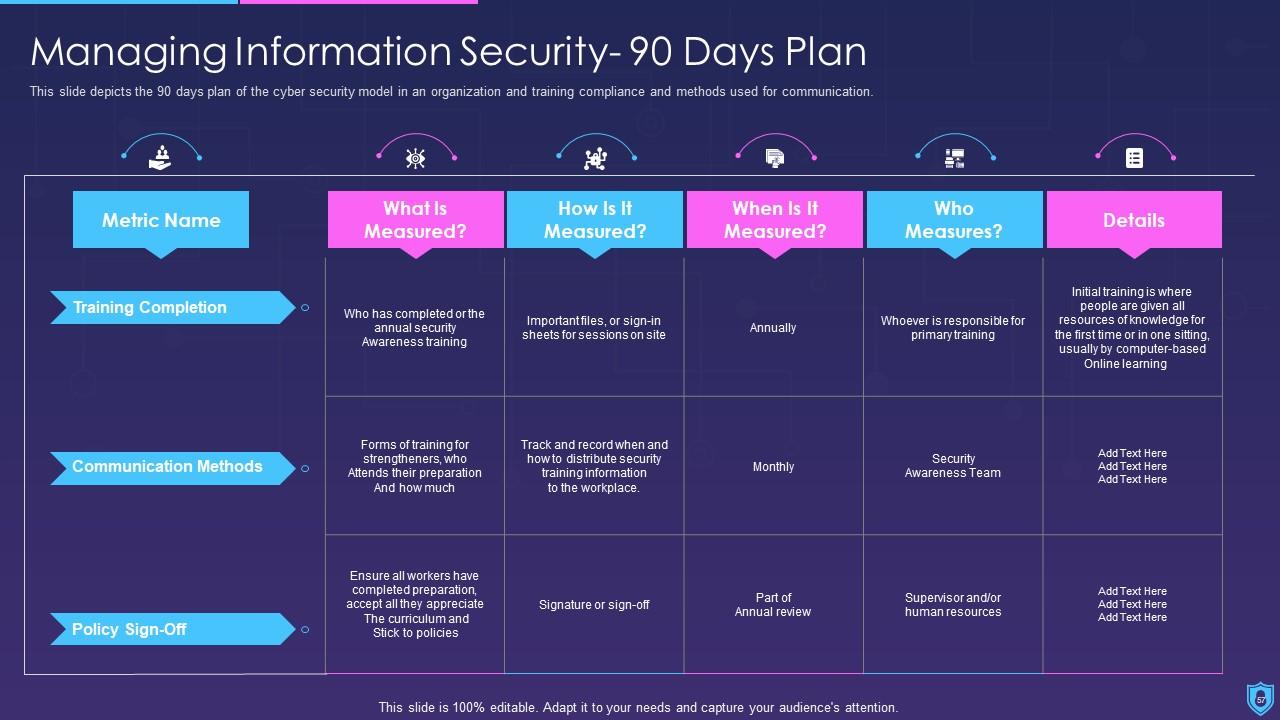

Slide 57 : Este slide mostra o plano de 90 dias do modelo de segurança de dados em uma organização e a conformidade do treinamento.

Slide 58 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

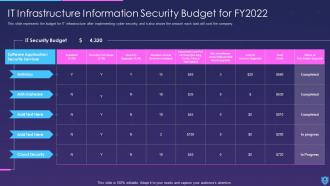

Slide 59 : Este slide representa o orçamento para infraestrutura de TI após a implementação da segurança de dados.

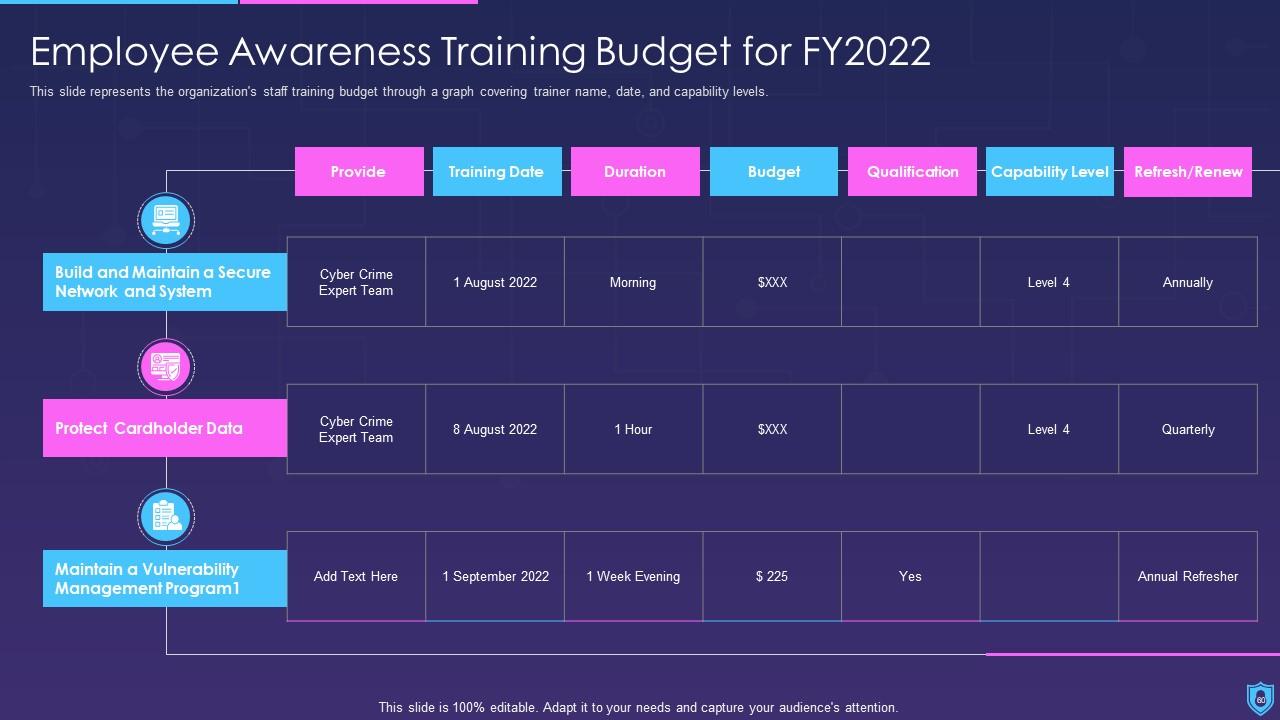

Slide 60 : Este slide mostra o orçamento de treinamento de pessoal da organização por meio de um gráfico que abrange o nome do instrutor, data e níveis de capacidade.

Slide 61 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

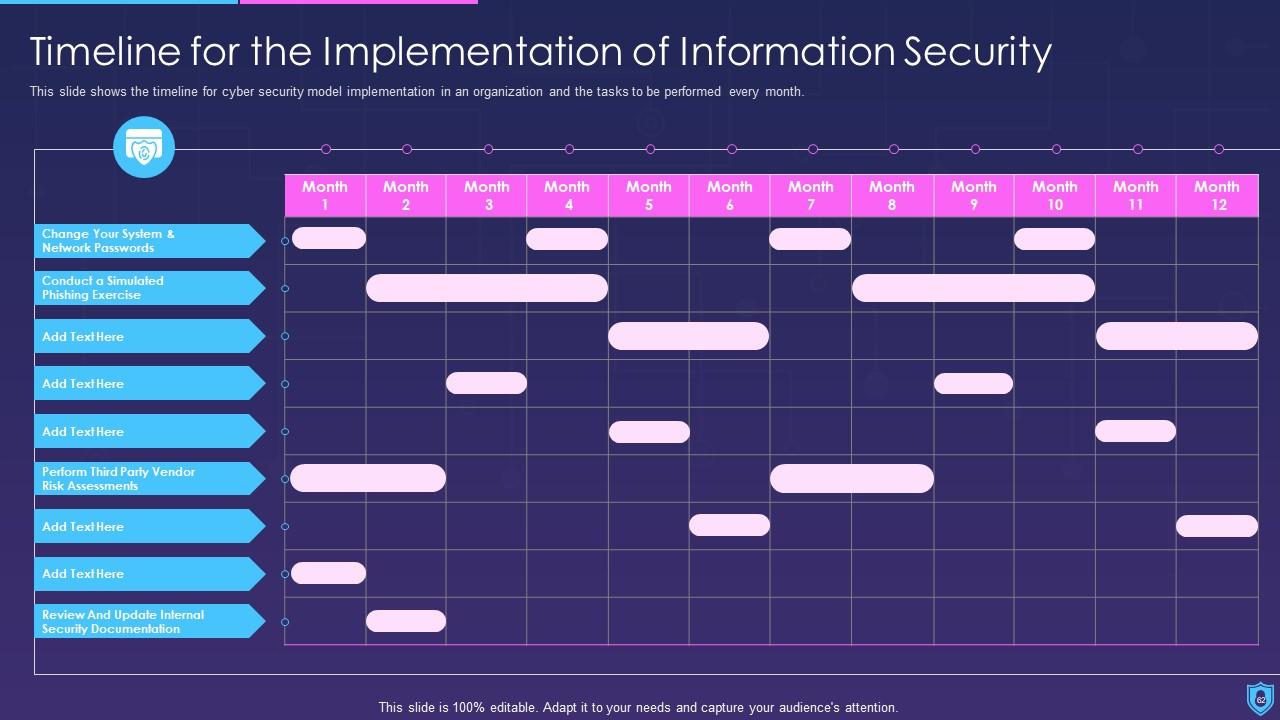

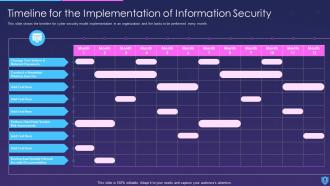

Slide 62 : Este slide mostra o cronograma para a implementação da segurança cibernética.

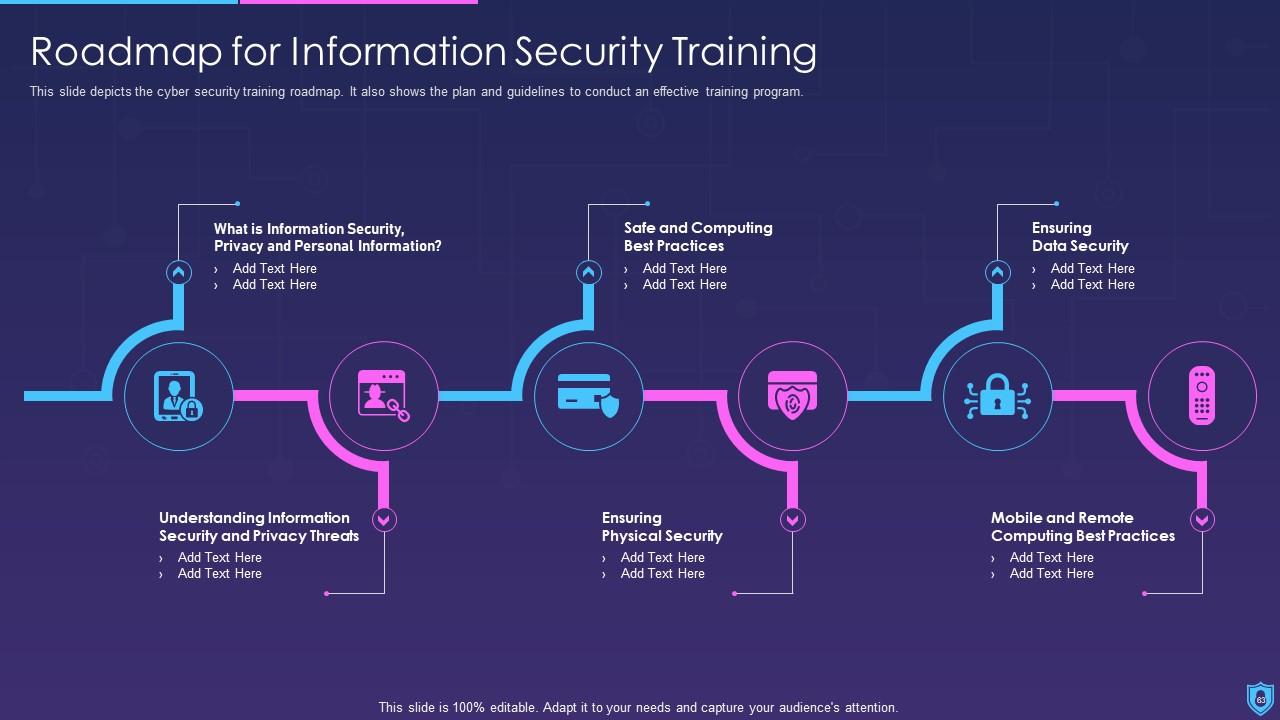

Slide 63 : Este slide mostra o roteiro de treinamento de segurança cibernética.

Slide 64 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

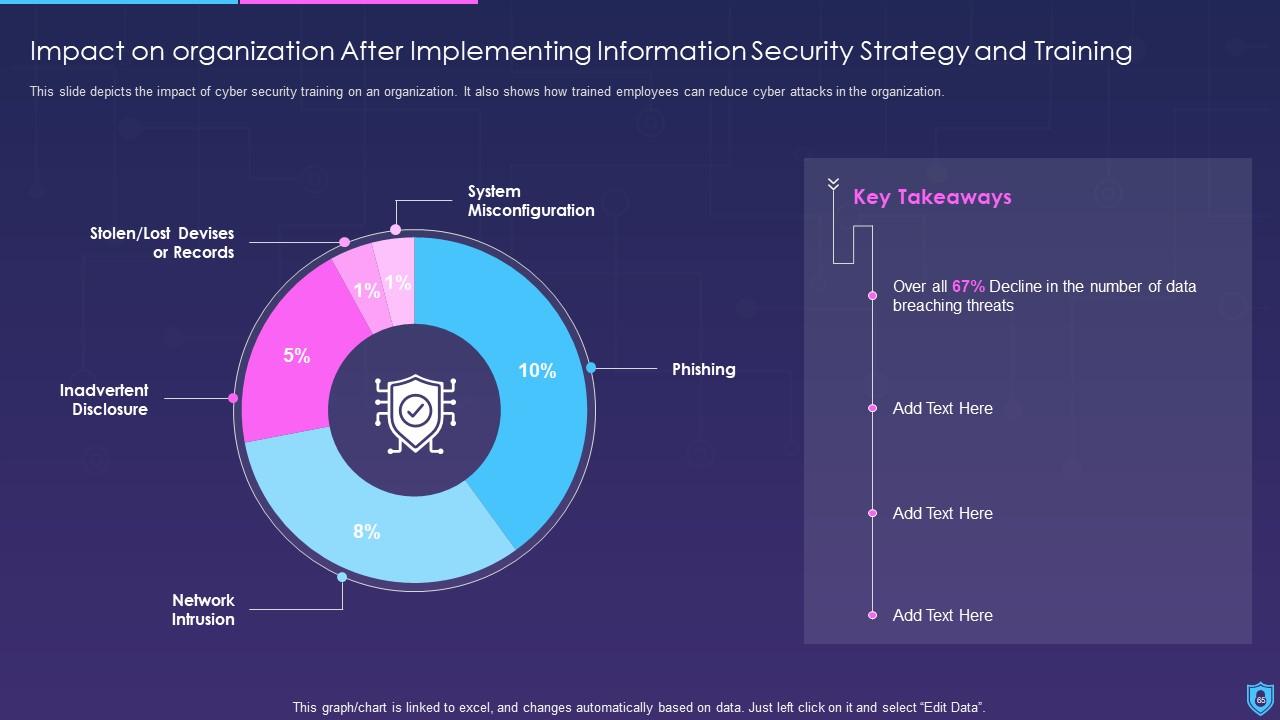

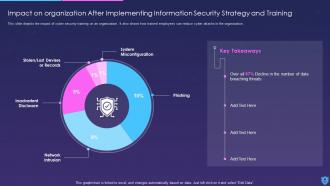

Slide 65 : Este slide mostra o impacto na organização após a implementação da estratégia e treinamento de segurança cibernética.

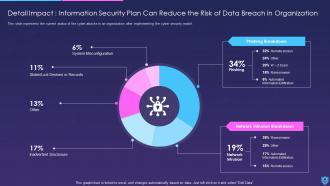

Slide 66 : Este slide representa o status atual dos ataques cibernéticos em uma organização após a implementação do modelo de segurança cibernética.

Slide 67 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

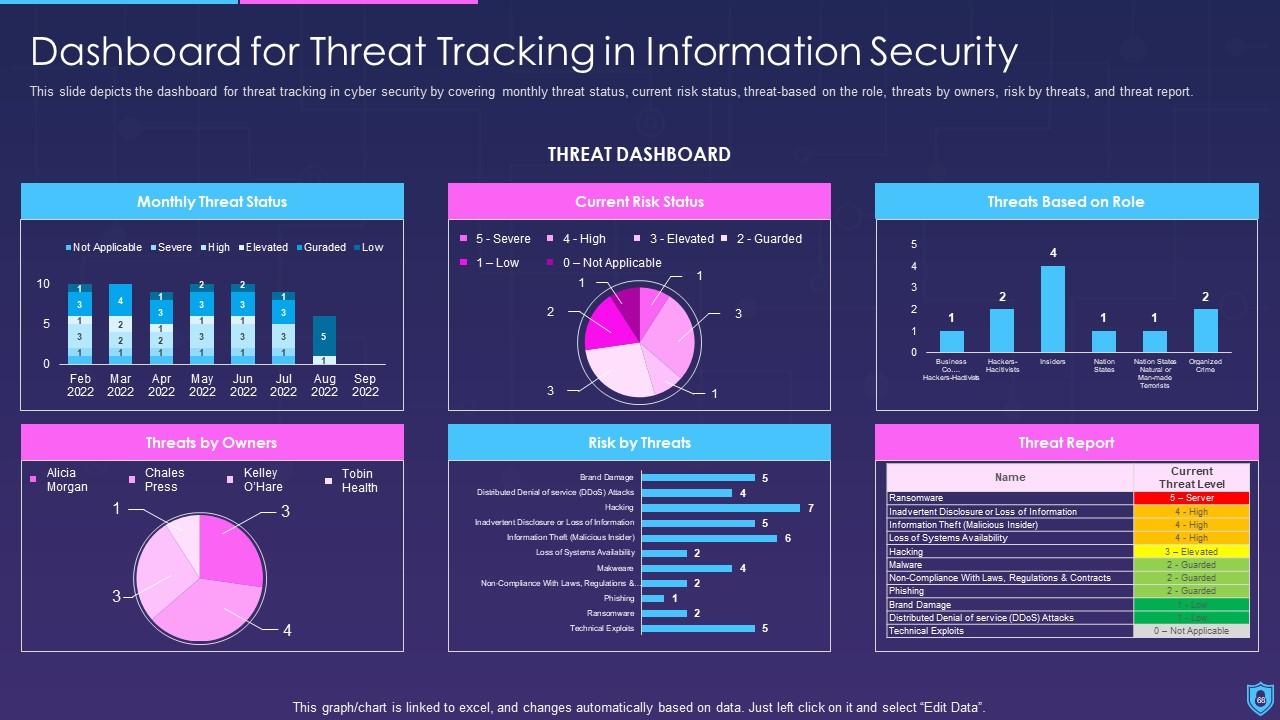

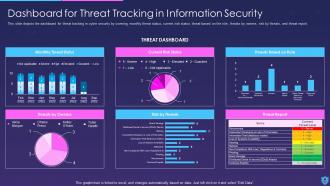

Slide 68 : Este slide apresenta o Dashboard for Threat Tracking in Cyber Security.

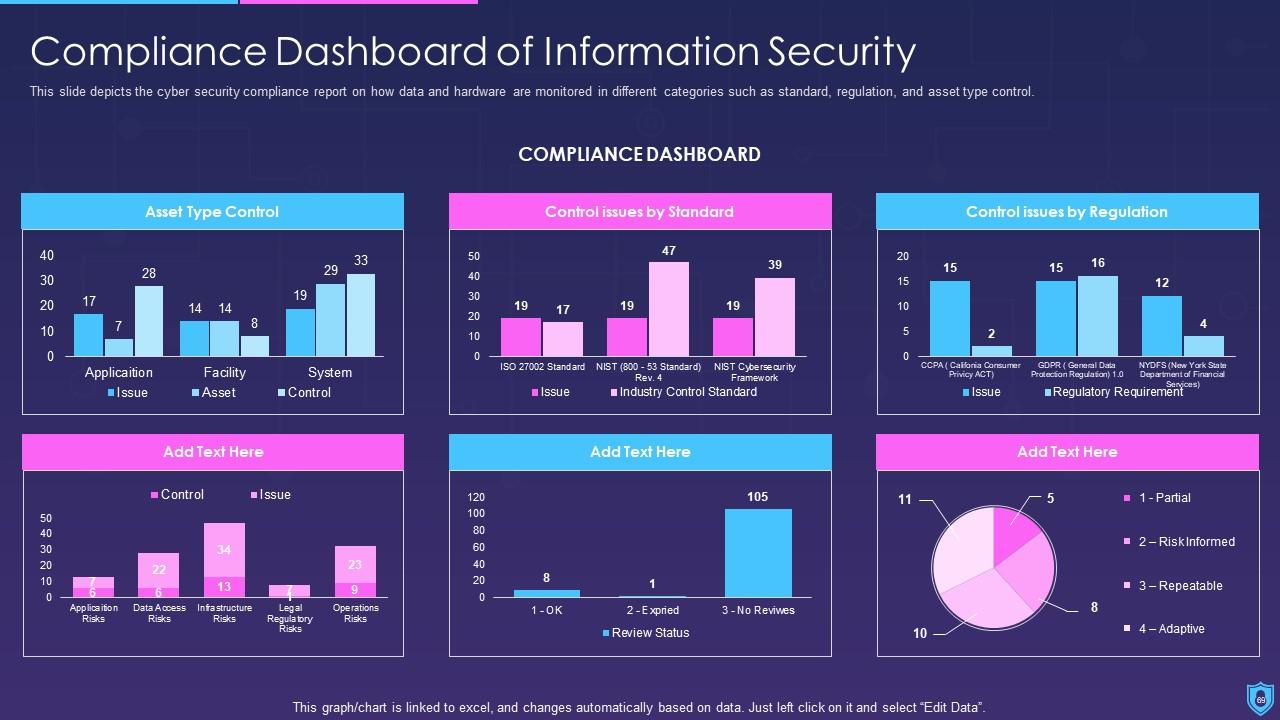

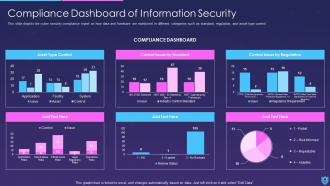

Slide 69 : Este slide mostra o relatório de conformidade de segurança cibernética sobre como dados e hardware são monitorados em diferentes categorias.

Slide 70 : Este slide exibe Ícones para Segurança da Informação.

Slide 71 : Este slide é intitulado como Slides Adicionais para avançar.

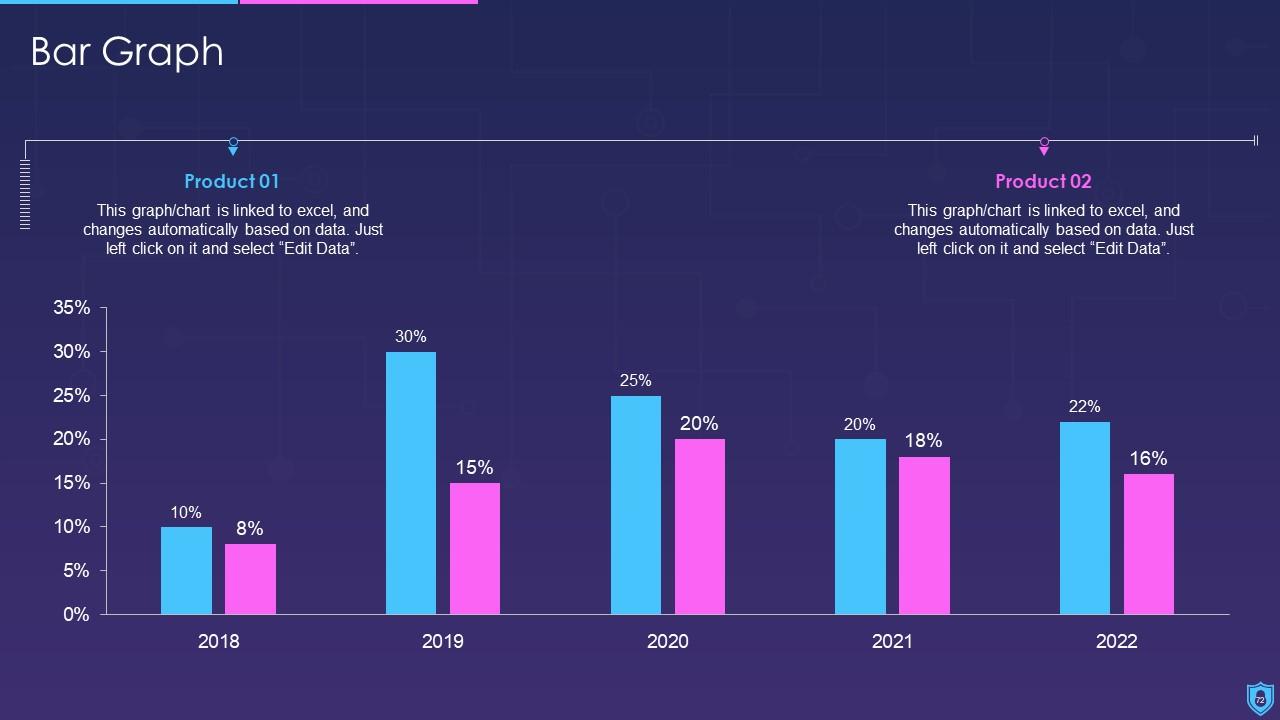

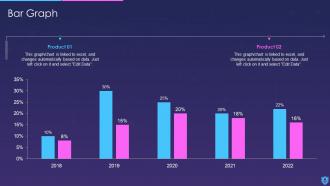

Slide 72 : Este slide apresenta o gráfico de barras com a comparação de dois produtos.

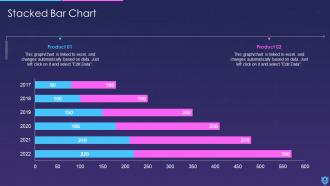

Slide 73 : Este slide representa o gráfico de barras empilhadas com comparação de dois produtos.

Slide 74 : Este slide mostra Post It Notes. Poste suas notas importantes aqui.

Slide 75 : Este é um slide de linha do tempo. Mostrar dados relacionados a intervalos de tempo aqui.

Slide 76 : Este slide mostra o diagrama de Venn com caixas de texto.

Slide 77 : Este slide contém Puzzle com ícones e textos relacionados.

Slide 78 : Este é o slide Nossa Meta. Indique seus alvos aqui.

Slide 79 : Este slide mostra o Diagrama Circular com caixas de texto adicionais.

Slide 80 : Este slide apresenta o Plano de 30 60 90 Dias com caixas de texto.

Slide 81 : Este é um slide de agradecimento com endereço, números de contato e endereço de e-mail.

Slides de apresentação Powerpoint de segurança da informação com todos os 86 slides:

Use nossos slides de apresentação Powerpoint de segurança da informação para ajudá-lo a economizar seu valioso tempo. Eles são readymade para caber em qualquer estrutura de apresentação.

FAQs

Cybersecurity refers to the practice of protecting networks, devices, and data from unauthorized access, attack, theft, and damage. It helps to prevent data breaches by using various methods and techniques such as firewalls, antivirus software, encryption, multi-factor authentication, intrusion detection, and prevention systems, among others.

Cybersecurity is required in different sectors to protect the sensitive information and data stored in various devices and networks. It helps to prevent unauthorized access and attacks that can compromise the confidentiality, integrity, and availability of critical information.

The different elements of cybersecurity include application security, network security, information security, disaster recovery planning, operational security, cloud security, and end-user education.

The main types of threats in data security include cybercrime, cyber terrorism, insider threats, phishing, malware, and ransomware.

A cyber risk management strategy is important to identify, assess, and mitigate the potential risks and threats to an organization's critical data and information. It helps to develop policies and procedures to prevent and respond to cyber incidents and ensure business continuity.

-

SlideTeam makes creating presentations easy. Unlimited products, premium quality designs and affordable.

-

Very unique and reliable designs.