Diapositivas de presentación de Powerpoint de seguridad de la información

La seguridad de la información protege los dispositivos electrónicos como computadoras, servidores, dispositivos móviles, datos, sistemas electrónicos y otras redes de ataques cibernéticos. Consulte nuestra plantilla de seguridad de la información diseñada de manera eficiente. Esta presentación de PowerPoint sobre seguridad de la información será útil para arrojar luz sobre el escenario actual de la organización, el requisito de seguridad de la información en diferentes sectores y su trabajo. Además, el PPT de seguridad informática contiene los elementos críticos de la seguridad de la información, la identificación y evaluación de riesgos de la red, los pasos para mitigar esos riesgos, los beneficios de la seguridad de la información y el papel de las automatizaciones en la seguridad de la información. Además, esta presentación de seguridad de datos incluye una lista de verificación para implementar la seguridad de la información en la organización, un plan de 30 60 90 días para administrar la seguridad de la información y el presupuesto para implementarlo. La plataforma de seguridad de la información también muestra una hoja de ruta para monitorear la seguridad de la información y un cronograma para implementar la seguridad de la información en la organización. Por último, este PPT de seguridad de la información electrónica muestra los efectos de la implementación de la seguridad de la información en la organización y el tablero para el seguimiento de amenazas. Descárgalo ahora.

- Google Slides is a new FREE Presentation software from Google.

- All our content is 100% compatible with Google Slides.

- Just download our designs, and upload them to Google Slides and they will work automatically.

- Amaze your audience with SlideTeam and Google Slides.

-

Want Changes to This PPT Slide? Check out our Presentation Design Services

- WideScreen Aspect ratio is becoming a very popular format. When you download this product, the downloaded ZIP will contain this product in both standard and widescreen format.

-

- Some older products that we have may only be in standard format, but they can easily be converted to widescreen.

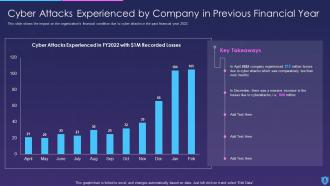

- To do this, please open the SlideTeam product in Powerpoint, and go to

- Design ( On the top bar) -> Page Setup -> and select "On-screen Show (16:9)” in the drop down for "Slides Sized for".

- The slide or theme will change to widescreen, and all graphics will adjust automatically. You can similarly convert our content to any other desired screen aspect ratio.

Compatible With Google Slides

Get This In WideScreen

You must be logged in to download this presentation.

Características de estas diapositivas de presentación de PowerPoint:

Entregue un PPT informativo sobre varios temas mediante el uso de estas diapositivas de presentación de Powerpoint de seguridad de la información. Esta plataforma se enfoca e implementa las mejores prácticas de la industria, proporcionando así una visión panorámica del tema. Con ochenta y una diapositivas, diseñadas con imágenes y gráficos de alta calidad, esta plataforma es un paquete completo para usar y descargar. Todas las diapositivas que se ofrecen en este mazo están sujetas a innumerables alteraciones, lo que lo convierte en un profesional en la entrega y la educación. Puede modificar el color de los gráficos, el fondo o cualquier otra cosa según sus necesidades y requisitos. Se adapta a todos los negocios verticales debido a su diseño adaptable.

People who downloaded this PowerPoint presentation also viewed the following :

Contenido de esta presentación de Powerpoint

Diapositiva 1 : esta diapositiva presenta la seguridad de la información. Indique el nombre de su empresa y comience.

Diapositiva 2 : Esta diapositiva indica la agenda de la presentación.

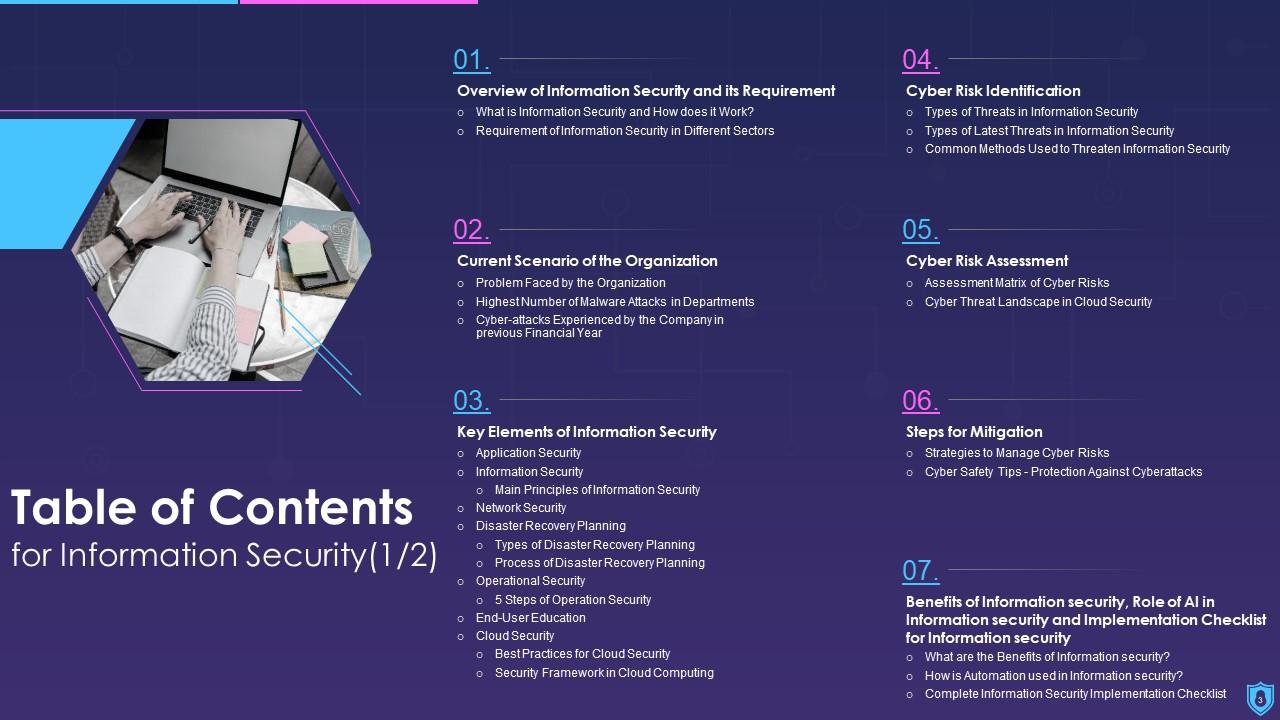

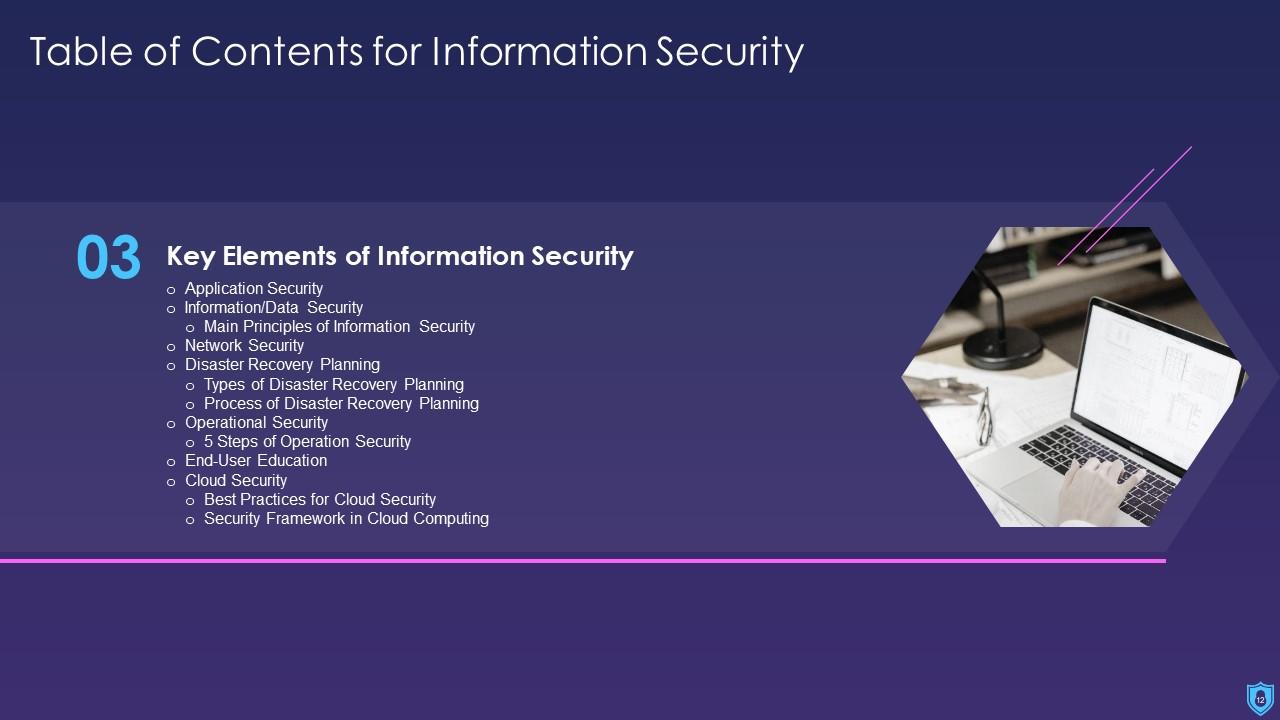

Diapositiva 3 : Esta diapositiva presenta la tabla de contenido de la presentación.

Diapositiva 4 : esta es otra diapositiva que continúa con la tabla de contenido de la presentación.

Diapositiva 5 : esta diapositiva resalta el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 6 : esta diapositiva define el significado de la seguridad cibernética y cómo ayuda a proteger los datos a través de diferentes métodos y técnicas.

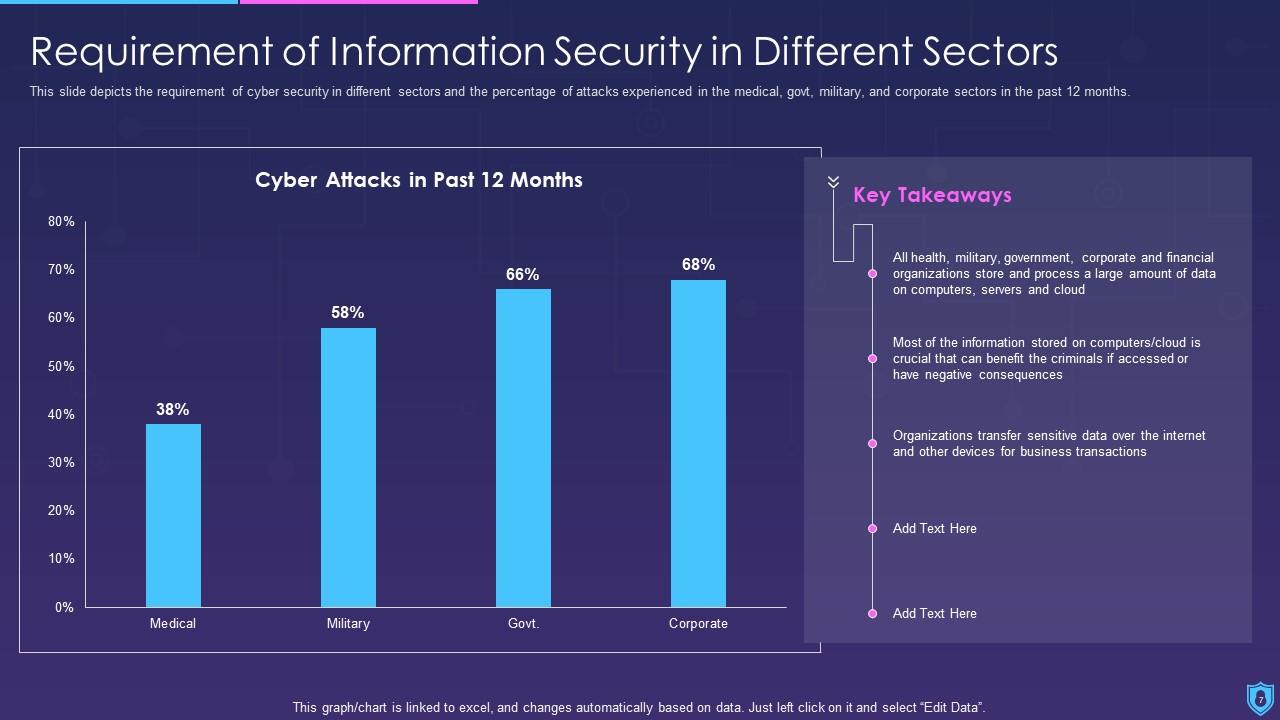

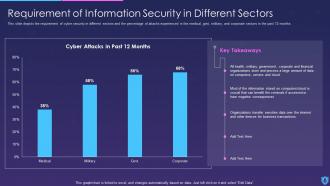

Diapositiva 7 : Esta diapositiva muestra los requisitos de seguridad cibernética en diferentes sectores.

Diapositiva 8 : esta diapositiva resalta el título de los temas que se cubrirán a continuación en la plantilla.

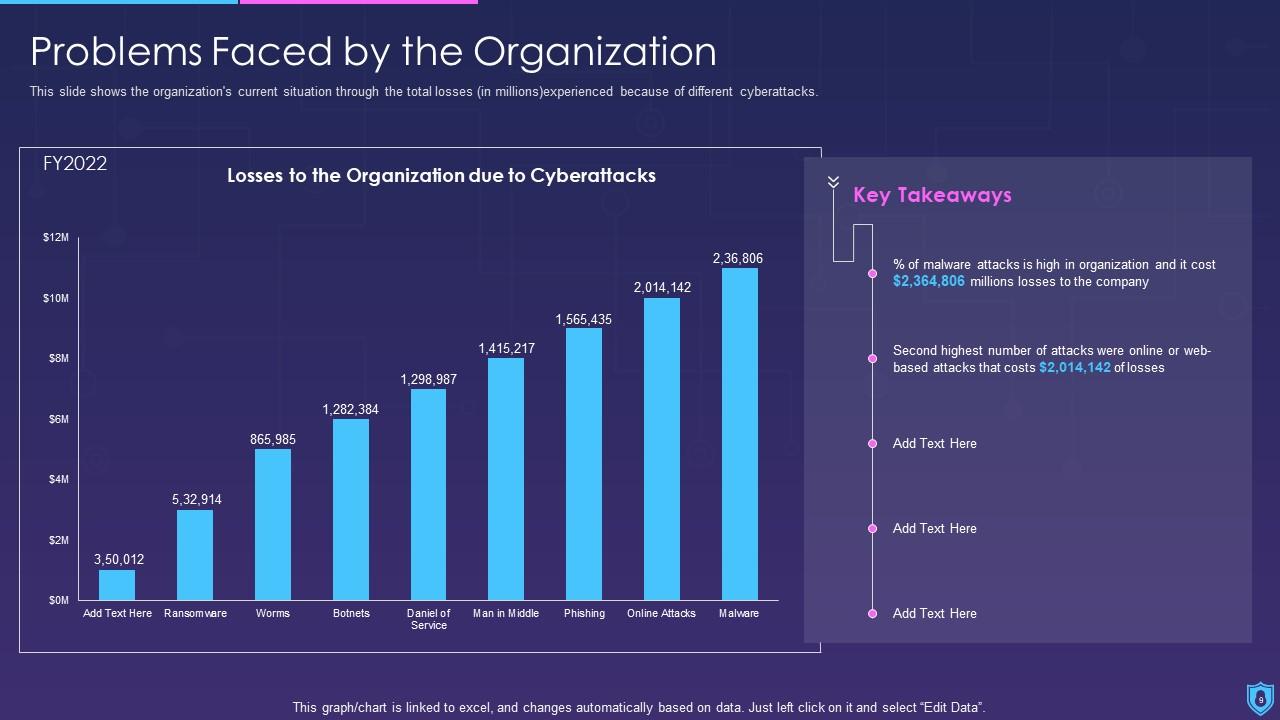

Diapositiva 9 : Esta diapositiva muestra la situación actual de la organización a través de las pérdidas totales experimentadas debido a diferentes ataques cibernéticos.

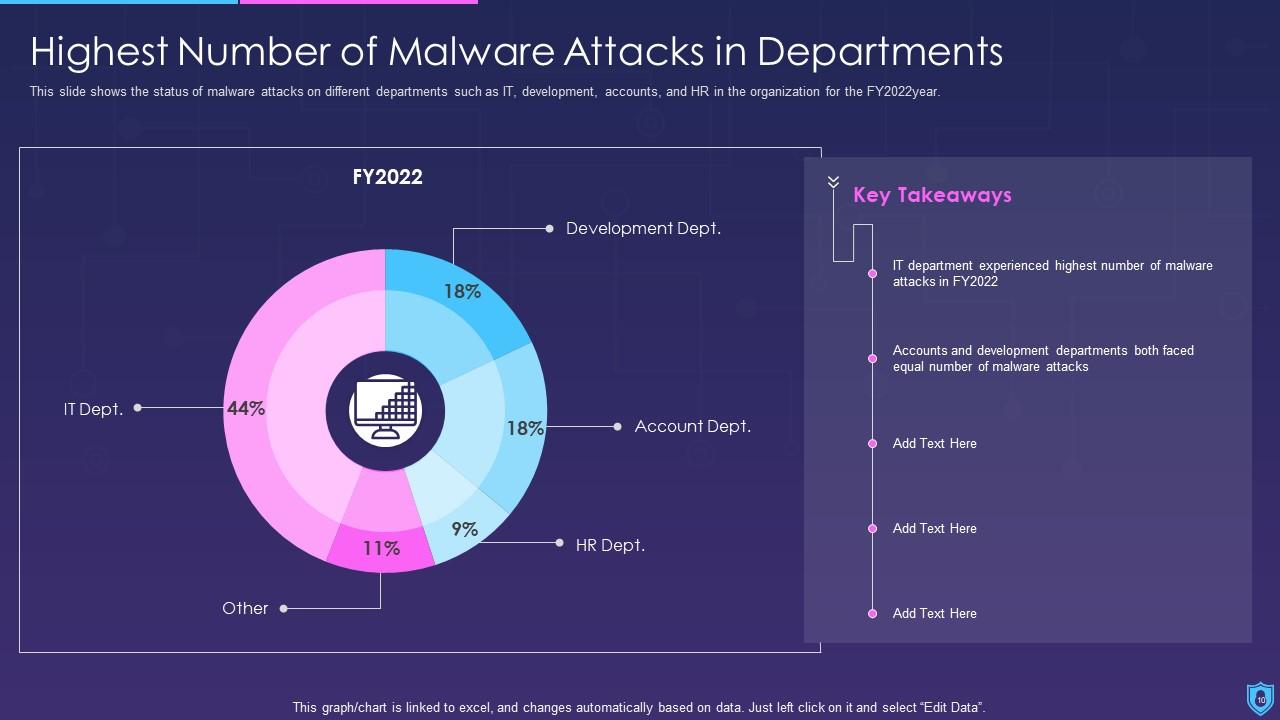

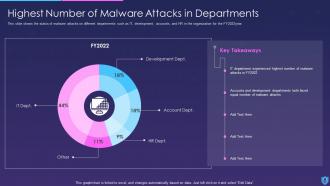

Diapositiva 10 : esta diapositiva muestra la mayor cantidad de ataques de malware en los departamentos.

Diapositiva 11 : Esta diapositiva muestra los ataques cibernéticos experimentados por la empresa en el ejercicio fiscal anterior.

Diapositiva 12 : esta diapositiva resalta el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 13 : esta diapositiva representa los diferentes elementos de la ciberseguridad, como la seguridad de las aplicaciones, la seguridad de la red, la seguridad de la información, etc.

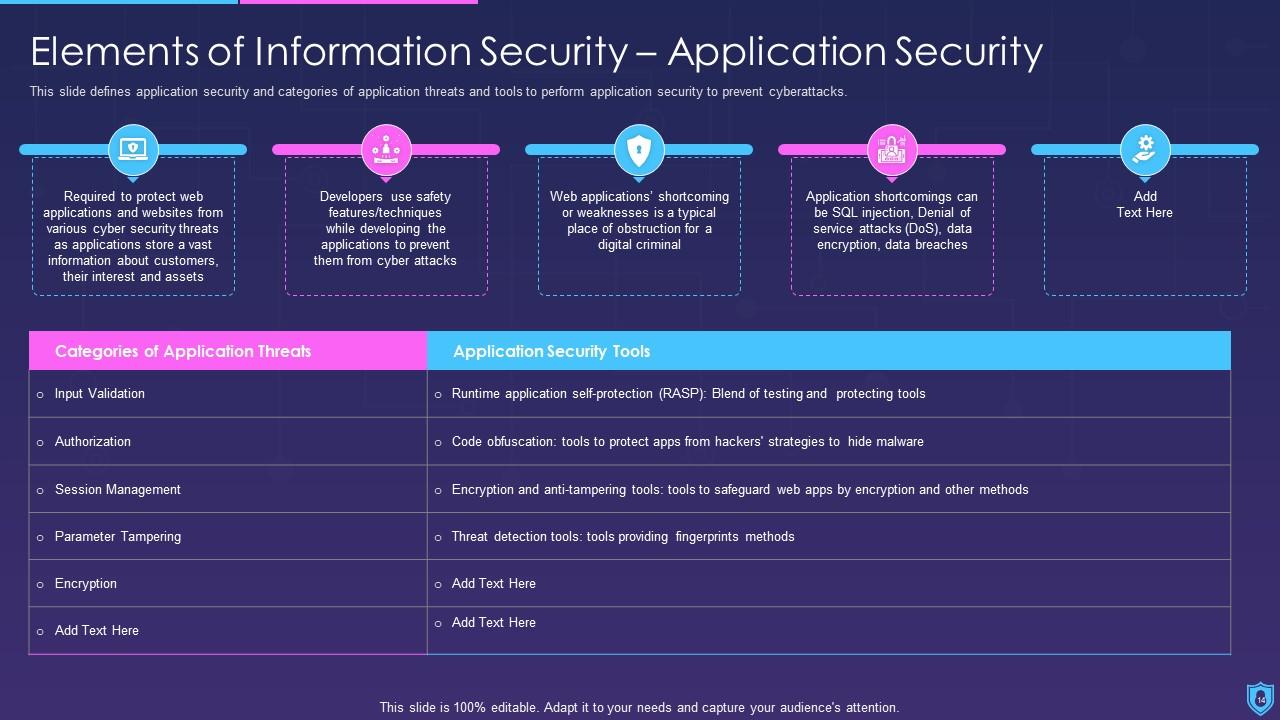

Diapositiva 14 : esta diapositiva define la seguridad de la aplicación y las categorías de amenazas y herramientas de la aplicación para realizar la seguridad de la aplicación.

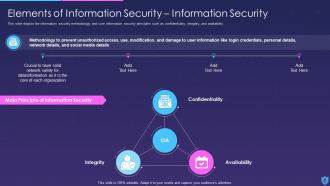

Diapositiva 15 : Esta diapositiva muestra Elementos de seguridad cibernética: seguridad de la información.

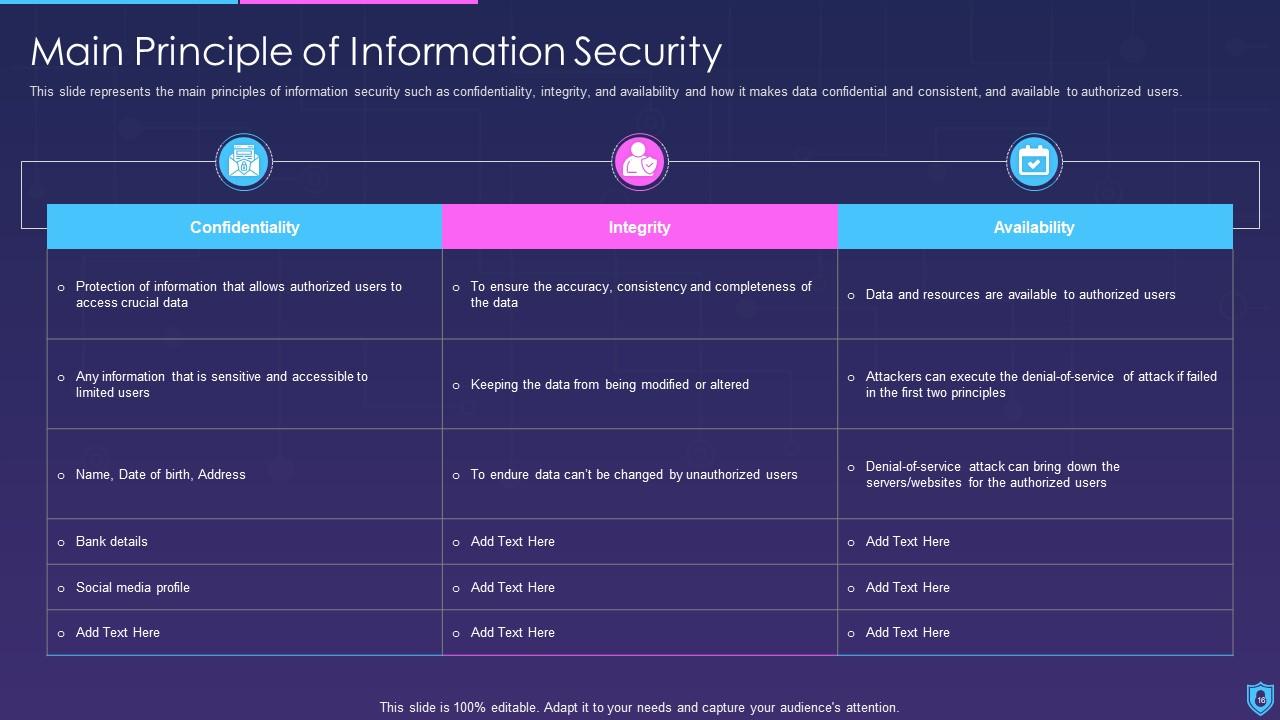

Diapositiva 16 : Esta diapositiva representa los principios fundamentales de la seguridad de la información, como la confidencialidad, la integridad y la disponibilidad.

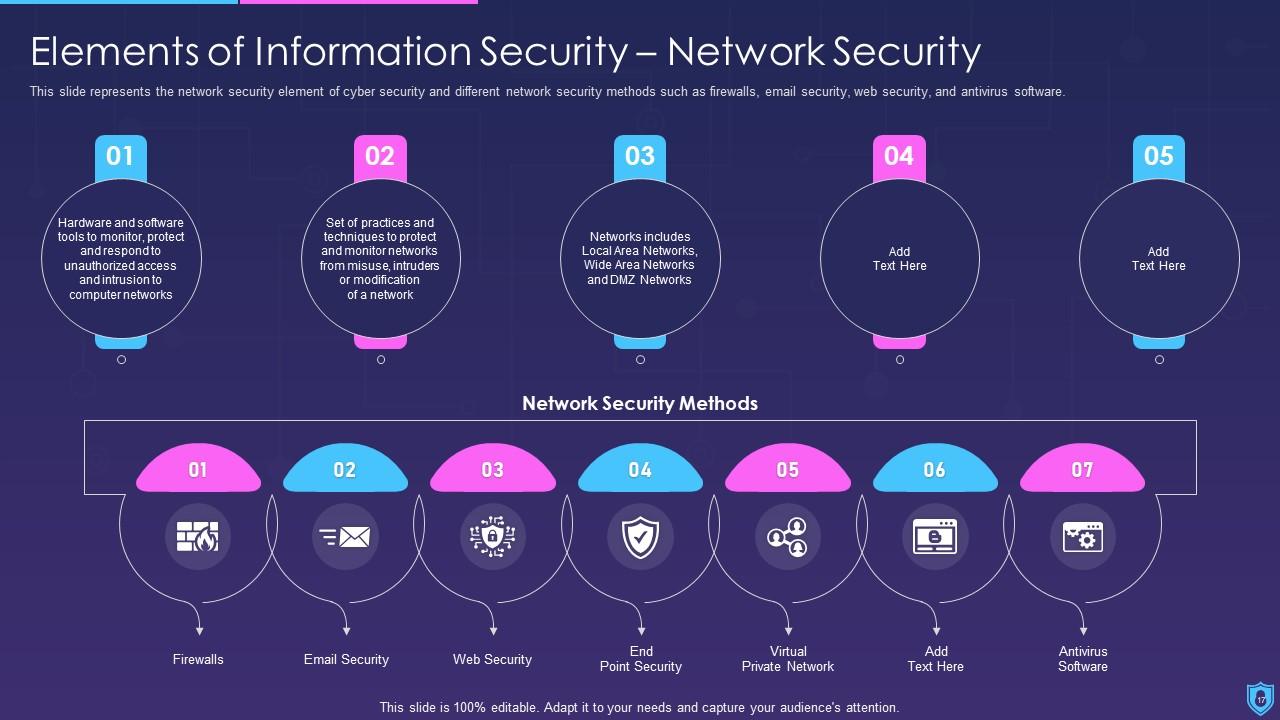

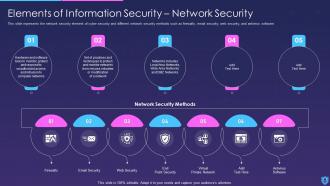

Diapositiva 17 : Esta diapositiva representa el elemento de seguridad de la red de la seguridad de los datos y los diferentes métodos de seguridad de la red.

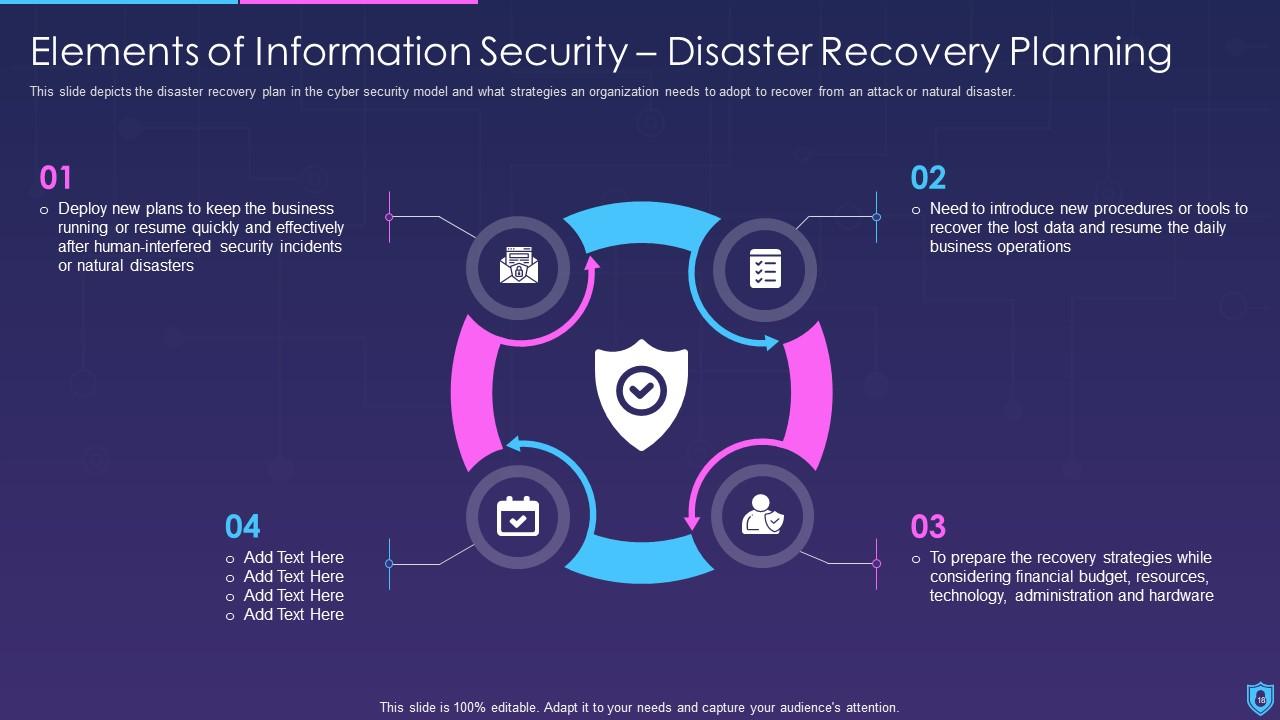

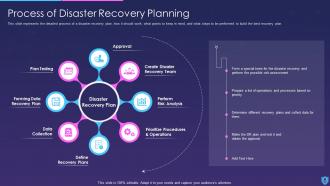

Diapositiva 18 : Esta diapositiva presenta elementos de seguridad cibernética: planificación de recuperación ante desastres.

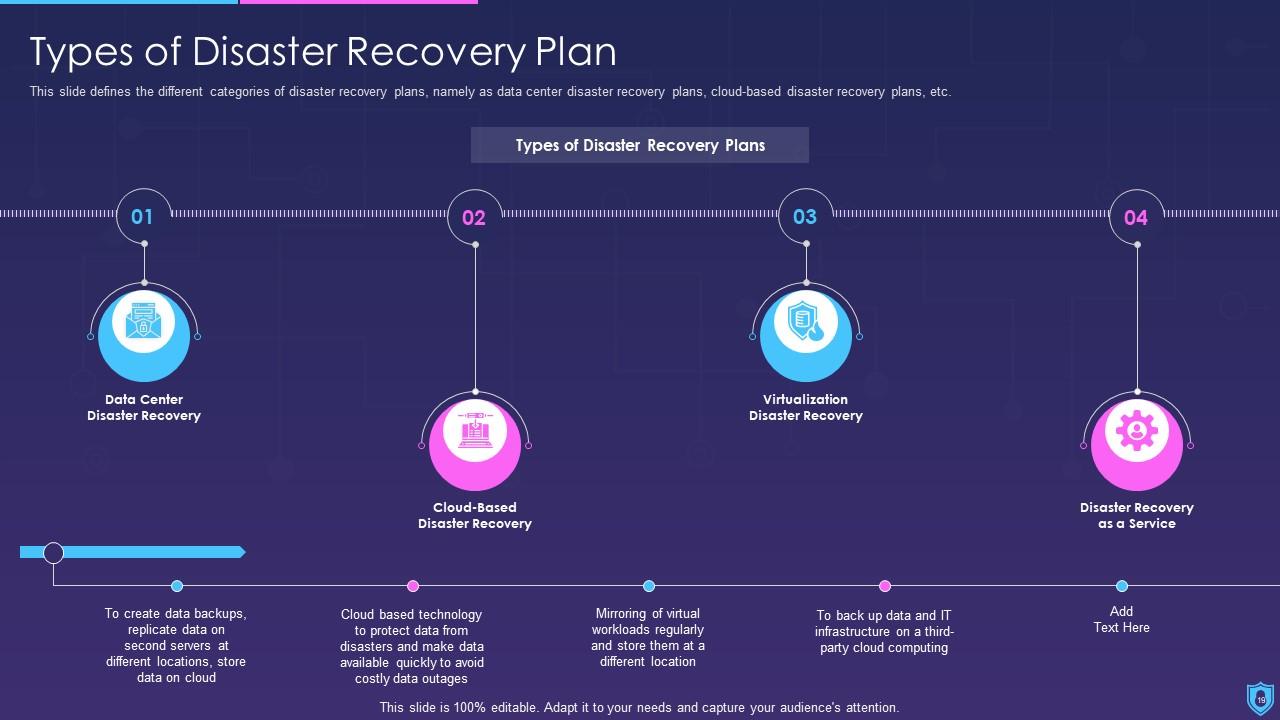

Diapositiva 19 : Esta diapositiva define las diferentes categorías de planes de recuperación ante desastres, es decir, como planes de recuperación ante desastres del centro de datos, planes de recuperación ante desastres basados en la nube, etc.

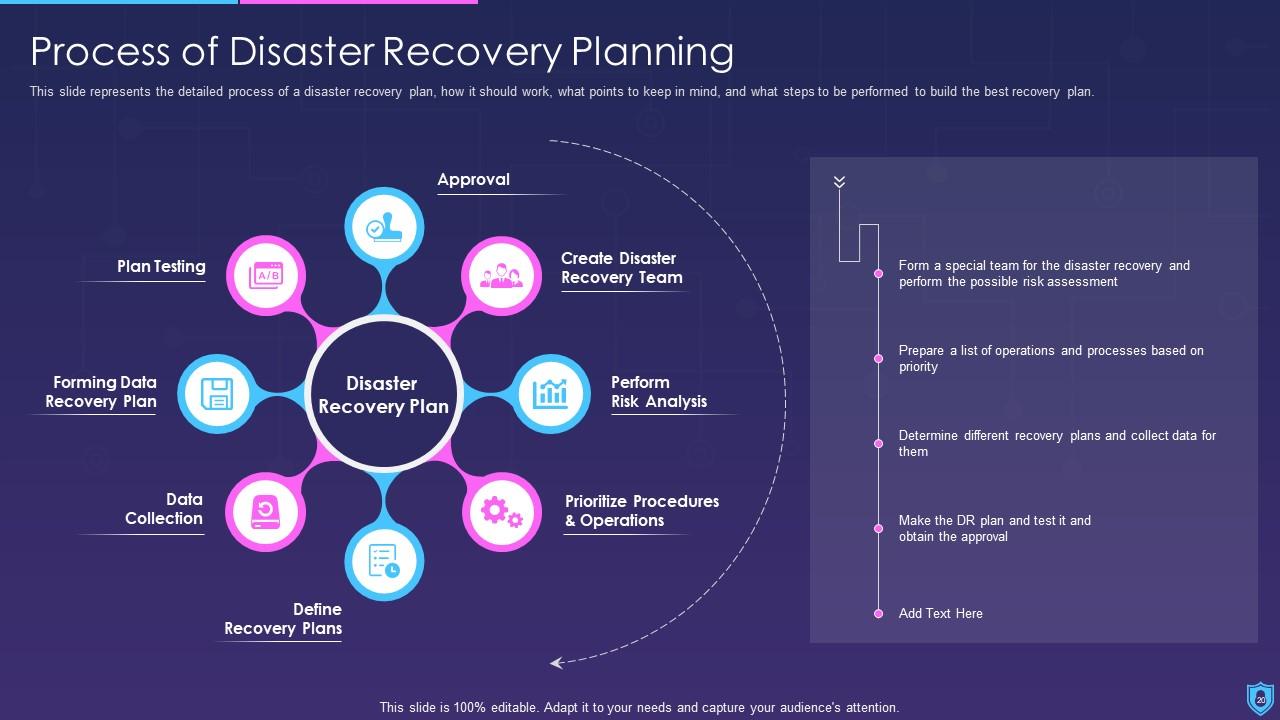

Diapositiva 20 : Esta diapositiva representa el proceso detallado de un plan de recuperación ante desastres, cómo debe funcionar, qué puntos tener en cuenta, etc.

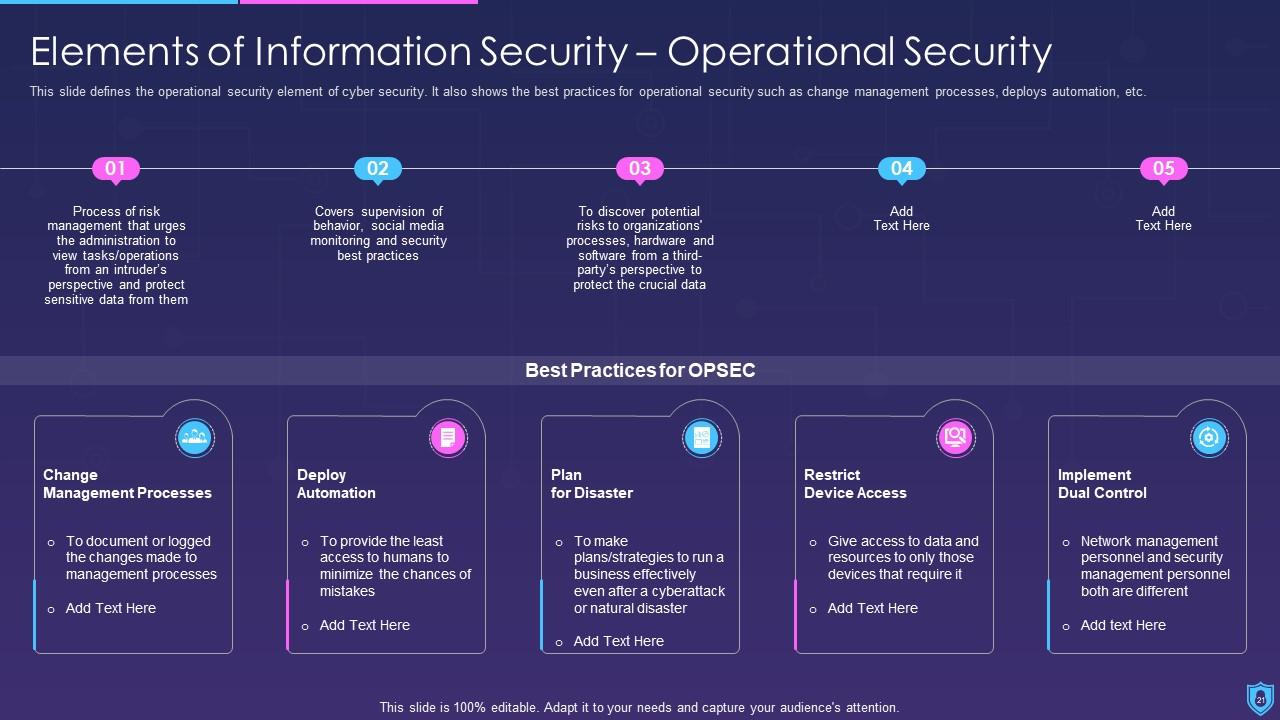

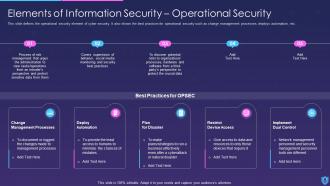

Diapositiva 21 : Esta diapositiva define el elemento de seguridad operativa de la seguridad cibernética.

Diapositiva 22 : Esta diapositiva muestra los pasos principales de la seguridad operativa, como la descripción de información confidencial, la identificación de riesgos potenciales, etc.

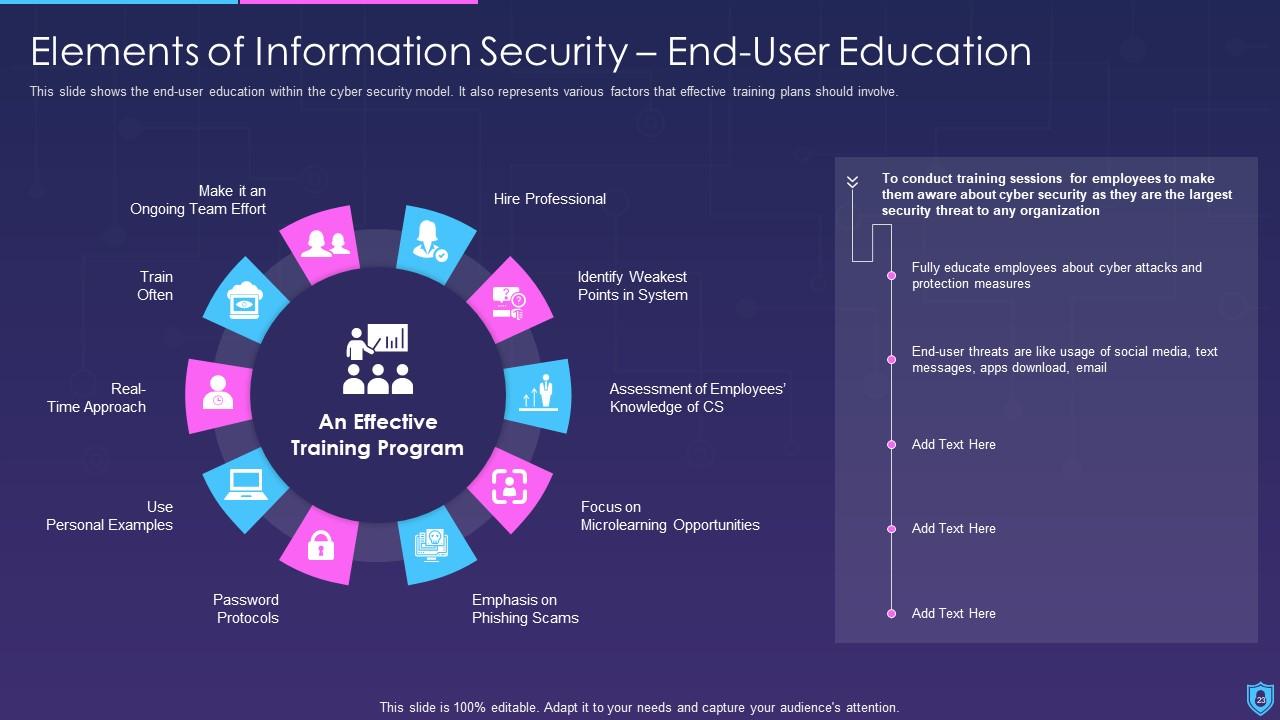

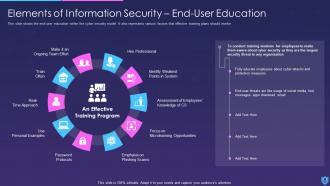

Diapositiva 23 : Esta diapositiva presenta la educación del usuario final dentro del modelo de seguridad de datos.

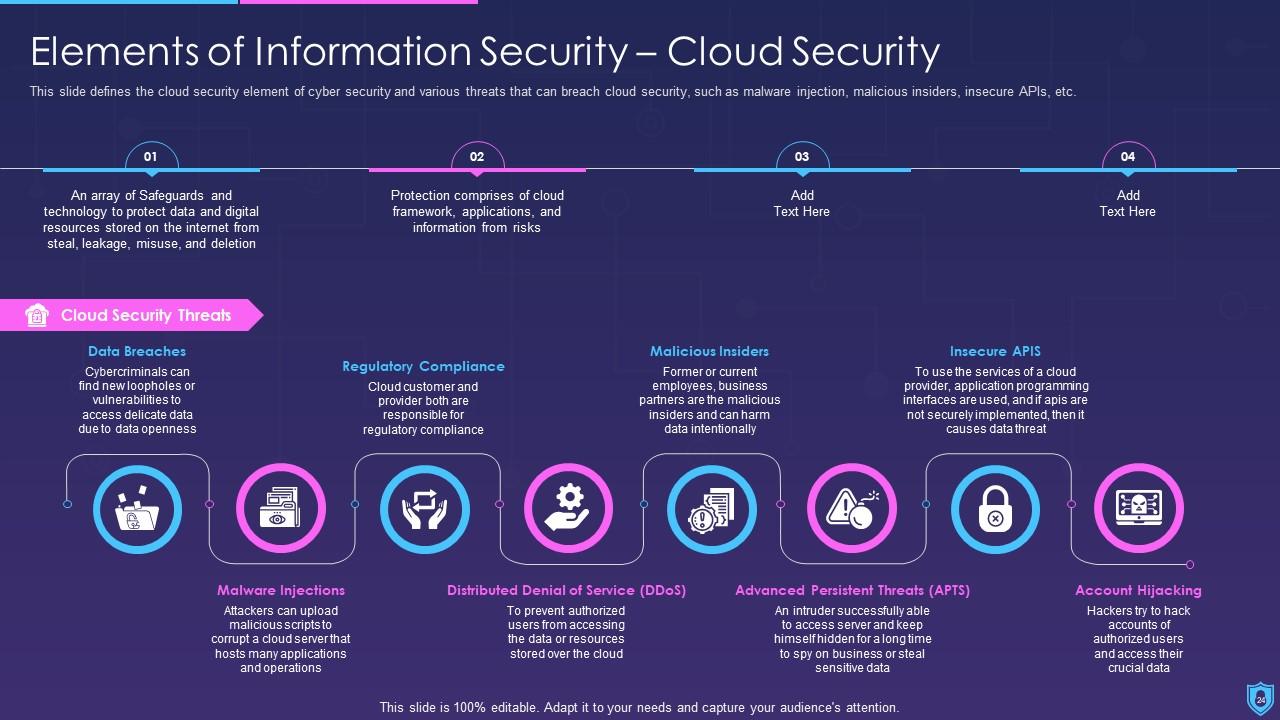

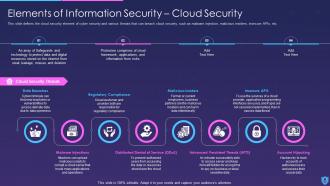

Diapositiva 24 : Esta diapositiva muestra elementos de seguridad cibernética: seguridad en la nube.

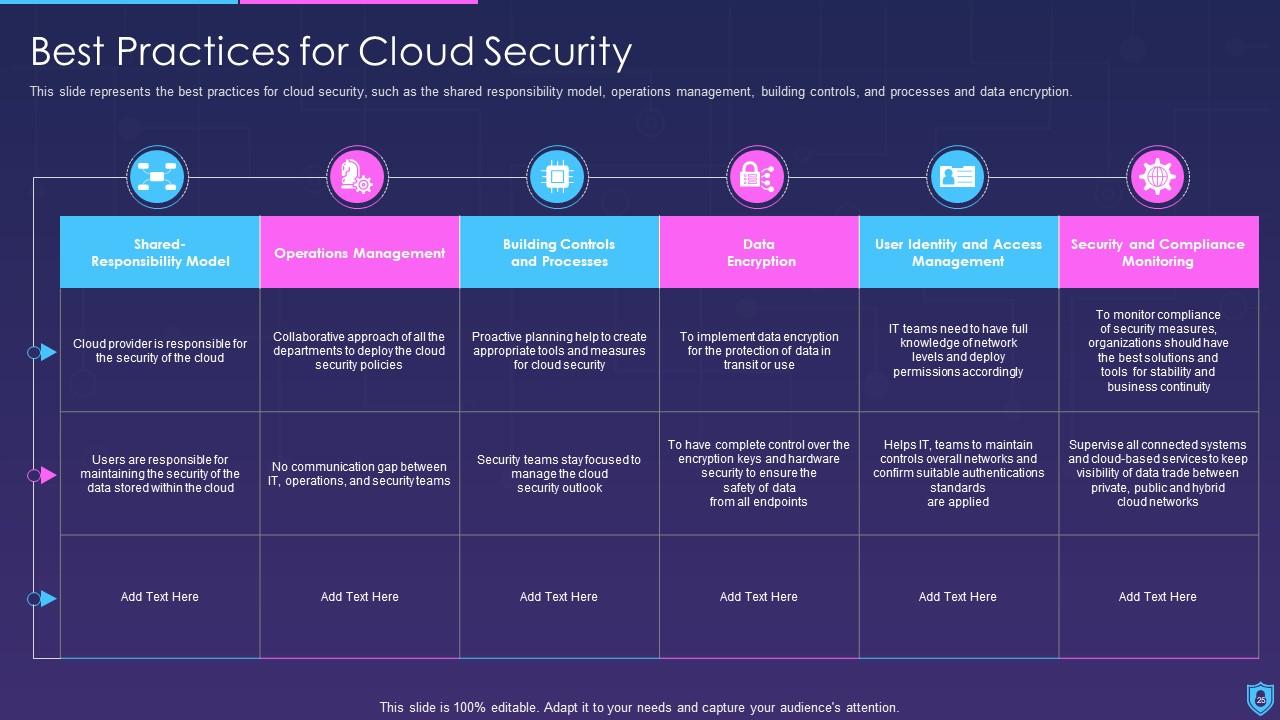

Diapositiva 25 : Esta diapositiva representa las mejores prácticas para la seguridad en la nube, como el modelo de responsabilidad compartida, la gestión de operaciones, etc.

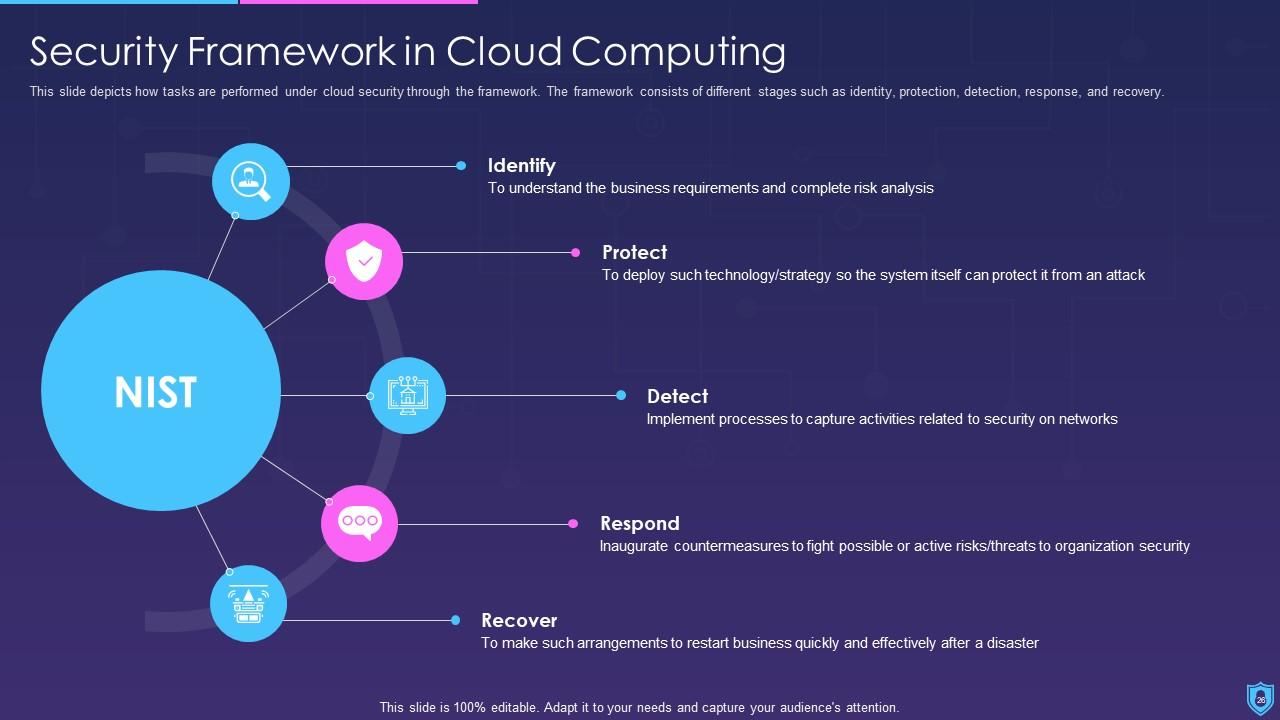

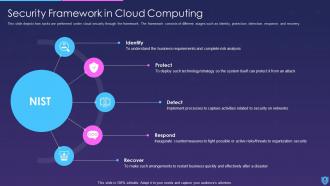

Diapositiva 26 : esta diapositiva muestra el marco de seguridad en la computación en la nube.

Diapositiva 27 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

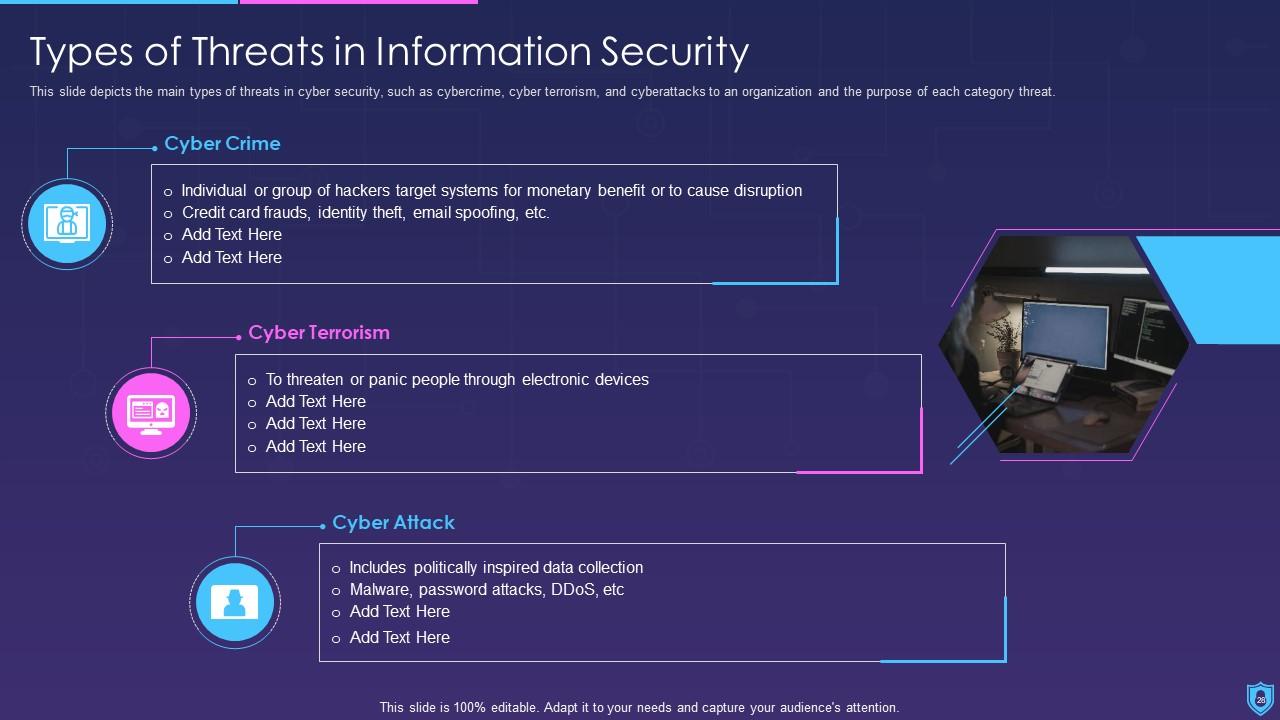

Diapositiva 28 : Esta diapositiva presenta los principales tipos de amenazas en la seguridad de los datos, como el delito cibernético, el terrorismo cibernético, etc.

Diapositiva 29 : esta diapositiva muestra las categorías de amenazas recientes que surgieron recientemente en los Estados Unidos, el Reino Unido, etc.

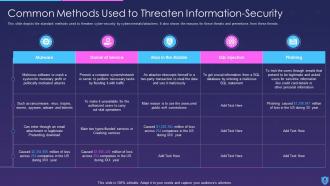

Diapositiva 30 : esta diapositiva muestra los métodos comunes utilizados para amenazar la seguridad de los datos.

Diapositiva 31 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

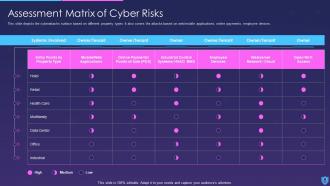

Diapositiva 32 : esta diapositiva muestra la superficie de los ataques cibernéticos en función de diferentes tipos de propiedades.

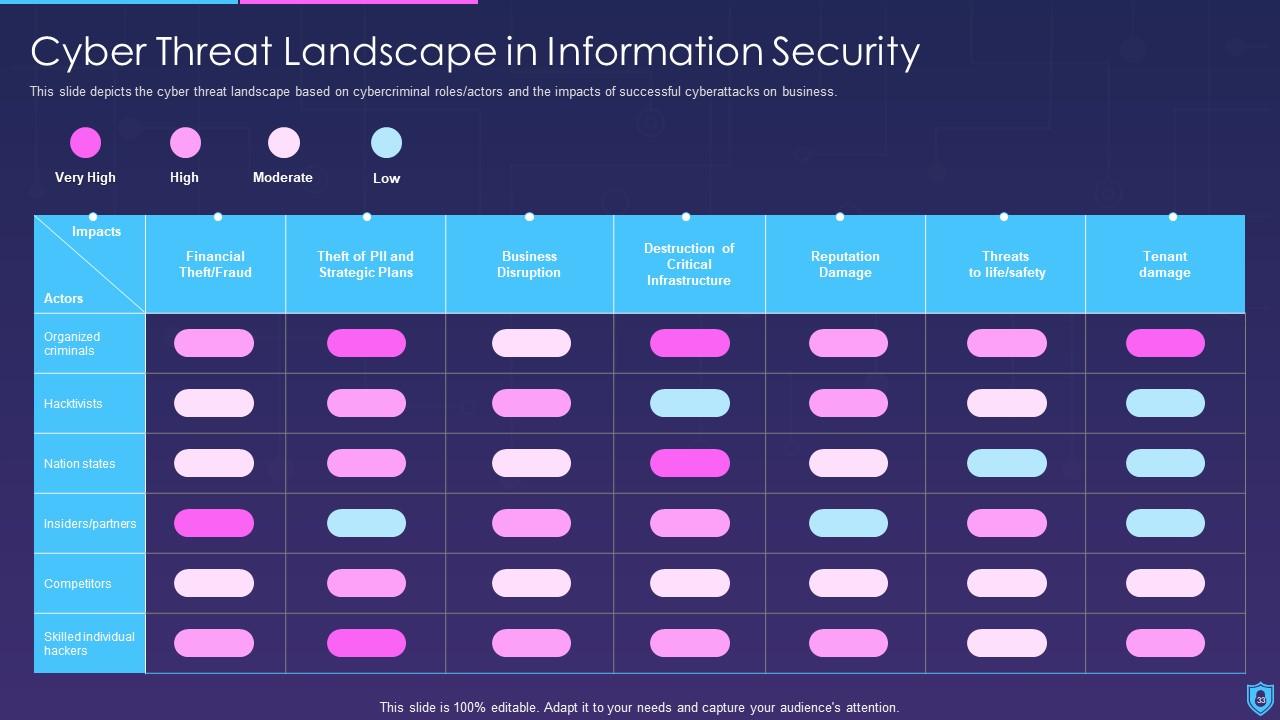

Diapositiva 33 : Esta diapositiva presenta el panorama de amenazas cibernéticas en la seguridad cibernética.

Diapositiva 34 : esta diapositiva resalta el título de los temas que se cubrirán a continuación en la plantilla.

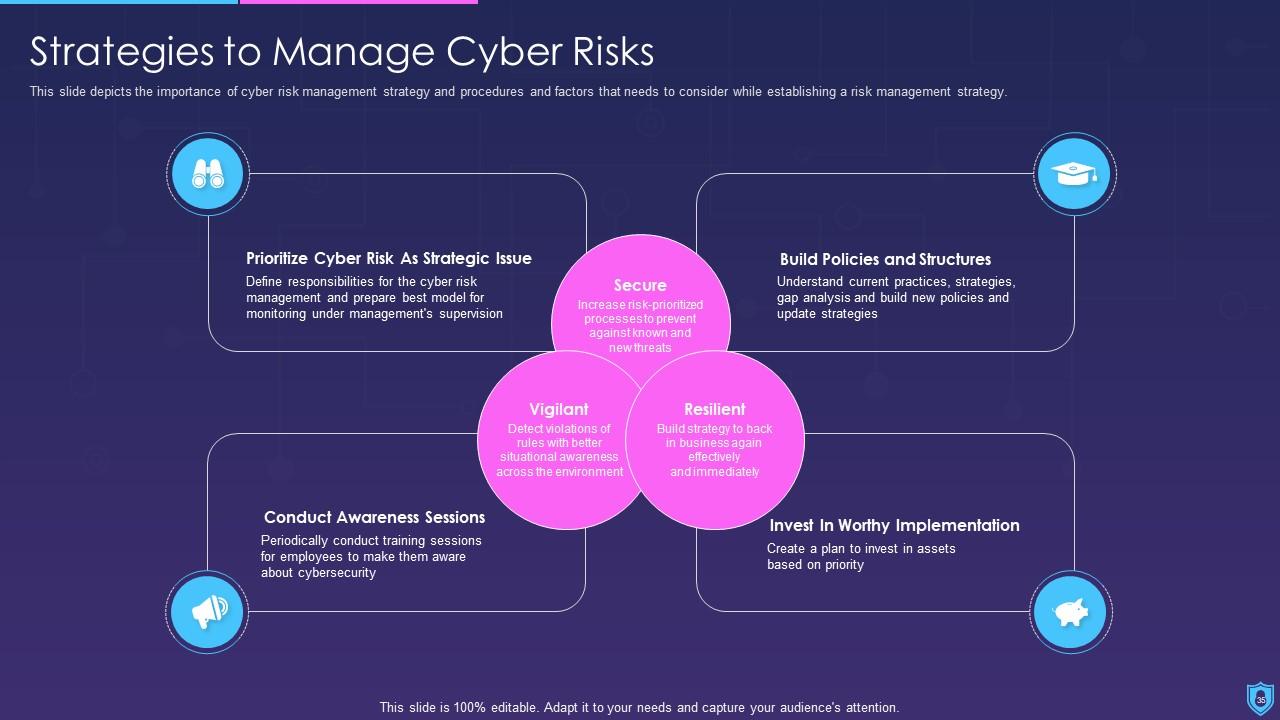

Diapositiva 35 : Esta diapositiva muestra la importancia de la estrategia y los procedimientos de gestión del riesgo cibernético.

Diapositiva 36 : Esta diapositiva muestra Consejos de seguridad cibernética: protección contra ataques cibernéticos.

Diapositiva 37 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

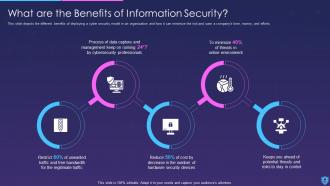

Diapositiva 38 : Esta diapositiva presenta los diferentes beneficios de implementar un modelo de seguridad cibernética en una organización.

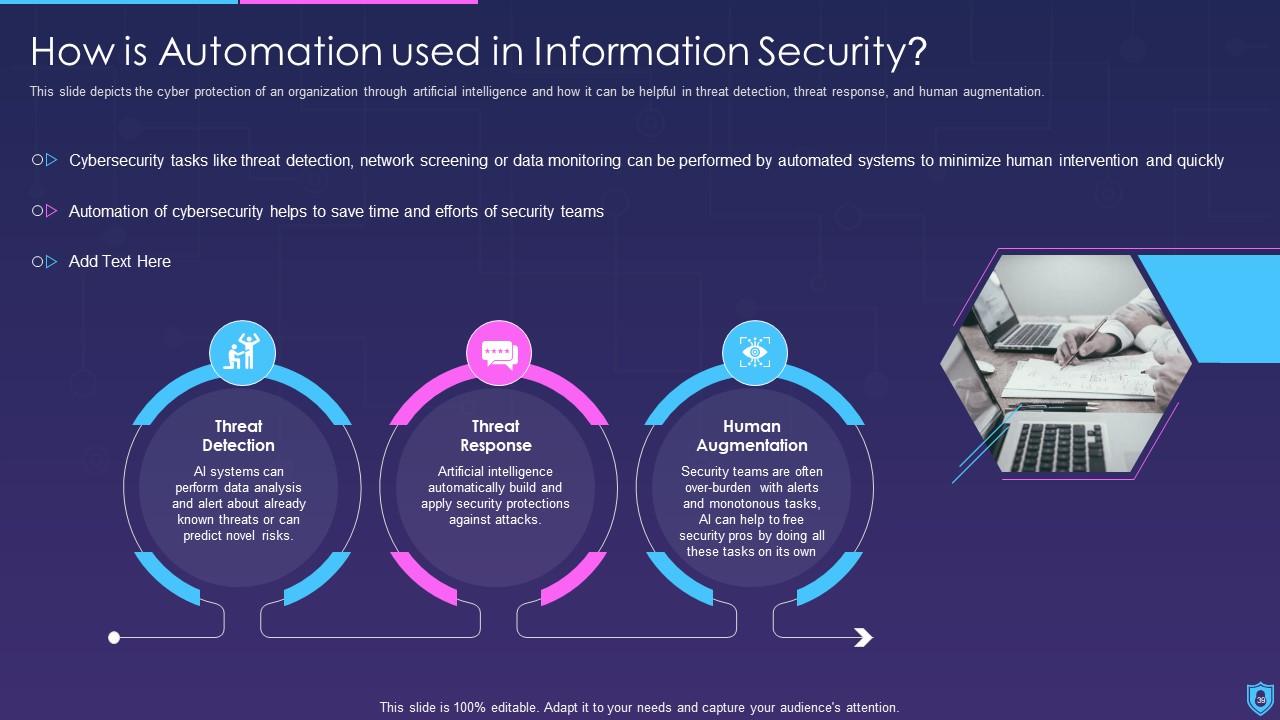

Diapositiva 39 : Esta diapositiva muestra la protección cibernética de una organización a través de la inteligencia artificial.

Diapositiva 40 : Esta diapositiva muestra la Lista de verificación completa de implementación de seguridad cibernética.

Diapositiva 41 : esta diapositiva resalta el título de los temas que se cubrirán a continuación en la plantilla.

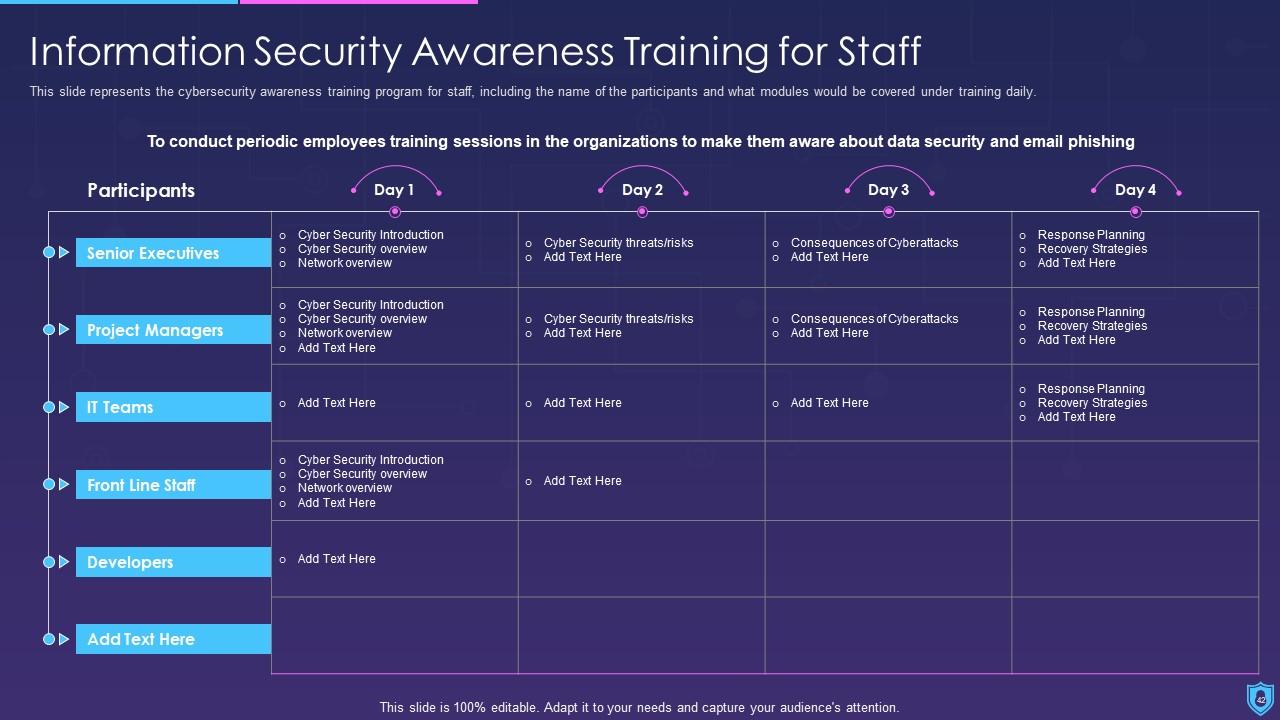

Diapositiva 42 : Esta diapositiva representa el programa de capacitación de concientización sobre seguridad cibernética para el personal, incluido el nombre de los participantes.

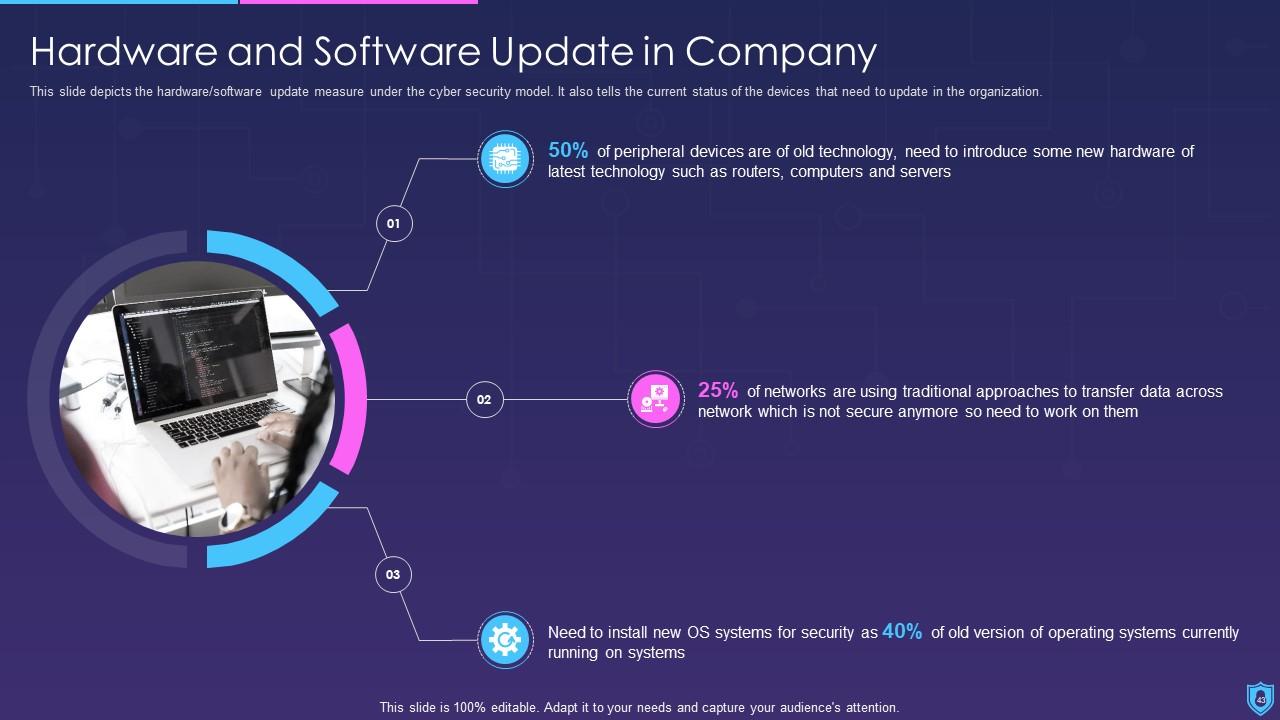

Diapositiva 43 : Esta diapositiva presenta la actualización de hardware y software en la empresa.

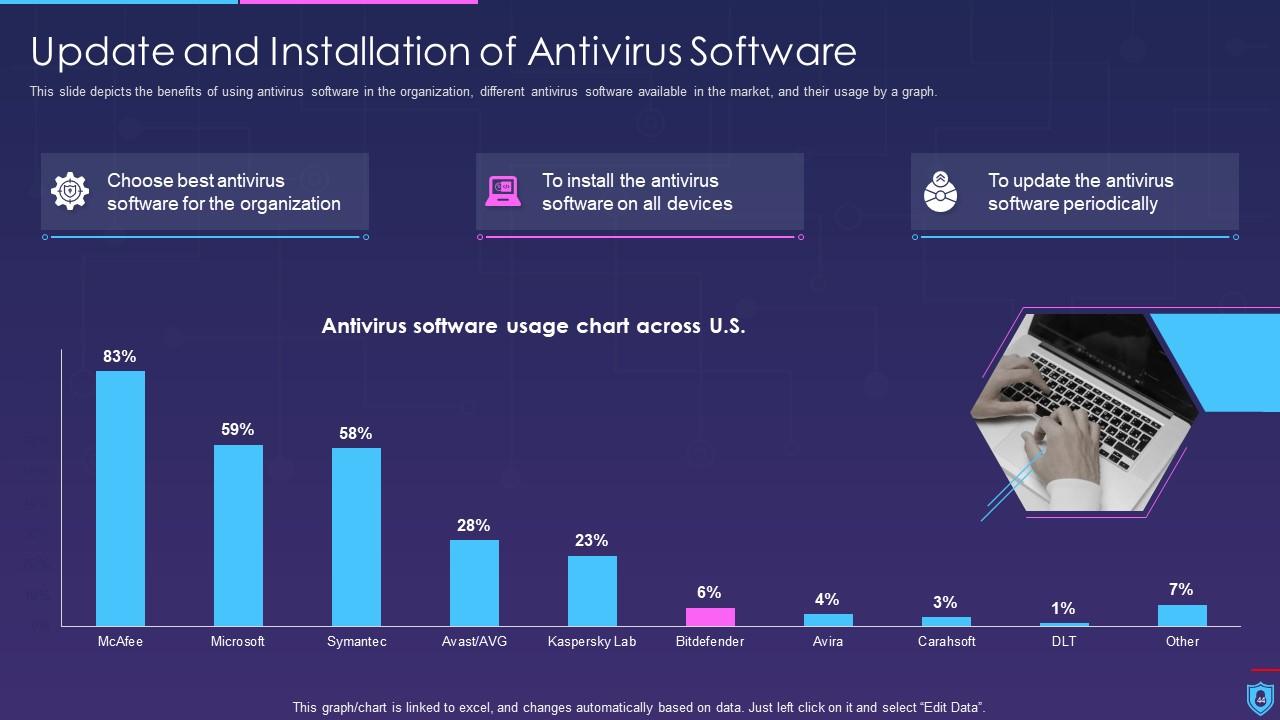

Diapositiva 44 : Esta diapositiva muestra los beneficios de usar software antivirus en la organización.

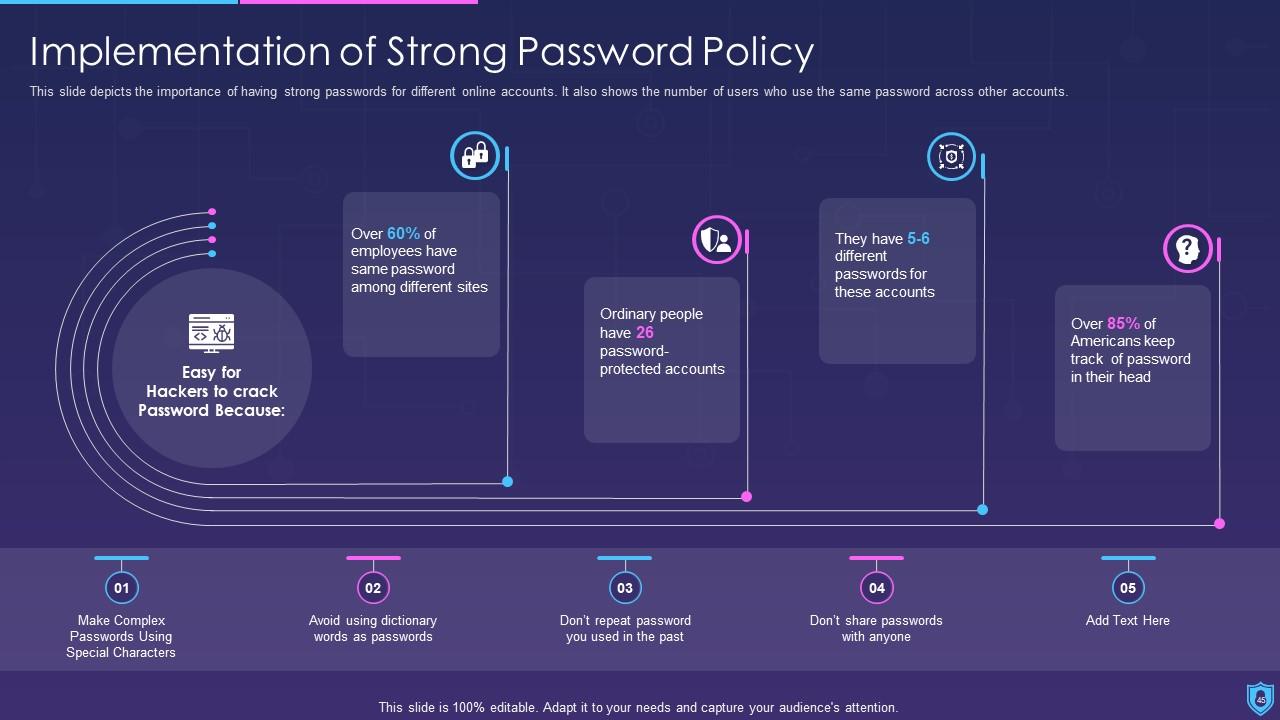

Diapositiva 45 : Esta diapositiva muestra la importancia de tener contraseñas seguras para diferentes cuentas en línea.

Diapositiva 46 : Esta diapositiva muestra la importancia de minimizar el privilegio administrativo y del personal al mostrar sus beneficios para la empresa.

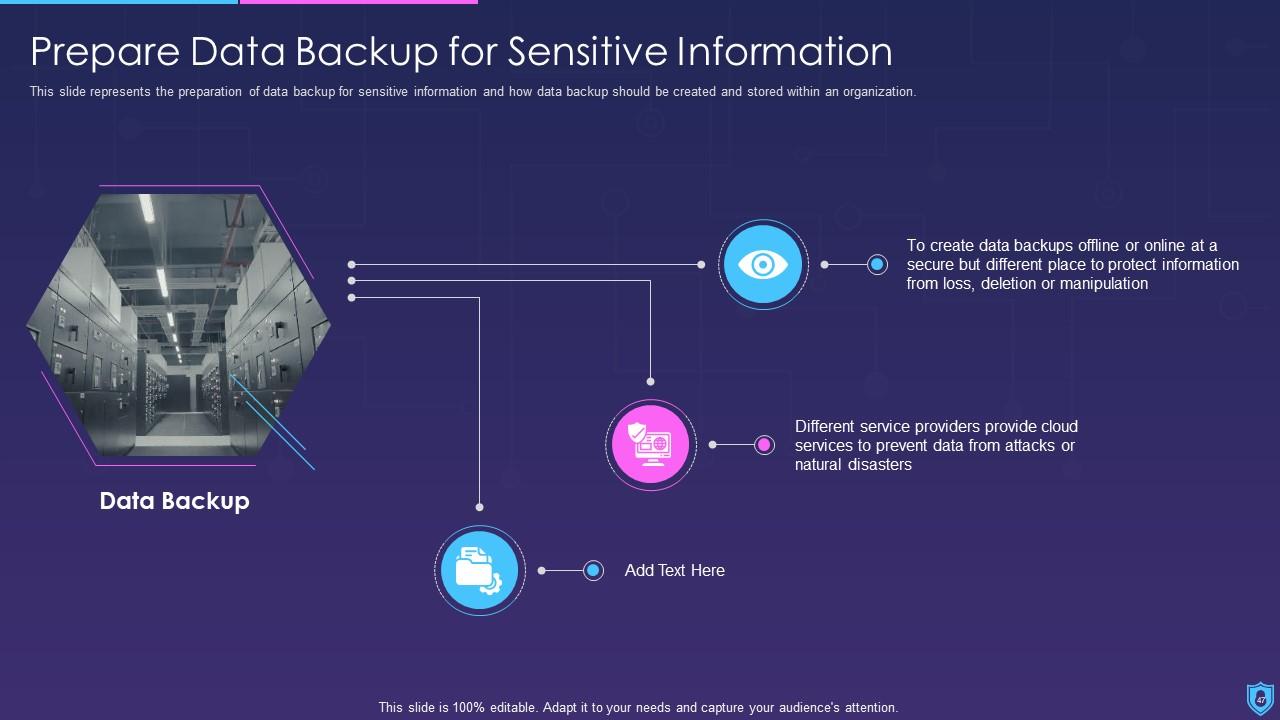

Diapositiva 47 : Esta diapositiva muestra Preparar copia de seguridad de datos para información confidencial.

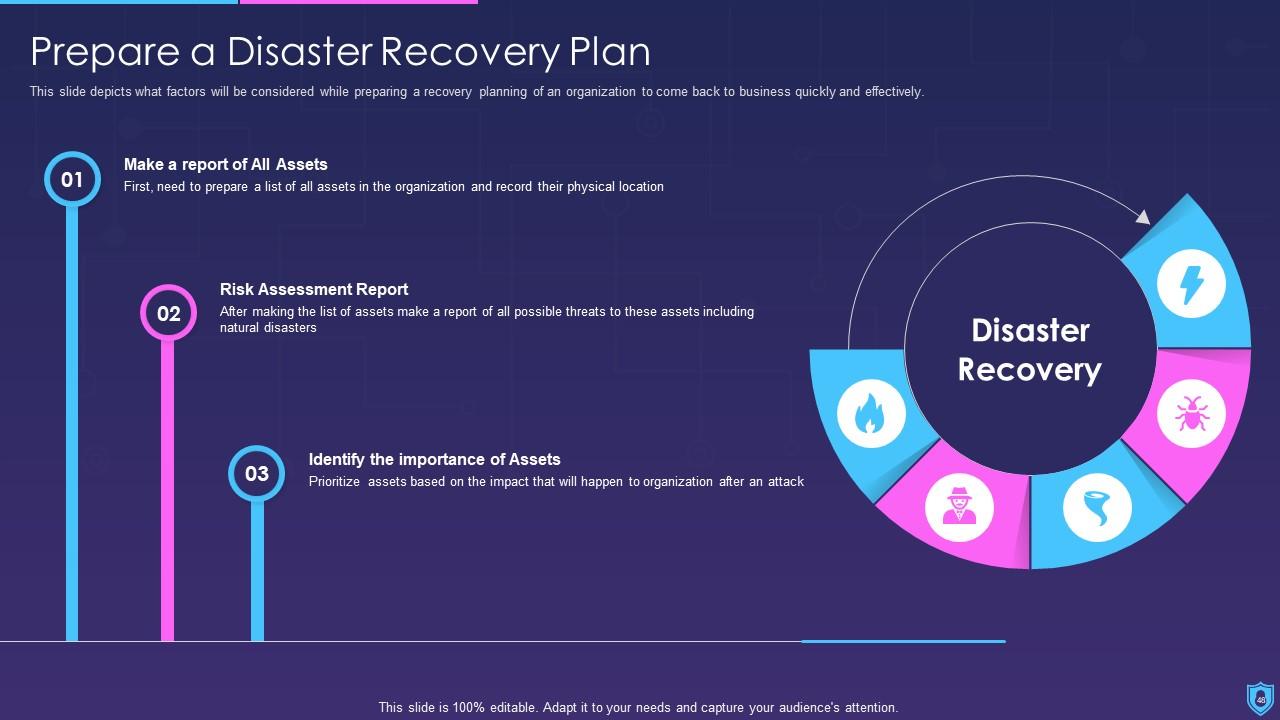

Diapositiva 48 : Esta diapositiva muestra qué factores se considerarán al preparar una planificación de recuperación de una organización.

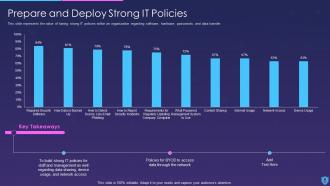

Diapositiva 49 : Esta diapositiva representa el valor de tener políticas de TI sólidas dentro de una organización.

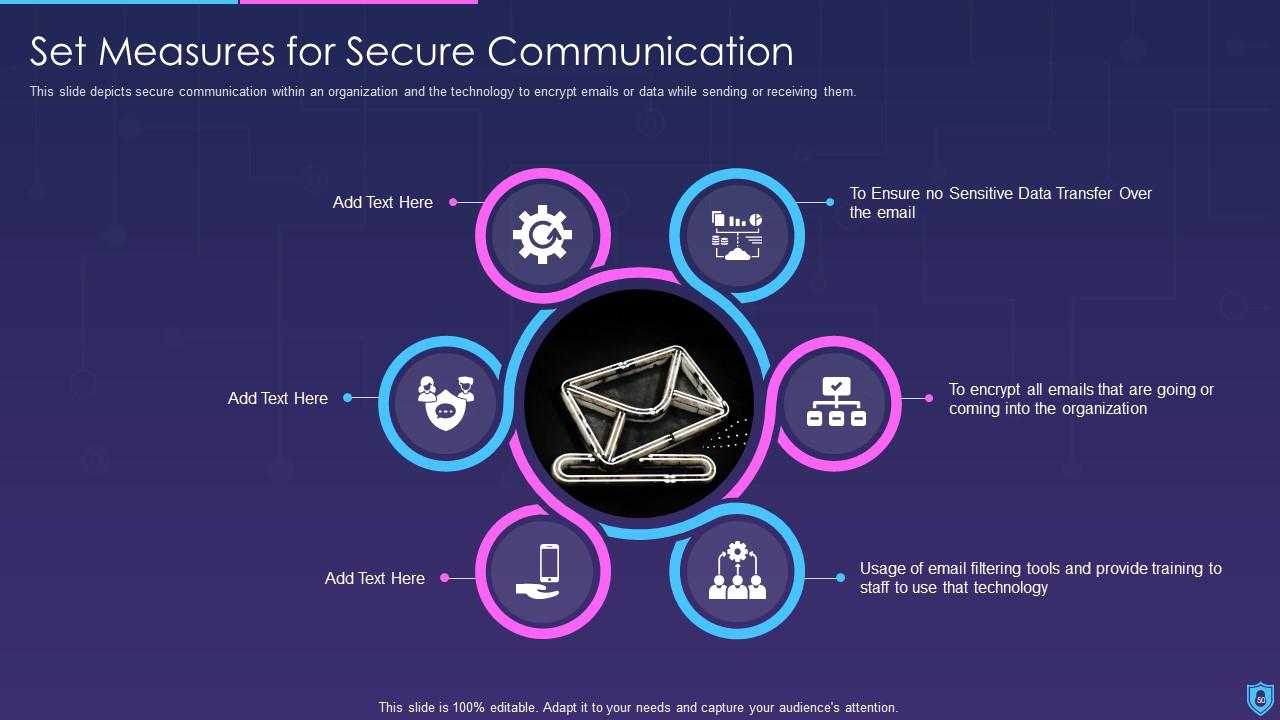

Diapositiva 50 : Esta diapositiva muestra la comunicación segura dentro de una organización y la tecnología para cifrar correos electrónicos.

Diapositiva 51 : Esta diapositiva muestra la importancia de la eliminación de los datos y equipos que ya no se utilizan.

Diapositiva 52 : Esta diapositiva muestra que la seguridad del hardware o los dispositivos de los empleados también es esencial al aplicar el modelo de seguridad cibernética.

Diapositiva 53 : Esta diapositiva presenta la definición de medidas de control de acceso para los empleados.

Diapositiva 54 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

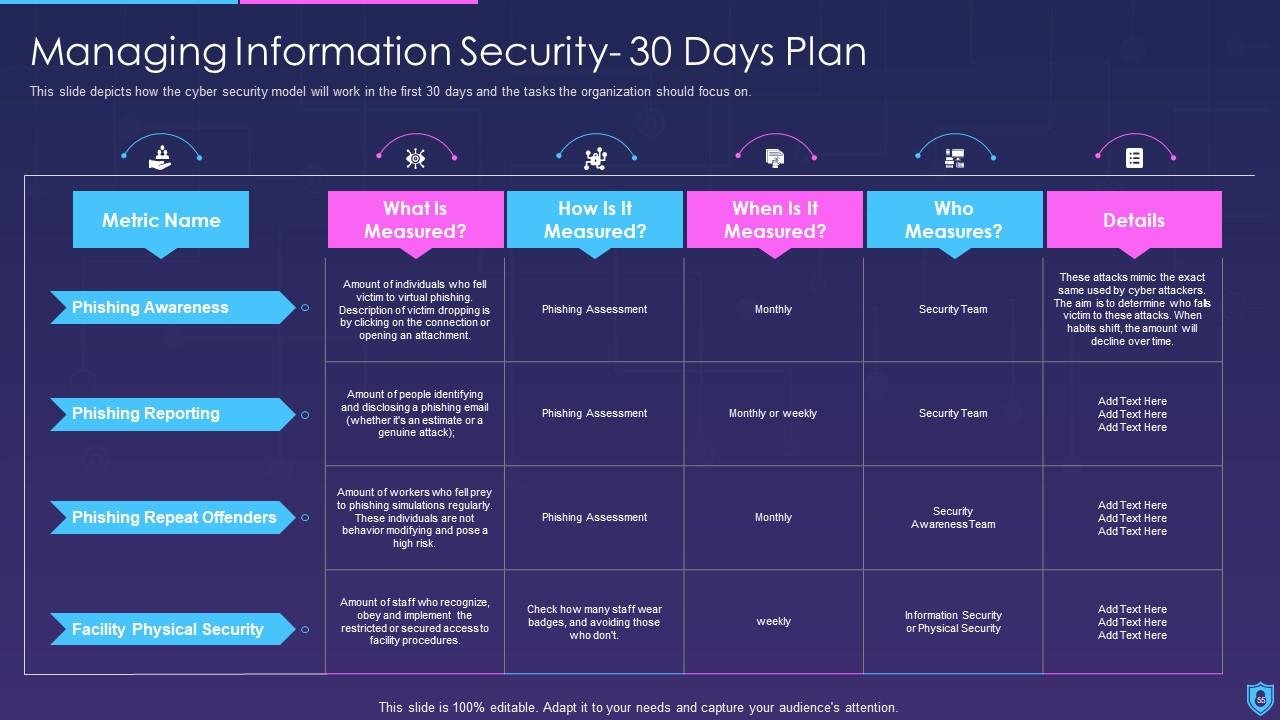

Diapositiva 55 : Esta diapositiva muestra cómo funcionará el modelo de seguridad cibernética en los primeros 30 días y las tareas en las que la organización debe enfocarse.

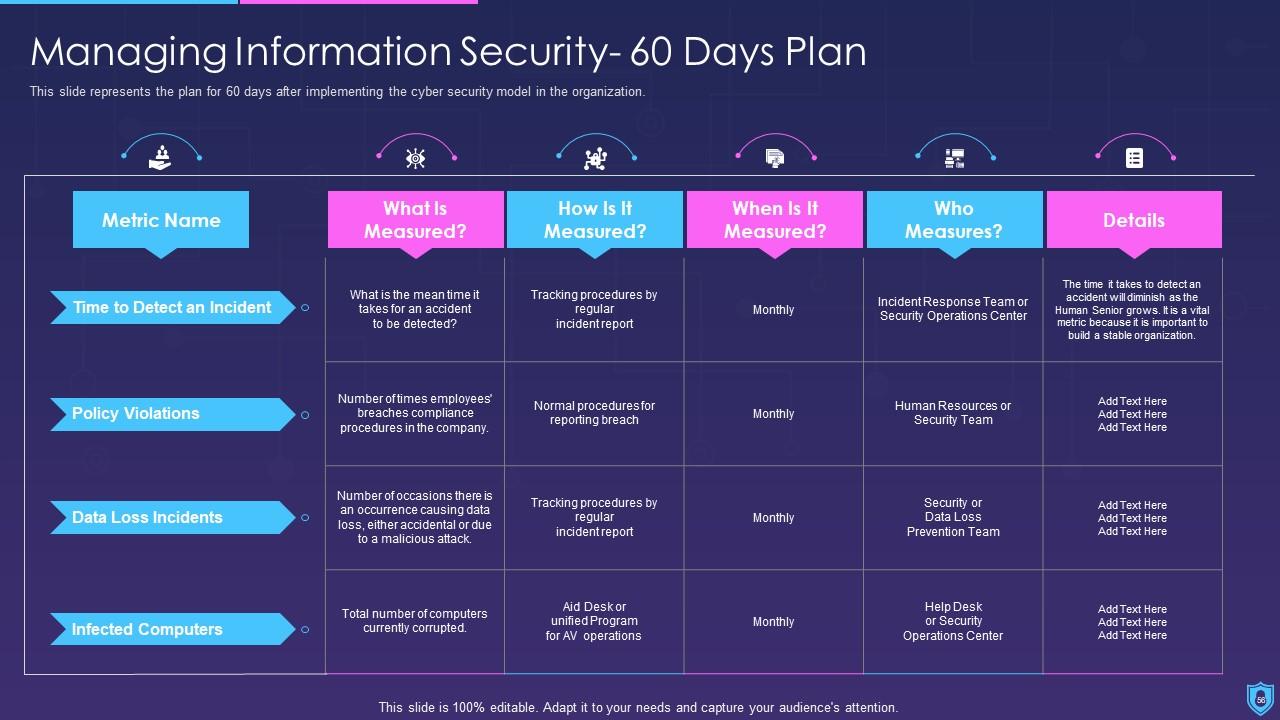

Diapositiva 56 : Esta diapositiva representa el plan para 60 días después de implementar el modelo de seguridad de datos en la organización.

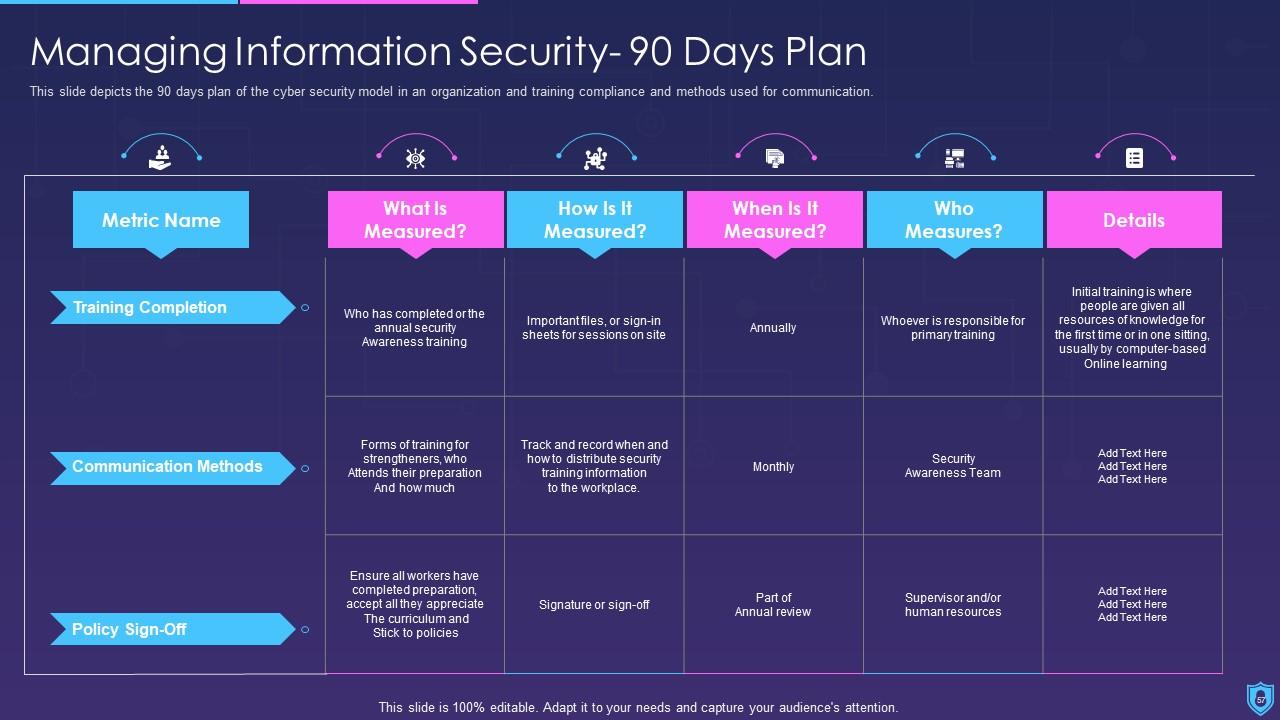

Diapositiva 57 : Esta diapositiva muestra el plan de 90 días del modelo de seguridad de datos en una organización y el cumplimiento de la capacitación.

Diapositiva 58 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

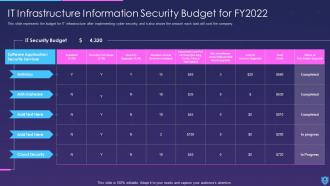

Diapositiva 59 : esta diapositiva representa el presupuesto para la infraestructura de TI después de implementar la seguridad de los datos.

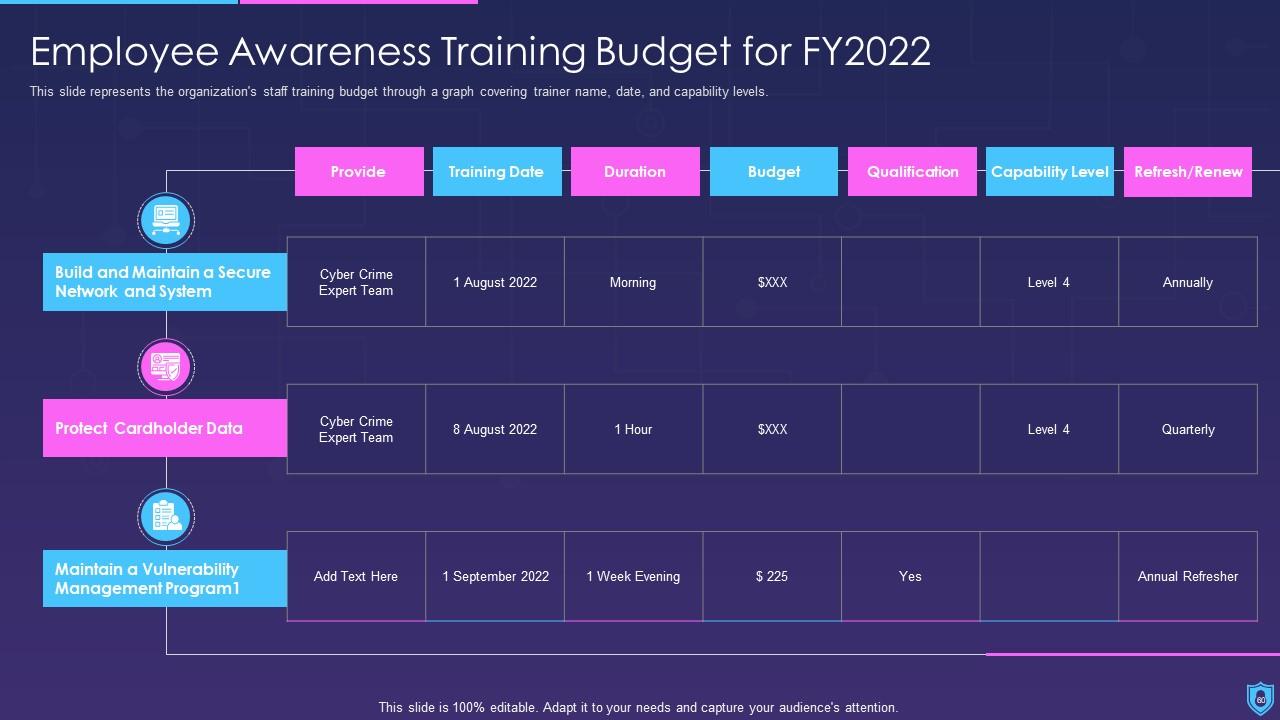

Diapositiva 60 : Esta diapositiva muestra el presupuesto de capacitación del personal de la organización a través de un gráfico que incluye el nombre del capacitador, la fecha y los niveles de capacidad.

Diapositiva 61 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

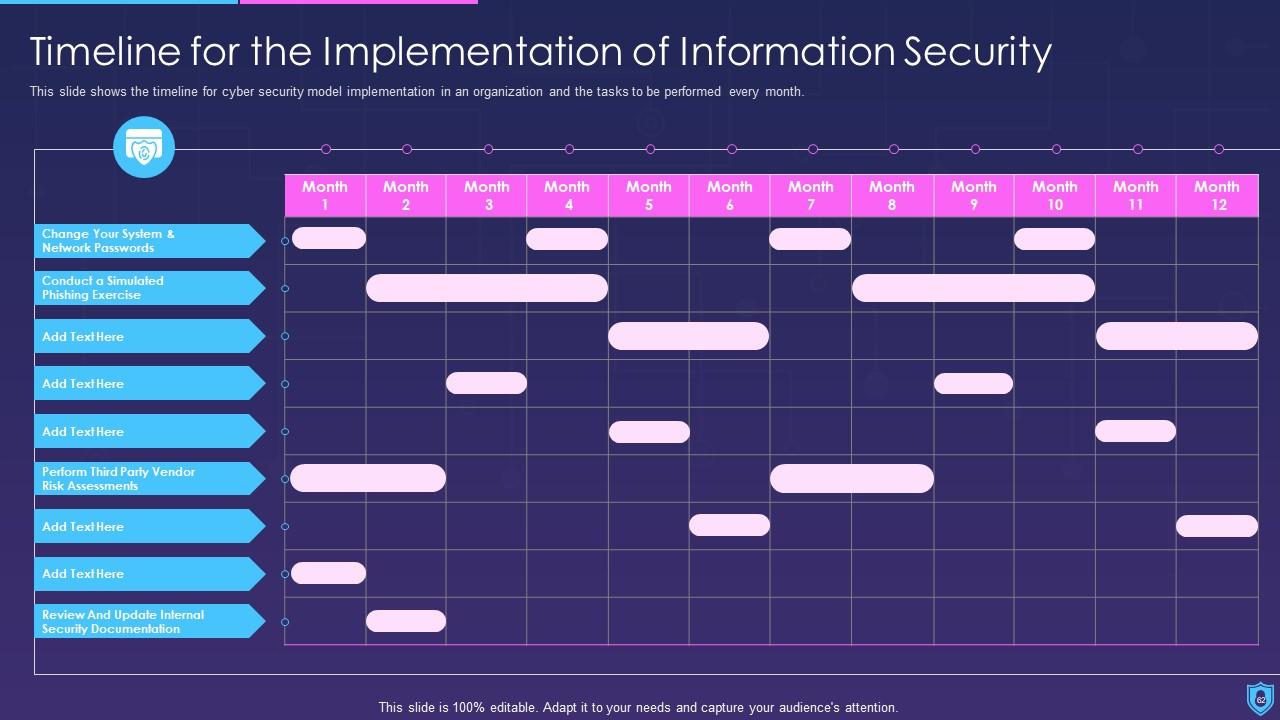

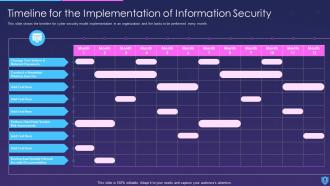

Diapositiva 62 : Esta diapositiva muestra la línea de tiempo para la implementación de la seguridad cibernética.

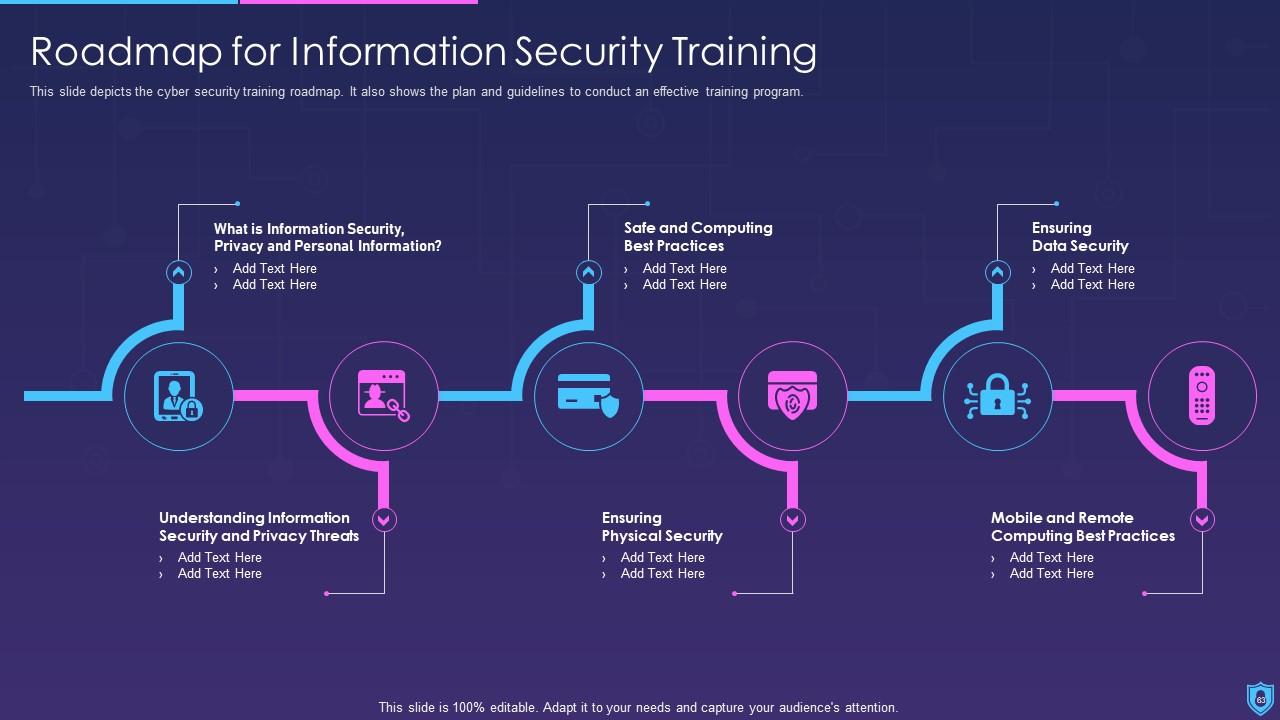

Diapositiva 63 : Esta diapositiva muestra la hoja de ruta de capacitación en seguridad cibernética.

Diapositiva 64 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

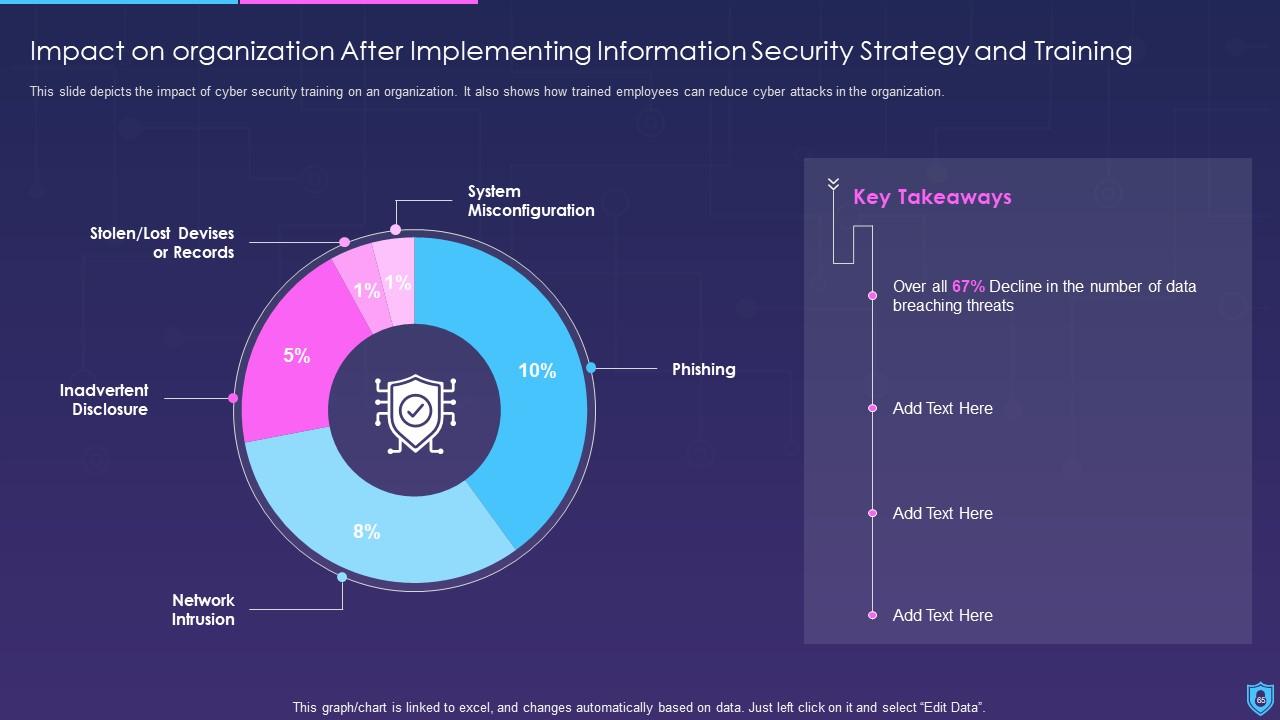

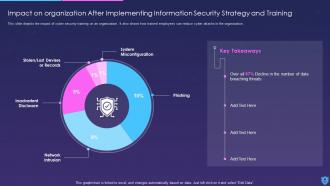

Diapositiva 65 : Esta diapositiva muestra el impacto en la organización después de implementar la estrategia y la capacitación en seguridad cibernética.

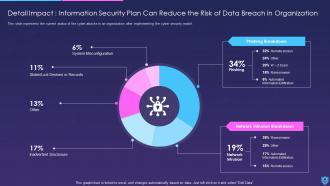

Diapositiva 66 : Esta diapositiva representa el estado actual de los ataques cibernéticos en una organización después de implementar el modelo de seguridad cibernética.

Diapositiva 67 : esta diapositiva destaca el título de los temas que se cubrirán a continuación en la plantilla.

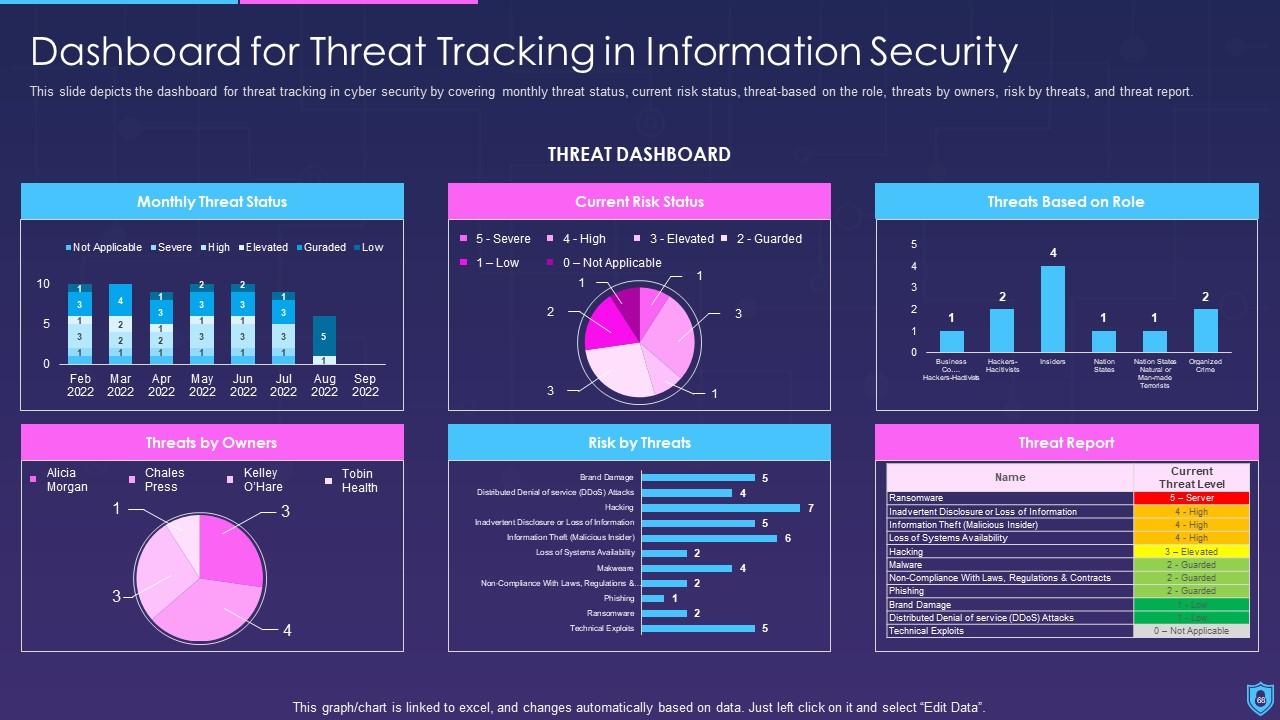

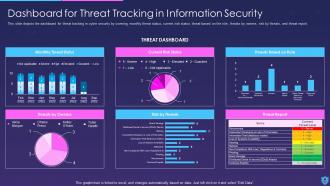

Diapositiva 68 : Esta diapositiva presenta el Tablero para el seguimiento de amenazas en seguridad cibernética.

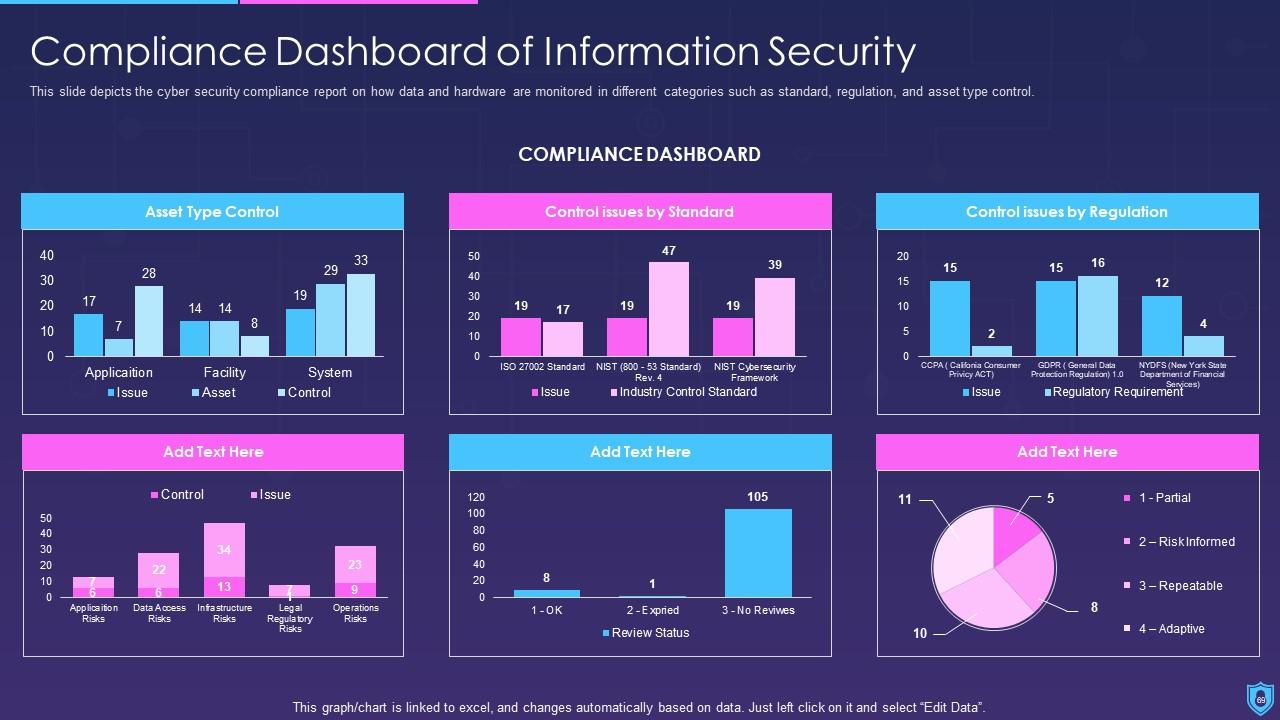

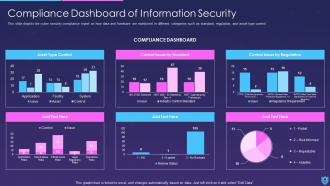

Diapositiva 69 : Esta diapositiva muestra el informe de cumplimiento de seguridad cibernética sobre cómo se monitorean los datos y el hardware en diferentes categorías.

Diapositiva 70 : esta diapositiva muestra iconos para la seguridad de la información.

Diapositiva 71 : esta diapositiva se titula Diapositivas adicionales para avanzar.

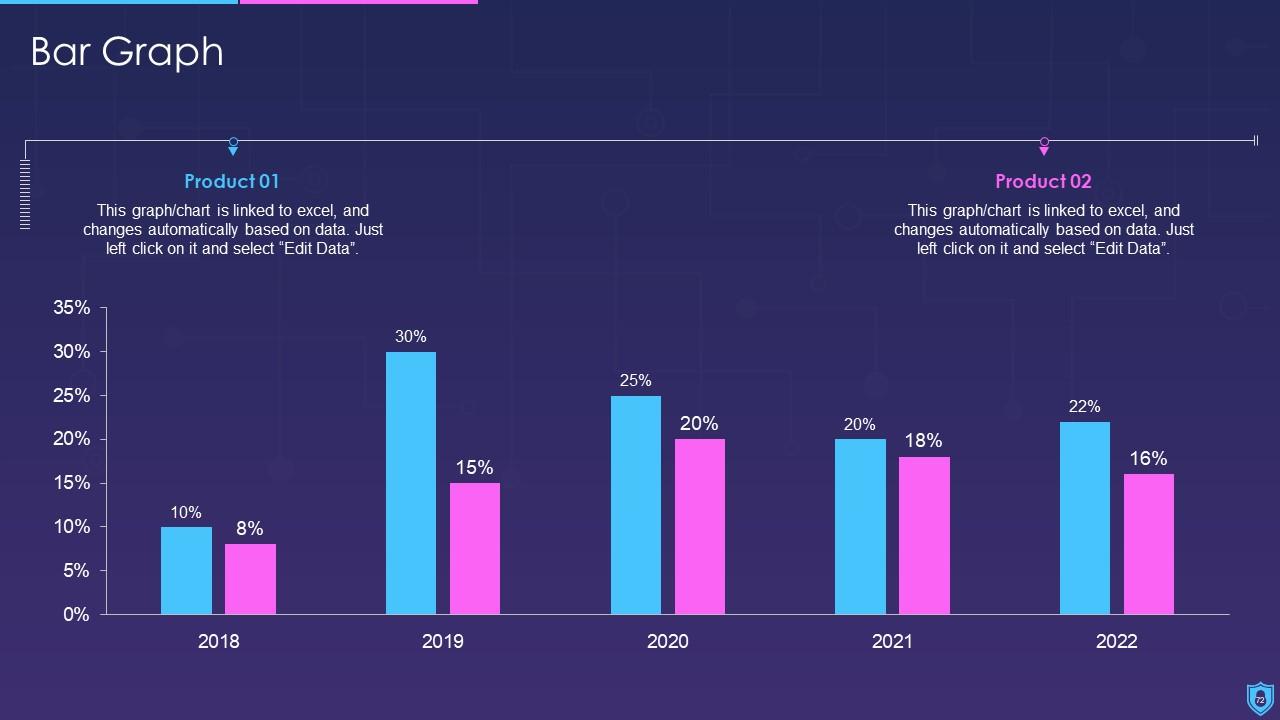

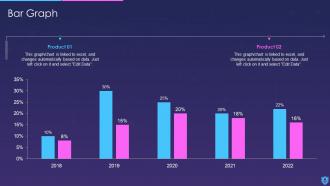

Diapositiva 72 : Esta diapositiva presenta un gráfico de barras con una comparación de dos productos.

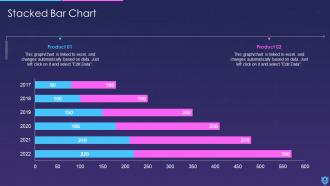

Diapositiva 73 : Esta diapositiva representa un gráfico de barras apiladas con una comparación de dos productos.

Diapositiva 74 : Esta diapositiva muestra Post-It Notes. Publique sus notas importantes aquí.

Diapositiva 75 : esta es una diapositiva de la línea de tiempo. Mostrar datos relacionados con intervalos de tiempo aquí.

Diapositiva 76 : Esta diapositiva muestra el diagrama de Venn con cuadros de texto.

Diapositiva 77 : Esta diapositiva contiene Rompecabezas con íconos y texto relacionados.

Diapositiva 78 : Esta es la diapositiva Nuestro objetivo. Indique sus objetivos aquí.

Diapositiva 79 : esta diapositiva muestra un diagrama circular con cuadros de texto adicionales.

Diapositiva 80 : esta diapositiva proporciona un plan de 30 60 90 días con cuadros de texto.

Diapositiva 81 : Esta es una diapositiva de agradecimiento con dirección, números de contacto y dirección de correo electrónico.

Diapositivas de presentación de Powerpoint de seguridad de la información con las 86 diapositivas:

Utilice nuestras diapositivas de presentación de Powerpoint de seguridad de la información para ayudarlo de manera efectiva a ahorrar su valioso tiempo. Están listos para encajar en cualquier estructura de presentación.

FAQs

Cybersecurity refers to the practice of protecting networks, devices, and data from unauthorized access, attack, theft, and damage. It helps to prevent data breaches by using various methods and techniques such as firewalls, antivirus software, encryption, multi-factor authentication, intrusion detection, and prevention systems, among others.

Cybersecurity is required in different sectors to protect the sensitive information and data stored in various devices and networks. It helps to prevent unauthorized access and attacks that can compromise the confidentiality, integrity, and availability of critical information.

The different elements of cybersecurity include application security, network security, information security, disaster recovery planning, operational security, cloud security, and end-user education.

The main types of threats in data security include cybercrime, cyber terrorism, insider threats, phishing, malware, and ransomware.

A cyber risk management strategy is important to identify, assess, and mitigate the potential risks and threats to an organization's critical data and information. It helps to develop policies and procedures to prevent and respond to cyber incidents and ensure business continuity.

-

SlideTeam makes creating presentations easy. Unlimited products, premium quality designs and affordable.

-

Very unique and reliable designs.