Politique de technologie de l'information Diapositives de présentation Powerpoint IT

Les politiques et procédures informatiques établissent des lignes directrices pour l'utilisation de la technologie de l'information au sein d'une organisation. En d'autres termes, il précise les règles sous forme d'approches d'utilisation des actifs de l'entreprise. Consultez notre présentation PowerPoint sur la politique des technologies de l'information conçue par des professionnels qui explique brièvement les politiques informatiques, leur importance, les composants critiques, une liste de contrôle pour créer une politique informatique efficace, etc. Dans cette présentation PowerPoint sur la politique des technologies de l'information, nous avons couvert les différentes politiques informatiques telles que comme la politique d'accès à distance, la création et la gestion des mots de passe, l'utilisation acceptable de l'équipement, et bien d'autres. Il aborde également la sensibilisation et la formation à la sécurité, la sécurité des informations et la politique de messagerie et de chat. En outre, la présentation PPT de la politique de cybersécurité comprend la politique Apportez votre appareil qui comprend son objectif et sa portée, la liste de contrôle pour la création de BYOD et les protocoles de l'appareil. Il se concentre également sur les restrictions sur l'utilisation autorisée des appareils personnels, la confidentialité et l'accès à l'entreprise, les allocations pour le BYOD, la sécurité des appareils personnels, etc. En outre, ce modèle de politique BYOD comprend un programme de formation à la cybersécurité pour le personnel, un calendrier et une feuille de route pour développer une politique informatique. Accédez maintenant.

- Google Slides is a new FREE Presentation software from Google.

- All our content is 100% compatible with Google Slides.

- Just download our designs, and upload them to Google Slides and they will work automatically.

- Amaze your audience with SlideTeam and Google Slides.

-

Want Changes to This PPT Slide? Check out our Presentation Design Services

- WideScreen Aspect ratio is becoming a very popular format. When you download this product, the downloaded ZIP will contain this product in both standard and widescreen format.

-

- Some older products that we have may only be in standard format, but they can easily be converted to widescreen.

- To do this, please open the SlideTeam product in Powerpoint, and go to

- Design ( On the top bar) -> Page Setup -> and select "On-screen Show (16:9)” in the drop down for "Slides Sized for".

- The slide or theme will change to widescreen, and all graphics will adjust automatically. You can similarly convert our content to any other desired screen aspect ratio.

Compatible With Google Slides

Get This In WideScreen

You must be logged in to download this presentation.

Caractéristiques de ces diapositives de présentation PowerPoint :

Fournissez un PPT informatif sur divers sujets en utilisant ces diapositives de présentation Powerpoint sur la politique informatique. Cette plate-forme se concentre et met en œuvre les meilleures pratiques de l'industrie, offrant ainsi une vue d'ensemble du sujet. Composé de cinquante-neuf diapositives, conçues à l'aide de visuels et de graphiques de haute qualité, ce jeu est un package complet à utiliser et à télécharger. Toutes les diapositives proposées dans ce jeu sont sujettes à d'innombrables modifications, ce qui fait de vous un pro de la livraison et de l'éducation. Vous pouvez modifier la couleur des graphiques, de l'arrière-plan ou de toute autre chose selon vos besoins et vos exigences. Il convient à toutes les entreprises verticales en raison de sa disposition adaptable.

People who downloaded this PowerPoint presentation also viewed the following :

Contenu de cette présentation Powerpoint

Diapositive 1 : Cette diapositive présente la politique des technologies de l'information. Commencez par indiquer le nom de votre entreprise.

Diapositive 2 : Cette diapositive illustre l'ordre du jour de la présentation.

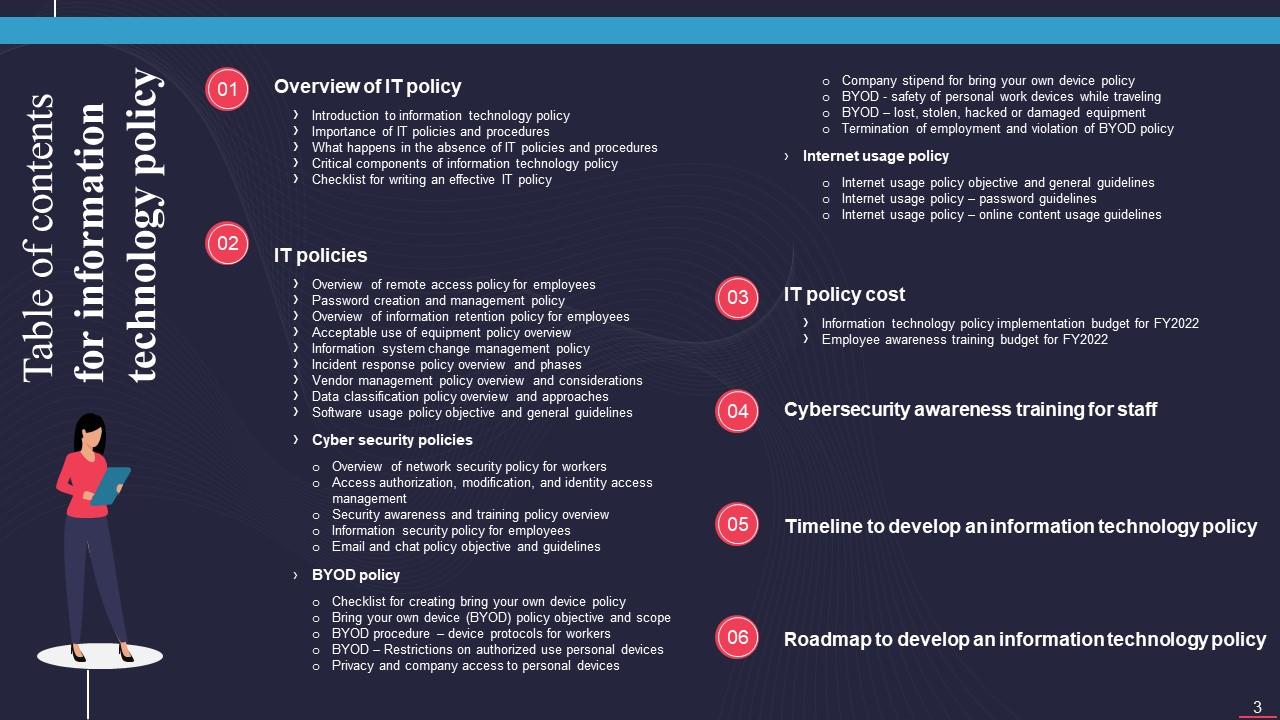

Diapositive 3 : Cette diapositive comprend la table des matières.

Diapositive 4 : Cette diapositive met en évidence le titre des sujets à traiter plus en détail.

Diapositive 5 : Cette diapositive représente l'introduction à la politique des technologies de l'information.

Diapositive 6 : Cette diapositive met en évidence l'importance des politiques et procédures informatiques.

Diapositive 7 : Cette diapositive explique les conséquences de l'absence de politiques et de procédures informatiques.

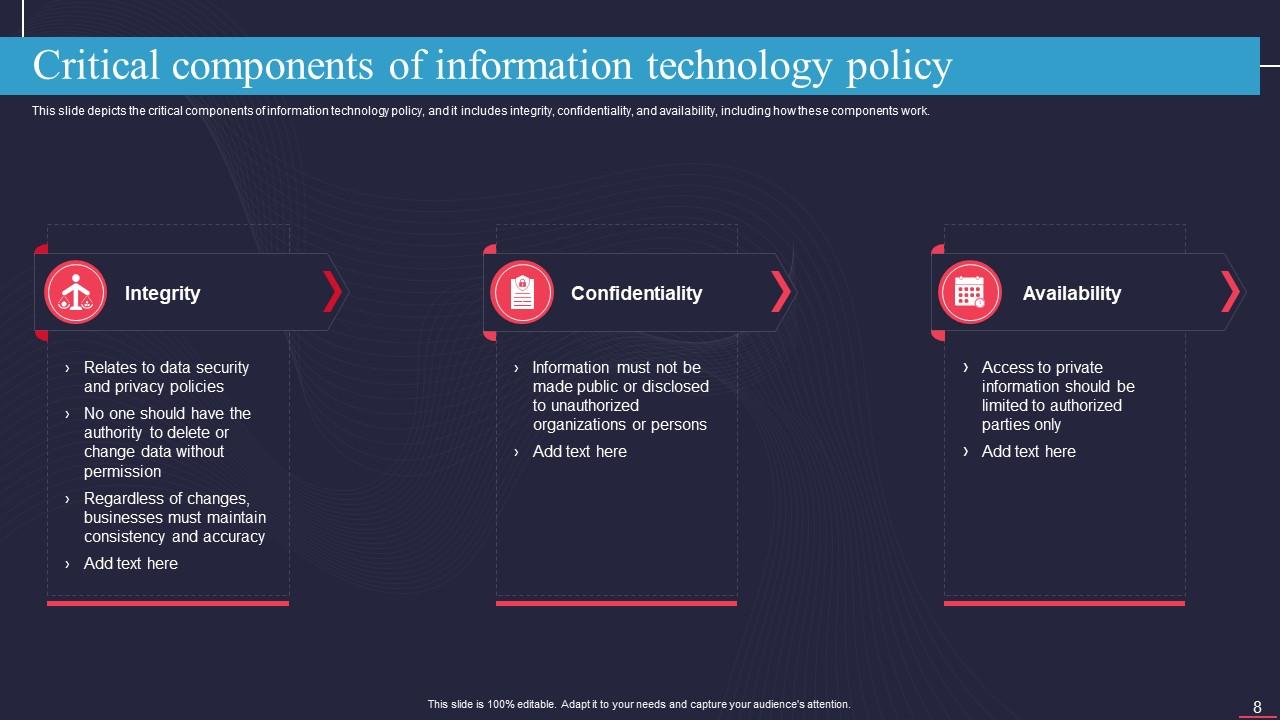

Diapositive 8 : Cette diapositive décrit les éléments critiques de la politique des technologies de l'information.

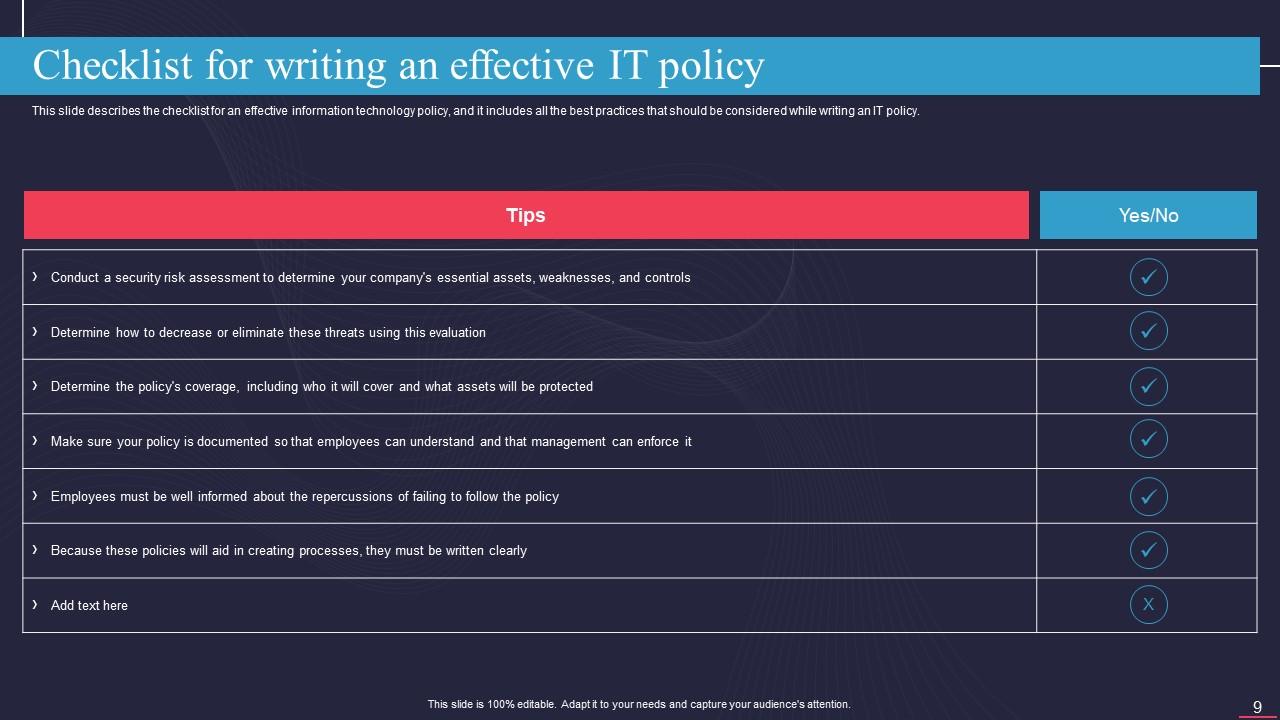

Diapositive 9 : Cette diapositive énonce la liste de contrôle pour une politique efficace des technologies de l'information.

Diapositive 10 : Cette diapositive intègre l'en-tête du contenu à traiter plus en détail.

Diapositive 11 : Cette diapositive présente la politique d'accès à distance pour se connecter au réseau de l'entreprise depuis n'importe quel autre hôte.

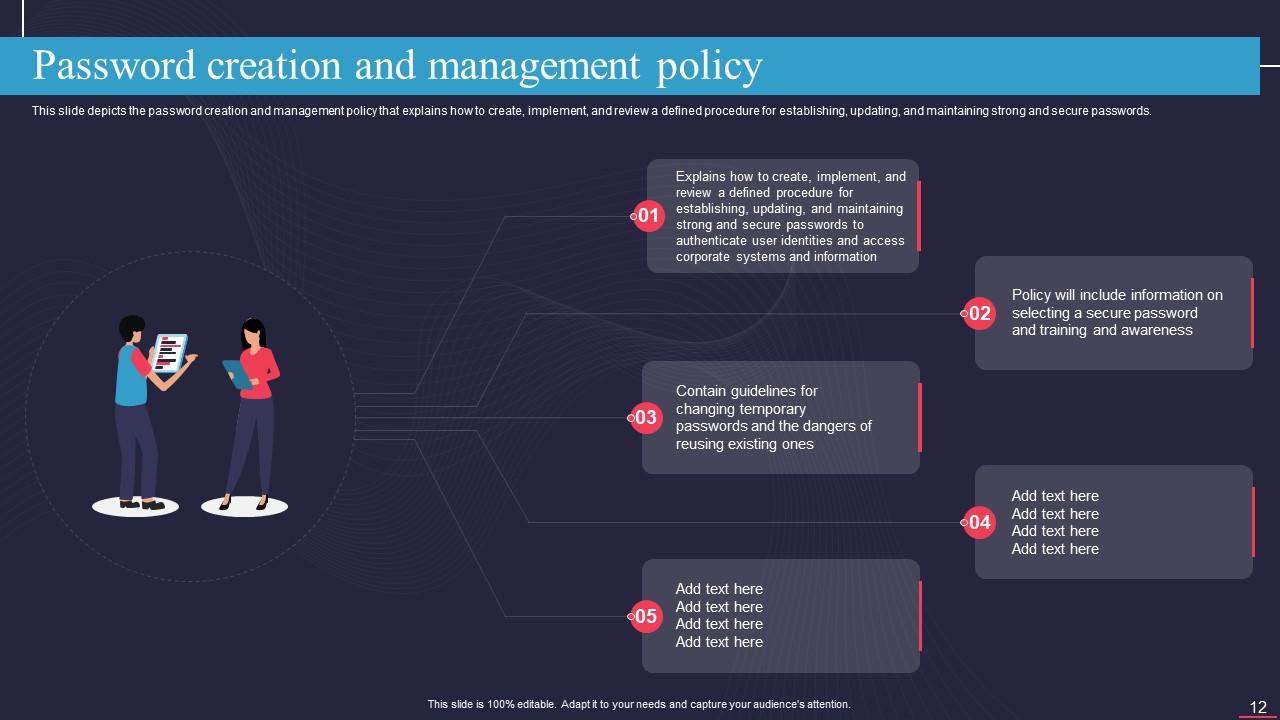

Diapositive 12 : Cette diapositive explique la politique de création et de gestion des mots de passe.

Diapositive 13 : Cette diapositive présente un aperçu de la politique de conservation des informations pour les employés.

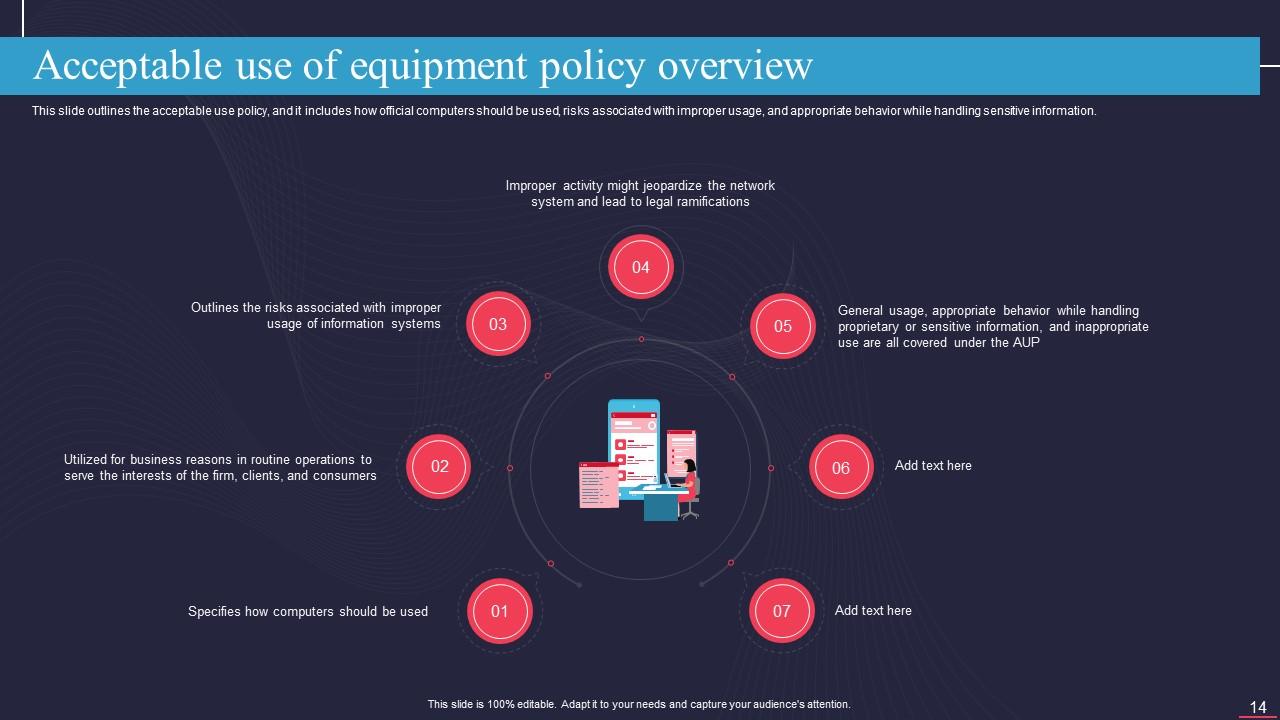

Diapositive 14 : Cette diapositive présente l'aperçu de la politique d'utilisation acceptable de l'équipement.

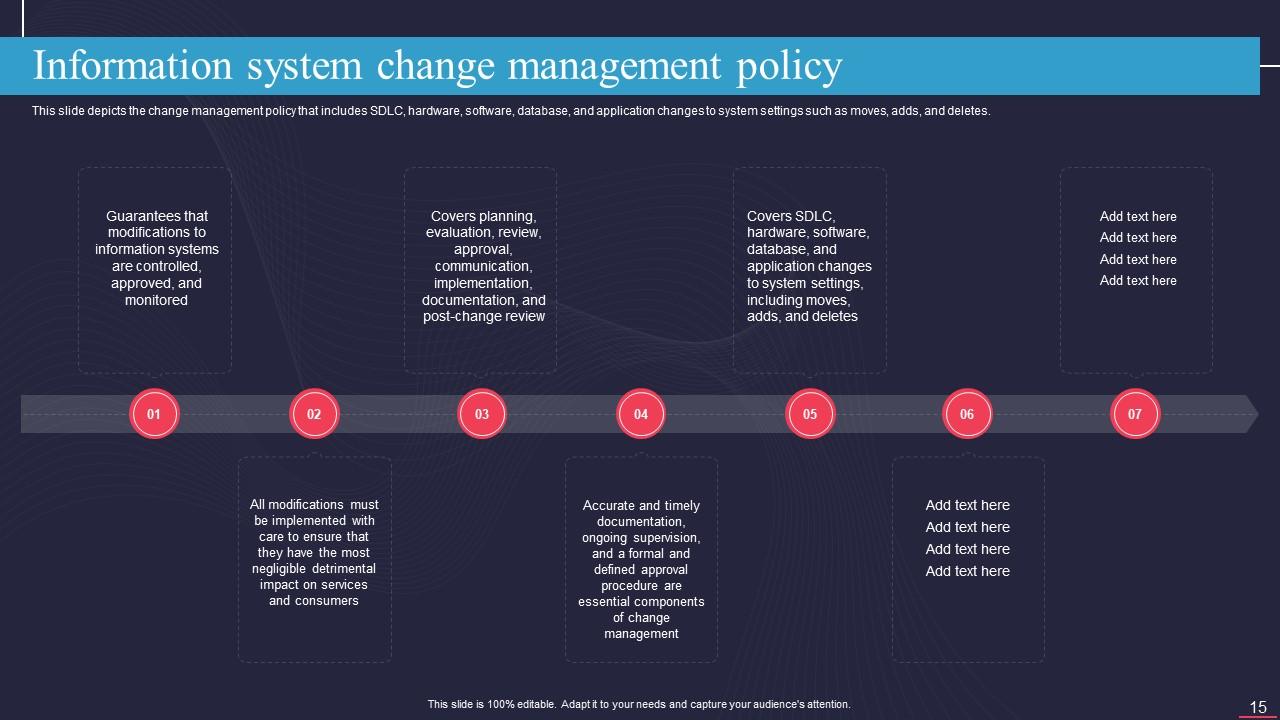

Diapositive 15 : Cette diapositive traite de la politique de conduite du changement du système d'information.

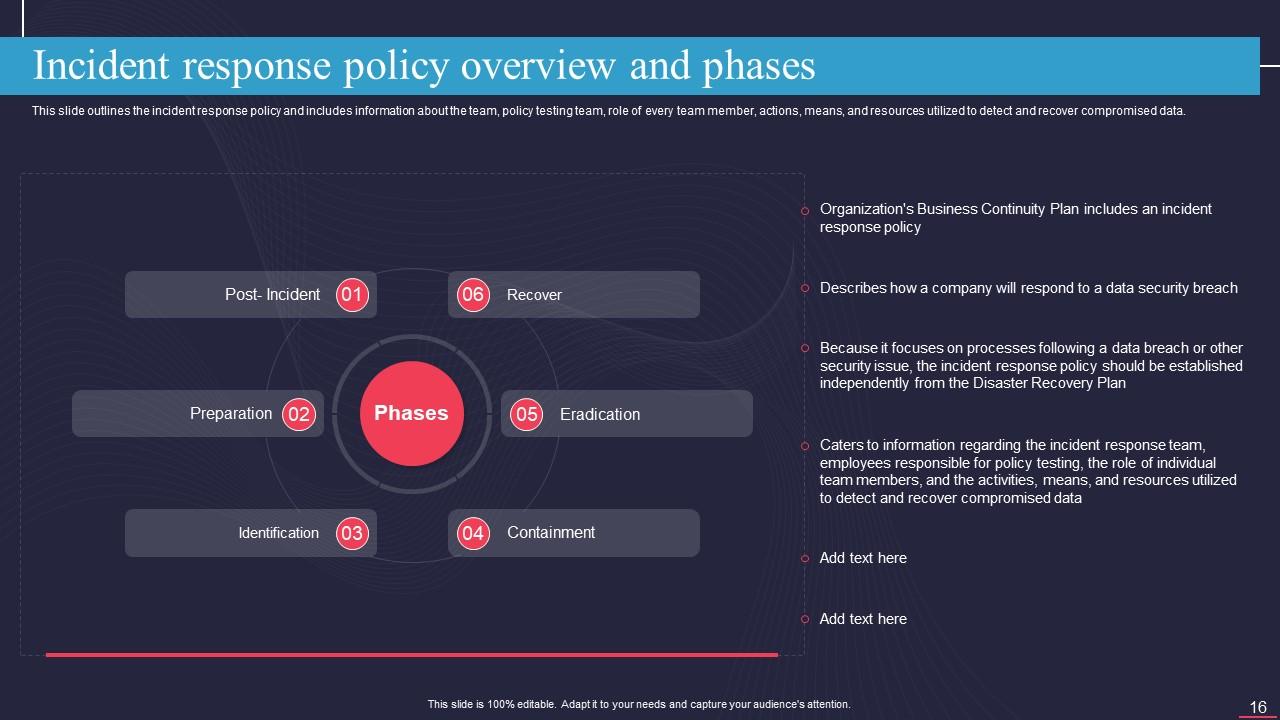

Diapositive 16 : cette diapositive présente la politique de réponse aux incidents et inclut les informations relatives à l'équipe.

Diapositive 17 : Cette diapositive présente l'aperçu de la politique et des considérations de gestion des fournisseurs.

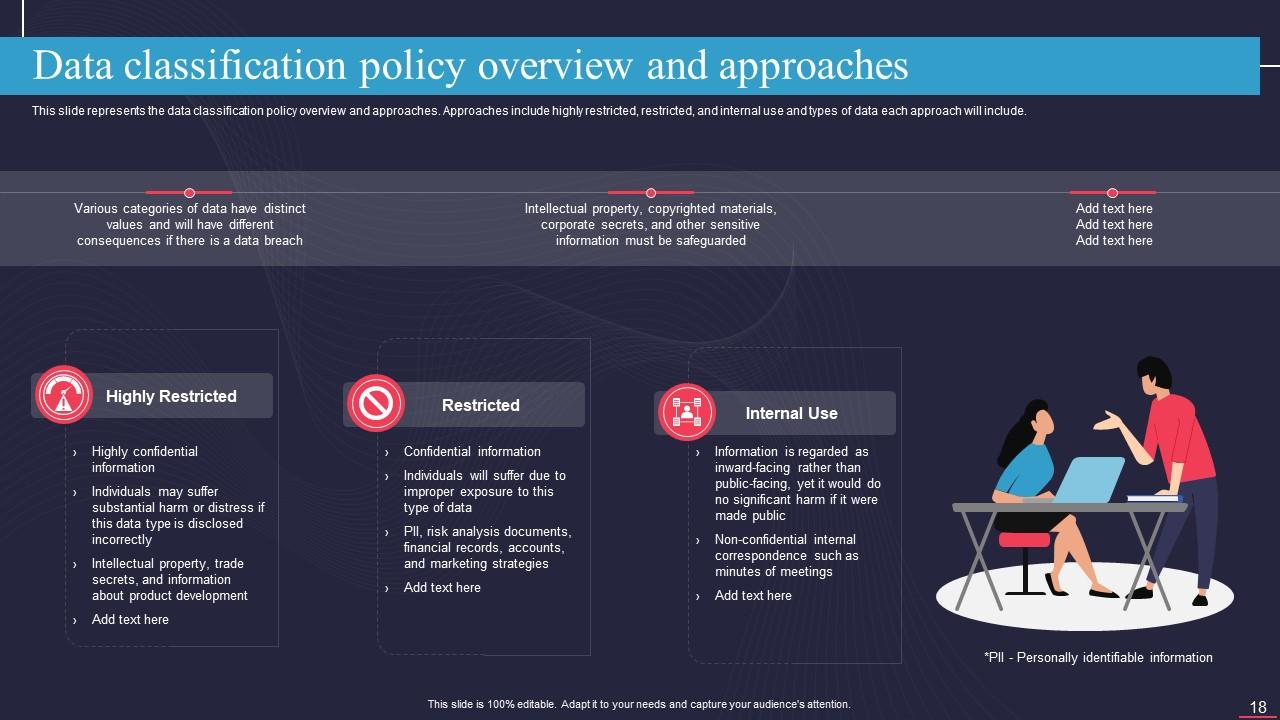

Diapositive 18 : Cette diapositive présente l'aperçu et les approches de la politique de classification des données.

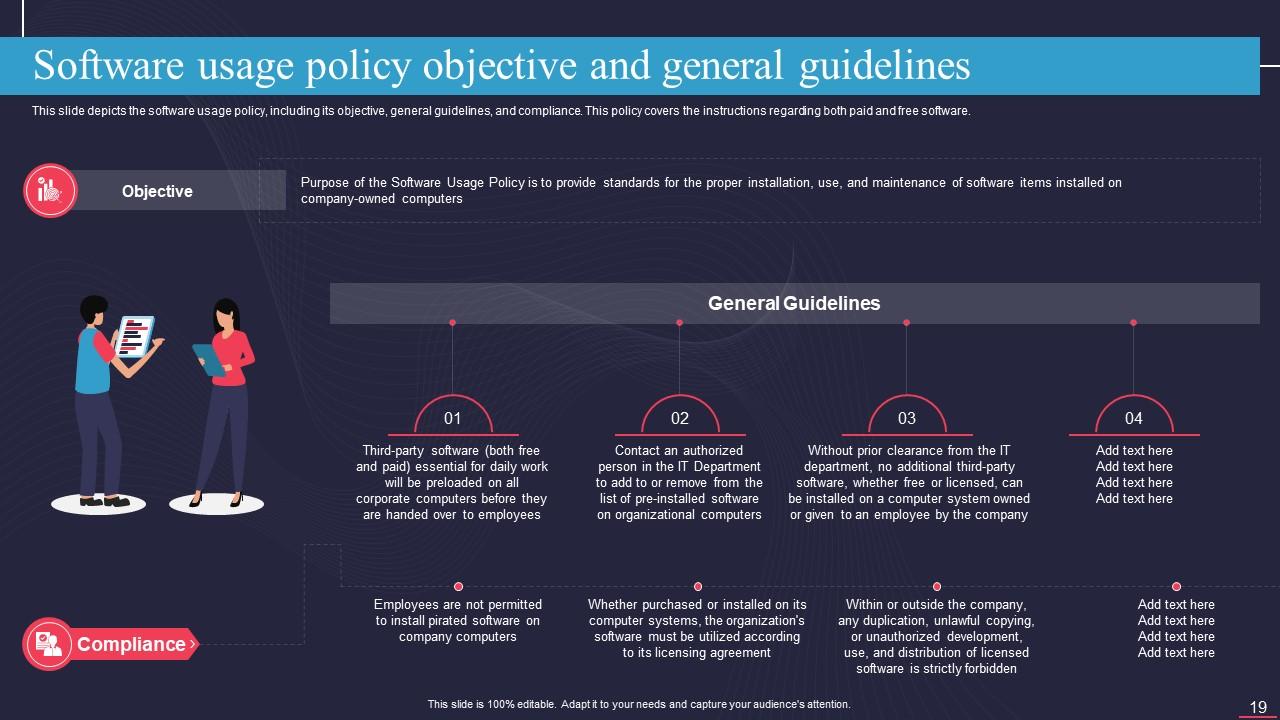

Diapositive 19 : Cette diapositive présente des informations sur l'objectif de la politique d'utilisation des logiciels et les directives générales.

Diapositive 20 : Cette diapositive contient le titre des idées à discuter plus en détail.

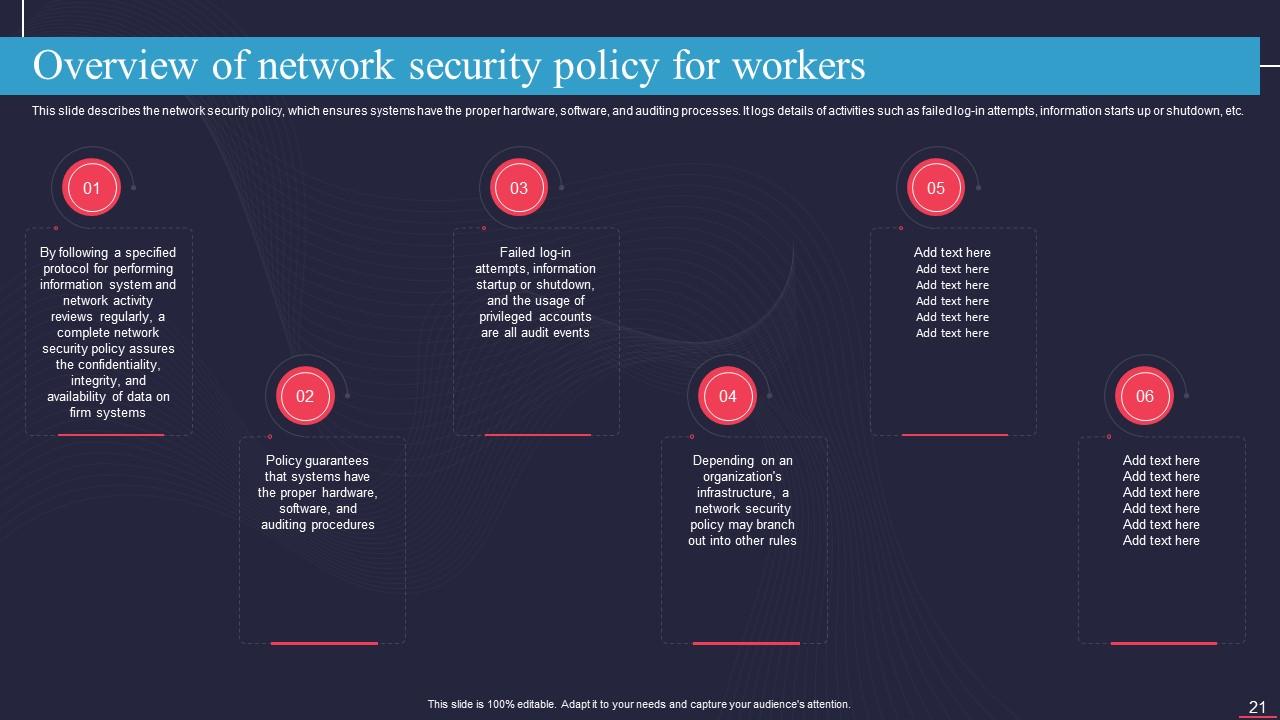

Diapositive 21 : Cette diapositive explique l'Aperçu de la politique de sécurité réseau pour les travailleurs.

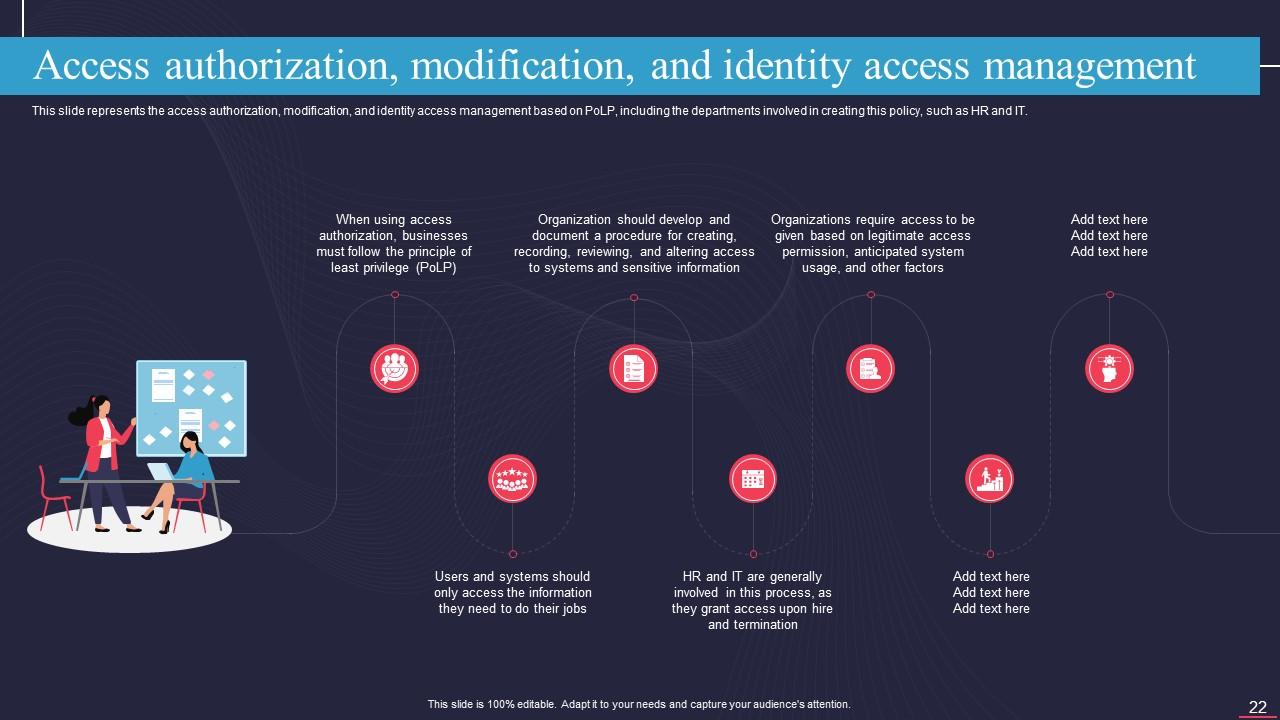

Diapositive 22 : Cette diapositive présente l'autorisation d'accès, la modification et la gestion de l'accès aux identités.

Diapositive 23 : Cette diapositive fournit des informations sur la politique de sensibilisation et de formation à la sécurité.

Diapositive 24 : Cette diapositive décrit la politique de sécurité de l'information pour les employés couvrant les sujets critiques.

Diapositive 25 : Cette diapositive représente la politique de messagerie et de chat, y compris son objectif et ses directives générales.

Diapositive 26 : Cette diapositive intègre le titre des sujets à traiter plus en détail.

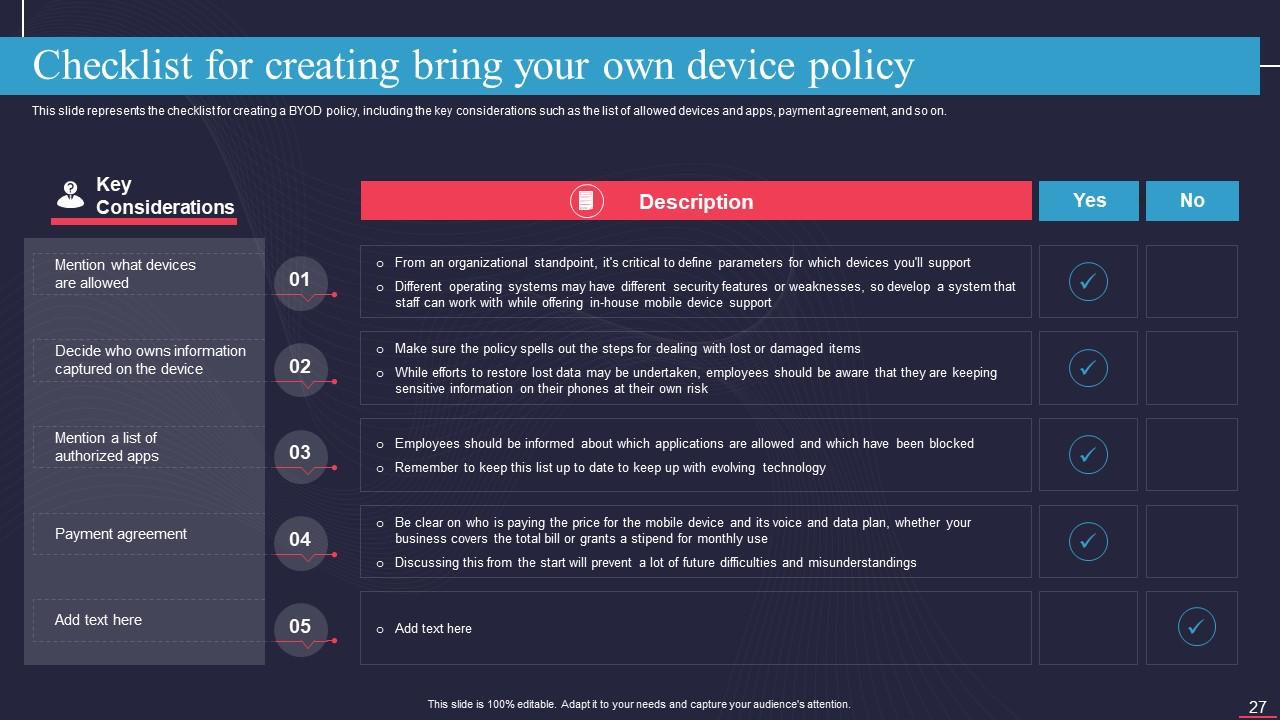

Diapositive 27 : Cette diapositive affiche la liste de contrôle pour la création de la politique d'apport de votre propre appareil de la société.

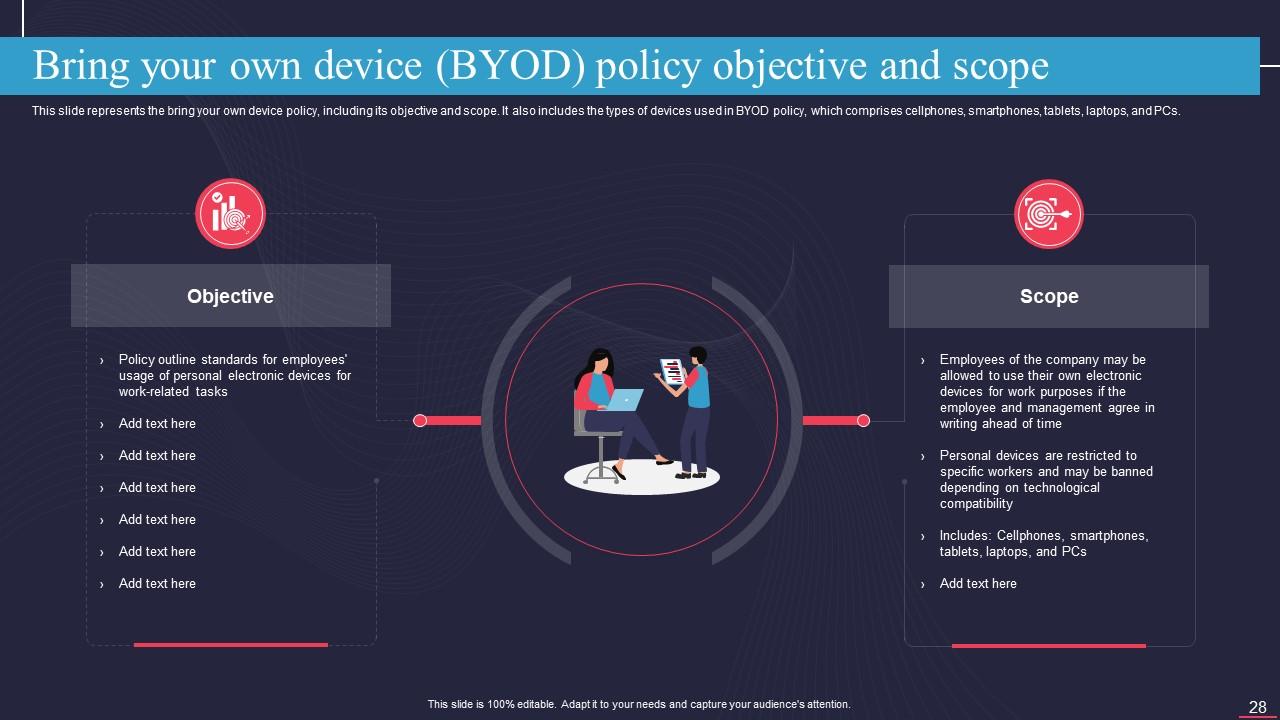

Diapositive 28 : Cette diapositive représente la politique d'apport de votre propre appareil (BYOD), y compris son objectif et sa portée.

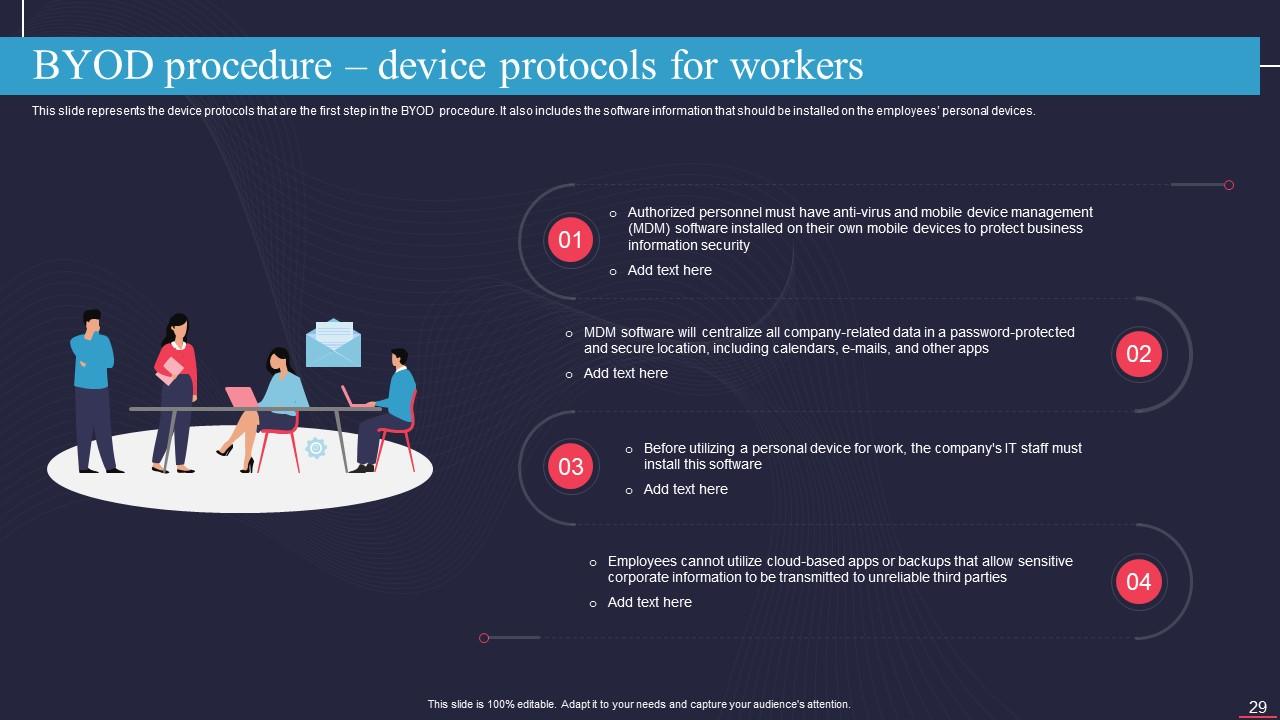

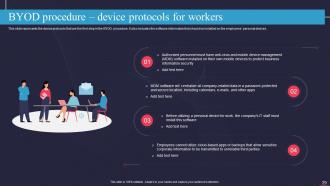

Diapositive 29 : Cette diapositive présente les protocoles des appareils pour les travailleurs dans la procédure BYOD.

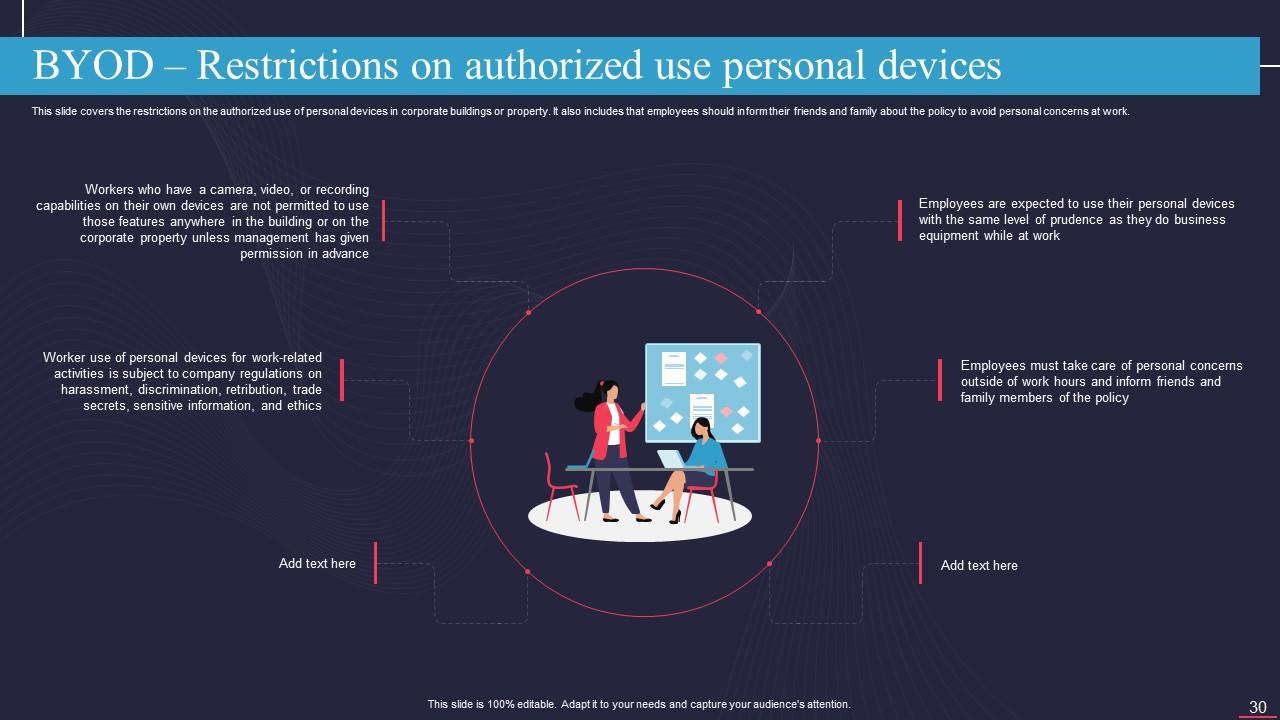

Diapositive 30 : Cette diapositive couvre les restrictions d'utilisation autorisée des appareils personnels dans les bâtiments ou les propriétés de l'entreprise.

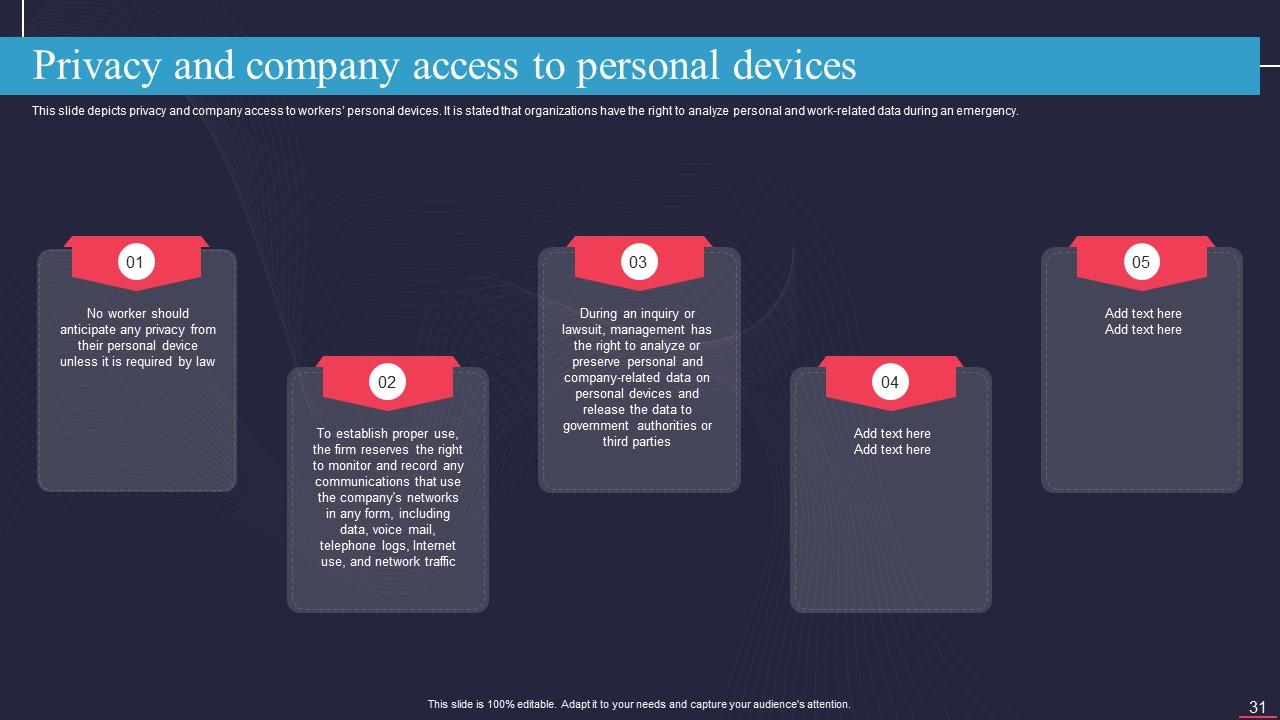

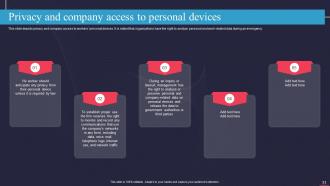

Diapositive 31 : Cette diapositive révèle la confidentialité et l'accès de l'entreprise aux appareils personnels des travailleurs.

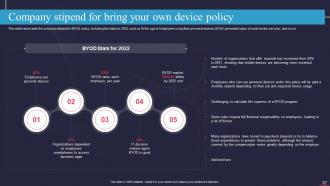

Diapositive 32 : Cette diapositive mentionne l'allocation de l'entreprise pour la politique d'apport de votre propre appareil.

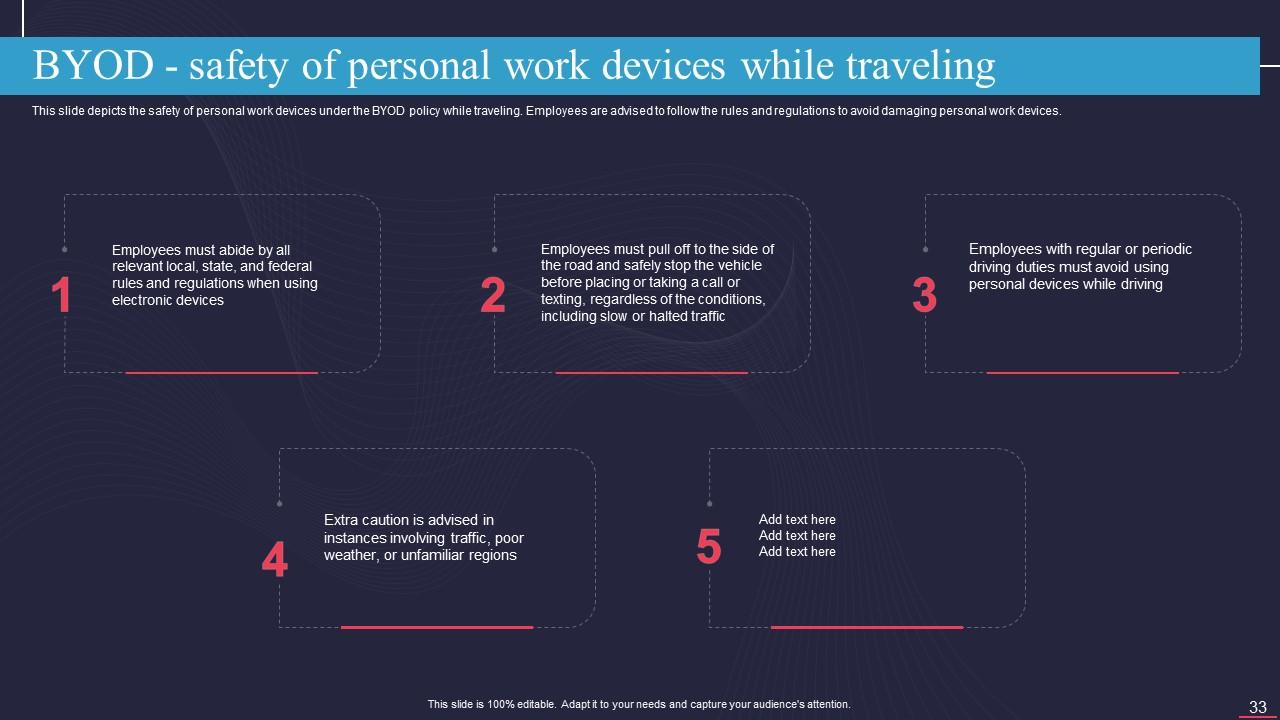

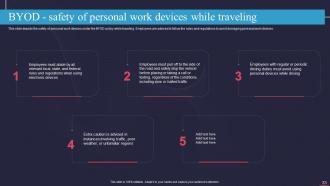

Diapositive 33 : Cette diapositive décrit la sécurité des appareils de travail personnels dans le cadre de la politique BYOD lors des déplacements.

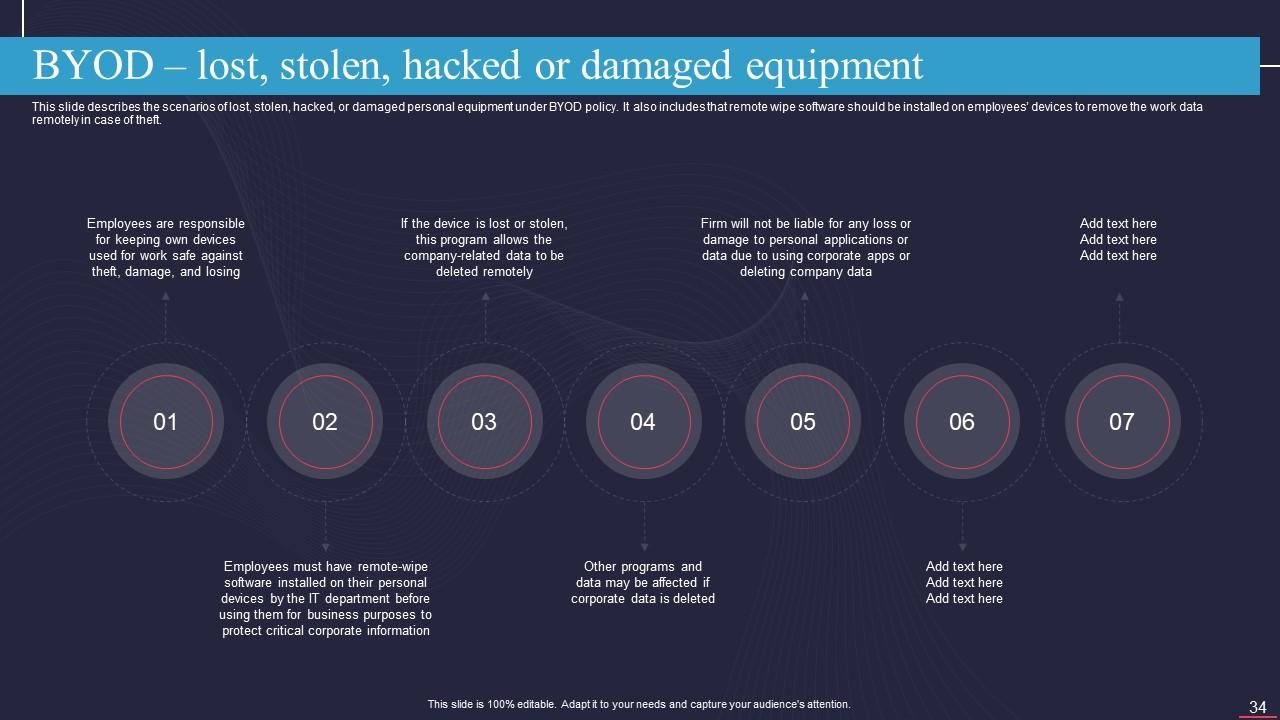

Diapositive 34 : Cette diapositive décrit les scénarios d'équipement personnel perdu, volé, piraté ou endommagé dans le cadre de la politique BYOD.

Diapositive 35 : Cette diapositive parle de la cessation d'emploi et de la violation de la politique BYOD.

Diapositive 36 : Cette diapositive explique l'en-tête des composants à discuter plus en détail.

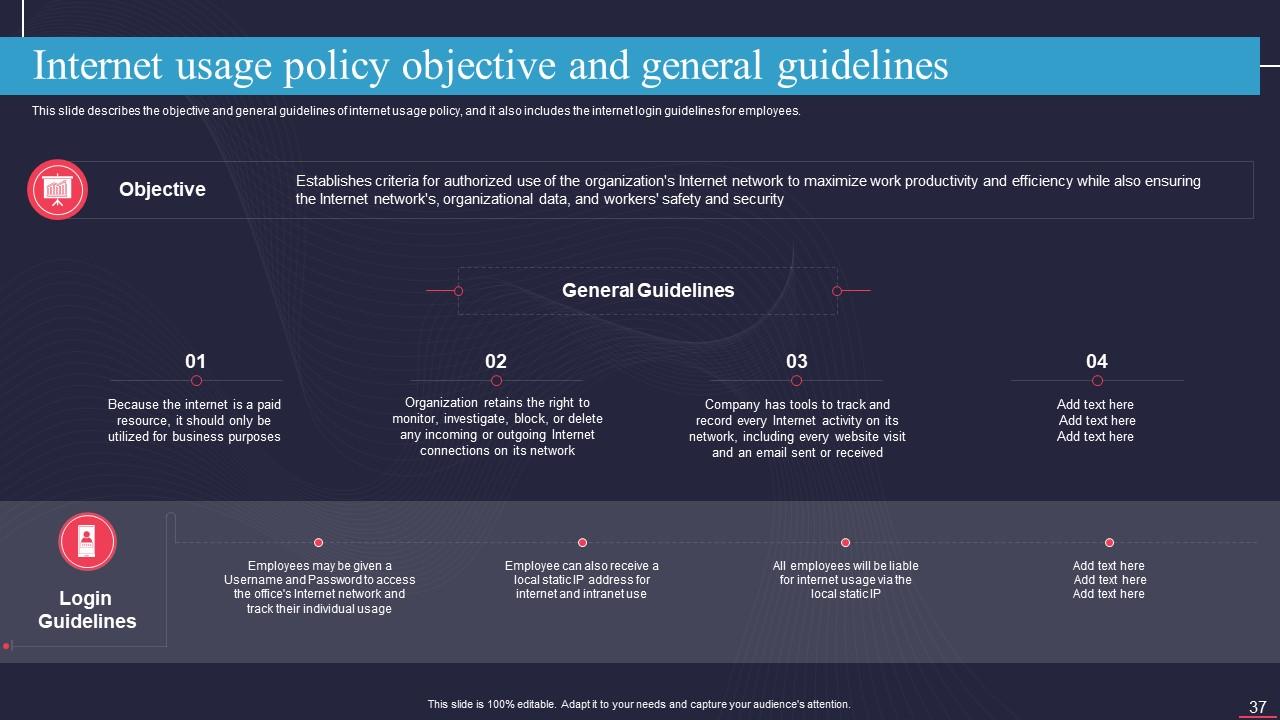

Diapositive 37 : Cette diapositive présente l'objectif et les directives générales de la politique d'utilisation d'Internet, et comprend les directives de connexion à Internet pour les employés.

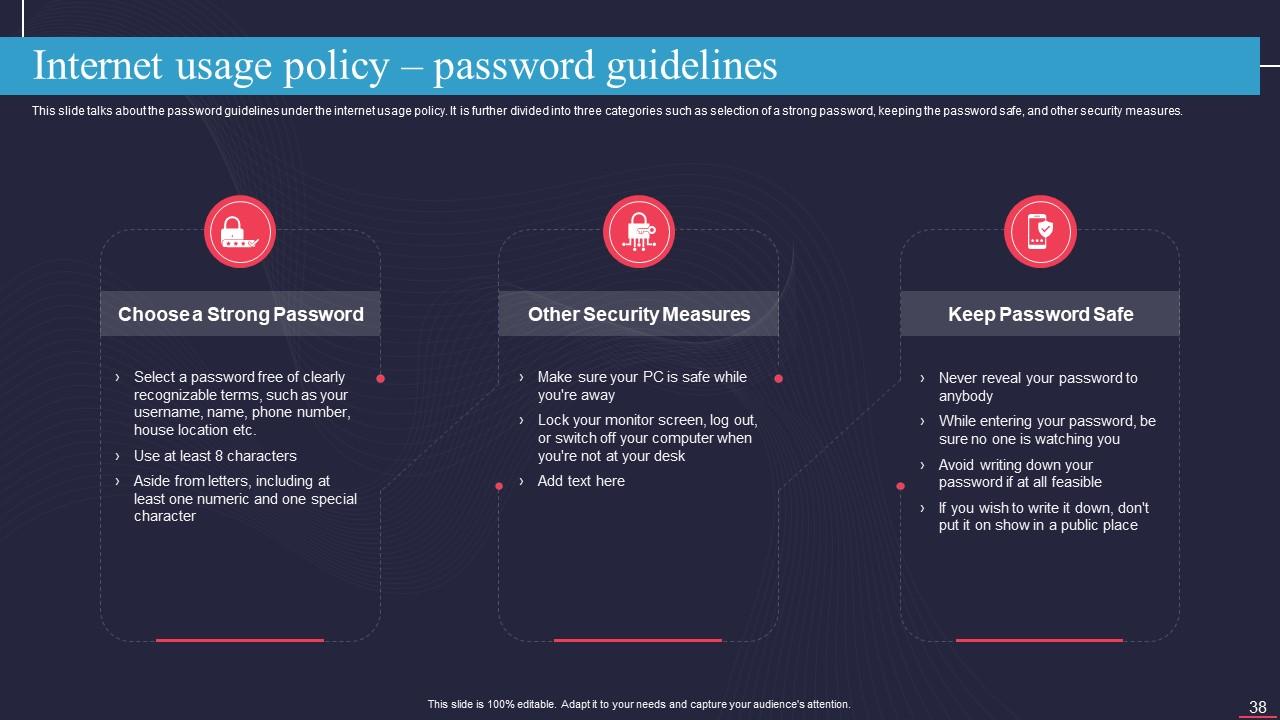

Diapositive 38 : Cette diapositive présente les directives relatives aux mots de passe dans le cadre de la politique d'utilisation d'Internet.

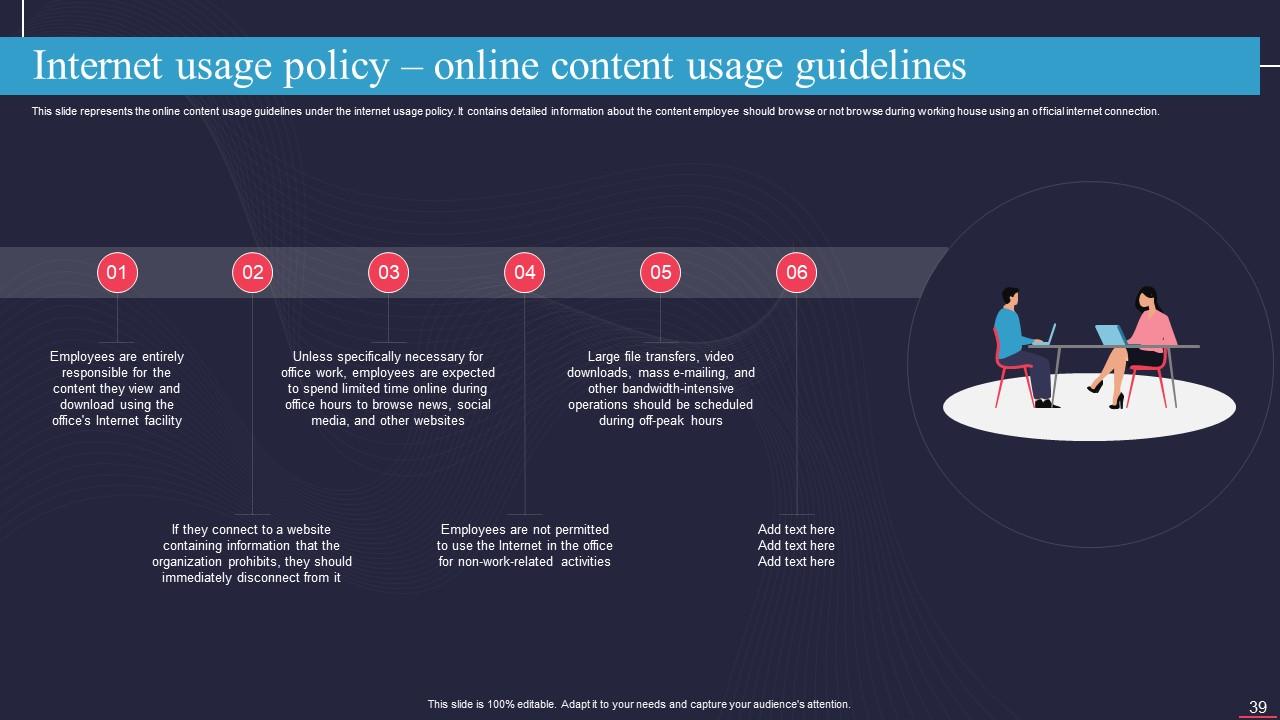

Diapositive 39 : Cette diapositive intègre les directives d'utilisation du contenu en ligne dans le cadre de la politique d'utilisation d'Internet.

Diapositive 40 : Cette diapositive comprend le titre des sujets à traiter plus en détail.

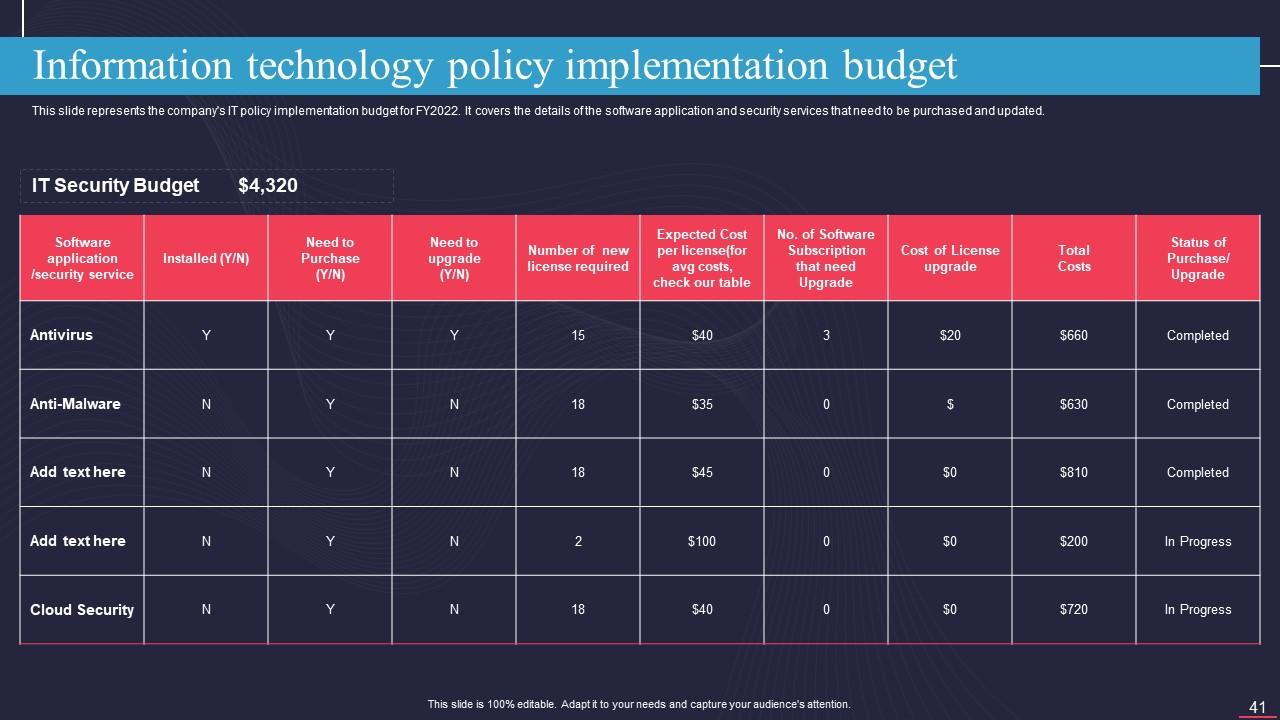

Diapositive 41 : Cette diapositive représente le budget de mise en œuvre de la politique informatique de l'entreprise pour l'exercice 2022.

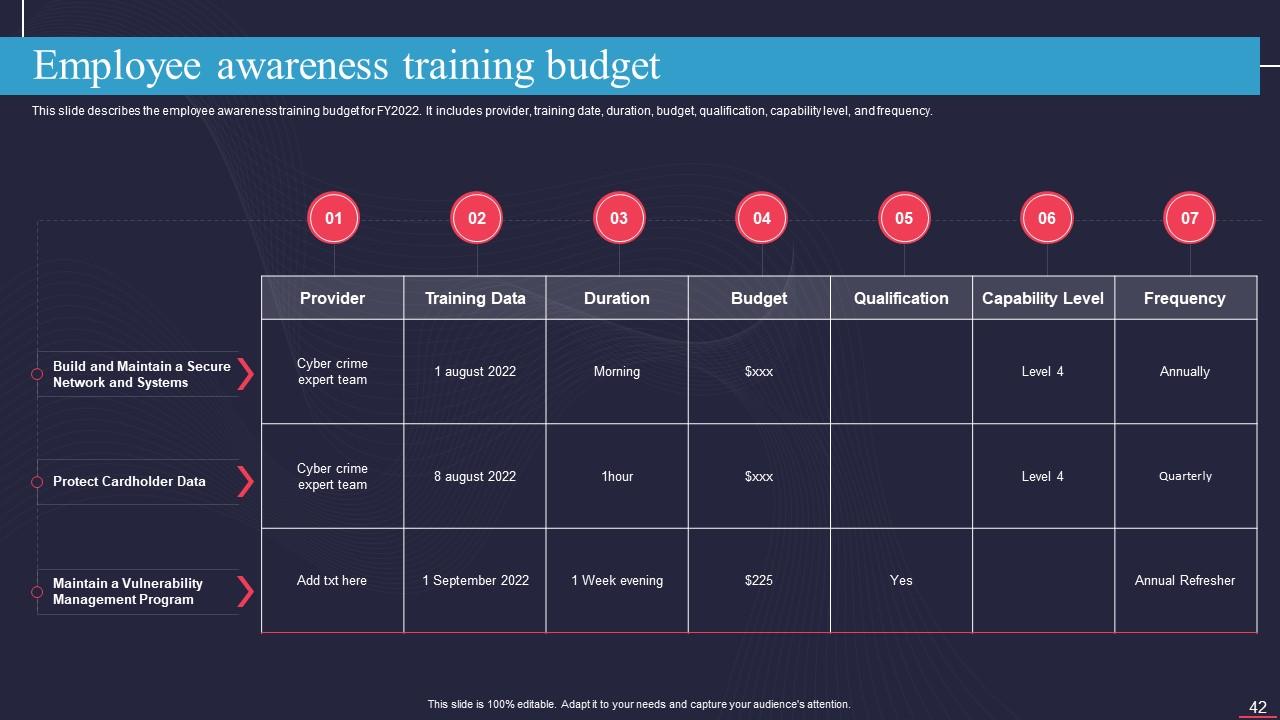

Diapositive 42 : Cette diapositive décrit le budget de la formation de sensibilisation des employés pour l'exercice 2022, y compris le fournisseur, la durée, le budget, etc.

Diapositive 43 : Cette diapositive met en évidence l'en-tête des sujets à couvrir dans le modèle à venir.

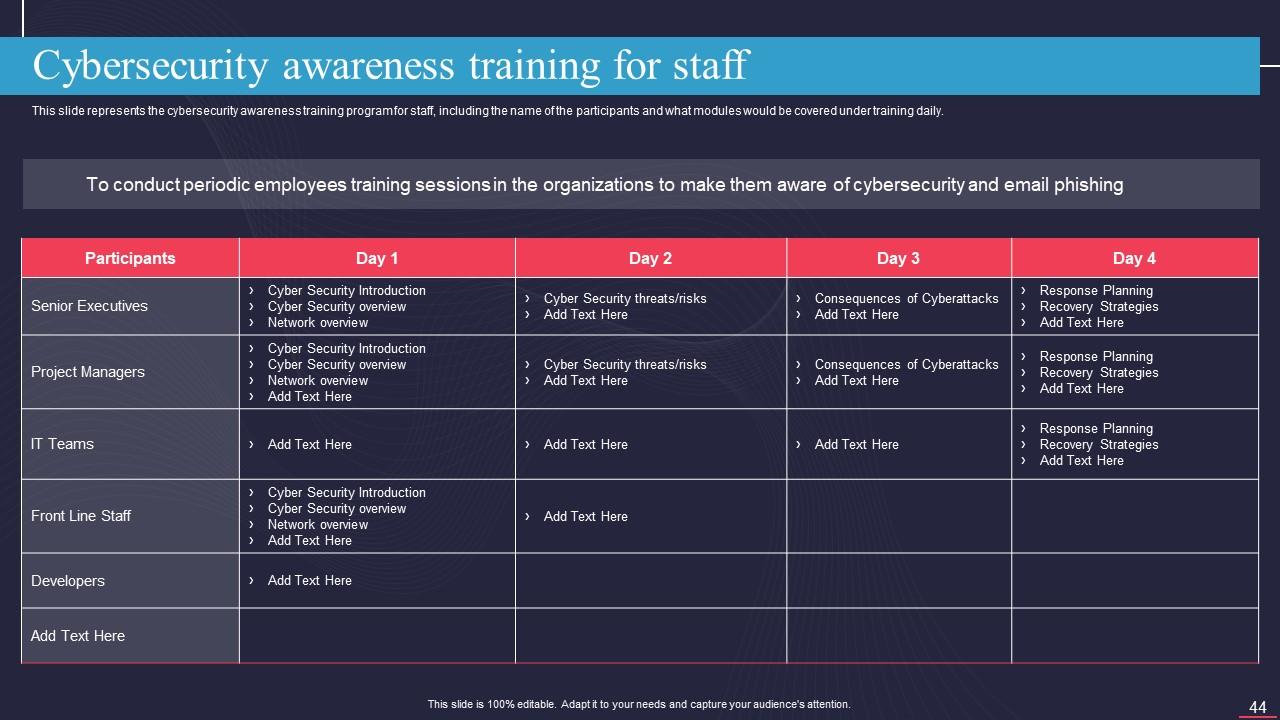

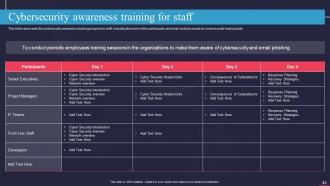

Diapositive 44 : Cette diapositive présente le programme de formation de sensibilisation à la cybersécurité pour le personnel.

Diapositive 45 : Cette diapositive révèle l'en-tête des sujets à traiter plus en détail.

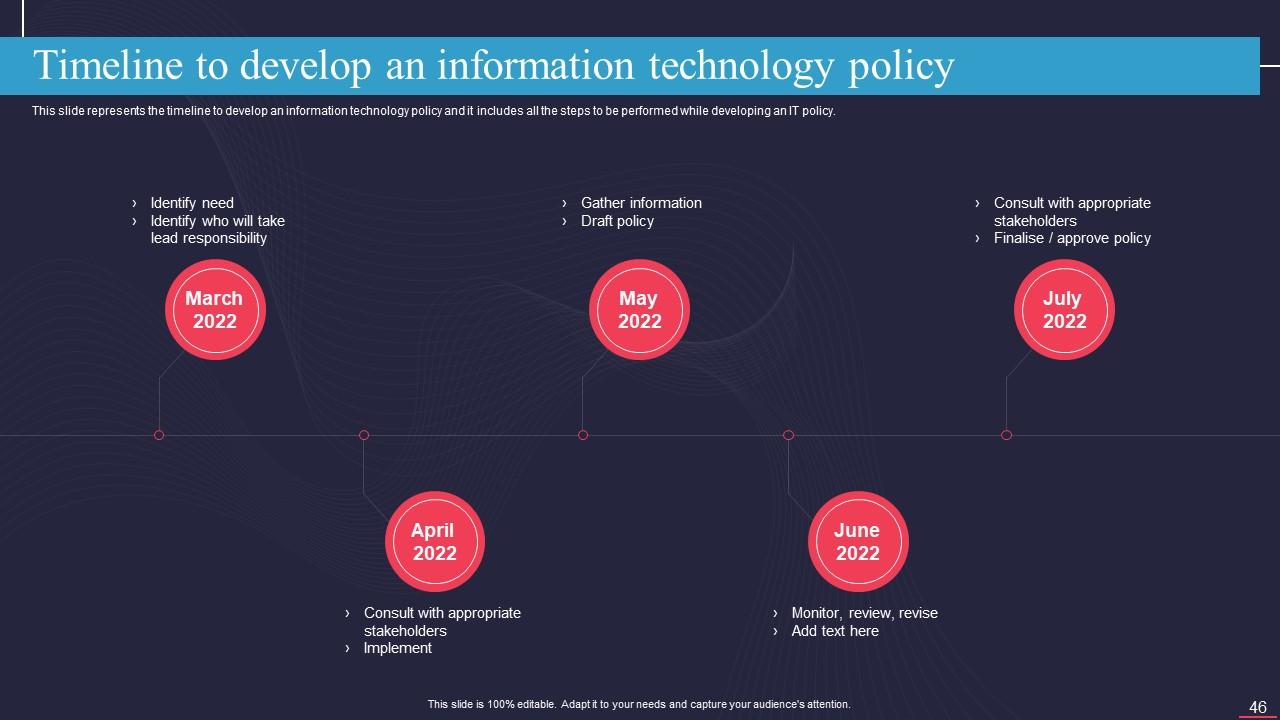

Diapositive 46 : Cette diapositive présente le calendrier d'élaboration d'une politique sur les technologies de l'information.

Diapositive 47 : Cette diapositive fournit des informations sur le titre des sujets à traiter plus en détail.

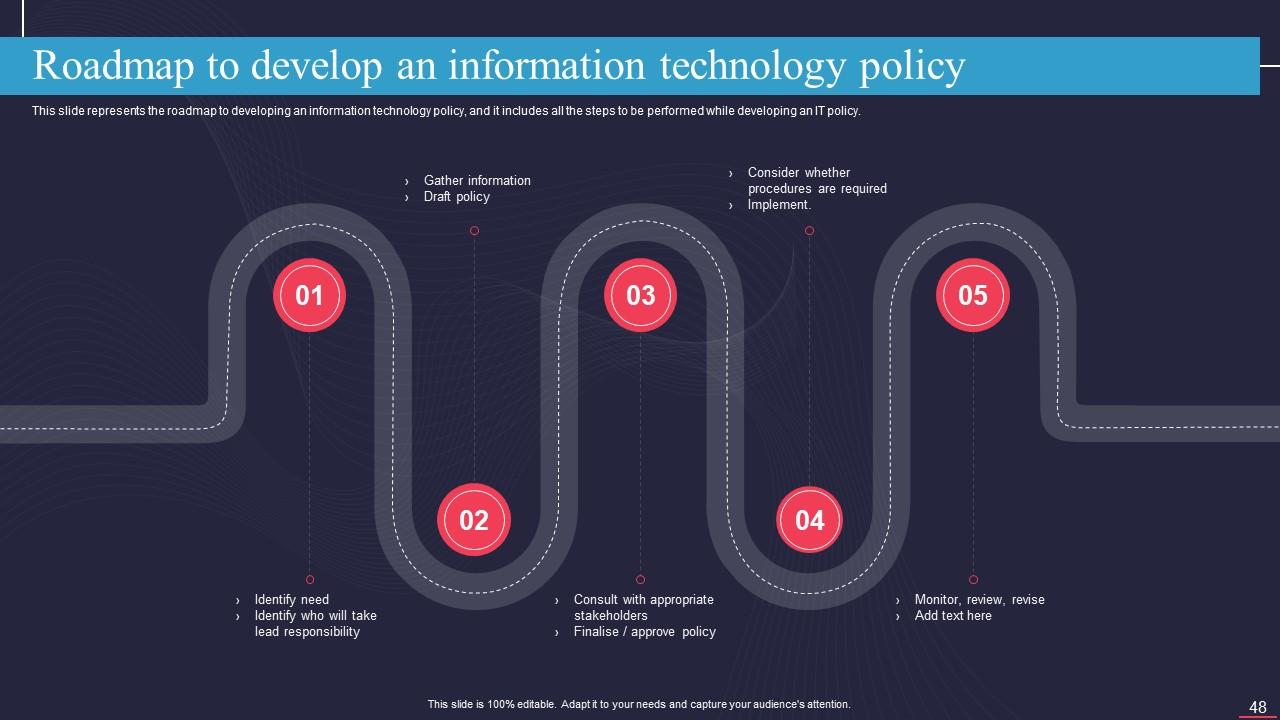

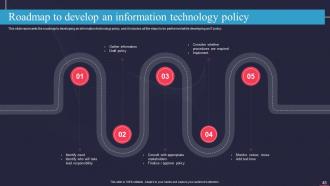

Diapositive 48 : Cette diapositive illustre la feuille de route pour élaborer une politique des technologies de l'information, et elle comprend les étapes à suivre pour celle-ci.

Diapositive 49 : Il s'agit de la diapositive des icônes pour la politique des technologies de l'information révélant toutes les icônes utilisées dans le plan.

Diapositive 50 : Cette diapositive présente des informations supplémentaires relatives à l'entreprise.

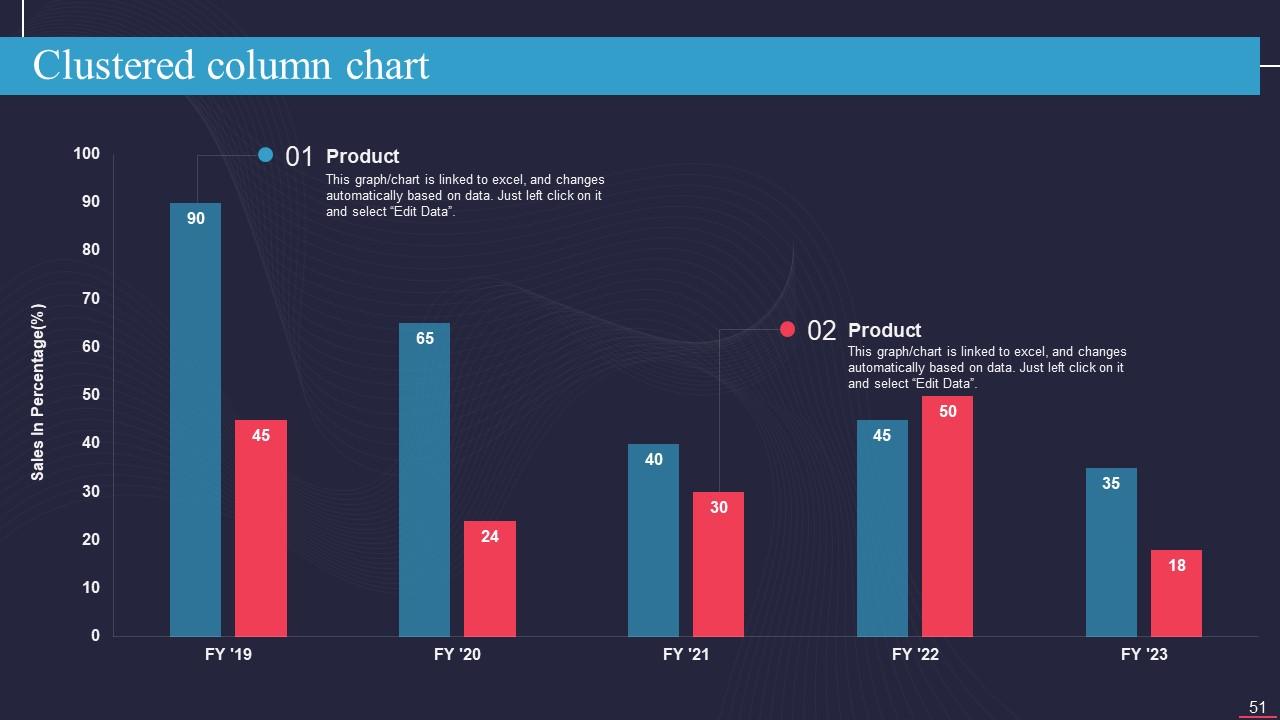

Diapositive 51 : Cette diapositive explique le graphique à colonnes groupées à des fins de comparaison.

Diapositive 52 : Cette diapositive comprend les post-it pour les rappels et les échéances.

Diapositive 53 : Voici la diapositive Notre objectif. Énumérez ici les objectifs de votre organisation.

Diapositive 54 : Il s'agit de la diapositive Puzzle avec des images associées.

Diapositive 55 : Il s'agit de la diapositive À propos de nous pour décrire les informations relatives à la société.

Diapositive 56 : Cette diapositive est utilisée pour la comparaison.

Diapositive 57 : Cette diapositive présente l'analyse SWOT.

Diapositive 58 : Cette diapositive représente le diagramme circulaire des informations pertinentes sur l'Organisation.

Diapositive 59 : Ceci est la diapositive de remerciement pour la reconnaissance.

Politique des technologies de l'information Diapositives de présentation PowerPoint avec les 64 diapositives :

Utilisez nos diapositives de présentation Powerpoint sur la politique informatique des technologies de l'information pour vous aider efficacement à gagner un temps précieux. Ils sont prêts à l'emploi pour s'adapter à n'importe quelle structure de présentation.

FAQs

IT policies and procedures are crucial as they define the rules, regulations, and guidelines that employees must follow while using IT infrastructure. These policies help organizations maintain security, ensure compliance with regulations, and prevent legal or financial repercussions.

Not having IT policies and procedures in place can lead to security breaches, data loss, regulatory violations, and damage to the reputation of the company. In addition, it can result in legal or financial repercussions that can affect the organization's growth.

The critical components of an information technology policy include a remote access policy, password creation, and management policy, information retention policy, acceptable use of equipment policy, information system change management policy, incident response policy, vendor management policy, data classification policy, software usage policy, network security policy, and email and chat policy.

A bring-your-own-device (BYOD) policy outlines the rules and regulations governing the use of personal devices by employees to access the organization's IT infrastructure. The policy aims to ensure security and protect sensitive information from unauthorized access.

The purpose of the internet usage policy is to define the guidelines and regulations that employees must follow while using the internet for work-related purposes. The policy aims to ensure security, prevent data loss, and regulate access to certain types of content. It also helps to prevent legal or financial repercussions due to misuse of internet resources.

-

Easily Understandable slides.

-

Templates are beautiful and easy to use. An amateur can also create a presentation using these slides. It is amazing.