Informationstechnologie-Richtlinien IT-Powerpoint-Präsentationsfolien

IT-Richtlinien und -Verfahren legen Richtlinien für die Verwendung von Informationstechnologie innerhalb einer Organisation fest. Mit anderen Worten, es skizziert die Regeln in Form von Ansätzen für die Verwendung von Unternehmensvermögen. Sehen Sie sich unsere professionell gestaltete PowerPoint-Präsentation zur Informationstechnologie-Richtlinie an, die IT-Richtlinien, ihre Bedeutung, kritische Komponenten, eine Checkliste zum Erstellen einer effektiven IT-Richtlinie usw. kurz erläutert B. Richtlinien für den Fernzugriff, Passworterstellung und -verwaltung, akzeptable Nutzung von Geräten und vieles mehr. Es spricht auch über Sicherheitsbewusstsein und Schulungen, Informationssicherheit sowie E-Mail- und Chat-Richtlinien. Außerdem enthält die PPT-Präsentation der Cyber-Sicherheitsrichtlinie die „Bring Your Device“-Richtlinie, die ihr Ziel und ihren Umfang, eine Checkliste für die Erstellung von BYOD und Geräteprotokolle umfasst. Es konzentriert sich auch auf Einschränkungen bei der autorisierten Nutzung persönlicher Geräte, Datenschutz und Unternehmenszugriff, Stipendien für BYOD, die Sicherheit persönlicher Geräte und so weiter. Darüber hinaus umfasst diese BYOD-Richtlinienvorlage ein Schulungsprogramm zur Cybersicherheit für Mitarbeiter, einen Zeitplan und eine Roadmap zur Entwicklung einer IT-Richtlinie. Jetzt zugreifen.

- Google Slides is a new FREE Presentation software from Google.

- All our content is 100% compatible with Google Slides.

- Just download our designs, and upload them to Google Slides and they will work automatically.

- Amaze your audience with SlideTeam and Google Slides.

-

Want Changes to This PPT Slide? Check out our Presentation Design Services

- WideScreen Aspect ratio is becoming a very popular format. When you download this product, the downloaded ZIP will contain this product in both standard and widescreen format.

-

- Some older products that we have may only be in standard format, but they can easily be converted to widescreen.

- To do this, please open the SlideTeam product in Powerpoint, and go to

- Design ( On the top bar) -> Page Setup -> and select "On-screen Show (16:9)” in the drop down for "Slides Sized for".

- The slide or theme will change to widescreen, and all graphics will adjust automatically. You can similarly convert our content to any other desired screen aspect ratio.

Compatible With Google Slides

Get This In WideScreen

You must be logged in to download this presentation.

Merkmale dieser PowerPoint-Präsentationsfolien :

Stellen Sie eine informative PPT zu verschiedenen Themen bereit, indem Sie diese Informationstechnologie-Richtlinien-IT-Powerpoint-Präsentationsfolien verwenden. Dieses Deck fokussiert und implementiert bewährte Branchenpraktiken und bietet so einen Überblick über das Thema aus der Vogelperspektive. Umfasst von neunundfünfzig Folien, die mit hochwertigen Bildern und Grafiken gestaltet wurden, ist dieses Deck ein komplettes Paket zum Verwenden und Herunterladen. Alle Folien, die in diesem Deck angeboten werden, unterliegen unzähligen Änderungen und machen Sie so zu einem Profi im Liefern und Erziehen. Sie können die Farbe der Grafiken, des Hintergrunds oder alles andere nach Ihren Bedürfnissen und Anforderungen ändern. Aufgrund seines anpassungsfähigen Layouts eignet es sich für jede Branche.

People who downloaded this PowerPoint presentation also viewed the following :

Inhalt dieser Powerpoint-Präsentation

Folie 1 : Diese Folie stellt die Informationstechnologiepolitik vor. Beginnen Sie mit der Angabe Ihres Firmennamens.

Folie 2 : Diese Folie zeigt die Agenda der Präsentation.

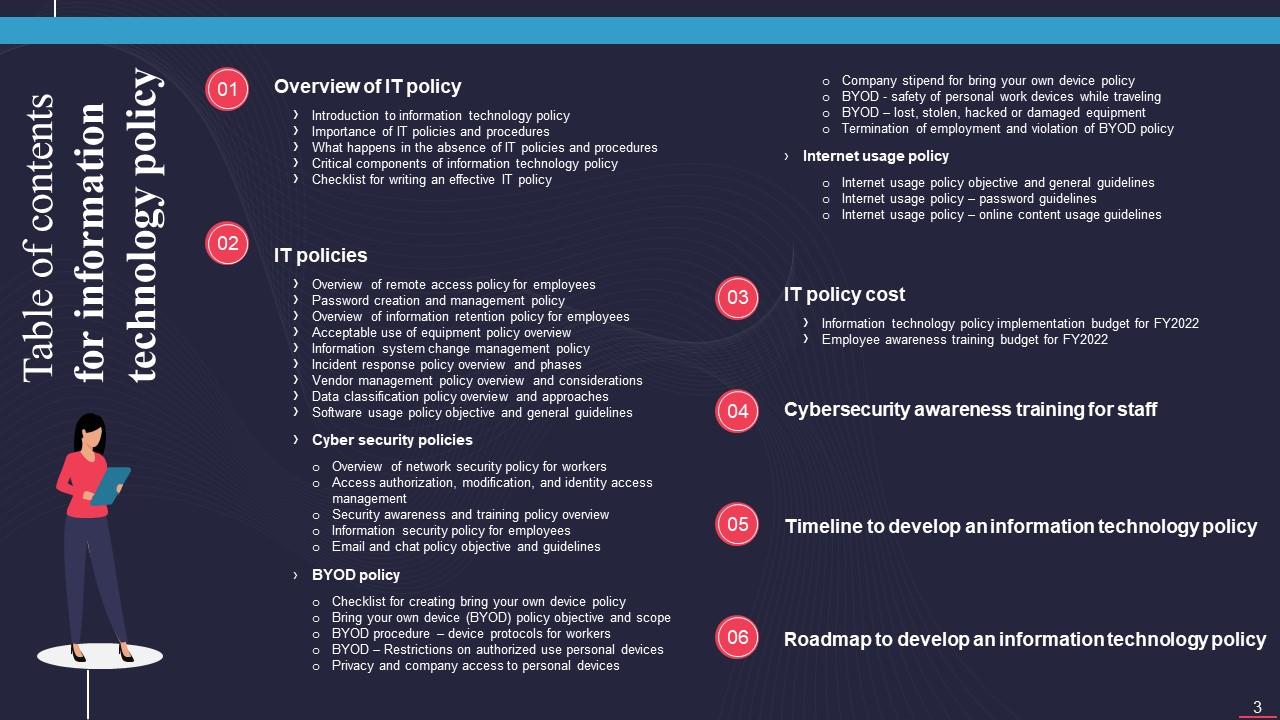

Folie 3 : Diese Folie enthält das Inhaltsverzeichnis.

Folie 4 : Diese Folie hebt den Titel für die weiter zu behandelnden Themen hervor.

Folie 5 : Diese Folie stellt die Einführung in die Politik der Informationstechnologie dar.

Folie 6 : Diese Folie hebt die Bedeutung von IT-Richtlinien und -Verfahren hervor.

Folie 7 : Diese Folie erläutert die Folgen des Fehlens von IT-Richtlinien und -Verfahren.

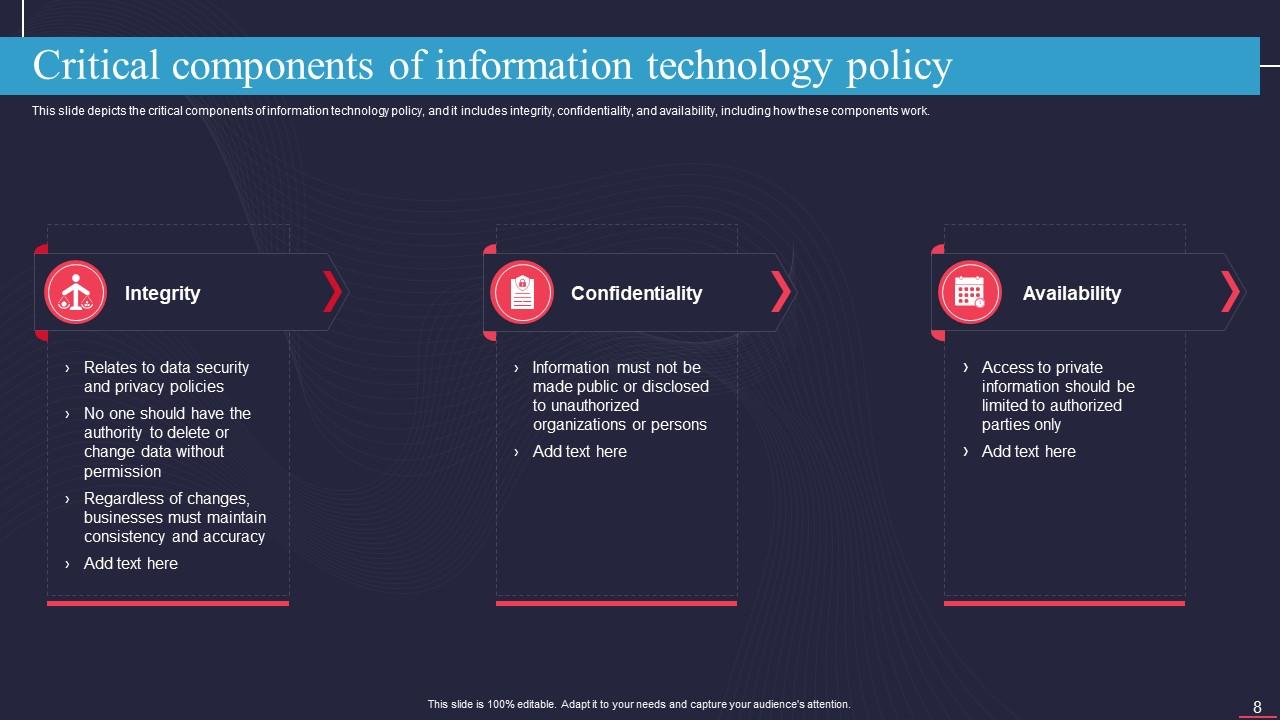

Folie 8 : Diese Folie zeigt die kritischen Komponenten der IT-Politik.

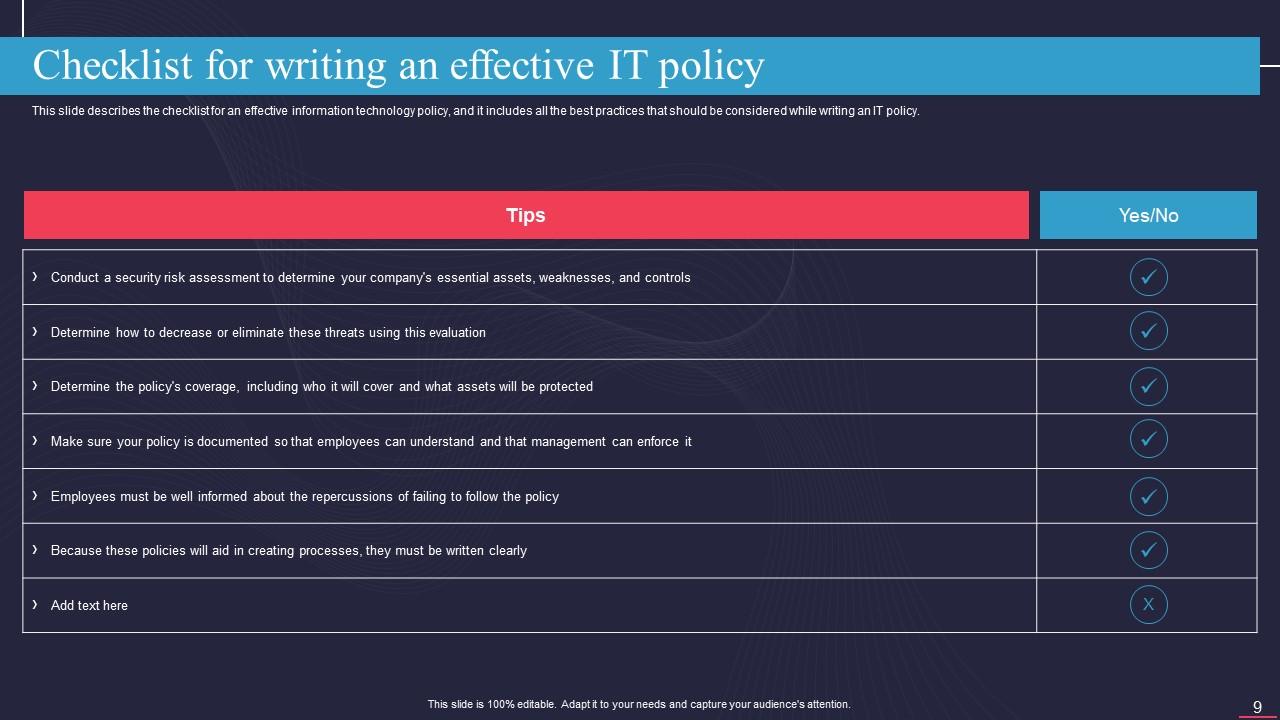

Folie 9 : Diese Folie enthält die Checkliste für eine effektive Informationstechnologie-Politik.

Folie 10 : Diese Folie enthält die Überschrift für die weiter zu behandelnden Inhalte.

Folie 11 : Diese Folie stellt die Fernzugriffsrichtlinie dar, um von jedem anderen Host aus eine Verbindung zum Unternehmensnetzwerk herzustellen.

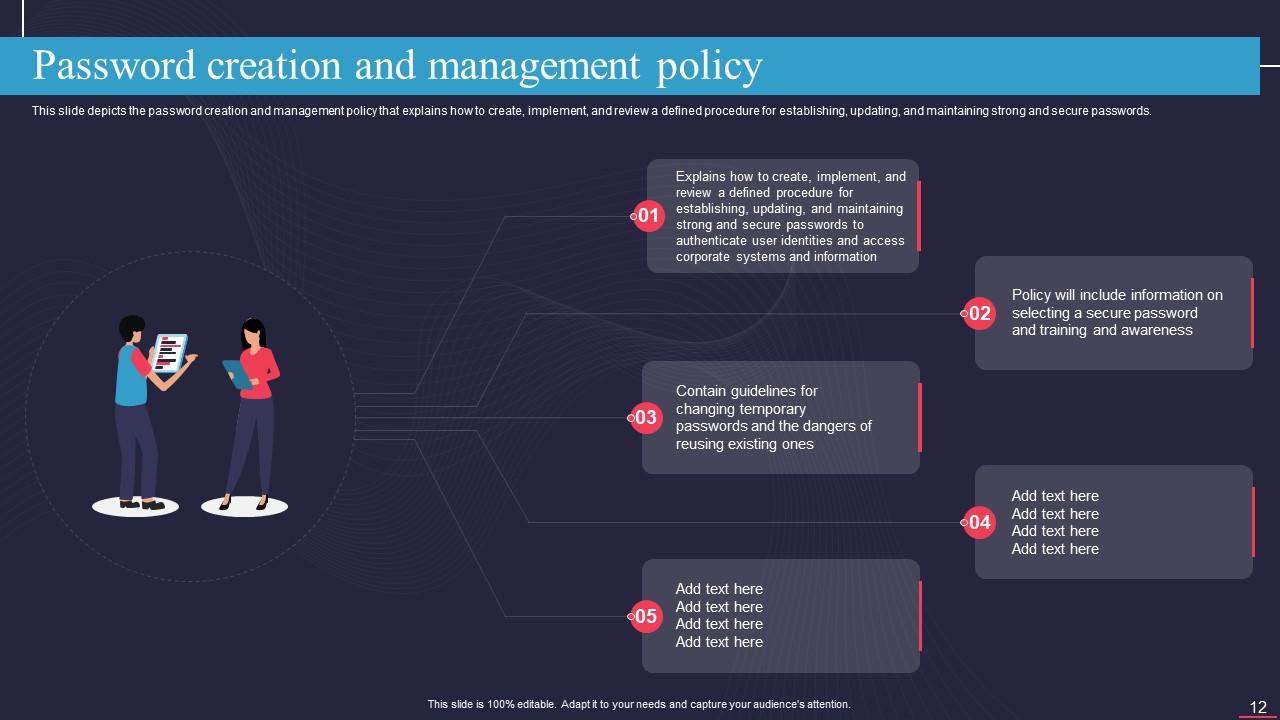

Folie 12 : Diese Folie erläutert die Richtlinie zur Passworterstellung und -verwaltung.

Folie 13 : Diese Folie zeigt einen Überblick über die Richtlinie zur Aufbewahrung von Informationen für Mitarbeiter.

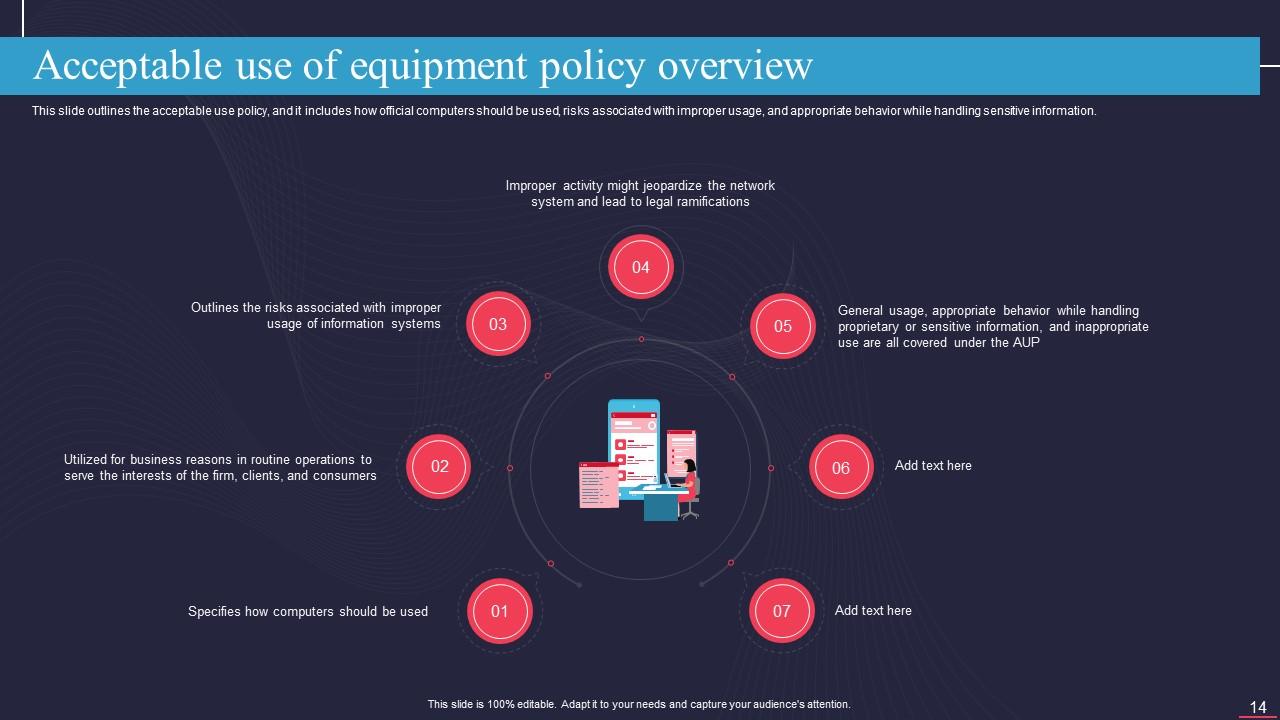

Folie 14 : Diese Folie gibt einen Überblick über die Richtlinie zur akzeptablen Nutzung von Geräten.

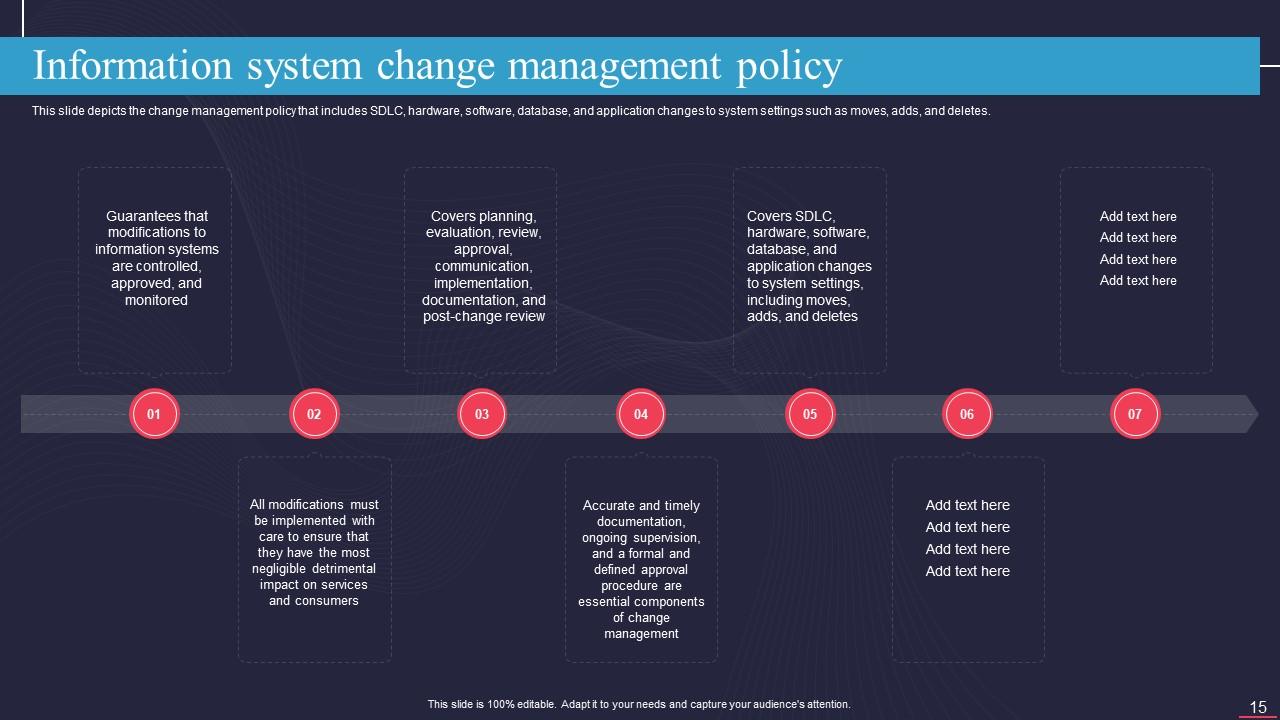

Folie 15 : Diese Folie behandelt die Richtlinien für das Änderungsmanagement von Informationssystemen.

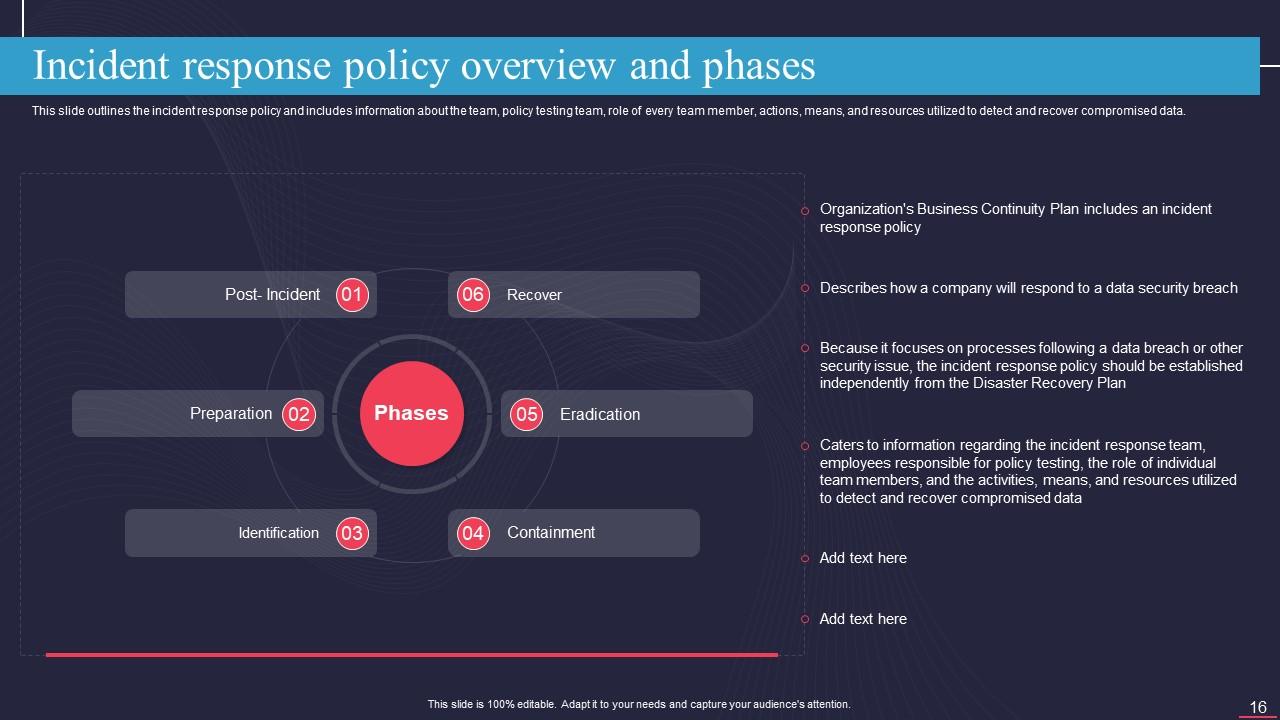

Folie 16 : Diese Folie enthält die Richtlinie zur Reaktion auf Vorfälle und die teambezogenen Informationen.

Folie 17 : Diese Folie gibt einen Überblick über Richtlinien und Überlegungen zum Lieferantenmanagement.

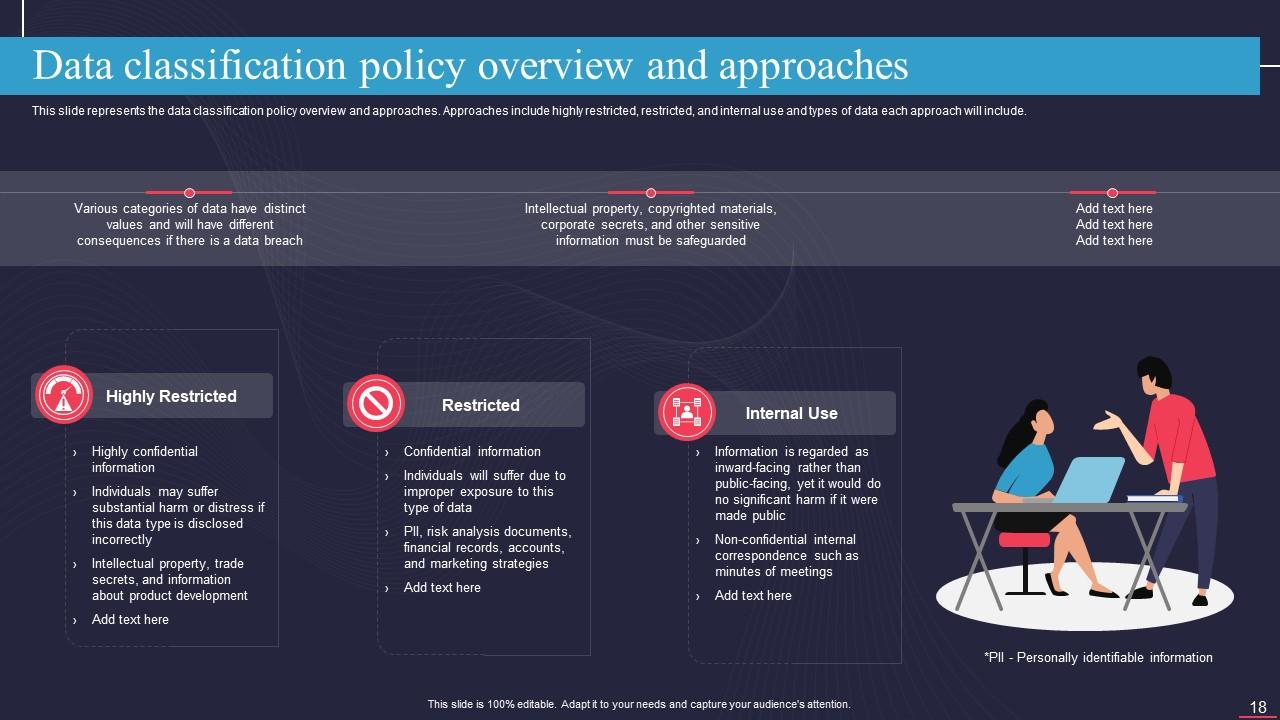

Folie 18 : Diese Folie zeigt die Richtlinien zur Datenklassifizierung im Überblick und Ansätze.

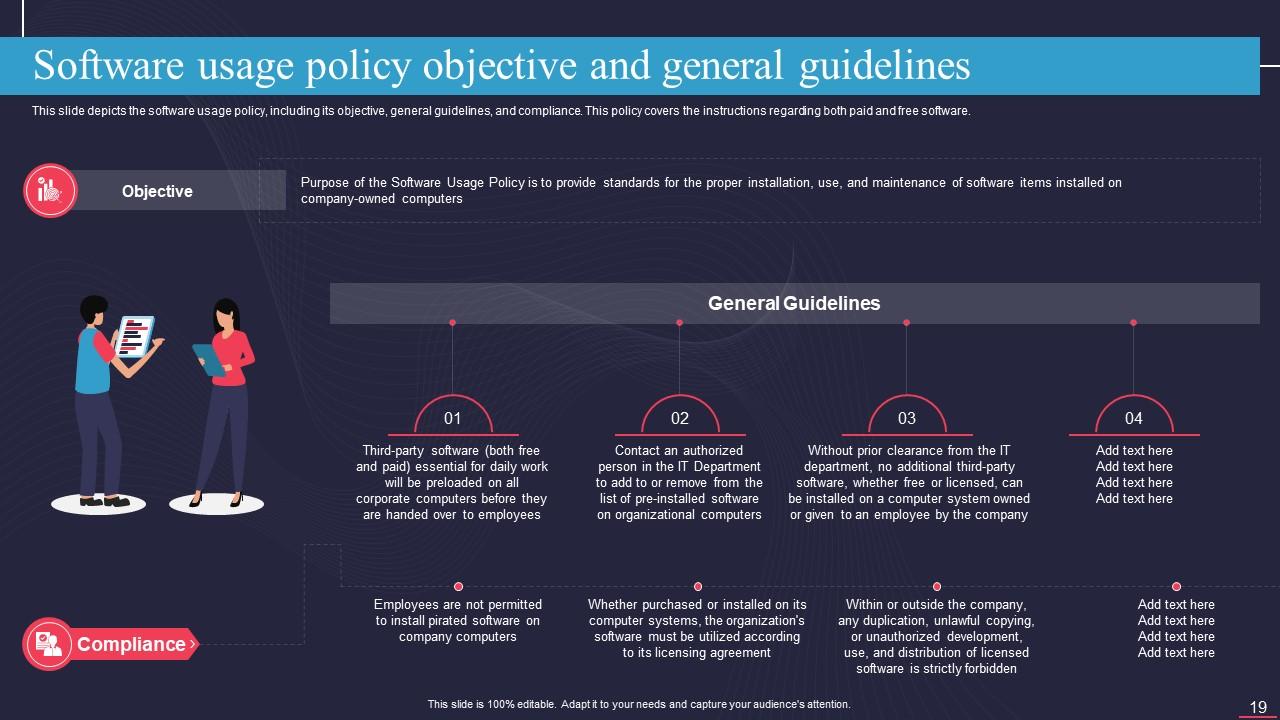

Folie 19 : Diese Folie enthält Informationen über das Ziel der Softwarenutzungsrichtlinie und allgemeine Richtlinien.

Folie 20 : Diese Folie enthält den Titel für die weiter zu diskutierenden Ideen.

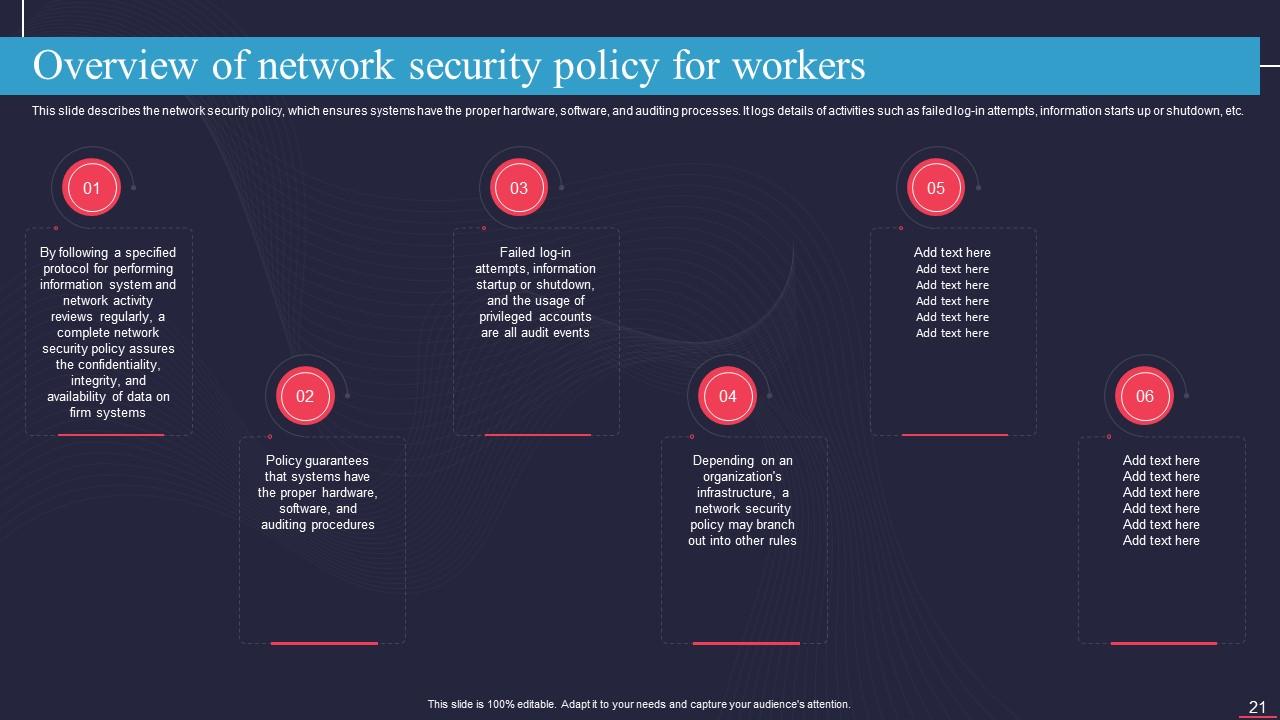

Folie 21 : Diese Folie erläutert den Überblick über die Netzwerksicherheitsrichtlinie für Arbeitnehmer.

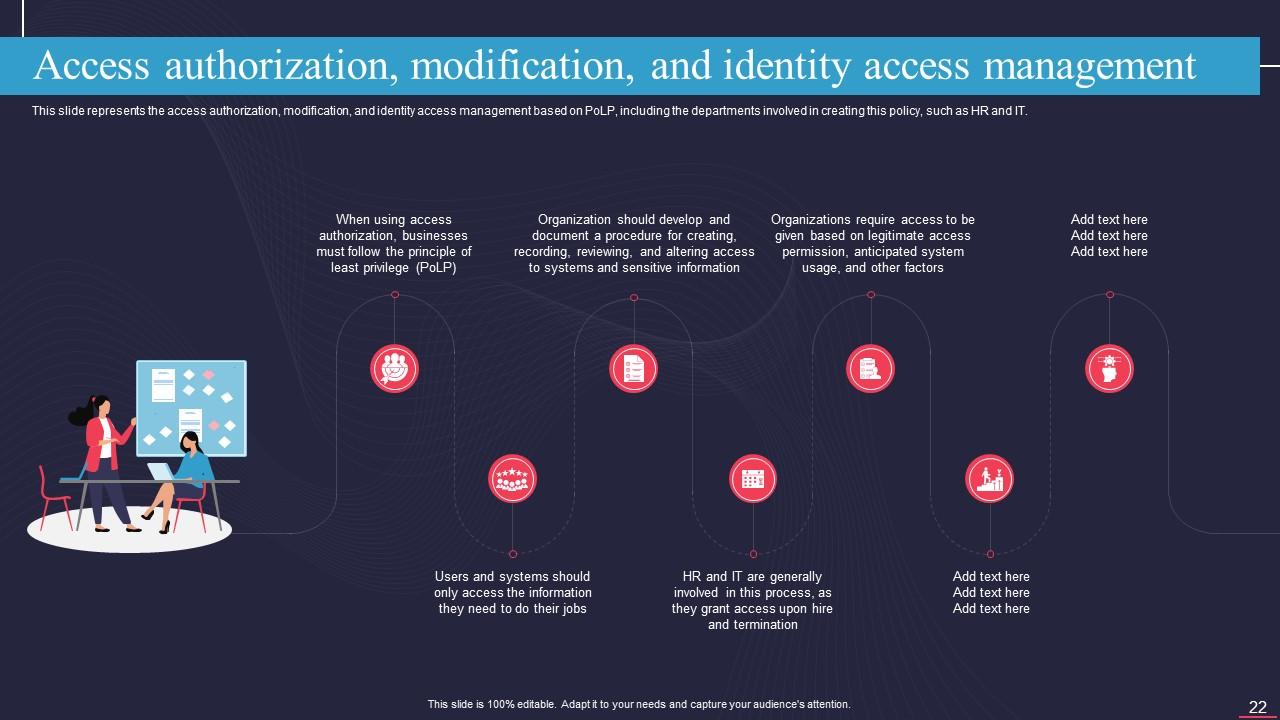

Folie 22 : Auf dieser Folie werden Zugriffsberechtigung, Änderung und Identitätszugriffsverwaltung vorgestellt.

Folie 23 : Diese Folie enthält Informationen zur Sicherheitsbewusstseins- und Schulungsrichtlinie.

Folie 24 : Diese Folie zeigt die Informationssicherheitsrichtlinie für die Mitarbeiter, die die kritischen Themen abdeckt.

Folie 25 : Diese Folie stellt die E-Mail- und Chat-Richtlinie dar, einschließlich ihrer objektiven und allgemeinen Richtlinien.

Folie 26 : Diese Folie enthält den Titel für die weiter zu behandelnden Themen.

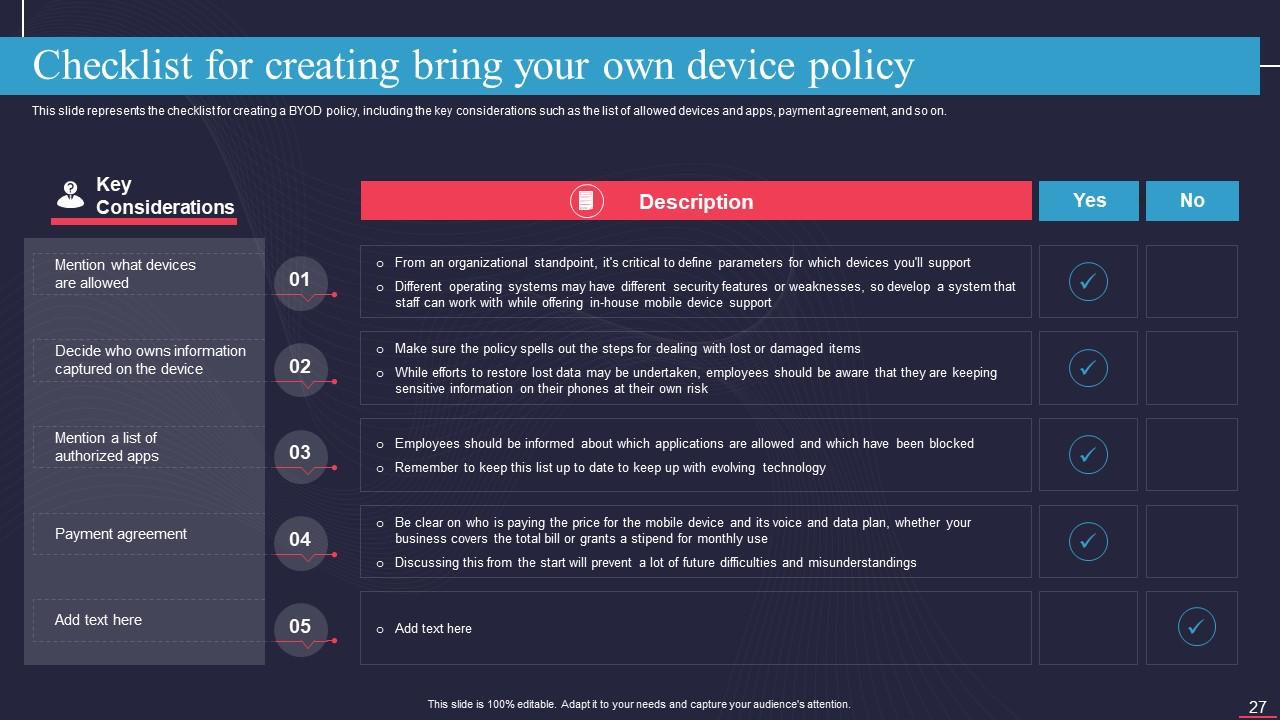

Folie 27 : Diese Folie zeigt die Checkliste für die Erstellung der Bring-Your-Own-Device-Richtlinie des Unternehmens.

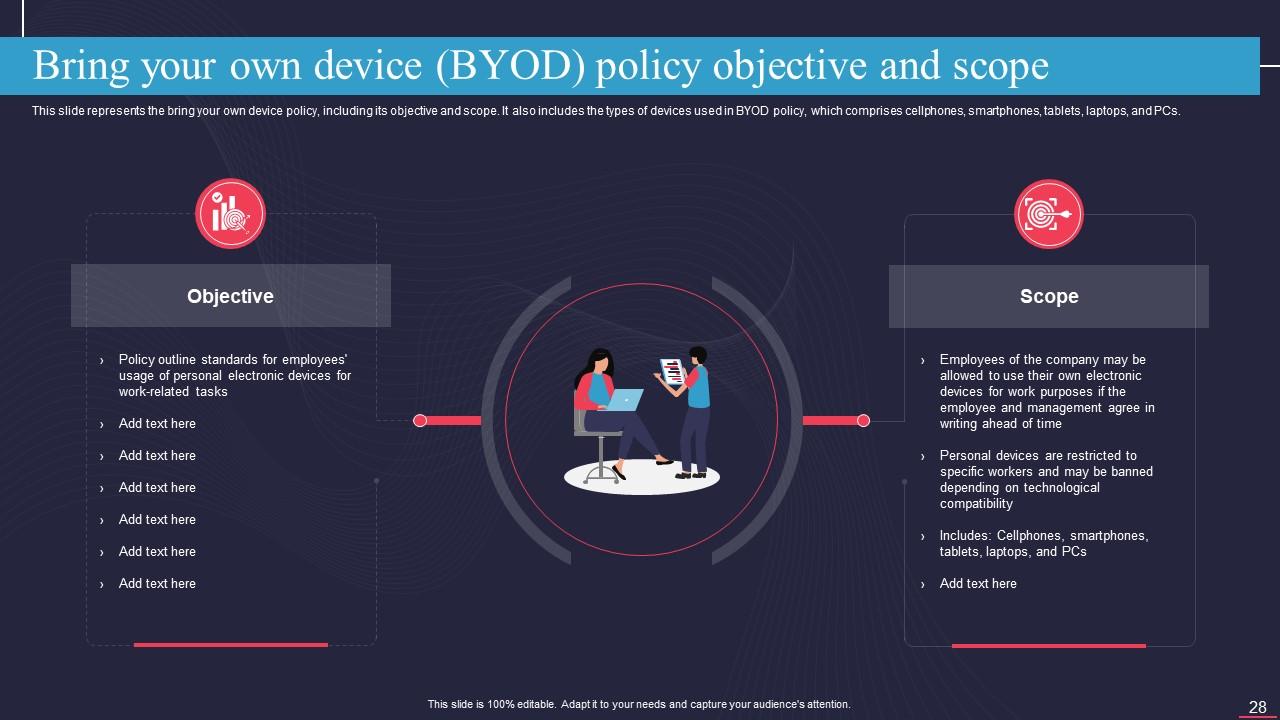

Folie 28 : Diese Folie stellt die Bring-Your-Own-Device (BYOD)-Richtlinie dar, einschließlich ihres Ziels und Umfangs.

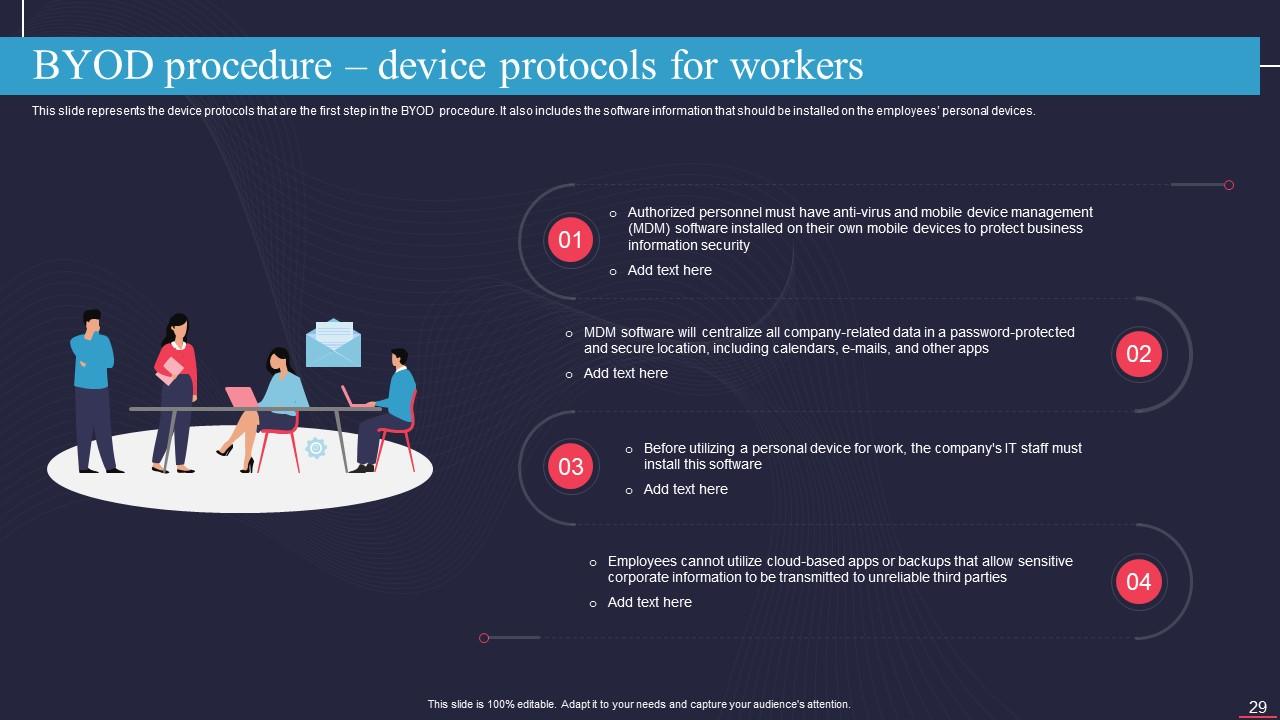

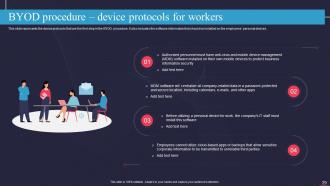

Folie 29 : Diese Folie zeigt die Geräteprotokolle für die Mitarbeiter im BYOD-Verfahren.

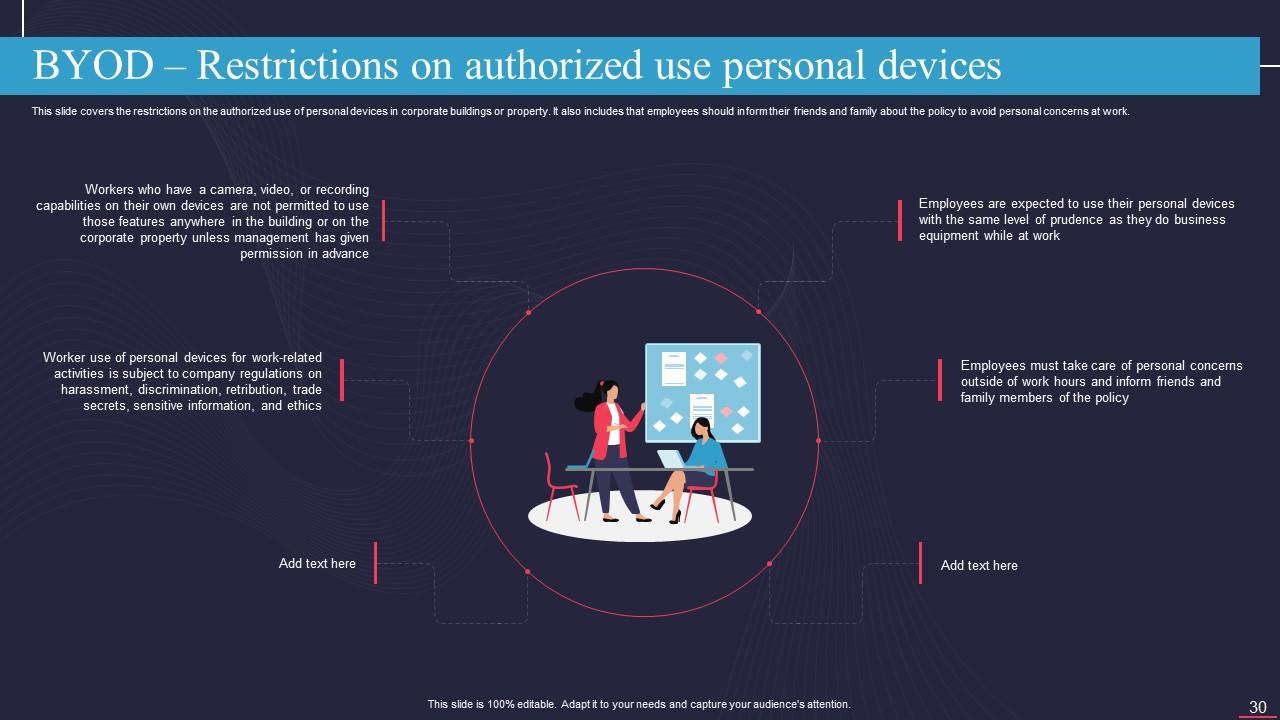

Folie 30 : Diese Folie behandelt die Beschränkungen für die autorisierte Nutzung von persönlichen Geräten in Firmengebäuden oder -grundstücken.

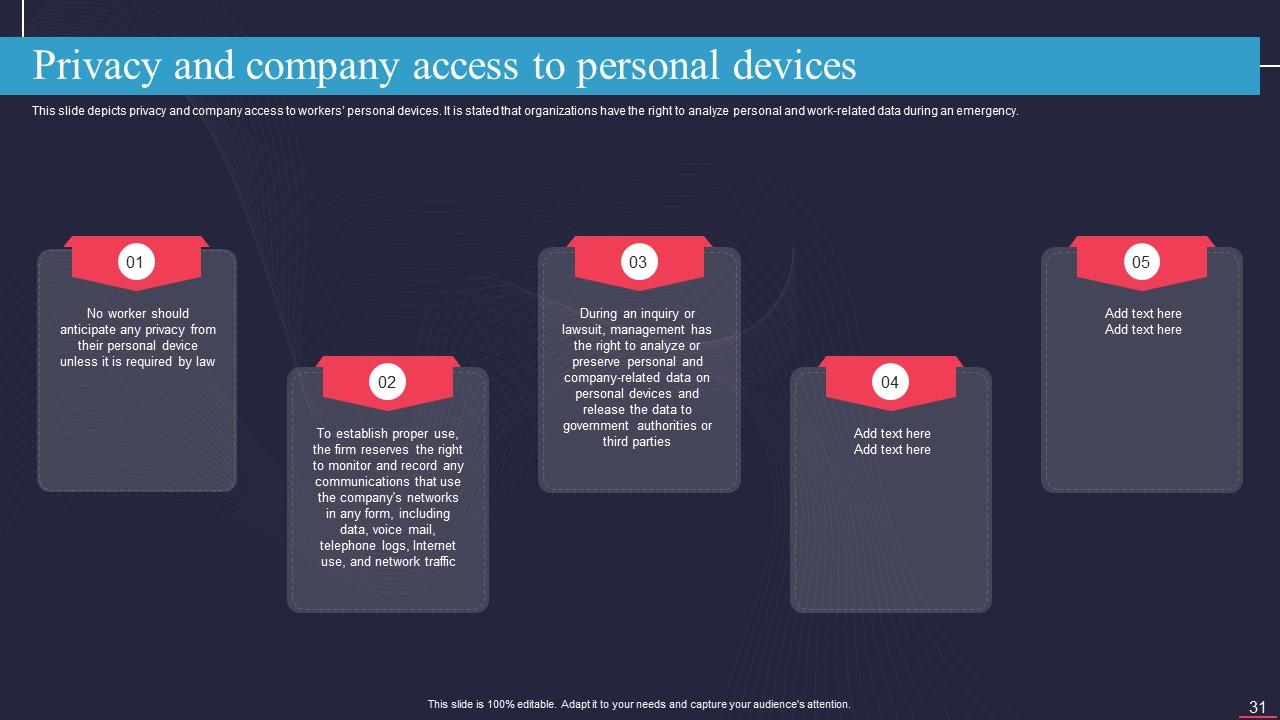

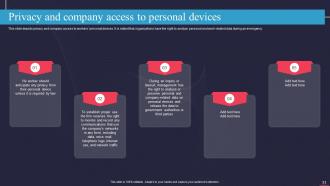

Folie 31 : Diese Folie enthüllt den Datenschutz und den Zugriff des Unternehmens auf die persönlichen Geräte der Mitarbeiter.

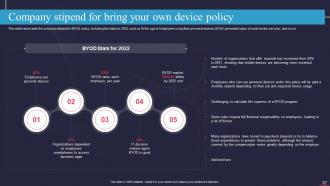

Folie 32 : Auf dieser Folie wird das Unternehmensstipendium für die Bring-Your-Own-Device-Richtlinie erwähnt.

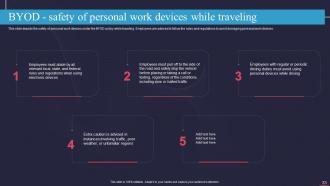

Folie 33 : Diese Folie zeigt die Sicherheit von persönlichen Arbeitsgeräten im Rahmen der BYOD-Richtlinie auf Reisen.

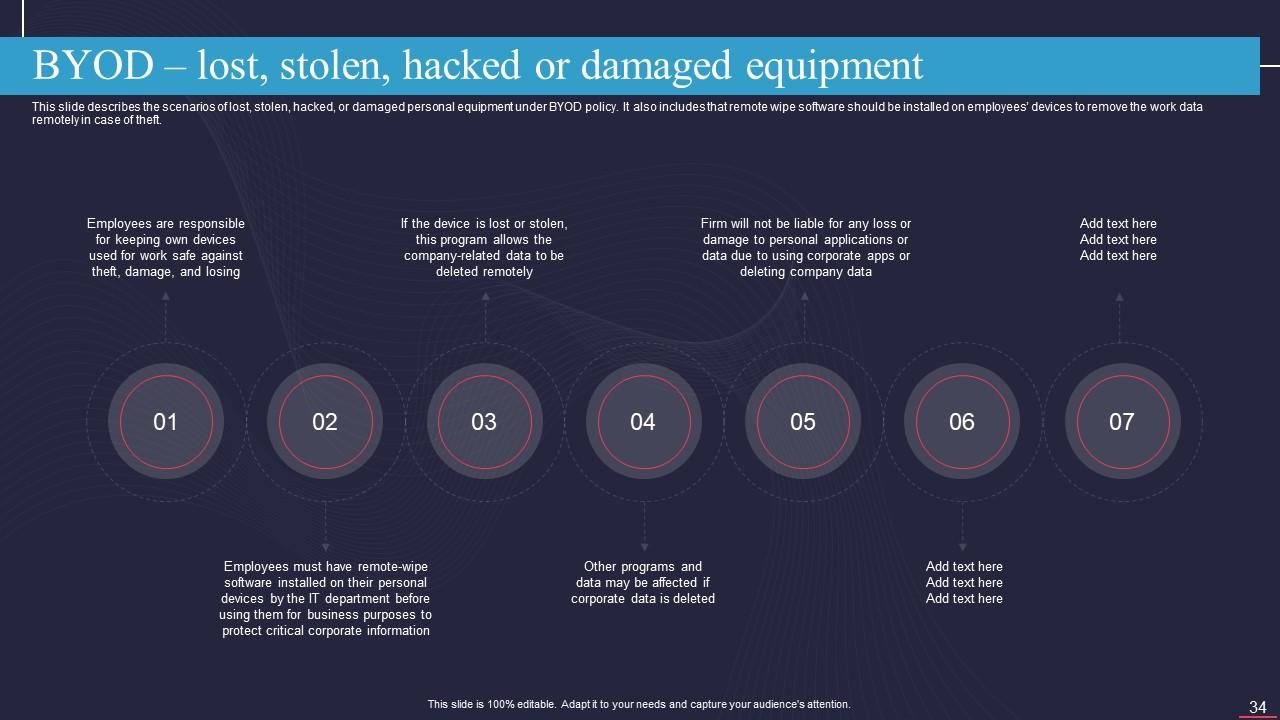

Folie 34 : Diese Folie beschreibt die Szenarien verlorener, gestohlener, gehackter oder beschädigter persönlicher Geräte gemäß der BYOD-Richtlinie.

Folie 35 : Diese Folie behandelt die Beendigung des Arbeitsverhältnisses und die Verletzung der BYOD-Richtlinie.

Folie 36 : Diese Folie erläutert die Überschrift für die weiter zu diskutierenden Komponenten.

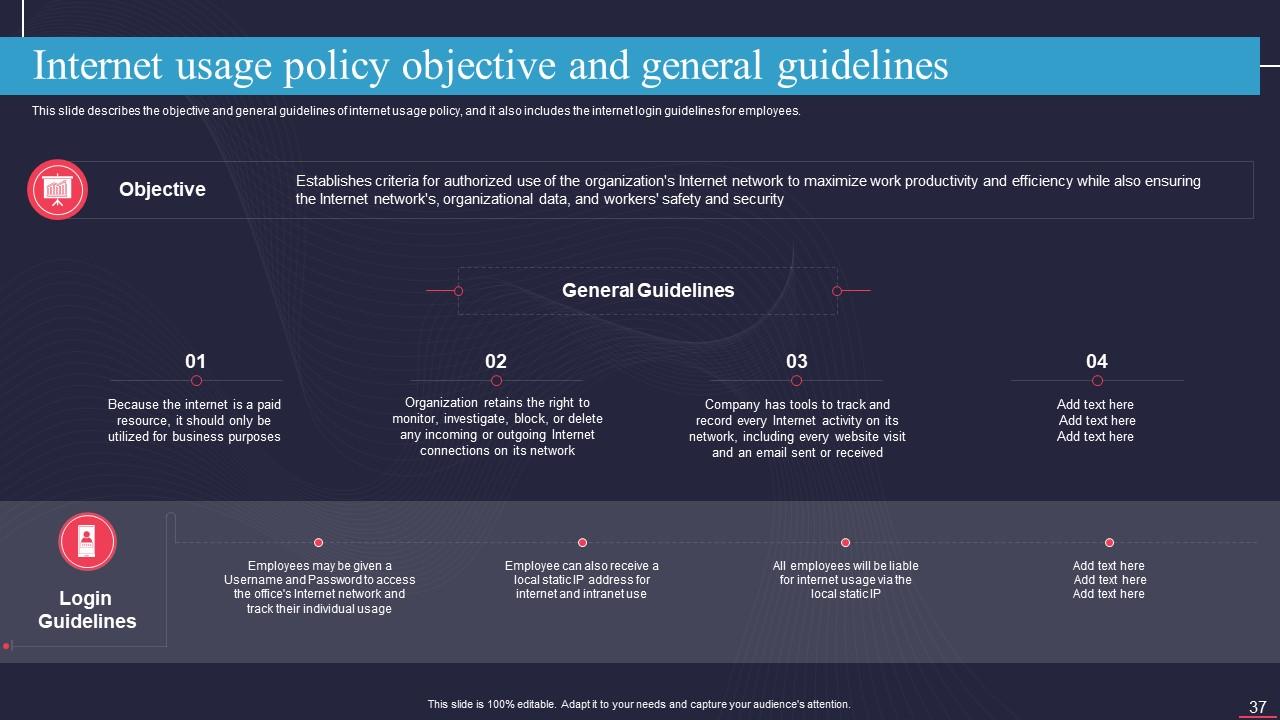

Folie 37 : Diese Folie zeigt die objektiven und allgemeinen Richtlinien der Internetnutzungsrichtlinie und enthält die Internet-Login-Richtlinien für Mitarbeiter.

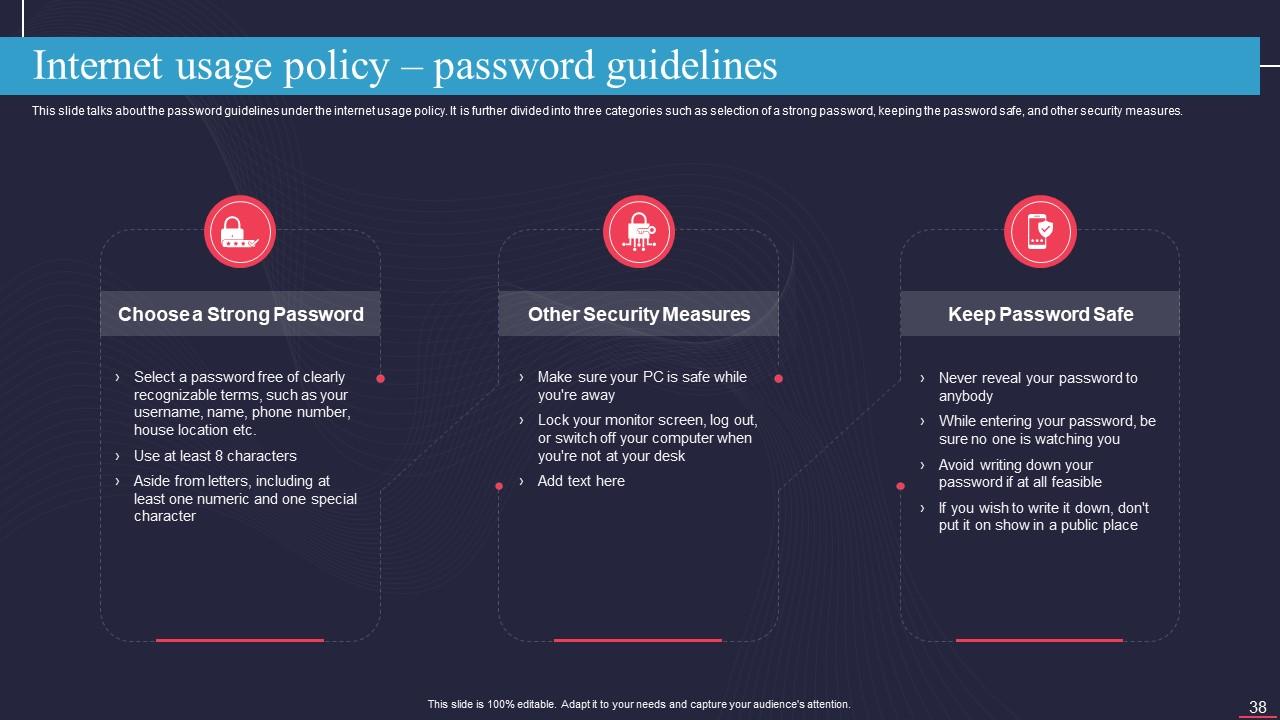

Folie 38 : Diese Folie behandelt die Passwortrichtlinien im Rahmen der Internetnutzungsrichtlinie.

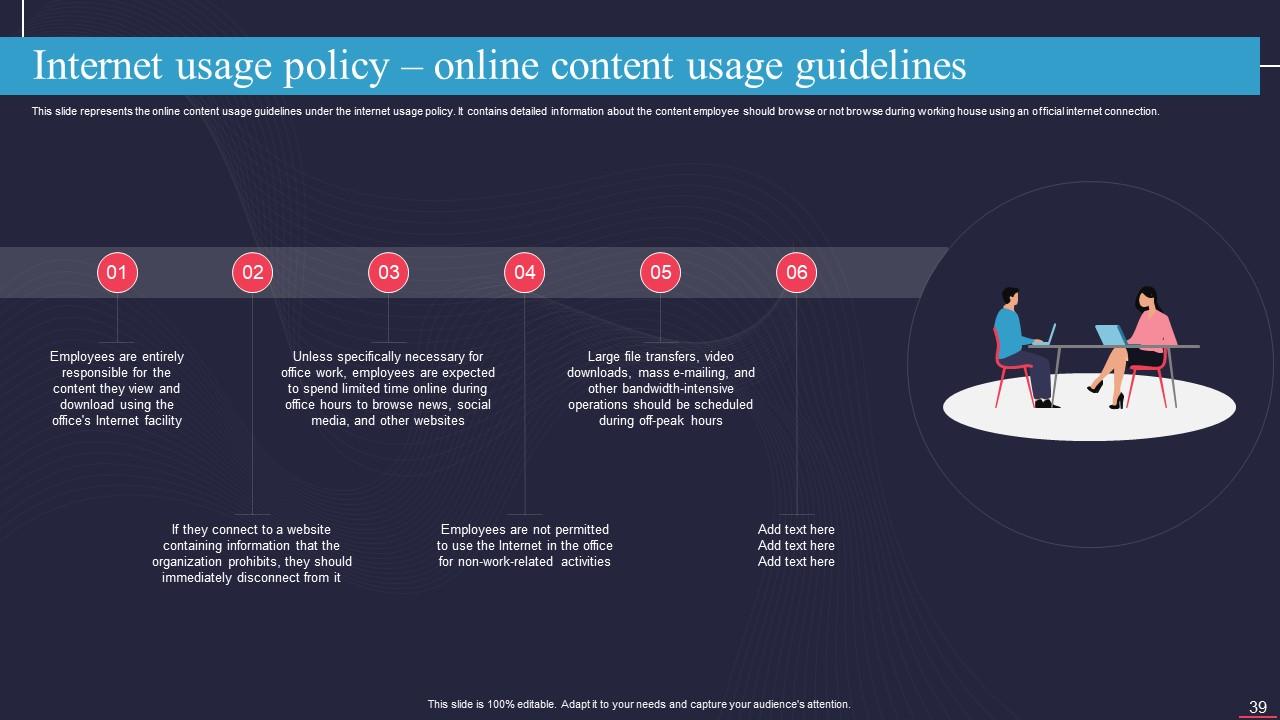

Folie 39 : Diese Folie enthält die Richtlinien zur Nutzung von Online-Inhalten im Rahmen der Richtlinie zur Internetnutzung.

Folie 40 : Diese Folie enthält den Titel für die weiter zu behandelnden Themen.

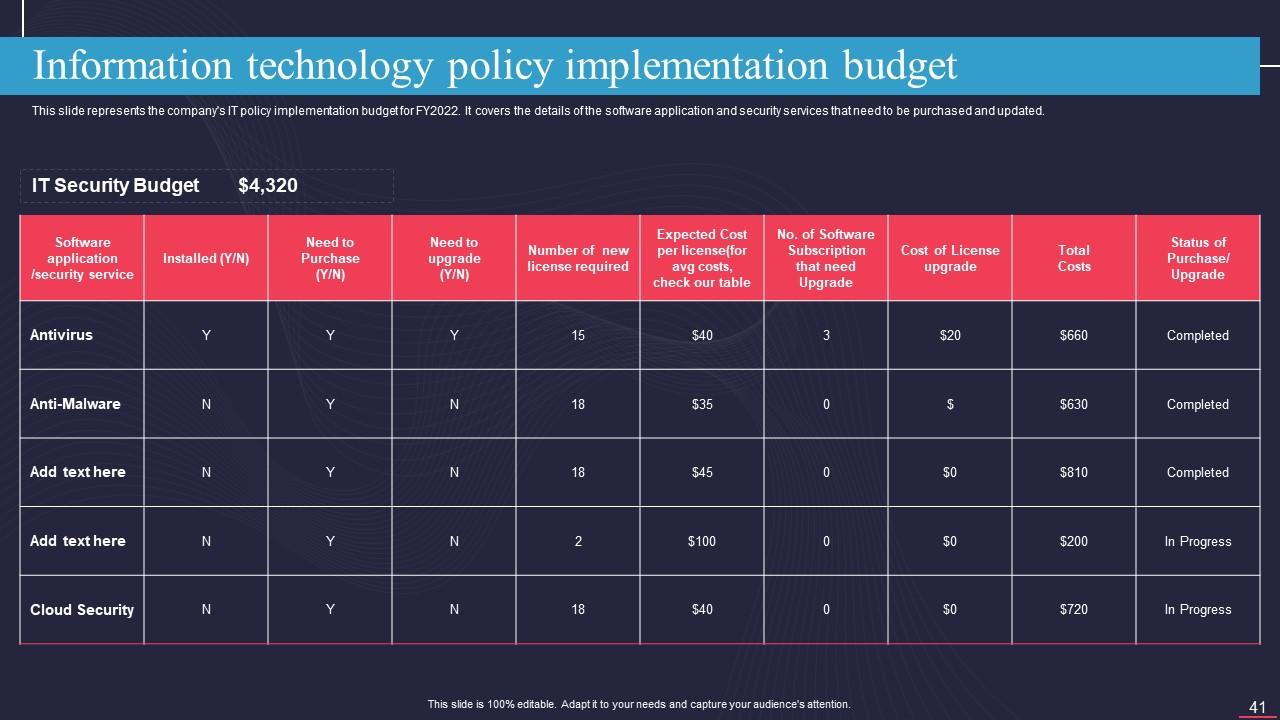

Folie 41 : Diese Folie stellt das Budget für die Umsetzung der IT-Richtlinien des Unternehmens für das Geschäftsjahr 2022 dar.

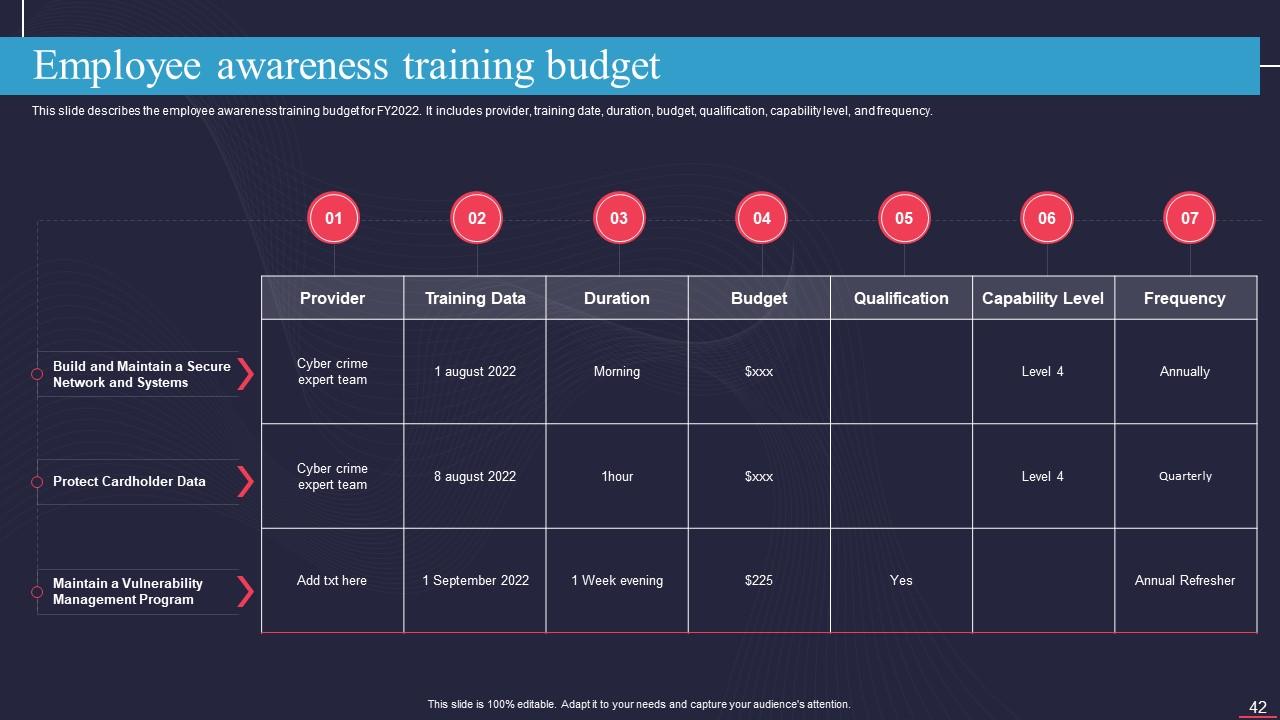

Folie 42 : Diese Folie beschreibt das Budget für Mitarbeiterschulungen für das Geschäftsjahr 2022, einschließlich Anbieter, Dauer, Budget usw.

Folie 43 : Diese Folie hebt die Überschrift für die Themen hervor, die in der demnächst erscheinenden Vorlage behandelt werden sollen.

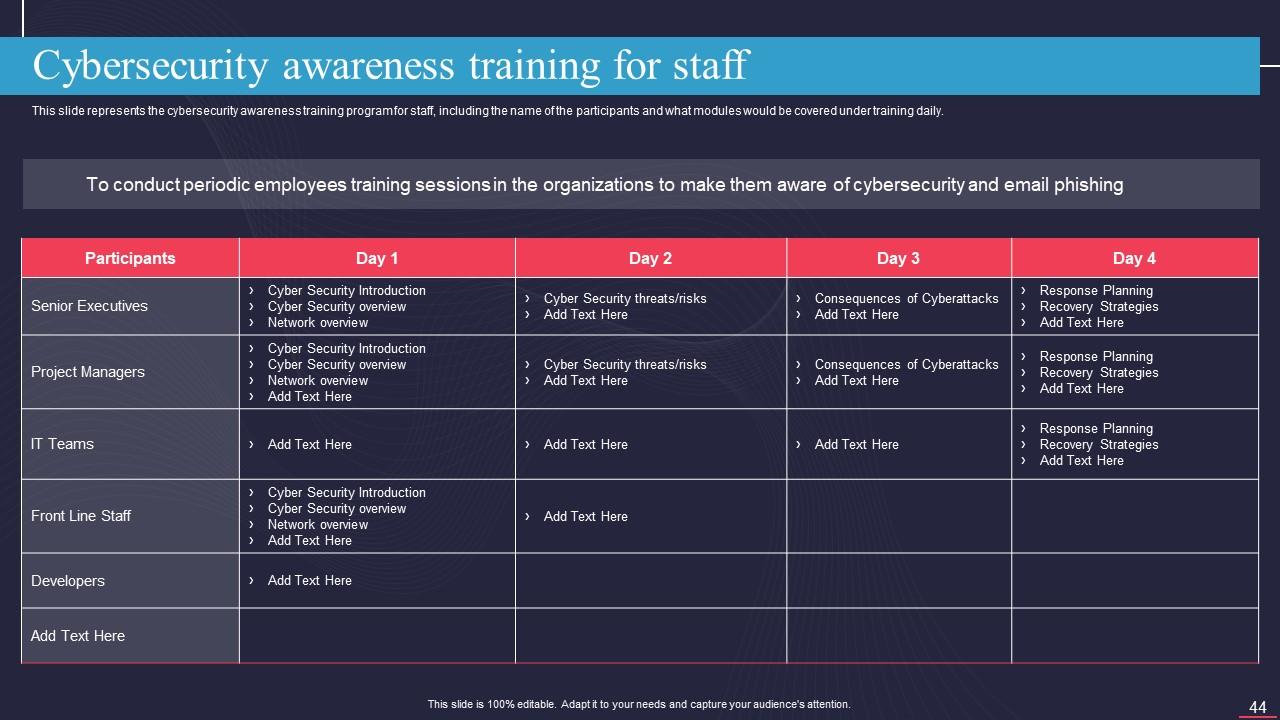

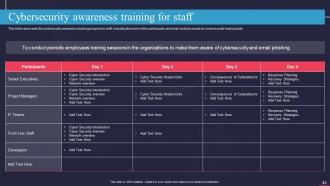

Folie 44 : Diese Folie stellt das Schulungsprogramm zur Sensibilisierung für Cybersicherheit für Mitarbeiter vor.

Folie 45 : Diese Folie zeigt die Überschrift für die weiter zu behandelnden Themen.

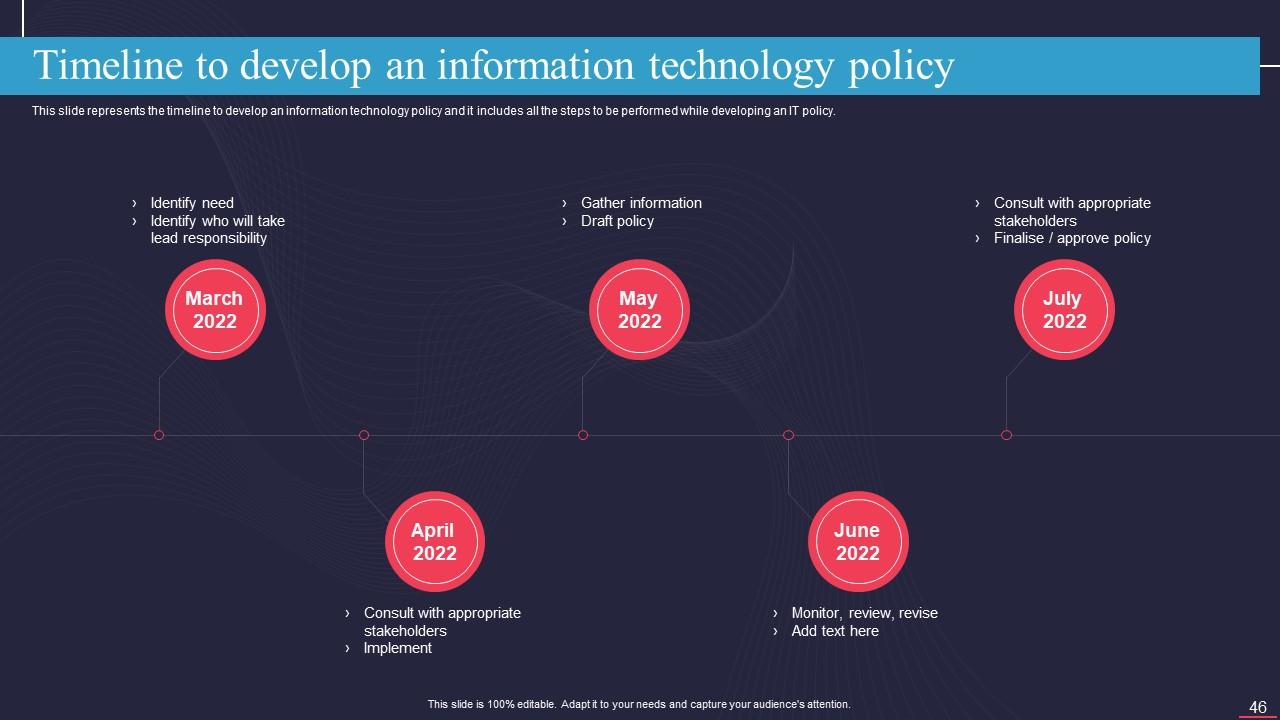

Folie 46 : Diese Folie zeigt den Zeitplan für die Entwicklung einer IT-Richtlinie.

Folie 47 : Diese Folie enthält Informationen über die Titel der weiter zu behandelnden Themen.

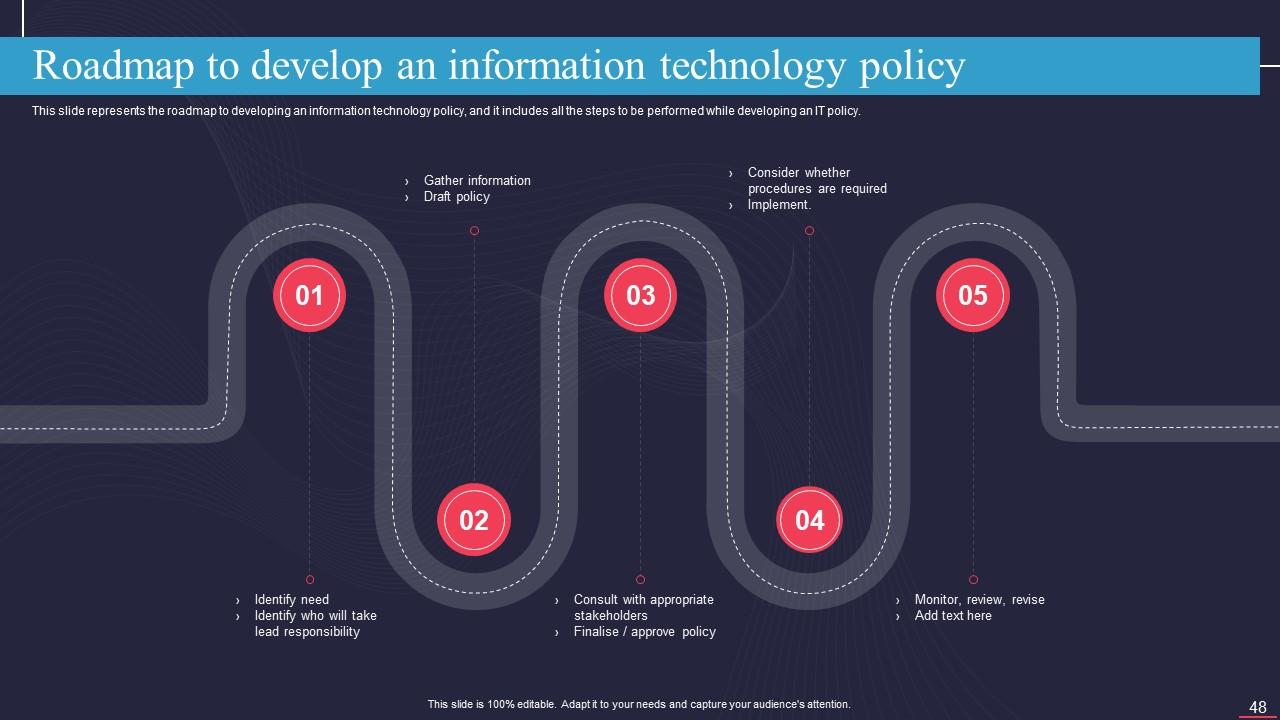

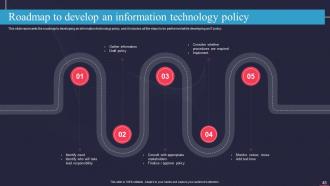

Folie 48 : Diese Folie veranschaulicht den Fahrplan zur Entwicklung einer IT-Richtlinie und enthält die dafür durchzuführenden Schritte.

Folie 49 : Dies ist die Symbolfolie für die Informationstechnologierichtlinie, die alle im Plan verwendeten Symbole zeigt.

Folie 50 : Diese Folie zeigt zusätzliche unternehmensbezogene Informationen.

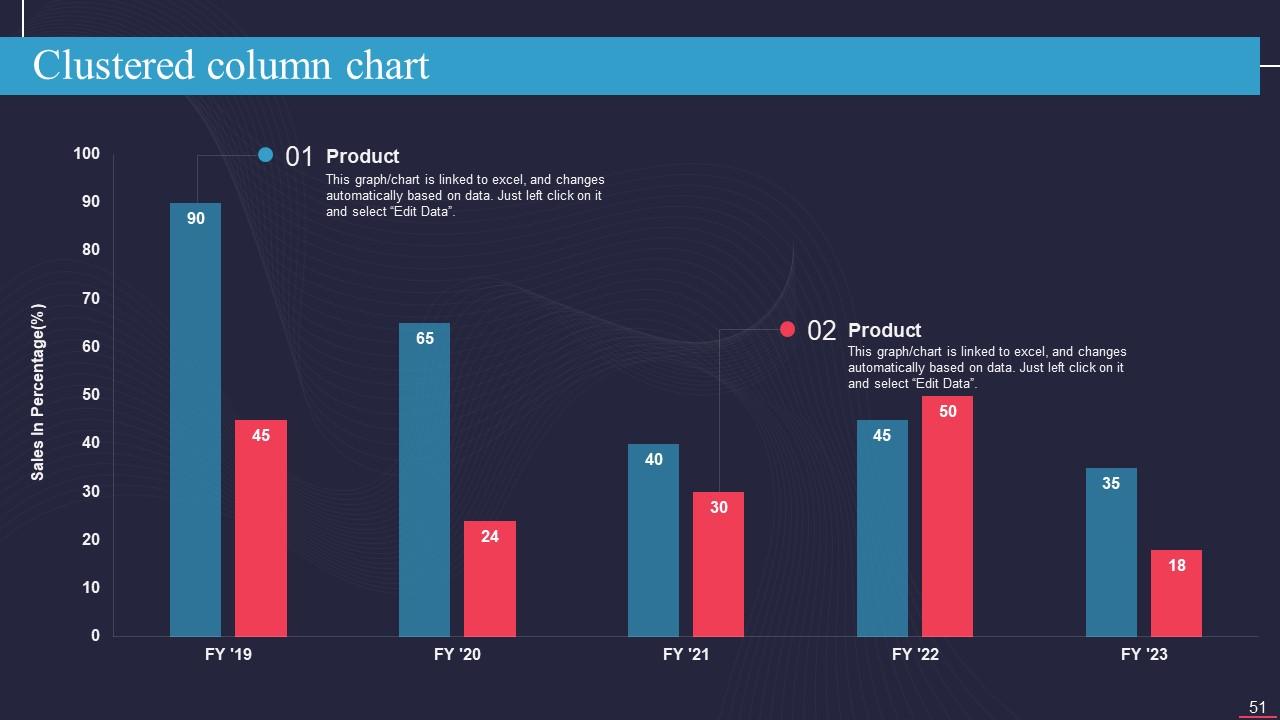

Folie 51 : Diese Folie erläutert das gruppierte Säulendiagramm zum Vergleich.

Folie 52 : Diese Folie enthält die Haftnotizen für Erinnerungen und Fristen.

Folie 53 : Dies ist unsere Zielfolie. Listen Sie hier die Ziele Ihrer Organisation auf.

Folie 54 : Dies ist die Puzzle-Folie mit verwandten Bildern.

Folie 55 : Dies ist die Folie „Über uns“, auf der unternehmensbezogene Informationen dargestellt werden.

Folie 56 : Diese Folie dient zum Vergleich.

Folie 57 : Diese Folie zeigt die SWOT-Analyse.

Folie 58 : Diese Folie stellt das Kreisdiagramm für relevante Organisationsinformationen dar.

Folie 59 : Dies ist die Dankesfolie für die Bestätigung.

Information Technology Policy IT Powerpoint-Präsentationsfolien mit allen 64 Folien:

Verwenden Sie unsere Powerpoint-Präsentationsfolien für IT-Richtlinien zur Informationstechnologie, um effektiv dabei zu helfen, wertvolle Zeit zu sparen. Sie sind gebrauchsfertig und passen in jede Präsentationsstruktur.

FAQs

IT policies and procedures are crucial as they define the rules, regulations, and guidelines that employees must follow while using IT infrastructure. These policies help organizations maintain security, ensure compliance with regulations, and prevent legal or financial repercussions.

Not having IT policies and procedures in place can lead to security breaches, data loss, regulatory violations, and damage to the reputation of the company. In addition, it can result in legal or financial repercussions that can affect the organization's growth.

The critical components of an information technology policy include a remote access policy, password creation, and management policy, information retention policy, acceptable use of equipment policy, information system change management policy, incident response policy, vendor management policy, data classification policy, software usage policy, network security policy, and email and chat policy.

A bring-your-own-device (BYOD) policy outlines the rules and regulations governing the use of personal devices by employees to access the organization's IT infrastructure. The policy aims to ensure security and protect sensitive information from unauthorized access.

The purpose of the internet usage policy is to define the guidelines and regulations that employees must follow while using the internet for work-related purposes. The policy aims to ensure security, prevent data loss, and regulate access to certain types of content. It also helps to prevent legal or financial repercussions due to misuse of internet resources.

-

Easily Understandable slides.

-

Templates are beautiful and easy to use. An amateur can also create a presentation using these slides. It is amazing.