Segurança de Tecnologia da Informação Apresentação em Powerpoint Slides

IT Security protege dispositivos eletrônicos como computadores, servidores, dispositivos móveis, dados, sistemas eletrônicos, etc., de ataques de TI. Esta apresentação em PowerPoint ilustra detalhes importantes sobre a segurança da Tecnologia da Informação. Esta apresentação em PowerPoint de segurança de TI será útil para esclarecer o cenário atual da organização, a exigência de segurança de TI em diferentes setores e seu trabalho. Além disso, o PPT de segurança de computador contém os elementos críticos de segurança de TI, identificação e avaliação de riscos de TI, etapas para mitigar esses riscos, benefícios da segurança de TI e função de automações na segurança de TI. Além disso, esta apresentação de segurança de dados vem com uma lista de verificação para implementar a segurança de TI na organização, um plano de 30-60-90 dias para gerenciar a segurança de TI e o orçamento para implementar o mesmo. A apresentação de Segurança da Informação também apresenta um roteiro para monitorar a segurança de TI e um cronograma para implementar a segurança de TI. Por fim, este PPT de segurança da informação eletrônica mostra os efeitos da implementação da segurança de TI na organização e painel para rastreamento de ameaças em Segurança da Tecnologia da Informação. Personalize este modelo 100% editável agora.

- Google Slides is a new FREE Presentation software from Google.

- All our content is 100% compatible with Google Slides.

- Just download our designs, and upload them to Google Slides and they will work automatically.

- Amaze your audience with SlideTeam and Google Slides.

-

Want Changes to This PPT Slide? Check out our Presentation Design Services

- WideScreen Aspect ratio is becoming a very popular format. When you download this product, the downloaded ZIP will contain this product in both standard and widescreen format.

-

- Some older products that we have may only be in standard format, but they can easily be converted to widescreen.

- To do this, please open the SlideTeam product in Powerpoint, and go to

- Design ( On the top bar) -> Page Setup -> and select "On-screen Show (16:9)” in the drop down for "Slides Sized for".

- The slide or theme will change to widescreen, and all graphics will adjust automatically. You can similarly convert our content to any other desired screen aspect ratio.

Compatible With Google Slides

Get This In WideScreen

You must be logged in to download this presentation.

Características destes slides de apresentação do PowerPoint :

Entregue este deck completo aos membros de sua equipe e outros colaboradores. Englobado com slides estilizados apresentando vários conceitos, este slides de apresentação em Powerpoint de segurança de tecnologia da informação é a melhor ferramenta que você pode utilizar. Personalize seu conteúdo e gráficos para torná-lo único e instigante. Todos os oitenta e um slides são editáveis e modificáveis, portanto, sinta-se à vontade para ajustá-los à sua configuração de negócios. A fonte, cor e outros componentes também vêm em um formato editável, tornando este design PPT a melhor escolha para sua próxima apresentação. Então, baixe agora.

People who downloaded this PowerPoint presentation also viewed the following :

Conteúdo desta apresentação em PowerPoint

Slide 1 : Este slide apresenta a Segurança da Tecnologia da Informação. Indique o nome da sua empresa e comece.

Slide 2 : Este é um slide da Agenda. Declare suas agendas aqui.

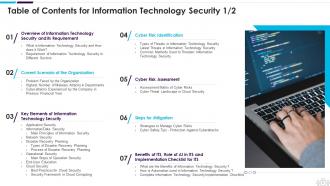

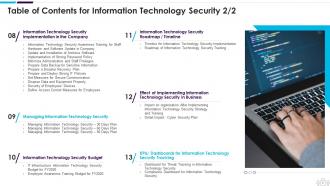

Slide 3 : Este slide apresenta o Índice da apresentação.

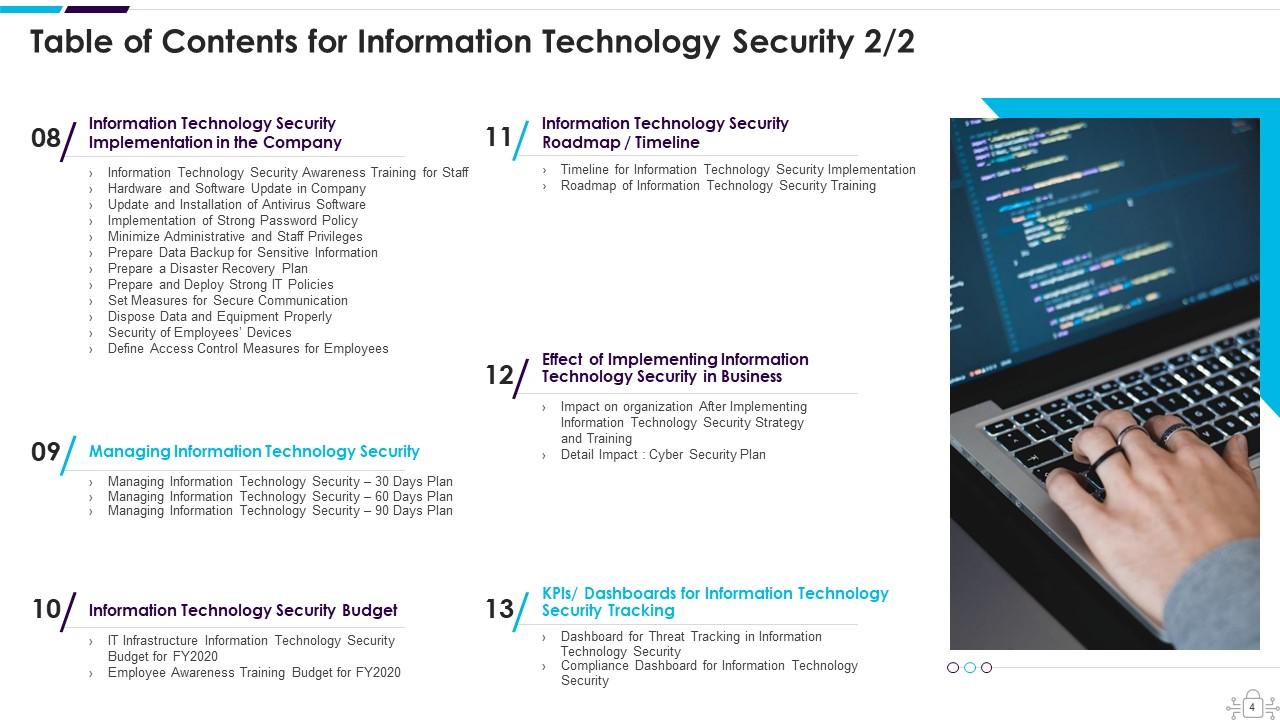

Slide 4 : Este é outro slide que continua o Índice da apresentação.

Slide 5 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

Slide 6 : Este slide define o significado de segurança cibernética e como ela ajuda a evitar dados por meio de diferentes métodos e técnicas.

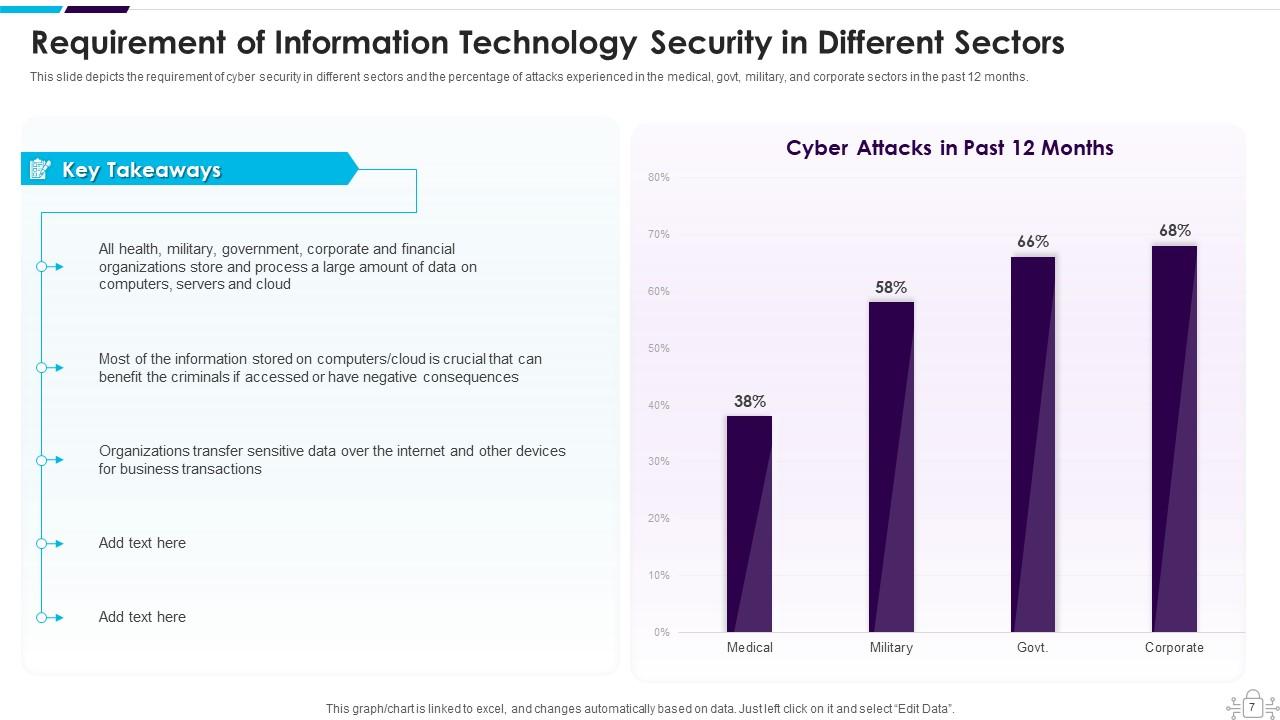

Slide 7 : Este slide mostra a Exigência de Segurança Cibernética em Diferentes Setores.

Slide 8 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

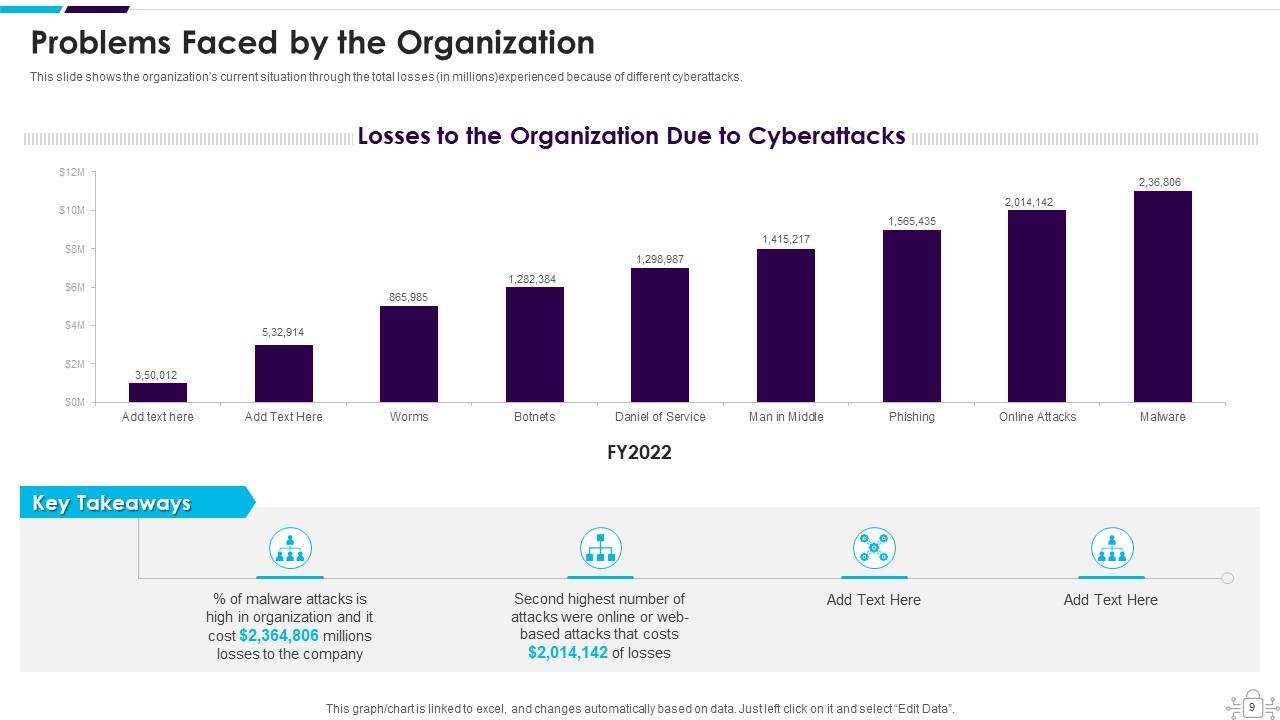

Slide 9 : Este slide mostra a situação atual da organização através do total de perdas sofridas por diferentes ataques cibernéticos.

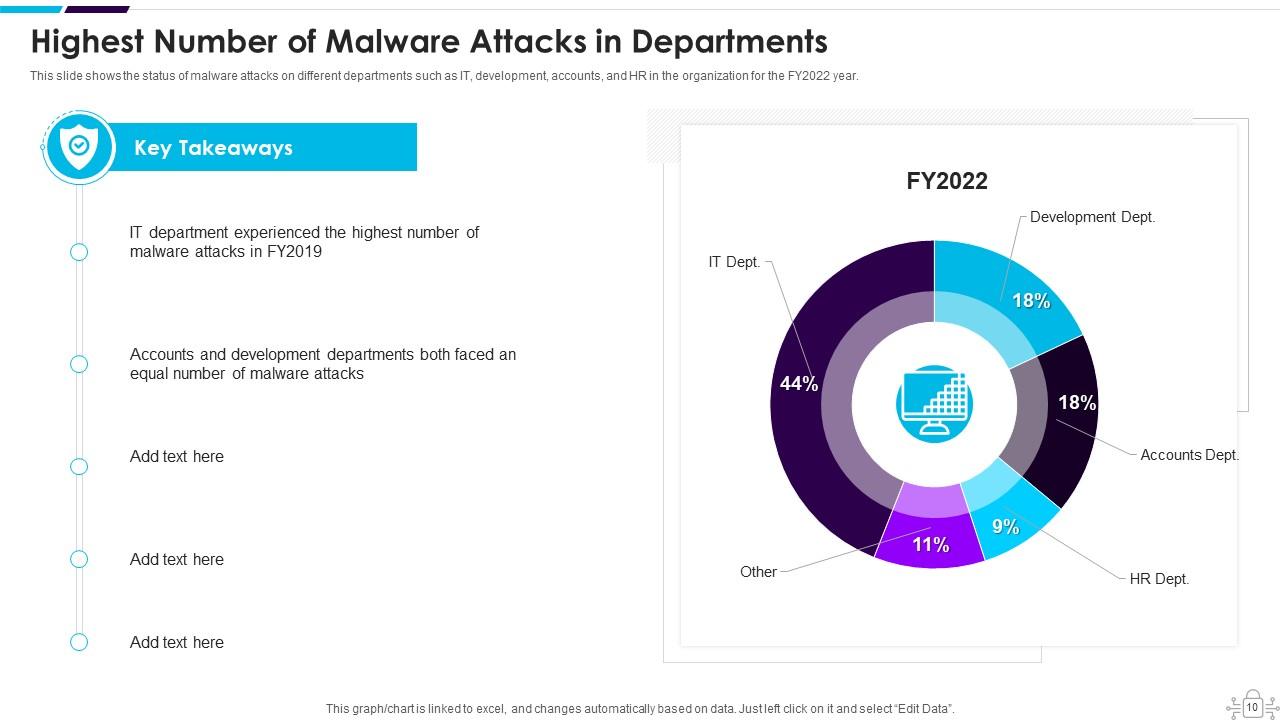

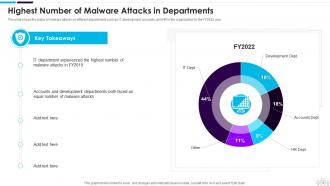

Slide 10 : Este slide mostra o maior número de ataques de malware em departamentos.

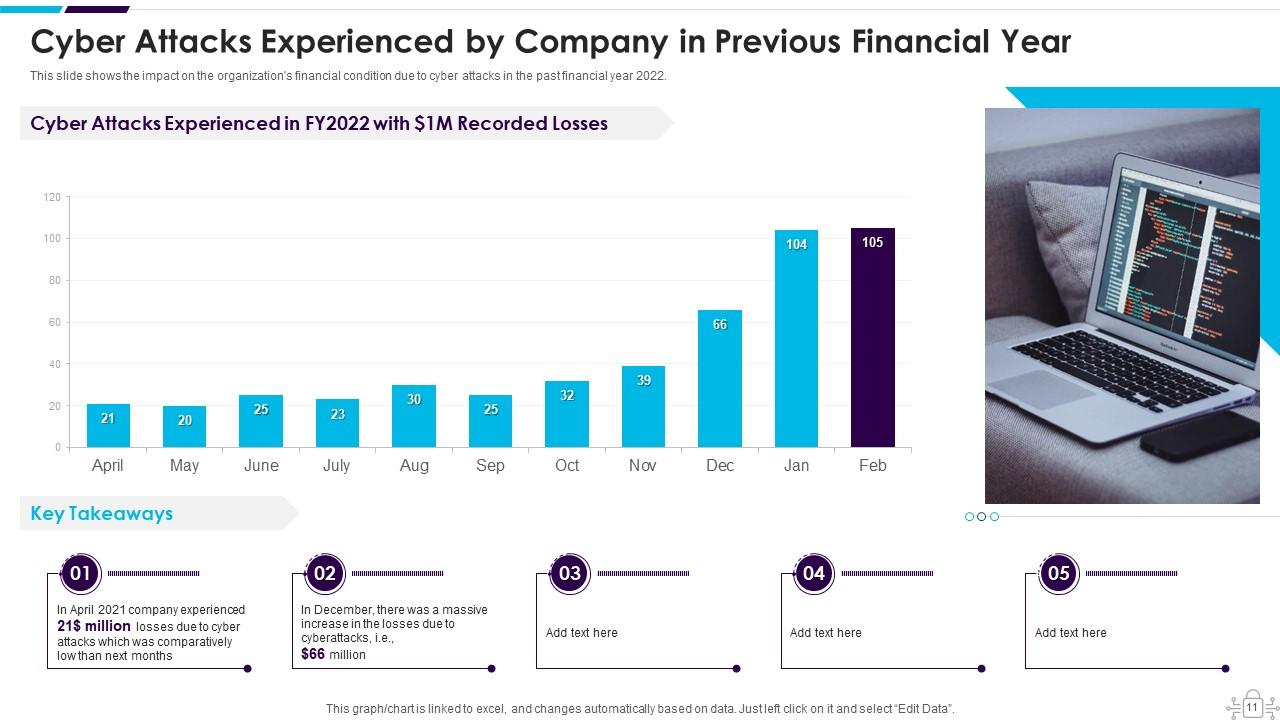

Slide 11 : Este slide mostra os ataques cibernéticos experimentados pela empresa no exercício anterior.

Slide 12 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

Slide 13 : Este slide representa os diferentes elementos de segurança cibernética, como segurança de aplicativos, segurança de rede, segurança da informação, etc.

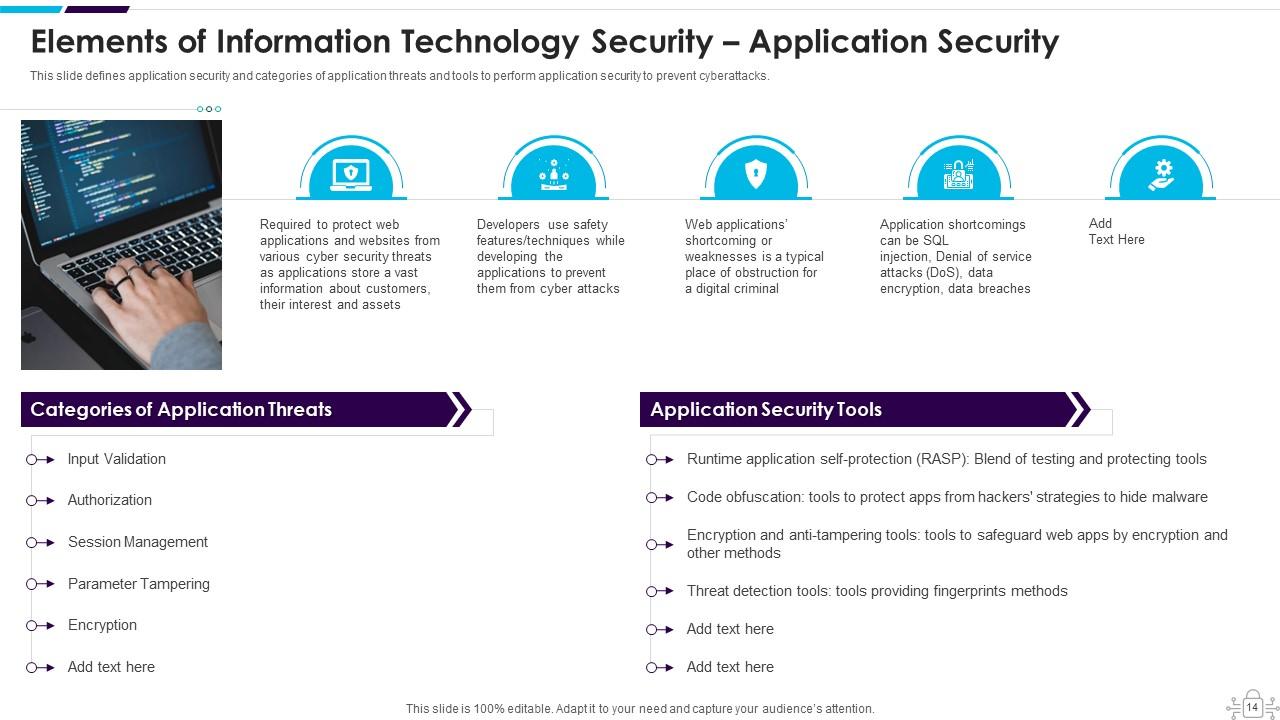

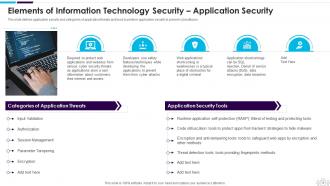

Slide 14 : Este slide define a segurança de aplicativos e as categorias de ameaças de aplicativos e ferramentas para realizar a segurança de aplicativos.

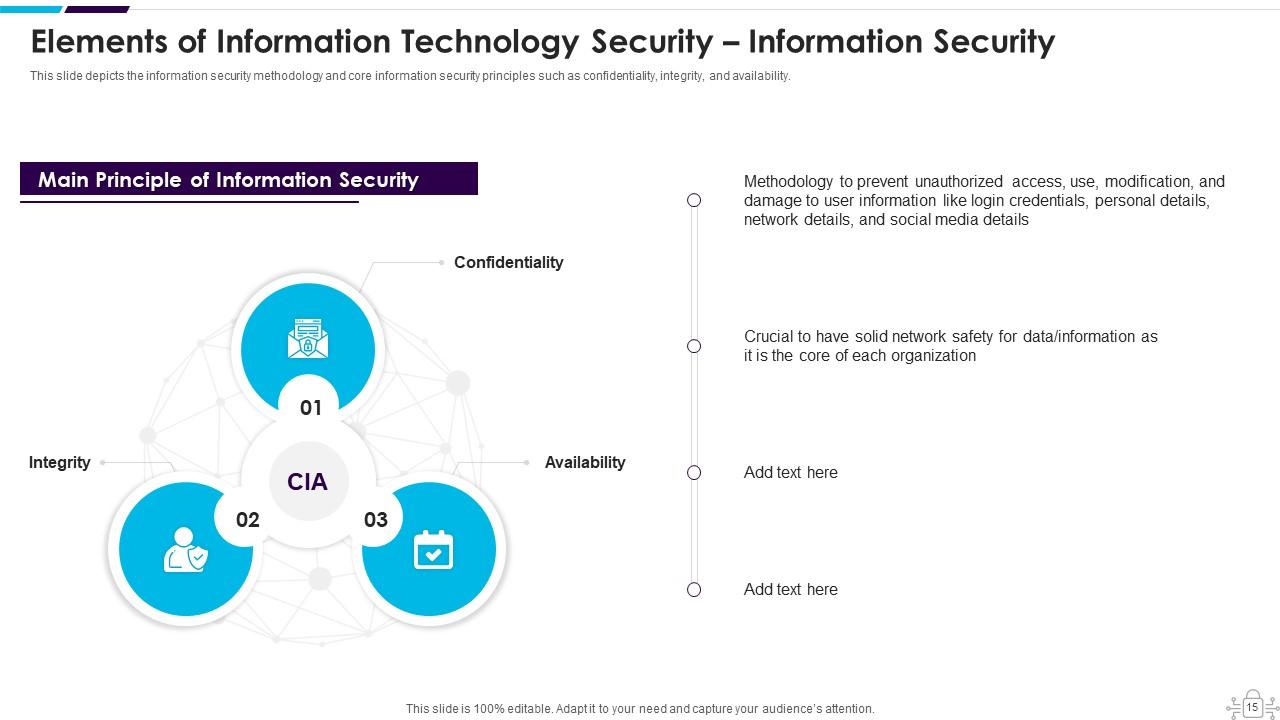

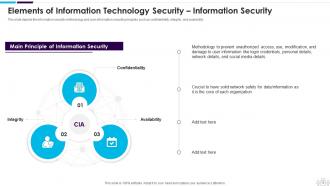

Slide 15 : Este slide mostra Elementos de Segurança Cibernética – Segurança da Informação.

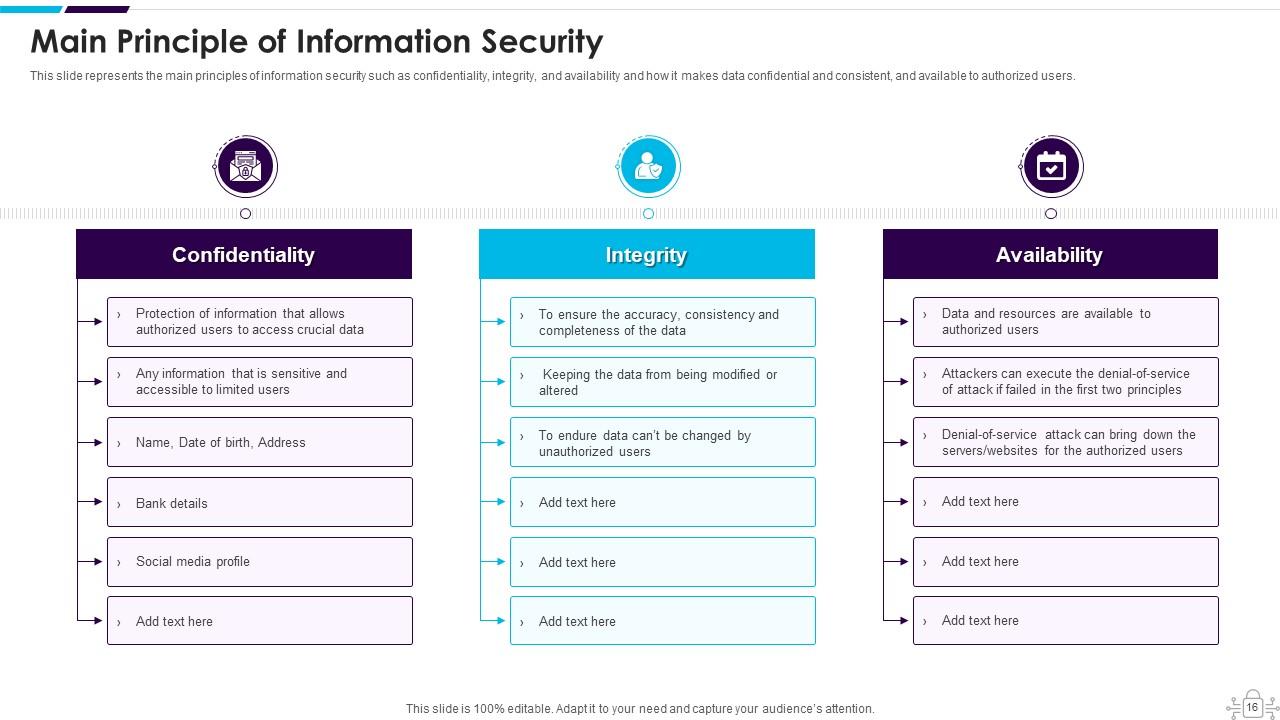

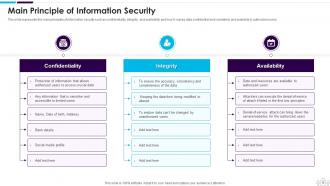

Slide 16 : Este slide representa os principais princípios de segurança da informação, como confidencialidade, integridade e disponibilidade.

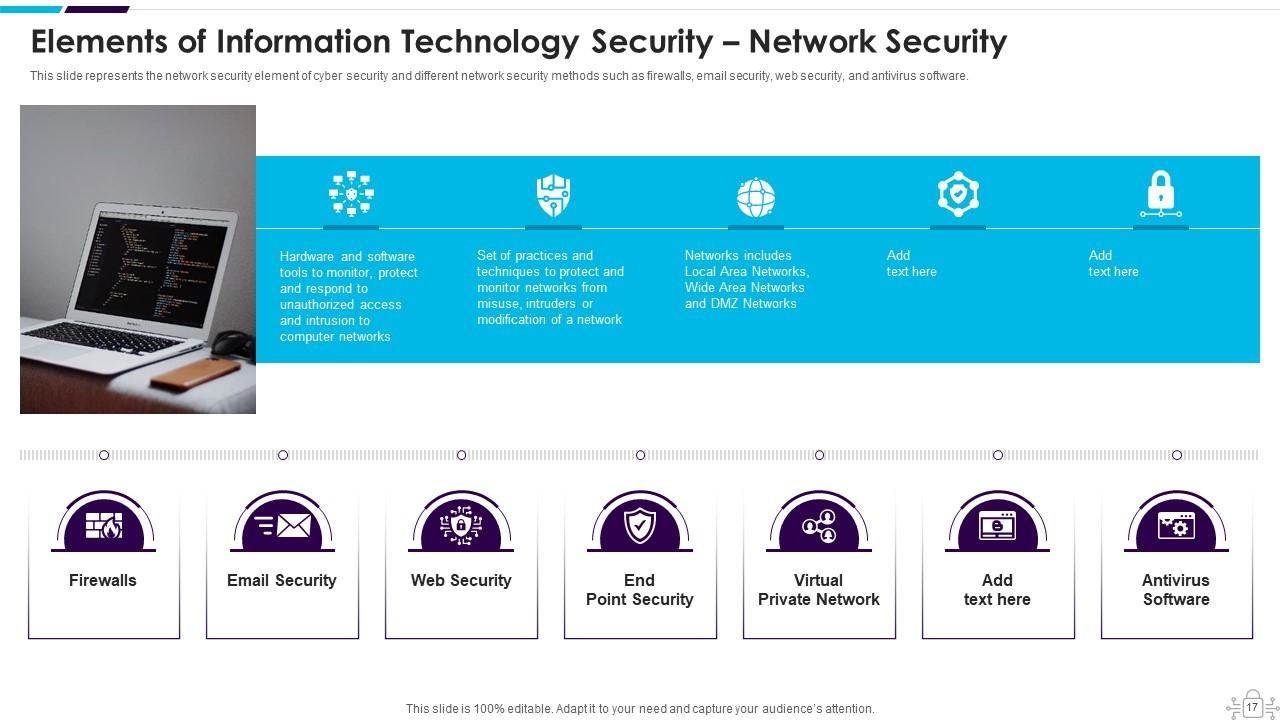

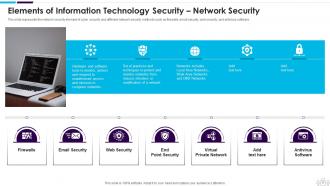

Slide 17 : Este slide representa o elemento de segurança cibernética da segurança de rede e os diferentes métodos de segurança de rede.

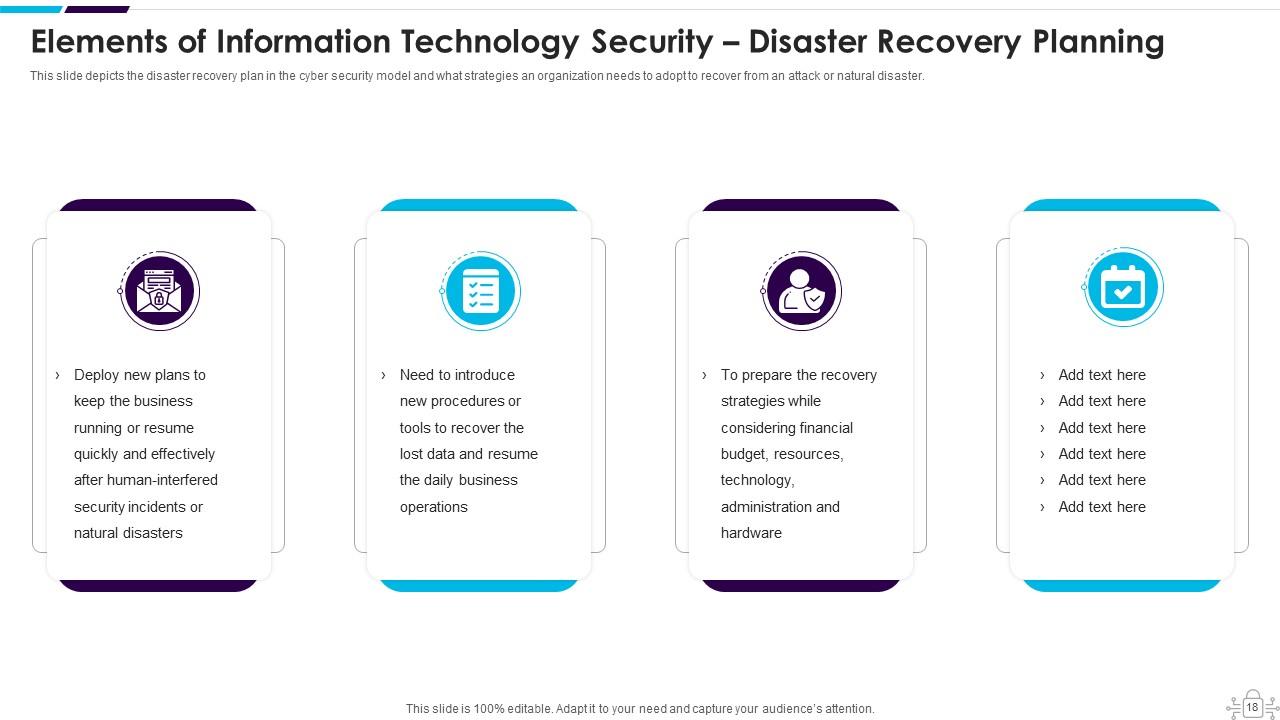

Slide 18 : Este slide apresenta Elementos de Segurança Cibernética – Planejamento de Recuperação de Desastres.

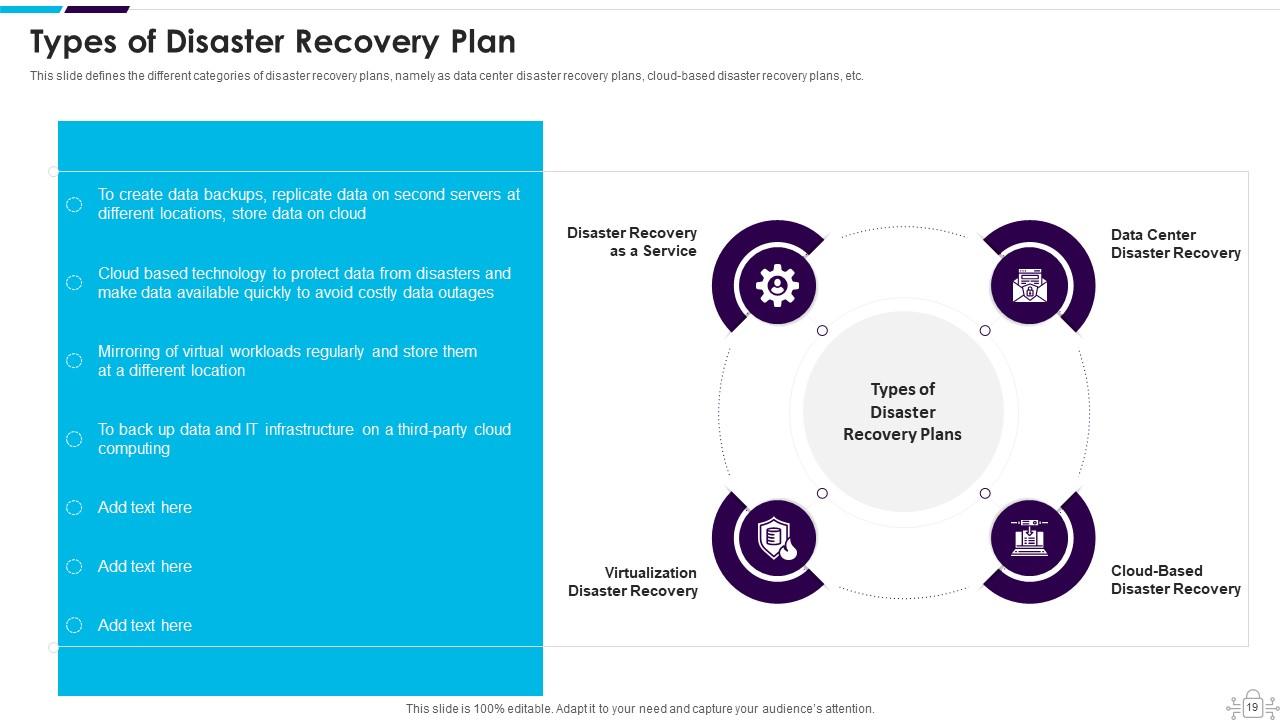

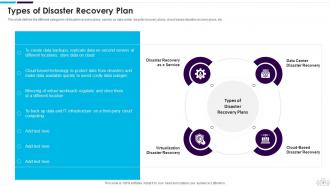

Slide 19 : Este slide define as diferentes categorias de planos de recuperação de desastres, como planos de recuperação de desastres de data center, planos de recuperação de desastres baseados em nuvem, etc.

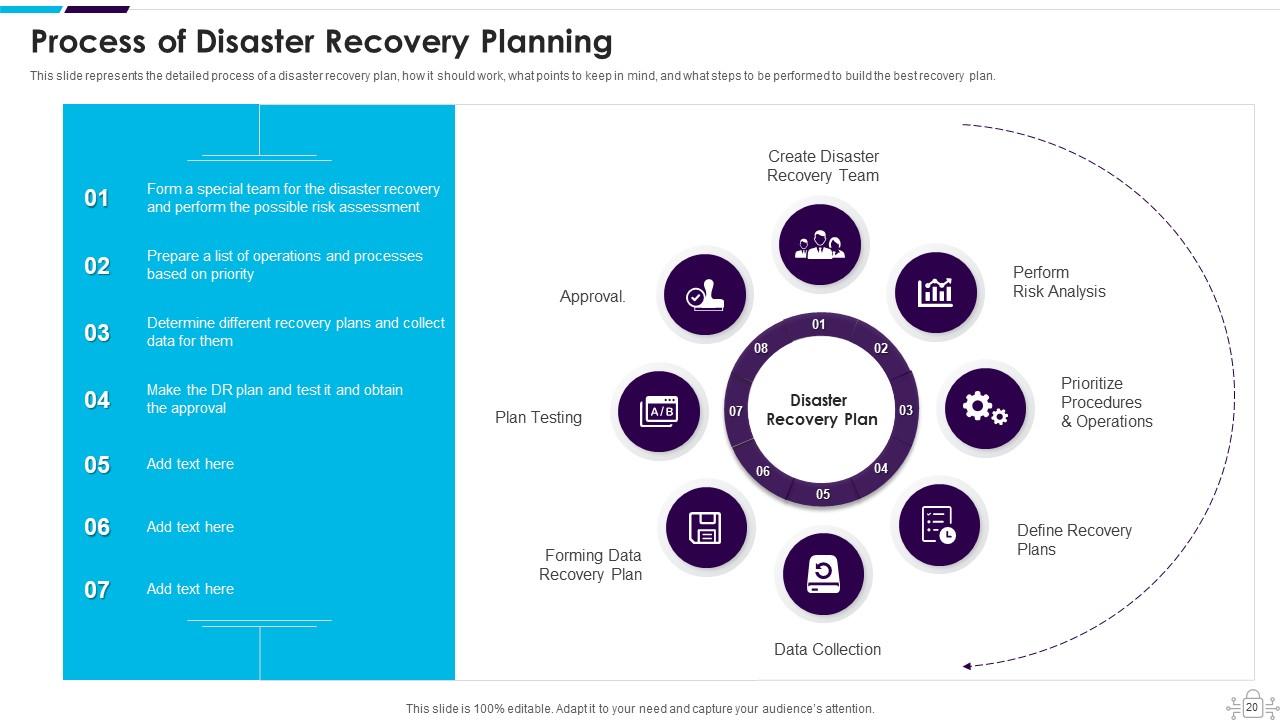

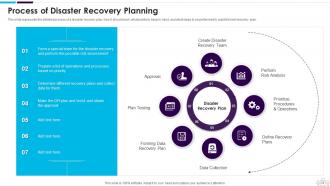

Slide 20 : Este slide representa o processo detalhado de um plano de recuperação de desastres, como ele deve funcionar, quais pontos devem ser lembrados, etc.

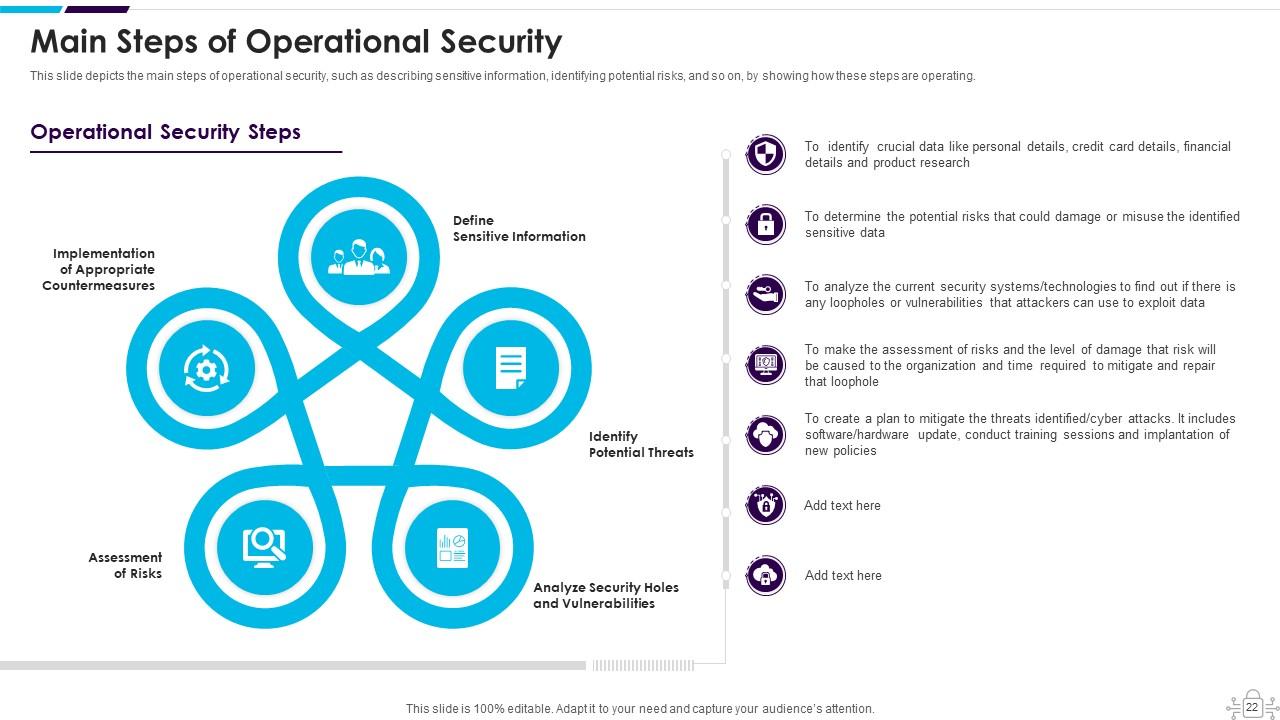

Slide 21 : Este slide define o elemento de segurança operacional da segurança de rede.

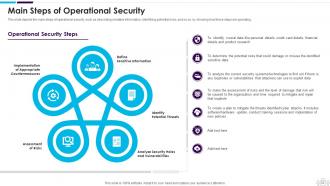

Slide 22 : Este slide mostra as principais etapas da segurança operacional, como descrição de informações confidenciais, identificação de riscos potenciais, etc.

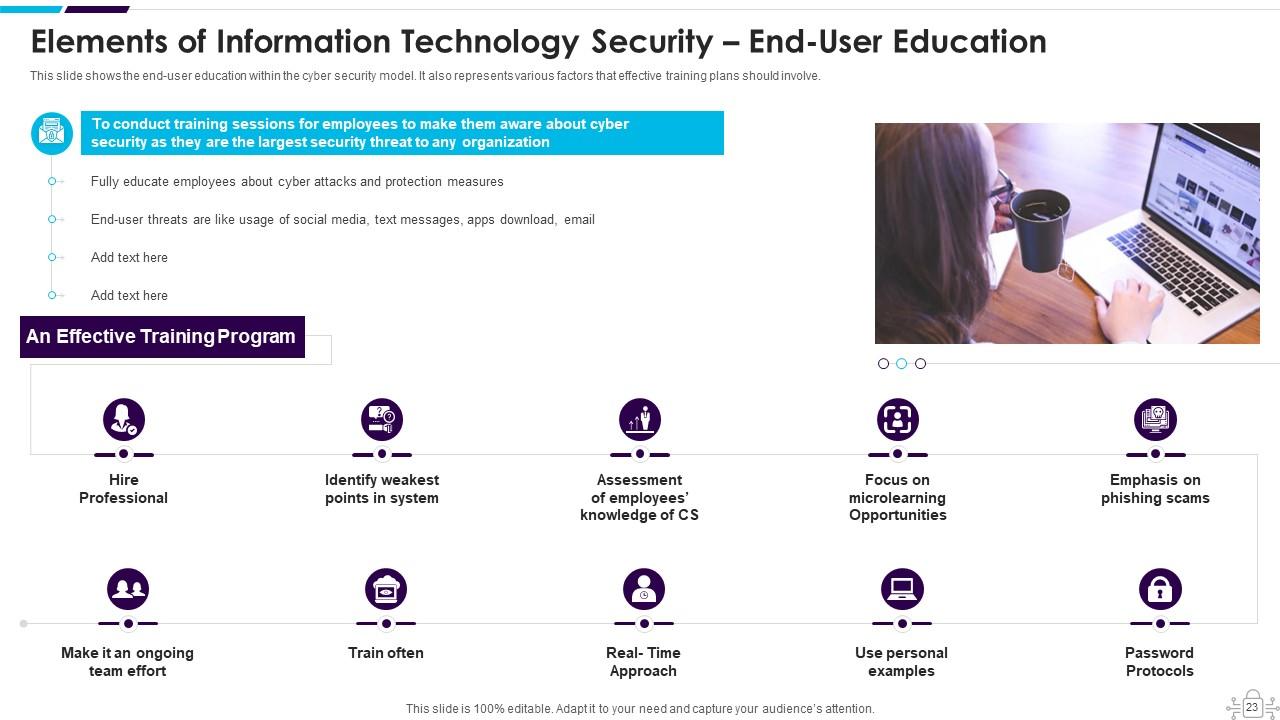

Slide 23 : Este slide apresenta a educação do usuário final dentro do modelo de segurança cibernética.

Slide 24 : Este slide mostra Elementos de Segurança de Rede – Segurança em Nuvem.

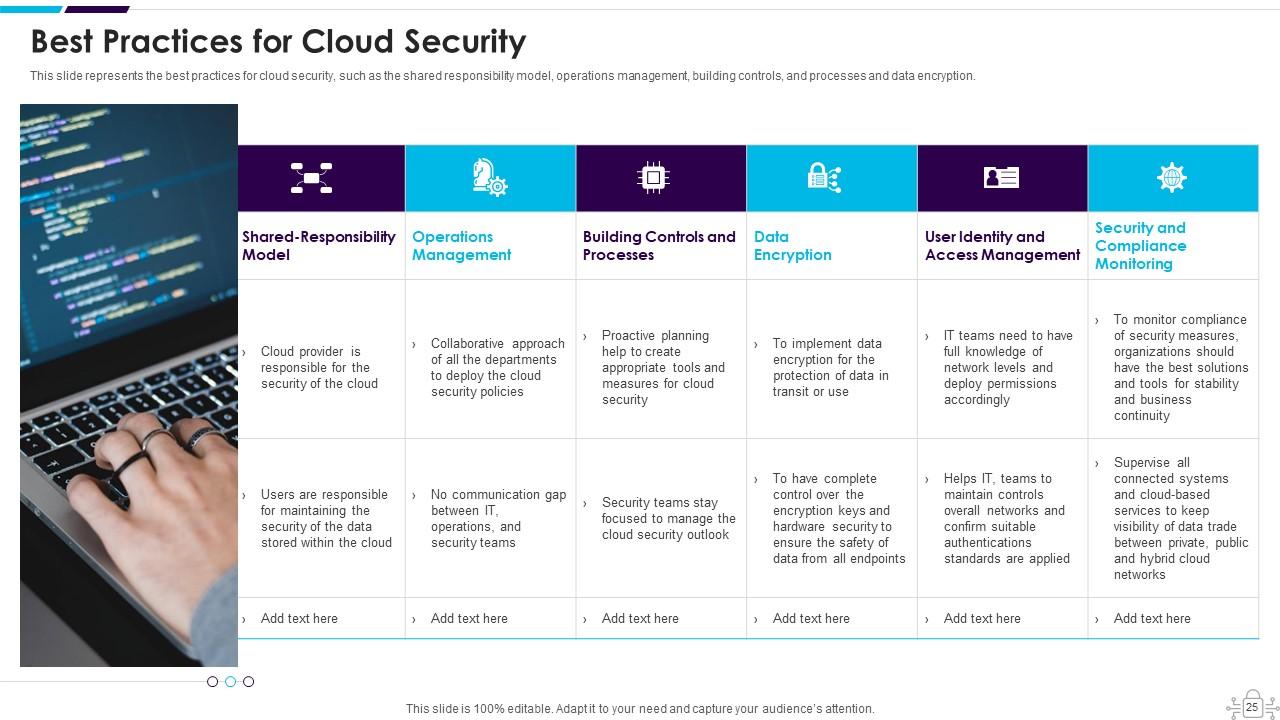

Slide 25 : Este slide representa as melhores práticas de segurança na nuvem, como o modelo de responsabilidade compartilhada, gestão de operações, etc.

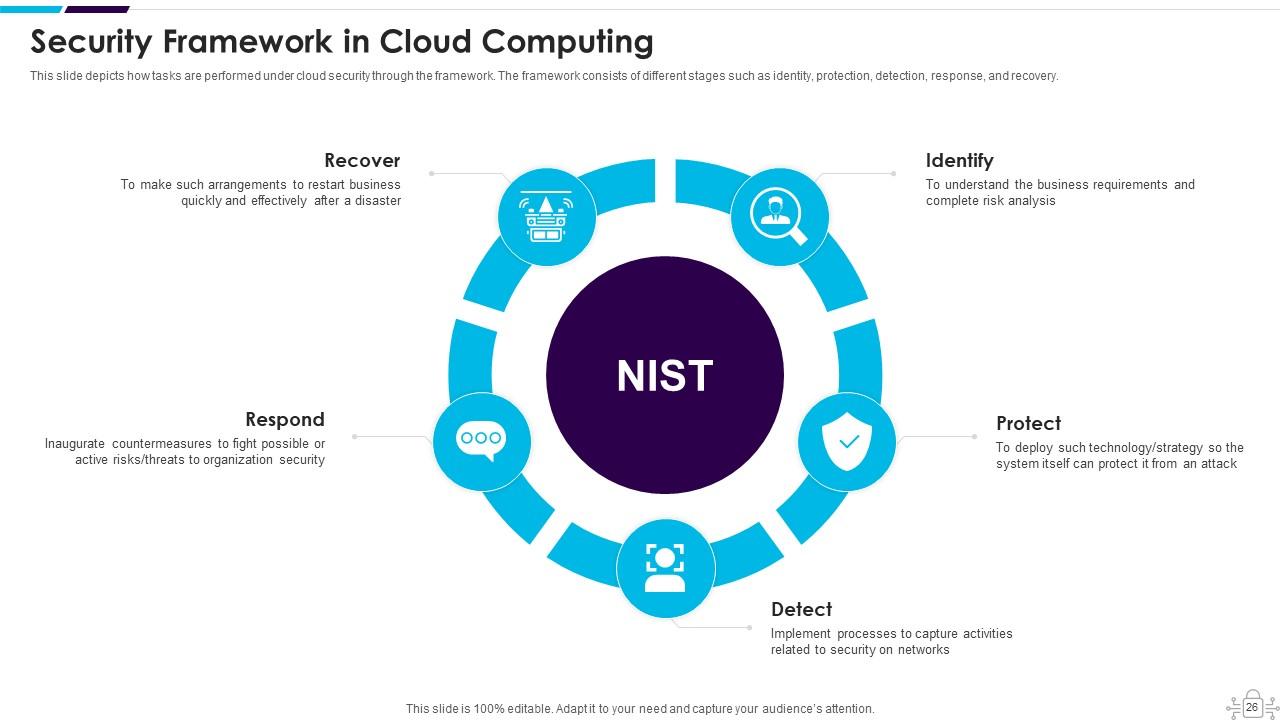

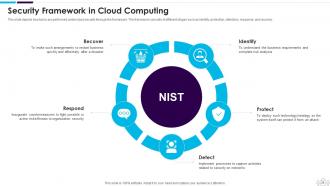

Slide 26 : Este slide mostra o Security Framework em Cloud Computing.

Slide 27 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

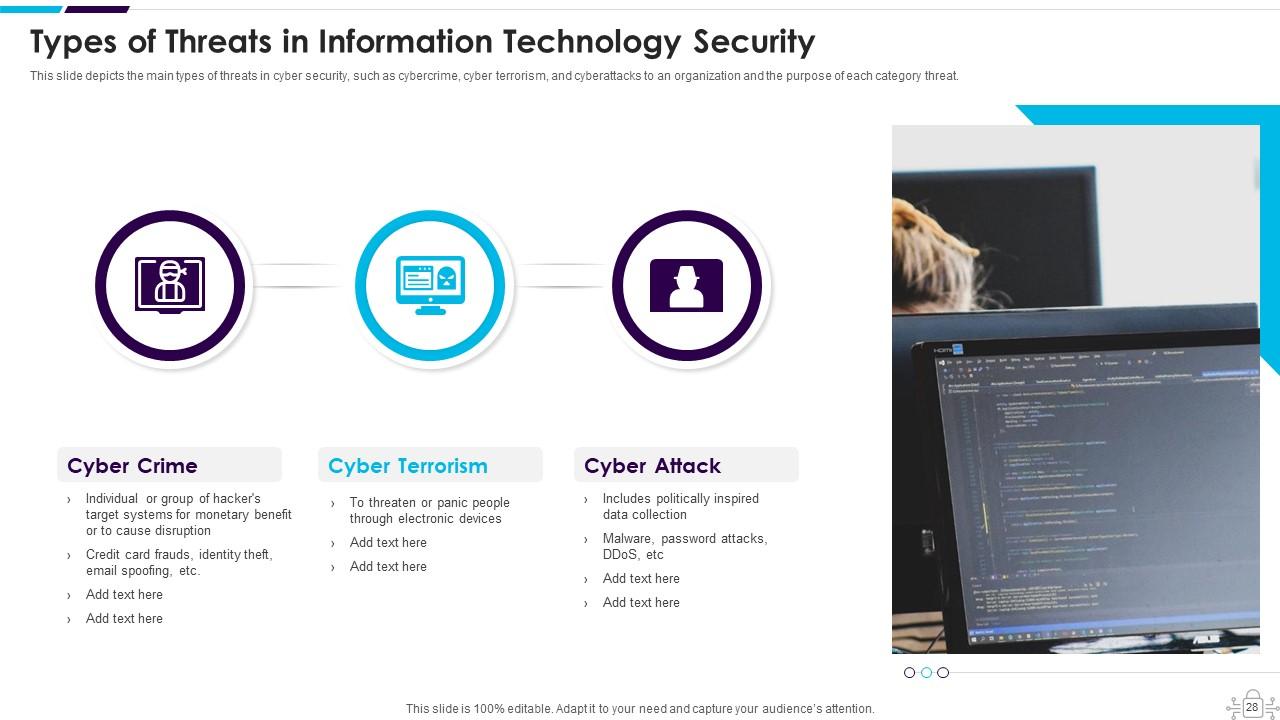

Slide 28 : Este slide apresenta os principais tipos de ameaças em segurança cibernética, como crimes cibernéticos, terrorismo cibernético, etc.

Slide 29 : Este slide mostra as categorias de ameaças recentes que surgiram recentemente nos Estados Unidos, Reino Unido, etc.

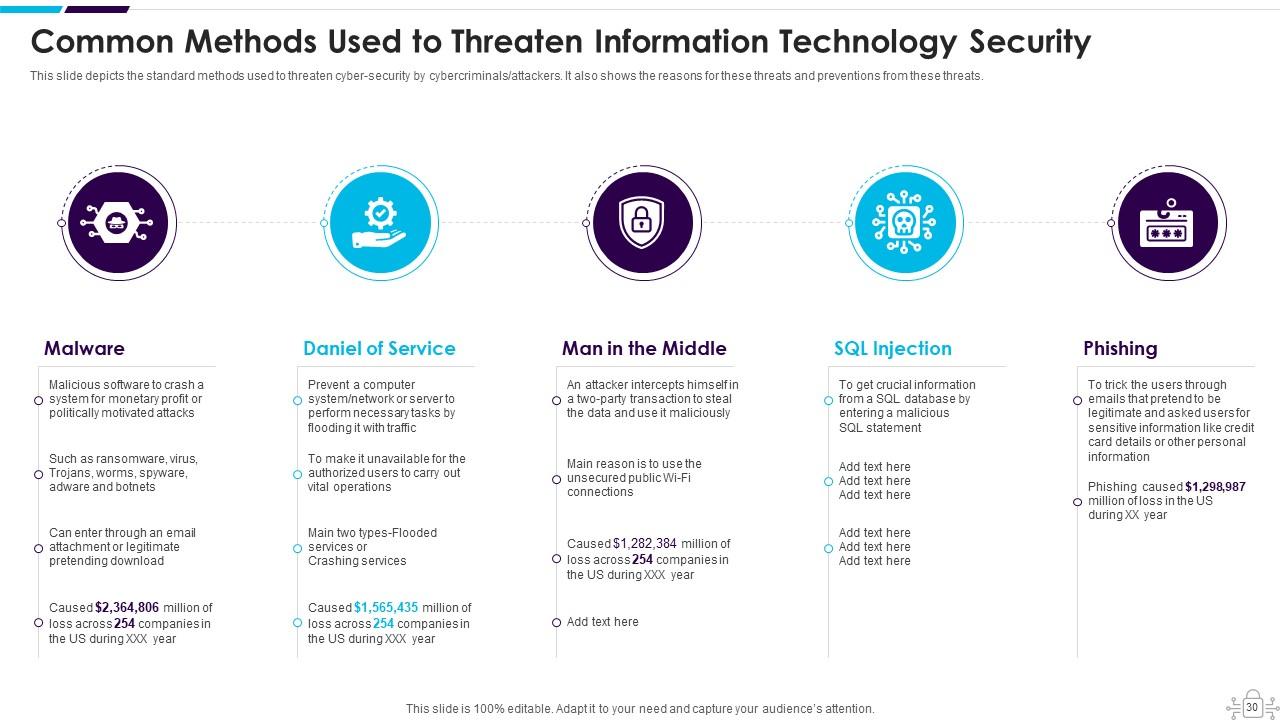

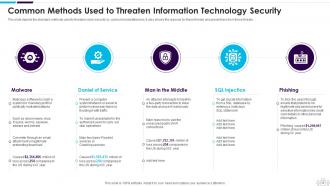

Slide 30 : Este slide mostra os métodos comuns usados para ameaçar a segurança da rede.

Slide 31 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

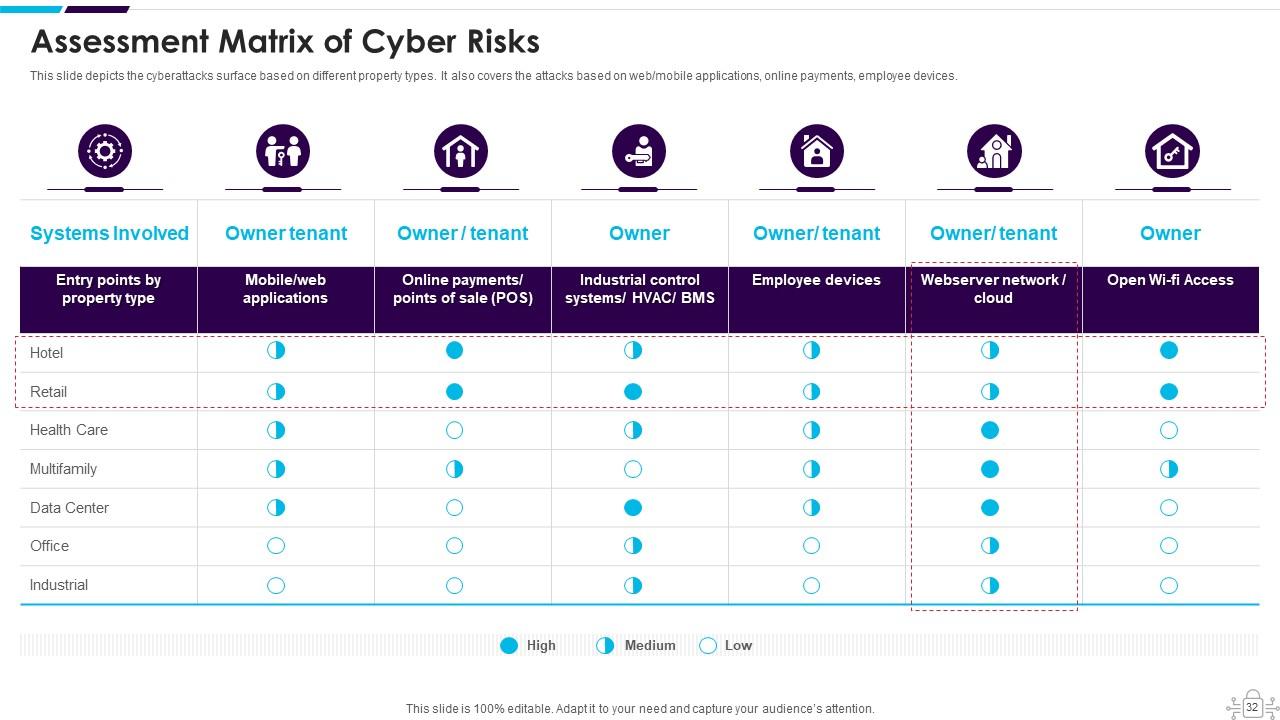

Slide 32 : Este slide mostra a superfície dos ataques cibernéticos com base em diferentes tipos de propriedade.

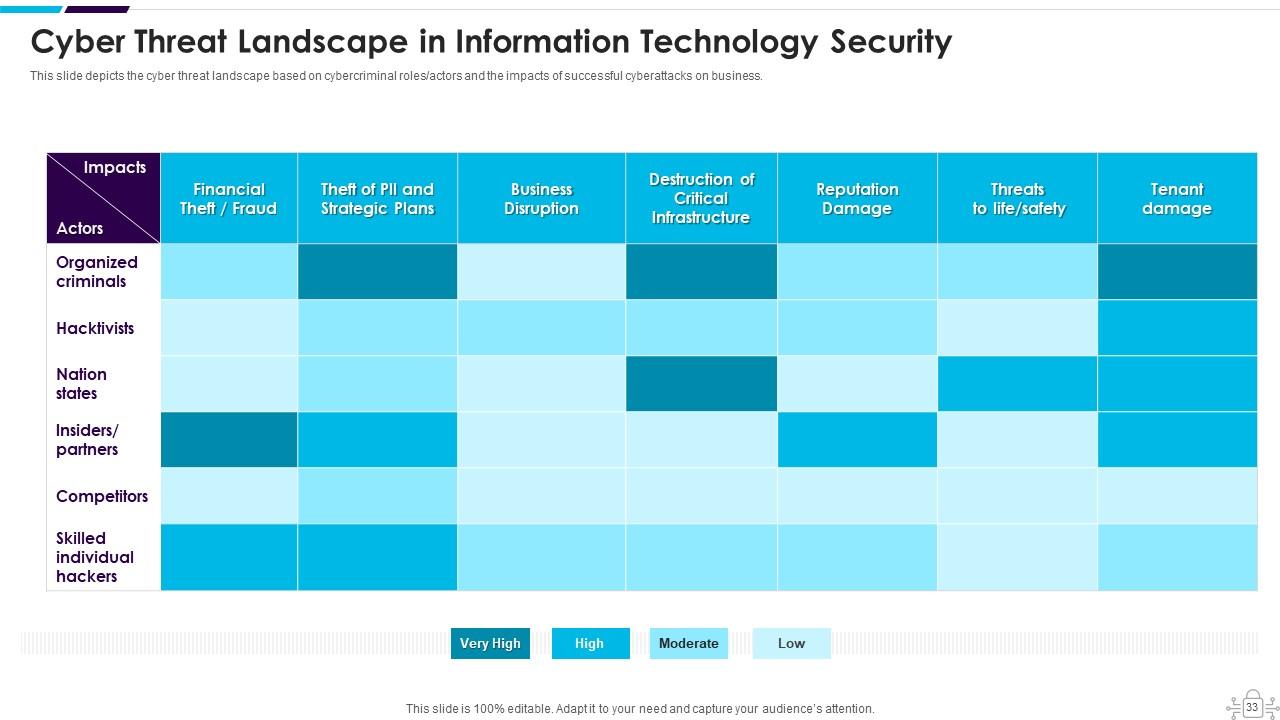

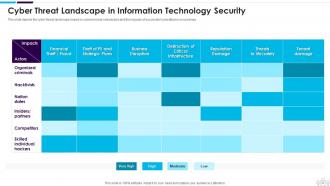

Slide 33 : Este slide apresenta o Cenário de Ameaças Cibernéticas na Segurança de Dados.

Slide 34 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

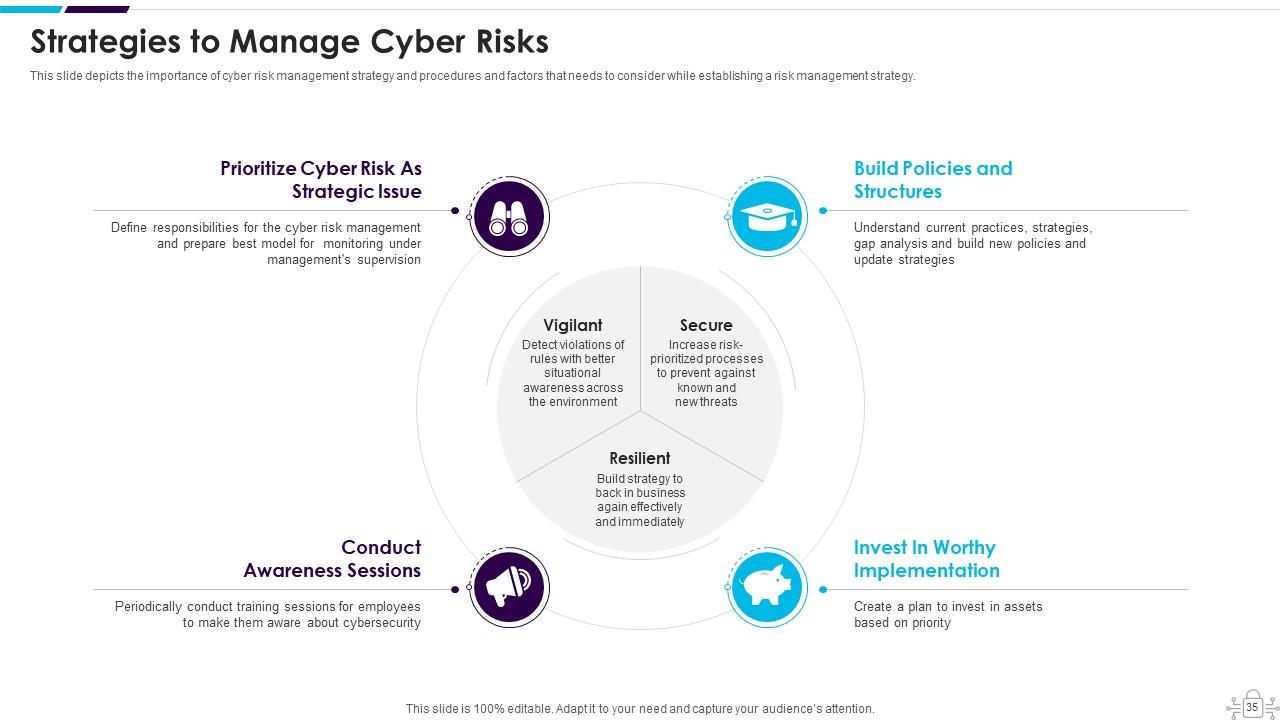

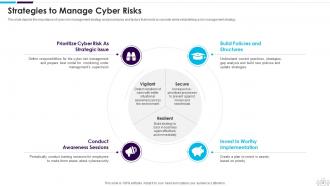

Slide 35 : Este slide mostra a importância da estratégia e dos procedimentos de gerenciamento de riscos cibernéticos.

Slide 36 : Este slide mostra dicas de segurança cibernética - proteção contra ataques cibernéticos.

Slide 37 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

Slide 38 : Este slide apresenta os diferentes benefícios da implantação de um modelo de segurança de rede em uma organização.

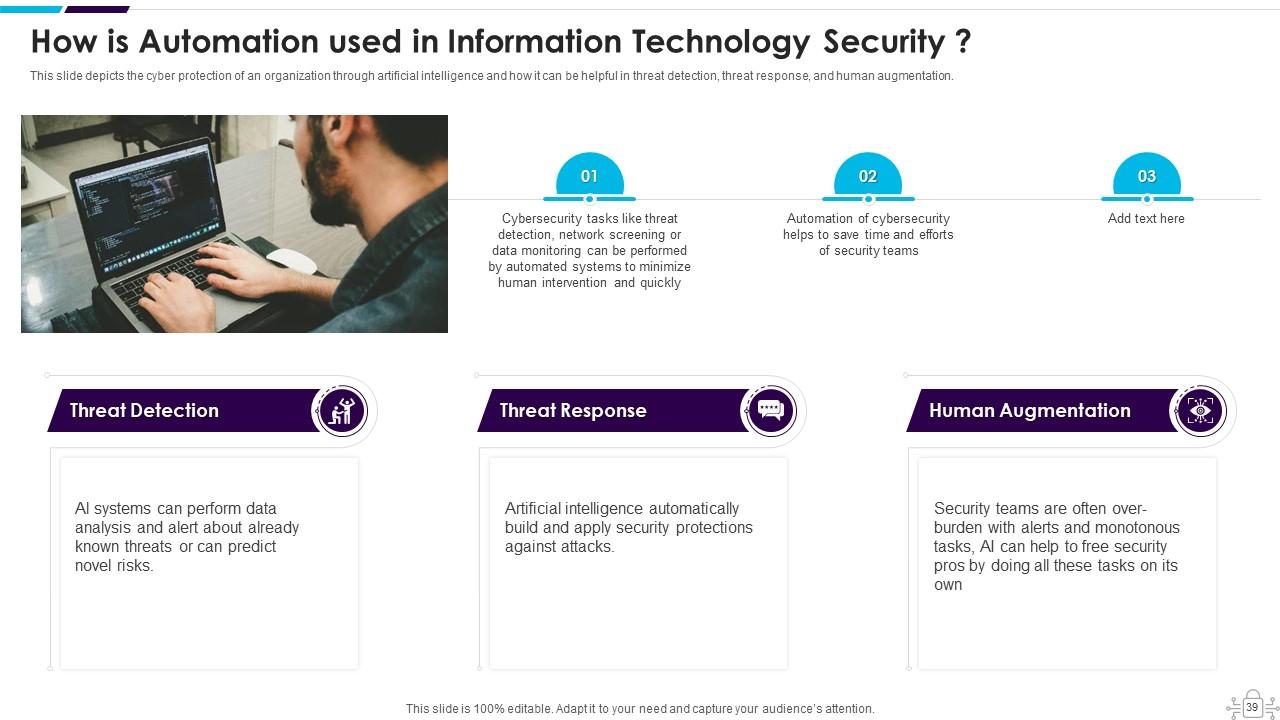

Slide 39 : Este slide mostra a proteção cibernética de uma organização por meio de inteligência artificial.

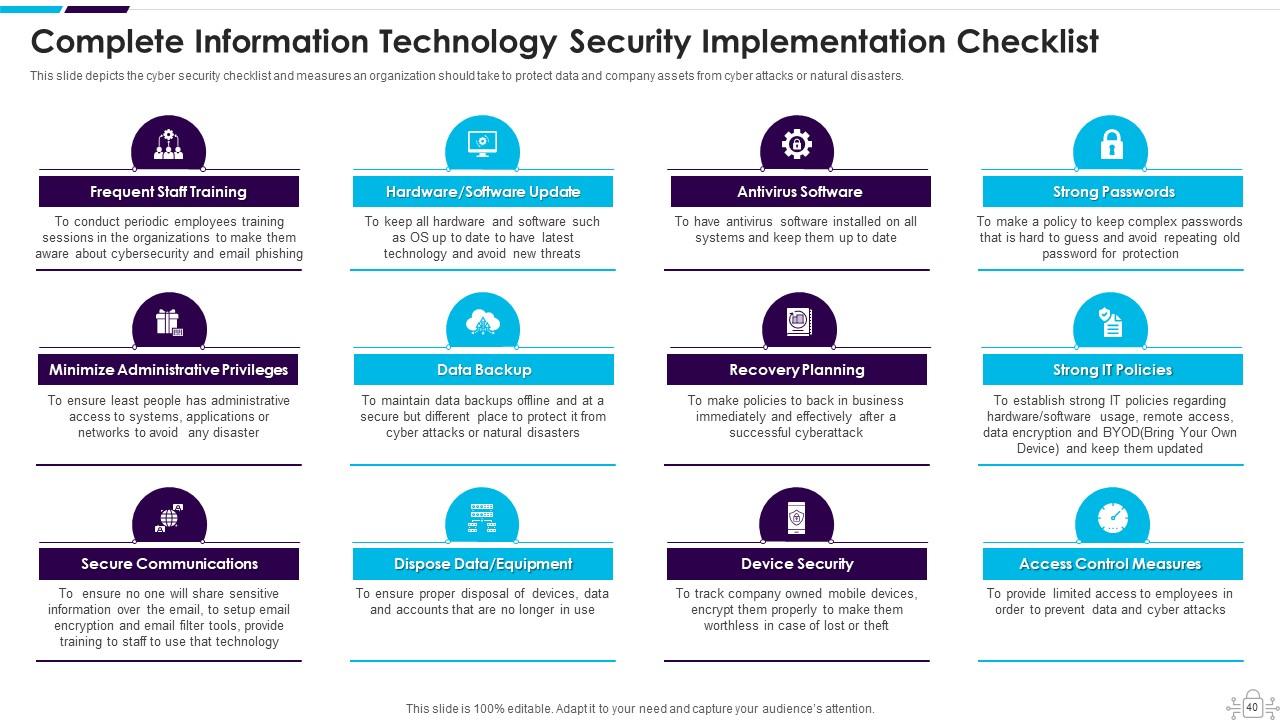

Slide 40 : Este slide exibe a Lista de Verificação Completa de Implementação de Segurança Cibernética.

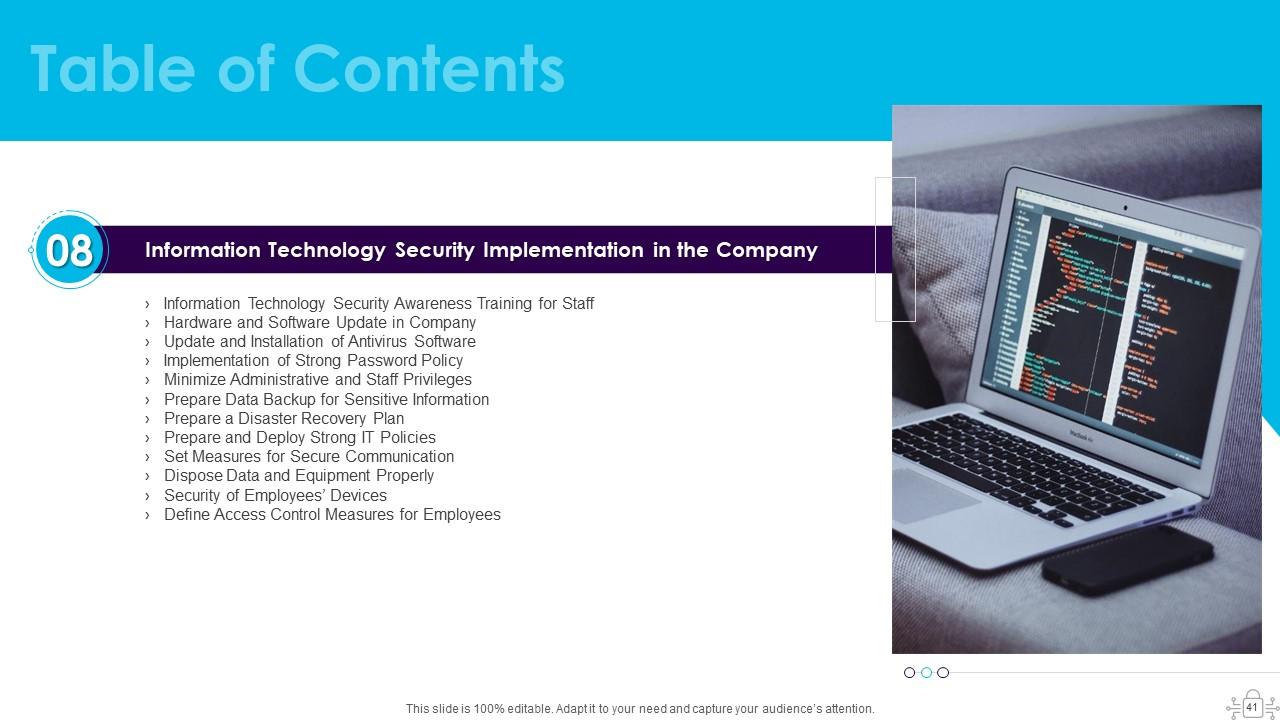

Slide 41 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

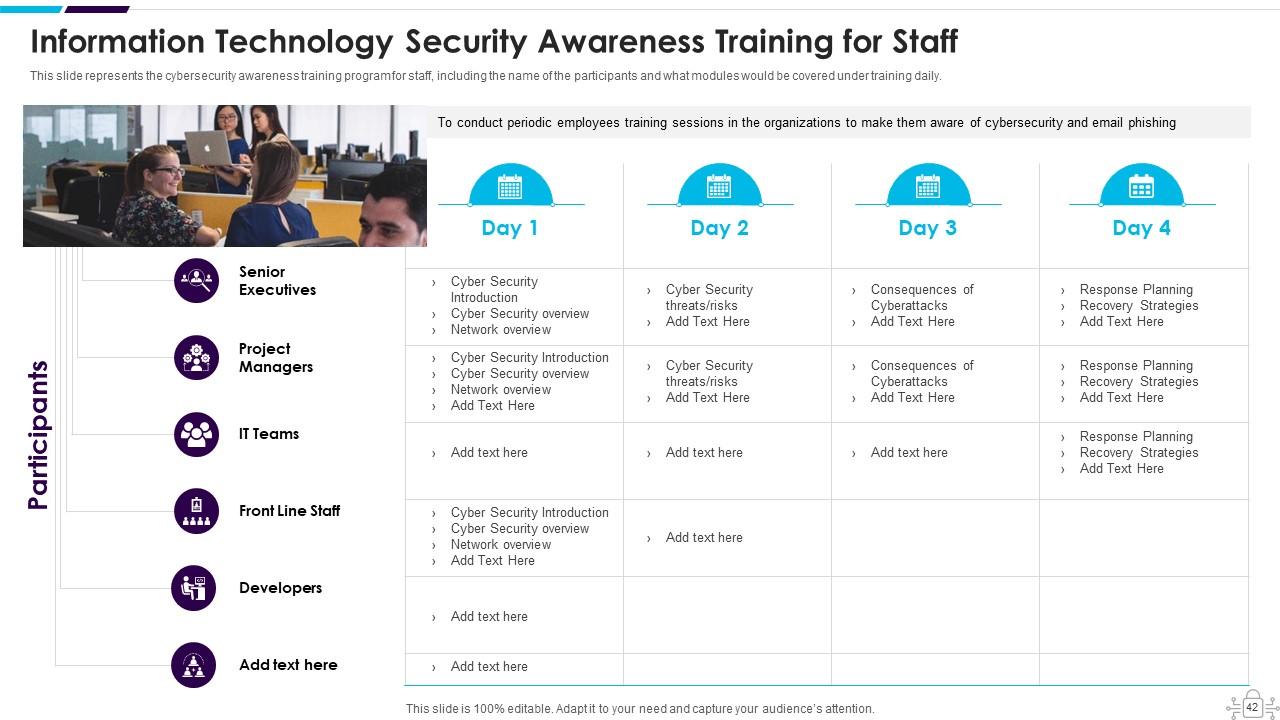

Slide 42 : Este slide representa o programa de treinamento de conscientização sobre segurança cibernética para funcionários, incluindo o nome dos participantes.

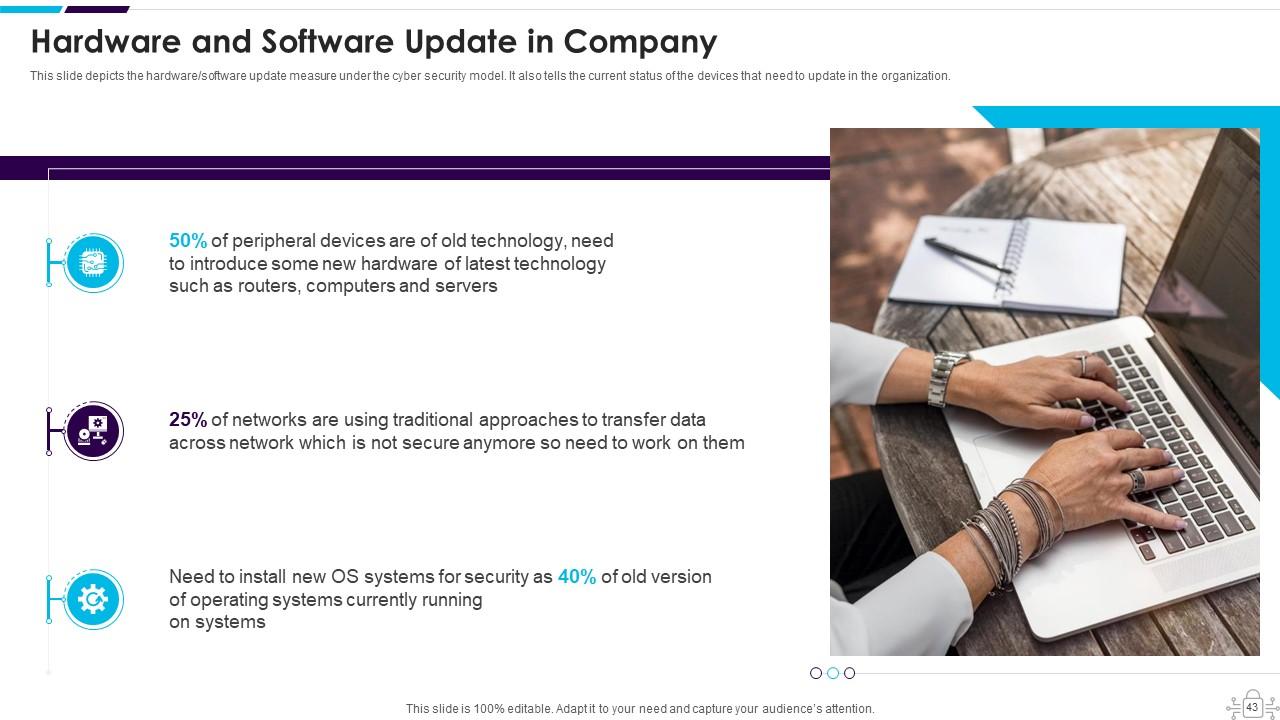

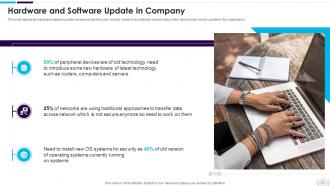

Slide 43 : Este slide apresenta a Atualização de Hardware e Software na Empresa.

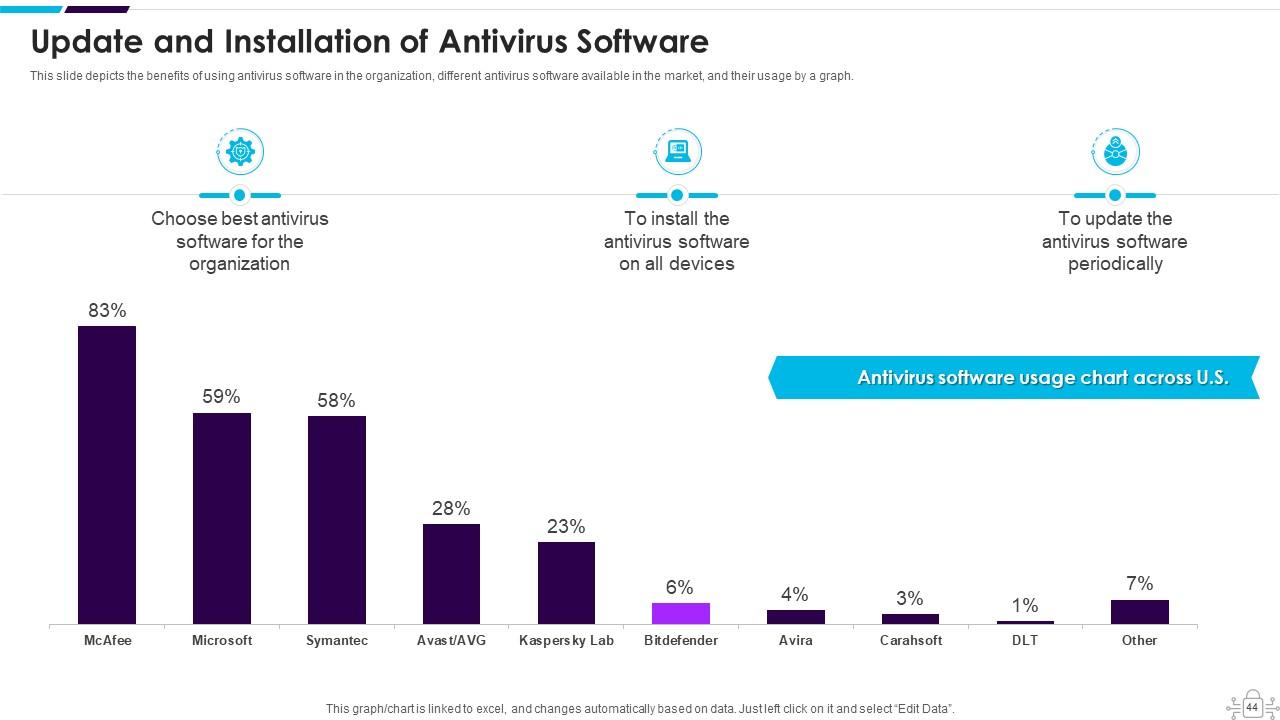

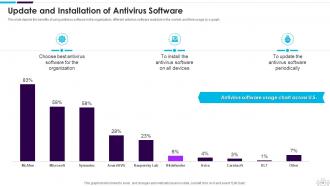

Slide 44 : Este slide mostra os benefícios do uso de software antivírus na organização.

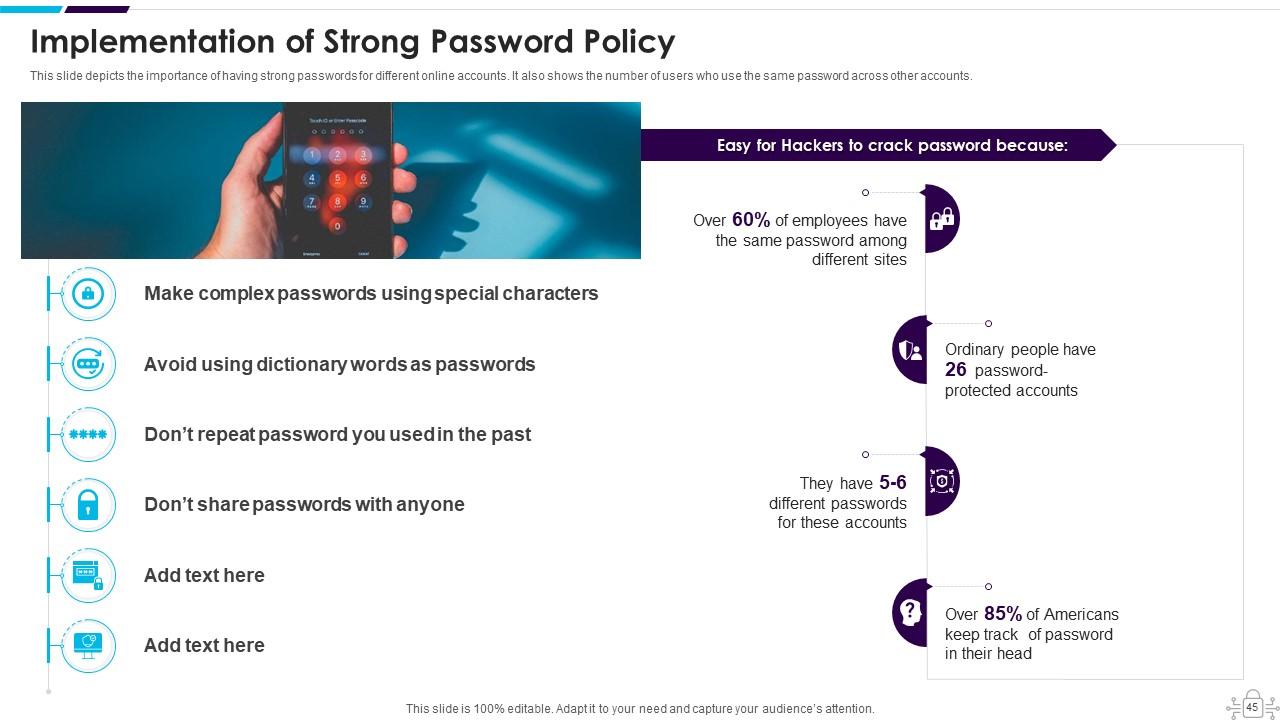

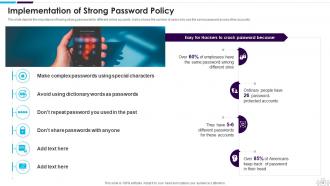

Slide 45 : Este slide mostra a importância de ter senhas fortes para diferentes contas online.

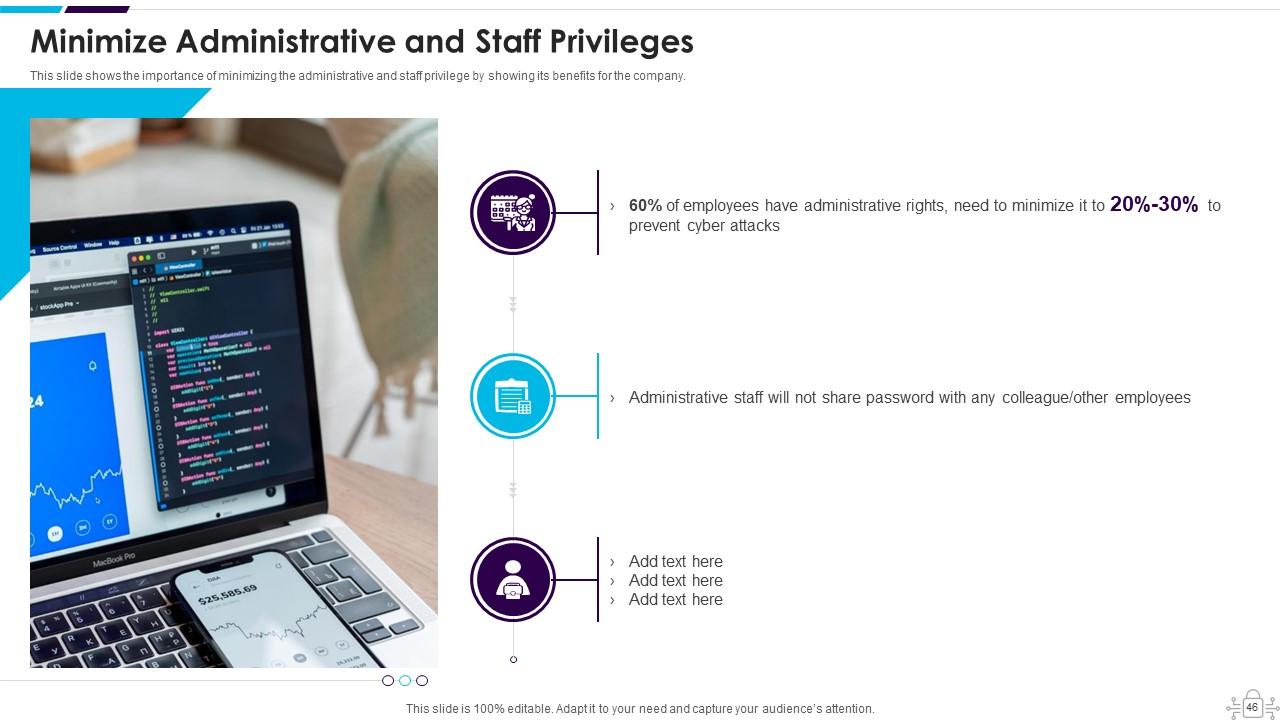

Slide 46 : Este slide mostra a importância de minimizar o privilégio administrativo e de funcionários, mostrando seus benefícios para a empresa.

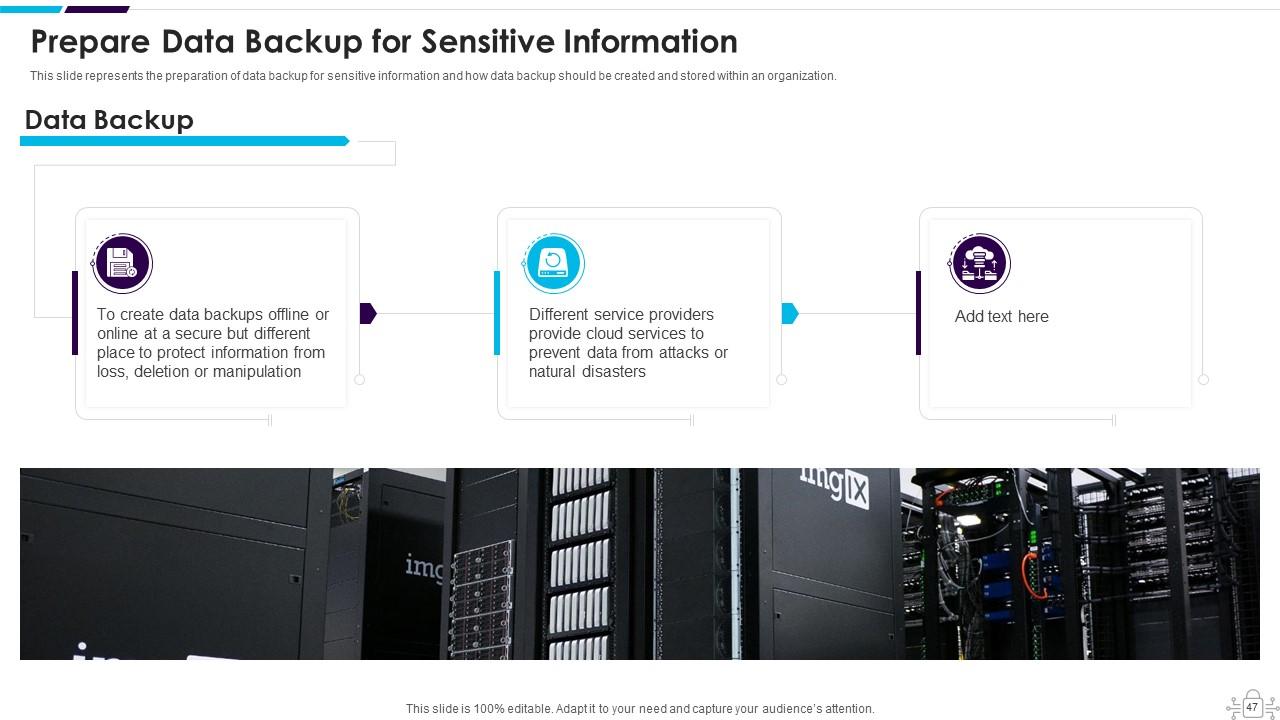

Slide 47 : Este slide exibe Preparar backup de dados para informações confidenciais.

Slide 48 : Este slide mostra quais fatores serão considerados ao preparar um planejamento de recuperação de uma organização.

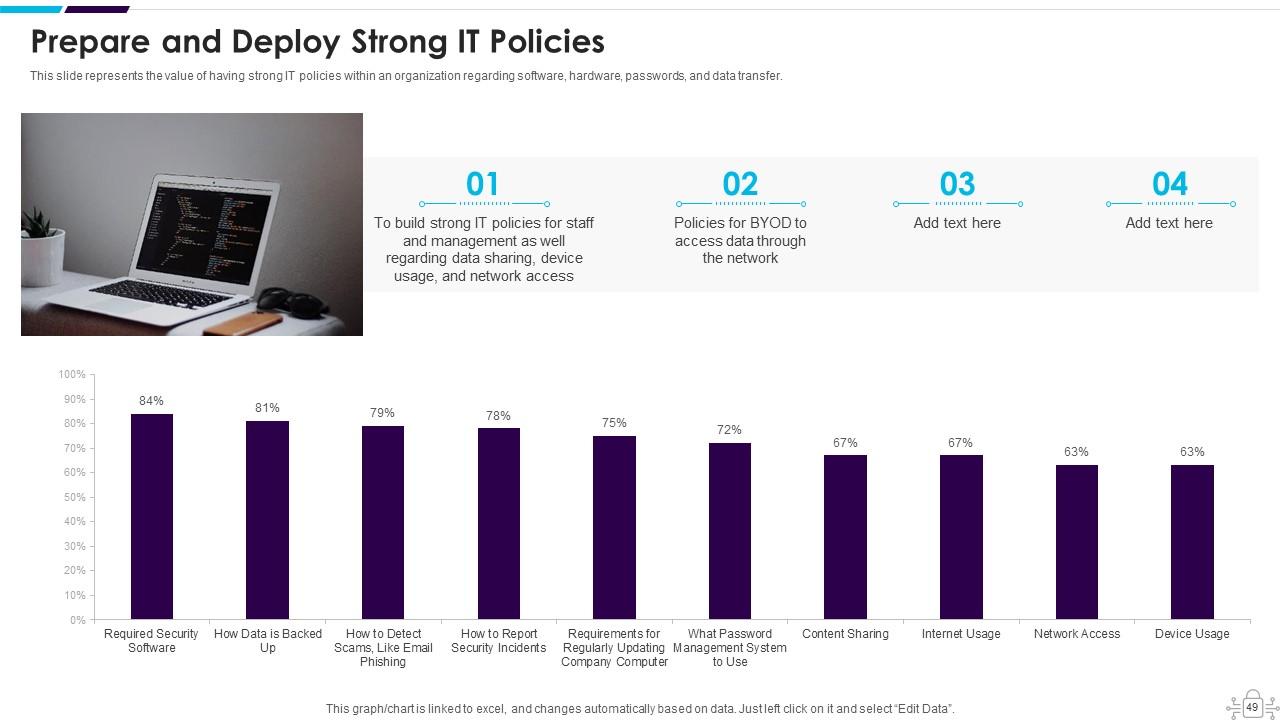

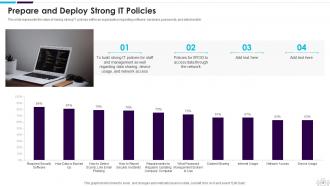

Slide 49 : Este slide representa o valor de ter políticas de TI fortes dentro de uma organização.

Slide 50 : Este slide mostra a comunicação segura dentro de uma organização e a tecnologia para criptografar e-mails.

Slide 51 : Este slide mostra a importância do descarte dos dados e equipamentos que não estão mais em uso.

Slide 52 : Este slide mostra que a segurança do hardware ou dispositivos dos funcionários também é essencial ao aplicar o modelo de segurança cibernética.

Slide 53 : Este slide apresenta Definir Medidas de Controle de Acesso para Funcionários.

Slide 54 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

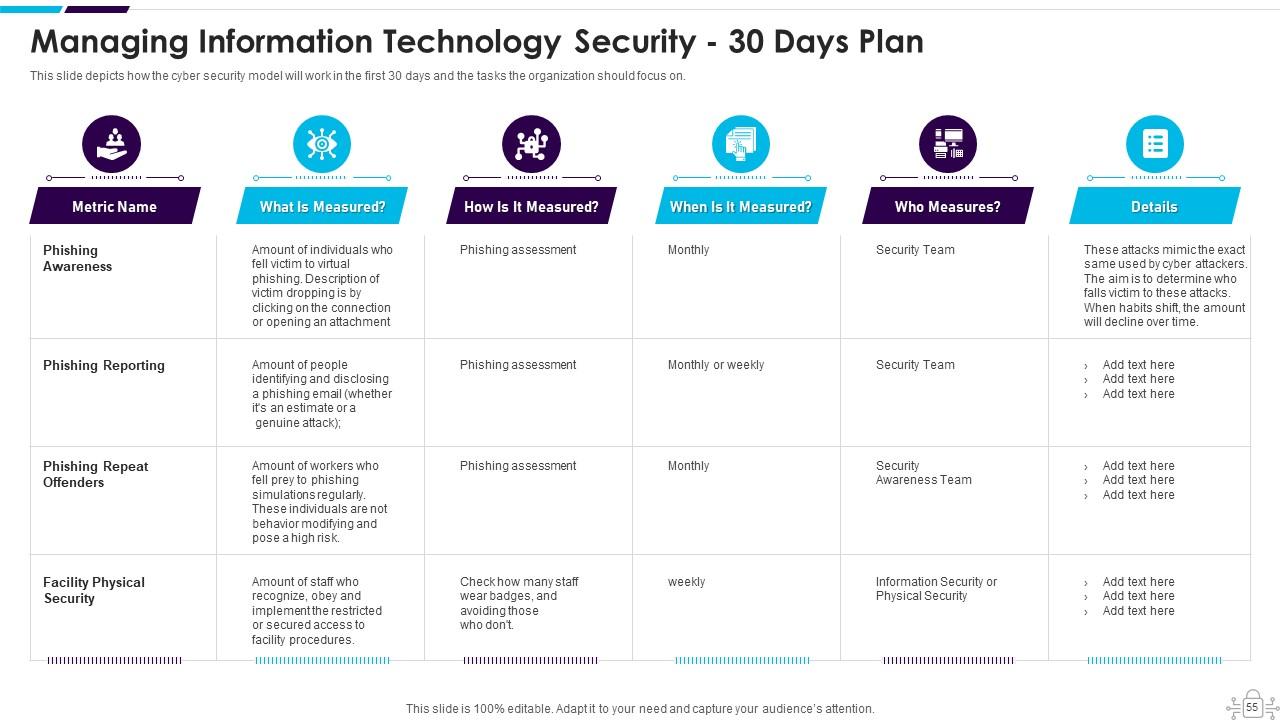

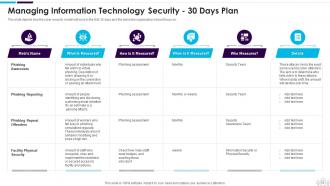

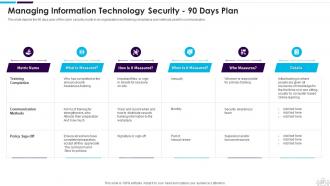

Slide 55 : Este slide mostra como o modelo de segurança cibernética funcionará nos primeiros 30 dias e as tarefas nas quais a organização deve se concentrar.

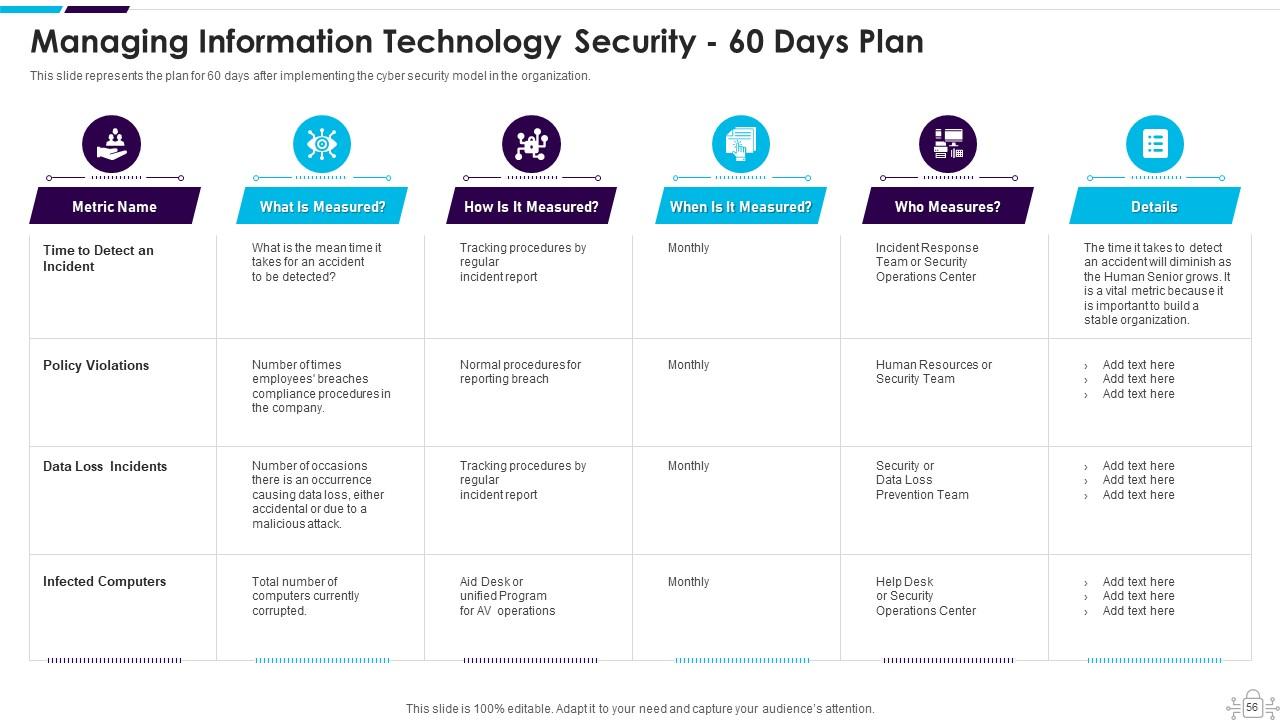

Slide 56 : Este slide representa o plano para 60 dias após a implementação do modelo de segurança de rede na organização.

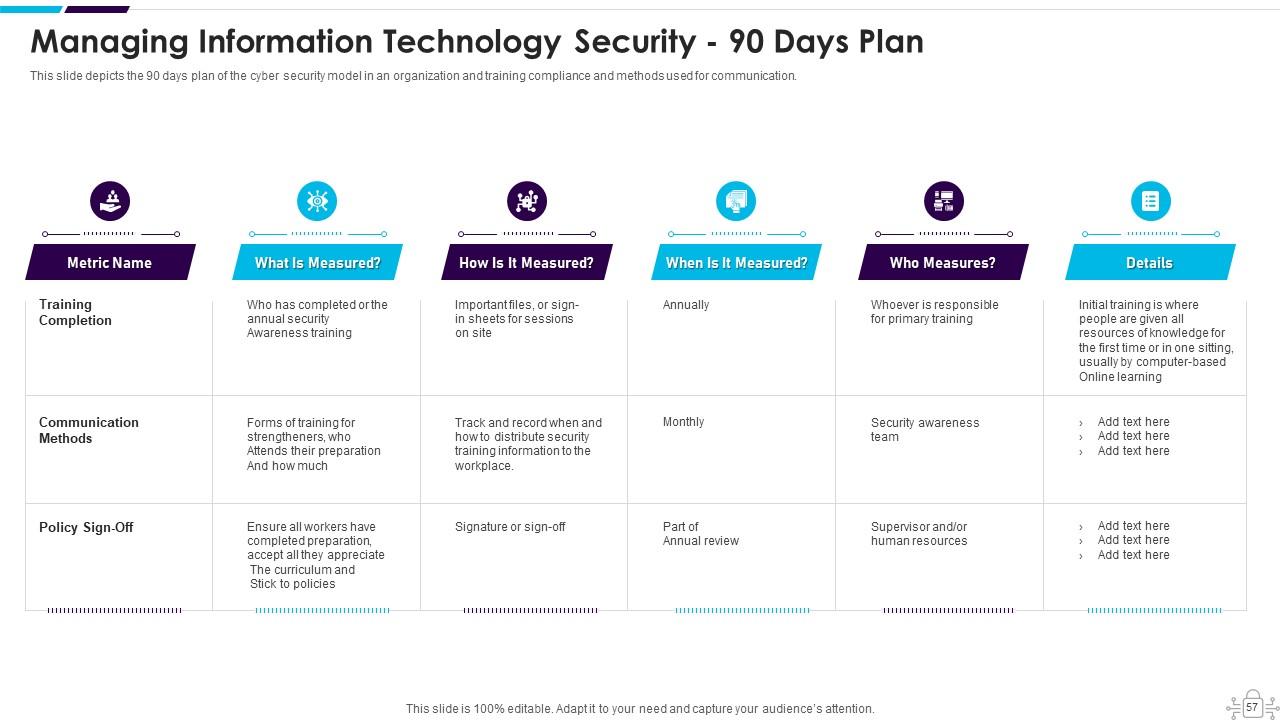

Slide 57 : Este slide descreve o plano de 90 dias do modelo de segurança de rede em uma organização e a conformidade do treinamento.

Slide 58 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

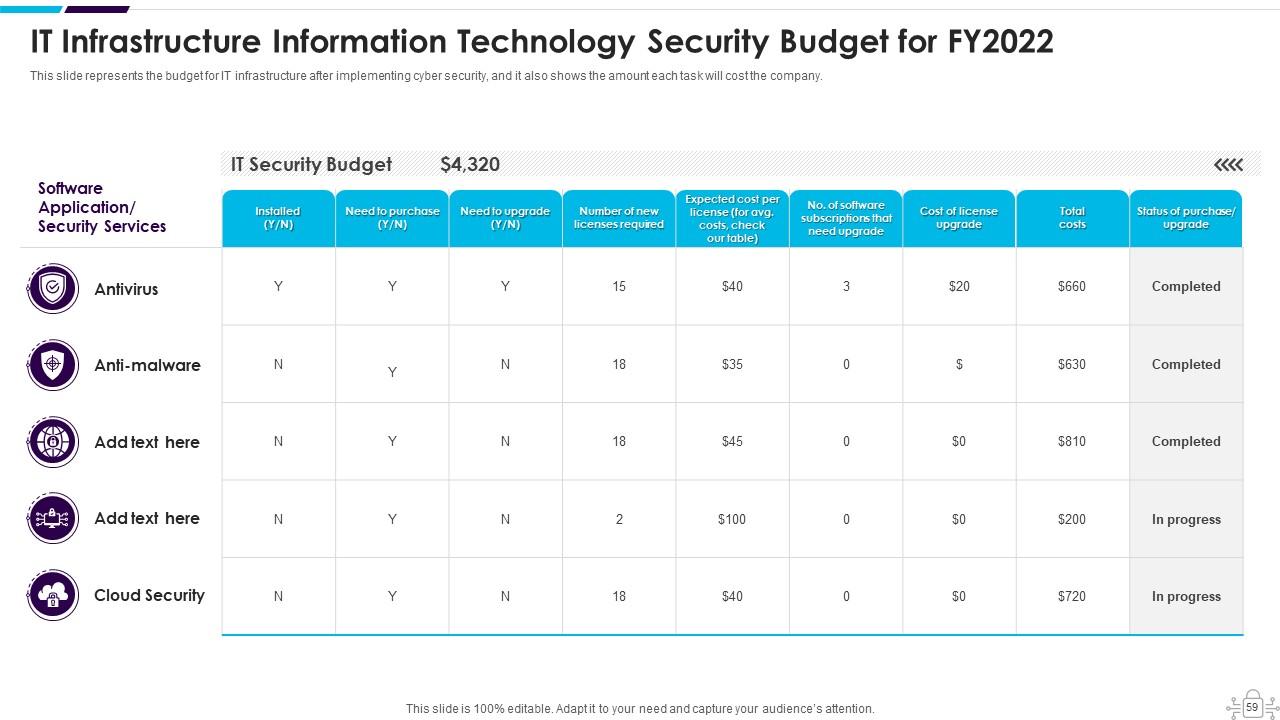

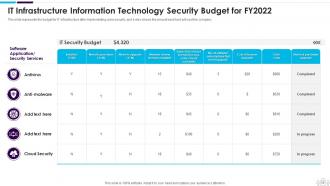

Slide 59 : Este slide representa o orçamento para infraestrutura de TI após a implementação da segurança de dados.

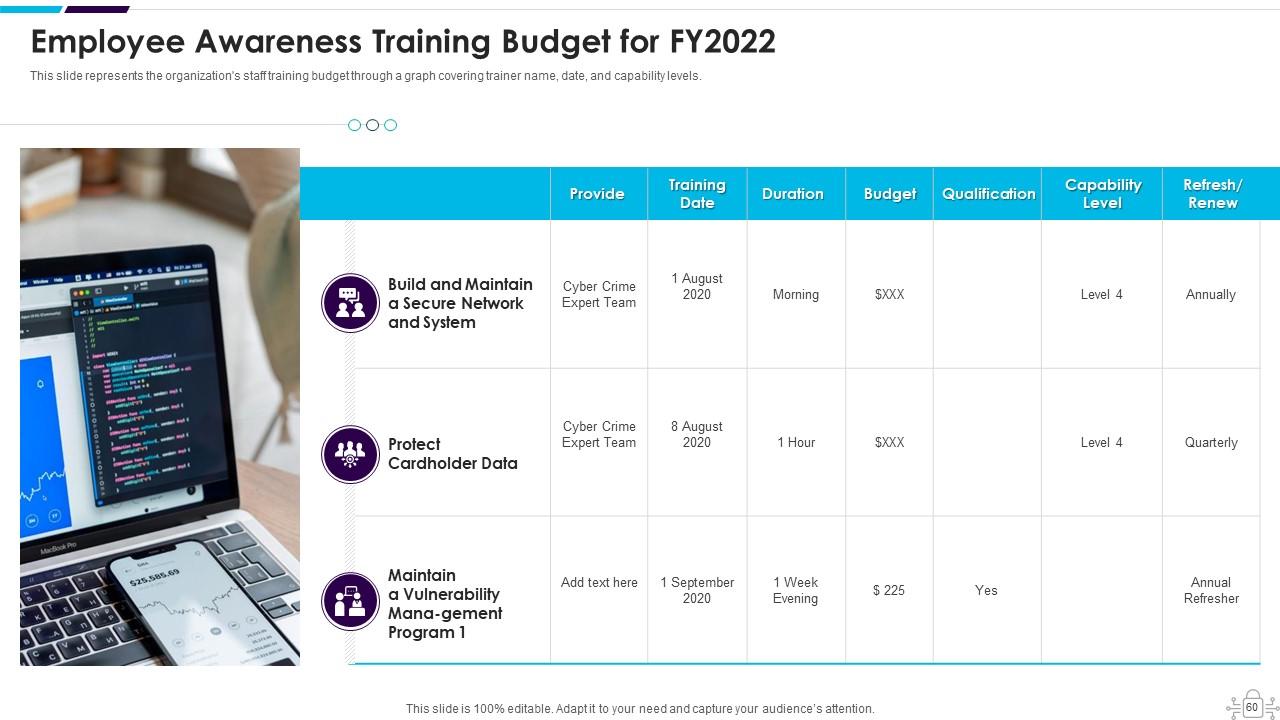

Slide 60 : Este slide mostra o orçamento de treinamento de pessoal da organização por meio de um gráfico que abrange o nome do instrutor, data e níveis de capacidade.

Slide 61 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

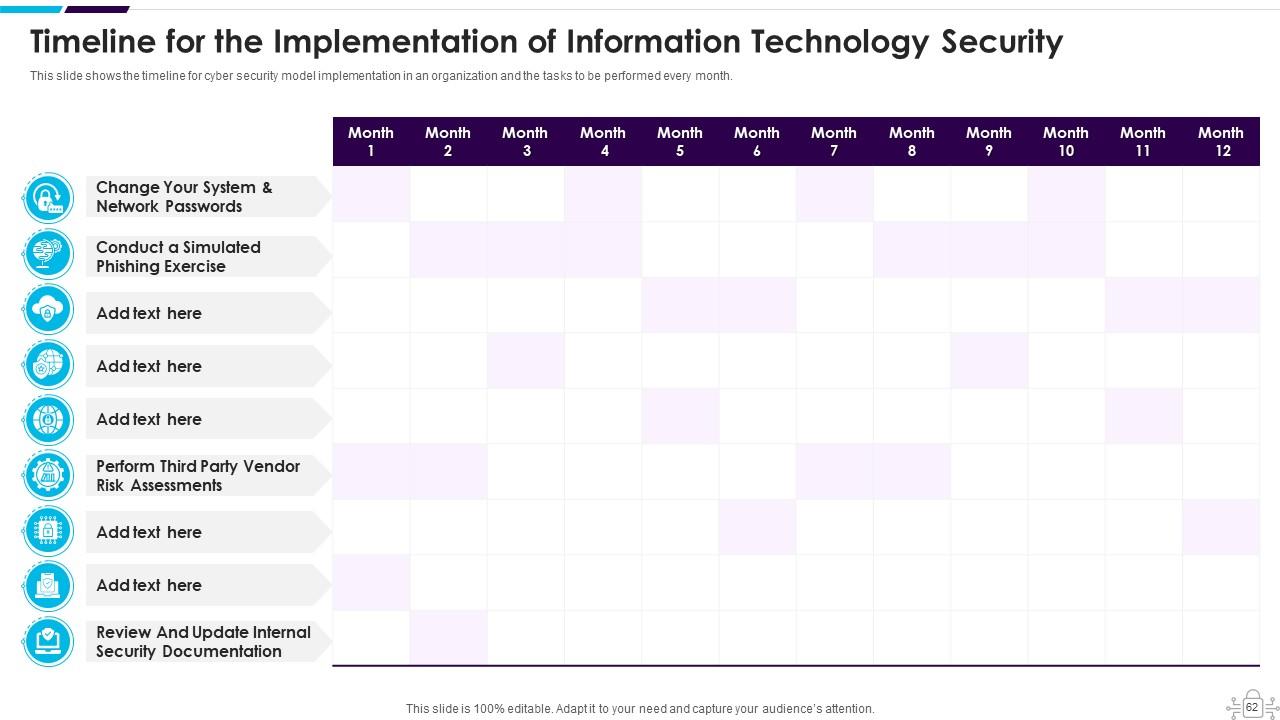

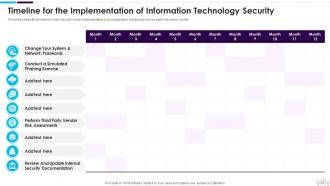

Slide 62 : Este slide mostra o cronograma para a implementação da segurança de rede.

Slide 63 : Este slide mostra o roteiro de treinamento de segurança cibernética.

Slide 64 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

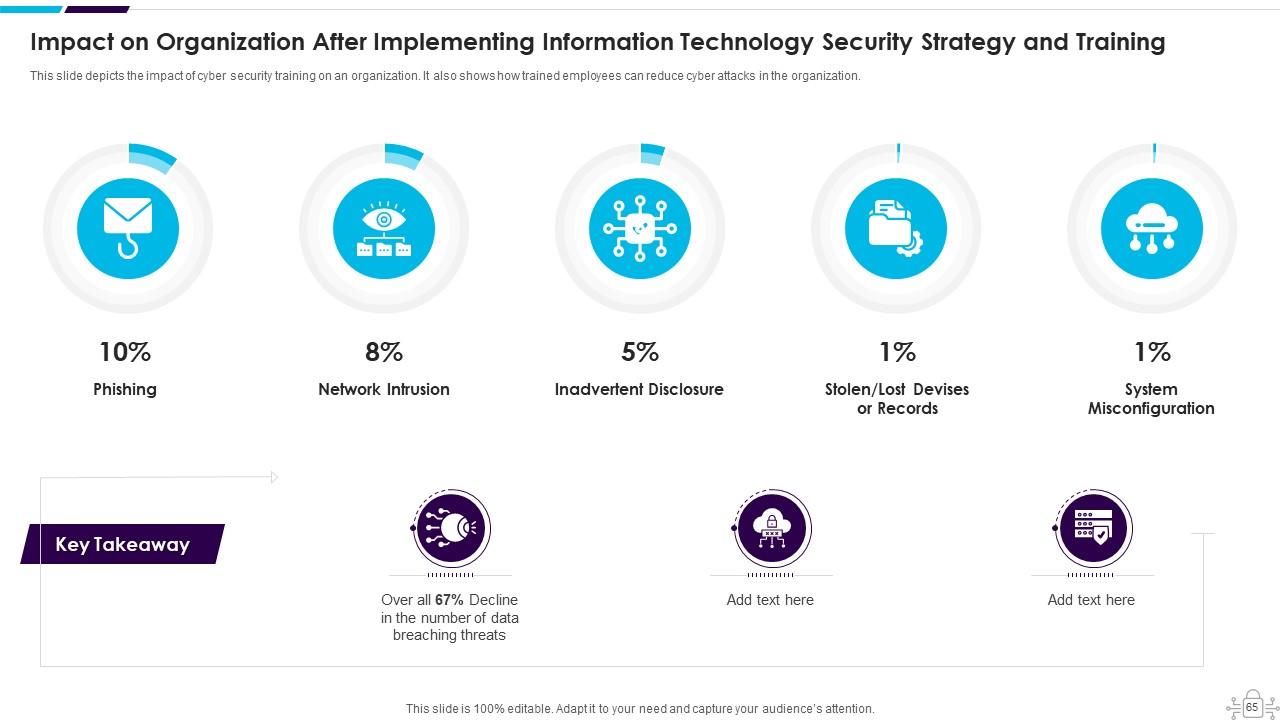

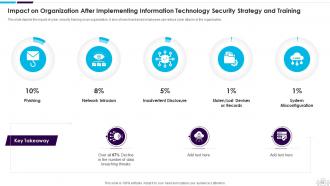

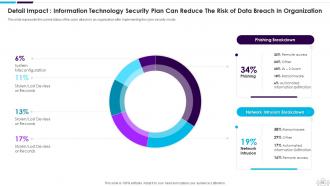

Slide 65 : Este slide mostra o impacto na organização após a implementação da estratégia e treinamento de segurança cibernética.

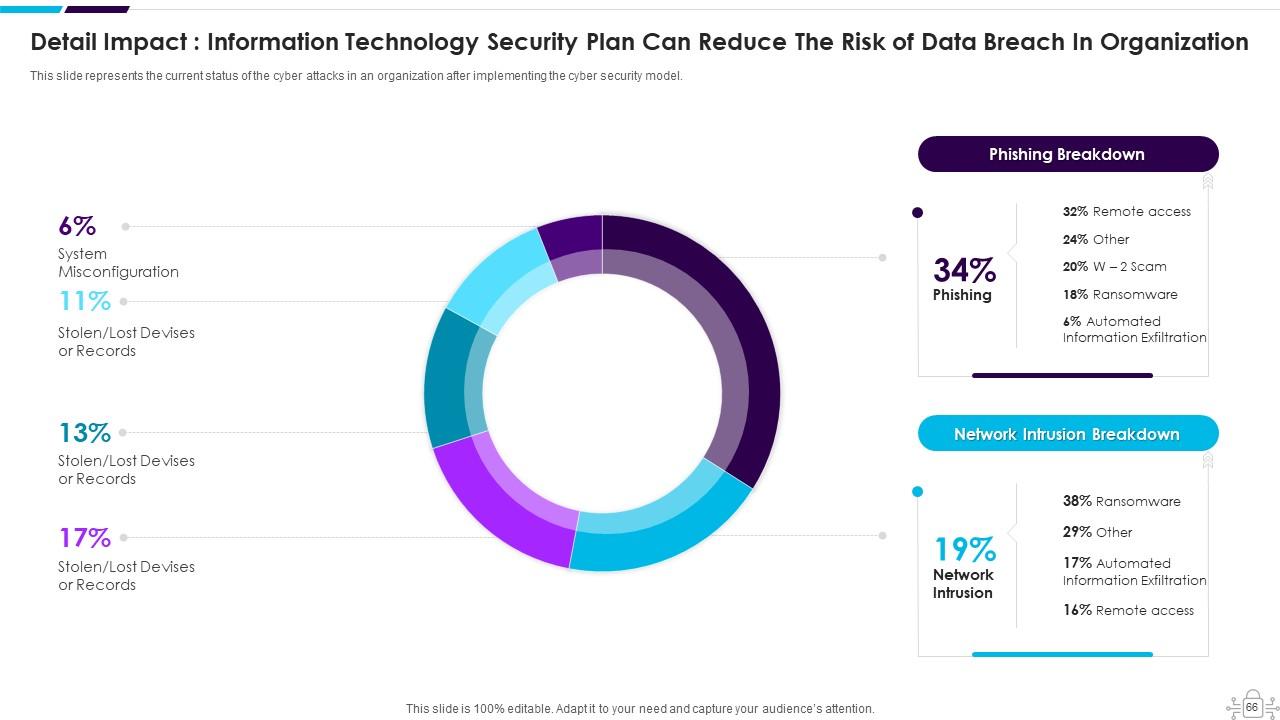

Slide 66 : Este slide representa o status atual dos ataques cibernéticos em uma organização após a implementação do modelo de segurança cibernética.

Slide 67 : Este slide destaca o título dos tópicos que serão abordados a seguir no modelo.

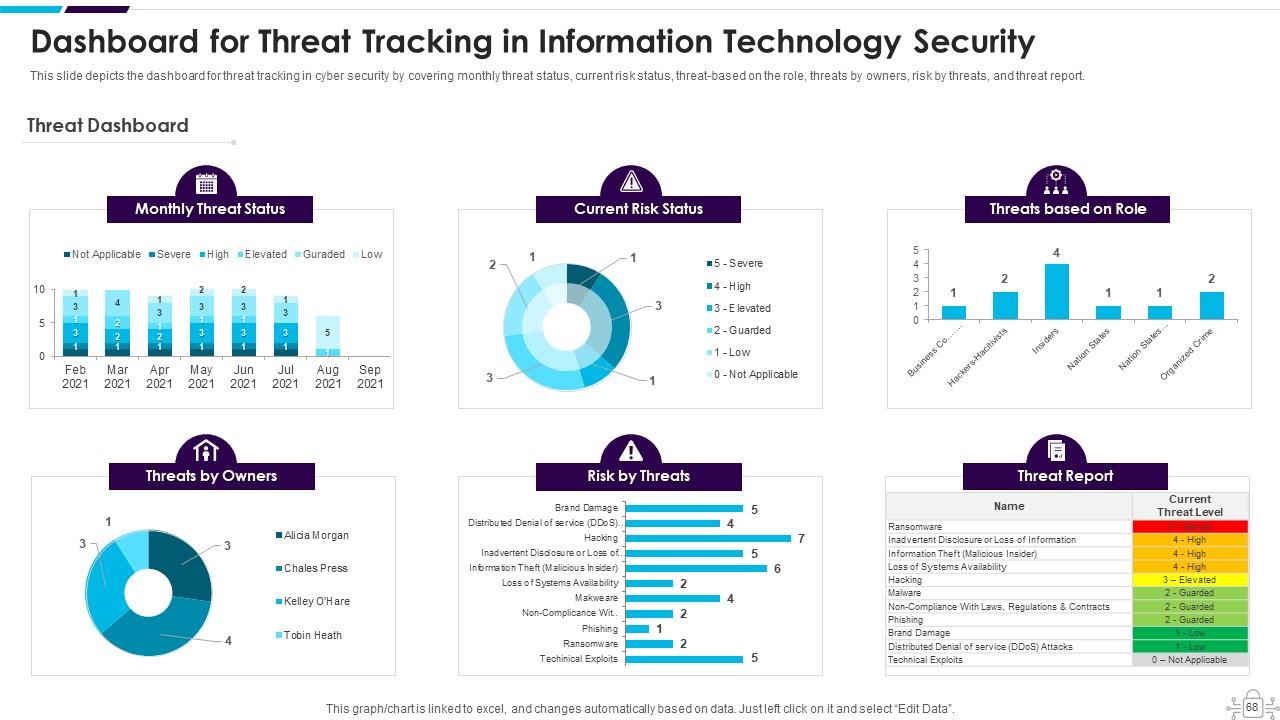

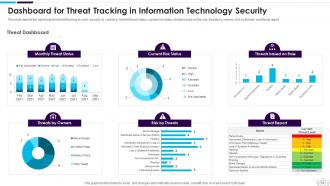

Slide 68 : Este slide apresenta o Dashboard for Threat Tracking in Network Security.

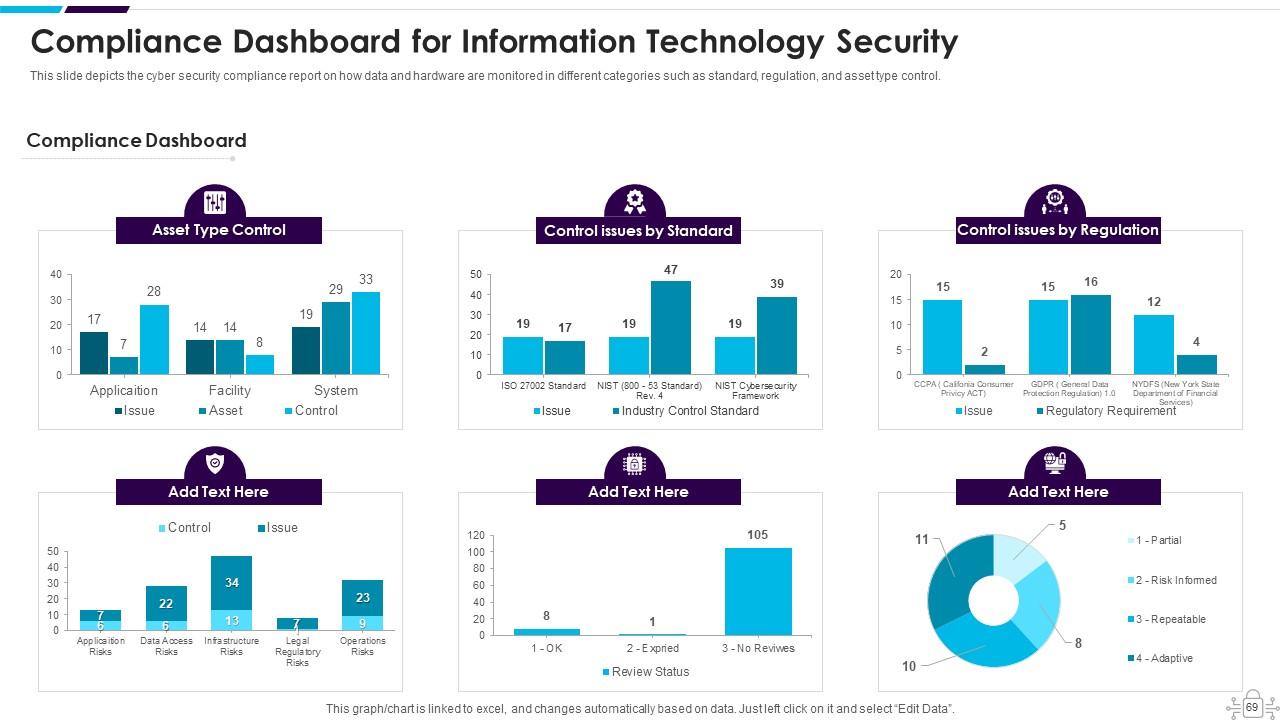

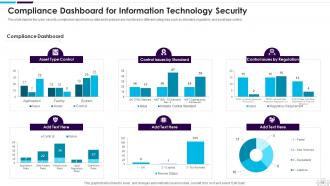

Slide 69 : Este slide mostra o relatório de conformidade de segurança cibernética sobre como dados e hardware são monitorados em diferentes categorias.

Slide 70 : Este slide exibe Ícones para Segurança de Tecnologia da Informação.

Slide 71 : Este slide é intitulado como Slides Adicionais para avançar.

Slide 72 : Este é o slide Sobre Nós para mostrar as especificações da empresa etc.

Slide 73 : Este é o slide Nossa Equipe com nomes e designação.

Slide 74 : Este é o slide Nossa Missão com imagens e textos relacionados.

Slide 75 : Este slide mostra Post It Notes. Poste suas notas importantes aqui.

Slide 76 : Este slide apresenta o Roteiro com caixas de texto adicionais.

Slide 77 : Este slide apresenta o Plano de 30 60 90 Dias com caixas de texto.

Slide 78 : Este slide mostra o Diagrama Circular com caixas de texto adicionais.

Slide 79 : Este é o slide Nossa Meta. Indique os objetivos da sua empresa aqui.

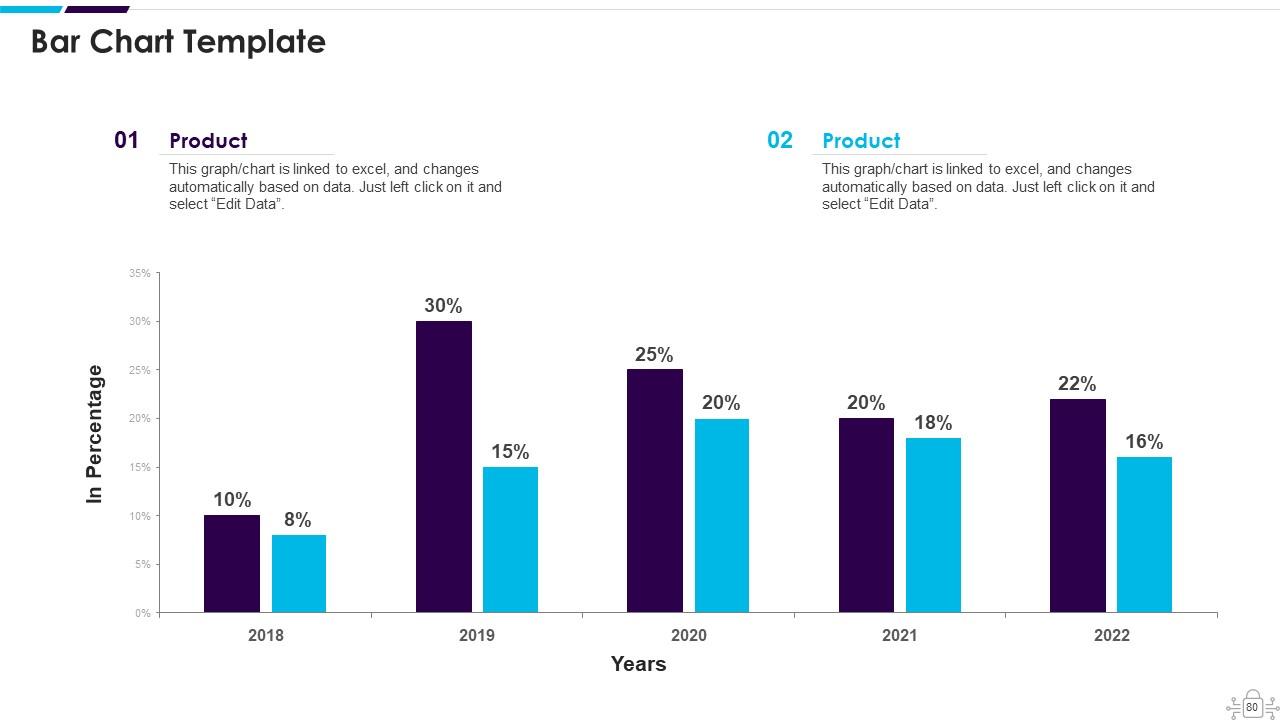

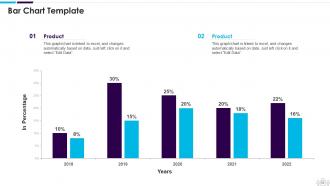

Slide 80 : Este slide apresenta o gráfico de barras com a comparação de dois produtos.

Slide 81 : Este é um slide de agradecimento com endereço, números de contato e endereço de e-mail.

Slides de apresentação em Powerpoint de segurança de tecnologia da informação com todos os 86 slides:

Use nossos slides de apresentação em Powerpoint de segurança de tecnologia da informação para ajudá-lo a economizar seu valioso tempo. Eles são readymade para caber em qualquer estrutura de apresentação.

FAQs

Cybersecurity refers to the practice of protecting computer systems, networks, and sensitive information from unauthorized access, use, theft, damage, or disruption. It helps prevent data breaches by using various methods and techniques, including encryption, firewalls, antivirus software, and intrusion detection systems.

Cyber security is important in different sectors because it helps protect sensitive information, prevent data breaches, ensure business continuity, avoid financial losses, maintain customer trust, and comply with legal regulations and industry standards.

The different elements of cyber security include application security, network security, information security, disaster recovery planning, operational security, cloud security, and end-user education.

Disaster recovery planning is important in cyber security because it helps organizations prepare for and respond to unexpected events that could disrupt their operations, damage their reputation, or cause financial losses. It involves creating a plan to recover critical systems, applications, and data in the event of a disaster or cyber attack.

Some common methods used to threaten network security include phishing, malware attacks, denial-of-service attacks, social engineering, and ransomware attacks. Organizations can prevent these threats by implementing strong security policies, conducting regular employee training, and deploying advanced security solutions.

-

Excellent Designs.

-

Easily Understandable slides.