Ataques de phishing e estratégias para mitigá-los V2 Slides de apresentação em PowerPoint

Confira nossa apresentação em PowerPoint de ataques de phishing e estratégias para mitigá-los. Ilustra sistematicamente os processos operacionais envolvidos em ataques de phishing cibernético, esclarecendo vários setores-alvo suscetíveis a crimes cibernéticos e elucidando por que as organizações se tornam vítimas. Além disso, a apresentação descreve diversos tipos de ataques de phishing e oferece estratégias práticas para frustrá-los. Isso abrange phishing por e-mail, spear phishing, phishing de baleia, vishing, smishing, phishing de pescador, pharming, phishing de pop-up, phishing de clone, ataques Man-in-the-Middle, golpes gêmeos malignos, ataques de watering hole e phishing em mecanismos de pesquisa. Ele também fornece insights sobre a adoção de uma abordagem multicamadas para reforçar as defesas contra phishing e diretrizes para proteção contra golpes de phishing. Além disso, a apresentação de spear phishing incorpora seções sobre treinamento de conscientização sobre ataques de phishing, apresentando um plano abrangente para a implementação de campanhas de conscientização sobre phishing nas organizações. Ele descreve os recursos que as empresas podem fornecer aos funcionários para se protegerem do crime cibernético. Por último, a plataforma de phishing man-in-the-middle abrange um roteiro, um plano de 30-60-90 dias, um cronograma, uma lista de verificação para proteger as organizações contra ataques de phishing e um painel para rastrear ataques cibernéticos. Baixe nosso PowerPoint 100% editável e personalizável, compatível com Apresentações Google, para agilizar seu processo de apresentação.

You must be logged in to download this presentation.

Recursos desses slides de apresentação em PowerPoint:

Este deck completo cobre vários tópicos e destaca conceitos importantes. Possui slides PPT que atendem às necessidades do seu negócio. Esta apresentação completa enfatiza ataques de phishing e estratégias para mitigá-los Slides de apresentação em Powerpoint V2 e tem modelos com imagens de fundo profissionais e conteúdo relevante. Este deck consiste em um total de noventa e cinco slides. Nossos designers criaram modelos personalizáveis, pensando na sua conveniência. Você pode editar a cor, o texto e o tamanho da fonte com facilidade. Além disso, você também pode adicionar ou excluir o conteúdo, se necessário. Tenha acesso a esta apresentação completa totalmente editável clicando no botão de download abaixo.

People who downloaded this PowerPoint presentation also viewed the following :

Conteúdo desta apresentação em PowerPoint

Slide 1 : Este slide apresenta ataques de phishing e estratégias para mitigá-los. Indique o nome da sua empresa e comece.

Slide 2 : Este é um slide da Agenda. Declare suas agendas aqui.

Slide 3 : Este slide mostra o índice da apresentação.

Slide 4 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

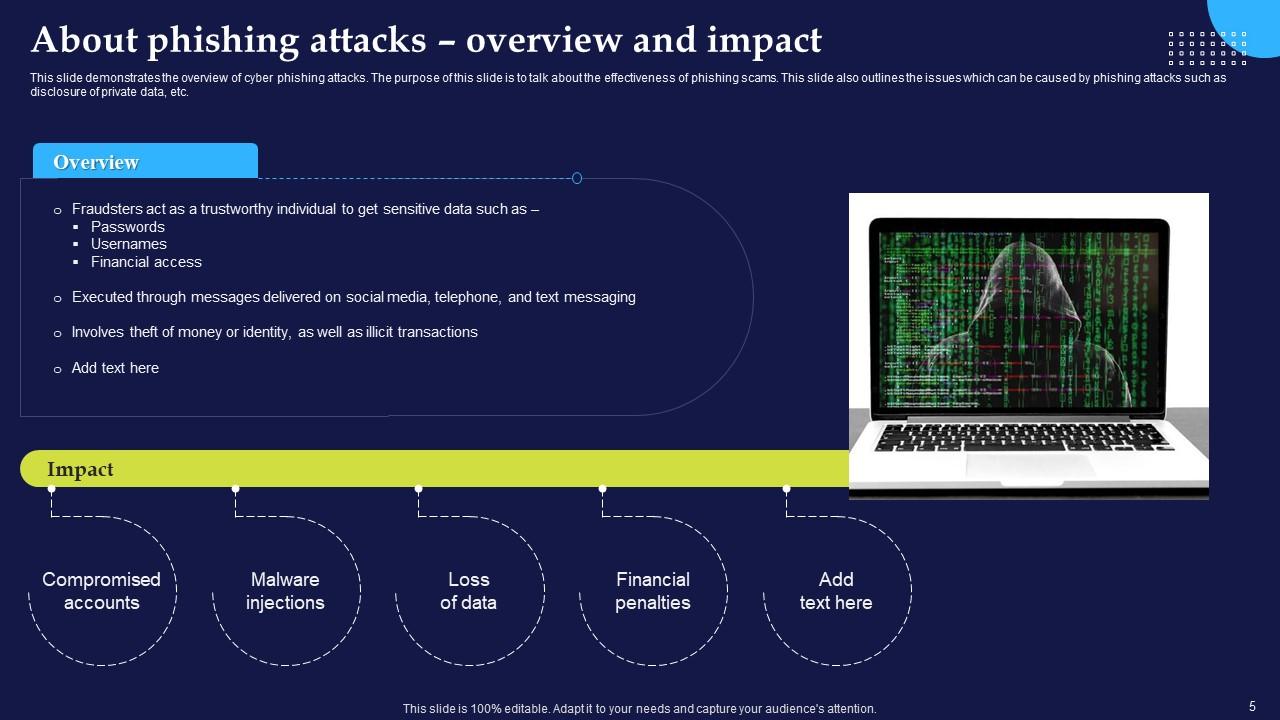

Slide 5 : Este slide demonstra a visão geral dos ataques de phishing cibernético e fala sobre a eficácia dos golpes de phishing.

Slide 6 : Este slide apresenta as formas utilizadas pelos phishers para atacar as vítimas e descreve os diferentes métodos usados pelos invasores para enganar as vítimas.

Slide 7 : Este slide fala sobre a implementação e funcionamento de ataques de phishing. O objetivo deste slide é explicar como são conduzidos os golpes de phishing cibernético.

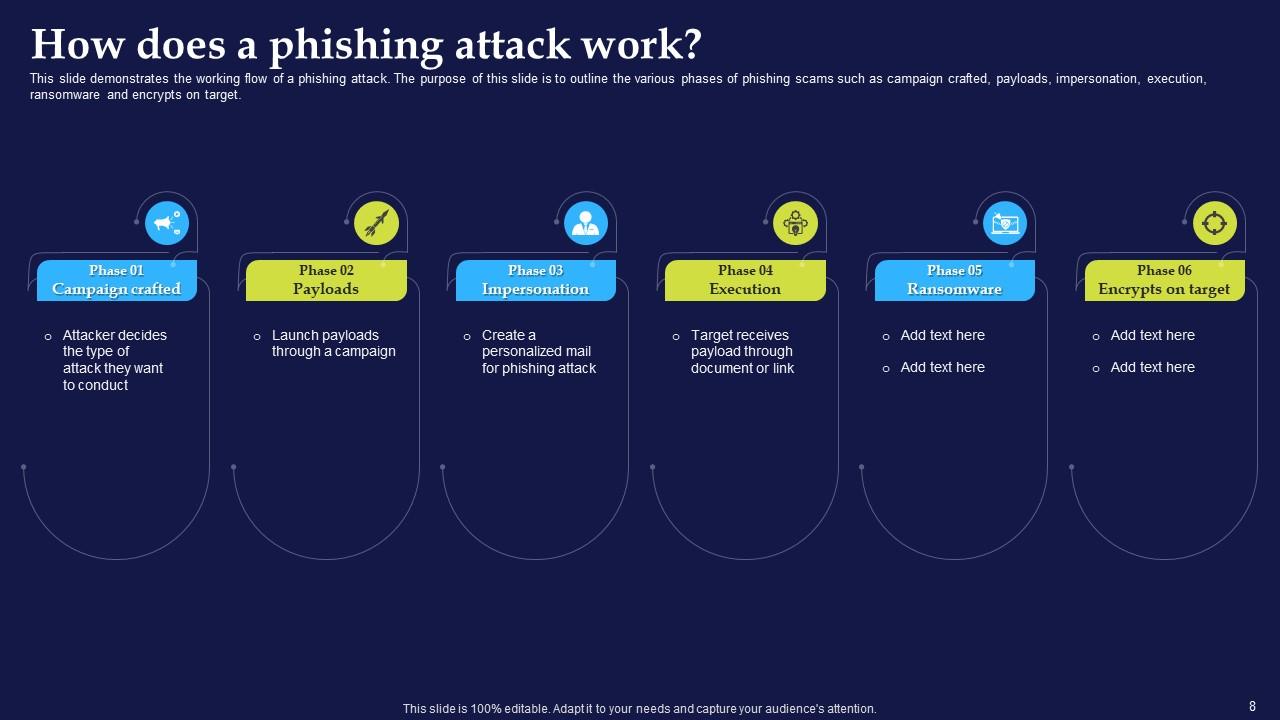

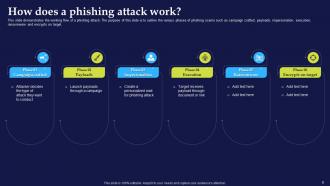

Slide 8 : Este slide demonstra o fluxo de trabalho de um ataque de phishing e descreve as várias fases dos golpes de phishing, como campanha elaborada, cargas úteis, etc.

Slide 9 : Este slide descreve os vários motivos responsáveis pelas empresas serem vítimas de diferentes ataques de phishing.

Slide 10 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

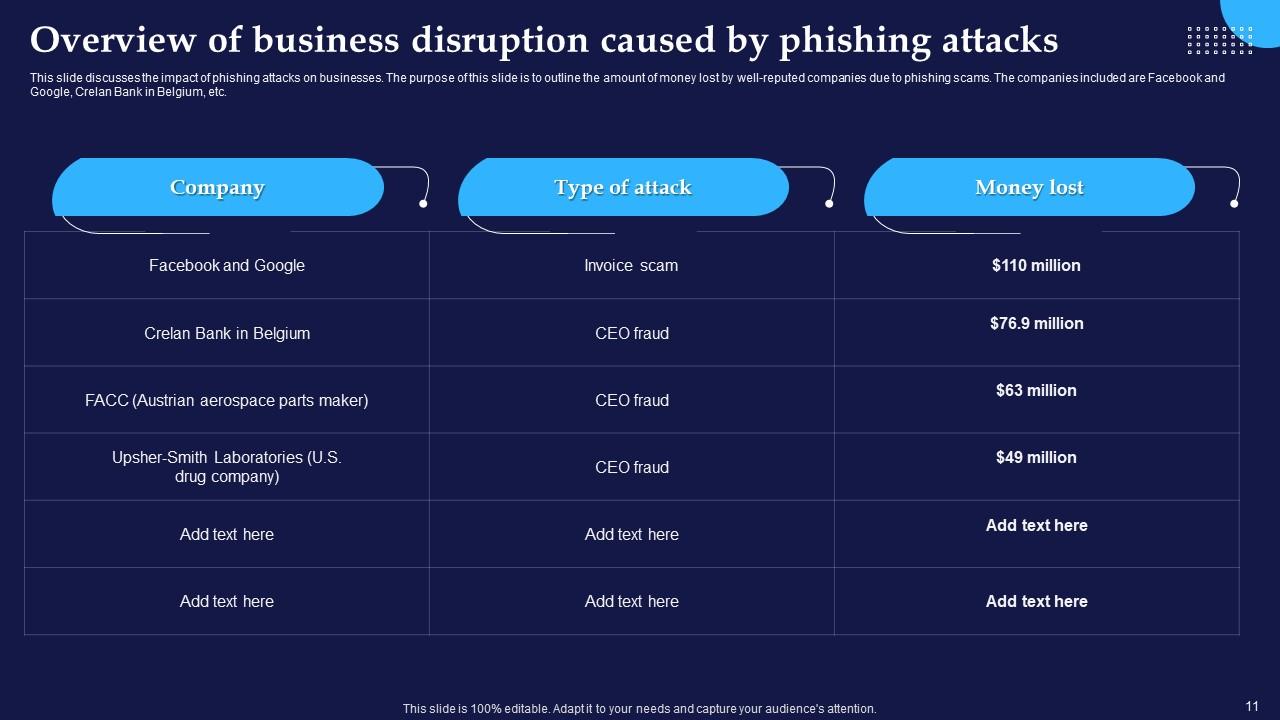

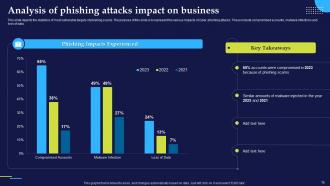

Slide 11 : Este slide discute o impacto dos ataques de phishing nas empresas e descreve a quantidade de dinheiro perdida por empresas de boa reputação devido a golpes de phishing.

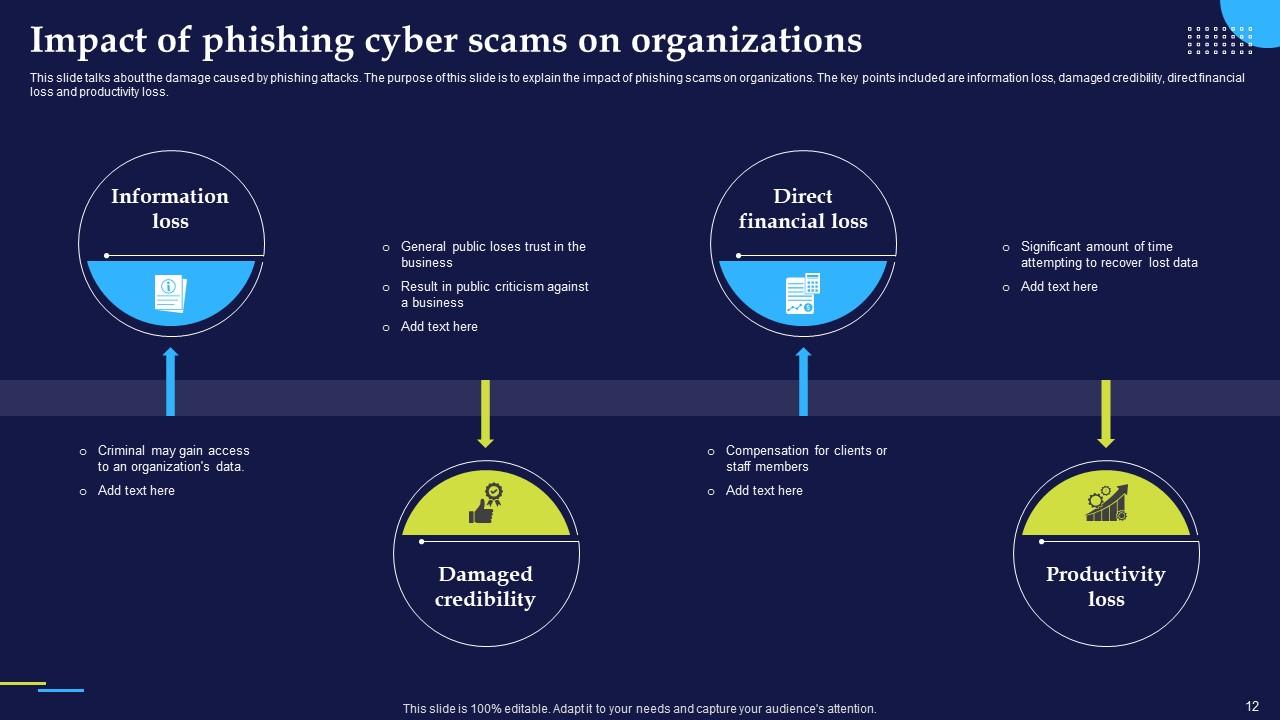

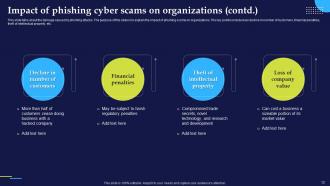

Slide 12 : Este slide fala sobre os danos causados pelos ataques de phishing. O objetivo deste slide é explicar o impacto dos golpes de phishing nas organizações.

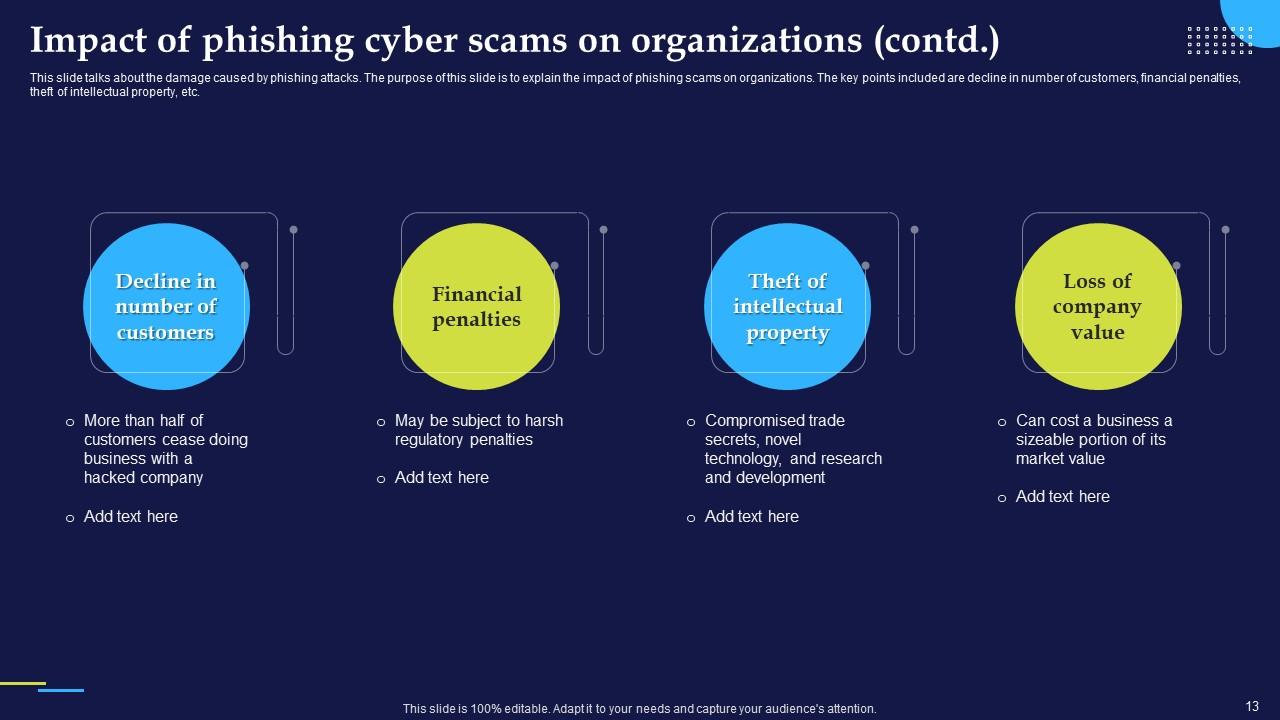

Slide 13 : Este slide descreve os danos causados pelos ataques de phishing. O objetivo deste slide é explicar o impacto dos golpes de phishing nas organizações.

Slide 14 : Este slide representa as estatísticas dos setores mais visados por golpes de phishing.

Slide 15 : Este slide mostra as estatísticas dos alvos mais vulneráveis dos golpes de phishing e representa os vários impactos dos ataques de phishing cibernético.

Slide 16 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

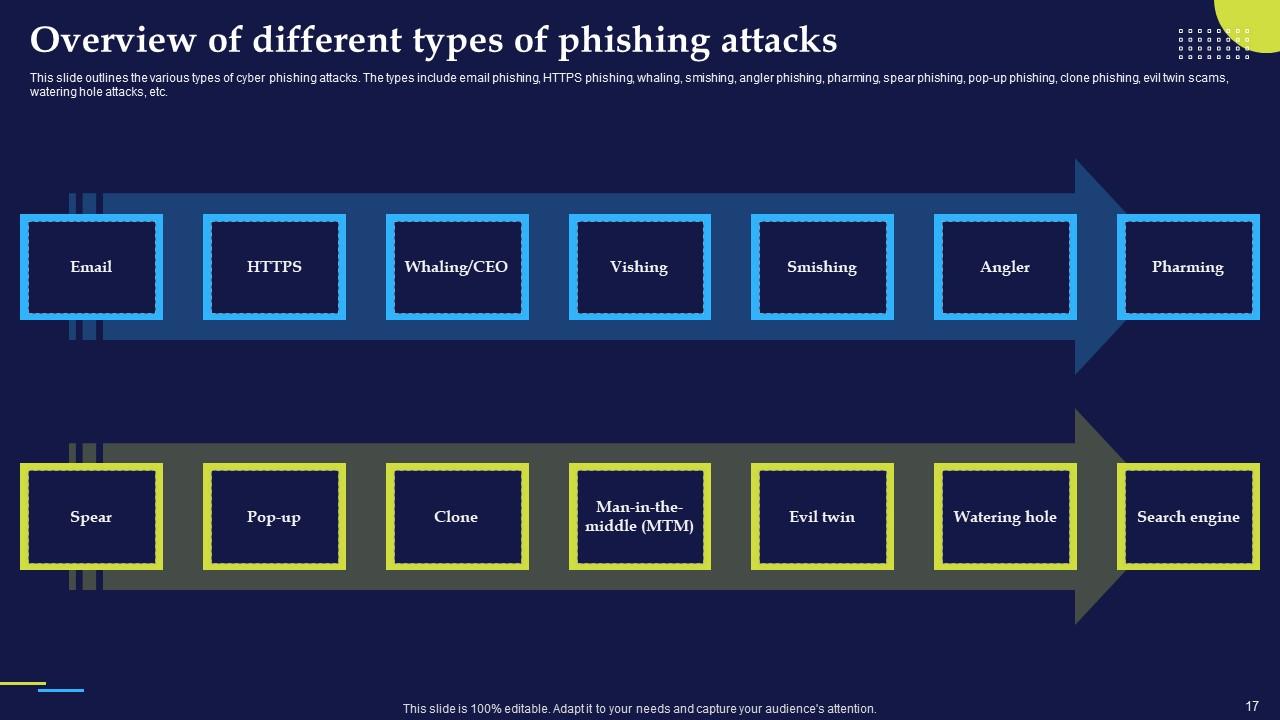

Slide 17 : Este slide descreve os vários tipos de ataques de phishing cibernético. Os tipos incluem phishing por e-mail, phishing HTTPS, caça às baleias, etc.

Slide 18 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

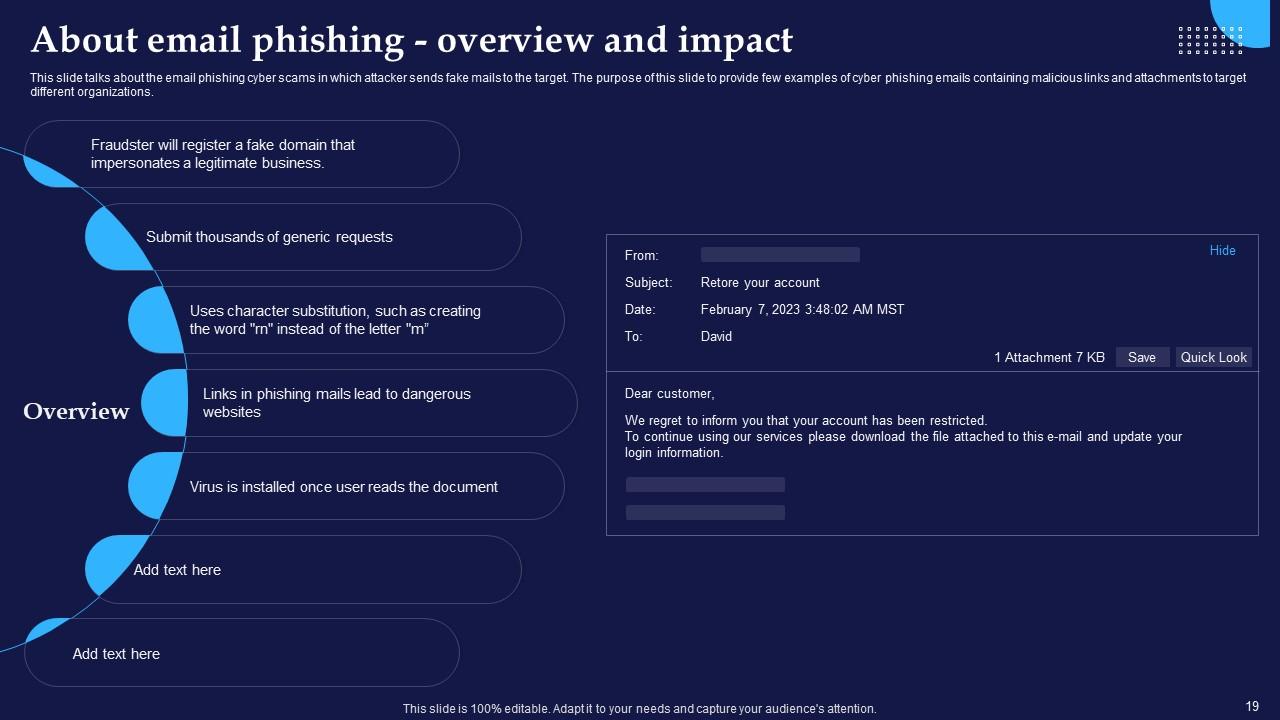

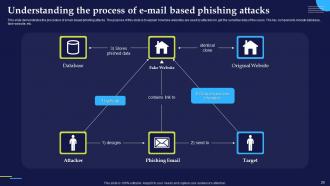

Slide 19 : Este slide fala sobre os golpes cibernéticos de phishing por e-mail, nos quais o invasor envia e-mails falsos ao alvo.

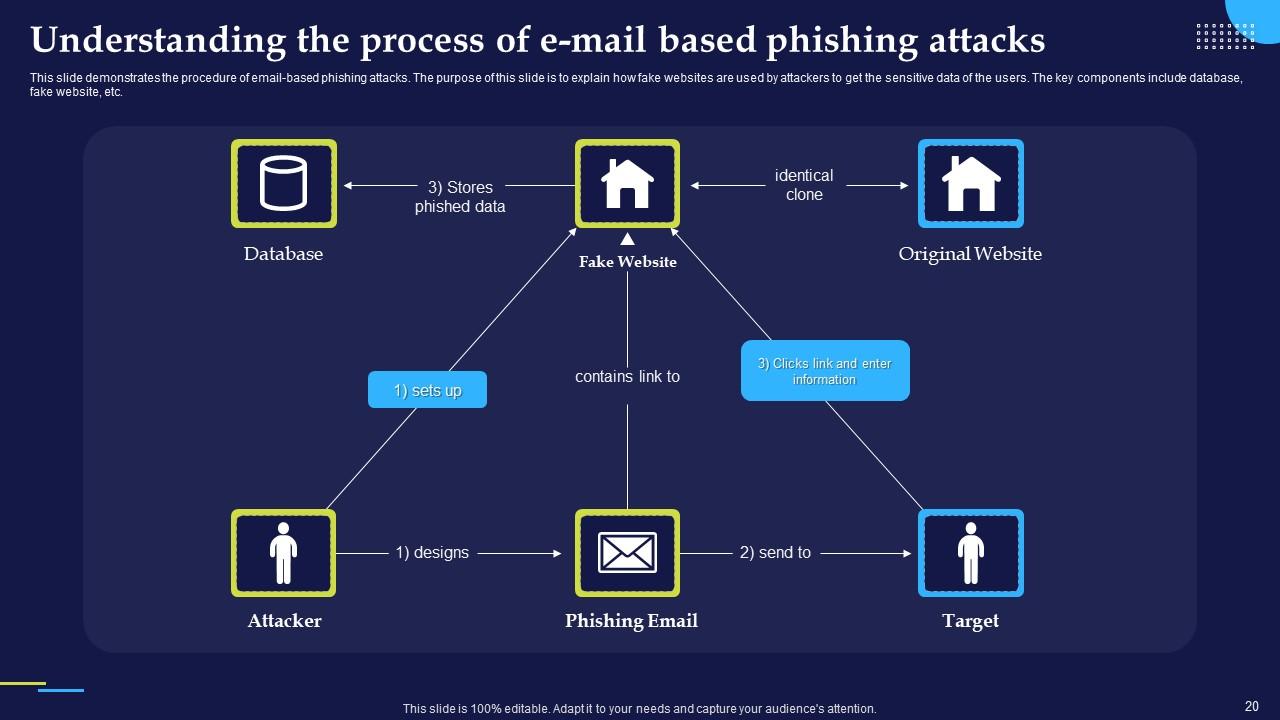

Slide 20 : Este slide demonstra o procedimento de ataques de phishing baseados em e-mail e explica como sites falsos são usados por invasores para obter dados confidenciais dos usuários.

Slide 21 : Este slide fala sobre os sinais de alerta que podem ajudar o usuário a reconhecer e-mails de phishing.

Slide 22 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

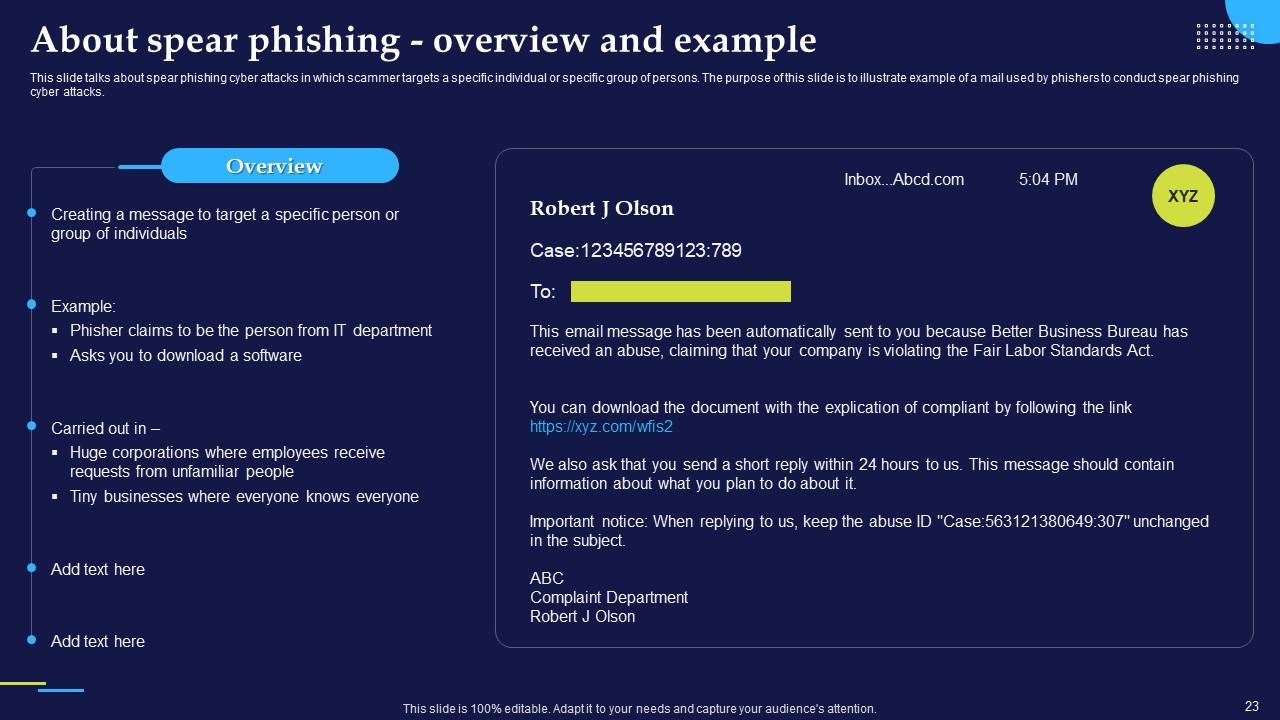

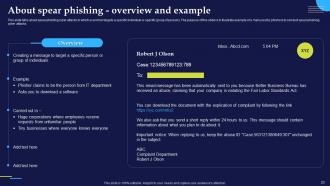

Slide 23 : Este slide fala sobre ataques cibernéticos de spear phishing nos quais o golpista tem como alvo um indivíduo específico ou um grupo específico de pessoas.

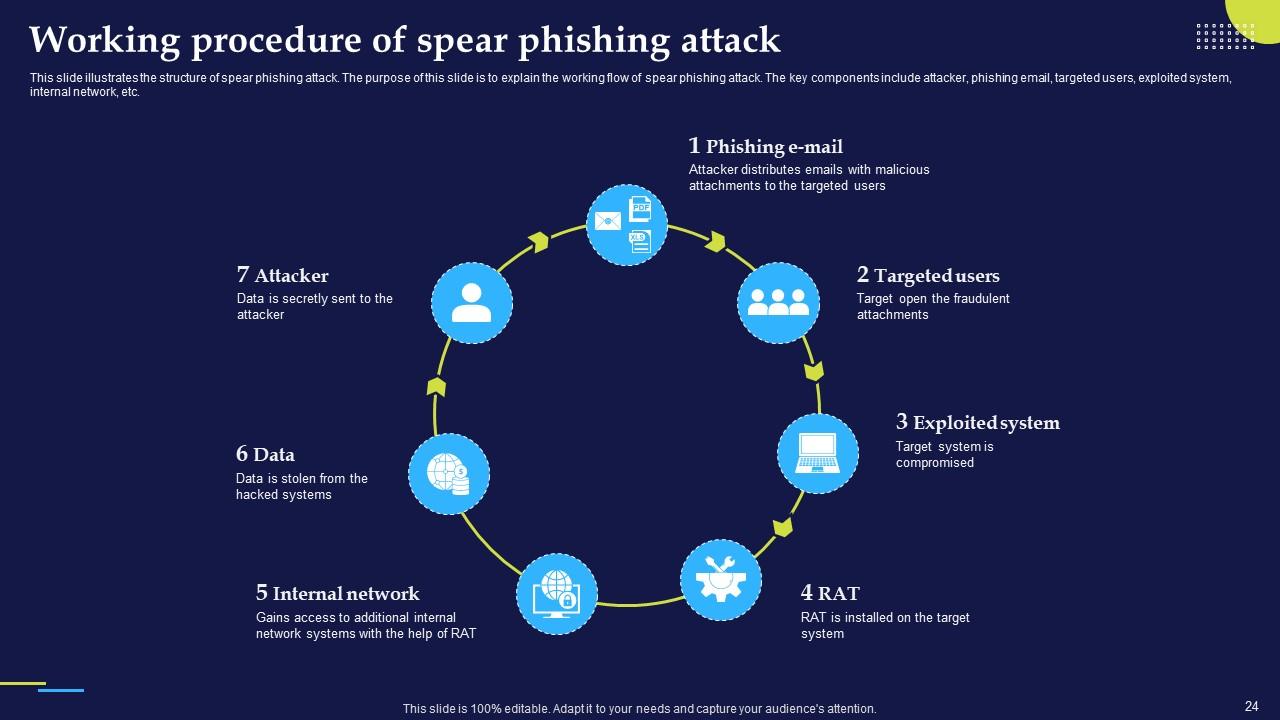

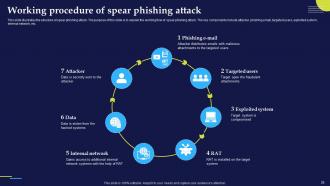

Slide 24 : Este slide ilustra a estrutura do ataque de spear phishing. O objetivo deste slide é explicar o fluxo de trabalho do ataque de spear phishing.

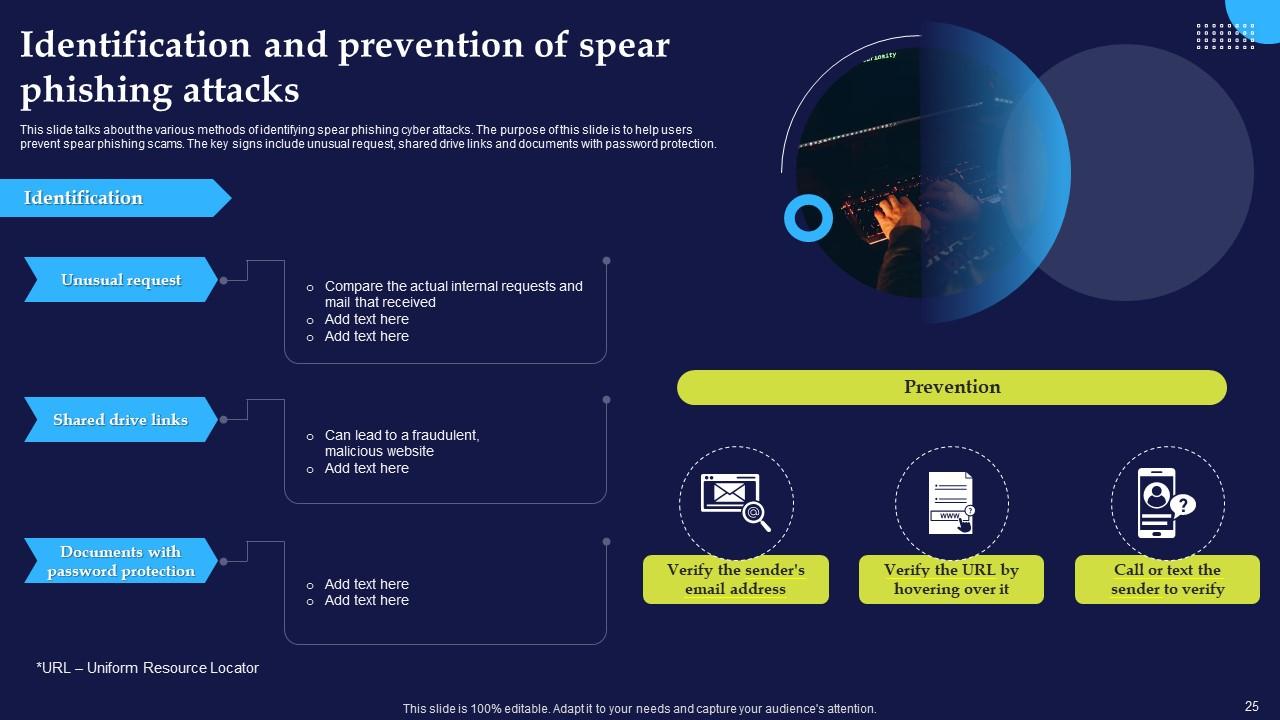

Slide 25 : Este slide fala sobre os vários métodos de identificação de ataques cibernéticos de spear phishing.

Slide 26 : Este slide ilustra as etapas a serem seguidas imediatamente após cair em um golpe de spear phishing.

Slide 27 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

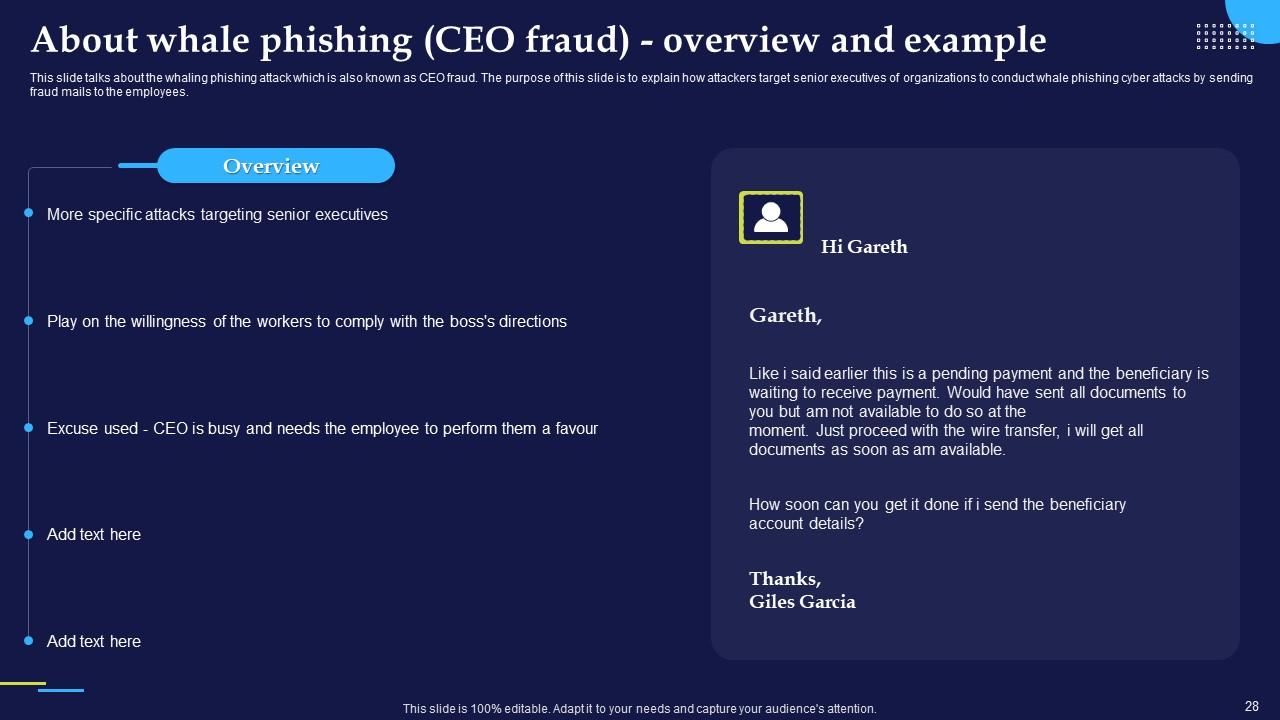

Slide 28 : Este slide fala sobre o ataque de phishing baleeiro, também conhecido como fraude de CEO.

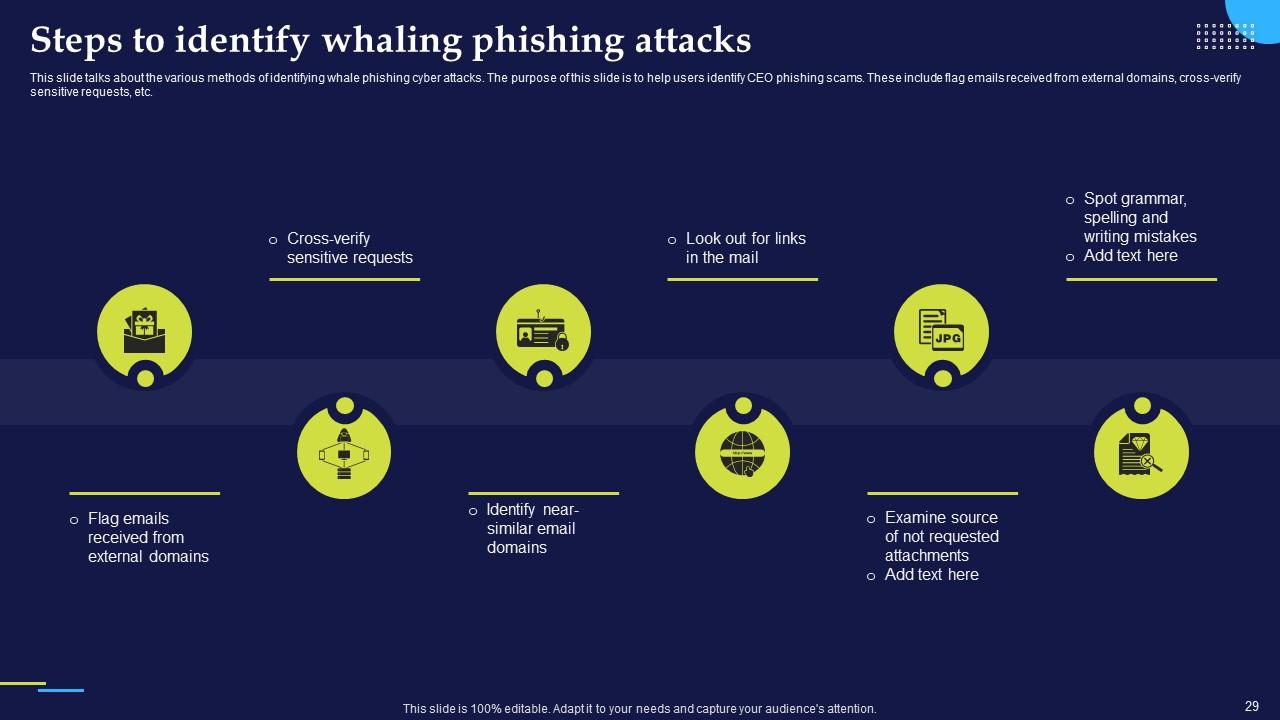

Slide 29 : Este slide fala sobre os vários métodos de identificação de ataques cibernéticos de phishing de baleias.

Slide 30 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

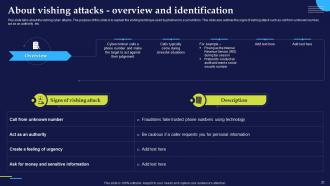

Slide 31 : Este slide fala sobre os ataques cibernéticos de vishing e explica a técnica de vishing usada por phishers para enganar as vítimas.

Slide 32 : Este slide ilustra o procedimento de funcionamento de um ataque vishing. O objetivo deste slide é explicar o fluxo de trabalho da visualização de ataques cibernéticos.

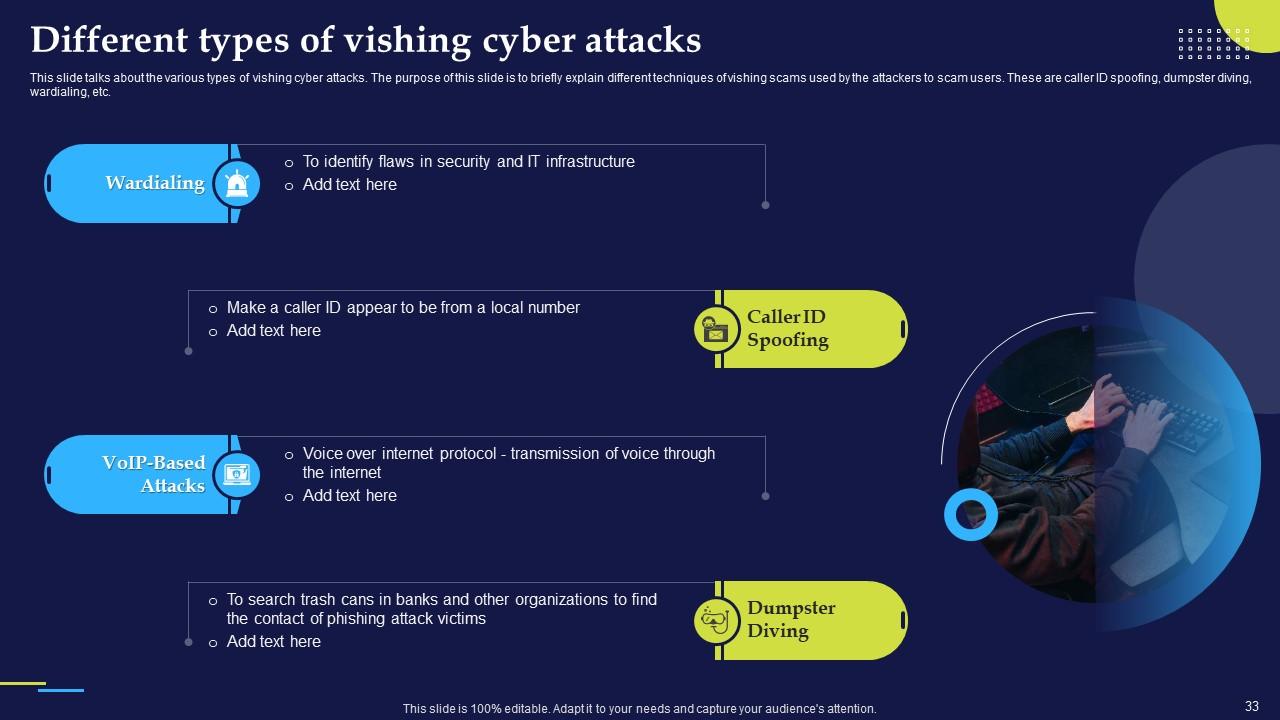

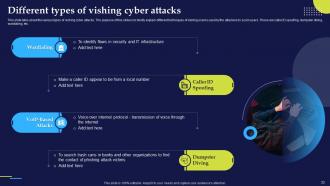

Slide 33 : Este slide fala sobre os vários tipos de ataques cibernéticos de vishing e explica brevemente as diferentes técnicas de golpes de vishing usadas pelos invasores para enganar os usuários.

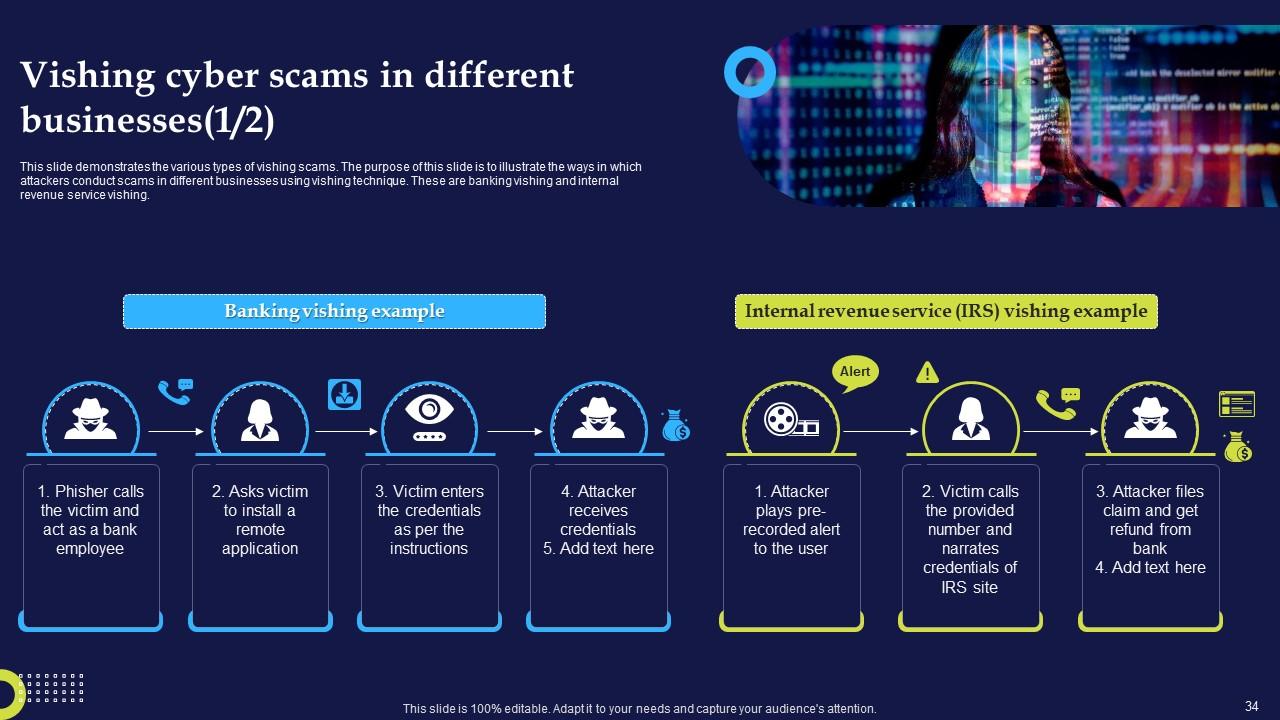

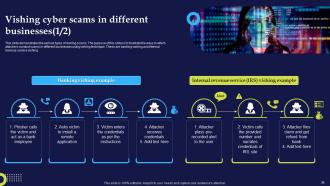

Slide 34 : Este slide demonstra os vários tipos de golpes de vishing e ilustra as maneiras pelas quais os invasores conduzem golpes em diferentes empresas usando a técnica de vishing.

Slide 35 : Este slide também demonstra os vários tipos de golpes de vishing e ilustra as maneiras pelas quais os invasores conduzem golpes em diferentes empresas usando a técnica de vishing.

Slide 36 : Este slide fala sobre maneiras de proteger os usuários contra ataques vishing. Isso inclui evitar chamadas de robôs, nunca responder a chamadas automatizadas por áudio, etc.

Slide 37 : Este slide apresenta técnicas que podem ajudar a proteger as organizações contra ataques de phishing e vishing.

Slide 38 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

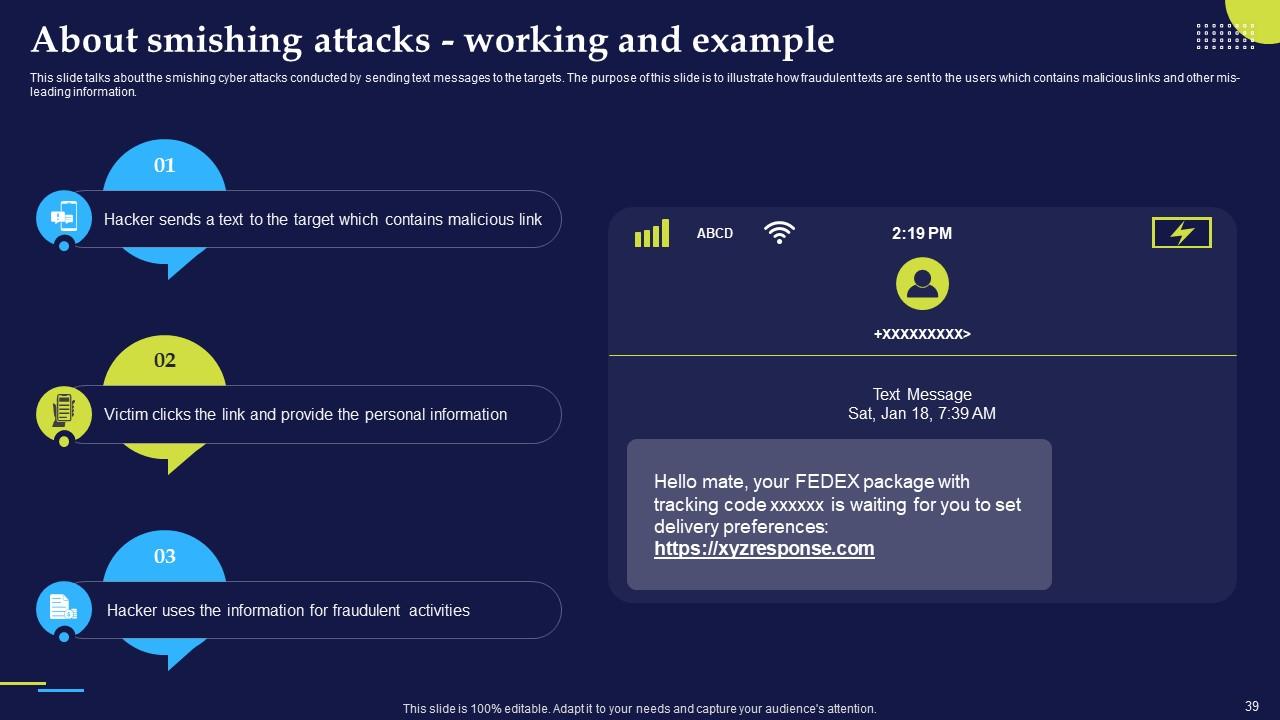

Slide 39 : Este slide fala sobre os ataques cibernéticos smishing conduzidos por meio do envio de mensagens de texto aos alvos.

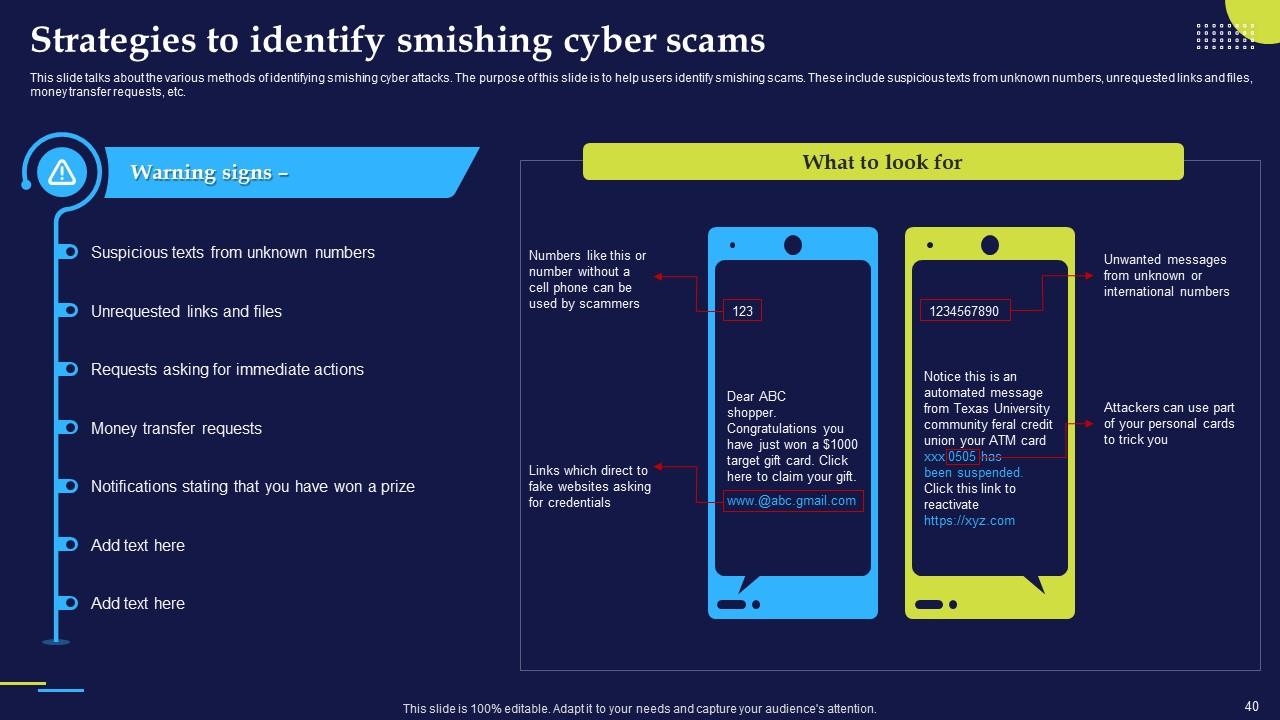

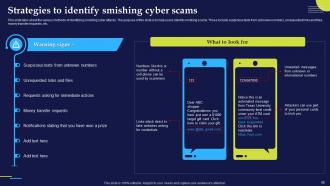

Slide 40 : Este slide apresenta vários métodos de identificação de ataques cibernéticos smishing. O objetivo deste slide é ajudar os usuários a identificar golpes de smishing.

Slide 41 : Este slide fala sobre os vários tipos de ataques cibernéticos de smishing e explica diferentes técnicas de golpes de smishing usadas pelos invasores para enganar os usuários.

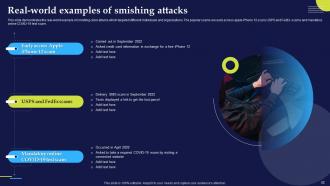

Slide 42 : Este slide demonstra o exemplo real de ataques cibernéticos smishing direcionados a diferentes indivíduos e organizações.

Slide 43 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 44 : Este slide fala sobre os ataques de phishing de pescadores realizados na Internet usando plataformas de mídia social.

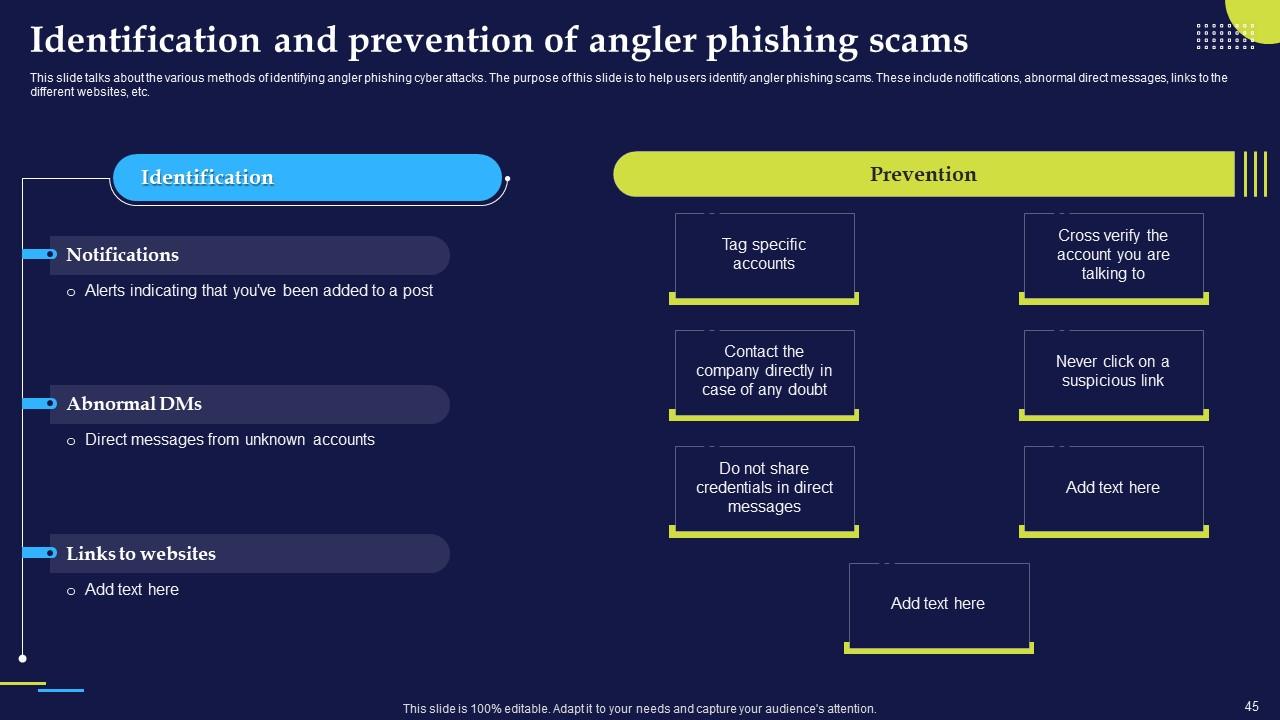

Slide 45 : Este slide exibe vários métodos de identificação de ataques cibernéticos de phishing de pescadores. O objetivo deste slide é ajudar os usuários a identificar golpes de phishing de pescadores.

Slide 46 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

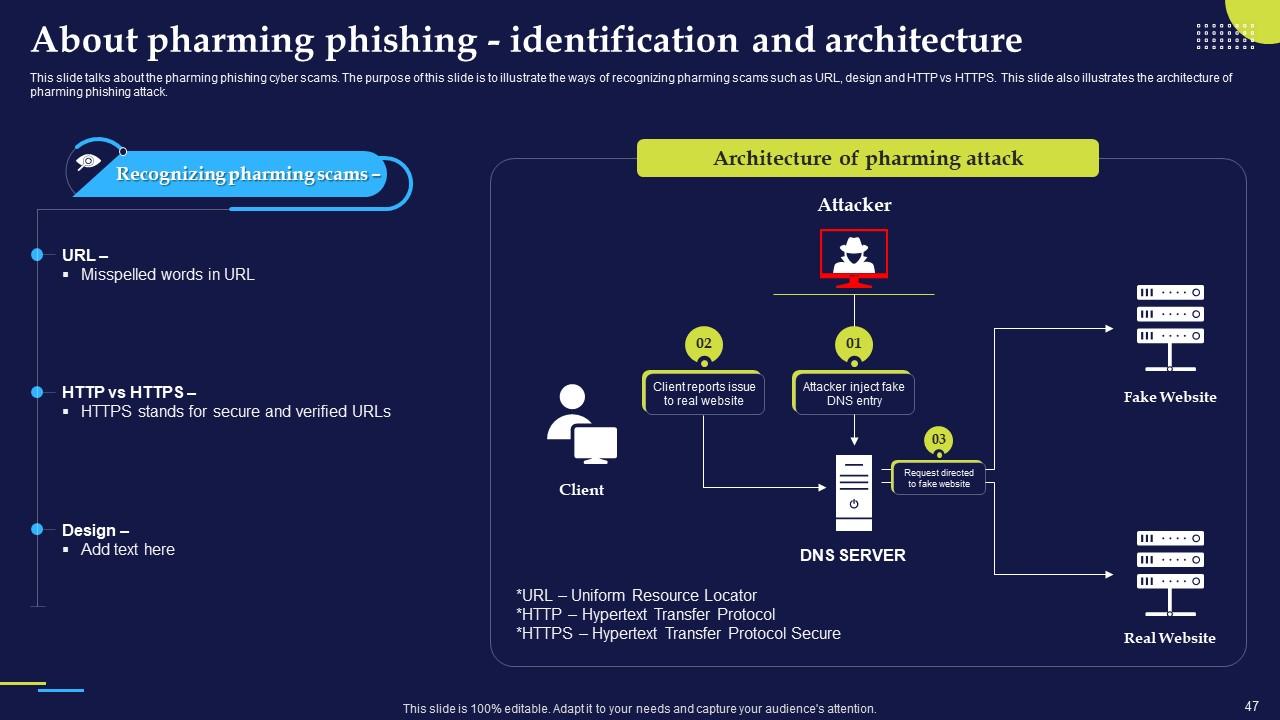

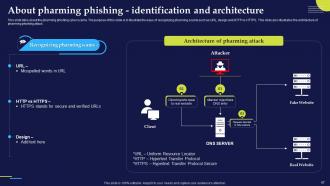

Slide 47 : Este slide fala sobre os golpes cibernéticos de pharming e phishing. O objetivo deste slide é ilustrar as formas de reconhecer fraudes pharming.

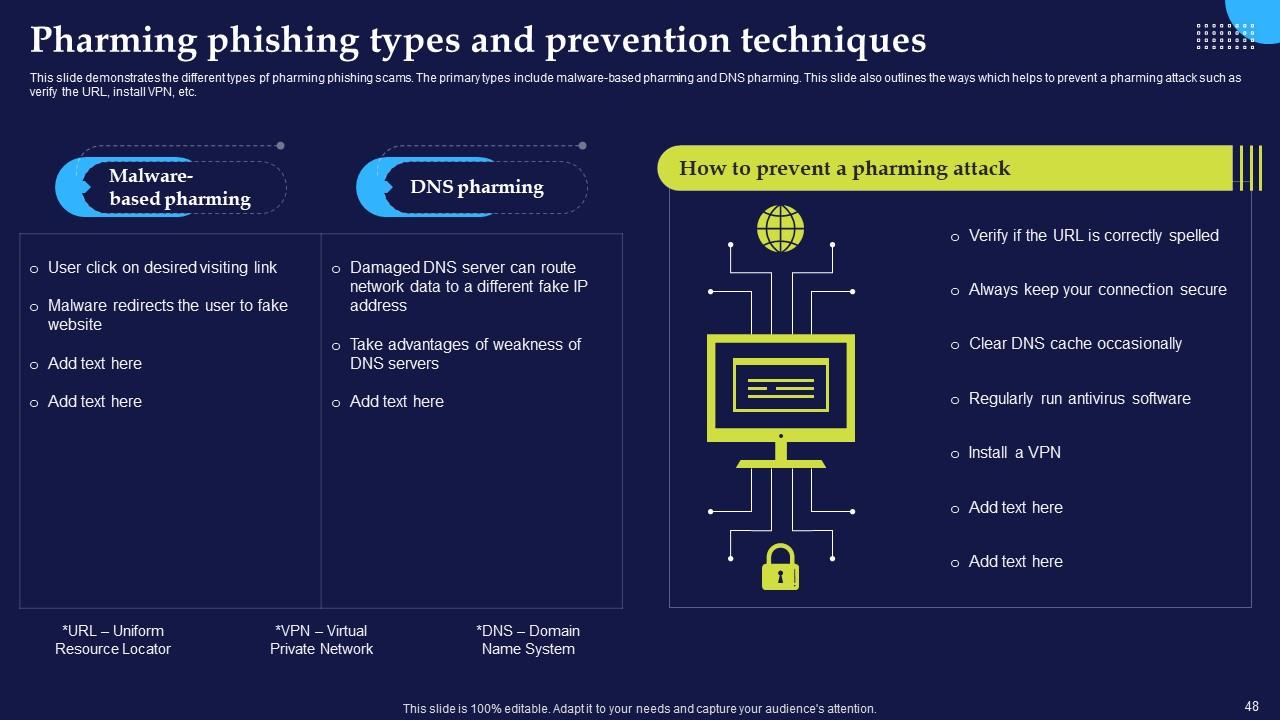

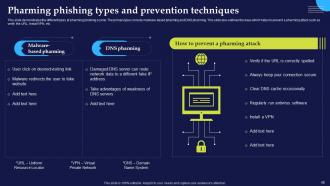

Slide 48 : Este slide demonstra os diferentes tipos de golpes de phishing pharming. Os principais tipos incluem pharming baseado em malware e pharming DNS.

Slide 49 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

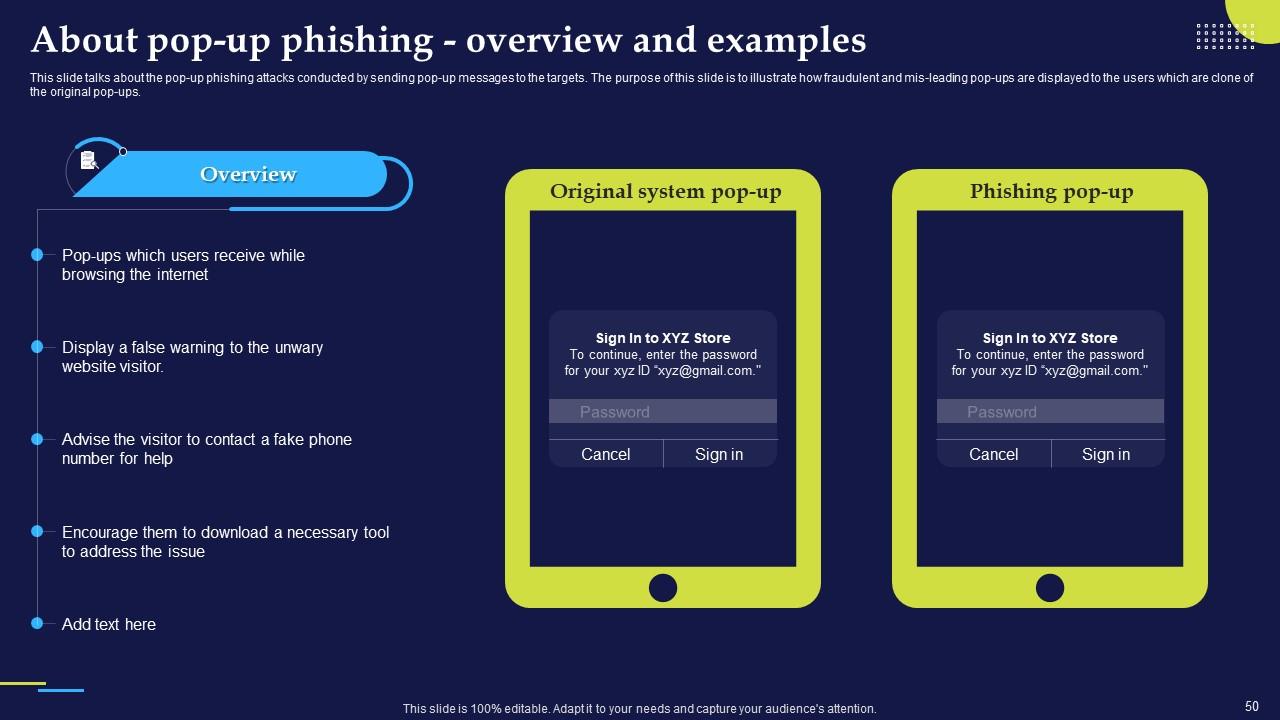

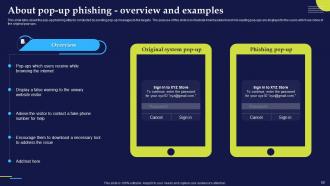

Slide 50 : Este slide fala sobre os ataques de phishing pop-up conduzidos através do envio de mensagens pop-up aos alvos.

Slide 51 : Este slide descreve os vários sinais de alerta que ajudam a identificar ataques cibernéticos de phishing pop-up.

Slide 52 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

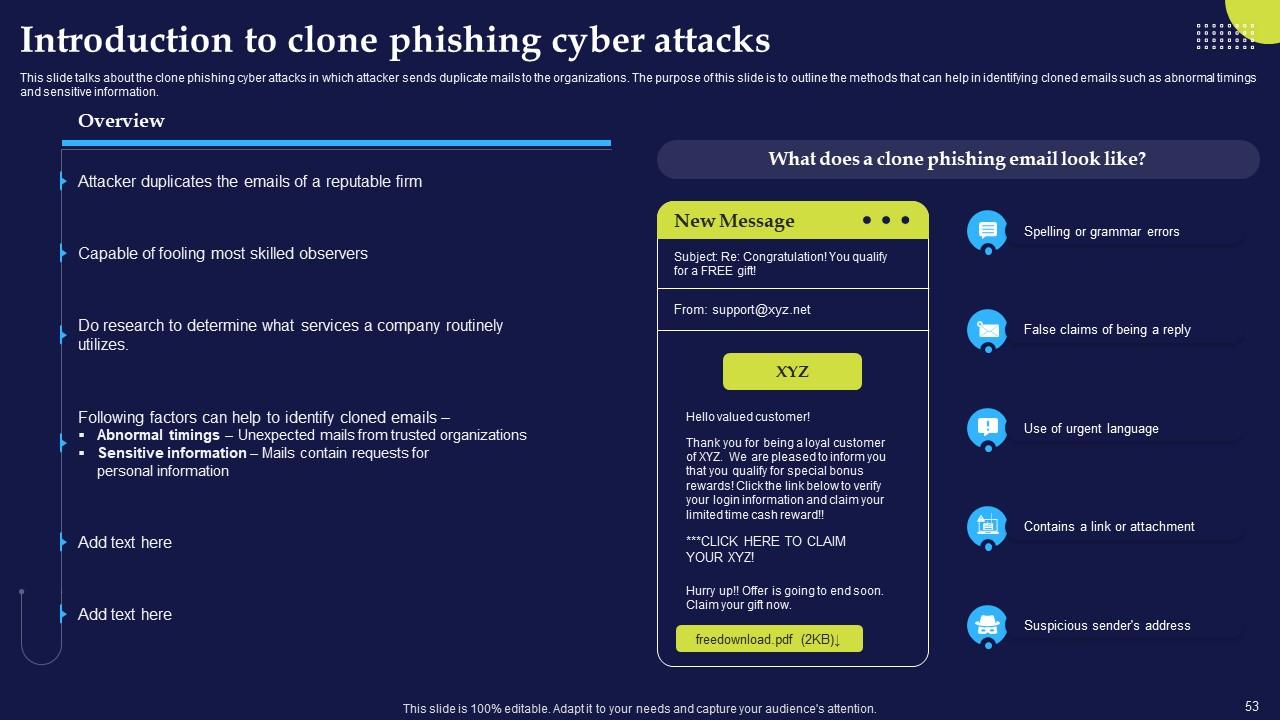

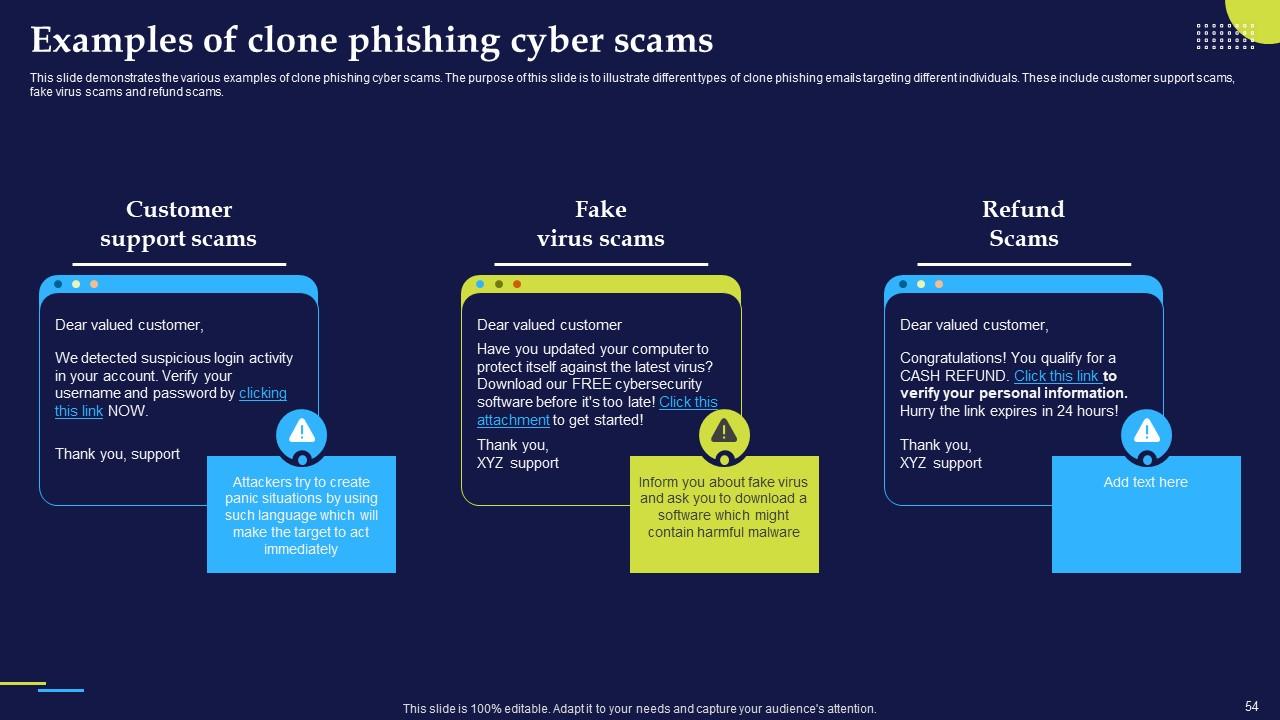

Slide 53 : Este slide fala sobre os ataques cibernéticos de clone phishing, nos quais o invasor envia e-mails duplicados para as organizações.

Slide 54 : Este slide demonstra vários exemplos de golpes cibernéticos de clone phishing.

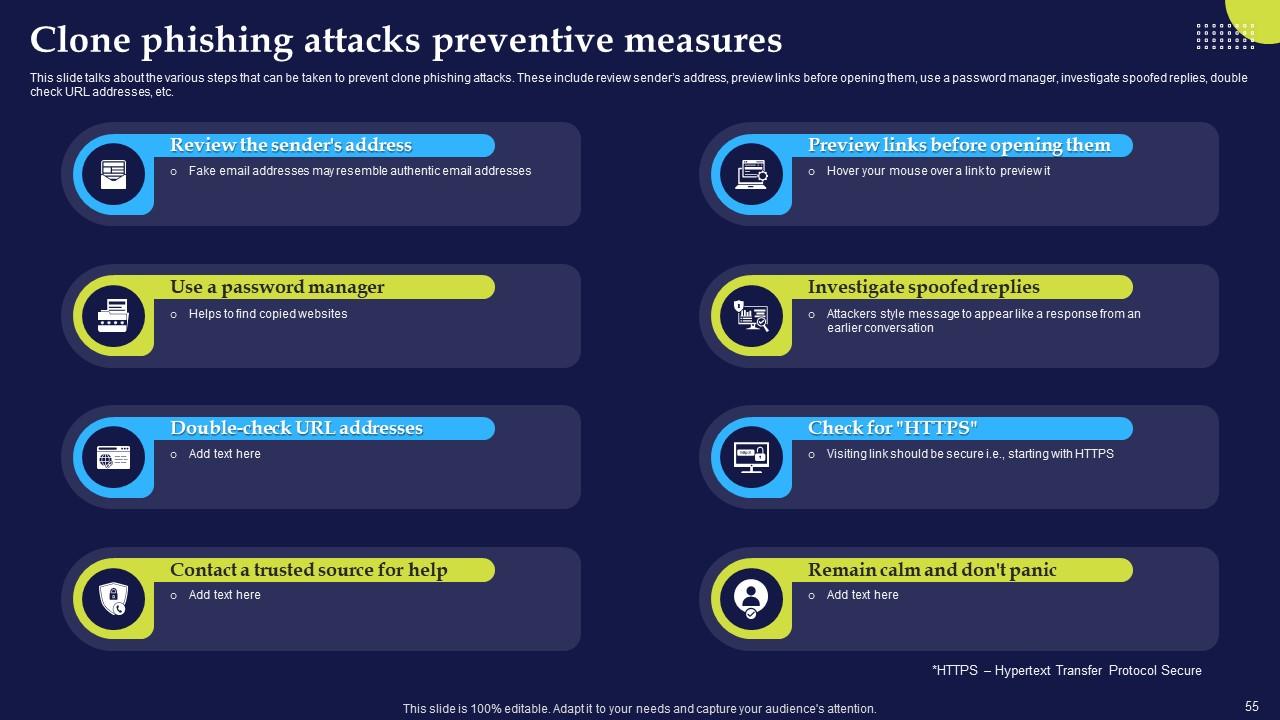

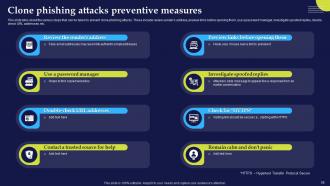

Slide 55 : Este slide fala sobre as diversas medidas que podem ser tomadas para evitar ataques de clone phishing.

Slide 56 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

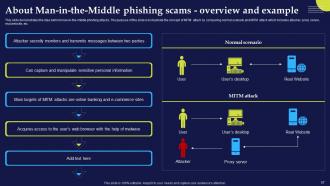

Slide 57 : Este slide demonstra a ideia por trás dos ataques de phishing man-in-the-middle.

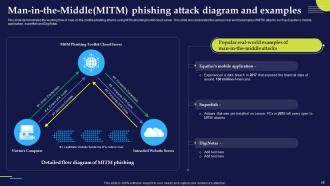

Slide 58 : Este slide exibe o fluxo de trabalho de ataques de phishing man-in-the-middle usando o servidor em nuvem do kit de ferramentas de phishing MITM.

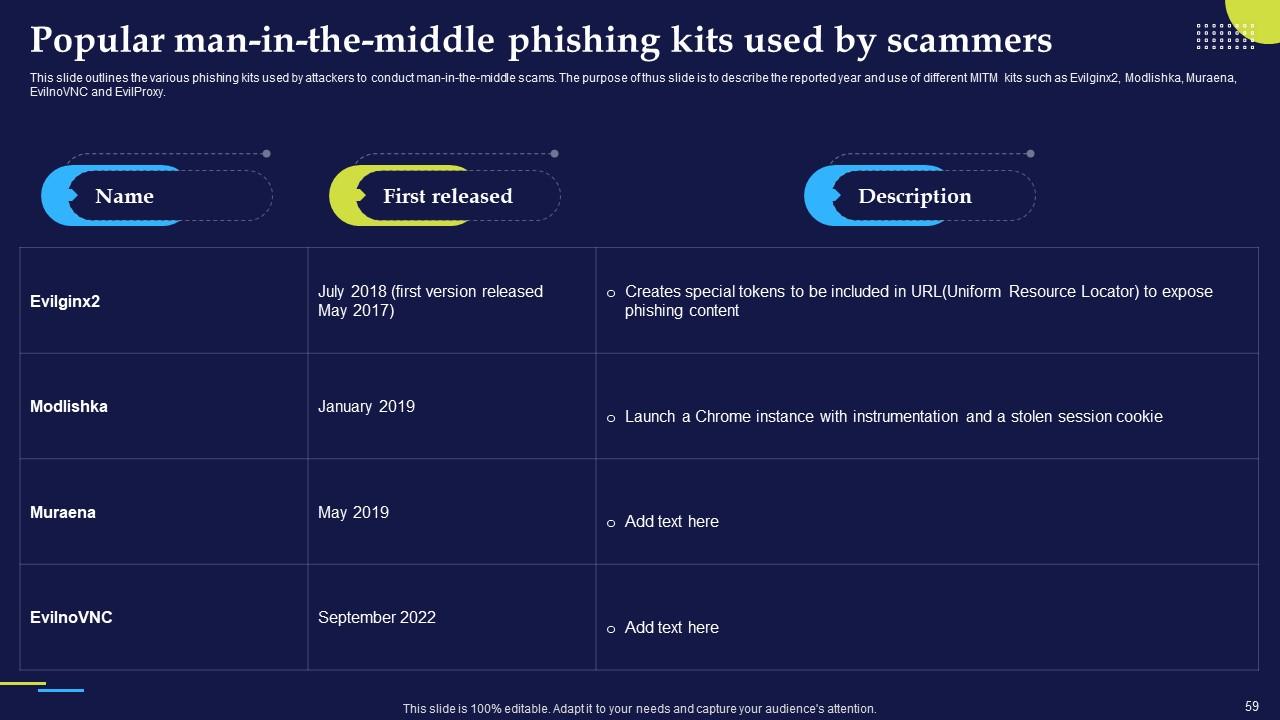

Slide 59 : Este slide descreve os vários kits de phishing usados pelos invasores para conduzir golpes man-in-the-middle.

Slide 60 : Este slide ilustra o processo de execução de ataques cibernéticos man-in-the-middle.

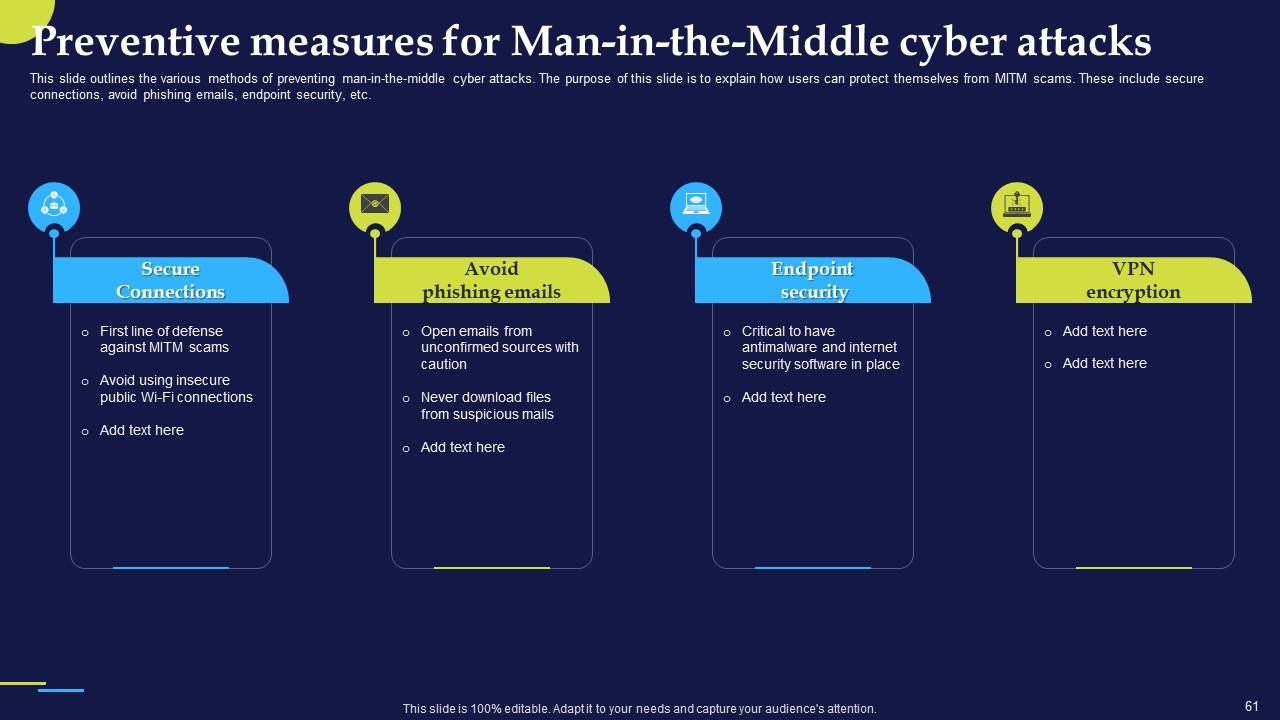

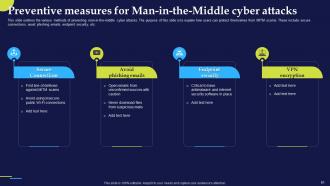

Slide 61 : Este slide descreve os vários métodos de prevenção de ataques cibernéticos man-in-the-middle.

Slide 62 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

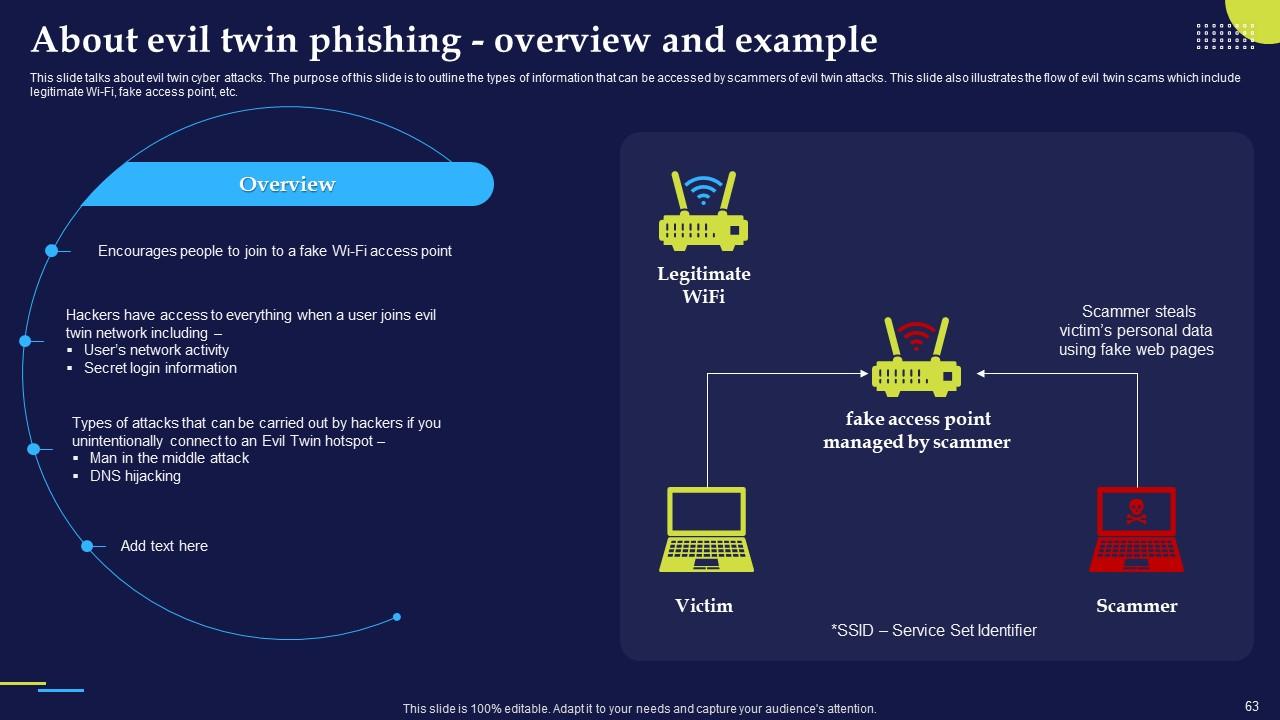

Slide 63 : Este slide fala sobre ataques cibernéticos de gêmeos malignos e descreve os tipos de informações que podem ser acessadas por golpistas de ataques de gêmeos malignos.

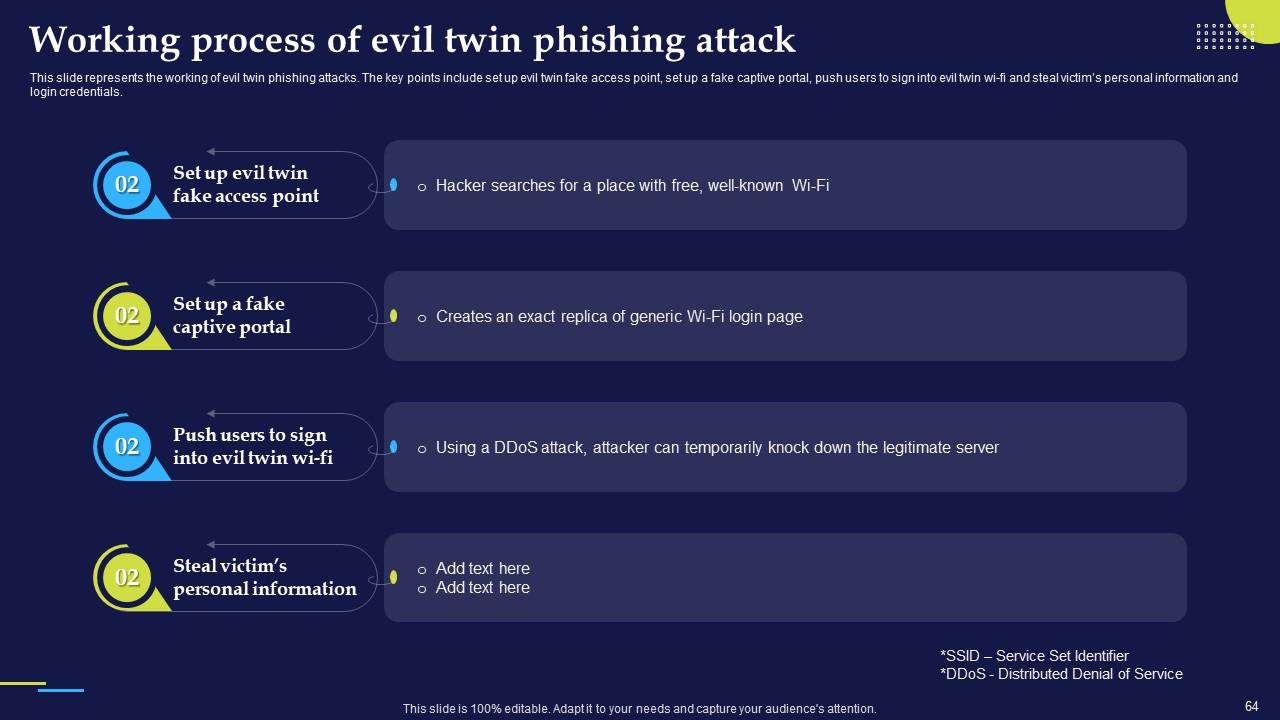

Slide 64 : Este slide representa o funcionamento de ataques de phishing gêmeos malignos. Os pontos principais incluem a configuração de um ponto de acesso falso gêmeo do mal, a configuração de um portal cativo falso, etc.

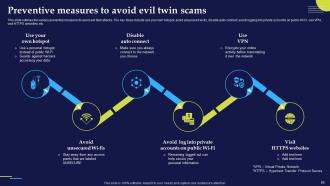

Slide 65 : Este slide descreve as diversas medidas preventivas para evitar ataques de gêmeos malignos. As principais etapas incluem usar seu próprio hotspot, evitar wi-fis inseguros, etc.

Slide 66 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

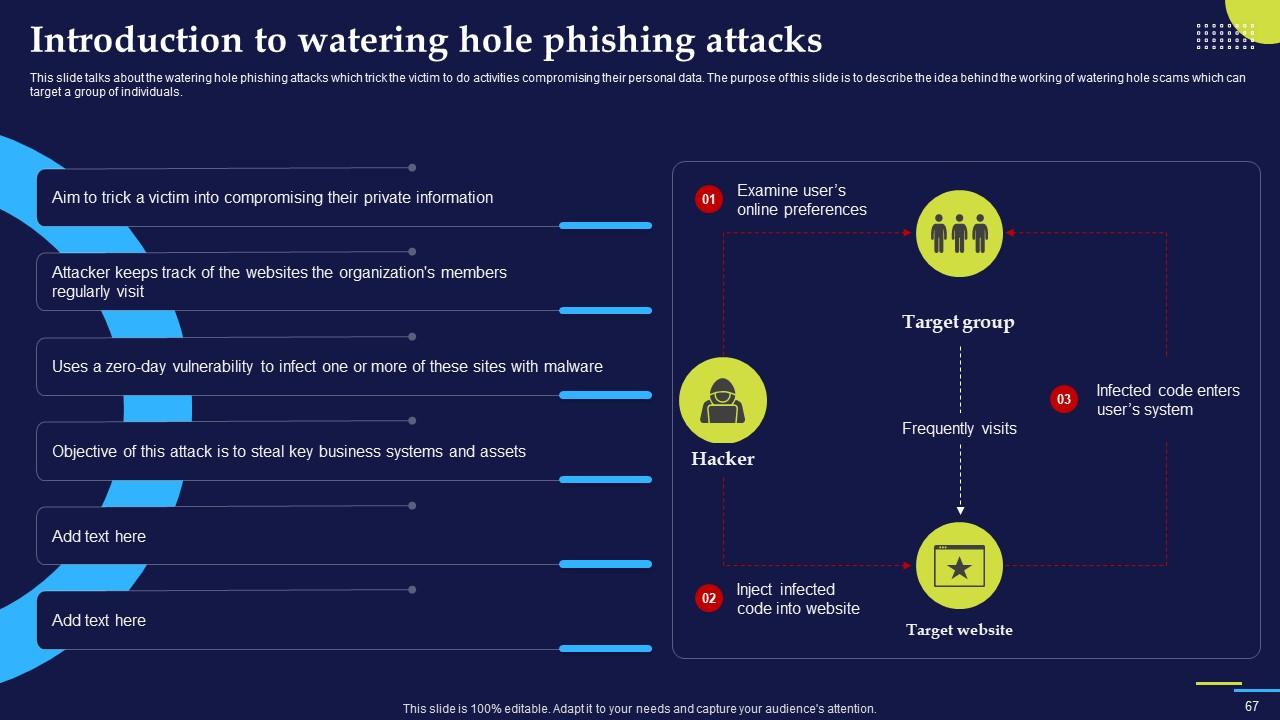

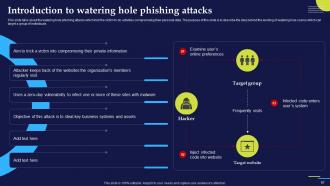

Slide 67 : Este slide fala sobre os ataques de phishing watering hole que induzem a vítima a realizar atividades que comprometem seus dados pessoais.

Slide 68 : Este slide representa o processo de trabalho dos ataques de phishing watering hole. O objetivo deste slide é ilustrar o diagrama de fluxo dos golpes de phishing watering hole.

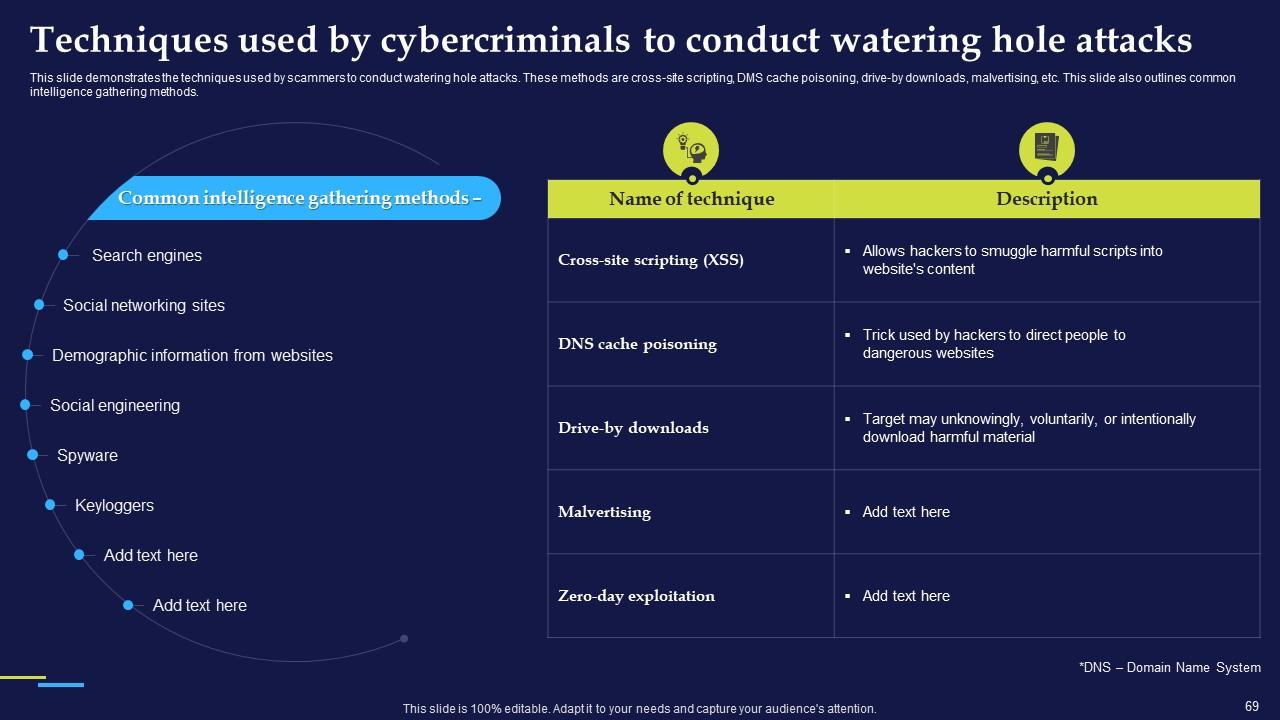

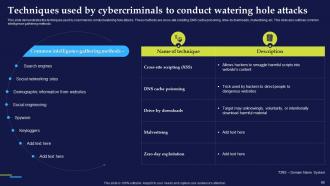

Slide 69 : Este slide demonstra as técnicas usadas pelos golpistas para conduzir ataques de watering hole.

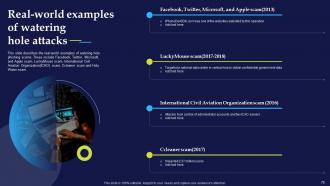

Slide 70 : Este slide descreve exemplos reais de golpes de phishing watering hole. Isso inclui golpes do Facebook, Twitter, Microsoft e Apple, etc.

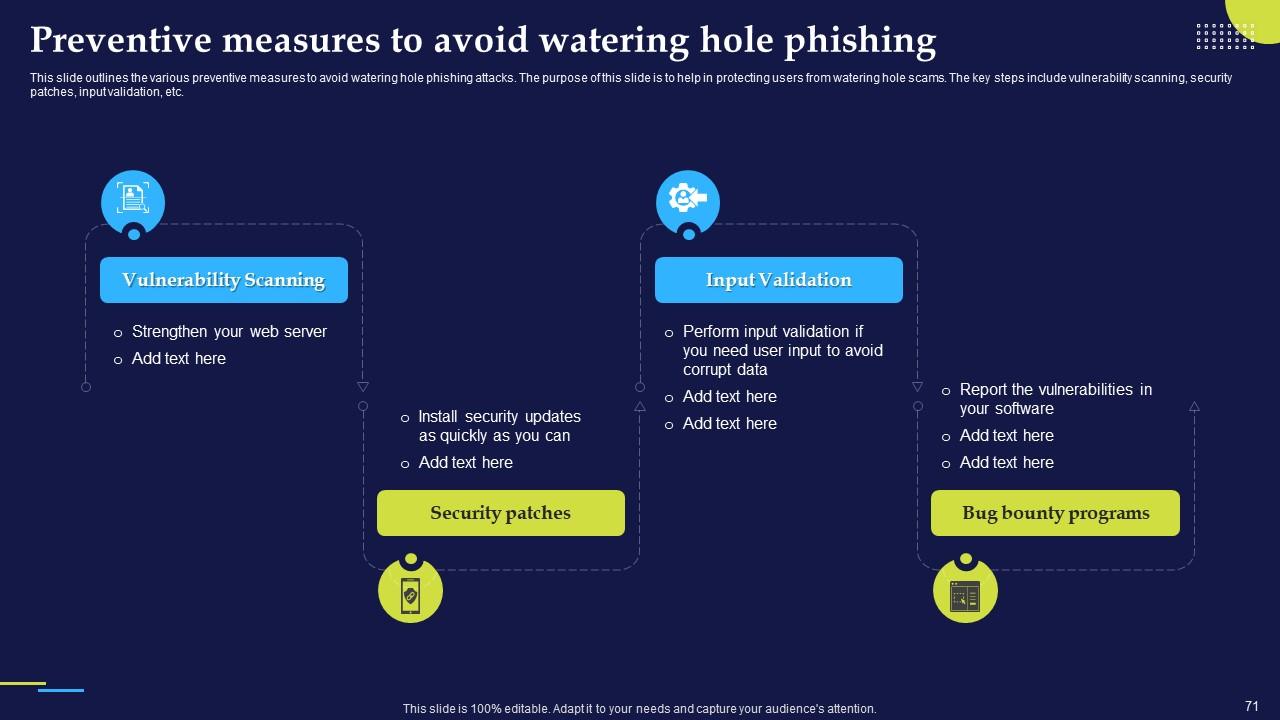

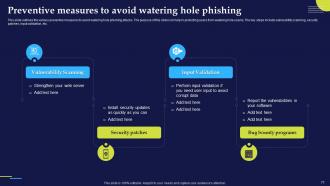

Slide 71 : Este slide descreve as diversas medidas preventivas para evitar ataques de phishing watering hole.

Slide 72 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

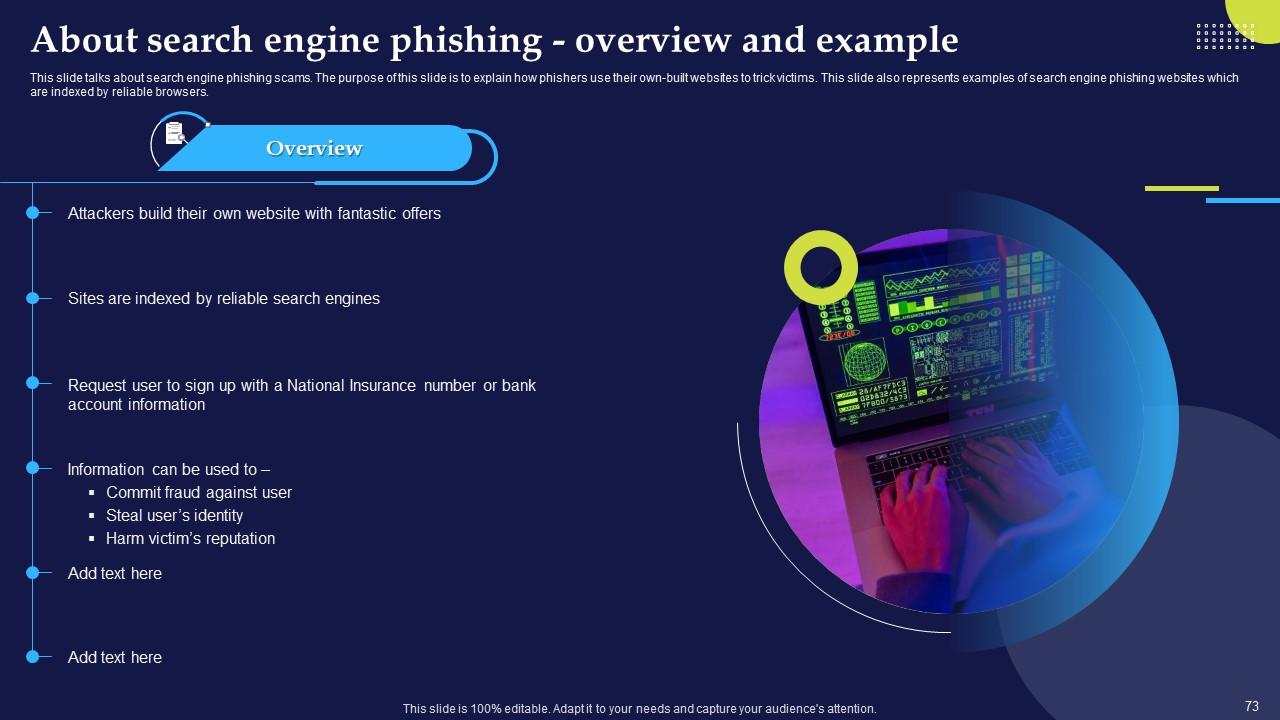

Slide 73 : Este slide fala sobre golpes de phishing em mecanismos de pesquisa e explica como os phishers usam seus próprios sites para enganar as vítimas.

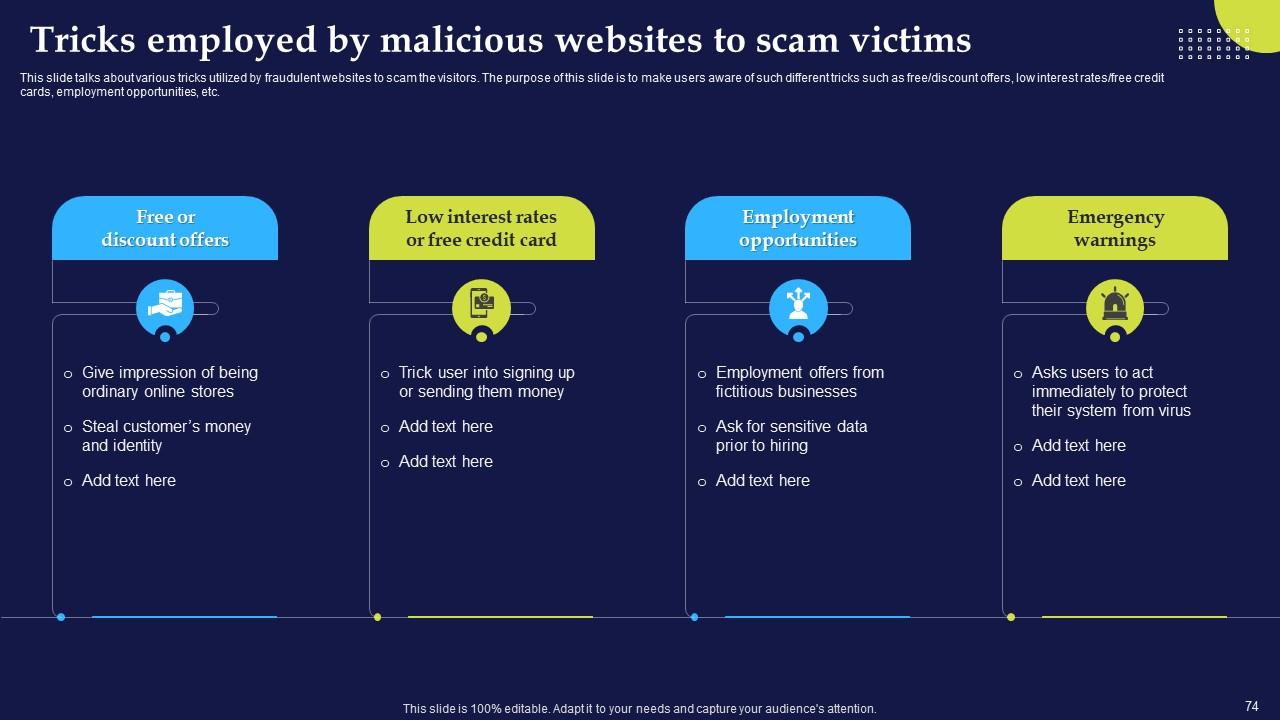

Slide 74 : Este slide descreve vários truques utilizados por sites fraudulentos para enganar os visitantes.

Slide 75 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 76 : Este slide fala sobre o principal crime cometido por phishers denominado roubo de identidade.

Slide 77 : Este slide demonstra as diferentes ferramentas fornecidas pelo Google para prevenir e denunciar golpes de phishing cibernético.

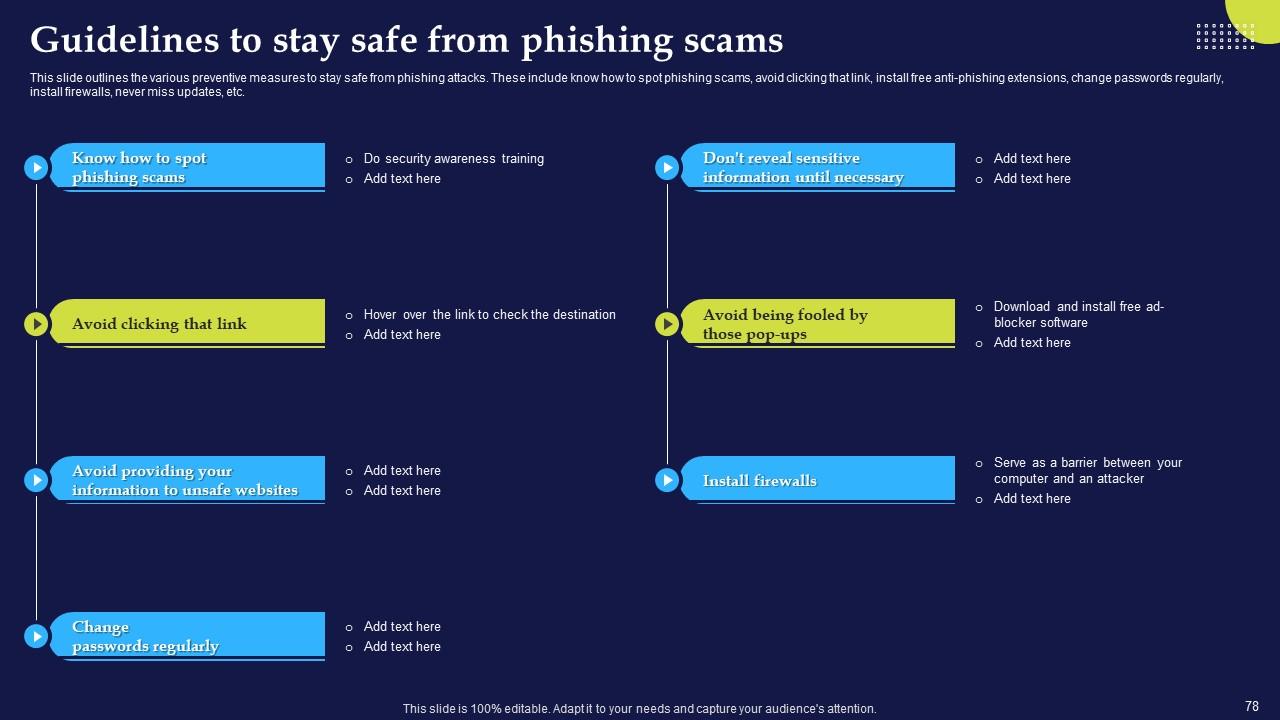

Slide 78 : Este slide descreve as diversas medidas preventivas para se manter protegido contra ataques de phishing. Isso inclui saber como detectar golpes de phishing, evitar clicar nesse link, etc.

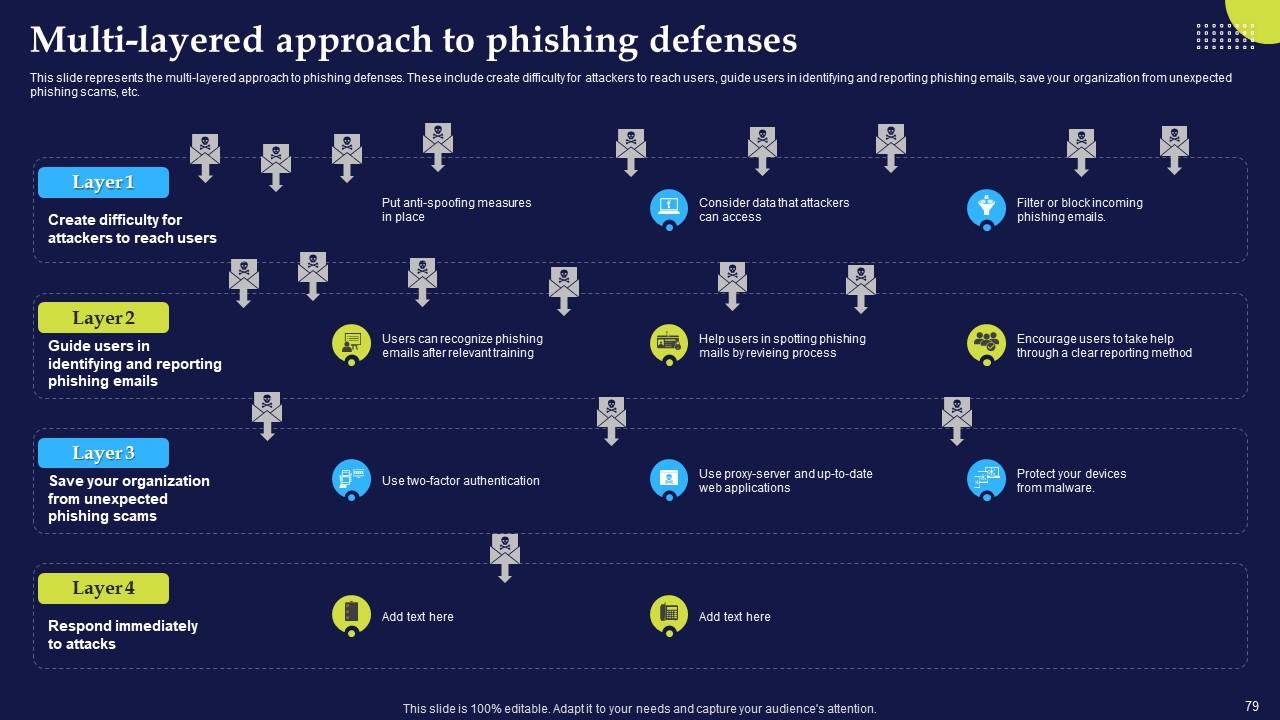

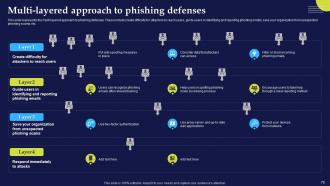

Slide 79 : Este slide representa a abordagem multicamadas das defesas contra phishing.

Slide 80 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

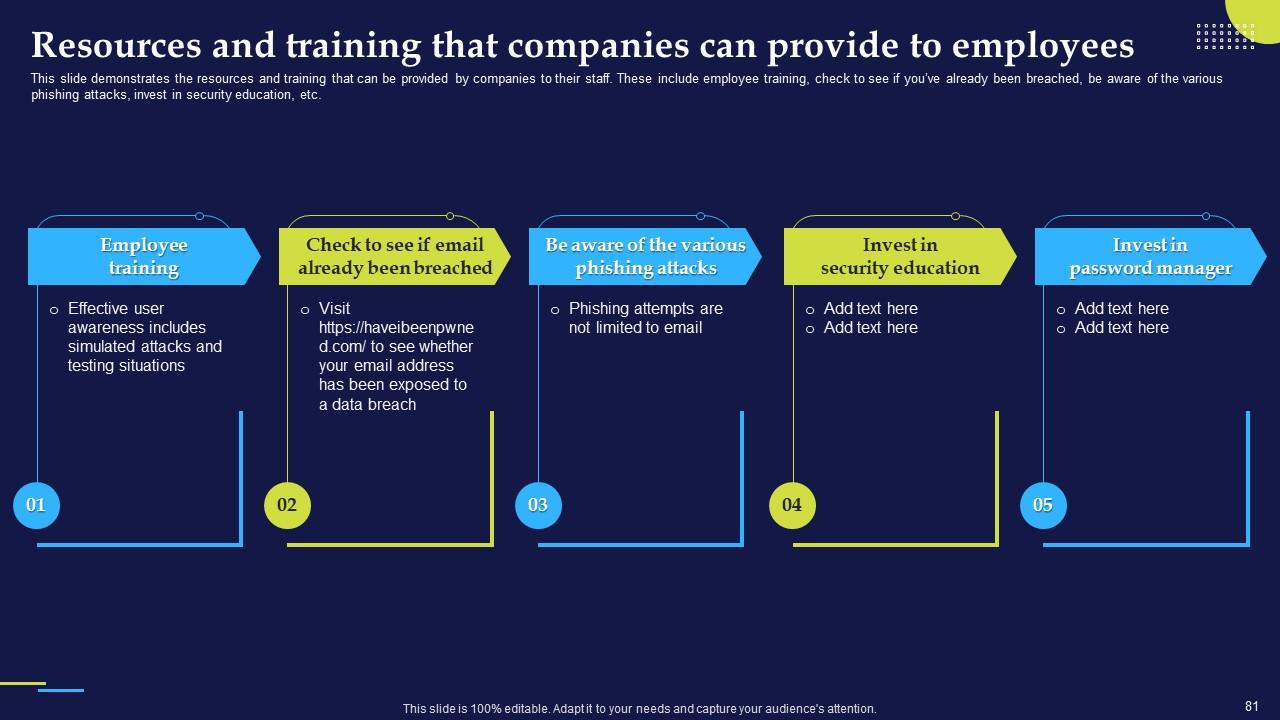

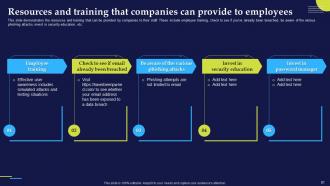

Slide 81 : Este slide demonstra os recursos e o treinamento que as empresas podem fornecer aos seus funcionários.

Slide 82 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

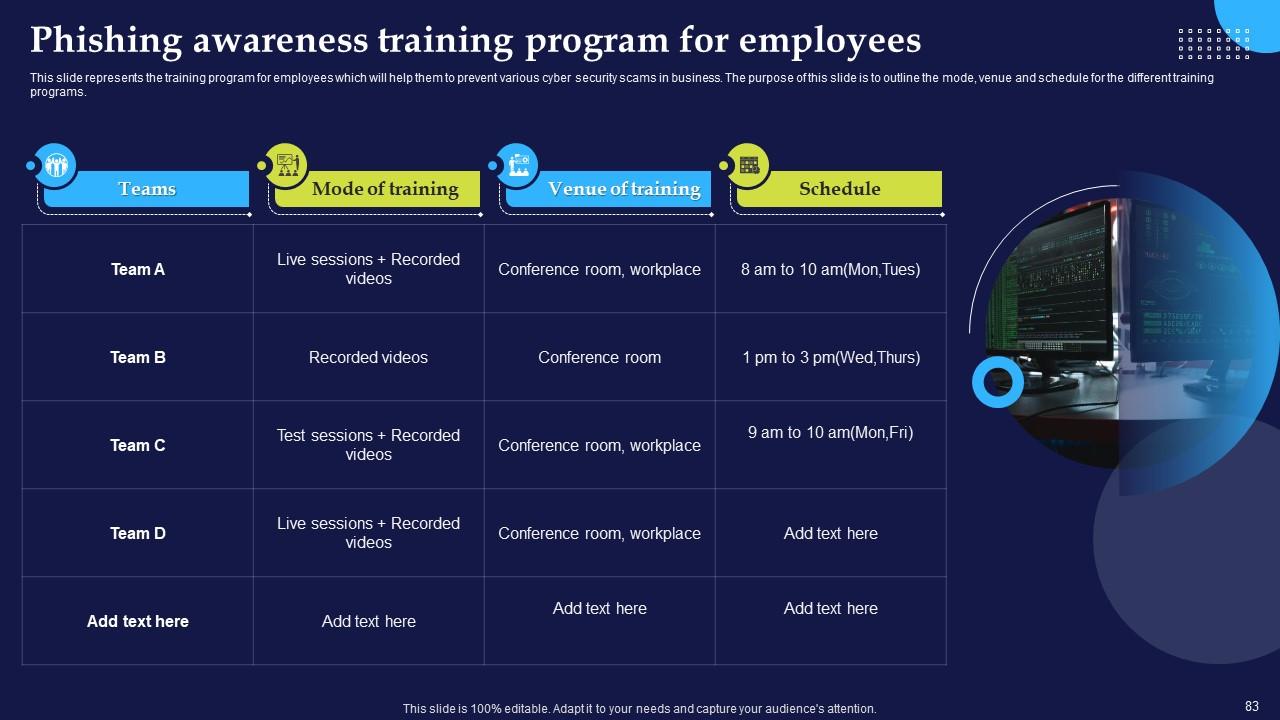

Slide 83 : Este slide representa o programa de treinamento para funcionários que os ajudará a prevenir diversos golpes de segurança cibernética nos negócios.

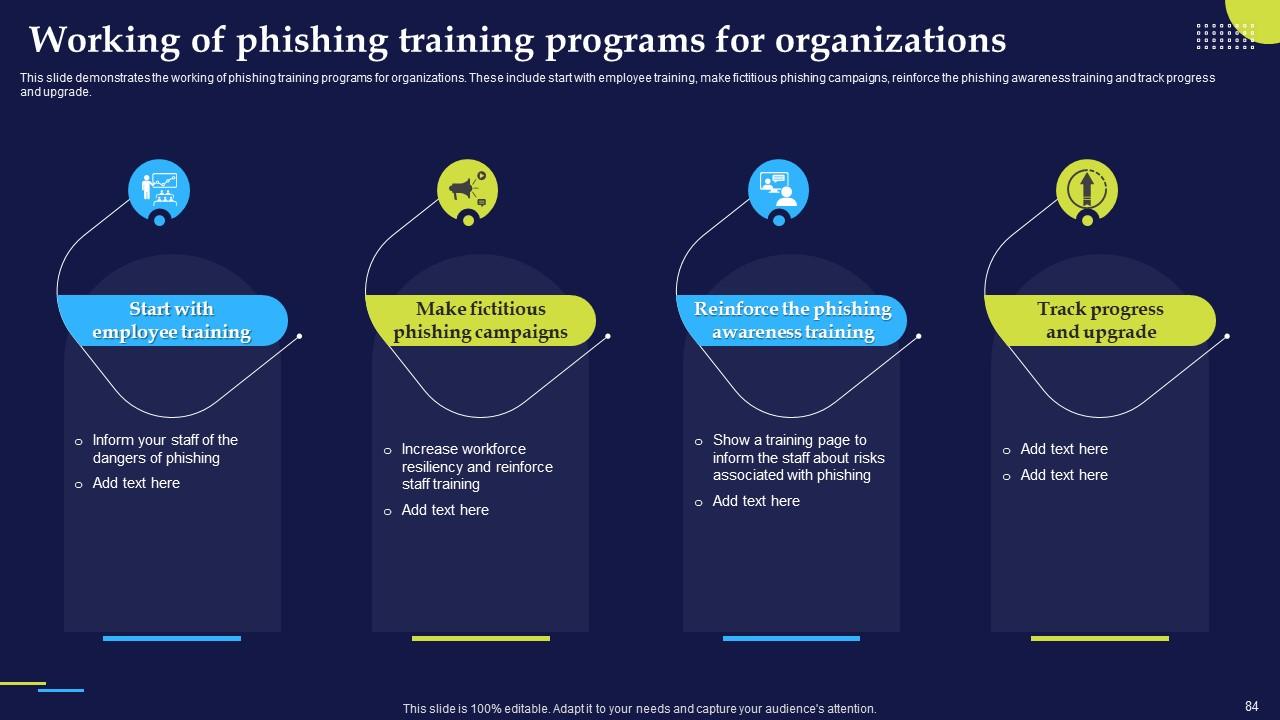

Slide 84 : Este slide demonstra o funcionamento dos programas de treinamento em phishing para organizações.

Slide 85 : Este slide descreve os benefícios de programas abrangentes de treinamento nas organizações.

Slide 86 : Este slide fala sobre as medidas para uma campanha bem-sucedida de conscientização sobre phishing.

Slide 87 : Este slide mostra o título dos tópicos que serão abordados a seguir no modelo.

Slide 88 : Este slide descreve as etapas a serem tomadas para proteger a organização e seus funcionários contra ataques de phishing.

Slide 89 : Este slide representa o plano 30-60-90 para proteger as empresas e seus funcionários contra ataques de phishing.

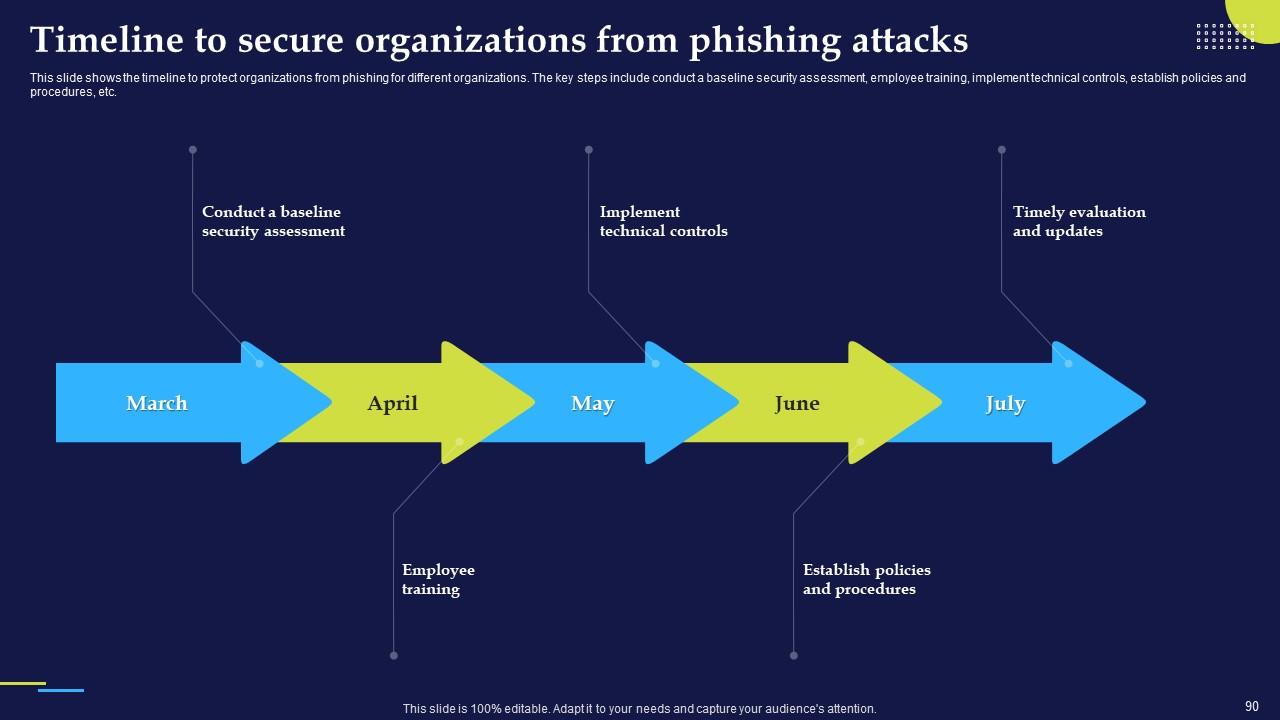

Slide 90 : Este slide mostra o cronograma para proteger organizações contra phishing para diferentes organizações.

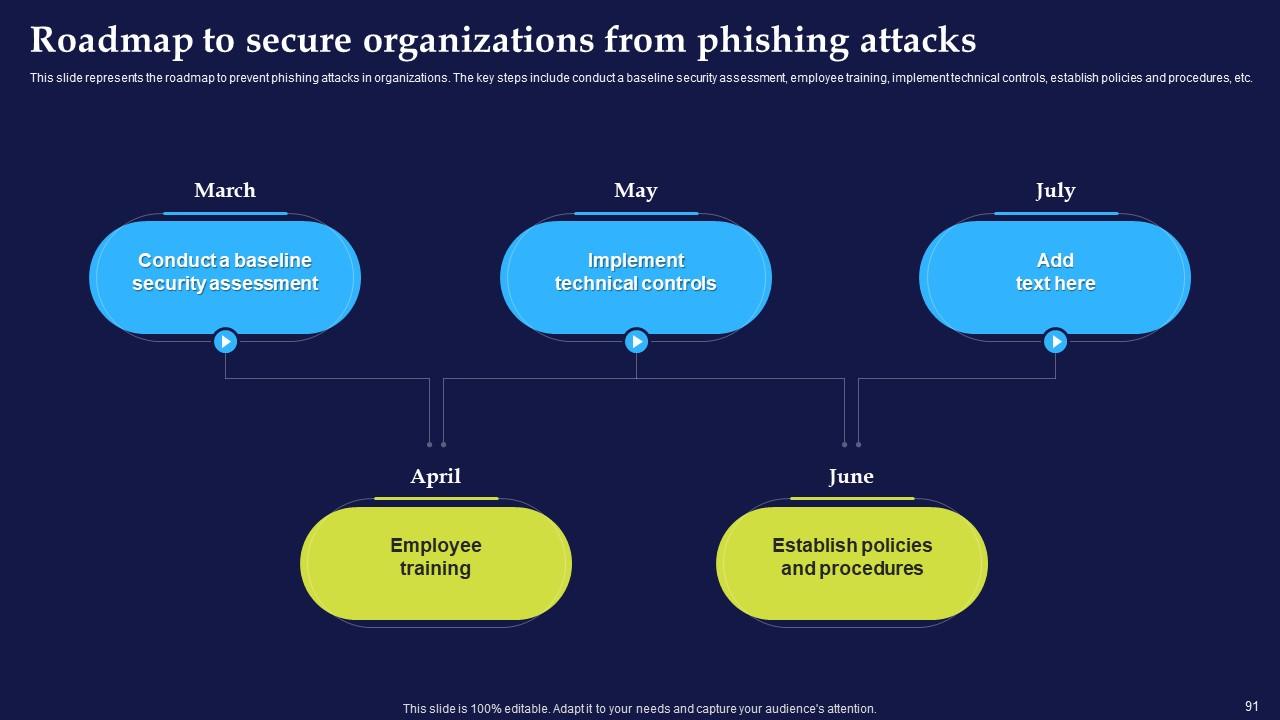

Slide 91 : Este slide representa o roteiro para evitar ataques de phishing nas organizações. As principais etapas incluem realizar uma avaliação básica de segurança, treinamento de funcionários, etc.

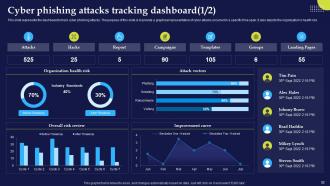

Slide 92 : Este slide apresenta o painel para rastrear ataques de phishing cibernético. O objetivo deste slide é fornecer uma representação gráfica dos ataques cibernéticos.

Slide 93 : Este slide também representa o painel para rastrear ataques de phishing cibernético e fornecer uma representação gráfica dos ataques cibernéticos ocorridos em um período de tempo específico.

Slide 94 : Este slide mostra todos os ícones incluídos na apresentação.

Slide 95 : Este é um slide de agradecimento com endereço, números de contato e endereço de e-mail.

Ataques de phishing e estratégias para mitigá-los Slides de apresentação em Powerpoint V2 com todos os 104 slides:

Use nossos ataques e estratégias de phishing para mitigá-los Slides de apresentação em Powerpoint V2 para ajudá-lo a economizar seu valioso tempo de maneira eficaz. Eles estão prontos para caber em qualquer estrutura de apresentação.

-

I was confident and well prepared for my presentation for the first time ever. With SlideTeam’s templates, I could deliver one of my best presentations. Will be coming back for more!

-

SlideTeam provides PPTs on every single topic. Their templates suit my job very well. I am very grateful!