Méthodologie basée sur les risques pour la cybersécurité et la sécurité de l'information Diapositives de présentation Powerpoint

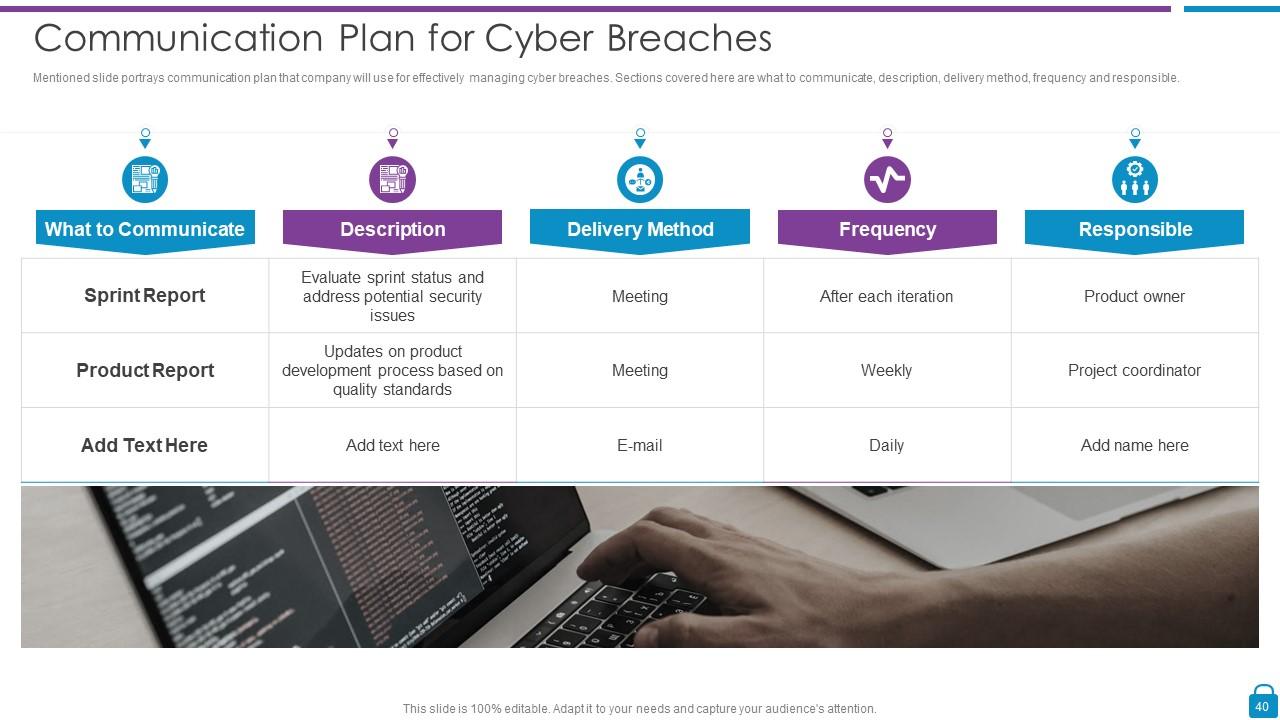

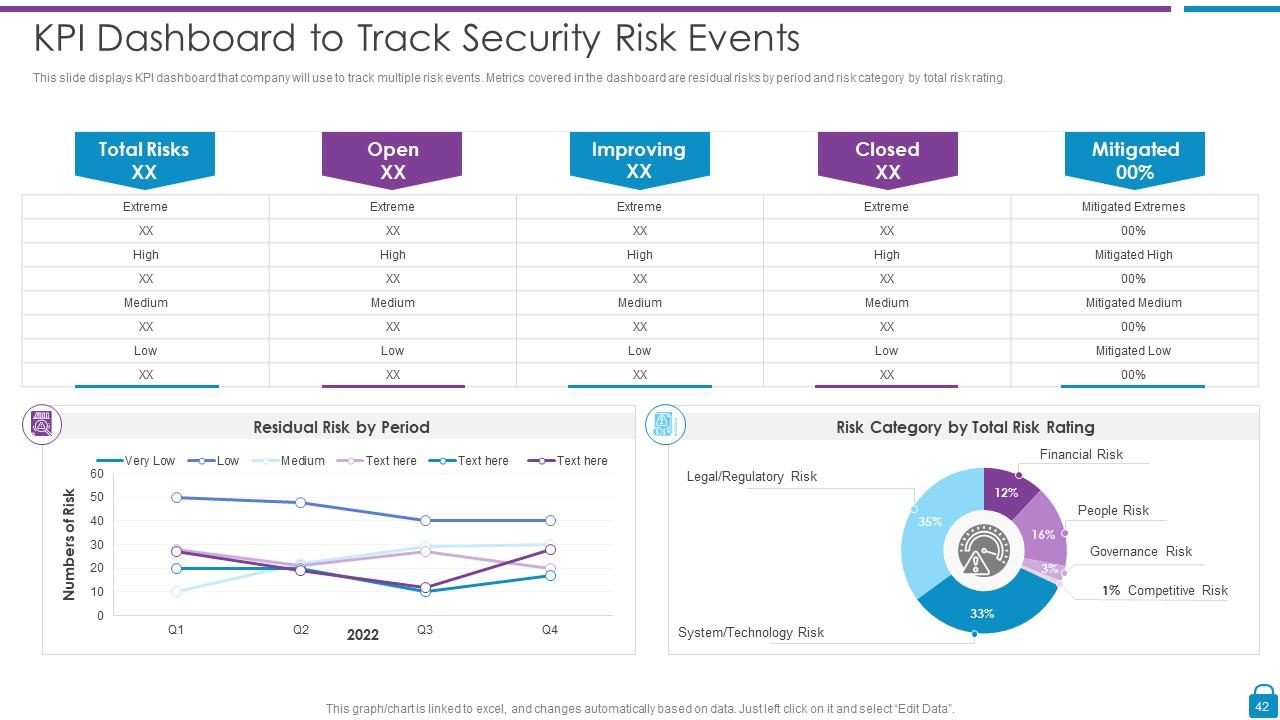

Alors que les organisations informatiques s'efforcent de se numériser, beaucoup sont confrontées à des défis de cybersécurité importants. Voici un modèle conçu de manière efficace sur la méthodologie basée sur les risques pour la cybersécurité et la sécurité de l'information qui profitera aux entreprises qui souhaitent introduire un programme de sécurité de l'information pour gérer efficacement les risques de cybersécurité dans leur paysage numérique. La présentation commence par la diapositive sur les informations sur le marché mondial. Une entreprise peut utiliser cette diapositive pour aborder le résumé du marché mondial de la cybersécurité. La diapositive des informations sur le marché est suivie de baisses telles que les niveaux de numérisation de l'entreprise, les exigences prioritaires pour l'achat de produits IoT, les facteurs de menace et les technologies émergentes qui ont un impact sur la cybersécurité. Pour assurer la sécurité de l'information, l'entreprise peut utiliser la diapositive définissant les priorités de l'entreprise, en se concentrant sur la gestion efficace des risques et des incidents. Avec la diapositive d'identification des lacunes, l'entreprise peut mettre en évidence son approche actuelle et les détails de son processus, les défauts importants et le coût de la gestion des risques. Un plan de communication pour les cyber-violations aidera l'entreprise à maintenir une communication efficace entre les différents propriétaires et coordinateurs d'équipe, ce qui contribuera à la gestion efficace des événements à risque. Enfin, les mesures permettant de suivre la section sur l'efficacité du programme aideront l'entreprise à suivre les événements de risque de sécurité. Accédez dès maintenant à ce puissant modèle.

- Google Slides is a new FREE Presentation software from Google.

- All our content is 100% compatible with Google Slides.

- Just download our designs, and upload them to Google Slides and they will work automatically.

- Amaze your audience with SlideTeam and Google Slides.

-

Want Changes to This PPT Slide? Check out our Presentation Design Services

- WideScreen Aspect ratio is becoming a very popular format. When you download this product, the downloaded ZIP will contain this product in both standard and widescreen format.

-

- Some older products that we have may only be in standard format, but they can easily be converted to widescreen.

- To do this, please open the SlideTeam product in Powerpoint, and go to

- Design ( On the top bar) -> Page Setup -> and select "On-screen Show (16:9)” in the drop down for "Slides Sized for".

- The slide or theme will change to widescreen, and all graphics will adjust automatically. You can similarly convert our content to any other desired screen aspect ratio.

Compatible With Google Slides

Get This In WideScreen

You must be logged in to download this presentation.

Caractéristiques de ces diapositives de présentation PowerPoint :

Fournissez ce jeu complet aux membres de votre équipe et à d'autres collaborateurs. Composées de diapositives stylisées présentant divers concepts, ces diapositives de présentation Powerpoint sur la méthodologie basée sur les risques pour la cybersécurité et la sécurité de l'information sont le meilleur outil que vous puissiez utiliser. Personnalisez son contenu et ses graphismes pour le rendre unique et stimulant. Toutes les cinquante-quatre diapositives sont modifiables et modifiables, alors n'hésitez pas à les ajuster à votre environnement professionnel. La police, la couleur et les autres composants sont également disponibles dans un format modifiable, ce qui fait de cette conception PPT le meilleur choix pour votre prochaine présentation. Alors, téléchargez maintenant.

People who downloaded this PowerPoint presentation also viewed the following :

Contenu de cette présentation Powerpoint

Diapositive 1 : Cette diapositive présente la méthodologie basée sur les risques pour la cybersécurité et la sécurité de l'information. Indiquez le nom de votre entreprise et commencez.

Diapositive 2 : Il s'agit d'une diapositive de l'ordre du jour. Indiquez ici vos agendas.

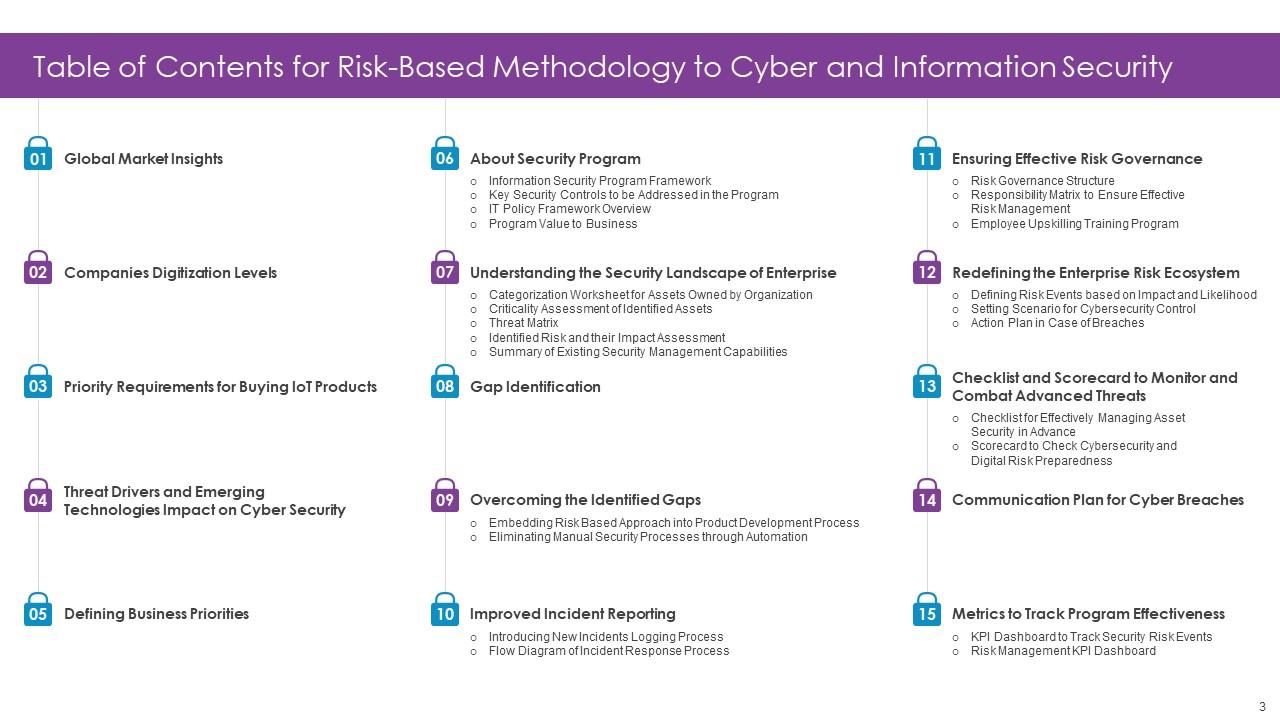

Diapositive 3 : Cette diapositive présente la table des matières de la présentation.

Diapositive 4 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

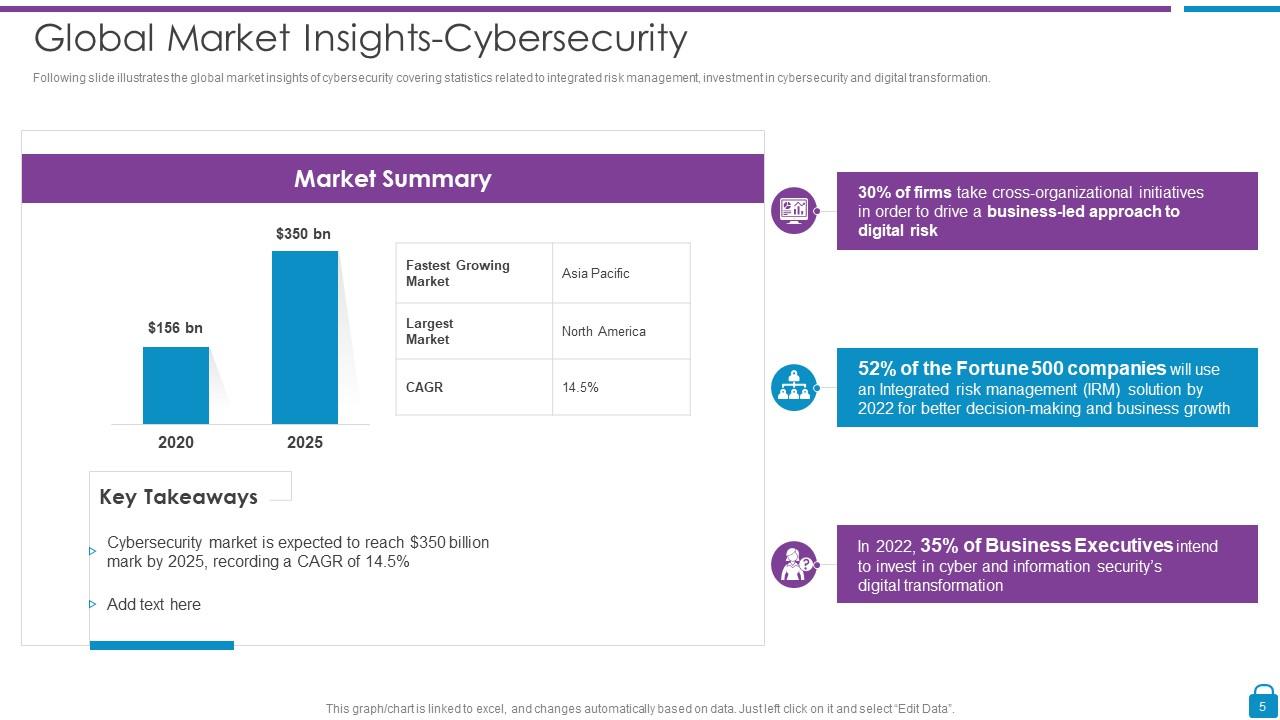

Diapositive 5 : Cette diapositive présente des informations sur le marché mondial de la cybersécurité couvrant les statistiques liées à la gestion intégrée des risques, aux investissements dans la cybersécurité et à la transformation numérique.

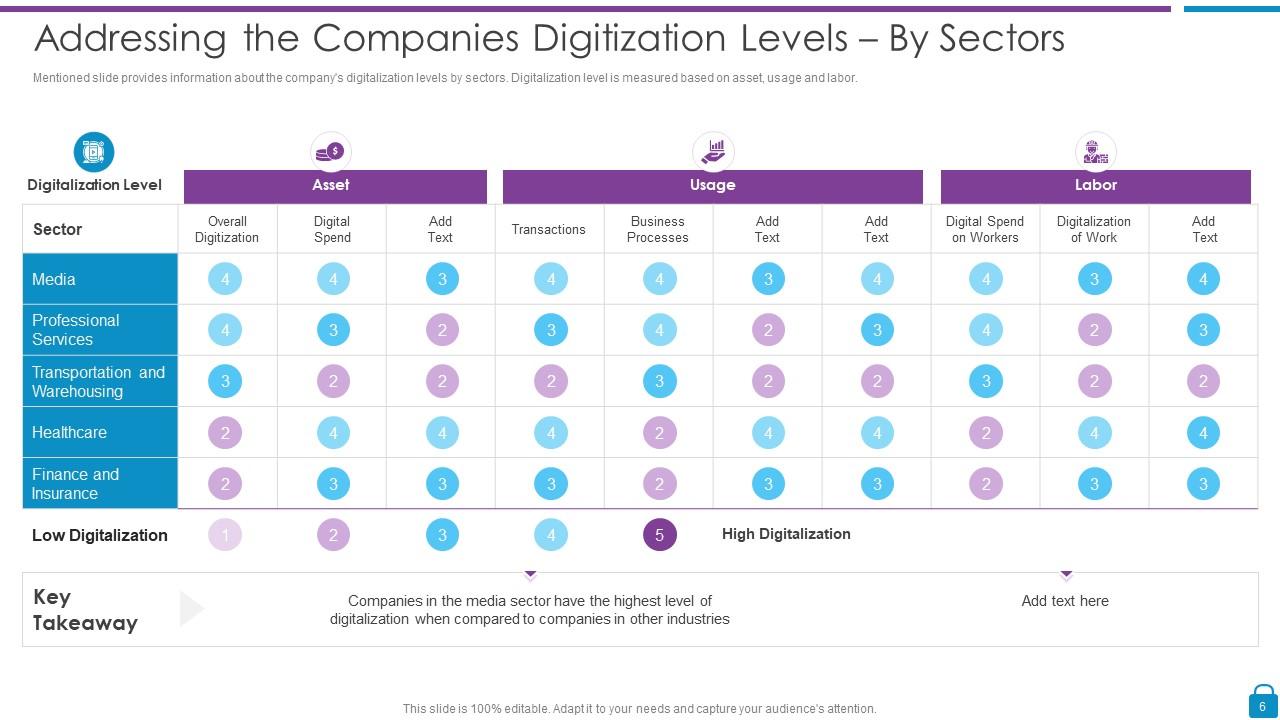

Diapositive 6 : Cette diapositive affiche Aborder les niveaux de numérisation des entreprises - Par secteurs.

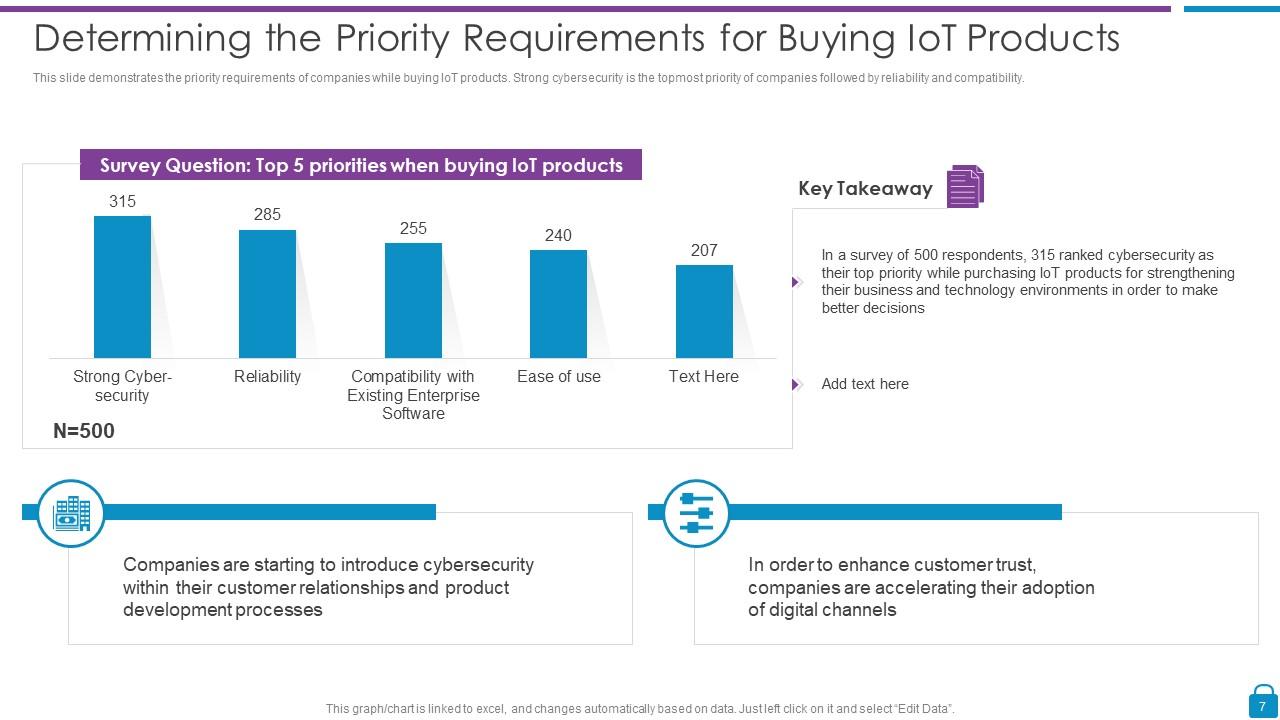

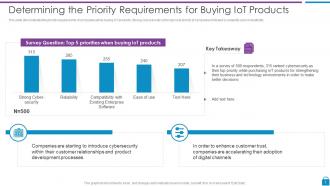

Diapositive 7 : cette diapositive représente la détermination des exigences prioritaires pour l'achat de produits IoT.

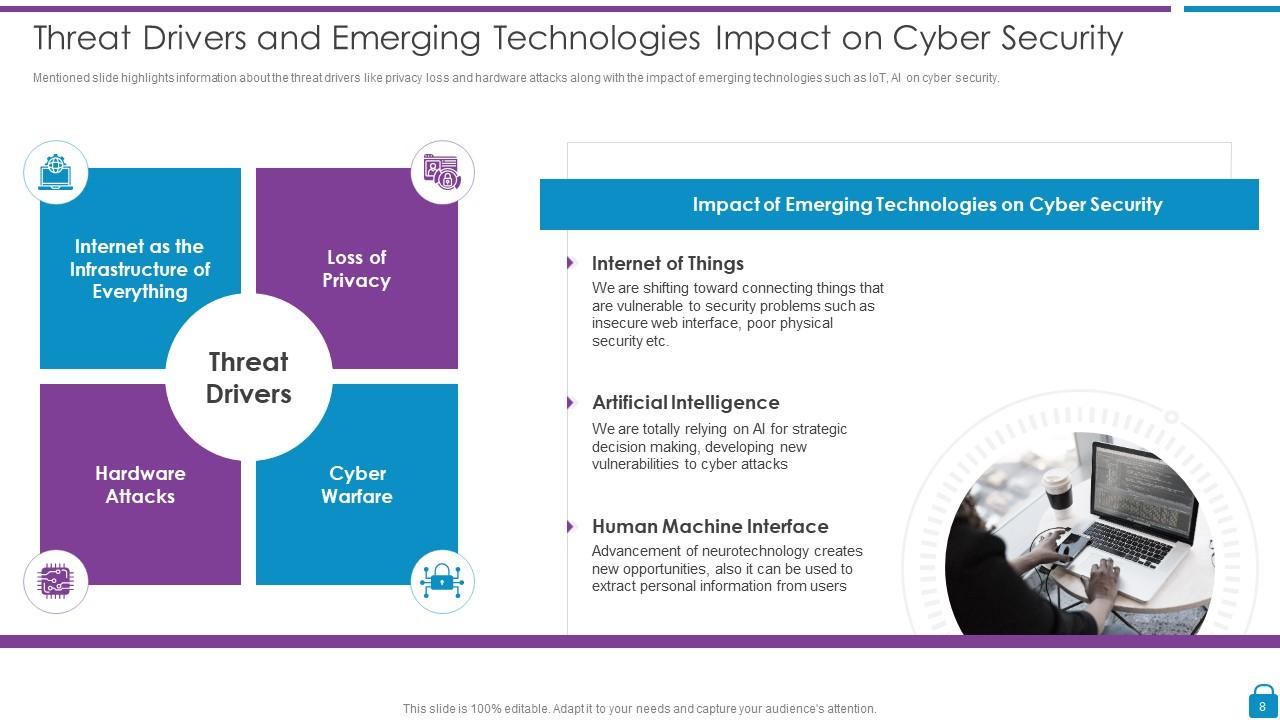

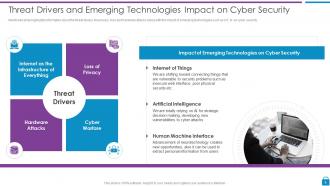

Diapositive 8 : Cette diapositive montre l'impact des facteurs de menace et des technologies émergentes sur la cybersécurité.

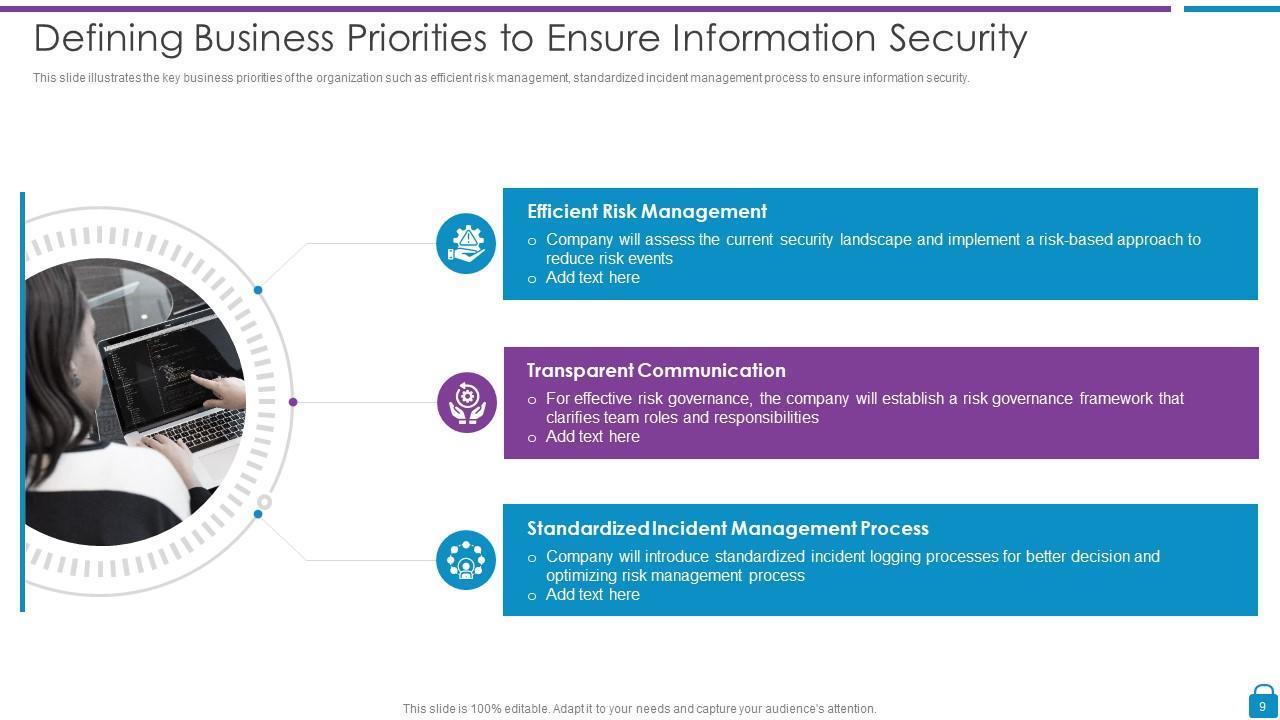

Diapositive 9 : Cette diapositive présente la définition des priorités de l'entreprise pour assurer la sécurité de l'information.

Diapositive 10 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

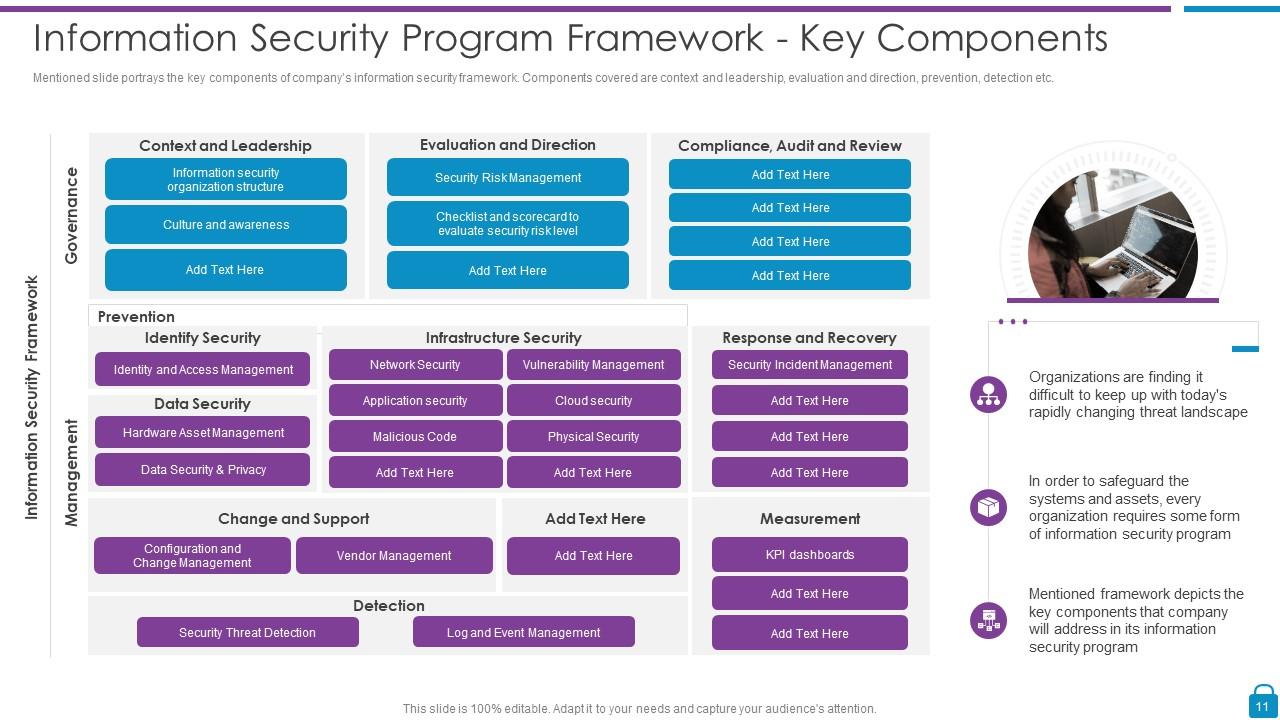

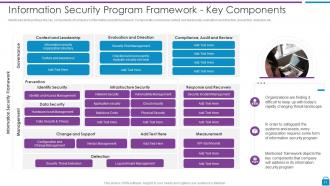

Diapositive 11 : Cette diapositive présente les éléments clés du cadre de sécurité de l'information de l'entreprise.

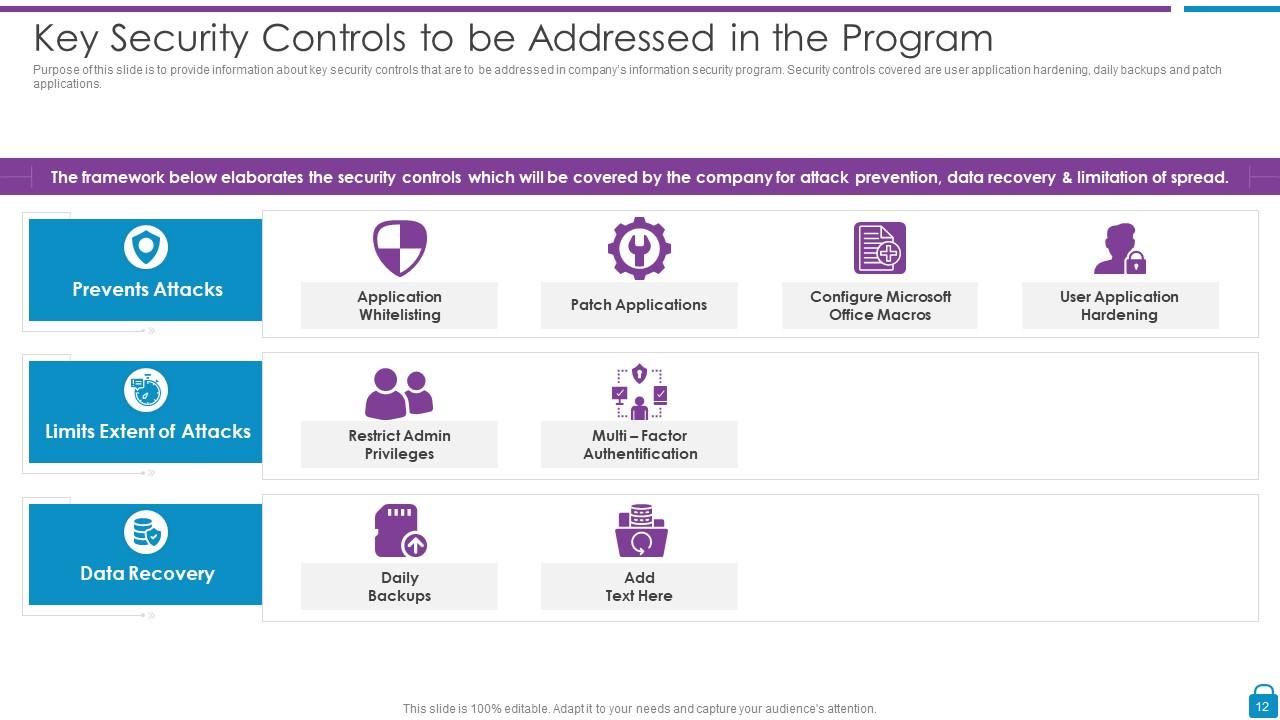

Diapositive 12 : Cette diapositive représente les principaux contrôles de sécurité à traiter dans le programme.

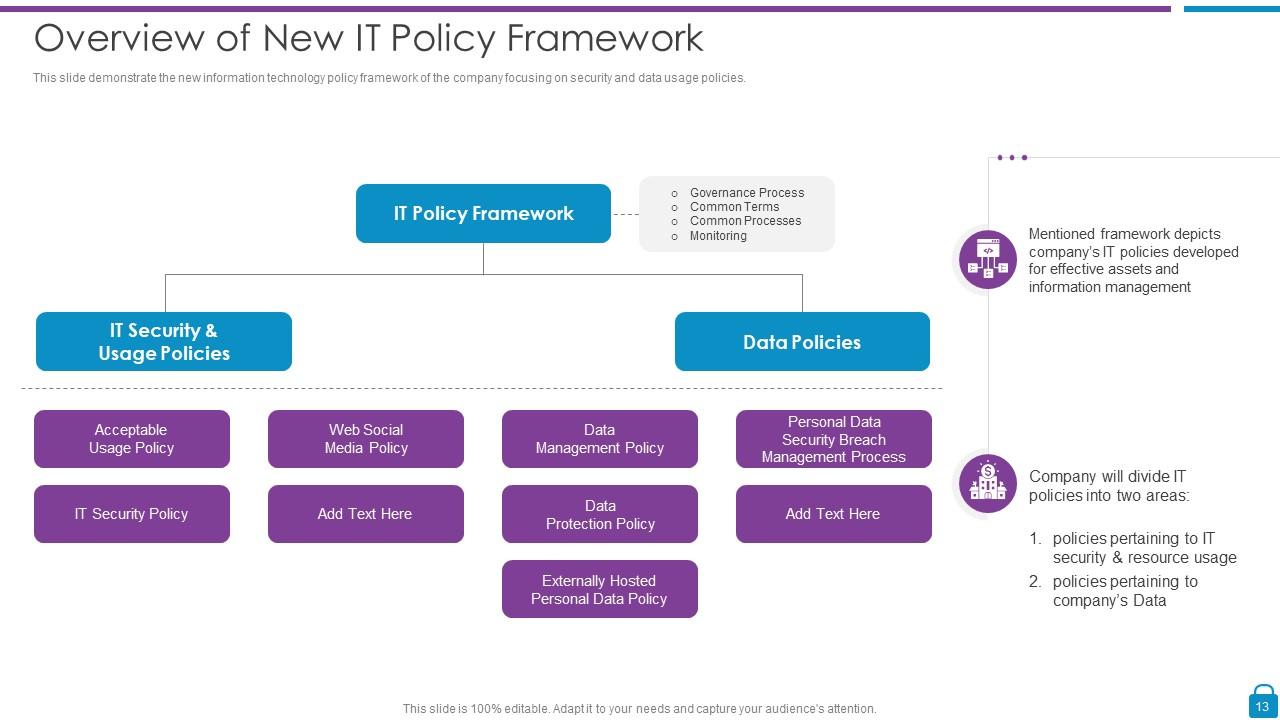

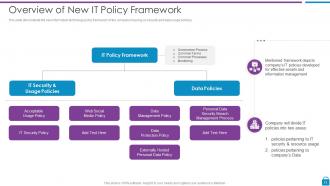

Diapositive 13 : Cette diapositive illustre le nouveau cadre de politique des technologies de l'information de l'entreprise en se concentrant sur les politiques de sécurité et d'utilisation des données.

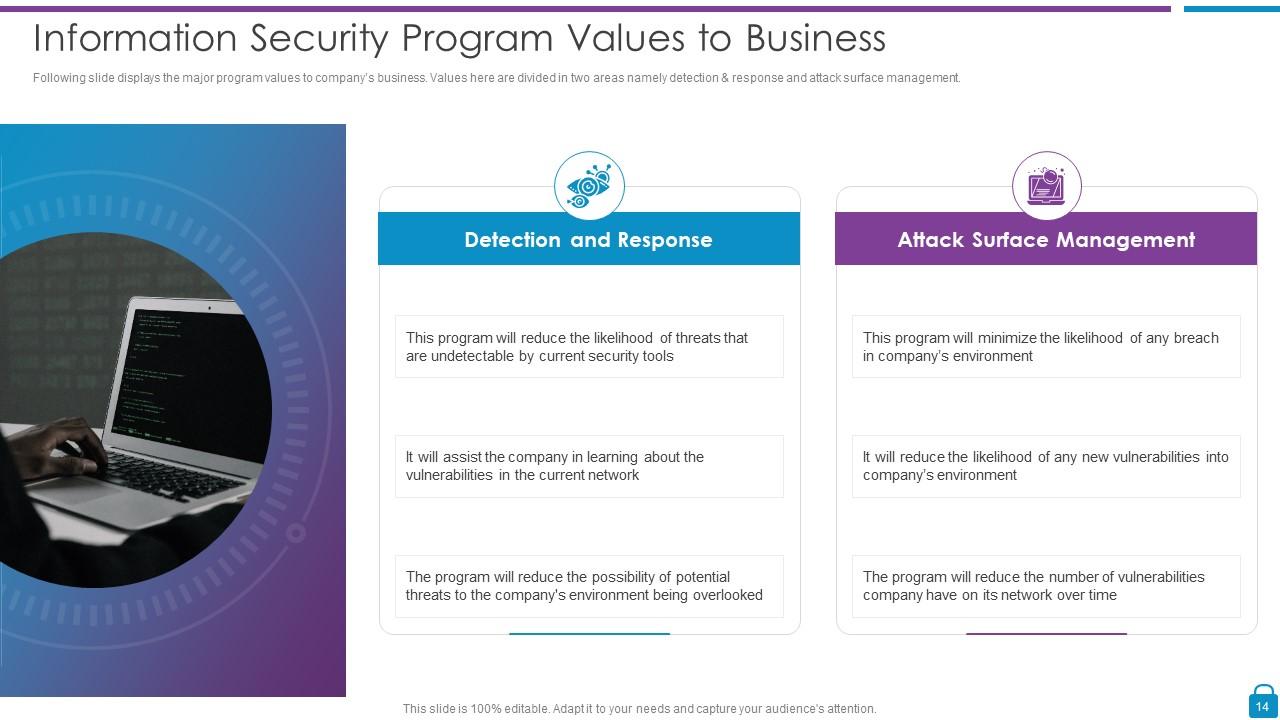

Diapositive 14 : Cette diapositive présente les valeurs du programme de sécurité de l'information pour les entreprises.

Diapositive 15 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

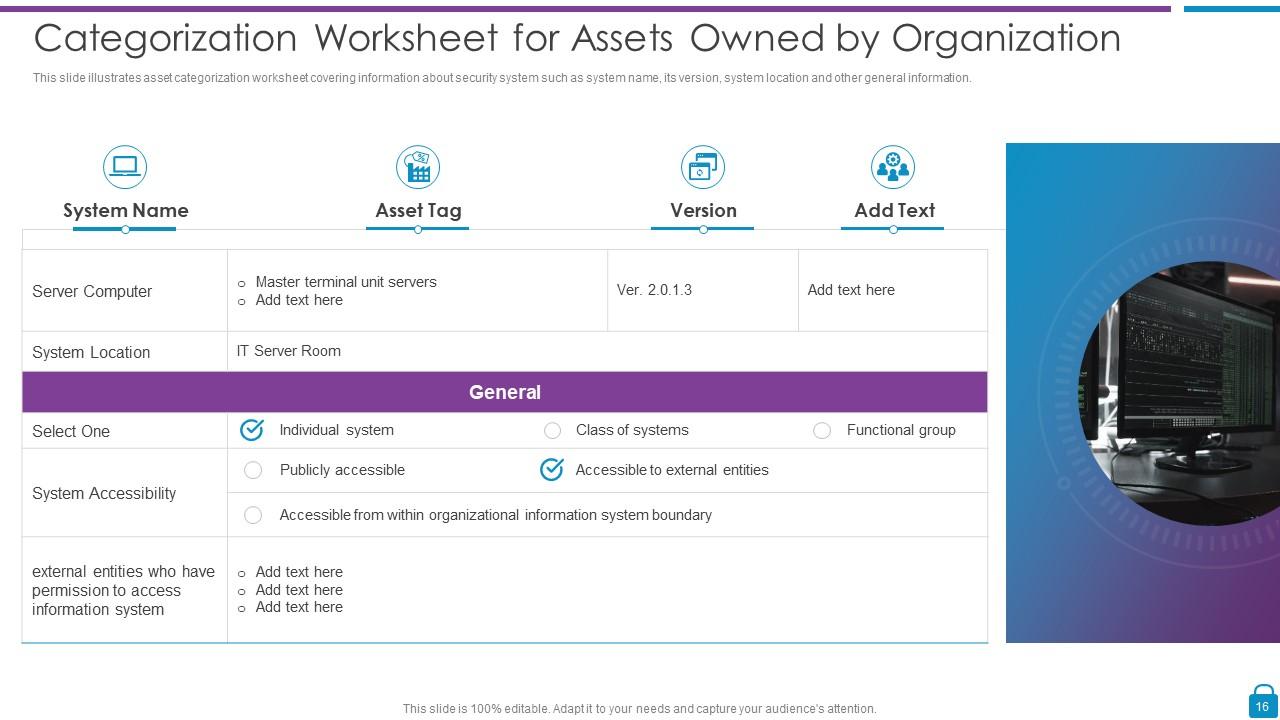

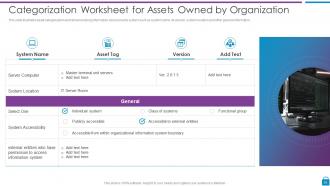

Diapositive 16 : cette diapositive affiche la feuille de travail de catégorisation des actifs appartenant à l'organisation.

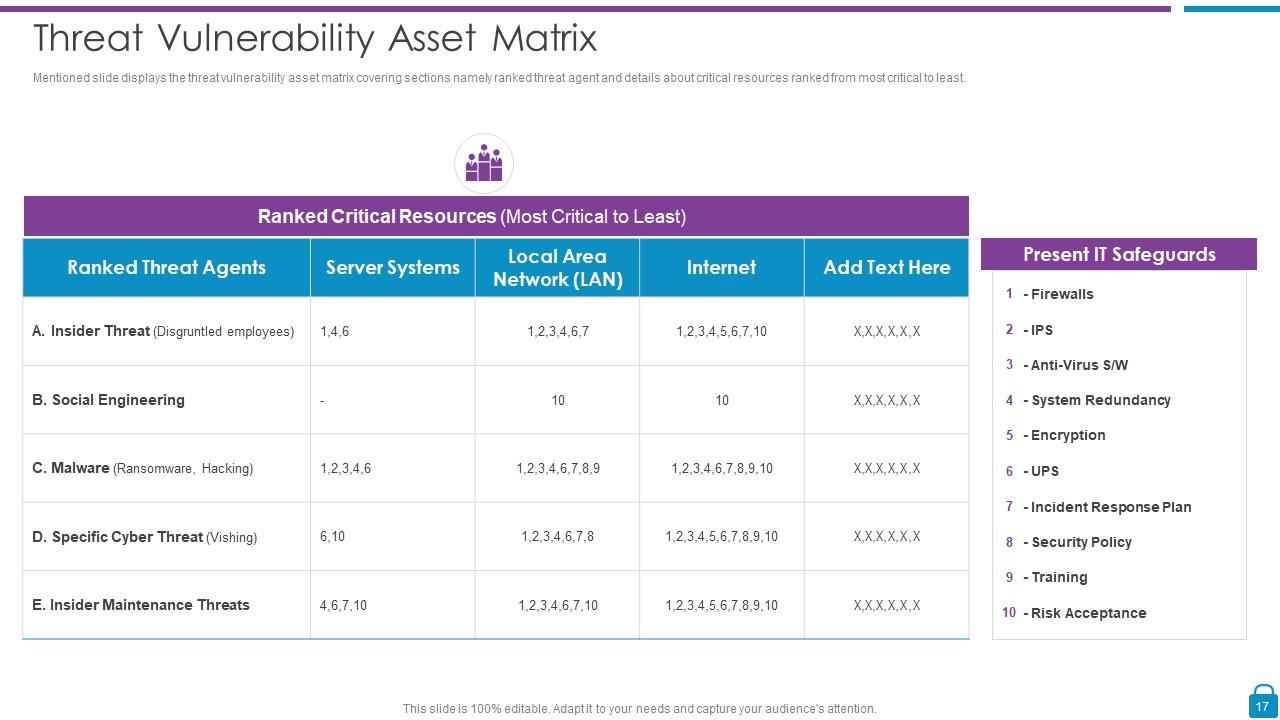

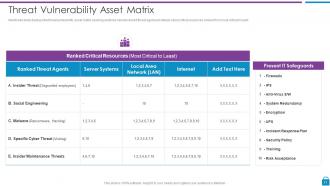

Diapositive 17 : Cette diapositive représente la matrice des actifs de vulnérabilité des menaces couvrant les sections, à savoir l'agent de menace classé et les détails sur les ressources critiques.

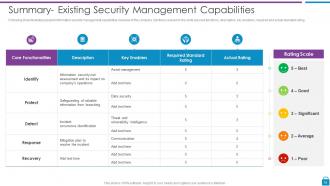

Diapositive 18 : Cette diapositive présente le résumé des capacités de gestion de la sécurité existantes.

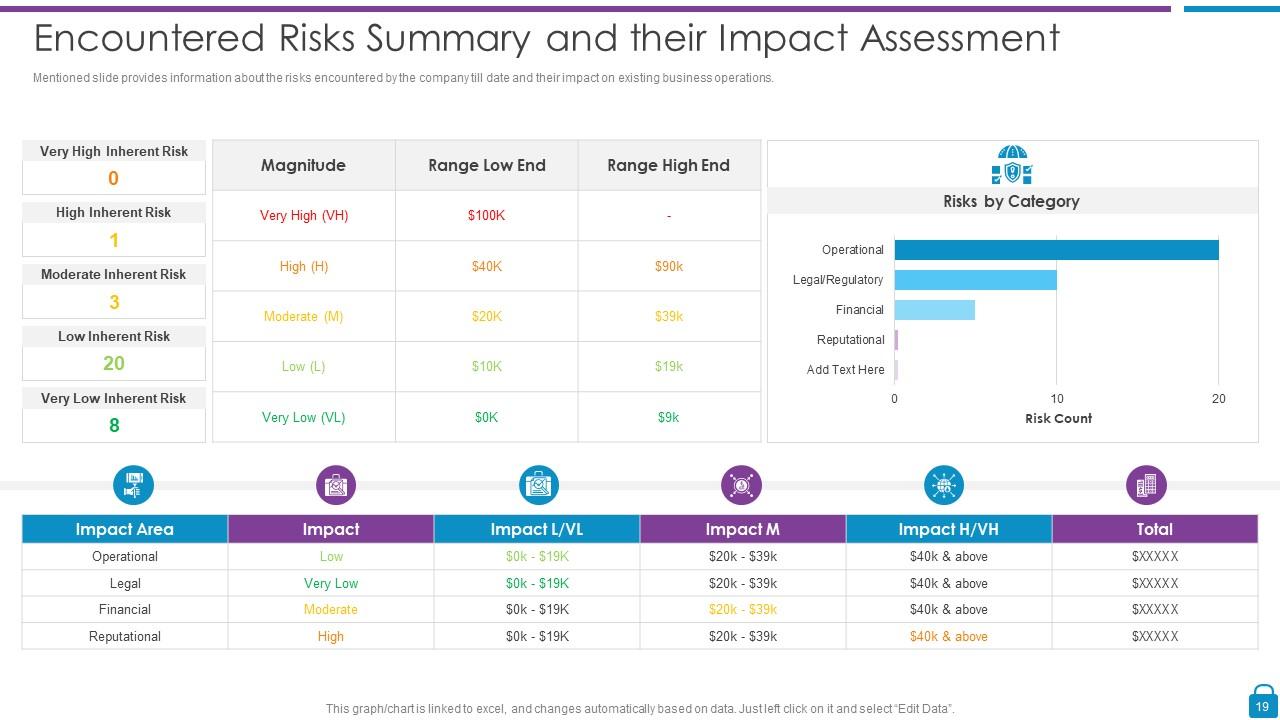

Diapositive 19 : Cette diapositive présente le résumé des risques rencontrés et leur évaluation d'impact.

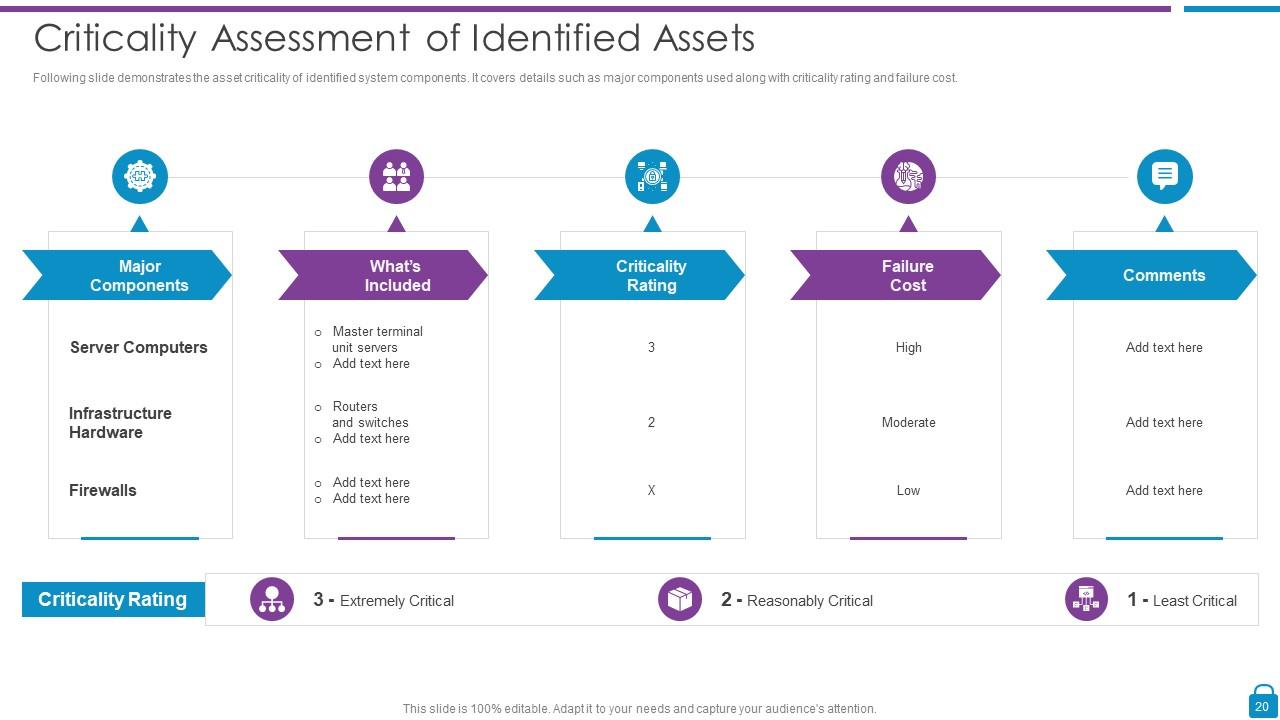

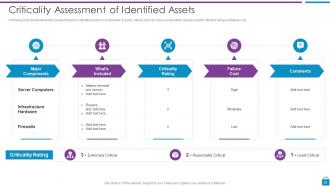

Diapositive 20 : Cette diapositive montre la criticité des actifs des composants système identifiés.

Diapositive 21 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

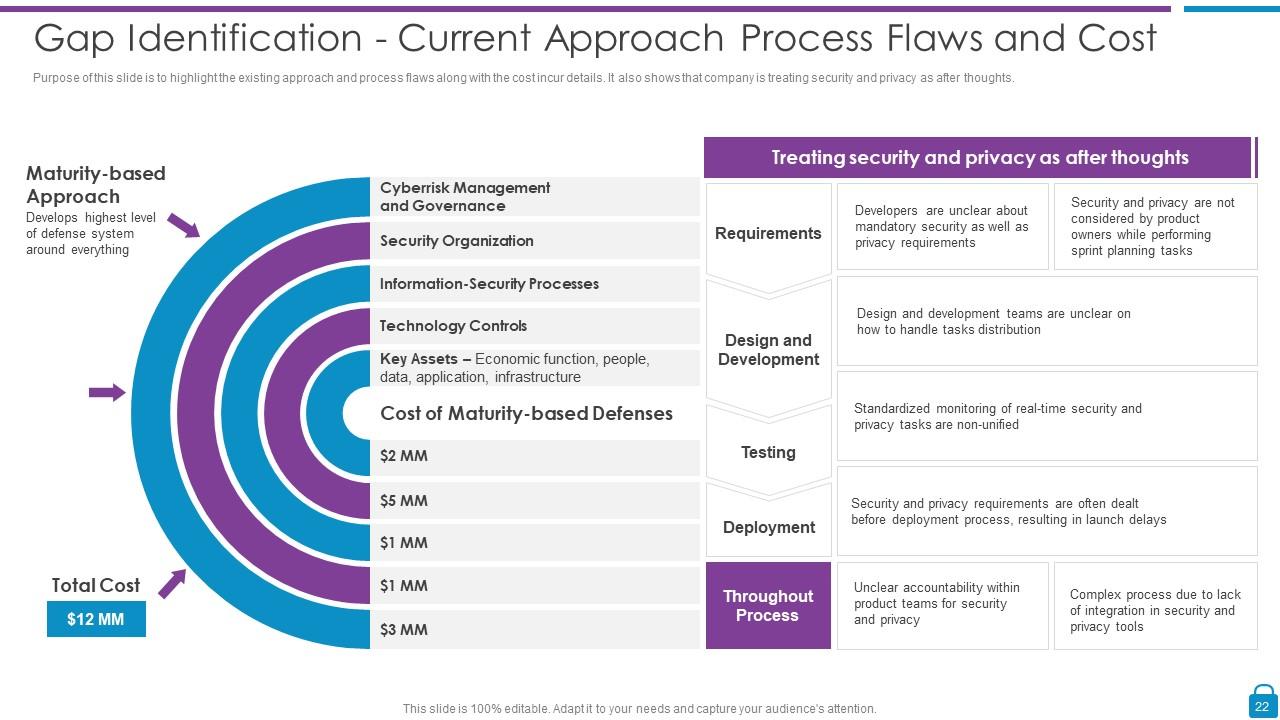

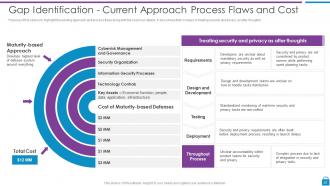

Diapositive 22 : Cette diapositive représente l'identification des lacunes - les défauts et les coûts du processus de l'approche actuelle.

Diapositive 23 : cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

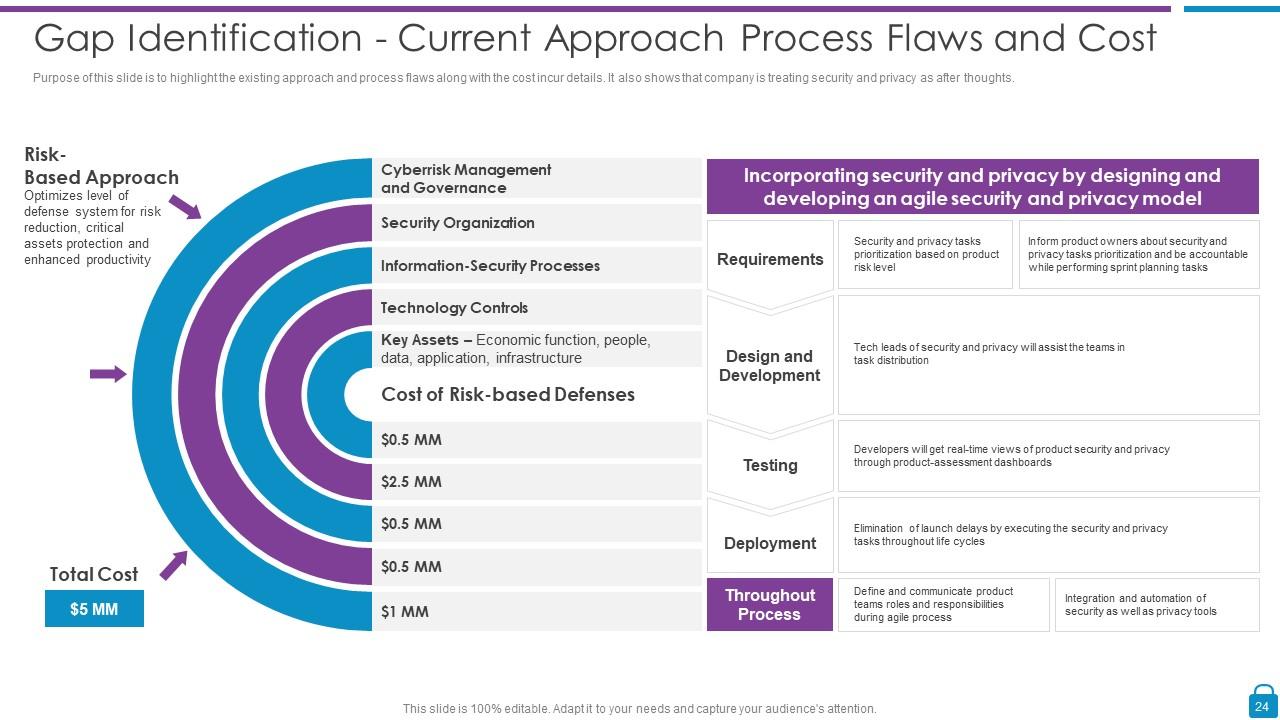

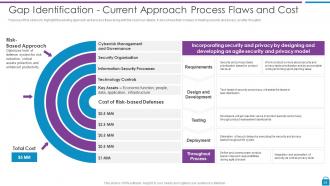

Diapositive 24 : Cette diapositive présente l'approche basée sur les risques et l'efficacité des processus, ainsi que les détails des coûts engagés.

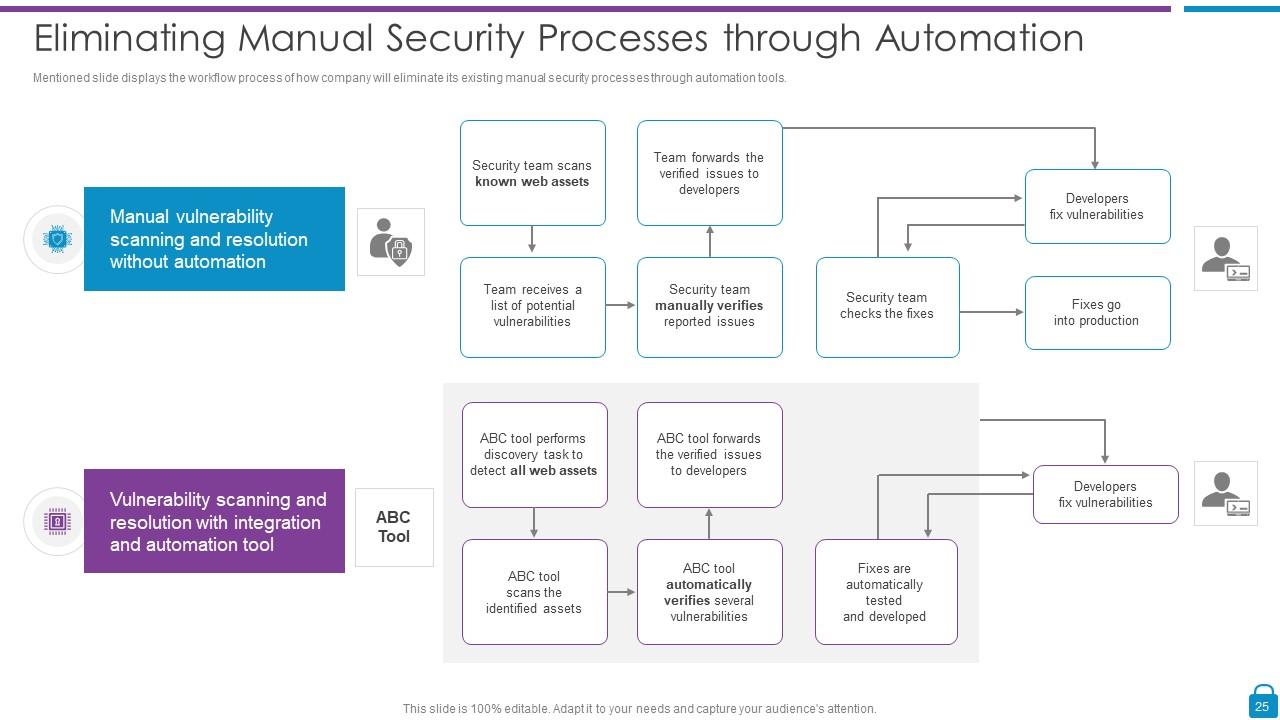

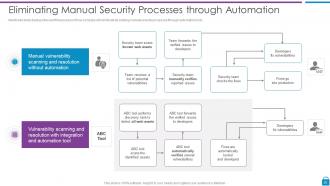

Diapositive 25 : cette diapositive montre l'élimination des processus de sécurité manuels grâce à l'automatisation.

Diapositive 26 : cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

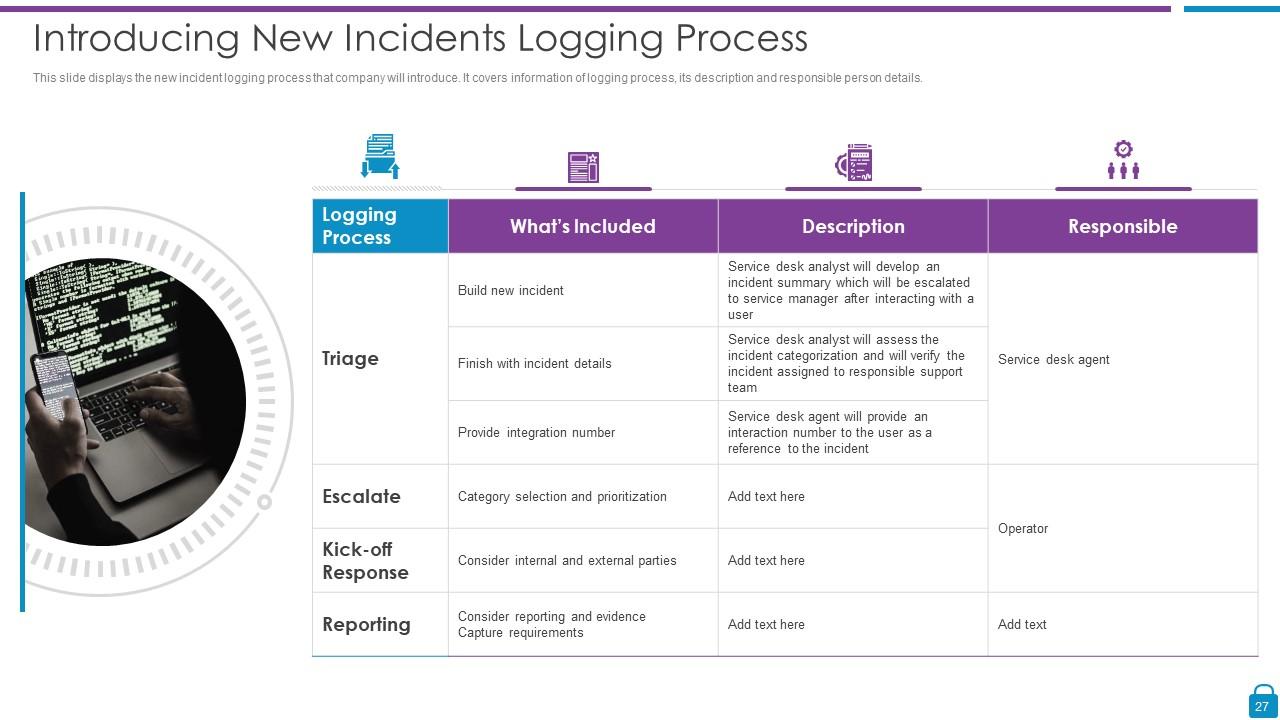

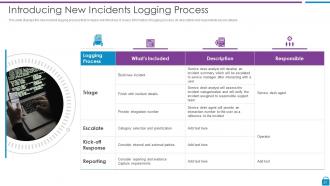

Diapositive 27 : Cette diapositive représente le nouveau processus de journalisation des incidents que la société va introduire.

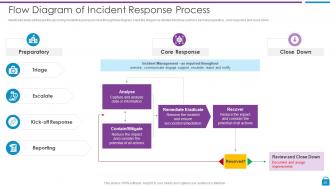

Diapositive 28 : Cette diapositive montre le processus de réponse aux incidents à venir par le biais d'un organigramme.

Diapositive 29 : cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

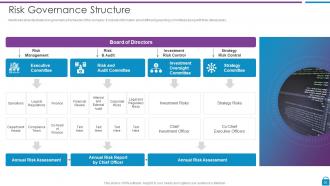

Diapositive 30 : Cette diapositive montre le cadre de gouvernance des risques de l'entreprise.

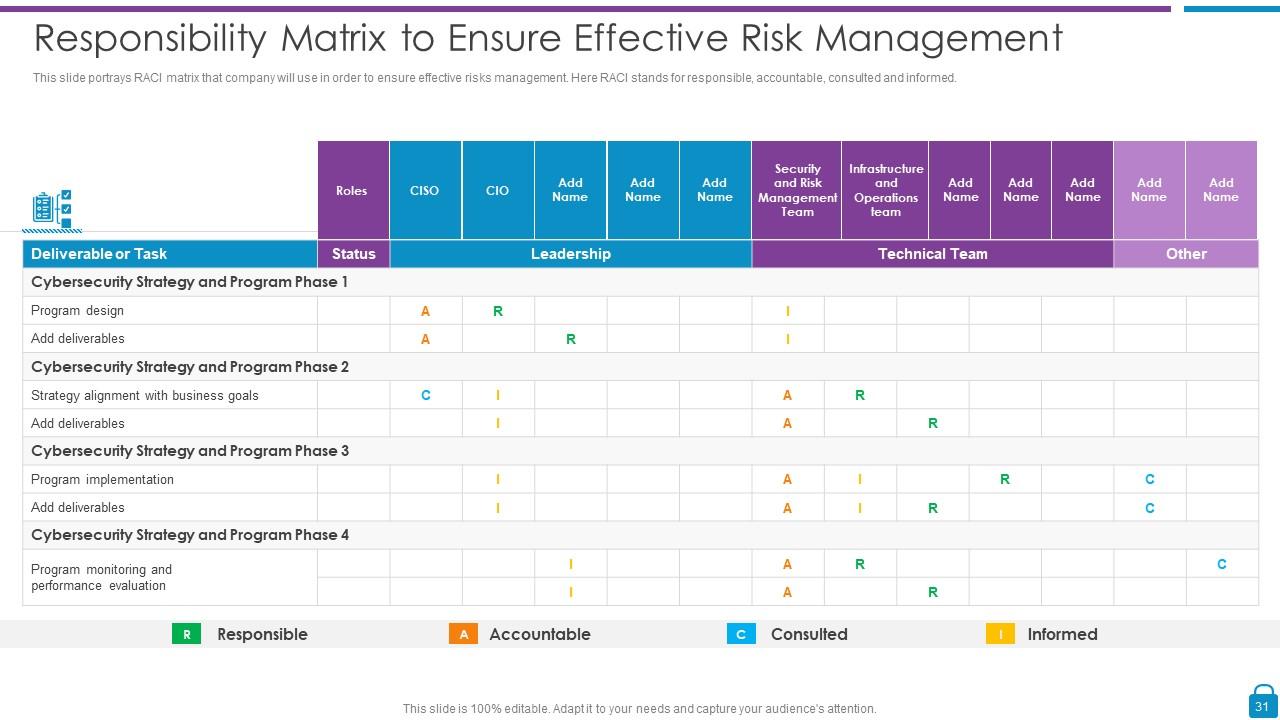

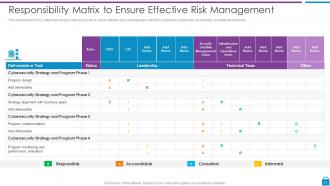

Diapositive 31 : Cette diapositive présente la matrice RACI que l'entreprise utilisera pour assurer une gestion efficace des risques.

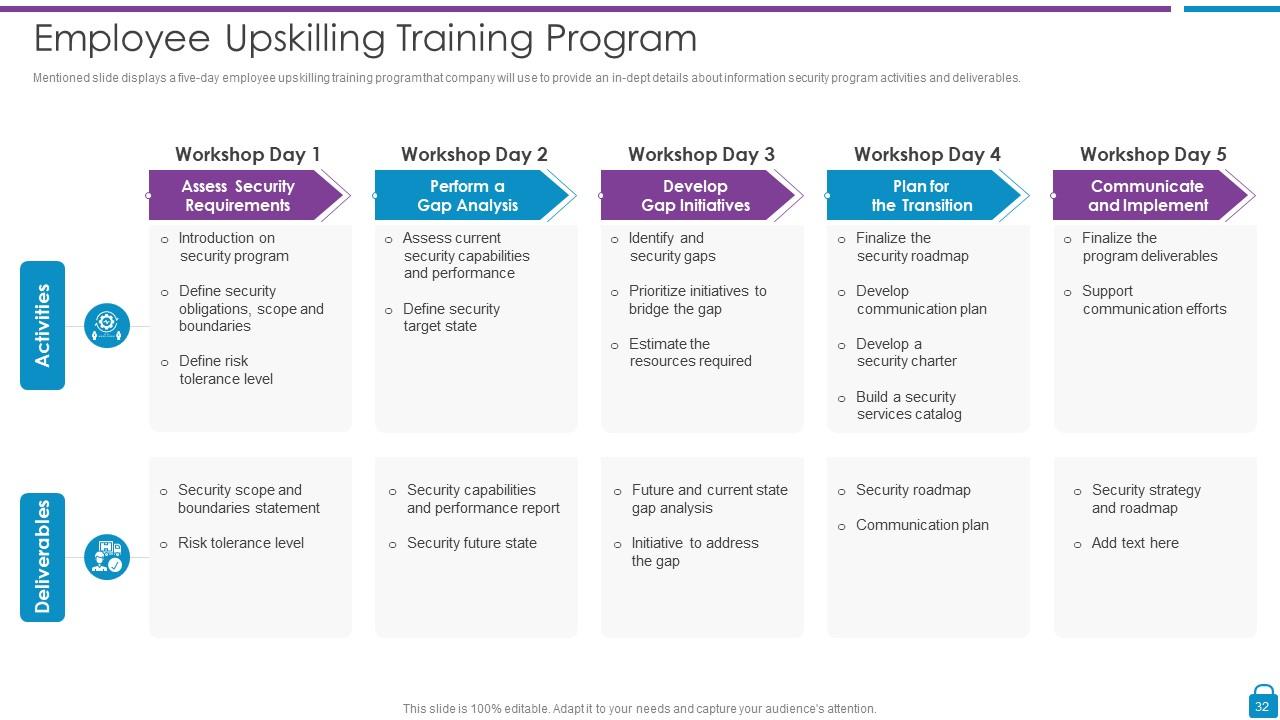

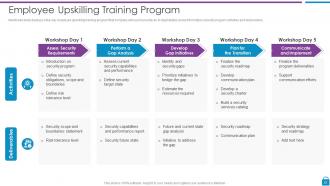

Diapositive 32 : Cette diapositive représente un programme de formation de cinq jours pour le perfectionnement des employés que l'entreprise utilisera pour fournir des détails détaillés sur les activités et les livrables du programme de sécurité de l'information.

Diapositive 33 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

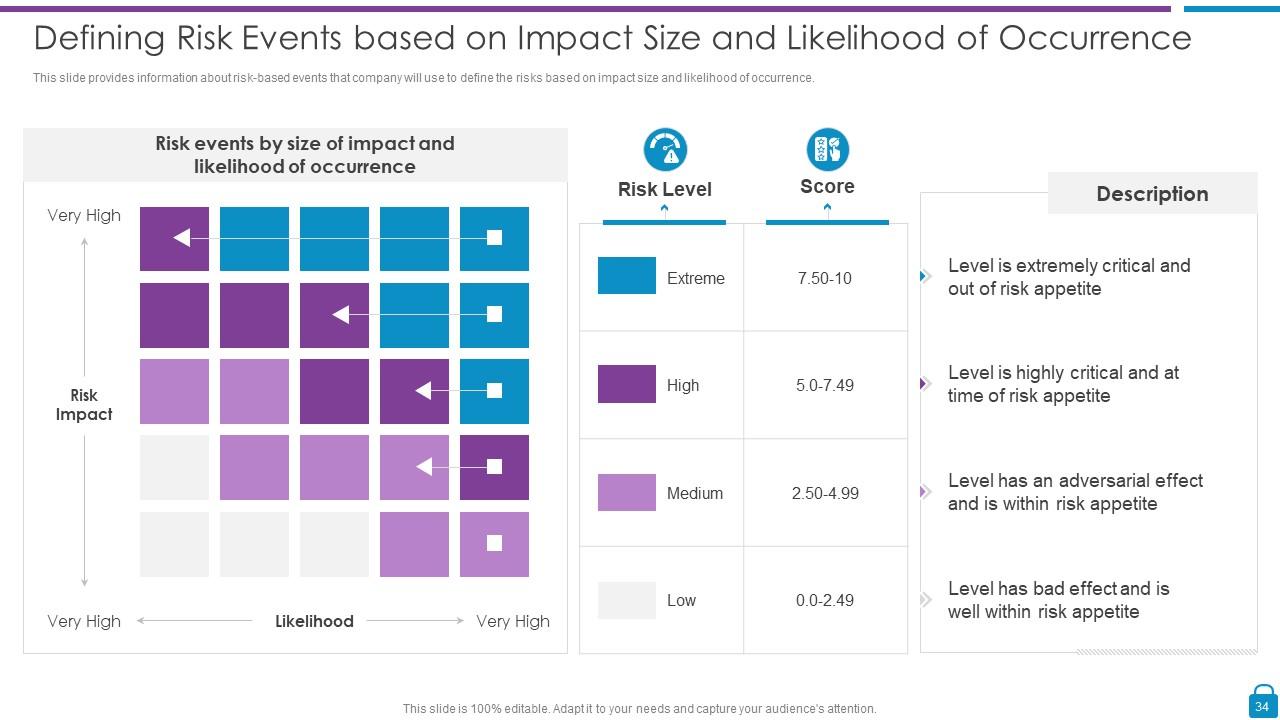

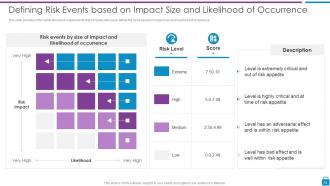

Diapositive 34 : Cette diapositive présente la définition des événements à risque en fonction de la taille de l'impact et de la probabilité d'occurrence.

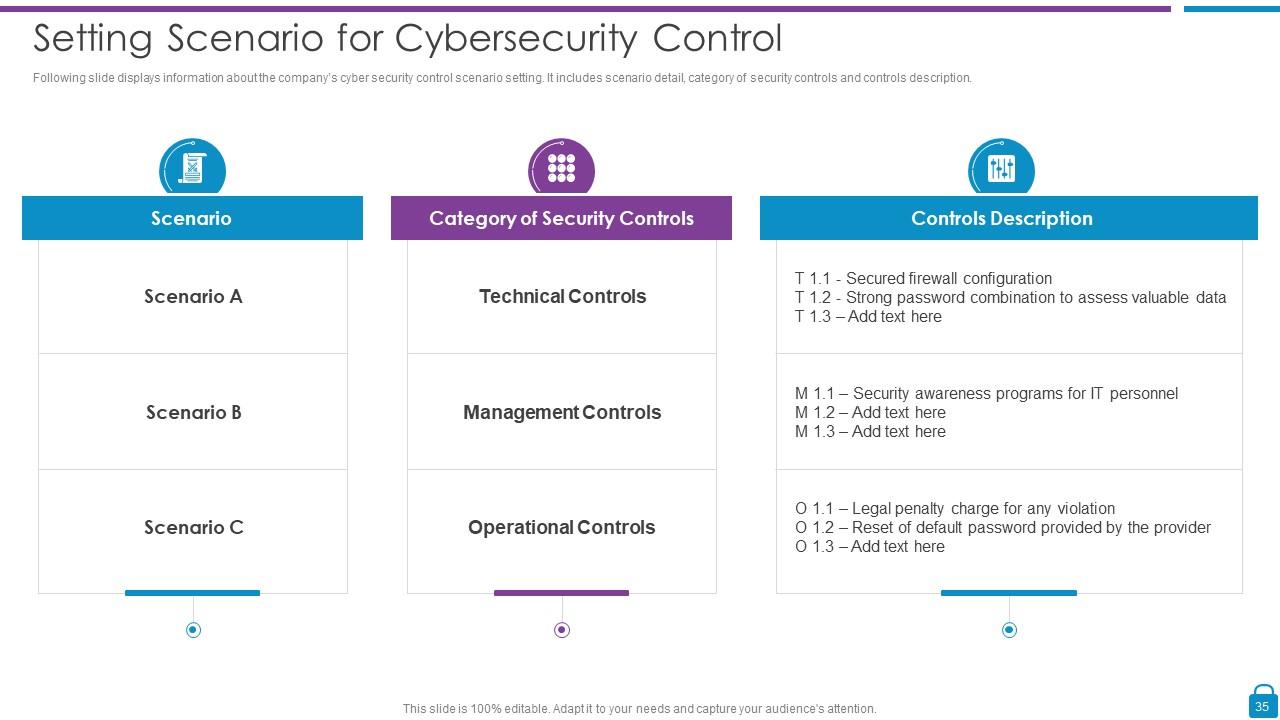

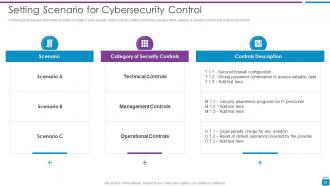

Diapositive 35 : Cette diapositive présente des informations sur le paramétrage du scénario de contrôle de la cybersécurité de l'entreprise.

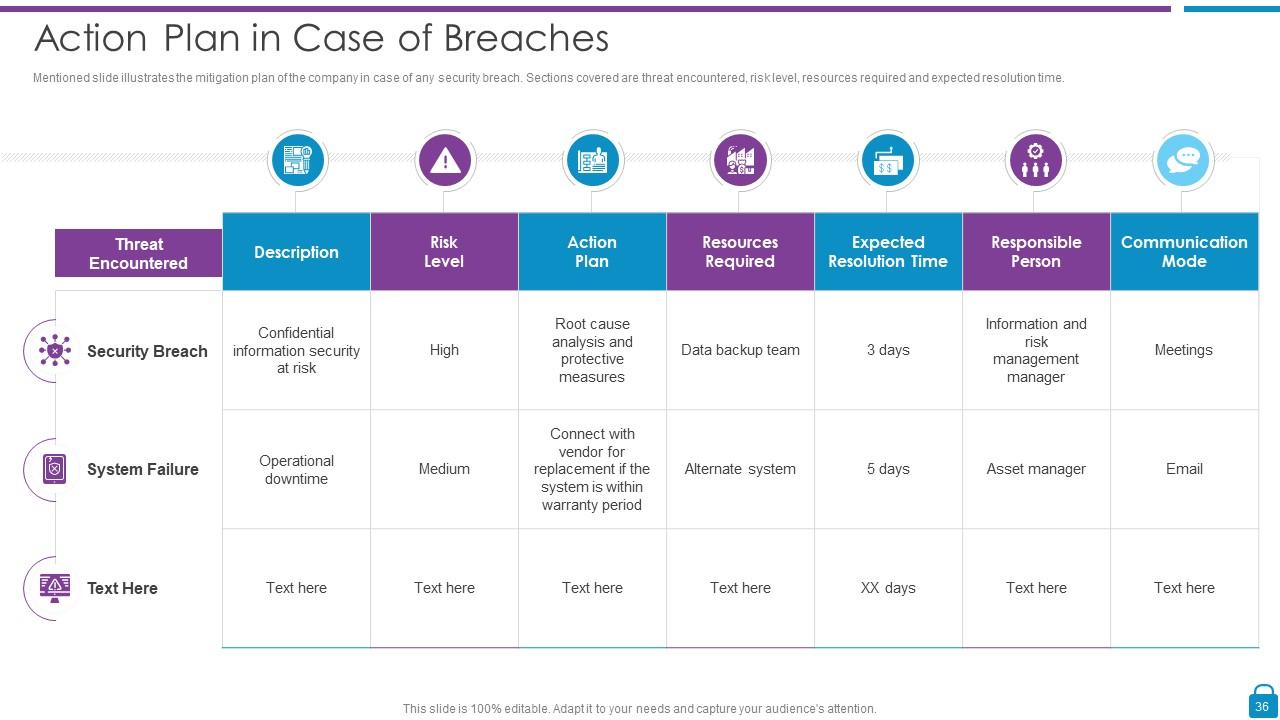

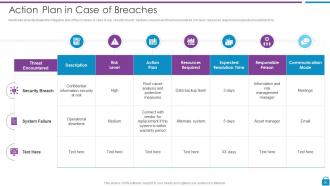

Diapositive 36 : Cette diapositive affiche le plan d'atténuation de l'entreprise en cas de violation de la sécurité.

Diapositive 37 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

Diapositive 38 : Cette diapositive montre la liste de contrôle pour une gestion efficace de la sécurité des actifs.

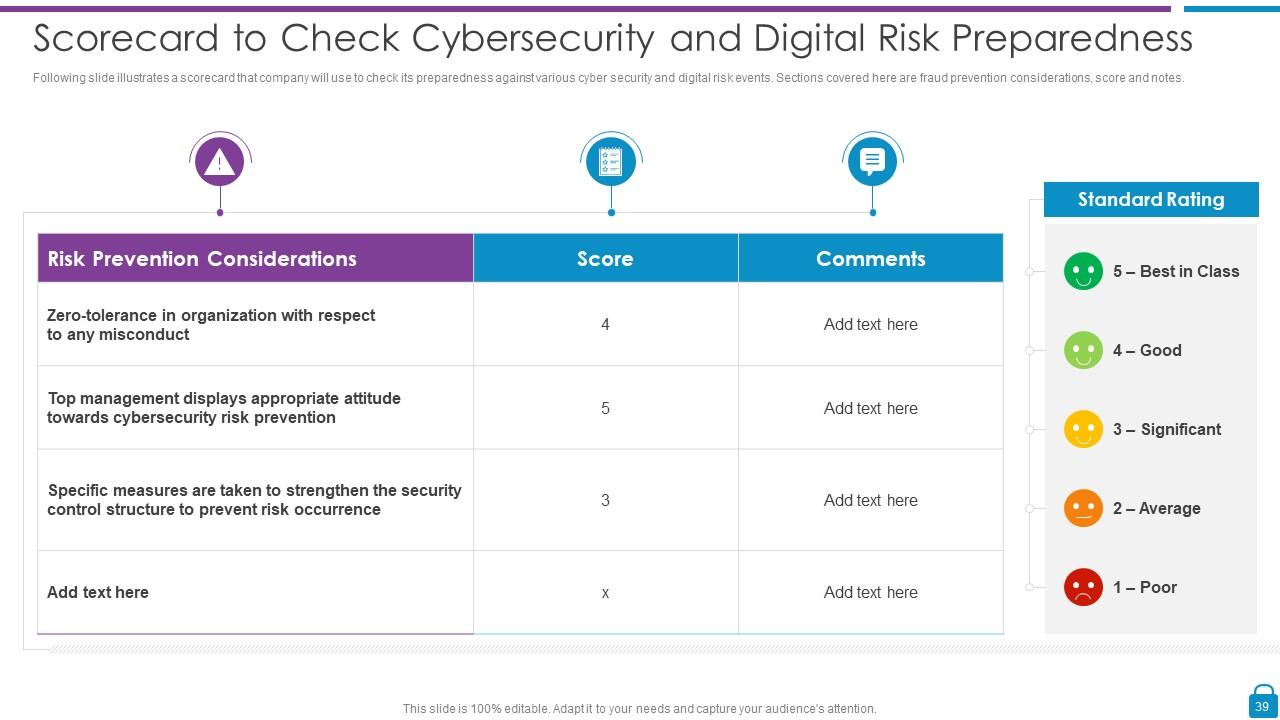

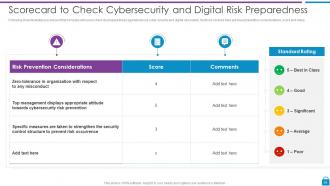

Diapositive 39 : Cette diapositive présente le tableau de bord pour vérifier la cybersécurité et la préparation aux risques numériques.

Diapositive 40 : Cette diapositive montre le plan de communication que l'entreprise utilisera pour gérer efficacement les cyber-violations.

Diapositive 41 : Cette diapositive met en évidence le titre des sujets qui doivent être couverts ensuite dans le modèle.

Diapositive 42 : cette diapositive affiche le tableau de bord KPI que l'entreprise utilisera pour suivre plusieurs événements à risque.

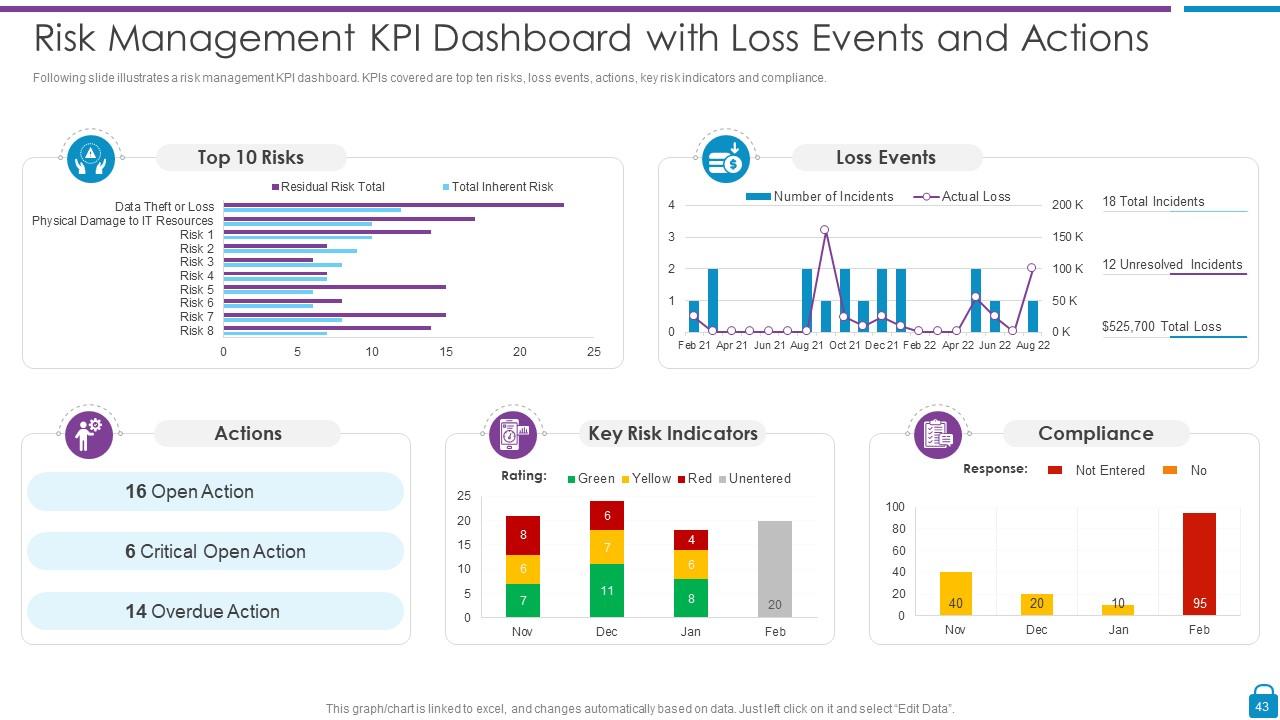

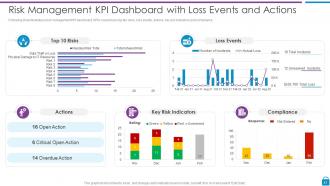

Diapositive 43 : Cette diapositive montre le tableau de bord KPI de gestion des risques avec les événements de perte et les actions.

Diapositive 44 : Cette diapositive affiche les icônes de la méthodologie basée sur les risques pour la cybersécurité et la sécurité de l'information.

Diapositive 45 : Cette diapositive est intitulée Diapositives supplémentaires pour aller de l'avant.

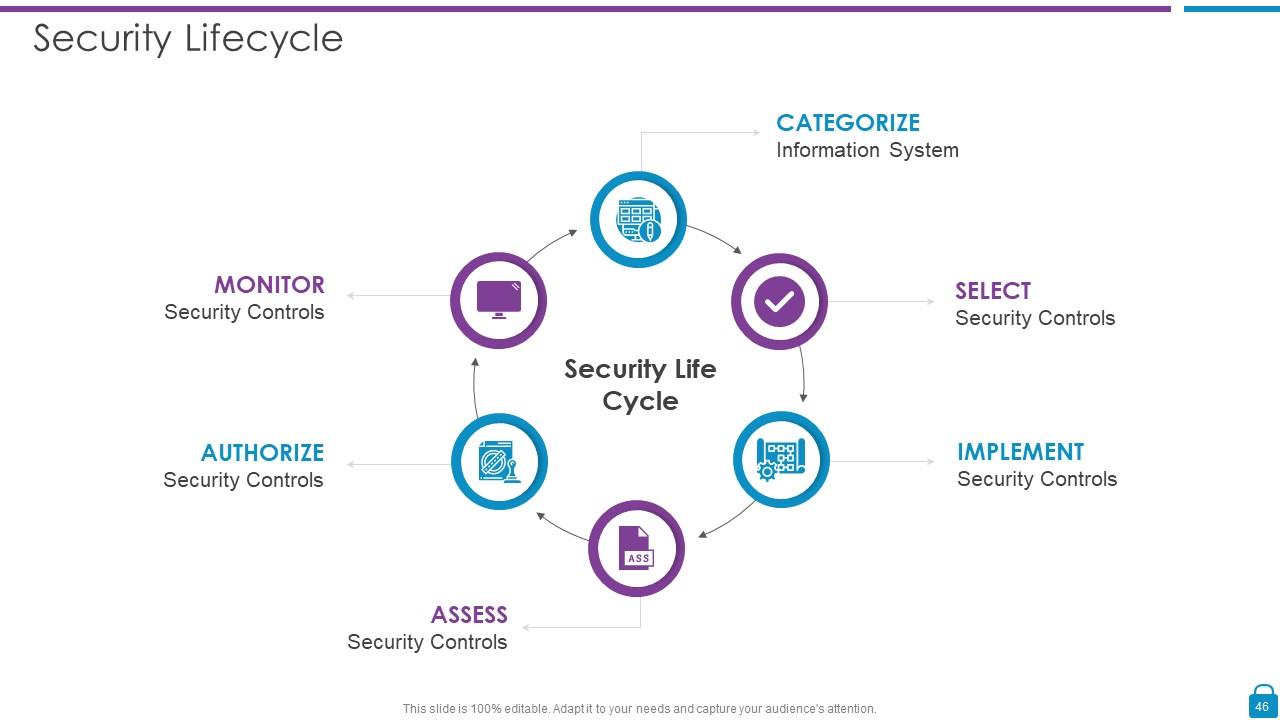

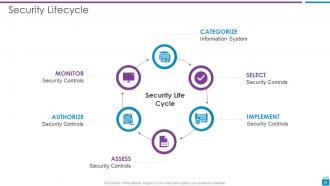

Diapositive 46 : Cette diapositive affiche le cycle de vie de la sécurité décrivant le système d'information, les contrôles de sécurité, etc.

Diapositive 47 : Il s'agit d'une diapositive de chronologie. Afficher ici les données relatives aux intervalles de temps.

Diapositive 48 : Il s'agit d'une diapositive de génération d'idées pour énoncer une nouvelle idée ou mettre en évidence des informations, des spécifications, etc.

Diapositive 49 : cette diapositive contient un puzzle avec des icônes et du texte associés.

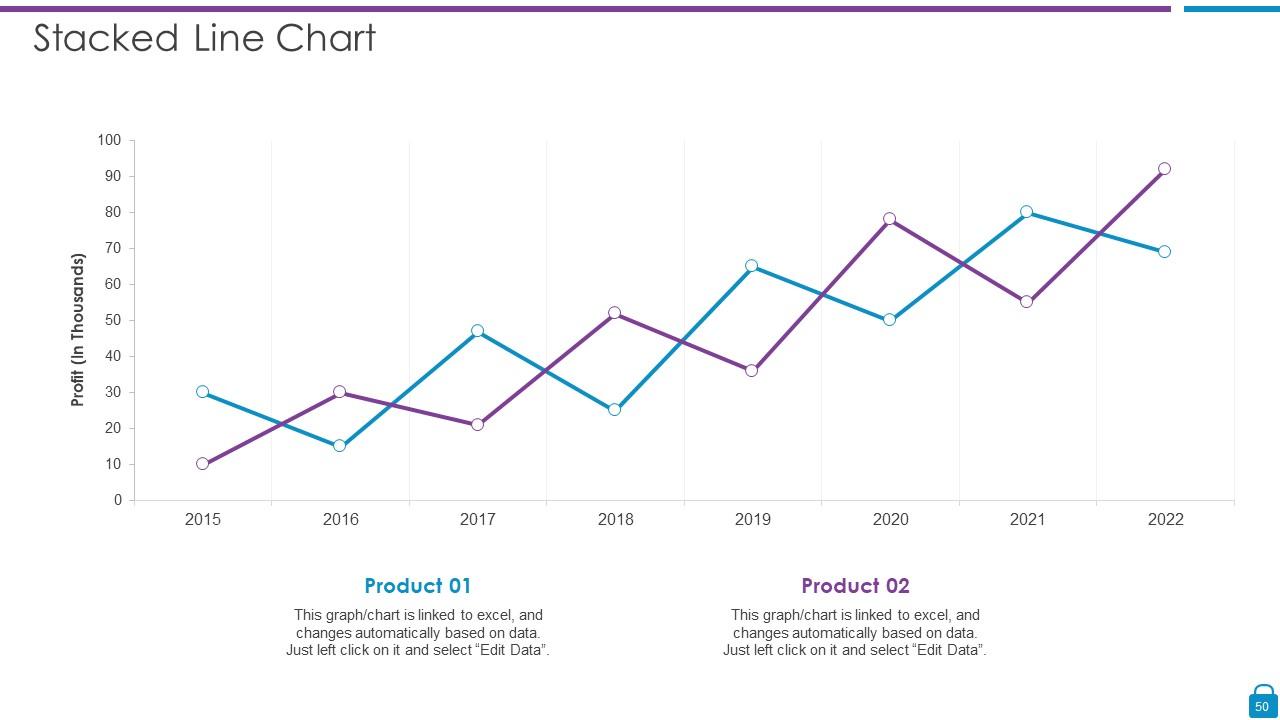

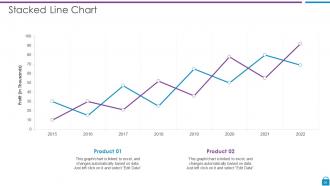

Diapositive 50 : cette diapositive représente un graphique en courbes empilées avec une comparaison de deux produits.

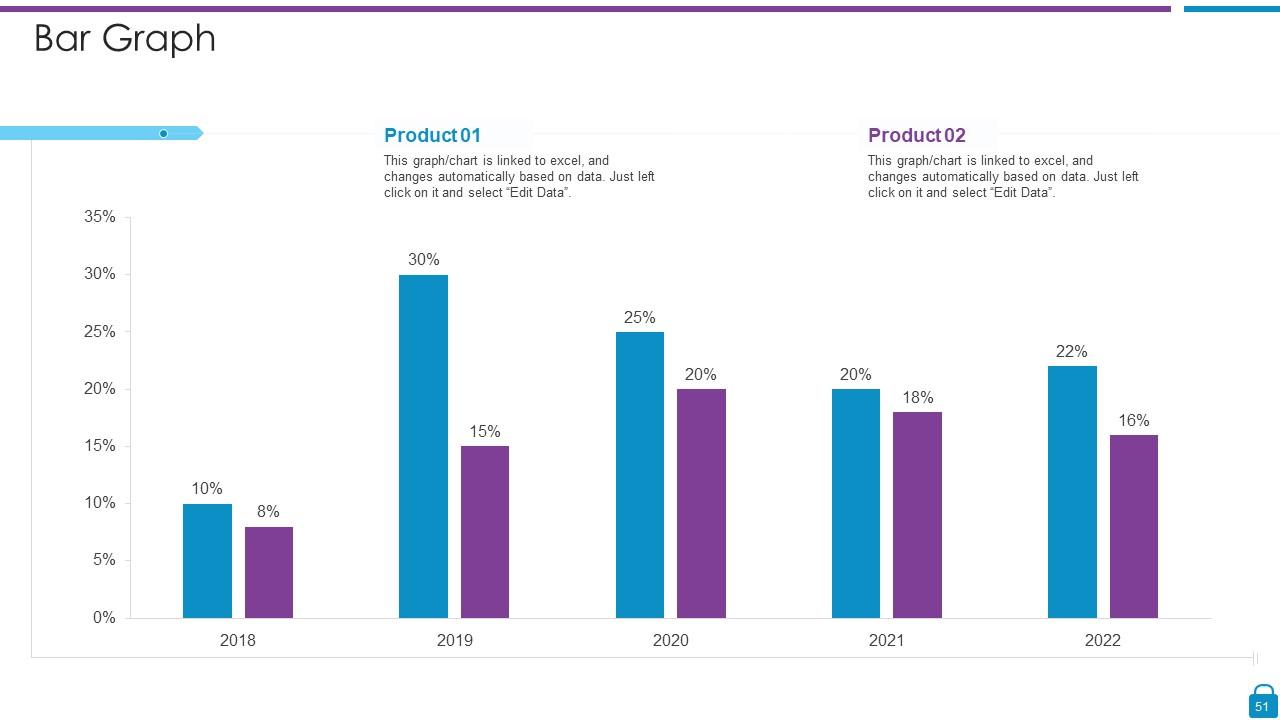

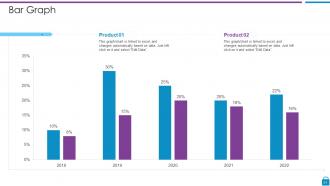

Diapositive 51 : Cette diapositive présente un graphique à barres avec une comparaison de deux produits.

Diapositive 52 : Voici la diapositive Notre objectif. Indiquez ici les objectifs de votre entreprise.

Diapositive 53 : Cette diapositive fournit un plan de 30 60 90 jours avec des zones de texte.

Diapositive 54 : Il s'agit d'une diapositive de remerciement avec l'adresse, les numéros de contact et l'adresse e-mail.

Méthodologie basée sur les risques pour la cybersécurité et la sécurité de l'information Diapositives de présentation Powerpoint avec les 59 diapositives :

Utilisez nos diapositives de présentation Powerpoint Méthodologie basée sur les risques pour la cybersécurité et la sécurité de l'information pour vous aider efficacement à gagner un temps précieux. Ils sont prêts à l'emploi pour s'adapter à n'importe quelle structure de présentation.

-

Definitely a time saver! Predesigned and easy-to-use templates just helped me put together an amazing presentation.

-

Unique design & color.