Risikobasierte Methodik für Cyber- und Informationssicherheit Powerpoint-Präsentationsfolien

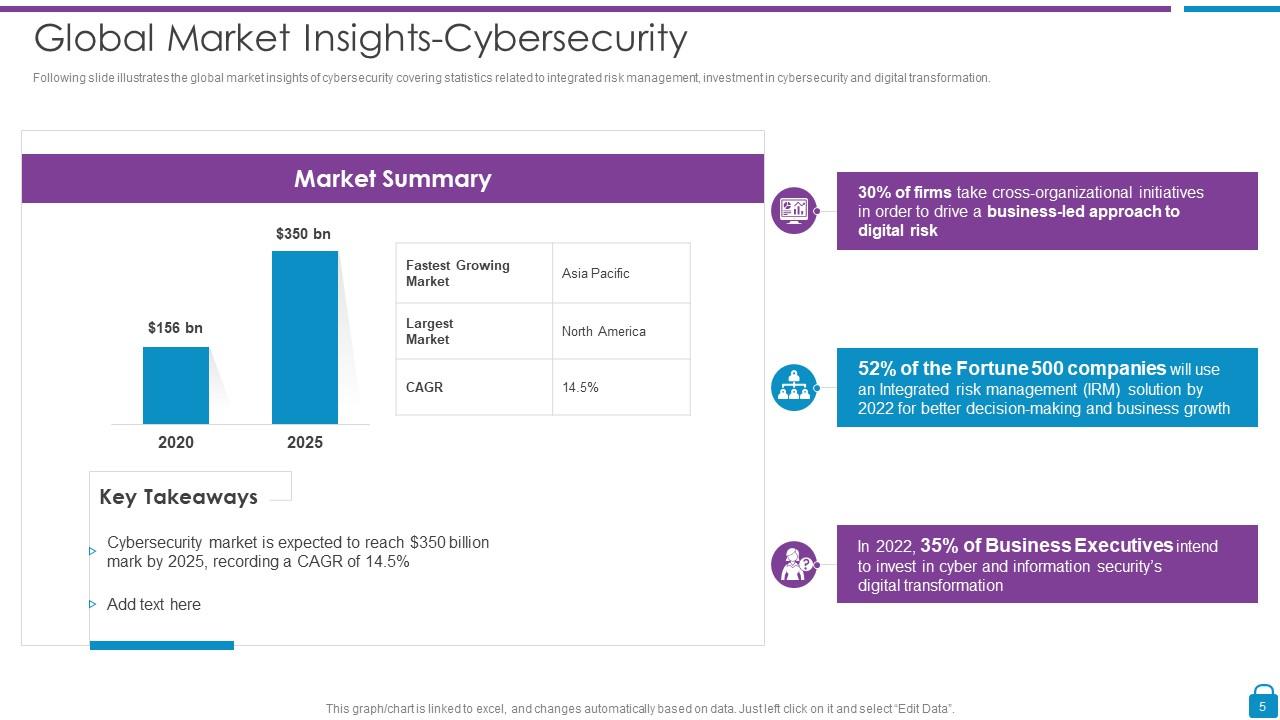

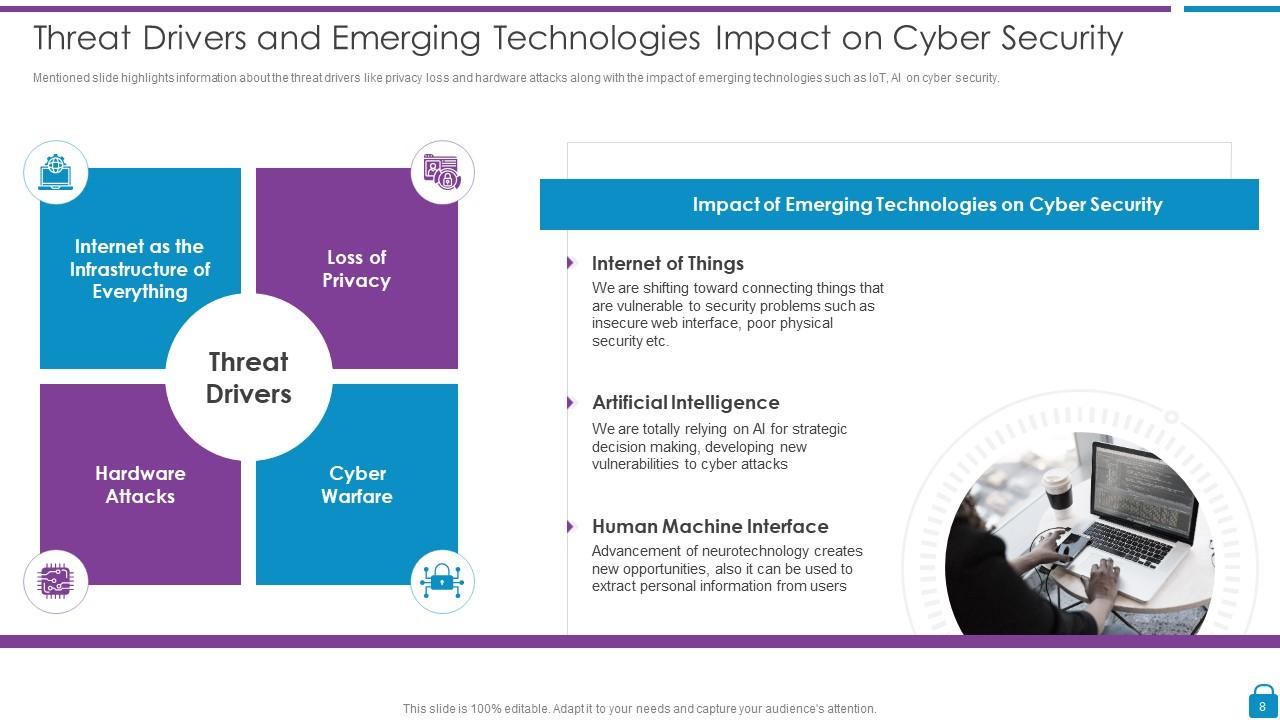

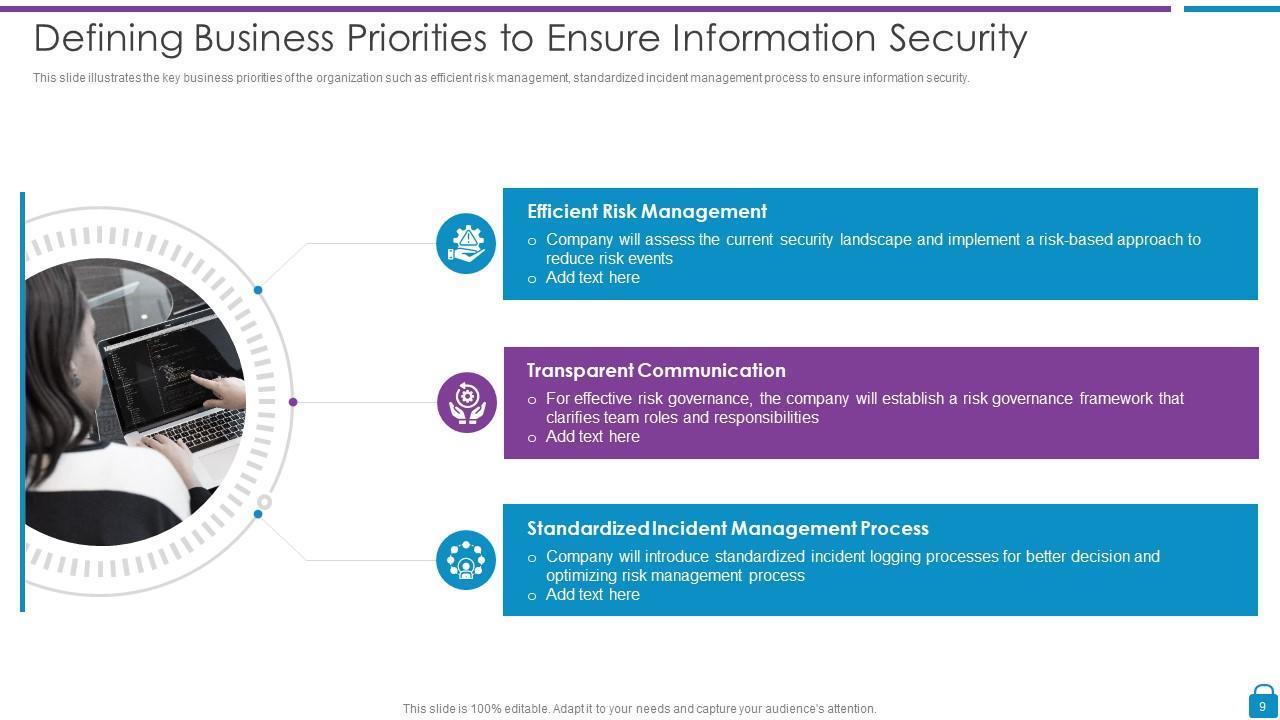

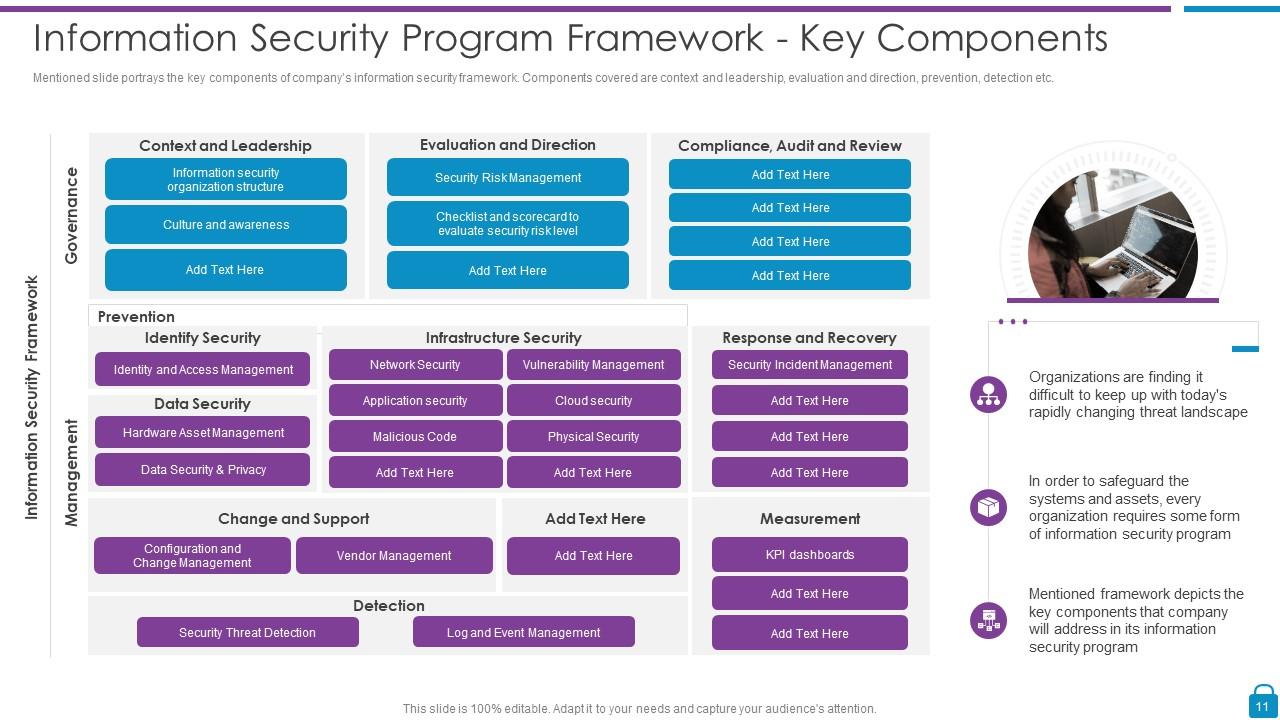

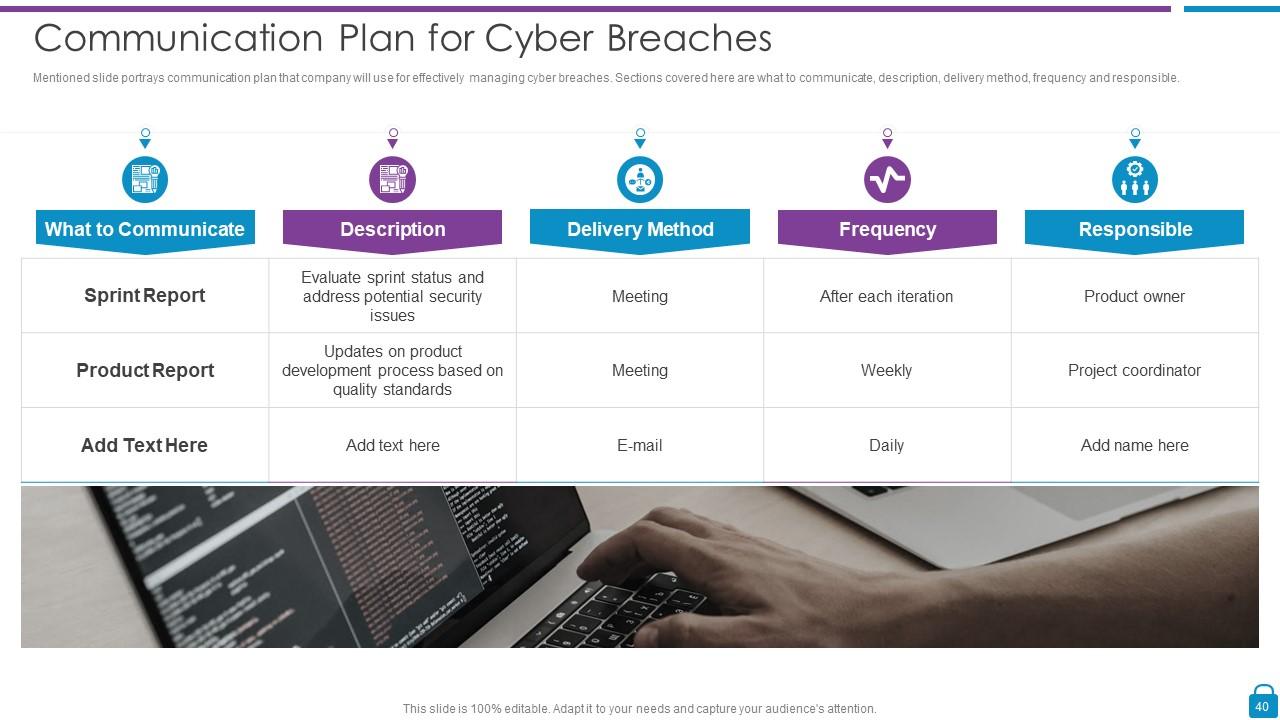

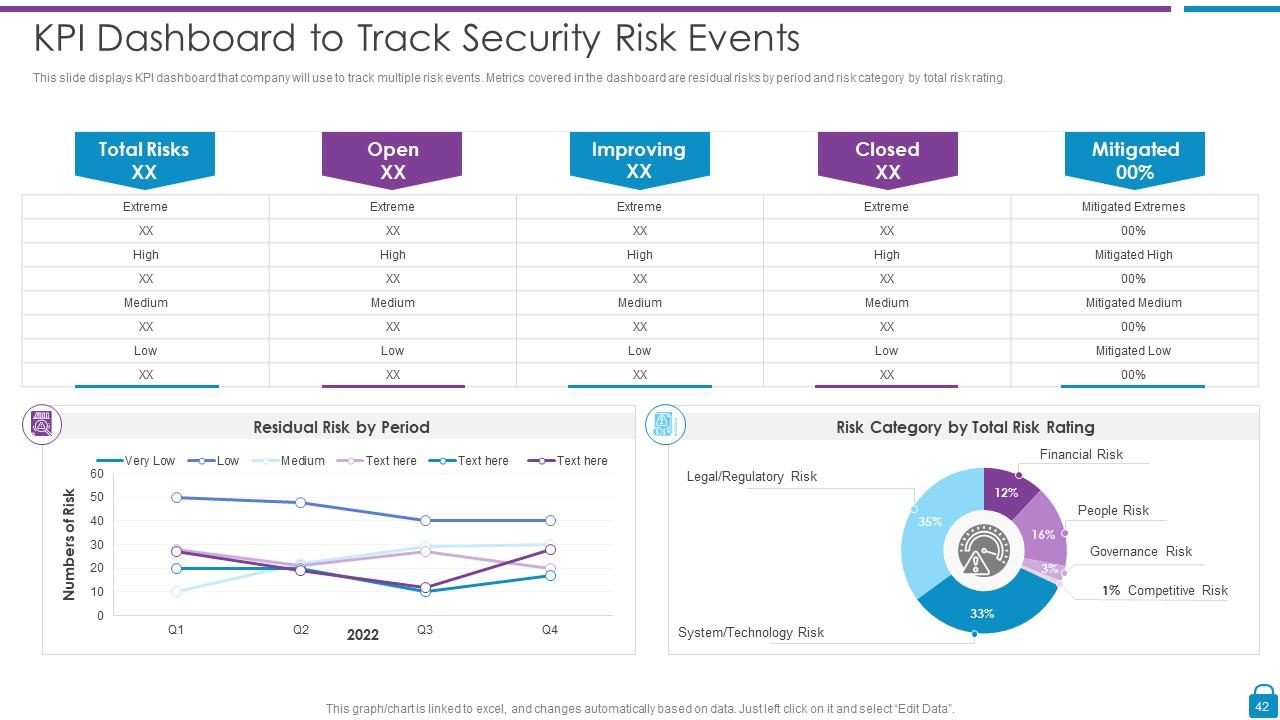

Während IT-Organisationen nach Digitalisierung streben, stehen viele vor erheblichen Herausforderungen im Bereich Cybersicherheit. Hier ist eine effizient gestaltete Vorlage zur risikobasierten Methodik für Cyber- und Informationssicherheit, die Unternehmen zugute kommen wird, die ein Informationssicherheitsprogramm für den effektiven Umgang mit Cybersicherheitsrisiken in ihrer gesamten digitalen Landschaft einführen möchten. Die Präsentation beginnt mit der Folie „Einblicke in den globalen Markt“, die ein Unternehmen verwenden kann, um sich mit der Zusammenfassung des globalen Marktes für Cybersicherheit zu befassen. Auf die Folie „Markteinblicke“ folgen Rückgänge wie der Digitalisierungsgrad des Unternehmens, Prioritätsanforderungen für den Kauf von IoT-Produkten, Bedrohungstreiber und neue Technologien, die sich auf die Cybersicherheit auswirken. Um die Informationssicherheit zu gewährleisten, kann das Unternehmen die Folie zur Definition von Geschäftsprioritäten verwenden, die sich auf ein effektives Risiko- und Vorfallmanagement konzentriert. Mit der Folie zur Identifizierung von Lücken kann das Unternehmen seinen aktuellen Ansatz und die Details seines Prozesses, signifikante Mängel und Risikomanagementkosten hervorheben. Ein Kommunikationsplan für Cyber-Verletzungen hilft dem Unternehmen, eine effektive Kommunikation zwischen verschiedenen Teambesitzern und Koordinatoren aufrechtzuerhalten, was den effizienten Umgang mit Risikoereignissen unterstützt. Schließlich helfen Metriken zur Verfolgung des Abschnitts zur Programmeffektivität dem Unternehmen, Sicherheitsrisikoereignisse zu verfolgen. Erhalten Sie jetzt Zugriff auf diese leistungsstarke Vorlage.

- Google Slides is a new FREE Presentation software from Google.

- All our content is 100% compatible with Google Slides.

- Just download our designs, and upload them to Google Slides and they will work automatically.

- Amaze your audience with SlideTeam and Google Slides.

-

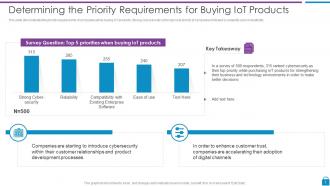

Want Changes to This PPT Slide? Check out our Presentation Design Services

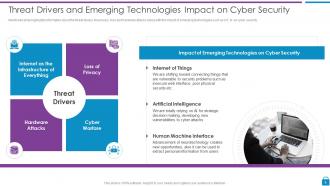

- WideScreen Aspect ratio is becoming a very popular format. When you download this product, the downloaded ZIP will contain this product in both standard and widescreen format.

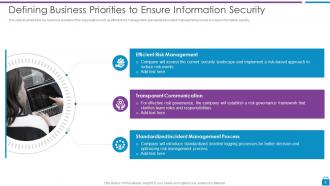

-

- Some older products that we have may only be in standard format, but they can easily be converted to widescreen.

- To do this, please open the SlideTeam product in Powerpoint, and go to

- Design ( On the top bar) -> Page Setup -> and select "On-screen Show (16:9)” in the drop down for "Slides Sized for".

- The slide or theme will change to widescreen, and all graphics will adjust automatically. You can similarly convert our content to any other desired screen aspect ratio.

Compatible With Google Slides

Get This In WideScreen

You must be logged in to download this presentation.

Merkmale dieser PowerPoint-Präsentationsfolien :

Stellen Sie dieses vollständige Deck Ihren Teammitgliedern und anderen Mitarbeitern zur Verfügung. Umgeben von stilisierten Folien, die verschiedene Konzepte präsentieren, ist diese Powerpoint-Präsentationsfolie zur risikobasierten Methodik für Cyber- und Informationssicherheit das beste Werkzeug, das Sie verwenden können. Personalisieren Sie seinen Inhalt und seine Grafiken, um ihn einzigartig und zum Nachdenken anzuregen. Alle vierundfünfzig Folien können bearbeitet und geändert werden, Sie können sie also gerne an Ihre Geschäftsumgebung anpassen. Die Schriftart, Farbe und andere Komponenten sind ebenfalls in einem bearbeitbaren Format erhältlich, was dieses PPT-Design zur besten Wahl für Ihre nächste Präsentation macht. Also, jetzt herunterladen.

People who downloaded this PowerPoint presentation also viewed the following :

Inhalt dieser Powerpoint-Präsentation

Folie 1 : Diese Folie stellt die risikobasierte Methodik für Cyber- und Informationssicherheit vor. Geben Sie Ihren Firmennamen an und beginnen Sie.

Folie 2 : Dies ist eine Agenda-Folie. Geben Sie hier Ihre Agenden an.

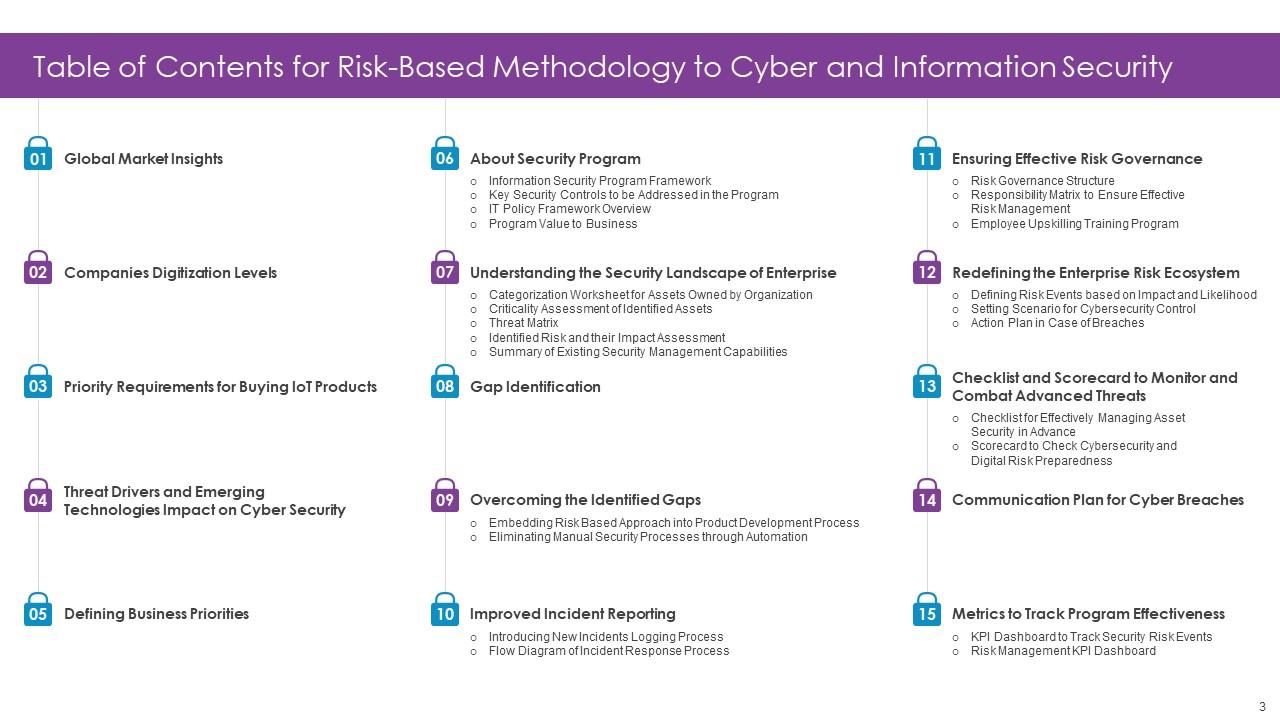

Folie 3 : Diese Folie zeigt das Inhaltsverzeichnis für die Präsentation.

Folie 4 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

Folie 5 : Diese Folie zeigt globale Markteinblicke in die Cybersicherheit mit Statistiken zu integriertem Risikomanagement, Investitionen in Cybersicherheit und digitaler Transformation.

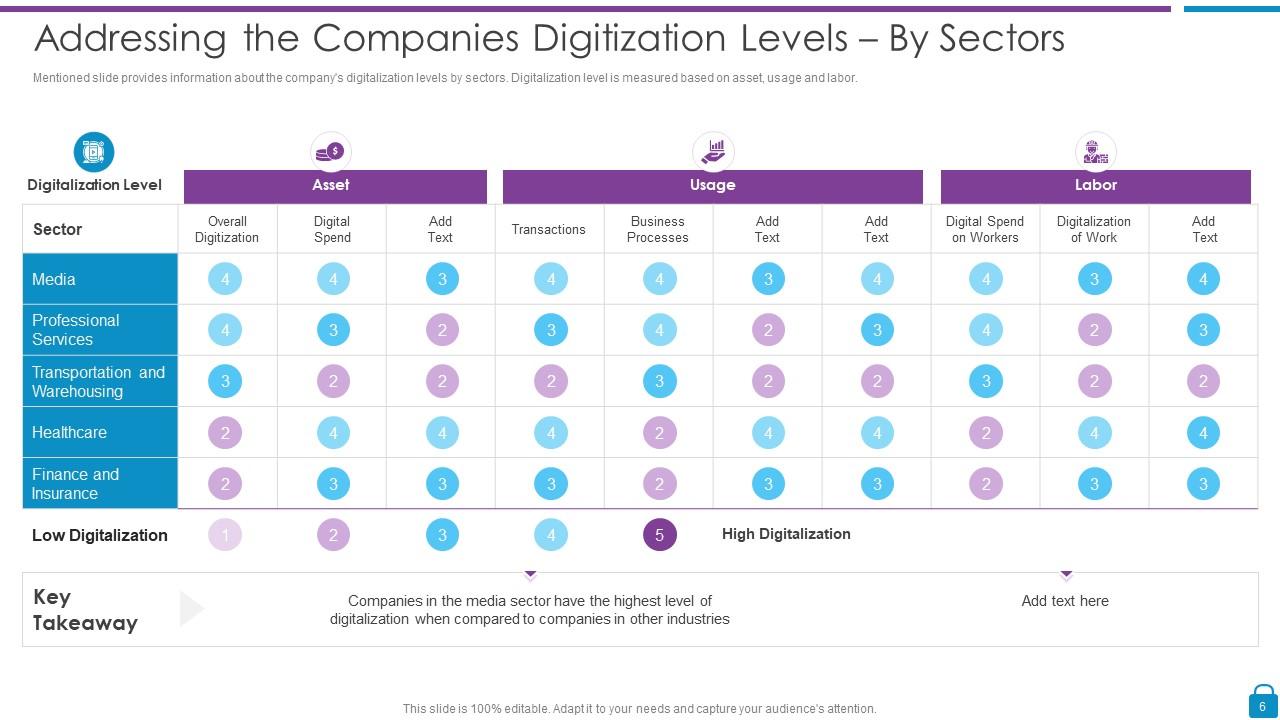

Folie 6 : Diese Folie zeigt den Digitalisierungsgrad der Unternehmen – nach Sektoren.

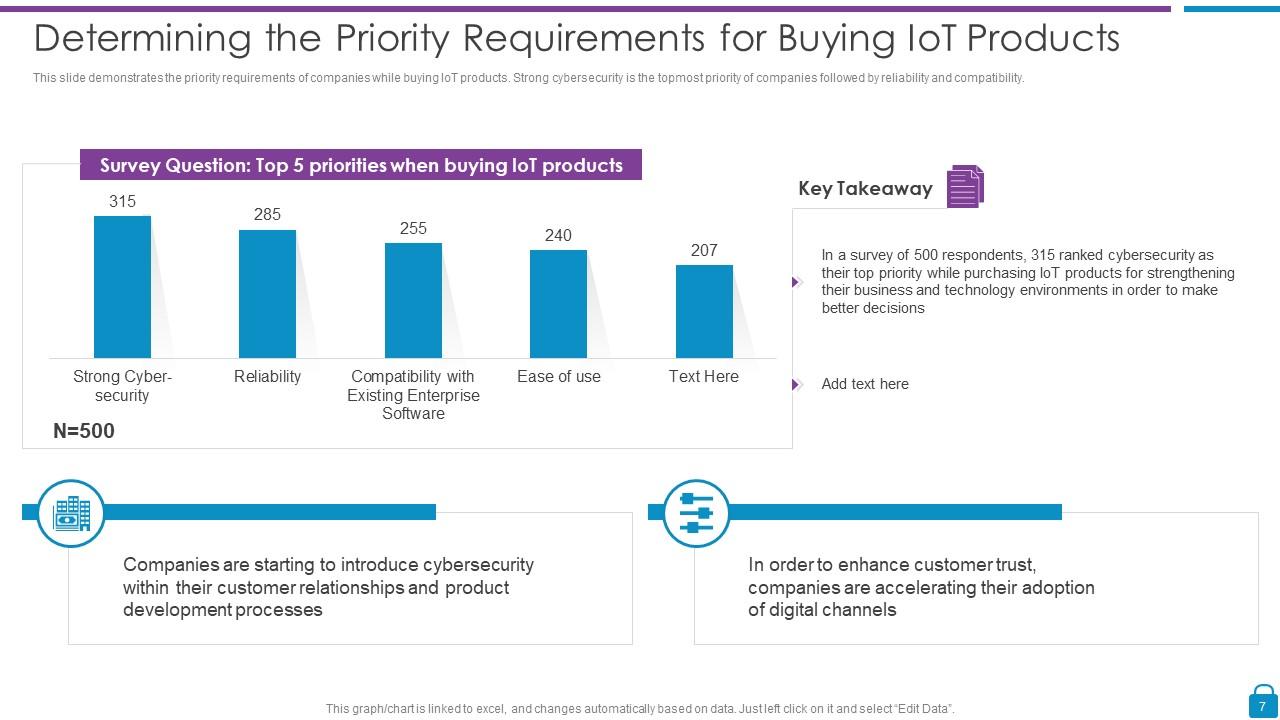

Folie 7 : Diese Folie zeigt die Bestimmung der Prioritätsanforderungen für den Kauf von IoT-Produkten.

Folie 8 : Diese Folie zeigt die Auswirkungen von Bedrohungstreibern und neuen Technologien auf die Cybersicherheit.

Folie 9 : Diese Folie zeigt die Definition von Geschäftsprioritäten zur Gewährleistung der Informationssicherheit.

Folie 10 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

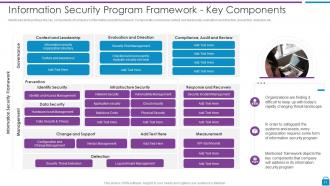

Folie 11 : Diese Folie zeigt Schlüsselkomponenten des Informationssicherheitsrahmens des Unternehmens.

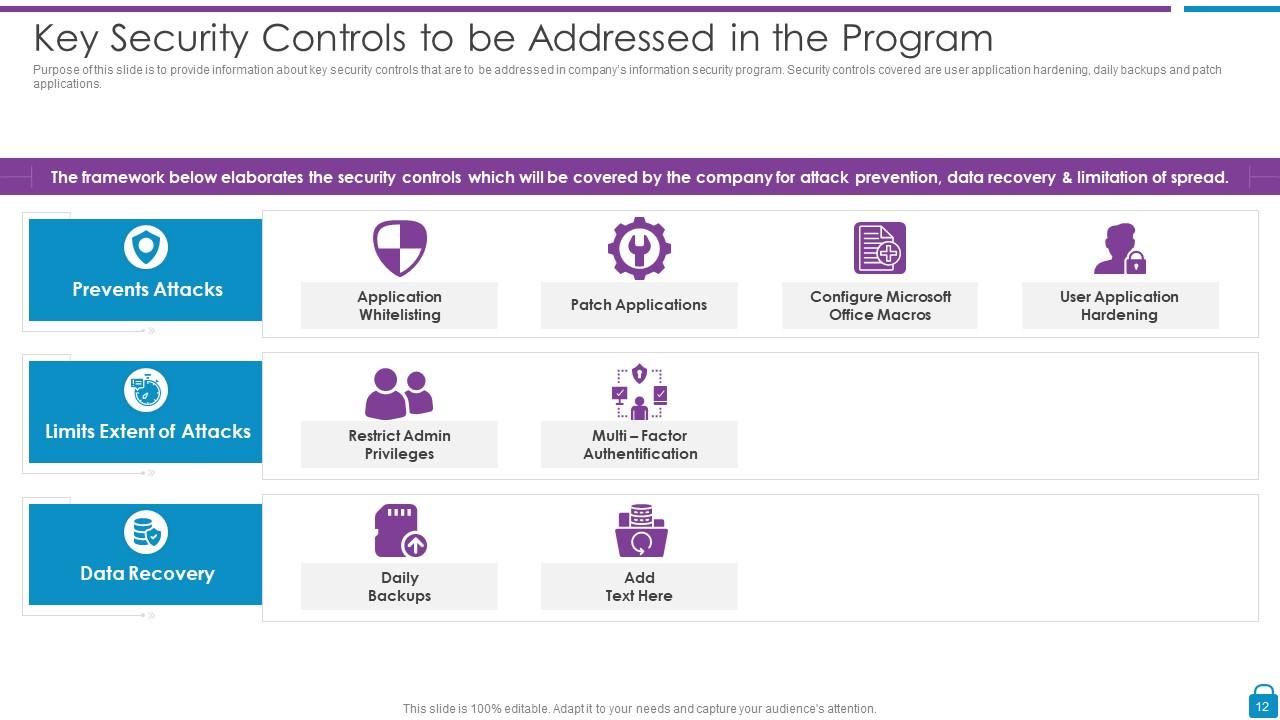

Folie 12 : Diese Folie stellt wichtige Sicherheitskontrollen dar, die im Programm behandelt werden sollen.

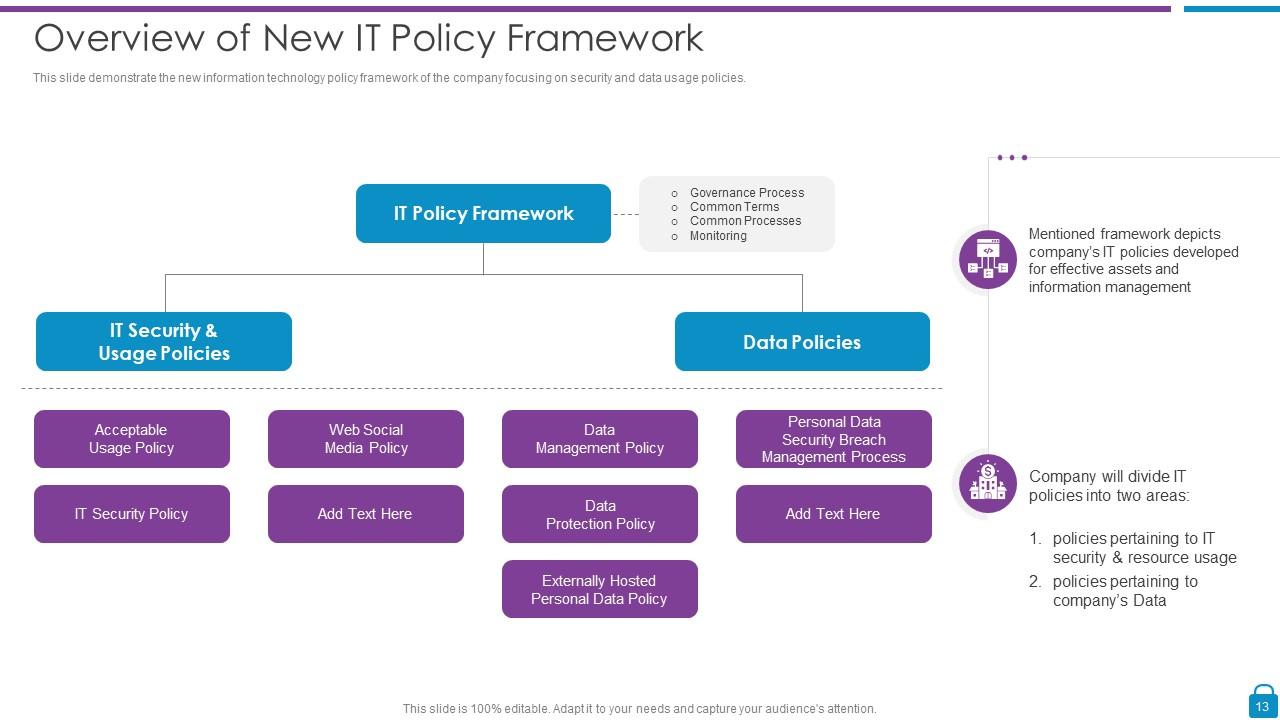

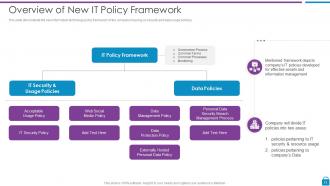

Folie 13 : Diese Folie demonstriert den neuen IT-Richtlinienrahmen des Unternehmens mit Schwerpunkt auf Sicherheits- und Datennutzungsrichtlinien.

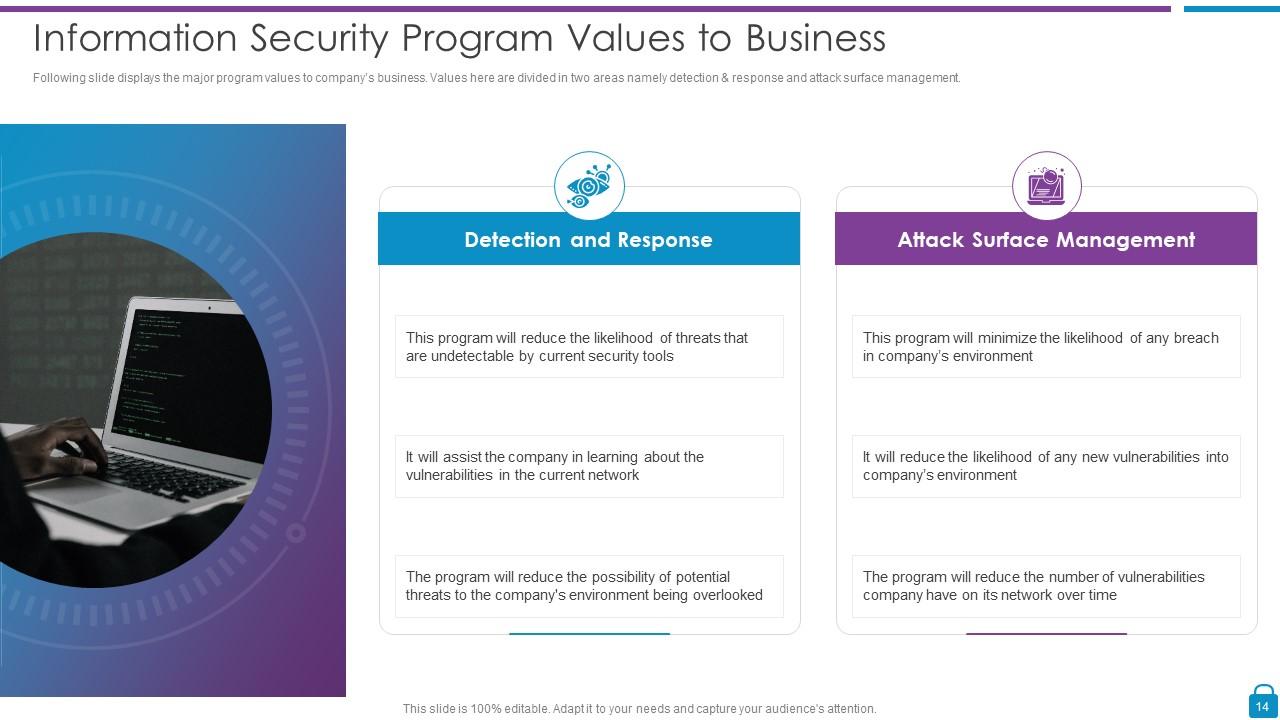

Folie 14 : Diese Folie präsentiert die Werte des Informationssicherheitsprogramms für Unternehmen.

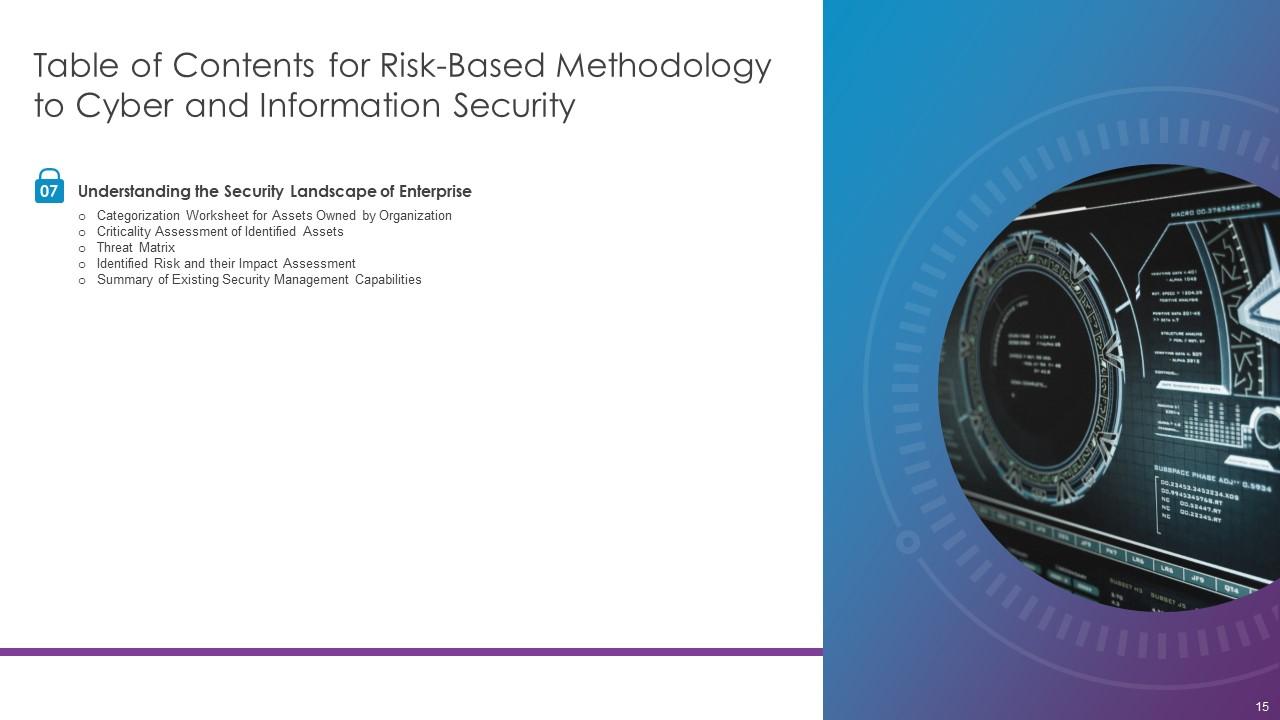

Folie 15 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

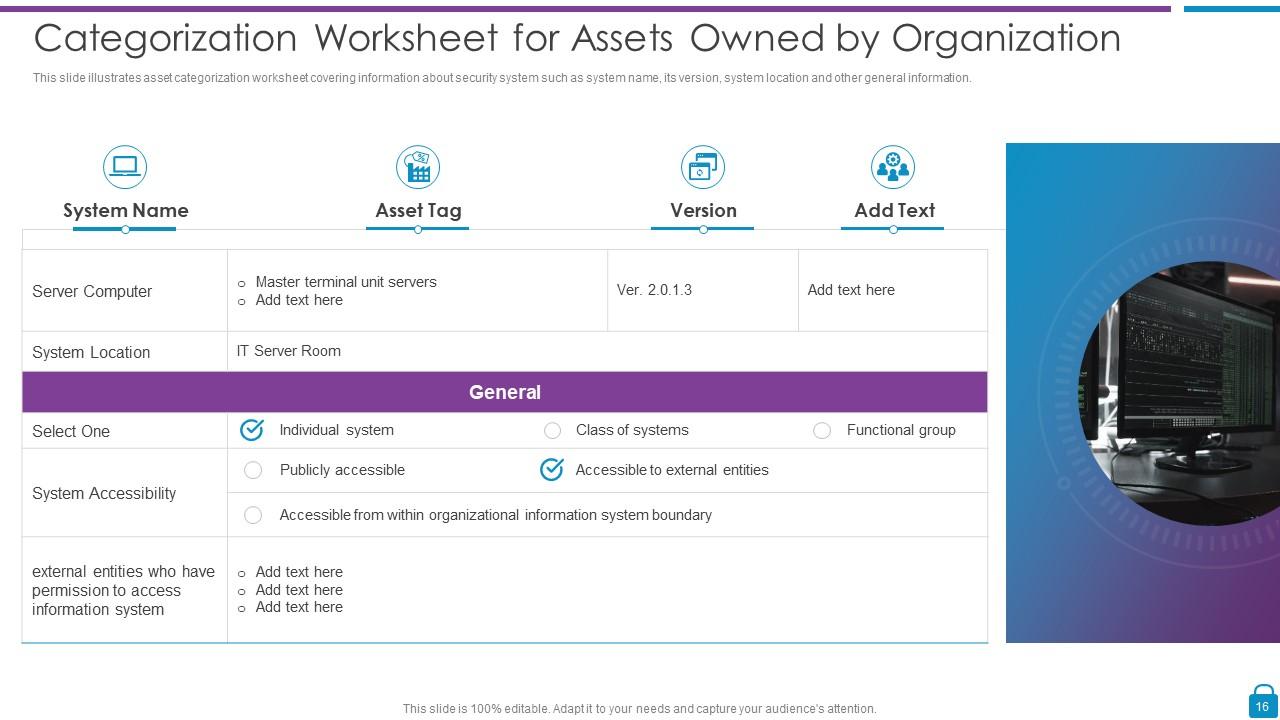

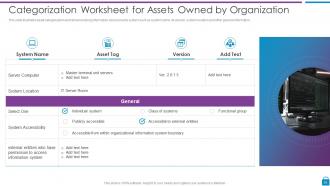

Folie 16 : Diese Folie zeigt das Kategorisierungsarbeitsblatt für Vermögenswerte im Besitz der Organisation.

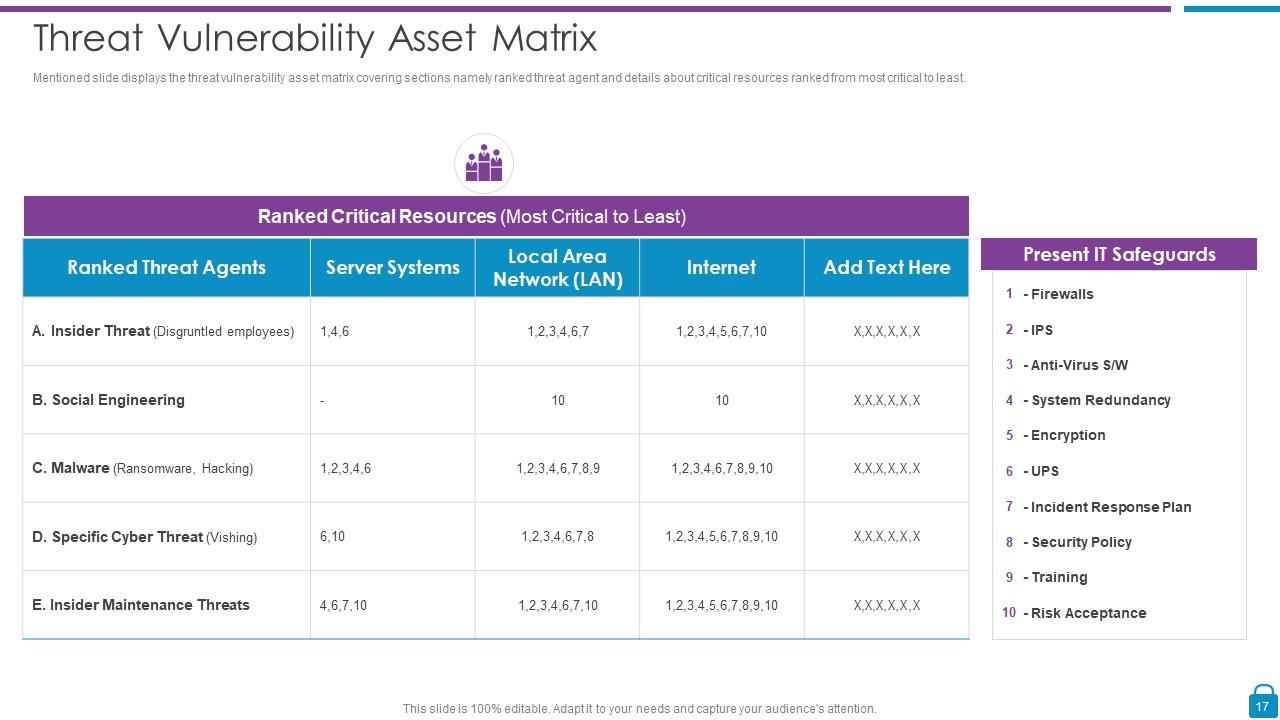

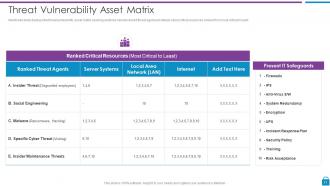

Folie 17 : Diese Folie stellt die Asset-Matrix der Schwachstellen von Bedrohungen dar, die Abschnitte umfasst, nämlich die eingestuften Bedrohungsagenten und Details zu kritischen Ressourcen.

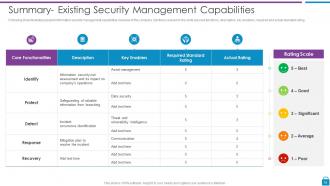

Folie 18 : Diese Folie zeigt eine Zusammenfassung – vorhandene Sicherheitsverwaltungsfunktionen.

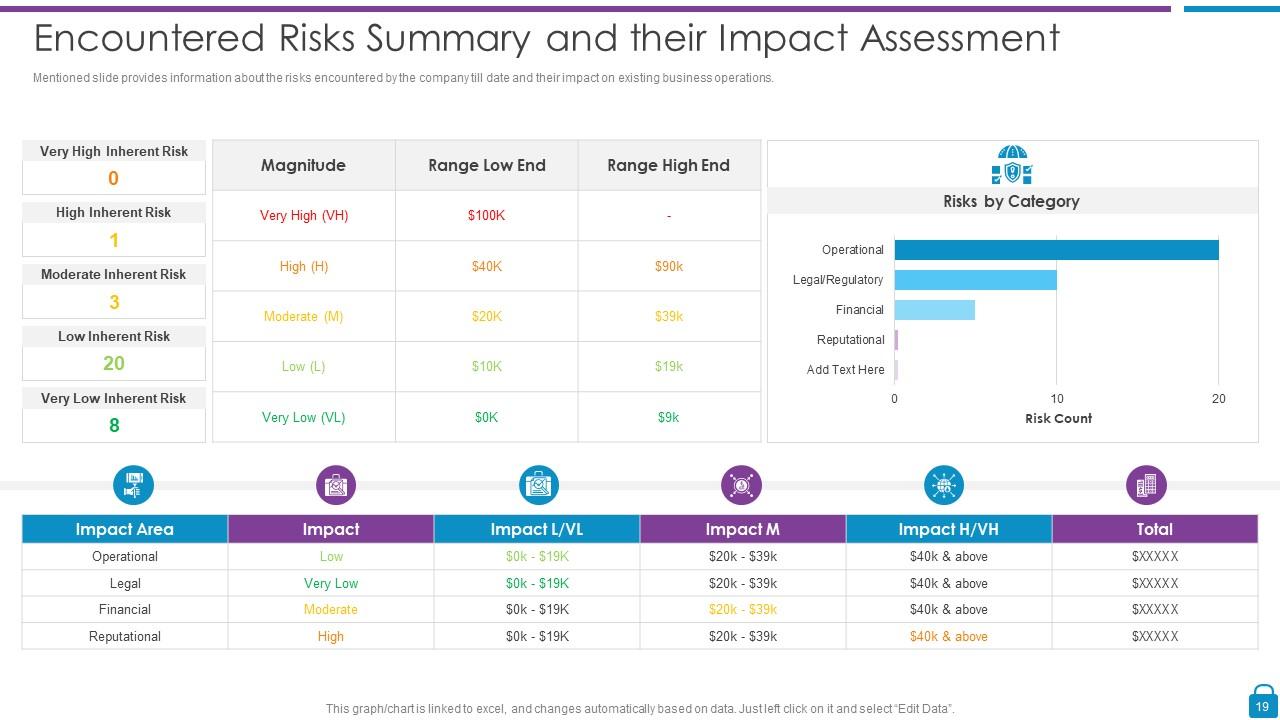

Folie 19 : Diese Folie zeigt eine Zusammenfassung der aufgetretenen Risiken und ihre Folgenabschätzung.

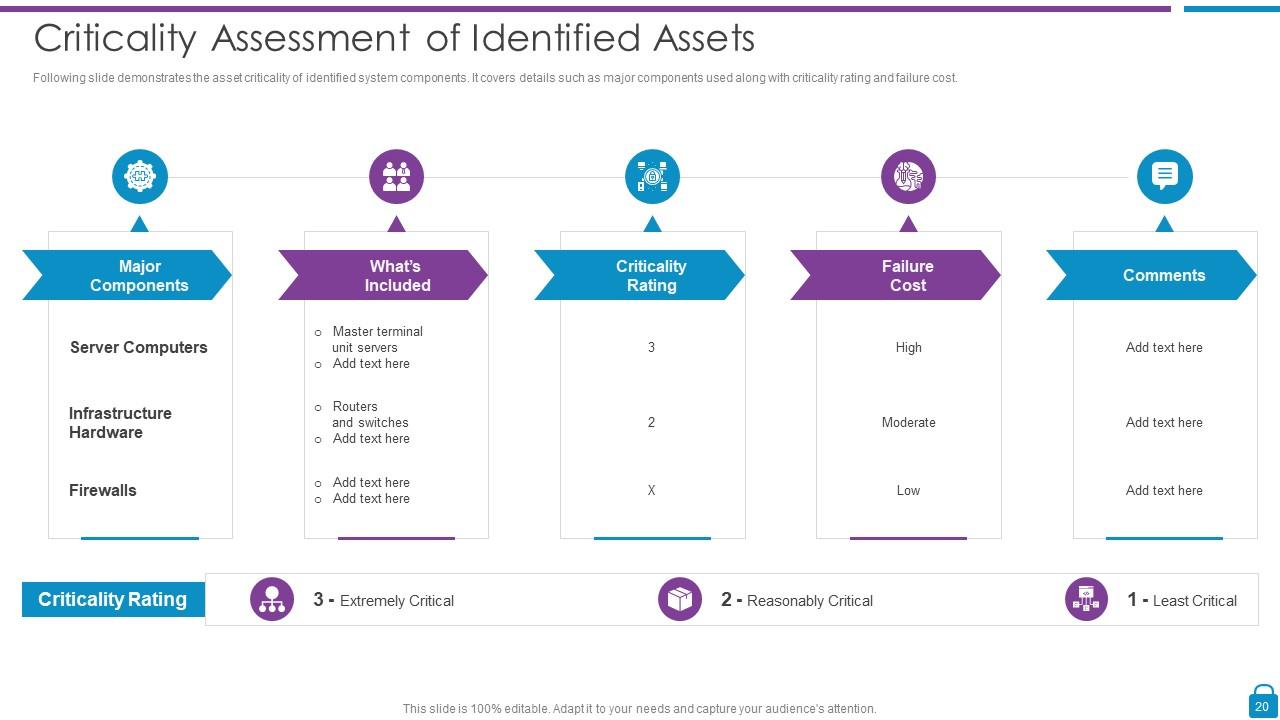

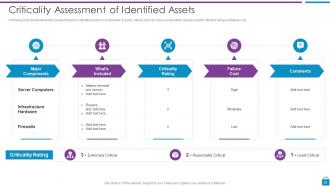

Folie 20 : Diese Folie zeigt die Asset-Kritikalität identifizierter Systemkomponenten.

Folie 21 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

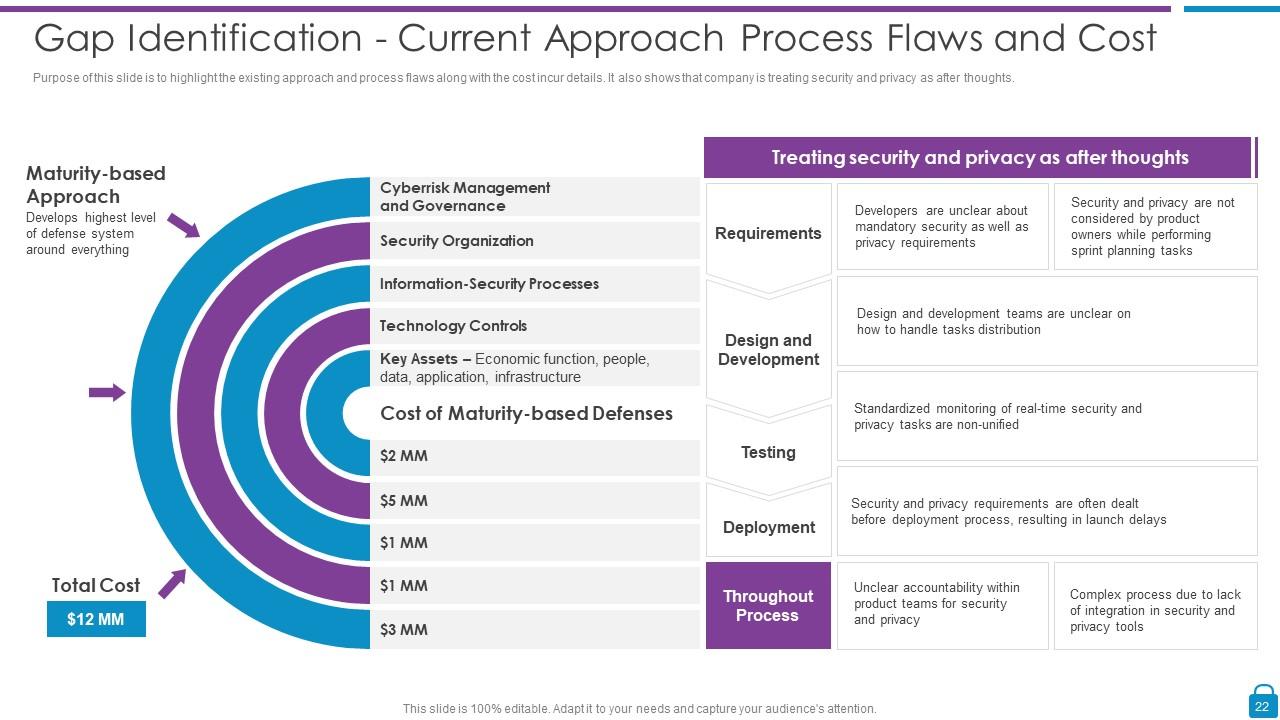

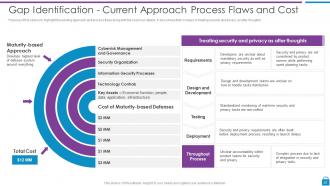

Folie 22 : Diese Folie stellt Lückenidentifizierung dar – Prozessfehler und Kosten des aktuellen Ansatzes.

Folie 23 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

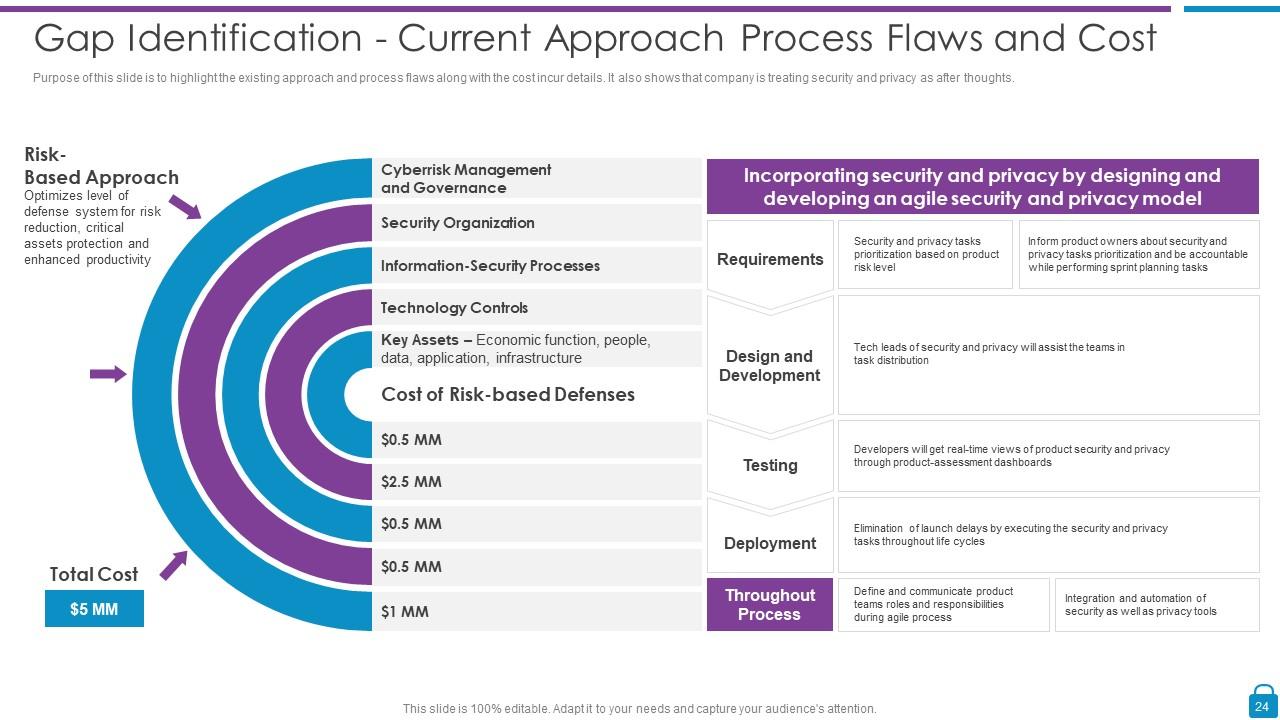

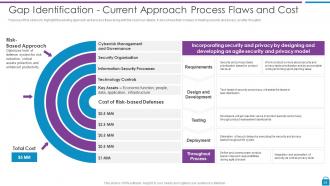

Folie 24 : Diese Folie zeigt den risikobasierten Ansatz und die Prozesseffizienz zusammen mit den Details zu den anfallenden Kosten.

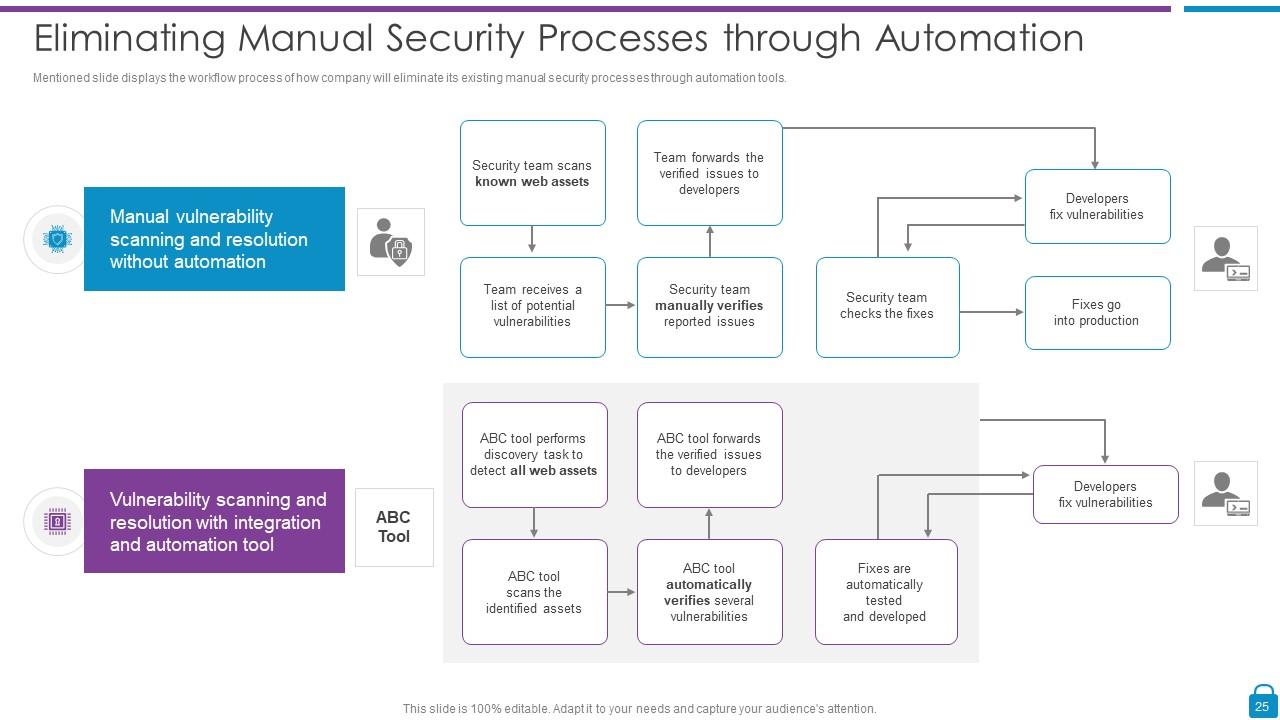

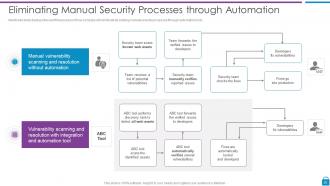

Folie 25 : Diese Folie zeigt die Eliminierung manueller Sicherheitsprozesse durch Automatisierung.

Folie 26 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

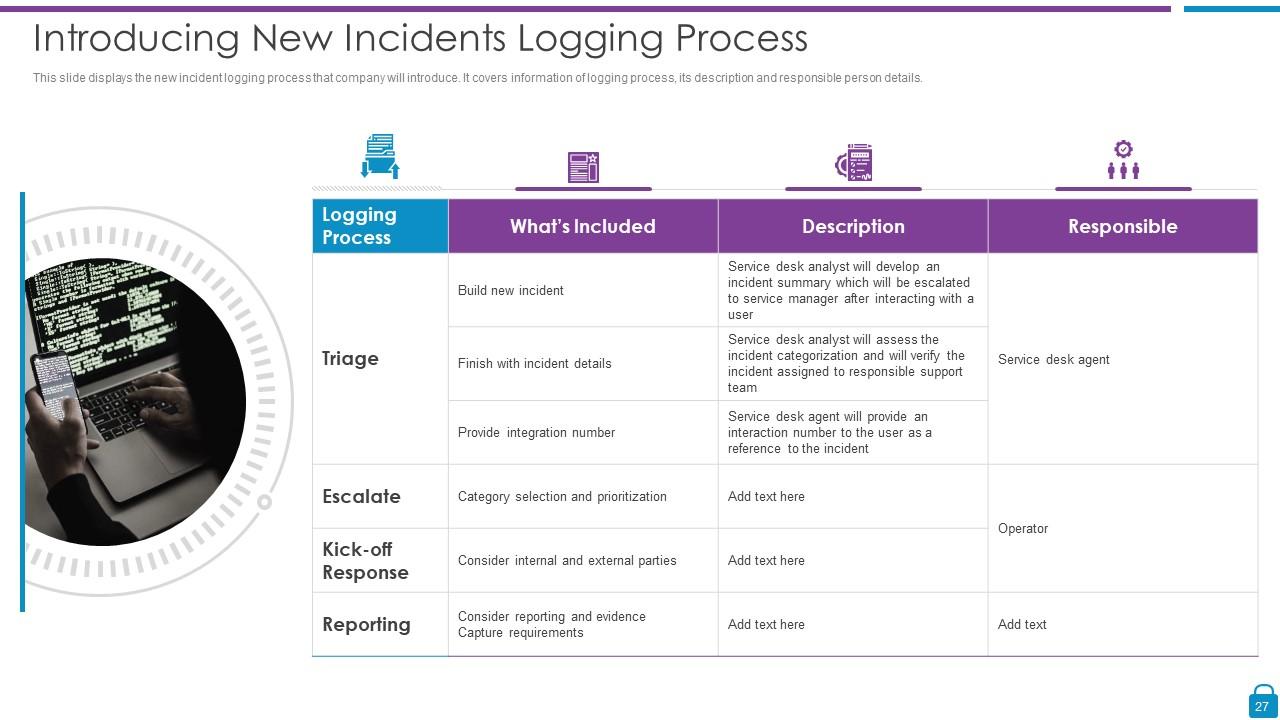

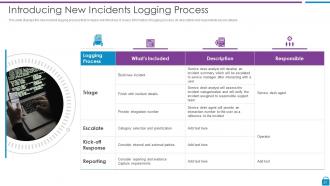

Folie 27 : Diese Folie stellt den neuen Vorfallprotokollierungsprozess dar, den das Unternehmen einführen wird.

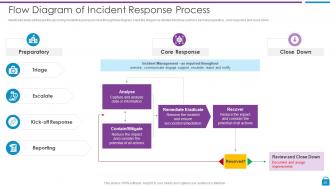

Folie 28 : Diese Folie zeigt den anstehenden Incident-Response-Prozess anhand eines Flussdiagramms.

Folie 29 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

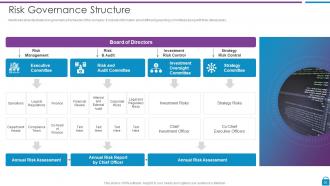

Folie 30 : Diese Folie zeigt den Risiko-Governance-Rahmen des Unternehmens.

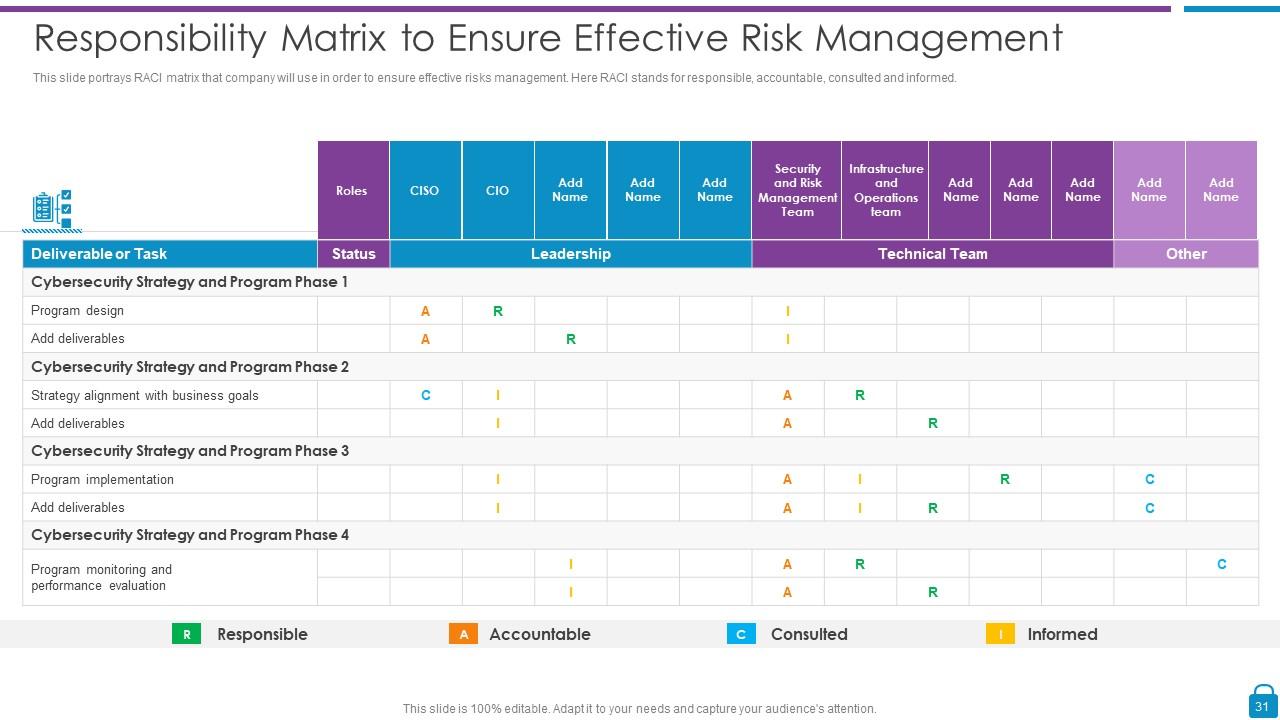

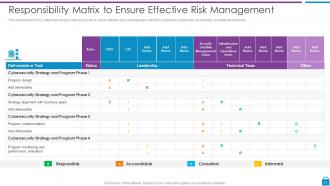

Folie 31 : Diese Folie zeigt die RACI-Matrix, die das Unternehmen verwenden wird, um ein effektives Risikomanagement sicherzustellen.

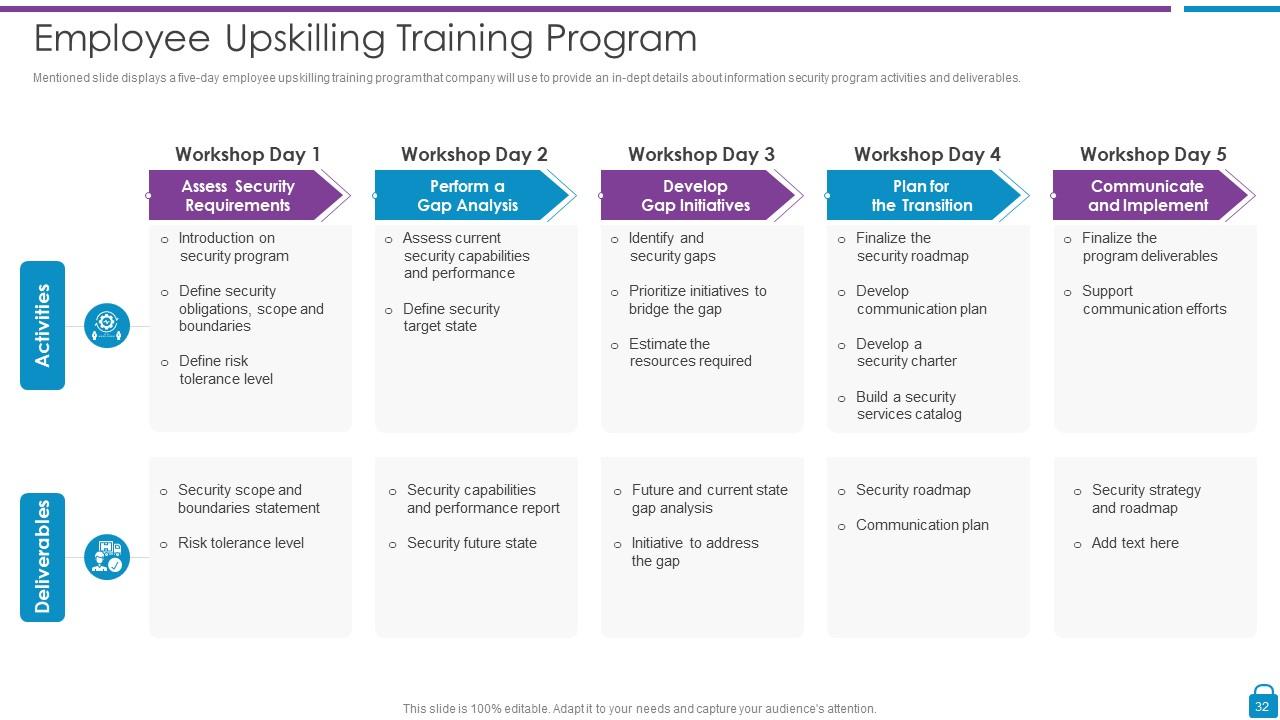

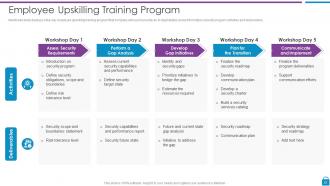

Folie 32 : Diese Folie stellt ein fünftägiges Weiterbildungsprogramm für Mitarbeiter dar, das das Unternehmen nutzen wird, um detaillierte Informationen zu den Aktivitäten und Ergebnissen des Informationssicherheitsprogramms bereitzustellen.

Folie 33 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

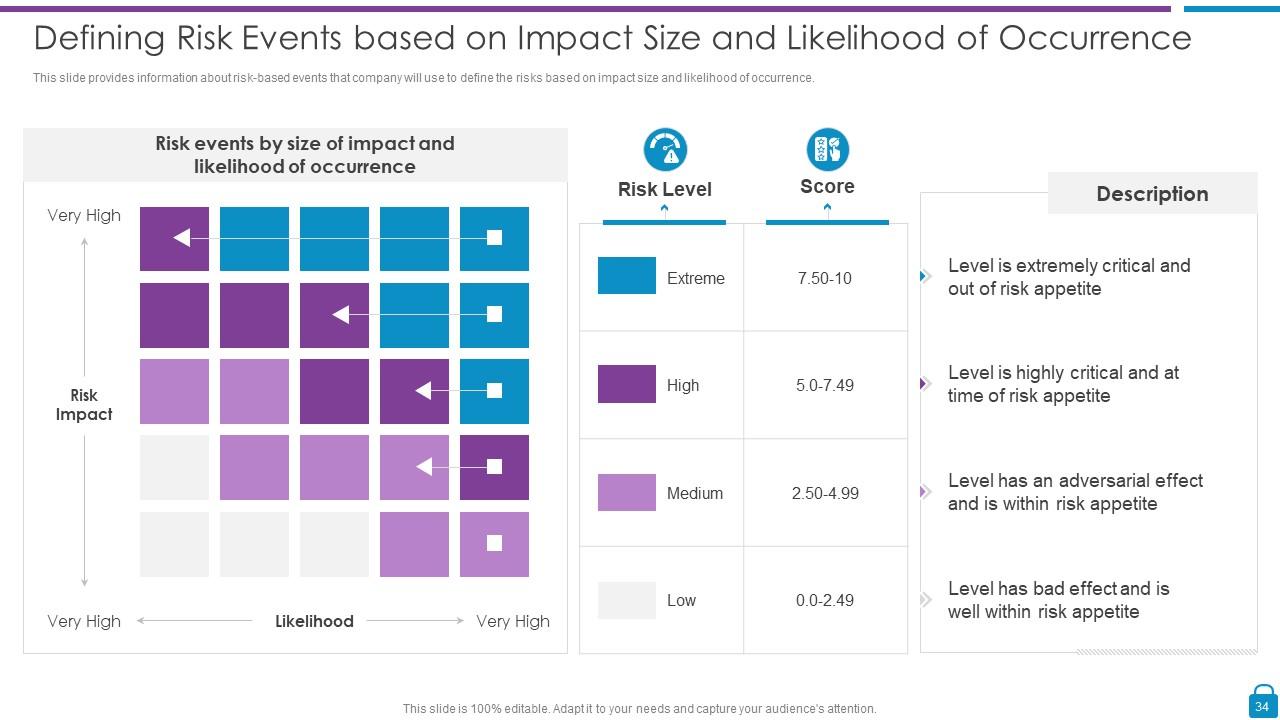

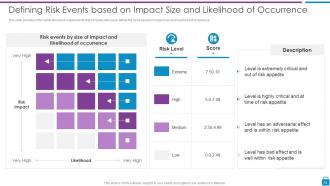

Folie 34 : Diese Folie zeigt die Definition von Risikoereignissen basierend auf der Auswirkungsgröße und der Wahrscheinlichkeit des Auftretens.

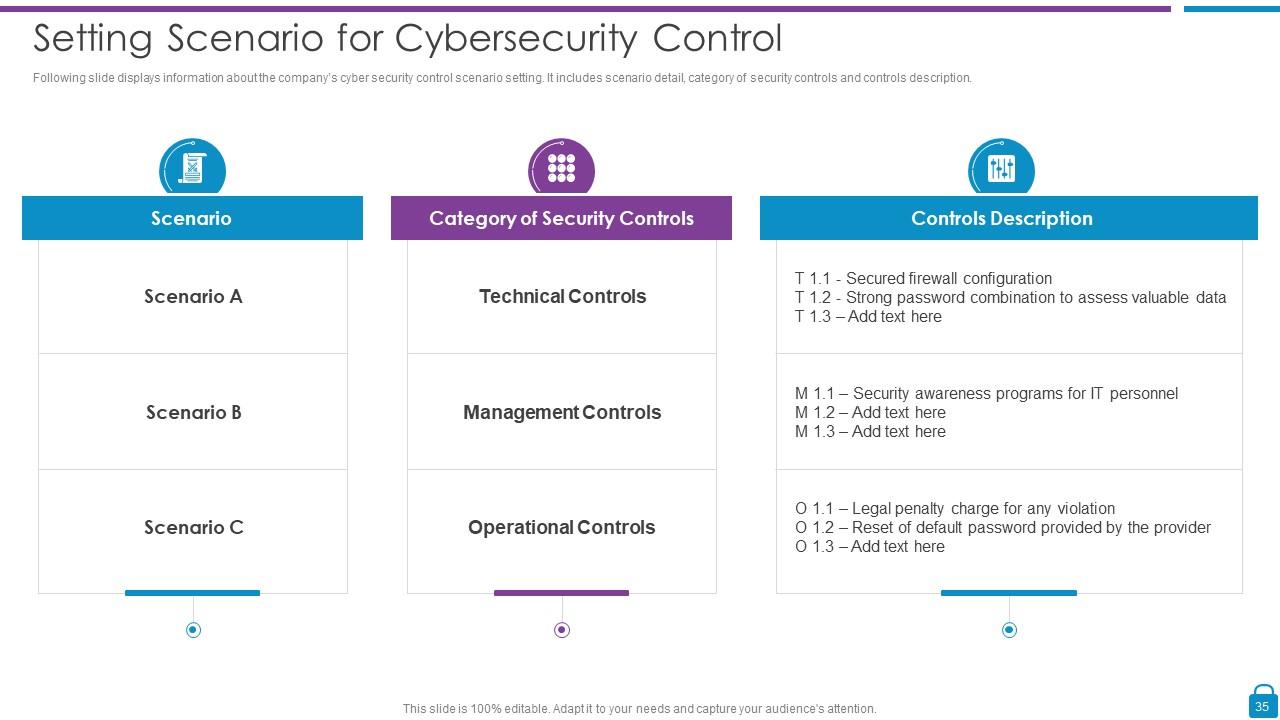

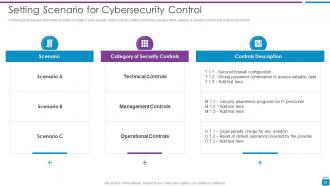

Folie 35 : Diese Folie zeigt Informationen über die Einstellung des Szenarios für die Cybersicherheitskontrolle des Unternehmens.

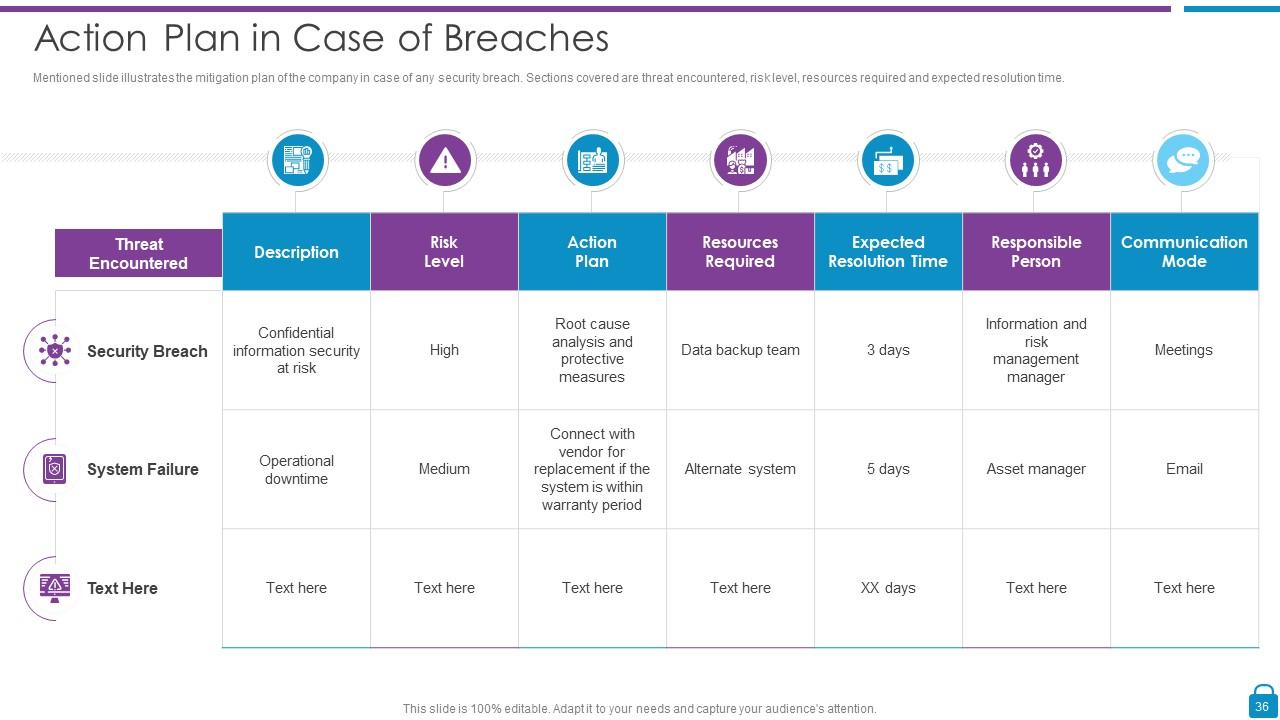

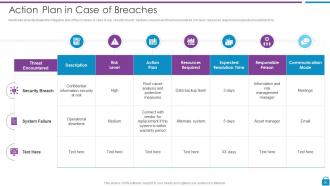

Folie 36 : Diese Folie zeigt den Minderungsplan des Unternehmens im Falle einer Sicherheitsverletzung.

Folie 37 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

Folie 38 : Diese Folie zeigt die Checkliste für ein effektives Management der Asset-Sicherheit.

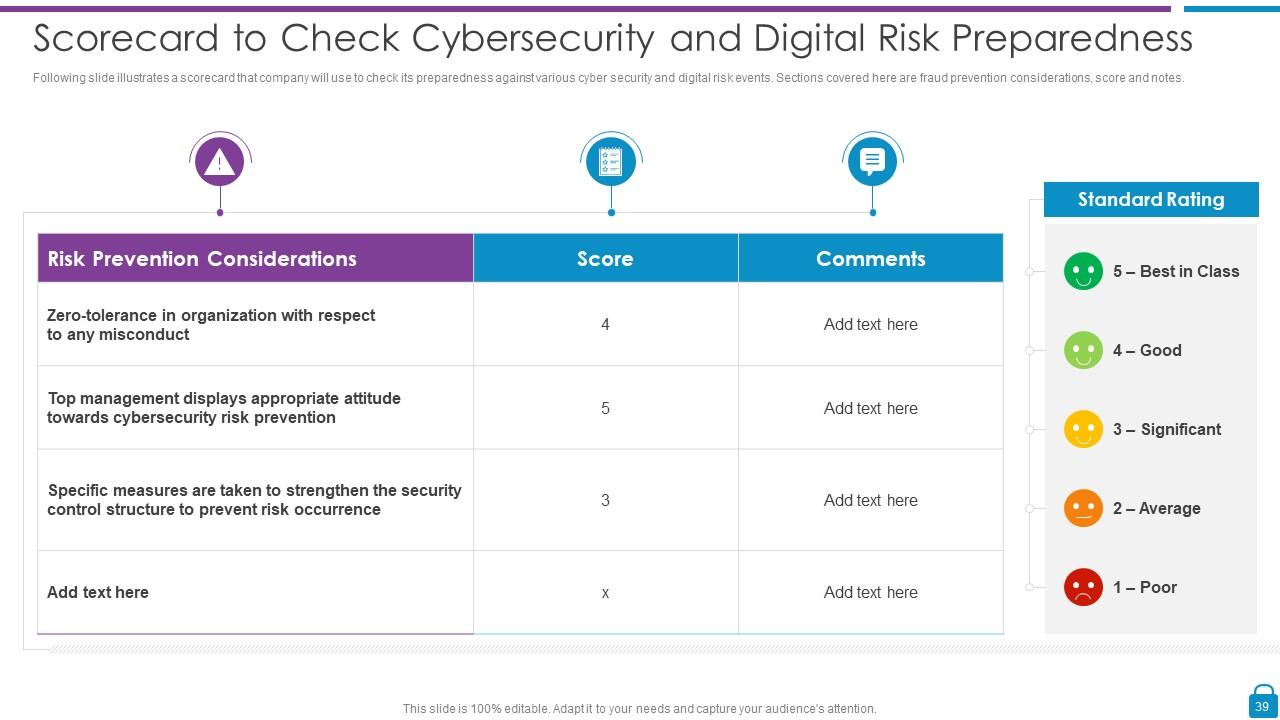

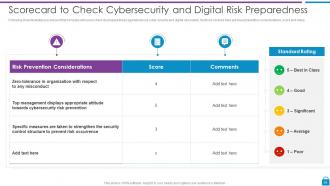

Folie 39 : Diese Folie präsentiert die Scorecard zur Überprüfung der Cybersicherheit und der Vorbereitung auf digitale Risiken.

Folie 40 : Diese Folie zeigt den Kommunikationsplan, den das Unternehmen für das effektive Management von Cyber-Verstößen verwenden wird.

Folie 41 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

Folie 42 : Diese Folie zeigt das KPI-Dashboard, das das Unternehmen verwendet, um mehrere Risikoereignisse zu verfolgen.

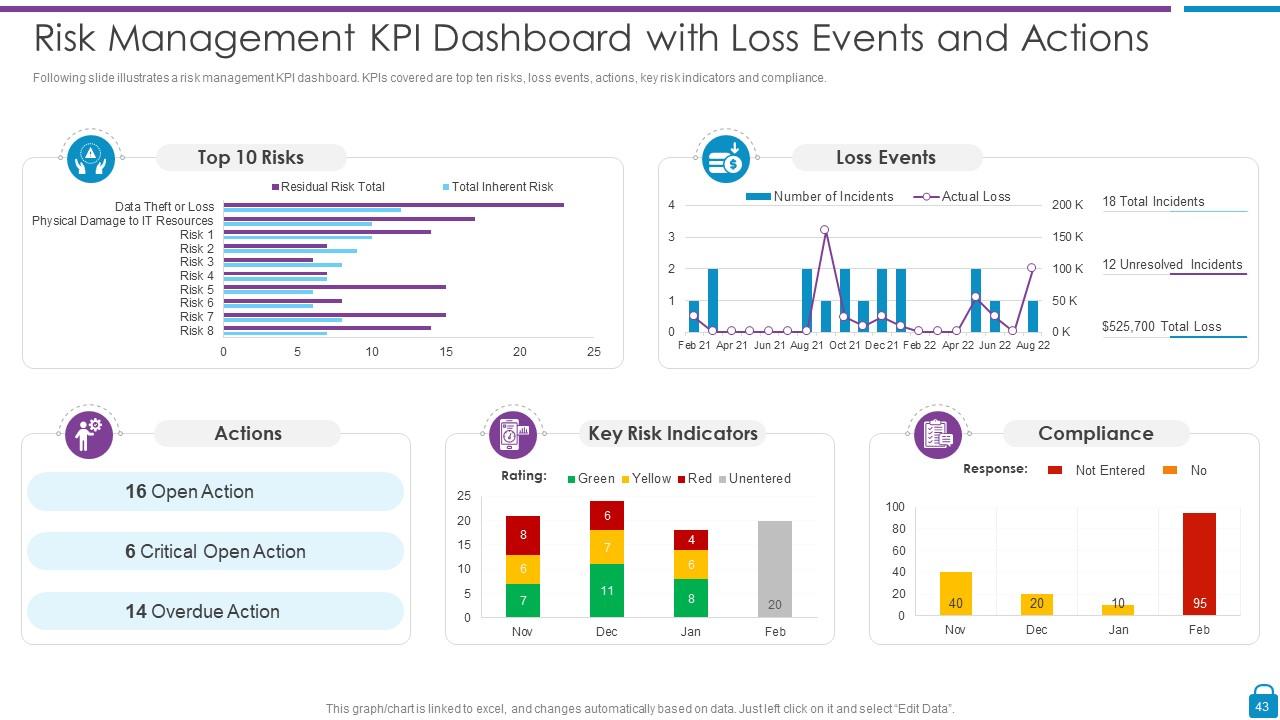

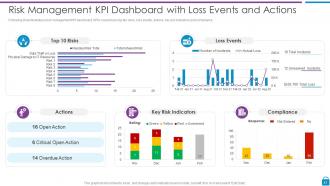

Folie 43 : Diese Folie zeigt das Risikomanagement-KPI-Dashboard mit Verlustereignissen und -maßnahmen.

Folie 44 : Diese Folie zeigt Symbole für die risikobasierte Methodik für Cyber- und Informationssicherheit.

Folie 45 : Diese Folie trägt den Titel „Zusätzliche Folien“, um voranzukommen.

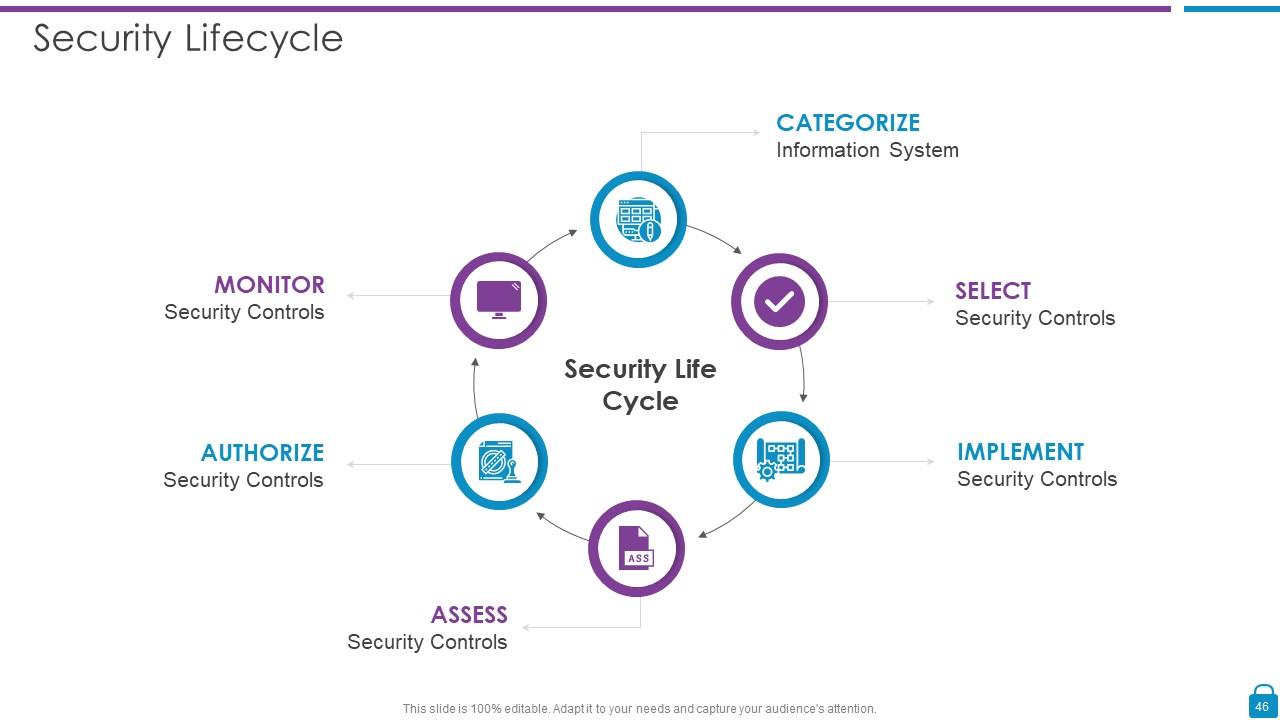

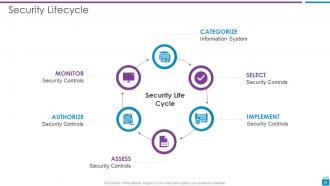

Folie 46 : Diese Folie zeigt den Sicherheitslebenszyklus und beschreibt das Informationssystem, Sicherheitskontrollen usw.

Folie 47 : Dies ist eine Timeline-Folie. Zeigen Sie hier Daten zu Zeitintervallen an.

Folie 48 : Dies ist eine Folie zur Ideengenerierung, um eine neue Idee darzulegen oder Informationen, Spezifikationen usw. hervorzuheben.

Folie 49 : Diese Folie enthält ein Puzzle mit zugehörigen Symbolen und Text.

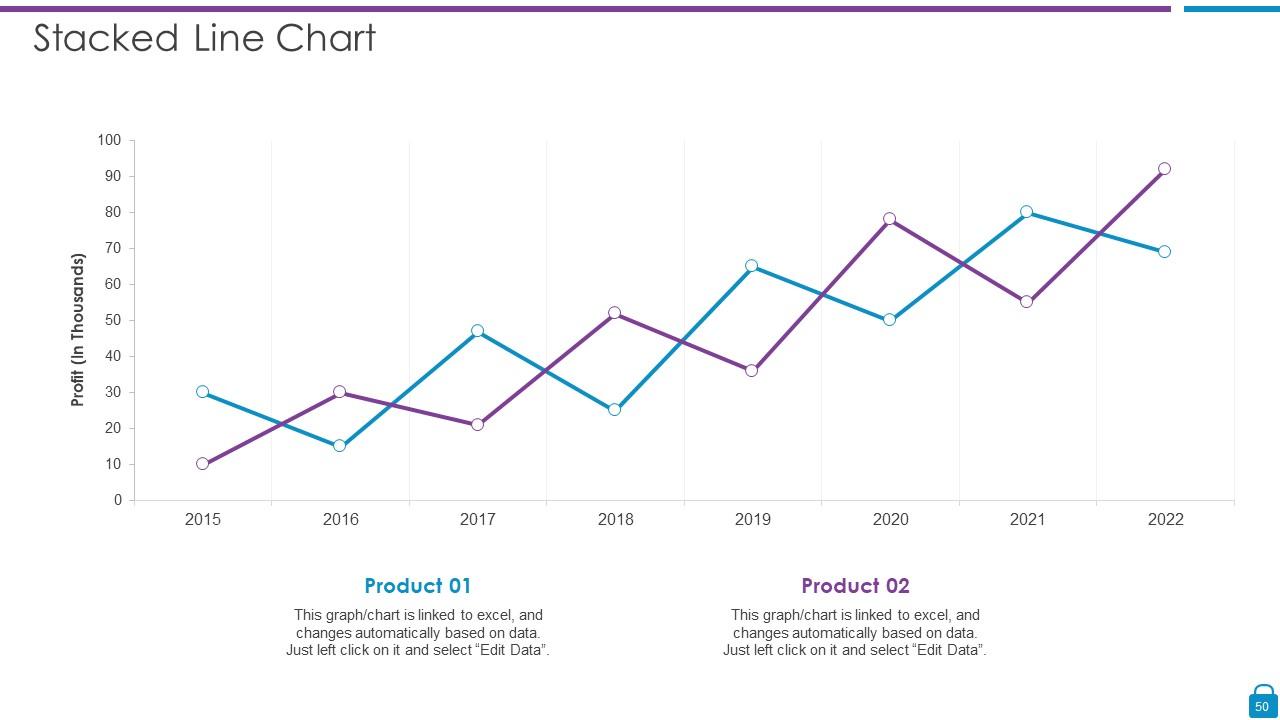

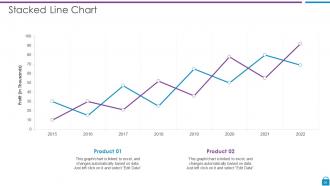

Folie 50 : Diese Folie zeigt ein gestapeltes Liniendiagramm mit zwei Produktvergleichen.

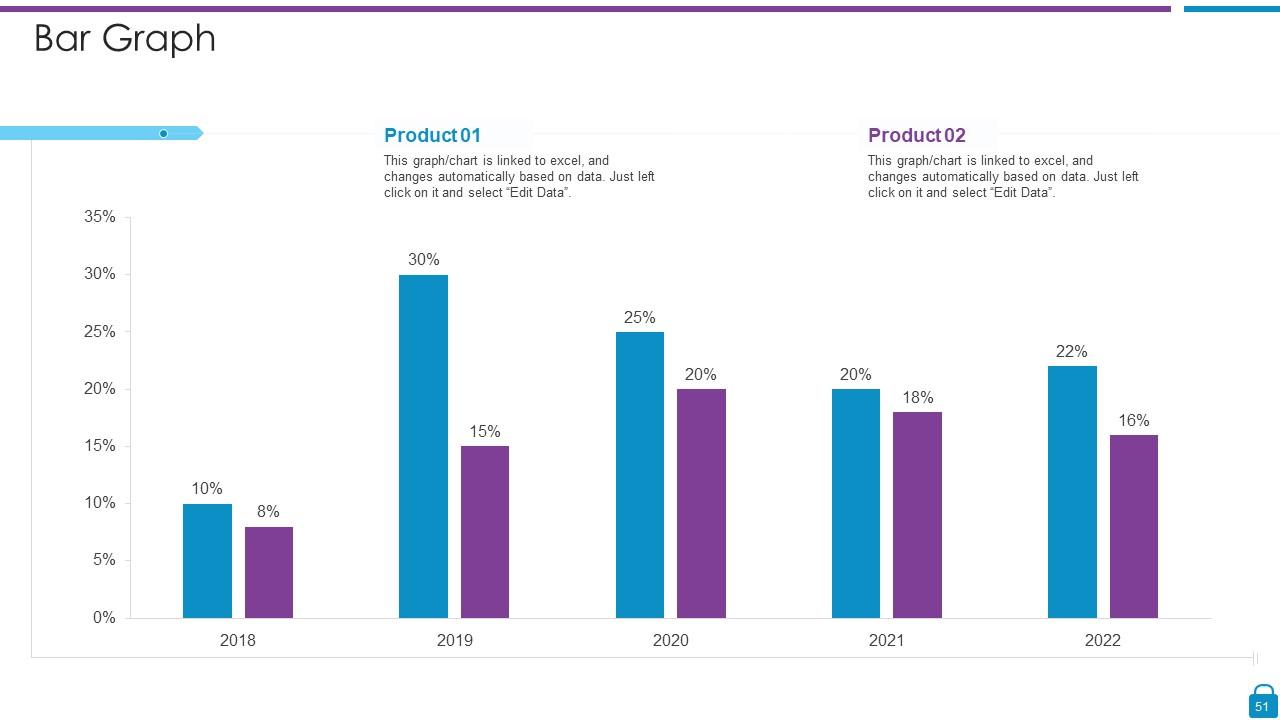

Folie 51 : Diese Folie zeigt ein Balkendiagramm mit zwei Produktvergleichen.

Folie 52 : Dies ist unsere Zielfolie. Geben Sie hier die Ziele Ihres Unternehmens an.

Folie 53 : Diese Folie enthält einen 30 60 90-Tage-Plan mit Textfeldern.

Folie 54 : Dies ist eine Dankeschön-Folie mit Adresse, Kontaktnummern und E-Mail-Adresse.

Risikobasierte Methodologie für Cyber- und Informationssicherheit Powerpoint-Präsentationsfolien mit allen 59 Folien:

Verwenden Sie unsere Powerpoint-Präsentationsfolien zur risikobasierten Methodik für Cyber- und Informationssicherheit, um Ihnen effektiv dabei zu helfen, wertvolle Zeit zu sparen. Sie sind gebrauchsfertig und passen in jede Präsentationsstruktur.

-

Definitely a time saver! Predesigned and easy-to-use templates just helped me put together an amazing presentation.

-

Unique design & color.