Sicherheit Hacker Powerpoint-Präsentationsfolien

Hacking ist ein Versuch, unbefugten Zugriff auf ein Computersystem oder ein privates Netzwerk innerhalb eines Computers zu erlangen. Hier ist eine professionell gestaltete Sicherheits-Hacker-Vorlage, die einen Überblick über die aktuelle Situation des Unternehmens bietet, indem sie die Hacking-Angriffe beschreibt, denen das Unternehmen ausgesetzt ist, und die Auswirkungen dieser Angriffe auf die Organisation. Diese PowerPoint-Präsentation behandelt die neuen Strategien zur Verhinderung von Hacking, einschließlich ethischem Hacking, Bewusstsein für Cybersicherheit bei Mitarbeitern, Sicherung sensibler Daten, Notfallwiederherstellungsplan, Verwendung von Sicherheitsprogrammen und mehr. Darüber hinaus spricht diese Security Hacker PPT über das Budget für die Implementierung neuer Sicherheitsrichtlinien und neuer Präventionsmaßnahmen. Darüber hinaus enthält diese Vorlage einen Implementierungsplan, der einen 30-60-90-Tage-Plan, eine Roadmap und ein Dashboard abdeckt. Außerdem stellt dieses PPT die Auswirkungen neuer Sicherheitsrichtlinien und vorbeugender Maßnahmen auf das Unternehmen dar, wie z. B. die Auswirkungen ethischer Hacker, die Vorteile ethischer Hacker für das Unternehmen und die Wiedererlangung des Rufs des Unternehmens. Schließlich stellt dieses Hacking-Deck Hacking und ethisches Hacken sowie seinen Zweck und seine Legalität vor. Laden Sie diese zu 100 Prozent editierbare Vorlage jetzt herunter.

- Google Slides is a new FREE Presentation software from Google.

- All our content is 100% compatible with Google Slides.

- Just download our designs, and upload them to Google Slides and they will work automatically.

- Amaze your audience with SlideTeam and Google Slides.

-

Want Changes to This PPT Slide? Check out our Presentation Design Services

- WideScreen Aspect ratio is becoming a very popular format. When you download this product, the downloaded ZIP will contain this product in both standard and widescreen format.

-

- Some older products that we have may only be in standard format, but they can easily be converted to widescreen.

- To do this, please open the SlideTeam product in Powerpoint, and go to

- Design ( On the top bar) -> Page Setup -> and select "On-screen Show (16:9)” in the drop down for "Slides Sized for".

- The slide or theme will change to widescreen, and all graphics will adjust automatically. You can similarly convert our content to any other desired screen aspect ratio.

Compatible With Google Slides

Get This In WideScreen

You must be logged in to download this presentation.

Merkmale dieser PowerPoint-Präsentationsfolien:

Diese vollständige Präsentation enthält PPT-Folien zu einer Vielzahl von Themen, die die Kernbereiche Ihrer Geschäftsanforderungen hervorheben. Es verfügt über professionell gestaltete Vorlagen mit relevanten Grafiken und themenbezogenen Inhalten. Dieses Präsentationsdeck hat insgesamt achtundfünfzig Folien. Erhalten Sie Zugriff auf die anpassbaren Vorlagen. Unsere Designer haben zu Ihrer Bequemlichkeit bearbeitbare Vorlagen erstellt. Sie können die Farbe, den Text und die Schriftgröße nach Bedarf bearbeiten. Sie können den Inhalt bei Bedarf hinzufügen oder löschen. Sie sind nur einen Klick von dieser fertigen Präsentation entfernt. Klicken Sie jetzt auf den Download-Button.

People who downloaded this PowerPoint presentation also viewed the following :

Inhalt dieser Powerpoint-Präsentation

Folie 1 : Diese Folie stellt Security Hacker vor. Geben Sie Ihren Firmennamen an und beginnen Sie.

Folie 2 : Dies ist eine Agenda-Folie. Geben Sie hier Ihre Agenden an.

Folie 3 : Diese Folie zeigt das Inhaltsverzeichnis für die Präsentation.

Folie 4 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 5 : Diese Folie zeigt Gründe und Auswirkungen von Website-Hacking auf Unternehmen.

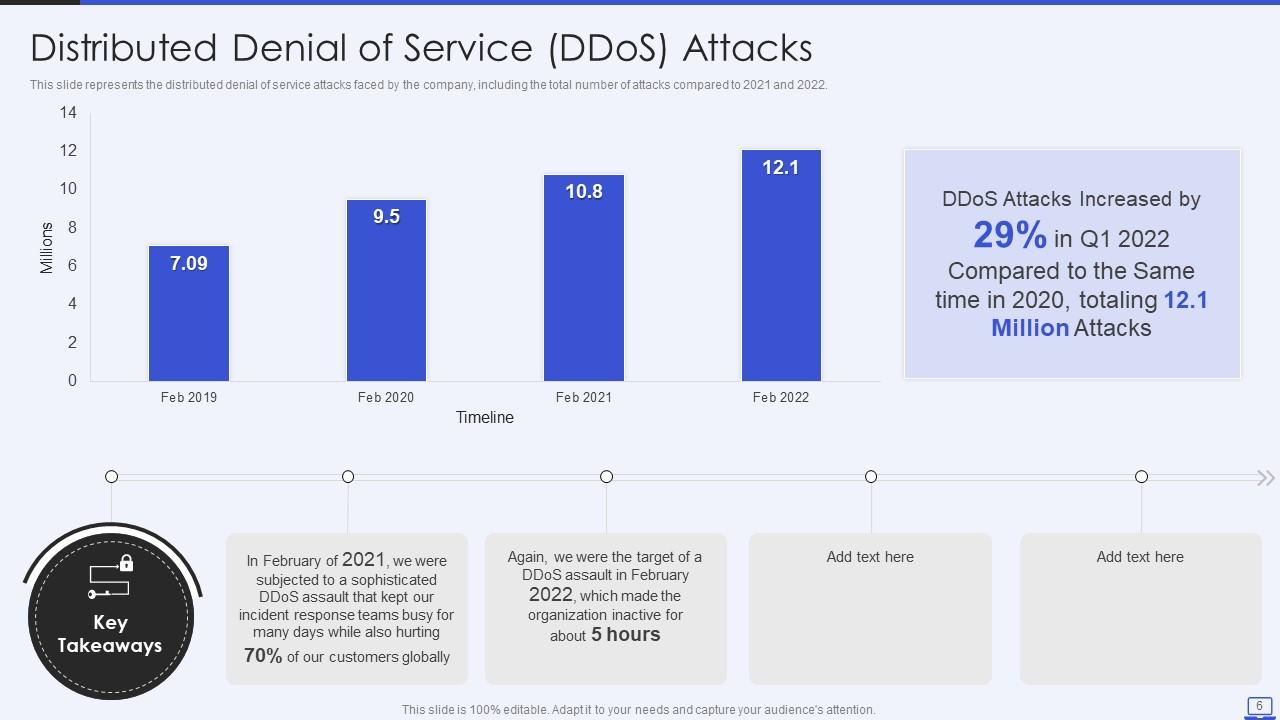

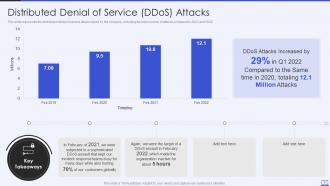

Folie 6 : Diese Folie zeigt die verteilten Denial-of-Service-Angriffe, mit denen das Unternehmen konfrontiert ist.

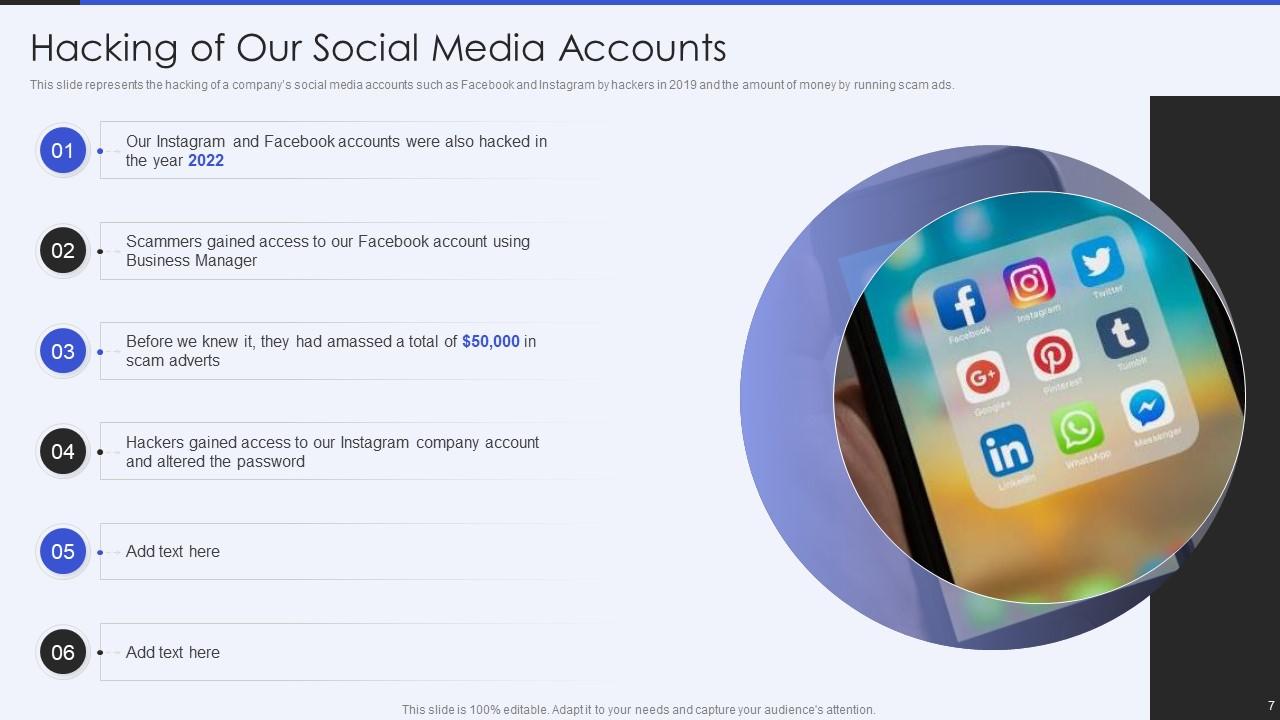

Folie 7 : Diese Folie zeigt das Hacken unserer Social-Media-Konten.

Folie 8 : Diese Folie zeigt das Hacken der Firmen-E-Mail-Domain durch Hacker durch das Versenden von Spam-E-Mails.

Folie 9 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

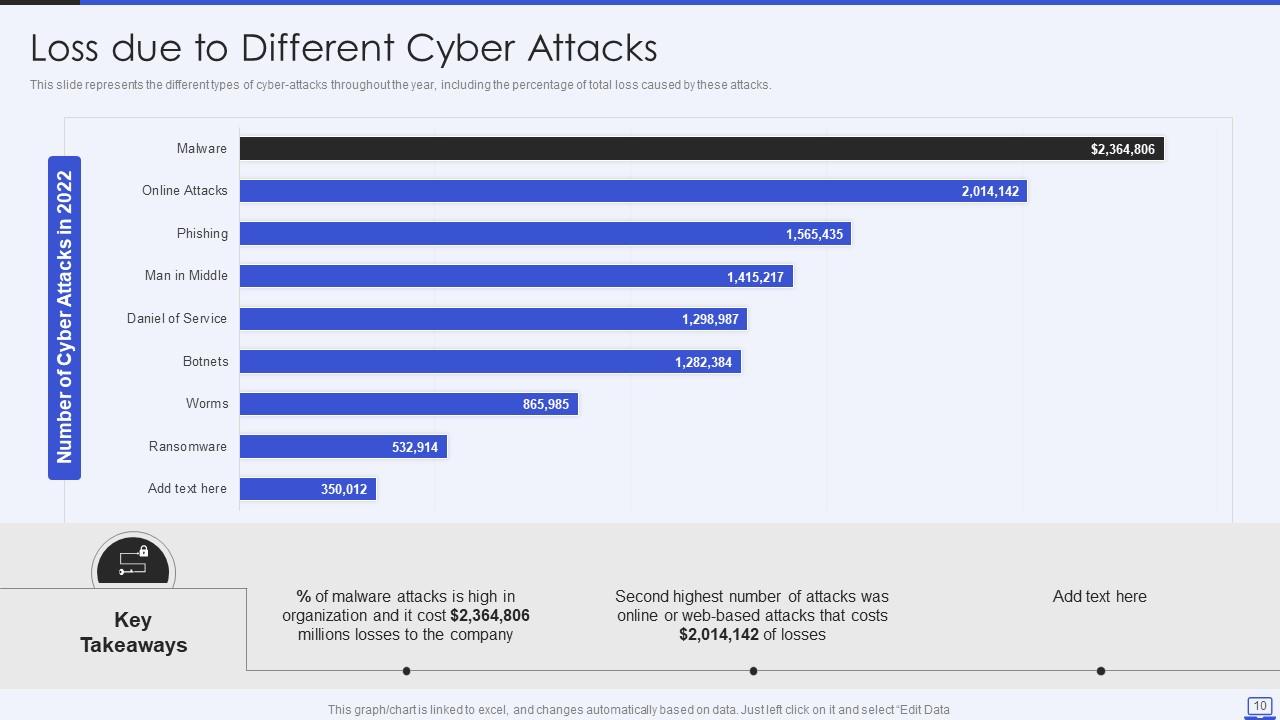

Folie 10 : Diese Folie stellt die verschiedenen Arten von Cyberangriffen im Laufe des Jahres dar.

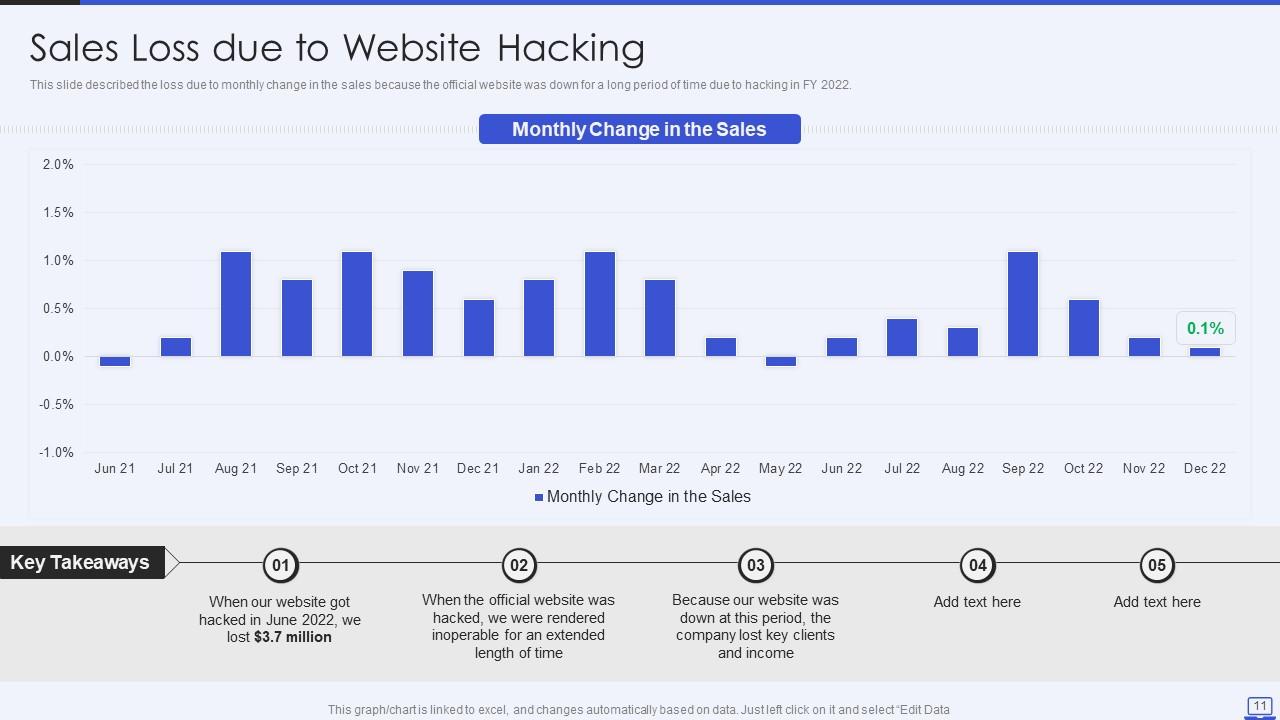

Folie 11 : Diese Folie zeigt Umsatzverluste aufgrund von Website-Hacking.

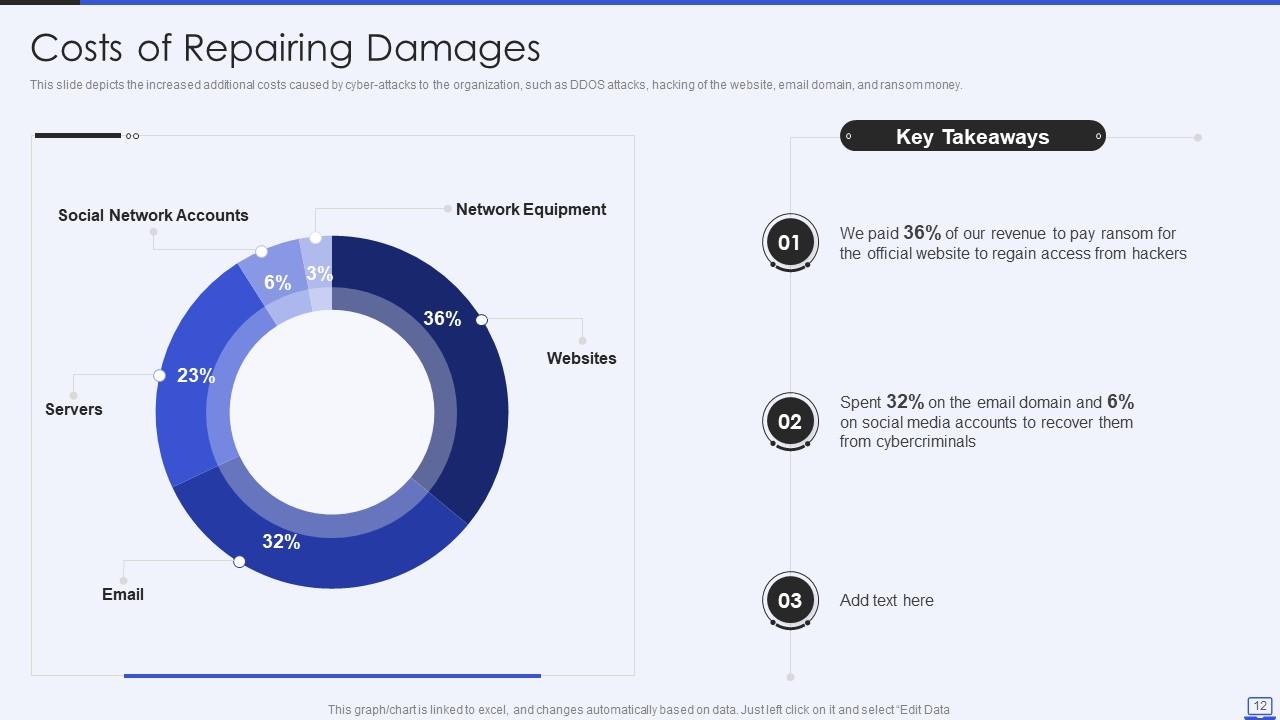

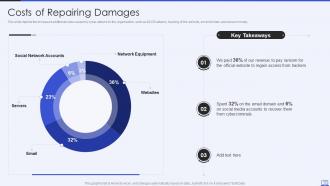

Folie 12 : Diese Folie zeigt die erhöhten Zusatzkosten durch Cyberangriffe.

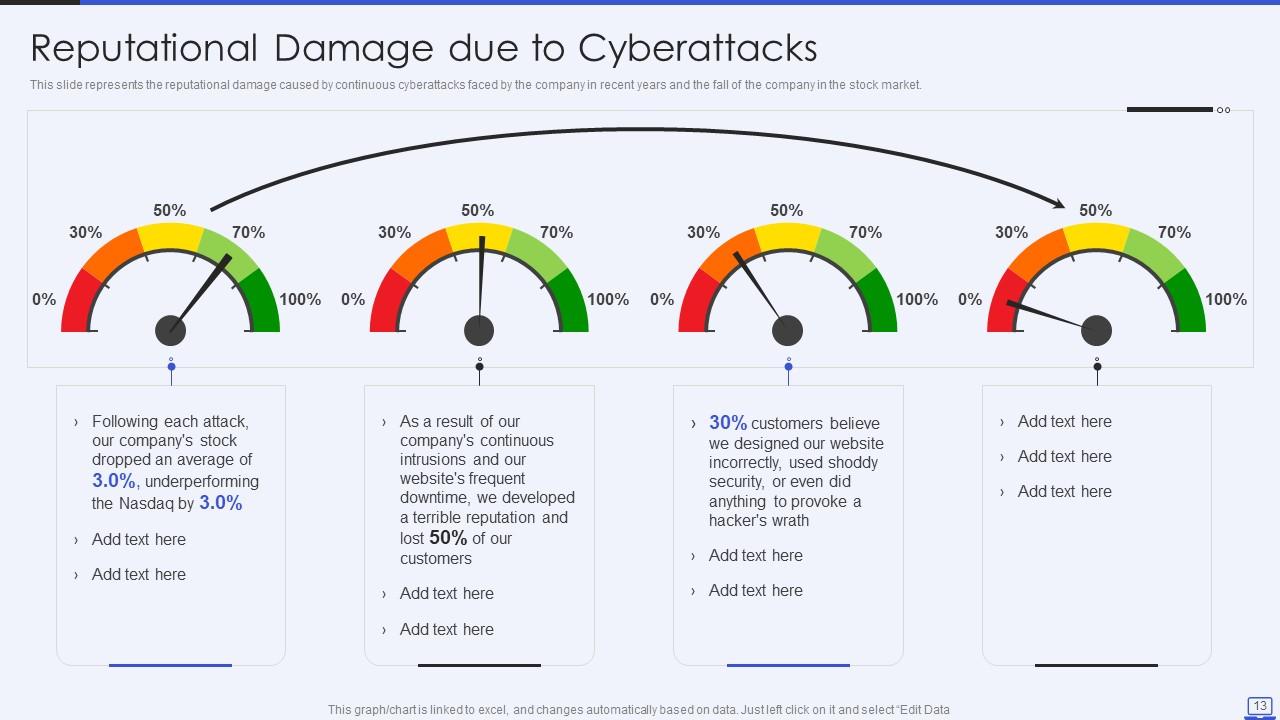

Folie 13 : Diese Folie stellt Reputationsschäden durch Cyberangriffe dar.

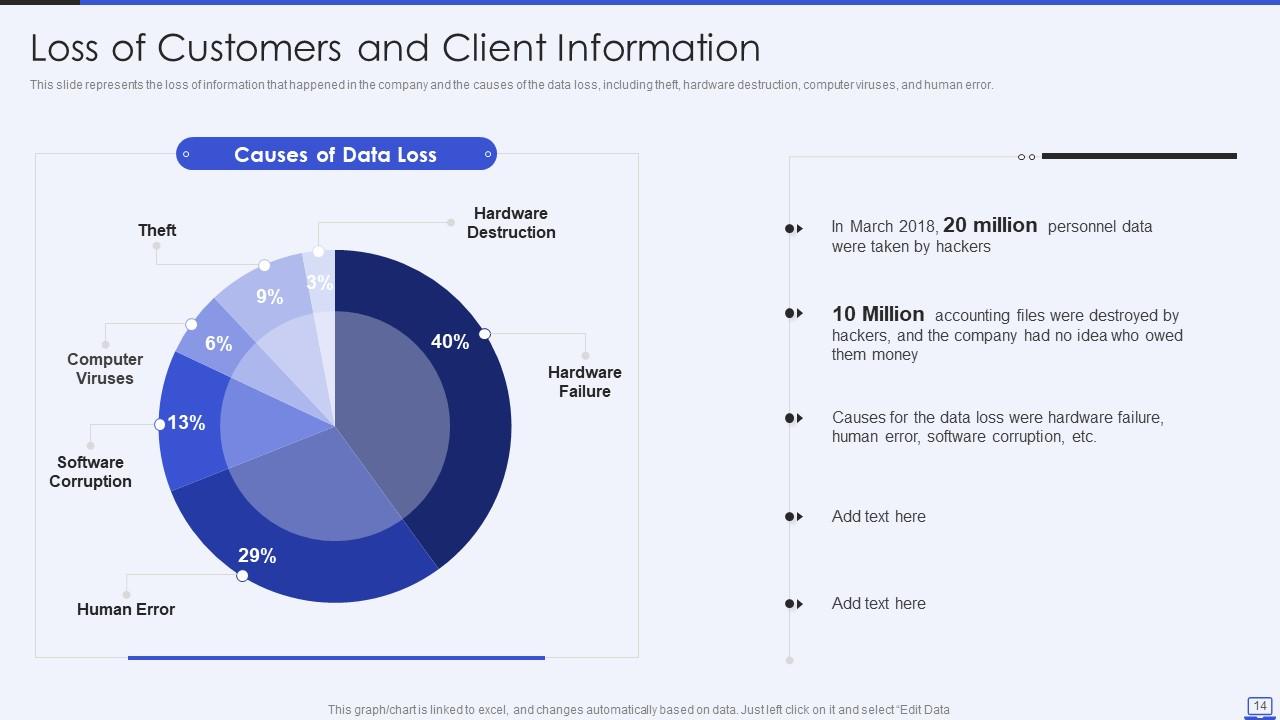

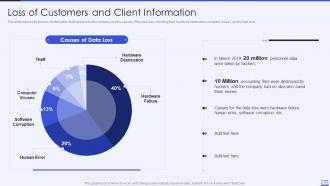

Folie 14 : Diese Folie zeigt den Verlust von Kunden und Kundeninformationen.

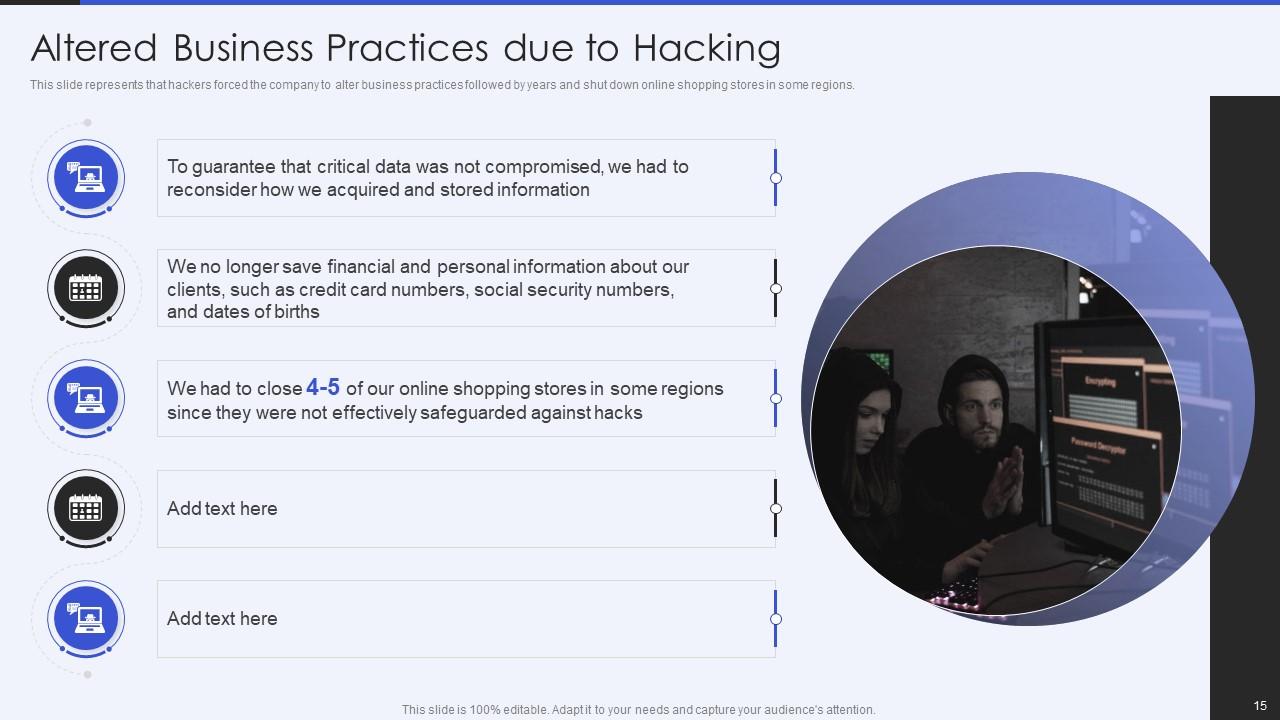

Folie 15 : Diese Folie zeigt, dass Hacker das Unternehmen gezwungen haben, seine Geschäftspraktiken zu ändern.

Folie 16 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 17 : Diese Folie zeigt Ethical Hacker und Warum wir Ethical Hacker brauchen.

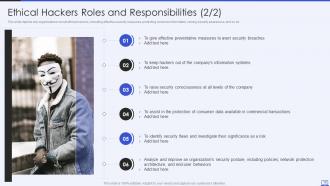

Folie 18 : Diese Folie stellt die Rollen und Verantwortlichkeiten von ethischen Hackern dar.

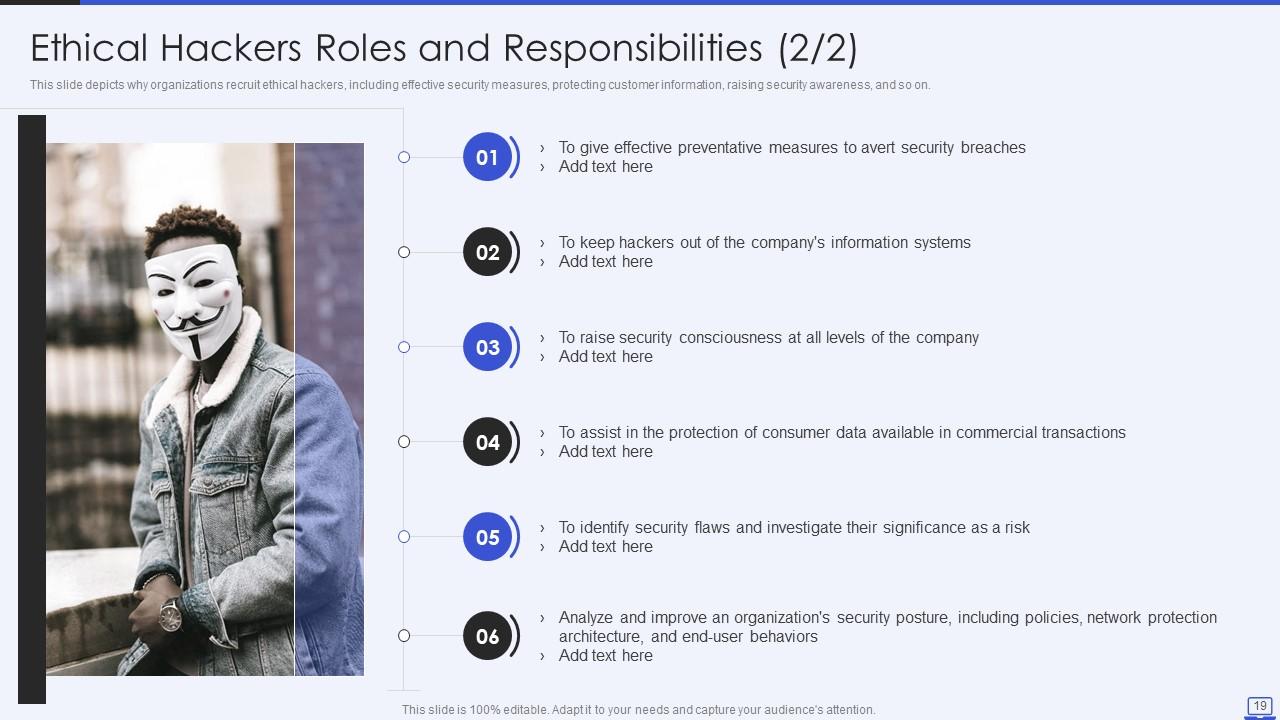

Folie 19 : Diese Folie zeigt, warum Unternehmen ethische Hacker anwerben, einschließlich effektiver Sicherheitsmaßnahmen.

Folie 20 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

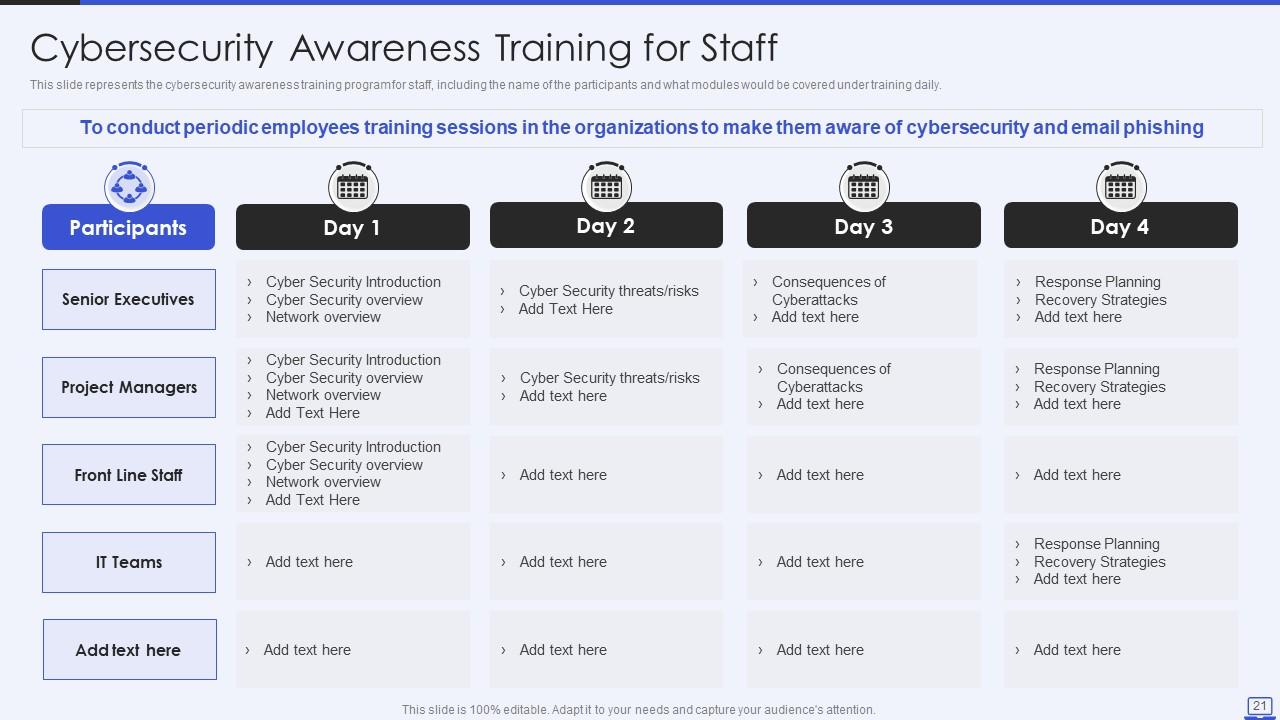

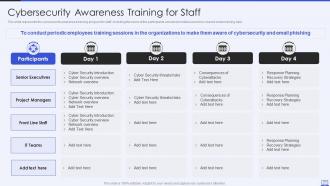

Folie 21 : Diese Folie stellt das Schulungsprogramm zur Sensibilisierung für Cybersicherheit für Mitarbeiter dar.

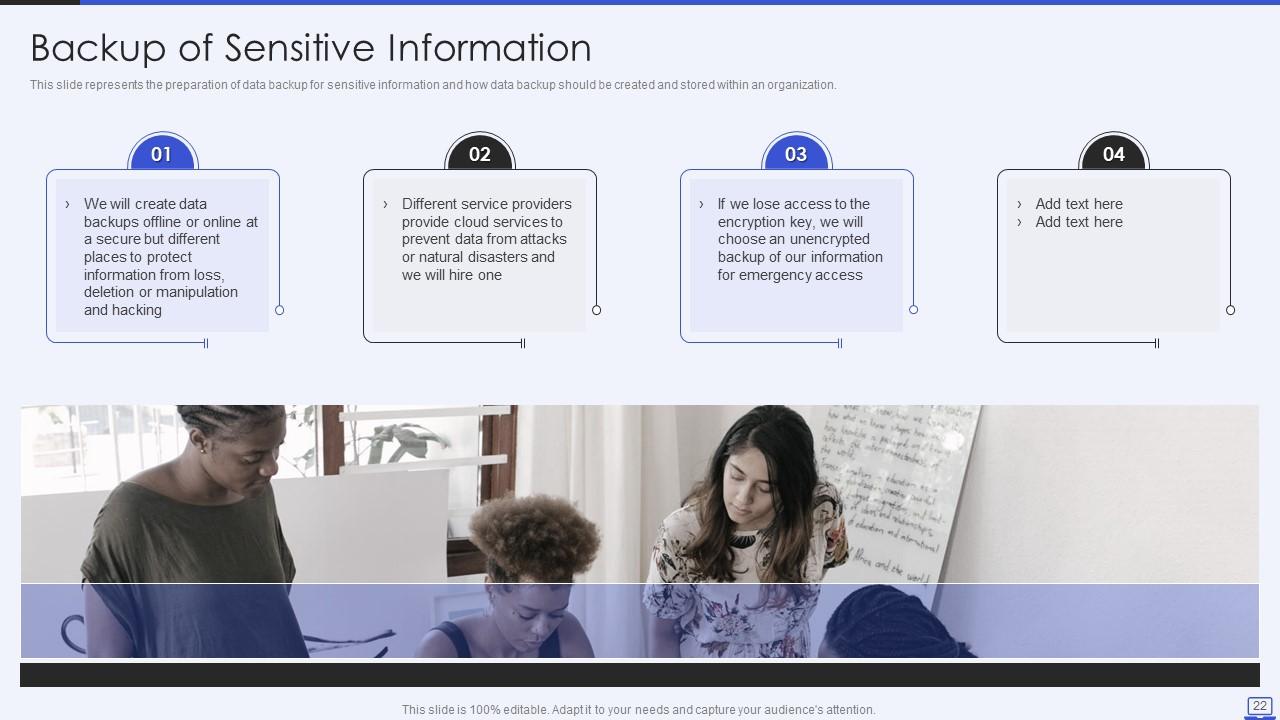

Folie 22 : Diese Folie zeigt die Vorbereitung der Datensicherung für sensible Informationen.

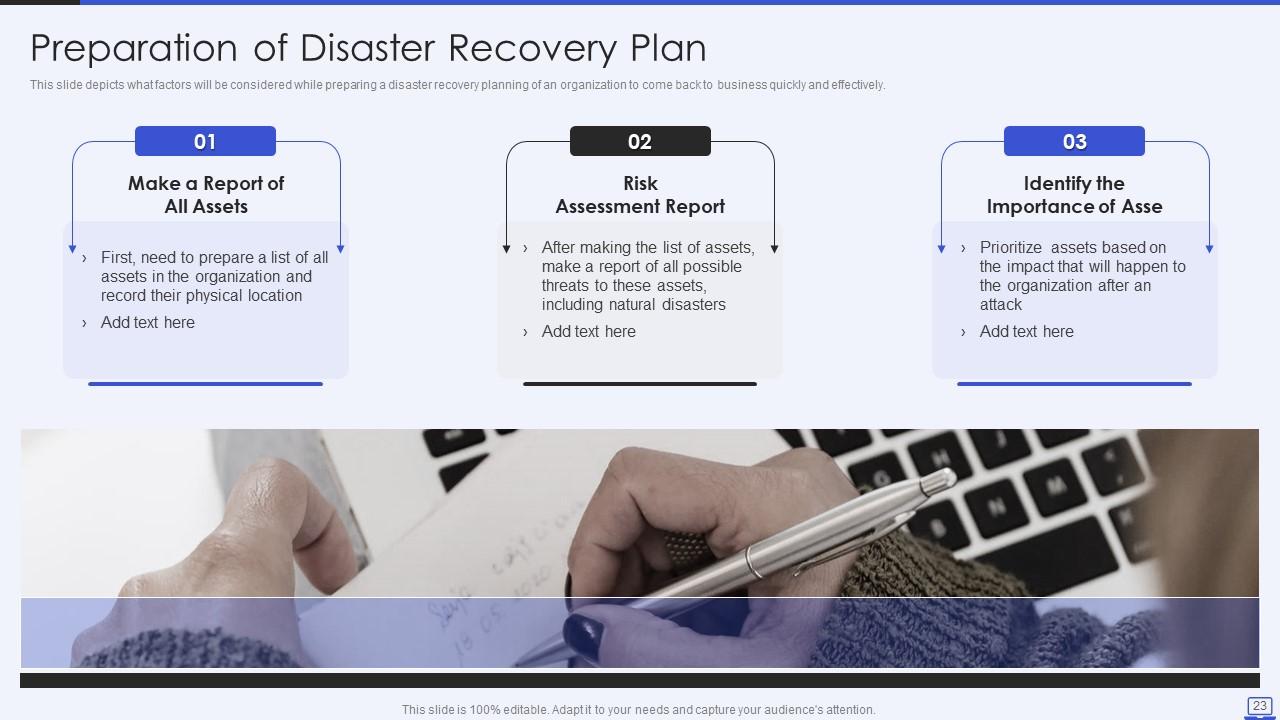

Folie 23 : Diese Folie zeigt, welche Faktoren bei der Vorbereitung einer Disaster-Recovery-Planung berücksichtigt werden.

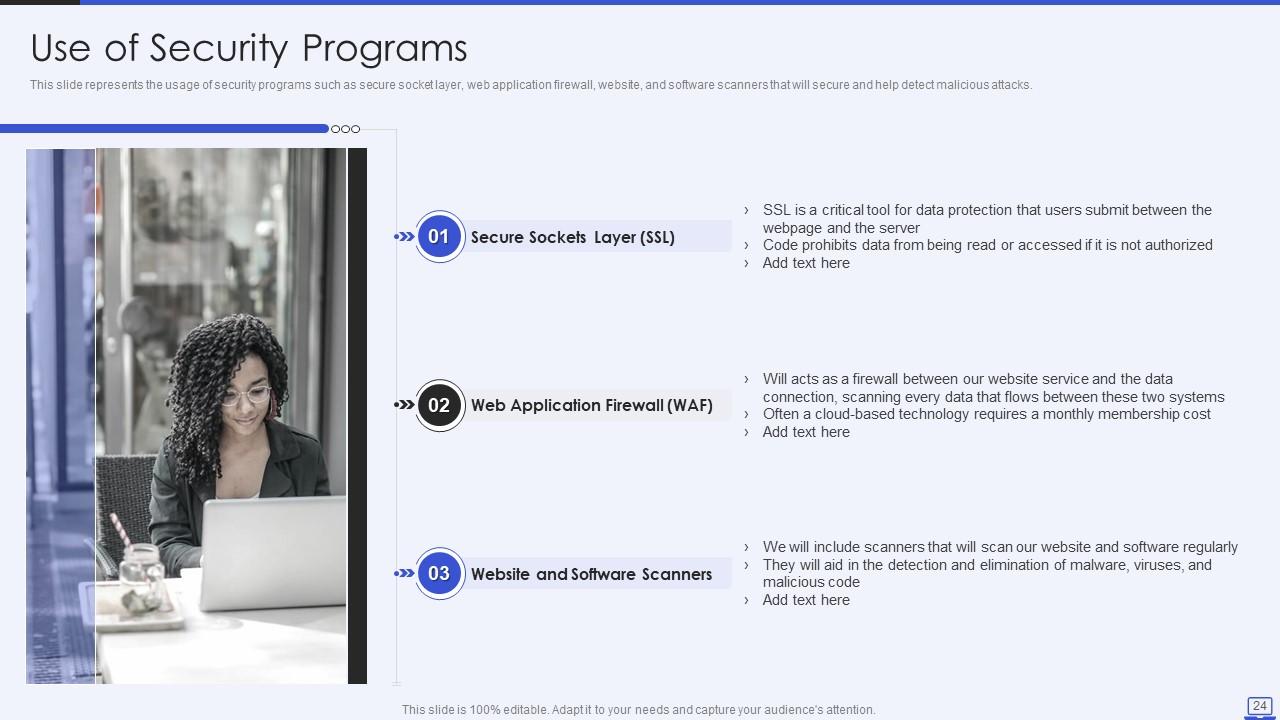

Folie 24 : Diese Folie zeigt die Verwendung von Sicherheitsprogrammen wie Secure Socket Layer, Web Application Firewall usw.

Folie 25 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

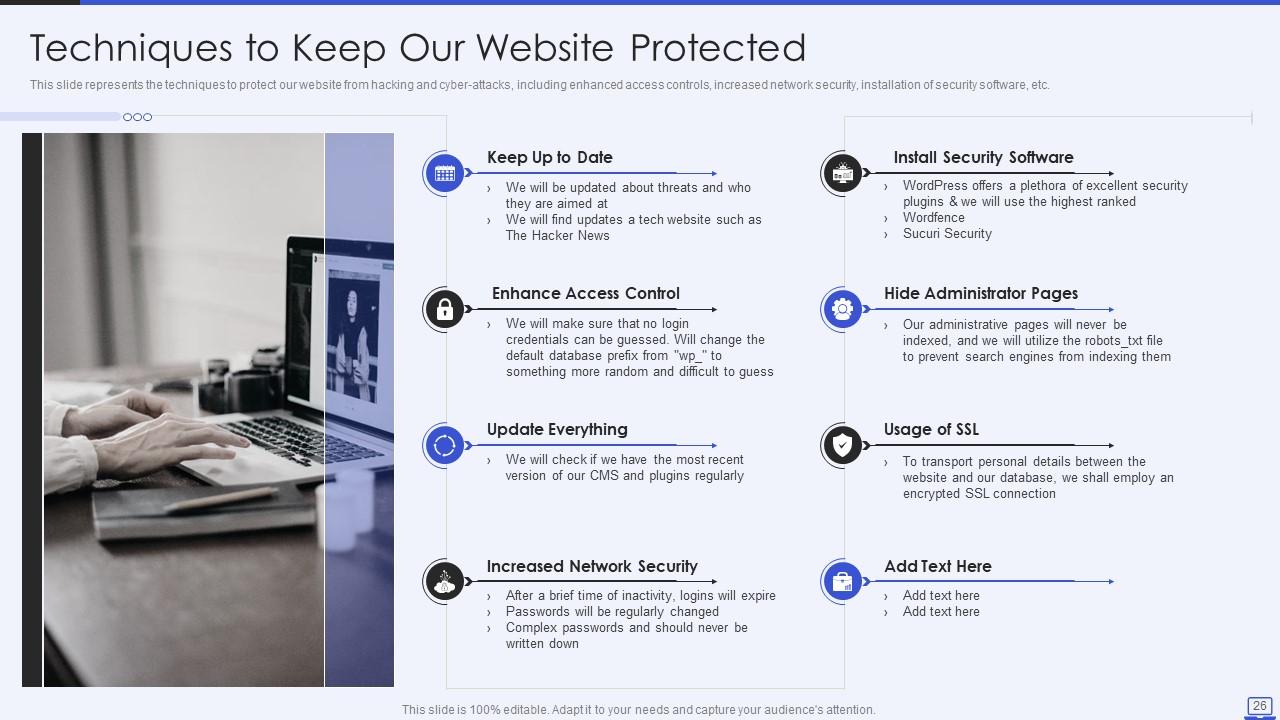

Folie 26 : Diese Folie zeigt Techniken zum Schutz unserer Website.

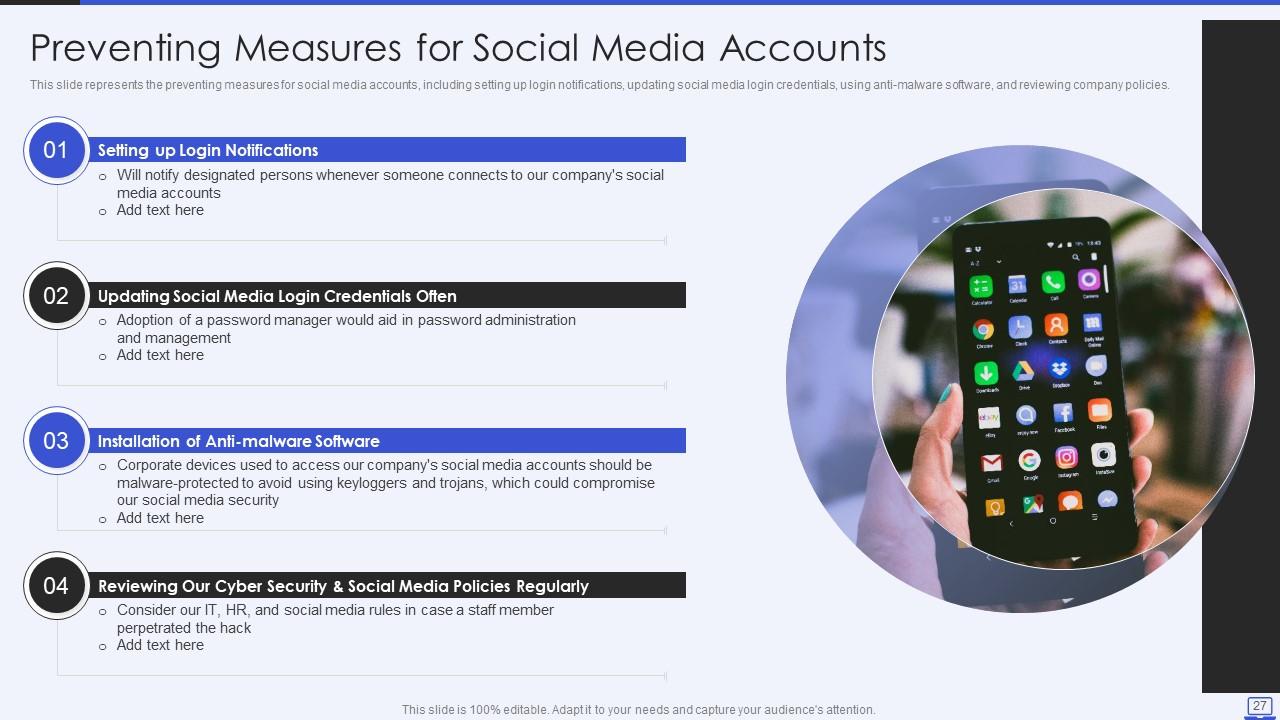

Folie 27 : Diese Folie stellt Präventionsmaßnahmen für Social-Media-Konten dar.

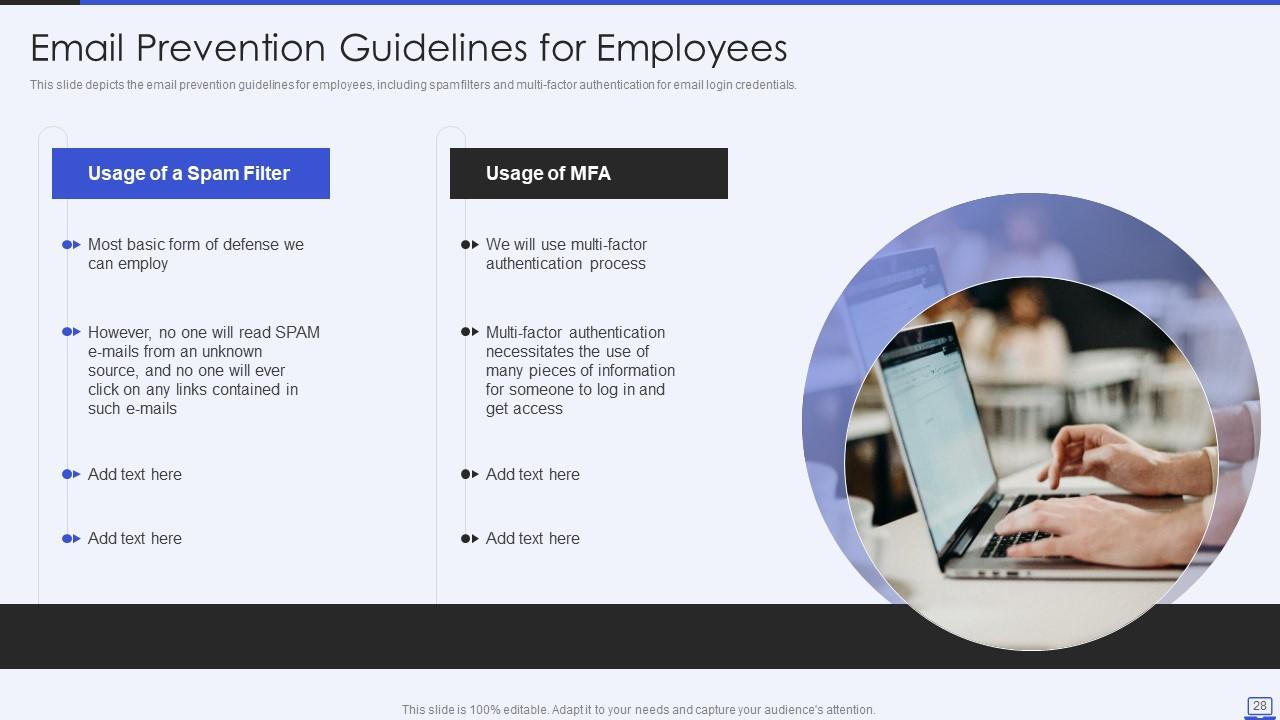

Folie 28 : Diese Folie zeigt die E-Mail-Präventionsrichtlinien für Mitarbeiter, einschließlich Spam-Filter.

Folie 29 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 30 : Diese Folie stellt den Interviewplan für neue Mitarbeiter dar, einschließlich ethischer Hacker.

Folie 31 : Diese Folie zeigt das Budget für neu eingestellte Fachkräfte, einschließlich neuer Fachkräfte.

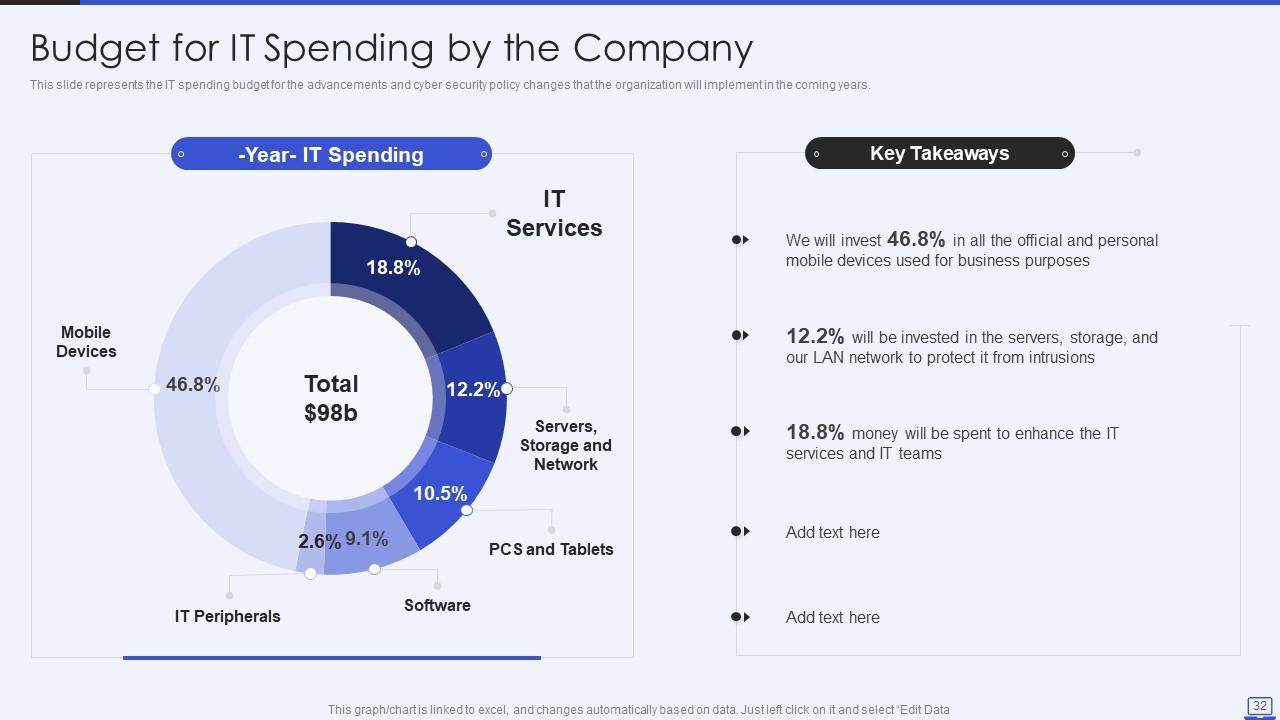

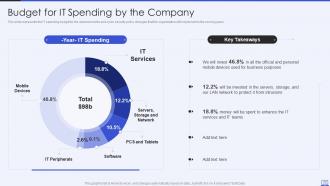

Folie 32 : Diese Folie zeigt das Budget für IT-Ausgaben des Unternehmens.

Folie 33 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

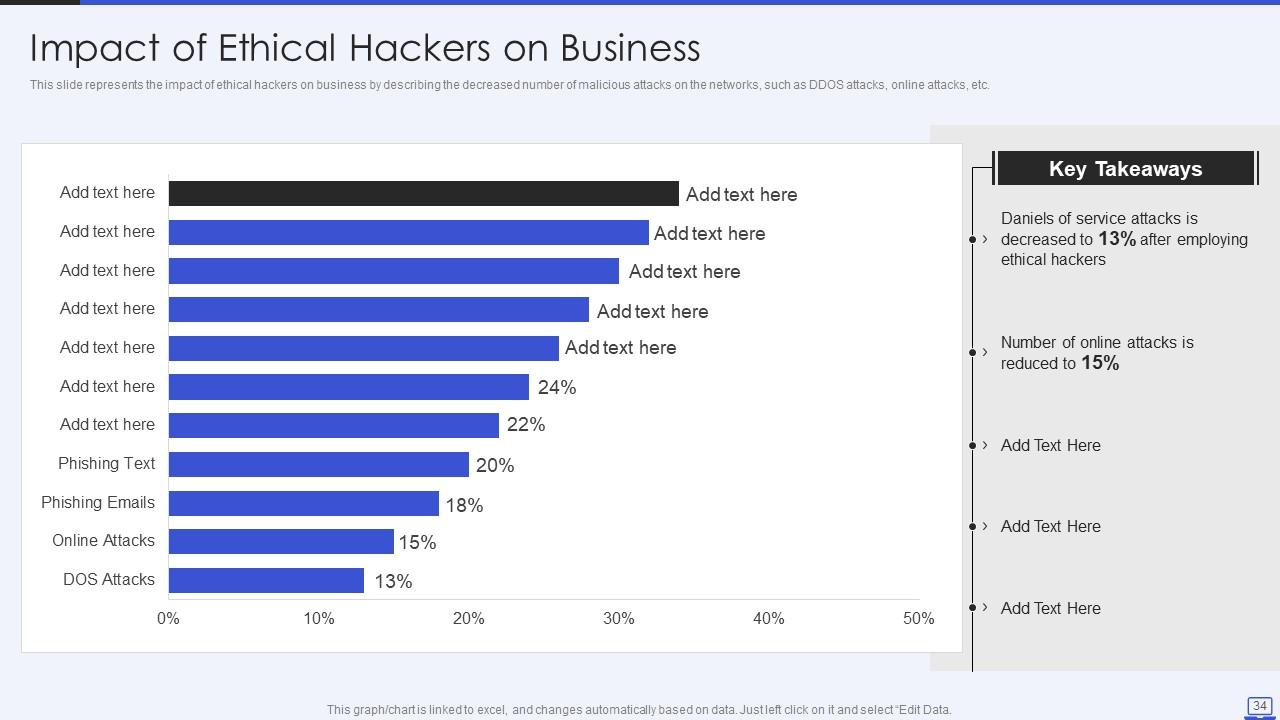

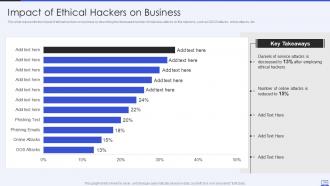

Folie 34 : Diese Folie zeigt die Auswirkungen ethischer Hacker auf Unternehmen, indem sie die verringerte Anzahl böswilliger Angriffe beschreibt.

Folie 35 : Diese Folie zeigt die Vorteile ethischer Hacker für das Unternehmen, einschließlich der Wiedergewinnung des Vertrauens von Kunden und Auftraggebern.

Folie 36 : Diese Folie beschreibt die Reputation des Unternehmens, indem es das Vertrauen der Kunden zurückgewinnt.

Folie 37 : Diese Folie zeigt Titel für Themen, die als nächstes in der Vorlage behandelt werden sollen.

Folie 38 : Diese Folie zeigt den 30-60-90-Tage-Plan für die Implementierung neuer Strategien.

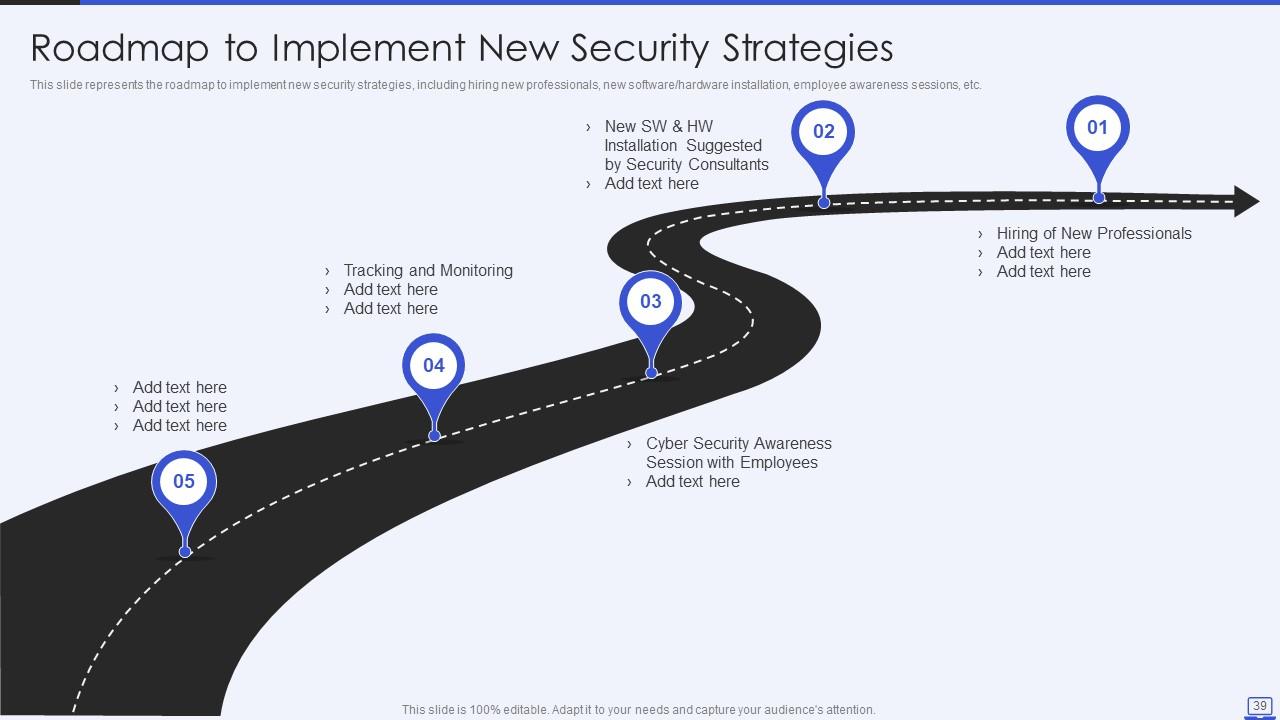

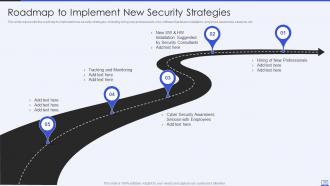

Folie 39 : Diese Folie zeigt die Roadmap zur Implementierung neuer Sicherheitsstrategien.

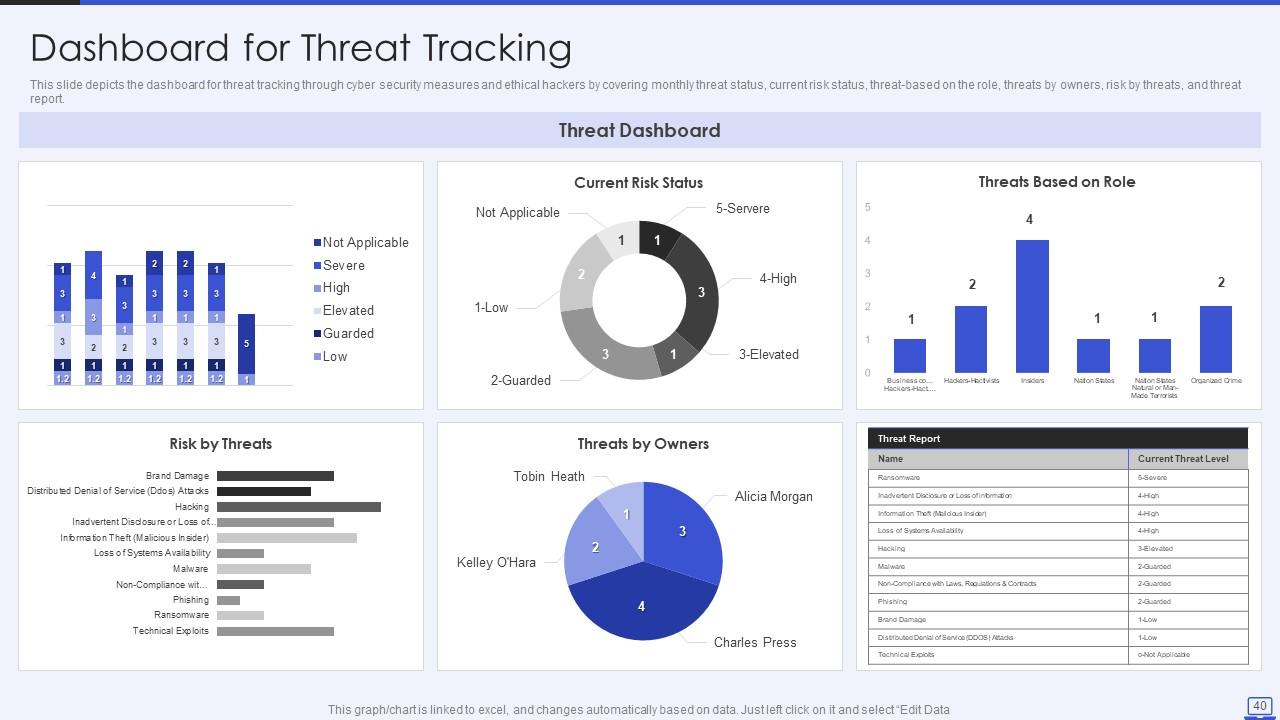

Folie 40 : Diese Folie zeigt das Dashboard für die Verfolgung von Bedrohungen durch Cyber-Sicherheitsmaßnahmen.

Folie 41 : Diese Folie zeigt Symbole für Security Hacker.

Folie 42 : Diese Folie trägt den Titel „Zusätzliche Folien“, um voranzukommen.

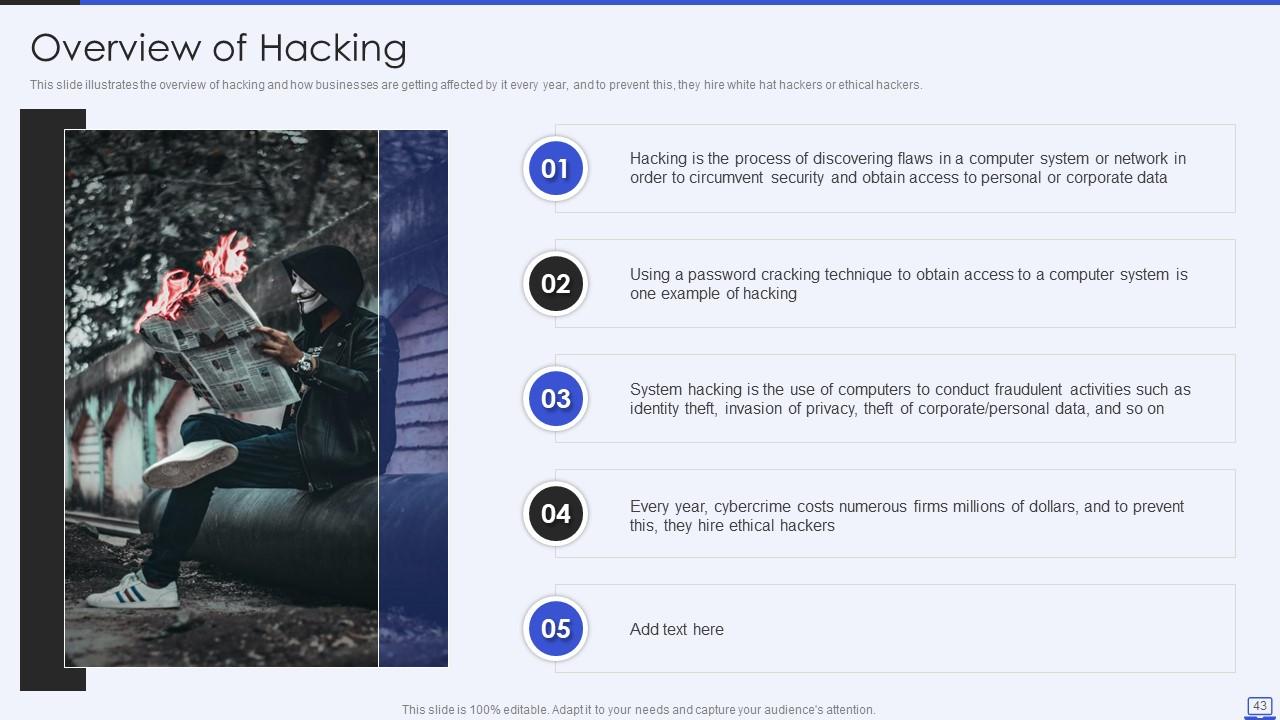

Folie 43 : Diese Folie zeigt einen Überblick über Hacking und wie Unternehmen jedes Jahr davon betroffen sind.

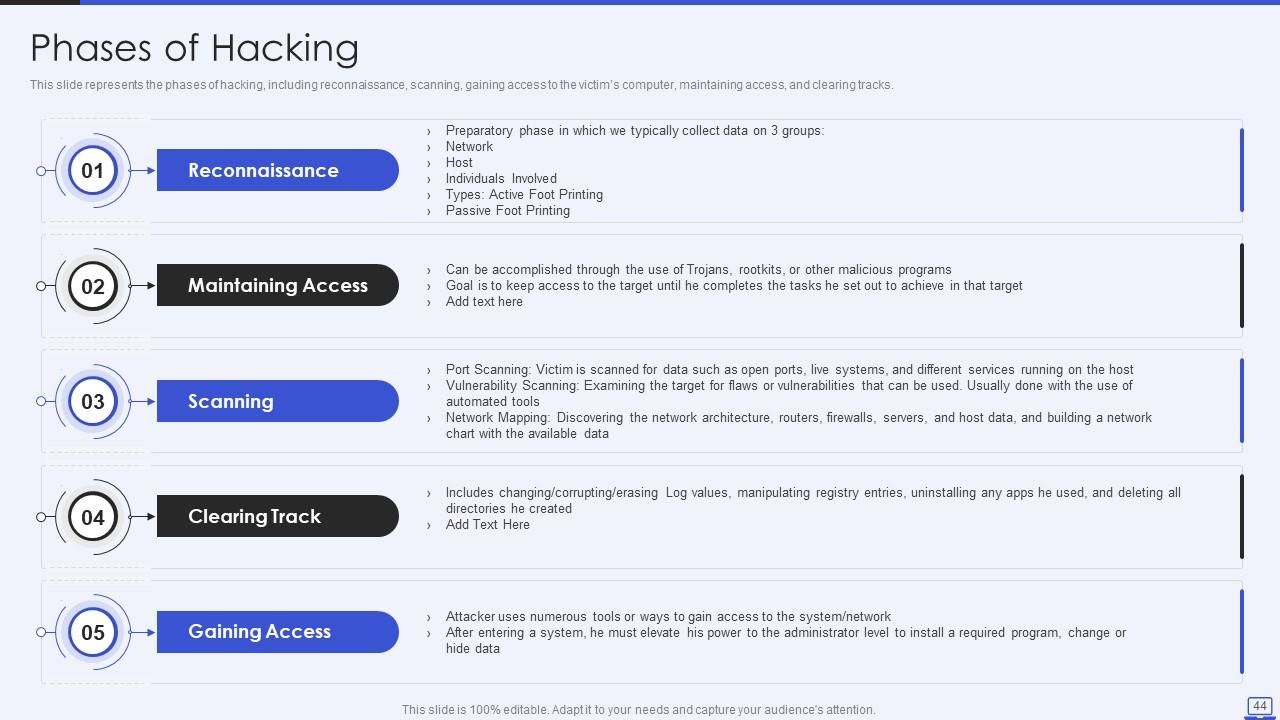

Folie 44 : Diese Folie stellt die Phasen des Hackens dar, einschließlich Aufklärung, Scannen, Zugang verschaffen usw.

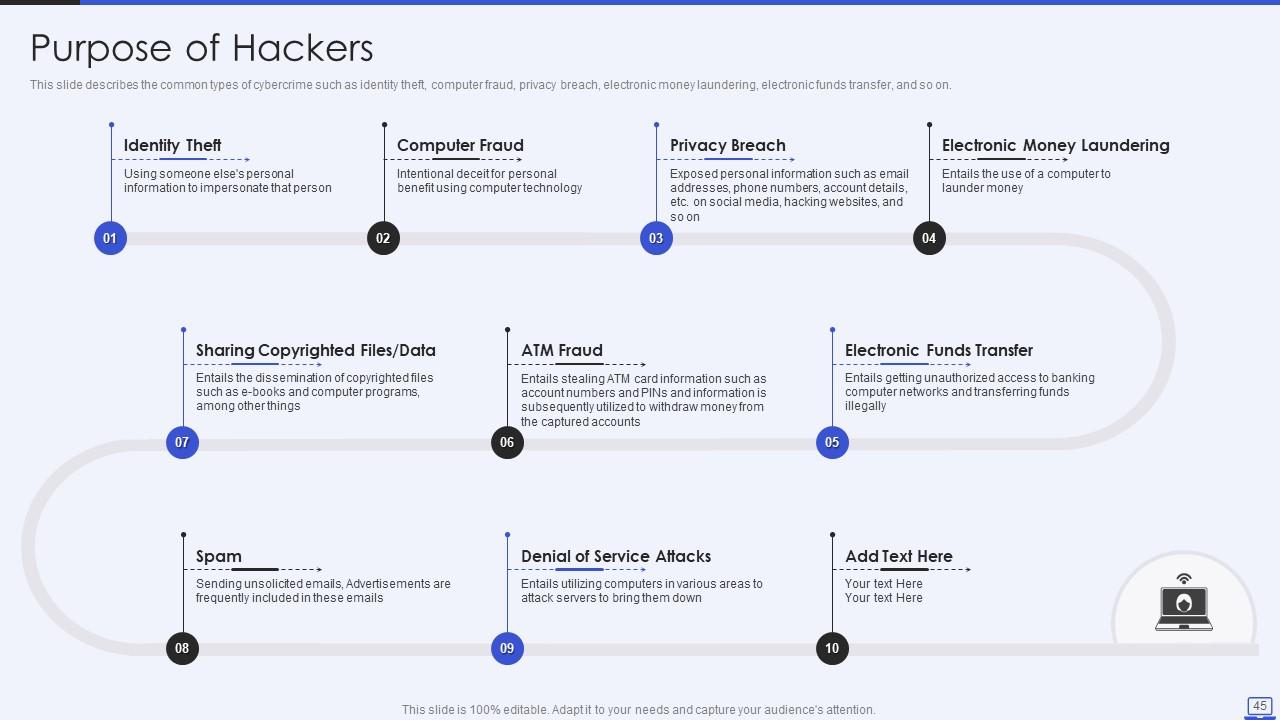

Folie 45 : Diese Folie beschreibt die gängigen Arten von Cyberkriminalität wie Identitätsdiebstahl, Computerbetrug usw.

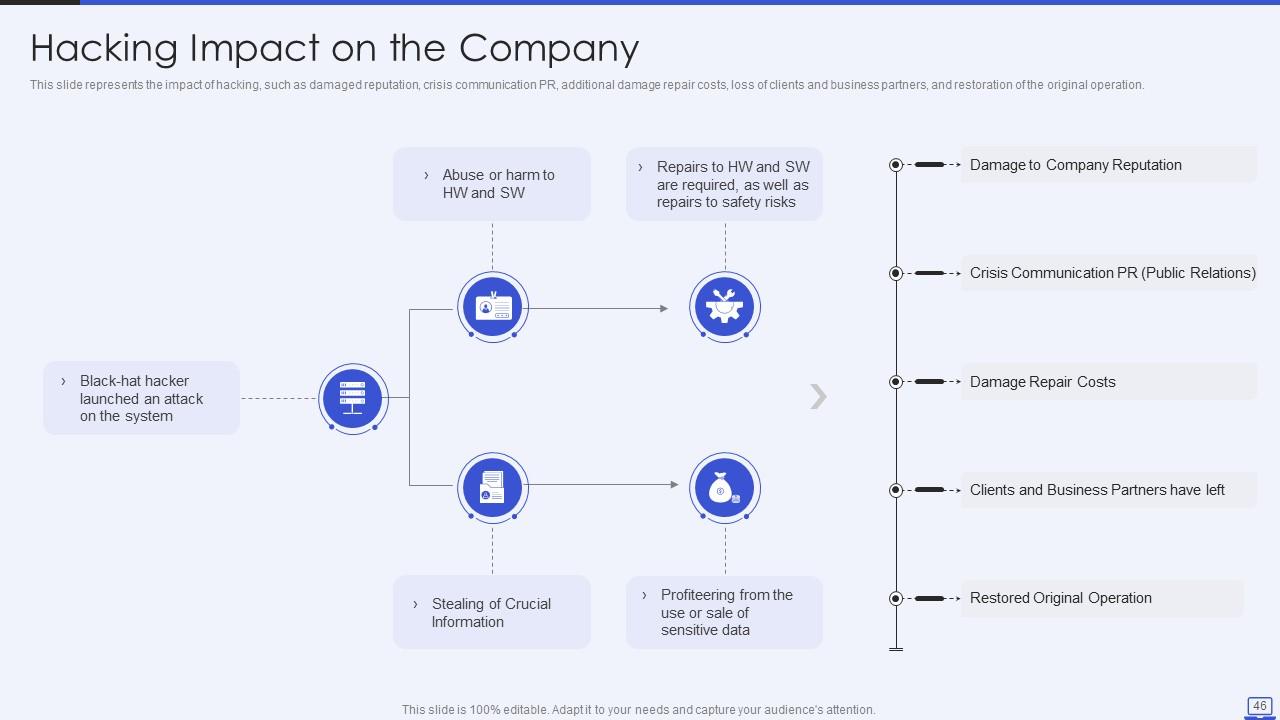

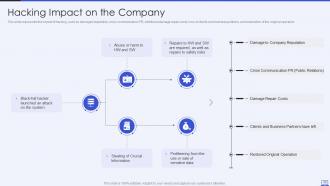

Folie 46 : Diese Folie zeigt die Auswirkungen von Hacking, wie z. B. Rufschädigung, Krisenkommunikation, PR usw.

Folie 47 : Diese Folie zeigt ethisches Hacken und wie ethische Hacker ein Gewinn für ein Unternehmen sein können.

Folie 48 : Diese Folie stellt den Zweck des ethischen Hackens vor, einschließlich der Werkzeuge und Taktiken.

Folie 49 : Diese Folie zeigt die Legalität des ethischen Hackens, wie ethische Hacker mit offizieller Erlaubnis arbeiten.

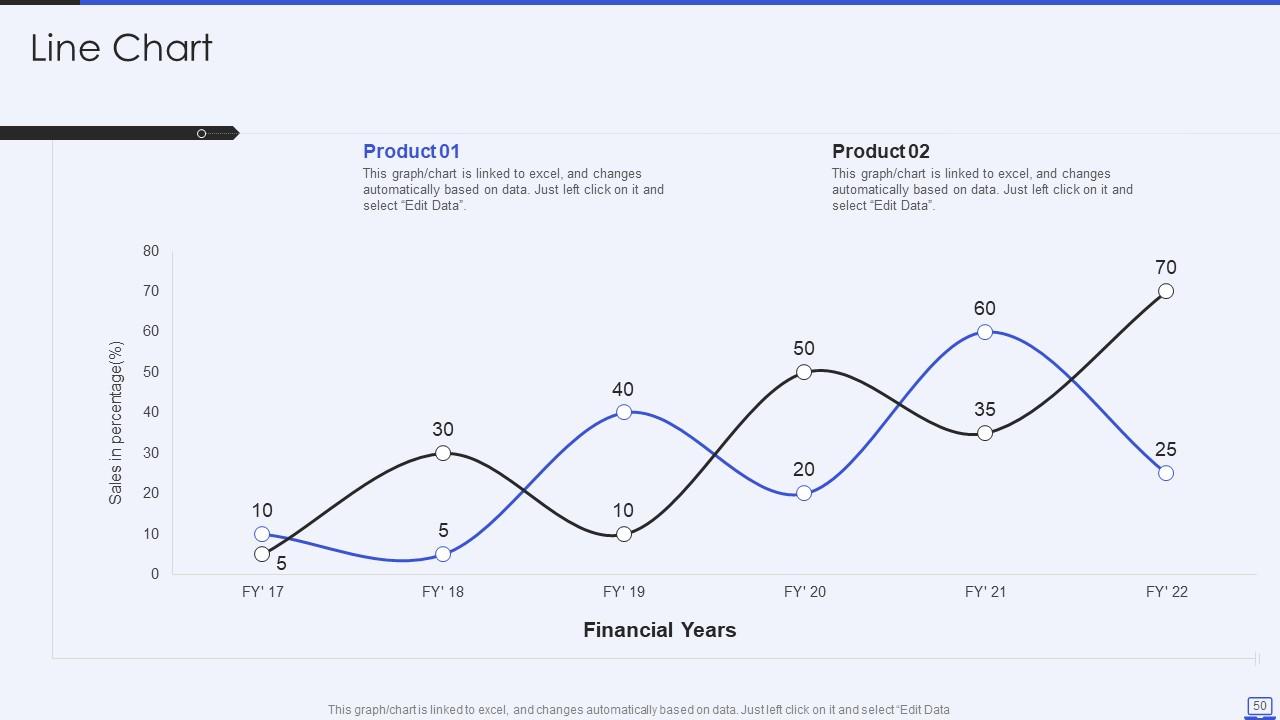

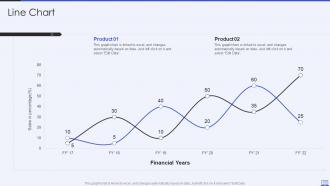

Folie 50 : Diese Folie beschreibt das Liniendiagramm mit zwei Produktvergleichen.

Folie 51 : Dies ist unsere Missionsfolie mit zugehörigen Bildern und Texten.

Folie 52 : Diese Folie zeigt Haftnotizen. Posten Sie hier Ihre wichtigen Notizen.

Folie 53 : Diese Folie enthält ein Puzzle mit zugehörigen Symbolen und Text.

Folie 54 : Dies ist eine Vergleichsfolie zum Vergleich zwischen Waren, Unternehmen usw.

Folie 55 : Dies ist eine Folie zur Ideengenerierung, um eine neue Idee darzulegen oder Informationen, Spezifikationen usw. hervorzuheben.

Folie 56 : Diese Folie zeigt ein Venn-Diagramm mit Textfeldern.

Folie 57 : Dies ist eine Timeline-Folie. Zeigen Sie hier Daten zu Zeitintervallen an.

Folie 58 : Dies ist eine Dankeschön-Folie mit Adresse, Kontaktnummern und E-Mail-Adresse.

Security Hacker Powerpoint-Präsentationsfolien mit allen 63 Folien:

Verwenden Sie unsere Powerpoint-Präsentationsfolien zu Sicherheitshackern, um effektiv Ihre wertvolle Zeit zu sparen. Sie sind gebrauchsfertig und passen in jede Präsentationsstruktur.

FAQs

A DDoS attack is a cyberattack in which a website or online service is flooded with traffic from multiple sources, making it inaccessible to legitimate users. It can cause significant downtime, lost revenue, and damage to a business's reputation.

Some common types of cyberattacks include phishing scams, malware infections, ransomware attacks, and social engineering tactics. Each of these tactics uses different methods to gain access to a target system or data.

Ethical hacking involves using the same techniques as malicious hackers to identify vulnerabilities in a company's systems and data, but with the goal of improving security. By identifying and fixing vulnerabilities before they can be exploited by malicious hackers, ethical hacking can help businesses avoid costly breaches and reputational damage.

Disaster recovery planning involves preparing for and responding to events that can disrupt business operations, such as natural disasters, cyberattacks, or system failures. By having a plan in place, businesses can minimize downtime and reduce the impact of these events on their operations and reputation.

Some techniques businesses can use to protect their websites include using strong passwords, implementing secure socket layer (SSL) encryption, regularly updating software and plugins, and using a web application firewall (WAF).

-

I can say with full confidence that all your business, academic, or professional work requirements will be sufficed with SlideTeam. Their gallery is as rich as 2Million+!!

-

This visual representation is stunning and easy to understand. I like how organized it is and informative it is.