Security Hacker Powerpoint Presentation Slides

La piratería es un esfuerzo para obtener acceso no autorizado a un sistema informático o una red privada dentro de una computadora. Aquí hay una plantilla de Security Hacker diseñada profesionalmente que proporciona una descripción general de la situación actual de la empresa al describir los ataques de piratería que enfrenta la empresa y el impacto de estos ataques en la organización. Esta presentación de PowerPoint cubre las nuevas estrategias para prevenir la piratería, incluida la piratería ética, la conciencia de seguridad cibernética entre los empleados, la copia de seguridad de datos confidenciales, el plan de recuperación ante desastres, el uso de programas de seguridad y otros. Además, este PPT Security Hacker habla sobre el presupuesto para implementar nuevas políticas de seguridad y nuevas medidas de prevención. Además, esta plantilla incluye un plan de implementación que se adapta a un plan de 30 60 90 días, una hoja de ruta y un tablero. Además, este PPT proporciona el impacto de las nuevas políticas de seguridad y las medidas de prevención en los negocios, como el impacto de los piratas informáticos éticos, los beneficios de los piratas informáticos éticos para la empresa y la recuperación de la reputación de la empresa. Por último, esta plataforma de piratería presenta la piratería y la piratería ética y su propósito y legalidad. Descarga esta plantilla 100 por ciento editable ahora.

- Google Slides is a new FREE Presentation software from Google.

- All our content is 100% compatible with Google Slides.

- Just download our designs, and upload them to Google Slides and they will work automatically.

- Amaze your audience with SlideTeam and Google Slides.

-

Want Changes to This PPT Slide? Check out our Presentation Design Services

- WideScreen Aspect ratio is becoming a very popular format. When you download this product, the downloaded ZIP will contain this product in both standard and widescreen format.

-

- Some older products that we have may only be in standard format, but they can easily be converted to widescreen.

- To do this, please open the SlideTeam product in Powerpoint, and go to

- Design ( On the top bar) -> Page Setup -> and select "On-screen Show (16:9)” in the drop down for "Slides Sized for".

- The slide or theme will change to widescreen, and all graphics will adjust automatically. You can similarly convert our content to any other desired screen aspect ratio.

Compatible With Google Slides

Get This In WideScreen

You must be logged in to download this presentation.

Características de estas diapositivas de presentación de PowerPoint:

Esta presentación completa tiene diapositivas PPT sobre una amplia gama de temas que destacan las áreas centrales de las necesidades de su negocio. Tiene plantillas diseñadas profesionalmente con imágenes relevantes y contenido basado en temas. Esta plataforma de presentación tiene un total de cincuenta y ocho diapositivas. Obtenga acceso a las plantillas personalizables. Nuestros diseñadores han creado plantillas editables para su conveniencia. Puede editar el color, el texto y el tamaño de fuente según sus necesidades. Puede agregar o eliminar el contenido si es necesario. Estás a solo un clic de distancia para tener esta presentación lista para usar. Haga clic en el botón de descarga ahora.

People who downloaded this PowerPoint presentation also viewed the following :

Contenido de esta presentación de Powerpoint

Diapositiva 1 : Esta diapositiva presenta Security Hacker. Indique el nombre de su empresa y comience.

Diapositiva 2 : Esta es una diapositiva de Agenda. Indique sus agendas aquí.

Diapositiva 3 : Esta diapositiva presenta la tabla de contenido de la presentación.

Diapositiva 4 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 5 : esta diapositiva muestra las razones y el impacto del pirateo de sitios web en las empresas.

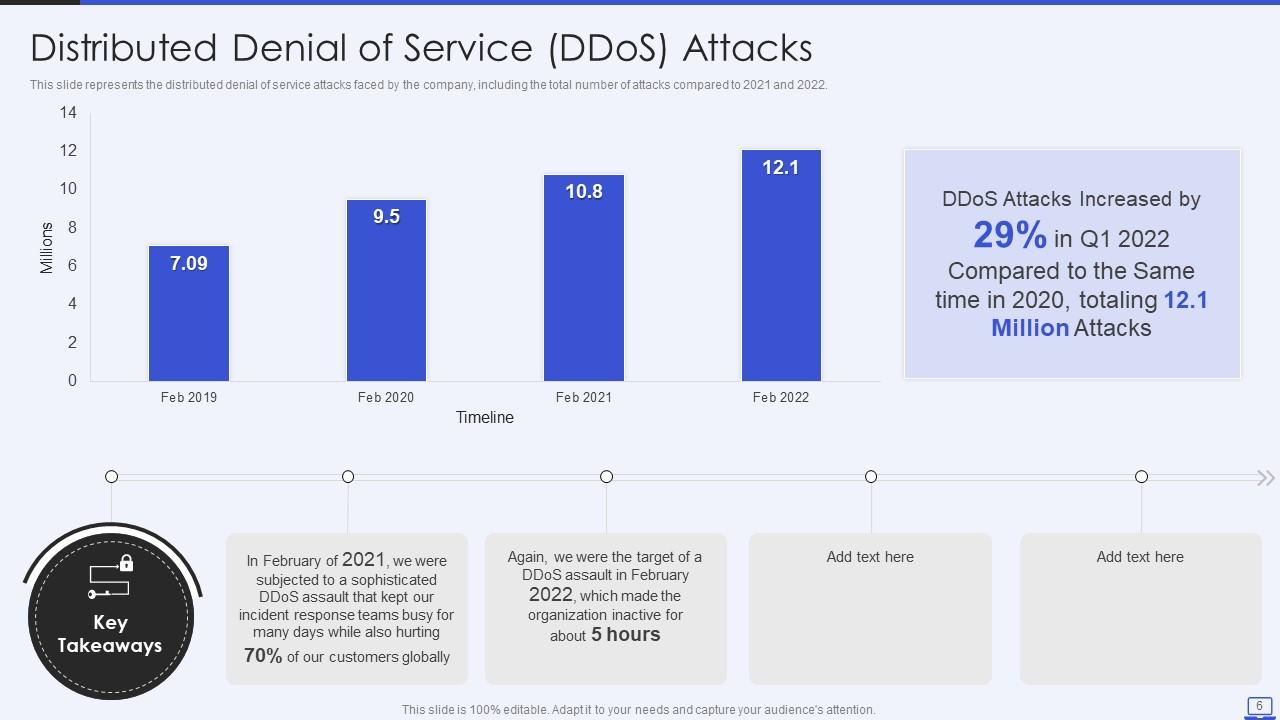

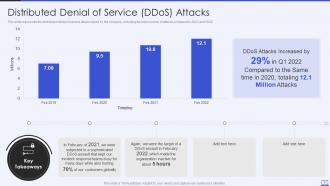

Diapositiva 6 : Esta diapositiva representa los ataques distribuidos de denegación de servicio que enfrenta la empresa.

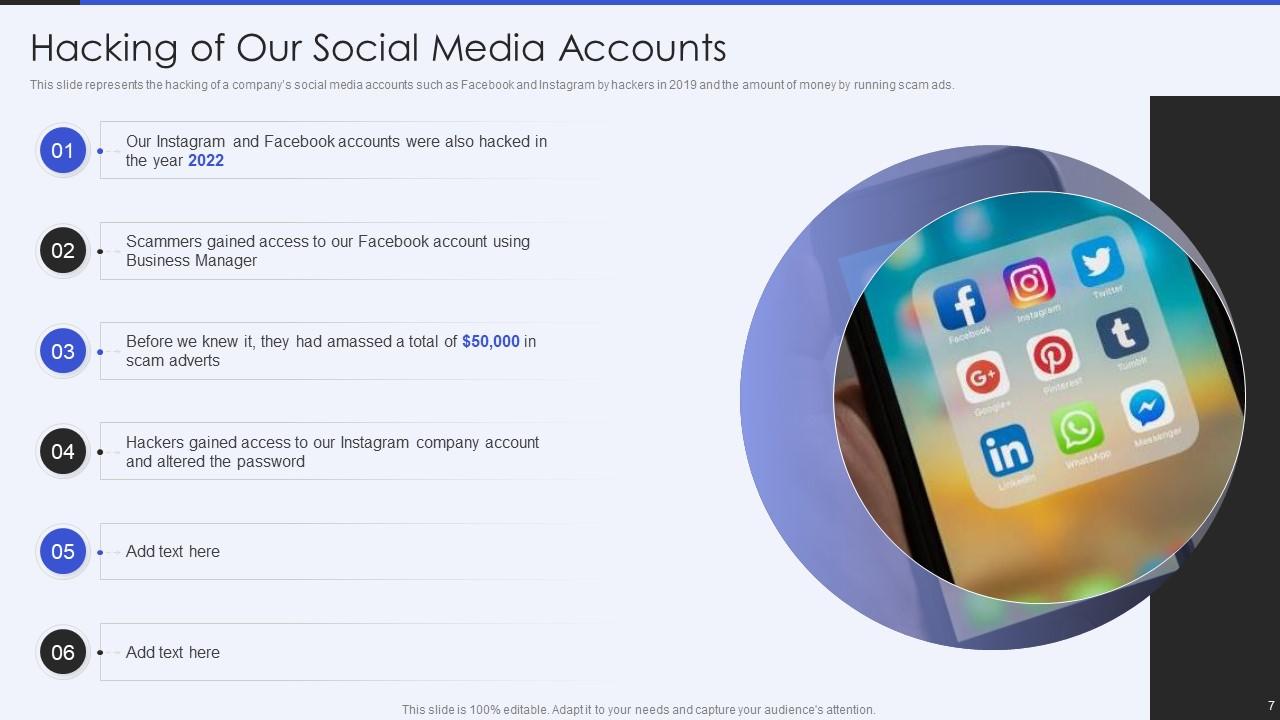

Diapositiva 7 : Esta diapositiva muestra el pirateo de nuestras cuentas de redes sociales.

Diapositiva 8 : esta diapositiva presenta la piratería del dominio de correo electrónico de la empresa por parte de piratas informáticos mediante el envío de correo electrónico no deseado.

Diapositiva 9 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

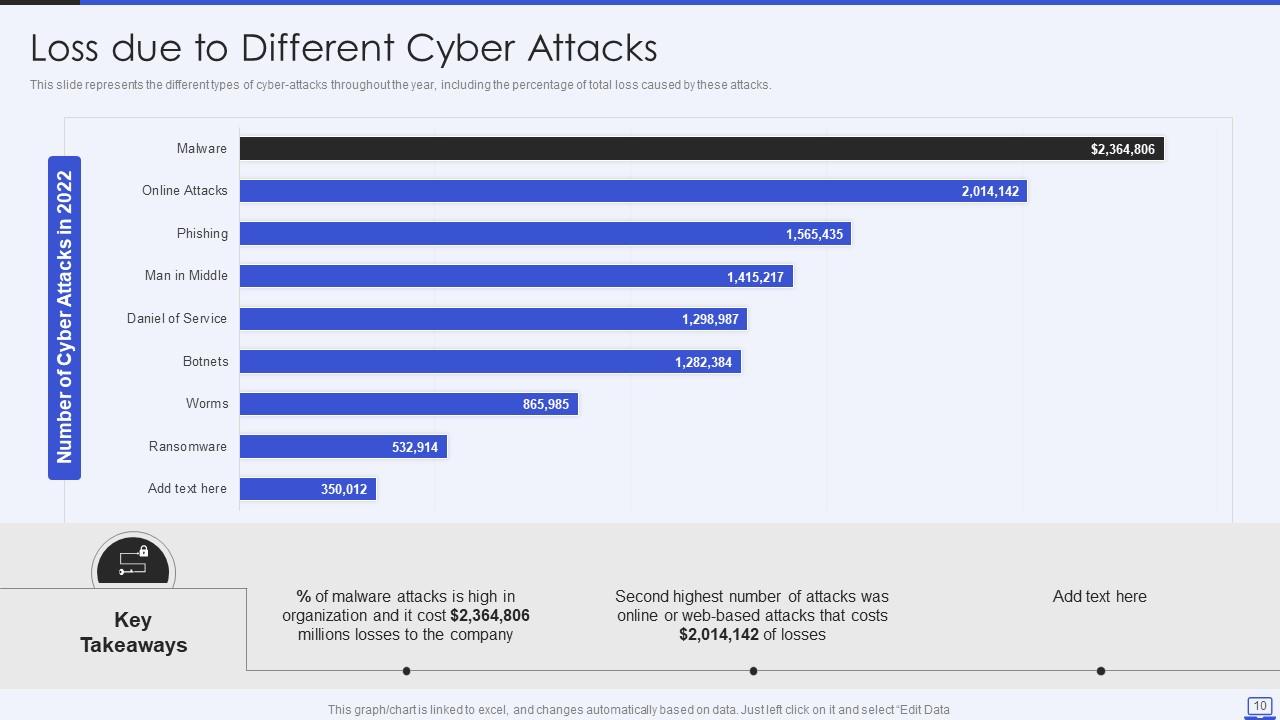

Diapositiva 10 : Esta diapositiva representa los diferentes tipos de ciberataques a lo largo del año.

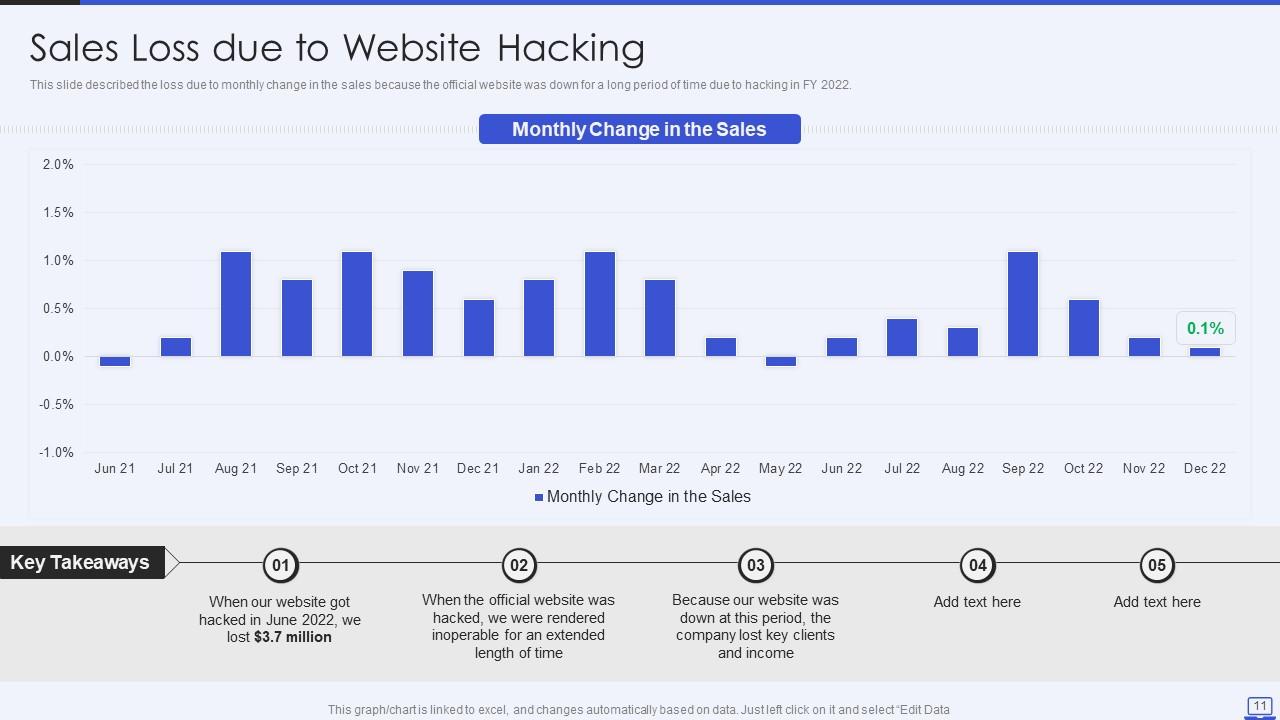

Diapositiva 11 : esta diapositiva muestra la pérdida de ventas debido a la piratería del sitio web.

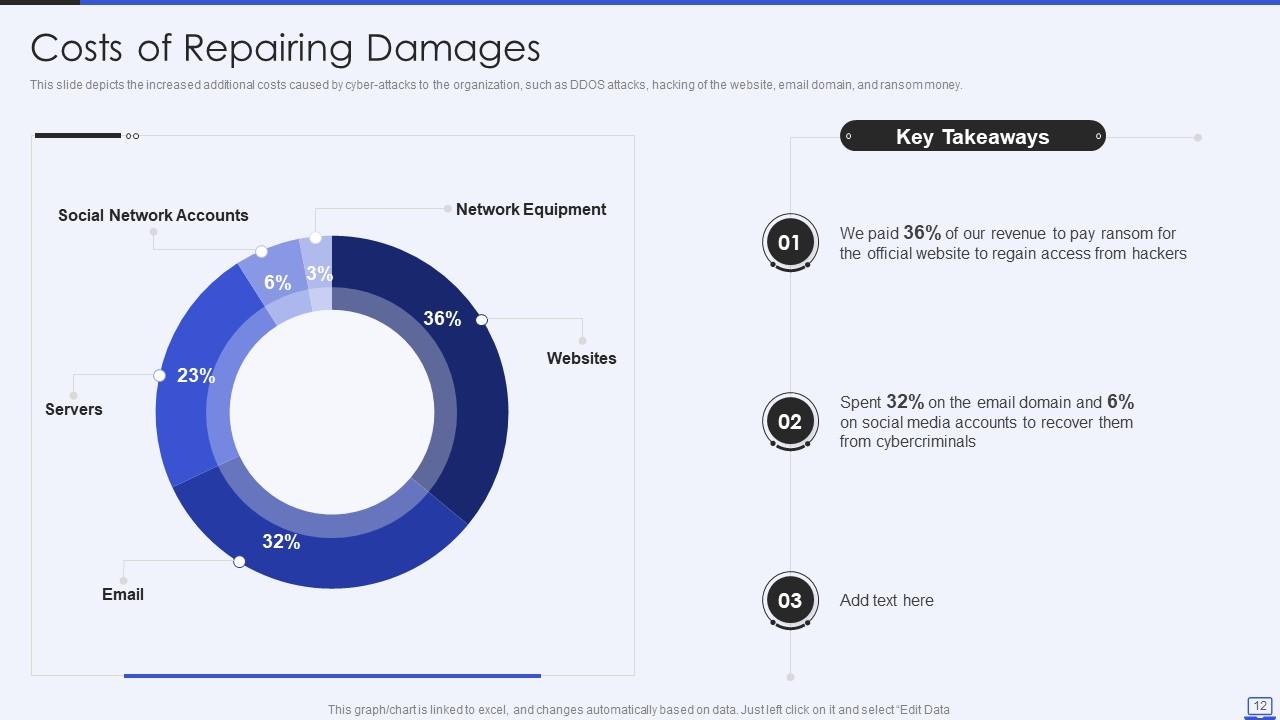

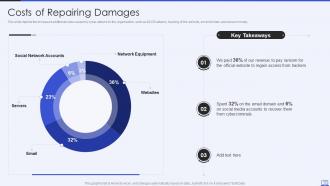

Diapositiva 12 : Esta diapositiva muestra el aumento de los costos adicionales causados por los ataques cibernéticos.

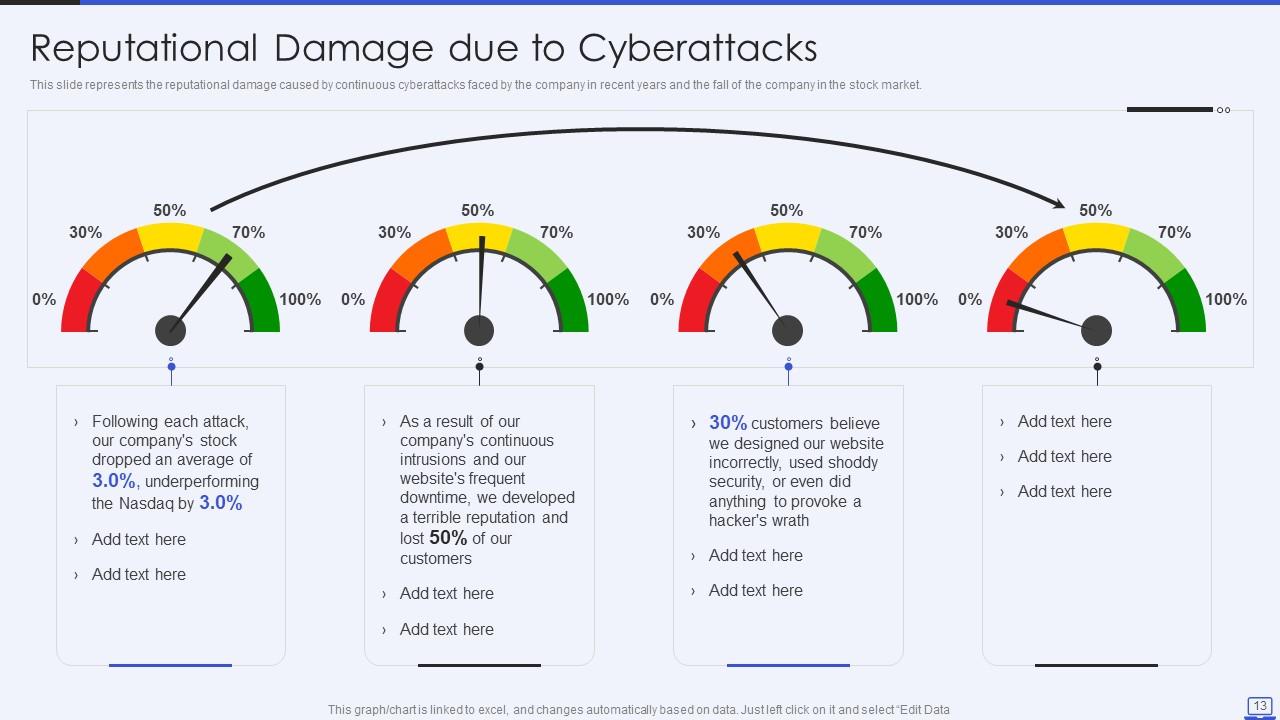

Diapositiva 13 : esta diapositiva representa el daño a la reputación debido a los ataques cibernéticos.

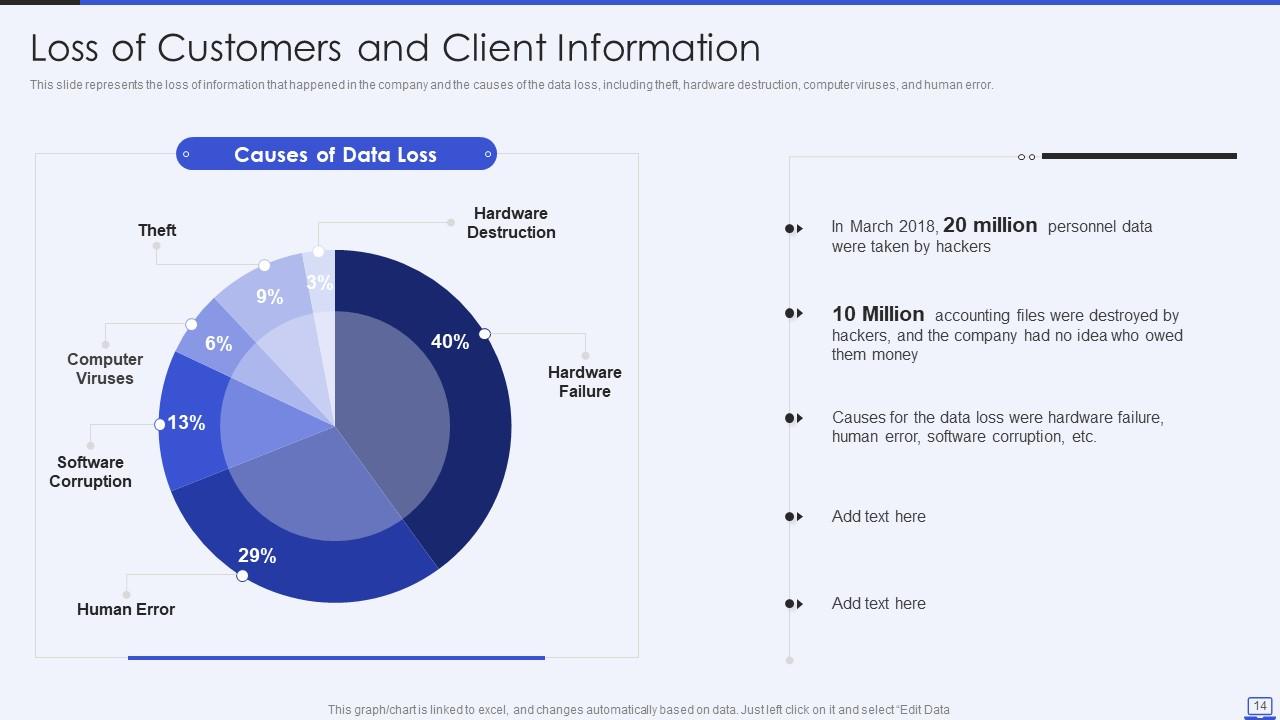

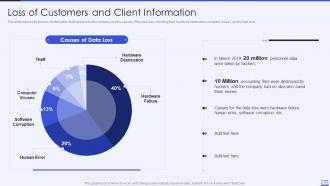

Diapositiva 14 : esta diapositiva muestra la pérdida de clientes y la información del cliente.

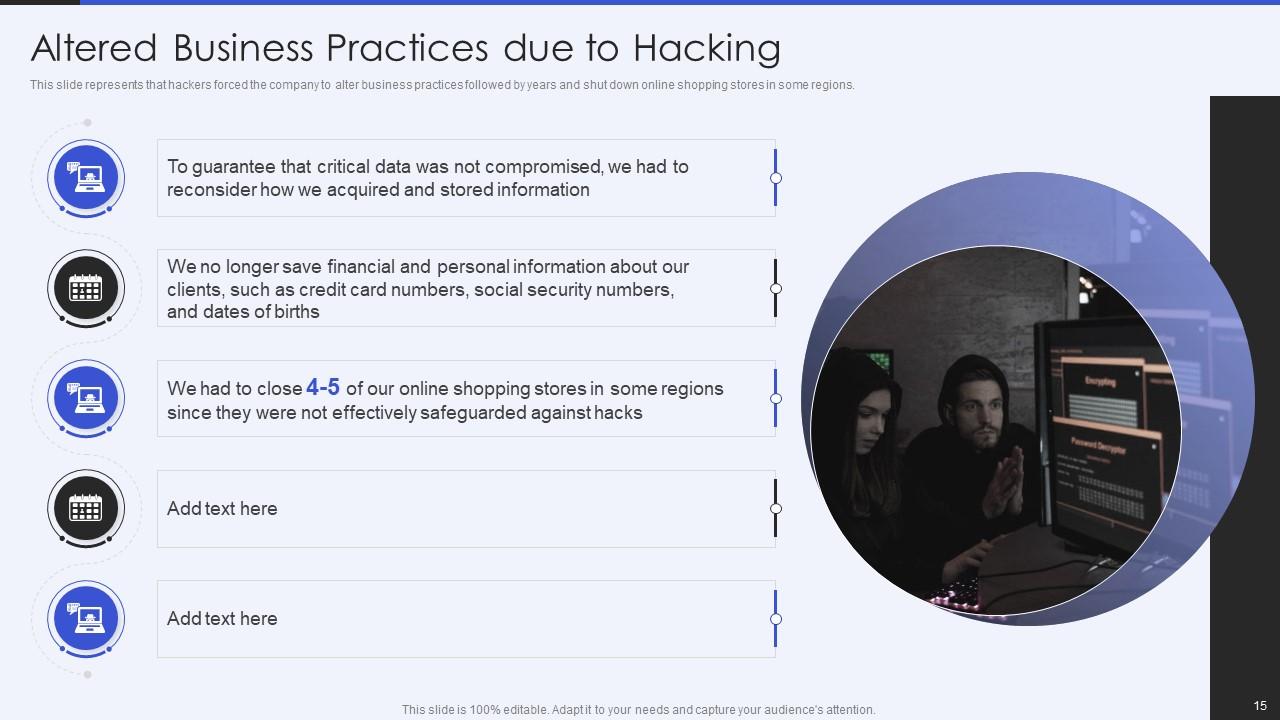

Diapositiva 15 : Esta diapositiva representa que los piratas informáticos obligaron a la empresa a modificar las prácticas comerciales.

Diapositiva 16 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 17 : Esta diapositiva muestra Ethical Hacker y Por qué necesitamos Ethical Hacker.

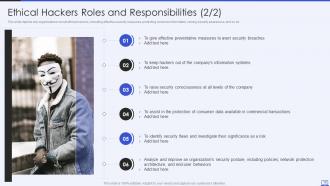

Diapositiva 18 : esta diapositiva representa las funciones y responsabilidades de los hackers éticos.

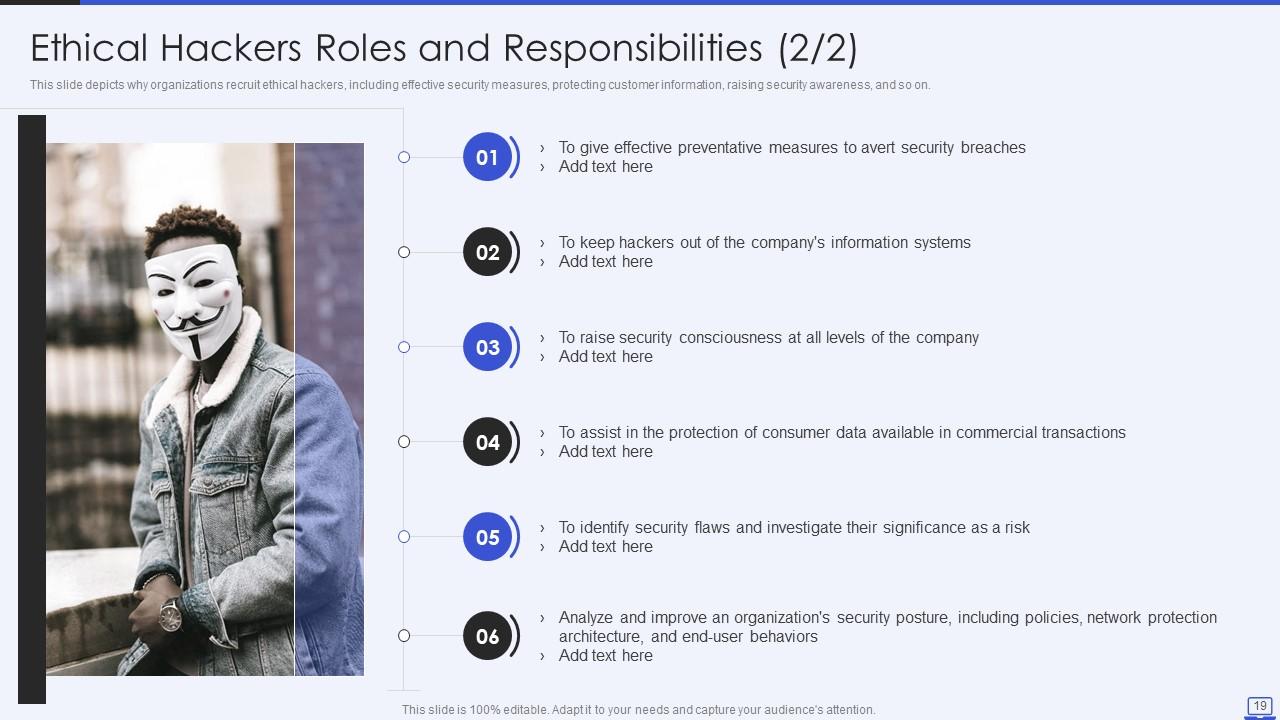

Diapositiva 19 : Esta diapositiva muestra por qué las organizaciones reclutan hackers éticos, incluidas las medidas de seguridad efectivas.

Diapositiva 20 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

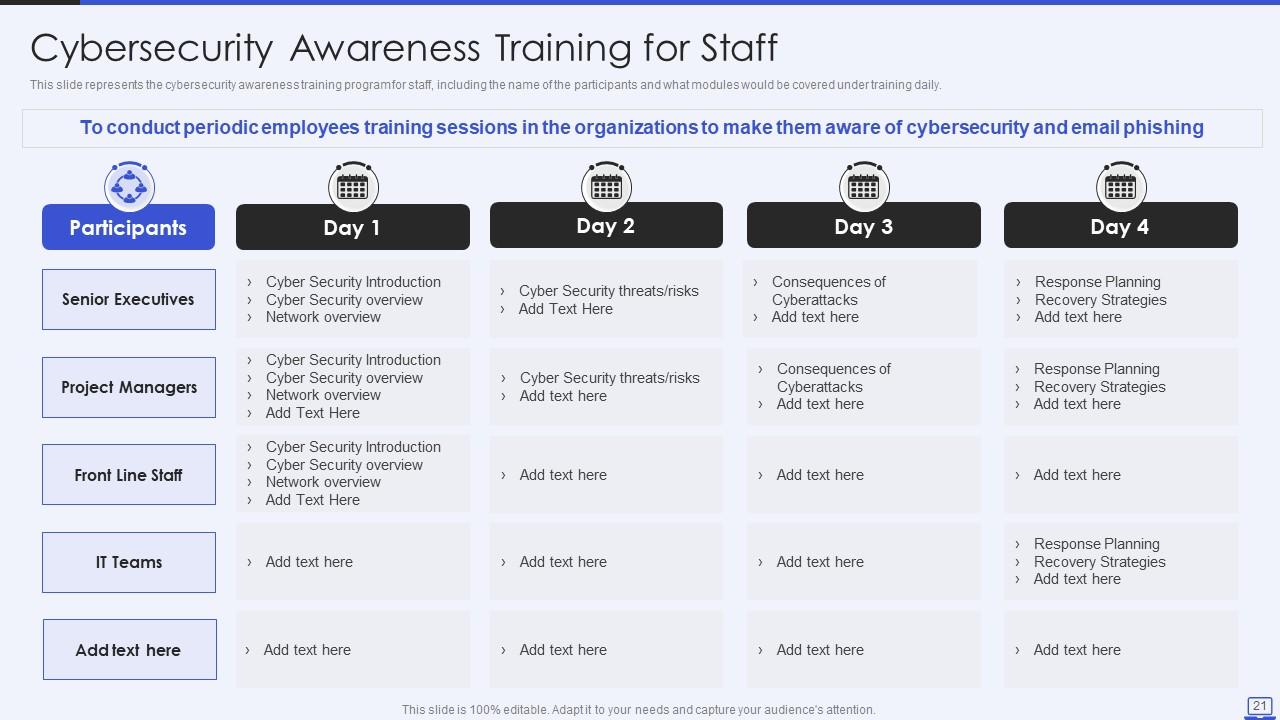

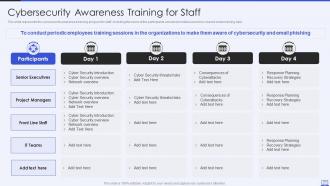

Diapositiva 21 : Esta diapositiva representa el programa de capacitación de concientización sobre seguridad cibernética para el personal.

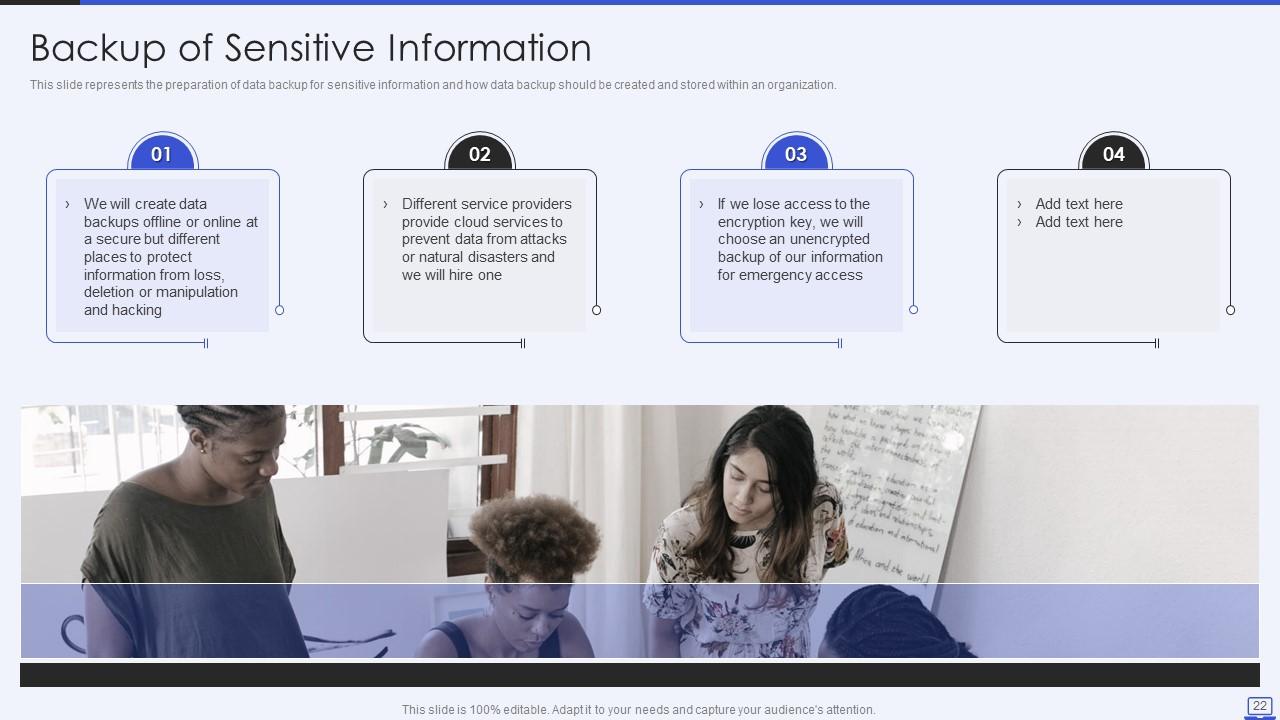

Diapositiva 22 : Esta diapositiva muestra la preparación de la copia de seguridad de datos para información confidencial.

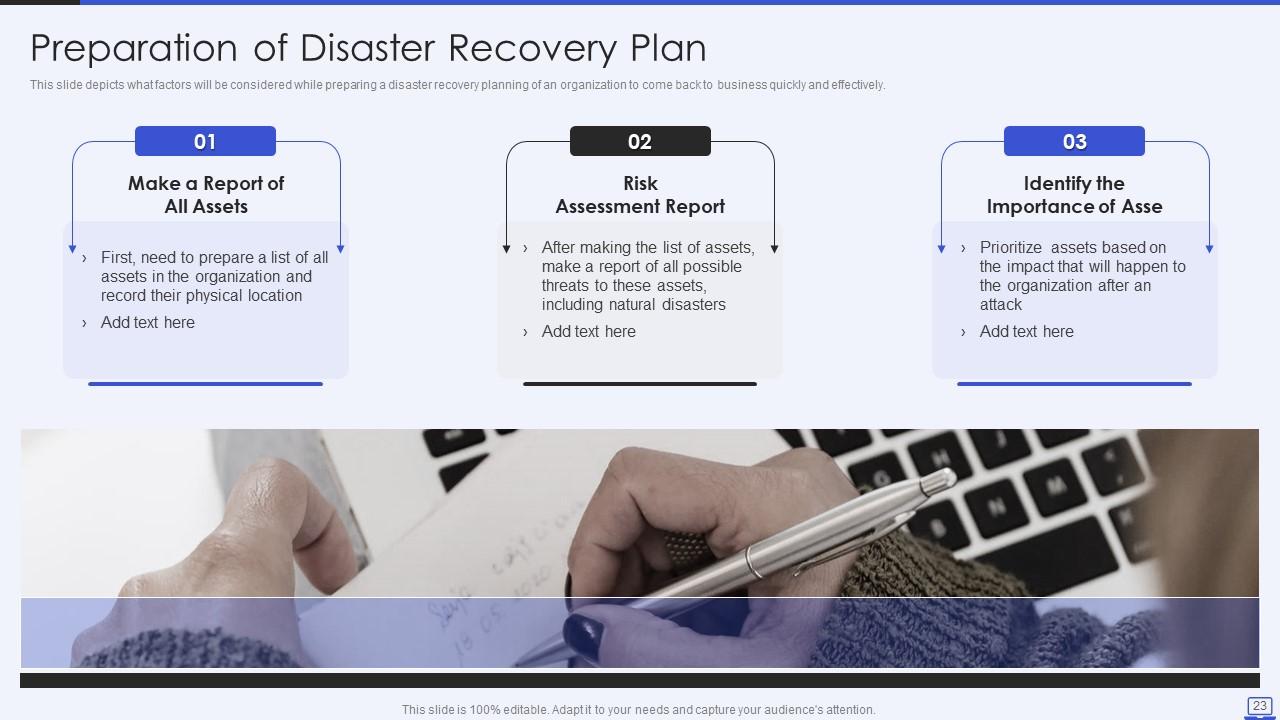

Diapositiva 23 : Esta diapositiva muestra qué factores se considerarán al preparar una planificación de recuperación ante desastres.

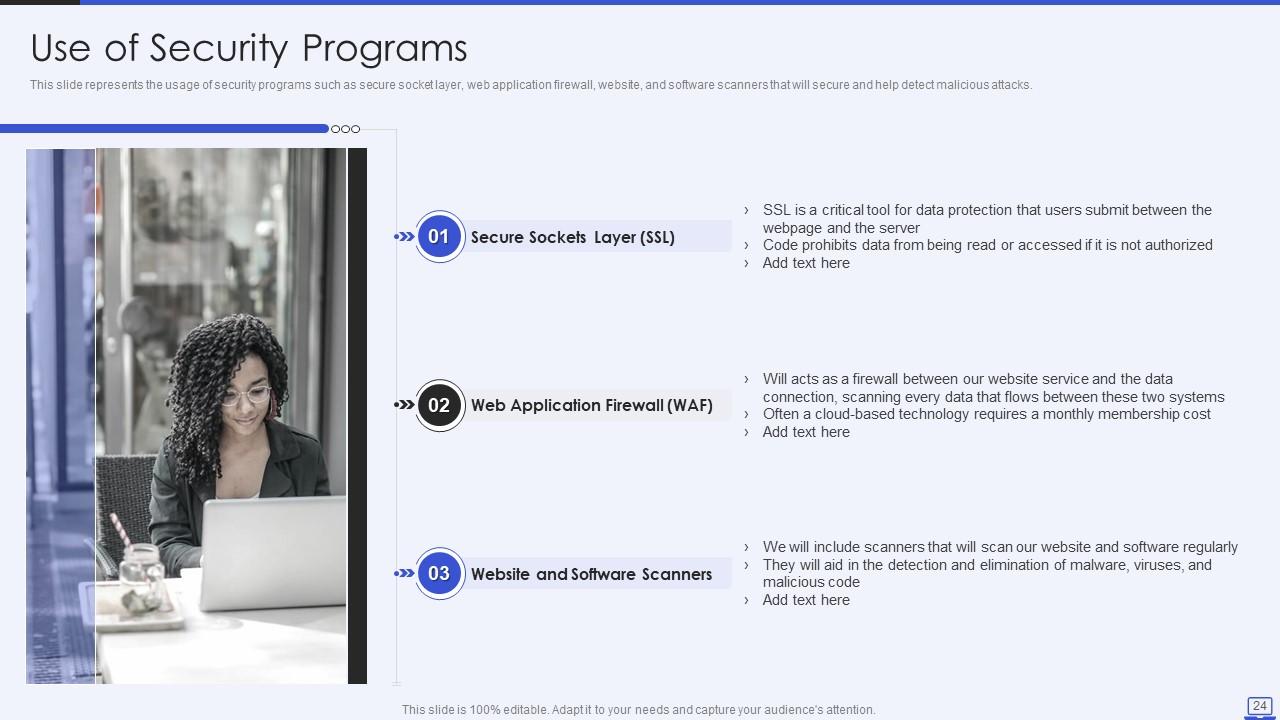

Diapositiva 24 : esta diapositiva representa el uso de programas de seguridad como capa de conexión segura, firewall de aplicaciones web, etc.

Diapositiva 25 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

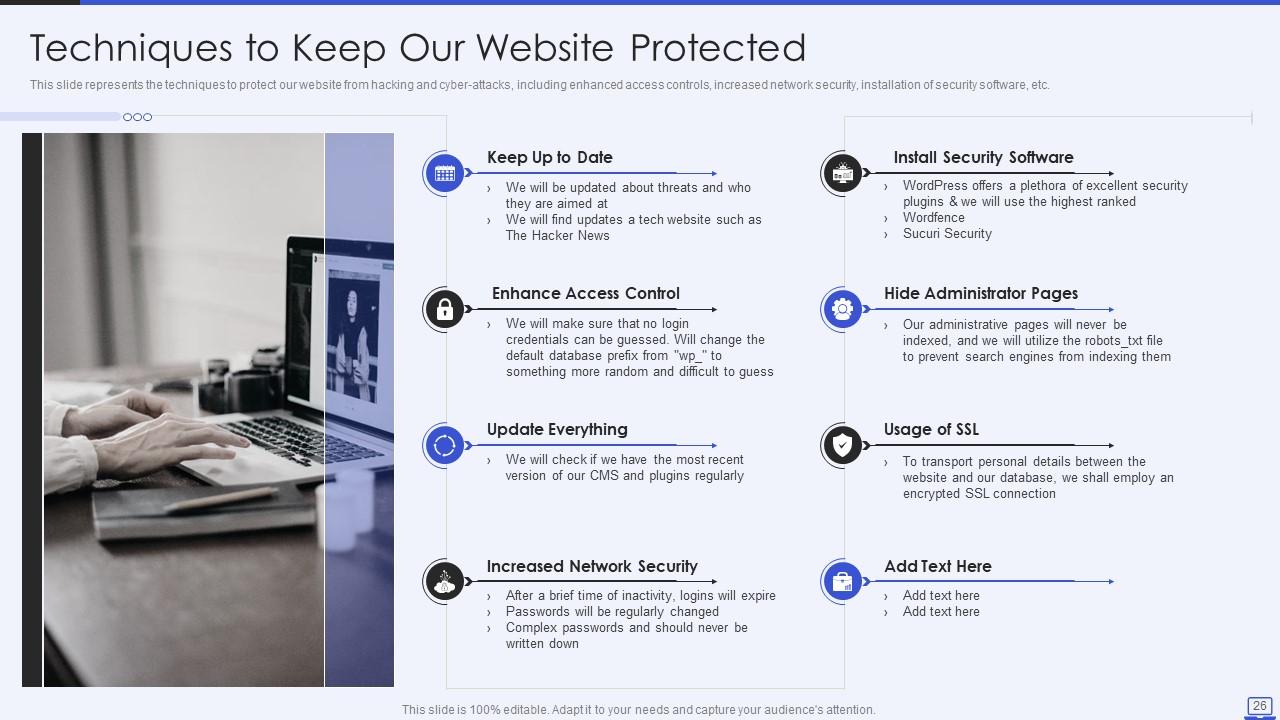

Diapositiva 26 : esta diapositiva muestra técnicas para mantener nuestro sitio web protegido.

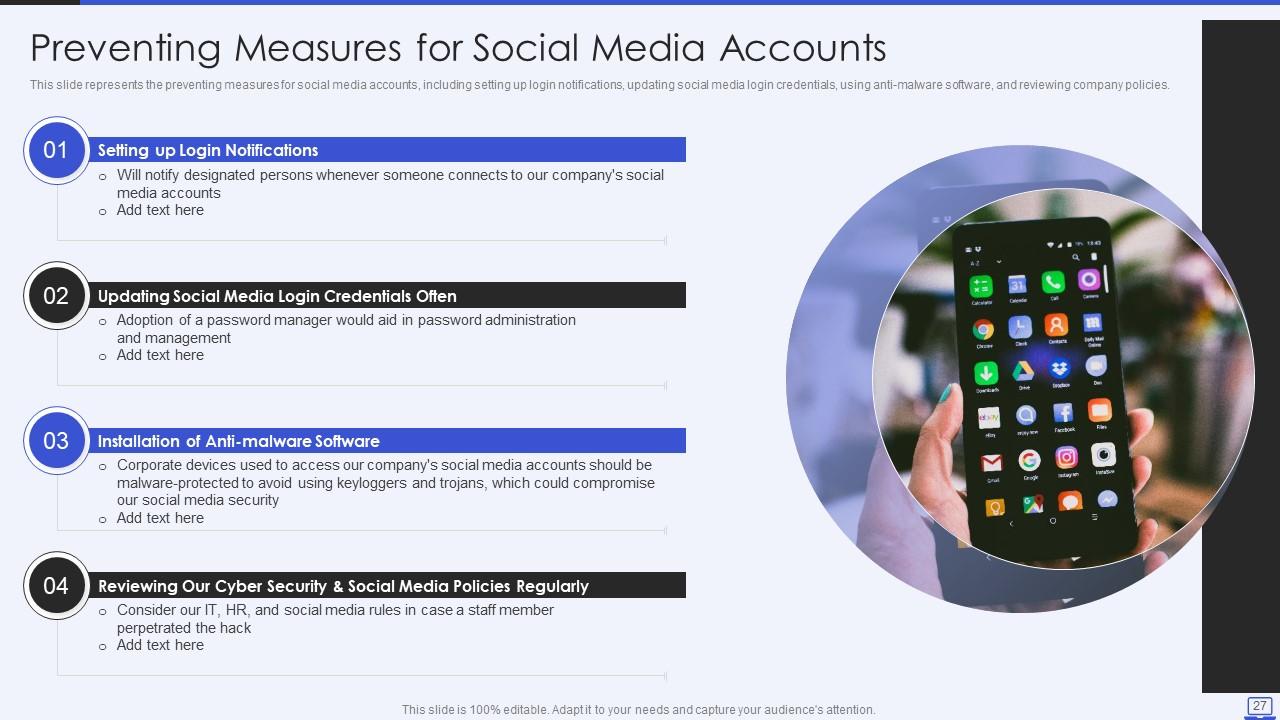

Diapositiva 27 : esta diapositiva representa las medidas preventivas para las cuentas de redes sociales.

Diapositiva 28 : esta diapositiva muestra las pautas de prevención de correo electrónico para los empleados, incluidos los filtros de spam.

Diapositiva 29 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 30 : Esta diapositiva representa el cronograma de entrevistas para nuevos empleados, incluidos los hackers éticos.

Diapositiva 31 : Esta diapositiva muestra el presupuesto para los profesionales recién contratados, incluidos los nuevos profesionales.

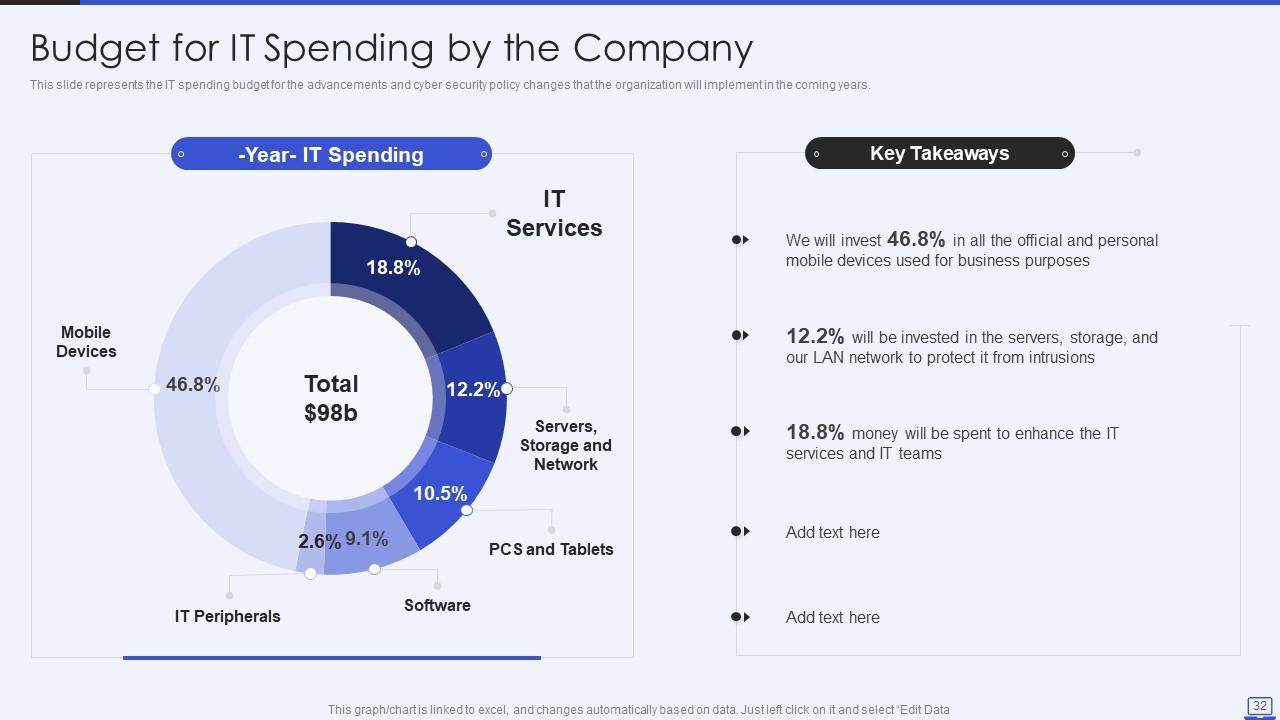

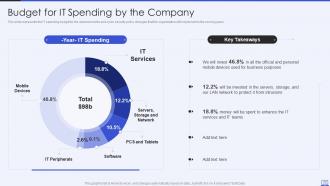

Diapositiva 32 : Esta diapositiva muestra el presupuesto de gastos de TI de la empresa.

Diapositiva 33 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

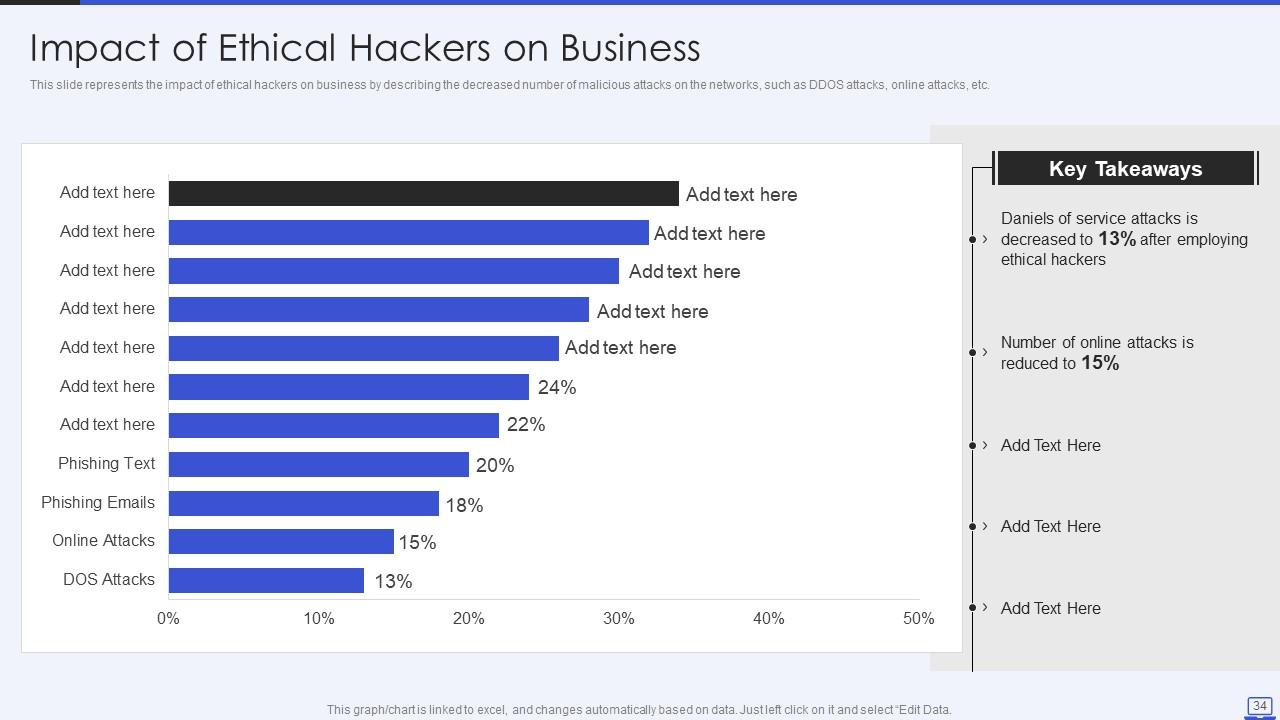

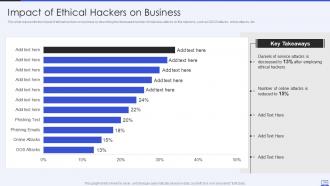

Diapositiva 34 : Esta diapositiva presenta el impacto de los piratas informáticos éticos en los negocios al describir la disminución del número de ataques maliciosos.

Diapositiva 35 : esta diapositiva muestra los beneficios de los piratas informáticos éticos para el negocio, incluida la recuperación de la confianza de los clientes.

Diapositiva 36 : Esta diapositiva describe la recuperación de la reputación de la empresa a través de la recuperación de la confianza de los clientes.

Diapositiva 37 : esta diapositiva muestra el título de los temas que se cubrirán a continuación en la plantilla.

Diapositiva 38 : Esta diapositiva presenta un plan de 30-60-90 días para la implementación de nuevas estrategias.

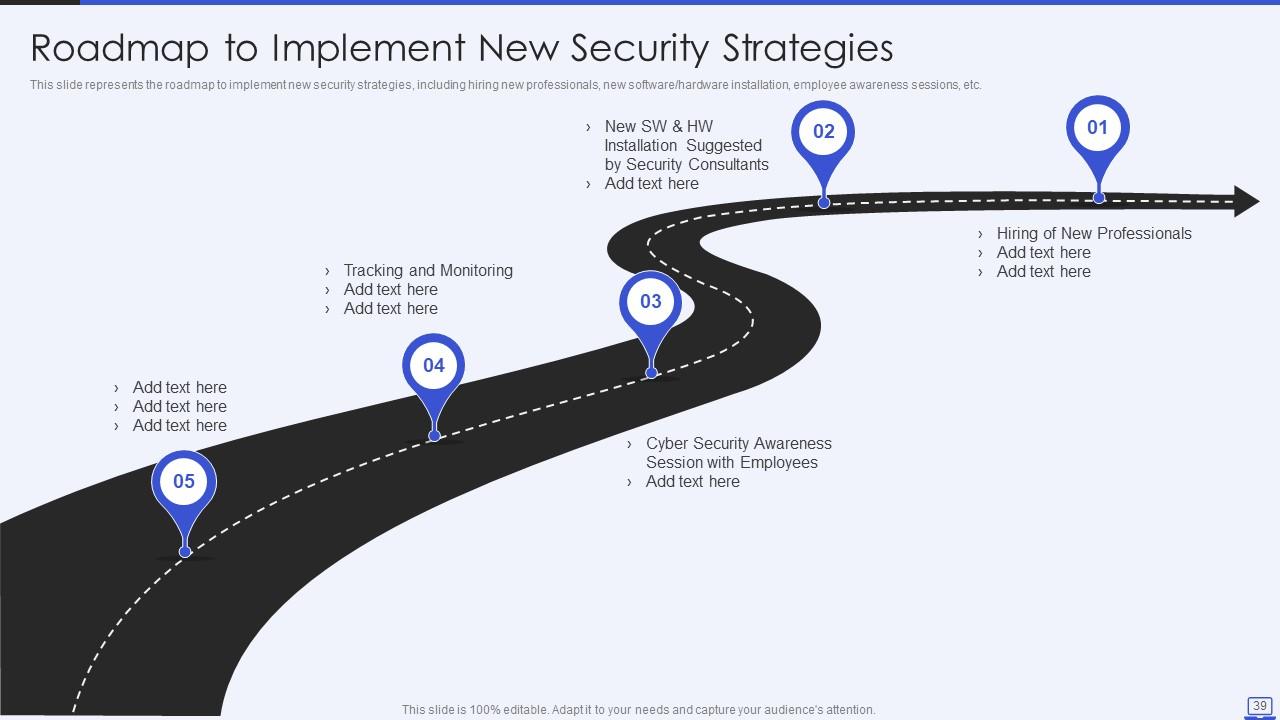

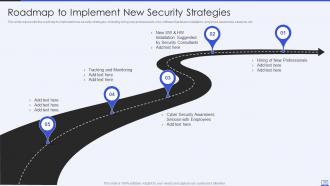

Diapositiva 39 : esta diapositiva muestra la hoja de ruta para implementar nuevas estrategias de seguridad.

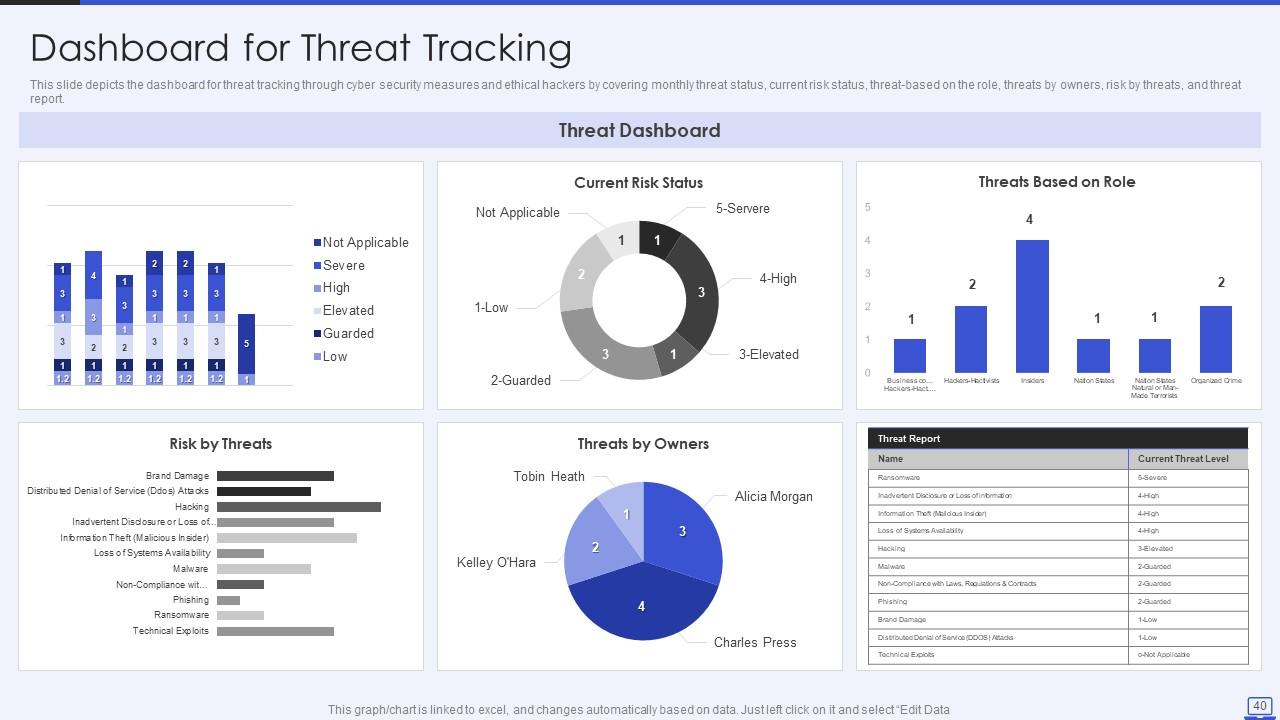

Diapositiva 40 : esta diapositiva muestra el tablero para el seguimiento de amenazas a través de medidas de seguridad cibernética.

Diapositiva 41 : esta diapositiva muestra iconos para Security Hacker.

Diapositiva 42 : esta diapositiva se titula Diapositivas adicionales para avanzar.

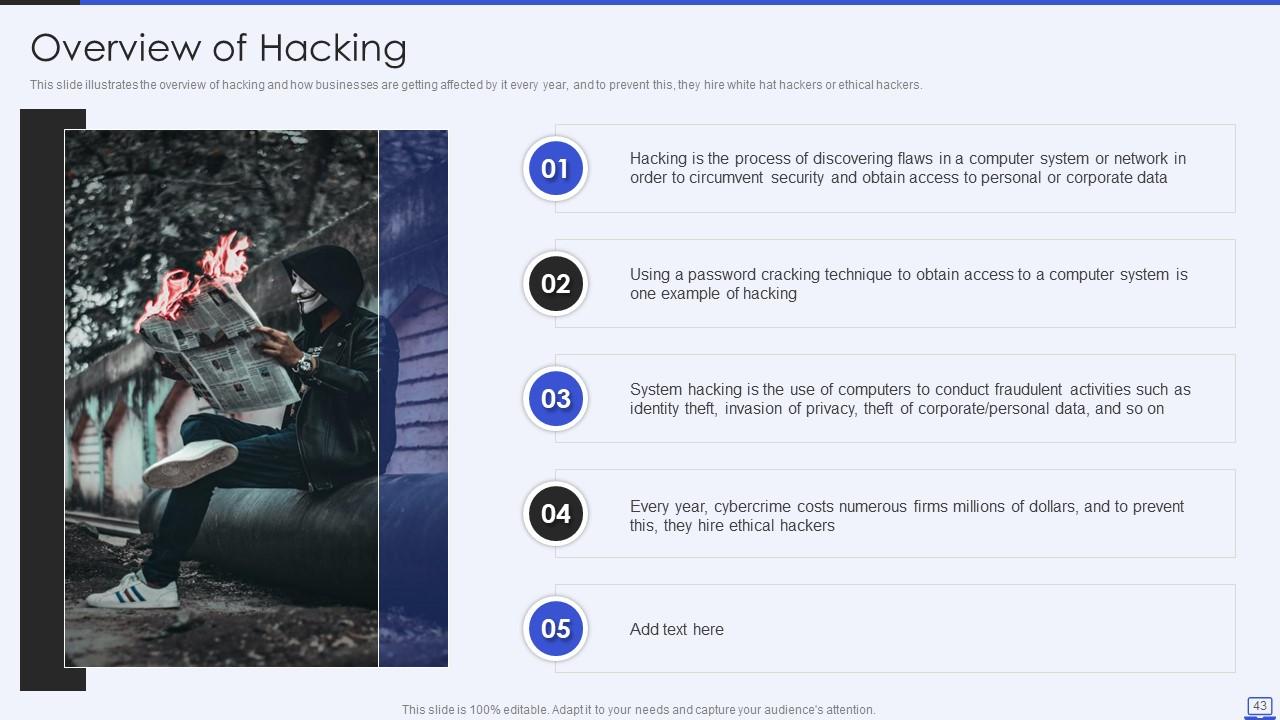

Diapositiva 43 : Esta diapositiva ilustra la descripción general de la piratería y cómo las empresas se ven afectadas por ella cada año.

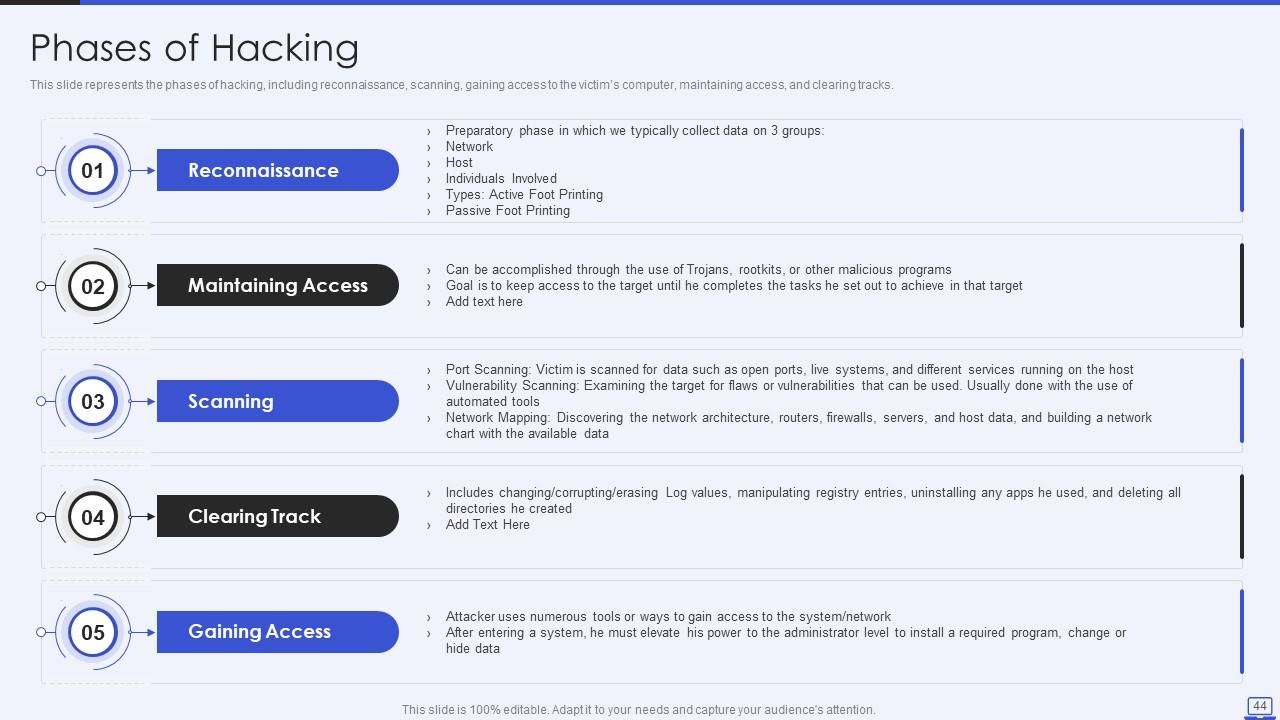

Diapositiva 44 : esta diapositiva representa las fases de la piratería, incluido el reconocimiento, el escaneo, la obtención de acceso, etc.

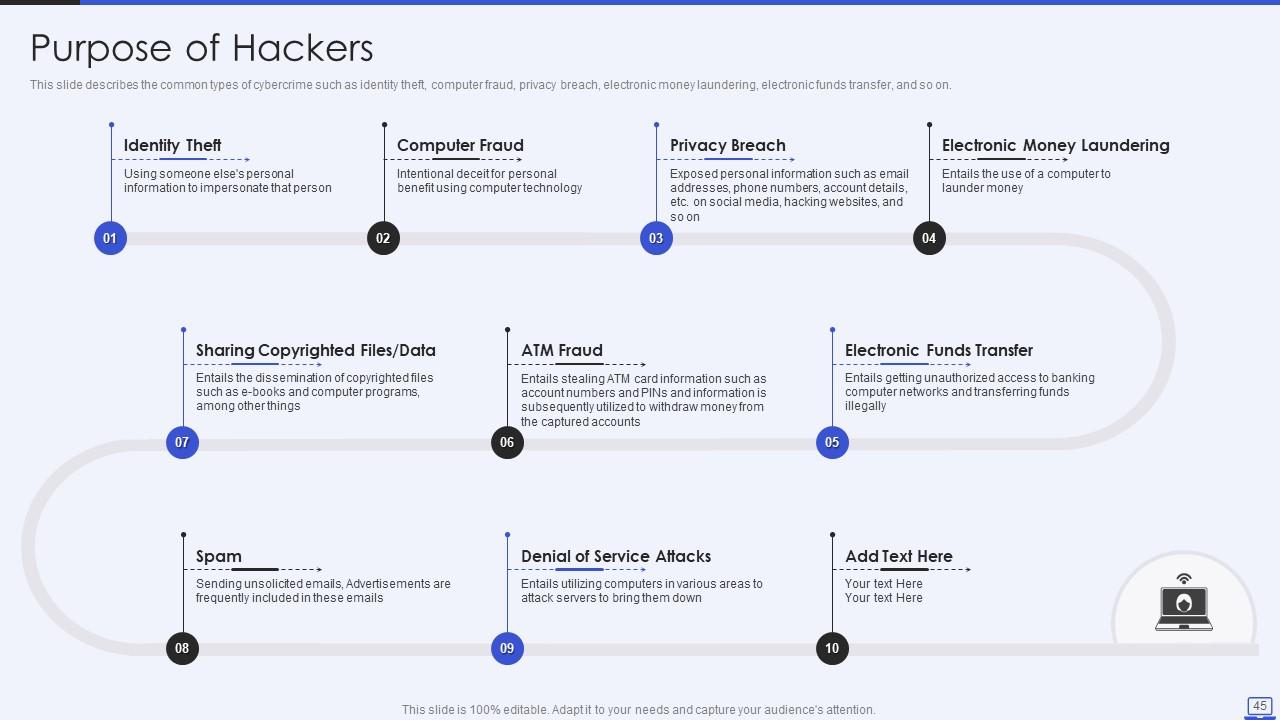

Diapositiva 45 : esta diapositiva describe los tipos comunes de ciberdelincuencia, como el robo de identidad, el fraude informático, etc.

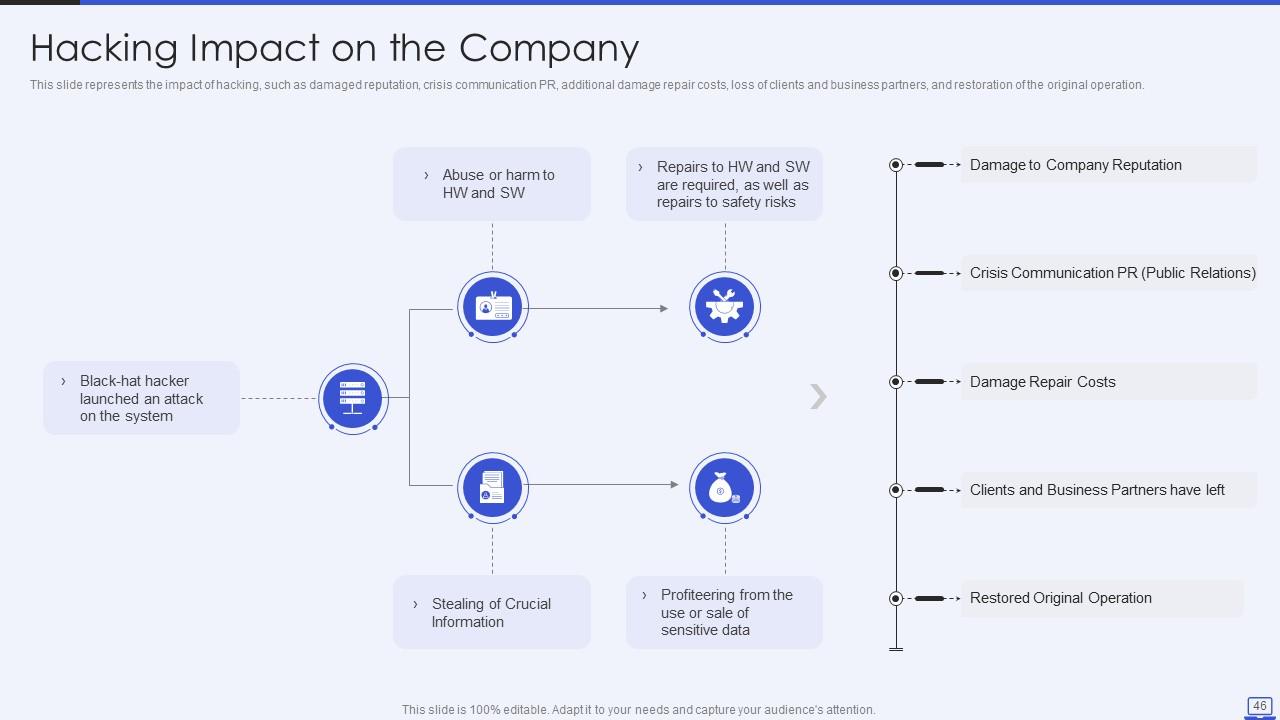

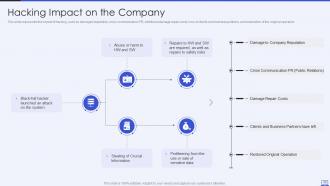

Diapositiva 46 : Esta diapositiva muestra el impacto de la piratería, como la reputación dañada, comunicación de crisis, relaciones públicas, etc.

Diapositiva 47 : esta diapositiva muestra la piratería ética y cómo los piratas informáticos éticos pueden ser un activo para una empresa.

Diapositiva 48 : Esta diapositiva presenta el propósito de la piratería ética, incluidas las herramientas y tácticas.

Diapositiva 49 : Esta diapositiva muestra la legalidad de la piratería ética, cómo funcionan los piratas informáticos éticos con permiso oficial.

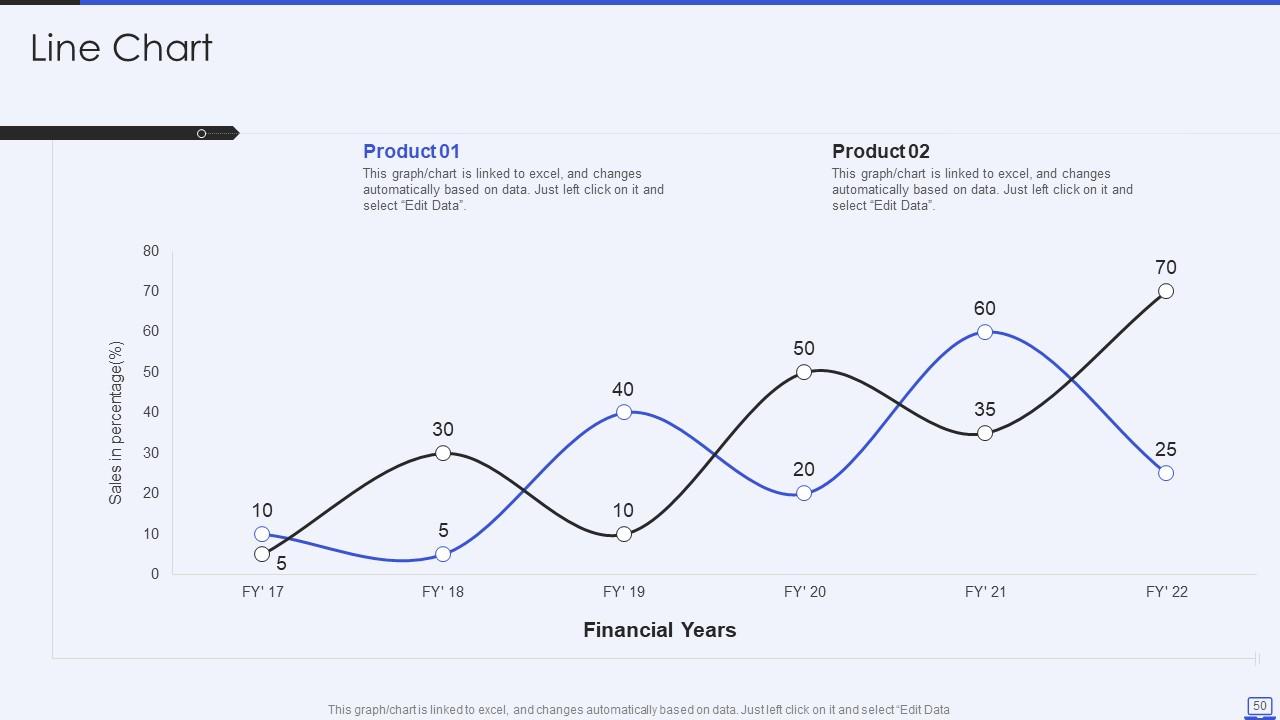

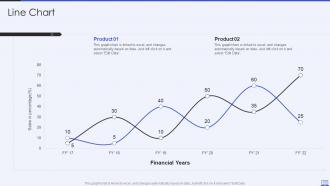

Diapositiva 50 : Esta diapositiva describe el gráfico de líneas con la comparación de dos productos.

Diapositiva 51 : Esta es la diapositiva Nuestra misión con imágenes y texto relacionados.

Diapositiva 52 : Esta diapositiva muestra Post-It Notes. Publique sus notas importantes aquí.

Diapositiva 53 : Esta diapositiva contiene Rompecabezas con íconos y texto relacionados.

Diapositiva 54 : Esta es una diapositiva de comparación para establecer la comparación entre productos básicos, entidades, etc.

Diapositiva 55 : esta es una diapositiva de generación de ideas para exponer una nueva idea o resaltar información, especificaciones, etc.

Diapositiva 56 : Esta diapositiva muestra el diagrama de Venn con cuadros de texto.

Diapositiva 57 : Esta es una diapositiva de la línea de tiempo. Mostrar datos relacionados con los intervalos de tiempo aquí.

Diapositiva 58 : Esta es una diapositiva de agradecimiento con dirección, números de contacto y dirección de correo electrónico.

Security Hacker Powerpoint Presentation Slides con las 63 diapositivas:

Utilice nuestras diapositivas de presentación de Powerpoint de Security Hacker para ayudarlo a ahorrar su valioso tiempo. Están listos para encajar en cualquier estructura de presentación.

FAQs

A DDoS attack is a cyberattack in which a website or online service is flooded with traffic from multiple sources, making it inaccessible to legitimate users. It can cause significant downtime, lost revenue, and damage to a business's reputation.

Some common types of cyberattacks include phishing scams, malware infections, ransomware attacks, and social engineering tactics. Each of these tactics uses different methods to gain access to a target system or data.

Ethical hacking involves using the same techniques as malicious hackers to identify vulnerabilities in a company's systems and data, but with the goal of improving security. By identifying and fixing vulnerabilities before they can be exploited by malicious hackers, ethical hacking can help businesses avoid costly breaches and reputational damage.

Disaster recovery planning involves preparing for and responding to events that can disrupt business operations, such as natural disasters, cyberattacks, or system failures. By having a plan in place, businesses can minimize downtime and reduce the impact of these events on their operations and reputation.

Some techniques businesses can use to protect their websites include using strong passwords, implementing secure socket layer (SSL) encryption, regularly updating software and plugins, and using a web application firewall (WAF).

-

I can say with full confidence that all your business, academic, or professional work requirements will be sufficed with SlideTeam. Their gallery is as rich as 2Million+!!

-

This visual representation is stunning and easy to understand. I like how organized it is and informative it is.