Diapositives de présentation Powerpoint du modèle de sécurité Zero Trust

Cette présentation PowerPoint complète présente de manière concise le réseau Zero Trust, en mettant en évidence ses principaux piliers, caractéristiques et fonctionnalités. Notre présentation PowerPoint du modèle de sécurité Zero Trust explore pourquoi les entreprises adoptent ZTNA et démontre comment il peut améliorer la sécurité et l'efficacité opérationnelle. De plus, le modèle PPT Zero Trust explore l'architecture de ZTNA, englobant les flux de travail des utilisateurs et de l'architecture. La présentation Zero Trust Architecture ZTA PPT offre des informations précieuses sur les solutions logicielles ZTNA uniques et les considérations essentielles pour leur sélection. De plus, le modèle de présentation SDP de périmètre défini par logiciel aborde les défis de mise en œuvre de ZTNA et fournit des solutions. Il présente également une comparaison détaillée du ZTNA avec d’autres technologies. De plus, le package Zero Trust Network Access comprend un programme de formation et un plan budgétaire estimé pour la mise en œuvre de ZTNA. Enfin, la présentation PowerPoint IDN de réseau défini par identité présente des cas d'utilisation pratiques de la technologie ZTNA et présente une étude de cas convaincante. Ce modèle entièrement modifiable et personnalisable est compatible avec Google Slides, garantissant commodité et flexibilité aux utilisateurs.

You must be logged in to download this presentation.

Caractéristiques de ces diapositives de présentation PowerPoint :

People who downloaded this PowerPoint presentation also viewed the following :

Contenu de cette présentation Powerpoint

Diapositive 1 : Cette diapositive présente le modèle de sécurité Zero Trust.

Diapositive 2 : Ceci est une diapositive de l'ordre du jour. Indiquez ici vos agendas.

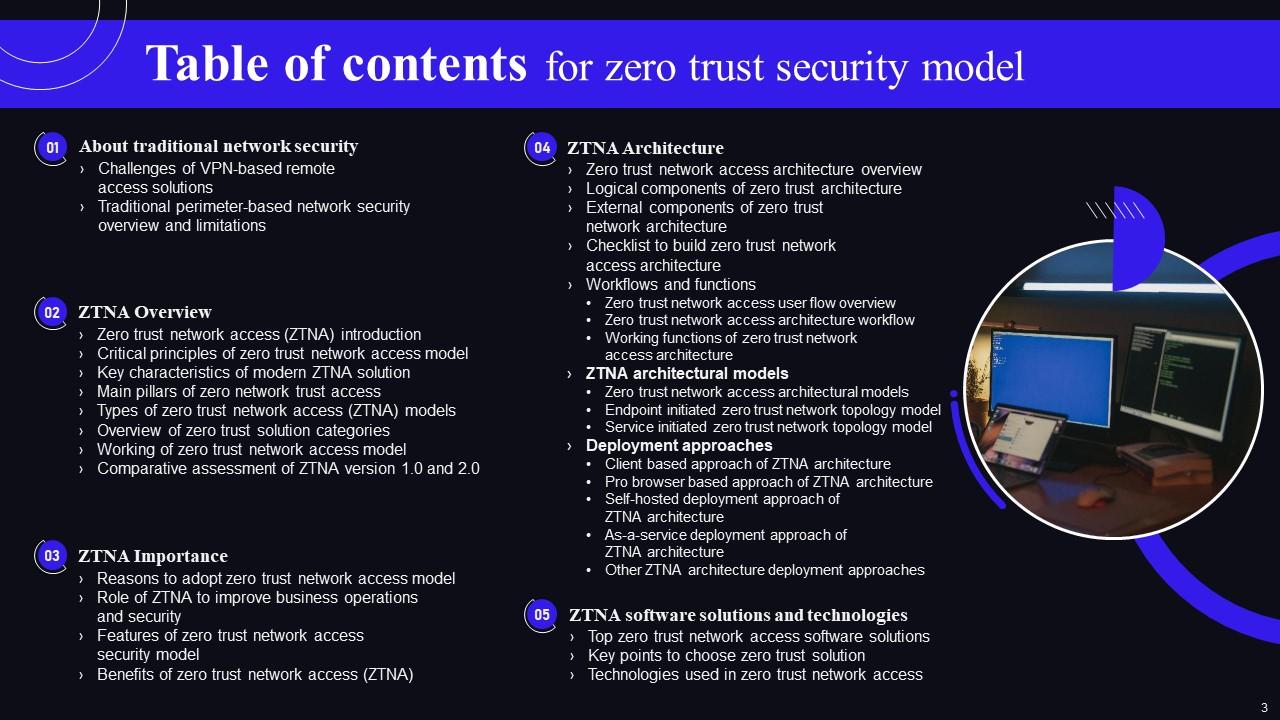

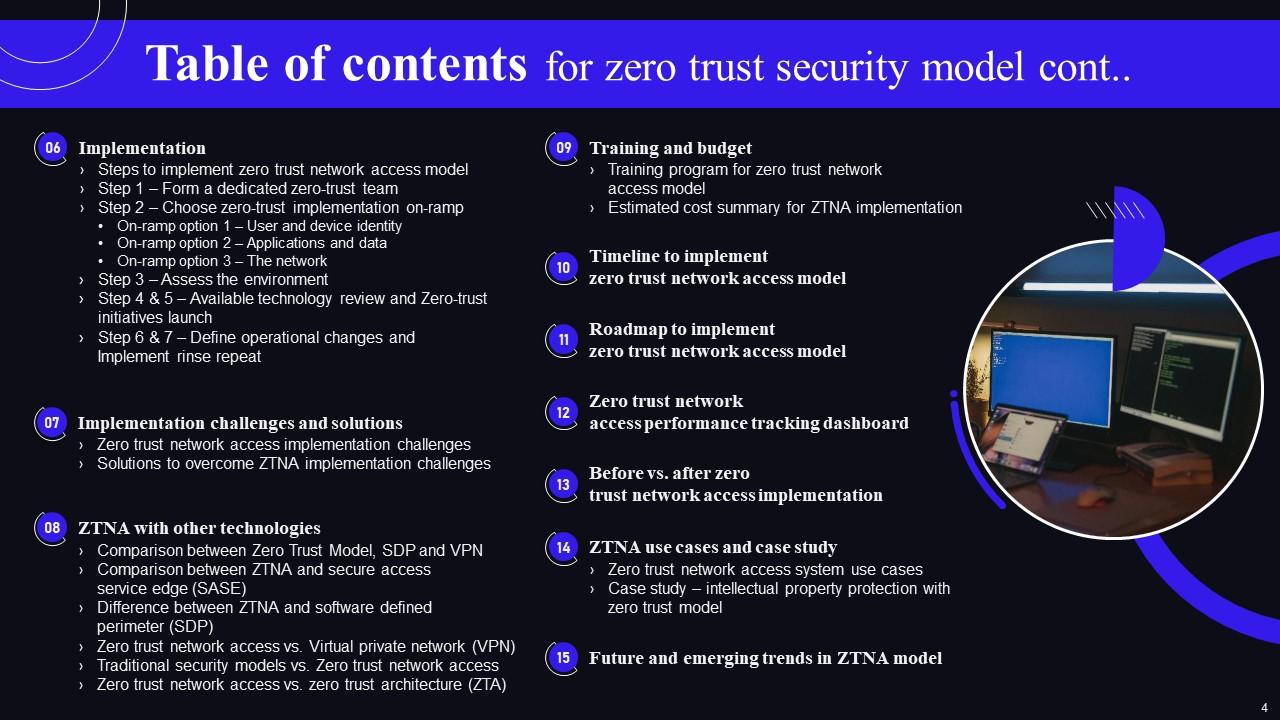

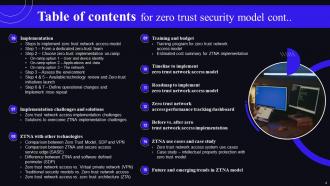

Diapositive 3 : Cette diapositive affiche la table des matières de ZTNA.

Diapositive 4 : Cette diapositive continue la table des matières de ZTNA.

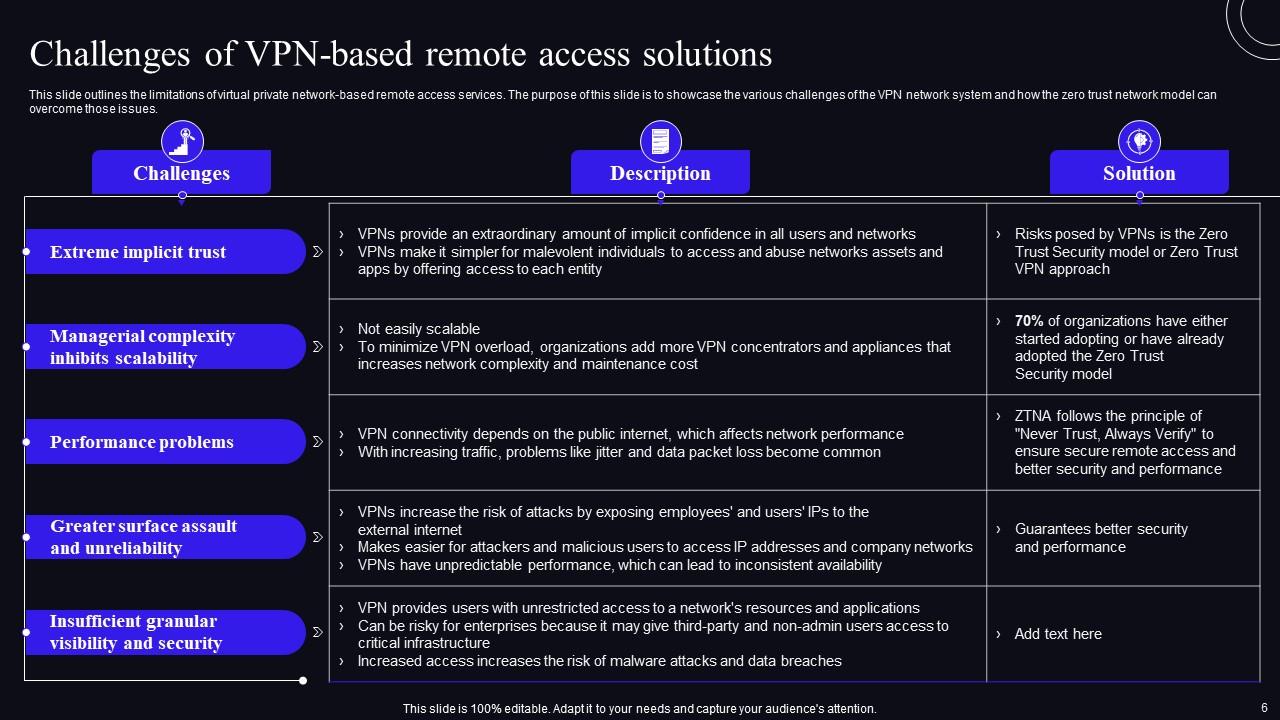

Diapositive 5 : Cette diapositive décrit les limites des services d'accès à distance basés sur un réseau privé virtuel.

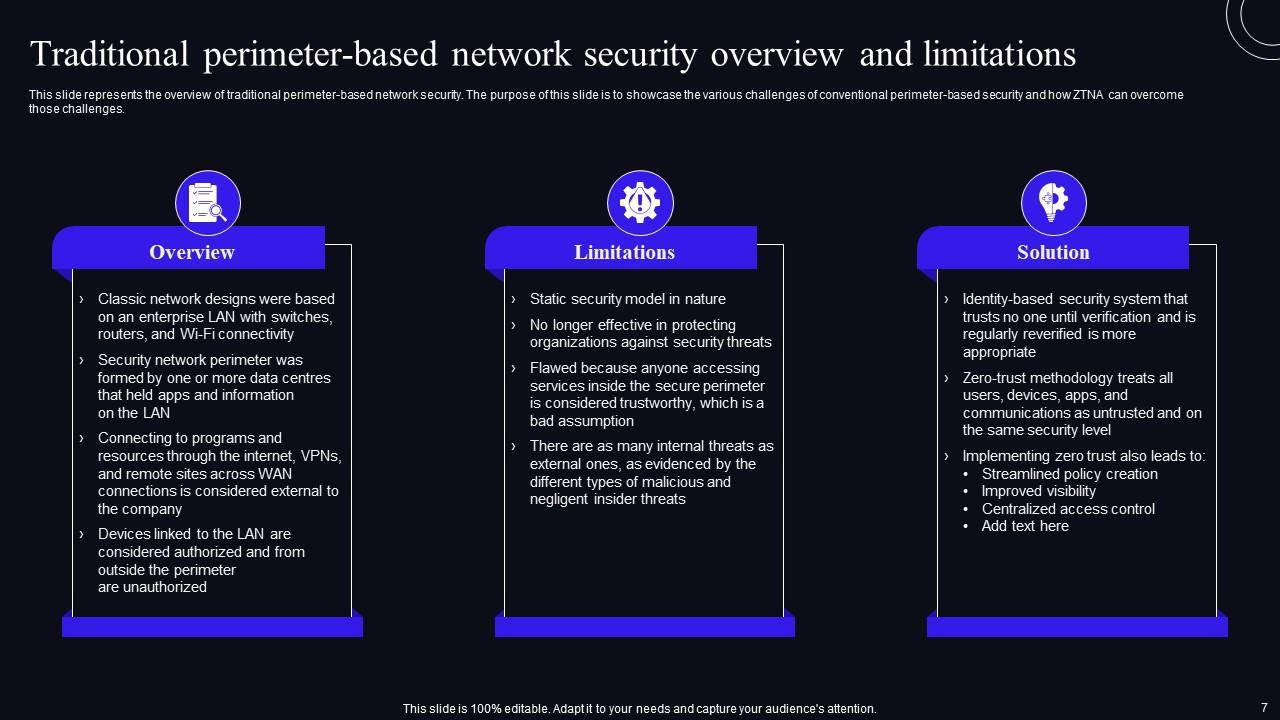

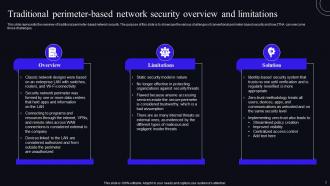

Diapositive 6 : Cette diapositive représente un aperçu de la sécurité réseau traditionnelle basée sur le périmètre.

Diapositive 7 : Cette diapositive représente une autre table des matières pour ZTNA.

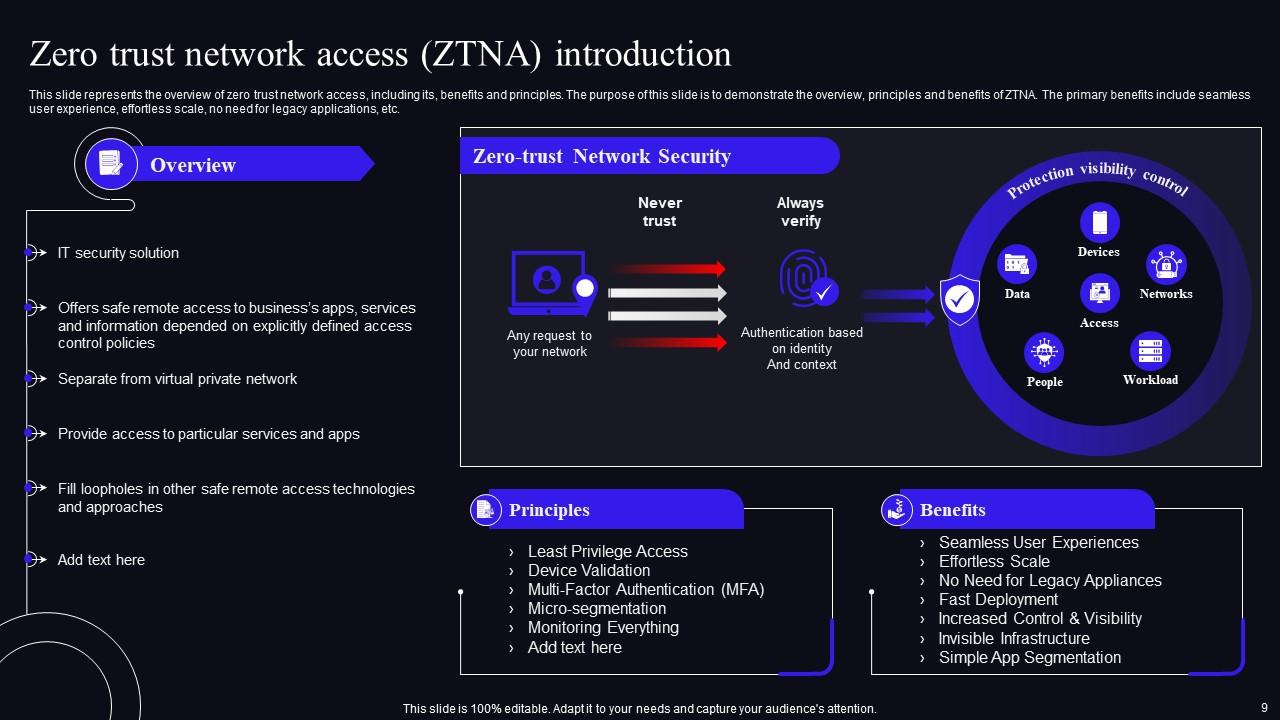

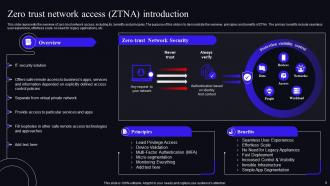

Diapositive 8 : Cette diapositive présente un aperçu de l'accès au réseau Zero Trust.

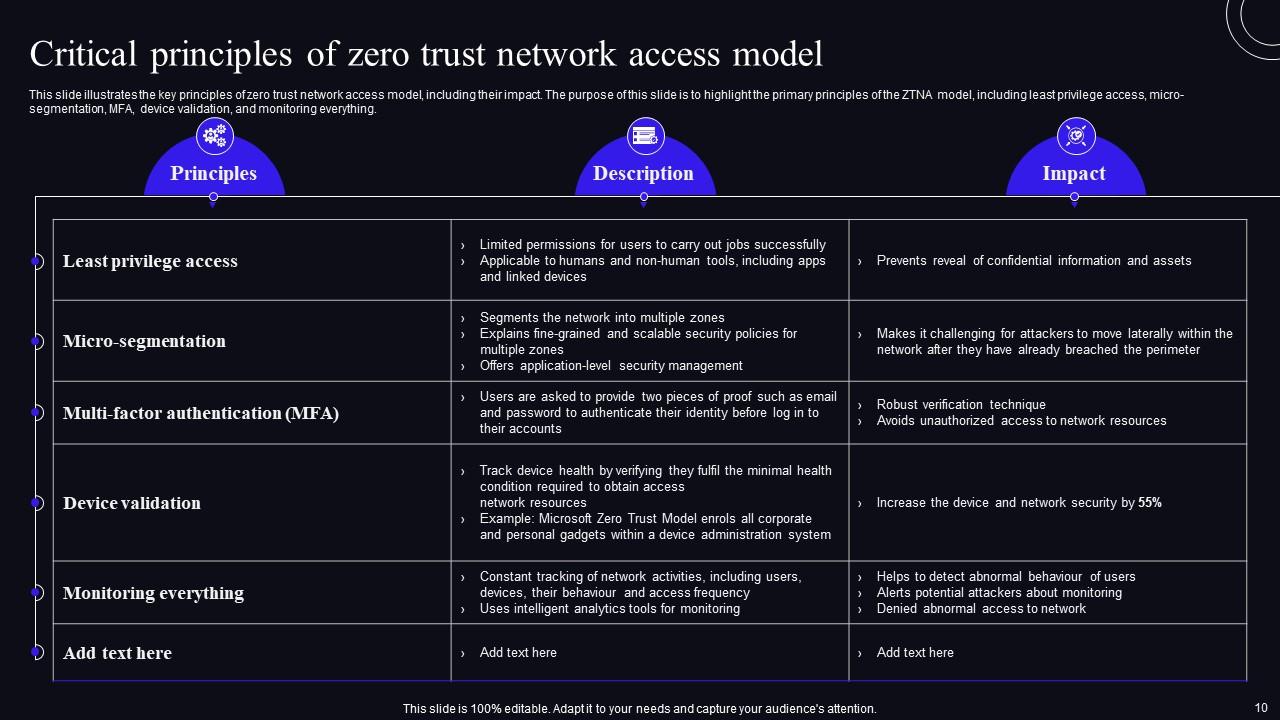

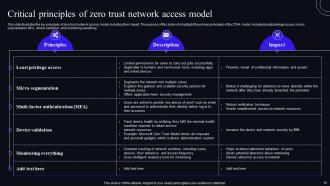

Diapositive 9 : Cette diapositive illustre les principes clés du modèle d'accès réseau Zero Trust.

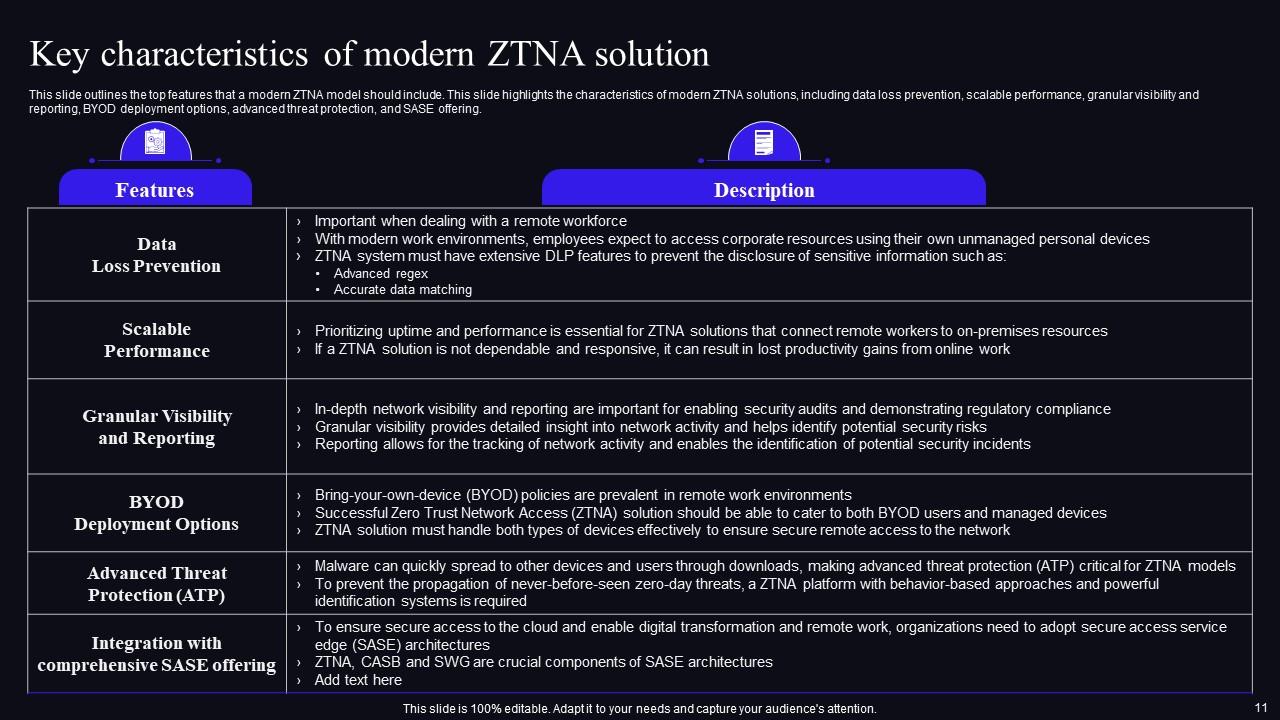

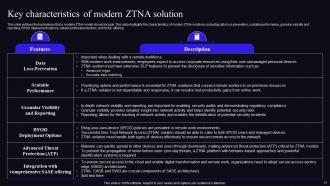

Diapositive 10 : Cette diapositive présente les principales fonctionnalités qu'un modèle ZTNA moderne devrait inclure.

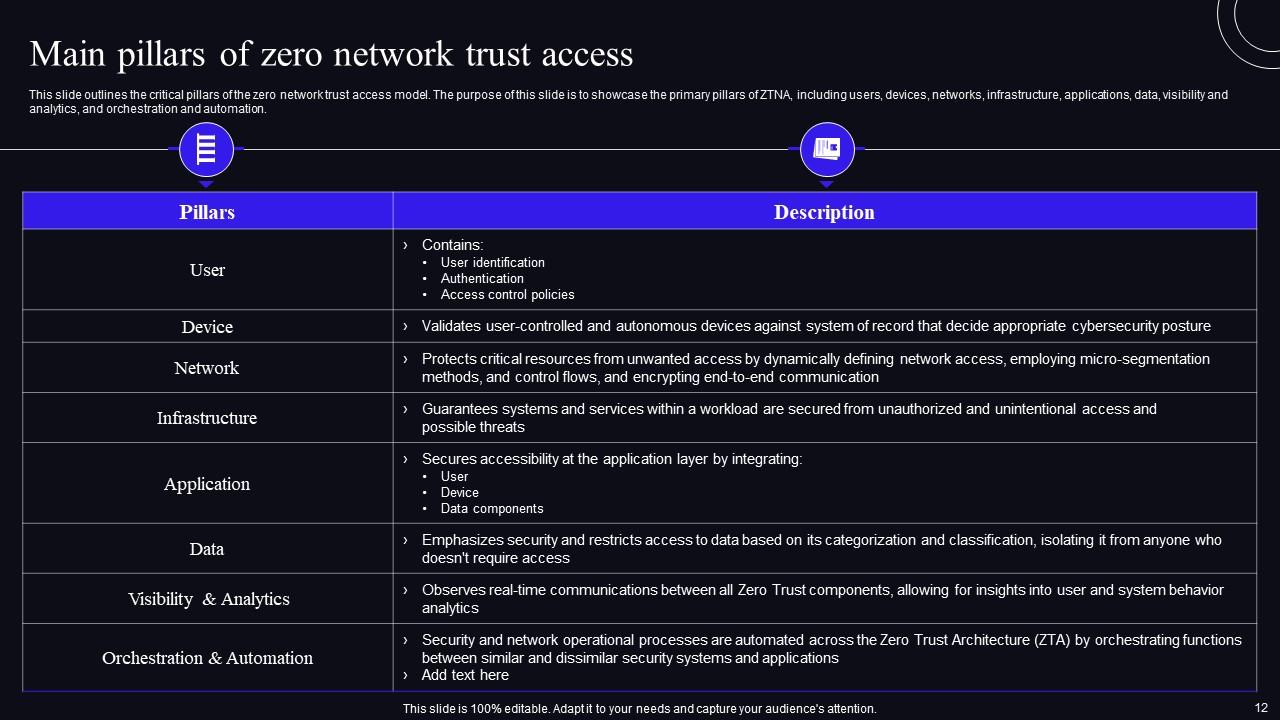

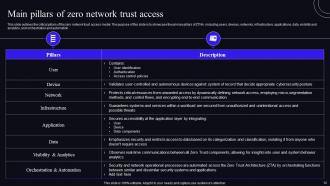

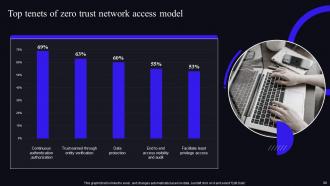

Diapositive 11 : Cette diapositive met en évidence les piliers essentiels du modèle d’accès zéro confiance au réseau.

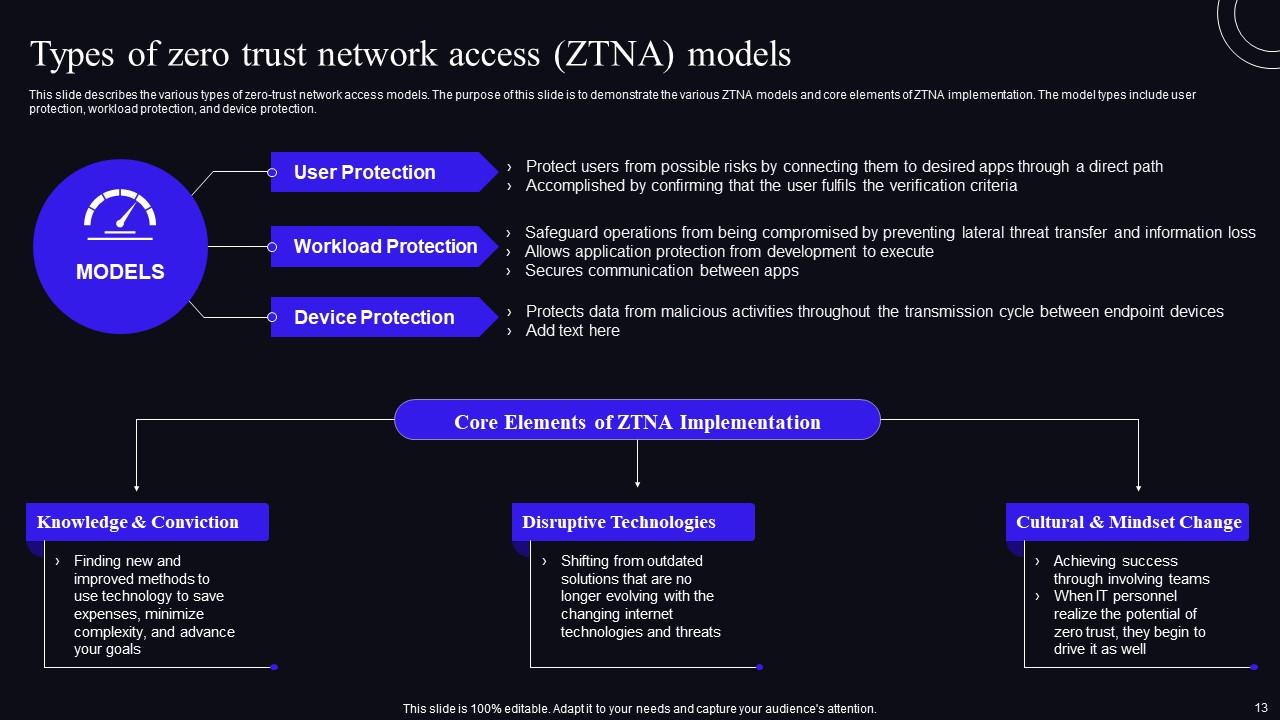

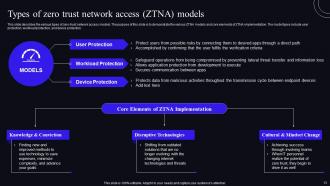

Diapositive 12 : Cette diapositive décrit les différents types de modèles d'accès réseau Zero Trust.

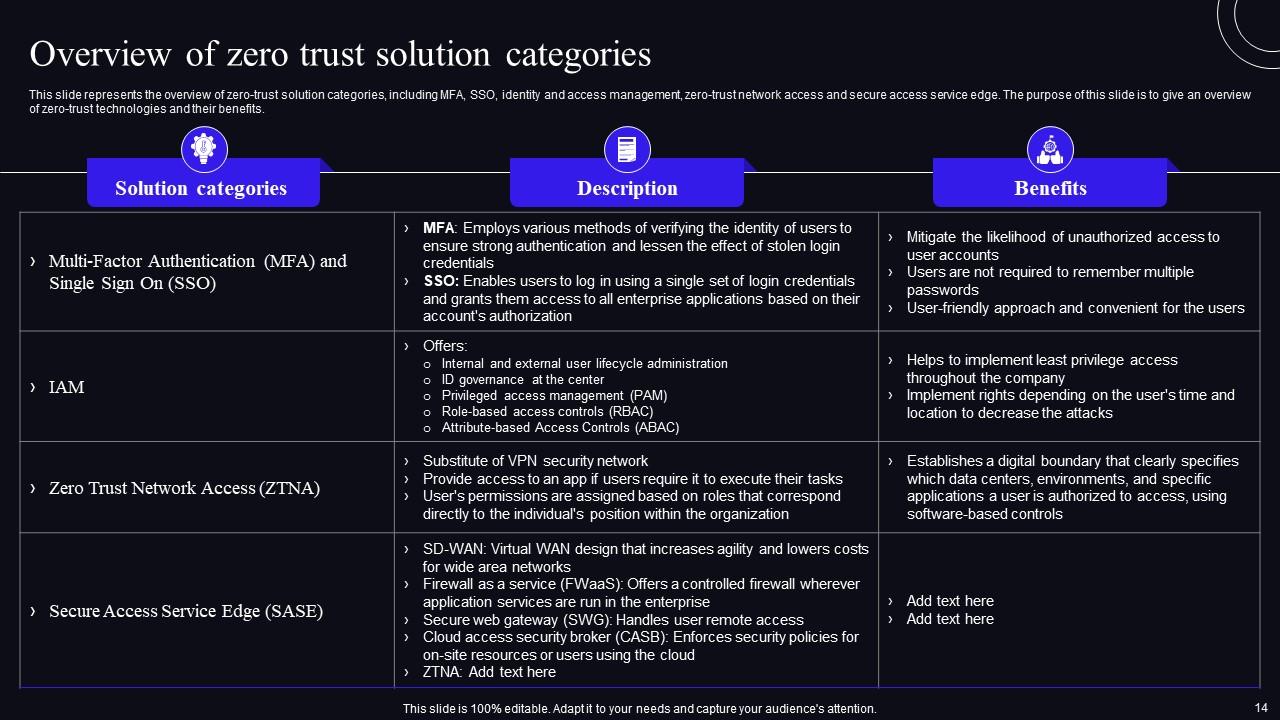

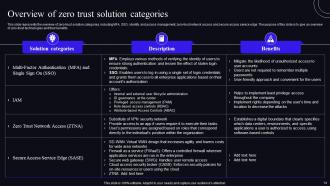

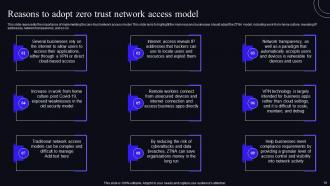

Diapositive 13 : Cette diapositive représente un aperçu des catégories de solutions Zero Trust.

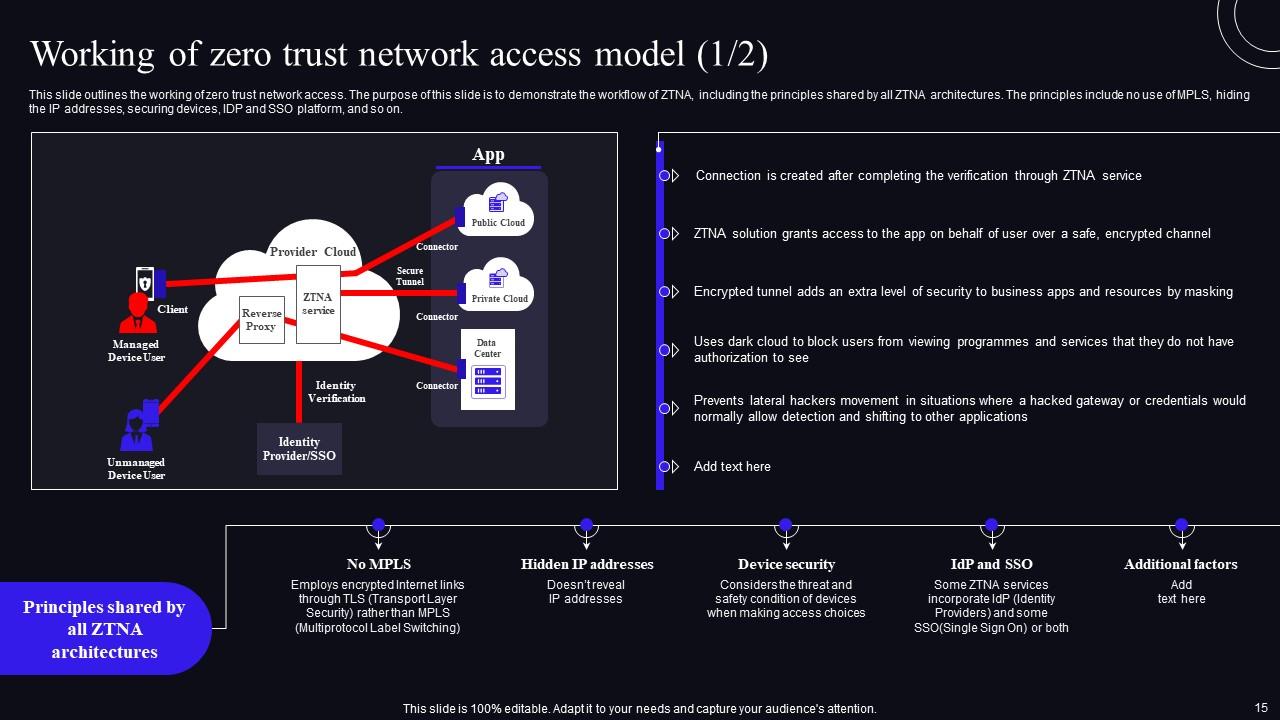

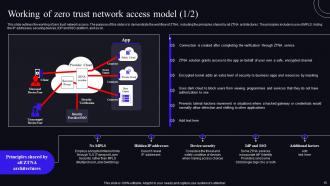

Diapositive 14 : Cette diapositive montre le fonctionnement de l'accès réseau Zero Trust.

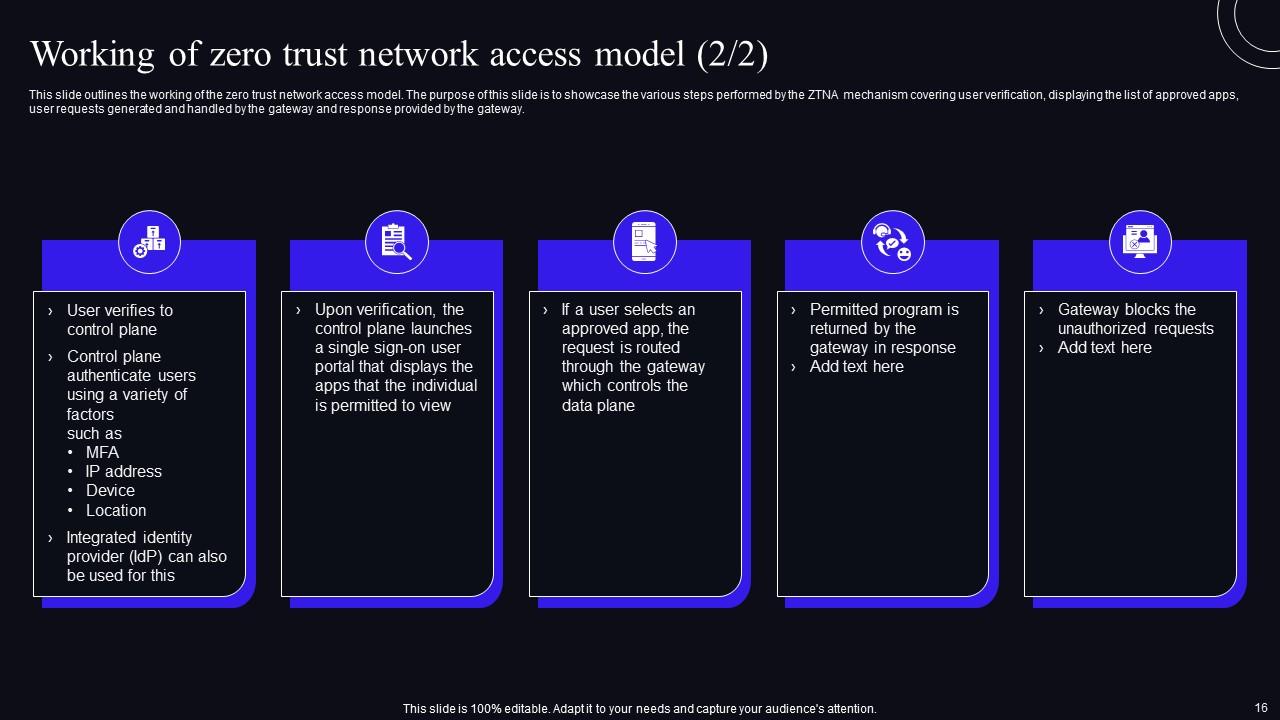

Diapositive 15 : Cette diapositive décrit le fonctionnement du modèle d'accès réseau Zero Trust.

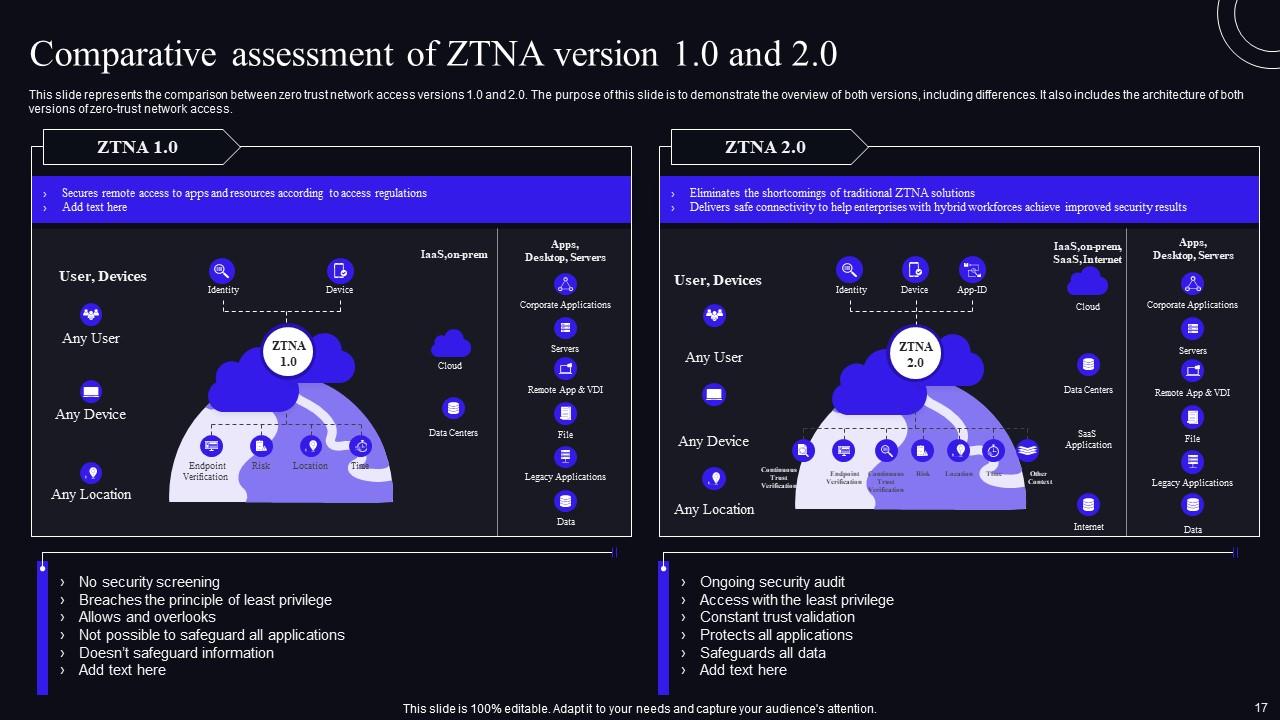

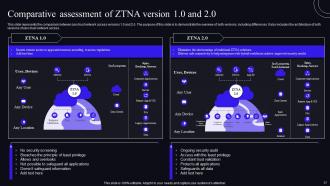

Diapositive 16 : Cette diapositive représente la comparaison entre les versions 1.0 et 2.0 de l'accès réseau Zero Trust.

Diapositive 17 : Cette diapositive met davantage en évidence le titre du contenu.

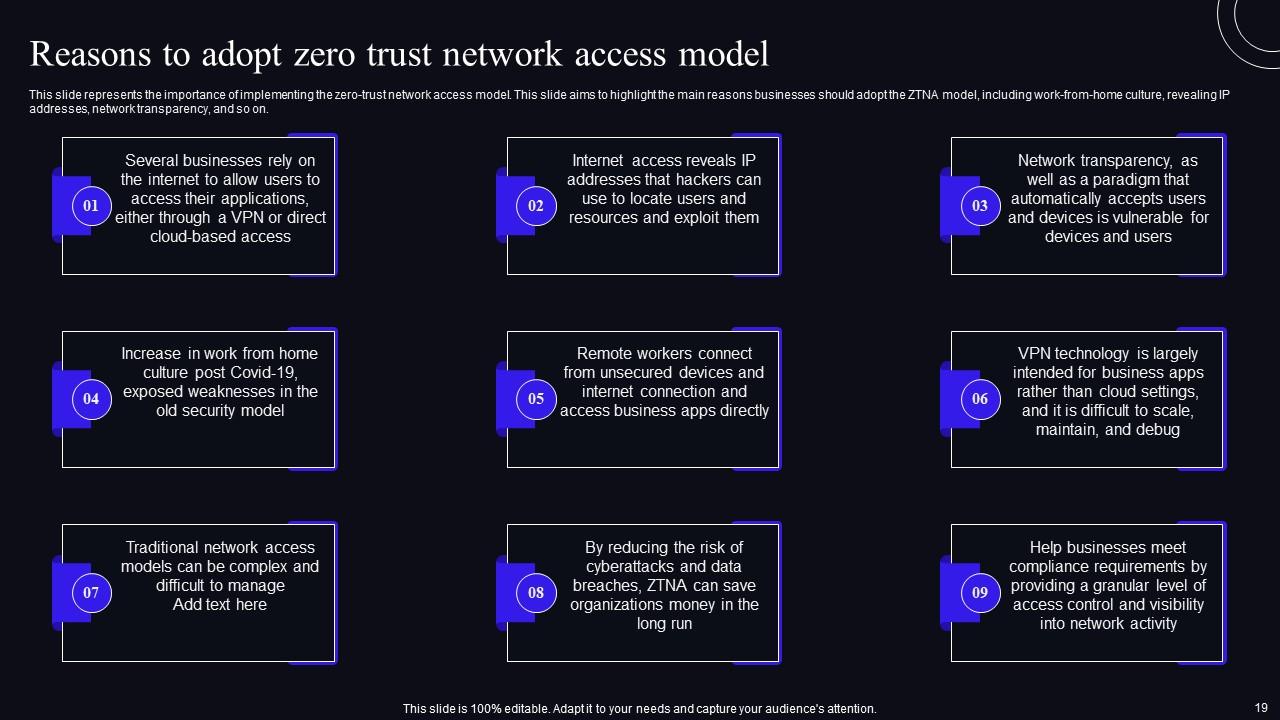

Diapositive 18 : Cette diapositive présente l'importance de mettre en œuvre le modèle d'accès réseau zéro confiance.

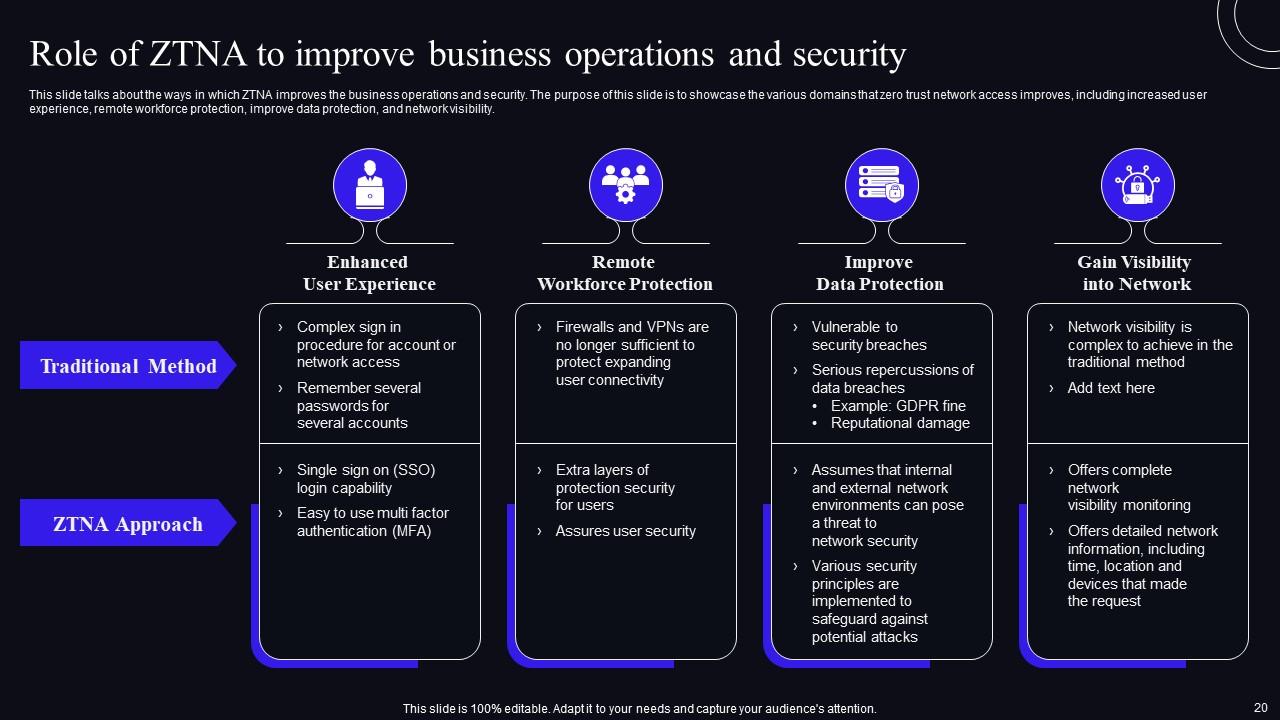

Diapositive 19 : Cette diapositive présente les manières dont ZTNA améliore les opérations commerciales et la sécurité.

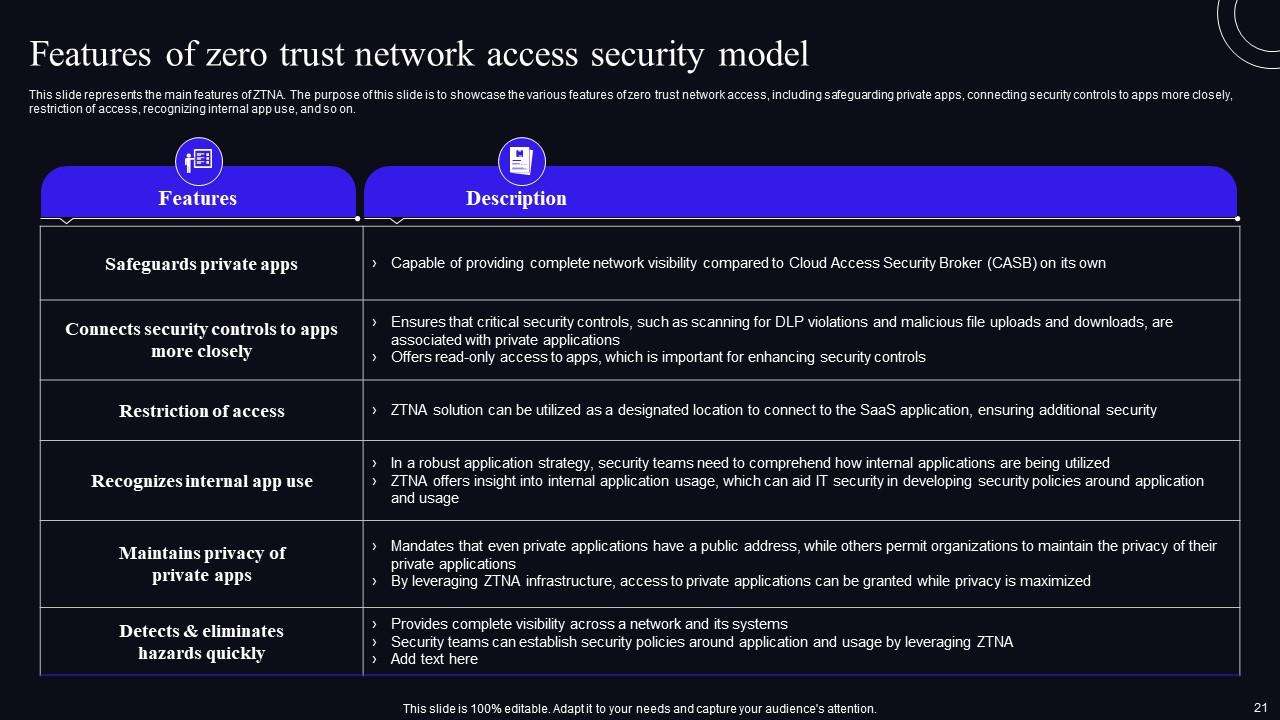

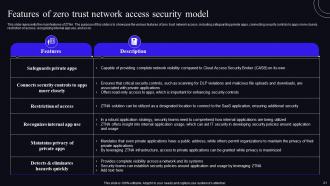

Diapositive 20 : Cette diapositive présente les principales fonctionnalités de ZTNA.

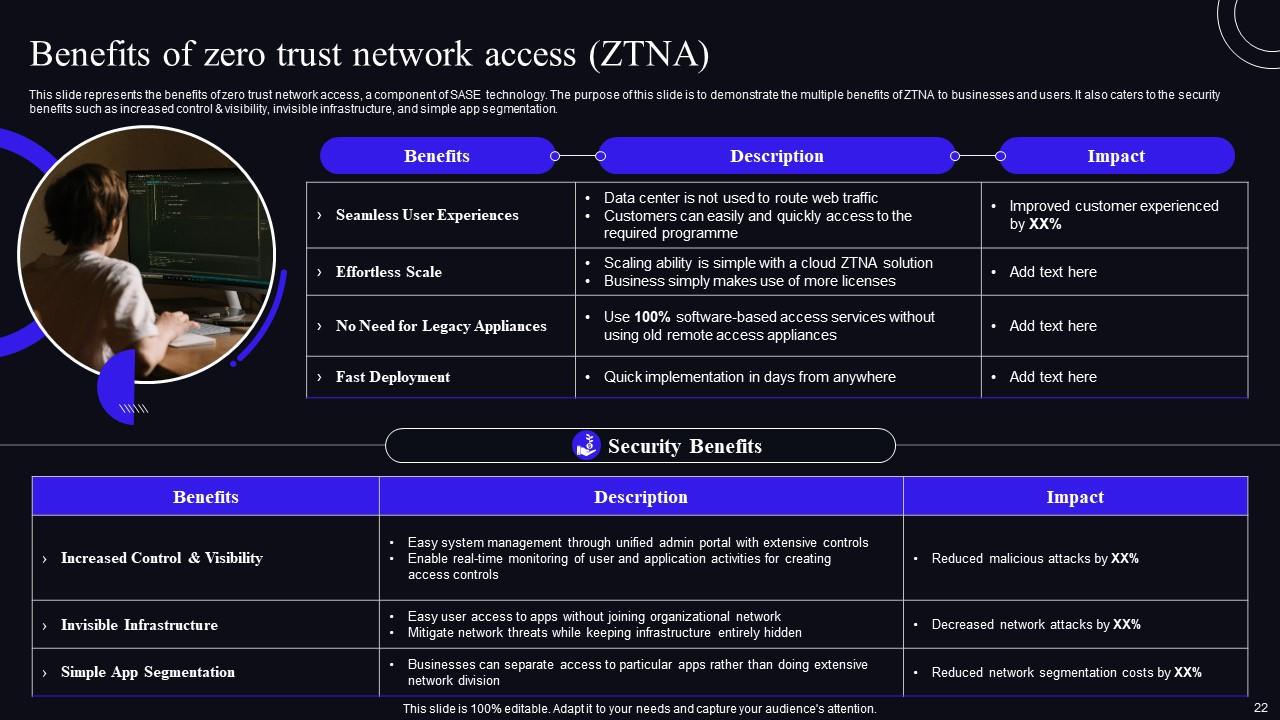

Diapositive 21 : Cette diapositive représente les avantages de l'accès au réseau Zero Trust.

Diapositive 22 : Cette diapositive montre une autre table des matières.

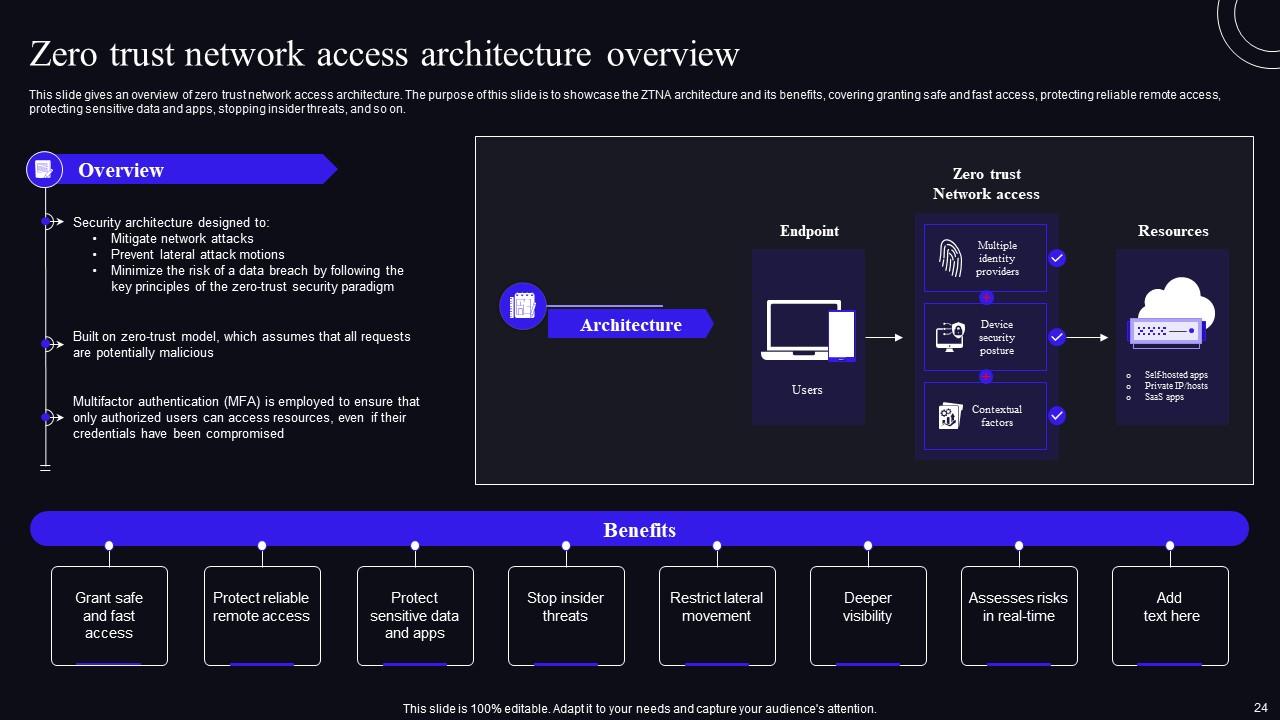

Diapositive 23 : Cette diapositive donne un aperçu de l'architecture d'accès réseau Zero Trust.

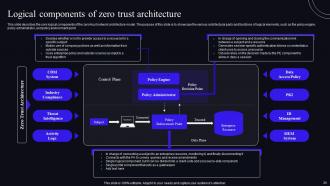

Diapositive 24 : Cette diapositive décrit les composants logiques de base du modèle d'architecture réseau Zero Trust.

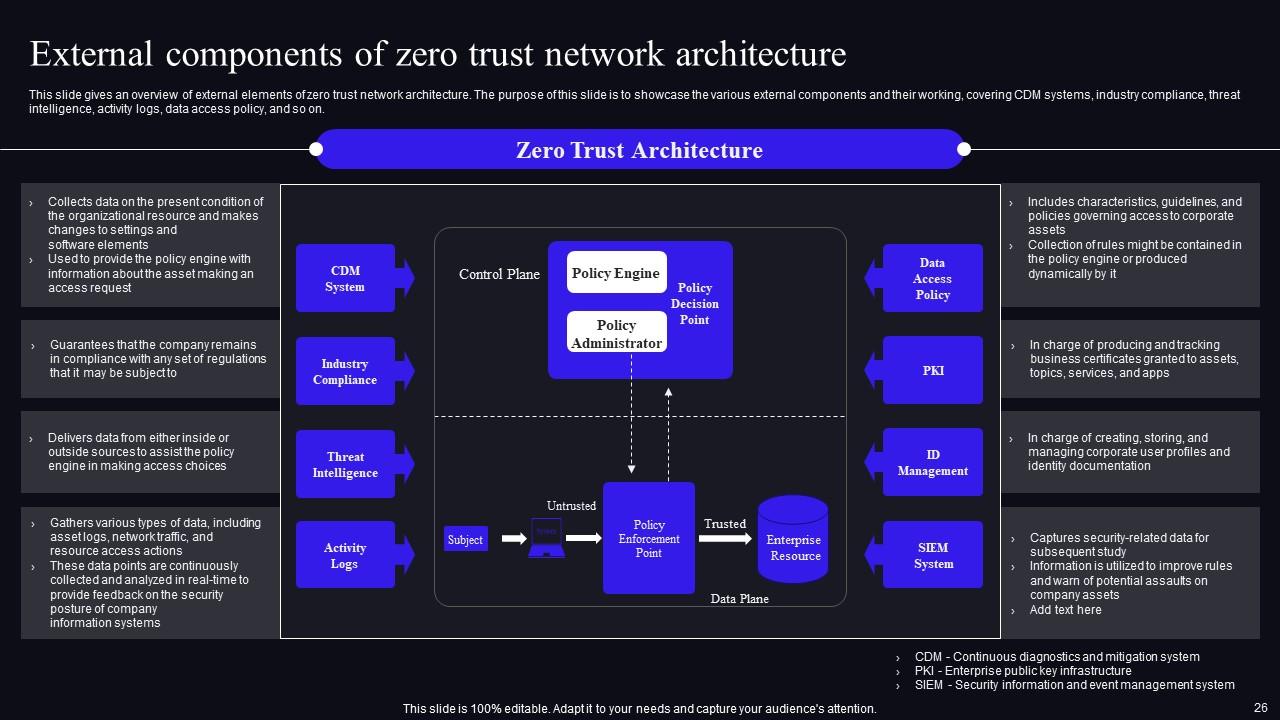

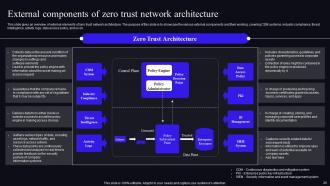

Diapositive 25 : Cette diapositive donne un aperçu des éléments externes de l'architecture réseau Zero Trust.

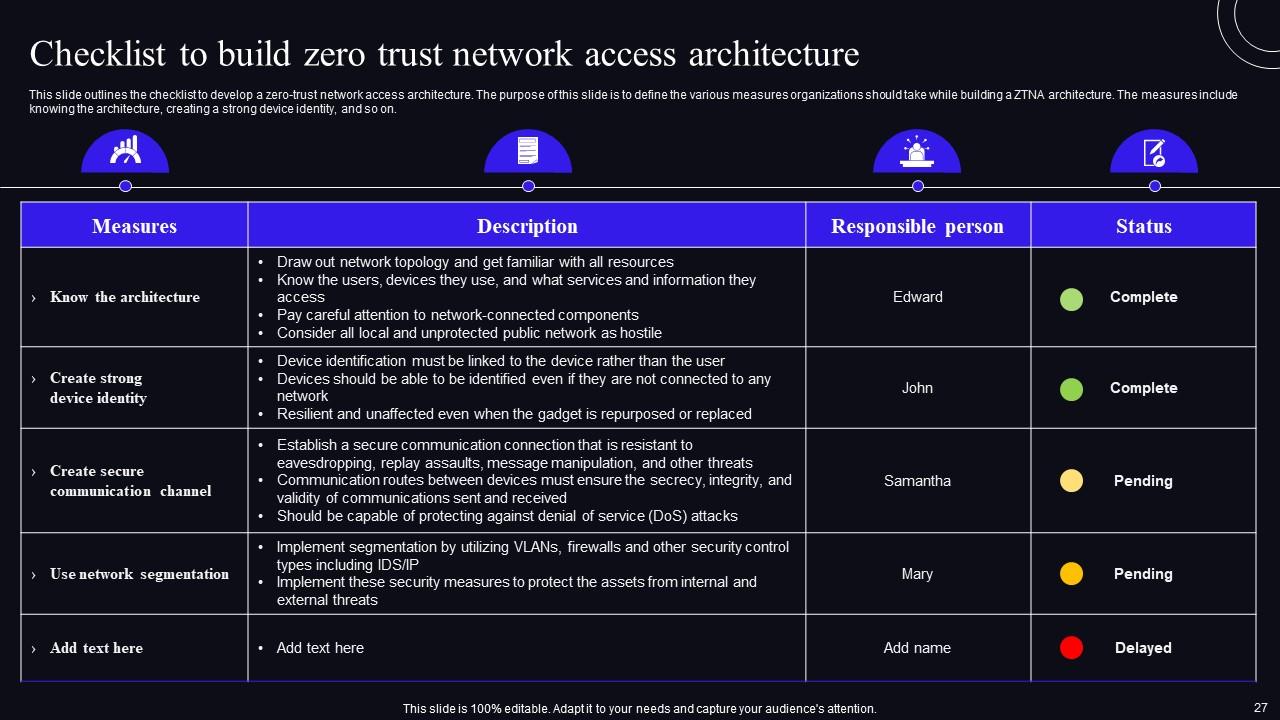

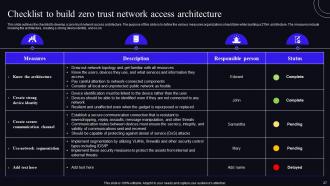

Diapositive 26 : Cette diapositive présente la liste de contrôle pour développer une architecture d'accès réseau zéro confiance.

Diapositive 27 : Cette diapositive présente à nouveau la table des matières de ZTNA.

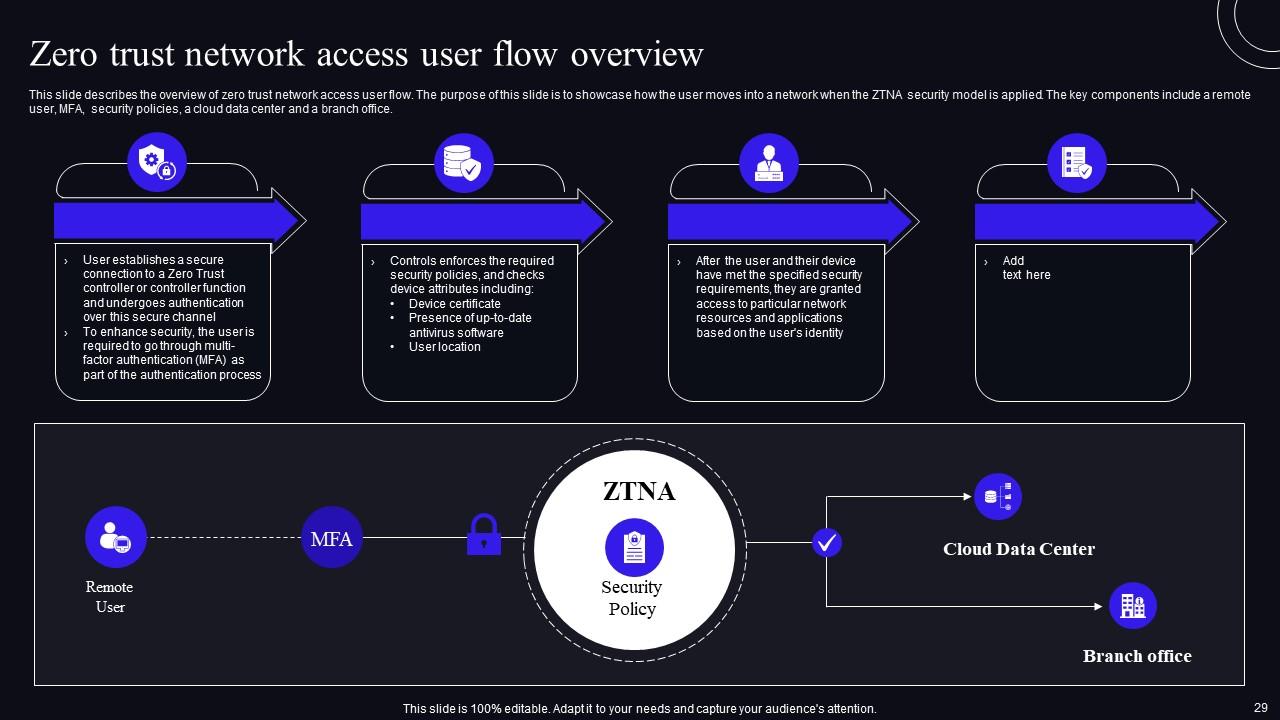

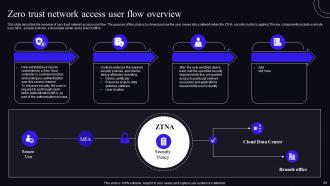

Diapositive 28 : Cette diapositive décrit la vue d'ensemble du flux d'utilisateurs d'accès au réseau Zero Trust.

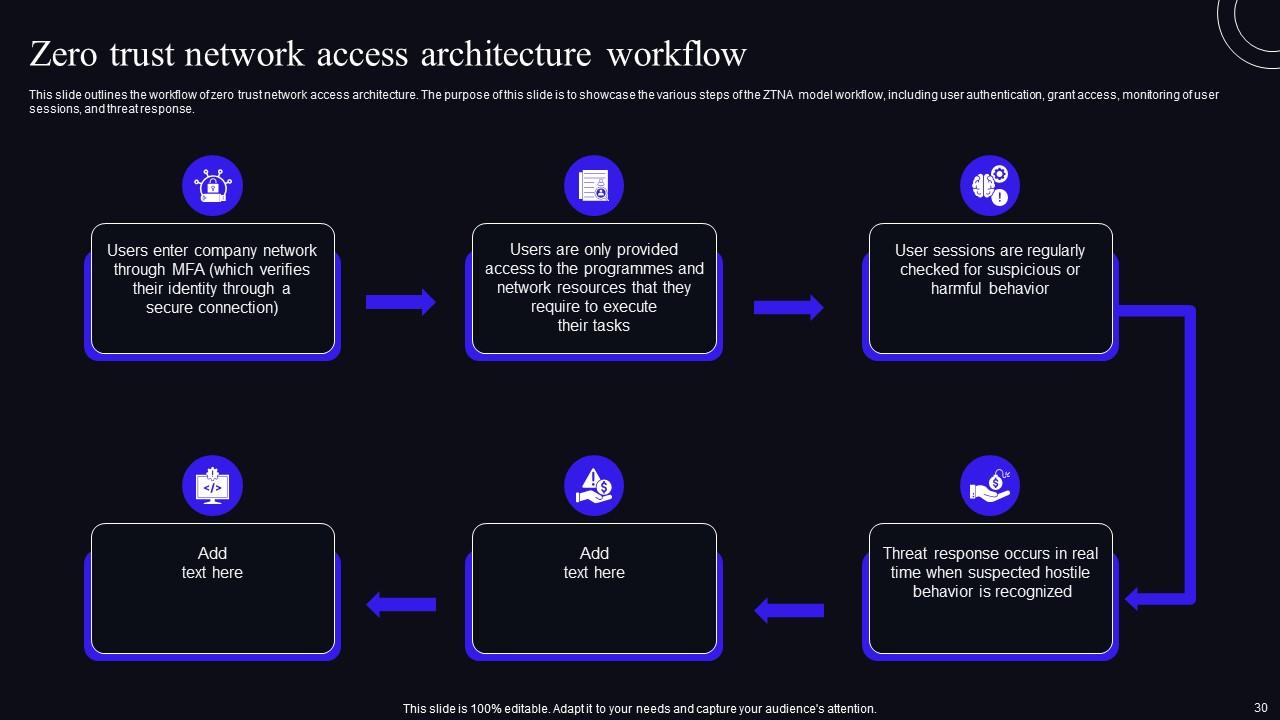

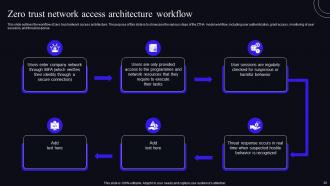

Diapositive 29 : Cette diapositive présente le flux de travail de l'architecture d'accès réseau Zero Trust.

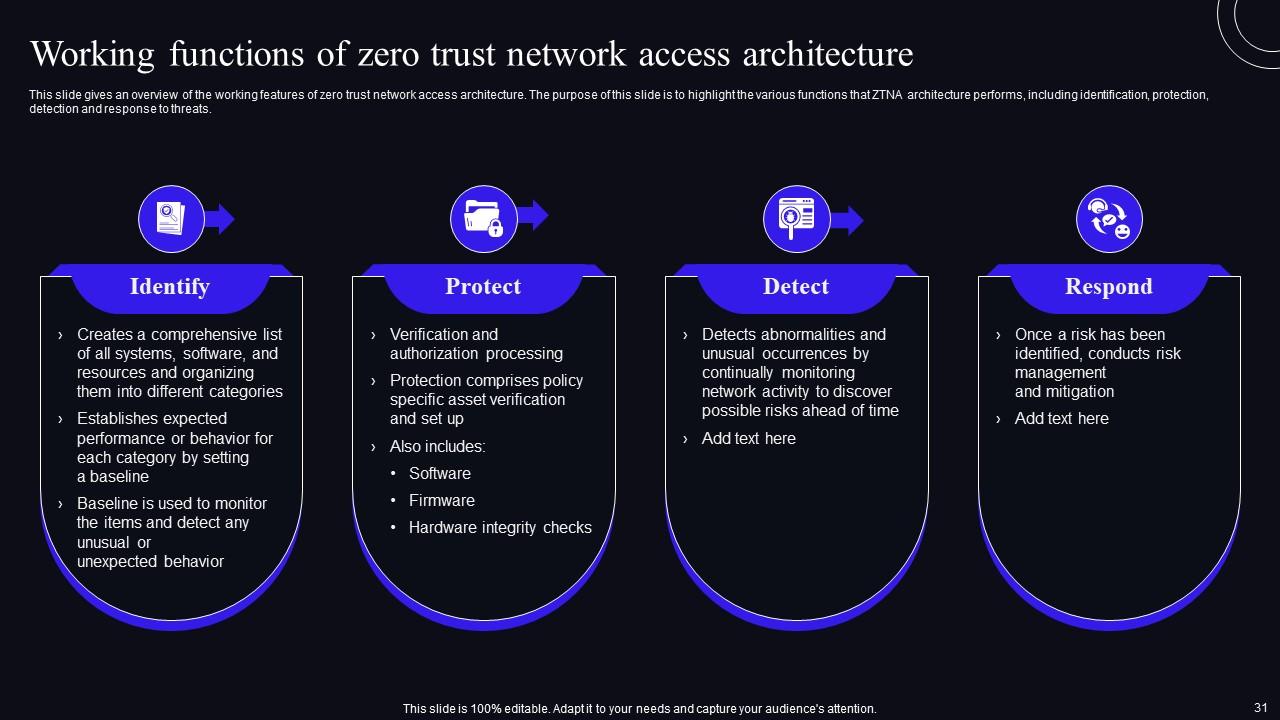

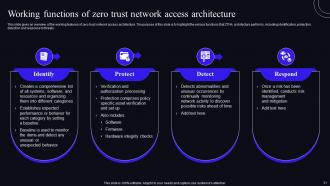

Diapositive 30 : Cette diapositive donne un aperçu des fonctionnalités de fonctionnement de l'architecture d'accès réseau Zero Trust.

Diapositive 31 : Cette diapositive montre plus en détail la table des matières de ZTNA.

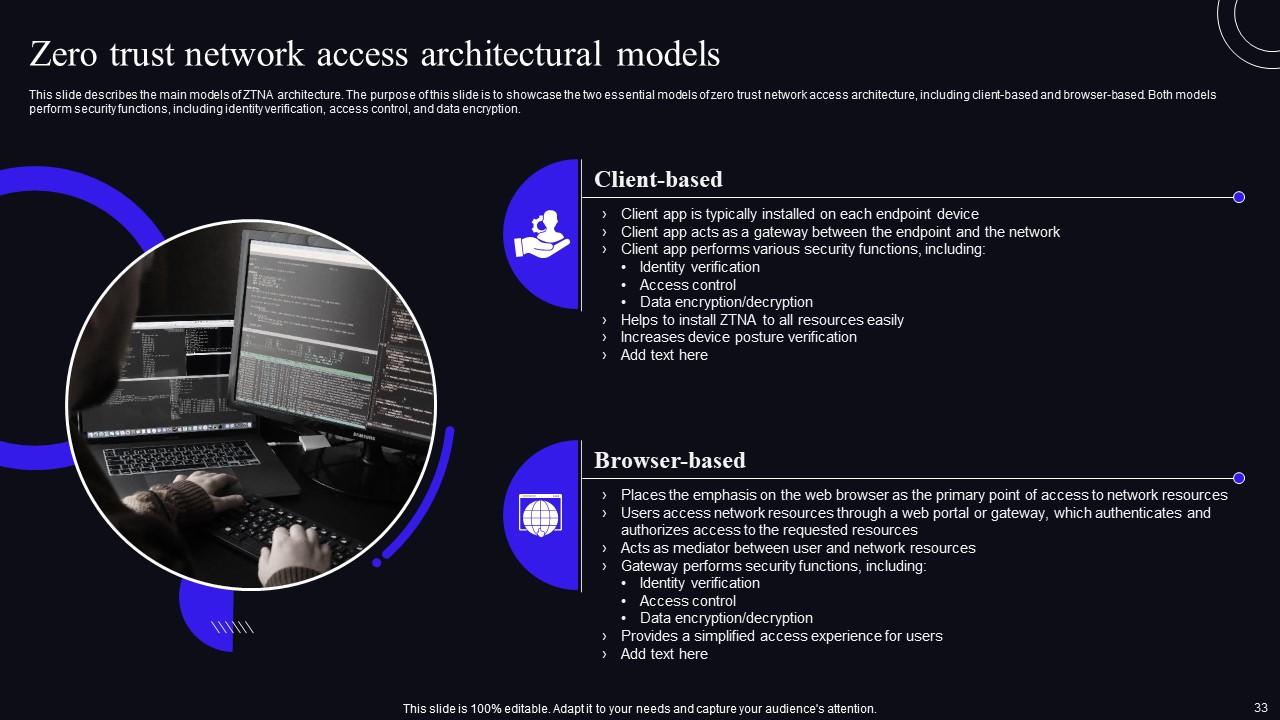

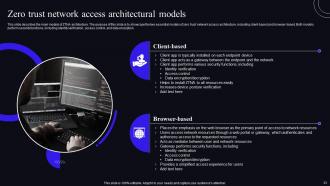

Diapositive 32 : Cette diapositive décrit les principaux modèles d'architecture ZTNA.

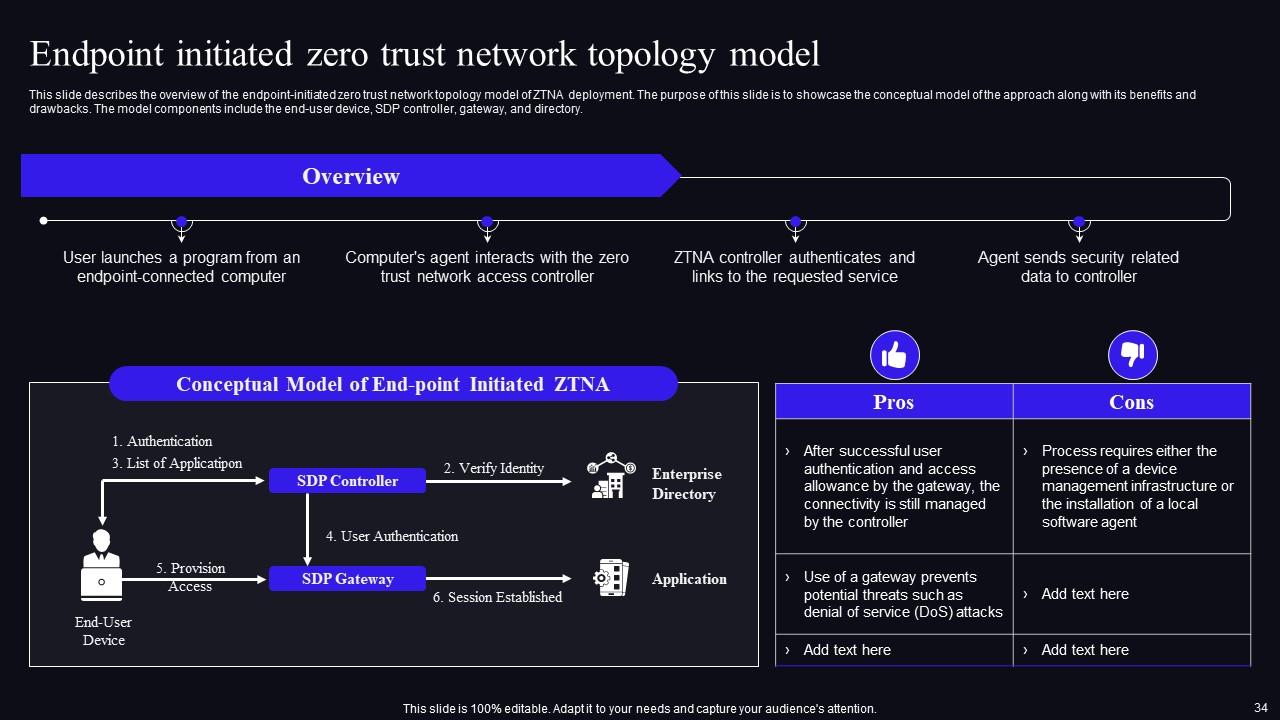

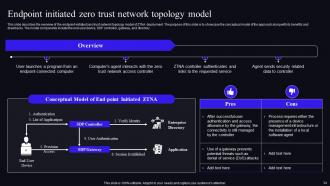

Diapositive 33 : Cette diapositive présente un aperçu du modèle de topologie de réseau Zero Trust initié par le point de terminaison du déploiement ZTNA.

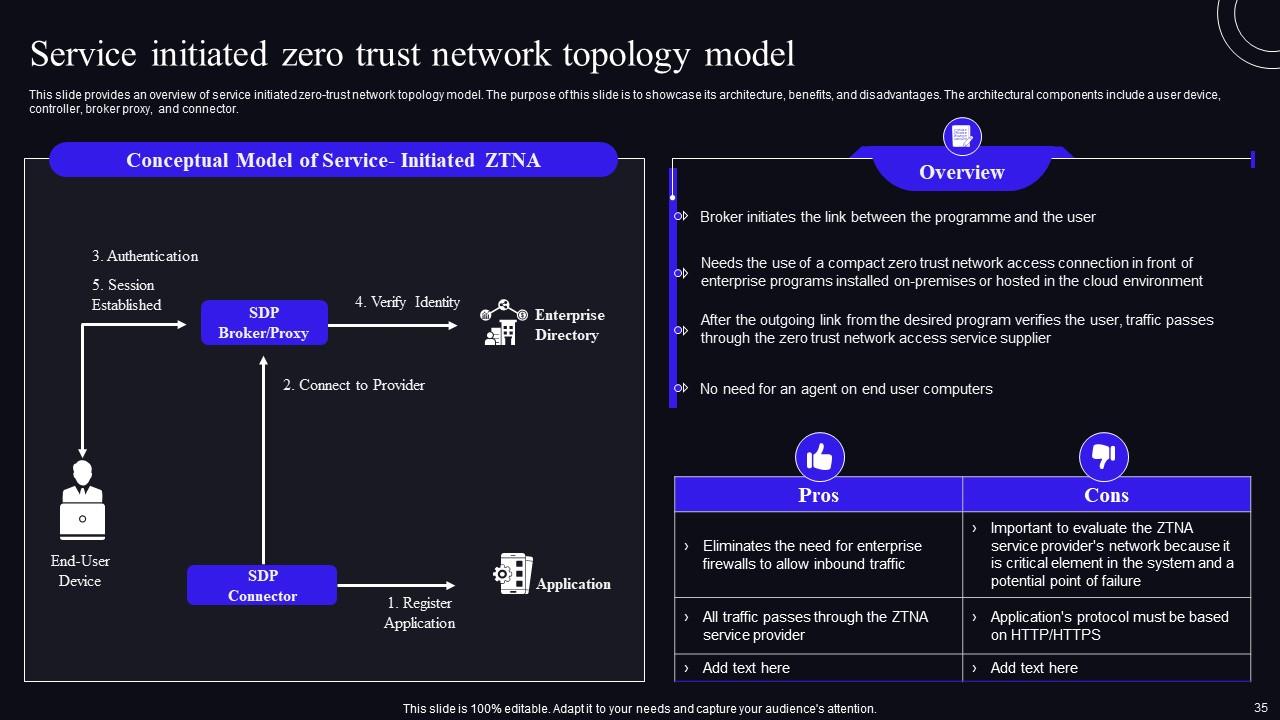

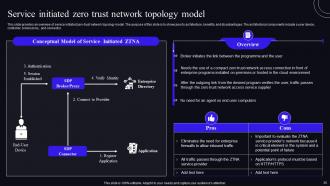

Diapositive 34 : Cette diapositive donne un aperçu du modèle de topologie de réseau zéro confiance initié par le service.

Diapositive 35 : Cette diapositive met en évidence le titre du contenu pour la présentation.

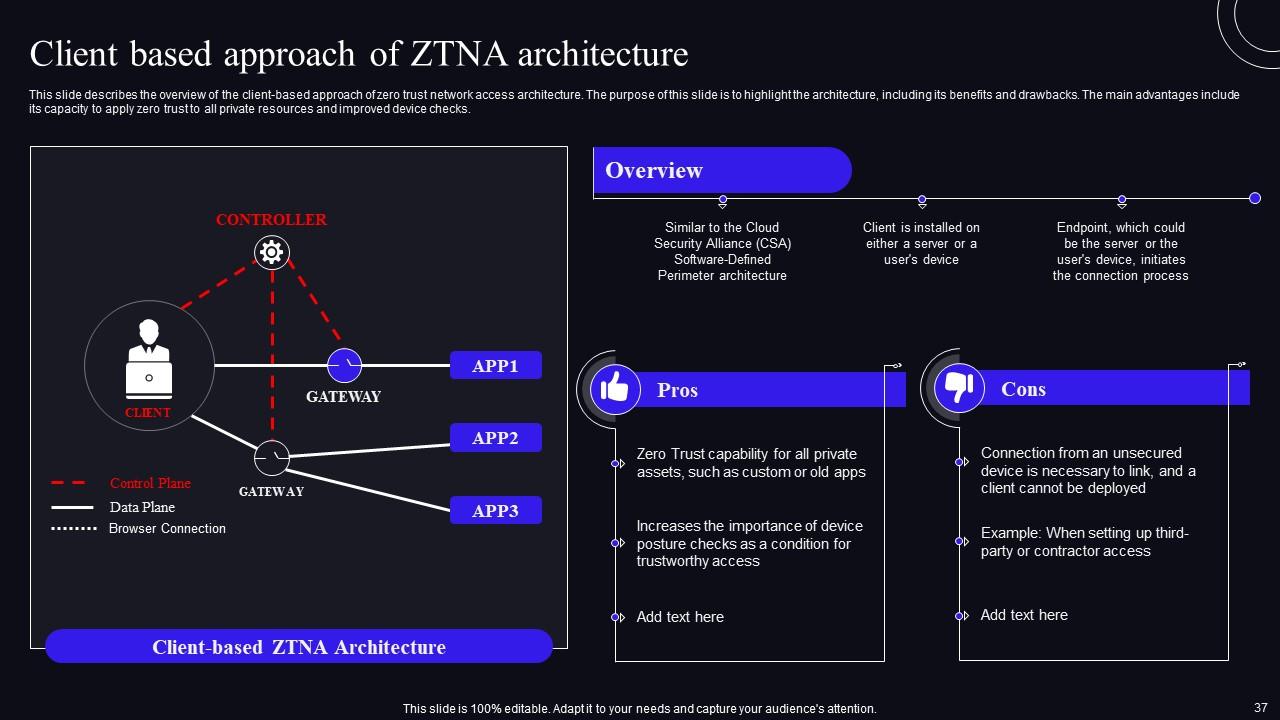

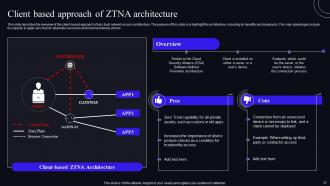

Diapositive 36 : Cette diapositive décrit un aperçu de l'approche basée sur le client de l'architecture d'accès réseau Zero Trust.

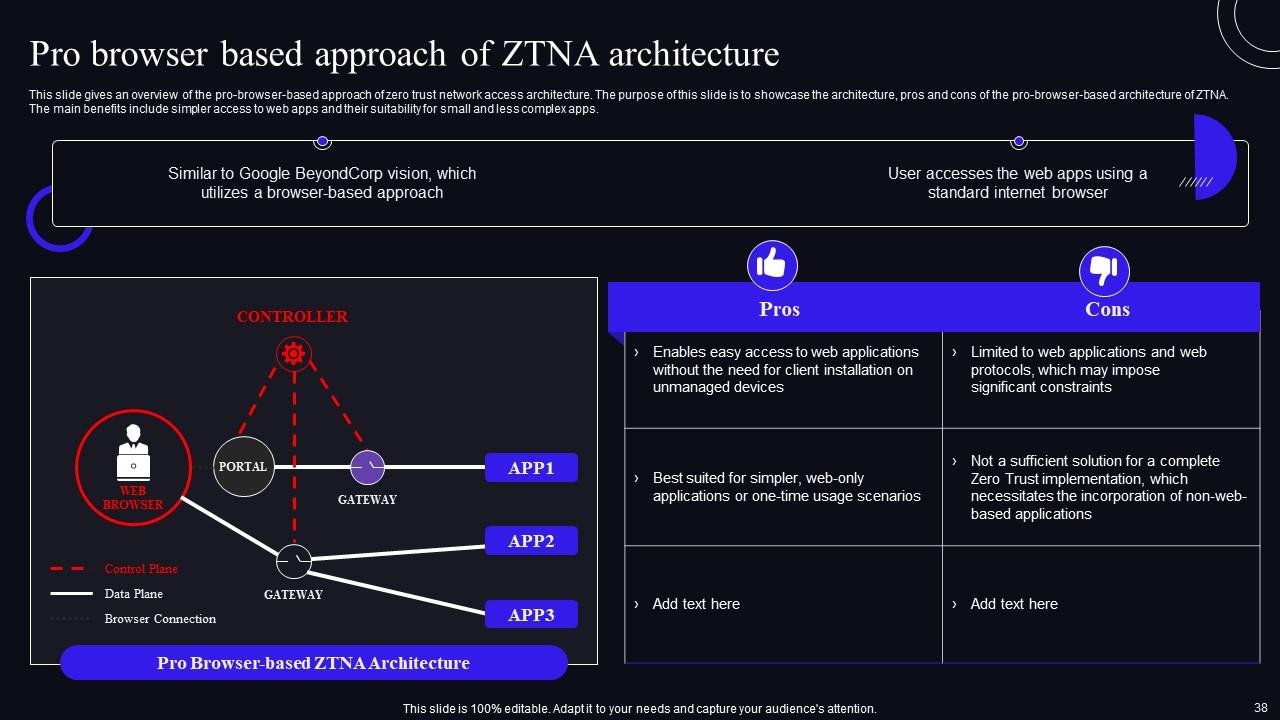

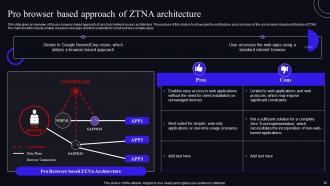

Diapositive 37 : Cette diapositive donne un aperçu de l'approche basée sur un navigateur professionnel de l'architecture d'accès réseau Zero Trust.

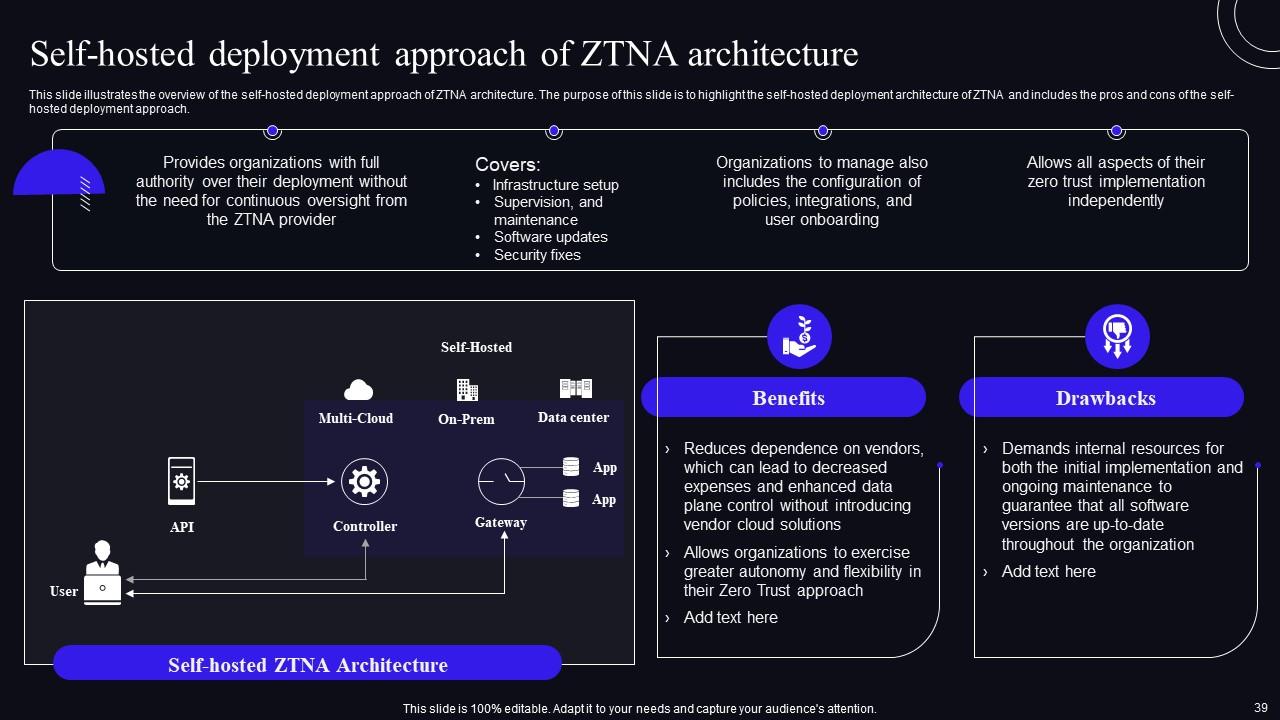

Diapositive 38 : Cette diapositive illustre la présentation de l'approche de déploiement auto-hébergée de l'architecture ZTNA.

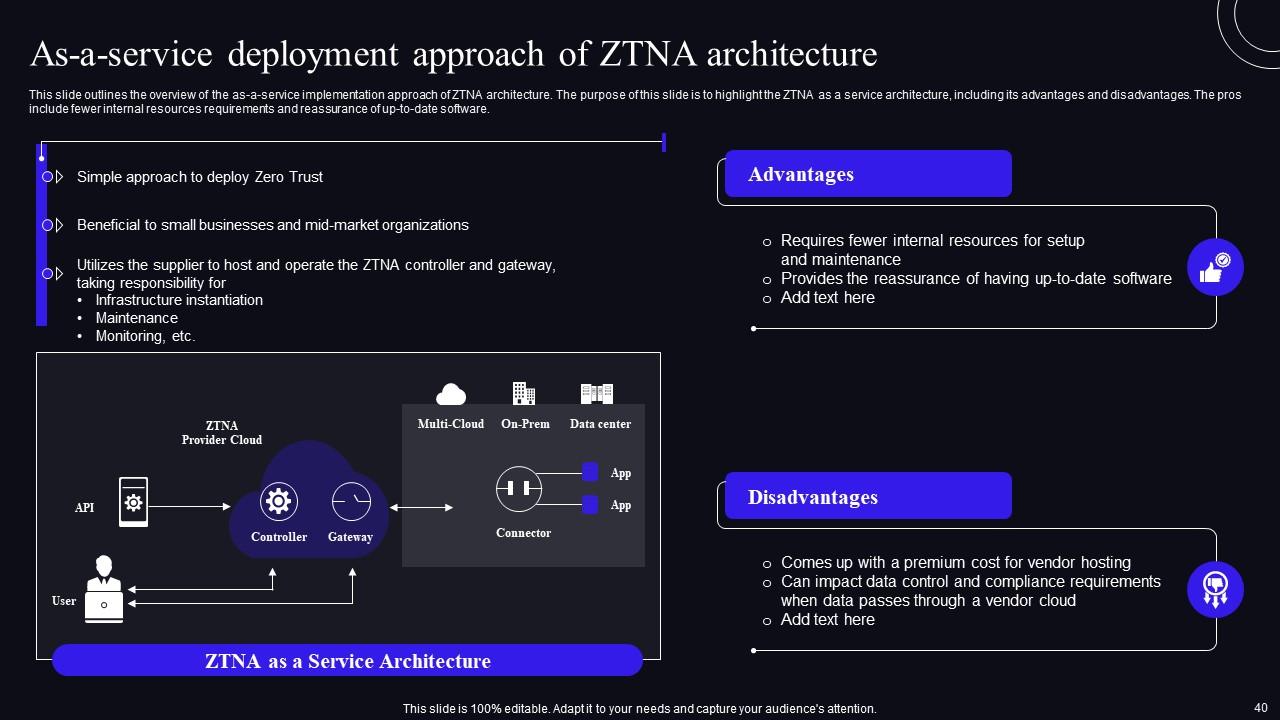

Diapositive 39 : Cette diapositive présente un aperçu de l'approche de mise en œuvre en tant que service de l'architecture ZTNA.

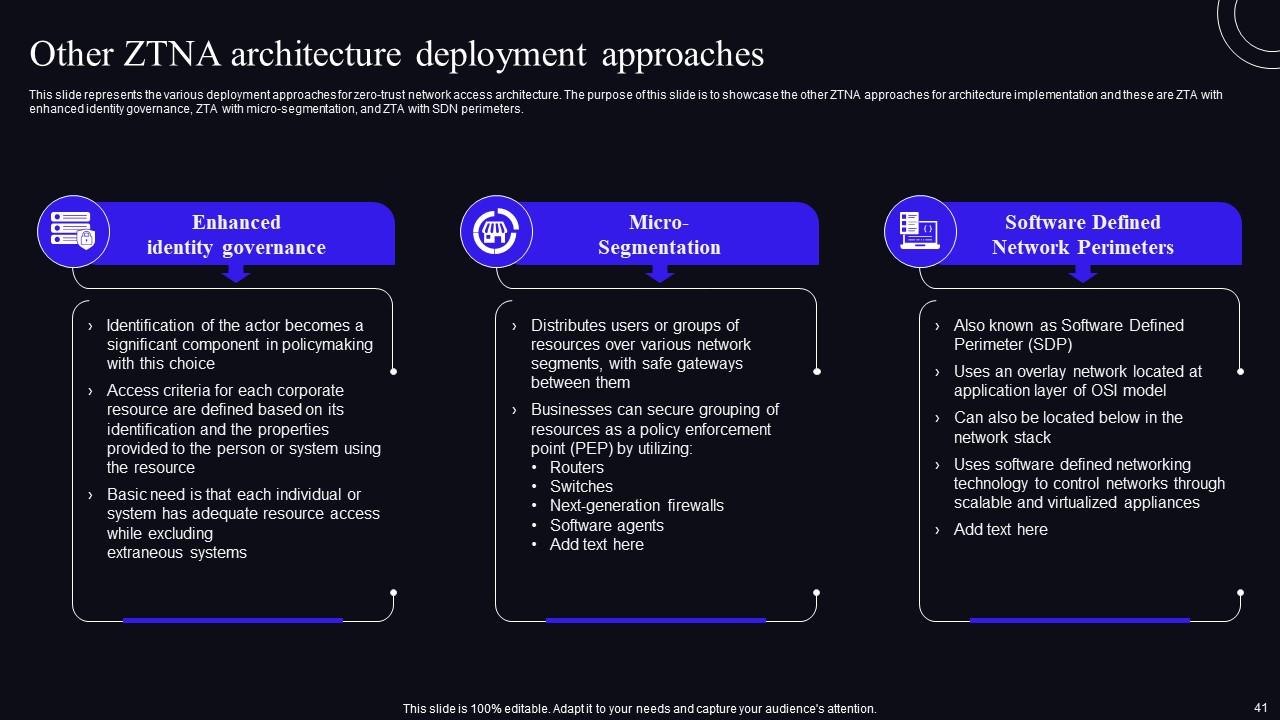

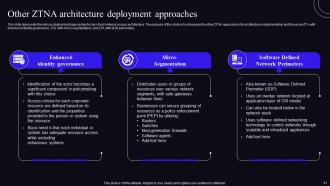

Diapositive 40 : Cette diapositive représente les différentes approches de déploiement d'une architecture d'accès réseau Zero Trust.

Diapositive 41 : Cette diapositive présente la table des matières qui sera discutée plus en détail.

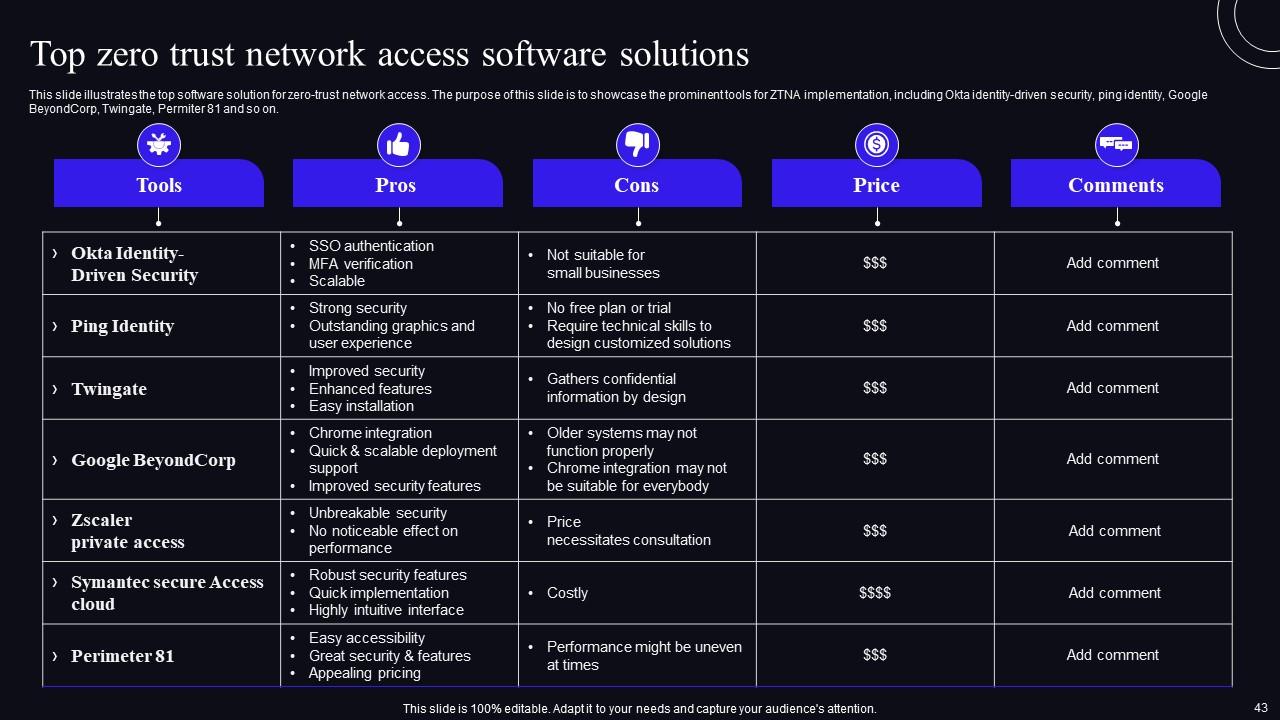

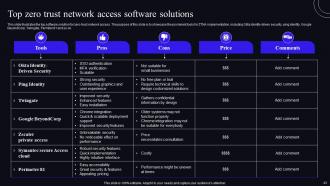

Diapositive 42 : Cette diapositive présente la meilleure solution logicielle pour un accès réseau sans confiance.

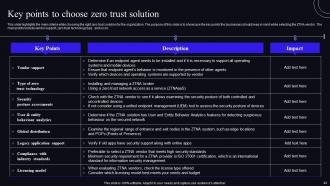

Diapositive 43 : Cette diapositive met en évidence les principaux critères lors du choix de la bonne solution zéro confiance.

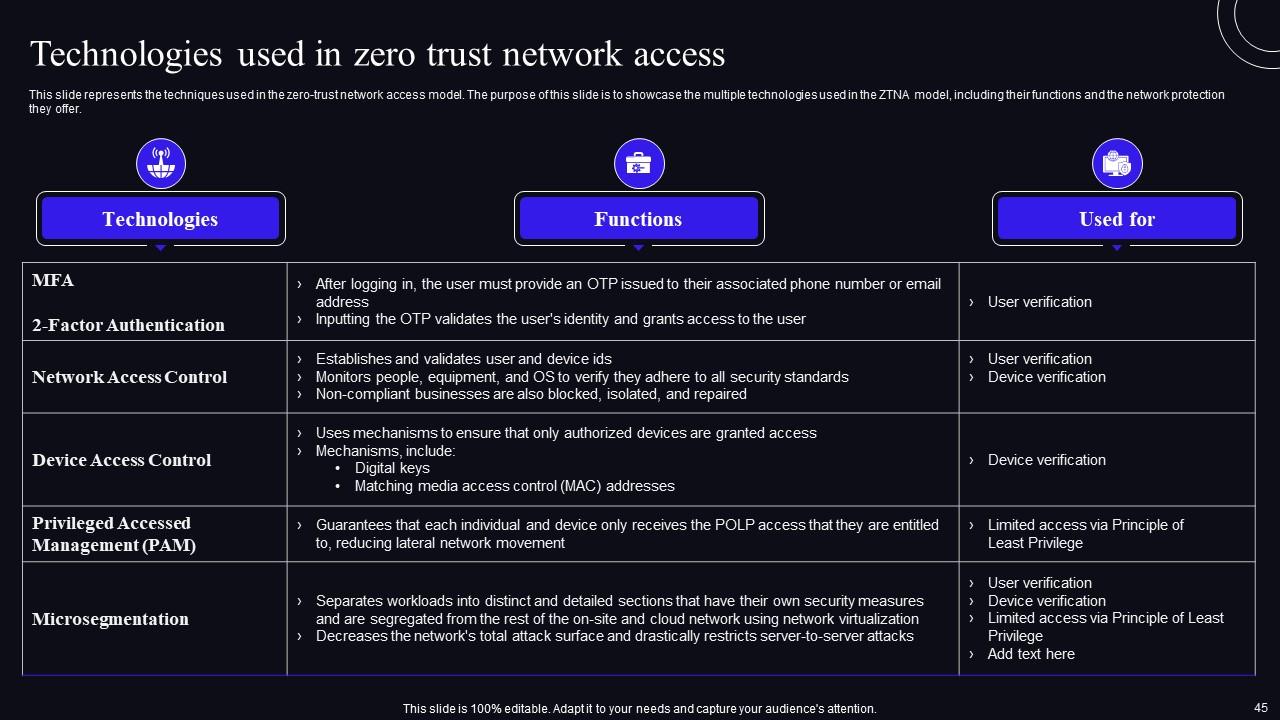

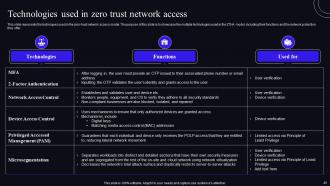

Diapositive 44 : Cette diapositive représente les techniques utilisées dans le modèle d'accès réseau zéro confiance.

Diapositive 45 : Cette diapositive contient les titres des sujets qui seront discutés plus en détail.

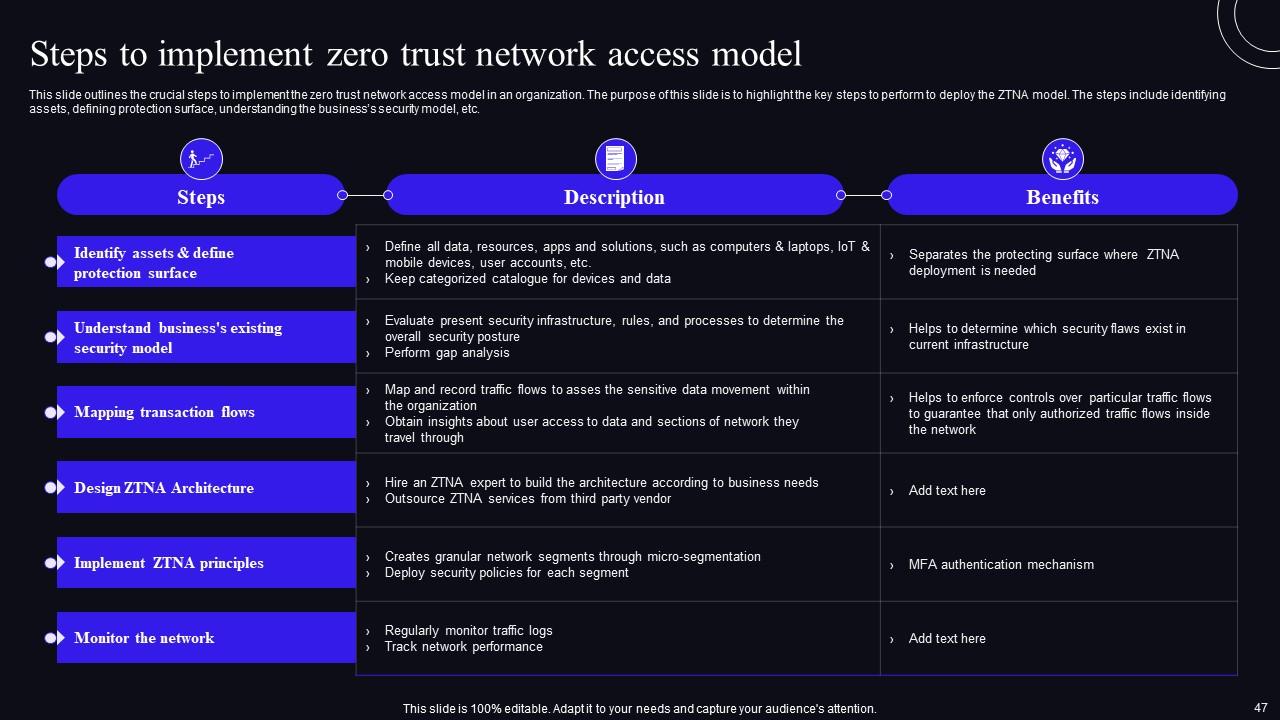

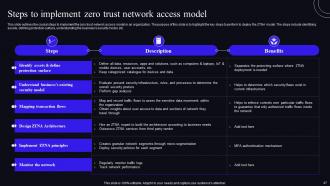

Diapositive 46 : Cette diapositive présente les étapes cruciales pour mettre en œuvre le modèle d'accès réseau Zero Trust dans une organisation.

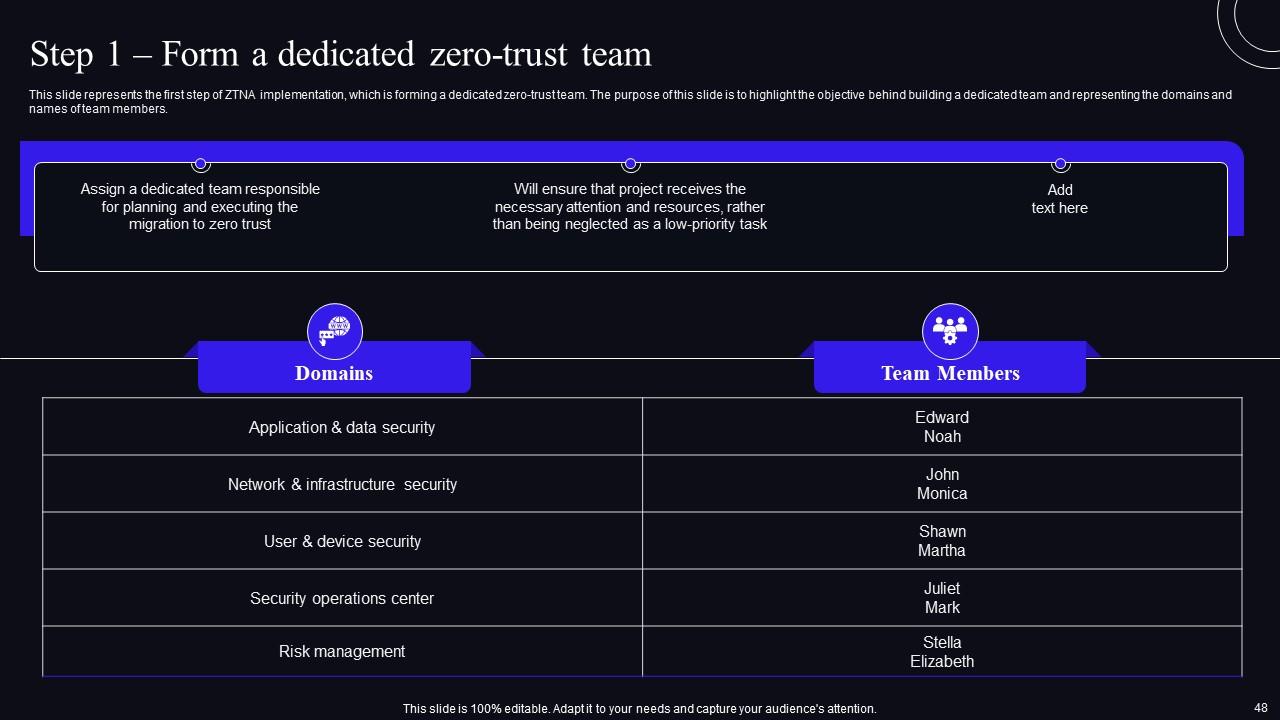

Diapositive 47 : Cette diapositive représente la première étape de la mise en œuvre de ZTNA, qui consiste à former une équipe dédiée zéro confiance.

Diapositive 48 : Cette diapositive décrit la deuxième étape de la mise en œuvre de l'accès au réseau Zero Trust, qui consiste à choisir l'option de rampe d'accès.

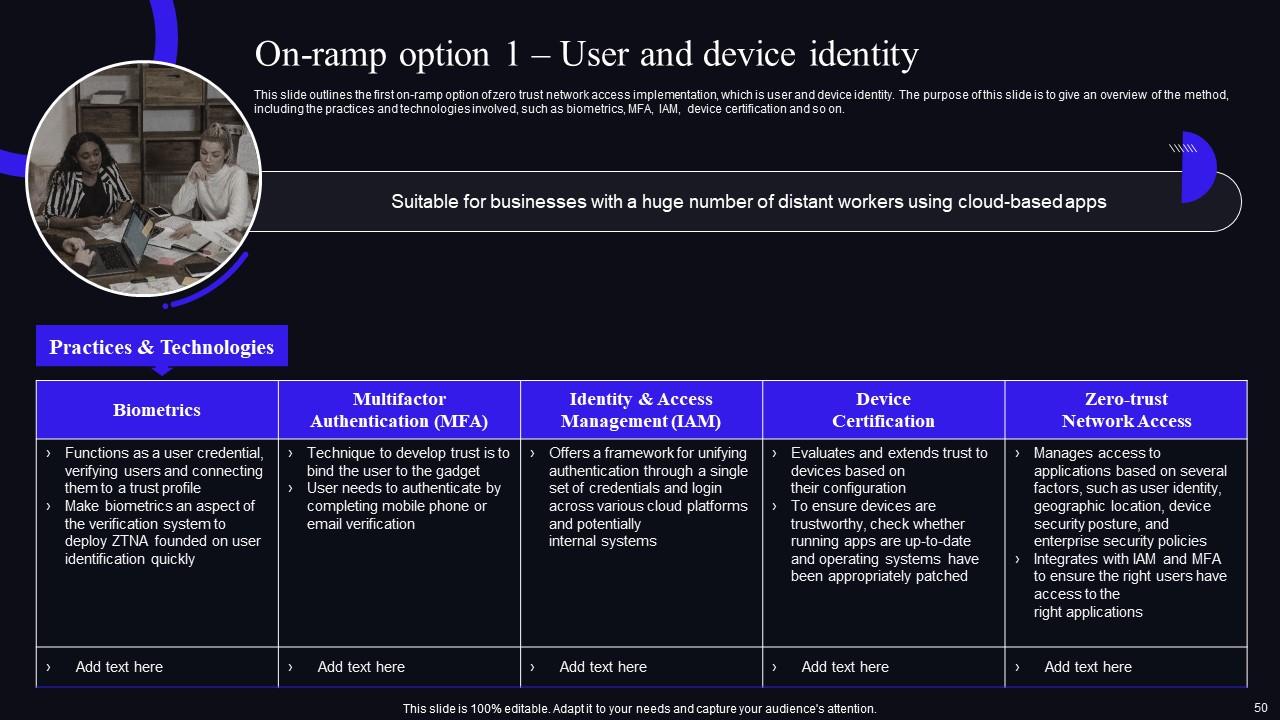

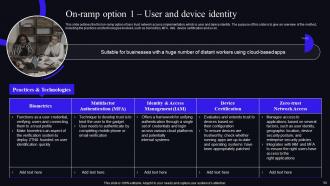

Diapositive 49 : Cette diapositive présente la première option de mise en œuvre de l'accès réseau Zero Trust, à savoir l'identité de l'utilisateur et de l'appareil.

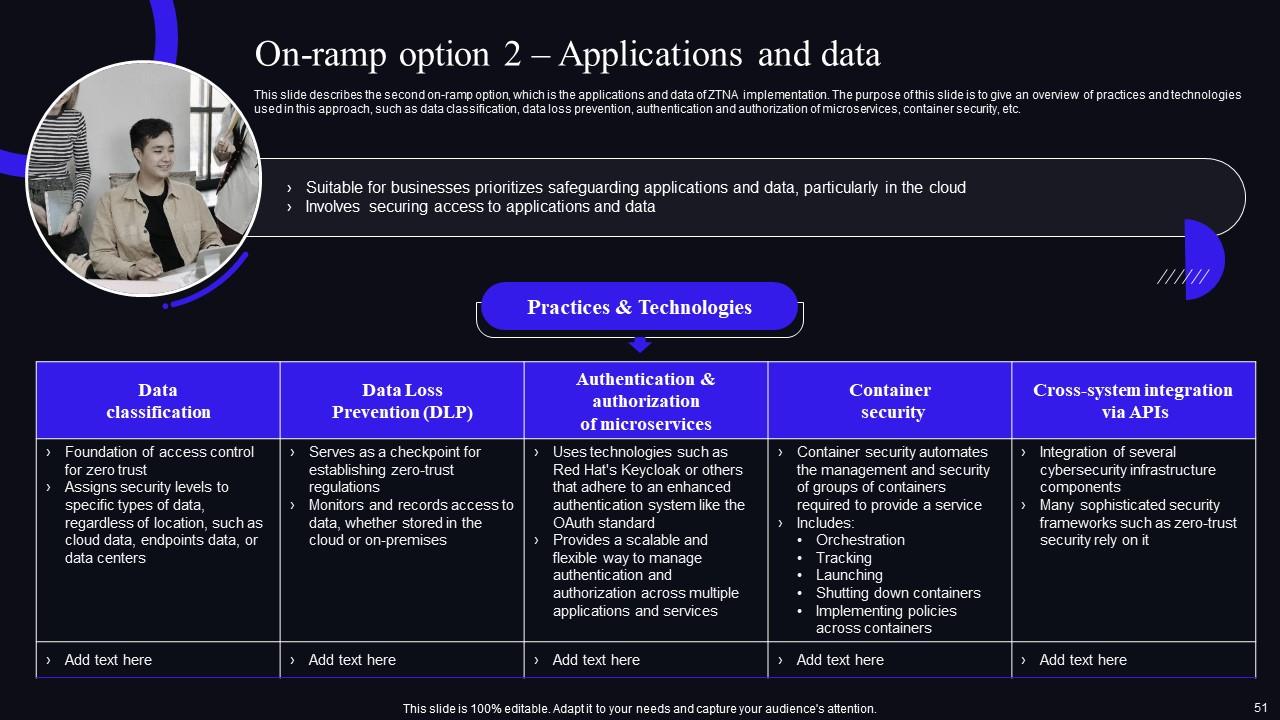

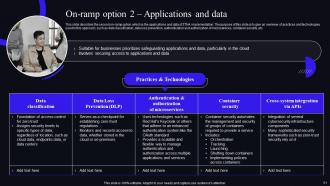

Diapositive 50 : Cette diapositive décrit la deuxième option de rampe d'accès, à savoir les applications et les données de mise en œuvre de ZTNA.

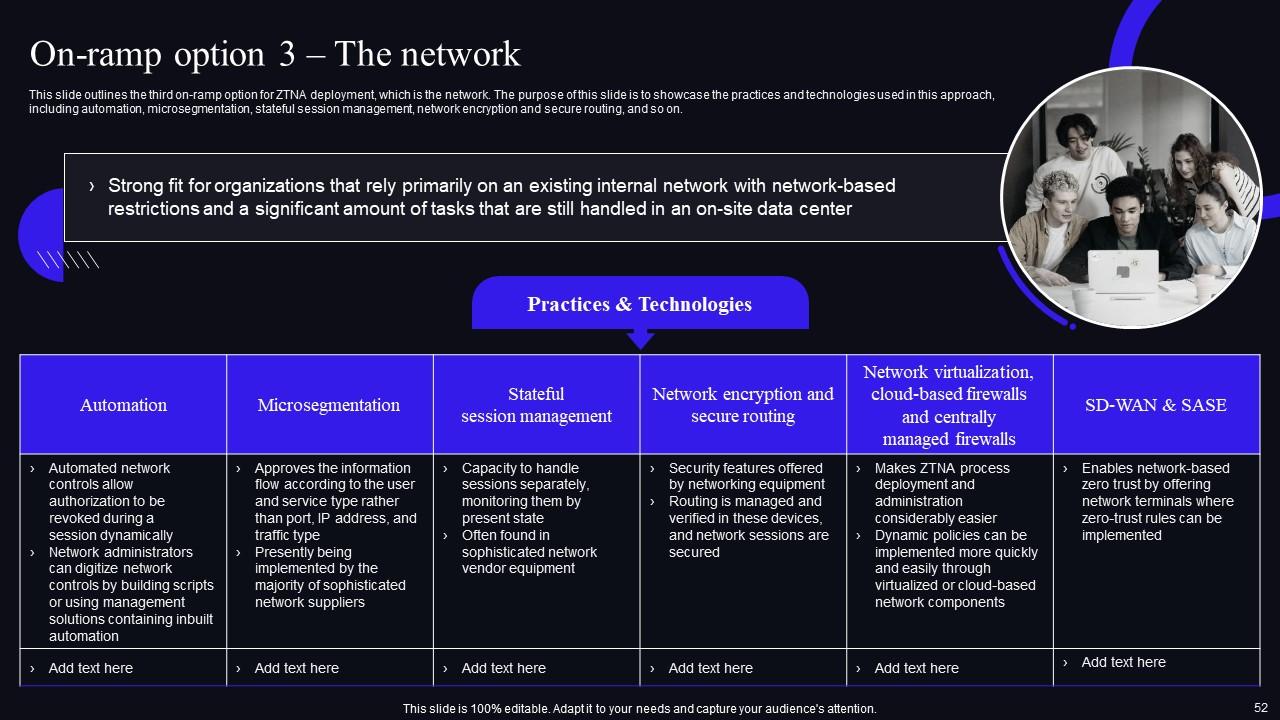

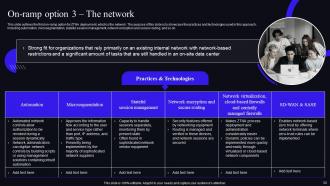

Diapositive 51 : Cette diapositive présente la troisième option de rampe d'accès pour le déploiement de ZTNA, à savoir le réseau.

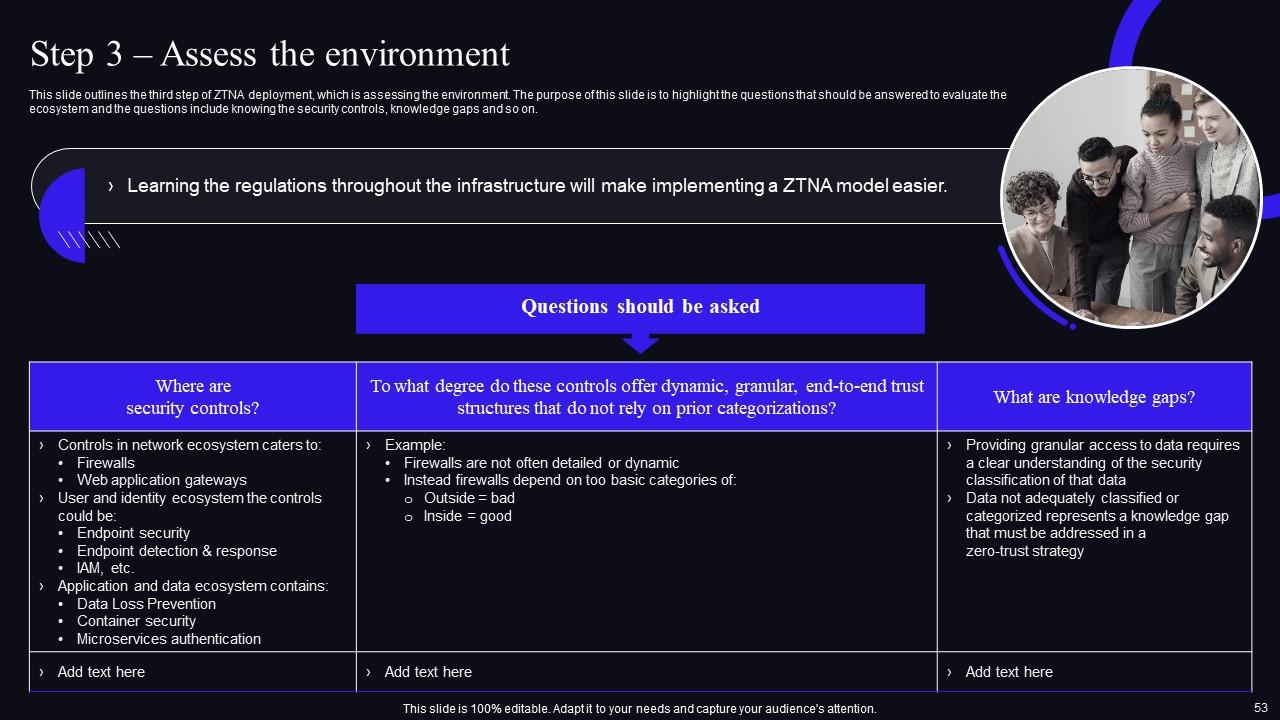

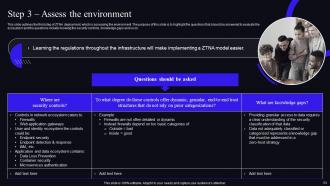

Diapositive 52 : Cette diapositive présente la troisième étape du déploiement de ZTNA, qui consiste à évaluer l'environnement.

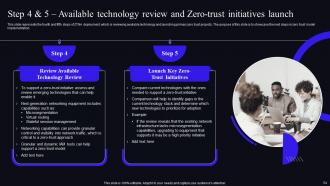

Diapositive 53 : Cette diapositive représente les quatrième et cinquième étapes du déploiement de ZTNA, qui consiste à examiner la technologie disponible et à lancer les principaux projets Zero Trust.

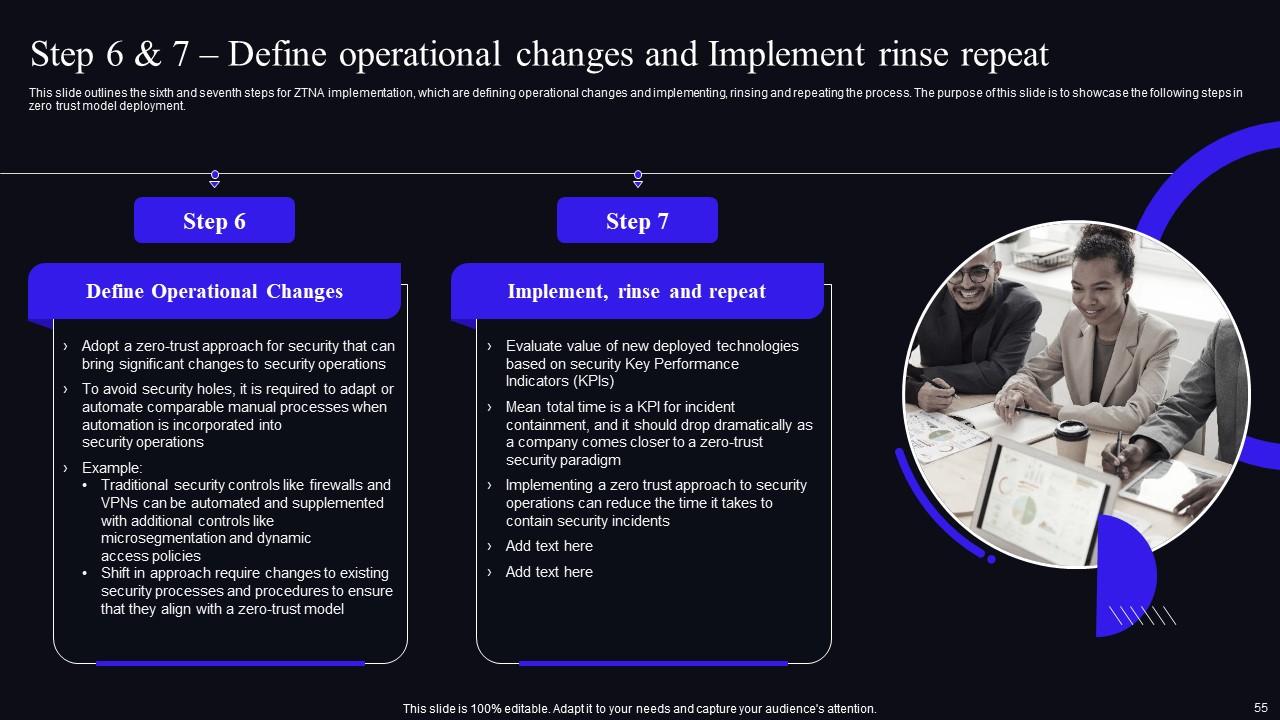

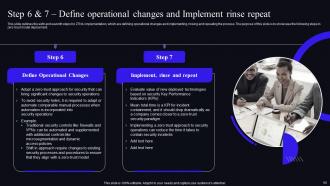

Diapositive 54 : Cette diapositive présente les sixième et septième étapes de la mise en œuvre du ZTNA, qui consistent à définir les changements opérationnels et à mettre en œuvre, rincer et répéter le processus. Le but de cette diapositive est de présenter les étapes suivantes du déploiement du modèle Zero Trust.

Diapositive 55 : Cette diapositive représente la table des matières qui doit être discutée plus en détail.

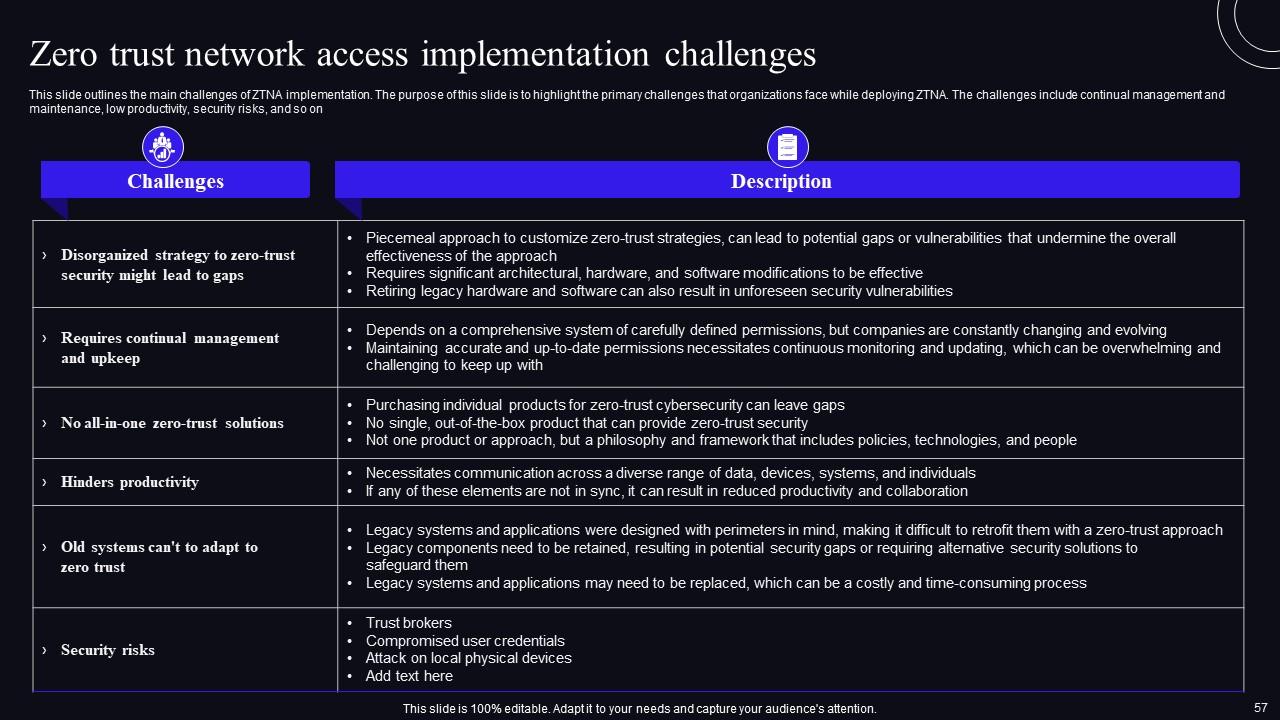

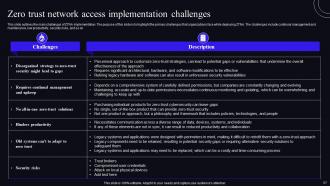

Diapositive 56 : Cette diapositive présente les principaux défis de la mise en œuvre de la ZTNA.

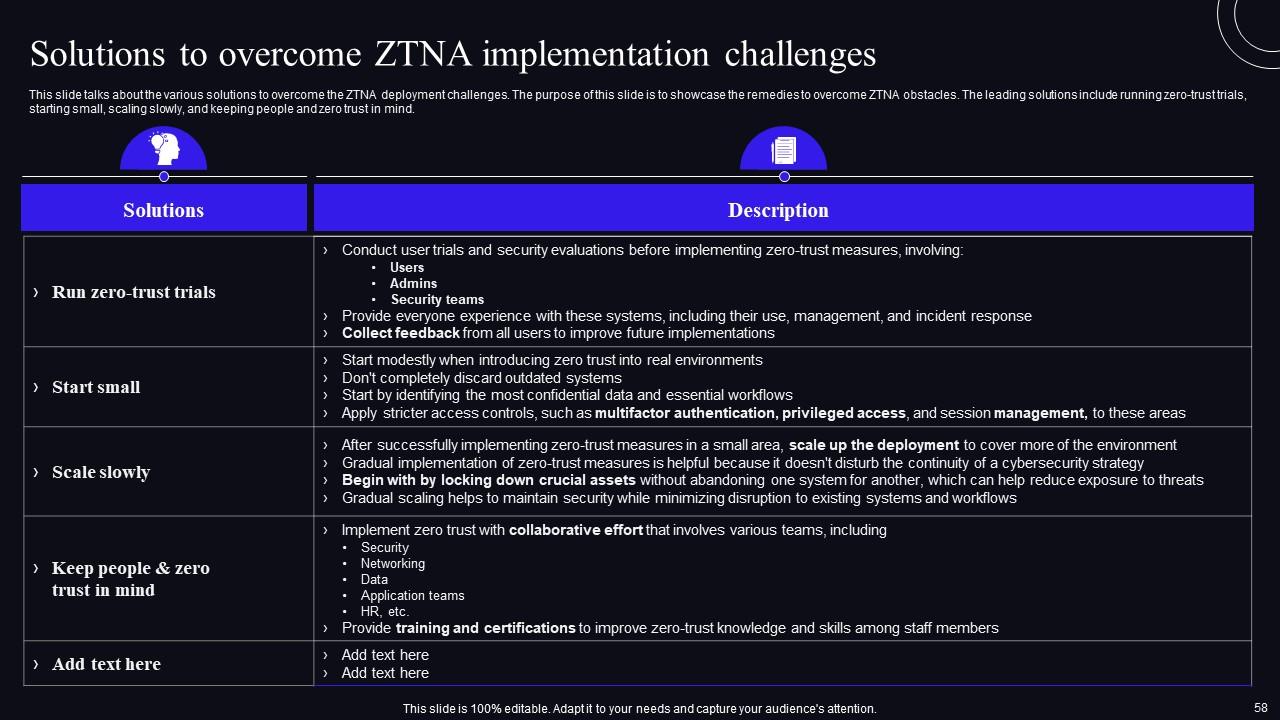

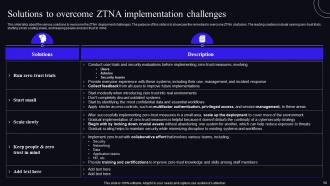

Diapositive 57 : Cette diapositive présente les différentes solutions pour surmonter les défis de déploiement du ZTNA.

Diapositive 58 : Cette diapositive montre le titre des sujets à discuter davantage.

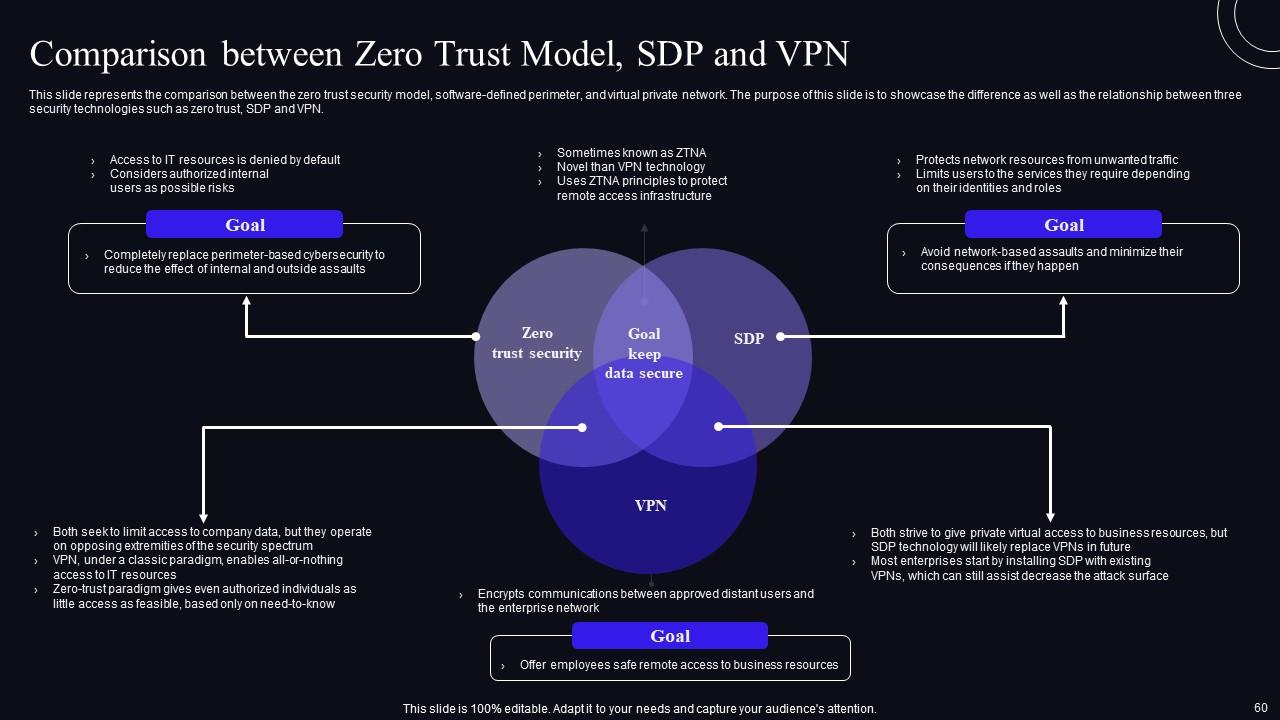

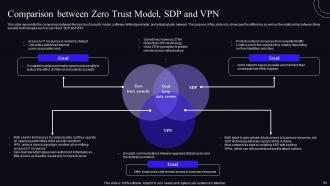

Diapositive 59 : Cette diapositive représente la comparaison entre le modèle de sécurité Zero Trust, le périmètre défini par logiciel et le réseau privé virtuel.

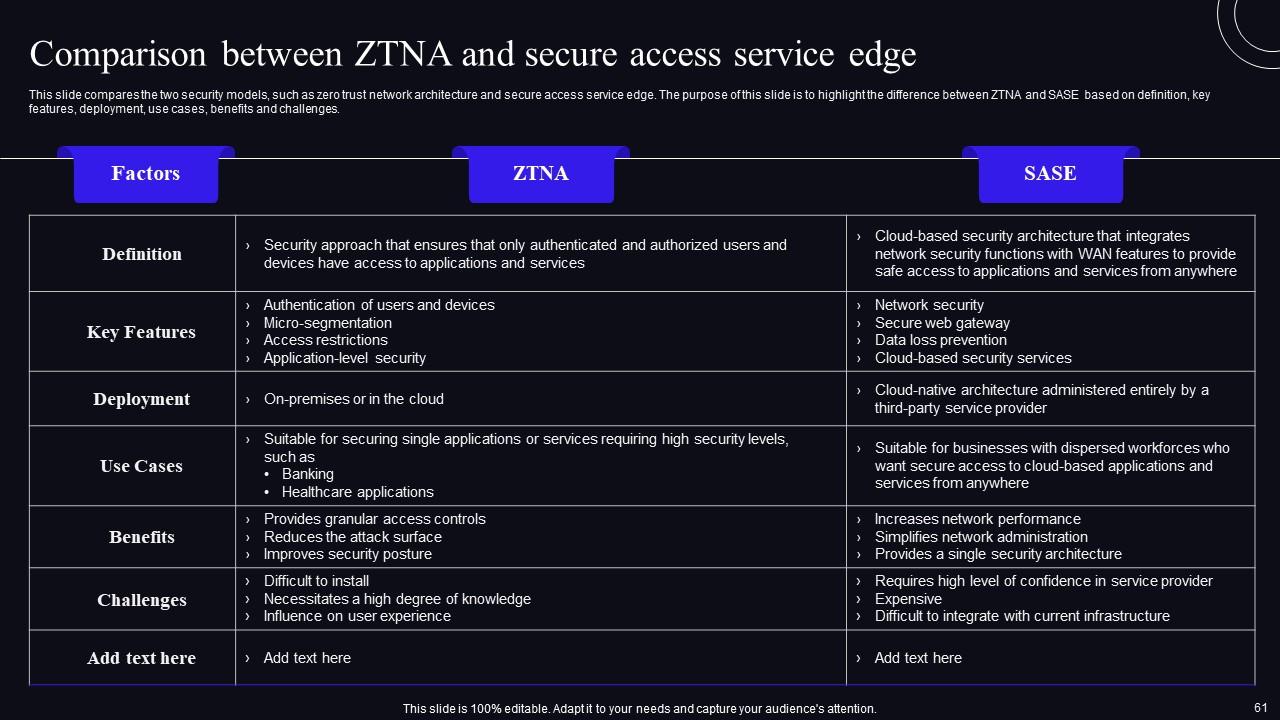

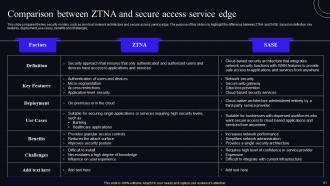

Diapositive 60 : Cette diapositive compare les deux modèles de sécurité.

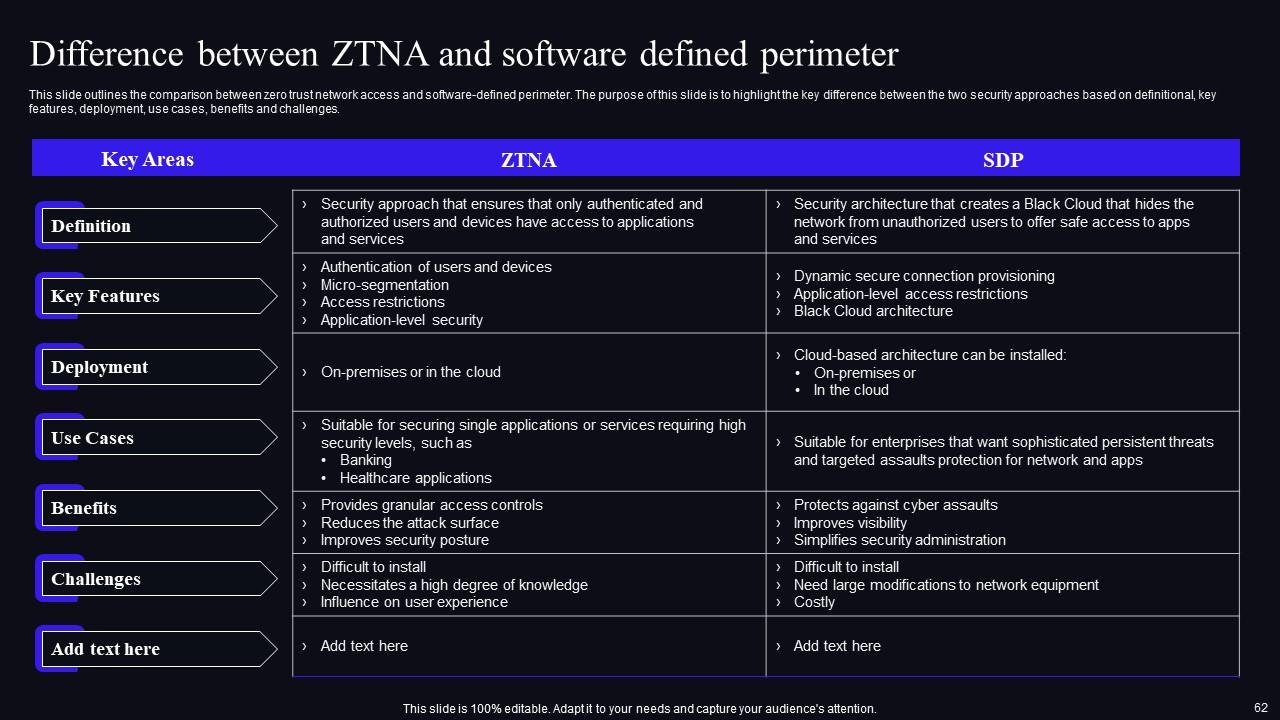

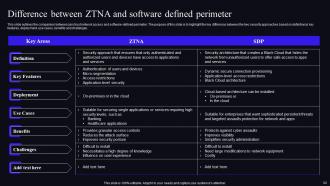

Diapositive 61 : Cette diapositive présente la comparaison entre l'accès au réseau Zero Trust et le périmètre défini par logiciel.

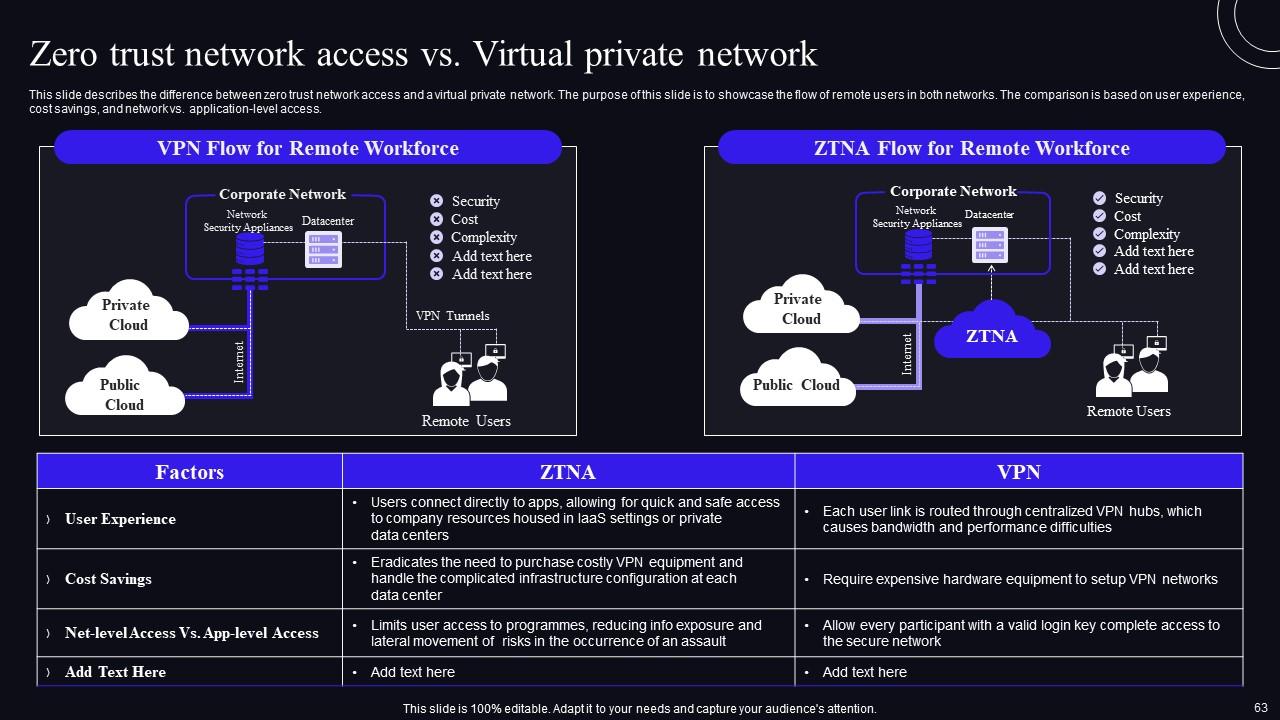

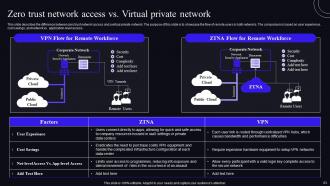

Diapositive 62 : Cette diapositive décrit la différence entre un accès réseau Zero Trust et un réseau privé virtuel.

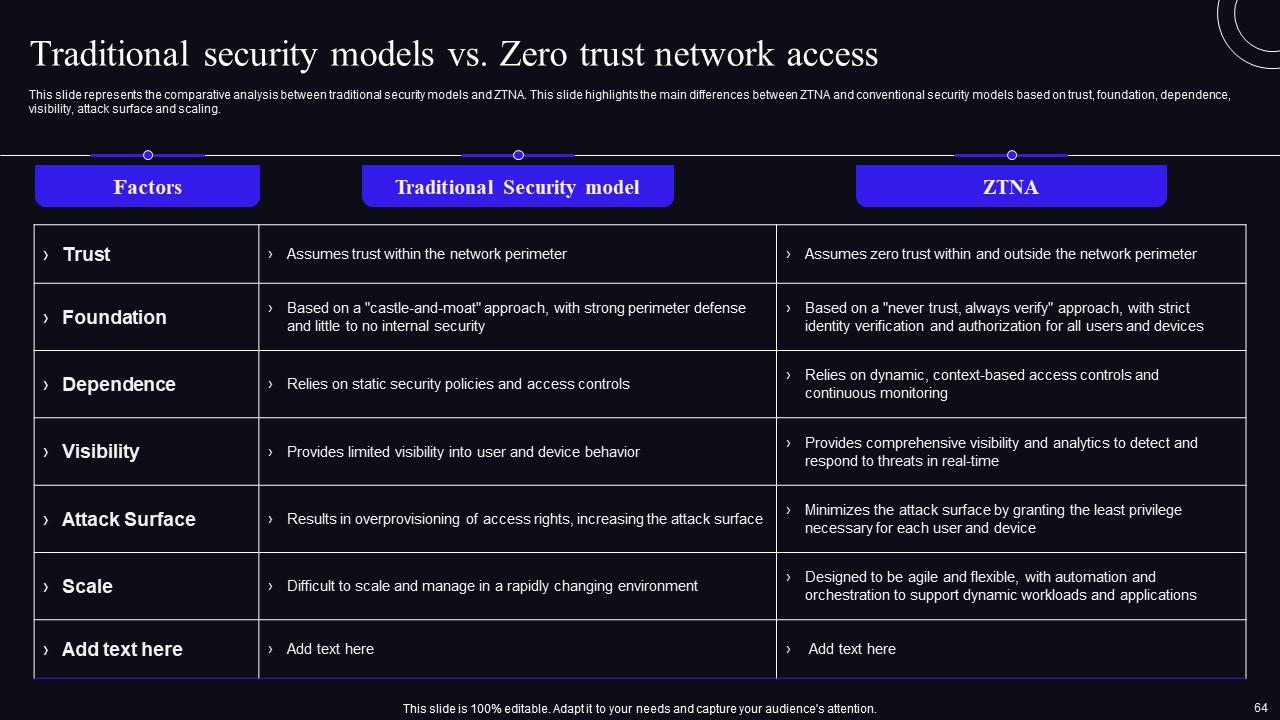

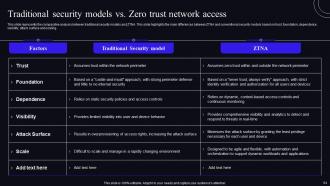

Diapositive 63 : Cette diapositive présente l'analyse comparative entre les modèles de sécurité traditionnels et ZTNA.

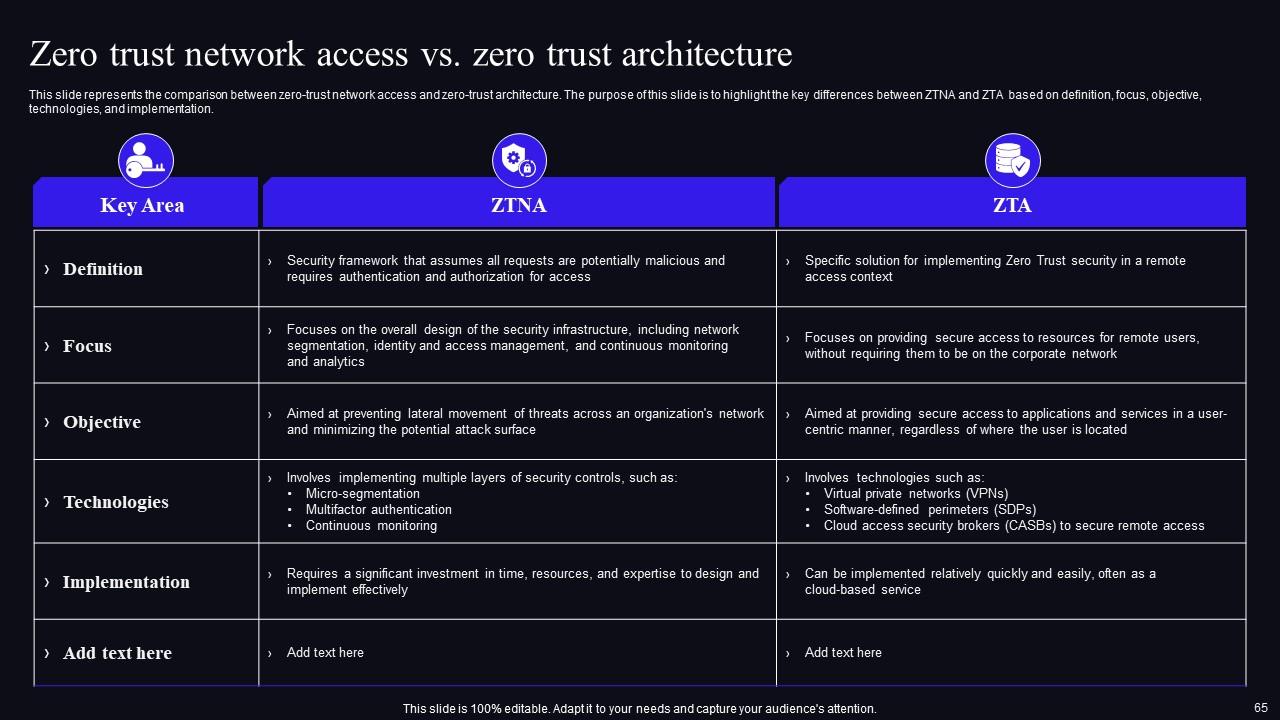

Diapositive 64 : Cette diapositive représente la comparaison entre l'accès réseau zéro confiance et l'architecture zéro confiance.

Diapositive 65 : Cette diapositive représente la table des matières de ZTNA

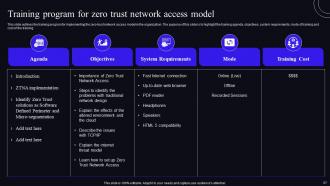

Diapositive 66 : Cette diapositive présente le programme de formation pour la mise en œuvre du modèle d'accès réseau zéro confiance dans l'organisation.

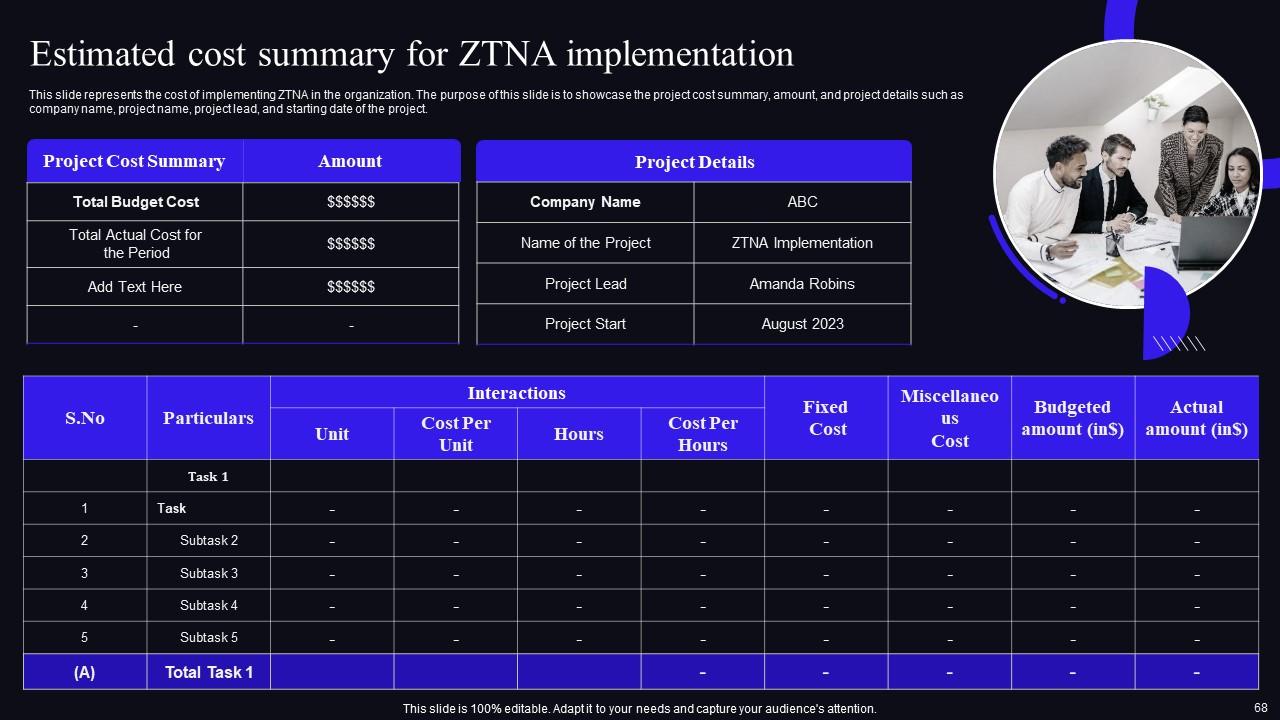

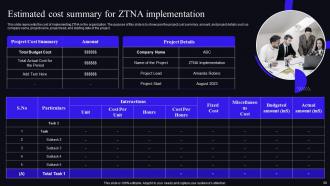

Diapositive 67 : Cette diapositive représente le coût de mise en œuvre du ZTNA dans l'organisation.

Diapositive 68 : Cette diapositive continue la table des matières de ZTNA.

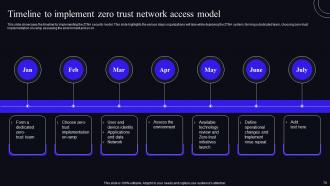

Diapositive 69 : Cette diapositive présente le calendrier de mise en œuvre du modèle de sécurité ZTNA.

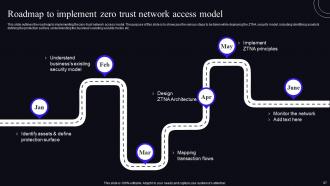

Diapositive 70 : Cette diapositive présente la table des matières – Feuille de route pour mettre en œuvre un modèle d'accès réseau zéro confiance.

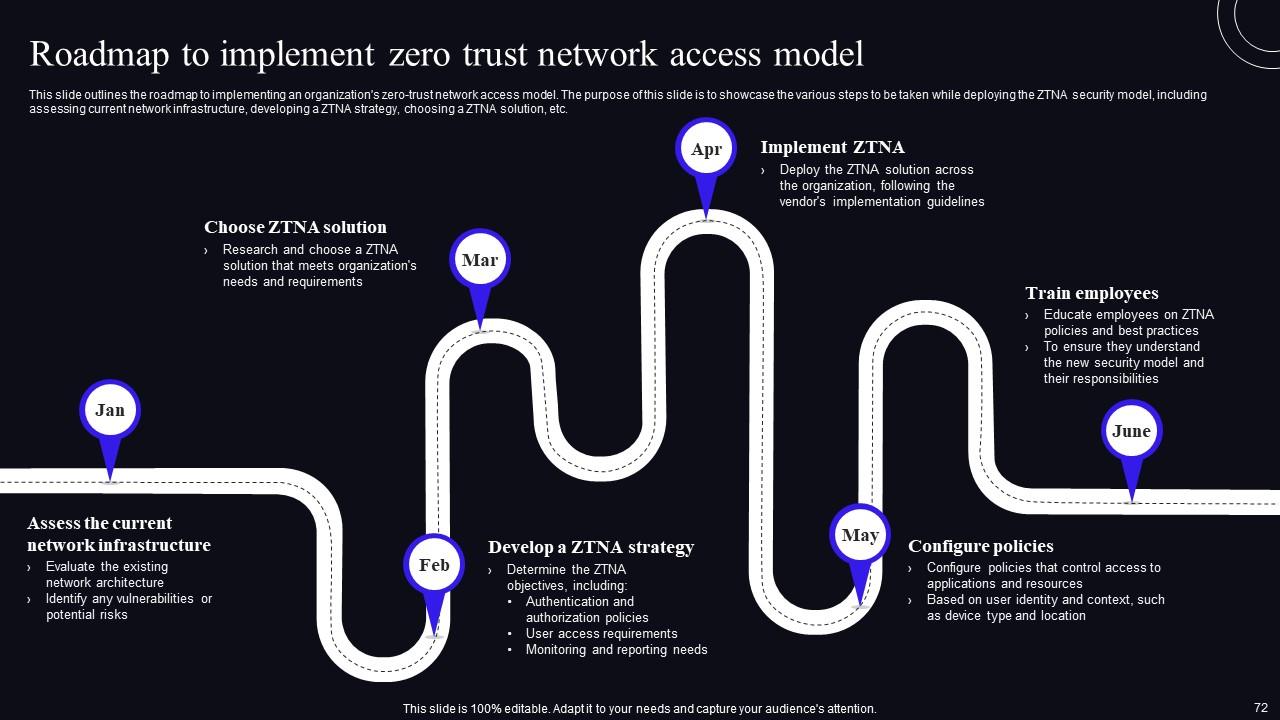

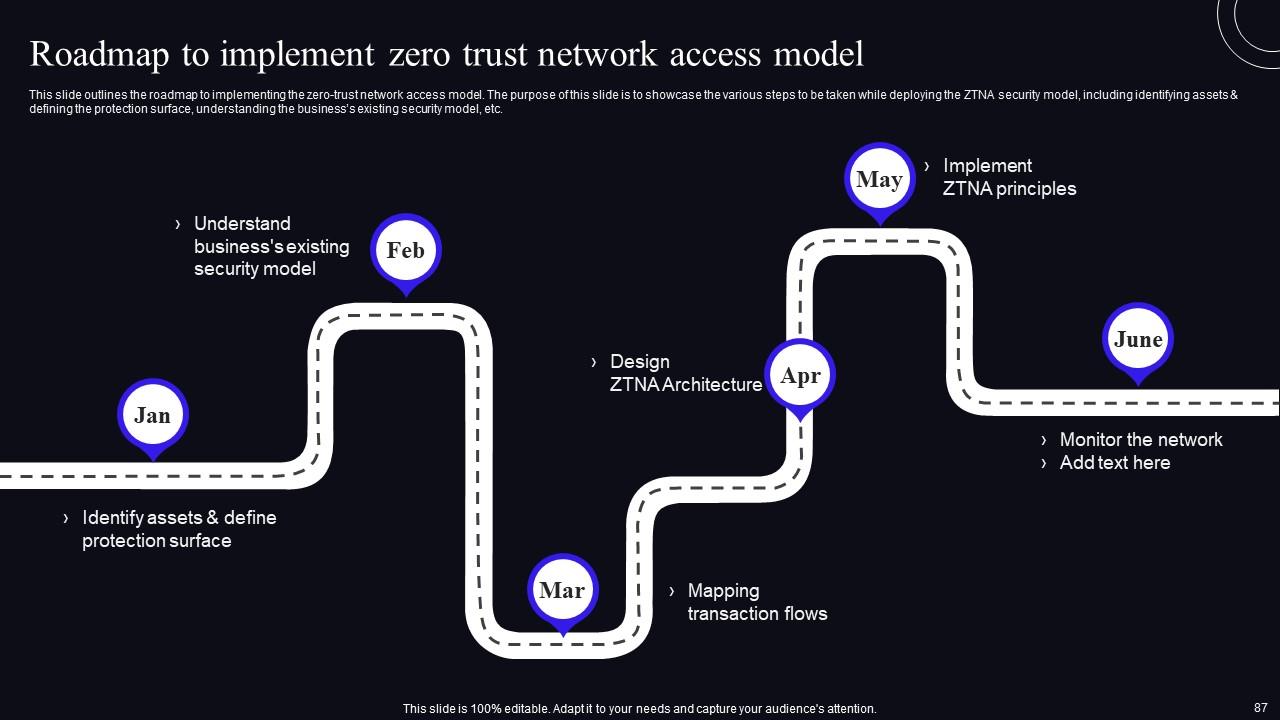

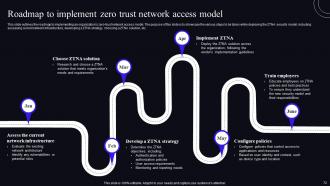

Diapositive 71 : Cette diapositive présente la feuille de route pour la mise en œuvre du modèle d'accès réseau zéro confiance d'une organisation.

Diapositive 72 : Cette diapositive met en évidence le titre du tableau de bord de suivi des performances d'accès au réseau Zero Trust.

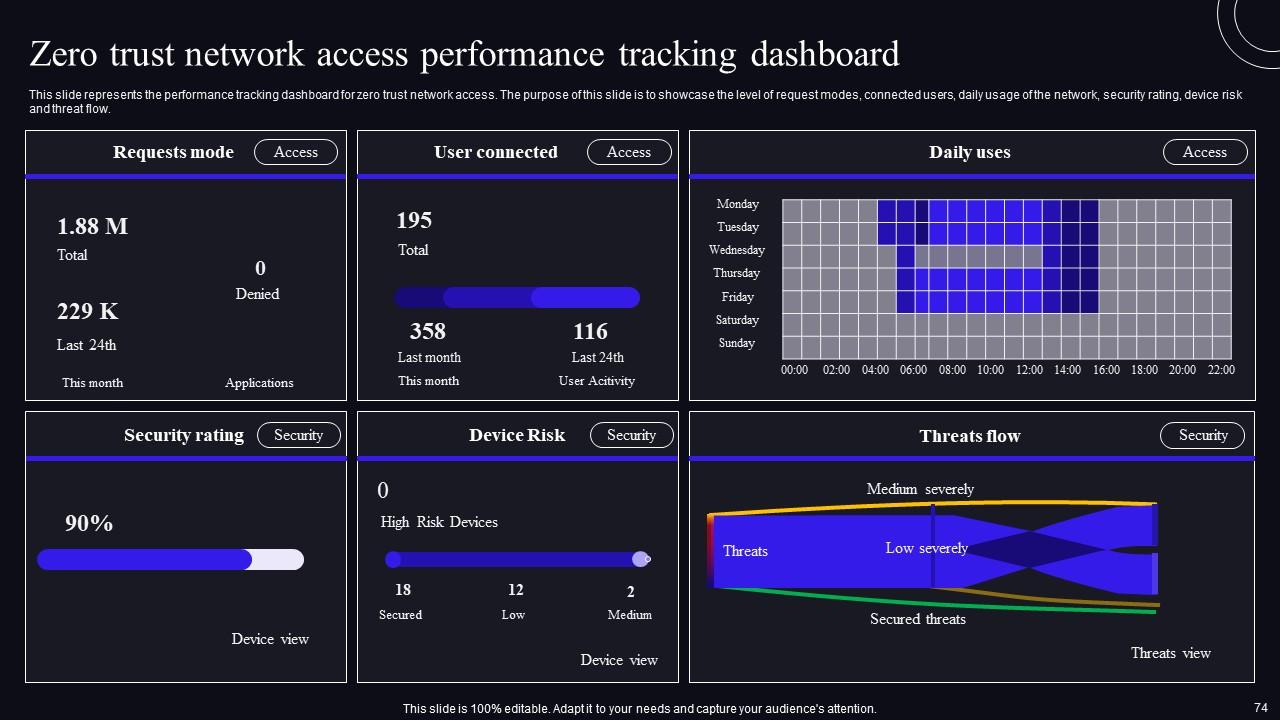

Diapositive 73 : Cette diapositive représente le tableau de bord de suivi des performances pour un accès réseau Zero Trust.

Diapositive 74 : Cette diapositive présente davantage la table des matières de ZTNA.

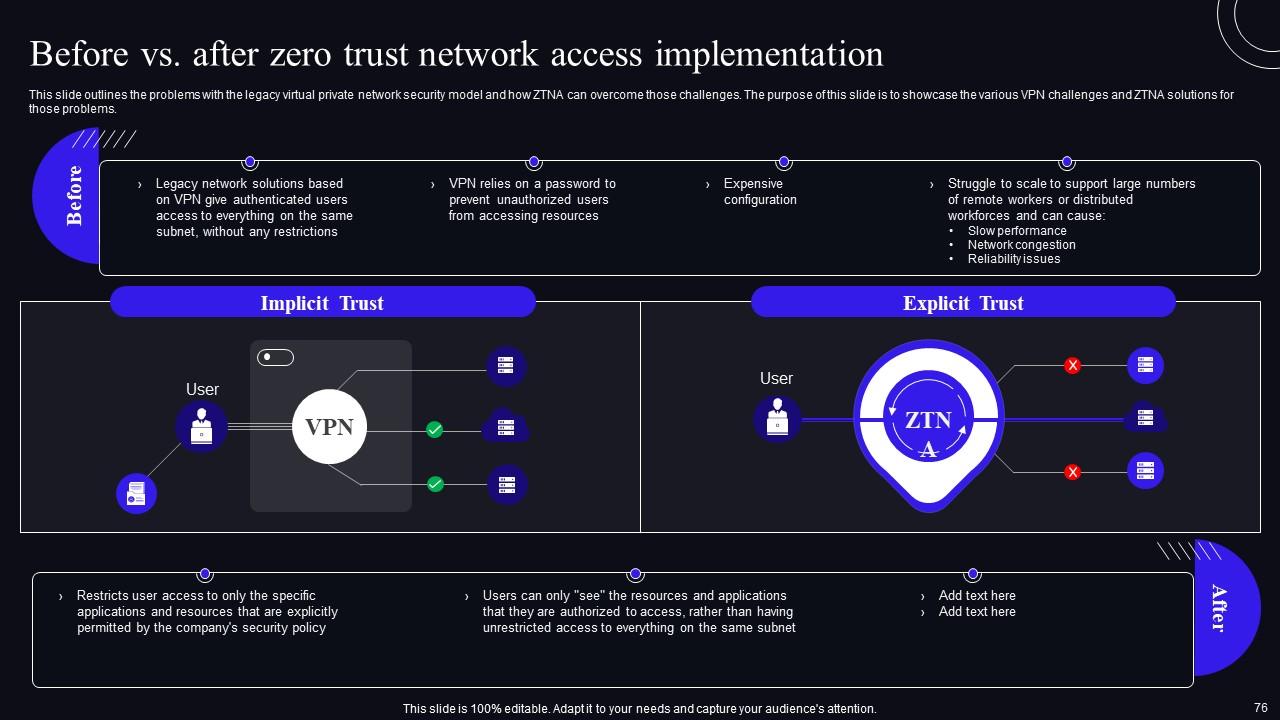

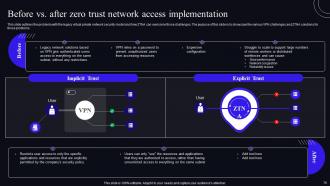

Diapositive 75 : Cette diapositive présente les problèmes liés à l'ancien modèle de sécurité des réseaux privés virtuels et la manière dont ZTNA peut surmonter ces défis.

Diapositive 76 : Cette diapositive continue la table des matières de ZTNA.

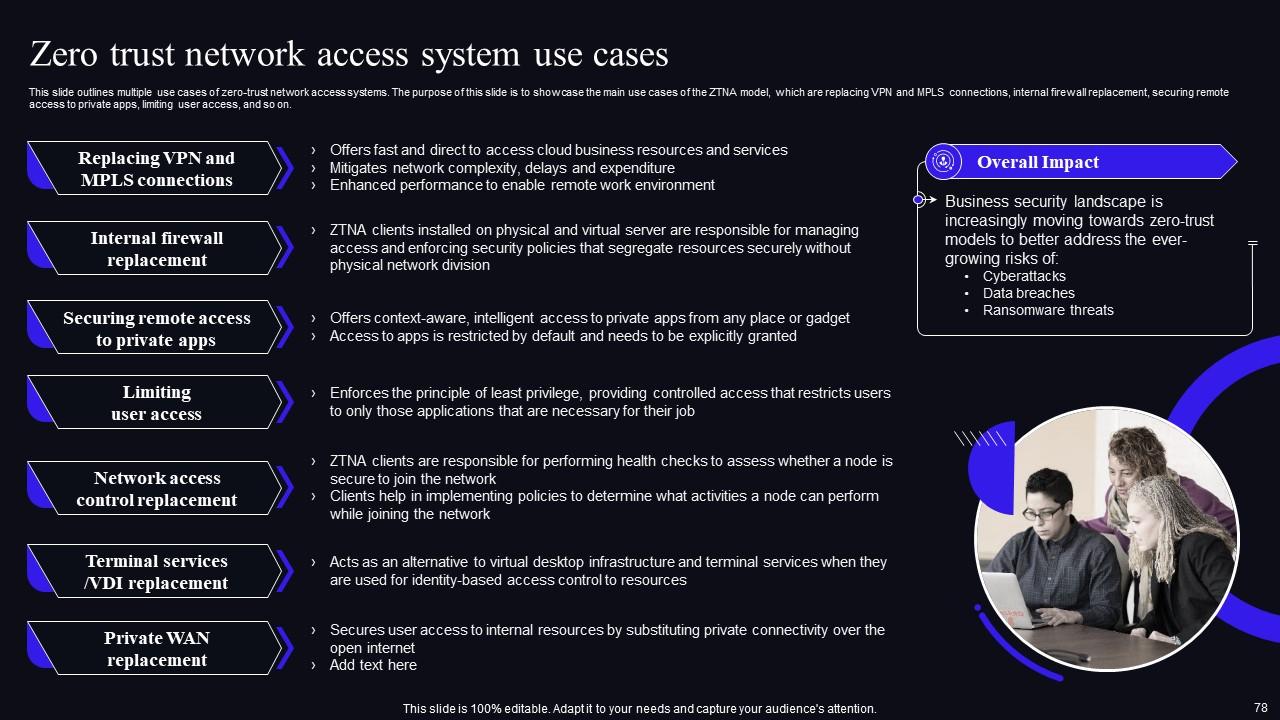

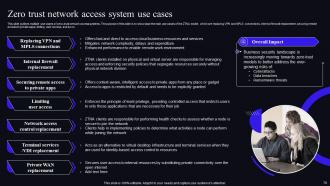

Diapositive 77 : Cette diapositive présente plusieurs cas d'utilisation de systèmes d'accès réseau zéro confiance.

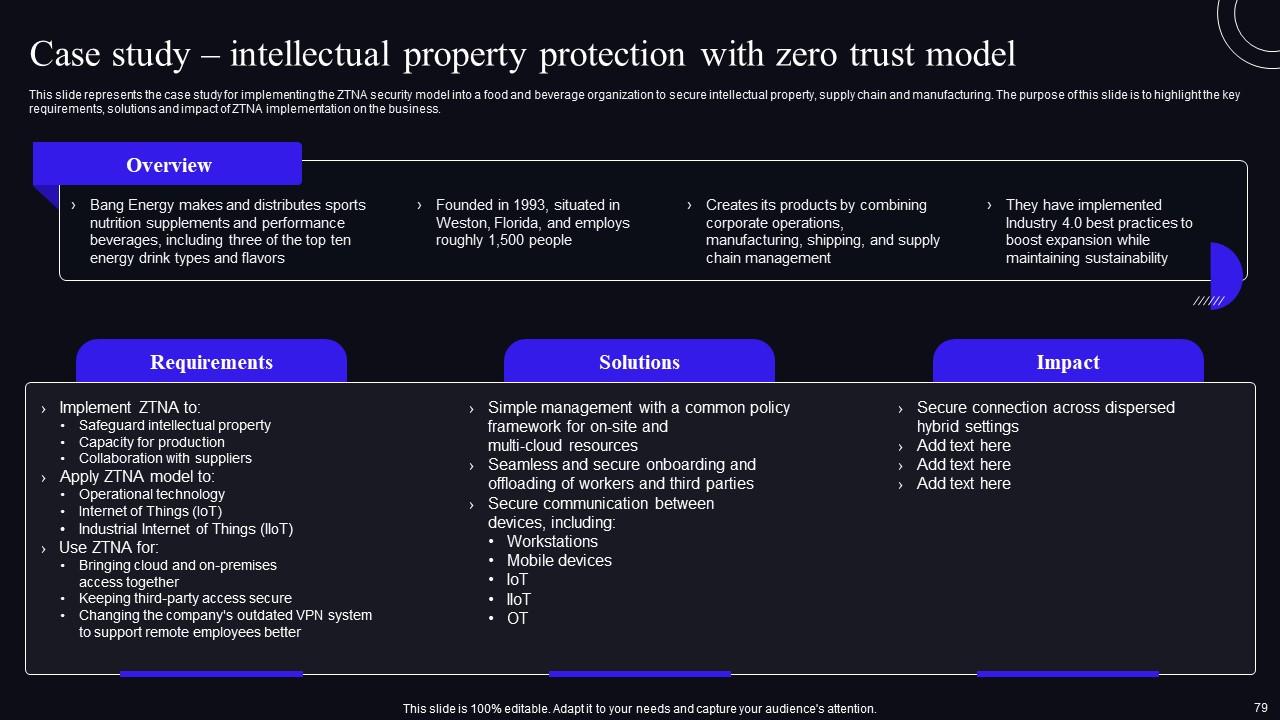

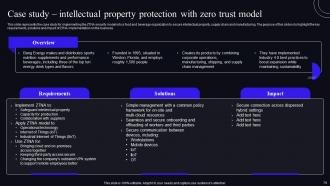

Diapositive 78 : Cette diapositive représente l'étude de cas pour la mise en œuvre du modèle de sécurité ZTNA dans une organisation de restauration.

Diapositive 79 : Cette diapositive affiche une autre table des matières pour ZTNA.

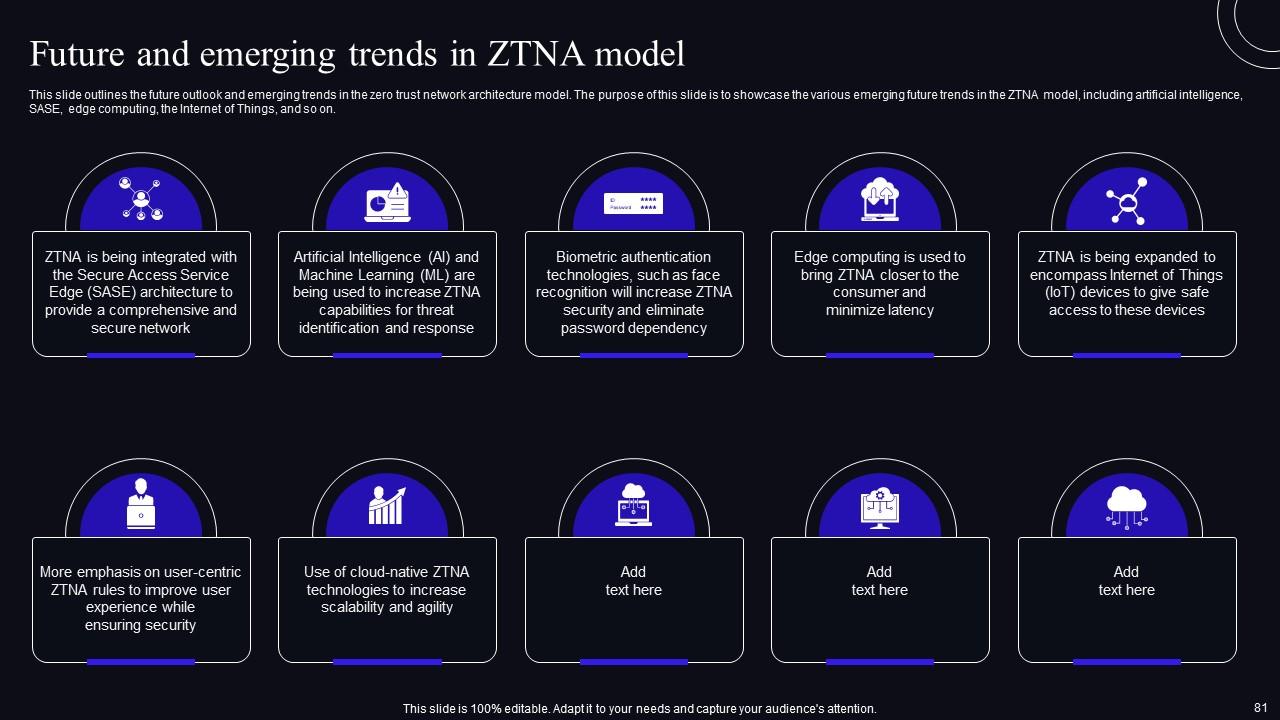

Diapositive 80 : Cette diapositive présente les perspectives d'avenir et les tendances émergentes du modèle d'architecture de réseau Zero Trust.

Diapositive 81 : Cette diapositive montre toutes les icônes incluses dans la présentation.

Diapositive 82 : Cette diapositive est intitulée Diapositives supplémentaires pour avancer.

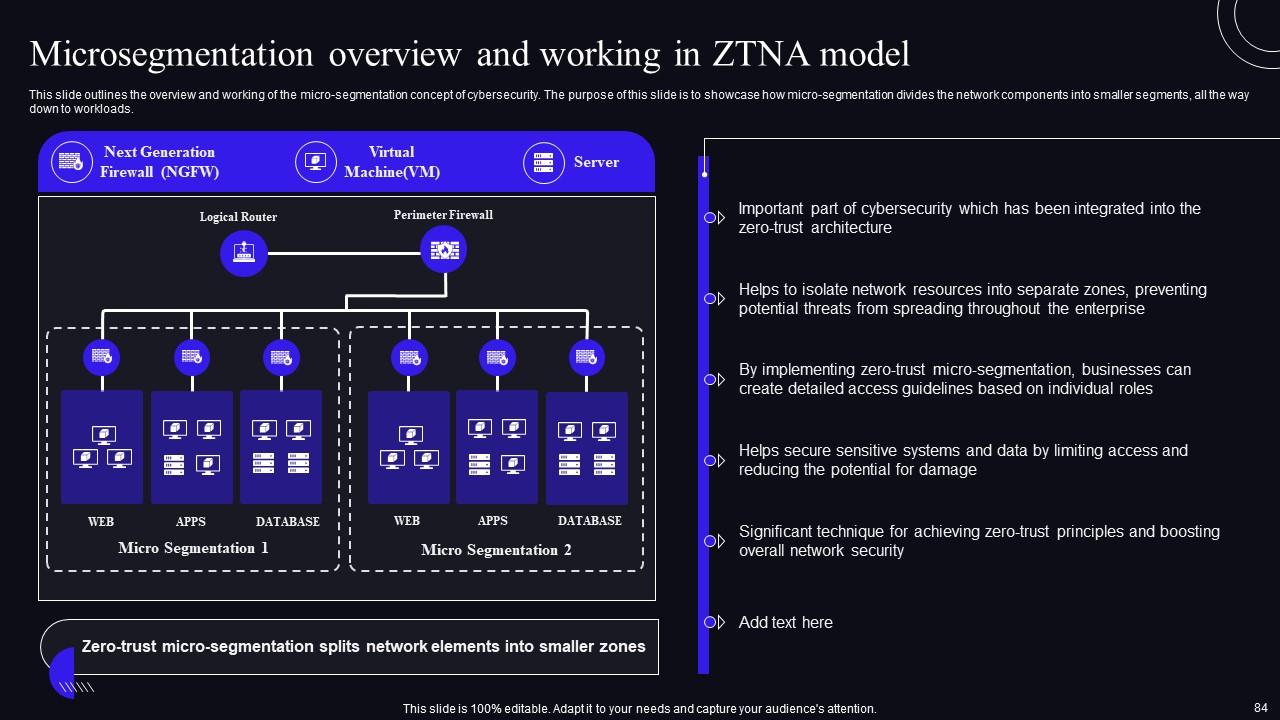

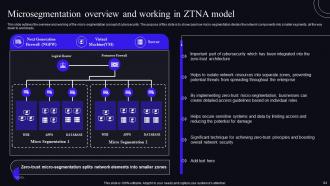

Diapositive 83 : Cette diapositive présente la vue d'ensemble et le fonctionnement du concept de micro-segmentation de la cybersécurité.

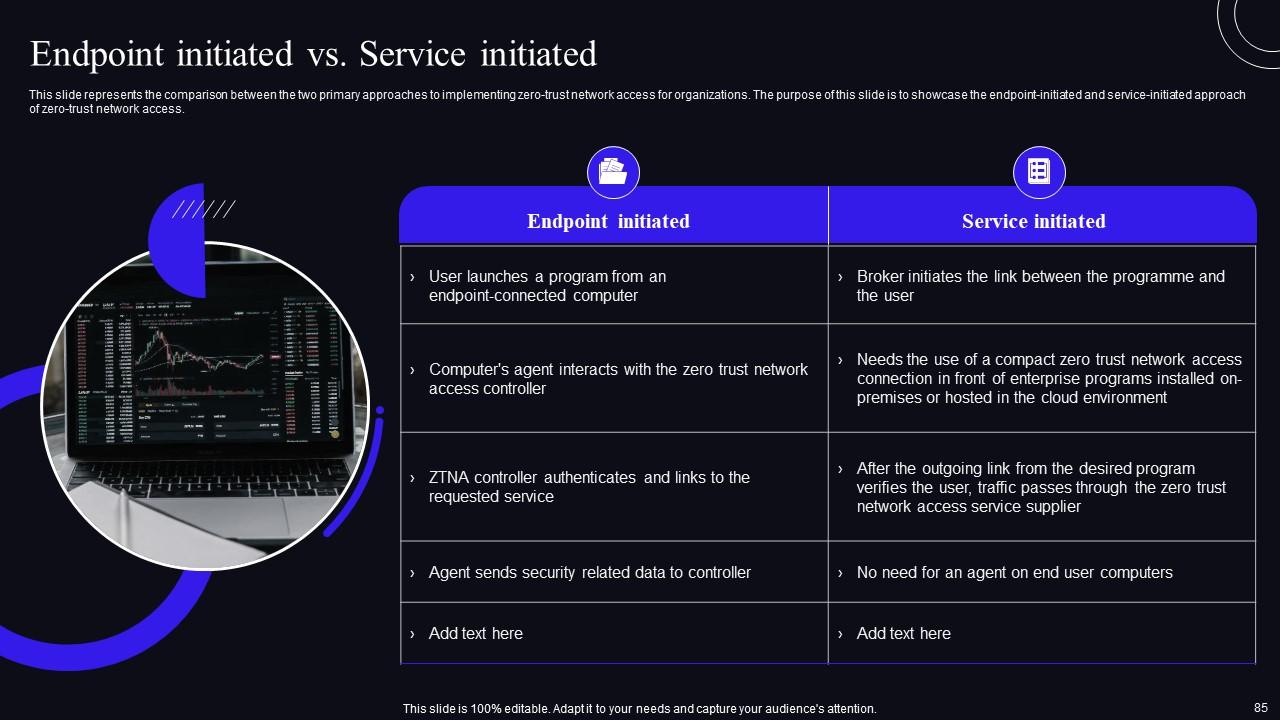

Diapositive 84 : Cette diapositive représente la comparaison entre les deux principales approches de mise en œuvre d'un accès réseau zéro confiance.

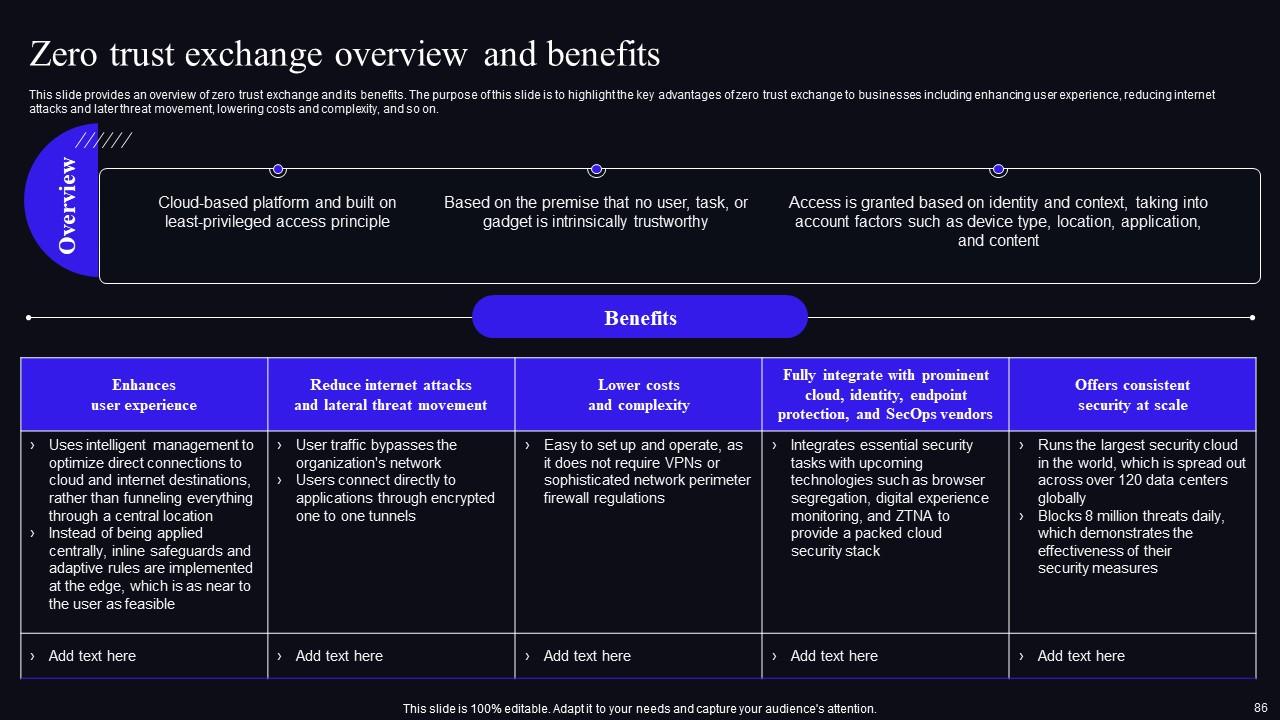

Diapositive 85 : Cette diapositive donne un aperçu de l’échange Zero Trust et de ses avantages.

Diapositive 86 : Cette diapositive présente la feuille de route avec des zones de texte supplémentaires.

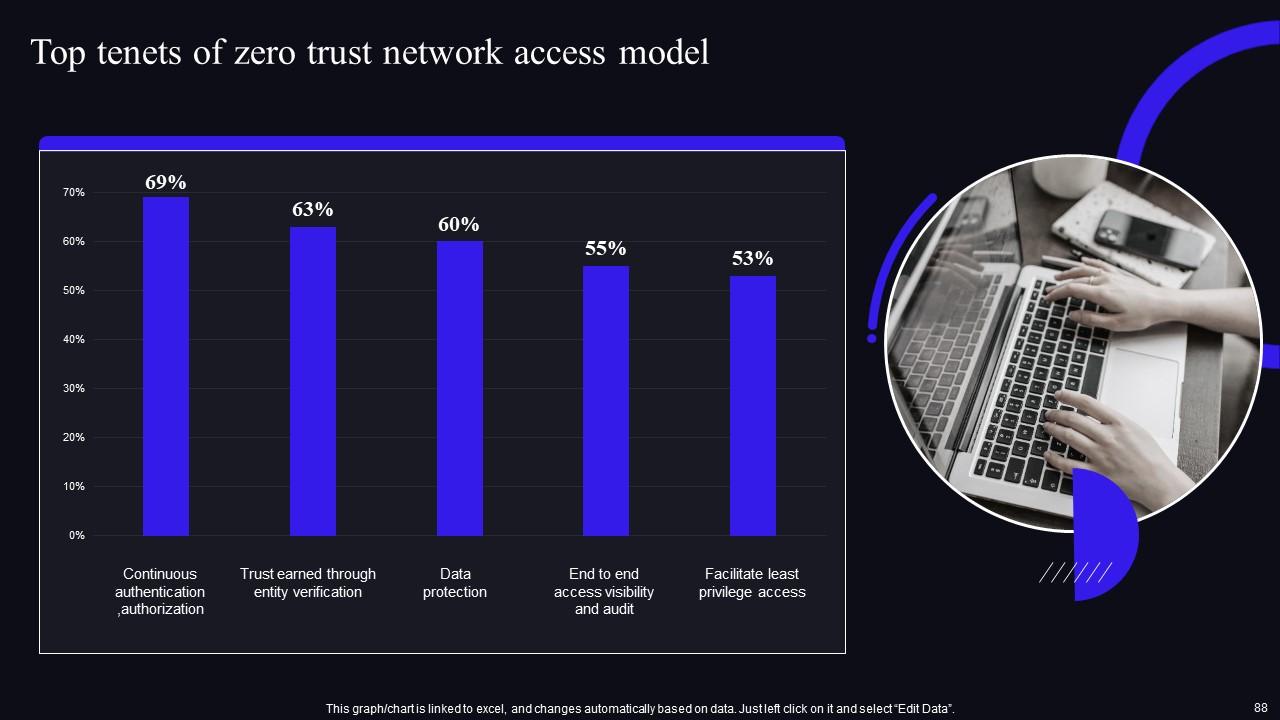

Diapositive 87 : Cette diapositive décrit les principes fondamentaux du modèle d'accès réseau Zero Trust.

Diapositive 88 : Voici la diapositive Notre cible. Indiquez ici vos objectifs.

Diapositive 89 : Il s'agit d'une diapositive de citations pour transmettre un message, des croyances, etc.

Diapositive 90 : Cette diapositive présente une comparaison entre les utilisateurs des médias sociaux.

Diapositive 91 : Cette diapositive montre des notes Post It. Postez vos notes importantes ici.

Diapositive 92 : Cette diapositive présente un plan de 30 à 60 et 90 jours avec des zones de texte.

Diapositive 93 : Cette diapositive présente une loupe pour mettre en évidence les informations, les spécifications, etc.

Diapositive 94 : Il s'agit d'une diapositive financière. Montrez ici vos éléments liés aux finances.

Diapositive 95 : Il s'agit d'une diapositive de remerciement avec l'adresse, les numéros de contact et l'adresse e-mail.

Diapositives de présentation Powerpoint du modèle de sécurité Zero Trust avec les 94 diapositives :

Utilisez nos diapositives de présentation Powerpoint du modèle de sécurité Zero Trust pour vous aider efficacement à gagner un temps précieux. Ils sont prêts à s'intégrer dans n'importe quelle structure de présentation.

FAQs

Zero trust network access is a security model that assumes no trust in any user or device, even if they are inside the network perimeter. It is important because traditional security models that rely on perimeter defenses are no longer sufficient in today's digital landscape. ZTNA helps protect against evolving cyber threats by ensuring strict access controls and verifying trustworthiness at every point of connection.

The key principles of ZTNA include continuous verification of user identity, strict access controls based on least privilege, micro-segmentation to limit lateral movement, encryption for data protection, and real-time monitoring and analytics for detecting and responding to threats promptly.

Implementing ZTNA provides several benefits, such as enhanced security posture, reduced attack surface, improved visibility and control over network traffic, better protection against insider threats, simplified access management, and scalability to accommodate remote and mobile users.

The main components of ZTNA architecture include identity and access management (IAM) solutions, multi-factor authentication (MFA), policy engines, software-defined perimeters, secure connectors, and continuous monitoring and analytics tools.

While both ZTNA and VPN provide secure access to resources, they have distinct differences. ZTNA focuses on user and device identity verification, strict access controls, and micro-segmentation, while VPNs typically establish a secure tunnel between a user's device and the corporate network. ZTNA provides a more granular and dynamic approach to access control, ensuring better security and flexibility in today's evolving threat landscape.

-

I can say with full confidence that all your business, academic, or professional work requirements will be sufficed with SlideTeam. Their gallery is as rich as 2Million+!!

-

Professional and unique presentations.