Diapositivas de presentación de Powerpoint de ZTNA

Esta completa presentación de PowerPoint describe de manera concisa la red de confianza cero, destacando sus principales pilares, características y funcionalidades. La presentación de PowerPoint de ZTNA explora por qué las empresas adoptan ZTNA y demuestra cómo puede mejorar la seguridad y la eficiencia operativa. Además, el PPT Zero Trust Model profundiza en la arquitectura de ZTNA y abarca los flujos de trabajo de usuario y arquitectura. La presentación Zero Trust Architecture ZTA PPT ofrece información valiosa sobre soluciones de software ZTNA únicas y consideraciones esenciales para seleccionarlas. Además, la plantilla SDP perimetral definida por software de las presentaciones aborda los desafíos de implementación de ZTNA y brinda soluciones. También presenta una comparación detallada de ZTNA con otras tecnologías. Además, la plataforma de acceso a la red Zero Trust incluye un programa de capacitación y un plan de presupuesto estimado para la implementación de ZTNA. Por último, la presentación de PowerPoint IDN de redes definidas por identidad muestra casos prácticos de uso de la tecnología ZTNA y presenta un estudio de caso convincente. Esta plantilla totalmente editable y personalizable es compatible con Presentaciones de Google, lo que garantiza comodidad y flexibilidad para los usuarios.

You must be logged in to download this presentation.

Características de estas diapositivas de presentación de PowerPoint:

People who downloaded this PowerPoint presentation also viewed the following :

Contenido de esta presentación de Powerpoint

Diapositiva 1 : Esta diapositiva presenta ZTNA.

Diapositiva 2 : Esta es una diapositiva de Agenda. Indique sus agendas aquí.

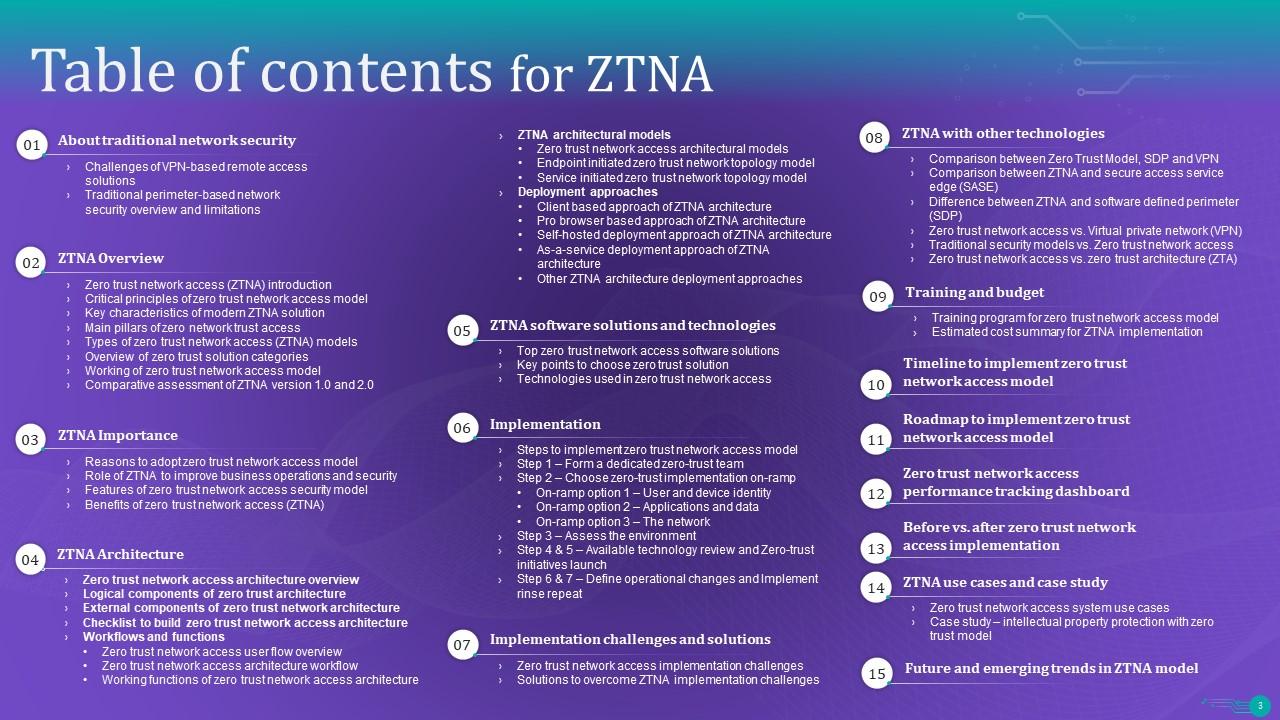

Diapositiva 3 : esta diapositiva muestra la tabla de contenido de ZTNA.

Diapositiva 4 : Esta diapositiva continúa Tabla de contenido para ZTNA.

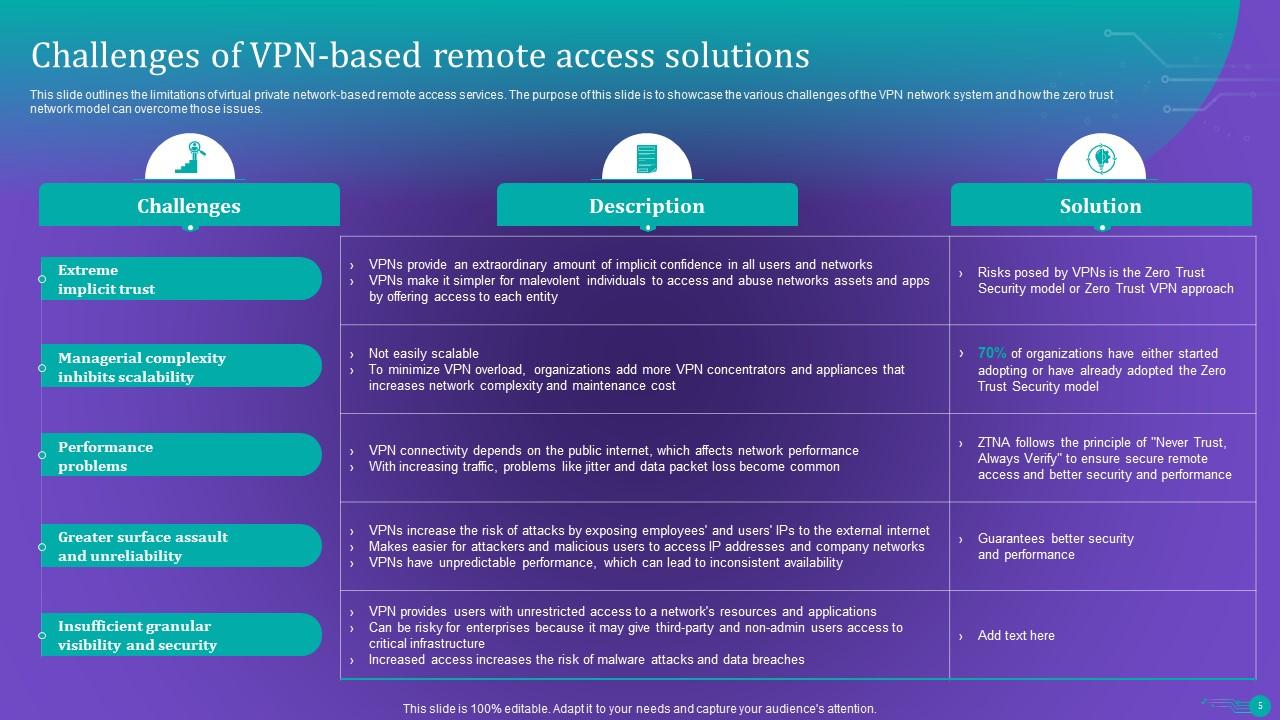

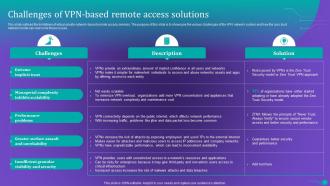

Diapositiva 5 : Esta diapositiva describe las limitaciones de los servicios de acceso remoto basados en redes privadas virtuales.

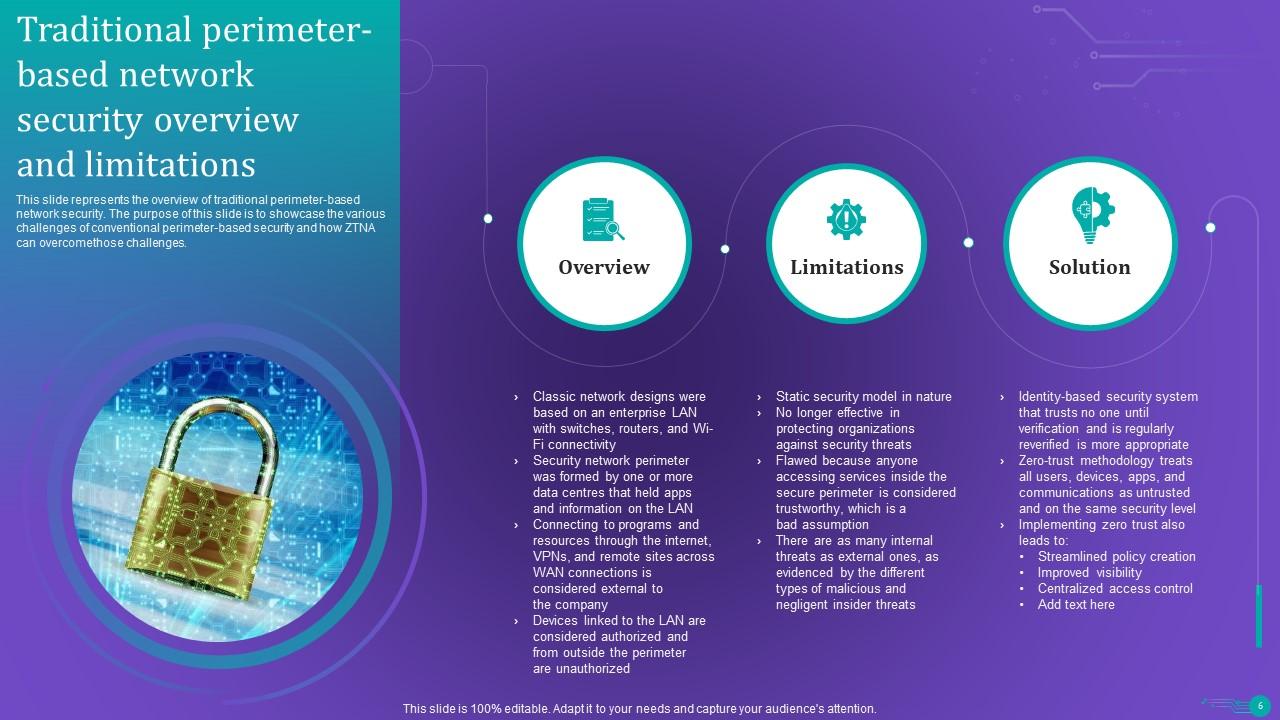

Diapositiva 6 : Esta diapositiva representa la descripción general de la seguridad de red tradicional basada en el perímetro.

Diapositiva 7 : Esta diapositiva muestra otra tabla de contenido para ZTNA.

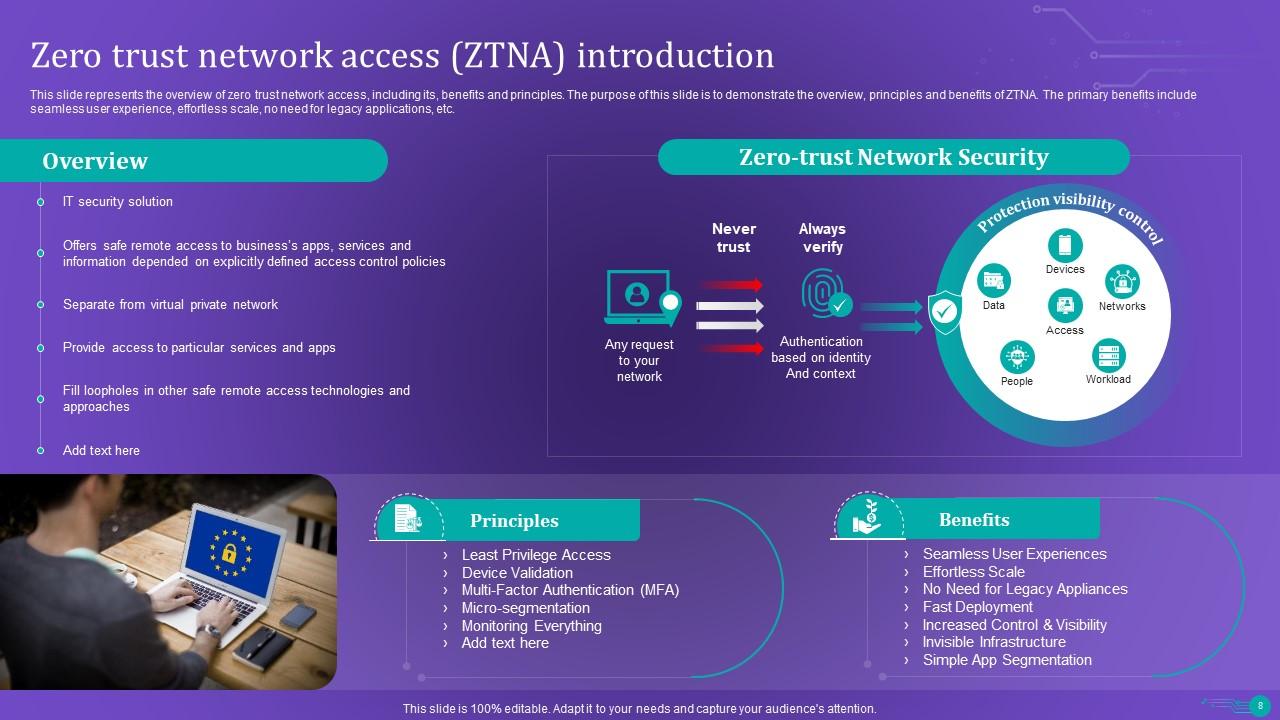

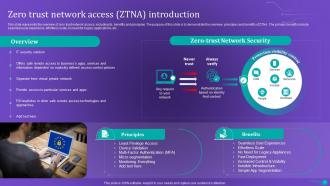

Diapositiva 8 : Esta diapositiva presenta una descripción general del acceso a la red Zero Trust.

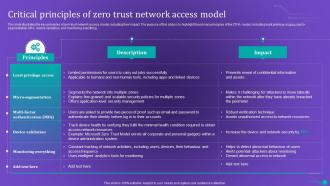

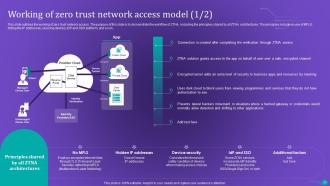

Diapositiva 9 : Esta diapositiva ilustra los principios clave del modelo de acceso a la red de confianza cero.

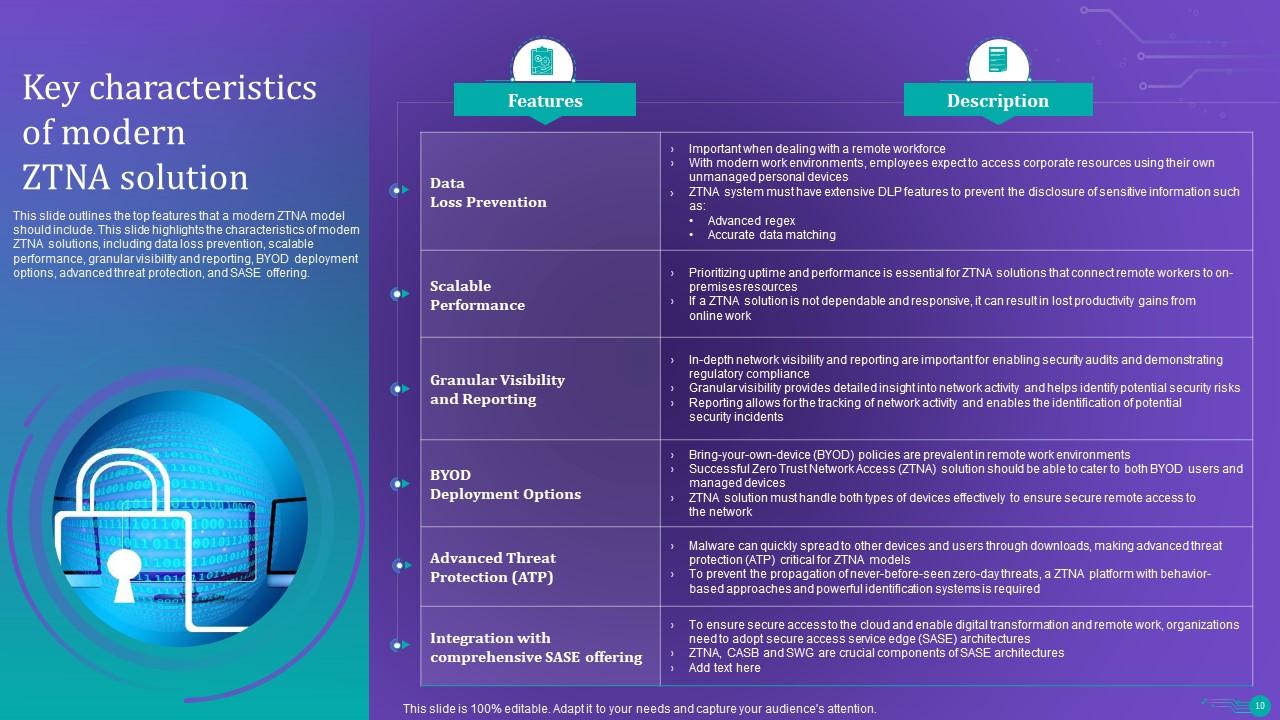

Diapositiva 10 : esta diapositiva describe las características principales que debe incluir un modelo ZTNA moderno.

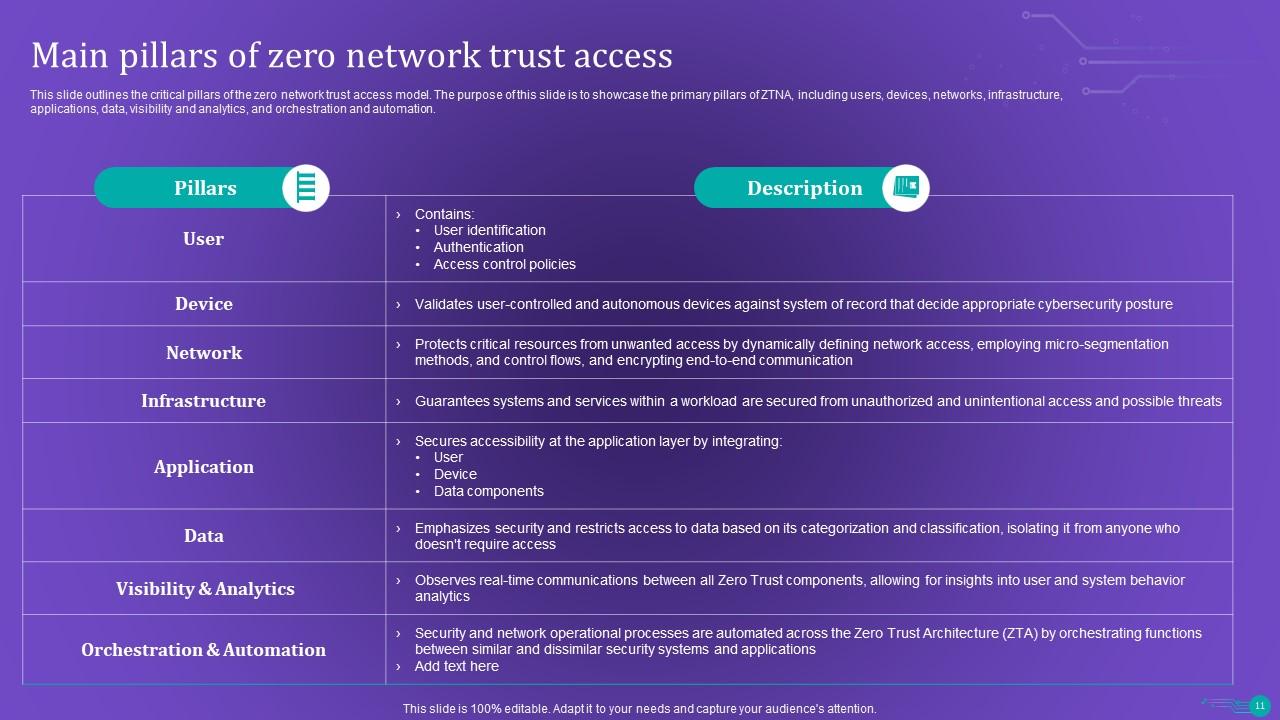

Diapositiva 11 : esta diapositiva destaca los pilares fundamentales del modelo de acceso de confianza cero en la red.

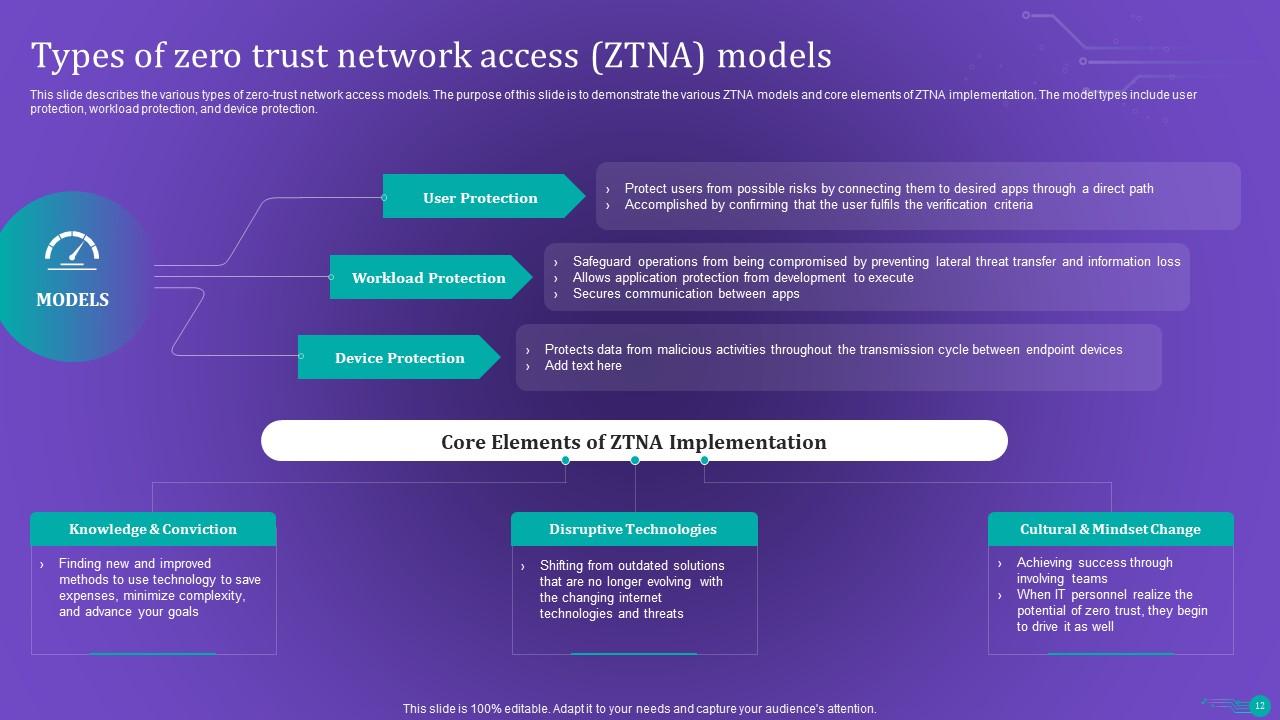

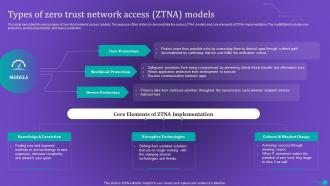

Diapositiva 12 : esta diapositiva describe los diversos tipos de modelos de acceso a la red de confianza cero.

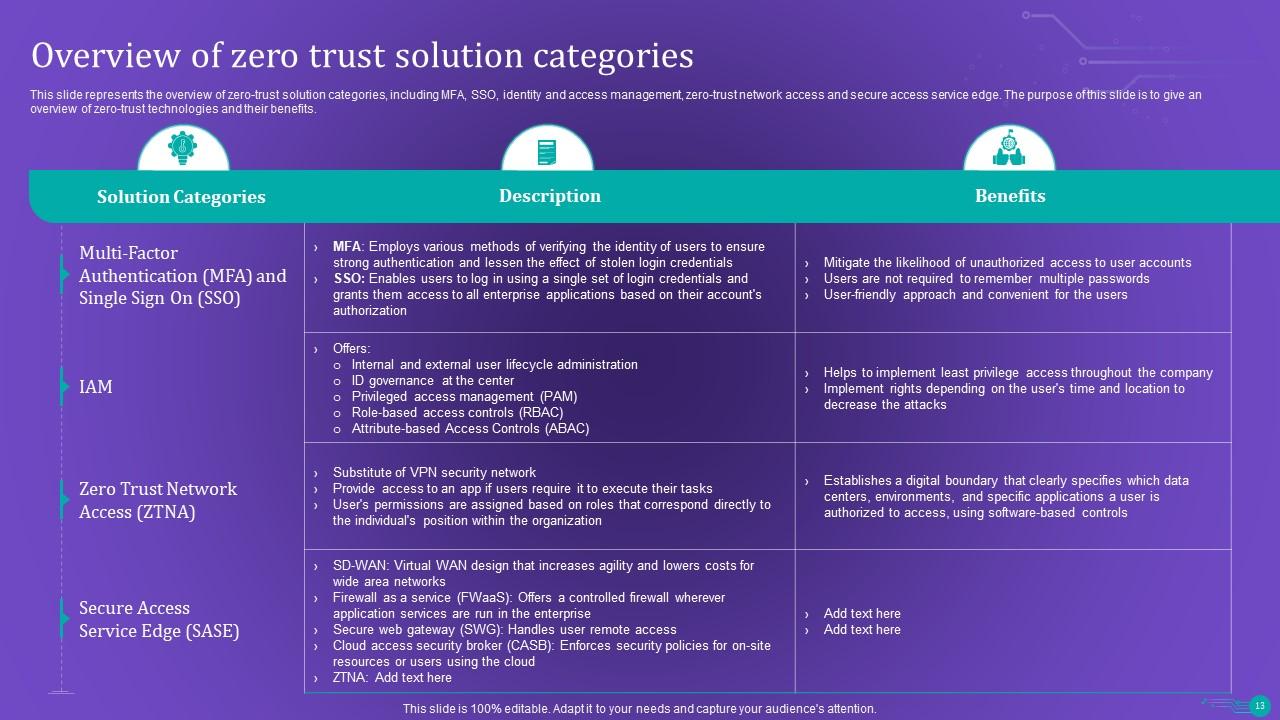

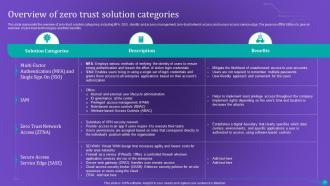

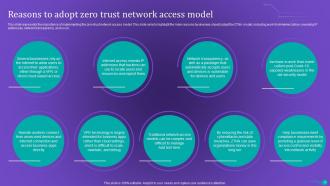

Diapositiva 13 : esta diapositiva representa la descripción general de las categorías de soluciones de confianza cero.

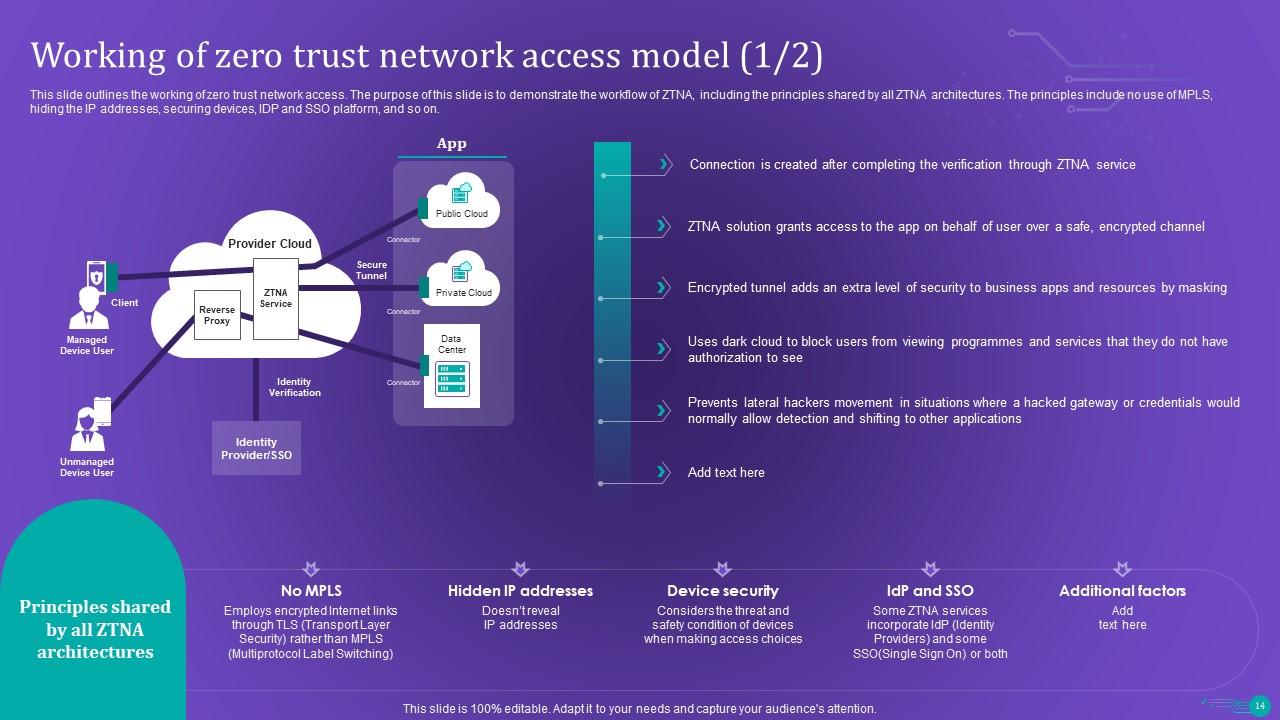

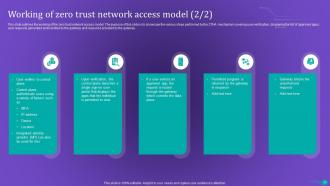

Diapositiva 14 : Esta diapositiva muestra el funcionamiento del acceso a la red Zero Trust.

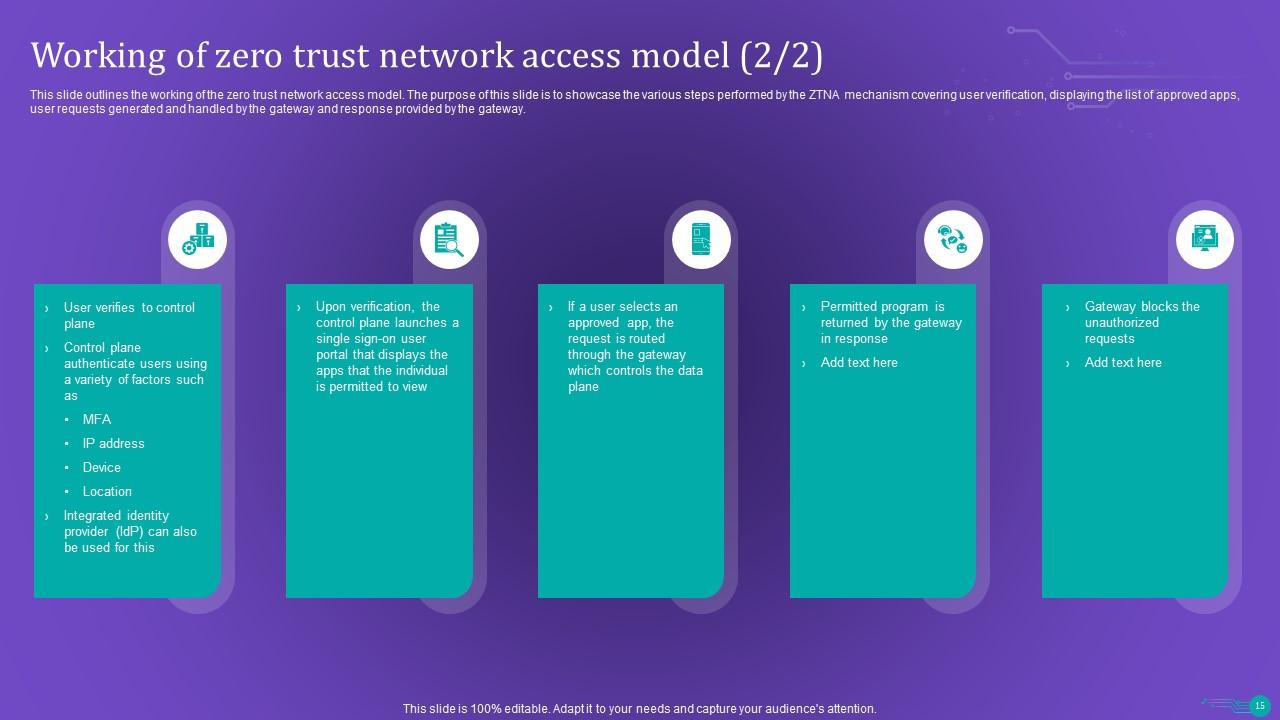

Diapositiva 15 : Esta diapositiva describe el funcionamiento del modelo de acceso a la red de confianza cero.

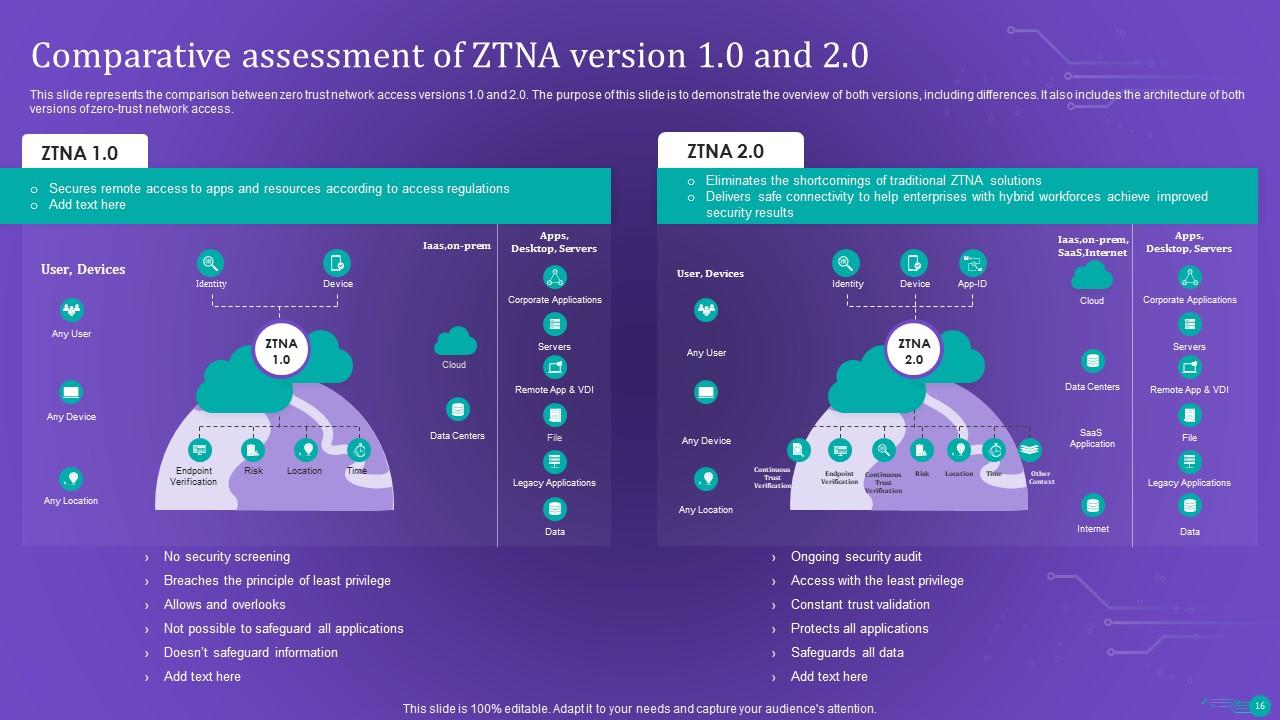

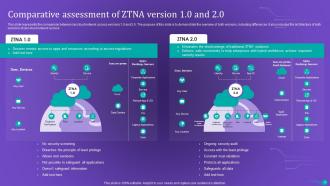

Diapositiva 16 : Esta diapositiva representa la comparación entre las versiones 1.0 y 2.0 del acceso a la red Zero Trust.

Diapositiva 17 : Esta diapositiva resalta aún más el título del contenido.

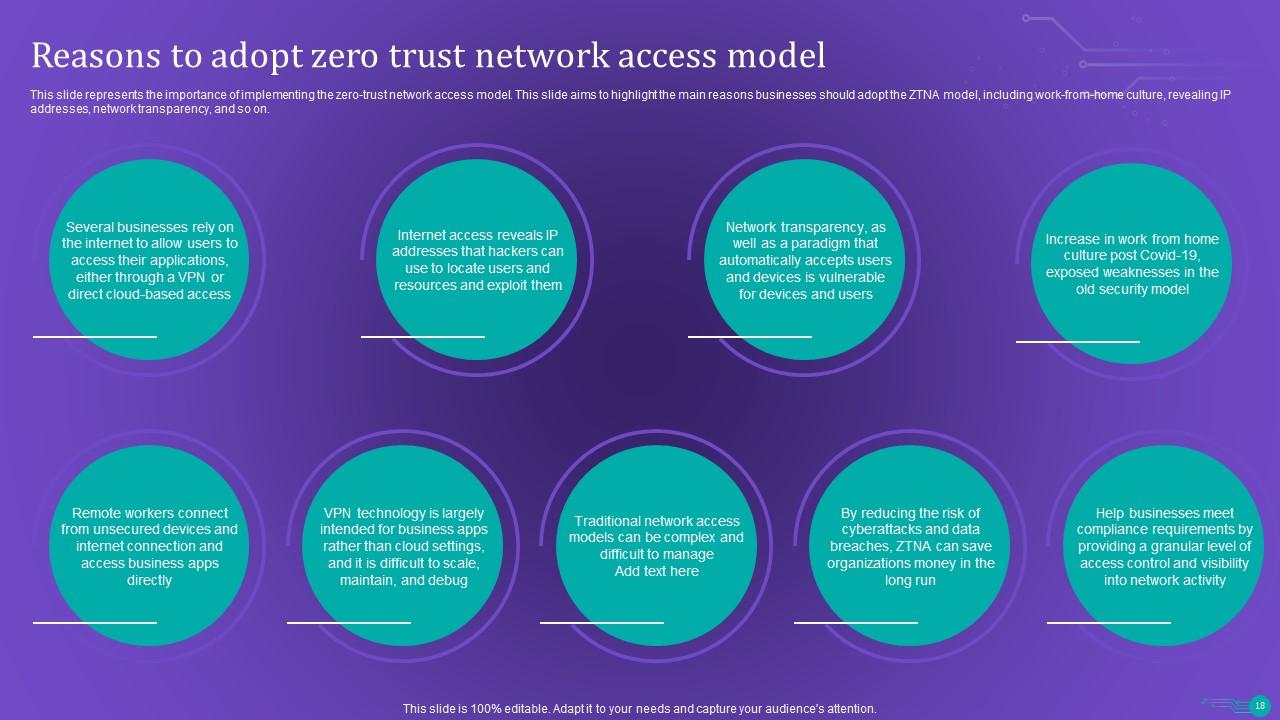

Diapositiva 18 : Esta diapositiva presenta la importancia de implementar el modelo de acceso a la red de confianza cero.

Diapositiva 19 : Esta diapositiva contiene las formas en que ZTNA mejora las operaciones comerciales y la seguridad.

Diapositiva 20 : Esta diapositiva presenta las características principales de ZTNA.

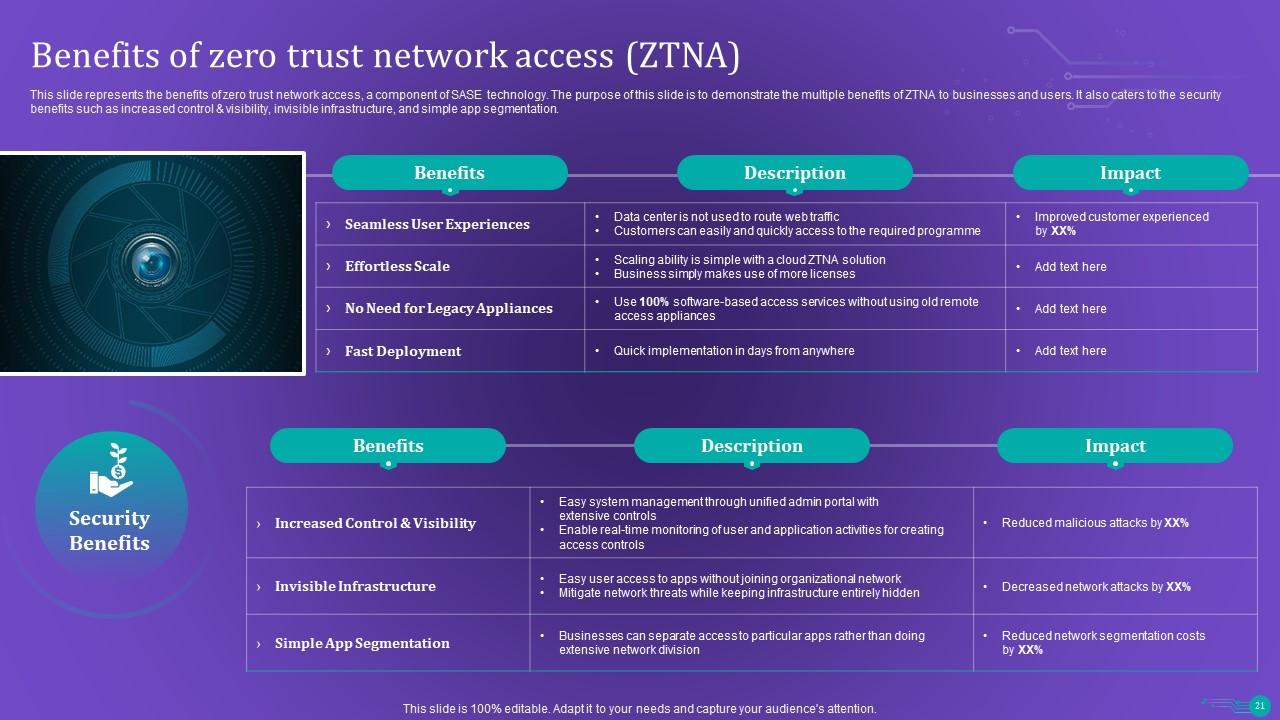

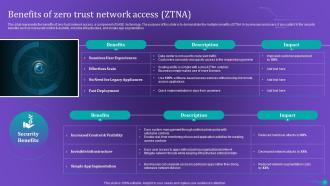

Diapositiva 21 : esta diapositiva representa los beneficios del acceso a la red de confianza cero.

Diapositiva 22 : Esta diapositiva muestra otra tabla de contenido.

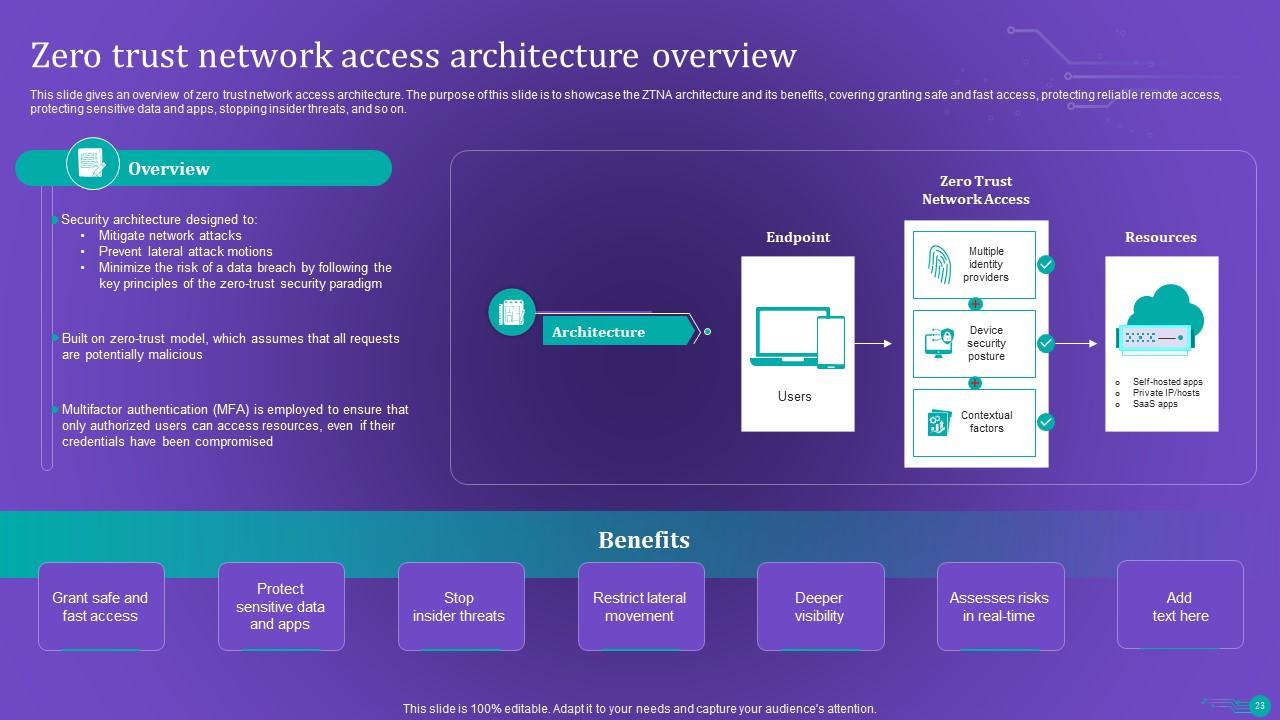

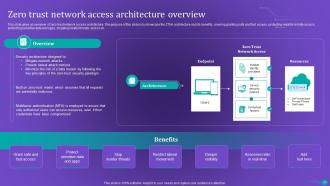

Diapositiva 23 : esta diapositiva brinda una descripción general de la arquitectura de acceso a la red de confianza cero.

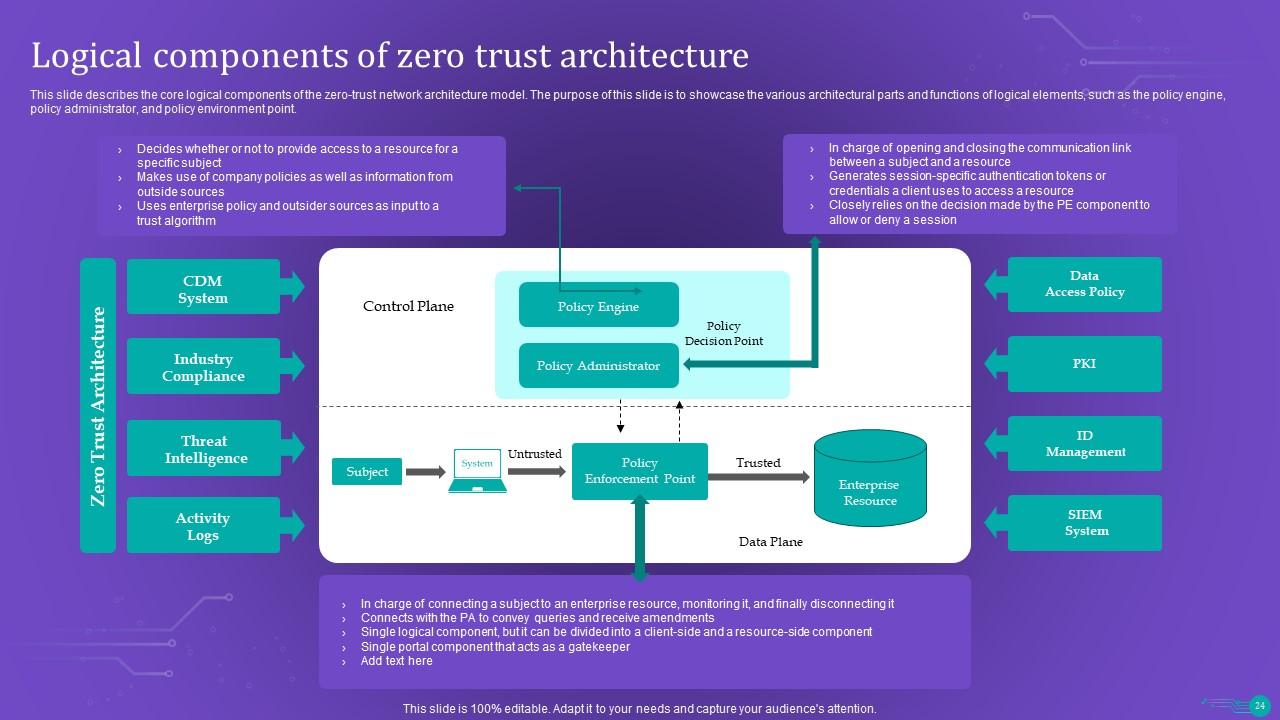

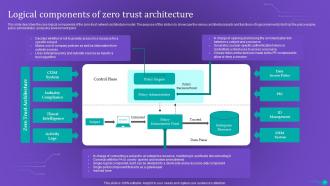

Diapositiva 24 : esta diapositiva describe los componentes lógicos centrales del modelo de arquitectura de red de confianza cero.

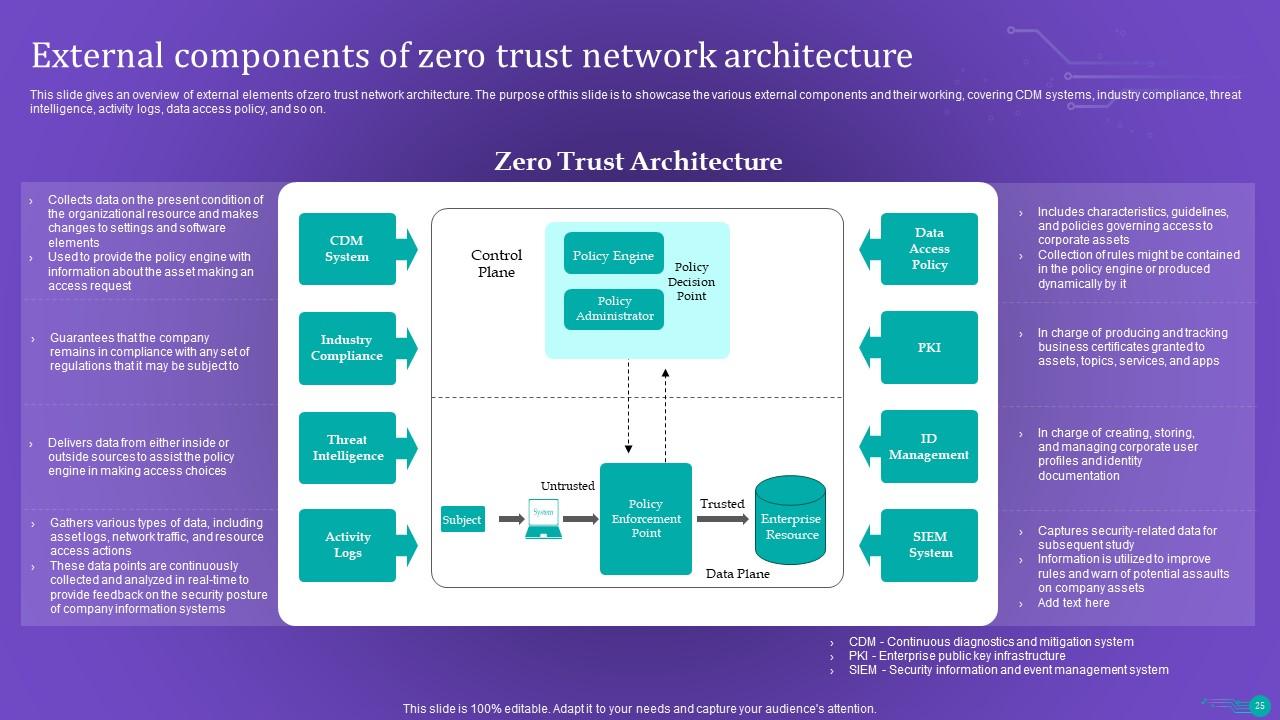

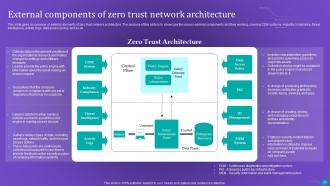

Diapositiva 25 : esta diapositiva brinda una descripción general de los elementos externos de la arquitectura de red de confianza cero.

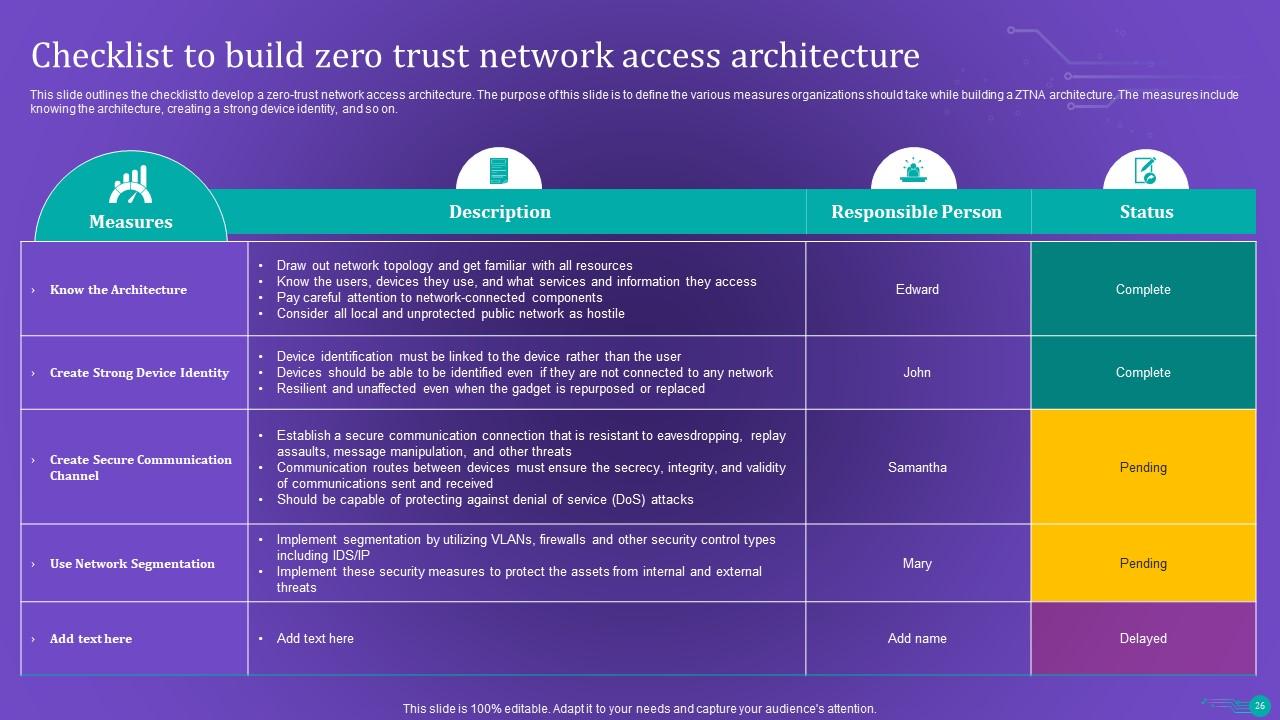

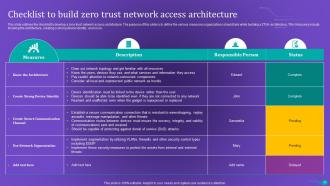

Diapositiva 26 : Esta diapositiva describe la lista de verificación para desarrollar una arquitectura de acceso a la red de confianza cero.

Diapositiva 27 : Esta diapositiva nuevamente muestra la Tabla de contenido para ZTNA.

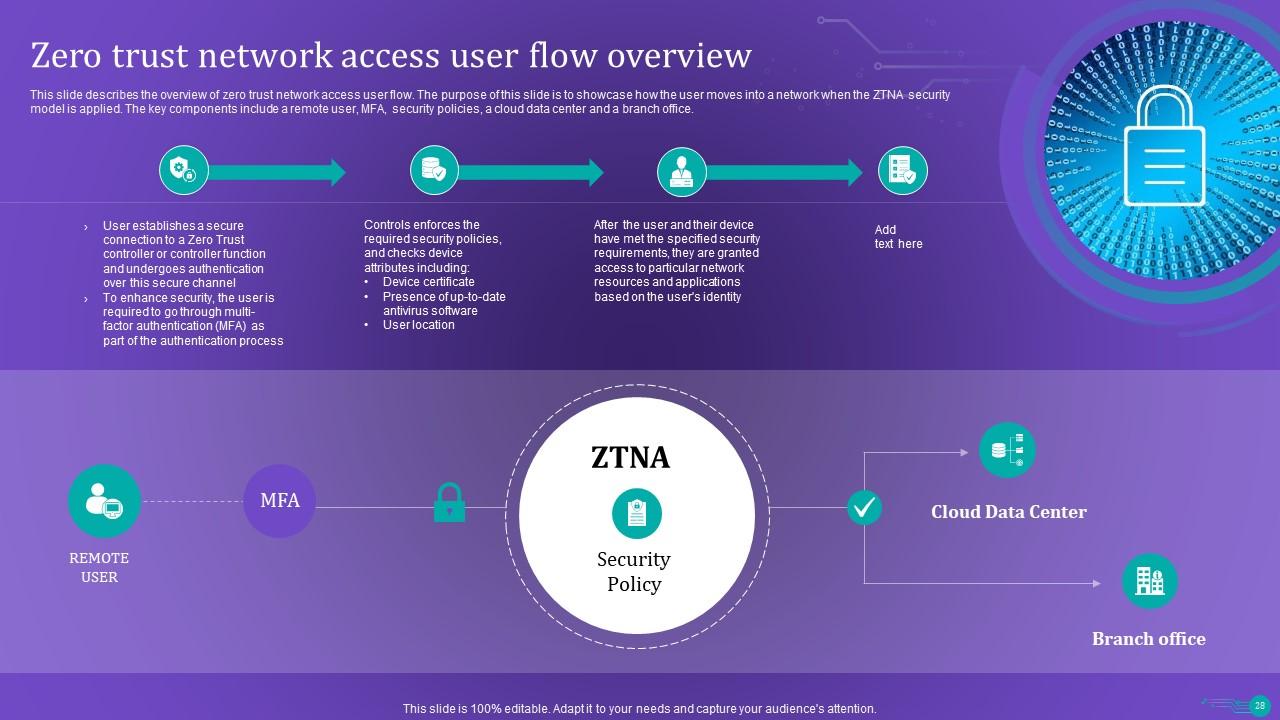

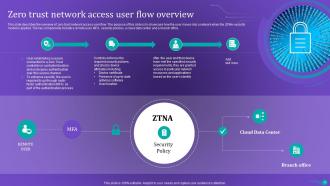

Diapositiva 28 : esta diapositiva describe la descripción general del flujo de usuarios de acceso a la red de confianza cero.

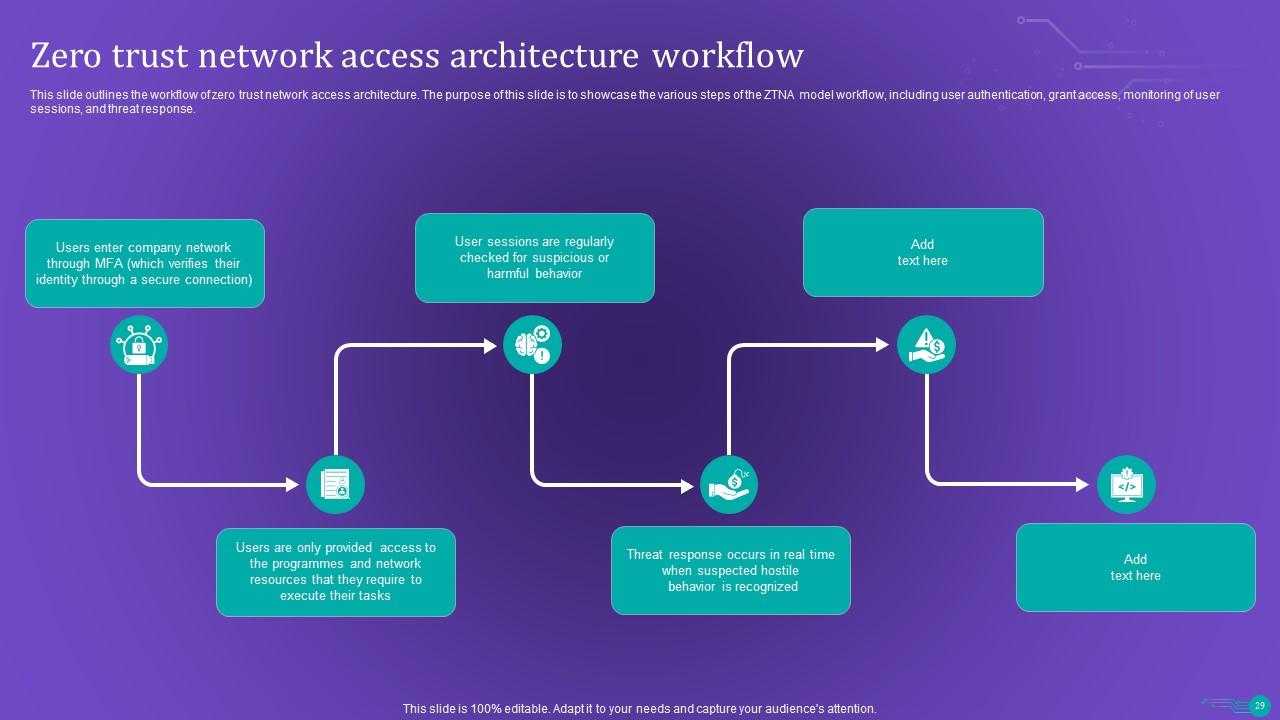

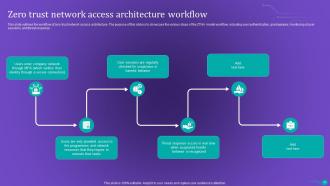

Diapositiva 29 : Esta diapositiva describe el flujo de trabajo de la arquitectura de acceso a la red de confianza cero.

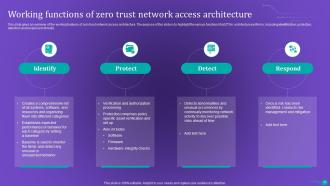

Diapositiva 30 : esta diapositiva brinda una descripción general de las funciones de trabajo de la arquitectura de acceso a la red de confianza cero.

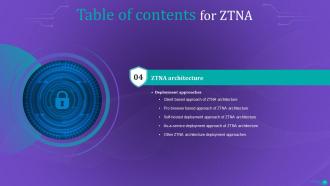

Diapositiva 31 : Esta diapositiva muestra más la Tabla de contenido de ZTNA.

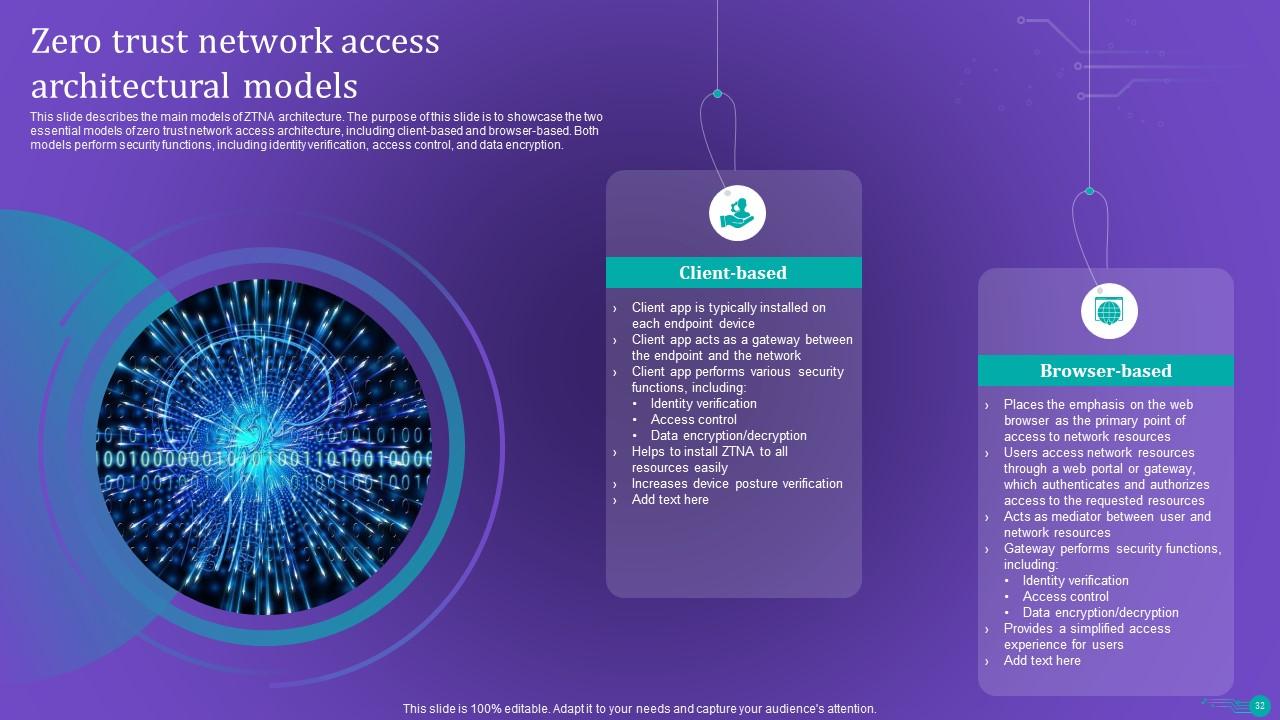

Diapositiva 32 : Esta diapositiva describe los principales modelos de arquitectura ZTNA.

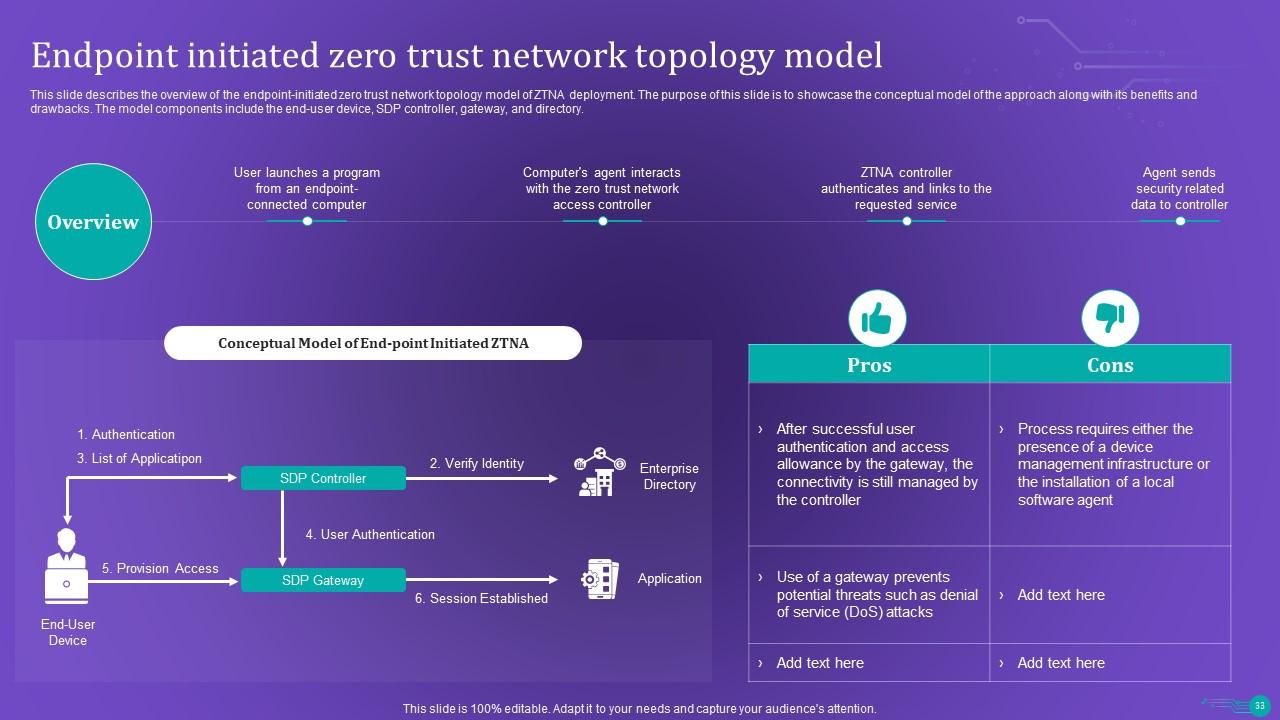

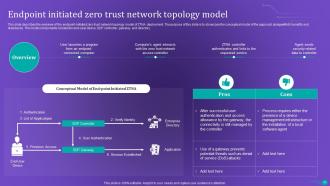

Diapositiva 33 : esta diapositiva muestra la descripción general del modelo de topología de red de confianza cero iniciado por el punto final de la implementación de ZTNA.

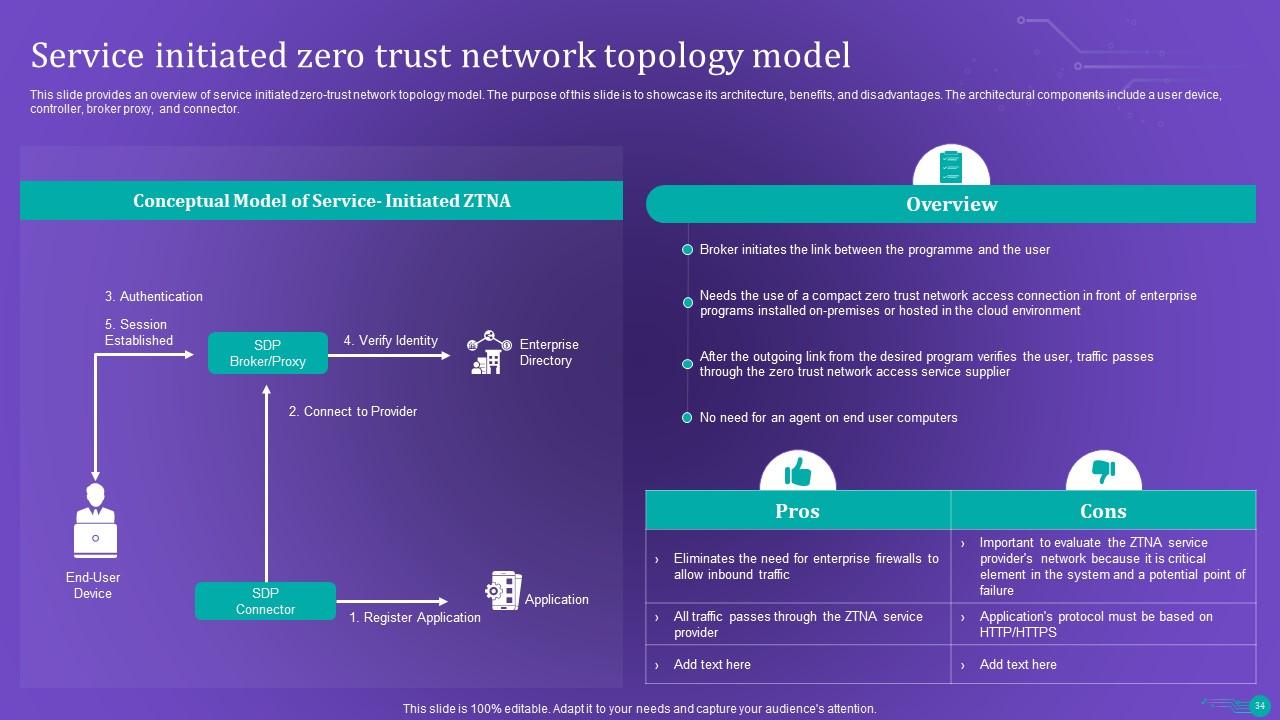

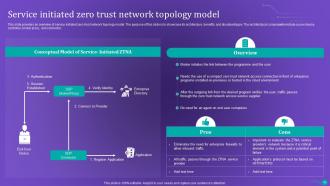

Diapositiva 34 : esta diapositiva proporciona una descripción general del modelo de topología de red de confianza cero iniciado por el servicio.

Diapositiva 35 : esta diapositiva destaca el título del contenido para la presentación.

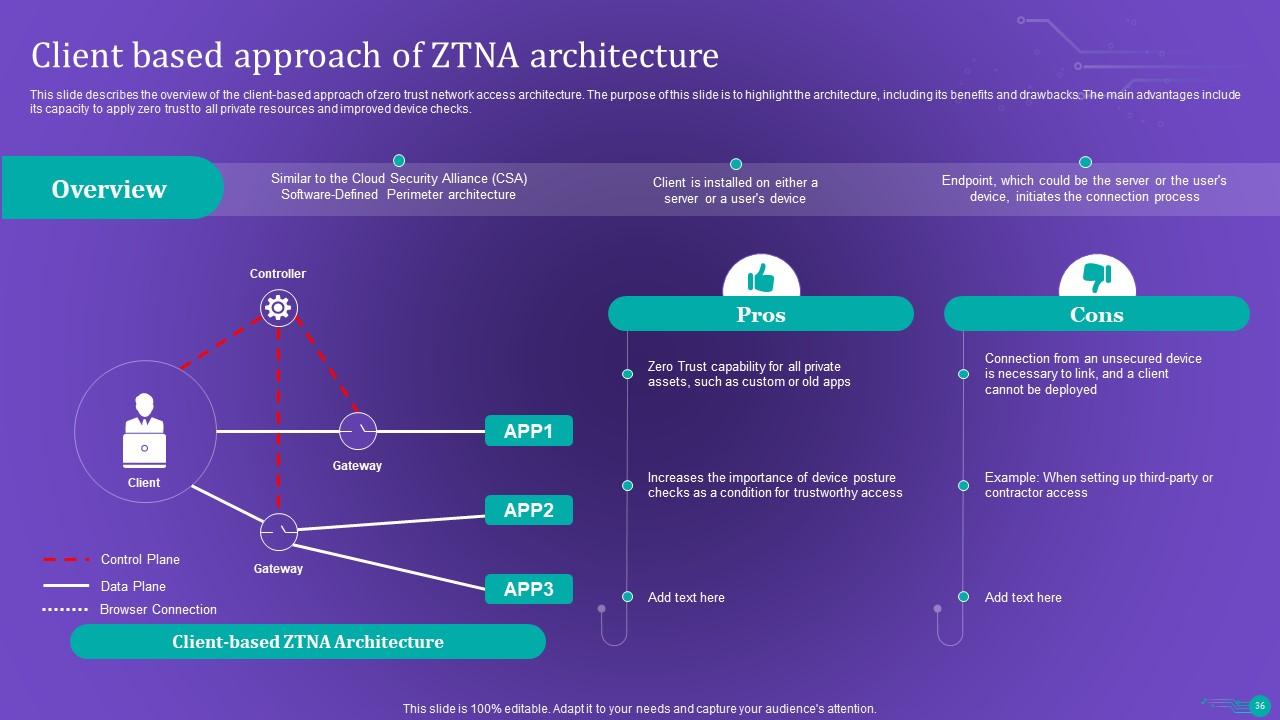

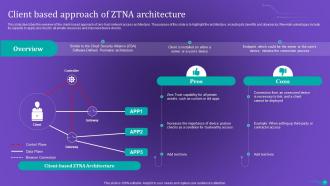

Diapositiva 36 : Esta diapositiva describe la descripción general del enfoque basado en el cliente de la arquitectura de acceso a la red de confianza cero.

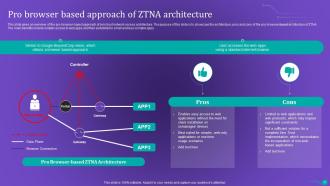

Diapositiva 37 : Esta diapositiva brinda una descripción general del enfoque basado en navegador profesional de la arquitectura de acceso a la red de confianza cero.

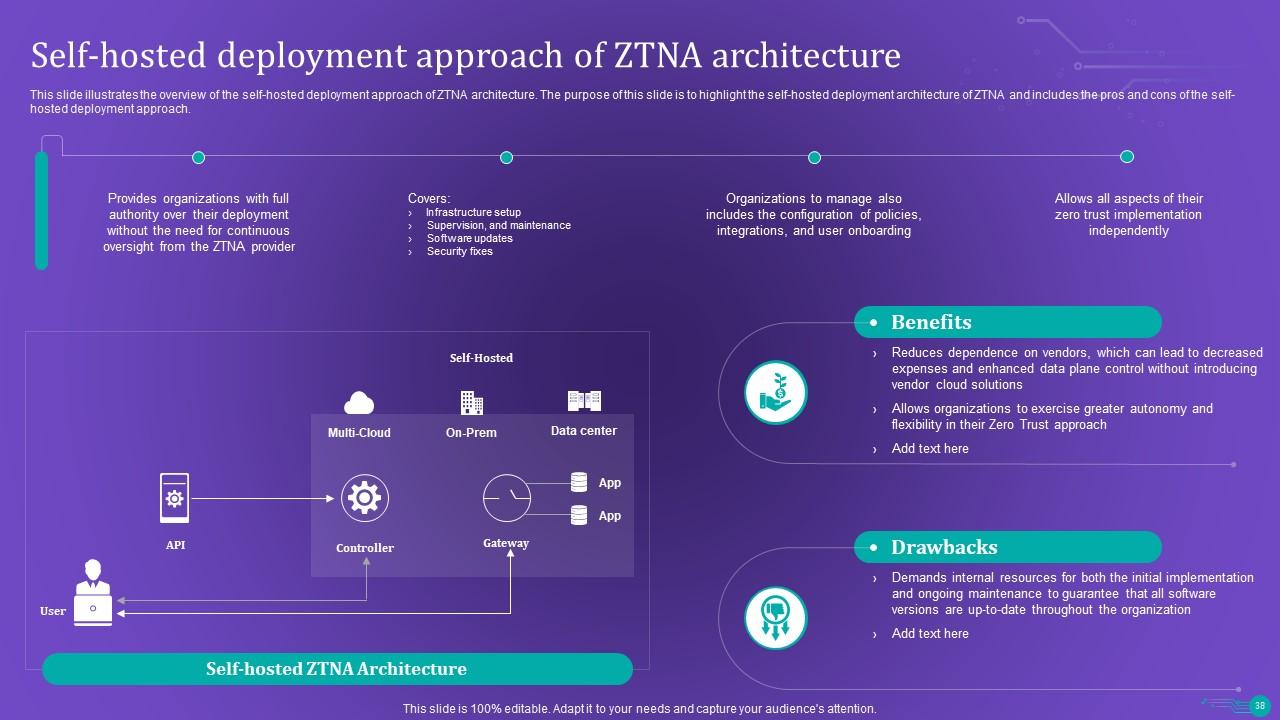

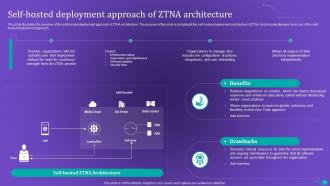

Diapositiva 38 : Esta diapositiva ilustra la descripción general del enfoque de implementación autohospedado de la arquitectura ZTNA.

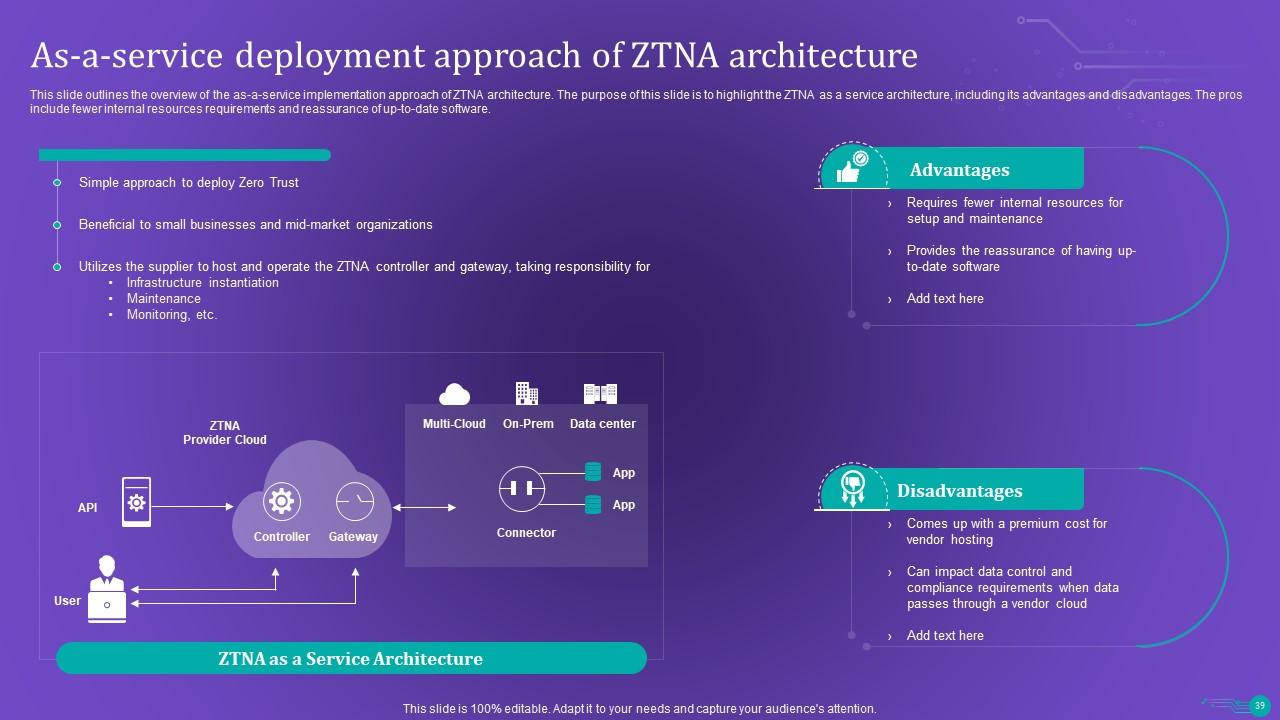

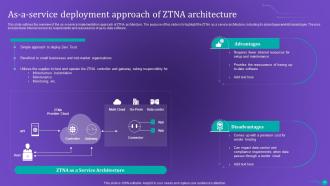

Diapositiva 39 : Esta diapositiva describe la descripción general del enfoque de implementación como servicio de la arquitectura ZTNA.

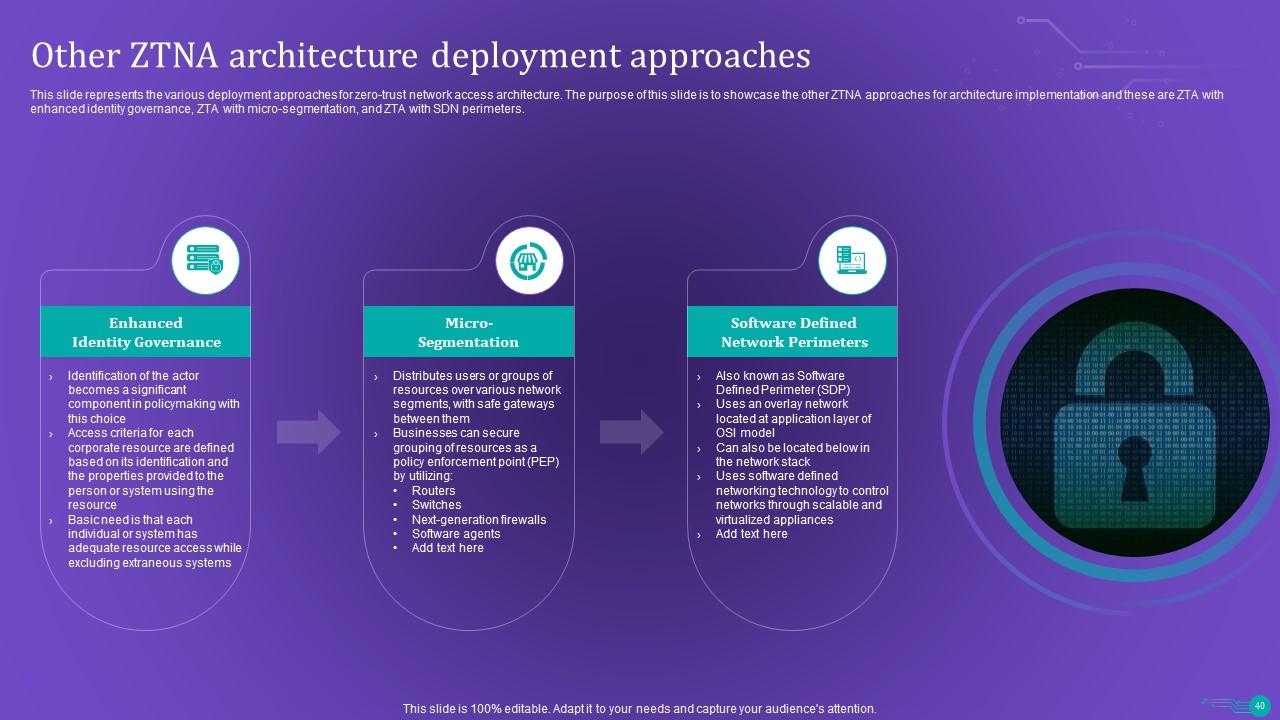

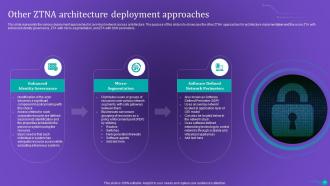

Diapositiva 40 : esta diapositiva representa los diversos enfoques de implementación para la arquitectura de acceso a la red de confianza cero.

Diapositiva 41 : Esta diapositiva presenta la tabla de contenido para ser discutida más adelante.

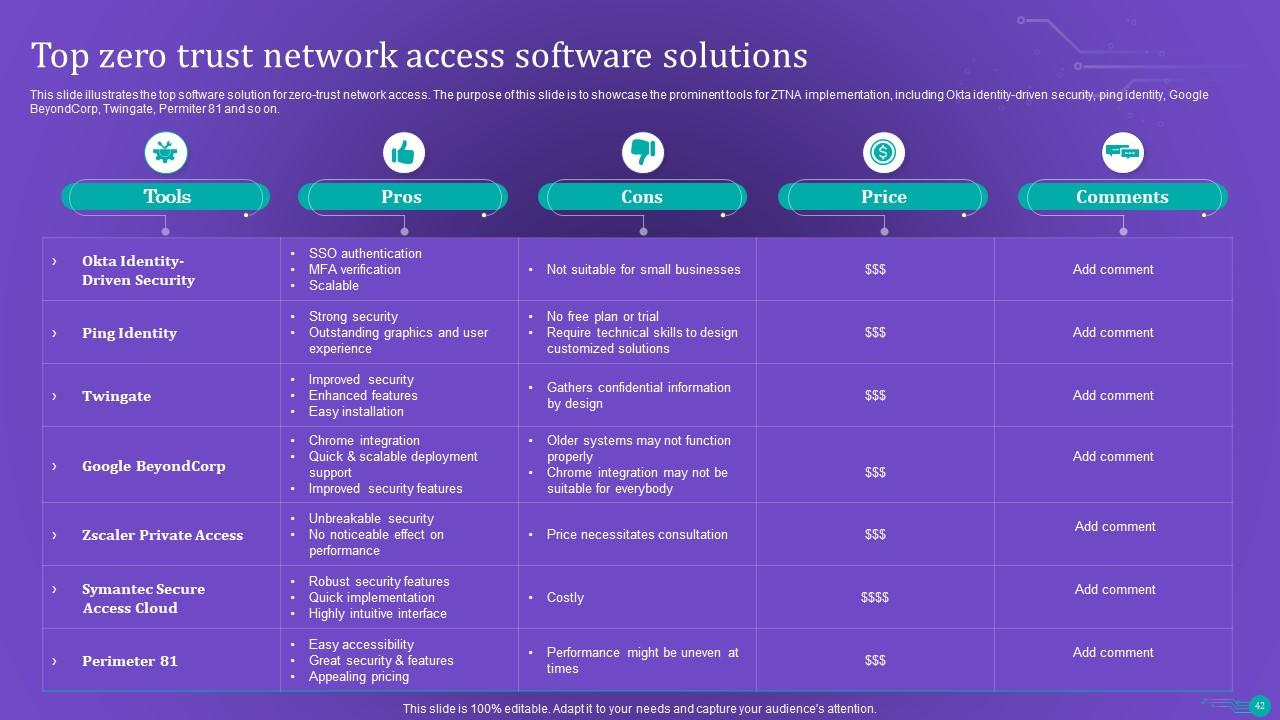

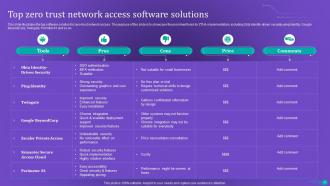

Diapositiva 42 : esta diapositiva muestra la mejor solución de software para el acceso a la red de confianza cero.

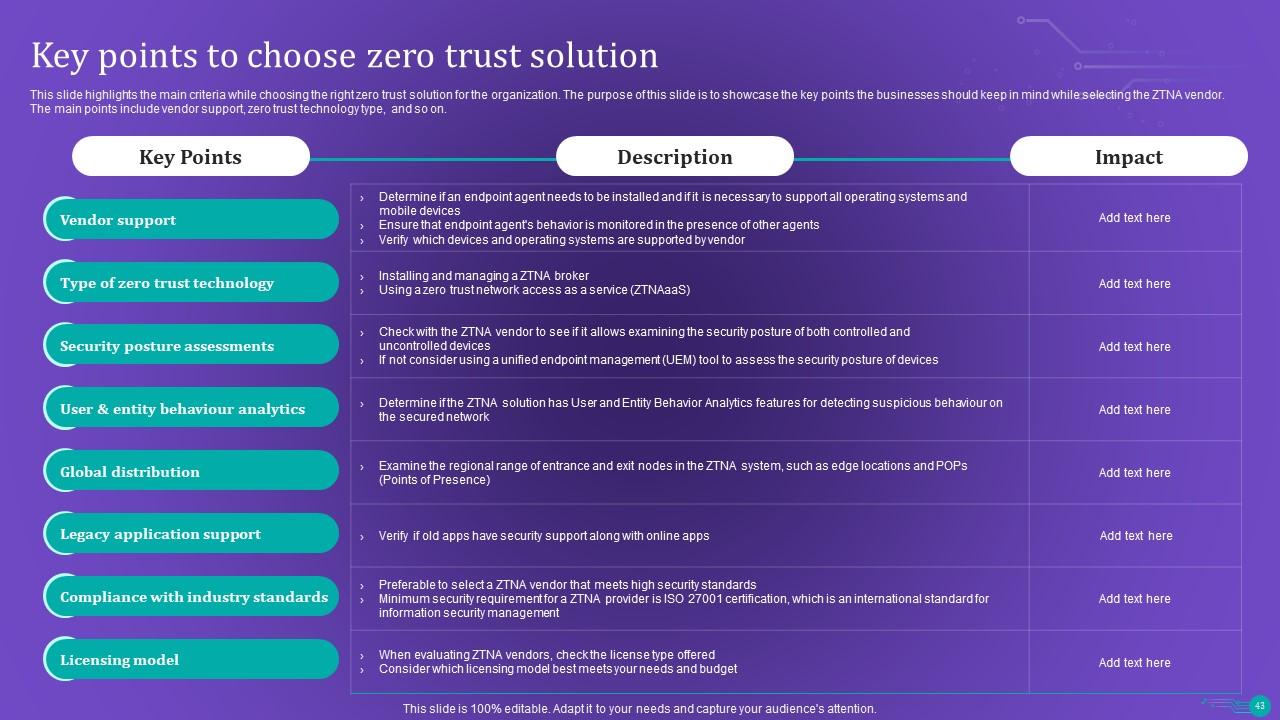

Diapositiva 43 : esta diapositiva destaca los criterios principales al elegir la solución Zero Trust correcta.

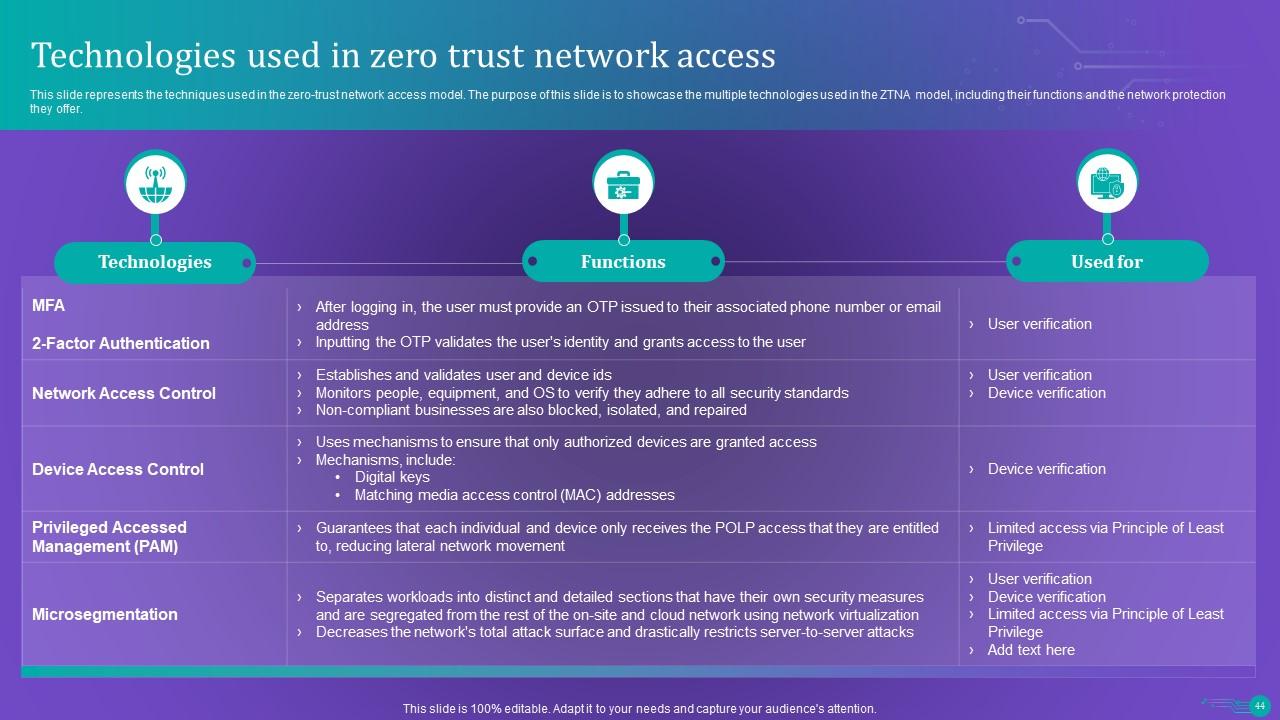

Diapositiva 44 : esta diapositiva representa las técnicas utilizadas en el modelo de acceso a la red de confianza cero.

Diapositiva 45 : Esta diapositiva contiene títulos para los temas que se discutirán más a fondo.

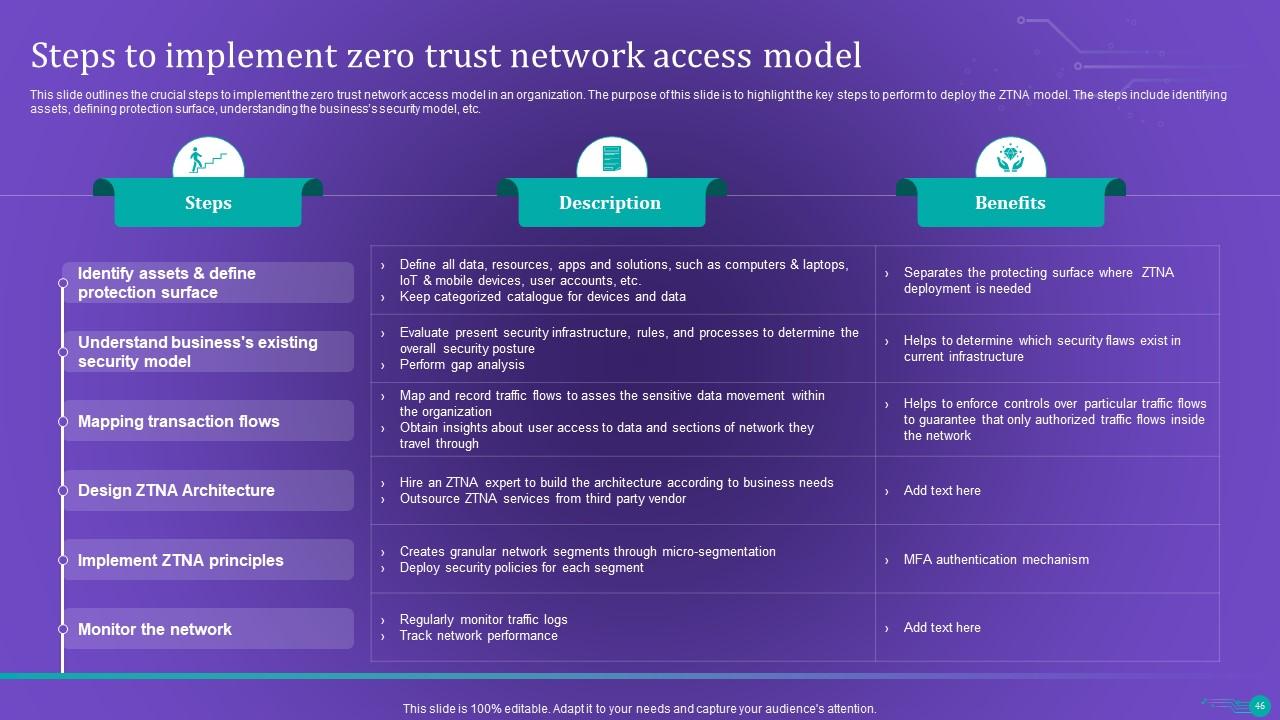

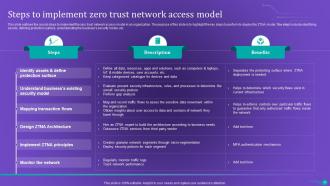

Diapositiva 46 : Esta diapositiva describe los pasos cruciales para implementar el modelo de acceso a la red de confianza cero en una organización.

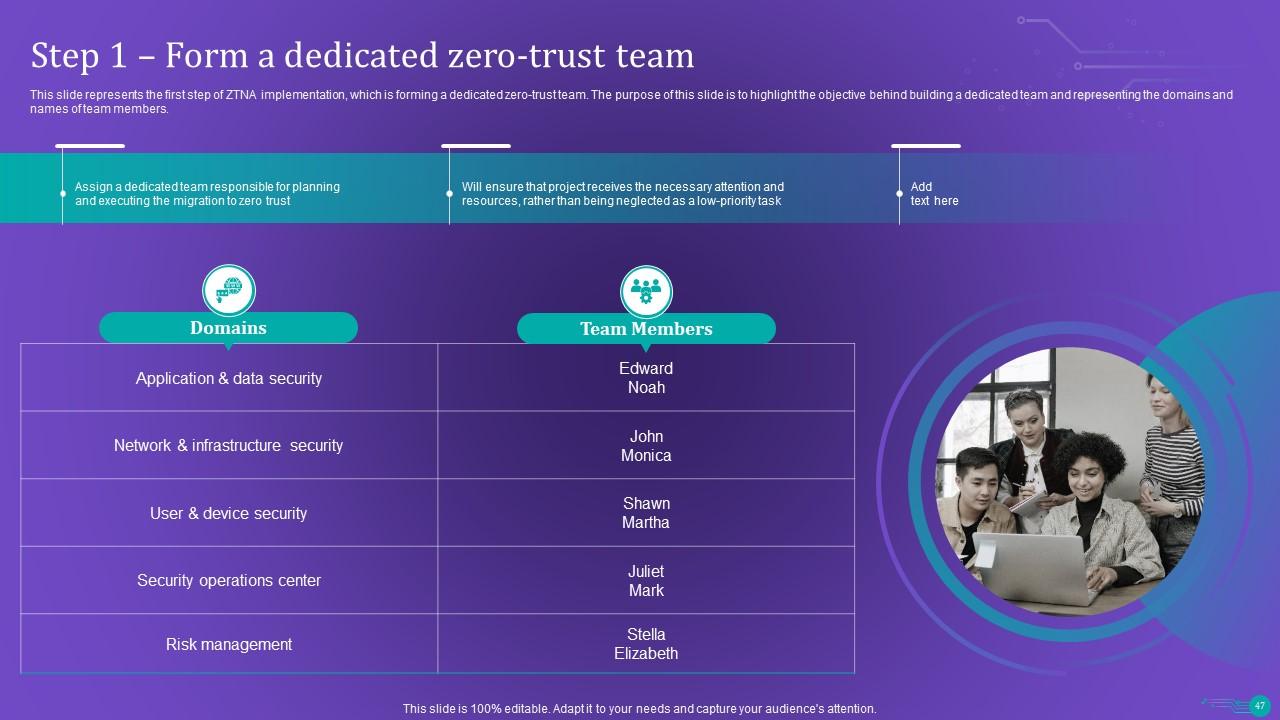

Diapositiva 47 : Esta diapositiva representa el primer paso de la implementación de ZTNA, que consiste en formar un equipo dedicado de confianza cero.

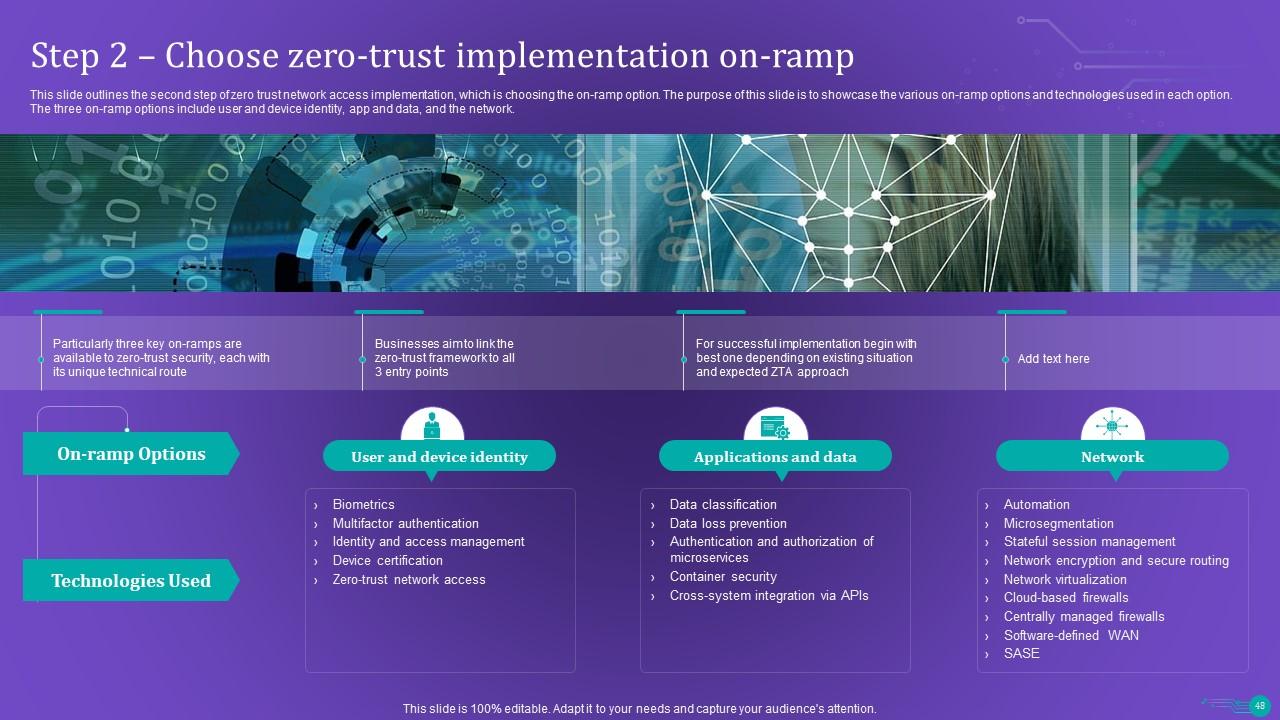

Diapositiva 48 : Esta diapositiva describe el segundo paso de la implementación del acceso a la red de confianza cero, que es elegir la opción de rampa de acceso.

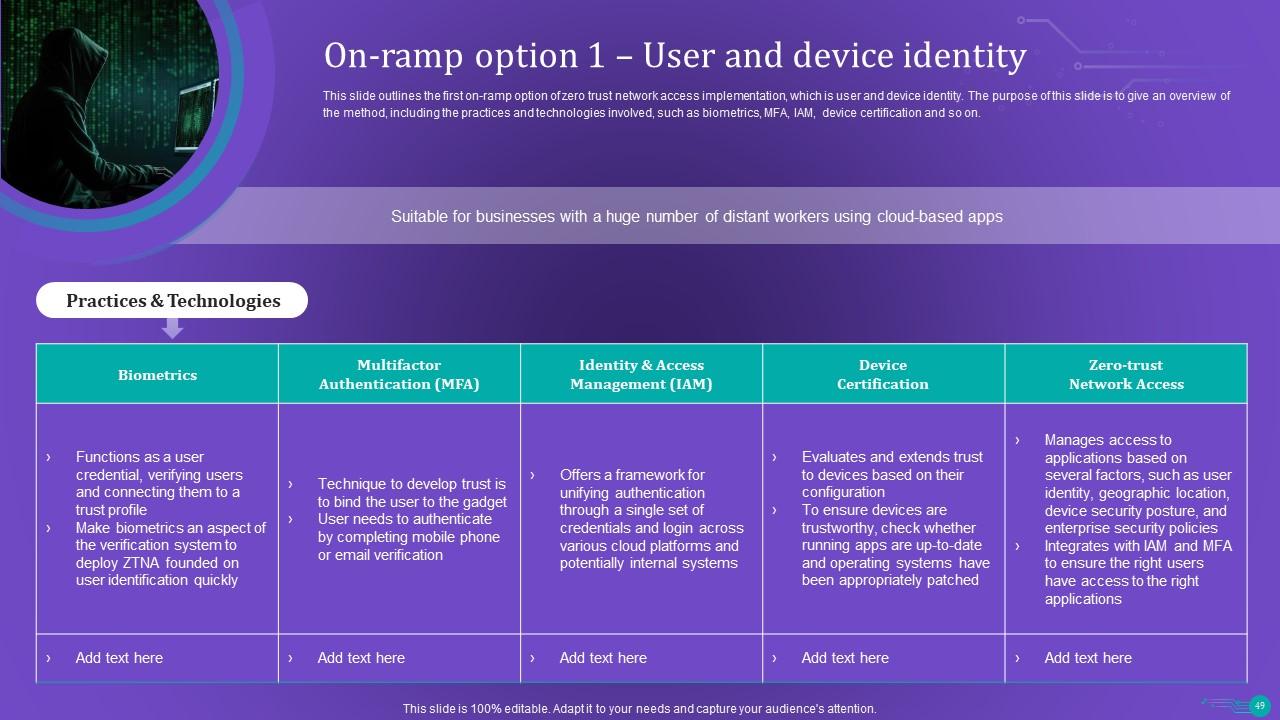

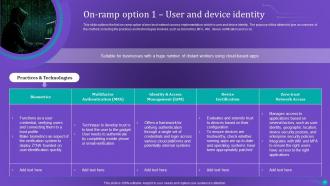

Diapositiva 49 : Esta diapositiva describe la primera opción de rampa de acceso a la implementación de acceso a la red de confianza cero, que es la identidad del usuario y del dispositivo.

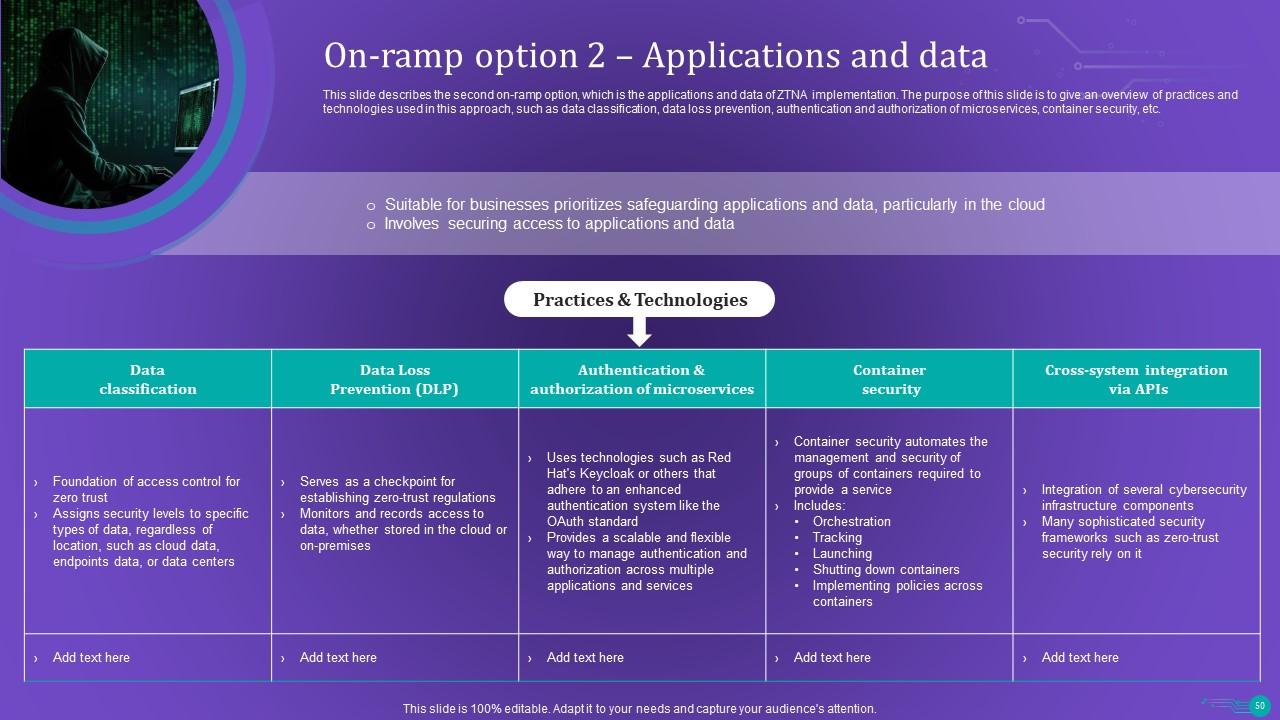

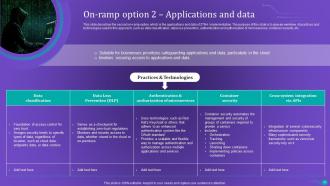

Diapositiva 50 : Esta diapositiva describe la segunda opción de entrada, que son las aplicaciones y los datos de la implementación de ZTNA.

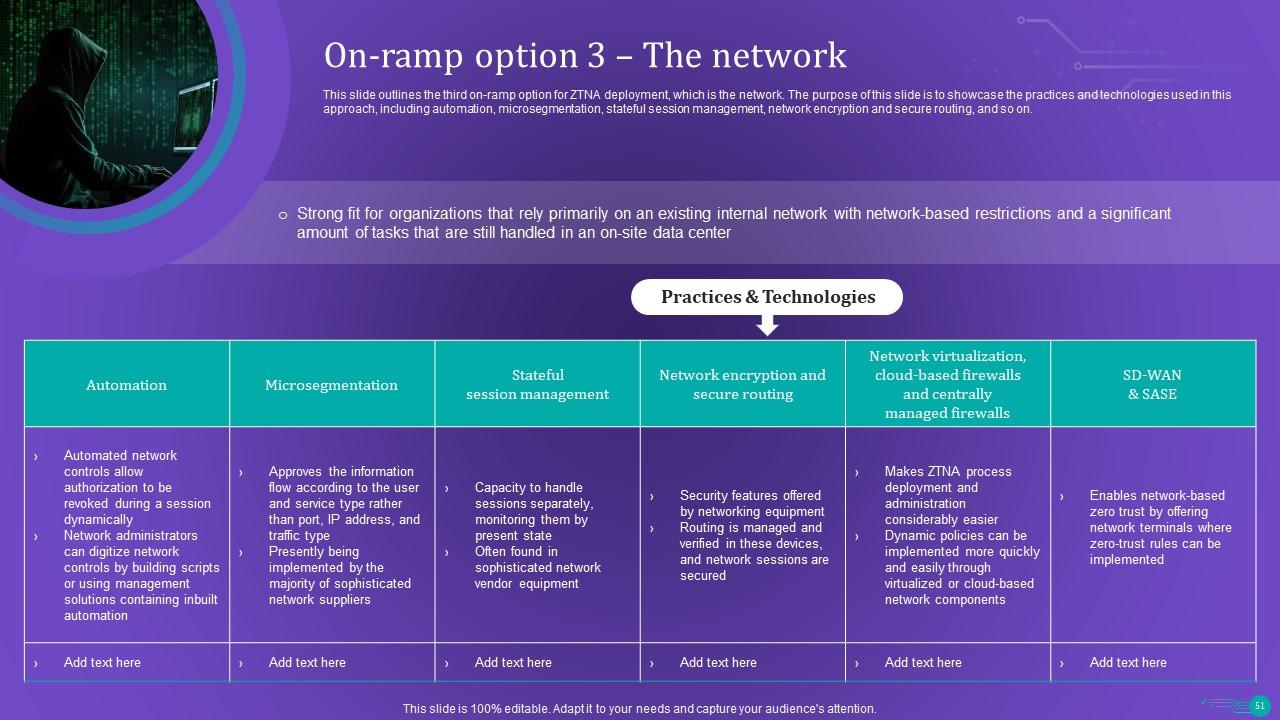

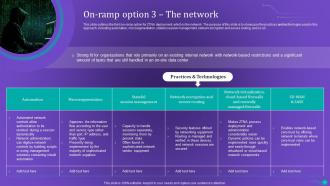

Diapositiva 51 : Esta diapositiva describe la tercera opción de entrada para la implementación de ZTNA, que es la red.

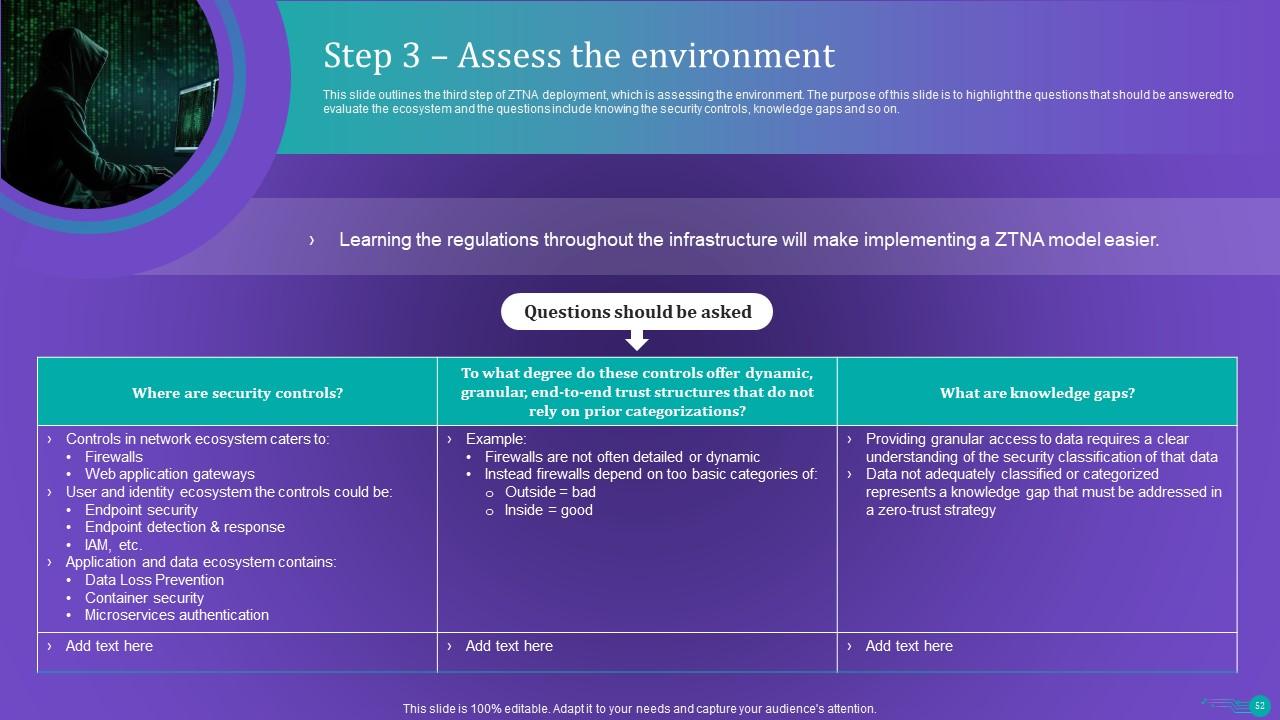

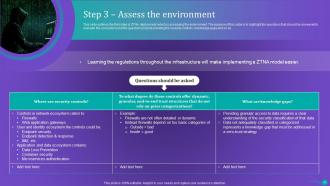

Diapositiva 52 : esta diapositiva describe el tercer paso de la implementación de ZTNA, que es evaluar el entorno.

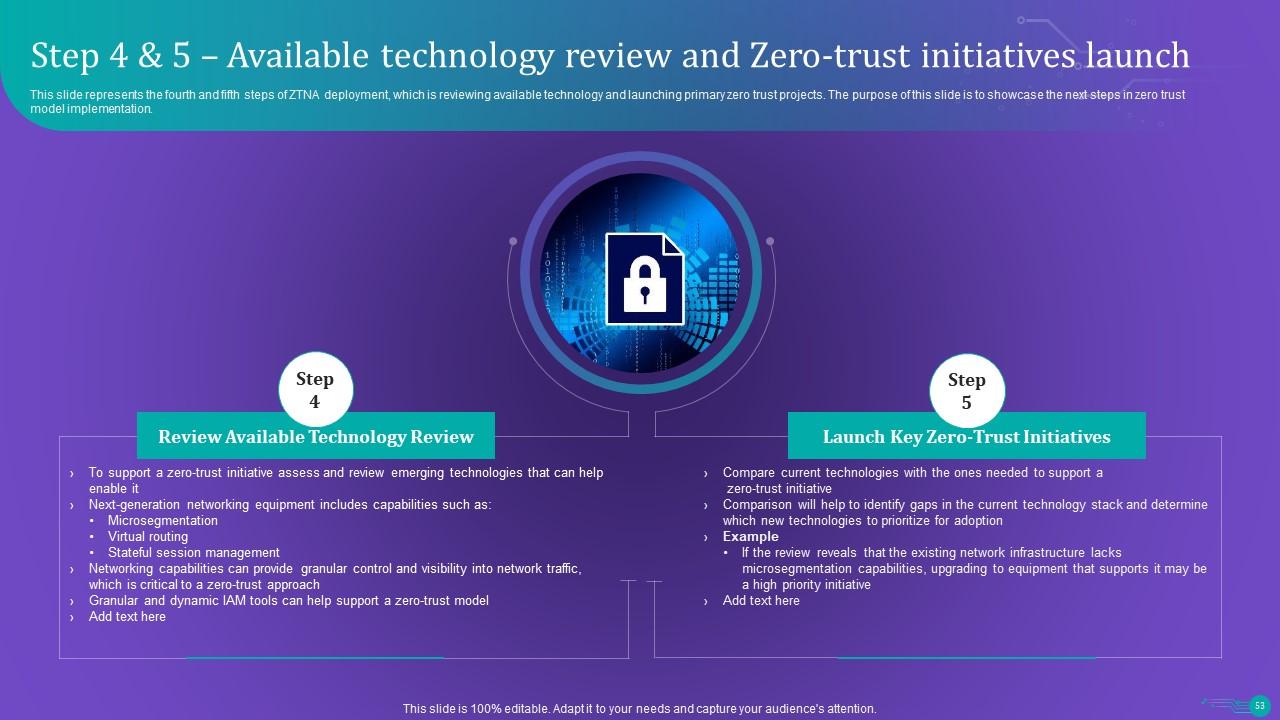

Diapositiva 53 : esta diapositiva representa los pasos cuarto y quinto de la implementación de ZTNA, que consiste en revisar la tecnología disponible y lanzar proyectos primarios de confianza cero.

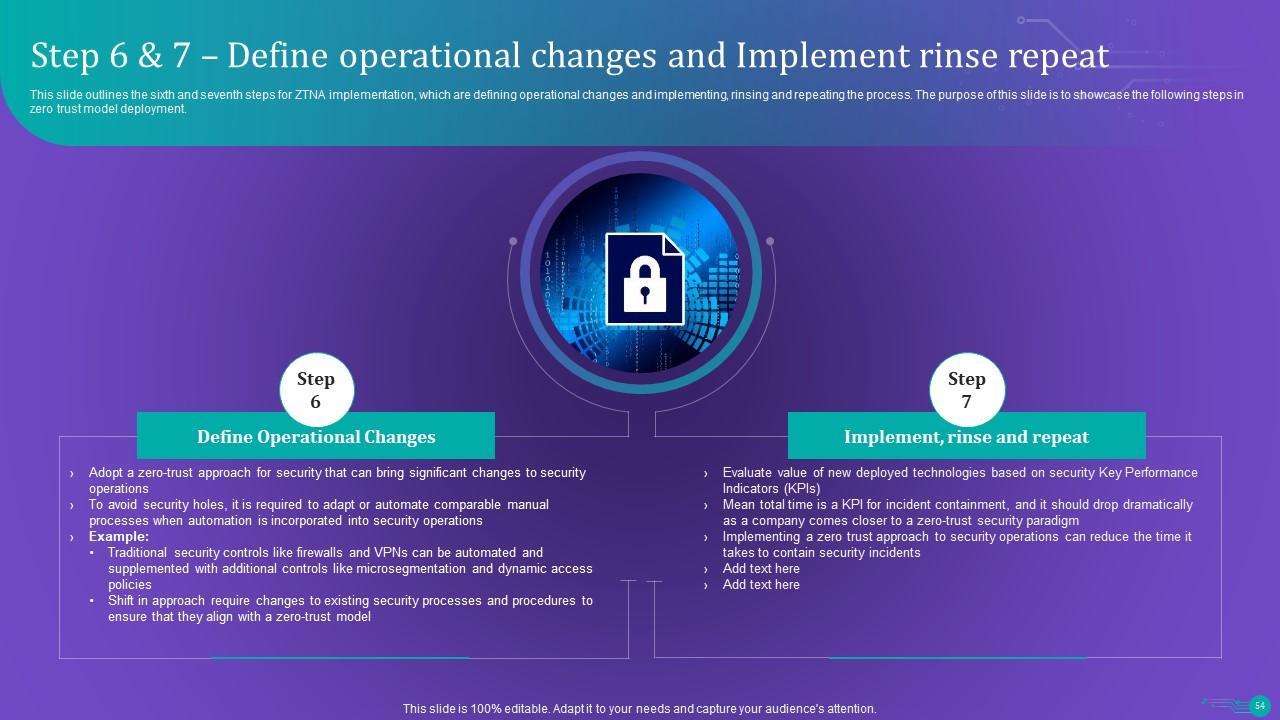

Diapositiva 54 : Esta diapositiva describe los pasos sexto y séptimo para la implementación de ZTNA, que son la definición de cambios operativos y la implementación, enjuague y repetición del proceso. El propósito de esta diapositiva es mostrar los siguientes pasos en la implementación del modelo de confianza cero.

Diapositiva 55 : esta diapositiva muestra la tabla de contenido que se analizará más adelante.

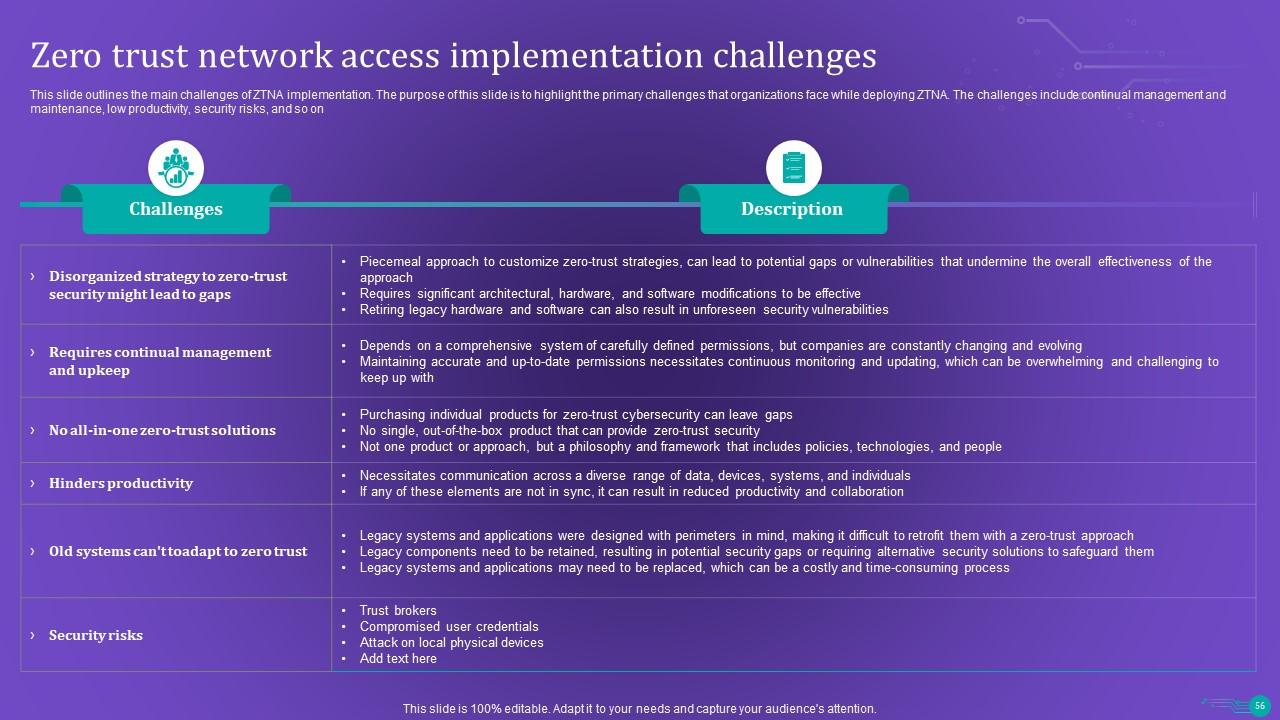

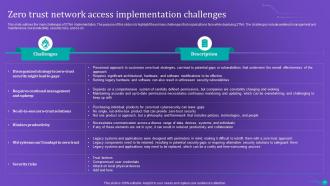

Diapositiva 56 : Esta diapositiva describe los principales desafíos de la implementación de ZTNA.

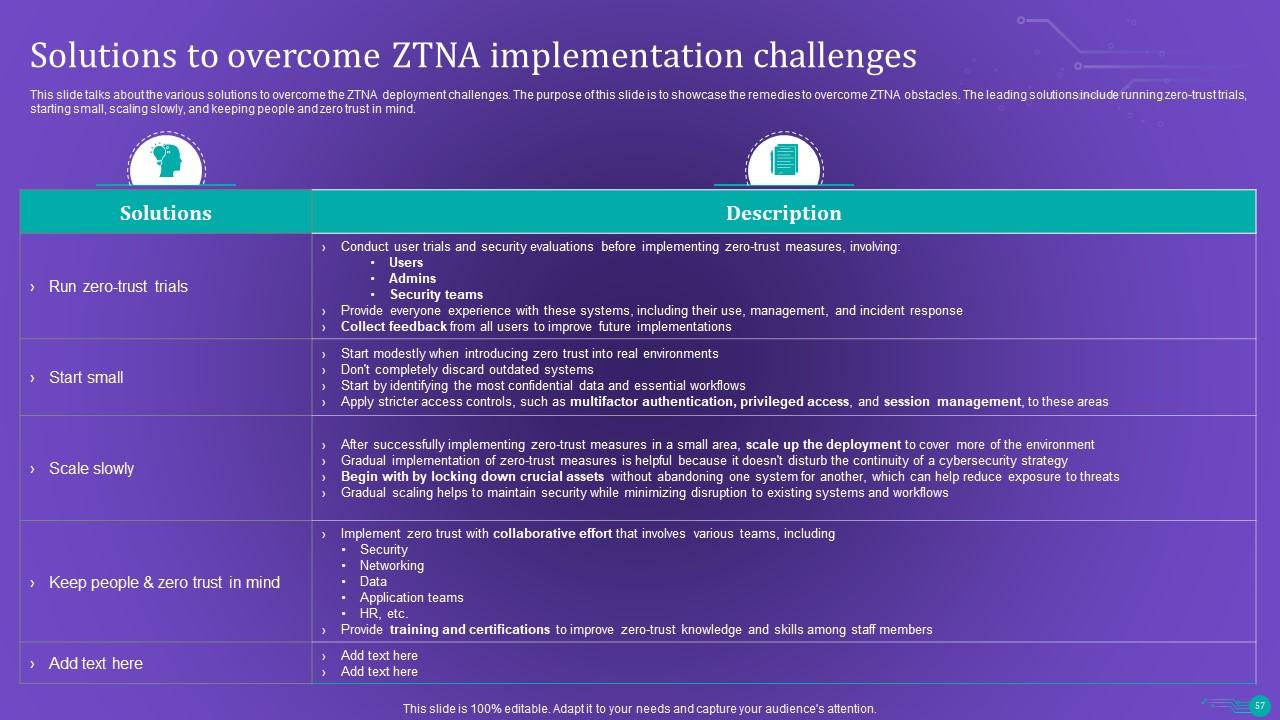

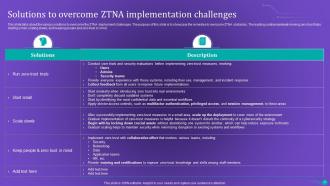

Diapositiva 57 : esta diapositiva habla sobre las diversas soluciones para superar los desafíos de implementación de ZTNA.

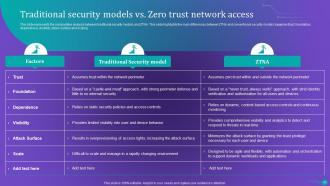

Diapositiva 58 : esta diapositiva muestra el título de los temas que se discutirán más a fondo.

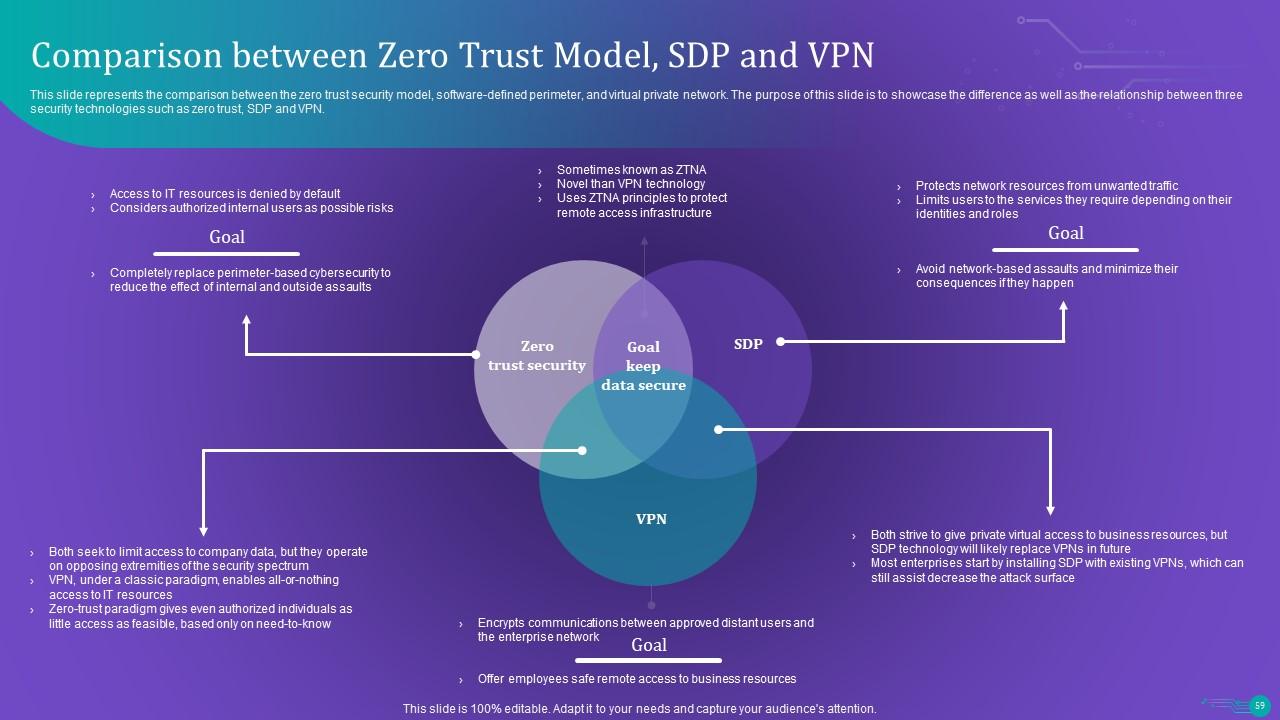

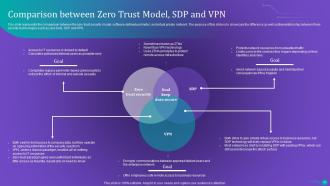

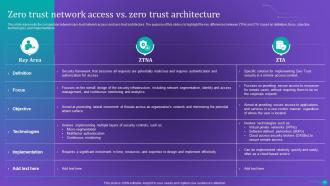

Diapositiva 59 : Esta diapositiva representa la comparación entre el modelo de seguridad de confianza cero, el perímetro definido por software y la red privada virtual.

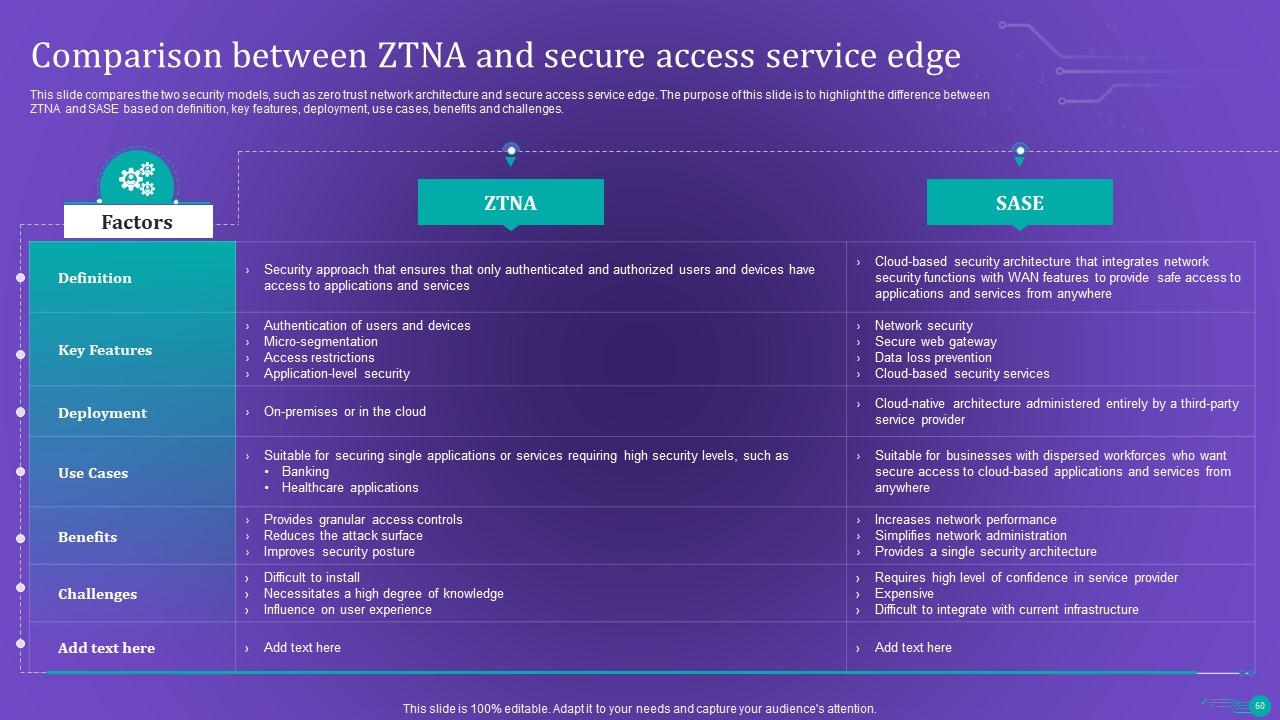

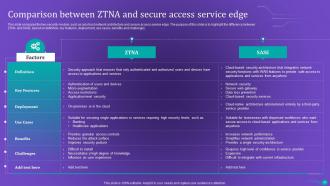

Diapositiva 60 : Esta diapositiva compara los dos modelos de seguridad.

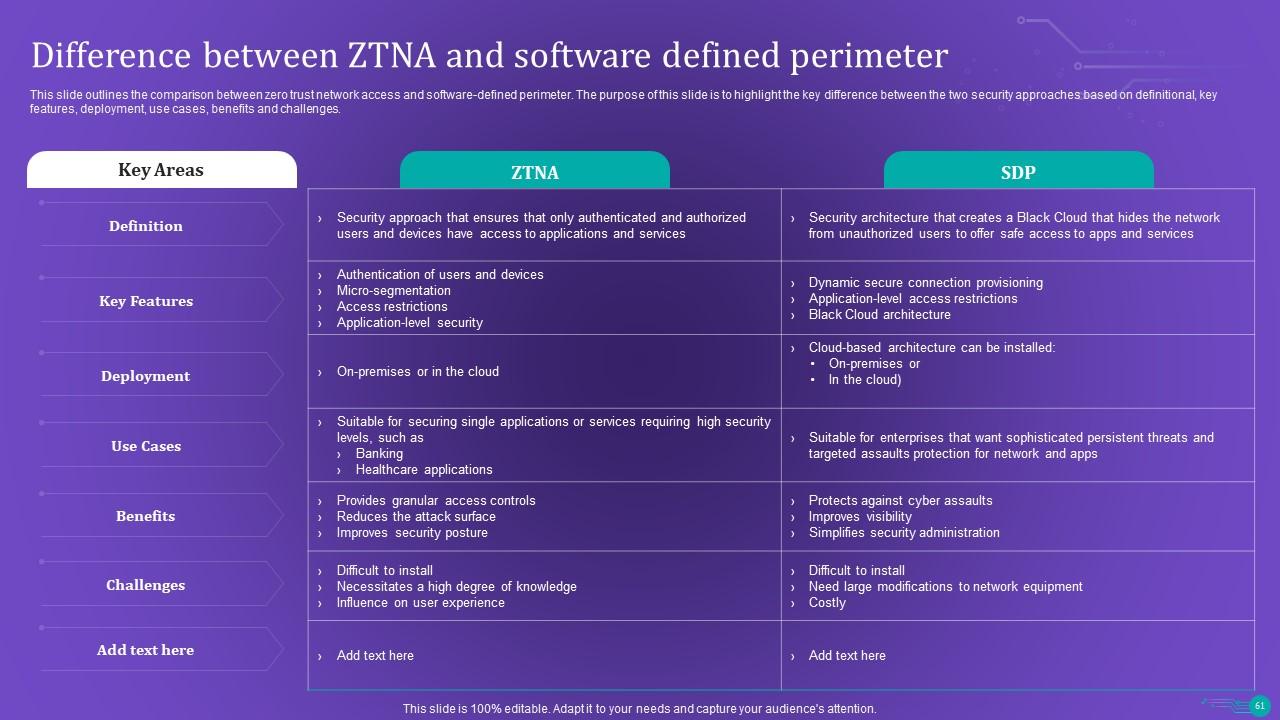

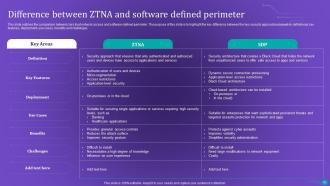

Diapositiva 61 : Esta diapositiva describe la comparación entre el acceso a la red de confianza cero y el perímetro definido por software.

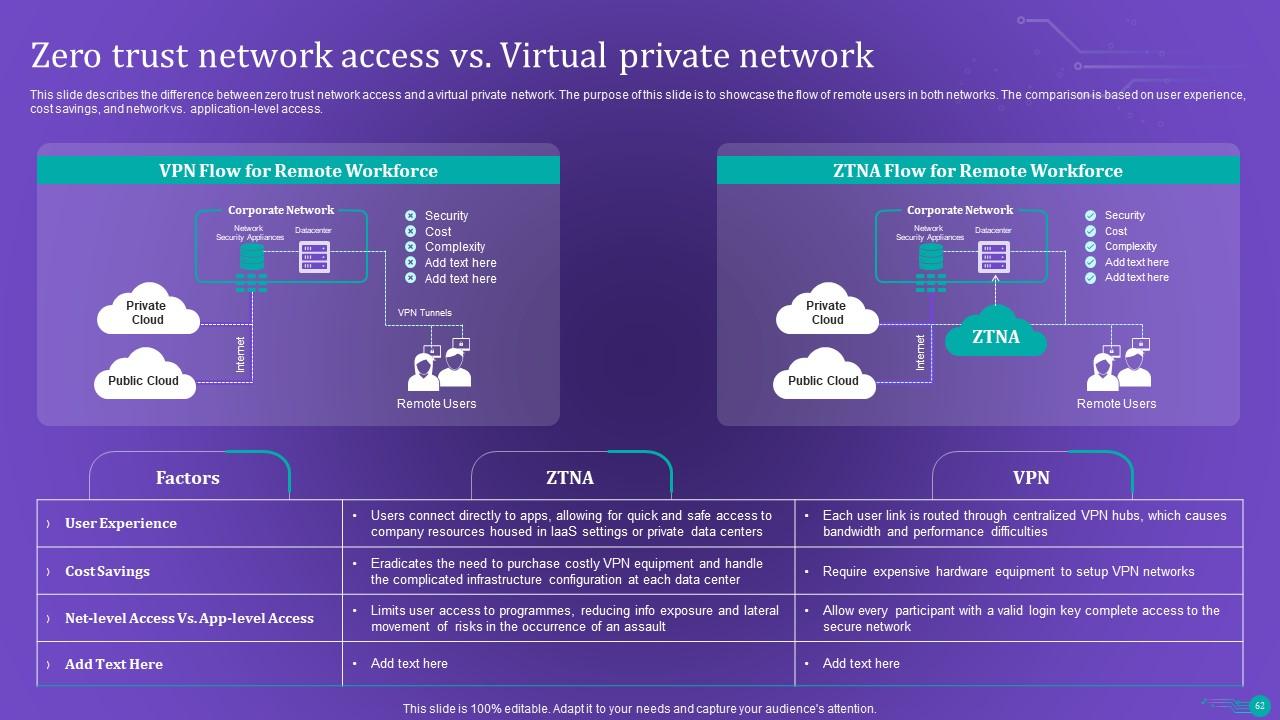

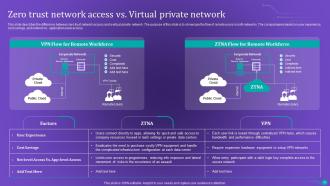

Diapositiva 62 : Esta diapositiva describe la diferencia entre el acceso a la red de confianza cero y una red privada virtual.

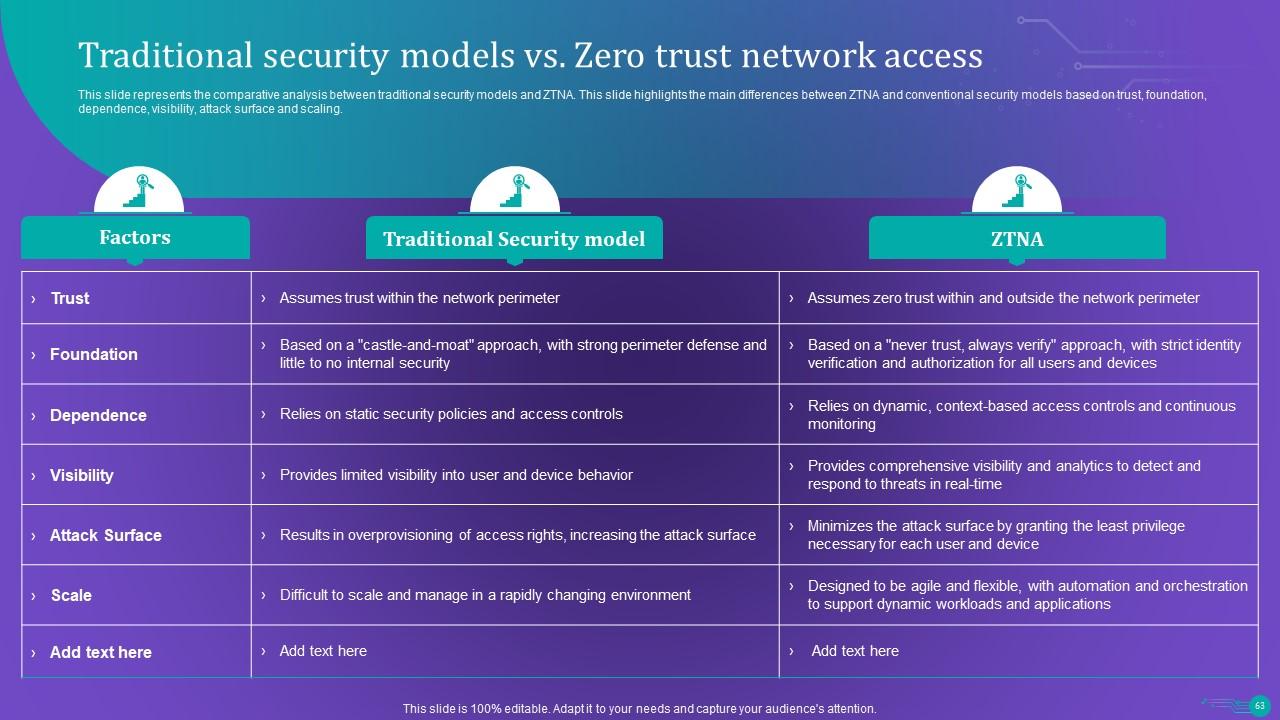

Diapositiva 63 : Esta diapositiva presenta el análisis comparativo entre los modelos de seguridad tradicionales y ZTNA.

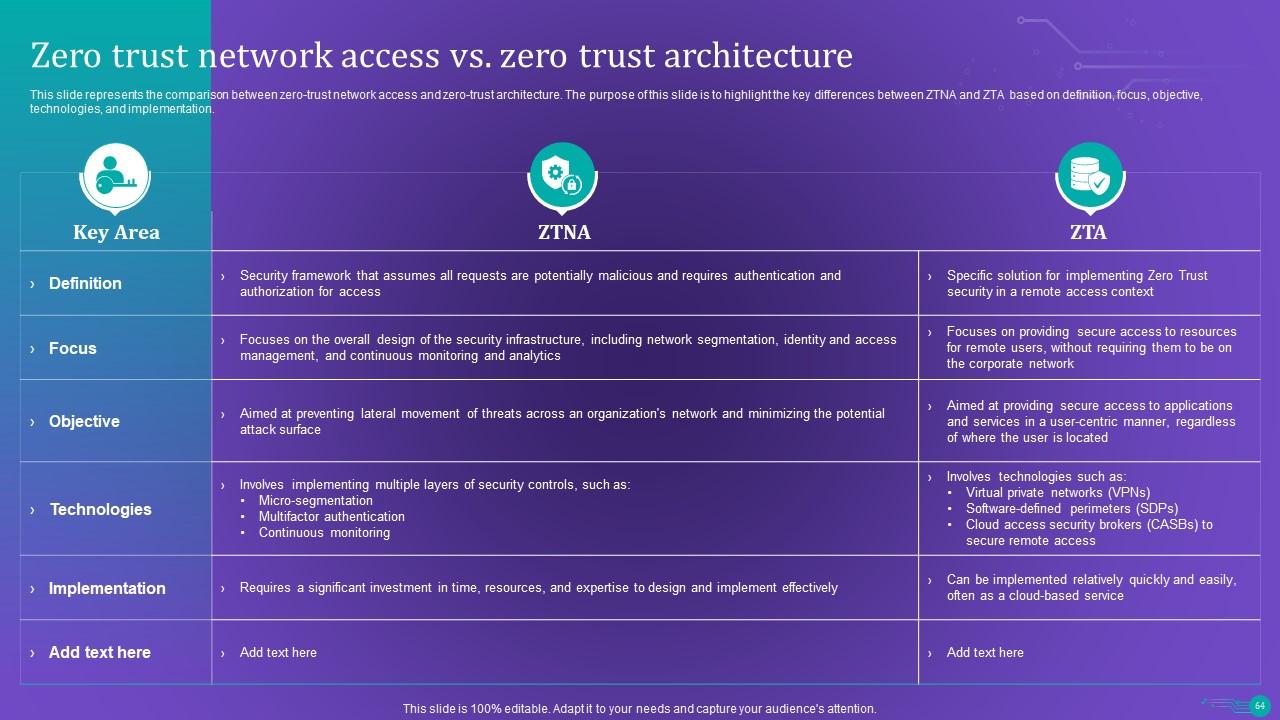

Diapositiva 64 : esta diapositiva representa la comparación entre el acceso a la red de confianza cero y la arquitectura de confianza cero.

Diapositiva 65 : esta diapositiva muestra la tabla de contenido para ZTNA

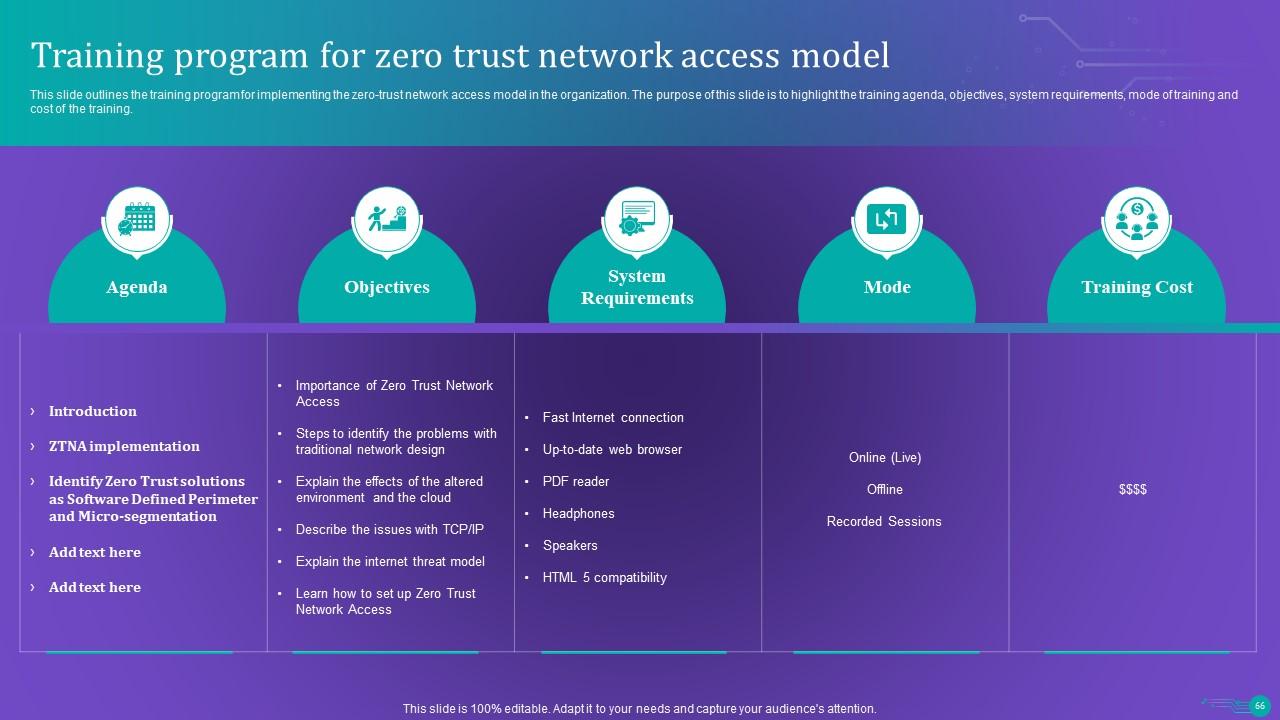

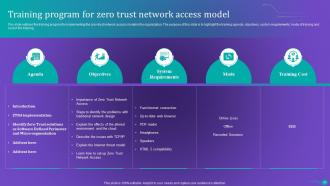

Diapositiva 66 : Esta diapositiva describe el programa de capacitación para implementar el modelo de acceso a la red de confianza cero en la organización.

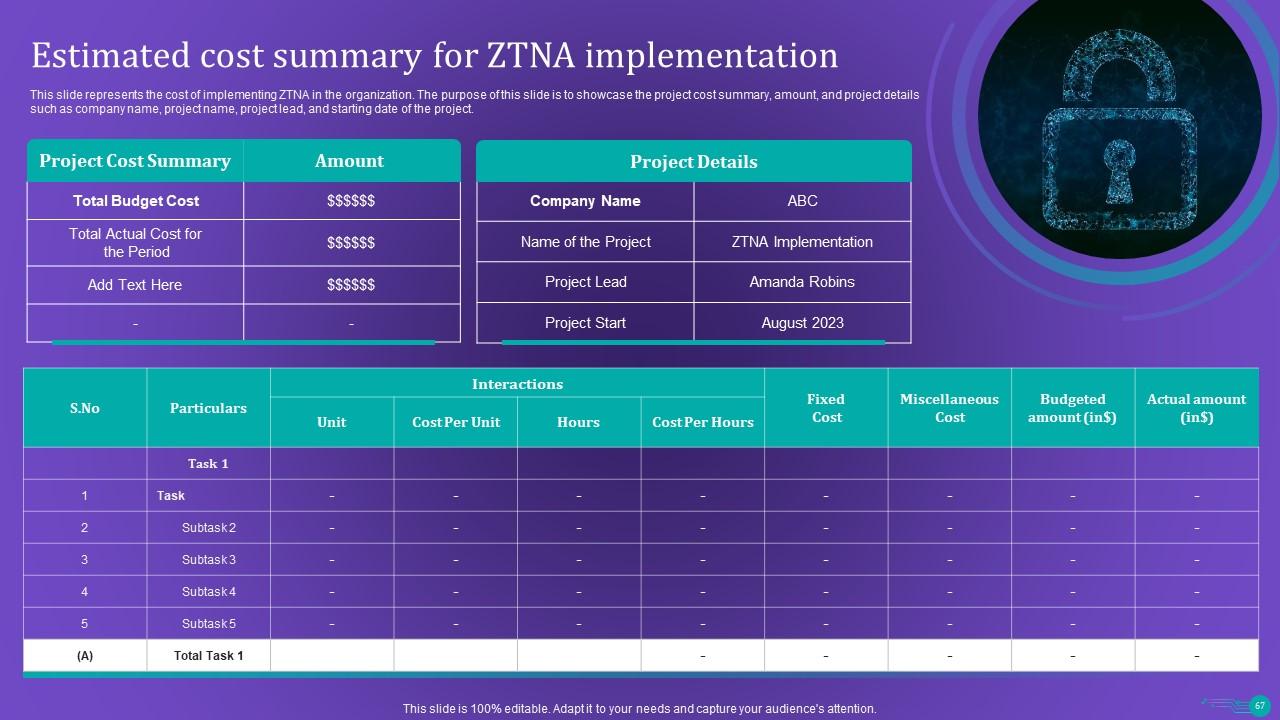

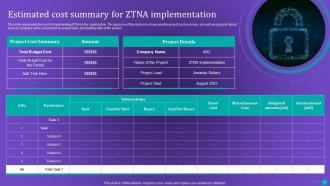

Diapositiva 67 : Esta diapositiva representa el costo de implementar ZTNA en la organización.

Diapositiva 68 : Esta diapositiva continúa con la Tabla de contenido de ZTNA.

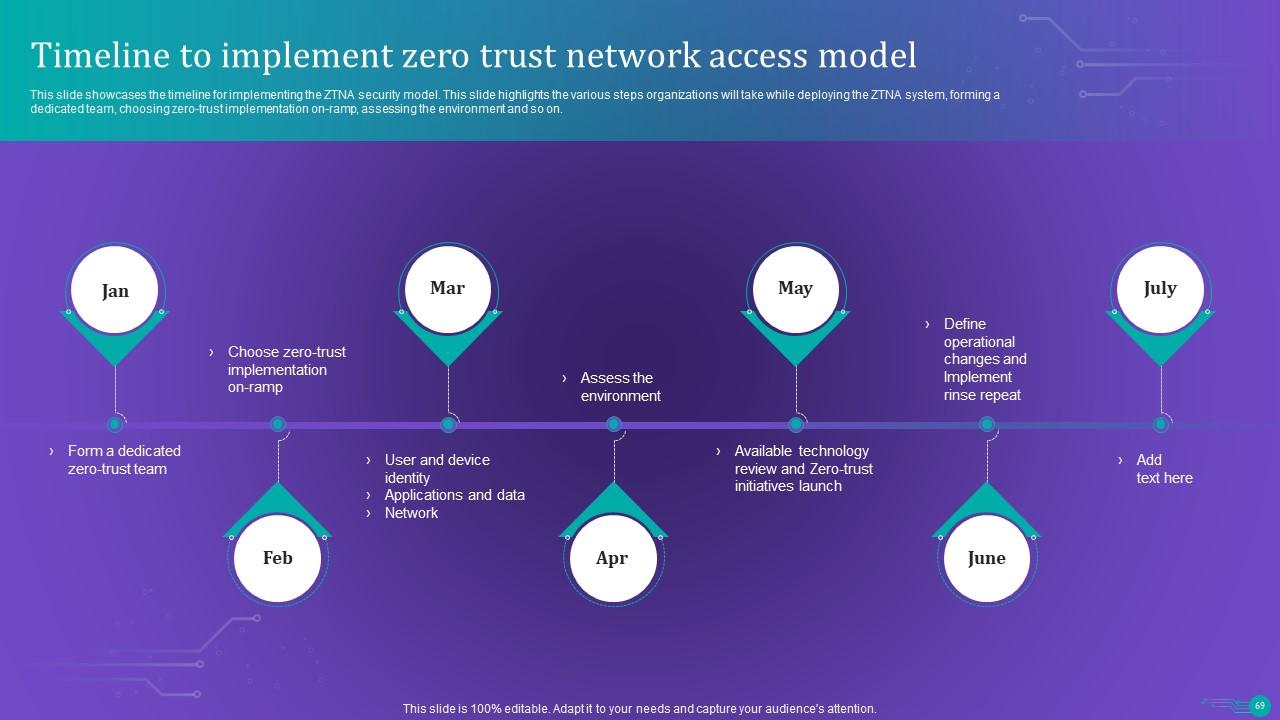

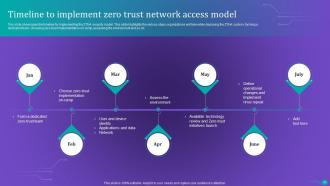

Diapositiva 69 : Esta diapositiva muestra el cronograma para implementar el modelo de seguridad ZTNA.

Diapositiva 70 : esta diapositiva muestra la tabla de contenido: hoja de ruta para implementar el modelo de acceso a la red de confianza cero.

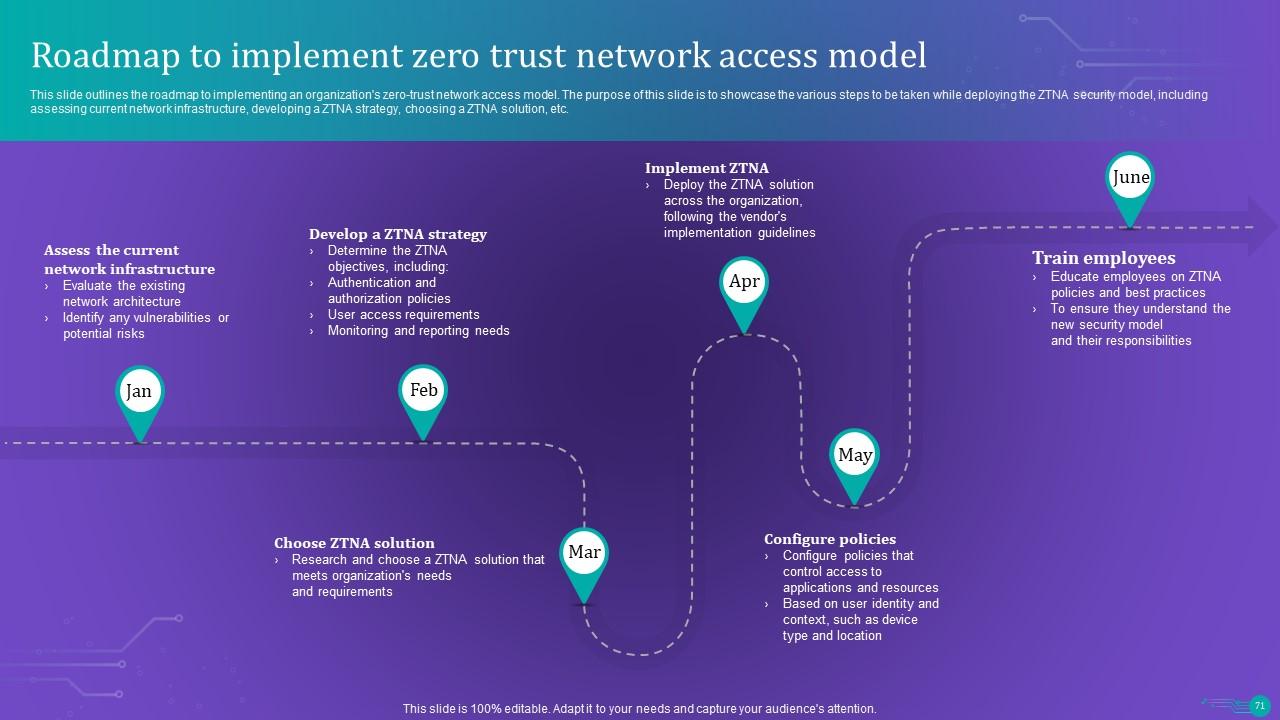

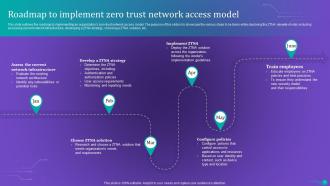

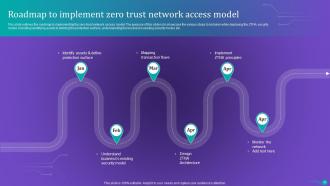

Diapositiva 71 : Esta diapositiva describe la hoja de ruta para implementar el modelo de acceso a la red de confianza cero de una organización.

Diapositiva 72 : esta diapositiva destaca el título del contenido: panel de seguimiento del rendimiento del acceso a la red de confianza cero.

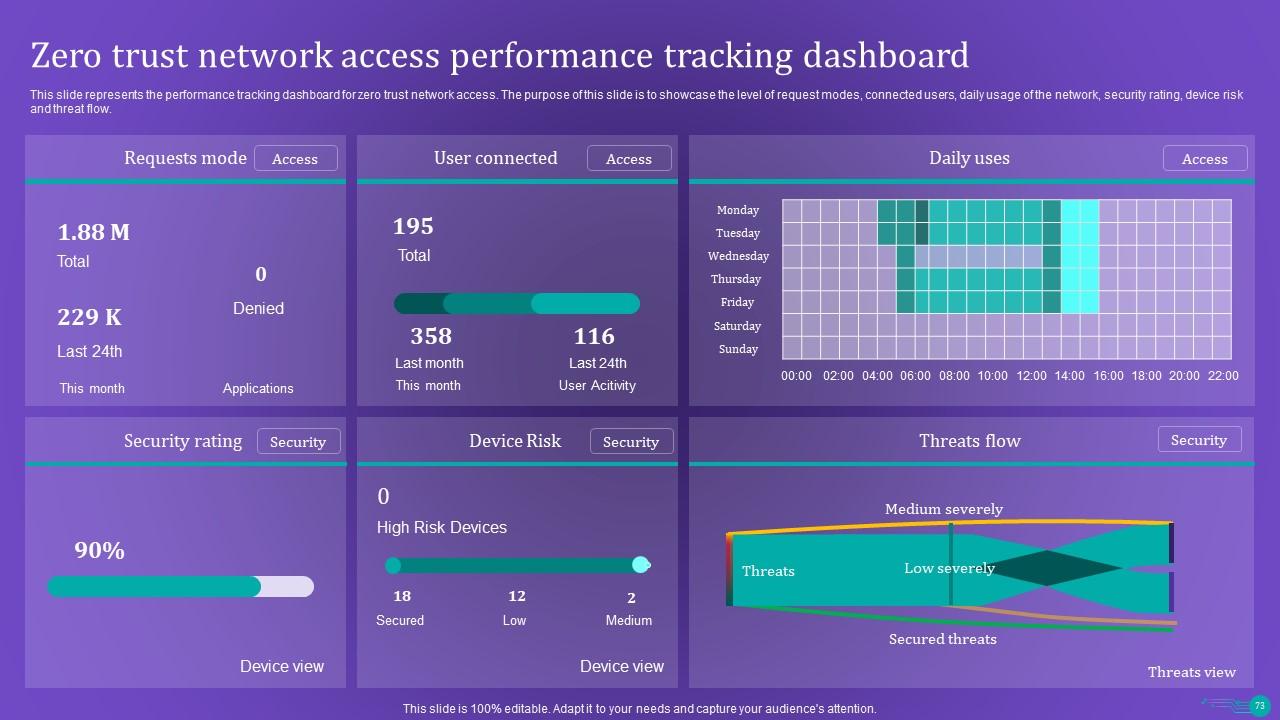

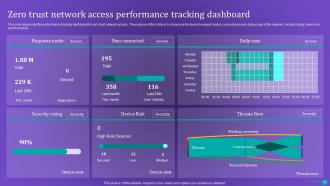

Diapositiva 73 : esta diapositiva representa el panel de seguimiento del rendimiento para el acceso a la red Zero Trust.

Diapositiva 74 : esta diapositiva muestra más la tabla de contenido de ZTNA.

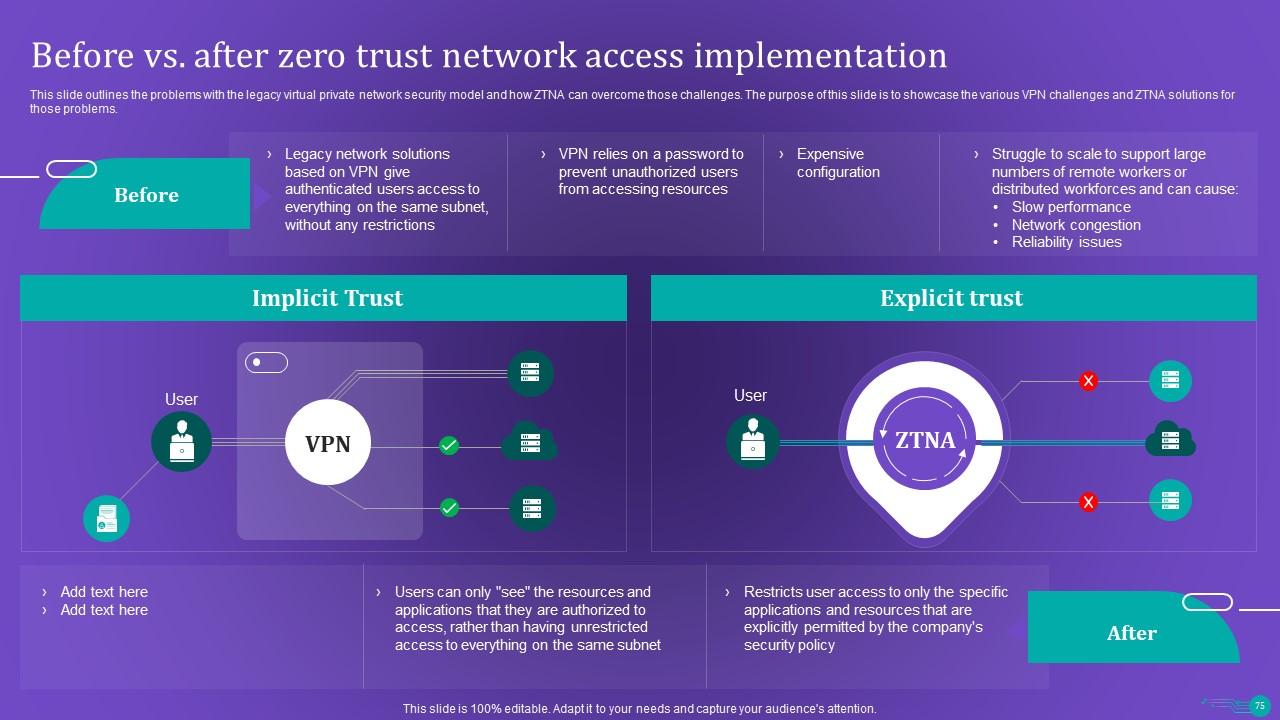

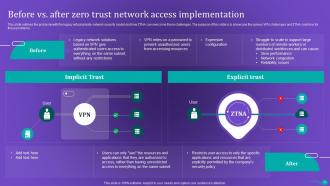

Diapositiva 75 : Esta diapositiva muestra los problemas con el modelo de seguridad de red privada virtual heredado y cómo ZTNA puede superar esos desafíos.

Diapositiva 76 : Esta diapositiva continúa con la Tabla de contenido de ZTNA.

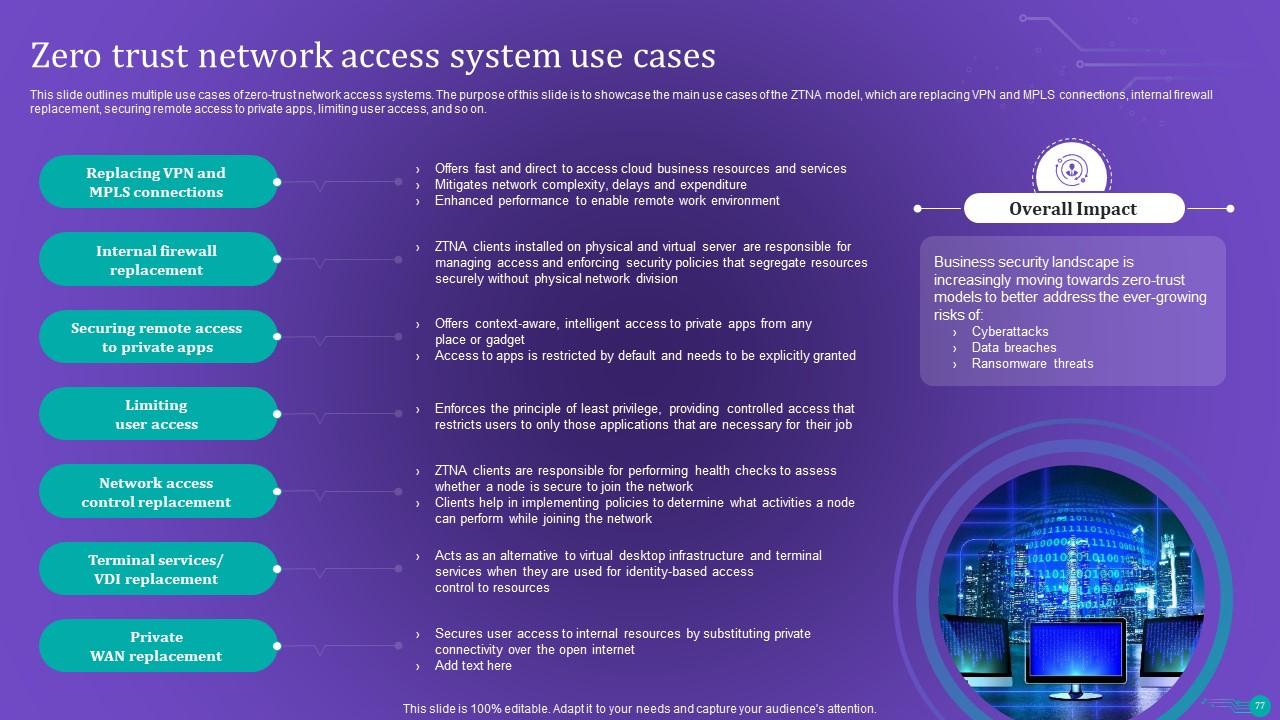

Diapositiva 77 : Esta diapositiva describe múltiples casos de uso de sistemas de acceso a la red de confianza cero.

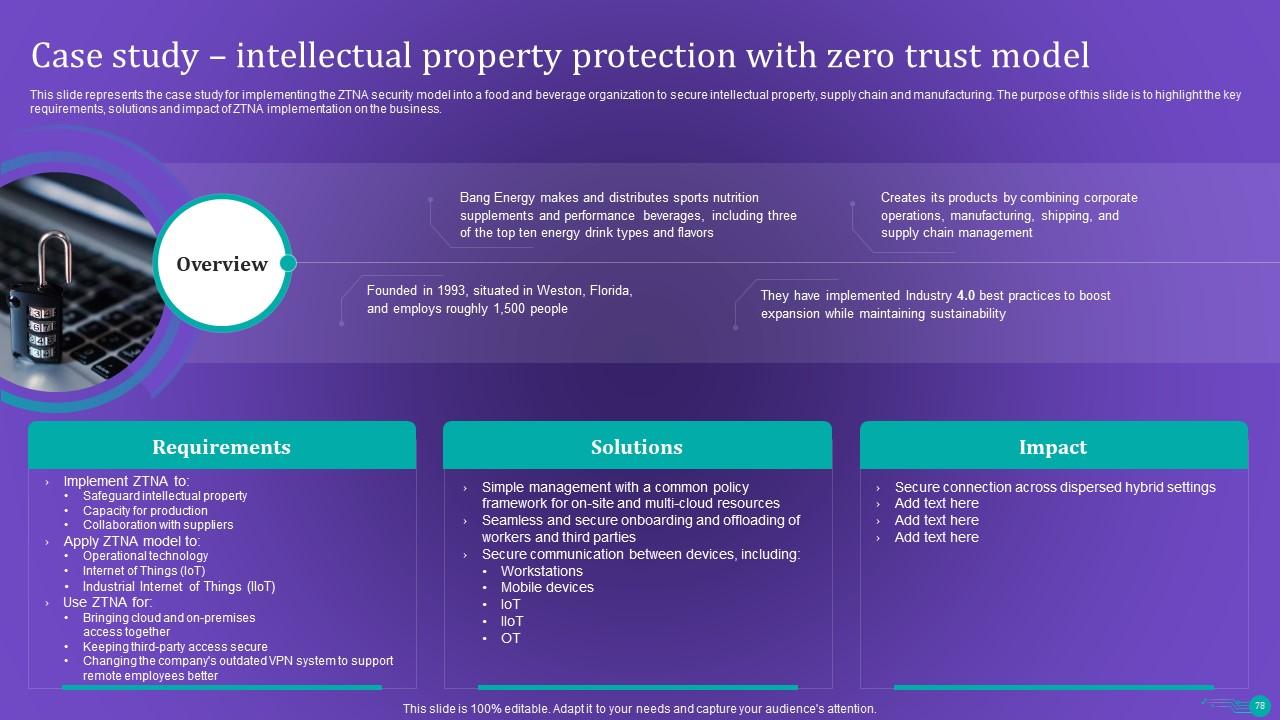

Diapositiva 78 : Esta diapositiva representa el estudio de caso para implementar el modelo de seguridad ZTNA en una organización de alimentos y bebidas.

Diapositiva 79 : Esta diapositiva representa otra tabla de contenido para ZTNA.

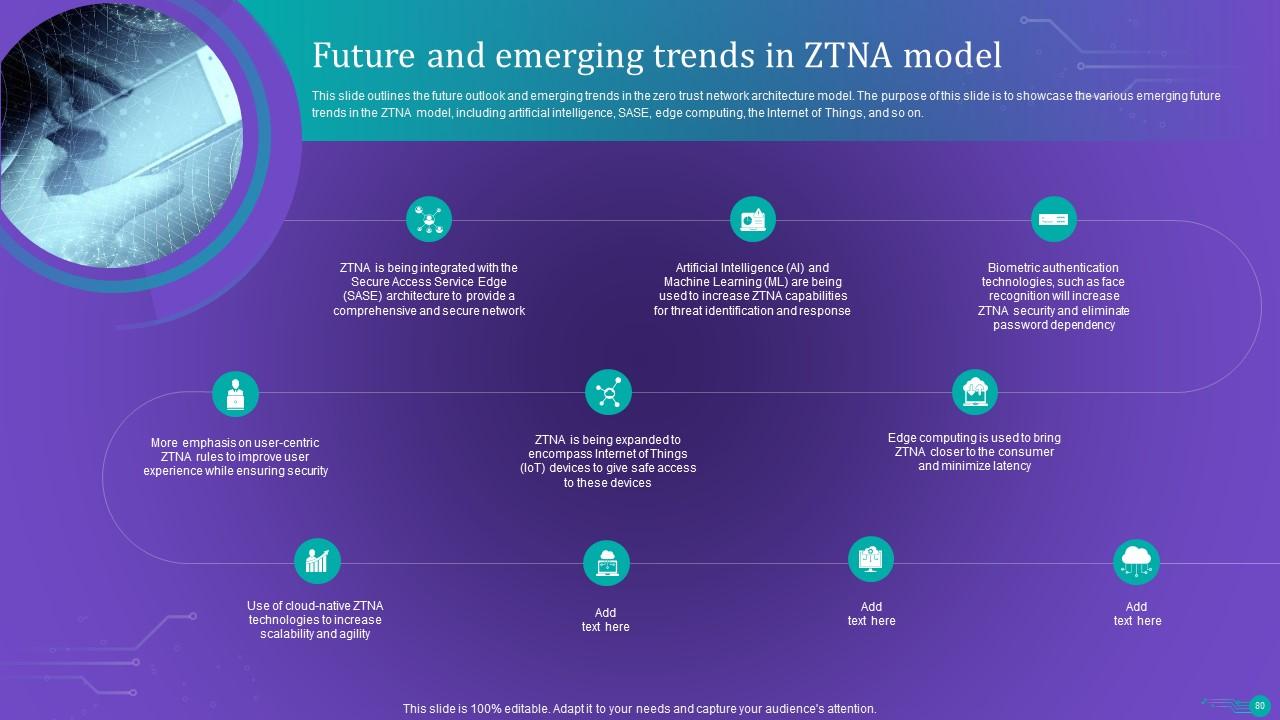

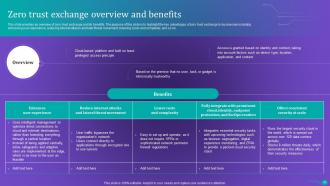

Diapositiva 80 : Esta diapositiva describe la perspectiva futura y las tendencias emergentes en el modelo de arquitectura de red de confianza cero.

Diapositiva 81 : Esta diapositiva muestra todos los íconos incluidos en la presentación.

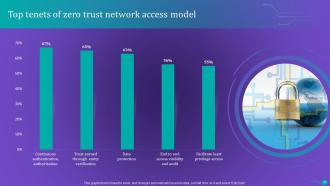

Diapositiva 82 : esta diapositiva se titula Diapositivas adicionales para avanzar.

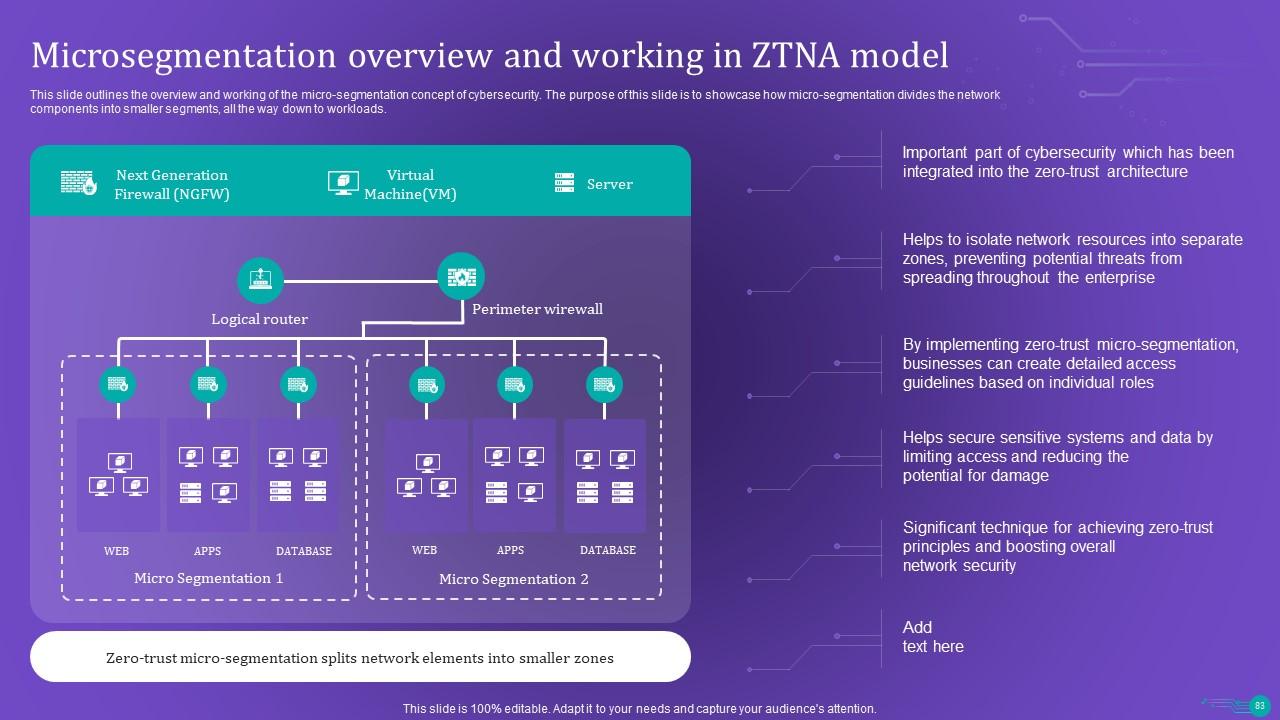

Diapositiva 83 : Esta diapositiva describe la descripción general y el funcionamiento del concepto de microsegmentación de ciberseguridad.

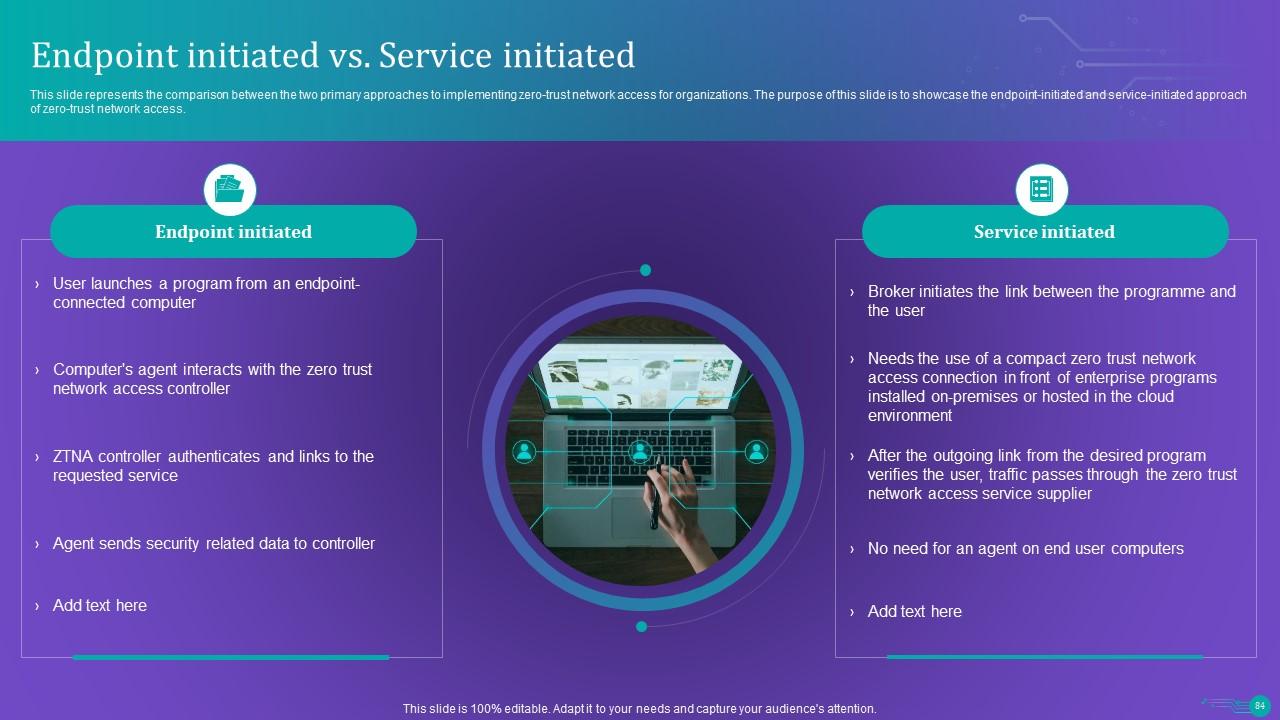

Diapositiva 84 : Esta diapositiva representa la comparación entre los dos enfoques principales para implementar el acceso a la red de confianza cero.

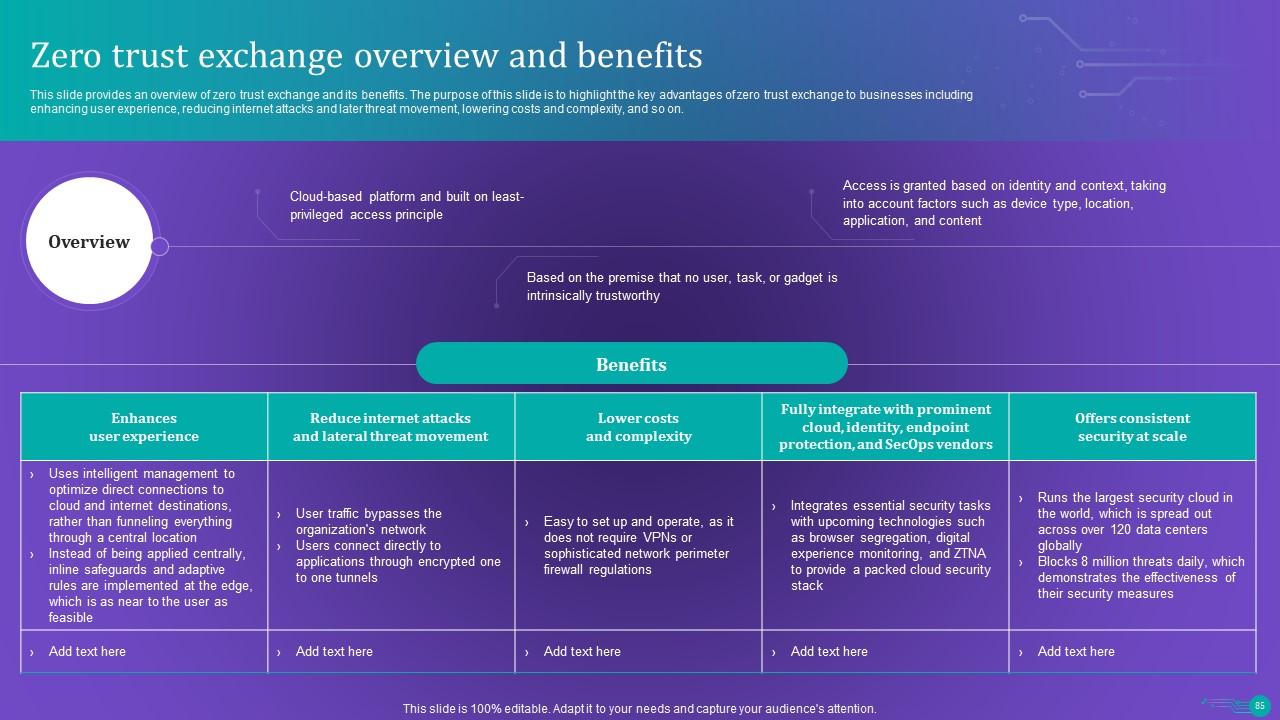

Diapositiva 85 : esta diapositiva proporciona una descripción general del intercambio de confianza cero y sus beneficios.

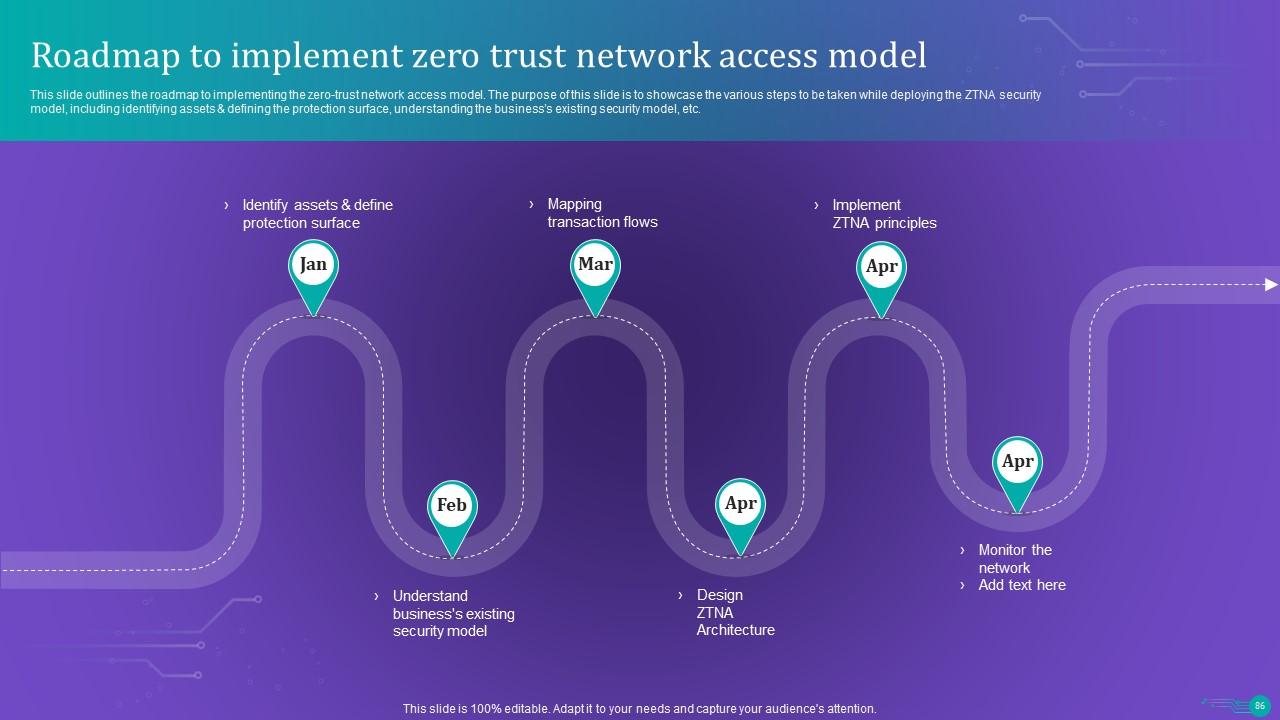

Diapositiva 86 : Esta diapositiva presenta la hoja de ruta con cuadros de texto adicionales.

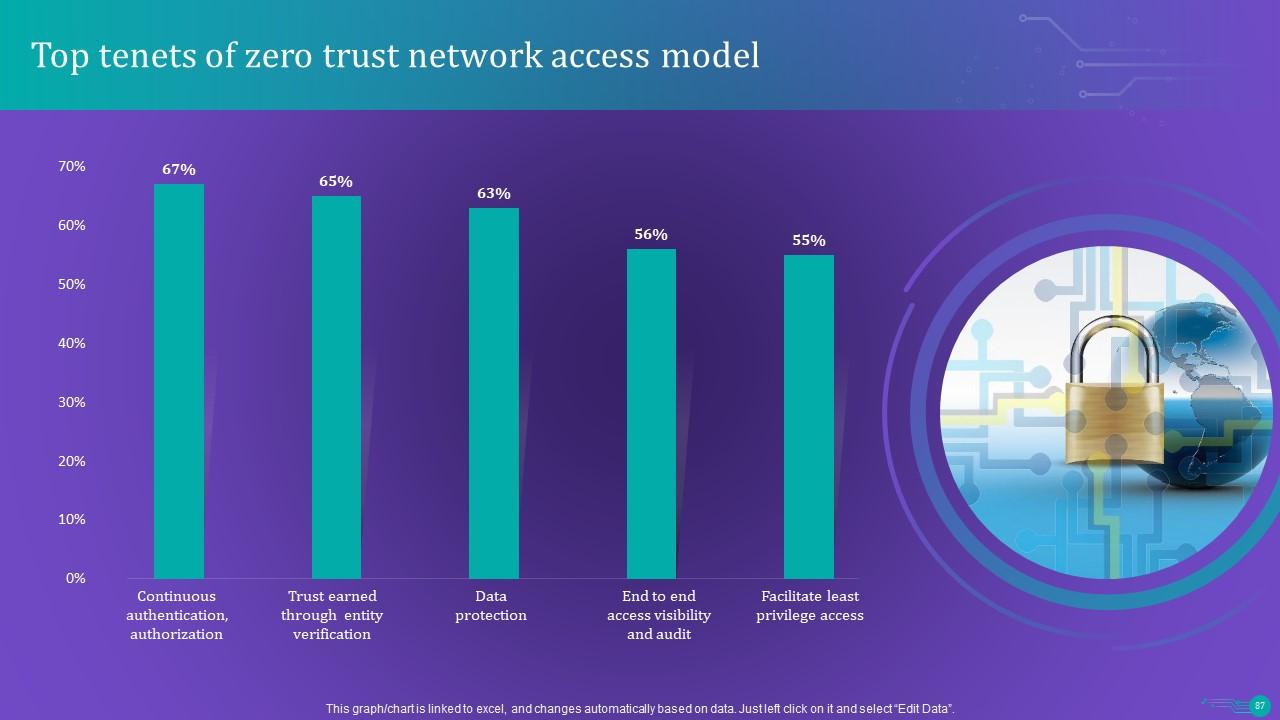

Diapositiva 87 : esta diapositiva describe los principios principales del modelo de acceso a la red de confianza cero.

Diapositiva 88 : Esta es la diapositiva Nuestro objetivo. Indique sus objetivos aquí.

Diapositiva 89 : esta es una diapositiva con citas para transmitir mensajes, creencias, etc.

Diapositiva 90 : esta diapositiva muestra una comparación entre los usuarios de las redes sociales.

Diapositiva 91 : Esta diapositiva muestra Post-It Notes. Publique sus notas importantes aquí.

Diapositiva 92 : esta diapositiva proporciona un plan de 30 60 90 días con cuadros de texto.

Diapositiva 93 : esta diapositiva muestra una lupa para resaltar información, especificaciones, etc.

Diapositiva 94 : Esta es una diapositiva financiera. Muestre sus cosas relacionadas con las finanzas aquí.

Diapositiva 95 : Esta es una diapositiva de agradecimiento con dirección, números de contacto y dirección de correo electrónico.

ZTNA Diapositivas de presentación de Powerpoint con las 100 diapositivas:

Utilice nuestras diapositivas de presentación ZTNA Powerpoint para ayudarlo de manera efectiva a ahorrar su valioso tiempo. Están listos para encajar en cualquier estructura de presentación.

FAQs

Zero Trust Network Access is a security model that assumes no trust in any user or device, even if they are inside the network perimeter. It is important because traditional security models that rely on perimeter defenses are no longer sufficient in today's digital landscape. ZTNA helps protect against evolving cyber threats by ensuring strict access controls and verifying trustworthiness at every point of connection.

The key principles of ZTNA include continuous verification of user identity, strict access controls based on least privilege, micro-segmentation to limit lateral movement, encryption for data protection, and real-time monitoring and analytics for detecting and responding to threats promptly.

Implementing ZTNA provides several benefits, such as enhanced security posture, reduced attack surface, improved visibility and control over network traffic, better protection against insider threats, simplified access management, and scalability to accommodate remote and mobile users.

The main components of ZTNA architecture include Identity and Access Management (IAM) solutions, Multi-Factor Authentication (MFA), policy engines, software-defined perimeters, secure connectors, and continuous monitoring and analytics tools.

While both ZTNA and VPN provide secure access to resources, they have distinct differences. ZTNA focuses on user and device identity verification, strict access controls, and micro-segmentation, while VPNs typically establish a secure tunnel between a user's device and the corporate network. ZTNA provides a more granular and dynamic approach to access control, ensuring better security and flexibility in today's evolving threat landscape.

-

I discovered some really original and instructive business slides here. I found that they suited me well.

-

“Excellent service from the customer support team when I wanted a slide that was a bit different from those on their standard menu. Super helpful.”