Cloud-Informationssicherheit PowerPoint-Präsentationsfolien

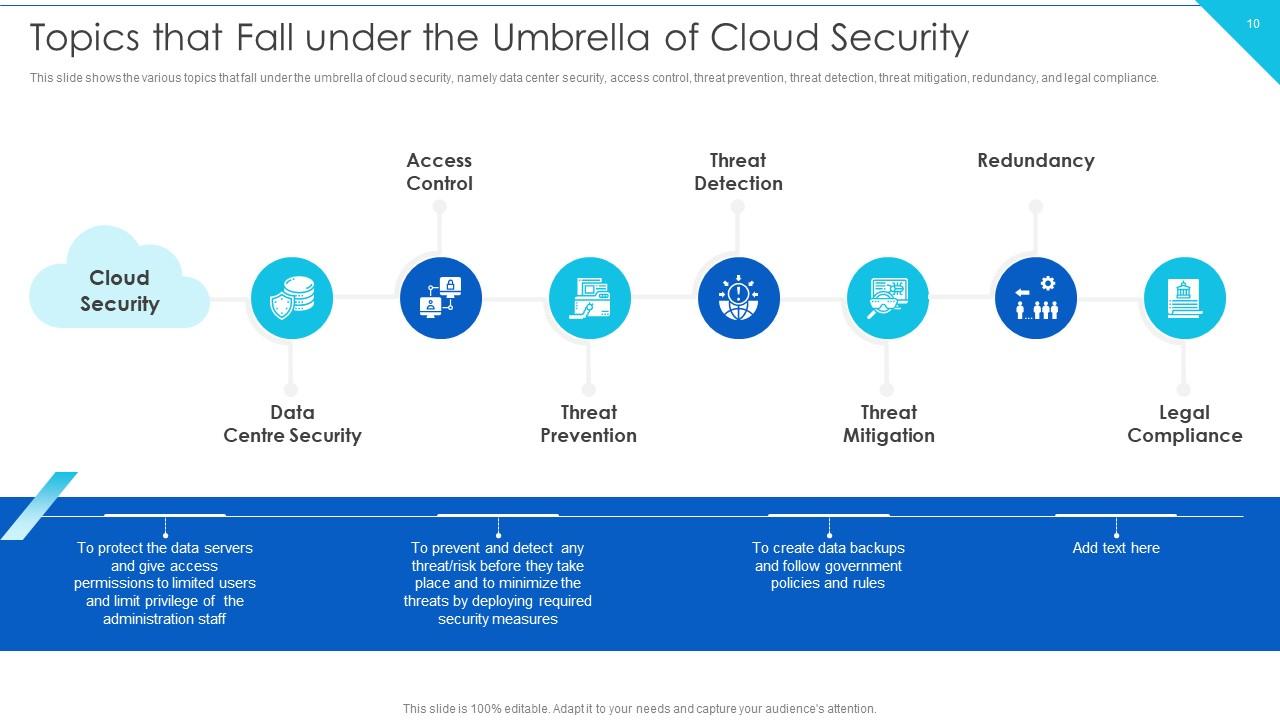

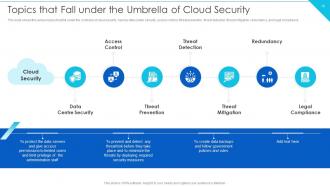

Cloud-Sicherheit, auch bekannt als Cloud-Informationssicherheit, umfasst verschiedene Ansätze, Kontrollen, Strategien und Technologien, die zusammenarbeiten, um Cloud-basierte Frameworks, Informationen und Infrastrukturen zu schützen. Diese Sicherheitsmaßnahmen wurden entwickelt, um Cloud-Informationen zu schützen, administrative Konsistenz zu unterstützen, die Privatsphäre der Clients zu schützen und Validierungsregeln für einzelne Clients und Geräte festzulegen. Außerdem werden die Sicherheitsmaßnahmen hervorgehoben, die bei der Cloud-Sicherheit ergriffen wurden, und Details zu Risiken oder Bedrohungen, die sich auf die Sicherheit einer Cloud auswirken können. Darüber hinaus deckt dieses PPT die Segmentierung der Cloud-Sicherheitsverantwortlichkeiten und Themen ab, die unter das Dach der Cloud-Sicherheit fallen, nämlich Rechenzentrumssicherheit, Zugriffskontrolle, Bedrohungsprävention, Bedrohungserkennung, Bedrohungsminderung, Redundanz und Einhaltung gesetzlicher Vorschriften. Darüber hinaus deckt das Cloud-Datenschutz-PPT die Liste der Branchen ab, die von Cloud-Sicherheit profitieren können. Außerdem informiert es über die Zero-Trust-Policy und deren Nutzen. Schließlich erfasst diese Cloud-Computing-Sicherheitspräsentation den 30-60-90-Tage-Plan zur Implementierung von Cloud-Sicherheit in der Organisation, eine Roadmap zur Messung des Implementierungsprozesses und ein Dashboard zur Beobachtung der Leistung nach der Implementierung von Cloud-Sicherheit im Unternehmen. Erhalten Sie jetzt Zugriff auf diese leistungsstarke Vorlage.

You must be logged in to download this presentation.

Merkmale dieser PowerPoint-Präsentationsfolien :

Begeistern Sie Ihr Publikum mit diesen Powerpoint-Präsentationsfolien zur Cloud-Informationssicherheit. Erhöhen Sie Ihre Präsentationsschwelle, indem Sie diese gut gestaltete Vorlage bereitstellen. Es fungiert aufgrund seines gut recherchierten Inhalts als großartiges Kommunikationswerkzeug. Es enthält auch stilisierte Symbole, Grafiken, visuelle Elemente usw., die es zu einem sofortigen Blickfang machen. Dieses komplette Deck besteht aus achtundachtzig Folien und ist alles, was Sie brauchen, um wahrgenommen zu werden. Alle Folien und ihr Inhalt können an Ihre individuelle Geschäftsumgebung angepasst werden. Darüber hinaus können auch andere Komponenten und Grafiken modifiziert werden, um diesem vorgefertigten Set eine persönliche Note zu verleihen.

People who downloaded this PowerPoint presentation also viewed the following :

Inhalt dieser Powerpoint-Präsentation

Folie 1 : Diese Folie stellt die Cloud-Informationssicherheit vor. Geben Sie Ihren Firmennamen an und beginnen Sie.

Folie 2 : Diese Folie gibt die Agenda der Präsentation an.

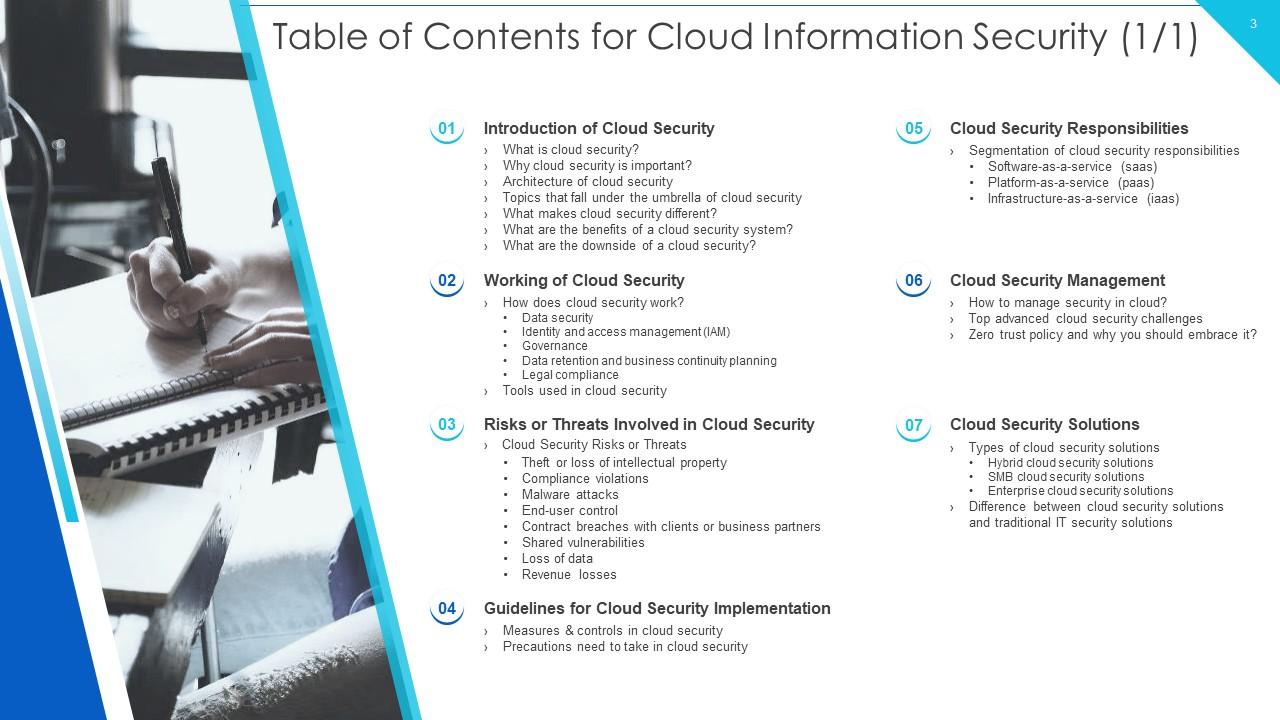

Folie 3 : Diese Folie zeigt das Inhaltsverzeichnis für die Präsentation.

Folie 4 : Dies ist eine weitere Folie, die das Inhaltsverzeichnis der Präsentation fortsetzt.

Folie 5 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

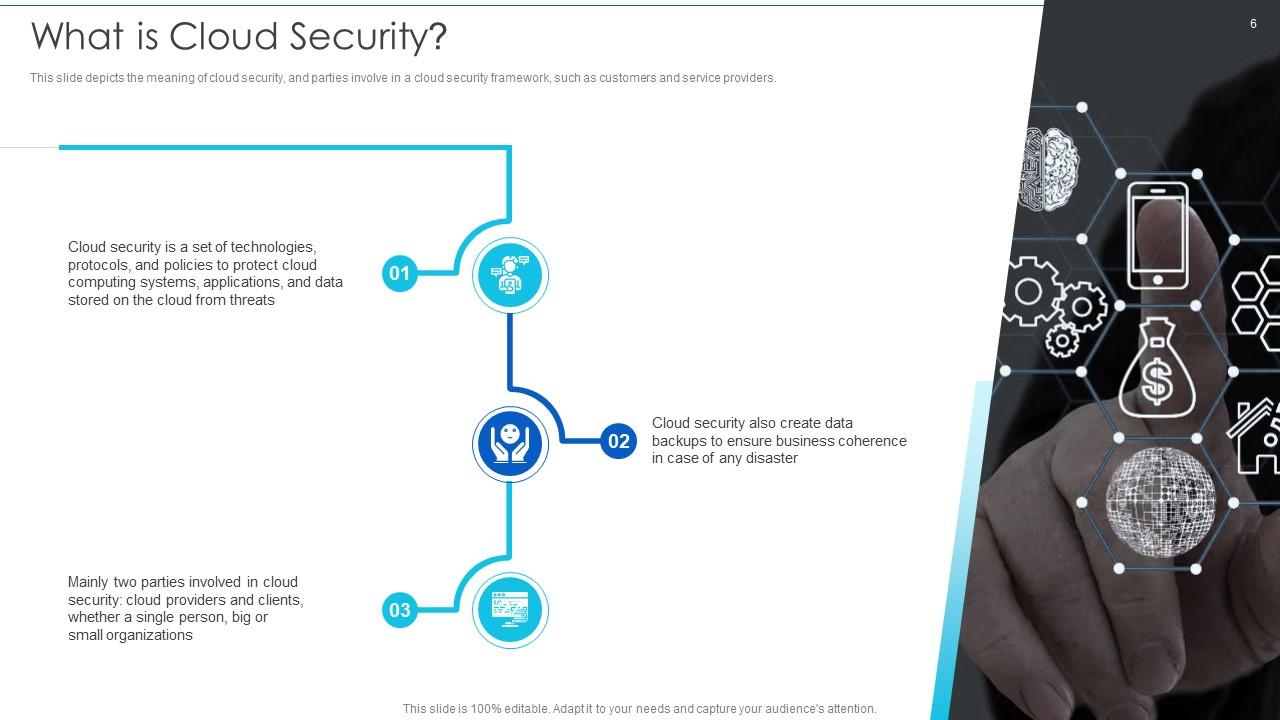

Folie 6 : Diese Folie zeigt die Bedeutung von Cloud-Sicherheit und die beteiligten Parteien an einem Cloud-Sicherheits-Framework.

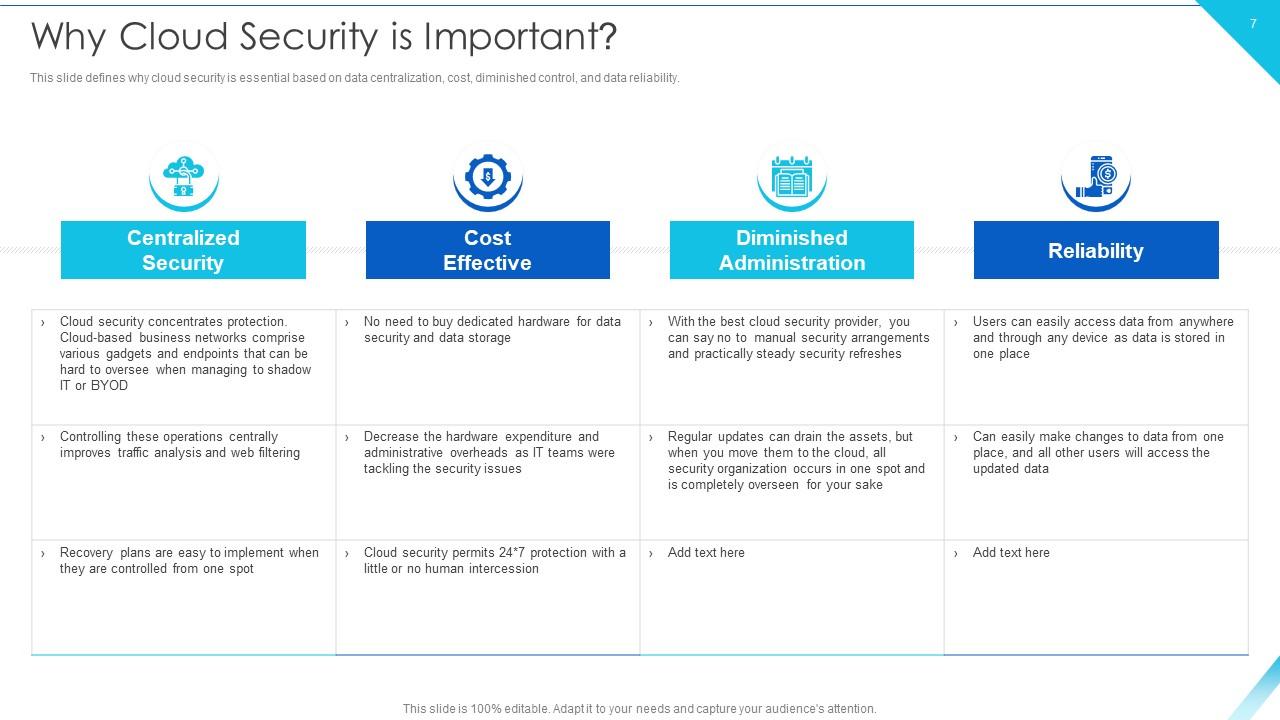

Folie 7 : Diese Folie definiert, warum Cloud-Sicherheit aufgrund von Datenzentralisierung, Kosten, verminderter Kontrolle usw. unerlässlich ist.

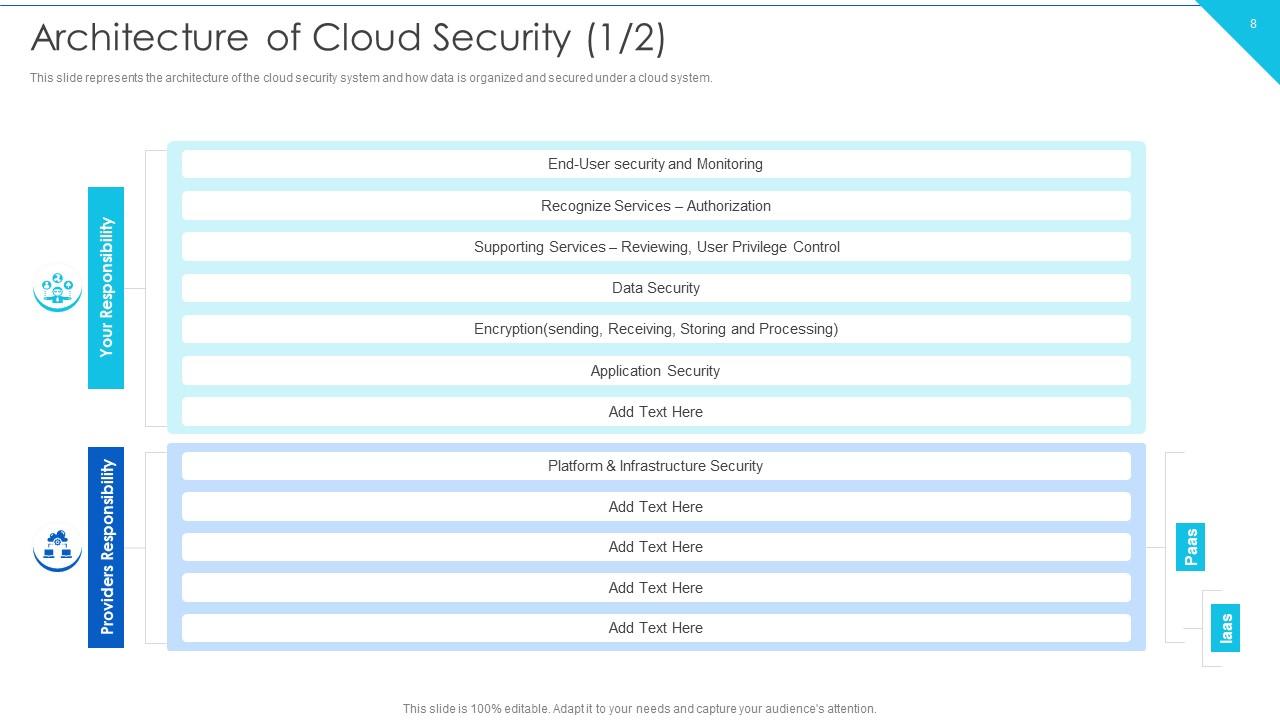

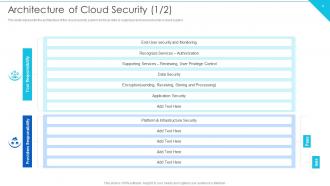

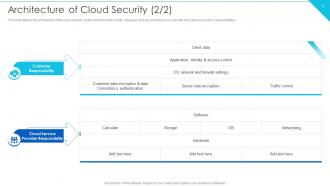

Folie 8 : Diese Folie stellt die Architektur des Cloud-Sicherheitssystems dar.

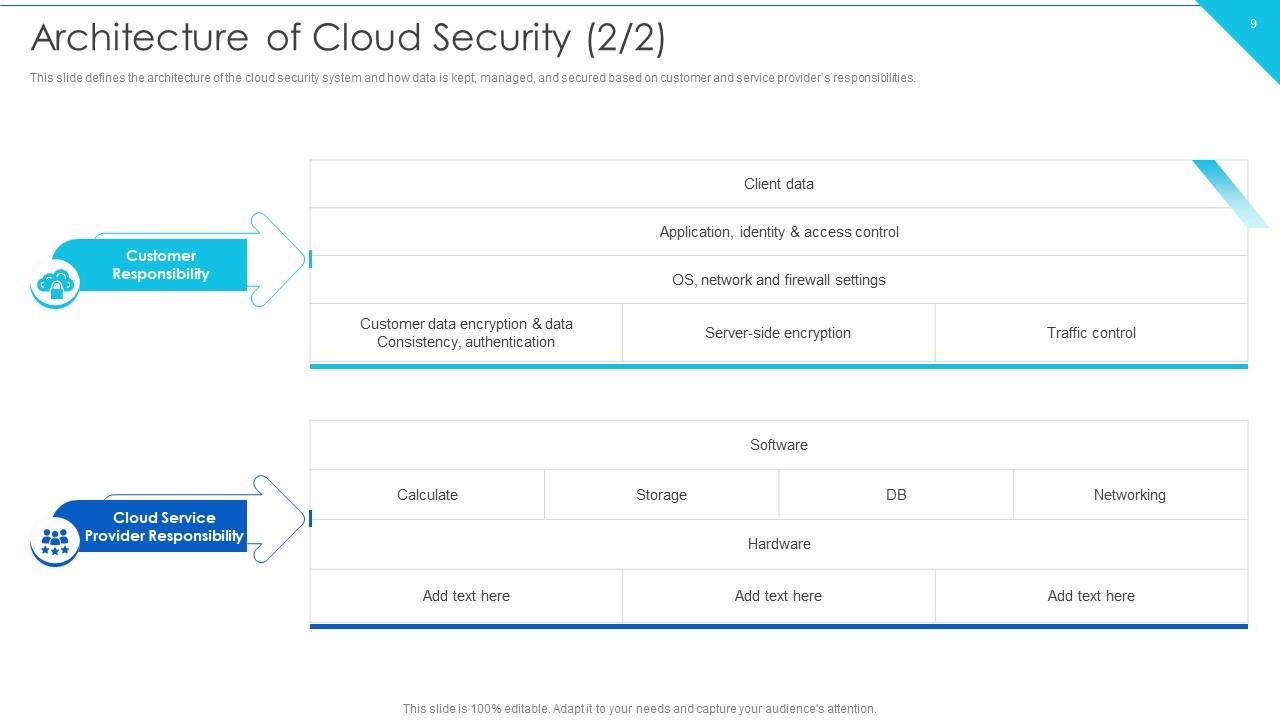

Folie 9 : Dies ist eine weitere Folie, die die Architektur des Cloud-Sicherheitssystems fortsetzt.

Folie 10 : Diese Folie zeigt Themen, die unter das Dach der Cloud-Sicherheit fallen.

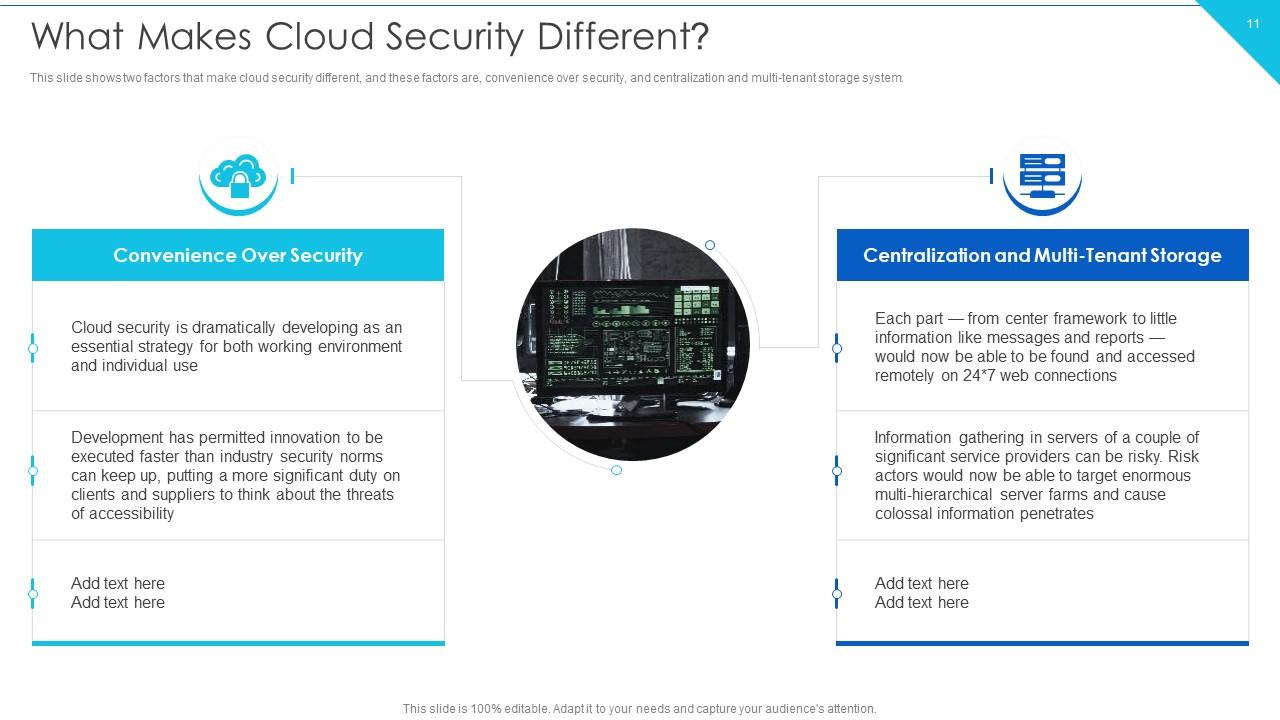

Folie 11 : Diese Folie zeigt Faktoren, die Cloud-Sicherheit anders machen.

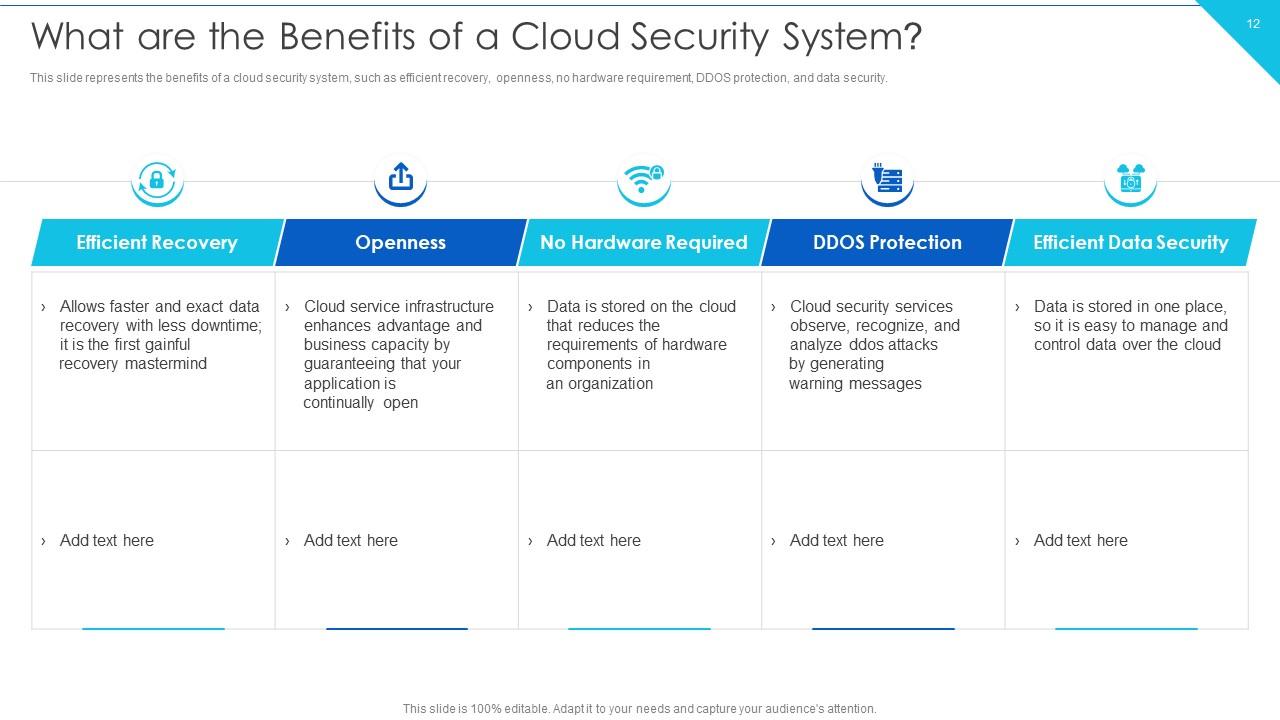

Folie 12 : Diese Folie zeigt die Vorteile eines Cloud-Sicherheitssystems.

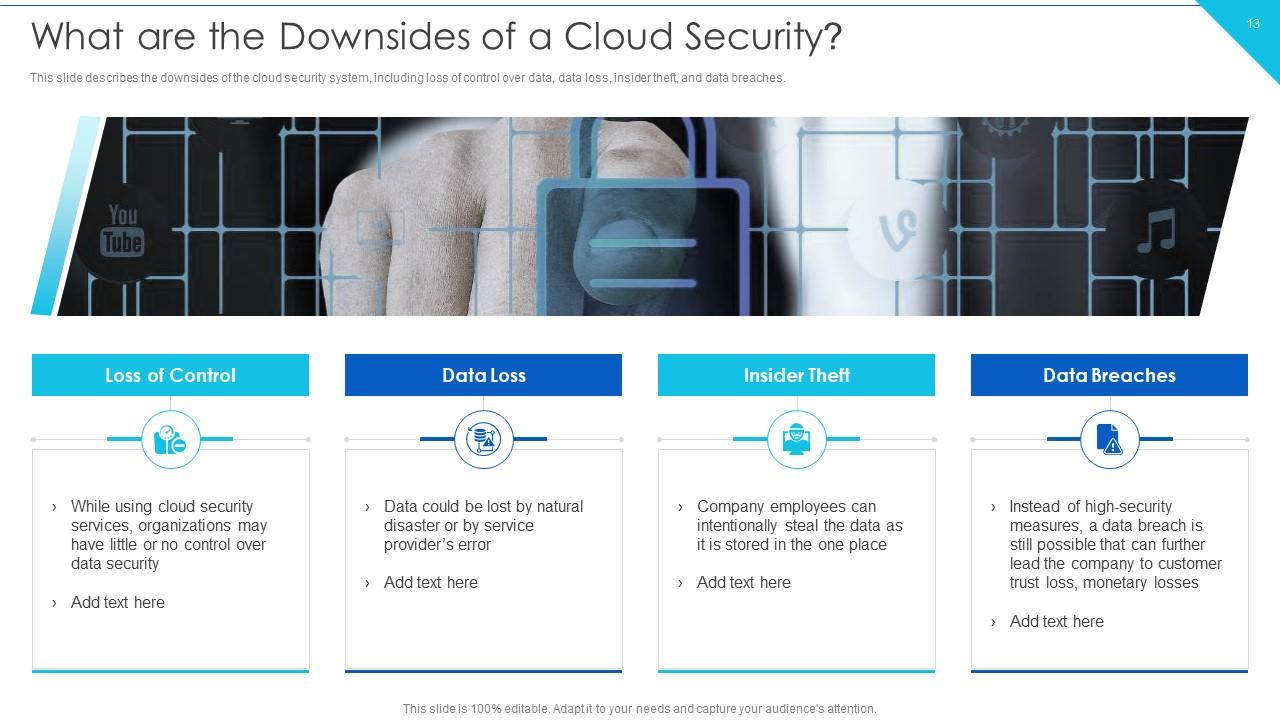

Folie 13 : Diese Folie beschreibt die Nachteile des Cloud-Sicherheitssystems.

Folie 14 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

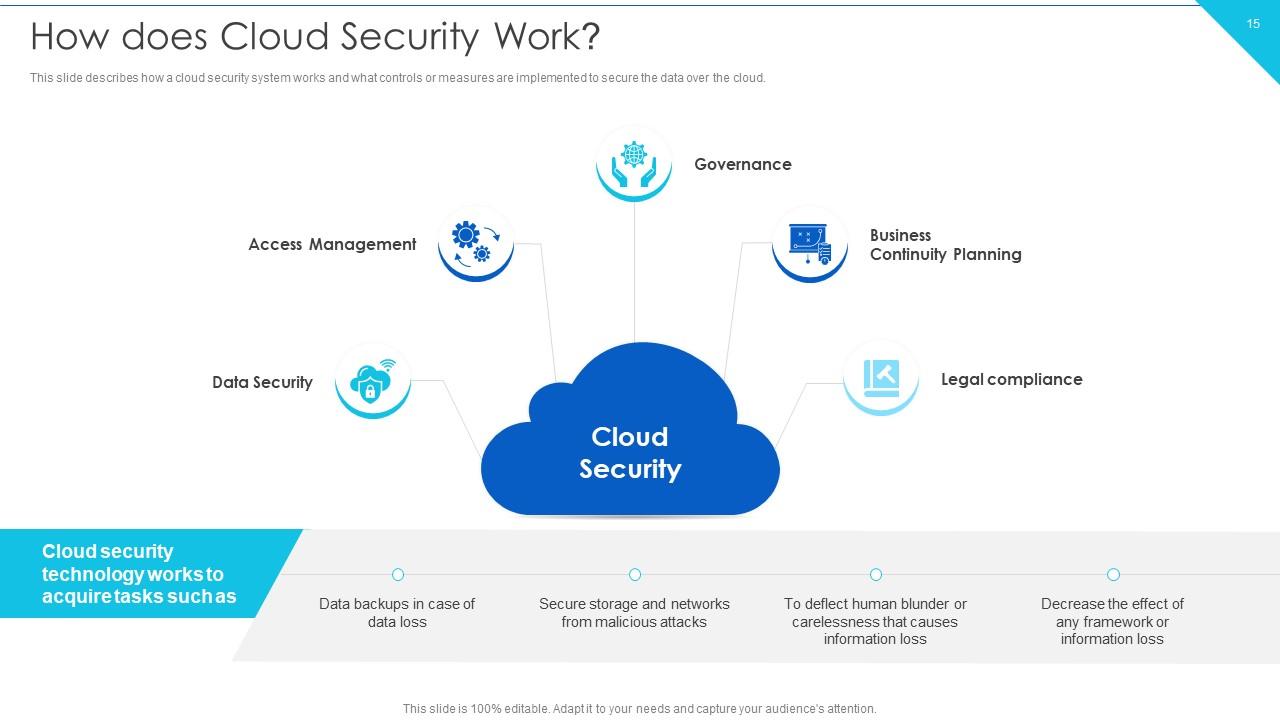

Folie 15 : Diese Folie beschreibt, wie ein Cloud-Sicherheitssystem funktioniert.

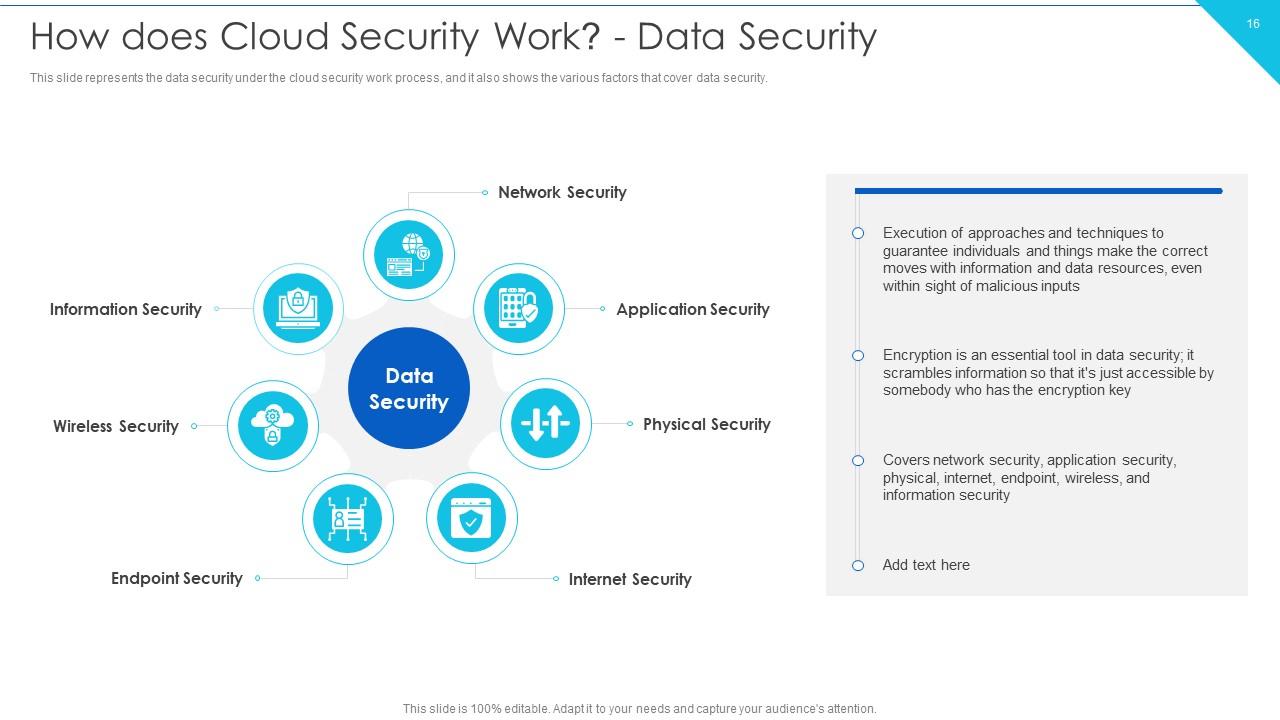

Folie 16 : Diese Folie stellt die Datensicherheit im Rahmen des Cloud-Sicherheitsarbeitsprozesses dar.

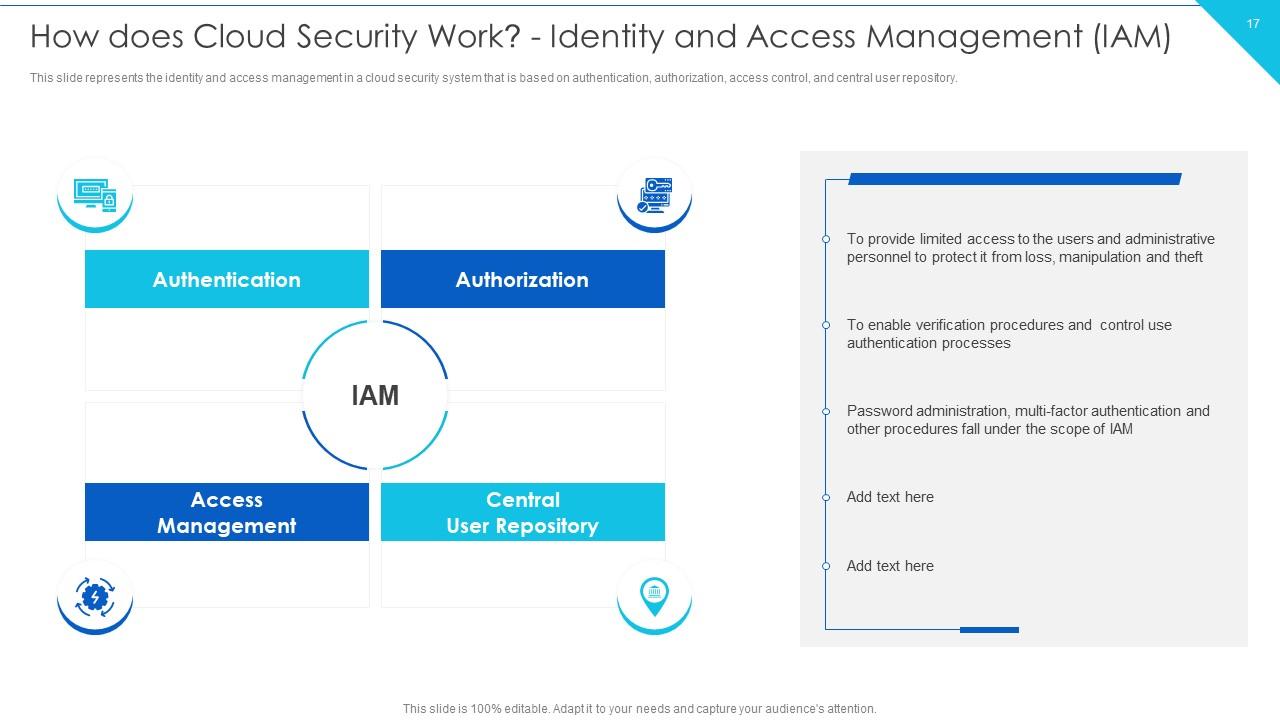

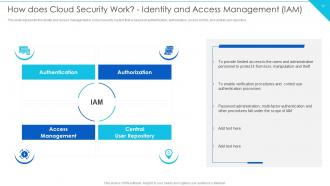

Folie 17 : Diese Folie repräsentiert das Identitäts- und Zugriffsmanagement in einem Cloud-Sicherheitssystem.

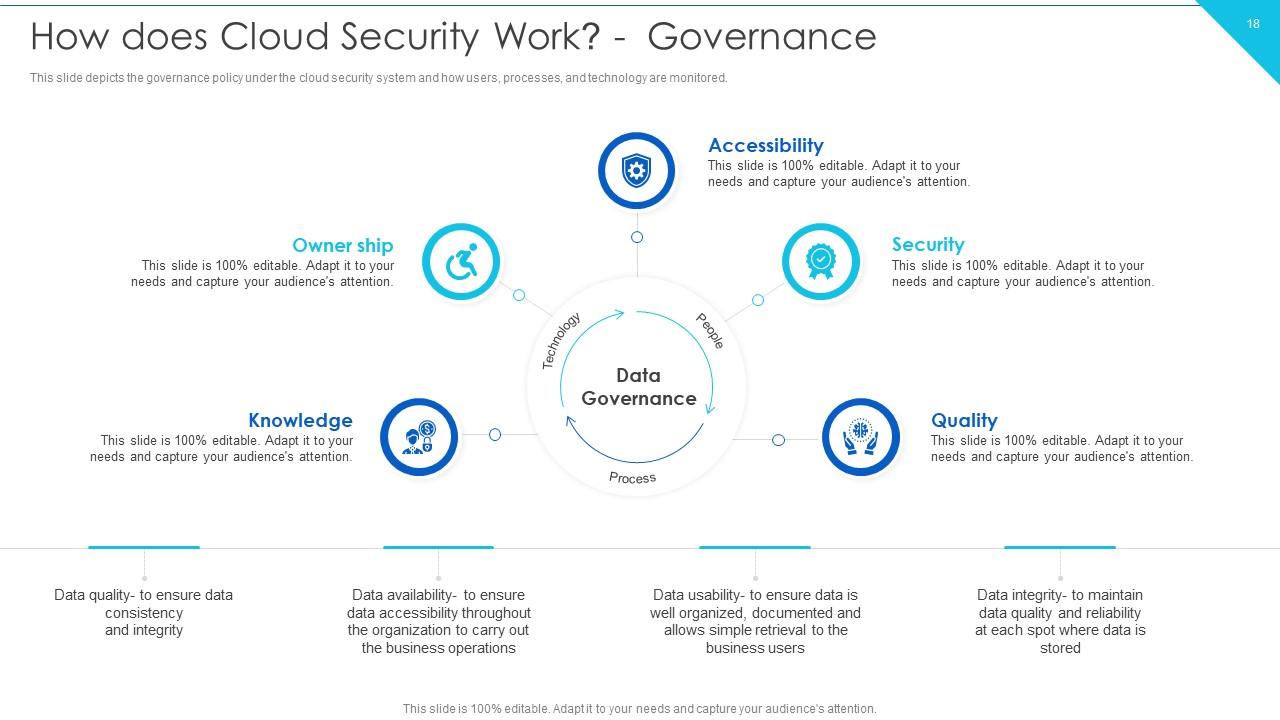

Folie 18 : Diese Folie zeigt die Governance-Richtlinie unter dem Cloud-Sicherheitssystem.

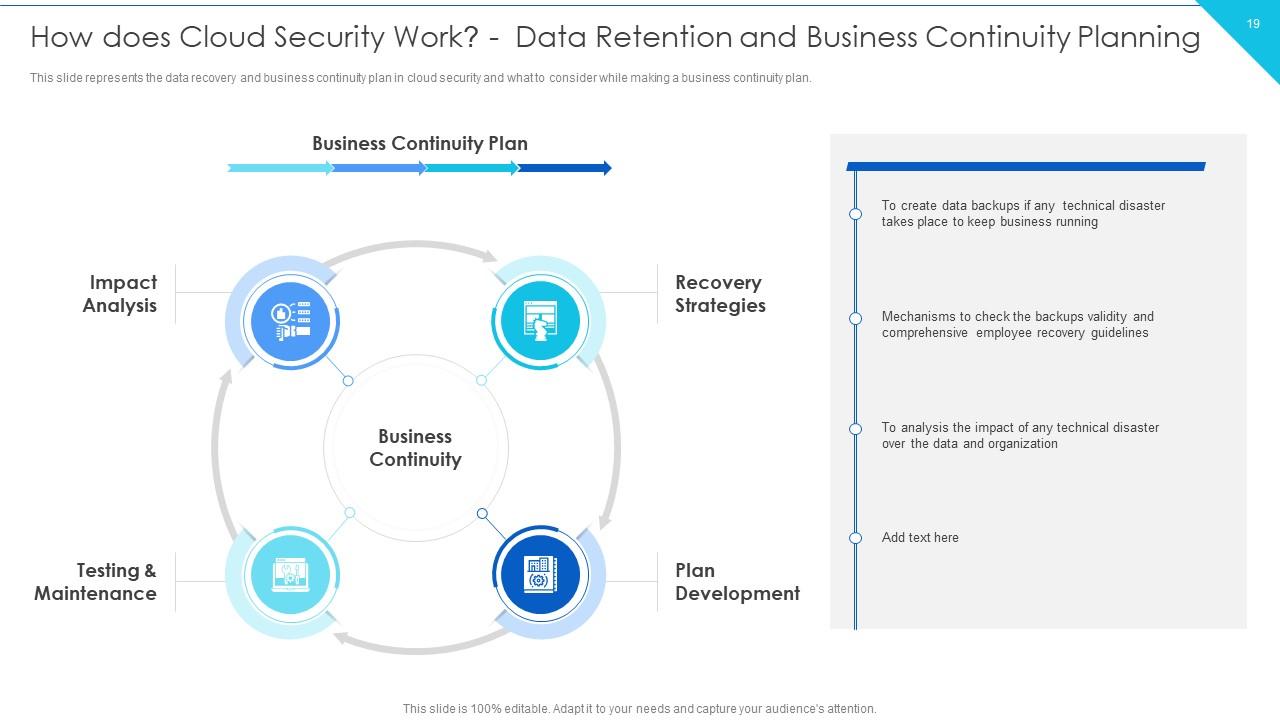

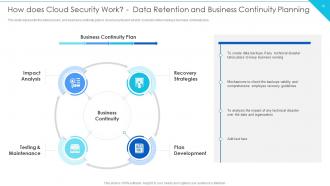

Folie 19 : Diese Folie stellt den Datenwiederherstellungs- und Geschäftskontinuitätsplan in der Cloud-Sicherheit dar.

Folie 20 : Diese Folie zeigt den Prozess der Rechtskonformität in der Cloud-Sicherheit.

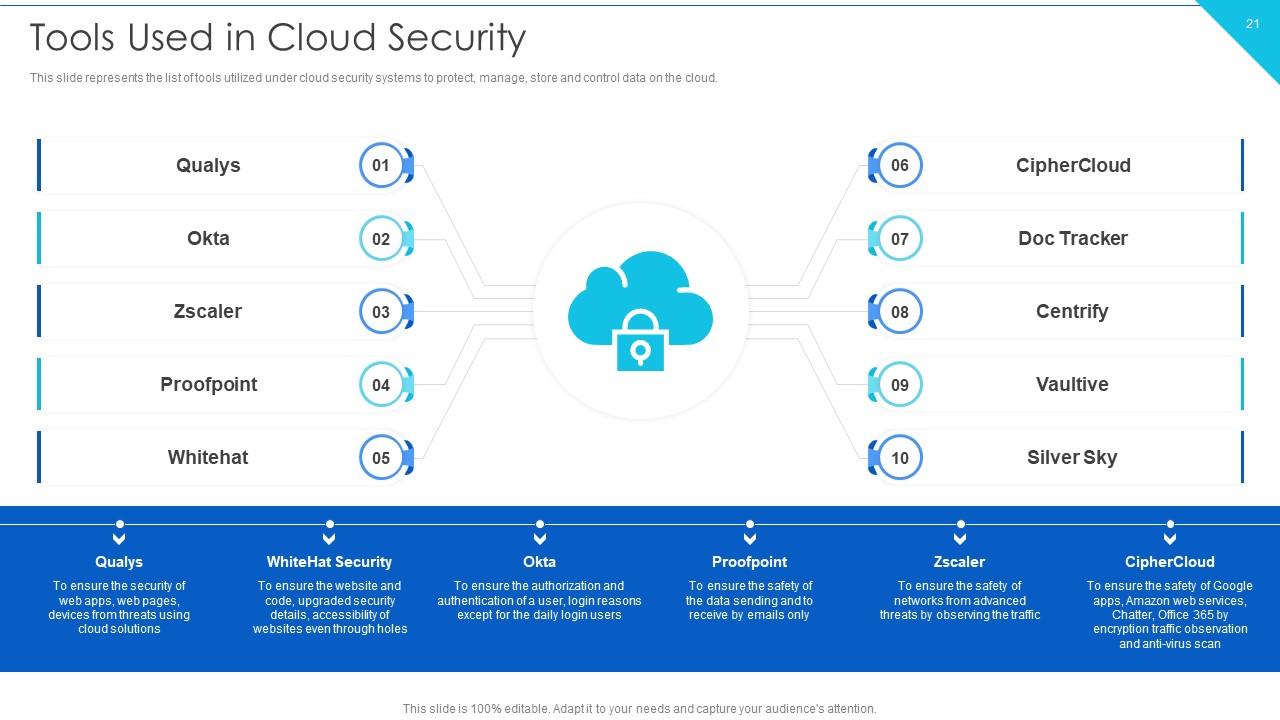

Folie 21 : Diese Folie stellt die Liste der Tools dar, die unter Cloud-Sicherheitssystemen verwendet werden.

Folie 22 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

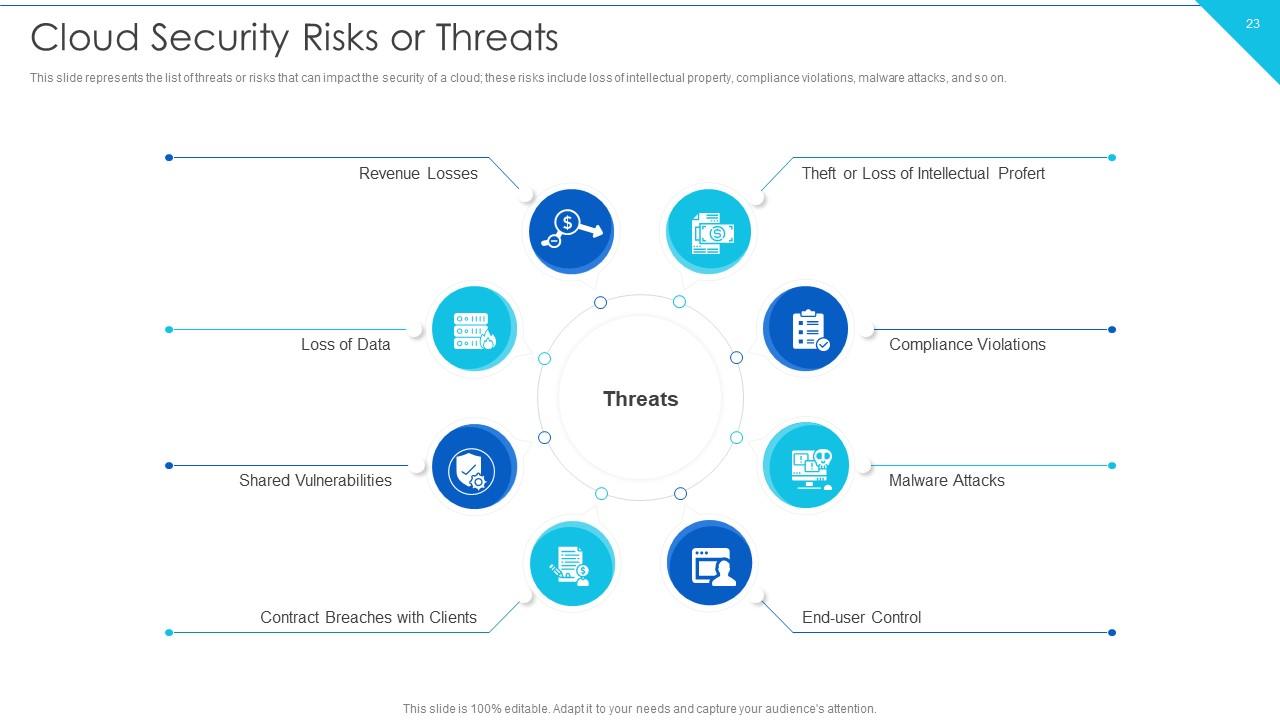

Folie 23 : Diese Folie stellt die Liste der Bedrohungen oder Risiken dar, die die Sicherheit einer Cloud beeinträchtigen können.

Folie 24 : Diese Folie zeigt Diebstahl oder Verlust von geistigem Eigentum.

Folie 25 : Diese Folie zeigt den Wert von Compliance-Verstößen, die die Cloud-Sicherheit bedrohen.

Folie 26 : Diese Folie zeigt die Malware-Bedrohung der Cloud-Sicherheit und wie sie sich auf in der Cloud gespeicherte Daten auswirken kann.

Folie 27 : Diese Folie stellt die Endbenutzerbedrohung in der Cloud-Sicherheit vor.

Folie 28 : Diese Folie definiert die Vertragsverletzungen mit Auftraggebern und Kunden.

Folie 29 : Diese Folie beschreibt, wie Organisationen und Anbieter Schwachstellen eines Systems teilen.

Folie 30 : Diese Folie stellt die Bedrohung durch Datenverlust durch Cloud-Sicherheit dar.

Folie 31 : Diese Folie stellt die Gefahr von Umsatzeinbußen durch Cloud-Sicherheit dar.

Folie 32 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

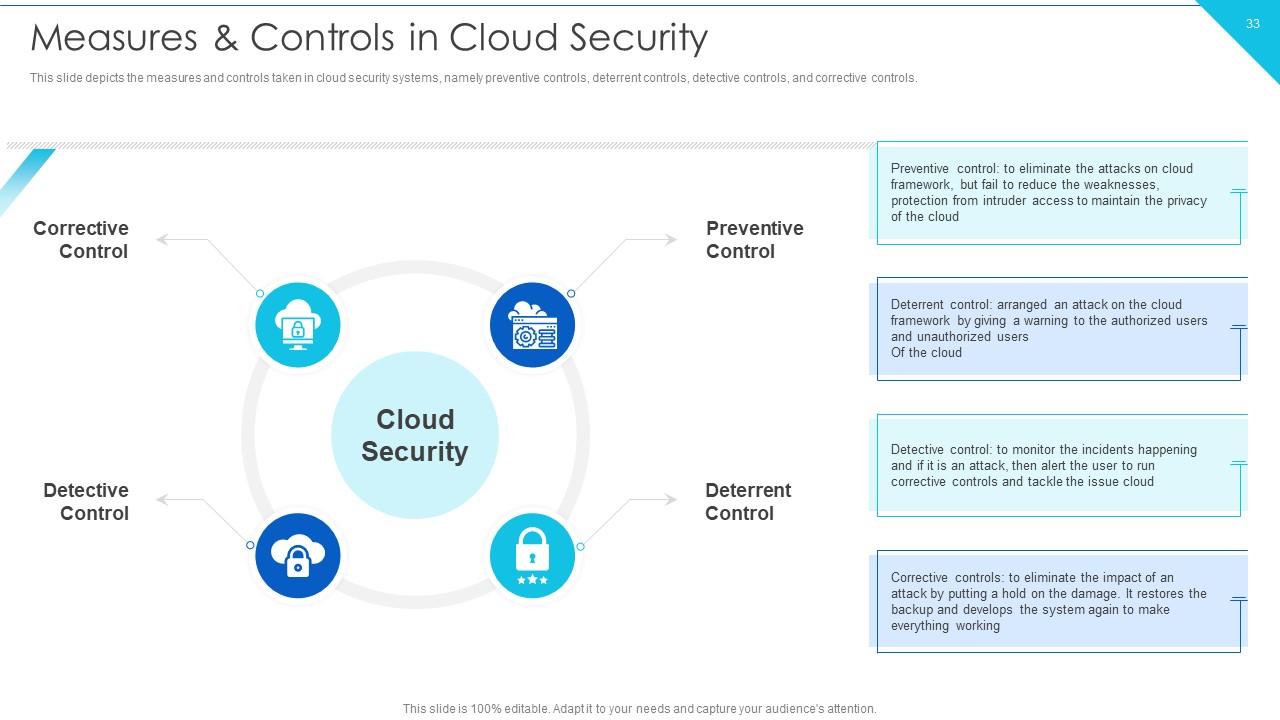

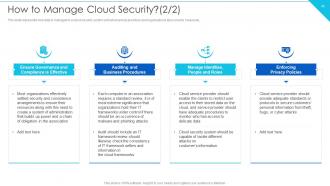

Folie 33 : Diese Folie zeigt die Maßnahmen und Kontrollen, die in Cloud-Sicherheitssystemen ergriffen werden.

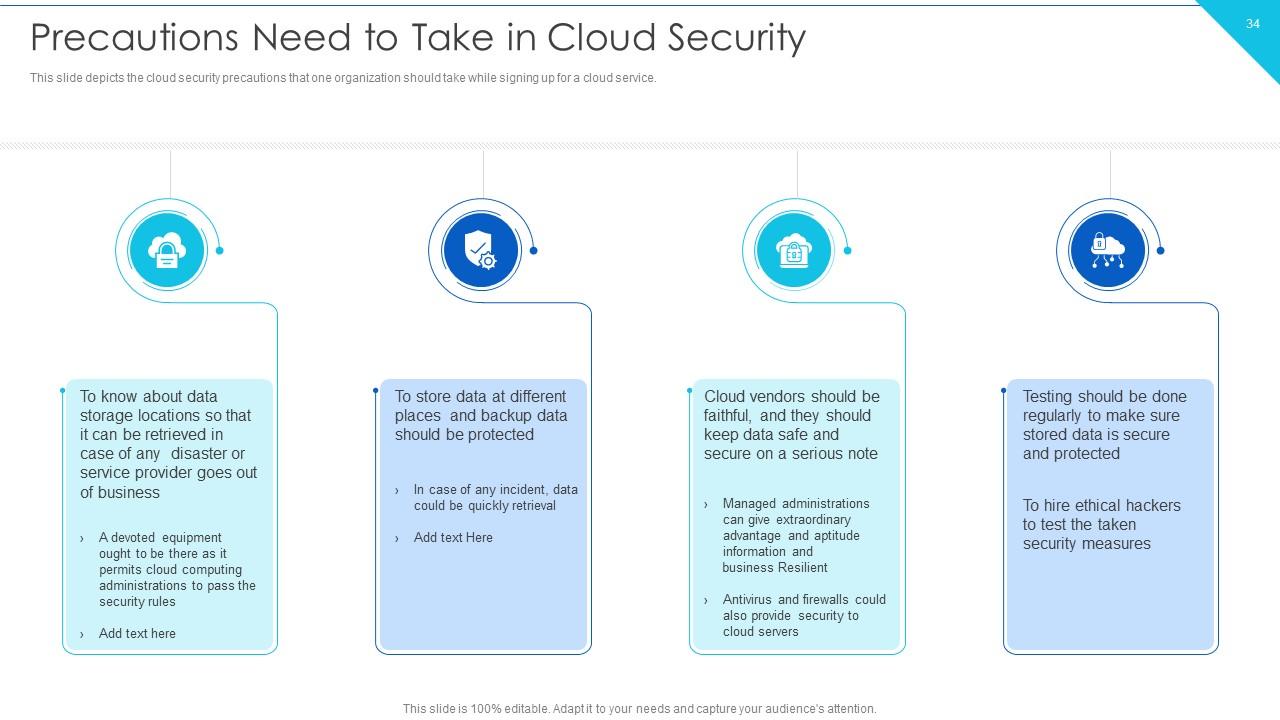

Folie 34 : Diese Folie zeigt Vorsichtsmaßnahmen, die bei der Cloud-Sicherheit getroffen werden müssen.

Folie 35 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

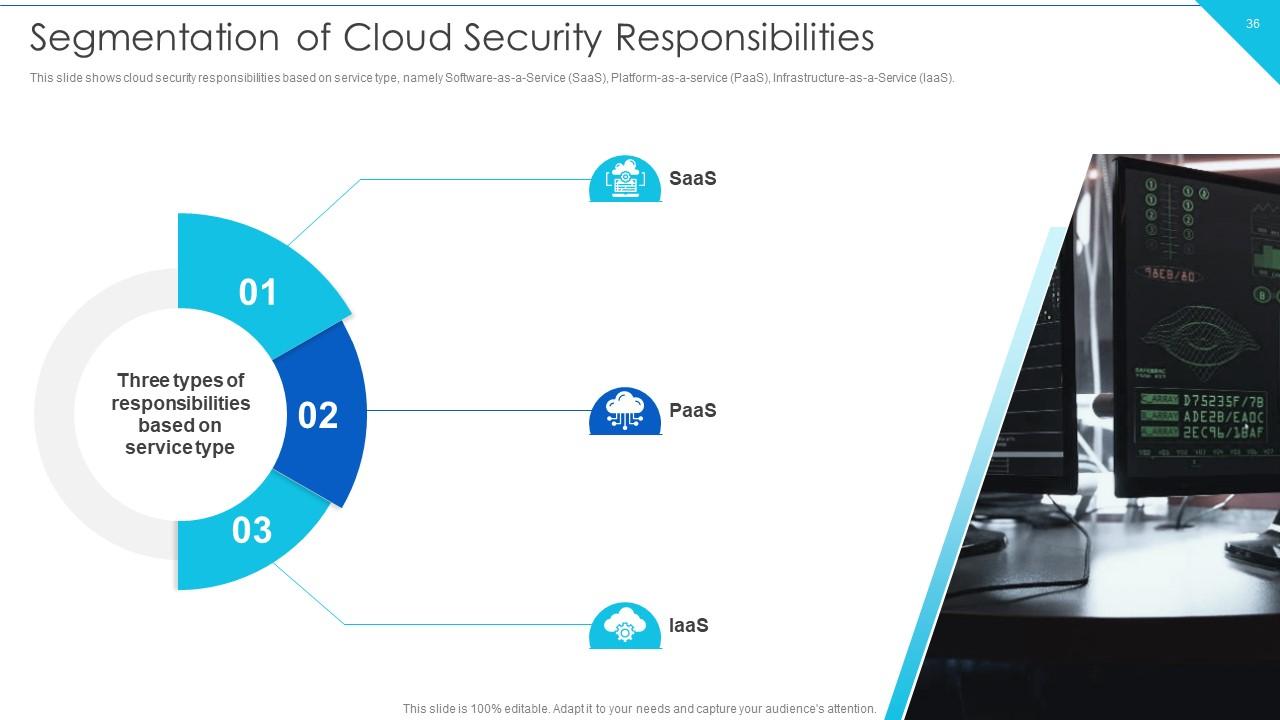

Folie 36 : Diese Folie zeigt die Segmentierung der Verantwortlichkeiten für die Cloud-Sicherheit.

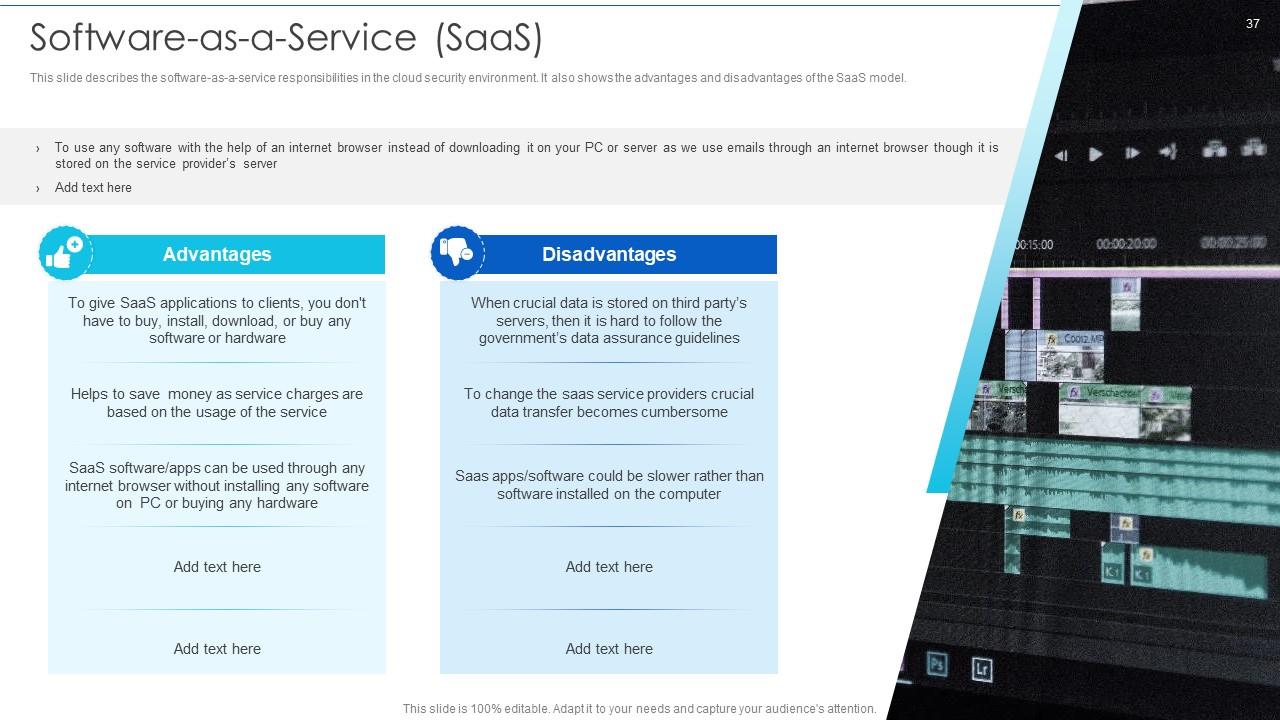

Folie 37 : Diese Folie beschreibt die Software-as-a-Service-Verantwortlichkeiten in der Cloud-Sicherheitsumgebung.

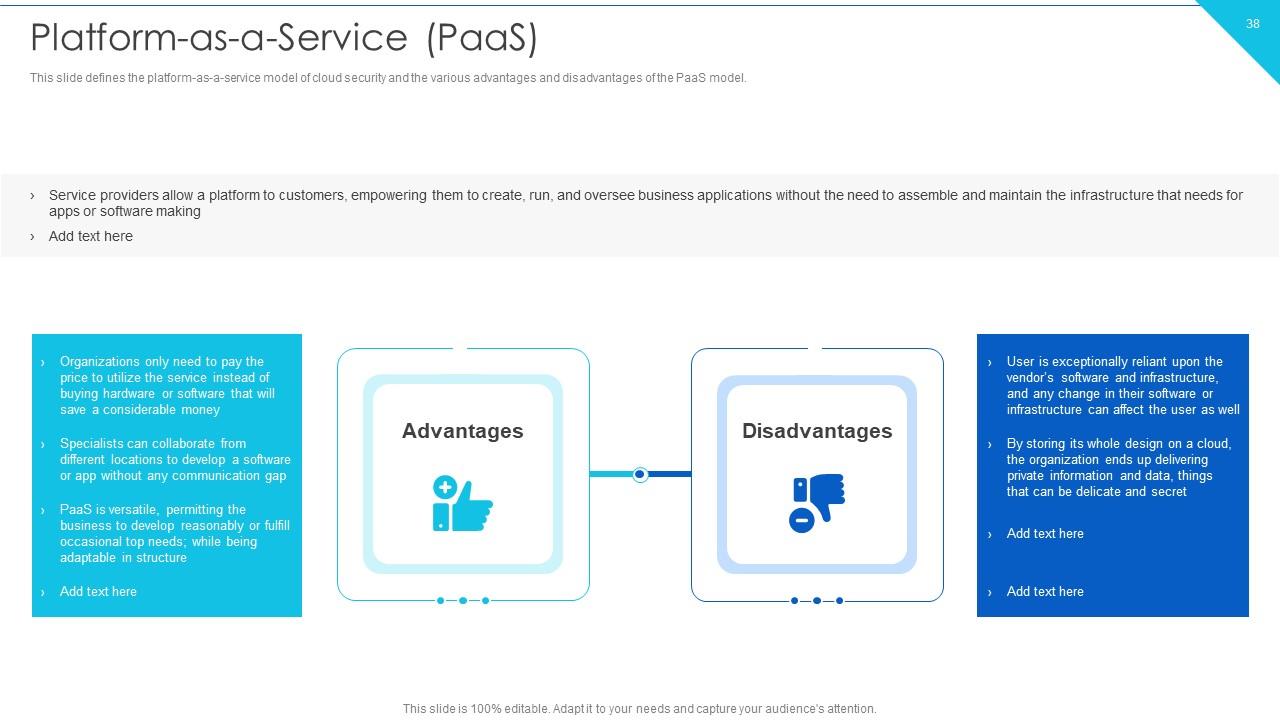

Folie 38 : Diese Folie definiert das Platform-as-a-Service-Modell der Cloud-Sicherheit.

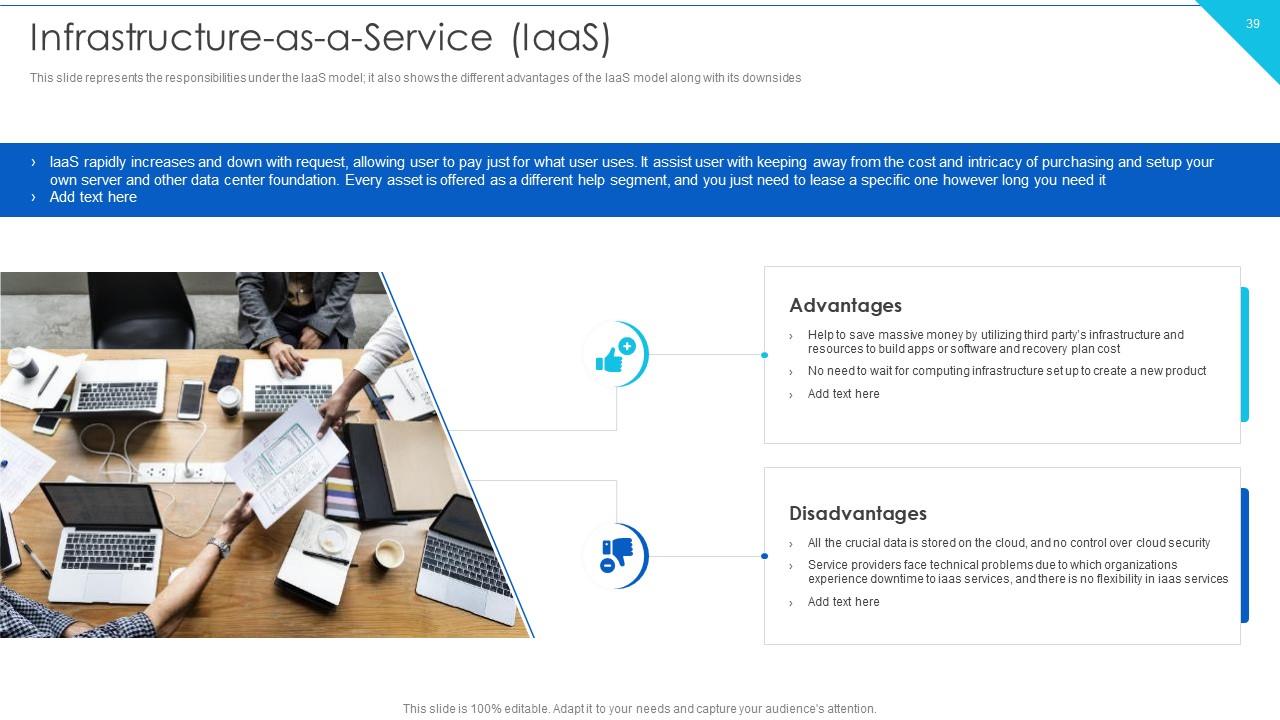

Folie 39 : Diese Folie stellt die Verantwortlichkeiten im Rahmen des IaaS-Modells dar.

Folie 40 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

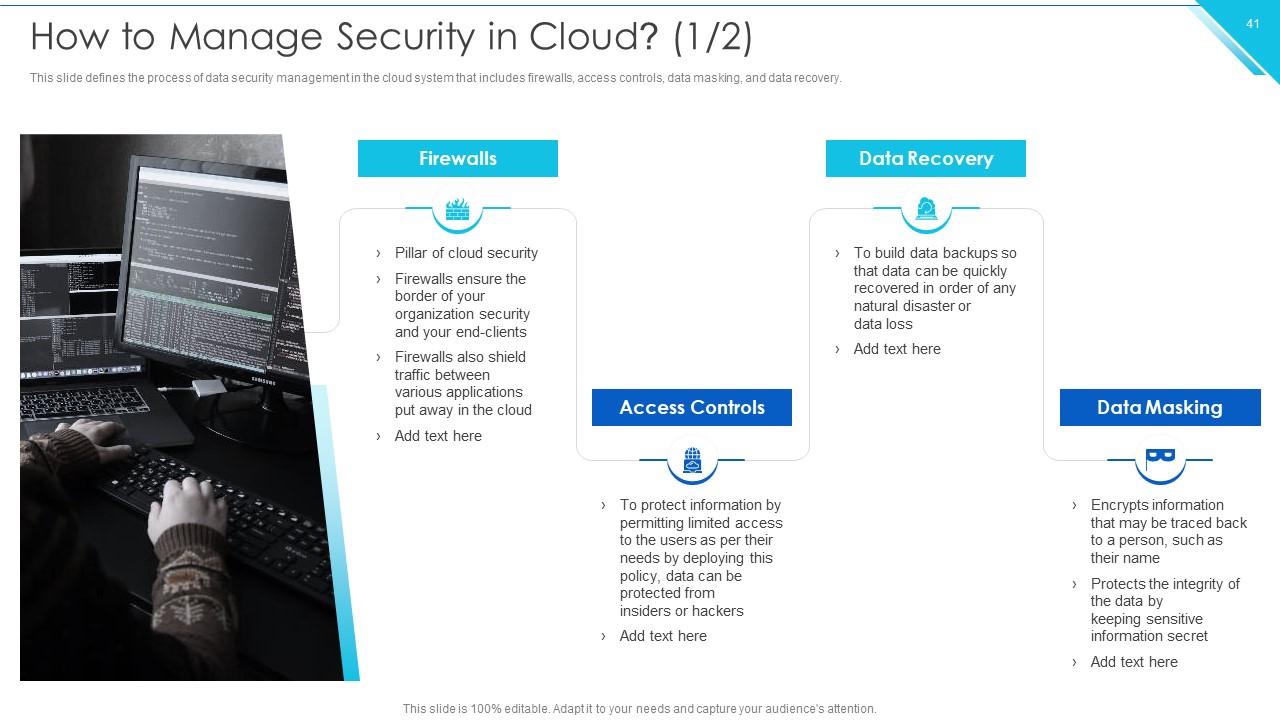

Folie 41 : Diese Folie definiert den Prozess des Datensicherheitsmanagements im Cloud-System.

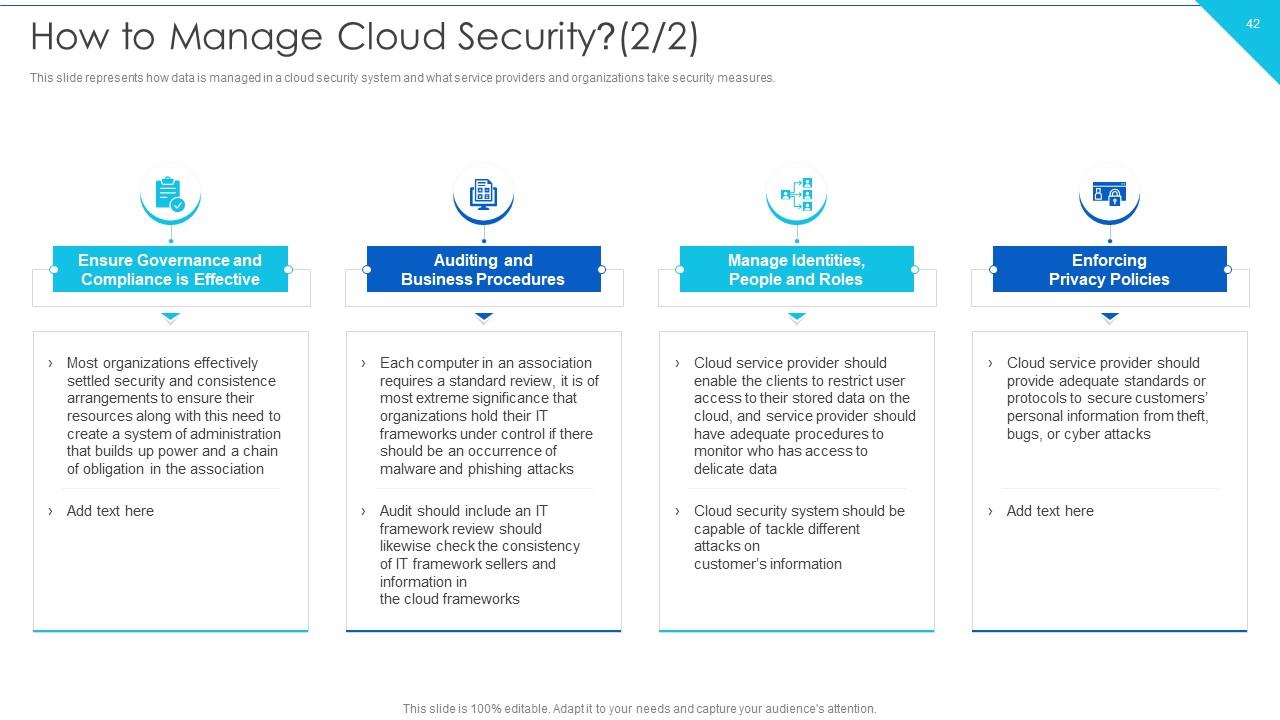

Folie 42 : Diese Folie zeigt, wie Daten in einem Cloud-Sicherheitssystem verwaltet werden.

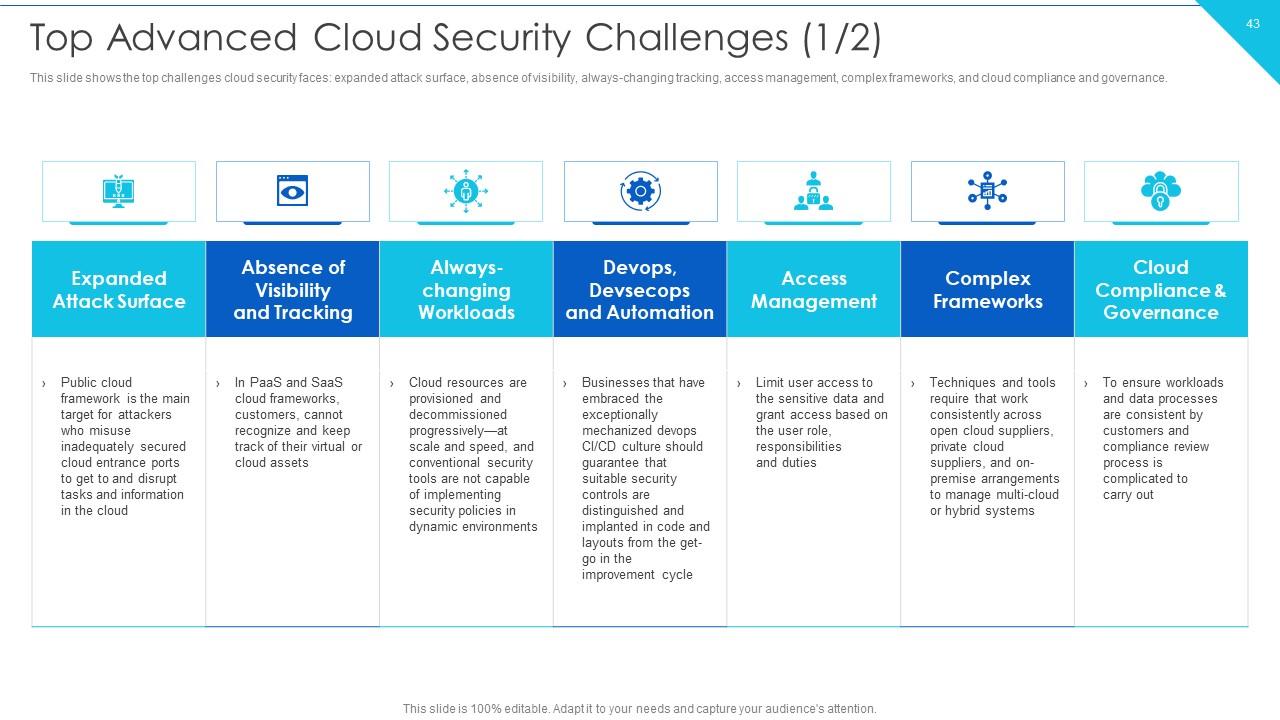

Folie 43 : Diese Folie zeigt die wichtigsten Herausforderungen für die Cloud-Sicherheit.

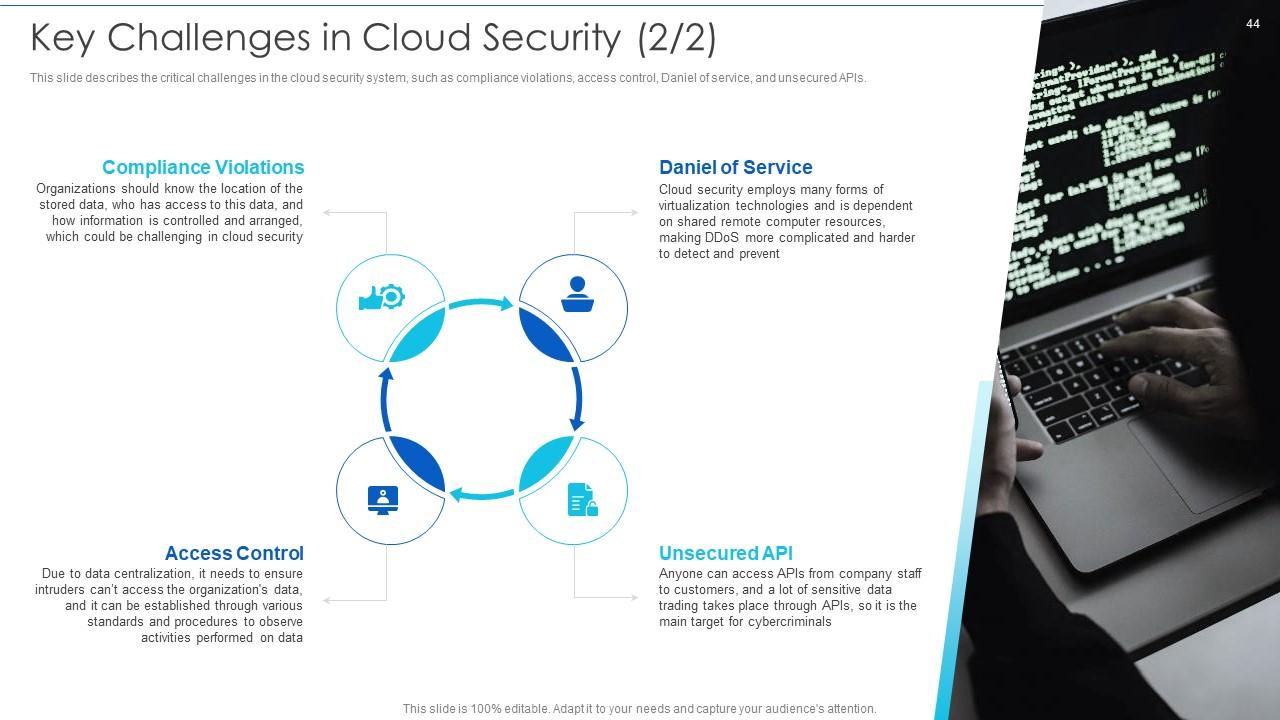

Folie 44 : Diese Folie beschreibt die kritischen Herausforderungen im Cloud-Sicherheitssystem.

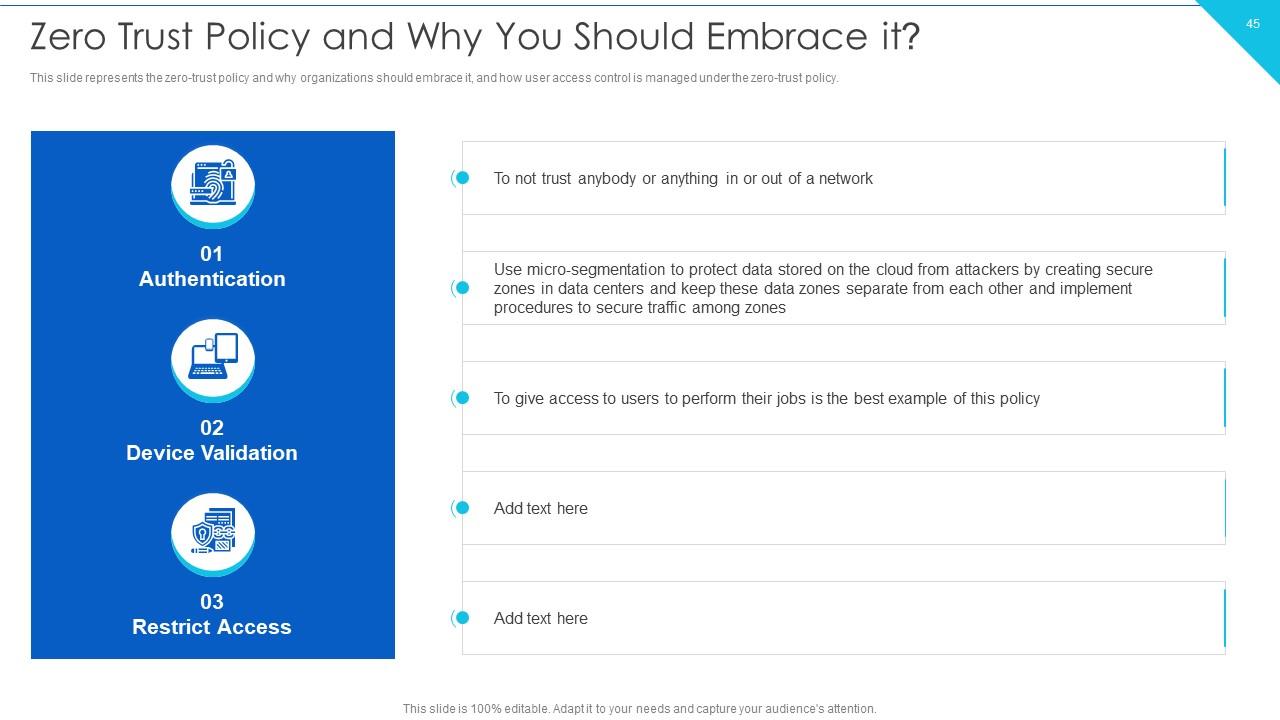

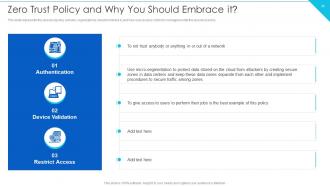

Folie 45 : Diese Folie stellt die Zero-Trust-Richtlinie dar und warum Unternehmen sie annehmen sollten.

Folie 46 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

Folie 47 : Diese Folie repräsentiert die Cloud-Sicherheitslösungen.

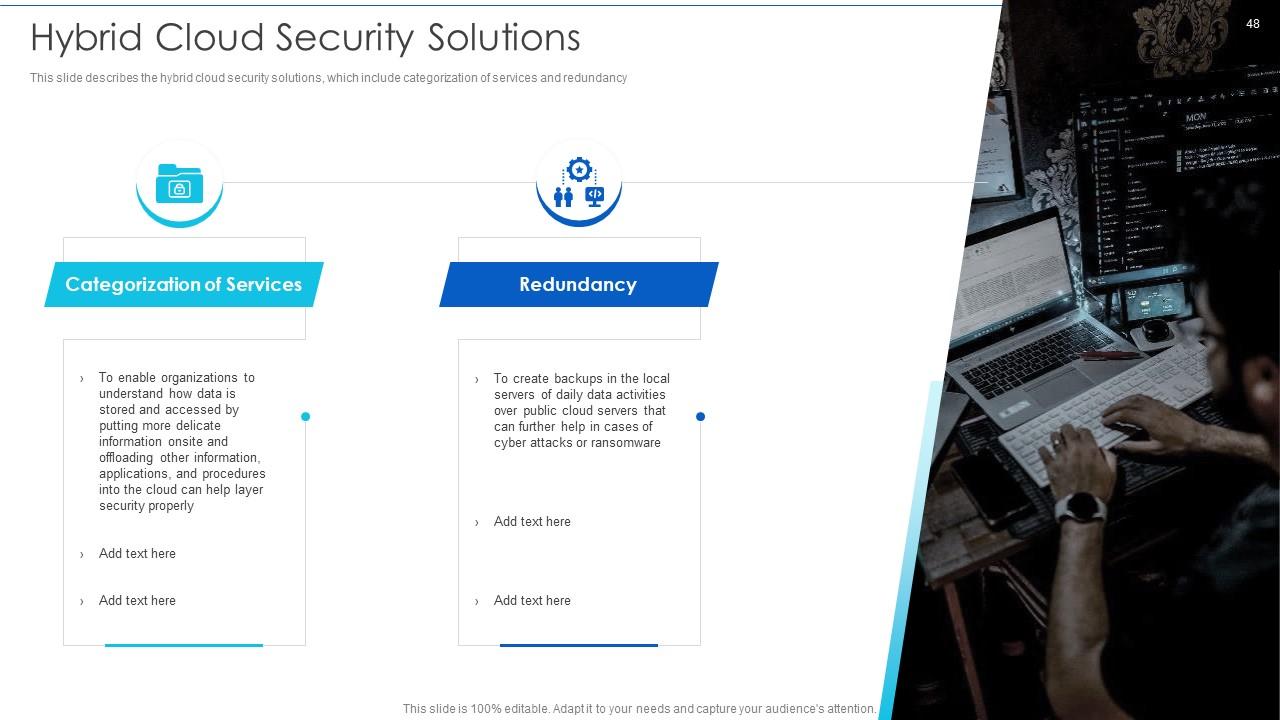

Folie 48 : Diese Folie beschreibt die Hybrid-Cloud-Sicherheitslösungen.

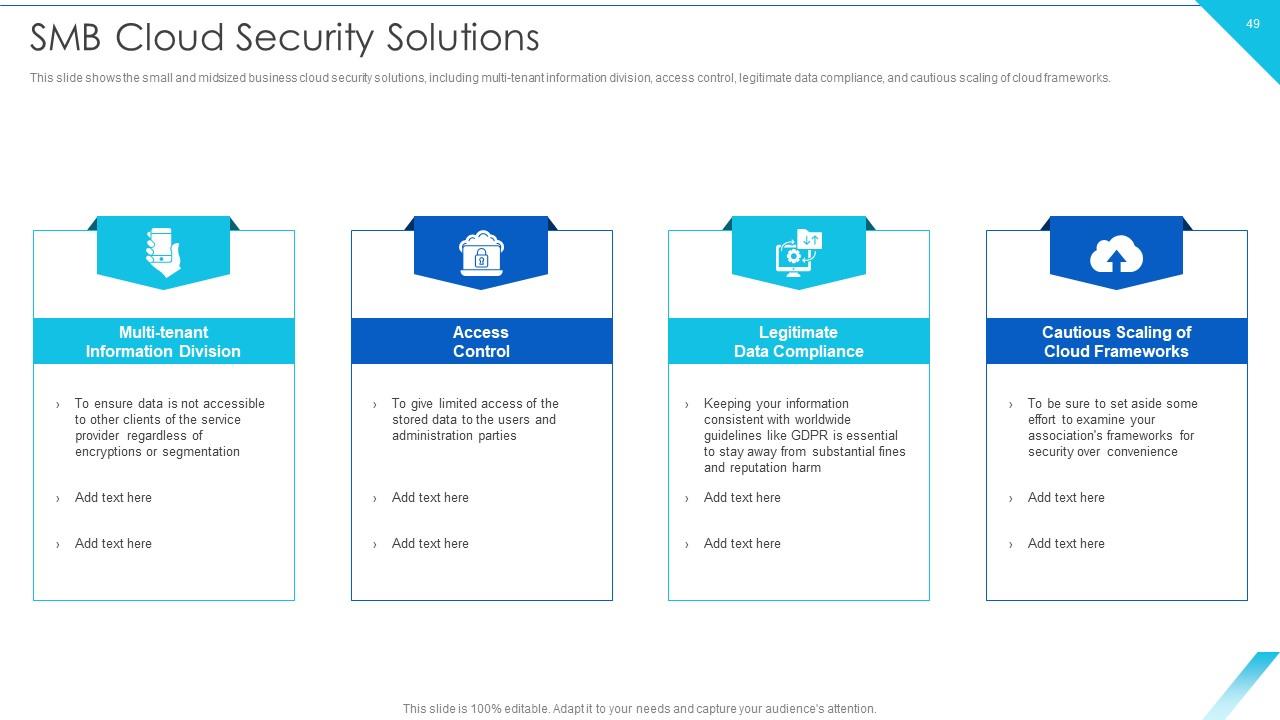

Folie 49 : Diese Folie zeigt die Cloud-Sicherheitslösungen für kleine und mittlere Unternehmen.

Folie 50 : Diese Folie beschreibt die Cloud-Sicherheitslösungen für Unternehmen.

Folie 51 : Diese Folie zeigt den Unterschied zwischen Cloud-Sicherheitslösungen und herkömmlichen IT-Lösungen.

Folie 52 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

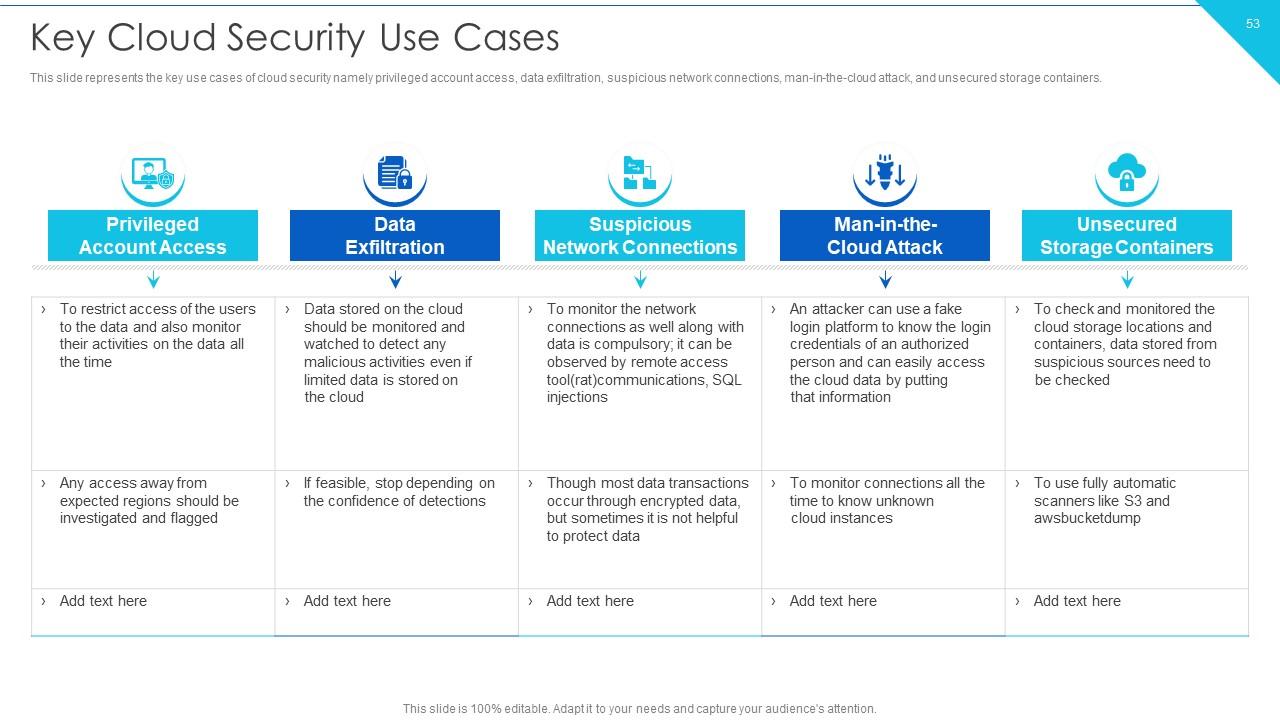

Folie 53 : Diese Folie stellt die wichtigsten Anwendungsfälle der Cloud-Sicherheit dar.

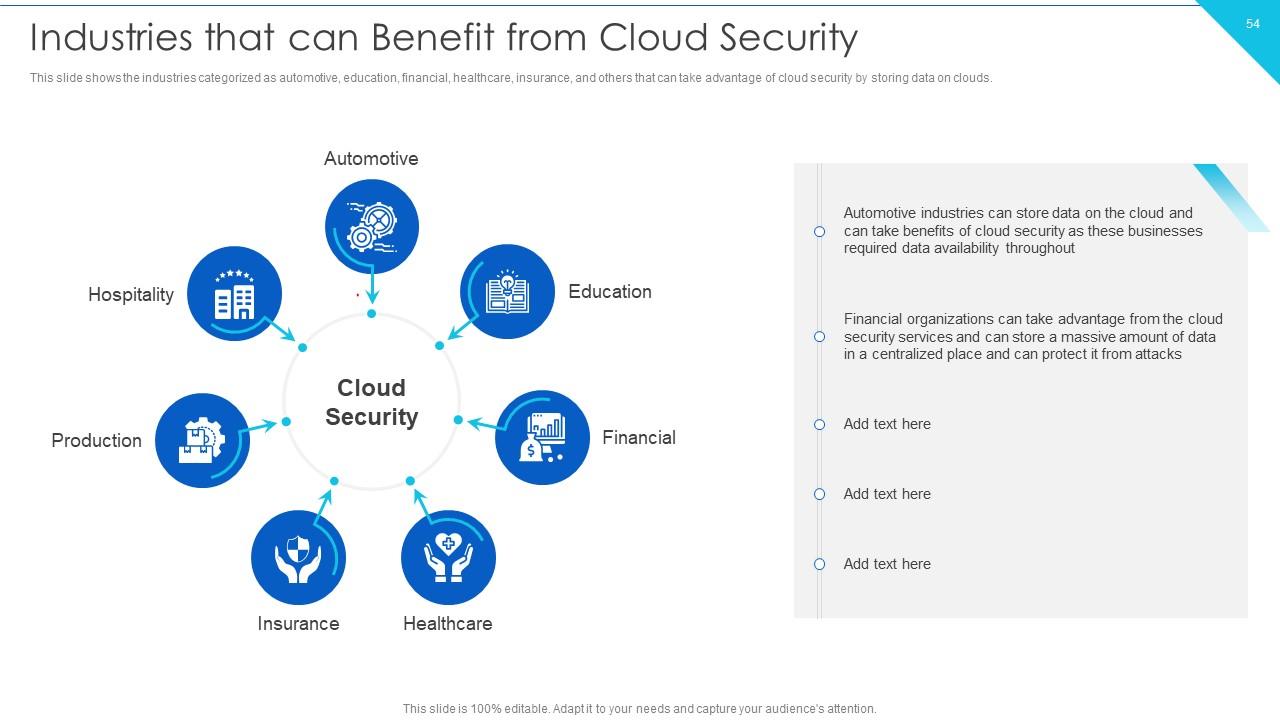

Folie 54 : Diese Folie zeigt Branchen, die von Cloud-Sicherheit profitieren können.

Folie 55 : Diese Folie zeigt die vier wesentlichen Säulen der Cloud-Sicherheit, nämlich Sichtbarkeit und Konsistenz.

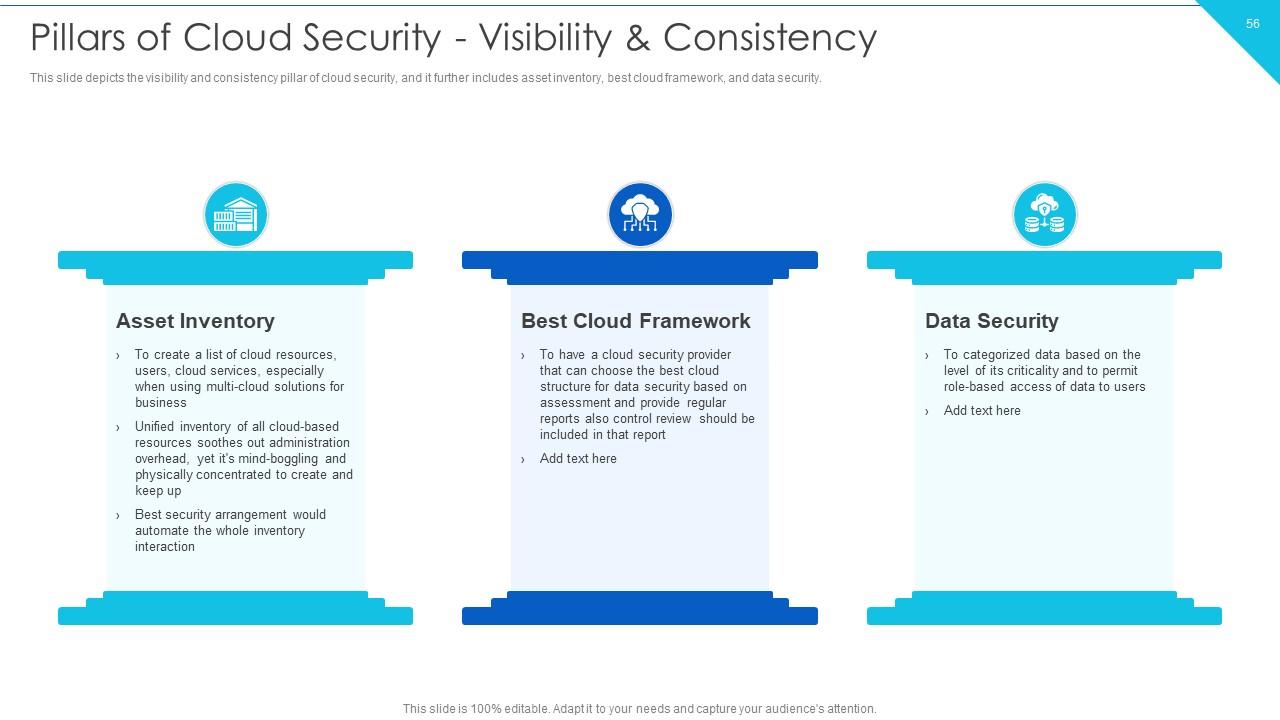

Folie 56 : Diese Folie zeigt die Sichtbarkeits- und Konsistenzsäule der Cloud-Sicherheit.

Folie 57 : Diese Folie repräsentiert die prozessbasierte Sicherheitssäule der Cloud-Sicherheit.

Folie 58 : Diese Folie definiert die Netzwerksicherheitssäule der Cloud-Sicherheit.

Folie 59 : Diese Folie zeigt die Identitätssicherheitssäule der Cloud-Sicherheit.

Folie 60 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

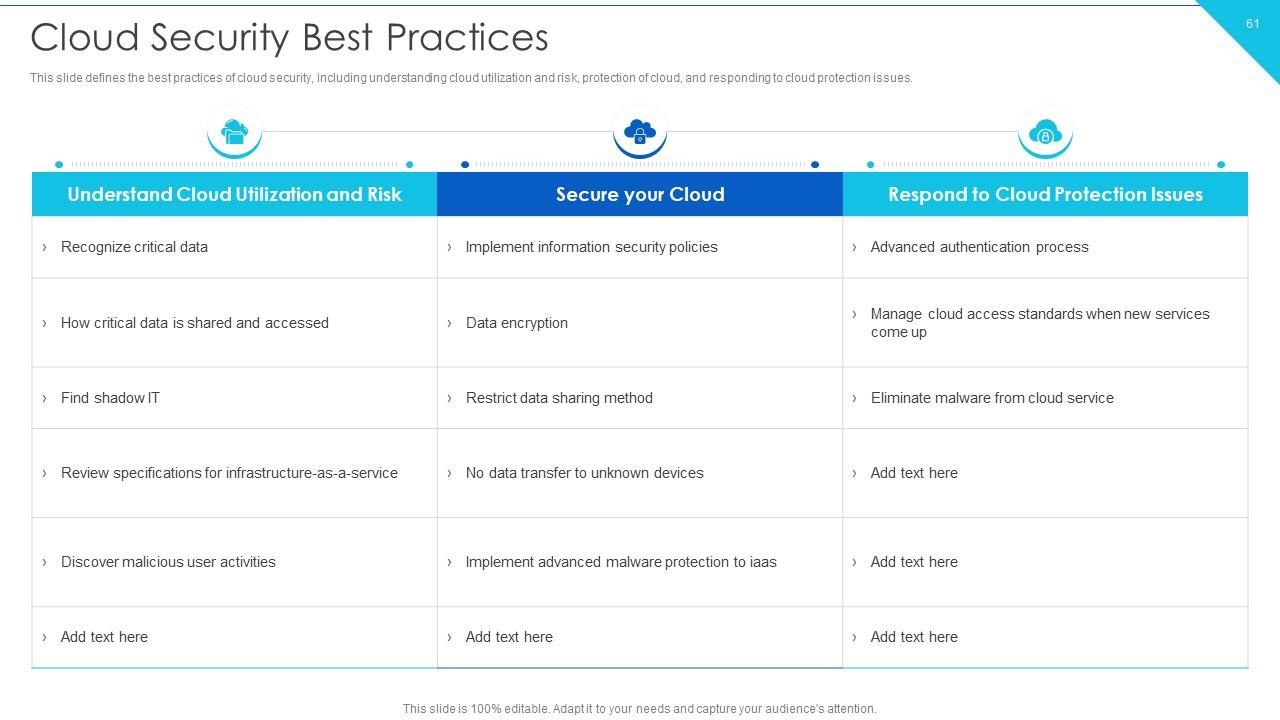

Folie 61 : Diese Folie definiert die Best Practices der Cloud-Sicherheit.

Folie 62 : Diese Folie zeigt, wie wichtig ein Verständnis der Cloud-Nutzung und -Risiken in der Cloud-Sicherheit ist.

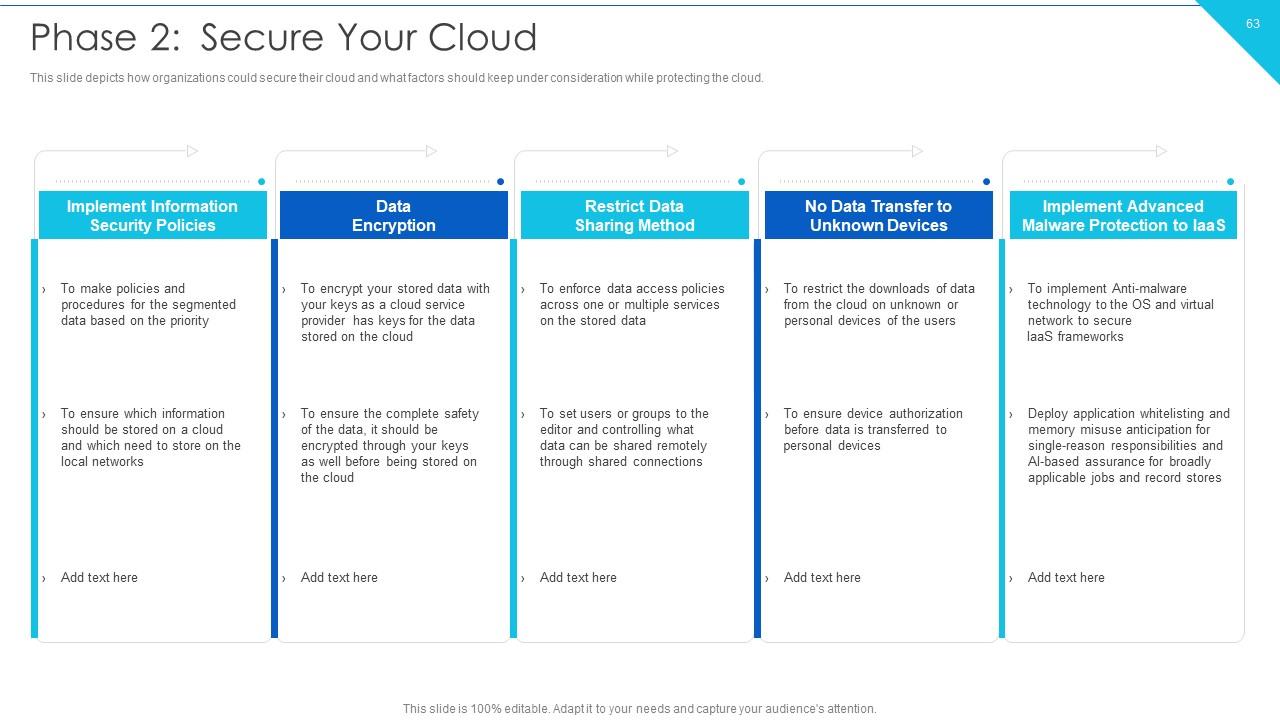

Folie 63 : Diese Folie zeigt, wie Unternehmen ihre Cloud sichern können.

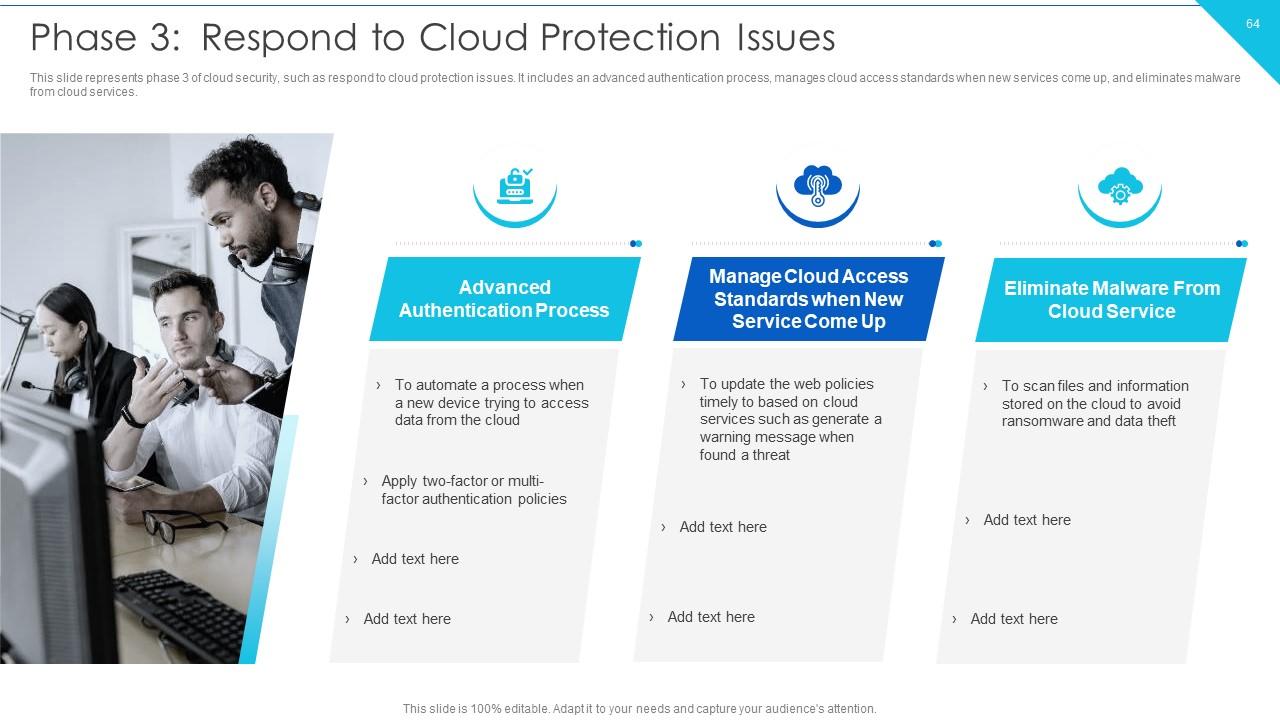

Folie 64 : Diese Folie stellt Phase 3 der Cloud-Sicherheit dar, z. B. die Reaktion auf Cloud-Schutzprobleme.

Folie 65 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

Folie 66 : Diese Folie zeigt die Checkliste zur Implementierung von Cloud-Sicherheit im Unternehmen.

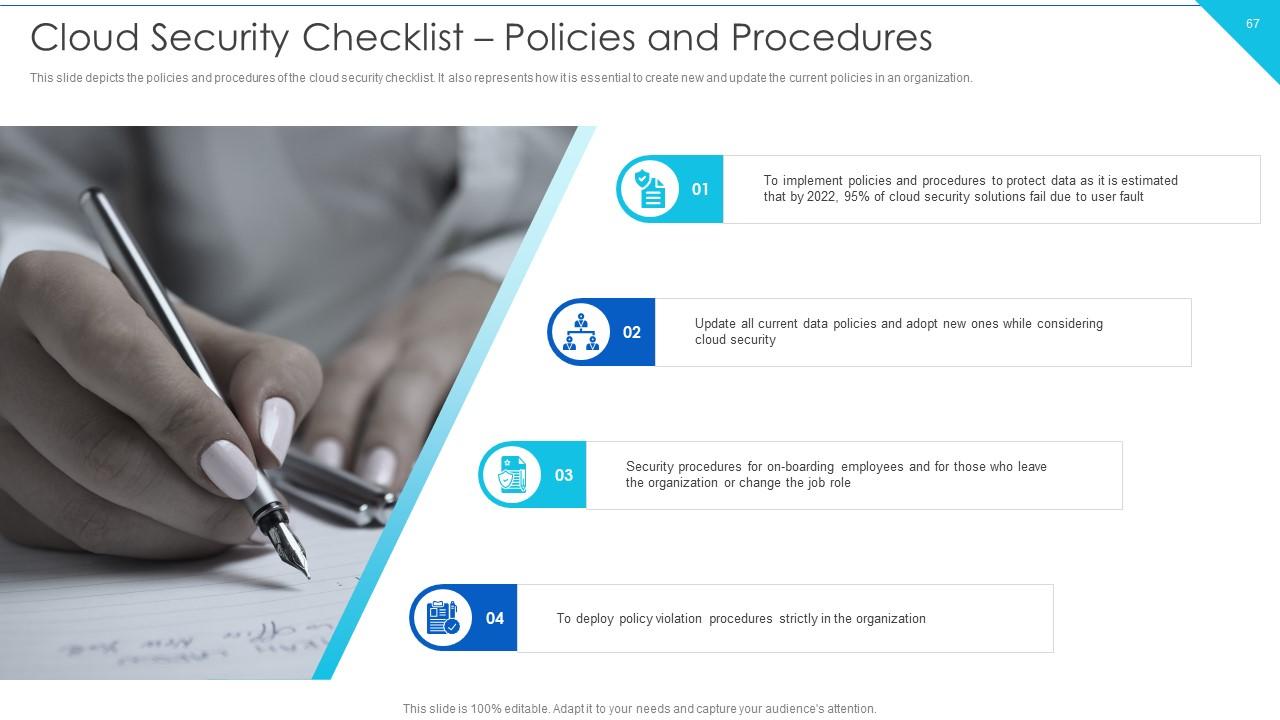

Folie 67 : Diese Folie zeigt die Richtlinien und Verfahren der Cloud-Sicherheitscheckliste.

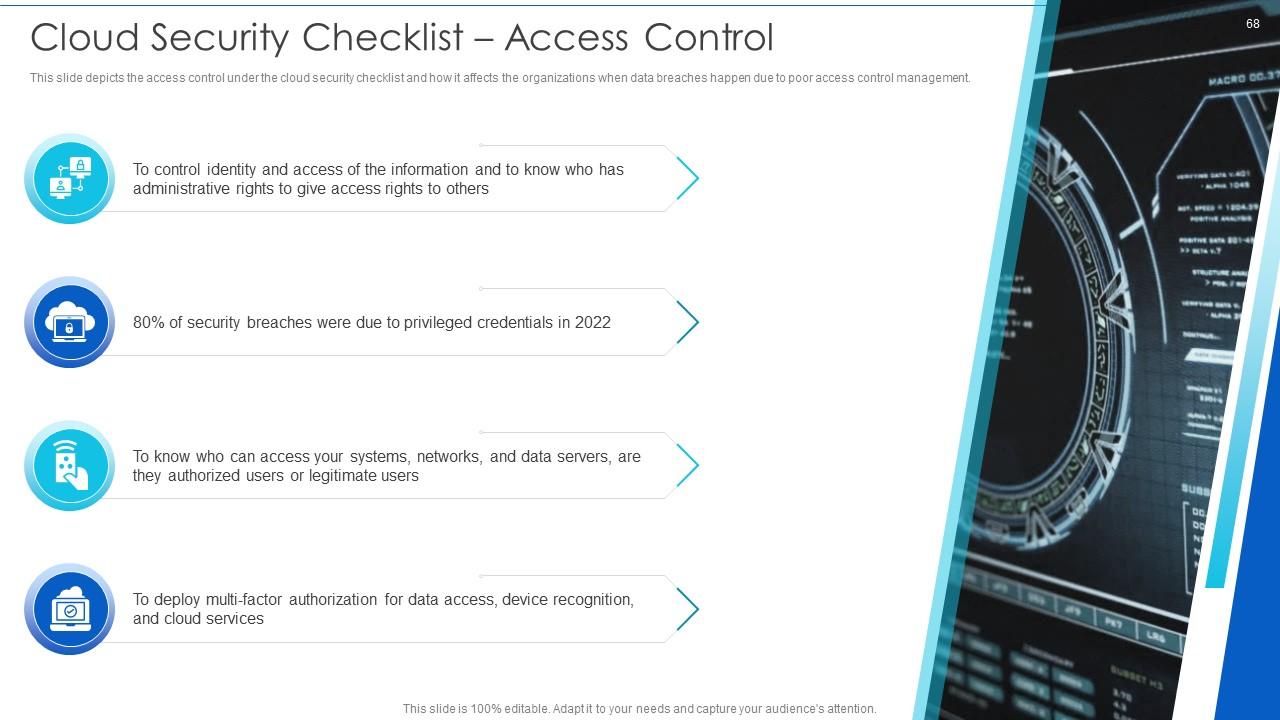

Folie 68 : Diese Folie zeigt die Zugriffskontrolle im Rahmen der Cloud-Sicherheitscheckliste.

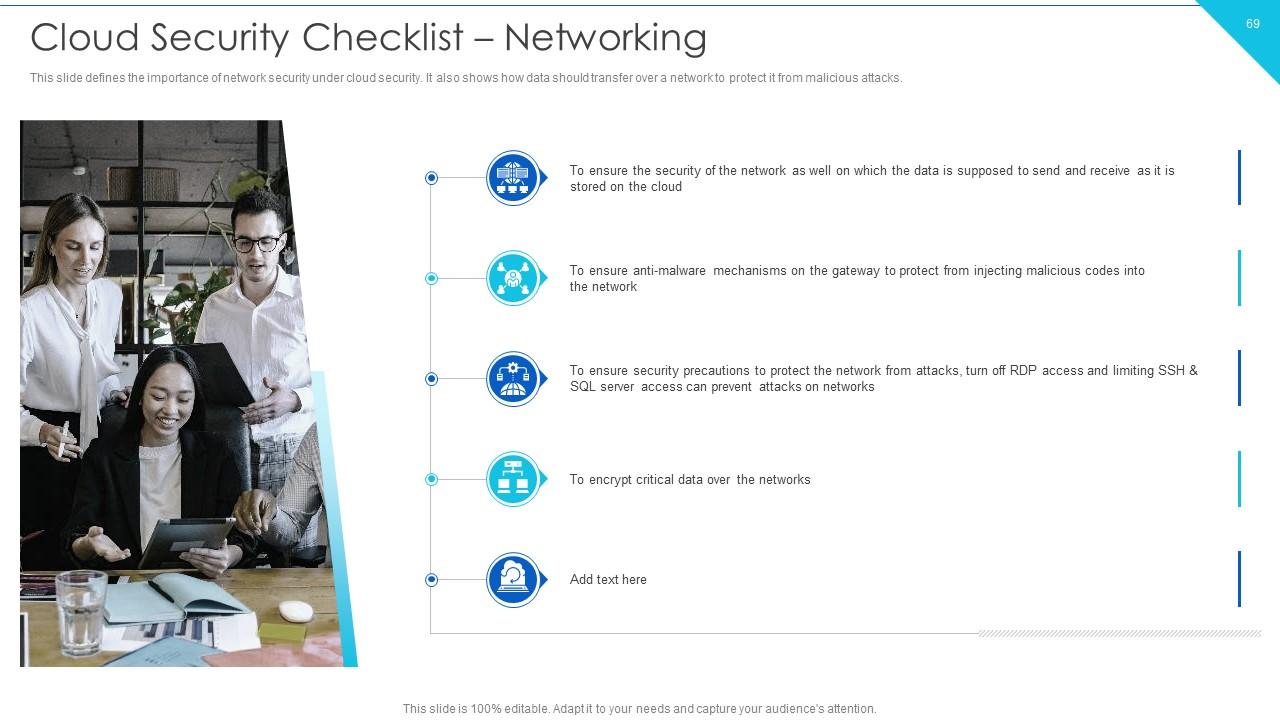

Folie 69 : Diese Folie definiert die Bedeutung der Netzwerksicherheit im Rahmen der Cloud-Sicherheit.

Folie 70 : Diese Folie zeigt die Bedeutung von Datensicherung und Datenwiederherstellung in der Cloud-Sicherheit.

Folie 71 : Diese Folie zeigt die Bedeutung von Sicherheitspatches und zeitnahen Updates von Sicherheitstechnologien.

Folie 72 : Diese Folie definiert die Bedeutung der Protokollierung und Überwachung von Aktivitäten an Daten in einem Netzwerk.

Folie 73 : Diese Folie zeigt die Bedeutung der Datenverschlüsselung in der Cloud-Sicherheit.

Folie 74 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

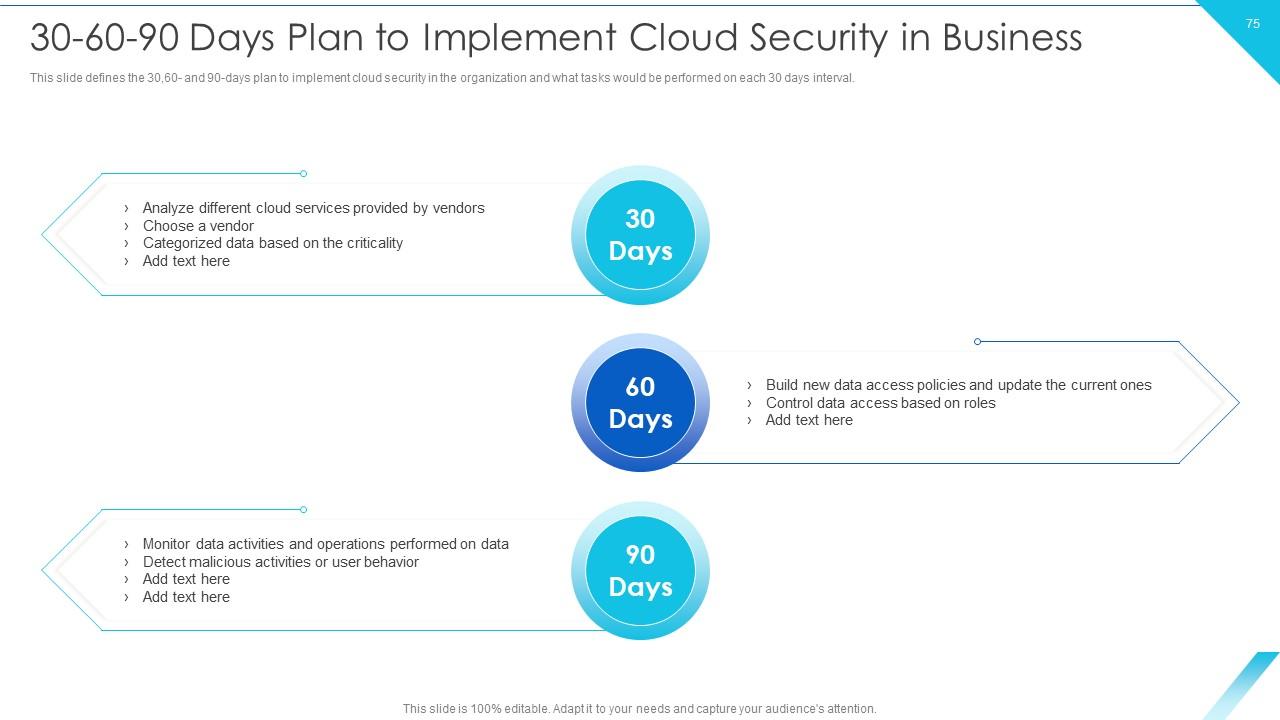

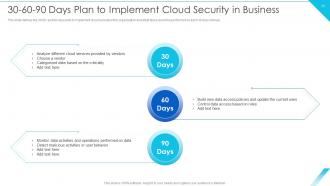

Folie 75 : Diese Folie zeigt den 30-60-90-Tage-Plan zur Implementierung von Cloud-Sicherheit in Unternehmen.

Folie 76 : Diese Folie hebt Titel für Themen hervor, die als nächstes in der Vorlage behandelt werden sollen.

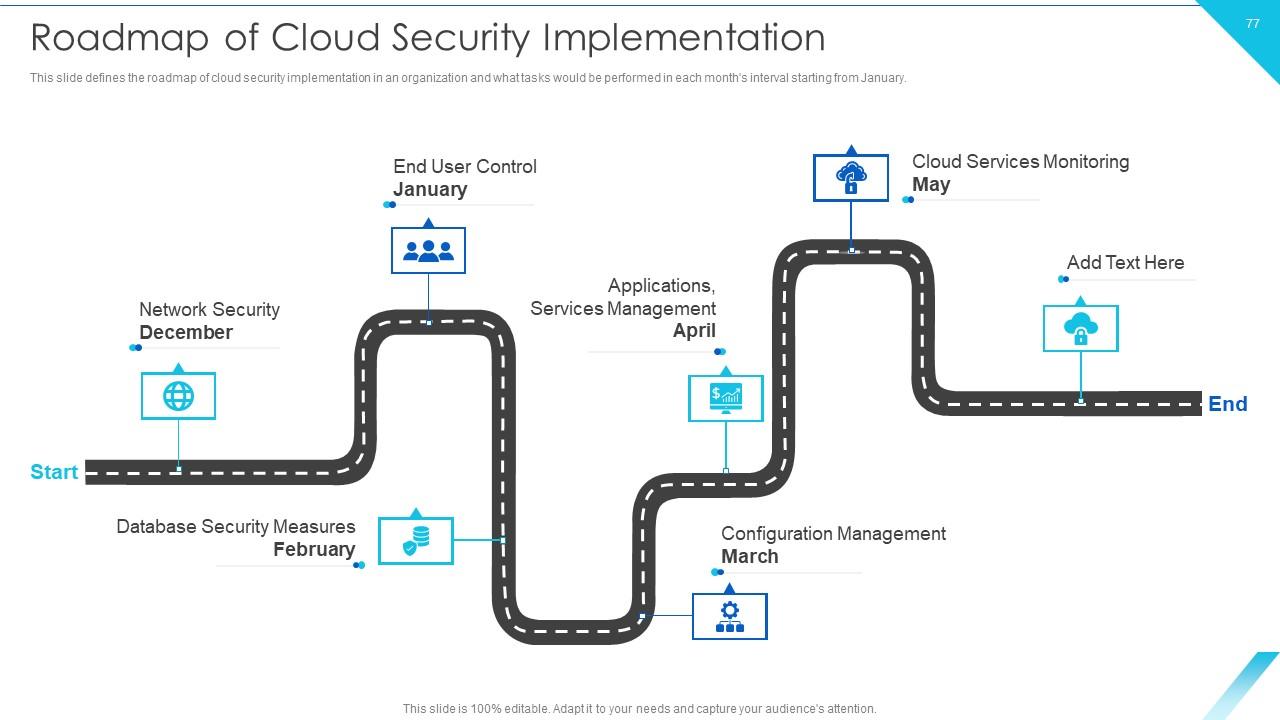

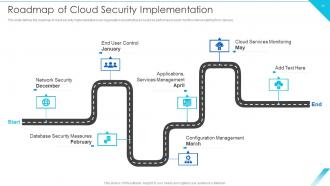

Folie 77 : Diese Folie zeigt die Roadmap der Cloud-Sicherheitsimplementierung.

Folie 78 : Diese Folie zeigt Symbole für Cloud-Informationssicherheit.

Folie 79 : Diese Folie trägt den Titel „Zusätzliche Folien“, um voranzukommen.

Folie 80 : Dies ist die Folie „Unser Team“ mit Namen und Bezeichnung.

Folie 81 : Dies ist eine Folie zur Ideengenerierung, um eine neue Idee darzulegen oder Informationen, Spezifikationen usw. hervorzuheben.

Folie 82 : Dies ist unsere Zielfolie. Geben Sie hier die Ziele Ihres Unternehmens an.

Folie 83 : Diese Folie zeigt ein Venn-Diagramm mit Textfeldern.

Folie 84 : Diese Folie enthält ein Puzzle mit zugehörigen Symbolen und Text.

Folie 85 : Diese Folie zeigt Haftnotizen. Posten Sie hier Ihre wichtigen Notizen.

Folie 86 : Diese Folie präsentiert die Roadmap mit zusätzlichen Textfeldern.

Folie 87 : Dies ist eine Timeline-Folie. Zeigen Sie hier Daten zu Zeitintervallen an.

Folie 88 : Dies ist eine Dankeschön-Folie mit Adresse, Kontaktnummern und E-Mail-Adresse.

Powerpoint-Präsentationsfolien zur Cloud-Informationssicherheit mit allen 93 Folien:

Verwenden Sie unsere Powerpoint-Präsentationsfolien zur Cloud-Informationssicherheit, um Ihnen effektiv dabei zu helfen, wertvolle Zeit zu sparen. Sie sind gebrauchsfertig und passen in jede Präsentationsstruktur.

FAQs

Cloud security refers to the measures and techniques utilized to secure cloud computing environments, which include software, hardware, and infrastructures.

Data centralization, cost, diminished control, and reliance on a third-party provider are some of the factors that make cloud security different.

The benefits of a cloud security system include improved security, reduced risk of data loss, increased flexibility, and better control over data.

Some of the top threats to cloud security include data loss, revenue loss, malware, end-user threats, and contract breaches.

The best practices of cloud security include understanding cloud utilization and risks, implementing policies and procedures, access control, network security, data backup and recovery, timely updates of security technologies, and data encryption.

-

A perfect platform for all your presentation needs. Unlimited products at an affordable price.

-

“I've always gotten excellent slides from them and the customer service is up to the mark.”